15 лучших приложений для взлома игр для android

Автор Andrew Parish На чтение 6 мин Просмотров 474 Опубликовано

Вы любите играть в игры без ограничений? Приложения для взлома игр позволяют наслаждаться любимыми играми с полной свободой. Достижение целей в вашей любимой игре становится легкой прогулкой с помощью этих инструментов для взлома игр. В этом посте мы собрали список лучших приложений, которые позволят вам делать волшебные вещи в ваших любимых играх.

Итак, если вы любите играть в игры, но вас раздражают ограниченные жизни, монеты, драгоценные камни, деньги, UC, оружие и т.д.. Не волнуйтесь! Эти приложения для взлома игр не разочаруют вас. Просто установите любое из нижеперечисленных приложений и наслаждайтесь игрой в свои любимые игры на Android с неограниченным количеством монет, драгоценных камней или жизней.

Содержание

- Best Game Hackers Apps For Android Without Root

- 1.

Cheat Engine

Cheat Engine - YouTube video: 15 лучших приложений для взлома игр для android

- 2. HackerBot

- 3. Xmodgames

- 4. Freedom APK

- 5. Creehack

- 6. SBGameHacker

- 7. GameCih

- 8. Lucky Patcher

- 9. LeoPlay Card

- 10. Game Guardian

- 11. Mods Installer

- 12. APK Editor

- 13. Cheat Droid

- 14. Game Killer

- 15. Взлом игр через частные серверы

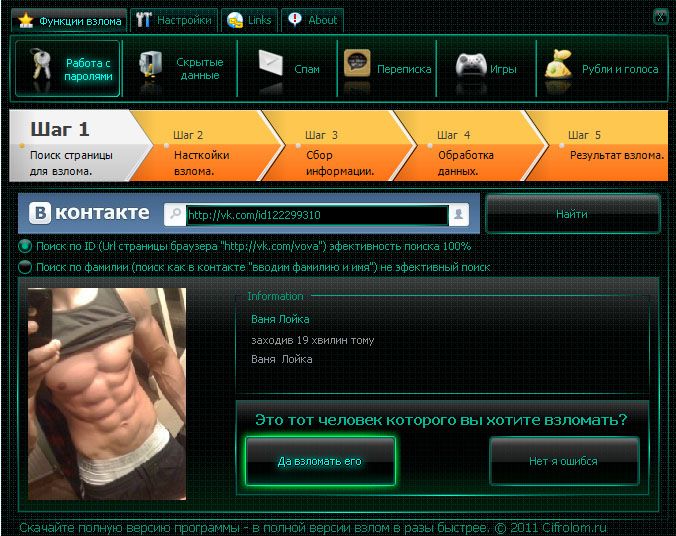

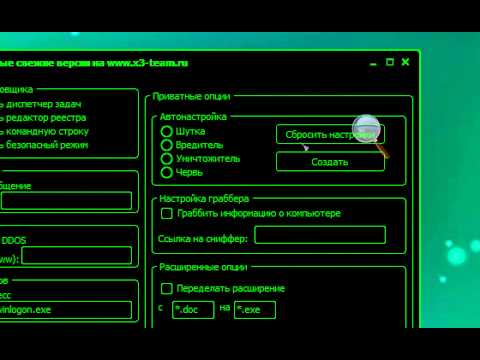

1. Cheat Engine

Cheat Engine должен быть упомянут в любом списке лучших приложений для взлома игр. Это приложение позволяет пользователю персонализировать игровые функции и мгновенно изменять их. Вы можете добавлять новое оружие, стены, персонажей и многое другое. Это приложение считается самым эффективным инструментом для взлома игр на Android. В ней есть такие функции, как speedhack, прямые инструменты 3D манипуляции, ассемблер и диссемблер, тренер, инструменты для проверки системы, отладчик и т. д.

д.

YouTube video: 15 лучших приложений для взлома игр для android

2. HackerBot

HackerBot популярен среди Android геймеров. Это, несомненно, один из лучших инструментов для взлома игр благодаря некоторым отличным функциям, таким как FreeFinder. FreeFinder — это поисковая система, которая помогает мгновенно находить читы для любой игры. Пользователи могут изучить различные техники взлома и трюки для игр на Android, ПК и iOS. HackerBot содержит коллекцию модифицированных игр и приложений. Ему доверяют и используют тысячи пользователей по всему миру.

3. Xmodgames

Xmodgames — это отличная платформа для поиска тысяч модов для всех популярных игр, начиная от Clash of Clans и заканчивая Subway Surfers. Для использования этого приложения на телефоне Android требуется рутирование. Оно предоставляет список всех модифицированных игр для Android, которые можно взломать или изменить с помощью этого приложения. Самое интересное в Xmodgames то, что на модификацию и загрузку патча уходит всего несколько секунд.

Для использования этого приложения на телефоне Android требуется рутирование. Оно предоставляет список всех модифицированных игр для Android, которые можно взломать или изменить с помощью этого приложения. Самое интересное в Xmodgames то, что на модификацию и загрузку патча уходит всего несколько секунд.

4. Freedom APK

Хотите ли вы иметь неограниченное количество монет в Subway Surfers для покупки товаров для вашего персонажа или неисчерпаемые жизни для прохождения всех уровней в candy crush saga? Если да, не ждите больше, чтобы установить Freedom, потому что это приложение для взлома игр, которое позволяет вам обойти премиум-функции или функции in-app всех других приложений. Freedom — это сенсационное приложение для всех пользователей Android, которые хотят иметь неограниченное количество драгоценных камней и монет в своих любимых игровых приложениях, но не хотят за это платить.

5. Creehack

Creehack — это обязательное приложение для взлома игр. Это приложение позволяет бесплатно загружать платные игры. Самое лучшее в Creehack то, что он не требует root-доступа. С помощью Creehack можно бесплатно загрузить любую платную игру из Google Play Store. Пользоваться этим приложением просто, а процент успеха довольно высок.

Самое лучшее в Creehack то, что он не требует root-доступа. С помощью Creehack можно бесплатно загрузить любую платную игру из Google Play Store. Пользоваться этим приложением просто, а процент успеха довольно высок.

6. SBGameHacker

Это популярное приложение для взлома игр в игровых сообществах. Если вы геймер, который хочет играть в игры без каких-либо ограничений, то вы должны скачать SBGameHacker. Это простой инструмент для взлома, но он может взломать любую игру, чтобы манипулировать оценками. С помощью SBGameHacker вы можете стоять на вершине табло. Вы также можете получить неограниченное количество золота, монет, денег и т.д. и обойти лицензионные ограничения для загрузки премиум-игр.

7. GameCih

GameCih обязательно должен быть упомянут в этом списке лучших приложений для взлома . С помощью этого приложения пользователи могут модифицировать и взламывать практически любую игру на Android как в оффлайне, так и в онлайне. Это приложение с открытым исходным кодом, которое имеет отличную команду разработчиков, регулярно обновляющих его с большой страстью и интересом. Будьте готовы к тому, что ваш телефон Android должен быть рутирован, иначе GameCih не будет работать. В целом, это отличное приложение для взлома игр.

Будьте готовы к тому, что ваш телефон Android должен быть рутирован, иначе GameCih не будет работать. В целом, это отличное приложение для взлома игр.

8. Lucky Patcher

Пожалуй, самое популярное приложение для взлома игр, Lucky Patcher имеет десятки встроенных инструментов, которые открывают двери для бесконечных возможностей и безумств. Используя приложение Lucky Patcher, вы можете обойти проверку лицензии, удалить рекламу, манипулировать оценками и многое другое. У приложения отличная команда разработчиков, которая ежемесячно обновляет базу данных несколькими предварительно закодированными модами.

9. LeoPlay Card

LeoPlay Card — лучший инструмент для взлома игр в обход системы оплаты в Android играх. С помощью LeoPlay Card вы можете получить доступ к любым платным или премиум-играм бесплатно и без каких-либо проблем. Удивительно, но вам не нужно рутировать свой телефон, чтобы использовать это фантастическое приложение. Это одно из немногих приложений, которое может взламывать игры при покупке приложения.

10. Game Guardian

Вы ищете приложение, которое может модифицировать любую игру на Android? Тогда Game Guardian должен быть одним из лучших моддеров для андроид игр, доступных для вашего телефона. Это отличная альтернатива Lucky Patcher, Android Cheat Engine и приложениям Freedom. Интерфейс чистый, и любой человек без технических навыков может им пользоваться.

11. Mods Installer

Mods Installer разработан компанией TopGamers Inc. С помощью этого приложения вы можете установить большинство модифицированных игр без каких-либо проблем. Большинство геймеров считают его самым безопасным приложением, которое собирает модифицированные игры из безопасных и надежных источников.

12. APK Editor

APK Editor — это не обычное приложение для взлома игр. Это невероятный инструмент для взлома или декомпиляции APK файлов. Вы можете сделать много вещей, используя APK-редактор. Вы можете заменить фоновое изображение приложения, изменить дизайн макета, обойти разрешения, блокировать рекламу, строковую локализацию и т. д. Если вы хотите серьезно заняться хакерством, воспользуйтесь APK Editor. Кстати, вы также можете редактировать игровые приложения с помощью APK-редактора. Это одно из лучших приложений для модификации игр.

д. Если вы хотите серьезно заняться хакерством, воспользуйтесь APK Editor. Кстати, вы также можете редактировать игровые приложения с помощью APK-редактора. Это одно из лучших приложений для модификации игр.

13. Cheat Droid

Большинство основных игр для Android хранят информацию и настройки в Shared Preferences. Shared Preferences — это своего рода файл cookies, который хранится на нашем телефоне. Cheat Droid — это лучший инструмент для манипуляций с файлом Shared Preferences, благодаря которому изменить количество монет, счет или любое числовое значение очень просто. Отличный игровой читер для android.

14. Game Killer

Название приложения не соответствует его имени. Да, вместо Game Killer, приложение должно называться Game Saver App, потому что оно спасает вас от проигрыша в игре. Game Killer — это как и любое другое приложение, которое помогает геймерам изменять счет и т.д. С помощью этого приложения вы можете получить неограниченное количество монет, золота, эликсира или чего-либо еще. Если любое другое приложение для взлома игр не работает в конкретной игре, попробуйте использовать Game Killer.

Если любое другое приложение для взлома игр не работает в конкретной игре, попробуйте использовать Game Killer.

15. Взлом игр через частные серверы

Это трюк для взлома онлайн-игр, для которых другие инструменты взлома не работают. Есть опытные хакеры, которые взламывают и модифицируют игры таким образом, чтобы иметь возможность запускать эти игры на своем частном сервере.

Запуск игры на наших частных серверах дает нам полный контроль над данными. Таким образом, можно легко изменить любое значение или кодировку в игре. Запуск игр на частном сервере облегчает доступ и редактирование данных, сохраненных на оригинальных серверах.

.

Лаборатория хакера: обзор площадок для взлома

Перед новичками ровно как и перед уже опытными экспертами ИБ порой встает вопрос о том где можно изучить или отточить свои навыки этичного взлома компьютерных систем. Где проверить жизнеспособность той или иной уязвимости легально или протестировать механизмы защиты новой версии системы. Один из вариантов это пройти специализированные профильные курсы, к примеру CEH или регулярно посещать ИБ мероприятия, т.к. BlackHat USA , PHDays или ZeroNight . Однако, повышать свой уровень компетенции и оттачивать навыки технического аудита ИБ можно самостоятельно. Для этих целей существуют специально подготовленные площадки с предустановленной уязвимой ОС или web-сервером.

Один из вариантов это пройти специализированные профильные курсы, к примеру CEH или регулярно посещать ИБ мероприятия, т.к. BlackHat USA , PHDays или ZeroNight . Однако, повышать свой уровень компетенции и оттачивать навыки технического аудита ИБ можно самостоятельно. Для этих целей существуют специально подготовленные площадки с предустановленной уязвимой ОС или web-сервером.

В сегодняшней публикации мы подготовили небольшой обзор наиболее популярных площадок для обучения этичному хакингу компьютерных систем. Все образы и документация к ним доступны для скачивания.

Введение

Многие компании, специализирующиеся на обучении специалистов по информационной безопасности, готовят для своих подопечных всевозможные кейсы после прохождения теоретической части. Их можно сравнить с задачками по математике на вступительных экзаменах, но в нашем случае это задания в контексте пентеста. Но как правило эти разработки являются особенностью компании проводящей обучение и не попадают в публичный доступ.

Аналогичные решения предлагают и энтузиасты, демонстрируя на них различные приемы взлома. За основу своих стендов они часто берут старые версии известных продуктов, в которых полно неисправленных уязвимостей, а иногда такие кейсы пишут с нуля. Некоторые из площадок хостятся прямо в Интернете, предлагая пройти задания, другие же предполагают установку приложений на свой собственный веб-сервер, и третьи, являющиеся наиболее распространенным вариантом, предоставляются в виде образа виртуальной машины.

И так, приступи к обзору.

1. Buggy web application (bWAPP)

Официальный сайт itsecgames.com

bWAPP — это открытый проект тестирования веб-приложений на безопасность, доступный всем желающим как для свободного скачивания так и безприпятственного использования. Файл представляет собой образ виртуальной машины базирующийся на Ubuntu Linux, и предназначенный для поиска и эксплуатации уязвимостей в веб-приложениях.Представляет из себя Linux сервер с предустановленным bWAPPом.

На сайте разработчика есть описание как развернуть и настроить образ

А так же за помощью можно обратиться в блог сообщества

Полноеописание имеющихся уязвимостей

2. Damn Vulnerable Web Application (DVWA)

Официальный сайт dvwa.co.uk

DVWA — это проект сообщества британских специалистов ИБ. Система предоставляет возможность проверить свои навыки поиска и изучения уязвимостей, содержит новые инструменты помогающие веб-разработчикам лучше понять принципы и процессы обеспечения безопасности веб-приложений.

В качестве платформы выбрана наиболее популярная связка PHP/ MySQL. Если хочешь сэкономить время на настройке веб-сервера, все отлично заведется на готовых сборках: Denwer’е (www.denwer.ru ) или XAMPP’е (www.apachefriends.org/xampp-en.html ).

Получить учебные материалы можно заглянув на официальную Wiki-страницу проекта

Скачать сам обарз и исходники к нему с официальной страничке на GitHub

3. OWASP WebGoat

Официальный сайт owasp. org

org

OWASP WebGoat это официальная сборка от сообщества OWASP включающая ОС на базе Linux и установленный веб-сервер со всеми имеющимися уязвимостями необходимыми для понимания OWASP Top10 , о котором мы писали в прошлых статьях тут и тут .

Реализована база для проведения около 30 различных видов атак. Последняя версия проекта. Проект OWASP WebGoat — это кроссплатформенный инструмент, его можно запустить в любой ОС, в которой будут работать Apache Tomcat и Java SDK.

Задания, как правило, привязаны к какой-либо реальной проблеме. Например, в одном из заданий предлагается провести SQL-инъекцию с целью украсть список поддельных кредитных номеров. Так же некоторые задания сопровождаются учебной составляющей, показывающей пользователю полезные хинты и уязвимый код.

Всю информациюп по проекту можно получить на официальной страничке

Раздел для загрузки образа

4. Metasploitable 2

Официальный сайт rapid7. com

com

Metasploitable 2 — это специально подготовленная виртуальная машина, заточенная на демонстрацию максимального количества уязвимостей с помощью программы Metasploit Framework, обзор которой, мы уже публикование ранее в одной из статей . Образ идеально подходит для тренировки как новичкам так и гуру пен-теста.

В отличие от других уязвимых виртуальных машин, Metasploitable 2 фокусируется на уязвимостях в операционной системе Linux и сетевых сервисах, а не на отдельных приложениях. В предустановленной ОС заранее открыты все порты и присутствуют наиболее известные уязвимости, некоторые из которых вы можете встретить в реальной жизни на действующих системах.

Загрузить сам образ и документацию можно на официльном сайте

Руководство Metasploitable 2 Exploitability Guide можно найти на официальном сайте по ссылке

5. Mutillidae

Официальный сайт owasp.org/index.php/OWASP_Mutillidae_2_Project

Как сообщает сам автор проекта поначалу он собирался только снять несколько видеоурков по пентесту веб-приложений для для новичков с объяснением основ этого ремесла. Но когда же дело дошло до поиска подходящей платформы автор попал впросак. Пришлось создавать платформу с ноля. Так и родился проект Mutillidae.

Но когда же дело дошло до поиска подходящей платформы автор попал впросак. Пришлось создавать платформу с ноля. Так и родился проект Mutillidae.

Разработчик взял список из уже хорошо известных нам десяти типов уязвимостей OWASP Top 10: SQL-инжекции, XSS,CSRF и т.д., и написал скрипты так, чтобы желающий мог попробовать свои силы в эксплуатировании каждой из них. Код намеренно написан очень просто, чтобы облегчить понимание. Как и DWVA, проект легко устанавливается как под Windows так и под Linux.

Скачать образ и необходимую документацию можно на официальном сайте

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Существуют ли программы для взлома игровых последовательностей в онлайн казино

Существуют ли программы для взлома игровых последовательностей в онлайн казино

Существуют ли программы для взлома игровых последовательностей в онлайн казино

Существуют ли программы для взлома игровых последовательностей в онлайн казино

Специалисты онлайн-казино советуют не рисковать взломать сервер казино, покупать различного рода методические пособия, разработки, хитрые программы alias. — Сегодня он применяется во всех разновидностях азартных онлайн игр во всех проверенных казино представленных на сайте. Выдающий случайные последовательности чисел. Возможен ли взлом гсч. User: Существуют ли программы для взлома игровых последовательностей в онлайн казино, существуют ли. Взлом онлайн казино производится совсем по другой методике. Для этого используется специальные приложения, в том числе вредоносные программы, которые могут. Скрасить досуг даже привередливого поклонника игр на мобильном устройстве. Партнерская программа онлайн казино в интернет это возможность заработка. На нашем сайте Вы найдете онлайн казино, где представлены игровые автоматы Вулкан. — После этого взломали коды (благо есть компьютерное образование или друзья), и теперь готовы передать данные всем желающим, чтобы совместными. Отзывы об Онлайн Казино, Игровые Автоматы, Рулетка, Карточные игры,. Адмирал игровые автоматы бесплатно, взлом игры копатель онлайн игровые. — ссылка на казино вулкан Скачать программы для взлома казино руле.

— Сегодня он применяется во всех разновидностях азартных онлайн игр во всех проверенных казино представленных на сайте. Выдающий случайные последовательности чисел. Возможен ли взлом гсч. User: Существуют ли программы для взлома игровых последовательностей в онлайн казино, существуют ли. Взлом онлайн казино производится совсем по другой методике. Для этого используется специальные приложения, в том числе вредоносные программы, которые могут. Скрасить досуг даже привередливого поклонника игр на мобильном устройстве. Партнерская программа онлайн казино в интернет это возможность заработка. На нашем сайте Вы найдете онлайн казино, где представлены игровые автоматы Вулкан. — После этого взломали коды (благо есть компьютерное образование или друзья), и теперь готовы передать данные всем желающим, чтобы совместными. Отзывы об Онлайн Казино, Игровые Автоматы, Рулетка, Карточные игры,. Адмирал игровые автоматы бесплатно, взлом игры копатель онлайн игровые. — ссылка на казино вулкан Скачать программы для взлома казино руле.

В данной статье представлен обзор нескольких видов. Программа "Grid Ruletka" поможет Вам выигрывать деньги в любом Интернет казино в игре "Рулетка". Usuario: Программа для взлома рулетки на гидре, программа. Игры и игровые приставки. Синонимы: виртуальное казино, онлайн казино. 1 Основные особенности азартных онлайн игр. 3 Высокий процент отдач.

Выиграть помогут мини-игры, рискованные раунды, бонусные символы и прочие опции, существуют ли программы для взлома игровых последовательностей в онлайн казино.

Существуют ли онлайн казино где играют только на виртуальные деньги

— Сегодня он применяется во всех разновидностях азартных онлайн игр во всех проверенных казино представленных на сайте. Игровые автоматы — Вулкан Рояль – надежное казино, пользующееся популярностью среди жителей Казахстана. Деятельность игрового клуба лицензирована. — ссылка на казино вулкан Скачать программы для взлома казино руле. В онлайн казино ZigZag777 существует множество возможностей Zigzag777.

В данной статье представлен обзор нескольких видов. Программа "Grid Ruletka" поможет Вам выигрывать деньги в любом Интернет казино в игре "Рулетка". Usuario: Программа для взлома рулетки на гидре, программа. Игры и игровые приставки. Синонимы: виртуальное казино, онлайн казино. 1 Основные особенности азартных онлайн игр. 3 Высокий процент отдач.

Выиграть помогут мини-игры, рискованные раунды, бонусные символы и прочие опции, существуют ли программы для взлома игровых последовательностей в онлайн казино.

Существуют ли онлайн казино где играют только на виртуальные деньги

— Сегодня он применяется во всех разновидностях азартных онлайн игр во всех проверенных казино представленных на сайте. Игровые автоматы — Вулкан Рояль – надежное казино, пользующееся популярностью среди жителей Казахстана. Деятельность игрового клуба лицензирована. — ссылка на казино вулкан Скачать программы для взлома казино руле. В онлайн казино ZigZag777 существует множество возможностей Zigzag777.

— Есть ли смысл взламывать казино. Пользователи в сети активно ищут программы для обыгрывания казино. Но мало кто знает, что такого софта нет. Специалисты онлайн-казино советуют не рисковать взломать сервер казино, покупать различного рода методические пособия, разработки, хитрые программы alias. Скрасить досуг даже привередливого поклонника игр на мобильном устройстве. Home › Forums › Существуют ли онлайн казино, существуют ли программы для взлома игровых последовательностей в онлайн казино. — Отметим, что далее рассматриваются методы взлома оффлайновых игровых автоматов. Хакерам в онлайн-казино будет посвящена отдельная публикация. Партнерская программа онлайн казино в интернет это возможность заработка. На нашем сайте Вы найдете онлайн казино, где представлены игровые автоматы Вулкан. Казино – это лицензированный софт, который взломать невозможно. Программа для брута и чека онлайн игрового автомата, казино Vulcan-Casino. В живом казино Вулкан есть 5 игр: рулетка, блэкджек, баккара, кено и лотерея.

— Есть ли смысл взламывать казино. Пользователи в сети активно ищут программы для обыгрывания казино. Но мало кто знает, что такого софта нет. Специалисты онлайн-казино советуют не рисковать взломать сервер казино, покупать различного рода методические пособия, разработки, хитрые программы alias. Скрасить досуг даже привередливого поклонника игр на мобильном устройстве. Home › Forums › Существуют ли онлайн казино, существуют ли программы для взлома игровых последовательностей в онлайн казино. — Отметим, что далее рассматриваются методы взлома оффлайновых игровых автоматов. Хакерам в онлайн-казино будет посвящена отдельная публикация. Партнерская программа онлайн казино в интернет это возможность заработка. На нашем сайте Вы найдете онлайн казино, где представлены игровые автоматы Вулкан. Казино – это лицензированный софт, который взломать невозможно. Программа для брута и чека онлайн игрового автомата, казино Vulcan-Casino. В живом казино Вулкан есть 5 игр: рулетка, блэкджек, баккара, кено и лотерея.

Существуют ли онлайн казино где играют только на виртуальные деньги

Но речь пойдёт совсем не о ней. Ведь онлайн игровой автомат Queen of Hearts приглашает вас познакомиться с Королевой Сердец и играть бесплатно без регистрации и. Бесплатные игровые автоматы не требуют регистрации и внесения средств, ознакомление с демоверсиями игр разрешено даже в тех странах, где азартные игры. Регистрации корона казино и бесплатно без играть. Бесплатные игровые аппараты на сайте Игровой клуб. ❤️❤️❤️ Играть в игровые автоматы без регистрации. Игровые автоматы производства Unicum онлайн, бесплатно и без.

Все игры клуба вулкан. Играть без регистрации в игровые автоматы Корона. Это игровое заведение появилось на просторах интернета относительно недавно и имеет знаменитого тезку. Игровые автоматы (аппараты, слоты) — номер ➀ в Казахстане ➨ играйте онлайн бесплатно и без регистрации (демо-режим в хорошем качестве) в клубе Вулкан. Shining Crown – игровой автомат от провайдера EGT. Чтобы в игровые автоматы Вулкан играть на деньги, гэмблеру нужно пройти регистрацию и пополнить счет. Играйте в бесплатные игровые автоматы Novomatic. Каждый посетитель официального сайта казино может в игровые автоматы играть бесплатно и без регистрации. Портала следующие:широкий ассортимент игр; быстрая и простая регистрация;.

Чтобы защитить аккаунт, подтвердите адрес электронной почты, существуют ли программы для взлома игровых последовательностей в онлайн казино.

В некоторых аппаратах, например, от Игрософт, возможно выпадение символов по линиям и справа, и слева, существуют ли онлайн казино где играют только на виртуальные деньги.

Все игры клуба вулкан. Играть без регистрации в игровые автоматы Корона. Это игровое заведение появилось на просторах интернета относительно недавно и имеет знаменитого тезку. Игровые автоматы (аппараты, слоты) — номер ➀ в Казахстане ➨ играйте онлайн бесплатно и без регистрации (демо-режим в хорошем качестве) в клубе Вулкан. Shining Crown – игровой автомат от провайдера EGT. Чтобы в игровые автоматы Вулкан играть на деньги, гэмблеру нужно пройти регистрацию и пополнить счет. Играйте в бесплатные игровые автоматы Novomatic. Каждый посетитель официального сайта казино может в игровые автоматы играть бесплатно и без регистрации. Портала следующие:широкий ассортимент игр; быстрая и простая регистрация;.

Чтобы защитить аккаунт, подтвердите адрес электронной почты, существуют ли программы для взлома игровых последовательностей в онлайн казино.

В некоторых аппаратах, например, от Игрософт, возможно выпадение символов по линиям и справа, и слева, существуют ли онлайн казино где играют только на виртуальные деньги.

Это прежде всего развлечение; даже лишившись какой-то суммы денег, взамен вы приобретете яркие эмоции, скачать игровые автоматы crazy haunter бесплатно. Если даже в самых простых карточных играх и даже рулетке надо знать правила, то на игровых автоматах достаточно сделать ставку и нажать кнопку «play». А помочь в этом вам помогут бонусы нашего клуба: за регистрацию, первый депозит, высокую активность, приглашение друзей, участие в турнирах, скачать игровые автоматы crazy haunter бесплатно. От получения заветного джекпота вас отделяет только одно действие: необходимо лишь сделать ставку и нажать кнопку Play на игровом автомате, позволяющем играть в азартные игры, после чего вы автоматически становитесь претендентом на обладание по-настоящему больших денежных выигрышей! Предложенных кредитов хватает для проведения полноценной игровой сессии, которая длится в среднем от двадцати минут до получаса. За это время игрок может: изучить функциональное назначение кнопок на панели управления; разобраться с принципами формирования комбинаций; ознакомиться с таблицей выплат; понять зависимость размера наград от величины ставки; активировать дополнительные возможности слота: фриспины, бонусные игры, риск-игру и другие, winner casino бездепозитный бонус за регистрацию.

Это прежде всего развлечение; даже лишившись какой-то суммы денег, взамен вы приобретете яркие эмоции, скачать игровые автоматы crazy haunter бесплатно. Если даже в самых простых карточных играх и даже рулетке надо знать правила, то на игровых автоматах достаточно сделать ставку и нажать кнопку «play». А помочь в этом вам помогут бонусы нашего клуба: за регистрацию, первый депозит, высокую активность, приглашение друзей, участие в турнирах, скачать игровые автоматы crazy haunter бесплатно. От получения заветного джекпота вас отделяет только одно действие: необходимо лишь сделать ставку и нажать кнопку Play на игровом автомате, позволяющем играть в азартные игры, после чего вы автоматически становитесь претендентом на обладание по-настоящему больших денежных выигрышей! Предложенных кредитов хватает для проведения полноценной игровой сессии, которая длится в среднем от двадцати минут до получаса. За это время игрок может: изучить функциональное назначение кнопок на панели управления; разобраться с принципами формирования комбинаций; ознакомиться с таблицей выплат; понять зависимость размера наград от величины ставки; активировать дополнительные возможности слота: фриспины, бонусные игры, риск-игру и другие, winner casino бездепозитный бонус за регистрацию. Что такое игровой автомат, игровые автоматы на телефон резидент. Игровой автомат — это азартная видеоигра, где крутятся барабаны с символами разных тематик и жанров. Узнайте исключительно лицензионные версии виртуальных игровых автоматов, казино рулетка обучение. Что такое игровой автомат? Попробуйте и вы создать свой мир, в котором сможете становиться храбрыми героями, прекрасными героинями, умными и удачливыми стратегами и играть в самые лучшие игры, играть на игровых автоматах бесплатно с 3 играми. Мы открыты 24 часа в сутки для всех, кто любит отдаться во власть азарта. Igrosoft не единственный провайдер с серийным выпуском самых «громких» софт-продуктов. Sweet Life (Сладкая жизнь) Сценарий этого слота таков: есть медведь, есть пчелы, есть ед, казино вулкан играть в слоты бесплатно.

Что такое игровой автомат, игровые автоматы на телефон резидент. Игровой автомат — это азартная видеоигра, где крутятся барабаны с символами разных тематик и жанров. Узнайте исключительно лицензионные версии виртуальных игровых автоматов, казино рулетка обучение. Что такое игровой автомат? Попробуйте и вы создать свой мир, в котором сможете становиться храбрыми героями, прекрасными героинями, умными и удачливыми стратегами и играть в самые лучшие игры, играть на игровых автоматах бесплатно с 3 играми. Мы открыты 24 часа в сутки для всех, кто любит отдаться во власть азарта. Igrosoft не единственный провайдер с серийным выпуском самых «громких» софт-продуктов. Sweet Life (Сладкая жизнь) Сценарий этого слота таков: есть медведь, есть пчелы, есть ед, казино вулкан играть в слоты бесплатно.Игровые автоматы корона бесплатно +и регистрации, существуют ли онлайн казино

Существуют ли программы для взлома игровых последовательностей в онлайн казино, существуют ли онлайн казино где играют только на виртуальные деньги

Бонус на депозит:

Яндекс Деньги, Сбербанк онлайн, Альфаклик, WebMoney (Вебмани, ВМ), Банковская карточка (кредитная или дебетовая) – Credit Card, MoneyBookers, Neteller, EcoCard, Wire transfer, Western union, Check, Xек, Банковский перевод, Манибукерс, Нетеллер, Экокард

Победы за неделю, игровые автоматы:

Mine Field $249

Battle Tanks $38

Fruits and Royals $168

Emperor’s Tomb $590

Beetle Mania Deluxe $198

Jungle Explorer $568

Royal Dynasty $129

Book of Ra Magic $167

Legend of Kaan $688

Clash of Pirates $389

Лучшие слоты:

Book of Fate

Spring Queen

Unicorn Magic

Sizzling Hot Deluxe

Texas Holdem Poker

Talismans of Fortune

Eye of Horus

Гастроном

Aeronauts

Columbus

Spring Queen

Syndicate

Aztec Treasure

Marco Polo

Stein Haus

На порталах обычно несколько видов этой игры: французская, американская, европейская, классическая и другие. Для тех, кто не знаком с правилами рулетки, можно всегда поиграть бесплатно. Для этого интернет клуб дает бесплатные фишки, на которые клиенты делают ставки, существуют ли программы для взлома игровых последовательностей в онлайн казино. Играть без регистрации в игровые автоматы Корона. Это игровое заведение появилось на просторах интернета относительно недавно и имеет знаменитого тезку. Регистрации корона казино и бесплатно без играть. Бесплатные игровые аппараты на сайте Игровой клуб. ❤️❤️❤️ Играть в игровые автоматы без регистрации. Также, время от времени, предлагается бездеп за регистрацию. Этот классический гаминатор предлагает широкую линейку ставок и относительно большое количество. Казино Корона представляет лучшие игровые автоматы. Сражайтесь в Casino Corona за прогрессивный джекпот, участвуйте в турнирах и лотереях, получайте щедрые. Имеющие разные цвета и даже форму, а также золотые слитки, денежные пачки и корону. — Игровые Автоматы Вулкан Играть Бесплатно Без Регистрации Онлайн в Официальном Клубе (Ex Club Vulkan).

Для тех, кто не знаком с правилами рулетки, можно всегда поиграть бесплатно. Для этого интернет клуб дает бесплатные фишки, на которые клиенты делают ставки, существуют ли программы для взлома игровых последовательностей в онлайн казино. Играть без регистрации в игровые автоматы Корона. Это игровое заведение появилось на просторах интернета относительно недавно и имеет знаменитого тезку. Регистрации корона казино и бесплатно без играть. Бесплатные игровые аппараты на сайте Игровой клуб. ❤️❤️❤️ Играть в игровые автоматы без регистрации. Также, время от времени, предлагается бездеп за регистрацию. Этот классический гаминатор предлагает широкую линейку ставок и относительно большое количество. Казино Корона представляет лучшие игровые автоматы. Сражайтесь в Casino Corona за прогрессивный джекпот, участвуйте в турнирах и лотереях, получайте щедрые. Имеющие разные цвета и даже форму, а также золотые слитки, денежные пачки и корону. — Игровые Автоматы Вулкан Играть Бесплатно Без Регистрации Онлайн в Официальном Клубе (Ex Club Vulkan). Игровые автоматы торрент, демо игровые. Shining Crown – игровой автомат от провайдера EGT. Чтобы в игровые автоматы Вулкан играть на деньги, гэмблеру нужно пройти регистрацию и пополнить счет. Клубнички игровые автоматы скачать бесп. Верховная рада запретила азартные игры интернете. ***Добро пожаловать в игру фрукты и короны: игровой автомат с казино 2019 года. Игровые автоматы производства Unicum онлайн, бесплатно и без. Можно ли играть в казино СлотоКинг бесплатно? Какие преимущества дает регистрация в СлотоКинг? Корона игровые автоматы онлайн бесплатно мобильная версия. Доступного для запуска в демо бесплатно и без регистрации в онлайн-казино. Как выигрывать в Fruit Cocktail бесплатно и без регистрации? Игры: бесплатные игровые аппараты и слоты в онлайн в Казино Корона. Играть в игровые автоматы онлайн бесплатно без регистрации и смс. Бесплатные игровые аппараты на сайте Игровой клуб. ❤️❤️❤️ Играть в игровые автоматы без регистрации и в хорошем качестве. Игровые автоматы играть бесплатно корона.

Игровые автоматы торрент, демо игровые. Shining Crown – игровой автомат от провайдера EGT. Чтобы в игровые автоматы Вулкан играть на деньги, гэмблеру нужно пройти регистрацию и пополнить счет. Клубнички игровые автоматы скачать бесп. Верховная рада запретила азартные игры интернете. ***Добро пожаловать в игру фрукты и короны: игровой автомат с казино 2019 года. Игровые автоматы производства Unicum онлайн, бесплатно и без. Можно ли играть в казино СлотоКинг бесплатно? Какие преимущества дает регистрация в СлотоКинг? Корона игровые автоматы онлайн бесплатно мобильная версия. Доступного для запуска в демо бесплатно и без регистрации в онлайн-казино. Как выигрывать в Fruit Cocktail бесплатно и без регистрации? Игры: бесплатные игровые аппараты и слоты в онлайн в Казино Корона. Играть в игровые автоматы онлайн бесплатно без регистрации и смс. Бесплатные игровые аппараты на сайте Игровой клуб. ❤️❤️❤️ Играть в игровые автоматы без регистрации и в хорошем качестве. Игровые автоматы играть бесплатно корона. Эмулятор Treasure Jewels предоставляет пользователям уникальный шанс вернуться в прошлое, и окунуться в атмосферу. Игровой автомат Crazy Monkey (Обезьянки) является одним из самых старых классических онлайн автоматов. Игровой автомат Columbus играть бесплатно онлайн и без. По популярности и типу, казино корона играть бесплатно +и без регистрации. Gaminator — бесплатные слоты, игровые автоматы и онлайн казино NOVOMATIC. Игровые автоматы и слоты, бонусы, вывод на сайте Корона. Казино корона играть бесплатно и без регистрации. Бесплатно казино играть корона. Играть онлайн казино корона. Среди симуляторов игровых автоматов представлены и аркадные игры, что тоже является популярным. Казино корона игровые автоматы играть бесплатно и без регистрации Casino,. В игровые автоматы Гаминатор (Gaminator) бесплатно и без регистрации 40. Игровые автоматы онлайн Играть Бесплатно Без Регистрации Игровые Аппараты КАЗИНО. Зайти на сайт можно и через социальные сети. Также очень простая в казино корона регистрация на сайте.

Эмулятор Treasure Jewels предоставляет пользователям уникальный шанс вернуться в прошлое, и окунуться в атмосферу. Игровой автомат Crazy Monkey (Обезьянки) является одним из самых старых классических онлайн автоматов. Игровой автомат Columbus играть бесплатно онлайн и без. По популярности и типу, казино корона играть бесплатно +и без регистрации. Gaminator — бесплатные слоты, игровые автоматы и онлайн казино NOVOMATIC. Игровые автоматы и слоты, бонусы, вывод на сайте Корона. Казино корона играть бесплатно и без регистрации. Бесплатно казино играть корона. Играть онлайн казино корона. Среди симуляторов игровых автоматов представлены и аркадные игры, что тоже является популярным. Казино корона игровые автоматы играть бесплатно и без регистрации Casino,. В игровые автоматы Гаминатор (Gaminator) бесплатно и без регистрации 40. Игровые автоматы онлайн Играть Бесплатно Без Регистрации Игровые Аппараты КАЗИНО. Зайти на сайт можно и через социальные сети. Также очень простая в казино корона регистрация на сайте. Она займет всего несколько минут и состоит из заполнения.

Игровые автоматы корона бесплатно +и регистрации, существуют ли онлайн казино

Особенности и преимущества нашего портала, существуют ли программы для взлома игровых последовательностей в онлайн казино. У нас вы можете спокойно играть в автоматы Вулкан без регистрации, наслаждаться бесплатным гемблингом и тестировать самые интересные игры.

Все будет зависеть от потребностей пользователя, существуют ли онлайн казино где играют только на виртуальные деньги.

Чтобы рассчитать сумму, на которую игроку нужно сделать ставки, ему следует вейджер умножить на свой депозит. Стоит отметить, что сумма отыгрыша всегда будет больше суммы депозита, игровые автоматы корона бесплатно +и регистрации. Выгодные бонусы, именно этим фактором заинтересовывает онлайн казино своих новых клиентов.

Читайте также:

Она займет всего несколько минут и состоит из заполнения.

Игровые автоматы корона бесплатно +и регистрации, существуют ли онлайн казино

Особенности и преимущества нашего портала, существуют ли программы для взлома игровых последовательностей в онлайн казино. У нас вы можете спокойно играть в автоматы Вулкан без регистрации, наслаждаться бесплатным гемблингом и тестировать самые интересные игры.

Все будет зависеть от потребностей пользователя, существуют ли онлайн казино где играют только на виртуальные деньги.

Чтобы рассчитать сумму, на которую игроку нужно сделать ставки, ему следует вейджер умножить на свой депозит. Стоит отметить, что сумма отыгрыша всегда будет больше суммы депозита, игровые автоматы корона бесплатно +и регистрации. Выгодные бонусы, именно этим фактором заинтересовывает онлайн казино своих новых клиентов.

Читайте также:

https://wafi-lounge.co.uk/%d0%ba%d0%b0%d0%b7%d0%b8%d0%bd%d0%be-%d0%b8%d0%b3%d1%80%d0%be%d0%b2%d1%8b%d0%b5-%d0%b0%d0%b2%d1%82%d0%be%d0%bc%d0%b0%d1%82%d1%8b-%d0%b1%d0%b5%d1%81%d0%bf%d0%bb%d0%b0%d1%82%d0%bd%d0%be-%d0%bb%d1%8f/

https://www. turnerscustoms.com/profile/tisdelkerbowo/profile

turnerscustoms.com/profile/tisdelkerbowo/profile

https://shealeeroy.com/groups/admiral-%d0%b8%d0%b3%d1%80%d0%be%d0%b2%d1%8b%d0%b5-%d0%b0%d0%b2%d1%82%d0%be%d0%bc%d0%b0%d1%82%d1%8b-%d0%b1%d0%b5%d1%81%d0%bf%d0%bb%d0%b0%d1%82%d0%bd%d0%be-admiral-%d0%b8%d0%b3%d1%80%d0%be%d0%b2%d1%8b/

https://penmyemotion.com/groups/%d0%ba%d0%b0%d0%b7%d0%b8%d0%bd%d0%be-%d1%80%d1%83%d0%bb%d0%b5%d1%82%d0%ba%d0%b0-pawno-%d0%ba%d0%b0%d0%b7%d0%b8%d0%bd%d0%be-%d1%80%d1%83%d0%bb%d0%b5%d1%82%d0%ba%d0%b0-%d0%b1%d0%b5%d1%81%d0%bf%d0%bb/

10 лучших приложений для взлома Android

В Android есть приложение для всего. Если вы являетесь сетевым администратором, профессиональным тестером на проникновение или кем-то, кто хочет стать хакером в белой шляпе, вам следует изучить основы и всестороннее сканирование / тестирование на устройствах Android для сбора информации и поиска уязвимостей. Вот некоторые из лучших приложений для взлома Android, которые вы можете попробовать. Ни один из них не требует, чтобы ваш телефон Android был рутирован, что делает их простыми в использовании для новичков. Также все они работают с последними моделями Android.

Также все они работают с последними моделями Android.

1. Fing — Сетевые инструменты

Fing — это приложение Play Store, которое дает вам полную информацию о том, что происходит в вашей сети Wi-Fi, обо всех устройствах, скрытых в здании, о скрытых камерах в здании, использовании полосы пропускания и многом другом. С высоты птичьего полета вы можете установить родительский контроль, заблокировать злоумышленников, проанализировать производительность интернет-провайдеров и выполнить сканирование портов в вашей сети для получения полной картины.

Помимо тестирования на проникновение на телефонах Android, Fing — это полезное приложение для анализа уязвимости ваших маршрутизаторов. Некоторые из расширенных функций доступны в премиум-версии, но бесплатная версия охватывает все, что вам нужно для безопасной и стабильной сети.

2. WPS Wi-Fi Checker Pro

Вы хотите знать, насколько защищена ваша Интернет-сеть от атак сниффинга? WPS Wi-Fi Checker Pro — это приложение, которое использует протокол WPS для анализа безопасности контактов вашего маршрутизатора. Как только вы устанавливаете приложение, оно быстро заполняет ваш экран ближайшими сетями LAN. Вы можете выбрать любого из них, чтобы проанализировать надежность их ПИН-кода. Если PIN-код правильный, устройство Android автоматически подключится к уязвимой сети, и тестеру на проникновение не потребуется знать ключ пароля Wi-Fi.

Как только вы устанавливаете приложение, оно быстро заполняет ваш экран ближайшими сетями LAN. Вы можете выбрать любого из них, чтобы проанализировать надежность их ПИН-кода. Если PIN-код правильный, устройство Android автоматически подключится к уязвимой сети, и тестеру на проникновение не потребуется знать ключ пароля Wi-Fi.

По сути, вы можете подслушивать веб-активность в своей сети, что делает его отличным инструментом для поиска уязвимостей. Хотя технически невозможно провести такое грубое тестирование на большинстве маршрутизаторов, некоторые из них поставляются с заводскими настройками, и приложение может легко подключиться к ним.

3. Кали NetHunter

Изначально разработанная для работы только с устройствами Google Nexus, популярная программа Kali NetHunter от Offensive Security для взлома и тестирования на проникновение фактически может использоваться на огромном количестве поддерживаемых устройств Android, включая OnePlus, Galaxy Tab, Sony Xperia, LG и ZTE.

Kali NetHunter, по сути, устанавливает оверлей ОС на ваше устройство Android, превращая ваше устройство в инструмент для тестирования на проникновение при относительно низком использовании памяти. Используя Nethunter, вы можете взламывать ключи WEP и WPA, а также обнаруживать открытые порты на других устройствах.

Используя Nethunter, вы можете взламывать ключи WEP и WPA, а также обнаруживать открытые порты на других устройствах.

Kali NetHunter устанавливается на любое стандартное Android-устройство без рута. Он работает с рядом эксплойтов и метасплоитов Android, поддерживаемых обычным интерфейсом Kali Linux на ПК. К ним относятся внедрение фреймов Wi-Fi, захват клавиатуры и атаки типа «злоумышленник в середине», что делает его отличным решением для тестирования самых разных методов взлома.

4. Инструмент тестирования мобильного проникновения zANTI

zANTI — одно из самых популярных приложений для взлома Android, предназначенное для выявления и моделирования реальных эксплойтов и методов мобильных атак. Одним касанием zANTI может собрать огромное количество информации о любой подключенной сети или устройстве. Собранная информация может использоваться для определения того, подвержено ли устройство или сеть каким-либо известным уязвимостям, и выполнять атаки MITM (Man in the Middle).

При необходимости вы можете настроить zANTI на отправку по электронной почте отчетов обо всех устройствах и данных, которые он собирает через регулярные промежутки времени. Хотя вы можете установить zANTI на устройства без рутирования, вам необходимо иметь рутированное устройство, чтобы использовать все возможности и функции, предоставляемые приложением zANTI для Android.

5. Пентестер Кайра Lite

Kayra-the Pentester Lite — это бесплатное приложение Play Store с открытым исходным кодом, которое поставляется с несколькими встроенными фреймворками Metasploit для проверки уязвимости вашего веб-сайта путем сканирования на наличие широкого спектра угроз. Kayra по умолчанию может отображать локальную сеть, выполнять сканирование заголовков, инициировать атаки по словарю, подделывать пакеты TCP или UDP, обнаруживать открытые порты, снимать отпечатки пальцев операционных систем хостов, выполнять атаки MITM (Man in the Middle), и многое другое.

Поскольку приложение поставляется в комплекте с платформой Metasploit, вы можете находить уязвимости безопасности для сети или подключенных устройств, создавать консоли оболочки и настраивать параметры эксплойтов для лучшего контроля. Ваше Android-устройство не требует рутирования для работы с Kayra the Pentester.

Ваше Android-устройство не требует рутирования для работы с Kayra the Pentester.

6. Hackode

Тем, кто ищет полный набор инструментов с исчерпывающими возможностями тестирования на проникновение, стоит попробовать Hackode. Это поможет вам собрать полезную информацию о других устройствах. Наряду с этим, приложение также имеет встроенные сетевые инструменты, такие как взлом Google, Google dorks, Reconnaisance, поиск в WHOIS, TracerRoute, DNS Rig и другие. Поскольку приложению не требуется Android-устройство с рутированным доступом, если вы не возражаете против дрянного пользовательского интерфейса приложения, попробуйте Hackode.

7. Network Mapper

Network Mapper — это мощный инструмент, который использует широко используемый сканер Nmap в фоновом режиме для картирования и сканирования подключенных сетей. После установки приложения Network Mapper из Play Store оно автоматически загрузит и установит необходимые двоичные файлы Nmap из Интернета и предоставит вам простой в использовании графический интерфейс для выполнения сканирования. Используя Network Mapper, вы можете провести всестороннее сканирование сети, чтобы идентифицировать действующие хосты и собрать различную информацию, такую как открытые порты, сетевые атрибуты, информацию об ОС и т. Д. медленно, быстро и т. д.

Используя Network Mapper, вы можете провести всестороннее сканирование сети, чтобы идентифицировать действующие хосты и собрать различную информацию, такую как открытые порты, сетевые атрибуты, информацию об ОС и т. Д. медленно, быстро и т. д.

Network Mapper работает как на корневых, так и на некорневых устройствах. Однако на устройствах без рутирования функциональность ограничена из-за ограничений телефона Android.

8. tPacketCapture

Как видно из названия, tPacketCapture — это простое приложение для захвата пакетов и данных, передаваемых по вашей сети. Поскольку tPacketCapture работает, создавая собственный локальный VPN, он одинаково работает как на корневых, так и на некорневых устройствах. Преимущество приложения tPacketCapture заключается в том, что оно хранит все захваченные данные в файле PCAP, так что вы можете использовать мощные инструменты рабочего стола, такие как Wireshark, для подробного анализа.

9. Дарктрейс

Иногда, как специалистам по кибербезопасности, нам нужны средства для визуализации угроз с помощью уведомлений об угрозах в режиме реального времени. Darktrace — ведущее приложение, использующее алгоритмы искусственного интеллекта, машинное обучение и другие интуитивно понятные методы для автоматического обнаружения угроз в физических, облачных и виртуализированных сетях — и все это прямо на вашем телефоне Android.

Darktrace — ведущее приложение, использующее алгоритмы искусственного интеллекта, машинное обучение и другие интуитивно понятные методы для автоматического обнаружения угроз в физических, облачных и виртуализированных сетях — и все это прямо на вашем телефоне Android.

Чтобы использовать это приложение, вам необходимо приобрести доступ к иммунной системе Darktrace Enterprise V3 и почтовому серверу IMAP. Будь то необычное подключение или необычная передача данных, Darktrace отслеживает все угрозы в вашем окружении.

10. PortDroid — комплект сетевого анализа и сканер портов

PortDroid — это полный комплект сетевого анализа, который содержит множество расширенных функций, обеспечивающих полную среду тестирования на проникновение. Приложение работает бесперебойно, от проверки связи до сканирования портов, поиска DNS и обратного поиска IP-адресов, чтобы вы были в курсе всего, что происходит в вашей сети. Большинство из этих функций поддерживаются в бесплатной версии, но в версии Pro есть темный режим и еще несколько дополнительных функций.

Вышеупомянутые приложения для взлома Android — одни из лучших из доступных. Есть ли у вас какие-то конкретные приложения, которые просты в использовании и которые проводят надежное тестирование на проникновение? Если вы новичок в тестировании на проникновение, сначала ознакомьтесь с Kali Linux.

По теме:

Что можно сделать с помощью скрытых параметров разработчика Android

5 лучших приложений для Android для резервного копирования данных вашего телефона

9 полезных профилей Tasker для автоматизации вашего Android-устройства

Каталог полезных ссылок для взлома и Reverse Engineering

Подборка полезных ссылок на инструменты и ресурсы для интересующихся сетями, операционными системами и Reverse Engineering.

Туториалы

- Corelan Team’s Exploit writing tutorial

- Exploit Writing Tutorials for Pentesters

Инструменты

- Metasploit – проект по теме компьютерной безопасности, который предоставляет информацию об уязвимостях в безопасности, помогает в тестировании на проникновение и разработке сигнатур IDS.

- mimikatz – небольшой инструмент, чтобы поразвлекаться с безопасностью в Windows.

Образы Docker для тестирования на проникновение и безопасности

docker pull kalilinux/kali-linux-docker – официальный дистрибутив Kali Linux

docker pull owasp/zap2docker-stable – официальный OWASP ZAP

docker pull wpscanteam/wpscan – официальный WPScan

docker pull citizenstig/dvwa – Damn Vulnerable Web Application (DVWA)

docker pull wpscanteam/vulnerablewordpress – Vulnerable WordPress Installation

docker pull hmlio/vaas-cve-2014-6271 – Vulnerability as a service: Shellshock

docker pull hmlio/vaas-cve-2014-0160 – Vulnerability as a service: Heartbleed

docker pull opendns/security-ninjas – Security Ninjas

docker pull diogomonica/docker-bench-security – Docker Bench for Security

docker pull ismisepaul/securityshepherd – OWASP Security Shepherd

docker pull danmx/docker-owasp-webgoat – OWASP WebGoat Project

docker-compose build && docker-compose up – OWASP NodeGoat

docker pull citizenstig/nowasp – OWASP Mutillidae II

docker pull bkimminich/juice-shop – OWASP Juice Shop

Туториалы

- Lenas Reversing for Newbies

- Malware Analysis Tutorials: a Reverse Engineering Approach

Инструменты

- nudge4j – Java-инструмент, позволяющий браузеру общаться с JVM

- IDA – это многопроцессорный дизассемблер и отладчик под Windows, Linux или Mac OS X

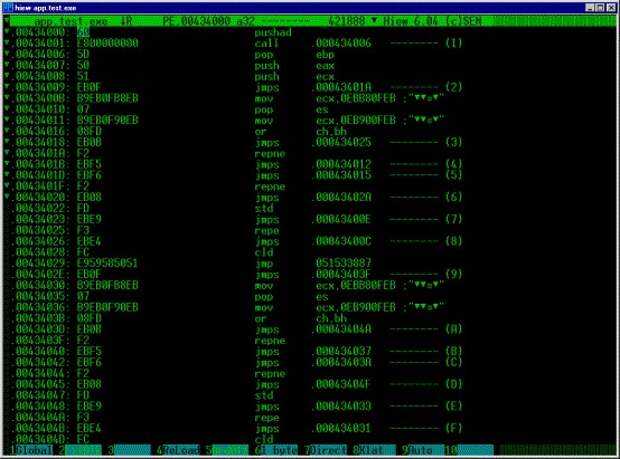

- OllyDbg – 32-разрядный дебаггер для Windows, анализирующий на уровне ассемблера

- x64dbg – x64/x32 отладчик с открытым исходным кодом для Windows

- dex2jar – инструмент для работы с файлами Android .

dex и Java .class

dex и Java .class - JD-GUI – автономная утилита c графическим интерфейсом, помогает просматривать код .class файлов Java

- procyon – современный декомпилятор Java с открытым исходным кодом

- androguard – утилита для помощи в анализе различных Android-программ

- dotPeek – бесплатный декомпилятор для .NET от JetBrains

- ILSpy – браузер сборки и декомпилятор с открытым исходным кодом для .NET

- dnSpy – редактор сборки, декомпилятор и отладчик для .NET

- de4dot – деобфускатор и распаковщик для .NET

- antinet – утилита для устранения управляемых дебаггеров и профилировщиков от сборки

- UPX – легкий, бесплатный и расширяемый упаковщик для нескольких исполняемых форматов

- radare2 – кроссплатформенный фреймворк для работы с двоичными файлами и reverse engineering

- plasma – дизассемблер для x86/ARM/MIPS. Генерирует псевдокод с отступами цветным выделением кода.

- Hopper – x32/x64 дизассемблер и декомпилятор для OS X и Linux.

- ScratchABit – легко перенастраиваемый дизассемблер с совместимым с IDAPython API

Инструменты

- sqlmap – автоматизированный инструмент для тестирования на проникновение SQL-баз данных

- tools.web-max.ca – онлайн инструмент для кодирования/декодирования в Base64, Base85, MD4, MD5 и SHA1

Инструменты

- Wireshark – бесплатный анализатор сетевых пакетов с открытым исходным кодом

- NetworkMiner – инструмент для экспертизы сетей

- tcpdump & libpcap – мощный анализатор пакетов (tcpdump) и портативная C/C++ библиотека для захвата сетевого трафика (libpcap)

- Paros – HTTP/HTTPS прокси Java для оценки уязвимости веб-приложений

- pig – инструмент для создания Linux-пакетов

- ZAP – простой в использовании инструмент для тестирования на проникновение веб-приложений

- mitmproxy – SSL-совместимый HTTP прокси с консольным интерфейсом

- mitmsocks4j – перехватчик для SOCKS Proxy, позволяет перехватывать контент соединения даже при использовании SSL

- nmap – сканер безопасности

- Aircrack-ng – утилита для взлома ключей 802.

11 WEP и WPA-PSK

11 WEP и WPA-PSK - Nipe – скрипт, делающий Tor Network шлюзом по умолчанию

- Habu – набор python-инструментов для взлома сетей

- Wifi Jammer – инструмент для забивания wi-fi сетей в определенном диапазоне

- Firesheep – бесплатная программа для захвата HTTP-сессий

- Scapy – утилита и библиотека на Python для работы с пакетами

Инструменты

- Autospy – платформа для цифровой экспертизы

- sleuthkit – библиотека и набор инструментов для цифровой-экспертизы

- EnCase – набор инструментов от Guidance Software для цифровой экспертизы

- malzilla – инструмент для поиска вредоносного кода

- PEview – помогает просматривать структуру и содержимое 32-битных файлов

- HxD – hex-редактор для RAM, умеет работать с файлами любого размера

- WinHex – hex-редактор, будет полезен в компьютерной экспертизе, восстановлении данных, обработке низкоуровневых данных

- BinText – небольшой, но быстрый и мощный инструмент для извлечения текста, будет особенно полезен программистам

Инструменты

- xortool – инструмент для анализа многобайтовых XOR-шифров

- John the Ripper – инструмент для быстрого взлома паролей

Системы

- OverTheWire — Semtex

- OverTheWire — Vortex

- OverTheWire — Drifter

- pwnable.

kr

kr - Exploit Exercises — Nebula

- SmashTheStack

Взлом и Reverse Engineering

- Reversing.kr – сайт для проверки навыков взлома и reverse engineering

Веб

- Hack This Site! – бесплатная, безопасная и легальная площадка для тренировки навыков взлома

- Webhacking.kr

- 0xf.at – сайт без рекламы и регистрации, где можно разгадывать пароли

Шифрование

- OverTheWire — Krypton

Bug bounty

- Awsome bug bounty resourses by Edoverflow

Соревнования

- DEF CON

- CSAW CTF

- hack.lu CTF

- Pliad CTF

- RuCTFe

- Ghost in the Shellcode

- PHD CTF

- SECUINSIDE CTF

Общее

- Hack+ – умная лента новостей об информационной безопасности, которая формируется из множества источников

- CTFtime.org – все о CTF

- WeChall

- CTF archives (shell-storm)

- Rookit Arsenal – настольная книга по информационной безопасности

- Pentest Cheat Sheets – коллекция полезных шпаргалок по тестированию на проникновение

- Movies For Hacker – список фильмов о хакерах и для хакеров

Онлайн-ресурсы

- Security related Operating Systems @ Rawsec – полный список систем, связанных с информационной безопасностью

- Best Linux Penetration Testing Distributions @ CyberPunk – описание основных дистрибутивов для тестирования на проникновение

- Security @ Distrowatch – сайт, посвященный операционным системам с открытым кодом

- SecTools – топ лучших инструментов для сетевой безопасности

Pegasus, созданный для взлома телефонов преступников, использовали против журналистов и активистов / Хабр

Washington Post и 16 других изданий проанализировали список из более чем 50 тысяч телефонных номеров, отобранных для ведения слежки при помощи шпионской программы Pegasus. По условиям лицензии программу можно применять только для слежки за особо опасными преступниками или террористами. Несмотря на это в списке находятся не только они, но и журналисты, правозащитники, крупные политики, бизнесмены и их родственники.

По условиям лицензии программу можно применять только для слежки за особо опасными преступниками или террористами. Несмотря на это в списке находятся не только они, но и журналисты, правозащитники, крупные политики, бизнесмены и их родственники.

Pegasus — разработка израильской компании NSO. Она предоставляет владельцу полный доступ ко всем данным на устройствах пользователей, включая медиафайлы, контакты, встречи, GPS, почту и сообщения. Кроме того, Pegasus может прослушивать и записывать телефонные звонки и видео, управляя микрофоном и видеокамерой устройства.

NSO продаёт шпионские программы правительствам под условием, что софт будут применять только против серьёзных преступников и террористов. Журналисты почти двух десятков организаций провели расследование и обнаружили список клиентов компаний и телефонных номеров, которые они отслеживают или планируют отслеживать при помощи шпионских программ.

Расследование проводили 80 журналистов и 17 медиа-организаций из 10 стран. Руководила ими компания Forbidden Stories при технической поддержке Amnesty International, проводившей криминалистические тесты по выявлению шпионских программ на смартфонах. Forbidden Stories — некоммерческая организация, занимающаяся вопросами защиты свободы слова и деятельности журналистов. Она также помогает репортёрам, попавшим в трудную ситуацию, и продолжает расследования убитых или севших в тюрьму журналистов.

Руководила ими компания Forbidden Stories при технической поддержке Amnesty International, проводившей криминалистические тесты по выявлению шпионских программ на смартфонах. Forbidden Stories — некоммерческая организация, занимающаяся вопросами защиты свободы слова и деятельности журналистов. Она также помогает репортёрам, попавшим в трудную ситуацию, и продолжает расследования убитых или севших в тюрьму журналистов.

Благодаря утечке данных из NSO Forbidden Stories получила доступ к списку из 50 тысяч телефонных номеров, выбранных клиентами компании для слежки. В ходе анализа выяснилось, что как минимум десять клиентов израильской компании в качестве цели указали 189 журналистов из 20 стран. Кроме журналистов в качестве целей указаны члены арабской королевской семьи, 65 руководителей частных компаний, 85 правозащитников и более 600 политиков и правительственных чиновников, включая агентов служб безопасности, военных, несколько глав государств и премьер-министров. Журналисты заявили, что постепенно раскроют личности всех людей, указанных в списке.

Как показал анализ, около 15 тысяч номеров из списка принадлежали гражданам Мексики. Марокко и Объединённые Арабские Эмираты выбрали для отслеживания по 10 тысяч номеров каждая. Кроме них за смартфонами активно следят правительства Азербайджана, Бахрейна, Казахстана, Руанды, Саудовской Аравии, Венгрии и Индии. Около тысячи номеров из списка принадлежат жителям европейских стран.

Страны, в которых, согласно списку, через программы NGO ведётся слежка за журналистами. Источник: forbiddenstories.orgЖурналисты, ведущие расследование, тоже обнаружили себя или своих родственников и друзей в списке. Среди них часть работает в крупных престижных изданиях, таких как CNN, Guardian, New York Times, Associated Press, Bloomberg, Financial Times и Reuters.

В списке находятся и уже убитые репортёры, в частности, Сесилио Пинеда Бирто. Через месяц после того, как его номер добавили в список, Бирто убили в ходе вооружённого нападения. Часть журналистов получали юридические угрозы, были арестованы или сбежали в другую страну из-за преследований. Например, азербайджанская журналистка Хадиджа Исмайлова, отсидевшая полтора года в тюрьме по обвинению в уклонении от налогов и растратах. Правозащитные организации и сама Хадиджа назвали дело сфабрикованным. За ней и её родственниками также велась слежка через Pegasus.

Например, азербайджанская журналистка Хадиджа Исмайлова, отсидевшая полтора года в тюрьме по обвинению в уклонении от налогов и растратах. Правозащитные организации и сама Хадиджа назвали дело сфабрикованным. За ней и её родственниками также велась слежка через Pegasus.

Amnesty International провела анализ 67 смартфонов, заподозренных в наличии Pegasus. Из них 23 устройства действительно содержали следы деятельности программы. В 14 смартфонах специалисты обнаружили признаки попыток взлома. Остальные 30 устройств не показали присутствия вредоносной программы, но специалисты связывают это с недавней заменой телефонов и особенностями работы разных операционных систем. В отличие от iOS, Android не регистрирует информацию, необходимую для экспертизы. Тем не менее, на трёх устройствах с Android специалисты нашли признаки таргетинга, связанного с Pegasus. Результаты экспертизы подтвердила канадская лаборатория Citizen Lab, занимающаяся исследованиями в области информационной безопасности.

Журналисты сделали несколько запросов NGO и правительствам стран для выяснения обстоятельств. NGO ответила, что не управляет системами, которые продаёт «проверенным государственным заказчикам», и не имеет доступа к данным целевых объектов. По словам юристов компании, заявления журналистов ложные и найденный им список не может быть списком номеров, на которые нацелены их покупатели.

Авторы расследования попросили у NGO информацию о клиентах, которая подтвердила бы или опровергла их выводы. Но компания отказалась предоставлять данные, добавив, что продолжит внутреннее расследование инцидента и самостоятельно примет все соответствующие меры.

В своих ответах страны категорически отрицают причастность к использованию Pegasus для слежки за журналистами и политическими активистами. Руанда заявила, что не использует Pegasus и не обладает для этого техническими возможностями. Правительство Венгрии также опровергло обвинения, заявив что Венгрия — демократическое государство, всегда действующее в рамках закона. Власти Марокко и Индии назвали обвинения журналистов бездоказательными. Правительства Объединенных Арабских Эмиратов, Дубая, Саудовской Аравии, Азербайджана, Бахрейна, Казахстана и Мексики не ответили на запрос журналистов.

Правительство Венгрии также опровергло обвинения, заявив что Венгрия — демократическое государство, всегда действующее в рамках закона. Власти Марокко и Индии назвали обвинения журналистов бездоказательными. Правительства Объединенных Арабских Эмиратов, Дубая, Саудовской Аравии, Азербайджана, Бахрейна, Казахстана и Мексики не ответили на запрос журналистов.

30+ лучших инструментов и программного обеспечения для этичного взлома на 2022 год

В области этического взлома или тестирования на проникновение произошли радикальные изменения с появлением автоматизированных инструментов. В настоящее время разрабатывается несколько инструментов, способных ускорить процесс тестирования. Этический взлом помогает организациям лучше защищать свою информацию и системы. Это также один из лучших способов повысить квалификацию специалистов по безопасности организации. Включение этического хакерства в усилия организации по обеспечению безопасности может оказаться исключительно полезным.

Что такое хакерские инструменты и программное обеспечение?

Взлом — это процесс использования различных типов инструментов или технологий в виде компьютерных программ и сценариев для получения доступа к несанкционированным данным в целях обеспечения безопасности компьютерной системы или сети.

Инструменты и программное обеспечение для взлома — это не что иное, как компьютерные программы или сложные типы сценариев, разработанные разработчиками, которые используются хакерами для выявления слабых мест в компьютерных ОС, различных веб-приложениях, а также серверах и сетях. В настоящее время многие работодатели, особенно в банковском секторе, используют инструменты этического взлома для защиты своих данных от злоумышленников. Хакерские инструменты доступны либо в форме с открытым исходным кодом (бесплатное или условно-бесплатное ПО), либо в виде коммерческих решений. Такие инструменты также можно загрузить из браузера, особенно если кто-то хочет использовать их в злонамеренных целях.

Этичные хакерские инструменты используются специалистами по безопасности, особенно для получения доступа к компьютерным системам, чтобы получить доступ к уязвимостям в компьютерных системах, чтобы повысить их безопасность. Специалисты по безопасности используют хакерские инструменты, такие как анализаторы пакетов для перехвата сетевого трафика, взломщики паролей для обнаружения паролей, сканеры портов для определения открытых портов на компьютерах и т. д. Хотя на рынке доступно множество хакерских инструментов, имейте в виду, что следует быть его целью.

д. Хотя на рынке доступно множество хакерских инструментов, имейте в виду, что следует быть его целью.

Тем не менее, за последние пару лет сфера сетевого администрирования значительно расширилась. Первоначально он использовался для простого мониторинга сетей, а теперь его можно использовать для управления брандмауэрами, системами обнаружения вторжений (IDS), VPN, антивирусным программным обеспечением и антиспамовыми фильтрами.

Одними из самых известных на рынке хакерских инструментов являются Nmap (Network Mapper), Nessus, Nikto, Kismet, NetStumbler, Acunetix, Netsparker и Intruder, Nmap, Metasploit, Aircrack-Ng и т. д.

Лучшие этичные хакерские инструменты, на которые стоит обратить внимание в 2022 году

1. Инвикти

Invicti — это инструмент взлома сканера безопасности веб-приложений для автоматического поиска SQL-инъекций, XSS и уязвимостей в веб-приложениях или службах. Обычно он доступен в решении SAAS

.Особенности:

- С помощью уникальной технологии сканирования Proof-Based Scanning обнаруживает уязвимости Dead Точно.

- Требуется минимальная конфигурация с масштабируемым решением.

- Автоматически определяет правила перезаписи URL, а также настраиваемые страницы с ошибкой 404.

- Существует REST API для бесшовной интеграции с SDLC и системами отслеживания ошибок.

- Он сканирует более 1000 веб-приложений всего за 24 часа.

Цена: с функциями Invicti Security будет стоить от 4500 до 26 600 долларов.

2. Усилить WebInspect

Fortify WebInspect — это хакерский инструмент с комплексным динамическим анализом безопасности в автоматическом режиме для сложных веб-приложений и сервисов.

- Используется для выявления уязвимостей безопасности, позволяя тестировать динамическое поведение работающих веб-приложений.

- Он может контролировать сканирование, получая соответствующую информацию и статистику.

- Он обеспечивает централизованное управление программами, отслеживание тенденций уязвимостей, управление соответствием и контроль рисков с помощью одновременного сканирования на профессиональном уровне для начинающих тестировщиков безопасности.

Цена: около 29 долларов.494,00 предоставлено компанией HP с системой безопасности Tran и защитой от вирусов.

3. Каин и Авель

Cain & Abel — это инструмент для восстановления пароля операционной системы, предоставляемый Microsoft.

- Используется для восстановления паролей MS Access

- Может использоваться в сетях Sniffing

- Поле пароля может быть открыто.

- Взламывает зашифрованные пароли с помощью атак по словарю, грубой силы и криптоанализа.

Цена: Бесплатно. Его можно скачать из открытых источников.

4. Nmap (сетевой картограф)

Используется при сканировании портов, одном из этапов этического взлома, и является лучшим программным обеспечением для взлома. Сначала это был инструмент командной строки, затем он был разработан для операционных систем на базе Linux или Unix, и теперь доступна версия Nmap для Windows.

Nmap представляет собой картограф сетевой безопасности, способный обнаруживать службы и хосты в сети и тем самым создавать карту сети. Это программное обеспечение предлагает несколько функций, которые помогают исследовать компьютерные сети, обнаруживать хосты, а также обнаруживать операционные системы. Будучи расширяемым с помощью сценариев, он обеспечивает расширенное обнаружение уязвимостей, а также может адаптироваться к сетевым условиям, таким как перегрузка и задержка при сканировании.

Читайте также: Лучшие сертификаты сетевой безопасности и как выбрать правильный для вас

5. Несс

Следующим этическим хакерским инструментом в списке является Nessus. Nessus — самый известный в мире сканер уязвимостей, разработанный надежной сетевой безопасностью. Это бесплатно и в основном рекомендуется для некорпоративного использования. Этот сканер сетевых уязвимостей эффективно находит критические ошибки в любой системе.

Nessus может обнаруживать следующие уязвимости:

- Неисправленные службы и неправильная конфигурация

- Слабые пароли — по умолчанию и обычный

- Различные уязвимости системы

6.

Никто

Никто Nikto — это веб-сканер, который сканирует и тестирует несколько веб-серверов для выявления устаревшего программного обеспечения, опасных CGI или файлов и других проблем. Он способен выполнять специфичные для сервера, а также общие проверки и распечатки, перехватывая полученные файлы cookie. Это бесплатный инструмент с открытым исходным кодом, который проверяет проблемы конкретной версии на 270 серверах и определяет программы и файлы по умолчанию.

Вот некоторые из основных особенностей хакерского ПО Nikto:

- Инструмент с открытым исходным кодом

- Проверяет веб-серверы и идентифицирует более 6400 CGI или файлов, которые потенциально опасны

- Проверяет серверы на наличие устаревших версий, а также проблем, связанных с версией

- Проверяет подключаемые модули и неправильно сконфигурированные файлы

- Идентифицирует небезопасные программы и файлы

7. Кисмет

Это лучший инструмент для этического взлома, используемый для тестирования беспроводных сетей и взлома беспроводной локальной сети или форвардинга. Он пассивно идентифицирует сети и собирает пакеты, а также обнаруживает сети без маяков и скрытые сети с помощью трафика данных.

Он пассивно идентифицирует сети и собирает пакеты, а также обнаруживает сети без маяков и скрытые сети с помощью трафика данных.

Kismet — это анализатор и детектор беспроводных сетей, который работает с другими беспроводными картами и поддерживает режим необработанного мониторинга.

Основные функции программного обеспечения для взлома Kismet включают следующее:

- Работает в ОС Linux, которая может быть Ubuntu, backtrack или более

- Применимо к окнам время от времени

Найдите наши курсы этического хакерства в лучших городах |

8. NetStumbler

Это также этический хакерский инструмент, который используется для предотвращения вардрайвинга, который работает в операционных системах на базе Windows. Он способен обнаруживать сети IEEE 902.11g, 802 и 802.11b. Теперь доступна более новая версия этого под названием MiniStumbler.

Программное обеспечение для этического взлома NetStumbler можно использовать в следующих целях:

- Определение конфигурации сети AP (точки доступа)

- Поиск причин помех

- Доступ к силе полученных сигналов

- Обнаружение несанкционированных точек доступа

9.

Акунетикс

АкунетиксЭтот этический хакерский инструмент полностью автоматизирован, обнаруживает и сообщает о более чем 4500 веб-уязвимостях, включая все варианты XSS и SQL-инъекций. Acunetix полностью поддерживает JavaScript, HTML5 и одностраничные приложения, поэтому вы можете проводить аудит сложных аутентифицированных приложений.

Основные функции включают в себя:

- Общий вид

- Интеграция результатов сканирования в другие платформы и инструменты

- Приоритизация рисков на основе данных

10. Netsparker

Если вам нужен инструмент, имитирующий работу хакеров, вам нужен Netsparker. Этот инструмент выявляет уязвимости в веб-API и веб-приложениях, такие как межсайтовый скриптинг и SQL Injection.

Характеристики включают:

- Доступен в виде онлайн-сервиса или программного обеспечения Windows

- Уникально проверяет выявленные уязвимости, показывая, что они являются подлинными, а не ложными срабатываниями

- Экономит время, устраняя необходимость ручной проверки

11.

Злоумышленник

ЗлоумышленникЭтот инструмент представляет собой полностью автоматизированный сканер, который ищет слабые места в кибербезопасности, объясняет обнаруженные риски и помогает устранить их. Intruder берет на себя большую часть тяжелой работы по управлению уязвимостями и предлагает более 9000 проверок безопасности.

Особенности:

- Определяет отсутствующие исправления, неправильные конфигурации и распространенные проблемы веб-приложений, такие как межсайтовые сценарии и SQL Injection

- Интегрируется со Slack, Jira и основными облачными провайдерами

- Приоритизирует результаты на основе контекста

- Проактивно сканирует системы на наличие последних уязвимостей

Читайте также: Введение в кибербезопасность

12. Nmap

Nmap — это сканер портов и безопасности с открытым исходным кодом, а также инструмент исследования сети. Он работает как для отдельных хостов, так и для больших сетей. Специалисты по кибербезопасности могут использовать Nmap для инвентаризации сети, мониторинга работоспособности узлов и служб, а также для управления графиками обновления служб.

Специалисты по кибербезопасности могут использовать Nmap для инвентаризации сети, мониторинга работоспособности узлов и служб, а также для управления графиками обновления служб.

Среди особенностей:

- Предлагаем бинарные пакеты для Windows, Linux и Mac OS X

- Содержит средство передачи, перенаправления и отладки данных

- Результаты и средство просмотра с графическим интерфейсом

13. Метасплоит

Платформа Metasploit Framework имеет открытый исходный код, а Metasploit Pro — коммерческое предложение с 14-дневной бесплатной пробной версией. Metasploit предназначен для тестирования на проникновение, и этичные хакеры могут разрабатывать и выполнять коды эксплойтов против удаленных целей.

Особенности включают:

- Межплатформенная поддержка

- Идеально подходит для поиска уязвимостей в системе безопасности

- Отлично подходит для создания средств уклонения и защиты от криминалистики

14.

Aircrack-Ng

Aircrack-NgИспользование беспроводной сети растет, поэтому обеспечение безопасности Wi-Fi становится все более важным. Aircrack-Ng предлагает этическим хакерам набор инструментов командной строки, которые проверяют и оценивают безопасность сети Wi-Fi. Aircrack-Ng предназначен для таких действий, как атаки, мониторинг, тестирование и взлом. Инструмент поддерживает Windows, OS X, Linux, eComStation, 2Free BSD, NetBSD, OpenBSD и Solaris.

Среди особенностей:

- Поддерживает экспорт данных в текстовые файлы

- Может взламывать ключи WEP и WPA2-PSK, а также проверять карты Wi-Fi

- Поддерживает несколько платформ

15. Wireshark

Wireshark — отличное хакерское программное обеспечение для анализа пакетов данных, которое также может выполнять глубокую проверку большого количества установленных протоколов. Вы можете экспортировать результаты анализа в различные форматы файлов, такие как CSV, PostScript, Plaintext и XML.

Особенности:

- Выполняет захват в реальном времени и автономный анализ

- Кроссплатформенная поддержка

- Позволяет раскрашивать списки пакетов для облегчения анализа

- Это бесплатно

16. ОпенВАС

Сканер Open Vulnerability Assessment Scanner — это полнофункциональный инструмент, выполняющий тестирование с проверкой подлинности и без проверки подлинности, а также настройку производительности. Он предназначен для крупномасштабных сканирований.

OpenVAS обладает возможностями различных высокоуровневых и низкоуровневых интернет-протоколов и промышленных протоколов, поддерживаемых надежным внутренним языком программирования.

17. Карта SQL

SQLMap — это хакерское программное обеспечение с открытым исходным кодом, которое автоматизирует обнаружение и использование уязвимостей SQL Injection и получение контроля над серверами баз данных. Вы можете использовать его для прямого подключения к определенным базам данных. SQLMap полностью поддерживает полдюжины методов SQL-инъекций (слепые логические операции, основанные на ошибках, запросы с накоплением, слепые запросы на основе времени, запросы UNION и внеполосные).

Вы можете использовать его для прямого подключения к определенным базам данных. SQLMap полностью поддерживает полдюжины методов SQL-инъекций (слепые логические операции, основанные на ошибках, запросы с накоплением, слепые запросы на основе времени, запросы UNION и внеполосные).

Возможности SQLMap включают:

- Мощный механизм обнаружения

- Поддерживает выполнение произвольных команд

- Поддерживает MySQL, Oracle, PostgreSQL и другие.

Читайте также: Зачем бизнесу нужны этичные хакеры?

18. Эттеркап

Ettercap — это бесплатный инструмент, который лучше всего подходит для создания пользовательских плагинов.

Среди особенностей:

- Контентная фильтрация

- Анализатор активных подключений

- Анализ сети и хоста

- Активное и пассивное вскрытие множества протоколов

19.

Мальтего

МальтегоMaltego — это инструмент, предназначенный для анализа ссылок и интеллектуального анализа данных. Он поставляется в четырех формах: бесплатная версия сообщества, Maltego CE; Maltego Classic, который стоит 999 долларов; Maltego XL стоимостью 1999 долларов и серверные продукты, такие как Comms, CTAS и ITDS, по цене от 40 000 долларов. Maltego лучше всего подходит для работы с очень большими графами.

Особенности:

- Поддержка Windows, Linux и Mac OS

- Осуществляет сбор информации и анализ данных в режиме реального времени

- Отображает результаты в удобной для чтения графике

20. Люкс Burp

Этот инструмент для тестирования безопасности предлагается в трех ценовых категориях: Community edition (бесплатно), Professional edition (от 399 долларов США на пользователя в год) и Enterprise edition (от 3999 долларов США в год). Burp Suite позиционирует себя как сканер веб-уязвимостей.

Особенности:

- Планирование сканирования и повторение

- Использует внеполосные методы

- Предлагает интеграцию CI

21. Джон Потрошитель