что делать и как обезопасить себя в будущем

Информация обновлена:

3 мая 2022

Время на чтение:

3 минуты

108

Содержание

- Как понять что страницу взломали

- Что делать если страницу все-таки взломали

- Как обезопасить свою страницу ВК в будущем

С новыми пользователями и с теми, кто не знаком с основами безопасности в интернете, может произойти ситуация, когда взломали страницу ВКонтакте. Как распознать взлом, что делать и как избежать этого в будущем — читайте в статье.

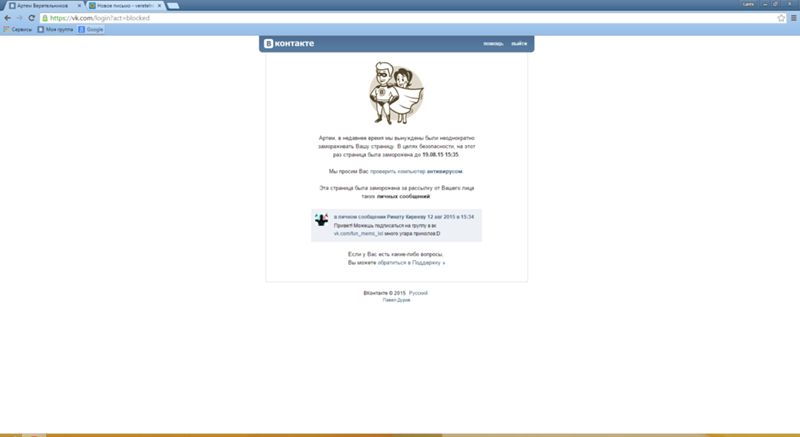

Как понять что страницу взломали

Во-первых, на электронную почту приходит сообщение или появляется уведомление на мобильном устройстве с текстом «В Ваш аккаунт выполнен вход через …».

Такое уведомление может выглядеть по-разному:

- В зависимости от браузера, с которого был выполнен вход.

- В зависимости от устройства, с которого был выполнен вход.

Если вы в течении долгого времени не были Online, а вам пришло это уведомление, значит к вашим данным злоумышленники получили доступ и вашу страницу взломали.

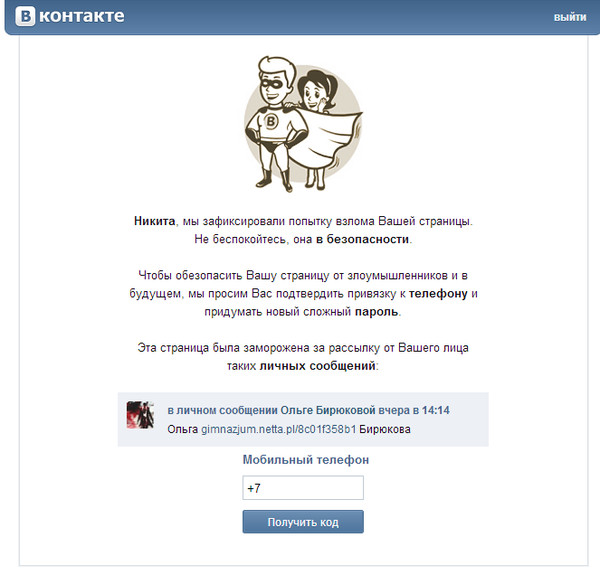

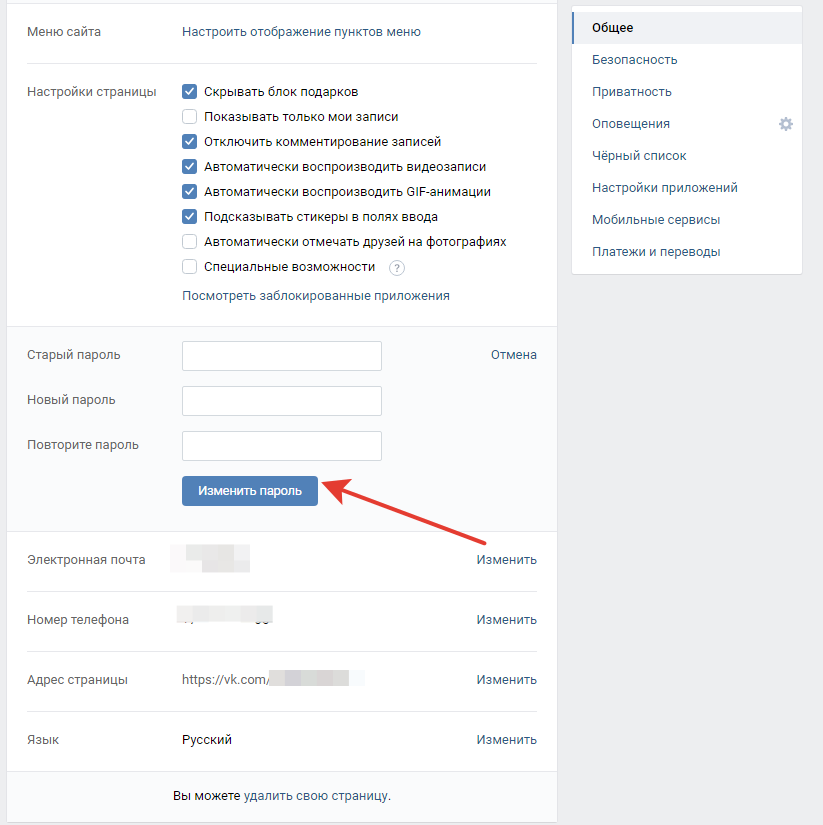

Что делать если страницу все-таки взломали

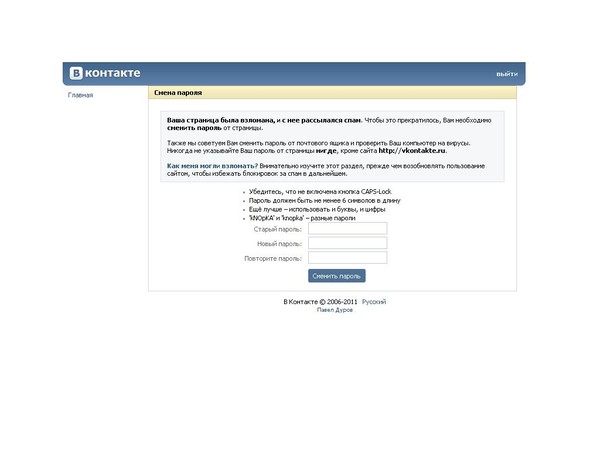

- Вам необходимо как можно быстрее зайти на свою страницу и изменить пароль. Старайтесь придумать пароль посложнее с разными символами и буквами (строчными и заглавными). Поменяйте пароль и на электронной почте, которая привязана к аккаунту.

- Также можно проверить свой компьютер на вирусы, отключив компьютер от сети Интернет.

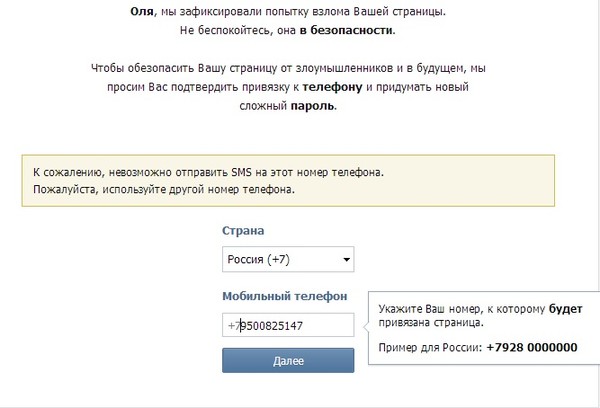

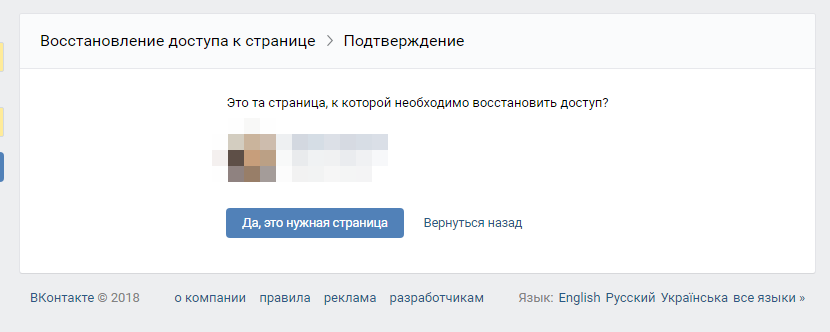

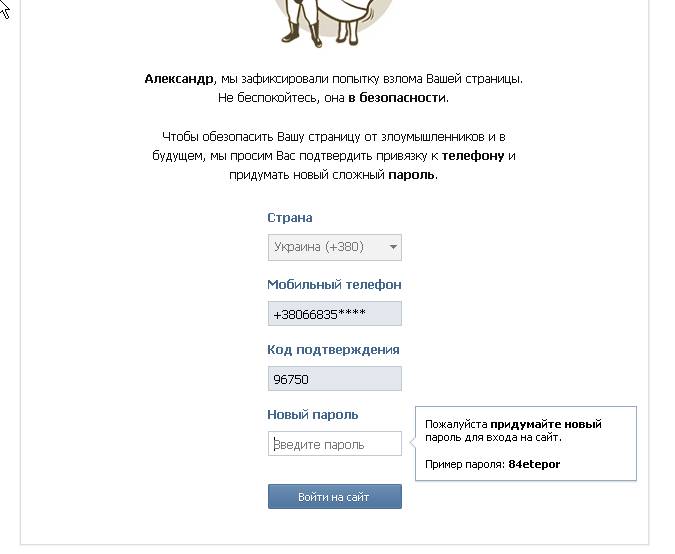

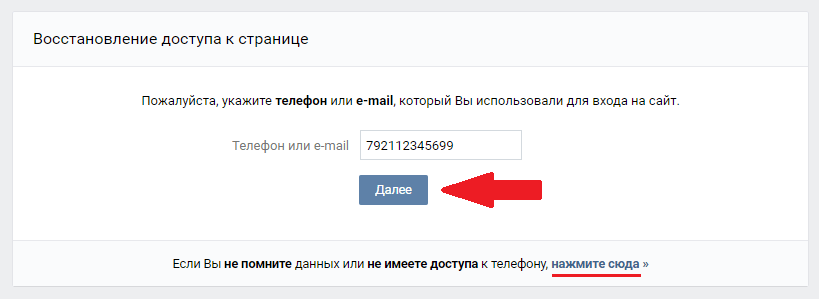

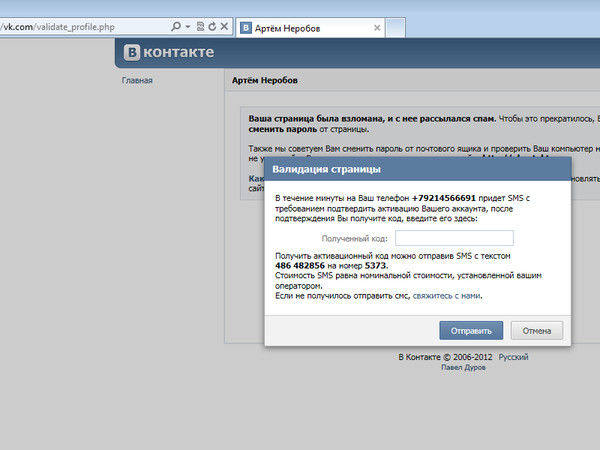

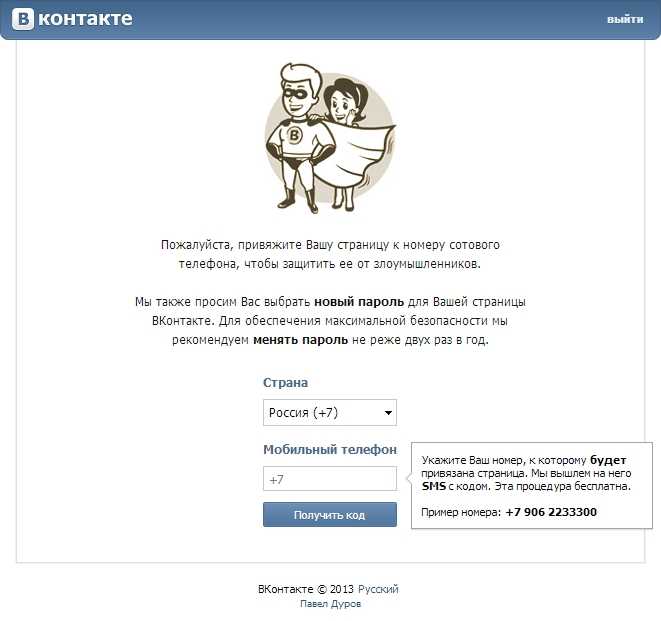

- Если не удается войти с помощью известных вам логина и пароля, попробуйте восстановить страницу, перейдя по ссылке https://vk.com/restore. Где пишите свой номер мобильного телефона, нажимаете «Далее».

Восстановление доступа к странице ВК

Придет смс подтверждение, которое введете в специальном поле. Далее придумываете новый пароль и заходите на свою страницу.

- Если предыдущий пункт не срабатывает, то обратитесь в службу техподдержки со страницы друга, перейдя по ссылке https://vk.com/support?act=new&ask=1&id=9197. Где заполняете поля, присылаете ссылку на свою страницу и нажимаете «Отправить».

Запрос в техподдержку ВК

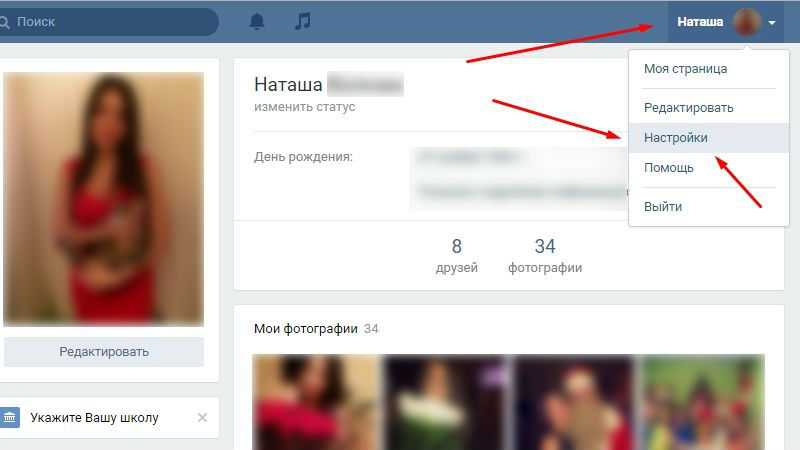

Как обезопасить свою страницу ВК в будущем

- Пароль должен быть как можно сложнее. Не нужно использовать в качестве пароля свою дату рождения. Используйте в пароле как строчные буквы так и заглавные, кириллицу и латиницу, разные символы, цифры. Лучше всего их писать не по порядку.

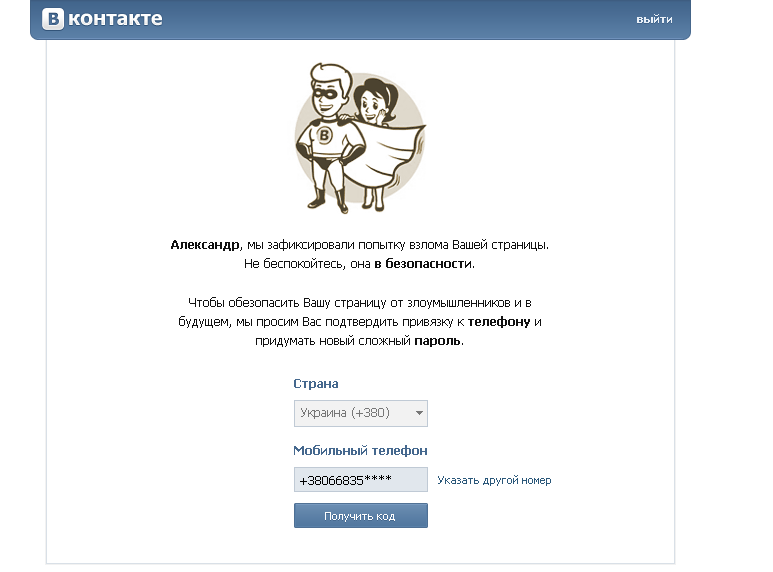

- Привязывайте страницу к мобильному телефону и к электронной почте, к которым у вас есть доступ.

- Используйте разные пароли для входа в Вконтакт, для своей электронной почты.

- Никому не сообщайте свои пароли и коды по СМС, которые приходят от службы в Вконтакте.

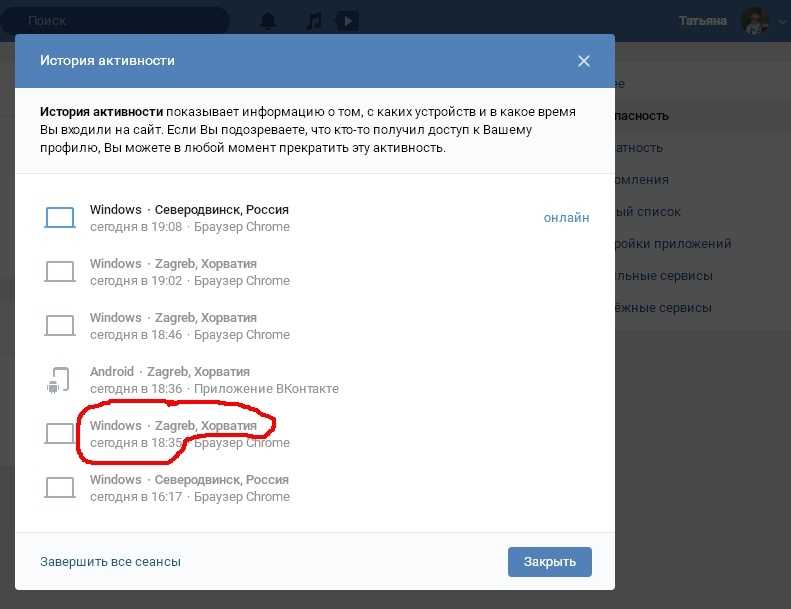

- Старайтесь периодически проверять историю активности своей страницы, перейдя по ссылке vk.

- Не скачивайте подозрительные программы, особенно для скачивания музыки. В них могут быть вирусы, и злоумышленники с легкостью получают с помощью них доступ к аккаунту.

- Не вводите нигде свои логины и пароли от социальной сети.

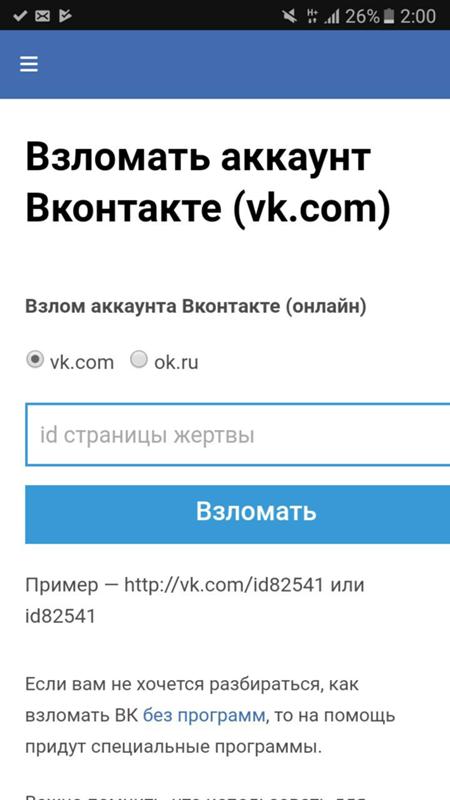

- Не переходите на подозрительные сайты.

- Обезопасьте свою страницу в Вконтакте, подключив функцию «Подтверждение входа». Данную услугу для повышения уровня безопасности можно подключить, перейдя по ссылке https://vk.com/page-59800369_47885415.

- Прочитайте статьи Подумайте о безопасности своей страницы и Как защитить страницу вконтакте за 3 шага

Если будете соблюдать эти правила, то ваша страница будет в безопасности.

Помогла статья? Поставьте оценку

0 / 5. 0

Если взломали вашу страницу вконтакте, вы:

Если взломали вашу …

22 ответа

Последний — Перейти

#1

в) У меня нет аккаунта ВКонтакте, и поэтому мне пох.

#2

А если там ценная информация, а злоумышленник хочет получить к ней доступ? Больше вони вот от таких как вы бывает как раз, когда доступ уже получен и сообщения прочитаны.

#3

#4

#5

Гость

Вконтакте-чума XXI века!!!!!!!!!!!!!!

#6

#7

Дурова к чертям посылать пока не собираюсь, я контактом не злоупотребляю, он мне жить не мешает))

#8

Насчет пункта А — сама видела такие советы тем, кому отказались разблокировать страницу)

Тем, кто говорит, что он верит создателям, и по номеру телефона все восстановит — могут не восстановить, в курсе?))

#9

#10

#11

#12

#13

#14

#15

Будущая старушка

Ежа, а где гарантии, что с этим все чисто и база не продается левым людям?

#16

Гость

Не поняла, а при чем тут паспорт? Если страница взломана, нужно просто пароль сменить!

#17

#18

#19

Гость

Привет,меня тоже однажды взломали. .всем отсылали спам с просьбой отослать смс на короткий номер..я завела новую страницу,и программу установила для защиты паролей Keepy называется,она автоматически пароли и данные подставляет.Пока нормально все работает не взламывают больше.

.всем отсылали спам с просьбой отослать смс на короткий номер..я завела новую страницу,и программу установила для защиты паролей Keepy называется,она автоматически пароли и данные подставляет.Пока нормально все работает не взламывают больше.

#20

#21

Взламывала страницу парня Вконтакте, сделал за 20 минут. Делает БЕЗ предоплаты!

Очень дёшево!

Много чего узнала «интересного»

#22

большое уважение алексею

Новые темы за сутки:

Воспоминания из детства

1 ответ

Как пережить кризис возраста и не развестись в 51 год

15 ответов

Депрессия, не люблю свою жизнь

62 ответа

У меня страх

9 ответов

Как не спутать паническую атаку с инфарктом или инсультом?

6 ответов

Как исцелить внутреннего ребенка?

5 ответов

Волнение, тревога

9 ответов

А вы пробовали нанять психолога с B17?

Нет ответов

Некому выговориться, мимо, если не хотите читать чужое нытье

22 ответа

У меня клаус-клаустрофобия

1 ответ

Популярные темы за сутки:

Отзовитесь! кто после ЭКО забеременил?

219 327 ответов

ВЕСНА!!!!

131 951 ответ

Душа не стареет! Женщина с 40 до 60 лет , правда ягодка ? — 2

109 396 ответов

ЦИСТИТ просто достал!!!

106 761 ответ

Депрессия, не люблю свою жизнь

62 ответа

Как пережить кризис возраста и не развестись в 51 год

15 ответов

У меня страх

9 ответов

Как не спутать паническую атаку с инфарктом или инсультом?

6 ответов

Как исцелить внутреннего ребенка?

5 ответов

Воспоминания из детства

1 ответ

Следующая тема

Человека как подменили!

11 ответов

Предыдущая тема

здесь есть кандидаты наук?

31 ответ

Что такое троянские кони и какие они бывают?

w3.org/1999/xhtml»> Когда ночью у лошади открылось брюхо, было уже поздно. Грекам наконец удалось захватить давно осажденный город Трою, положив конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще живет, хотя и в нелестном смысле. То, что когда-то считалось блестящим трюком и мастерским инженерным достижением, сегодня считается вредоносным цифровым вредителем, единственной целью которого является незаметно нанести ущерб компьютерам своих жертв. Он делает это, считывая пароли, записывая нажатия клавиш или открывая дверь для дальнейших вредоносных программ, которые могут даже взять в заложники весь компьютер. Эти действия могут включать:- Удаление данных

- Блокировка данных

- Изменение данных

- Копирование данных

- Нарушение работы компьютеров или компьютерных сетей

В отличие от компьютерных вирусов и червей, трояны не способны к самовоспроизведению.

Типы троянов

Трояны-бэкдоры

Один из самых простых, но потенциально наиболее опасных типов троянцев. Это связано с тем, что они могут либо загружать все виды вредоносных программ в вашу систему в качестве шлюза, либо, по крайней мере, обеспечивать уязвимость вашего компьютера для атак. Бэкдор часто используется для создания ботнетов. Без вашего ведома ваш компьютер становится частью зомби-сети, которая используется для атак. Кроме того, бэкдоры могут позволить выполнять код и команды на вашем устройстве или контролировать ваш веб-трафик.

Эксплойт

Эксплойты — это программы, содержащие данные или код, которые используют уязвимость в приложении на вашем компьютере.

Руткит

Руткиты предназначены для сокрытия определенных объектов или действий в вашей системе. Часто их основной целью является предотвращение обнаружения вредоносных программ, чтобы продлить период, в течение которого программы могут работать на зараженном компьютере.

Часто их основной целью является предотвращение обнаружения вредоносных программ, чтобы продлить период, в течение которого программы могут работать на зараженном компьютере.

Трояны-дропперы/загрузчики

Одним из самых известных троянцев-дропперов является вредоносное ПО Emotet, которое в настоящее время обезврежено, но, в отличие от трояна-бэкдора, не может выполнять какой-либо код на самом ПК. Вместо этого он приносит с собой другие вредоносные программы, например, банковский троян Trickbot и программу-вымогатель Ryuk. Таким образом, дропперы аналогичны троянцам-загрузчикам, с той лишь разницей, что загрузчикам нужен сетевой ресурс для извлечения вредоносного ПО из сети. Сами дропперы уже содержат другие вредоносные компоненты в программном пакете. Оба типа троянцев могут быть тайно удаленно обновлены ответственными программистами, например, чтобы антивирусные сканеры не могли обнаружить их с новыми определениями. Таким же образом можно добавлять новые функции.

Таким же образом можно добавлять новые функции.

Банковские троянцы

Банковские трояны — одни из самых распространенных троянцев. Учитывая растущее признание онлайн-банкинга, а также небрежность некоторых пользователей, это неудивительно — для злоумышленников это многообещающий способ быстро получить деньги. Их цель — получить учетные данные для доступа к банковским счетам. Для этого они используют методы фишинга, например, отправляя предполагаемых жертв на фальшивую страницу, где они должны ввести свои учетные данные для доступа. Соответственно, при использовании онлайн-банкинга вы должны убедиться, что вы используете безопасные методы проверки, такие как только приложение соответствующего банка, и никогда не вводите свои данные доступа через веб-интерфейс.

DDoS-трояны

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают преследовать Интернет. В этих атаках сервер или сеть торпедируются запросами, обычно ботнетом. Например, в середине июня 2020 года Amazon отразила рекордную атаку на свои серверы. Более трех дней веб-сервисы Amazon подвергались атакам с пропускной способностью 2,3 терабайта в секунду. Для достижения такой вычислительной мощности должен существовать огромный ботнет. Ботнеты состоят, так сказать, из зомби-компьютеров. На первый взгляд они работают нормально, но они также бесшумно действуют как злоумышленники. Виной тому троянец с бэкдор-компонентом, который незаметно дремлет на компьютере и при необходимости активируется его оператором. В случае успешной атаки ботнета или DDoS-атаки веб-сайты или даже целые сети становятся недоступными.

В этих атаках сервер или сеть торпедируются запросами, обычно ботнетом. Например, в середине июня 2020 года Amazon отразила рекордную атаку на свои серверы. Более трех дней веб-сервисы Amazon подвергались атакам с пропускной способностью 2,3 терабайта в секунду. Для достижения такой вычислительной мощности должен существовать огромный ботнет. Ботнеты состоят, так сказать, из зомби-компьютеров. На первый взгляд они работают нормально, но они также бесшумно действуют как злоумышленники. Виной тому троянец с бэкдор-компонентом, который незаметно дремлет на компьютере и при необходимости активируется его оператором. В случае успешной атаки ботнета или DDoS-атаки веб-сайты или даже целые сети становятся недоступными.

Поддельные антивирусные трояны

Поддельные антивирусные трояны особенно коварны. Вместо защиты они создают серьезные проблемы для каждого устройства. Предполагаемыми обнаруженными вирусами они хотят вызвать панику среди ничего не подозревающих пользователей и убедить их приобрести эффективную защиту, заплатив комиссию. Но вместо полезного антивирусного сканера пользователь получает только больше проблем, так как его платежные данные передаются создателю троянца для дальнейшего неправомерного использования. Поэтому, если вы вдруг получаете предупреждение о вирусе в своем браузере при посещении веб-сайта, вы должны игнорировать это и доверять только своему системному антивирусному сканеру.

Но вместо полезного антивирусного сканера пользователь получает только больше проблем, так как его платежные данные передаются создателю троянца для дальнейшего неправомерного использования. Поэтому, если вы вдруг получаете предупреждение о вирусе в своем браузере при посещении веб-сайта, вы должны игнорировать это и доверять только своему системному антивирусному сканеру.

Trojan-GameThief

Этот тип программы крадет информацию об учетной записи пользователя у онлайн-игроков.

Trojan-IM (обмен мгновенными сообщениями)

Троянские программы IM крадут ваши данные для входа и пароли для программ обмена мгновенными сообщениями, таких как ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype и т. д. Можно утверждать, что эти мессенджеры практически не используется в настоящее время. Однако даже новые мессенджеры не застрахованы от троянов. Целями троянов также могут стать Facebook Messenger, WhatsApp, Telegram или Signal. Совсем недавно, в декабре 2020 года, через канал Telegram был захвачен троянец Windows. Обмен мгновенными сообщениями также должен быть защищен от опасных фишинговых атак.

Целями троянов также могут стать Facebook Messenger, WhatsApp, Telegram или Signal. Совсем недавно, в декабре 2020 года, через канал Telegram был захвачен троянец Windows. Обмен мгновенными сообщениями также должен быть защищен от опасных фишинговых атак.

В январе 2018 года специалисты по безопасности «Лаборатории Касперского» обнаружили троянца под названием Skygofree . Вредоносная программа имеет чрезвычайно продвинутые функции и может, например, самостоятельно подключаться к сетям Wi-Fi, даже если пользователь отключил эту функцию на своем устройстве. Троянец Skygofree также может следить за популярным мессенджером WhatsApp. Он читает сообщения, а также может их украсть.

Trojan-Ransom

Этот тип трояна может изменить данные на вашем компьютере, чтобы ваш компьютер работал неправильно или вы больше не могли использовать определенные данные. Преступник восстановит производительность вашего компьютера или разблокирует ваши данные только после того, как вы заплатите им требуемый выкуп.

Преступник восстановит производительность вашего компьютера или разблокирует ваши данные только после того, как вы заплатите им требуемый выкуп.

SMS-трояны

Может показаться пережитком прошлого века, но они по-прежнему активны и представляют серьезную угрозу. SMS-трояны, такие как вредоносное ПО Faketoken для Android, могут работать по-разному. Faketoken, например, рассылает массовые SMS-сообщения на дорогие международные номера и маскируется в системе под стандартное SMS-приложение. За это приходится платить владельцу смартфона. Другие SMS-трояны устанавливают подключения к дорогим премиальным SMS-сервисам.

Троян-шпион

Троянские программы-шпионы могут следить за тем, как вы используете свой компьютер, например, отслеживая данные, которые вы вводите с клавиатуры, делая снимки экрана или получая список запущенных приложений.

Trojan-Mailfinder

Эти программы могут собирать адреса электронной почты с вашего компьютера.

Кроме этого существуют другие виды троянцев:

- Trojan-ArcBomb

- Троян-кликер

- Троян-уведомитель

- Троян-прокси

- Троян-PSW

Трояны как угроза для всех конечных устройств

Трояны теперь нацелены не только на компьютеры Windows, но также на компьютеры Mac и мобильные устройства. Соответственно, вы никогда не должны чувствовать себя в безопасности или находиться в Интернете без современной защиты от вредоносных программ, такой как Kaspersky Internet Security. Вредоносное ПО часто попадает на компьютеры через зараженные вложения, измененные текстовые сообщения или поддельные веб-сайты. Однако существуют также трояны секретных служб, которые могут быть установлены на целевые системы удаленно без ведома пользователя и без какого-либо взаимодействия со стороны целей. Программное обеспечение Pegasus от израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в себя мощный арсенал вариантов перехвата. Устройство может быть прочитано полностью, звонки могут быть записаны, или телефон может быть использован в качестве подслушивающего устройства. В Германии полицейские органы также используют государственный троян для наблюдения и отслеживания преступников. Однако вредоносное ПО, известное на официальном языке как исходное программное обеспечение TKÜ, не может использоваться для слежки без судебного решения.

Однако существуют также трояны секретных служб, которые могут быть установлены на целевые системы удаленно без ведома пользователя и без какого-либо взаимодействия со стороны целей. Программное обеспечение Pegasus от израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в себя мощный арсенал вариантов перехвата. Устройство может быть прочитано полностью, звонки могут быть записаны, или телефон может быть использован в качестве подслушивающего устройства. В Германии полицейские органы также используют государственный троян для наблюдения и отслеживания преступников. Однако вредоносное ПО, известное на официальном языке как исходное программное обеспечение TKÜ, не может использоваться для слежки без судебного решения.

Киберпреступники хотят нанести максимальный ущерб с помощью троянов

Если государство использует программное обеспечение для наблюдения за уголовными преступлениями и наказания за них, киберпреступники имеют в виду прямо противоположное. В последнем случае речь идет о личном обогащении за счет своих жертв. При этом преступники используют разные программы, иногда даже целые цепочки вредоносных программ. Как они это делают? Одним из примеров может быть бэкдор, незаметно установленный на компьютере через зараженное вложение электронной почты. Этот шлюз гарантирует, что дальнейшие вредоносные программы будут загружаться на ПК тайно и незаметно. Другим примером является кейлоггер для записи нажатий клавиш, таких как пароли или конфиденциальный контент, банковский троян для кражи финансовых данных или программа-вымогатель, которая шифрует весь компьютер и выпускает украденные данные только после оплаты значительной суммы биткойнов. Печально известным в этом контексте является вредоносное ПО Emotet, которое периодически распространяется и описывается как «самое разрушительное вредоносное ПО». Строго говоря, «троянский король» — это бот-сеть, которая использует спам-письма и зараженные документы Word или Excel для поиска своих жертв.

В последнем случае речь идет о личном обогащении за счет своих жертв. При этом преступники используют разные программы, иногда даже целые цепочки вредоносных программ. Как они это делают? Одним из примеров может быть бэкдор, незаметно установленный на компьютере через зараженное вложение электронной почты. Этот шлюз гарантирует, что дальнейшие вредоносные программы будут загружаться на ПК тайно и незаметно. Другим примером является кейлоггер для записи нажатий клавиш, таких как пароли или конфиденциальный контент, банковский троян для кражи финансовых данных или программа-вымогатель, которая шифрует весь компьютер и выпускает украденные данные только после оплаты значительной суммы биткойнов. Печально известным в этом контексте является вредоносное ПО Emotet, которое периодически распространяется и описывается как «самое разрушительное вредоносное ПО». Строго говоря, «троянский король» — это бот-сеть, которая использует спам-письма и зараженные документы Word или Excel для поиска своих жертв. BSI создал дополнительную страницу с информацией об Emotet. Итого:

BSI создал дополнительную страницу с информацией об Emotet. Итого:

- Emotet считается одним из самых разрушительных и опасных троянцев.

- Пока неизвестно, кто стоит за Эмотетом.

- Ущерб, наносимый Эмотетом, исчисляется миллионами.

- Компании являются основными целями. Частные пользователи все еще могут быть затронуты, если Emotet прочитает сохраненные адреса электронной почты из адресных книг и добавит их в свою огромную базу данных.

- Для сдерживания опасности, в дополнение к обновленному программному обеспечению, макросы должны быть деактивированы в Word и Excel, а также не должны открываться вложения из электронных писем от неизвестных отправителей.

Внедрение на конечное устройство

Трояны встречаются не только во вложениях электронной почты. Они также могут использовать якобы бесплатные программы. Поэтому еще раз важно не использовать сомнительные источники для загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если вы можете сэкономить несколько евро. Ущерб, который могут нанести трояны, часто превышает стоимость программного обеспечения, если оно было приобретено по обычным каналам.

Поэтому еще раз важно не использовать сомнительные источники для загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если вы можете сэкономить несколько евро. Ущерб, который могут нанести трояны, часто превышает стоимость программного обеспечения, если оно было приобретено по обычным каналам.

Кстати, не стоит путать троян с вирусом. Компьютерные вирусы размножаются независимо друг от друга, тогда как троянские программы просто открывают дверь, но с потенциально разрушительными последствиями.

Поэтому вот чек-лист, как защитить себя и свои устройства от троянов:

- Подумайте, прежде чем открывать вложения из писем. Проверьте отправителя и текст и подумайте, действительно ли нужно открывать вложение.

- Всегда обновляйте свои мобильные и стационарные системы. Регулярно устанавливайте обновления безопасности как для операционной системы, так и для установленных программ.

- Не разрешать макросы в Word и Excel.

- Не переходите по ссылкам, не подумав. Также существует вероятность занесения инфекции из автомобиля. Это незаметная установка вредоносного ПО при посещении поддельных веб-сайтов, что гарантирует загрузку вредоносного ПО в домашнюю систему в фоновом режиме.

- Избегайте загрузки программ из небезопасных источников. На мобильных устройствах избегайте установки приложений, которых нет в Google Play Store или Apple Store.

- Всегда отображать все расширения файлов. Это скажет вам, поддерживается ли предполагаемое изображение — обычно с расширением jpg — исполняемым файлом с расширением exe.

- В качестве дополнительной меры безопасности используйте двухфакторную аутентификацию через мобильное приложение и надежные пароли или, в идеале, менеджер паролей.

- Всегда сканируйте систему с помощью антивирусного сканера с последними определениями. Пакет Kaspersky Internet Security защищает вас от вредоносных программ и вредоносного контента.

- Регулярно делайте резервные копии ваших данных. Не только на облачных сервисах, но и на физическом носителе данных, таком как мобильный SSD или жесткий диск HDD с USB-подключением.

Будьте осторожны при просмотре веб-страниц

Упомянутые здесь трояны являются наиболее известными типами. Их всех объединяет то, что они могут попасть на конечное устройство только с помощью пользователя. Тем не менее, если вы будете внимательно просматривать веб-страницы, не открывать бездумно вложения электронной почты и получать программы только из безопасных источников, вы сможете избежать этих угроз. Обновленная операционная система и постоянно включенный антивирусный сканер еще лучше защитят вас от троянов.

Эти решения безопасности защищают от троянов и других интернет-угроз:

Kaspersky Internet Security

w3.org/1999/xhtml»> Kaspersky Total SecurityKaspersky Security Cloud

Статьи по теме:

Защита от программ-вымогателей – как обеспечить безопасность ваших данных

Атаки методом грубой силы: защита паролем

Что такое атака методом грубой силы?

Атака грубой силы использует метод проб и ошибок для подбора регистрационной информации, ключей шифрования или поиска скрытой веб-страницы. Хакеры перебирают все возможные комбинации, надеясь угадать правильно.

Эти атаки осуществляются методом «грубой силы», что означает, что они используют чрезмерные силовые попытки, чтобы попытаться «вломиться» в вашу личную учетную запись (аккаунты).

w3.org/1999/xhtml»> Это старый метод атаки, но он по-прежнему эффективен и популярен среди хакеров. Потому что в зависимости от длины и сложности пароля его взлом может занять от нескольких секунд до многих лет.Что хакеры получают от атак грубой силы?

Злоумышленники грубой силы должны приложить немного усилий, чтобы эти схемы окупились. Несмотря на то, что технологии делают это проще, у вас все равно может возникнуть вопрос: зачем кому-то это делать?

Вот как хакеры извлекают выгоду из атак грубой силы:

- Получение прибыли от рекламы или сбора данных о действиях

- Хищение личных данных и ценностей

- Распространение вредоносного ПО для нарушения работы

- Взлом вашей системы для вредоносной активности

- Подрывание репутации сайта

Хакеры могут использовать веб-сайт вместе с другими для получения комиссионных за рекламу. Популярные способы сделать это включают:

- Размещение спам-рекламы на посещаемом сайте, чтобы зарабатывать деньги каждый раз, когда посетители нажимают на объявление или просматривают его.

- Перенаправление трафика веб-сайта на рекламные сайты по заказу.

- Заражение сайта или его посетителей вредоносной программой для отслеживания активности — обычно шпионской программой. Данные продаются рекламодателям без вашего согласия, чтобы помочь им улучшить свой маркетинг.

Кража личных данных и ценностей.

Взлом учетных записей в Интернете может быть похож на взлом банковского хранилища: все, от банковских счетов до налоговой информации, можно найти в Интернете. Все, что требуется, — это правильный взлом, чтобы преступник мог украсть вашу личность, деньги или продать ваши личные учетные данные с целью получения прибыли. Иногда конфиденциальные базы данных целых организаций могут быть подвержены утечке данных на корпоративном уровне.

Все, что требуется, — это правильный взлом, чтобы преступник мог украсть вашу личность, деньги или продать ваши личные учетные данные с целью получения прибыли. Иногда конфиденциальные базы данных целых организаций могут быть подвержены утечке данных на корпоративном уровне.

Распространение вредоносного ПО для создания сбоев в работе.

Если хакер хочет создать проблемы или попрактиковаться в своих навыках, он может перенаправить трафик веб-сайта на вредоносные сайты. В качестве альтернативы они могут напрямую заразить сайт скрытым вредоносным ПО для установки на компьютеры посетителей.

Взлом вашей системы для злонамеренной деятельности.

Когда одной машины недостаточно, хакеры привлекают целую армию ничего не подозревающих устройств, называемых ботнетами, чтобы ускорить свои усилия. Вредоносное ПО может проникнуть на ваш компьютер, мобильное устройство или онлайн-аккаунты для фишинговой рассылки спама, усиленных атак методом грубой силы и многого другого. Если у вас нет антивирусной системы, вы можете подвергаться большему риску заражения.

Если у вас нет антивирусной системы, вы можете подвергаться большему риску заражения.

Подрывание репутации веб-сайта.

Если вы управляете веб-сайтом и стали объектом вандализма, киберпреступник может решить заразить ваш сайт непристойным контентом. Это может включать текст, изображения и аудиоматериалы насильственного, порнографического или оскорбительного характера.

Типы атак грубой силы

Каждая атака методом грубой силы может использовать различные методы для раскрытия ваших конфиденциальных данных. Вы можете столкнуться с любым из следующих популярных методов грубой силы:

- Простые атаки грубой силы

- Атаки по словарю

- Гибридные атаки грубой силы

- Обратные атаки грубой силы

- Заполнение учетных данных

Атака по словарю: при стандартной атаке хакер выбирает цель и запускает возможные пароли для этого имени пользователя. Они известны как атаки по словарю. Атаки по словарю являются основным инструментом в атаках грубой силы. Хотя сами по себе они не обязательно являются атаками методом грубой силы, они часто используются в качестве важного компонента для взлома паролей. Некоторые хакеры просматривают полные словари и дополняют слова специальными символами и цифрами или используют специальные словари слов, но этот тип последовательной атаки громоздок.

Гибридные атаки грубой силы: эти хакеры смешивают внешние средства со своими логическими догадками, чтобы попытаться взломать систему. Гибридная атака обычно смешивает атаки по словарю и методом полного перебора. Эти атаки используются для подбора комбинированных паролей, в которых обычные слова смешиваются со случайными символами. Пример атаки грубой силы такого рода может включать такие пароли, как NewYork1993 или Spike1234.

Гибридная атака обычно смешивает атаки по словарю и методом полного перебора. Эти атаки используются для подбора комбинированных паролей, в которых обычные слова смешиваются со случайными символами. Пример атаки грубой силы такого рода может включать такие пароли, как NewYork1993 или Spike1234.

Атаки с обратным подбором: как следует из названия, атака с обратным подбором изменяет стратегию атаки, начиная с известного пароля. Затем хакеры просматривают миллионы имен пользователей, пока не найдут совпадение. Многие из этих преступников начинают с утечек паролей, которые доступны онлайн из существующих утечек данных.

Вброс учетных данных: если у хакера есть комбинация имени пользователя и пароля, которая работает для одного веб-сайта, он попытается использовать ее и для множества других. Поскольку известно, что пользователи повторно используют данные для входа на многих веб-сайтах, они являются исключительными целями подобных атак.

Инструменты Помощь при попытках грубой силы

Угадывание пароля для определенного пользователя или сайта может занять много времени, поэтому хакеры разработали инструменты для более быстрого выполнения этой работы.

Автоматизированные инструменты помогите с атаками грубой силы. Они используют быстрое угадывание, созданное для создания всех возможных паролей и попыток их использования. Программное обеспечение для взлома методом грубой силы может найти пароль из одного словарного слова в течение одной секунды.

Для подобных инструментов запрограммированы обходные пути:

- Работа против многих компьютерных протоколов (таких как FTP, MySQL, SMPT и Telnet)

- Разрешить хакерам взламывать беспроводные модемы.

- Определение слабых паролей

- Расшифровать пароли в зашифрованном хранилище.

- Перевести слова на литс-язык — например, «don’thackme» становится «d0n7h5cKm3».

- Выполнить все возможные комбинации символов.

- Атаки по словарю.

Некоторые инструменты сканируют радужные таблицы перед вычислением на предмет входных и выходных данных известных хеш-функций. Эти «хэш-функции» представляют собой основанные на алгоритмах методы шифрования, используемые для преобразования паролей в длинные последовательности букв и цифр фиксированной длины. Другими словами, радужные таблицы удаляют самую сложную часть атаки грубой силы, чтобы ускорить процесс.

Графический процессор ускоряет попытки подбора паролей

Для запуска программного обеспечения для подбора паролей требуются тонны вычислительной мощности компьютера. К сожалению, хакеры разработали аппаратные решения, которые значительно упрощают эту часть работы.

Сочетание ЦП и графического процессора (GPU) увеличивает вычислительную мощность. Добавляя тысячи вычислительных ядер в GPU для обработки, это позволяет системе справляться с несколькими задачами одновременно. Обработка GPU используется для аналитики, проектирования и других приложений, требующих больших вычислительных ресурсов. Хакеры, использующие этот метод, могут взламывать пароли примерно в 250 раз быстрее, чем один процессор.

Итак, сколько времени потребуется, чтобы взломать пароль? Для сравнения, шестизначный пароль, включающий цифры, имеет примерно 2 миллиарда возможных комбинаций. Взлом его с помощью мощного процессора, который перебирает 30 паролей в секунду, занимает более двух лет. Добавление одной мощной карты графического процессора позволяет одному и тому же компьютеру проверять 7100 паролей в секунду и взламывать пароль за 3,5 дня.

org/1999/xhtml»> Шаги по защите паролей для профессионаловЧтобы обезопасить себя и свою сеть, вам необходимо принять меры предосторожности и помочь другим сделать это. Поведение пользователей и системы сетевой безопасности потребуют усиления.

Как ИТ-специалистам, так и пользователям следует принять к сведению несколько общих советов:

- Используйте расширенные имя пользователя и пароль. Защитите себя с помощью более надежных учетных данных, чем admin и password1234 , чтобы не допустить этих злоумышленников. Чем сильнее эта комбинация, тем труднее будет кому-либо проникнуть в нее.

- Удалите все неиспользуемые учетные записи с разрешениями высокого уровня. Это кибер-эквивалент дверей со слабыми замками, которые легко взломать. Необслуживаемые учетные записи — это уязвимость, которой вы не можете рисковать.

Выбросьте их как можно скорее.

Выбросьте их как можно скорее.

После того, как вы освоите основы, вы захотите укрепить свою безопасность и привлечь пользователей.

Мы начнем с того, что вы можете делать на сервере, а затем дадим советы по формированию безопасных привычек.

Пассивная серверная защита для паролей

Высокая скорость шифрования: чтобы затруднить успешные атаки методом грубой силы, системные администраторы должны убедиться, что пароли для их систем зашифрованы с максимально возможной скоростью шифрования, например 256-битным шифрованием. . Чем больше битов в схеме шифрования, тем сложнее взломать пароль.

Посолите хеш: администраторы также должны рандомизировать хэши паролей, добавляя случайную строку букв и цифр (называемую солью) к самому паролю. Эта строка должна храниться в отдельной базе данных и извлекаться и добавляться к паролю перед его хешированием. Посолив хэш, пользователи с одним и тем же паролем будут иметь разные хэши.

Эта строка должна храниться в отдельной базе данных и извлекаться и добавляться к паролю перед его хешированием. Посолив хэш, пользователи с одним и тем же паролем будут иметь разные хэши.

Двухфакторная аутентификация (2FA): дополнительно администраторы могут потребовать двухэтапную аутентификацию и установить систему обнаружения вторжений, которая выявляет атаки методом грубой силы. Это требует от пользователей последующей попытки входа в систему с помощью второго фактора, такого как физический USB-ключ или биометрическое сканирование отпечатков пальцев.

Ограничить количество повторных попыток входа в систему: ограничение количества попыток также снижает восприимчивость к атакам грубой силы. Например, разрешение трех попыток ввода правильного пароля перед блокировкой пользователя на несколько минут может привести к значительным задержкам и заставить хакеров перейти к более легким целям.

Блокировка учетной записи после чрезмерных попыток входа в систему: если хакер может бесконечно повторять попытки ввода пароля даже после временной блокировки, он может вернуться, чтобы повторить попытку. Блокировка учетной записи и требование, чтобы пользователь связался с ИТ-отделом для разблокировки, предотвратит эту активность. Короткие таймеры блокировки более удобны для пользователей, но удобство может быть уязвимостью. Чтобы сбалансировать это, вы можете рассмотреть возможность использования долгосрочной блокировки, если после короткого входа в систему было много неудачных попыток входа.

Скорость повторных входов в систему: вы можете еще больше замедлить усилия злоумышленника, создав промежуток между каждой отдельной попыткой входа в систему. После сбоя входа в систему таймер может запретить вход в систему до тех пор, пока не пройдет короткий промежуток времени. Это оставит время для вашей команды мониторинга в режиме реального времени, чтобы обнаружить и поработать над устранением этой угрозы. Некоторые хакеры могут прекратить попытки, если ожидание того не стоит.

Это оставит время для вашей команды мониторинга в режиме реального времени, чтобы обнаружить и поработать над устранением этой угрозы. Некоторые хакеры могут прекратить попытки, если ожидание того не стоит.

Требуется капча после повторных попыток входа: ручная проверка не позволяет роботам взломать ваши данные. Captcha бывает разных типов, включая повторный ввод текста на изображении, установку флажка или идентификацию объектов на изображениях. Независимо от того, что вы используете, вы можете использовать это перед первым входом в систему и после каждой неудачной попытки дальнейшей защиты.

Используйте черный список IP-адресов, чтобы заблокировать известных злоумышленников. Убедитесь, что этот список постоянно обновляется теми, кто им управляет.

Активная защита ИТ-поддержки для паролей

w3.org/1999/xhtml»> Обучение паролям: поведение пользователя имеет важное значение для безопасности паролей. Обучайте пользователей безопасным методам и инструментам, которые помогут им отслеживать свои пароли. Такие сервисы, как Kaspersky Password Manager, позволяют пользователям сохранять свои сложные, трудно запоминаемые пароли в зашифрованном «хранилище» вместо того, чтобы небезопасно записывать их на стикерах. Поскольку пользователи склонны жертвовать своей безопасностью ради удобства, обязательно помогите им дать в руки удобные инструменты, которые обеспечат их безопасность. Следите за учетными записями в режиме реального времени на предмет странной активности: Странные места входа в систему, чрезмерное количество попыток входа и т. д. Работайте над выявлением тенденций необычной активности и принимайте меры для блокировки любых потенциальных злоумышленников в режиме реального времени. Следите за блокировкой IP-адресов, блокировкой учетной записи и связывайтесь с пользователями, чтобы определить, является ли деятельность учетной записи законной (если она выглядит подозрительной).

Как пользователи могут укрепить пароли от атак методом грубой силы

Как пользователь, вы можете многое сделать для обеспечения своей защиты в цифровом мире. Лучшая защита от атак на пароли — это убедиться, что ваши пароли настолько надежны, насколько это возможно.

Атаки грубой силы полагаются на время, чтобы взломать ваш пароль. Итак, ваша цель — убедиться, что ваш пароль максимально замедляет эти атаки, потому что, если взлом займет слишком много времени, большинство хакеров сдадутся и пойдут дальше.

Вот несколько способов защиты паролей от грубой атаки:

Более длинные пароли с различными типами символов. По возможности пользователям следует выбирать 10-символьные пароли, включающие символы или цифры. При этом получается 171,3 квинтиллиона (1,71 x 10 20 ) возможности. При использовании процессора GPU, который пытается выполнить 10,3 миллиарда хэшей в секунду, взлом пароля занял бы примерно 526 лет. Хотя суперкомпьютер может взломать его за несколько недель. По этой логике, включение большего количества символов делает ваш пароль еще более сложным для разгадывания.

При использовании процессора GPU, который пытается выполнить 10,3 миллиарда хэшей в секунду, взлом пароля занял бы примерно 526 лет. Хотя суперкомпьютер может взломать его за несколько недель. По этой логике, включение большего количества символов делает ваш пароль еще более сложным для разгадывания.

Разработка паролей. Не все сайты принимают такие длинные пароли, поэтому следует выбирать сложные парольные фразы, а не отдельные слова. Атаки по словарю созданы специально для фраз из одного слова и делают взлом почти без усилий. Парольные фразы — пароли, состоящие из нескольких слов или сегментов — должны содержать дополнительные символы и специальные типы символов.

Создайте правила для создания паролей. Лучшие пароли — это те, которые вы можете запомнить, но которые не будут понятны никому, кто их читает. Выбирая маршрут с парольной фразой, подумайте об использовании усеченных слов, например, замените «wood» на «wd», чтобы создать строку, которая имеет смысл только для вас. Другие примеры могут включать удаление гласных или использование только первых двух букв каждого слова.

Другие примеры могут включать удаление гласных или использование только первых двух букв каждого слова.

Держитесь подальше от часто используемых паролей. Важно избегать наиболее распространенных паролей и часто их менять.

Используйте уникальные пароли для каждого сайта, которым вы пользуетесь. Чтобы не стать жертвой заполнения учетных данных, никогда не следует повторно использовать пароль. Если вы хотите повысить свою безопасность, используйте разные имена пользователей для каждого сайта. Вы можете предотвратить компрометацию других учетных записей, если одна из ваших взломана.

Используйте диспетчер паролей. Установка диспетчера паролей автоматизирует создание и отслеживание вашей информации для входа в Интернет. Они позволяют вам получить доступ ко всем вашим учетным записям, предварительно войдя в менеджер паролей.

Выбросьте их как можно скорее.

Выбросьте их как можно скорее.