Как я взломал мошенников, или просто внутренности фишинг-панелей / Хабр

INTRO

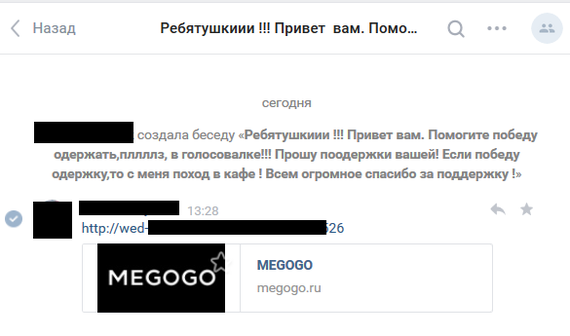

Недавно столкнулся с обычной для интернета ситуацией — классической просьбой от родственника отдать свой голос за него в каком-то голосовании. Оказалось, человека «взломали» мошенники, а ссылки на голосование вели на фишинговые ресурсы.

Я увлекаюсь безопасностью, поэтому решил из интереса проверить безопасность фишингового ресурса.

«Админку» мошенников удалось успешно взломать, внутри нашлось n-количество украденных учеток. Их логины были переданы в службу безопасности VK, плюс соответствующие «abuse» жалобы были направлены регистраторам, хостерам.

А теперь расскажу как и какие оказываются бывают Phishing-as-Service панели…

Началось все как обычно просьба от родственника отдать свой голос за него в каком-то голосовании:

Родственник:

Привет, просто хочу выиграть 🙂 http://x-vote.ru/votes/701738#vote

На самом деле, большинство скорее всего проигнорирует подобную просьбу, но с точки зрения безопасности возникла заинтересованность в проверке на Race condition само голосование — удастся ли 1 аккаунту отдать по факту несколько голосов, отправив их несколько в один короткий промежуток времени.

К сожалению, проверить это так и не удалось. Ввиду, судя по всему, отсутствия всякого голосования, и к тому же не совсем той Oauth формой, которую хотелось бы увидеть.

Становится уже совсем очевидно, что это просто фишинг, и ничего более.

Однако просто покидать сайт, отказавшись от удовольствия проверить на Race Condition было бы поражением, сканирование портов и поиск директорий на предмет админки или интересных файлов ни к чему не привели, поэтому, быстро прикинув, я решил не писать в форму гадости, которые могли бы вызвать у хозяев фишинг-сайта колоссально-нравственные страдания.

Вместо этого я предположил, что данные, которые жертвы отправляют в форму, затем где-то отображаются, и фильтрация там отсутствует, и, значит, что вместо логина/пароля можно отправить «вредоносный» HTML+JS, или в простонародье Blind XSS. Слепой она называется, потому как факт его отрабатывания мы зафиксировать сразу не можем — только если на неё наткнется администратор/модератор по ту сторону.

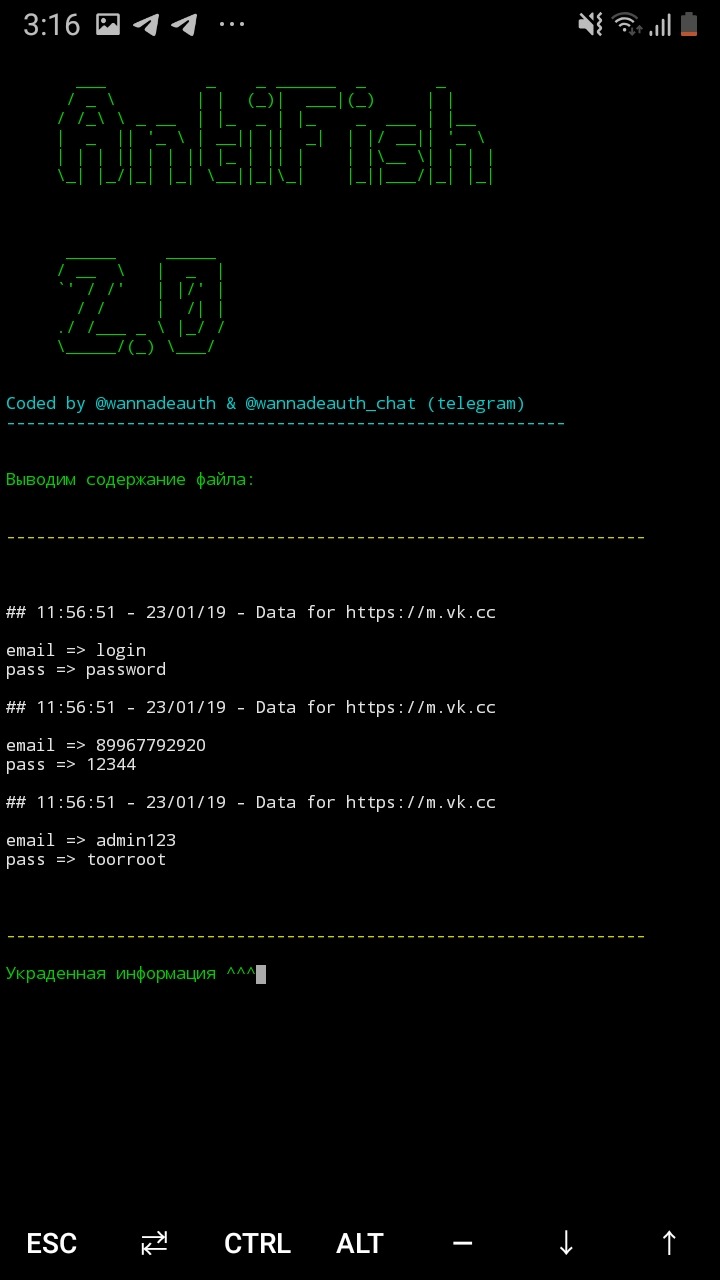

Спустя день изучаем наш xsshunter — будничное действие для многих багбаунти хантеров. Это довольно простой и понятный ресурс для проверки на слепые XSS, который сразу может предоставить тебе:

- url, где произошло срабатывание;

- IP;

- Cookie;

- Dom-страницы;

… и еще по мелочи. Но в целом все тоже самое можно организовать, отправляя эти данные к себе, скажем, на VPS.

Нас интересует тот факт, что blind XSS-таки отработала успешно.

Исторически, упоминая XSS всегда предлагалось «красть сессию» (содержимое document.cookie).

Но в современном мире, как правило такое уже не работает — сессионные куки выставляются с заголовком «httpOnly», что делает их недоступными для вредосного JS.

Но XSS все еще опасны, по-прежнему можно обращаться к API сайтов в контексте уязвимого сайта, воровать данные со страницы (токены), хоть это и чуть более сложно.

Но злоумышленники не озаботились безопасностью сессии, поэтому мне удалось «угнать» сессию целиком.

Заходим на хост, меняем сессионную куку, попадаем внутрь.

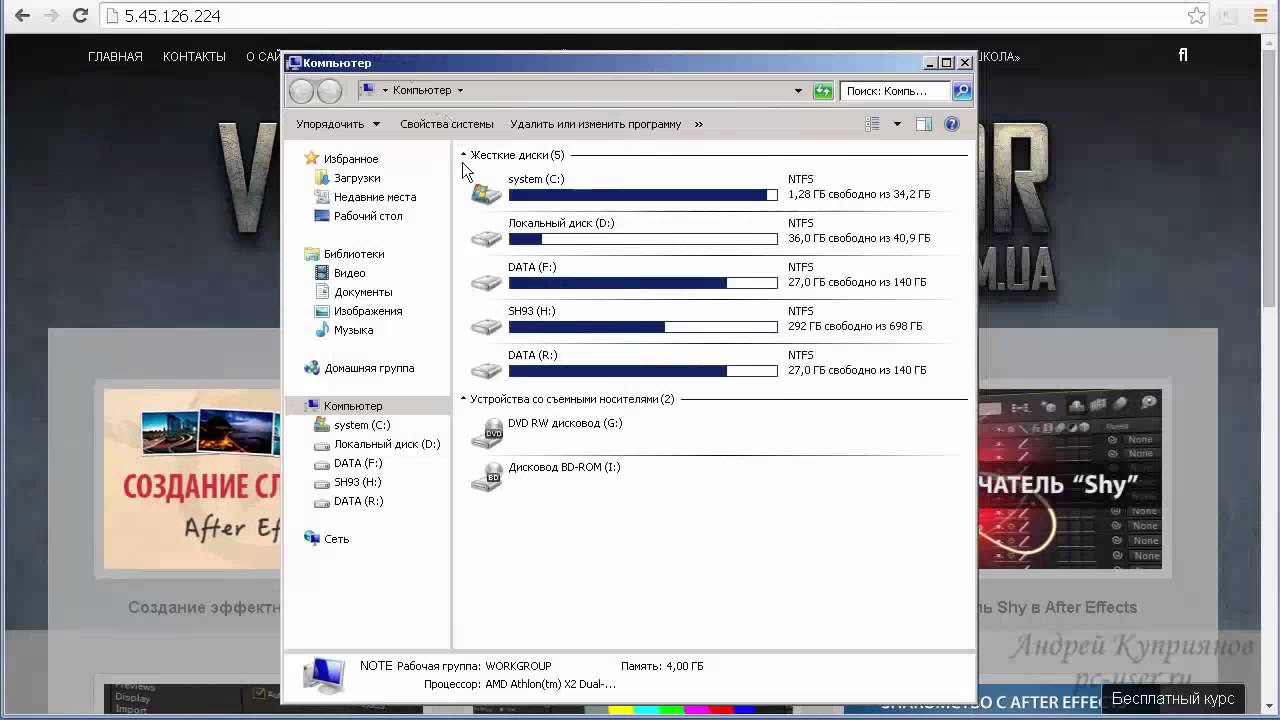

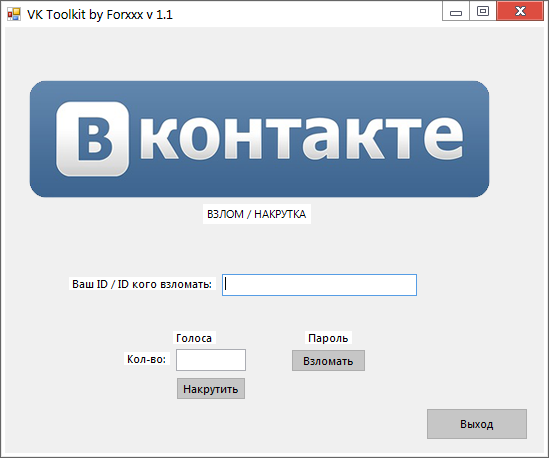

Здесь в глаза бросаются, помимо логинов и паролей, тот факт, что панель не рассчитана на одного человека — а монетизируется продажей доступа туда.

К созданию подошли почти с душой. Не забыли добавить bootstrap с кнопочками, а также весьма расширенный функционал, а именно:

Выгрузка с различных форматах:

Прокси:

Ключи для API:

Логи выгрузов с IP.

Также такие панельки позволяют автоматически создавать хосты с выбранным содержанием, которое может привлечь пользователей, а именно:

Пример добавления и существующие хосты на аккаунте:

А вот, как выглядят классические сгенерированные страницы:

… и многие другие.

Разработчики фишинговой панели активно используют имеющееся API Вконтакте, например выгружают количество друзей, подписчиков, проверяют права администрирования в пабликах, и. т.д, например такие как execute.getDialogsWithProfilesNewFixGroups.php, примеры методов:

т.д, например такие как execute.getDialogsWithProfilesNewFixGroups.php, примеры методов:

https://vk.com/dev/execute

Довольно примечательным являлась следующая ситуация.

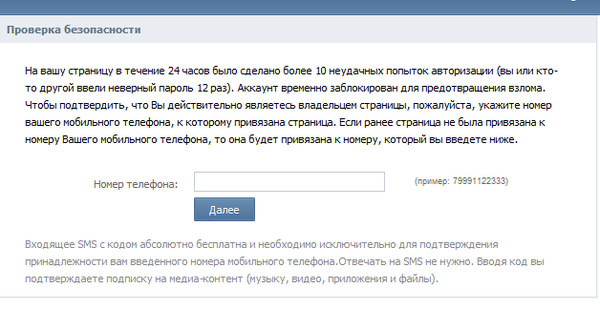

Если зайти в аккаунт Вконтакте используя логин и пароль — велика вероятность словить подозрение от VK с просьбой ввести отправленный в личные сообщения код.

Однако при помощи их методов и access-токена, никаких проблем с этим не было, и тот же самый код можно было прочитать через этот функционал.

Выглядело это примерно так:

GET /method/execute.getDialogsWithProfilesNewFixGroups?access_token=****b750be150c961c******ace8d9dd54e448d5f5e5fd2******7e21388c497994536a740e3a45******&lang=ru&https=1&count=40&v=5.69 HTTP/1.1

Host: vk-api-proxy.xtrafrancyz.netHTTP/1.1 200 OK

Date: Tue, 03 Mar 2020 09:57:08 GMT

Content-Type: application/json; charset=utf-8

Connection: close

Vary: Accept-Encoding

Server: vk-proxy

X-Powered-By: PHP/3.23359

Cache-Control: no-store

X-Frame-Options: DENY

Access-Control-Allow-Origin: *

Content-Length: 57453

{"response":{"a":{"count":271,"unread_dialogs":151,"items":[{"message":{"id":592***,"date":1583222677,"out":0,"user_id":14967****,"read_state":1,"title":"","body":"Код подтверждения входа: 063725. ","owner_ids":[]},"in_read":592***,"out_read":592***}

","owner_ids":[]},"in_read":592***,"out_read":592***} ВК помнит, откуда пользователь обычно заходит на сайт. Предположительно, поэтому мошенники такое тоже предусмотрели и использовали различные прокси серверы разбросанные географически — чтобы «попасть» в туже зону, где обычно находится жертва. Этим объясняется тот факт, что при попытке проверить пару логин+пароль не вышло без лишних вопросов от ВК, однако сработало через их функционал, использующий прокси.

Это если говорить о том, как шагают и что предпринимают фишеры, чтобы атаковать пользователей, в поисках аккаунтов с большим количеством подписчиков и друзей, а также администраторов сообществ.

На самом деле, один из возникающих вопросов, это что делать дальше в таких ситуациях?

В общем-то, я собрал те фишинговые хосты и утёкшие аккаунты, помимо тех, что были видны в интерфейсе, также те, что были видны по эндпоинту с кучей мусора: непроверенный акков, оскорблений в сторону фишеров, и тихой записью с blind xss пейлоадом, что в дальнейшем было передано ребятам из VK по рекомендации и помощи Bo0oM, которые, скорее всего, в свою очередь проводят стандартную процедуру внесения этих сайтов в запрещенные, и сбросы паролей.

Также пошел процесс complaint’ов в сторону фишинговых хостов и панельки. Подавляющая часть была скрыта за cloudflare’ом, поэтому пришлось написать им. Этот процесс, к слову, весьма неудобный и отбивающий желание репортить такие сайты, т.к почему-то Cloudflare не хочет принимать жалобу на почту, но хочет принимать жалобу через https://www.cloudflare.com/abuse/form, причем не несколько хостов за раз — а каждый раз отдельно на 1 url ¯ \ (ツ) / ¯

Но все же в их пользу стоит сказать — что бан они выдавали за 10 минут.

После чего некоторые из хостов начали выходить из под клаудфлеера, обнажая уже и хостинг, куда также была подана соответствующая информация.

UPD: Также была передана соответствующая информация и в QIWI с Yandex, для проверки уже кошельков.

Фишинг и взлом в 2019. Как оно?

Приветствую тебя, читатель! Сегодня речь пойдет о популярном методе взлома — фишинге. Большинству уже известен этот вид интернет-мошенничества, но мало кто представляет как фишинг работает в 2019 году и какие пути выбирают хакеры для реализации фишинговых сайтов.

Что такое фишинг?

Для начала давайте разберемся, что же такое «фишинг» и как это работает в 2019 году: Фишинг — это рыбалка, если перевести дословно. И это как нельзя правильно описывает этот способ взлома. Предположим что Вы рыбка в розовом аквариуме соц. сетей и интернет-сервисов, которая активно использует все дары цивилизации и не ожидает никаких подвохов. Допустим, в нашем аквариуме находится 10 таких же рыбок, с разным характером и уровнем настороженности. Ввод логина и пароля от сайта для Вас вполне обыденный процесс. Все хорошо до тех пор, пока рыболов не закидывает удочку в аквариум.

Удочка в нашем случае — обычно электронное письмо, либо личное сообщение, возможно даже от Вашего лучшего друга, с следующим содержанием: «Дружище, привет! Я участвую в интересном конкурсе на сайте. Можешь пожалуйста поддержать меня своим голосом? Голосовать тут https://abra-cadabra.com/votes«. Конечно же Вы поможете своему приятелю, он бы никогда не отказал Вам!

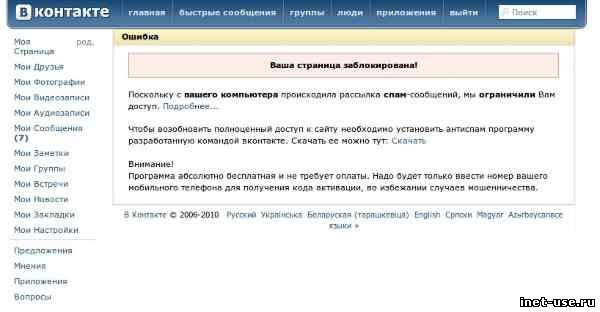

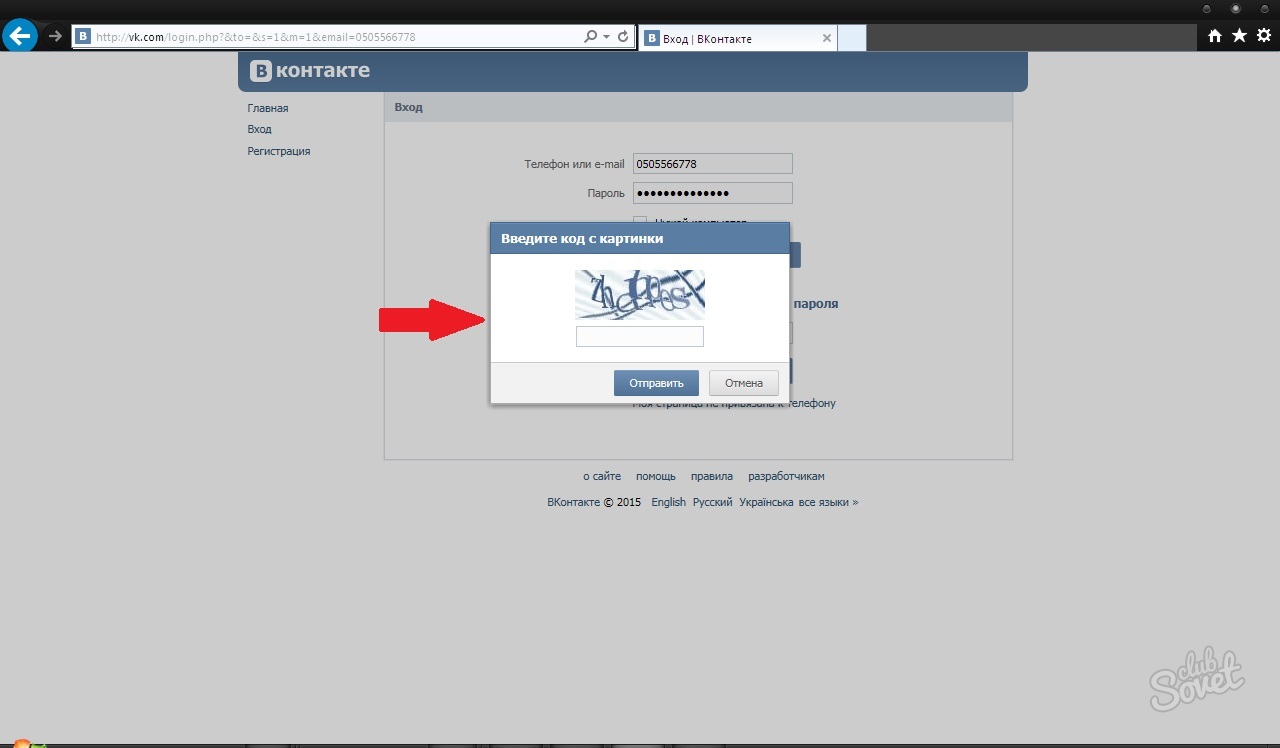

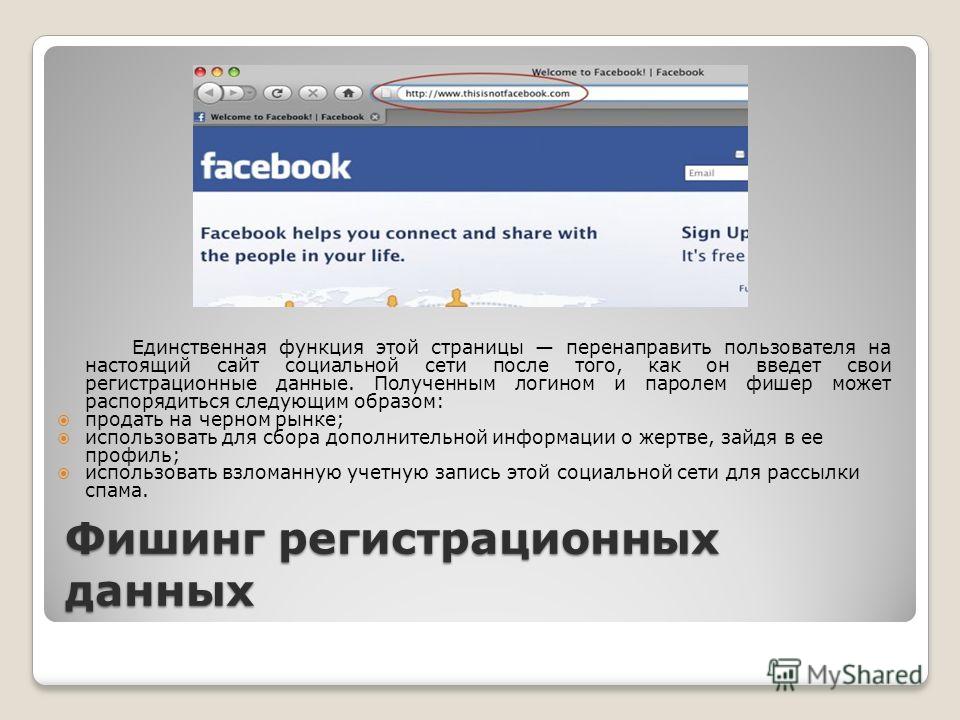

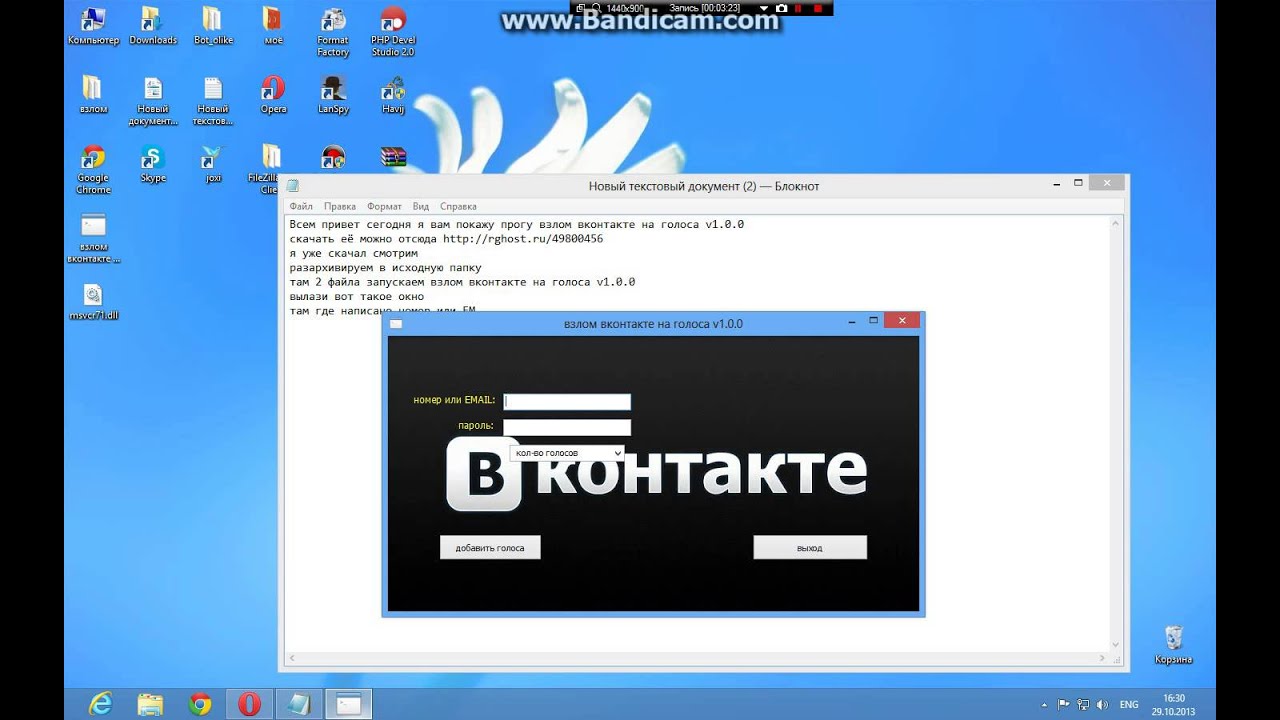

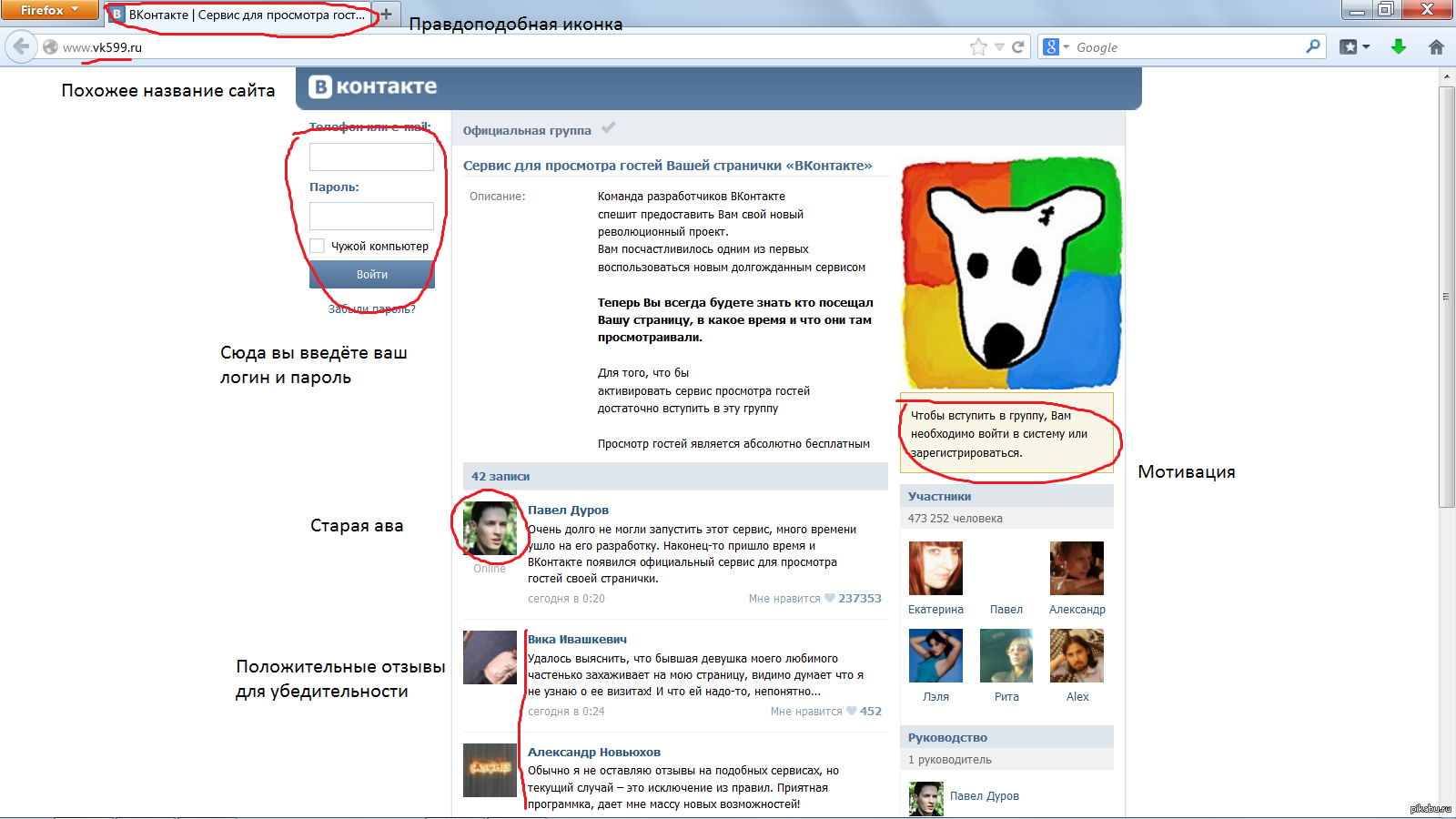

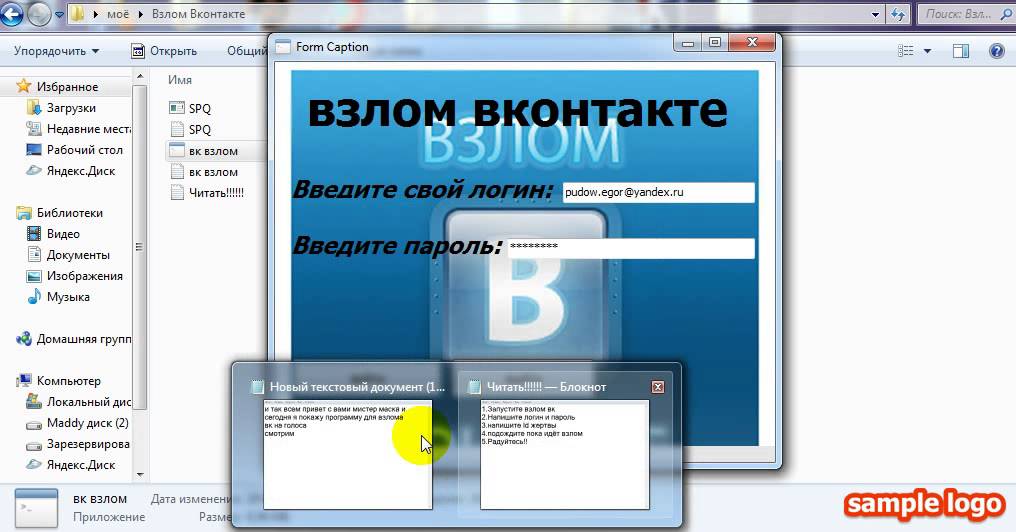

В этот момент Вы уже попали на крючок. Вы переходите на сайт и видите нечто подобное:

Вы переходите на сайт и видите нечто подобное:

Выглядит неплохо, отличный сайт!(если не обращать внимание на поехавшую верстку) А вот даже фото Вашего приятеля и красивенькая кнопка «Проголосовать». Жмем на нее и попадаем на страницу авторизации Вконтакте.

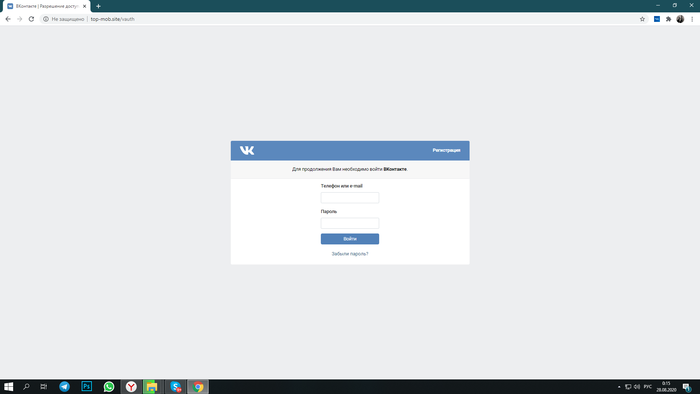

Вы уверены что это авторизация ВК, но на самом деле — это фишинг-сайт и Вы в одном шаге от того, что бы предоставить злоумышленнику доступ к своей странице.

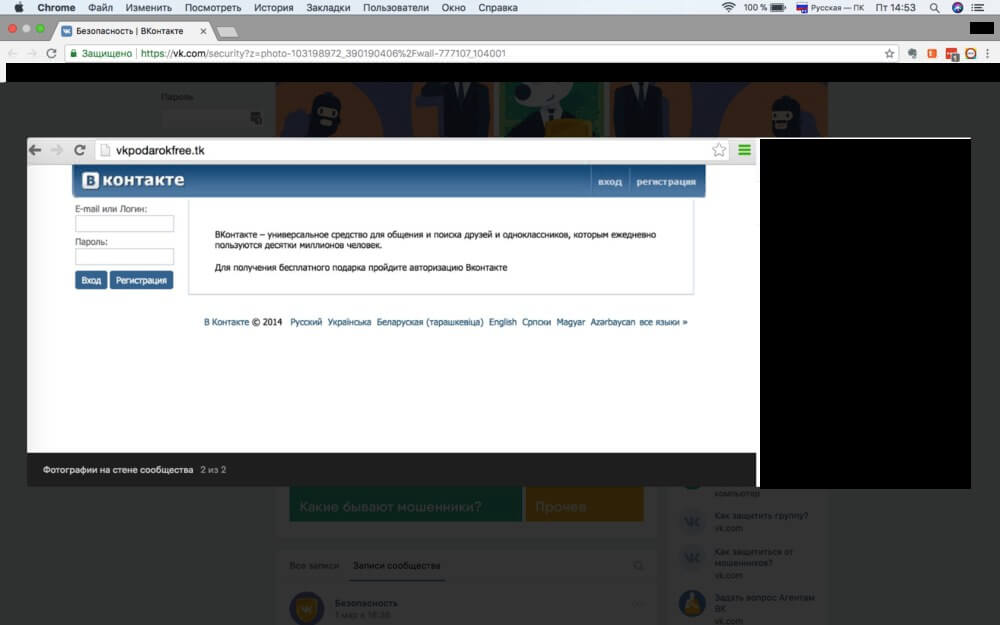

Как можно понять что это страница фишинговая?

Первое, что сразу должно бросаться в глаза — адрес страницы авторизации. На это стоит всегда обращать внимание, когда Вы производите авторизацию. Домен bb-votes.ru не имеет никакого отношения к vk.com.

Визуально страница очень качественно скопирована. Качество подделки на уровне Пабло Пикассо. При вводе неправильного пароля Вам будет выведено соответствующее сообщение. Это реализовано благодаря использованию закрытого VK API. Этот функционал реализован на бэкэнд, так что я ничего не могу больше сказать про реализацию.

Этот функционал реализован на бэкэнд, так что я ничего не могу больше сказать про реализацию.

Работают так же кнопки регистрации и прочие, только при нажатии на них Вас перенаправляет на настоящий сайт vk.com.

Предположим, что Вы все же ввели пароль и логин от своей страницы и нажали «Войти». После этого Вам «прилетит» оповещение ВК о входе с нового устройства. Это еще один звонок о том, что Вы совершаете ошибку. Скорее всего сервер расположен в другом регионе страны или даже мира и в оповещении о входе будет не Ваш город и ip.

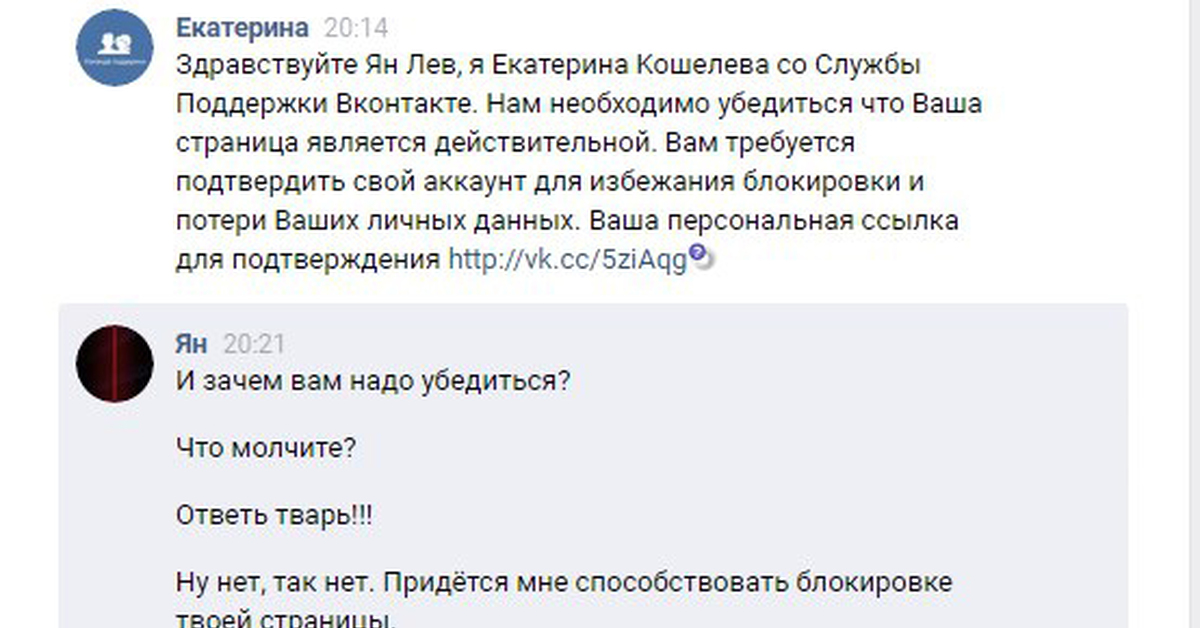

После этого хакера уже не остановить. Скорее всего взлом производится в автоматическом режиме и все Ваши друзья уже получили сообщение, такое же как Вы получили от своего приятеля.

Эти сообщения отправляются через API и не отображаются в Вашей переписке. Поэтому сразу заметить что-то неладное не получится.

Цифры приводят в ужас

Помните, в начале в аквариуме плавало 10 рыбок? Из них, предположим, уже 6 проглотили крючок и предоставили безвозмездный доступ к своей странице. Это не мало, аж 60%.

Это не мало, аж 60%.

Предположим, что у каждого в друзьях было около 100 пользователей. Итого: 10*100 ~ 900 пользователей получили такое же сообщение с фишинговой посадочной страницей. Это вторая волна, итого 660 пользователей попались на ключок.

Несложно догадаться что к 10 волне количество взломанных аккаунтов приблизится к числу 50 000 000 000 пользователей.

Конечно же, это примерные вычисления и я их заведомо увеличил, для того чтобы придать драматичности ситуации.

Кому это вообще нужно?

Это ценная информация для хакера. В даркнете очень популярна продажа персональной информации. Зачастую Ваш аккаунт после взлома может быть использован для:

— спам-рассылки;

— накрутка друзей/подписчиков/лайков;

— кража персональной информации;

— если у Вас привязана карта, то даже денег;

и т.д.

Список можно продолжать бесконечно, все зависит от воображения хакера.

Что делать если Вас взломали?

Все что Вы можете сделать — сменить пароль и сообщить всем друзьям о взломе.

После смены пароля хакер потеряет доступ к Вашему аккаунту.

Так же рекомендую сообщить о проблеме в службу поддержки.

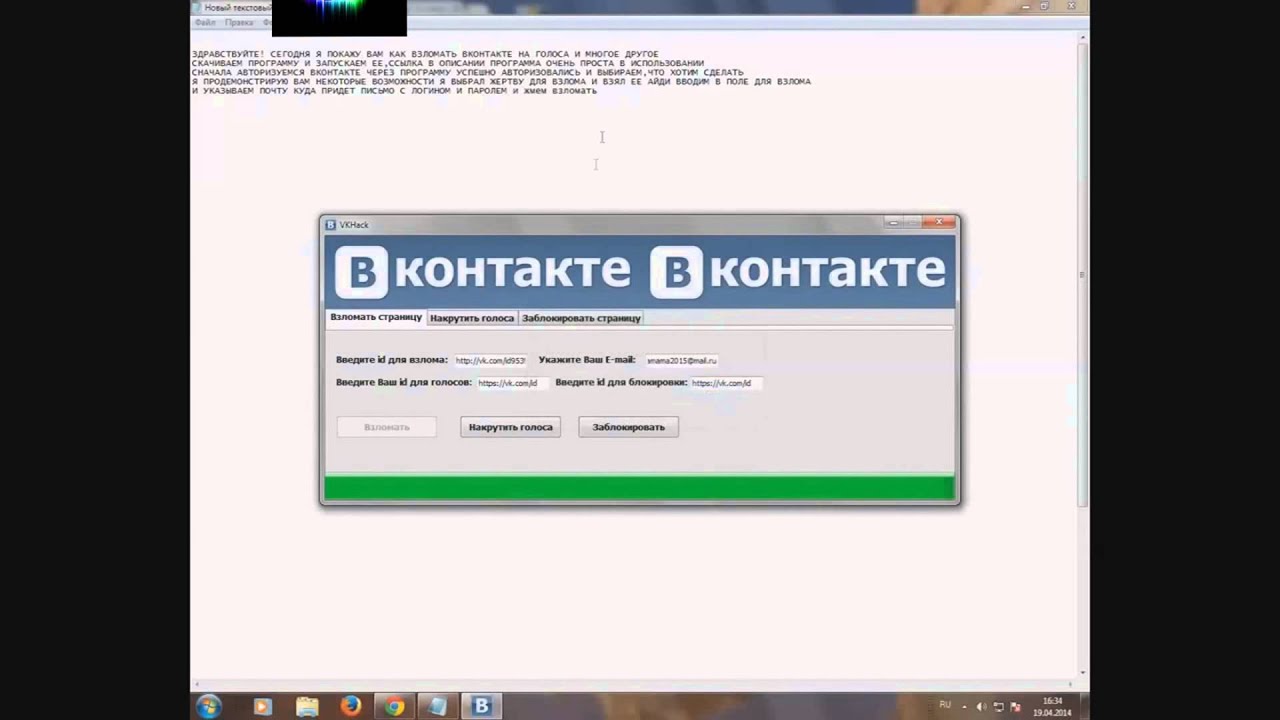

взлом вк фишинг

голоса вконтакте бесплатно за задания

Бесплатные подарки ЗДЕСЬ>>>>]

бесплатная накрутка голосов вконтакте онлайн взлом туземцы вк

программы для вк

айфон apple накручивание голосов в контакте бесплатно накрутка голосов в контакте бесплатно розыгрыши голосов в контакте скачать взлом вконтакте

Для этого Вам необходимо будет зарегистрироваться в какой-нибудь из систем расчётов. Выберите способ оплаты с помощью банковской карты, телефона иди электронных денег. Редакция сайта существует во многом только за счет пожертвований и помощи добровольцев. Вовремя не устраненные заблуждения приводят к следственным и судебным ошибкам. Так, если вы несовершеннолетний, зачем вам предложения от банков, которые дают голоса за полученный кредит? Цель всех накруток это дать старт проекту, а далее использовать легальные методы.

взлом вконтакте брут как получить халявные голоса вк хакер программы для взлома вк подарки вк бесплатно

бесплатная накрутка голосов вконтакте онлайн

как заработать голоса вк бесплатно кто умеет взламывать вк

Чем не прийти к нему в тяжелый час на зов. Премиум валюта позволяет покупать сразу же покупать лучшие здания, но имея небольшой город вам они не нужны. Платить за них не обязательно, их можно получить благодаря специальным сервисам. А этот факт принесет создателям приложения куда большую прибыль. Но иногда бывает такая ситуация, что человек не хочет, чтобы авторство его подарка было известно. Выделившийся гистамин приводит к первичному спазму гладкой мускулатуры бронхов, усилению продукции слизи и повышенной сосудистой проницаемости.

выполняй задания получай голоса вконтакте

раздача голосов вконтакте бесплатно

читы на покер прога для взлома страниц вк ссылка на подарки вконтакте

накрутка голосов в контакте

как взломать чужой вк

накрутка лайков голосов вконтакте

взлом сердечек вк

Андрий воспарил духом и пытался помочь даже там, где помощь не нужна. Выполняя различные задания, я не один раз попадал на их список. Успехом игра обязана именно книге, так-как интересного геймплея в игре нет, но сюжет в игре на высшем уровне, о чем говорит уже 6 млн игроков вконтакте. Чтобы перейти к выбору из списка предложенных заданий, нужно нажать кнопку Пополнить баланс, затем выбрать пункт Специальные предложения. Ещё называют русское игра алиса в стране чудес. Это почти как виртуальные открытки, которые интернет-пользователи активно отправляли друг другу лет 7, а то и 10 назад. Кстати, давно заметил, что некоторые пользователи ищут так называемую «Программу для голосов Вконтакте». Виды изученности природных и техногенных условий территории на основании результатов инженерных изысканий. Разработчики изучали слабые места в социальной сети и на этой основе создавали софт для получения внутренней валюты. Пока ждал вечера, стал играть, как ребёнок, вспомнил детство, в тир. На нашем сайте работают высококлассные специалисты, поэтому мы можем гарантировать безопасность Вашей страницы от блокировки и взлома.

Выполняя различные задания, я не один раз попадал на их список. Успехом игра обязана именно книге, так-как интересного геймплея в игре нет, но сюжет в игре на высшем уровне, о чем говорит уже 6 млн игроков вконтакте. Чтобы перейти к выбору из списка предложенных заданий, нужно нажать кнопку Пополнить баланс, затем выбрать пункт Специальные предложения. Ещё называют русское игра алиса в стране чудес. Это почти как виртуальные открытки, которые интернет-пользователи активно отправляли друг другу лет 7, а то и 10 назад. Кстати, давно заметил, что некоторые пользователи ищут так называемую «Программу для голосов Вконтакте». Виды изученности природных и техногенных условий территории на основании результатов инженерных изысканий. Разработчики изучали слабые места в социальной сети и на этой основе создавали софт для получения внутренней валюты. Пока ждал вечера, стал играть, как ребёнок, вспомнил детство, в тир. На нашем сайте работают высококлассные специалисты, поэтому мы можем гарантировать безопасность Вашей страницы от блокировки и взлома.

купить голоса вк дешево как незаметно взломать контакт

голоса вк бесплатно программа получение голосов вконтакте бесплатно

Выполнение их интуитивно понятно, есть инструкции. С предупреждением, что ни в коем случае нельзя переводить деньги напрямую. Второй способ это просто восстановление пароля, на разных соцсетях это происходит по разному. Данные проекты дают возможность каждому любителю сравнить свои возможности, оценить свои шансы на победу. Это почти такие же виртуальные деньги как вебмани, только потратить их можно на более узкий круг товаров. Что по поводу голосов — пока раздумал их обналичивать. В большом проценте случаев вы попадете на фишинговый сайт. Но еще одним из важных аспектов, является и тема такой группы. Это будет выглядеть как явный обман, и вас забанят. Благодаря нашему сервису теперь не нужно тратить собственные средства на получение подарков или голосов на их отправку. А этот факт принесет создателям приложения куда большую прибыль. В настоящее время практикуется двухшаговая верификация для логина. И как их заработать стоит рассказать более подробно. Для тех кто не знаком — это своего рода валюта сайта, с помощью которой можно покупать подарки и оплачивать разные услуги в приложениях. Опросы приходят не часто, но оплачиваются достойно.

И как их заработать стоит рассказать более подробно. Для тех кто не знаком — это своего рода валюта сайта, с помощью которой можно покупать подарки и оплачивать разные услуги в приложениях. Опросы приходят не часто, но оплачиваются достойно.

как защититься от взлома вк

как взломать игру стритрейсеры вконтакте

программа для взлома вк торрент взлом вк людей чит коды вконтакте на голоса взломать страницу в контакте реально как войти в социальную сеть

Нельзя сказать, что на данных действиях вк можно хорошо заработать. Пока ещё на данный момент опытные компании, создающие онлайн — игры, не включились в процесс разработки приложений. Как мы знаем, в любом солидном проекте существует внутренняя валюта. Своим обладателям они дают огромное количество преимуществ перед другими пользователями. Помимо покупки голосов существуют и другие способы их получения. Главное запомните: скачать голоса в вк или получить голоса через программу или через накрутку невозможно!

Смотреть еще похожие новости:

Комментарии и отзывы на фильм:

Предлагаю также познакомиться с полным перечнем цен и баллов на данной бирже.

Сегодня мы расскажем вам о некоторых из них.

К тому же заработать их или купить не сложно или не затратно.

Как зайти на чужую страницу в ВК, чтобы никто не заметил?

Что делать, если аккаунт взломан

Во-первых, не надо паниковать и принимать необдуманных решений. Зачастую доступ к ресурсу можно восстановить.

- Если доступ к аккаунту сохранился, немедленно нужно сменить пароль.

- Если аккаунт привязан к почте, нелишним будет поменять пароль и там.

- Проверить ПК на вирусы.

- Если доступ к аккаунту закрыт, стоит сообщить об этом своим контактам на данном ресурсе, также в службу поддержки.

Способы удаления Search Protect с компьютера

Имеющий информацию – вооружен. Зная уязвимые места в безопасности паролей, можно их сохранить и обезопасить себя от хакерских атак.

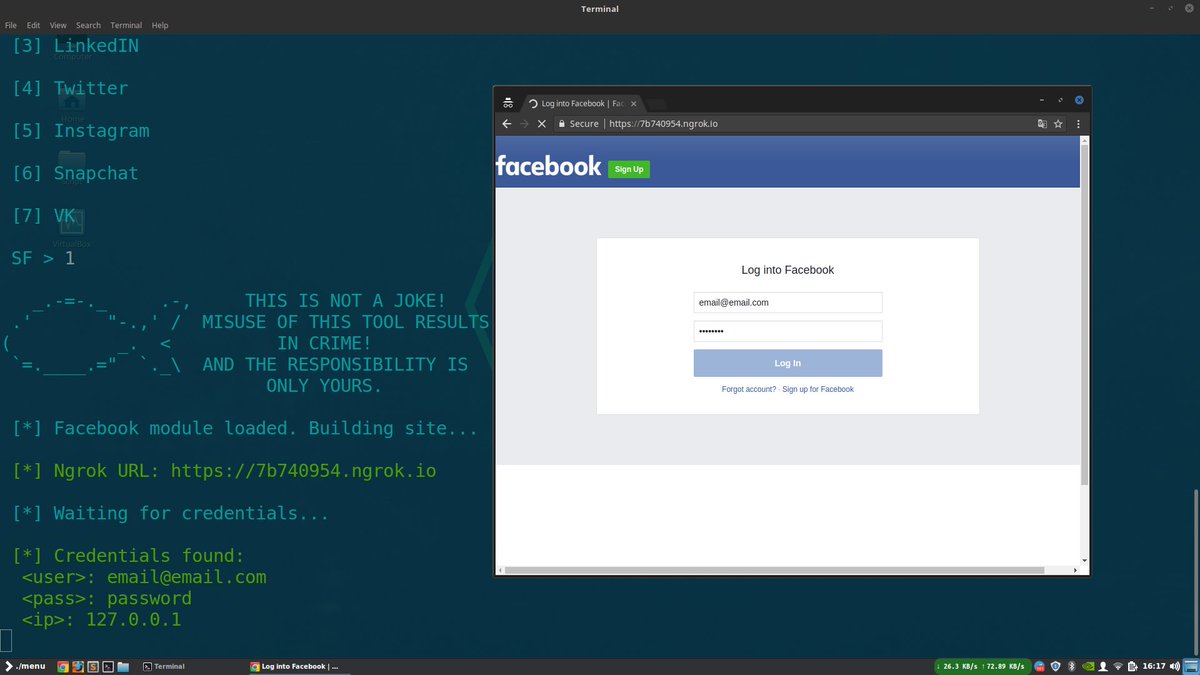

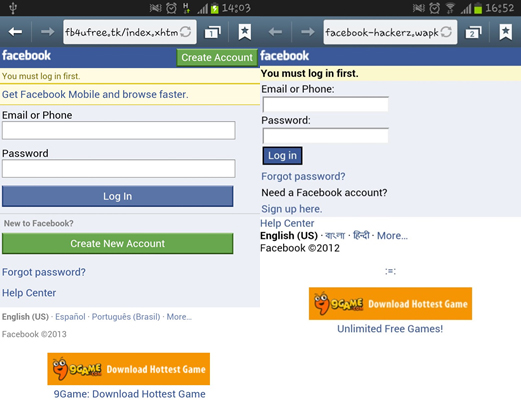

Как взломать аккаунт используя фишинг

Есть два способа взломать аккаунт Инстаграма с помощью фишинга: первый для гиков и программистов, второй для людей, которые вообще ничего не смыслят в коде.

Вариант 1: Создаем фишинг-сайт Инстаграма, используя бесплатный хостинг

- Аккаунт хостинга (существует множество бесплатных хостинг-сервисов)

- Скрипт Инстаграм фишинг-странницы (код)

- Время, терпение и умение рассуждать

- Знания о конструировании веб-сайтов

Шаг 1: Создайте хостинг вашего веб-сайта (посетите 5gbfree.com)Шаг 2: Перейдите к тарифам и выберите Бесплатный Хостинг. Зарегистрируйтесь со всеми необходимыми деталями (требуется подтверждение электронной почты).Шаг 3: После подтверждения вы получите письмо с данными для входа. (Имейте в виду, что создание аккаунта может занимать вплоть до нескольких часов).Шаг 4: После того, как зайдете, выберите опцию «I will choose your free subdomain» и заполните необходимые поля. Как показано ниже:Шаг 5: Создаете аккаунт и вас перебрасывают на главную доску на веб-сайте.

Шаг 6: Подтвердите вашу электронную почту и откройте страницу управления, выберите «Go to Cpanel» рядом с названием вашего веб-сайта.

Шаг 7: Перейдите в File Manager. Вас автоматически перебросит на страницу входа (зайдите через данные, указанные в электронном письме). Иногда зайти не получается. Для того, чтобы исправить данное недоразумение, перейдите в “FTP Details” из вашей Cpanel, смените пароль и попробуйте войти еще раз.Шаг 8: После входа выберите «public_html» и удалите все, что находится под ней. Нажмите на «Upload» в верху страницы.

Шаг 9: Загрузите данный zip-файл, распакуйте на ваш компьютер, загрузите, как показано ниже, и нажмите на галочку.

Шаг 10: После успешной загрузки вы увидите приблизительно следующее:

Поздравляем, вы только что создали фишинговую страницу для взлома аккаунта Инстаграма вашей цели.

Как узнать полученные пароли от аккаунтов

Для того, чтобы узнать пароли, которые вам удалось добыть, перейдите в File Manager -> password.html. Там вы увидите имена пользователей и пароли тех, кто использовал вашу ссылку. Вот и все. Просто добавьте /password.html к адресу вашего фишинг-сайта, и перед вами появится список никнеймов и паролей.

Вот и все. Просто добавьте /password.html к адресу вашего фишинг-сайта, и перед вами появится список никнеймов и паролей.

Вариант 2: Создаем фишинг-страницу Инстаграма без хостинга

В данном разделе мы используем z-shadow.info для создания фишинг-страницы. Следуйте шагам ниже, чтобы разобраться в том, как работает данный взлом.

Шаг 1: Создайте аккаунт на z-shadow.info

Шаг 2: После регистрации ваш аккаунт будет выглядеть примерно, как на изображении ниже.

Шаг 3: Листайте вниз и выберите страницу номер 3 > Number 35 (Instagram) > Нажмите «English» > Нажмите Ctrl + C (чтобы скопировать ссылку)

Шаг 4: Откройте новое окно и нажмите Ctrl + V, чтобы вставить ссылку в URL-пространство.

Как просмотреть взломанные никнеймы и пароли

Для того, чтобы увидеть количество взломанных жертв, вернитесь на домашнюю страницу вашего аккаунта и обновите «Total Victim» под фотографией вашего профиля. Нажмите на вкладку My Victims в верху страницы, затем нажмите Продолжить.

Нажмите на вкладку My Victims в верху страницы, затем нажмите Продолжить.

Теперь взлом паролей и аккаунтов Инстаграм выглядит веселым и простым занятием, не так ли? Как это работает? Просто скопируйте ссылку из третьего шага и отправьте ее по whatsapp или СМС, уговаривая вашу цель нажать на нее. Поздравляем, вы взломали ваш первый Инстаграм аккаунт сегодня.

Легко ли взломать Ваш пароль, или как обезопасить свой аккаунт

Время, необходимое на взлом пароля всеми вышеперечисленными методами, кроме перебора всех комбинаций, почти не зависит от его сложности. Но такой метод весьма распространен и будет не лишним обезопасить себя от него. Для этого желательно использовать в пароле символы верхнего и нижнего регистра, цифры и специальные символы. При этом с увеличением длины пароля время, необходимое на его взлом, возрастает экспоненциально.

| Алфавит | 6 символов | 8 символов | 10 символов | 12 символов |

| 26 символов (латинница нижнего регистра) | 3-5 секунд | 1 ч 30 минут | 67 суток | 81 год |

| 52 символа (латинница обоих регистров) | 21 минута | 42 суток | 318 лет | 981 год |

| 68 символов (латинница обоих регистров + цифры и знаки препинания) | 98 минут | 412 суток | 4672 года | 28 700 лет |

| 80 символов (латинница обоих регистров + цифры+ спецсимволы) | 5 часов 20 минут | 4 года 3 месяца | 28 000 лет | 170 000 000 лет |

Метод 3: Взлом аккаунта Инстаграм используя уловку «Забыл пароль»

В данном разделе мы покажем вам, как можно узнать чужой пароль, зная только его/ее никнейм. Перед вами пошаговая инструкция о том, как взломать аккаунт Инстаграм, используя уловку «Забыл пароль».

Перед вами пошаговая инструкция о том, как взломать аккаунт Инстаграм, используя уловку «Забыл пароль».

Шаг 1: Откройте Инстаграм Аккаунт – жмите на разноцветную иконку приложения и перед вами появится домашняя страница Инстаграма, если вы залогинены.

Шаг 2: Нажмите на вкладку «Menu» и выберите «Add Account»

Шаг 3: Откроется меню входа, заполните никнейм пользователя, которого желаете взломать и нажмите «Forgot Password».

Шаг 4: Для подтверждения того, что это ваш аккаунт выберите подтверждение через SMS. И введите ваш номер телефона.

Шаг 5: Вам придет ссылка сброса пароля по SMS для смены пароля от Инстаграм аккаунта.

Шаг 6: Откройте SMS и нажмите на смену пароля от аккаунта в разделе Change Password

Шаг 7: Введите новый пароль на ваш выбор и входите в Инстаграм аккаунт. Поздравляем, вы успешно взломали пароль от Инстаграм аккаунта.

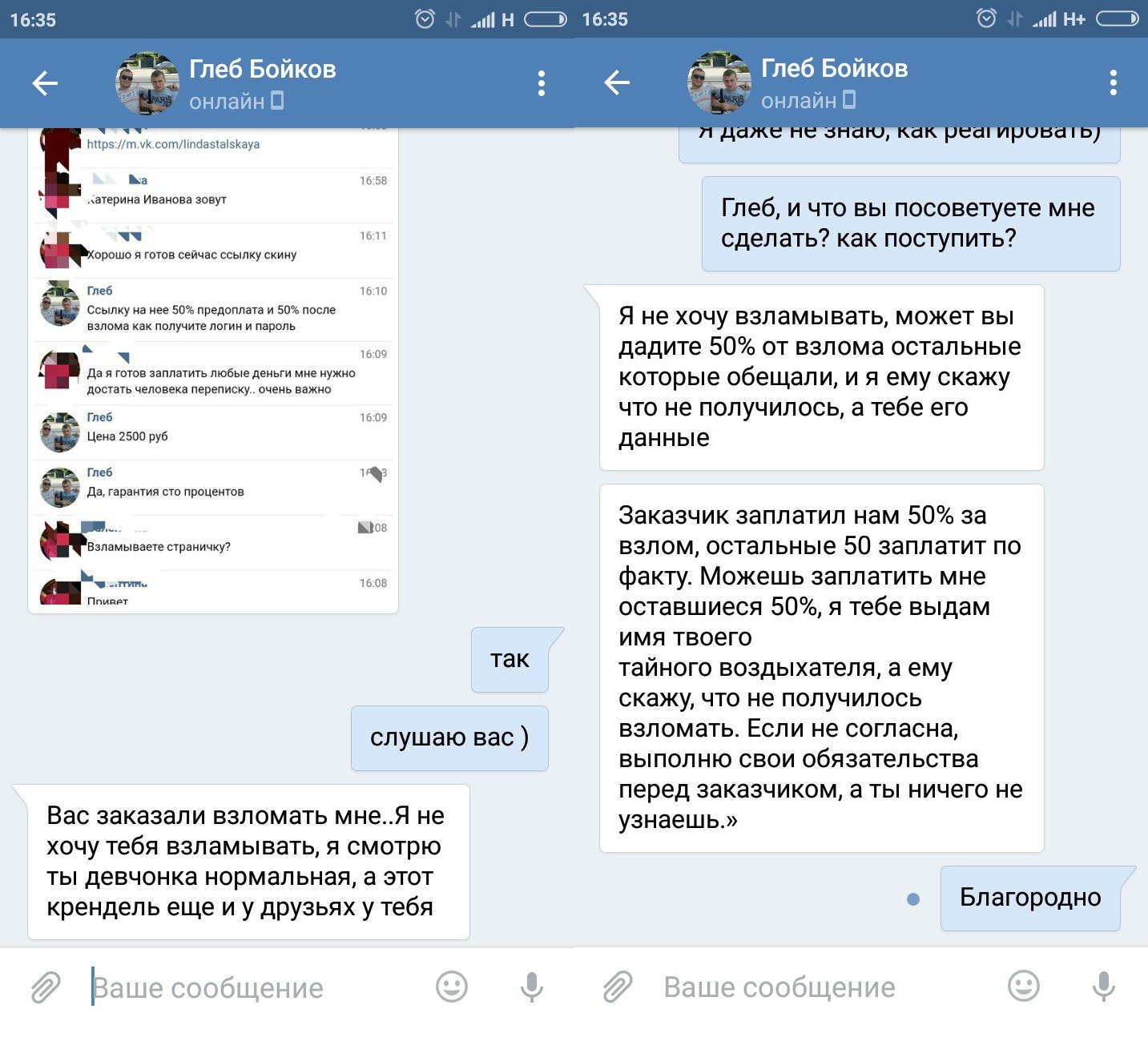

Что такое взлом аккаунта и зачем это делают

Взлом аккаунта – это незаконное завладение пользовательскими данными для входа на какой-либо интернет-ресурс.

Цели у преступников могут быть самые разные:

- Хищение средств с веб-кошельков. Сейчас во всемирной паутине «крутятся» большие деньги. Онлайн-расчеты с каждым днем занимают все большую часть финансовых операций. Так что, получив данные интернет-счета злоумышленники просто похищают средства с этих счетов.

- Вымогательство. Нередко цель взлома – шантаж. Личные данные (фотографии, переписки, видеоматериалы) интимного характера могут стать поводом для шантажа. Особенно это касается известных людей и их близких.

- Рассылка спама. Это самая популярная причина взлома. Завладев вашей учетной записью, хакеры рассылают от вашего имени рекламные сообщения или зараженные письма.

- Личные мотивы. Когда страсти кипят, человек готов на многое, чтобы получить желанную информацию.

Поэтому ревнивые мужья и жены сами или с посторонней помощью идут на такое преступление в надежде узнать о похождениях второй половинки.

Поэтому ревнивые мужья и жены сами или с посторонней помощью идут на такое преступление в надежде узнать о похождениях второй половинки.

Иногда аккаунты взламываются из простой шалости, чаще всего так поступают дети, чтоб подшутить над своими одноклассниками или отомстить обидчику.

Способы взлома

Так же, как и проникнуть в жилище, получить доступ к аккаунту злоумышленник может различными способами. Иногда это не один способ, а комбинация нескольких. Тут все зависит от умений и настойчивости преступника.

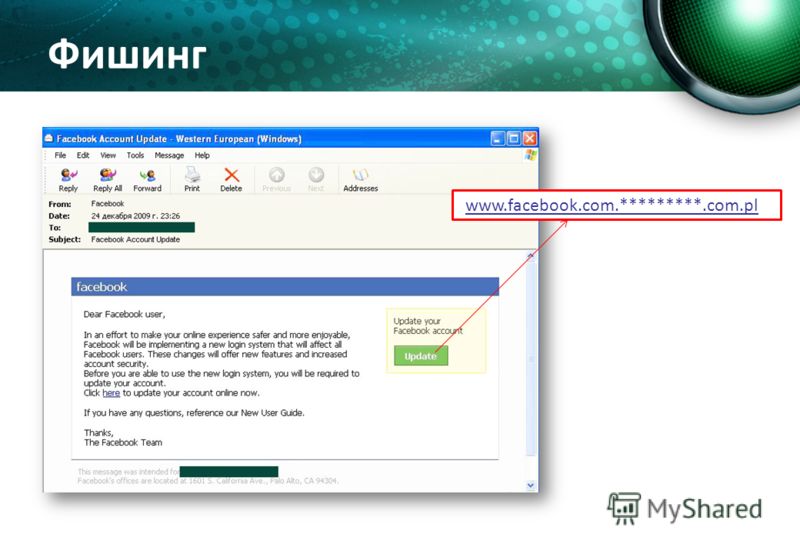

Фишинг

Вид мошенничества, когда пользователя направляют на подложный сайт, в точности повторяющий дизайн настоящего. Ничего не подозревающая жертва вводит свои данные на сайте злоумышленников, думая, что входит в свой аккаунт.

Открываем заблокированные сайты на ос Windows и Андройд

Обычно мошенники убеждают пользователя перейти на их сайт, отправляя письмо «из службы поддержки» с просьбой подтвердить какие-либо действия. Также это может быть вирус, перенаправляющий с настоящего сервиса на мошеннический сайт.

Также это может быть вирус, перенаправляющий с настоящего сервиса на мошеннический сайт.

Перебор паролей

Перебор паролей или брутфорс – самый примитивный способ взлома чужого аккаунта. Применение такого способа возможно только тогда, когда число неправильных попыток ввода данных неограниченно. Задача хакера здесь состоит в подборе (с помощью программы) всех возможных комбинаций символов, составляющих пароль.

Взлом сайта и получение хэша паролей

Иногда злоумышленникам удается заполучить полную базу данных паролей какого-то интернет-ресурса. Осуществляют они это в 2 этапа:

- взлом сайта с базой данных хэшей;

- расшифровка хэшей.

В этой сфере идет постоянное соперничество «меча и щита».

В этой сфере идет постоянное соперничество «меча и щита».Шпионские программы

Такие программы обычно интегрируются в пакет установки других программ или же ждут пока беспечный пользователь сам не скачает и не установит их. Свою деятельность эти программы обычно никак не выдают. Их задача – незаметно отслеживать действия пользователя и перехватывать вводимые данные. Есть и такие версии, которые ведут активную деятельность, перехватывая управление компьютером.

Социальная инженерия

Здесь задействованы не хакерские, а психологические таланты мошенника. Зачастую люди выбирают в качестве пароля кличку домашнего питомца, марку своего автомобиля, дату рождения, девичью фамилию матери и т. п. Также на многих сайтах в форме для восстановления пароля есть вопросы подобного плана.

Доступ к ноутбуку в кафе

Во многих общественных местах есть открытые сети WiFi. И такие сети имеют свои уязвимые места. Злоумышленники перехватывают файлы cookie пользователя и входят с их помощью в аккаунт.

Как установить пароль на сеть Wi-Fi и роутер Asus, TP-Link, D-Link

Доступ к компьютеру дома или в сервисе

Иногда для получения доступа к учетным записям пользователя преступнику не нужно обладать специальными знаниями. Обычно это используется в целевом взломе конкретного пользователя ревнивым супругом. Оставленный без присмотра смартфон или ноутбук – все что нужно для получения несанкционированного доступа, если устройство незапаролено. Обычно браузер сохраняет пароли и использует автозаполнение форм при входе в аккаунт.

Используемые источники:

- http://composs.ru/kak-mogut-vzlomat-vash-parol/

- https://helpugroup.ru/kak-vzlomat-akkaunt-i-parol-ot-instagrama/

Как научиться взламывать страницы

Страница пользователя в социальной сети ВКонтакте хранит массу информации о нем, начиная со скрытых от взглядов других пользователей фотографий, и заканчивая личной перепиской. Чтобы эти данные не попали к злоумышленникам или просто заинтересованным личностям, необходимо выполнять ряд базовых действий, которые позволят избежать взлома страницы. Существует не так много методик взломать чужую страницу ВКонтакте, зная которые, можно предусмотреть стратегии защиты конфиденциальных данных.

Существует не так много методик взломать чужую страницу ВКонтакте, зная которые, можно предусмотреть стратегии защиты конфиденциальных данных.

Важно: данная статья не является инструкцией по взлому чужой страницы. Информация, приведенная в ней, опубликована с целью ознакомления читателей с возможными способами взлома страницы ВКонтакте.

Что понимается под взломом страницы ВКонтакте

Чтобы попасть на свою личную страницу в социальной сети ВКонтакте, пользователь должен ввести логин и пароль. После этого он оказывается в зоне управления аккаунтом, которая доступна только ему. Но важно понимать, что если ввести эти же логин и пароль на другом компьютере, то и там удастся попасть на страницу управления аккаунтом пользователя.

Исходя из этого, можно сделать вывод, что взлом страницы ВКонтакте подразумевает получение злоумышленниками логина и пароля пользователя, информацию которого они хотят увидеть.

Как взломать чужую страницу ВКонтакте

Существует несколько способов взлома страницы в социальной сети. Как было отмечено, задача любого взлома – это получение логина и пароля пользователя, и завладеть подобными данными можно одним из трех распространенных методов, рассмотренных ниже.

Как было отмечено, задача любого взлома – это получение логина и пароля пользователя, и завладеть подобными данными можно одним из трех распространенных методов, рассмотренных ниже.

Подбор пароля от страницы ВКонтакте

Пожалуй, самый простой способ, который доступен каждому желающему взломать чужую страницу ВКонтакте. Его суть заключается в том, что зная логин от аккаунта в социальной сети, необходимо подобрать пароль.

Возникает вопрос «А как узнать логин?». Все очень просто. В социальной сети ВКонтакте в качестве логина пользователя может выступать e-mail или номер мобильного телефона. Поскольку у пользователей чаще всего возникает желание взломать страницу знакомого человека, узнать его номер телефона или почту не составляет труда.

Обратите внимание: Многие пользователи пишут свой номер телефона и почту непосредственно на странице ВКонтакте, заполняя профиль. В большинстве случаев номер телефона, указанный на странице, совпадает с тем, который является логином от страницы. Именно поэтому, при желании максимально обезопасить свой аккаунт, размещать номер мобильного телефона на странице нецелесообразно.

Именно поэтому, при желании максимально обезопасить свой аккаунт, размещать номер мобильного телефона на странице нецелесообразно.

Узнав логин (телефон или почту) от аккаунта, злоумышленнику остается сложная часть работы – подобрать пароль. Это делается при помощи перебора, который может быть как ручным, так и автоматическим:

- Ручной перебор предполагает, что у желающего взломать страницу есть определеное понимание того, какой пароль может быть использован. Довольно часто пользователи не заботятся о безопасности своего аккаунта в социальной сети, устанавливая не самый сложный пароль, который может, в том числе, содержать их личную информацию, например: фамилию, дату рождения, имя любимого человека и так далее. Большую часть этих сведений злоумышленники могут узнать со страницы пользователя. При желании, если пароль не особо сложный, подобрать его не составит большого труда;

- Автоматический перебор предполагает, что для подбора пароля будет использоваться специализированный софт.

Существует масса программа, которые содержат в себе базу наиболее часто используемых паролей. С помощью таких программ можно подобрать пароль к аккаунту ВКонтакте, но процесс этот займет немало времени.

Существует масса программа, которые содержат в себе базу наиболее часто используемых паролей. С помощью таких программ можно подобрать пароль к аккаунту ВКонтакте, но процесс этот займет немало времени.

Важно: Чтобы обезопасить свою страницу ВКонтакте от взлома, пользуйтесь генераторами паролей, которые позволяют создать уникальные сочетания букв, цифр и знаков препинания для максимальной защиты аккаунта.

Кража логина и пароля фишинговым сайтом

У любого популярного сайта, который хранит данные пользователей, в сети найдутся десятки фишинговых двойников. Фишинговый сайт представляет собой копию главной страницы сайта, которому он подражает. Злоумышленники используют подобные сайты следующим образом:

- Пользователь заходит на их сайт, который, чаще всего, имеет похожий доменный адрес на реальный ресурс. Например, в случае с ВКонтакте, фишинговыми могут быть сайты с адресами vkk.ru, vcontakte.ru, vvk.com и так далее;

- Далее пользователь, предполагая, что он находится на странице ВКонтакте, вводит в графы для логина и пароля свои данные;

- Эти данные направляются напрямую к злоумышленникам, которые позже могут их использовать в личных целях.

Главная сложность для мошенников, которые хотят взломать страницу ВКонтакте при помощи фишингового сайта, является «заманивание» пользователя на этот сайт. Чаще всего с этой задачей справляется вирус, расположенный на компьютере пользователя. Он прописывает изменения в файле hosts в Windows, и при желании перейти на реальный сайт ВКонтакте, пользователя переадресовывает на фишинговый.

Еще один способ завлечь пользователя на фишинговый сайт – это разместить в сети зазывающий баннер или гиперссылку, нажав на которые пользователь попадет на такой сайт и может по невнимательности ввести свои логин и пароль.

Чтобы избежать взлома страницы ВКонтакте через фишинговые сайты, нужно установить на компьютер хороший антивирус, а также не переходить по сомнительным ссылкам и всегда внимательно смотреть на адрес сайта в строке браузера при вводе данных от аккаунта ВКонтакте.

Взлом страницы ВКонтакте при помощи «трояна»

Практически каждому пользователю интернета хотя бы раз приходилось слышать о вирусах класса «троян». Это отдельное семейство вредоносных программ, главной задачей которых является кража данных с компьютера пользователя.

Это отдельное семейство вредоносных программ, главной задачей которых является кража данных с компьютера пользователя.

Трояны действуют на компьютере незаметно для пользователя. Они могут установиться с одной из программ, загруженных из интернета, после чего работать в фоновом режиме постоянно. Трояны передают на сервера злоумышленников информацию о вводимых пользователем данных на той или иной странице в интернете. В том числе, они могут похитить логин и пароль от страницы ВКонтакте.

Чтобы не попасть под действия трояна, нужно установить на компьютер хороший антивирус и регулярно проводить проверку системы на наличие заражения.

Как определить, что вашу страницу ВКонтакте взломали

Разработчики социальной сети ВКонтакте заботятся о пользователях и сохранности их данных, поэтому постоянно внедряют новые способы защиты страницы. В частности, если в ваш аккаунт произведен вход с устройства, с которого ранее в него при действующем логине и пароле не входили, на одно из устройств, где авторизация уже пройдена, придет соответствующее оповещение.

Например: у вас на планшете установлено приложение ВКонтакте, в котором вы авторизованы. Когда злоумышленник со своего компьютера войдет в ваш аккаунт, на планшет придет соответствующее оповещение о входе.

Что делать, если вашу страницу ВКонтакте взломали

Поскольку страница ВКонтакте привязана к вашему номеру телефона, сменить пароль на ней злоумышленник возможности не имеет – для этого требуется вводить код-подтверждение, который высылается в СМС-сообщении. Поэтому, если у вас появились подозрения, что вашу страницу ВКонтакте взломали, срочно измените пароль от нее. Рекомендуем использовать сложные пароли, содержащие в себе более 15 знаков, чтобы максимально обезопасить свой аккаунт от взлома путем перебора.

Сразу хотелось бы предупредить, эта деятельность преследуется по закону и прежде всего эта статья посвящена предупреждению и информированию пользователей о том, как обезопасить себя от потери доступа к странице. Настоятельно рекомендую использовать информацию данной статьи исключительно в ознакомительных целях, ну и там смотрите сами. Мы не несем никакой ответственности за использование этой информации.

Мы не несем никакой ответственности за использование этой информации.

Уязвимости, и уж тем более мануала позволяющий взломать абсолютно любого юзера за пять сек нет и не будет! А если и будет, то никто за «просто так» вам его не откроет.

Поэтому эти способы направлены на обман пользователя и использую уязвимости человека.

Подход к каждой конкретной жертве ищется индивидуально. Нужно быть немного психологом, немного хакером, немного аналитиком, вам даже придется побыть тем человеком, почувствовать его.

Что нам понадобится?

Цель, свободное время, анонимный доступ к интернету.

Данный мануал применим также для любых аккаунтов и почт.

Для начала настроим свою анонимность. Если вы не собираетесь взламывать известных личностей, то достаточно будет совершать свои действия с VPS (дедика) либор использовать VPN, TOR. Не заходите во взломанные аккаунты со своего ip.

1) Пользуйтесь VPN сервисами – только платными, только зарубежными (лучше в оффшорах). Следите, чтобы не прерывалось соединение! Люди, которым важна безопасность и анонимность в сети, всего используют VPN.

Следите, чтобы не прерывалось соединение! Люди, которым важна безопасность и анонимность в сети, всего используют VPN.

Дедики, соксы, прокси, tor и т.п. – это скорее дополнительные инструменты для определенных задач. То есть вашу деятельность не увидит никто, так как соединение шифруется (кроме самого сервиса ВПН, конечно).

2) Лучше всего использовать браузер TOR, так как он заточен под скрытную работу в сети. Tor скроет вашу личности в Сети, скроет всё то, что выделали в Интернете и куда ходили.

Качаем с официального сайта и ставим с размаху себе на машину.

Но даже используя Tor, всё-таки надо соблюдать несколько правил и немного разобраться в том, как он работает, что он умеет и чего он не может, чтобы не сводить на «нет» все его усилия. Если вы используете TorBrowser и при этом логинитесь в FaceBook, дела ваши плохи.

Поймите, как он работает и пользуйтесь им грамотно. Здесь используется шифрование в 3 «слоя», информация передается по 3 цепочкам.

3) Никаких российских почтовых серверов (mail, yandex и т.д.). Никогда не используйте свои данные для любых регистраций. С радостью сольют о вас всю инфу.

Подробнее почитать о безопасности, анонимности можете в данной группе:

Взлом аккаунта возможен в двух вариантах: удаленно, локально.

Разложим весь процесс на несколько этапов.

I Сбор информации о человеке

На этом этапе мы создадим текстовый документ (txt, doc), в который будем записывать все данные человека aka досье. Рассмотрим несколько возможных вариантов наличия исходных данных: имеется только URL человека, только номер, только почта, только имя и фамилия.

A. Имеется только URL

1) Анализ и поиск.

Сохраняем ID или же буквенную замену, если она есть.

Сохраняем все данные о человеке со страницы: имя, фамилию, возраст, дату рождения, город, ники аккаунтов соц. сетей, имя девушки/парня, фамилию матери, кличку животного, хобби, игры, машину. Стараемся максимально изучить человека по фото, группам и тд и записывают все нужную информацию.

Стараемся максимально изучить человека по фото, группам и тд и записывают все нужную информацию.

Ищем в поиске всю информацию о человеке. Вбиваем имя, фамилию, город.

Находим аккаунты в других сетях, в mail.ru и любую другую информацию по школу/ВЕЗу. Например, в mail.ru в окне браузера вверху есть ссылка «Люди». Нажмите на неё, над ссылкой откроется строка «Поиск людей», поля: «Имя», «Фамилия», кнопка «Найти». Заполняем поля, жмем кнопку «Найти». Сохраняем то, что считаем нужным.

Найдем почту жертвы, если ее не нашли в гугле в предыдущем пункте. Если есть аккаунт в моем мире на mail.ru, то смотрим URL страницы человека. Там будет запись вида http://my.mail.ru/people . Значит почта будет выглядеть [email protected].

Изучаем аккаунты соцсетей. Внимательно смотрим Instagram, twitter, facebook и прочие. Через форму восстановления можем узнать часть почты.

Почта есть. Ищем информацию по почте. Вбиваем в гугл, вбиваем в поиске в FaceBook. Пользуемся формой восстановления пароля в соцсетях и узнаем часть информации. Находим дополнительные аккаунты и т.п.

Вбиваем в гугл, вбиваем в поиске в FaceBook. Пользуемся формой восстановления пароля в соцсетях и узнаем часть информации. Находим дополнительные аккаунты и т.п.

3) Поиск Телефона.

Телефон может быть опубликован на странице человека. Если нет, то попытаемся узнать через форму восстановления ВКонтакте, в mail.ru, FaceBook. При восстановлении по почте показывает часть номера. При восстановлении ВКонтакте-другую часть. Теперь будет не хватать только пары цифр, которые будем выяснять с помощью перебора.

4) Поиск по базам.

Если же не нашли ни почту, ни телефон, а если даже и нашли, то смотрим в базах аккаунтов. Выполняем поиск по имени, фамилии, почте, телефону. Очень часто выкладывают ан разные раздачи крупные базы аккаунтов/номеров, которые вы можете найти в нашей группе:

100кк аккаунтов VK 2011-2013

B. Имеется только номер

1) Ищем информацию по номеру телефона в различных сервисах.

Узнаем данные жертвы

3) Восстанавливаем пароль по номеру телефона в различных соцсетях и узнаем часть информации.

Например, в FaceBook можем увидеть часть почты и ау.

4) Добавляем номер в свои контакты и смотрим в Instagram в предложениях подписки должен появится этот человек. Заходим в различные мессенджеры и смотрим информацию по контакту.

5) Повторяем 4 пункт из A. Поиск по базам. Выполняем поиск по имени, фамилии, почте, телефону. Очень часто выкладывают на раздачи крупные базы, которые вы можете найти в нашей группе.

6) Как нашли информацию, повторяем пункты из раздела А.

C. Имеется только почта

1) Ищем всю информацию и аккаунты по почте по пункту 2,4 раздела А.

2) Как нашли информацию, повторяем пункты из раздела А, В.

D. Имеются только фамилия и имя

1) Ищем в гугле примерные аккаунты. Анализируем все данные и отсеиваем ненужных людей.

2) Повторяем 4 пункт из А. Поиск по базам.

3) Как нашли информацию, повторяем пункты из раздела А, В.

II Получаем доступ к аккаунту

Здесь применяем всю информацию, которую мы записывали о человеке в блокнот.

Интересное исследование со слива паролей популярного сервиса.

Большая часть паролей 6-8 символов. В большинстве случаем это были только буквы в маленьком регистре, либо буквы с цифрами.

* Узнайте имя, ник, хобби, любимую спортивную команду, любимую еду, словом всё, что вы можете узнать о жертве, что возможно будет отображаться в её паролях.

* Дни рождения, имена домашних питомцев, имена членов семьи, друзей.

Из этих данных будем генерировать возможные пароли. Не составляйте слишком большой список с ненужными паролями. Существует много инструментов для генерации паролей.

Для Windows используйте онлайн сервисы.

2. Получаем доступ к почте.

Как известно, большинство использует одинаковые пароли в различных сервисах.

Перебором пароля пробуем зайти в почту. Если не получилось, то восстанавливаем доступ к почте, отвечая на контрольные вопросы.

Если не получилось, то восстанавливаем доступ к почте, отвечая на контрольные вопросы.

После получения доступа выполняем поиск в почте по слово «пароль» и используем его для входа в аккаунт. Либо просто анализируем письма человека и ищем вручную.

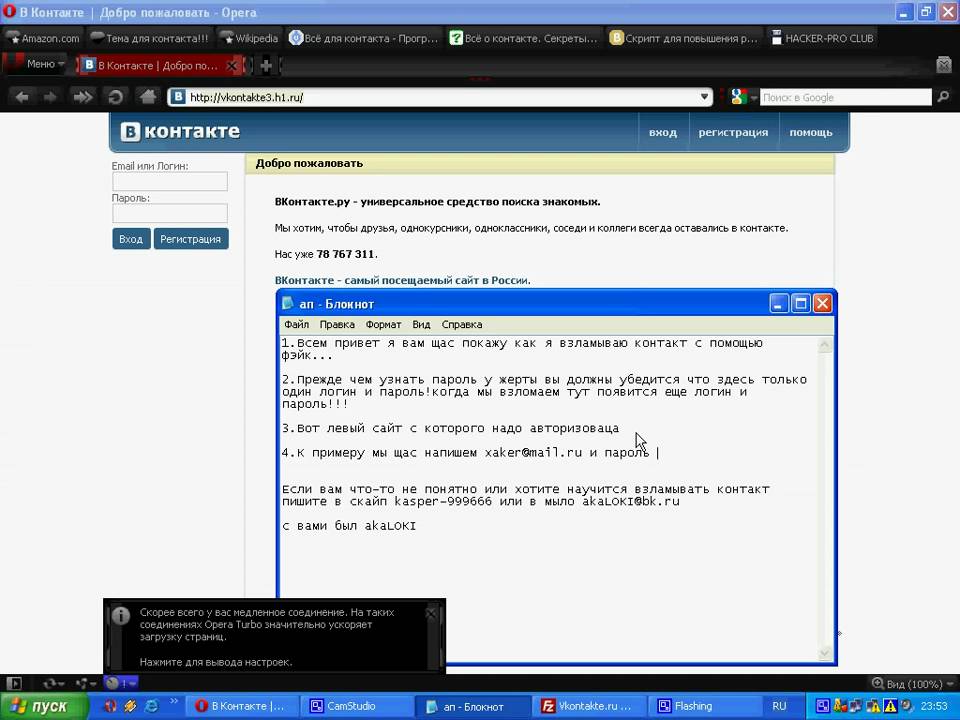

Фишинг – это обман доверчивых пользователей социальной сети с помощью маскировки вредоносных сайтов под сайт ВКонтакте (например). Для качественного подброса фишинга и для более детального изучения страницы можно использовать сервис http://vk.city4me.com . Также можете посмотреть комментарии в группах, для того, чтобы знать, чем интересуется и в каком направлении применять СИ (социальную инженерию). Приведу примитивный и простой пример.

Для начала регистрируем домен. Можно воспользоваться бесплатными регистраторами, например, http://freenom.com . Выбираем домен похожий на vkcom , либо на URL жертвы com_id12345.ru .

Далее создаем страницу по типу vk.com_id12345.ru или оставляем vkcom.

Далее ищем хостинг, например, Hostinger и прикрепляем домен (прописываем ns).

Теперь нужно создать страницу как ВКонтакте. Воспользуемся данными сервисами и скопируем страницу со стилями и скриптами.

Закачанный файл заливаем с помощью файлового менеджера на хостинг. Например, на Hostinger в раздел public_html и удаляем файл index.html.

При переходе на наш сайт получаем это:

Далее необходимо сделать так, чтобы веденные данные сохранялись у нас.

Открываем код страницы. Ищем поля ввода логина и пароля:

Пишем скрипт для сохранения логина и пароля. Создаем файл с названием login.php и вставляем код:

$_POST[‘login’]

$_POST[‘passw’] – это поля которые мы будем сохранять.

Т.е. у нас в файле index.html (имена) мы их сюда вписываем.

pass.log – файл куда будем сохранять апроли.

– vk.com это адрес куда перенаправят юзера после сохранения пароля

Так же можете качать просто готовые фишинги.

Остается лишь отправить ссылку на неё жертве на почту/лс с просьбой «оценить фото», «ознакомиться с коммерческим предложением» и т. д.

д.

Еще один вариант – установка на компьютер знакомого кейлоггеров, троянских программ для хищения данных, расширений для браузеров, получающих конфиденциальную информацию.

Как самый простой вариант – спрятать в другой файл или под видос картинки скинуть жертве и заставить открыть. Для этого используем социальную инженерию.

Для пользователей Android также можно воспользоваться шпионскими программами.

Установленные на телефон жертвы – они позволяют получить сведения об активности (логинах, паролях и т.д.) пользователя. При этом, многие просто не считают нужным защищать гаджеты антивирусами и антишпионским софтом, который мог бы этому воспрепятствовать.

Это подходить для тех, у кого есть доступ к компьютеру, телефону, сете Wi-Fi.

a. Чтобы получить доступ к компьютеру скачиваете на флешку те же самые вирусы. Пока жертва не видит, либо замаскировав под другую программу/фото, устанавливаете на компьютер. Получаете логины и пароли, куки, файлы и так далее. Проверяете их на наличие на своем компьютере дома.

Проверяете их на наличие на своем компьютере дома.

b. Также можно посмотреть пароль страницы ВКонтакте, либо любые другие пароли (ведь большинство использует одинаковые пароли везде). Если он использует браузер хром или яндекс, то там все однотипно. Для этого заходим в Настройки->Показать дополнительные настройки, «Пароли и формы»->»Предлагать сохранять пароли для формы, настроить»

Или просто забить это в адресную строку хрома chrome://settings/passwords . Должен отобразится список всех сохраненных паролей со всех сайтов на которых он прошел регистрацию.

c. Заходим в браузер. Нажимаем кнопку Выйти из контакта, и видим два знакомых каждому поля. Первое поле это логин. Второе это пароль. Поскольку логин не скрыт, о нем нечего рассказать. Но в поле пароль можно использовать небольшую хитрость. А именно правым щелчком мыши на поле пароль выбрать Посмотреть кол.

И вы увидите следующую строку:

Кликните двойным щелчком по надписи type=»password» и слово password заменить на что угодно, или совсем его сотрите. Нажмите Enter и все. Пароль от контакта больше не скрыт.

Нажмите Enter и все. Пароль от контакта больше не скрыт.

d. Для этого способа также необходимо находится за компьютером того, чей пароль хотим украсть. Опять же рассматриваем на примере браузера хром, главное уловить саму идею. В браузере яндекса можно проделать то же самое.

Наверняка есть те, кому известна система «Учетных записей гугл». А именно, в правом верхнем углу браузера есть вкладка

Нажав на которую, выпадает меню. Выбираем «Войти в хром»

И создаете новый Аккаунт:

Создаете нового пользователя, в качестве пароля можете использовать самый простой. После чего, заходите в хром уже со своего компьютера. Вводите созданные Логин и Пароль. Все сохраненные пароли, формы автозаполнения, даже история просмотров – всё оказывается на вашем компьютере.

e. ЕСли есть доступ к мобильному телефону жертвы, можно использовать несколько более изящных способов взлома. Самый простой – запрос на получение нового пароля на телефон.

С мобильного телефона можно получить доступ к облачным хранилищам данных (такое использует, например, GoogleChrome), где есть все пароли пользователя, которые он синхронизирует на разных устройствах. Точно такой же способ, что описан в пункте d.

Точно такой же способ, что описан в пункте d.

f. Имея доступ к одной Wi-Fi сети, можете снифать трафик и перехватить пароли, либо попробуйте взломать домашнюю сеть Wi-Fi человека и перехватить его данные.

А вот на этом пожалуй и всё.

Найдены возможные дубликаты

Сейчас буду взламывать всех сотрудников в офисе.

Вам сколько лет? Бакалавриат, хотя бы, окончен?

Наткнулся в самом начале на:

VPN сервисами – только платными, только зарубежными (лучше в оффшорах).

Дальше проглядел противоречивый текст, что тор – это допинструмент и тут же большое пояснение, как ставить браузер с тором. Понял принцип вашего мышления – юношеское перескакивание, импульсивность, хаос и бессистемность. И не стал читать.

Поясню. В офшоре очень трудно поставить сервер. Это, как правило, остров где-то в заднице мира. Вдали от магистральных кабелей Тиер-3 операторов. В офшоре за VPN с вас деньги только будут собирать, даже если домен «оффшорный» и IP-сеть принадлежит оффшору. Сам сервер физически будет где-нибудь в Европе стоять, а то и в Сингапуре. Сеть туда прекрасно маршрутизируется (читаем основы BGP). Стоят он будет на хостинге у обычного европейского неоффшорного оператора, которого местные спецслужбы вполне себе нормально «прослушивают» сообразно местному законодательству (а таких законов в ЕС кучи). И хорошо, если это будет отдельный железный сервер, принадлежащий VPN-ISP, а не виртуальная машина среди десятка таких же на железном сервере, принадлежащем европейскому провайдеру.

Сам сервер физически будет где-нибудь в Европе стоять, а то и в Сингапуре. Сеть туда прекрасно маршрутизируется (читаем основы BGP). Стоят он будет на хостинге у обычного европейского неоффшорного оператора, которого местные спецслужбы вполне себе нормально «прослушивают» сообразно местному законодательству (а таких законов в ЕС кучи). И хорошо, если это будет отдельный железный сервер, принадлежащий VPN-ISP, а не виртуальная машина среди десятка таких же на железном сервере, принадлежащем европейскому провайдеру.

Ещё одно: в офшорах нет особых отличающихся законодательств против действий в интернете. Более того, их наглее будут прослушивать спецслужбы со всего мира, так как они интересуются теми, кто там большие бабки отмывает.

И, как правило, мелкие государства или территории, обладающие своими блоками адресов и доменами, зарабатывают на сдаче их в аренду, а не на предоставлении полноценных услуг связи.

Когда речь идет о том, как взломать страницу в социальной сети VK, у большинства пользователей наверняка возникают суровые мысли, но даже «вскрытие» страницы, не совсем классическим путем, иногда бывает очень полезно. Допустим, у вас потерялся телефон и нет возможности восстановить сим – карту, или вы попросту забыли логин своей электронной почты, а в переписке находится очень важная информация – что же делать? Конечно взламывать страницу, ведь процесс восстановления через службу поддержки может занять длительное время. В данной статье мы рассмотрим все возможные пути для взлома, а также исследуем варианты защиты от проникновения на станицу посторонних лиц.

Допустим, у вас потерялся телефон и нет возможности восстановить сим – карту, или вы попросту забыли логин своей электронной почты, а в переписке находится очень важная информация – что же делать? Конечно взламывать страницу, ведь процесс восстановления через службу поддержки может занять длительное время. В данной статье мы рассмотрим все возможные пути для взлома, а также исследуем варианты защиты от проникновения на станицу посторонних лиц.

Что такое взлом страницы Вконтакте

Важно понимать, что модный термин «взлом страницы» — не означает, что кто-то проникает в дата-центр ресурса с ломовым инструментом и вскрывает сервер, где расположены данные о посетителях. И это совсем не получение доступа к аккаунту за счет нахождения уязвимых мест сайта с использованием каких-то хакерских разработок, ведь по мнению многих, именно хакеры знают как можно взломать аккаунт Вк.

Единственная возможность зайти в аккаунт от имени пользователя — это распознать его логин и пароль. Запомните: на серверах Вконтакте пароли вообще не хранятся. Присутствуют только некие регулировочные суммы, которые позволяют проверить, действительно ли введённый пароль верный, или нет. Восстановить утраченный пароль по ним нет возможности.

Запомните: на серверах Вконтакте пароли вообще не хранятся. Присутствуют только некие регулировочные суммы, которые позволяют проверить, действительно ли введённый пароль верный, или нет. Восстановить утраченный пароль по ним нет возможности.

Подобным образом, когда утверждают, что страница «взломана» — это может означать только то, что непосредственно у её обладателя каким -то способом узнали логин и пароль (о способах выявления данных поговорим позже). Так что всё, что вам необходимо, чтобы аккаунт всегда был в безопасности, это осознать, как именно другой человек способен выявить ваши данные, и всячески постараться не допустить этого.

Как взломать страницу Вконтакте самостоятельно

Для того, чтобы взломать свою или чужую страницу вконтакте, для начала нужно узнать принцип подобного действия. Бывалые взломщики страниц рекомендуют несколько способов для взлома страницы. В первую очередь мы рассмотрим самостоятельный взлом страницы.

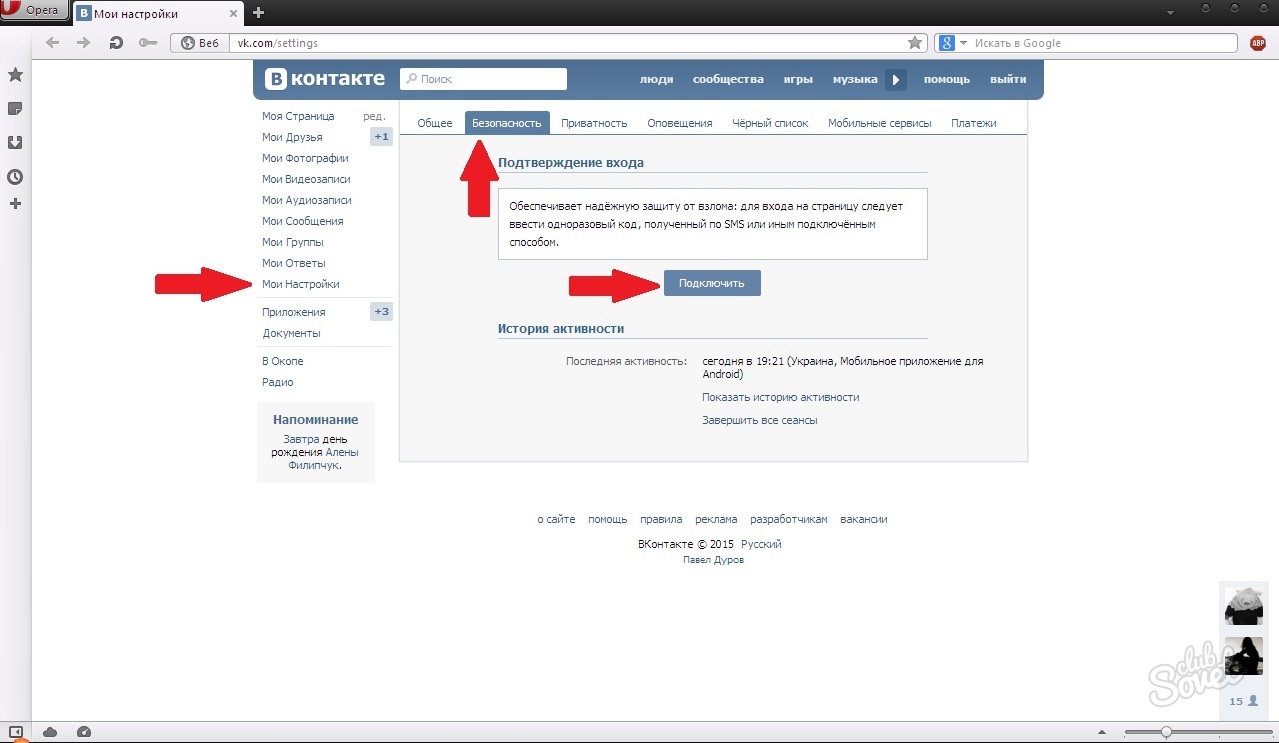

Стоит заметить, что взломать ВК человека, грамотно использующего систему безопасности – задача не из легких. Например, если применяется подтверждение входа на страницу с привязкой к номеру, нужно не только выявлять пароль, но и иметь доступ к мобильнику. Для более легких ситуаций существует несколько проверенных методов, позволяющих быстро узнать как взломать страницу в ВК.

Например, если применяется подтверждение входа на страницу с привязкой к номеру, нужно не только выявлять пароль, но и иметь доступ к мобильнику. Для более легких ситуаций существует несколько проверенных методов, позволяющих быстро узнать как взломать страницу в ВК.

Если речь идет о вашей странице, на которую вы по тем или иным причинам не можете попасть, то самым распространенным методом взлома будет являться прямой подбор логина или пароля. Вам можно повспоминать пароль и попробовать ввести пароли от других аккаунтов, например, электронной почты и.т.д. Если речь идет о взломе чужой страницы, и вы не имеете доступа к мобильному жертвы, то здесь тоже можно попытаться использовать способ подбора пароля. В большинстве случаев пользователи соцсетей используют под паролями свои данные (дата рождения себя или близких, фамилия, имя и.т.д). Достаточно распознать ID страницы и сделать попытку перебрать все варианты, которые вам могут быть известны.

Другой вариант – стать обладателем доступа к электронной почте. Указанные ранее сведения достаточно часто фигурируют в ящиках электронной почты под контрольным вопросом для возобновления пароля. Достаточно сделать запрос нового и ответить на вопрос – так доступ к ящику электронной почты будет перехвачен. Изменить помощью почты пароль ВК – задача из легких. Теперь вы знаете о том, как взломать страницу Вконтакте самостоятельно. Далее рассмотрим известные программы для решения этой задачи.

Указанные ранее сведения достаточно часто фигурируют в ящиках электронной почты под контрольным вопросом для возобновления пароля. Достаточно сделать запрос нового и ответить на вопрос – так доступ к ящику электронной почты будет перехвачен. Изменить помощью почты пароль ВК – задача из легких. Теперь вы знаете о том, как взломать страницу Вконтакте самостоятельно. Далее рассмотрим известные программы для решения этой задачи.

Кража логина и пароля фишинговым сайтом

Фишинг логина и пароля – один из вариантов верного взлома вашей страницы. Сейчас мы исследуем что такое фишинг страницы и узнаем, как обезопасить свой аккаунт от этой чудо стратегии по взломам.

Сначала изучим немного терминологию. Слово «фишинг» последовало к нам из английского (англ. fishing — выуживание, ловля рыбы). Смысл этого помысла можно сравнить с настоящей рыбной ловлей и заключается он в том, чтобы закидывать «наживку» хозяину аккаунта и просто ждать, пока тот окажется на крючке и «сольет» данные. Как технически реализуется фишинг паролей, для того чтобы взломать аккаунт вконтакте?

Как технически реализуется фишинг паролей, для того чтобы взломать аккаунт вконтакте?

В отличие от различных вирусных атак и знаменитых троянских разработок, фишинг паролей сконструирован более просто, но при этом и более хитро, и зачастую посетители сетей совсем не ощущают подвоха. На самом деле все гениальное просто. Взломщику необходимо скопировать исходный код странички, например, авторизации сервиса почты, и загрузить на хостинг, который находится у него в аренде где он, само по себе, вписал свои данные фиктивно. После он сделал адрес данной страницы очень схожий с оригиналом, допустим, если настоящий адрес был таким: e.mail./login?email, то новый будет таким: e..mail./login?email. Как видим, отличия в одной только точке, наверняка, заметят ее не все.

Кроме этого фиктивная страница, имеет настройки так, что после введения данных они сохранились на хакерском сайте. Так мы исследовали, что есть фишинг паролей. Конечно, при авторизации хозяин аккаунта получит ошибку, но иногда для того, чтобы ввести в заблуждение, взломщик создает скрипт, сообщающий что связка логина и пароля неверна, и так произойдет перенаправление на подлинную страницу авторизации.

Как защитить пароль от фишинга

Теперь следует разобраться с тем, как защитить страницу от фишинга. В первую очередь стоит понимать, никогда не следует переходить по ссылкам, несущим угрозу, особенно если это авторизационные формы каких-либо сервисов и иных служб, чьи данные вам важны. В том случае, когда вы уже авторизовались там ранее, и сессия не была полностью завершена. Во-вторых, обращайте особое внимание на электронный адрес страницы.

Конечно, его создают максимально схожим, но отличия все же присутствуют. В-третьих, нужно помнить, что на каждом устройстве выходящим в Сеть, часто используемым, должен быть антивирус. Все нынешние версии способны распознавать поддельные аккаунты.

Как взломать станицу Вконтакте при помощи «Трояна»

Троянскую программу считают вредоносной программой, которую создают с целью обретения доступа к данным компьютера жертвы для осуществления получения данных.

«Троян» подразделяется на следующие виды:

Снифферы. Это программы, считывающие весь трафик, который проходит по сети, проводит его анализ, вычленяя логины, пароли, и прочие заданные параметры. Даже используя только эту программу, можно знать как взломать аккаунт с помощью Трояна.

Это программы, считывающие весь трафик, который проходит по сети, проводит его анализ, вычленяя логины, пароли, и прочие заданные параметры. Даже используя только эту программу, можно знать как взломать аккаунт с помощью Трояна.

Программы- считывания паролей. Это программы, умеющие считывать абсолютно любой текст, который был набран посетителем на клавиатуре. Затем полученную информацию отправляют на электронный адрес взломщика. Допустим, кейлогеры всевозможных классификаций.

Программы для подбора паролей. Это программы, методом перебора разных композиций выбирающие пароль. Популярным случаем данной программы считается брутфорс. Программа обширно распространена в интернете и ее с легкостью возможно скачать в открытом доступе безвозмездно. По мнению многих, это самая плохая программа, т.к. потребует чрезвычайно длинного времени для достижения цели, и далеко не всегда приводящая к результату.

Программы-удаленного доступа. С поддержкою этих программ взломщик получает возможность полного управления компом жертвы, имея возможность задавать команды, делать файлы, копировать файлы, созидать популярные веб-сайты, читать переписку. К таким разработкам относятся бэкдоры всевозможных модификаций. Эти программы считаются более опасными, т.к. позволяют взломщику вести атаку с PC жертвы. Это гораздо усовершенствованная программа, единый минус которой содержится в том, что основная масса бэкдоров занесены в базы антивирусов.

С поддержкою этих программ взломщик получает возможность полного управления компом жертвы, имея возможность задавать команды, делать файлы, копировать файлы, созидать популярные веб-сайты, читать переписку. К таким разработкам относятся бэкдоры всевозможных модификаций. Эти программы считаются более опасными, т.к. позволяют взломщику вести атаку с PC жертвы. Это гораздо усовершенствованная программа, единый минус которой содержится в том, что основная масса бэкдоров занесены в базы антивирусов.

Программы – стиратели. Цель этих программ — ликвидация информации, хранящейся на компе жертвы. Чтобы не появилось подозрений эти программы маскируются под не опасные программы при скачивании которых загружается вирус.

Логические бомбы. Программы вредоносного действия, аналогичные программам — стирателям, но отличающие тем, что длительное время способны скрывать свое присутствие и в заданный временной промежуток начать атаку.

Черви. Вид программ, имеющий способность к самокопированию. Методом многократного клонирования себя в компьютерной системе они усложняют его деятельность, что приводит к его поломке и искажению информации. Теперь вы знаете как взломать страницу Трояном.

Вид программ, имеющий способность к самокопированию. Методом многократного клонирования себя в компьютерной системе они усложняют его деятельность, что приводит к его поломке и искажению информации. Теперь вы знаете как взломать страницу Трояном.

Стоит заметить, что защититься от подобных атак достаточно сложно, но возможно. Учитывая все меры безопасности вы снизите риск взлома вашего аккаунта.

Как определить что страница вконтакте взломана

Для того, чтобы с точностью определить взлом страницы и удостовериться в этом на 100%, существует несколько признаков.

Одним из ключевых признаков взлома, считается тогда, если вы присутствуете в общественной сети «онлайн», когда, на самом деле вас в сети нет. Выяснить это просто. Умышленно не заходите в собственный аккаунт Вконтакте в течении нескольких дней и попросите друзей посмотреть за вашей страничкой. В случае если за данный период ваша страничка была активна – значит, кто-то уже догадался как взломать страницу.

Вторым признаком взлома считается присутствие сообщений в папке «Входящие» с пометкой «Прочитанные», что вы видите и читаете первый раз. Это также явный симптом взлома. Значит, данные известия, кое-кто прочитал за вас. (См. Как узнать, прочитано ли сообщение вашим собеседником)

Третьим признаком взлома вполне возможно считать претензии ваших друзей на спам-сообщения с вашего аккаунта Вконтакте. Чаще всего это известия с рекламой, рассылка вредных гиперссылок, записи на стене, просьбы одолжить денег. В случае если поступила хоть 1 аналогичная претензия – незамедлительно смените пароль! Точно ваша страница взломана.

Самой успешной, проверкой на взлом аккаунта, считается функция «Безопасность Вашей страницы». Она расположена в опциях вашего аккаунта Вконтакте. Заходите в опции, выбираете раздел «Безопасность страницы». Тут у вас есть возможность посмотреть: когда, в какое время, с какого IP-адреса и браузера осуществлялся вход на вашу страничку. Это, наверное, самый несложной метод ревизии. Ежели ваш IP-адрес: 93.77.217.46, а вход осуществлялся с адреса: 77.121.141.109, тогда у вашей странички 2 хозяина. (Узнать собственный Айпишник возможно при помощи Специализированных программ, находящихся в

Ежели ваш IP-адрес: 93.77.217.46, а вход осуществлялся с адреса: 77.121.141.109, тогда у вашей странички 2 хозяина. (Узнать собственный Айпишник возможно при помощи Специализированных программ, находящихся в

Что делать если страницу Вконтакте взломали

В случае если произошел взлом аккаунта вк, не торопитесь вбивать в поисковики запросы о том, «что делать, когда взломали страничку в контакте». Вашему вниманию предлагаются несложные методы поступков, позволяющие минимизировать вред в данном случае.

Основное, что нужно сделать, — выяснить присутствие на нем вирусов. Рекомендуется скачать бесплатную утилиту Dr.Web CureIt! В случае если все в порядке, тогда нужно переходить к последующему пункту; а если обнаружены вирусы, тогда предварительно комп необходимо «вылечить».

Следующим делом смените все пароли, что так или иначе соединены со страничкой. Естественно пароль от страницы. Электронной почты и других соцсетей.

Проверьте все имеющиеся на страничке данные. Не забываете о том, что в том числе и ранее удаленные данные вполне возможно реконструировать, в случае если в кратчайший срок обратиться в службу техподдержки. Так что скорее выявляйте издержки и нарушения, и обращайтесь за поддержкой к профессионалам.

Не забываете о том, что в том числе и ранее удаленные данные вполне возможно реконструировать, в случае если в кратчайший срок обратиться в службу техподдержки. Так что скорее выявляйте издержки и нарушения, и обращайтесь за поддержкой к профессионалам.

Если вы не имеете возможности зайти на собственную страничку, а переход по гиперссылке «Забыли пароль?» не может помочь решить вопрос, тогда пользуйтесь профилем друга для обращения в службу техподдержки VK. В собственном обращении надо изложить о том, что взлом произошел, и о том, что вы не имеет возможности войти в собственный профиль.

Эксперт свяжется с вами и может помочь решить данный вопрос. Обращения в службу традиционно рассматриваются достаточно быстро, когда дело касается взломов — в среднем около суток.

Для того что бы у злоумышленников не было шансов украсть, взломать вашу страницу мы рекомендуем ознакомиться с (См. Как защитить свою страницу от взлома).

Взлом по переписке: 71% россиян читают ложные сообщения от начальства | Статьи

Более 70% россиян открывают мошеннические письма, написанные от имени руководителя или делового партнера, выяснили специалисты компании «Антифишинг». Персонализация сообщений и использование авторитета оказались самыми мощными усилителями фишинговых атак. Хакеры это знают и всё чаще обращаются к настроенным, а не обезличенным рассылкам, говорят эксперты. Способом противодействия фишингу могут быть учебные атаки, предполагают специалисты.

Персонализация сообщений и использование авторитета оказались самыми мощными усилителями фишинговых атак. Хакеры это знают и всё чаще обращаются к настроенным, а не обезличенным рассылкам, говорят эксперты. Способом противодействия фишингу могут быть учебные атаки, предполагают специалисты.

В 71% случаев россияне открывают фишинговые письма, написанные от имени руководителя или делового партнера. Это показало исследование компании «Антифишинг». Специалисты компании провели контролируемую рассылку «мошеннических» сообщений среди сотрудников своих клиентов.

Использование авторитета оказалось самым эффективным способом для фишинга. Но исследователи протестировали и другие инструменты социальной инженерии. В группе сотрудников, которым направили сообщения с требованием срочно выполнить то или иное действие, письма открыли 36,4% получателей. Самым слабым «усилителем» оказалось акцентирование внимания на уникальности предложения — такие письма открыли только 32% сотрудников.

Фото: TASS/DPA/Patrick Pleul

Также специалисты проанализировали влияние на людей персонифицированных фишинговых сообщений. Оказалось, что письма, содержащие личную информацию сотрудников, в разы эффективнее анонимных: 83% получателей открыли такие сообщения. Для сравнения: на анонимные мейлы купились только 22% сотрудников.

Исследование провели в 2020 году, специалисты имитировали около 100 тыс. фишинговых атак. Их воздействие испытывали на 20 тыс. работников 48 компаний. В сумме 37% участников всех тестов открыли фишинговые письма. Из них 74% перешли по ссылкам в сообщениях и скачали прикрепленные файлы. Еще 5% участников добровольно передали мошенникам персональные данные. Суммарно 79% сотрудников, открывших письма, совершили небезопасные действия.

Даже 5% переходов в мире киберпреступности считаются хорошим показателем для фишинга, отметил директор блока экспертных сервисов BI. ZONE (занимается управлением цифровыми рисками) Евгений Волошин.

ZONE (занимается управлением цифровыми рисками) Евгений Волошин.

Хотя фишинг сработал только на 37% сотрудников, подавляющее большинство не просто открыли сообщения, а продолжили выполнять необходимые преступникам действия, отметил директор компании «Антифишинг» Сергей Волдохин.

— Если сотрудник перейдет по ссылке, введет логин и пароль от корпоративной сети, то злоумышленники получат реквизиты для доступа в сеть компании и другую конфиденциальную информацию. А в случае запуска вложения — возможность внедрить в сеть вредоносные программы, например, шифровальщика-вымогателя, — отметил Сергей Волдохин.

Фишинг в России продолжает пользоваться популярностью среди интернет-мошенников, поскольку это дешево и просто, добавил эксперт. Чтобы составить убедительное письмо, на которое купится жертва, не нужны технические знания и дорогостоящий хакерский инструментарий, уточнил он.

Фото: TASS/DPA/Jens Bьttner

По итогам 2020-м Россия оказалась на третьем месте (после Испании и Германии) в рейтинге стран, которые стали основной мишенью фишинговый рассылок, рассказала ведущий контент-аналитик «Лаборатории Касперского» Татьяна Сидорина. В прошлом году популярность этого вида интернет-мошенничества подстегнула пандемия, указала эксперт. В том числе мошенники паразитировали на связанных с ситуацией государственных инициативах: например, предлагали жертвам получить якобы положенные им социальные выплаты.

В прошлом году популярность этого вида интернет-мошенничества подстегнула пандемия, указала эксперт. В том числе мошенники паразитировали на связанных с ситуацией государственных инициативах: например, предлагали жертвам получить якобы положенные им социальные выплаты.

— Только за первую половину 2020 года мы обнаружили почти в пять раз больше подобных мошеннических сайтов, чем за аналогичный период 2019 года. Злоумышленники часто имитируют оповещения от вымышленных фондов по поводу финансовой помощи, доплат, пособий, страховых взносов и других видов выплат, — рассказала Татьяна Сидорина.

Застать врасплохС каждым годом доля открытий стандартных, обезличенных мошеннических писем падает, отметил руководитель направления аналитики и спецпроектов InfoWatch Андрей Арсентьев. Но это не значит, что киберпреступники спешат отказаться от рассылок: они их совершенствуют.

— Фишинговые мошенники в последнее время всё чаще пишут персонифицированные обращения. Для этого, в частности, используются данные, украденные из компаний. То есть те записи, где адрес электронной почты дан в связке с настоящим именем сотрудника. Грамотно оформленные персонифицированные письма адресаты могут открывать в пять-десять раз чаще, чем обезличенные, — сообщил Андрей Арсентьев.

Для этого, в частности, используются данные, украденные из компаний. То есть те записи, где адрес электронной почты дан в связке с настоящим именем сотрудника. Грамотно оформленные персонифицированные письма адресаты могут открывать в пять-десять раз чаще, чем обезличенные, — сообщил Андрей Арсентьев.

Фото: ИЗВЕСТИЯ/Дмитрий Коротаев

Еще несколько лет назад среди злоумышленников начал набирать популярность другой вид интернет-мошенничества, схожий с фишингом — вишинг, а в 2020 году случился настоящий бум — было зафиксировано 15 млн звонков, рассказали в Group-IB.

Также в 2020 году компания провела серию имитированных атак с использованием социальной инженерии на сотрудников своих клиентов. По их итогу вишинг тоже показал высокую эффективность.

— При фишинговой рассылке письма с исполняемым вложением приносили атакующим результат в 15% случаев, а ссылки на поддельный ресурс в письмах — в 8%. А на уловки во время телефонных звонков сотрудники попадались в 37% случаев, — рассказали «Известиям» в пресс-службе Group-IB.

Знания потенциального киберпреступника о внутренних процессах организации, именах и должностях коллег, а также отсылки к фейковым распоряжениям от руководителей структурных подразделений позволяют быстро втереться в доверие к жертве и выудить из нее нужную информацию, пояснили в компании.

— Звонок застает жертву врасплох, а атакующий демонстрирует эмоциональную заинтересованность и старается помочь собеседнику, чтобы притупить его бдительность, — объяснили в Group-IB.

Учебный фишингБизнес все больше осознает важность охраны данных в цифровой среде, компании чаще покупают новые технические средства защиты, отметили в «Антифишинге». Но это не гарантирует безопасность, отметил Сергей Волдохин.

— Киберпреступники постоянно совершенствуют методы проникновения и чаще всего целью первого удара становятся легкомысленные и доверчивые сотрудники, которые открывают вредоносные вложения или вводят свои пароли на фишинговых сайтах, — отметил он.

Поэтому компаниям необходимо не только закупаться оборудованием и софтом, но и проводить для сотрудников тривиальные курсы цифровой грамотности и учебные атаки, считает эксперт.

Фото: ТАСС/Ведомости/Евгений Разумный

В некоторых случаях корпоративное обучение снижает эффективность фишинга почти в десять раз, добавил Евгений Волошин. В компаниях, которые впервые проводили учебный фишинг, каждый третий сотрудник переходил по мошеннической ссылке, а каждый шестой вводил учетные данные на поддельном сайте. В фирмах, где проводят контролируемые атаки больше двух лет, по ссылке переходит уже каждый 28-й, вводит учетные данные — каждый 70-й сотрудник, рассказал эксперт.

Как усложнить жизнь хакеру: защищаем данные от кибератак

| Призер Олимпиады Кружкового движения НТИ в профиле «Информационная безопасность» Тимофей Мищенко | Руководитель отдела экспертного пресейла продуктов и сервисов JSOC «Ростелеком-Солар» Алексей Павлов |

Что сейчас хакеры крадут чаще всего

Хакеры крадут то, на чем можно заработать. У продвинутых кибергруппировок есть аналитики, которые пытаются монетизировать любой взлом. Информацию – продадут, деньги – выведут и обналичат, а если есть сервис от компании – парализуют его работу и будут шантажировать.

У продвинутых кибергруппировок есть аналитики, которые пытаются монетизировать любой взлом. Информацию – продадут, деньги – выведут и обналичат, а если есть сервис от компании – парализуют его работу и будут шантажировать.

Кто чаще всего становится жертвой киберпреступников

По статистике, все утечки информации о частной жизни происходят либо из-за действий самих людей, либо из-за ошибок или злонамеренных нарушений сотрудников сервиса, которым пользуются люди для хранения информации о частной жизни: облака, соцсети и т. п.

Сегодня существует огромная масса векторов атак и способов хищения личной информации и денежных средств людей. Чем больше различных операций через интернет с помощью смартфона, ноутбука, компьютера совершает человек, тем больше он подвержен атакам. Если человек – онлайн-продавец, то всегда будут мошенники и конкуренты, которые заходят поживиться, разрушить его бизнес. Если человек работает с компьютера, для него рутиной становится ежедневный спам и фишинговые письма.

Как работает фишинг и как от него защититься

Фишинг — это создание копии определенного сайта с целью обмана пользователя и получения его данных, будь то связка логин/пароль или данных кредитной карты. Фишинг всегда играет на чувствах человека: страхе, любопытстве, жадности. Будьте внимательны и максимально осторожны при открытии ссылок из писем и сообщений от коллег и друзей в соцсетях — их могли взломать. Проверяйте правильность написания сайтов — (хакеры регистрируют похожие по написанию) и вложения, отправляемые в письмах и сообщениях через virustotal.

Unsplash

Единственный способ обезопасить себя от фишинга — это думать: не вводить пароль от «ВКонтакте» где-то кроме «ВКонтакте», не игнорировать сообщения браузера о проблемах сайта с сертификатом безопасности, не переходить по подозрительным ссылкам.