Как поменять имя в ВК без проверки администратора 2020

Многие из нас имеют свой аккаунт в VK. Популярная социальная сеть даёт широкие возможности для общения, просмотра видео и прослушивания музыки, получения свежих новостей и увлечения интерактивными играми. При этом одной из важных условий является работа в ВК под своим настоящим именем и фамилией, что сокращает пространство для социальных экспериментов. Многие хотели бы сохранить инкогнито, изменить свои имя и фамилию на вымышленные, ещё как-либо завуалировать свои данные по различным причинам, чему мешает действующий функционал ВКонтакте. Как же поступить в такой ситуации? Ниже разберём, как можно сменить имя в сети ВКонтакте без проверки администратора в 2020 году, и какие для этого существуют возможности.

Зачем ВК настоящие имя и фамилия

Ещё лет 10 тому назад ВК достаточно толерантно относился к смене имени и фамилии пользователя. Можно было легко создать фейковый аккаунт, прописать в них какого-нибудь «Петра Счастливого», и удобно пользоваться всеми возможностями сети.

Сейчас ВК значительно ужесточил требования к регистрации аккаунта. Требуются только реальные имя и фамилия пользователя, которые может понадобиться подкрепить сканом вашего паспорта. Почему это происходит? Связано это со следующим:

- Социальные сети являются любимым инструментом различных социальных движений, в том числе антиправительственной направленности. Зная реальные имена и фамилии пользователей спецслужбам и администрации ВК будет легче выявлять вдохновителей и участников подобных акций;

- Заслон спамерам. Не секрет, что многие аккаунты в Инстаграм являют собой рекламные фейки, часто работающие на основе программ-ботов. Требуя введения настоящих имени и фамилии пользователей администрация Вконтакте если не полностью блокирует, то существенно ограничивает возможность создания подобных фейковых аккаунтов;

- Больше общения. Не секрет, что ВК позиционируется как сеть для пользовательского общения. Потому чем больше будет реальных людей с реальными аккаунтами в ВК, тем выше уровень общения пользователей.

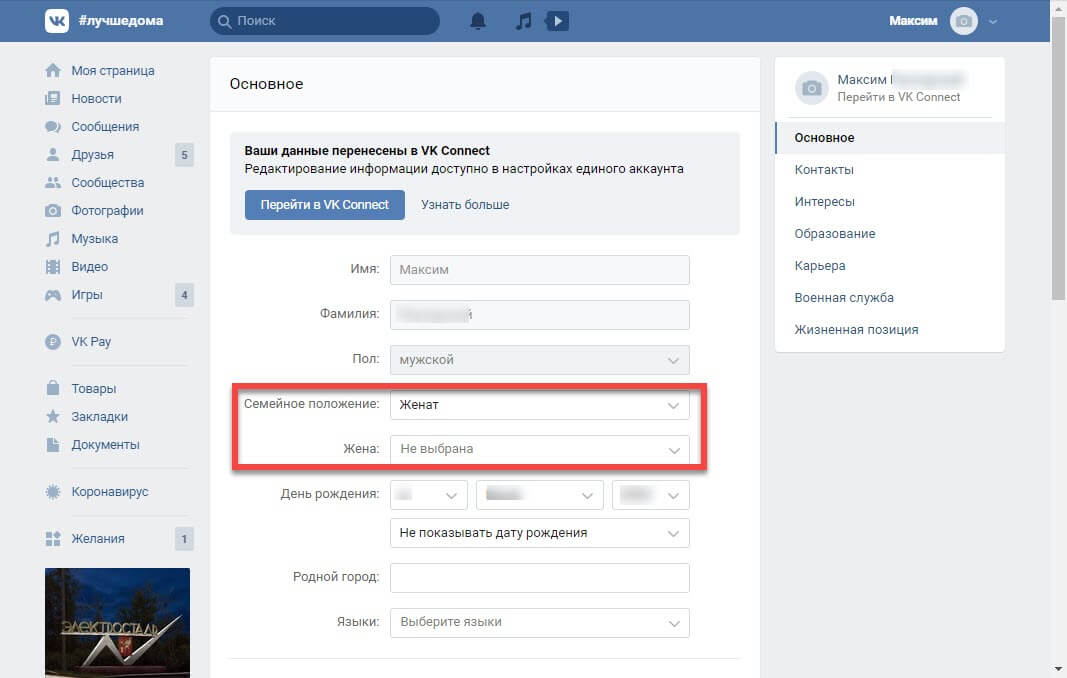

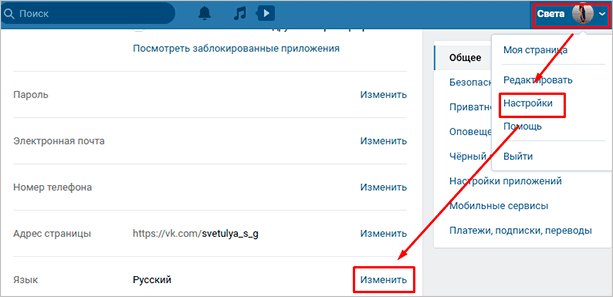

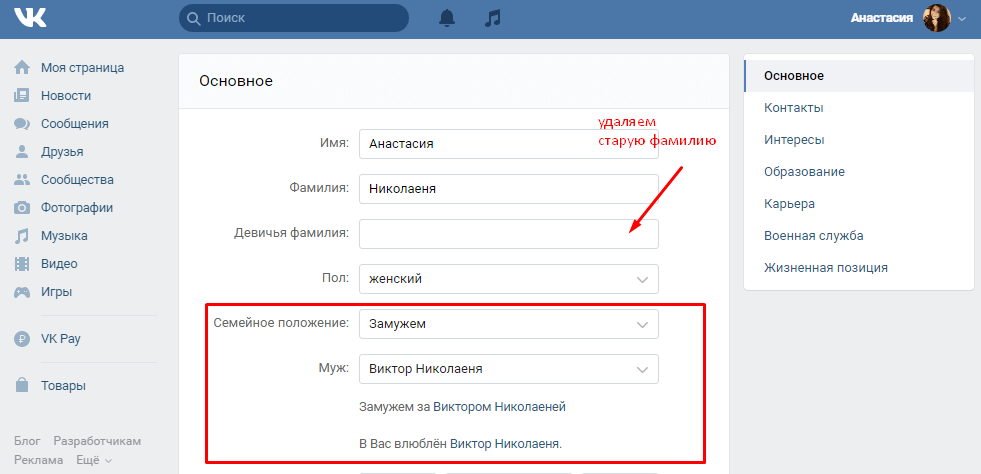

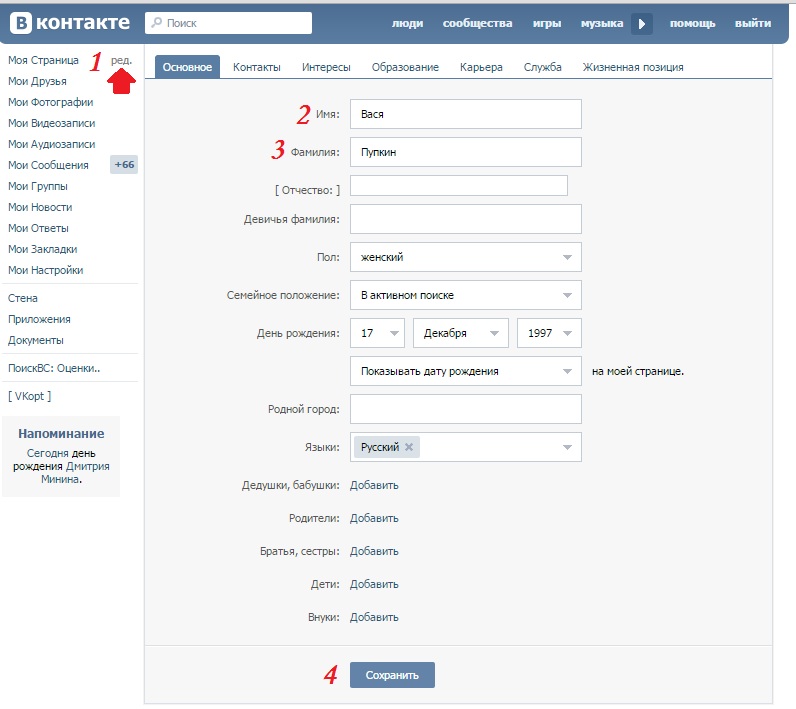

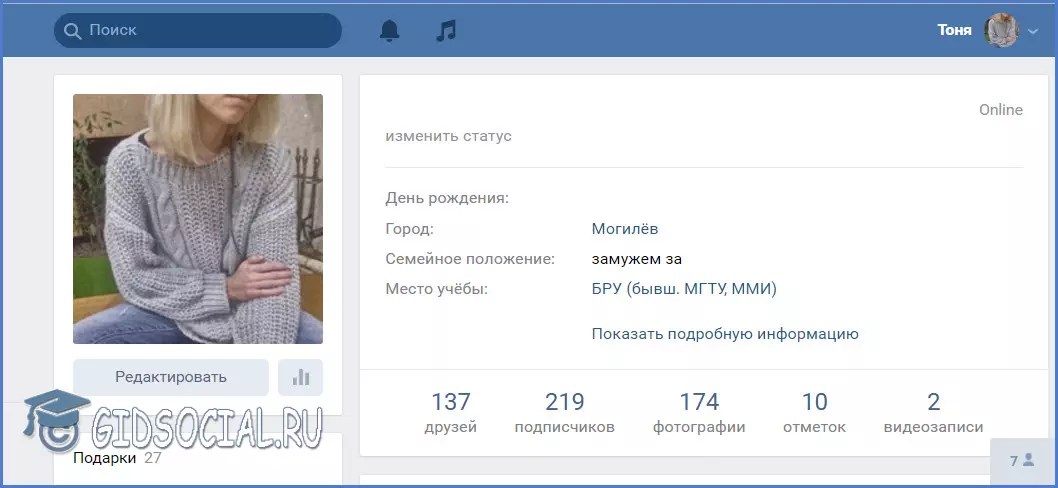

Если вы захотите сменить имя и фамилию в ВК (кликнув на свою аватарку в ВК, выбрав «Редактировать» и введя в соответствующие поля новые имя и фамилию), то введённые вами новые данные будут отправлены на подтверждение администрации ВК. Если у администратора (модератора) возникнут сомнения в достоверности ваших данных, то изменения не будут одобрены, и вы останетесь с прежними именем и фамилией. Само подтверждение новых данных производится на протяжении суток.

При этом если вы меняете имя и фамилию впервые, то ВК может изменить их без участия администратора. В остальных же случаях заявка на смену имени (фамилии) отправляется на одобрение администрации ВК.

Но, как это обычно бывает, многие правила можно постараться обойти. Разберёмся, как изменить имя в ВК без проверки 2020.

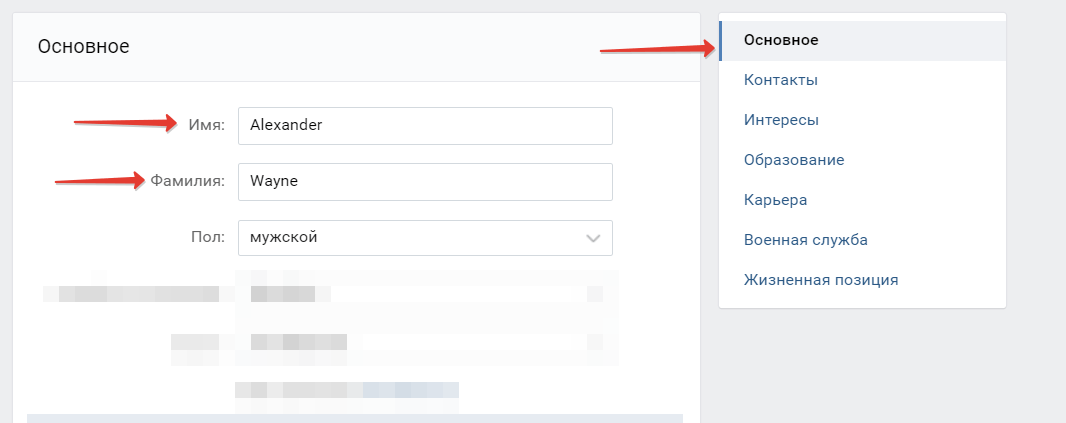

Как поменять имя в VK без проверки 2020 на ПК

Давайте рассмотрим способы, позволяющие поменять ваше имя во ВКонтакте без проверки 2020 на компьютере. Для первого из способов нам понадобится браузер «Опера» версии 12. 17 (версии 32 или 64 бита). Скачайте и установите данный браузер на ваш ПК.

17 (версии 32 или 64 бита). Скачайте и установите данный браузер на ваш ПК.

Затем выполните следующее:

- Запустите браузер, и перейдите на ваш аккаунт в ВК;

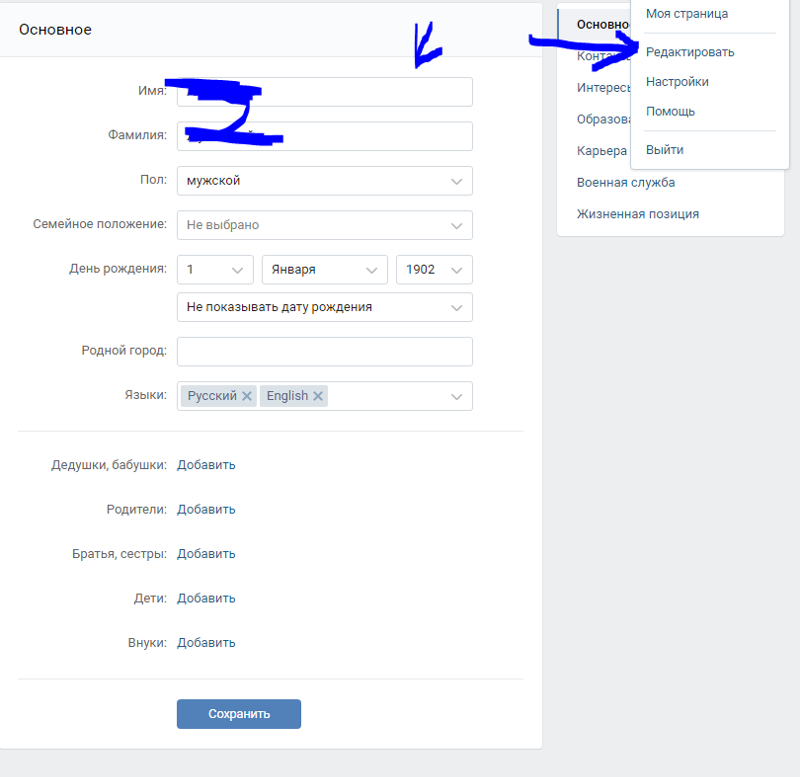

- Кликните на вашу аватарку сверху справа страницы, выберите «Редактировать»;

- Установите курсор на имени пользователя;

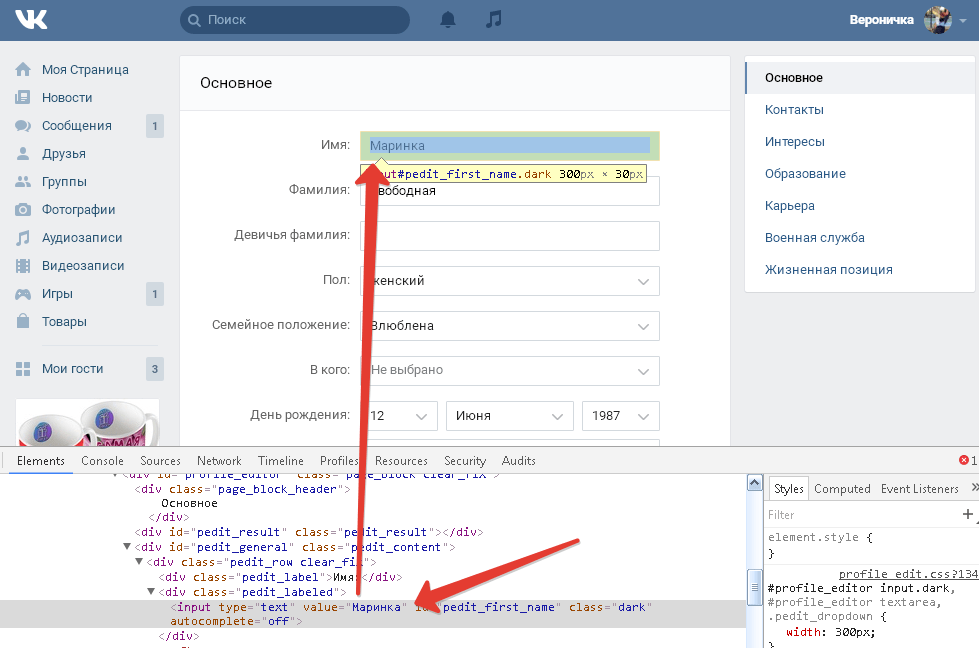

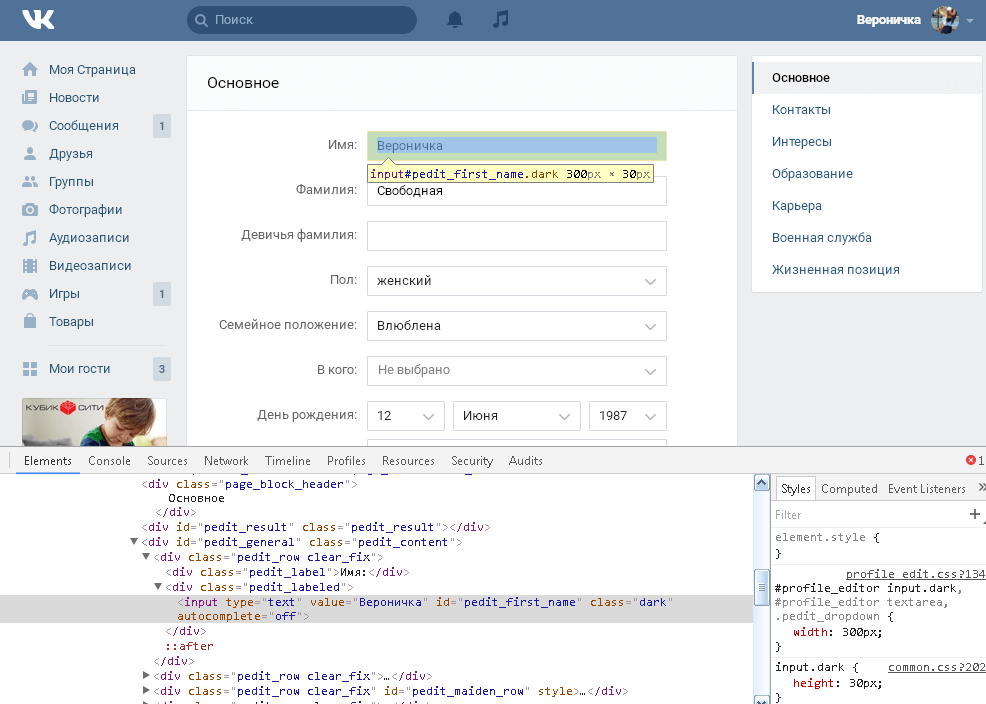

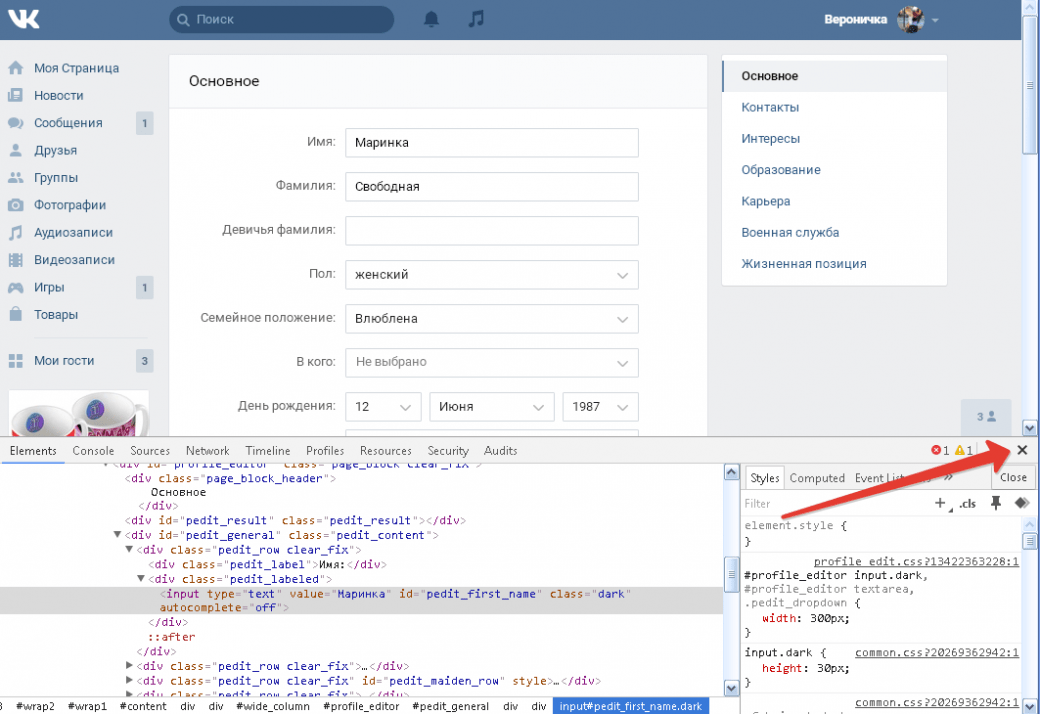

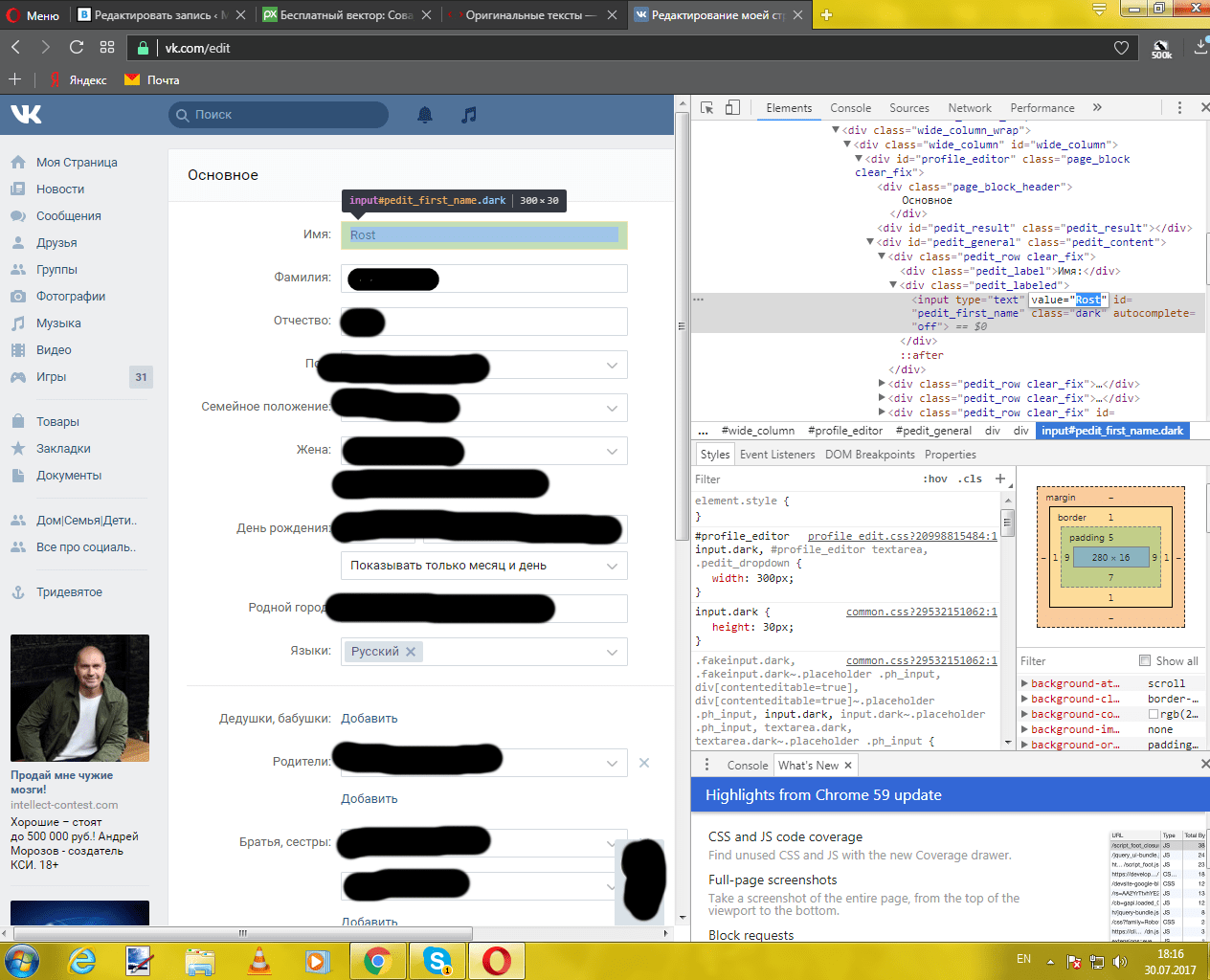

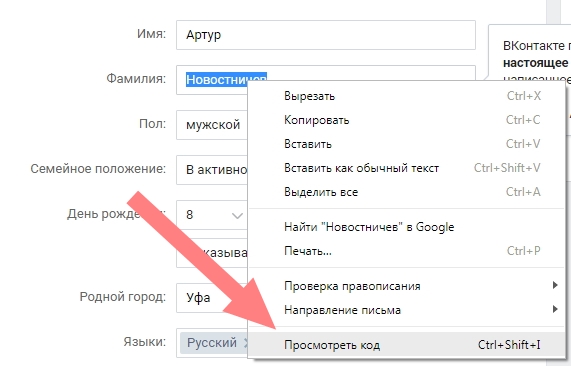

- Кликните правой клавишей мышки, и в открывшемся меню выберите «Посмотреть код элемента»;

- В открывшемся внизу поле найдите строку со своим именем, и дважды кликните на ней;

Найдите строку с упоминанием вашего имени и кликните на ней

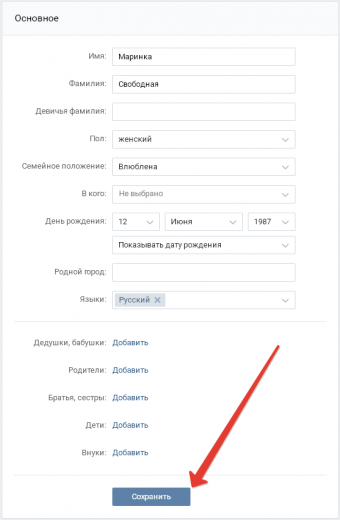

- Измените имя на новое;

- Закройте область с кодом, кликнув на крестик в правом углу;

- Теперь нажмите на «Сохранить» внизу страницы.

Рейтинг МФО, выдающих долгосрочные займы, на проекте ВсеЗаймыОнлайн

При возникновении потребности срочно взять деньги в долг на длительный срок можно выбрать одно из предложений от микрофинансовых организаций. Микрозайм может быть с ежемесячным платежом, либо с выплатой всей суммы задолженности в конце срока.![]() Самым распространенным и быстрым способом вывода средств является зачисление на карту, но также можно выбрать электронные деньги или наличные. Обязательные требования к заемщику очень простые – возраст от 18 до 70 лет, наличие гражданства РФ и постоянной прописки.

Самым распространенным и быстрым способом вывода средств является зачисление на карту, но также можно выбрать электронные деньги или наличные. Обязательные требования к заемщику очень простые – возраст от 18 до 70 лет, наличие гражданства РФ и постоянной прописки.

На одобрение долгосрочного займа повлияет официальное трудоустройство, положительная кредитная история в МФО и ценное имущество в собственности. Это гарантирует кредитору возврат выданных средств, поэтому организация готова предоставить микрозайм на год. Чтобы получить микрозайм без отказа, следует указывать только достоверную информацию в анкете без орфографических или смысловых ошибок. Несоответствия не позволят идентифицировать клиента, и поступит отказ.

В основном МФО выдают краткосрочные займы, поэтому быстро найти компанию, которая кредитует на долгий срок, бывает затруднительно. Неопытному человеку сложно разобраться во всех тонкостях микрофинансовой сферы и определить, какие условия действительно выгодные. Данный рынок очень разнообразен, из-за конкуренции постоянно меняется и развивается, поэтому уследить за всем невозможно.

Данный рынок очень разнообразен, из-за конкуренции постоянно меняется и развивается, поэтому уследить за всем невозможно.

Честный рейтинг микрозаймов на год от проверенных компаний можно найти на проекте #ВЗО. Все размещенные предложения были проанализированы специалистами сайта, после чего получили уникальный коэффициент. Это краткая характеристика продукта, основанная на сравнении около 100 различных параметров. Таким образом, можно быстро оценить объявления и выбрать самое подходящее.

Кроме того, проект отличается следующими преимуществами:

-

Своевременная актуализация и тщательная проверка представленных сведений;

-

Бесплатный и круглосуточный доступ к сервису без ограничений;

-

Сервис бесплатной проверки кредитного рейтинга;

-

Большое разнообразие организаций;

-

Консультации специалистов и помощь в выборе финансового продукта.

Перед отправкой заявки рекомендуем проверить, насколько заемщик подходит под минимальные требования компании. Если у клиента нет гражданства РФ или неподходящий возраст, получить займ невозможно. Выбирайте способ выплаты заемных средств на банковскую карту, открытую на имя заемщика. Привязка карты к личному кабинету повышает рейтинг надежности клиента. Погасите существующие просрочки, если это возможно. Не стоит обращаться в МФО перед крупными праздниками, например новогодними, когда компании перегружены заявками. Также советуем одновременно отправить запрос в несколько компаний – так шанс на положительный исход заметно возрастает. Указывайте в анкете как можно больше сведений о себе, которые помогут оценить вашу платежеспособность.

На правах рекламы

Елена Шмелева рассказала о новых правилах госаккредитации вузов — Российская газета

Второе чтение в Госдуме прошли поправки в закон «Об образовании в РФ», которые в корне меняют принципы получения вузами государственной аккредитации.

Сегодня, чтобы получить такое свидетельство, университетам нужно собирать «тонны» бумаг — ректоры называют цифру в 100 килограммов и 15 тысяч листов или несколько террабайтов сканов и электронных документов.

О том, что изменится в жизни вузов с принятием поправок, рассказывает сопредседатель рабочей группы по реформе контрольной и надзорной деятельности в сфере образования, руководитель Фонда «Талант и успех» Елена Шмелева.

Елена Владимировна, почему госаккредитация так важна вузам?

Елена Шмелева: Если организация прошла аккредитацию, значит, у нее есть право выдавать диплом государственного образца. А госдиплом — то, что ценится работодателем и является государственной гарантией качества образования. Кроме того, без госдиплома бакалавры и специалисты не смогут поступить в магистратуру. Если нет госаккредитации, у студентов вуза не будет отсрочки от армии, стипендий, льгот, а сам вуз не сможет претендовать на получение бюджетных мест от государства.

А что произойдет, если госаккредитацию убрать вообще?

Елена Шмелева: У нас уже был такой пример — с программами дополнительного образования. Они в свое время разрабатывались по государственным требованиям, но в 2013 году госаккредитация таких программ была отменена. Тогда развился рынок удостоверений и дипломов о прохождении программ ДПО. Произошла мгновенная девальвация. Доверие к документам пропало. Мы не хотим этого для вузов. И надо сказать, в ходе обсуждений ни у одного эксперта рабочей группы подобного предложения не возникло. Нам необходима «тонкая» настройка инструмента оценки вузов. Здесь очень грамотно может сработать механизм профессионально-общественной аккредитации по отраслям.

Все это на 70-75 процентов снизит «бумажную» нагрузку в системе высшего образования

Имеется в виду оценка от работодателей?

Елена Шмелева: Да. Есть критерии, по которым образовательные программы вузов может оценить государство, например, заложенные в образовательные стандарты, мониторинг в системе образования. А есть оценка через успешность и востребованность студентов — профессиональная экспертиза. Обновленная процедура госаккредитации должна соответствовать современным задачам подготовки кадров, когда качество образования объективно оценивается именно через то, как трудоустроены выпускники: где они работают, какую зарплату получают. Тогда система аккредитации поможет выделять вузы, которые наиболее успешно справляются с подготовкой специалистов.

А есть оценка через успешность и востребованность студентов — профессиональная экспертиза. Обновленная процедура госаккредитации должна соответствовать современным задачам подготовки кадров, когда качество образования объективно оценивается именно через то, как трудоустроены выпускники: где они работают, какую зарплату получают. Тогда система аккредитации поможет выделять вузы, которые наиболее успешно справляются с подготовкой специалистов.

За последние несколько лет попытки убрать из процедуры госаккредитации бумажную волокиту предпринимались не раз. Чего ждать теперь?

Елена Шмелева: Действительно, менялись регламенты Рособрнадзора, увеличивался срок, на который предоставляется аккредитация. Однако все это по большому счету было безрезультатно: по-прежнему требовалось сдавать коробки бумаг или гигабайты информации. А главное: все эти документы подтверждали лишь соответствие «букве и духу образовательного стандарта», а с оценкой качества подготовки в вузе были связаны слабо. Но сегодня в образовательном стандарте уже нельзя закрепить содержание и условия подготовки, как это было раньше: слишком стремительно меняются требования к подготовке специалистов. Рабочей группе удалось снять много спорных моментов. Что мы предлагаем? Первое: перейти от оценки соответствия стандартам к оценке качества программ. Второе: процедура будет гибкой. Организация сама сможет выбрать, получать аккредитацию по направлениям подготовки или на всю укрупненную группу. Но если вдруг в процессе будут зафиксированы нарушения, то аккредитации лишат не всю группу, а лишь «проблемные» направления и специальности. Сейчас же в таких случаях «закрывают» всю укрупненную группу.

Но сегодня в образовательном стандарте уже нельзя закрепить содержание и условия подготовки, как это было раньше: слишком стремительно меняются требования к подготовке специалистов. Рабочей группе удалось снять много спорных моментов. Что мы предлагаем? Первое: перейти от оценки соответствия стандартам к оценке качества программ. Второе: процедура будет гибкой. Организация сама сможет выбрать, получать аккредитацию по направлениям подготовки или на всю укрупненную группу. Но если вдруг в процессе будут зафиксированы нарушения, то аккредитации лишат не всю группу, а лишь «проблемные» направления и специальности. Сейчас же в таких случаях «закрывают» всю укрупненную группу.

Все это на 70-75 процентов снизит «бумажную» нагрузку, которая сегодня есть в системе высшего образования.

До сих пор аккредитацию нужно было подтверждать раз в 6 лет. Теперь она станет бессрочной?

Елена Шмелева: Да. Получил один раз — и все. Но с последующим мониторингом, чтобы, получив заветное свидетельство, вуз не ушел с «радаров» Рособрнадзора и не «расслаблялся». Мониторинг не будет связан с увеличением бюрократической нагрузки. Мы рассчитываем, что воздуха и ресурсов у университетов будет больше. Надеемся, это с одной стороны снизит нагрузку для небольших региональных университетов, с другой стороны, станет безусловным признанием качества ведущих университетов. Повторю: аккредитация сегодня должна быть связана в первую очередь с тем, как соотносятся требования рынка труда и содержание образовательных программ, применяемые образовательные технологии.

Мониторинг не будет связан с увеличением бюрократической нагрузки. Мы рассчитываем, что воздуха и ресурсов у университетов будет больше. Надеемся, это с одной стороны снизит нагрузку для небольших региональных университетов, с другой стороны, станет безусловным признанием качества ведущих университетов. Повторю: аккредитация сегодня должна быть связана в первую очередь с тем, как соотносятся требования рынка труда и содержание образовательных программ, применяемые образовательные технологии.

Вы сказали, что бумажная нагрузка снизится почти на 75 процентов. А какие документы все же придется сдавать?

Елена Шмелева: Мы надеемся, что сдавать нужно будет только данные для стандартных мониторингов. Но даже при этом не будет никакого часа «икс», когда нужно срочно все подготовить и сдать. Сроки будут распределены.

Предполагалось, что одним из критериев для получения госаккредитации станет проверка базовых знаний студентов. Этот момент теперь снят?

Елена Шмелева: Сейчас в законопроекте этого нет. Такие предложения действительно были в самом начале работы — централизованная проверка знаний студентов на площадке Рособрнадзора. Было много опасений: что появится ЕГЭ для студентов, что Минобрнауки будет смотреть на соответствие ФГОС, а Рособрнадзор — на проверку знаний. Поэтому, чтобы не допустить путаницы, мы убрали этот момент.

Такие предложения действительно были в самом начале работы — централизованная проверка знаний студентов на площадке Рособрнадзора. Было много опасений: что появится ЕГЭ для студентов, что Минобрнауки будет смотреть на соответствие ФГОС, а Рособрнадзор — на проверку знаний. Поэтому, чтобы не допустить путаницы, мы убрали этот момент.

Рабочая группа занимается не только вопросами госаккредитации вузов, у вас ведь несколько десятков документов в «деле»?

Елена Шмелева: Да. Рабочая группа — большой механизм, который запущен Правительством РФ около двух лет назад по поручению Президента Владимира Владимировича Путина. Область образования достаточно сложная — не терпит стремительных реформ, а, напротив, требует поступательного движения с полным знанием и пониманием последствий. Мне кажется, что для образования прошедший год работы группы был очень значим. Сформировалось сильное экспертное сообщество — вузы, научные институты, работодатели, — которое в постоянном контакте с тремя профильными ведомствами: Минпросвещения, Минобрнауки и Рособрнадзором. Первым прорывом стало снижение формальных требований к дистанционным образовательным программам. Сегодня акцент здесь — на качество, актуальность и востребованность программы. А весь формализм, когда для онлайн-программы требовалось предоставить определенное количество аудиторий, помещений — снят. И второй наш важный шаг — это как раз изменение правил лицензирования и госаккредитации вузов. Барьеров становится меньше.

Первым прорывом стало снижение формальных требований к дистанционным образовательным программам. Сегодня акцент здесь — на качество, актуальность и востребованность программы. А весь формализм, когда для онлайн-программы требовалось предоставить определенное количество аудиторий, помещений — снят. И второй наш важный шаг — это как раз изменение правил лицензирования и госаккредитации вузов. Барьеров становится меньше.

Очень важно, чтобы мы уже к новому учебному году вышли с новыми правилами госаккредитации.

Сегодня подготовка к госаккредитации требует сбора «тонны» документов. Новые правила дают вузам свободу от бумаг. Фото: demaerre / istock

Комментарии

Станислав Бушев, проректор МГУ имени М.В. Ломоносова:

— В основе новой системы лицензирования и аккредитации образовательной деятельности лежит непрерывный мониторинг статистических данных, отражающих качество подготовки студентов. Это освободит нас от тонн документов. Несомненная новация в том, что свидетельство о государственной аккредитации будет бессрочным. Только при выявлении несоответствий образовательной деятельности установленным показателям Рособрнадзор прибегнет к надзорным проверкам.

Только при выявлении несоответствий образовательной деятельности установленным показателям Рособрнадзор прибегнет к надзорным проверкам.

Сейчас важно обеспечить участие образовательного сообщества в определении системы аккредитационных показателей, используемых при мониторинге.

Дауд Мамий, ректор Адыгейского государственного университета:

— Важнейшая составляющая предлагаемых изменений — резкое смещение акцента от формального, документального подхода на оценку качества. Это, безусловно, будет положительно воспринято вузовским сообществом, ведь университетские преподаватели, в большинстве своем, ориентируются в первую очередь именно на качественные успехи в обучении студента, и только потом — на документальное сопровождение учебного процесса. Новые подходы позволят вузам сконцентрироваться на главном — подготовке квалифицированных кадров для страны.

Справка «РГ»

Рабочая группа по реформе контрольной и надзорной деятельности в сфере образования существует уже полтора года. Ее основная задача — экспертиза проектов нормативных правовых актов и оценка требований к образовательным организациям. Группа объединяет представителей Минпросвещения, Минобрнауки, Рособрнадзора, руководителей и экспертов ведущих университетов и школ, институтов развития. Участники уже рассмотрели более сотни проектов, влияющих на все уровни образования — от дошкольного до аспирантуры.

Ее основная задача — экспертиза проектов нормативных правовых актов и оценка требований к образовательным организациям. Группа объединяет представителей Минпросвещения, Минобрнауки, Рособрнадзора, руководителей и экспертов ведущих университетов и школ, институтов развития. Участники уже рассмотрели более сотни проектов, влияющих на все уровни образования — от дошкольного до аспирантуры.

Ловушка коммунальщиков: почему не делают перерасчет за воду, если показания счетчика переданы с перерывом в полгода? — Приборы учета (счетчики) воды — Вода — Статьи и исследования

13.11.2019

Вода / Счетчики холодной и горячей воды

Ситуация: собственники квартиры много месяцев (полгода, к примеру) не передавали показания счетчиков воды. Коммунальщики перевели квартиру на оплату воды по нормативам. Результат – цифры в строках горячее и холодное водоснабжение заметно выросли. И это сподвигло жильцов наконец передать показания счетчиков.

Реальное потребление воды, как и следовало ожидать, оказалось намного меньше, чем было насчитано по нормативам. По логике, собственникам квартиры положено сделать перерасчет. Однако коммунальщики возвращать переплаченные деньги отказались. На каком основании? И можно ли все-таки добиться перерасчета в такой ситуации?

По логике, собственникам квартиры положено сделать перерасчет. Однако коммунальщики возвращать переплаченные деньги отказались. На каком основании? И можно ли все-таки добиться перерасчета в такой ситуации?

Долго не подавали показания счетчиков воды: что говорит действующее законодательство?

Порядок расчетов между собственником квартиры и исполнителем коммунальном услуги (сейчас это чаще всего управляющая компания дома) описывается в «Правилах предоставления коммунальных услуг». Их актуальная версия доступна по ссылке http://docs.cntd.ru/document/902280037

В частности, п. 59 Правил утверждает, что в случае если показания счетчика не были переданы, то плата за потребленную коммунальную услугу (в данном случае – водоснабжения), первые три месяца рассчитывается, исходя среднего потребления в предыдущий период (берется полгода).

А п. 60 уточняет, что по истечении трехмесячного срока плата за воду начисляется, исходя из действующих в регионе нормативов потребления.

Таким образом, логика выстраивается следующая: в случае не передачи показаний счетчика первые три месяца плату за воду начисляют по «среднему», а затем по нормативу.

Что происходит, когда собственник квартиры возобновляет передачу показаний прибора учета? Эта ситуация вроде бы как описывается в п. 61 Правил. Дословно это выглядит следующим образом:

… Если в ходе проводимой исполнителем проверки достоверности предоставленных потребителем сведений о показаниях индивидуальных, общих (квартирных), комнатных приборов учета и (или) проверки их состояния исполнителем будет установлено, что прибор учета находится в исправном состоянии, в том числе пломбы на нем не повреждены, но имеются расхождения между показаниями проверяемого прибора учета (распределителей) и объемом коммунального ресурса, который был предъявлен потребителем исполнителю и использован исполнителем при расчете размера платы за коммунальную услугу за предшествующий проверке расчетный период, то исполнитель обязан произвести перерасчет размера платы за коммунальную услугу и направить потребителю в сроки, установленные для оплаты коммунальных услуг за расчетный период, в котором исполнителем была проведена проверка, требование о внесении доначисленной платы за предоставленные потребителю коммунальные услуги либо уведомление о размере платы за коммунальные услуги, излишне начисленной потребителю. Излишне уплаченные потребителем суммы подлежат зачету при оплате будущих расчетных периодов…

Излишне уплаченные потребителем суммы подлежат зачету при оплате будущих расчетных периодов…

Иными словами, если у исполнителя коммунальных услуг (под «исполнителем» в данном случае понимается либо управляющая компания, либо водоканал) имеются одни показания, а при проверке счетчика выясняются другие, то во внимание принимаются фактические показания. Соответственно, должен быть произведен перерасчет за оказанные услуги по водоснабжению.

И логичным выглядит допущение, что такой же порядок действует и в случае, если показания прибора учета получены не в ходе проверки, а непосредственно от собственника квартиры. Однако в реальности нередко происходит по-другому.

Коммунальщики используют лазейку, которую открывает п. 31 все тех же Правил. В нем, среди прочего, говорится, что исполнитель коммунальной услуги обязан:

… принимать от потребителей показания индивидуальных, общих (квартирных), комнатных приборов учета, в том числе способами, допускающими возможность удаленной передачи сведений о показаниях приборов учета (телефон, сеть Интернет и др. ) и использовать их при расчете размера платы за коммунальные услуги за тот расчетный период, за который были сняты показания …

) и использовать их при расчете размера платы за коммунальные услуги за тот расчетный период, за который были сняты показания …

Ключевой здесь является фраза «за тот расчетный период» (т.е. месяц), за который сняты показания.

Эту фразу (при желании) можно понять и так, что перерасчитывать плату за воду по нормативу, начисленную за прошлые месяцы, исполнитель коммунальных услуг, вроде как, и не обязан. Она же была начислена не за тот месяц, когда были сняты показания счетчика.

Соответственно, логика выстраивается такая: в месяцы, когда показания счетчика не передавались, расчет может идти либо по-среднему, либо по нормативу. И даже когда показания все-таки передаются, то они используются лишь как «начальные» для того, чтобы насчитать по счетчику плату за воду уже для следующего месяца. Если, конечно, потребитель эти показания в следующем месяце передаст.

Пример такого толкования норм законодательства дают, в частности, разъяснения, опубликованные 26. 02.2018 года Министерством энергетики и ЖКХ Красноярского края в ответ на обращение одного из местных жителей. В оригинале их можно посмотреть здесь — http://gkh34.ru/questions, номер вопроса — 18-001-289. Но для удобства приводим их ниже.

02.2018 года Министерством энергетики и ЖКХ Красноярского края в ответ на обращение одного из местных жителей. В оригинале их можно посмотреть здесь — http://gkh34.ru/questions, номер вопроса — 18-001-289. Но для удобства приводим их ниже.

Долго не передавали показания счетчика воды, можно ли получить перерасчет? Пример официальных разъяснений

Ответ: В соответствии с пунктом 33 Правила предоставления коммунальных услуг собственникам и пользователям помещений в многоквартирных домах и жилых домов, утвержденных постановлением Правительства Российской Федерации от 06.05.2011 № 354 потребитель имеет право при наличии индивидуального прибора учета ежемесячно снимать его показания и передавать полученные показания исполнителю или уполномоченному им лицу не позднее даты, установленной договором, содержащим положения о предоставлении коммунальных услуг.

При этом согласно пункту 59 Правил № 354 в случаях непредставления потребителем показаний индивидуального прибора учета за расчетный период в установленные Правилами № 354 или договором, содержащим положения о предоставлении коммунальных услуг, сроки, начиная с расчетного периода, за который потребителем не представлены показания прибора учета до расчетного периода (включительно), за который потребитель представил исполнителю показания прибора учета, но не более 6 расчетных периодов подряд плата за коммунальную услугу, предоставленную потребителю в жилом или нежилом помещении за расчетный период, определяется исходя из рассчитанного среднемесячного объема потребления коммунального ресурса потребителем, определенного по показаниям индивидуального прибора учета за период не менее 6 месяцев, а если период работы прибора учета составил меньше 6 месяцев, то за фактический период работы прибора учета, но не менее 3 месяцев.

Вместе с тем, в соответствии с пунктом 60 Правил № 354 по истечении указанного выше предельного количества расчетных периодов, за которые плата за коммунальную услугу определяется по среднемесячному объему потребления коммунального ресурса, плата за коммунальную услугу, предоставленную в жилое помещение, рассчитывается из нормативов потребления коммунальных услуг.

При этом нормой пункта 31 Правил № 354 определено, что исполнитель обязан принимать от потребителей показания индивидуальных приборов учета, использовать их при расчете размера платы за коммунальные услуги за тот расчетный период, за который были сняты показания.

Таким образом, из вышеизложенного следует, что если потребитель не воспользовался своим правом ежемесячно снимать и передавать показания индивидуального прибора учета, исполнитель определяет плату за коммунальную услугу исходя из положений пунктов 59, 60 Правил № 354.

Далее, при предоставлении потребителем показаний приборов учета исполнителю, перерасчет за прошлый период в соответствии с представленными показаниями не проводится, так как Правилами № 354 определена обязанность исполнителя использовать показания индивидуальных приборов учета при расчете размера платы за коммунальные услуги за тот расчетный период, за который были сняты показания.

Соответственно, действия исполнителя в Вашем случае правомерны…

Позиция жилищной инспекции и судов по пересчету платы за воду исходя из показаний счетчиков

И сформулированный выше подход – это отнюдь не уникальное явление. То, что проблема носит массовый характер, подтверждают многочисленные решения судов и жилищных инспекций, принятые по заявлениям собственников, которые настаивают на перерасчете платы за воду исходя из фактических показаний счетчиков.

То, что проблема носит массовый характер, подтверждают многочисленные решения судов и жилищных инспекций, принятые по заявлениям собственников, которые настаивают на перерасчете платы за воду исходя из фактических показаний счетчиков.

Хорошая же новость заключается при этом в том, что, насколько можно понять из анализа складывающей практики рассмотрения таких дел, надзорные ведомства и суды склоняются к поддержке позиции собственников жилья.

Характерным в этом смысле является рассмотрение иска, поданного компанией «Центр реализации коммунальных услуг» (управляет водоканалом города Шарыпов, Красноярский край) к региональной Службе строительного надзора и жилищного контроля. Коммунальщики потребовали признать незаконным решение, вынесенное жилищной инспекцией в поддержку собственника частного дома.

Если вкратце, то хозяин дома, подключенного к сетям центрального водоснабжения, с октября 2016 длительное время не передавал показания счетчика воды. Плата за воду в первые три месяца начислялась по предыдущему среднему потреблению, затем абонент был переведен на оплату по нормативу.

В июне 2017 года представитель водоканала посетил частное домовладение и снял показания счетчика. Одновременно был проведен осмотр прибора учета воды, подтвердивший его исправность и наличие пломбы. Тем не менее, сделать перерасчет платы за воду исходя из объемов фактического потребления в период между октябрь 2016 – июнь 2017 года поставщик отказался.

В ответ собственник дома обратился с жалобой в местных жилищный контроль. Надзорное ведомство жалобу рассмотрело, обязало «Центр реализации коммунальных услуг» провести перерасчет исходя из показаний счетчика. Водоканал, в свою очередь, с жилищной инспекцией не согласился, попробовал настоять на своем в судебном порядке. Но потерпел неудачу. Арбитражный суд Красноярского края встал на сторону жилищных инспекторов и собственника дома. В тексте решения суда эта позиция сформулирована следующим образом:

… Исходя из материалов дела … 08.06.2018 обществом с ограниченной ответственностью «Центр реализации коммунальных услуг» совместно с собственником рассматриваемого жилого дома проведен технический осмотр инженерных систем холодного водоснабжения жилого дома и в пределах земельного участка, о чем составлен соответствующий акт, подписанный представителем ООО «Центр реализации коммунальных услуг» и собственником жилого дома.

Согласно названного акта от 08.06.2018 в ходе технологического осмотра зафиксировано, что прибор учета холодного водоснабжения опломбирован, текущие показания на момент осмотра прибора учета: 00266 м³

Таким образом, учитывая, что собственником жилого дома в период с октября 2017 года не представлялись показания индивидуального учета холодного водоснабжения, управляющей компанией проводилась проверка технического состояния прибора учета холодного водоснабжения и у общества с 08.06.2018 имелись сведения о показаниях прибора учета холодного водоснабжения, заявитель обязан был произвести перерасчет платы за холодное водоснабжение исходя из снятых исполнителем в ходе проверки показаний проверяемого прибора учета. …

Ознакомиться с полным текстом решения Красноярского арбитражного суда по данному делу можно здесь.

В дальнейшем водоканал пытался оспорить решение в судах высших инстанций. Дело дошло до Верховного суда РФ, однако пересмотра решения коммунальщики добиться не смогли. Посмотреть все решения по делу можно по этой ссылке.

Посмотреть все решения по делу можно по этой ссылке.

И какое резюме? В ситуации, когда показания счетчика долгое время не передавались, а после того, как они были переданы, перерасчета платы за воду не произошло, жилищная инспекция и суды с большой долей вероятности выступят на стороне собственника. И хотя действующее законодательство трактует данную ситуацию не волне четко, перерасчета добиться реально.

Необходимые условия для этого такие:

— Счетчик должен быть исправным

— Пломба счетчика не должна быть нарушена, а срок поверки не должен истечь

— Лучше, если фактические показания счетчика (те, которые станут первыми после длительного перерыва) снимет представитель «исполнителя коммунальной услуги»

В таком случае «ловушка коммунальщиков» будет эффективно обезврежена.

Политика Facebook в отношении «настоящих имен» требует идентификации личности

Facebook утверждает, что использование настоящих имен помогает им сохранять безопасность самой популярной социальной сети в мире. Подтверждая личность, Facebook заявляет, что может помочь остановить или минимизировать риск мошенничества, фишинга, злоупотреблений и иностранного политического влияния.

Подтверждая личность, Facebook заявляет, что может помочь остановить или минимизировать риск мошенничества, фишинга, злоупотреблений и иностранного политического влияния.

Стремясь защитить вашу личность от угроз, Facebook просит некоторых пользователей отправлять личную идентификационную информацию (PII), чтобы доказать, что пользователи являются теми, кем они себя называют.Это может происходить как с обычными пользователями, так и с рекламодателями. Из-за очевидной озабоченности по поводу безопасности личности в этом блоге подробно рассказывается, что, почему и как Facebook использует эту информацию.

Что это означает для пользователей

Для обычного пользователя Facebook компания может попросить вас предоставить форму личной идентификации, если вы потеряли доступ к своей учетной записи, они обнаруживают подозрительную активность или вам необходимо подтвердить свое имя в Facebook. Facebook предложит вам подтвердить, когда в вашей учетной записи возникнет проблема.

Что я должен отправить в Facebook?

Facebook запрашивает PII, которая включает либо ваше имя и дату рождения, либо имя и фотографию. Это могут быть водительские права, свидетельство о рождении, паспорт, грин-карта или налоговая карточка (полный список см. Здесь). Если вы не хотите отправлять Facebook один из перечисленных выше элементов для идентификации личности, у вас есть возможность отправить дополнительную документацию, такую как банковские выписки, кредитные карты, медицинские записи, военные удостоверения, религиозные документы или карту социального обеспечения.Вы должны предоставить два документа из этого списка, и Facebook по-прежнему может потребовать документы с фотографией и датой рождения.

Почему я должен отправлять личную информацию в Facebook?

Facebook утверждает, что они запрашивают личную идентификацию, чтобы защитить вашу личность и общую безопасность сетевой экосистемы. Например, если вы подаете жалобу на то, что вам заблокировали учетную запись, они хотят убедиться, что они предоставляют доступ обратно нужному человеку, а не самозванцу. Конечно, существуют менее серьезные инциденты, когда речь идет о безопасности учетной записи, например, запрос на сброс пароля с помощью проверки электронной почты.

Другой случай, когда Facebook может запросить у вас идентификацию личности, — это когда вы просите изменить свое имя в Facebook. Если вы только что поженились, решили прекратить или начать использовать псевдоним, или удаляете мужа или жену из совместной учетной записи, Facebook может попросить вас сначала подтвердить свою личность.

Технически пользователи Facebook должны использовать свое настоящее имя, даже если это правило не применялось в прошлом. Для этого процесса Facebook требует, чтобы имя в вашей учетной записи и имя в вашей личной идентификационной информации совпадали.

Как указать свой идентификатор в Facebook?

Facebook просит пользователей отсканировать или сфотографировать свои личные документы. Затем загрузите их, когда будет предложено при попытке получить доступ к своей учетной записи.

Facebook никогда не будет запрашивать у вас пароль, предоставлять идентификационные данные в электронном письме или отправлять вам пароль в виде вложения. Электронные письма, отправленные мошенниками, выдающими себя за Facebook, часто содержат уведомления о взаимодействии с платформой, стандартах сообщества и предупреждениях безопасности. Не используйте электронные письма Facebook, если вы не уверены в содержании.Войдите прямо в Facebook из безопасного браузера, чтобы проверить наличие уведомлений о вашей учетной записи.

Как Facebook защищает отправляемую мной информацию?

Facebook утверждает, что обрабатывает личную информацию пользователей с соблюдением надлежащих стандартов безопасности. На их веб-сайте говорится: «После того, как вы отправите нам копию своего удостоверения личности, она будет зашифрована и надежно сохранена. Ваш идентификатор не будет виден никому на Facebook ».

Facebook действительно просит пользователей позволить им «активизировать свои усилия», дав разрешение хранить зашифрованную личную идентификацию до одного года в надежде предотвратить поддельные учетные записи и самозванцев.Чтобы запретить Facebook использовать вашу фотографию в этом случае, зайдите в настройки безопасности.

В опубликованном заявлении Facebook подчеркивается их озабоченность по поводу конфиденциальности пользователей:

«Мы будем использовать ваше удостоверение личности или официальный документ для подтверждения вашей личности. Мы также будем использовать его для выявления и предотвращения таких рисков, как выдача себя за другое лицо или кража личных данных, что поможет обезопасить вас и наше сообщество Facebook. Он не будет отображаться в вашем профиле, в рекламе или другим администраторам ваших страниц или рекламных аккаунтов.После подтверждения вашей личности мы удалим ваше удостоверение личности или документ в течение 30 дней ».

Реакция сообщества

Одна пользователька Facebook разместила сообщение на форуме компании от имени своего отца, который не смог войти в свою учетную запись после сброса пароля, сказав:

«Теперь, когда он входит в систему, его просят предоставить отсканированный документ для подтверждения его личности. Честно говоря, я считаю это смешным! Его просят предоставить фотографию свидетельства о рождении, водительских прав или свидетельства о браке.За все время, что я на Facebook, меня ни о чем подобном не просили, и я думаю, что глупо просить людей сделать это. Неудивительно, что существует так много случаев мошенничества с личными данными !! »

Это сообщение от 2013 года не является изолированным инцидентом и касается точных проблем Центра ресурсов по краже личных данных. Когда вы делитесь своей PII с компаниями или частными лицами, вы увеличиваете риск мошенничества и кражи личных данных.

Некоторые пользователи сообщили, что после предоставления необходимых документов, удостоверяющих личность, им по-прежнему не предоставили доступ к своим учетным записям.Другие пользователи не знают, как помочь своему ребенку получить доступ к его или ее учетной записи, не подвергая их опасности. Из соображений конфиденциальности при создании учетной записи некоторые пользователи не использовали свой настоящий день рождения или имя и теперь не имеют надлежащих документов, удостоверяющих личность. Эти пользователи будут вынуждены изменить предоставленную информацию на ту, которая соответствует их юридическим записям.

В ответ на жалобу на форуме член службы поддержки Facebook предоставил следующее заявление:

«Обычно это происходит, когда мы обнаруживаем подозрительную активность или угрозы безопасности вашей учетной записи.Мы очень серьезно относимся к вашей безопасности, поэтому, прежде чем мы сможем предоставить вам какую-либо информацию об этой учетной записи или предоставить вам доступ к ней, мы должны убедиться, что она принадлежит вам ».

Ответ ITRC

Прежде чем предоставлять свою PII Facebook или любой другой компании, вам необходимо оценить связанный с этим риск. Если вы поделитесь своей конфиденциальной юридической документацией для хранения на стороннем веб-сайте, независимо от того, как долго, ваш риск кражи личных данных и мошенничества возрастает. Как мы слишком хорошо знаем, защищенные серверы по-прежнему подвержены утечкам данных и кибератакам.Мы призываем пользователей оценить, насколько важно для них использование Facebook, ценность, которую он предоставляет, и риск, на который они готовы пойти, чтобы продолжить использование социальной платформы.

Нужна помощь? Посмотрите наши видео о конфиденциальности или поговорите с консультантом сегодня!

Если вы стали жертвой кражи личных данных и нуждаетесь в помощи, вы можете получить бесплатные услуги по исправлению положения от ITRC. Позвоните одному из наших советников по бесплатному телефону 888.400.5530 или через LiveChat с нами. Если вам нужна помощь на ходу, воспользуйтесь бесплатным приложением справки по краже ID от ITRC.

Вам также может понравиться…

Что означает расчет в Facebook для потребителей?

Facebook Запустите функцию конфиденциальности очистки истории в этом году

Изменение в политике конфиденциальности Facebook, заказанное FTC

Отсрочка подписания сборки | Документы Microsoft

- 3 минуты на чтение

В этой статье

Организация может иметь тщательно охраняемую пару ключей, к которой разработчики не могут получить доступ ежедневно.Открытый ключ часто доступен, но доступ к закрытому ключу имеют только несколько человек. При разработке сборок со строгими именами каждая сборка, которая ссылается на целевую сборку со строгим именем, содержит маркер открытого ключа, используемый для присвоения целевой сборке строгого имени. Для этого необходимо, чтобы открытый ключ был доступен в процессе разработки.

Вы можете использовать отложенное или частичное подписание во время сборки, чтобы зарезервировать место в переносимом исполняемом (PE) файле для подписи строгого имени, но отложить фактическое подписание на более поздний этап, обычно непосредственно перед отправкой сборки.

Для отсрочки подписания собрания:

Получите часть открытого ключа пары ключей от организации, которая в конечном итоге будет подписывать. Обычно этот ключ имеет форму файла .snk , который можно создать с помощью инструмента строгого имени (Sn.exe), предоставляемого Windows SDK.

Добавьте аннотации к исходному коду сборки с двумя настраиваемыми атрибутами из System.Reflection:

Например:

[сборка: AssemblyKeyFileAttribute ("myKey.snk ")]; [сборка: AssemblyDelaySignAttribute (true)];[сборка: AssemblyKeyFileAttribute ("myKey.snk")] [сборка: AssemblyDelaySignAttribute (true)]<Сборка: AssemblyKeyFileAttribute ("myKey.snk")> <Сборка: AssemblyDelaySignAttribute (True)>Компилятор вставляет открытый ключ в манифест сборки и резервирует место в PE-файле для полной подписи строгого имени. Настоящий открытый ключ должен храниться во время сборки сборки, чтобы другие сборки, которые ссылаются на эту сборку, могли получить ключ для хранения в своей собственной ссылке на сборку.

Поскольку сборка не имеет действительной подписи строгого имени, проверка этой подписи должна быть отключена. Вы можете сделать это, используя опцию –Vr с инструментом Строгие имена.

В следующем примере отключается проверка для сборки с именем myAssembly.dll .

sn –Vr myAssembly.dllЧтобы отключить проверку на платформах, на которых нельзя запустить инструмент строгого имени, например микропроцессоры Advanced RISC Machine (ARM), используйте параметр –Vk для создания файла реестра.Импортируйте файл реестра в реестр того компьютера, на котором вы хотите отключить проверку. В следующем примере создается файл реестра для

myAssembly.dll.sn –Vk myRegFile.reg myAssembly.dllС опцией –Vr или –Vk можно дополнительно включить файл .snk для тестовой подписи ключа.

Предупреждение

Не полагайтесь на строгие имена для обеспечения безопасности. Они обеспечивают только уникальную индивидуальность.

Примечание

Если вы используете отложенное подписание во время разработки с Visual Studio на 64-битном компьютере и компилируете сборку для Any CPU , вам может потребоваться дважды применить параметр -Vr . (В Visual Studio Any CPU — это значение свойства сборки Platform Target ; при компиляции из командной строки оно используется по умолчанию.) Чтобы запустить приложение из командной строки или из проводника, используйте 64-битная версия Sn.exe (инструмент строгого имени), чтобы применить к сборке параметр -Vr . Чтобы загрузить сборку в Visual Studio во время разработки (например, если сборка содержит компоненты, которые используются другими сборками в вашем приложении), используйте 32-разрядную версию инструмента строгого имени. Это связано с тем, что JIT-компилятор компилирует сборку в 64-разрядный собственный код, когда сборка запускается из командной строки, и в 32-разрядный собственный код, когда сборка загружается в среду времени разработки. .

Позже, обычно непосредственно перед отправкой, вы отправляете сборку в орган подписи вашей организации для фактического подписания строгого имени с помощью параметра –R с инструментом строгого имени.

В следующем примере сборка с именем myAssembly.dll подписывается строгим именем с использованием пары ключей sgKey.snk .

sn -R myAssembly.dll sgKey.snk

См. Также

ecdsa · PyPI

Это простая в использовании реализация криптографии ECDSA (Elliptic Curve Алгоритм цифровой подписи), реализованный исключительно на Python, выпущенный под лицензия MIT.С помощью этой библиотеки вы можете быстро создавать пары ключей (подписывание ключ и проверочный ключ), подписывайте сообщения и проверяйте подписи. Ключи и подписи очень короткие, что упрощает обработку и включение в другие протоколы.

Характеристики

Эта библиотека обеспечивает генерацию, подписание и проверку ключей для пяти

популярные кривые NIST «Suite B» GF (p) (, простое поле, ) с длиной ключа 192,

224, 256, 384 и 521 бит. «Краткие названия» этих кривых, известные как

инструмент OpenSSL ( openssl ecparam -list_curves ): prime192v1 , secp224r1 , prime256v1 , secp384r1 и secp521r1 .Он включает

256-битная кривая secp256k1 , используемая Биткойном. Также есть поддержка

обычные (нескрученные) варианты кривых Brainpool от 160 до 512 бит. В

«краткие названия» этих кривых: brainpoolP160r1 , brainpoolP192r1 , brainpoolP224r1 , brainpoolP256r1 , brainpoolP320r1 , brainpoolP384r1 , brainpoolP512r1 .

Никакие другие кривые не включены, но нетрудно добавить поддержку для большего количества

кривые над простыми полями.

Зависимости

Эта библиотека использует только Python и пакет ‘six’. Он совместим с Python 2.6, 2.7 и 3.3+. Он также поддерживает выполнение альтернативных такие реализации, как pypy и pypy3.

Если установлен gmpy2 или gmpy , они будут использоваться для более быстрой арифметики.

Любой из них может быть установлен после установки этой библиотеки, python-ecdsa обнаружит их присутствие при запуске и будет использовать их

автоматически.

Чтобы запустить тесты совместимости OpenSSL, инструмент openssl должен быть в вашем ПУТЬ .Этот выпуск был успешно протестирован против OpenSSL 0.9.8o,

1.0.0a, 1.0.2f и 1.1.1d (среди прочих).

Установка

Эта библиотека доступна в PyPI, рекомендуется установить ее с помощью pip :

pip install ecdsa

Если требуется более высокая производительность и использование собственного кода не является проблемой,

можно указать установку вместе с gmpy2 :

pip install ecdsa [gmpy2]

или (медленнее, устаревший вариант):

pip install ecdsa [gmpy]

Скорость

В следующей таблице показано, сколько времени требуется этой библиотеке для создания пар ключей.

( keygen ), чтобы подписать данные ( подписать ) и проверить эти подписи ( проверить ).Все значения указаны в секундах.

Для удобства также указаны значения, обратные этим значениям:

сколько ключей в секунду может быть сгенерировано ( keygen / s ), сколько подписей

можно сделать в секунду ( знаков / с ) и сколько подписей можно проверить

в секунду ( проверок / с ). Размер необработанной подписи (обычно наименьший

способ кодирования подписи) также предоставляется в столбце siglen .

Используйте tox -e speed для создания этой таблицы на вашем компьютере.На Intel Core i7 4790K @ 4,0 ГГц я получаю следующую производительность:

сиглен кейген кейген / с подписать знак / с проверить проверить / с

NIST192p: 48 0,00035s 2893.02 0,00038s 2620,53 0,00069s 1458,92

NIST224p: 56 0,00043 с 2307,11 0,00048 с 2092,00 0,00088 с 1131,33

NIST256p: 64 0,00056s 1793,70 0,00061s 1639,87 0,00113s 883,79

NIST384p: 96 0,00116 с 864,33 0,00124 с 806.29 0,00233 с 429,87

NIST521p: 132 0,00221 с 452,16 0,00234 с 427,31 0,00460 с 217,19

SECP256k1: 64 0,00056 с 1772,65 0,00061 с 1628,73 0,00110 с 912,13

BRAINPOOLP160r1: 40 0,00026s 3801,86 0,00029s 3401,11 0,00052s 1930,47

BRAINPOOLP192r1: 48 0,00034s 2925,73 0,00038s 2634,34 0,00070s 1438,06

BRAINPOOLP224r1: 56 0,00044s 2287,98 0,00048s 2083,87 0,00088s 1137,52

BRAINPOOLP256r1: 64 0,00056с 1774.11 0,00061с 1628,25 0,00112с 890,71

BRAINPOOLP320r1: 80 0,00081 с 1238,18 0,00087 с 1146,71 0,00151 с 661,95

BRAINPOOLP384r1: 96 0,00117 с 855,47 0,00124 с 804,56 0,00241 с 414,83

BRAINPOOLP512r1: 128 0,00223 с 447,99 0,00234 с 427,49 0,00437 с 229,09

ecdh ecdh / s

NIST192p: 0,00110 с 910,70

NIST224p: 0,00143 с 701,17

NIST256p: 0,00178 с 560,44

NIST384p: 0,00383 с 261.03

NIST521p: 0,00745 с 134,23

SECP256k1: 0,00168 с 596,23

BRAINPOOLP160r1: 0,00085с 1174.02

BRAINPOOLP192r1: 0.00113с 883.47

BRAINPOOLP224r1: 0,00145 с 687,82

BRAINPOOLP256r1: 0.00195с 514.03

BRAINPOOLP320r1: 0.00277с 360.80

BRAINPOOLP384r1: 0,00412 с 242,58

BRAINPOOLP512r1: 0,00787 с 127,12

Чтобы проверить производительность с загруженным gmpy2 , используйте tox -e speedgmpy2 .

На той же машине я получаю следующую производительность с gmpy2 :

сиглен кейген кейген / с подписать знак / с проверить проверить / с

NIST192p: 48 0.00017s 5945,50 0,00018s 5544,66 0,00033s 3002,54

NIST224p: 56 0,00021s 4742,14 0,00022s 4463,52 0,00044s 2248,59

NIST256p: 64 0,00024 с 4155,73 0,00025 с 3994,28 0,00047 с 2105,34

NIST384p: 96 0,00041s 2415,06 0,00043s 2316,41 0,00085s 1177,18

NIST521p: 132 0,00072 с 1391,14 0,00074 с 1359,63 0,00140 с 716,31

SECP256k1: 64 0,00024 с 4216,50 0,00025 с 3994,52 0,00047 с 2120,57

BRAINPOOLP160r1: 40 0.00014 с 7038,99 0,00015 с 6501,55 0,00029 с 3397,79

BRAINPOOLP192r1: 48 0,00017s 5983,18 0,00018s 5626,08 0,00035s 2843,62

BRAINPOOLP224r1: 56 0,00021s 4727,54 0,00022s 4464,86 0,00043s 2326,84

BRAINPOOLP256r1: 64 0,00024с 4221,00 0,00025с 4010,26 0,00049с 2046,40

BRAINPOOLP320r1: 80 0,00032s 3142,14 0,00033s 3009,15 0,00061s 1652,88

BRAINPOOLP384r1: 96 0,00041s 2415,98 0,00043s 2340,35 0,00083s 1198,77

BRAINPOOLP512r1: 128 0.00064s 1567,27 0,00066s 1526,33 0,00127s 788,51

ecdh ecdh / s

NIST192p: 0,00051 с 1960,26

NIST224p: 0,00067 с 1502,97

NIST256p: 0,00073с 1376,12

NIST384p: 0,00132 с 758,68

NIST521p: 0,00231 с 433,23

SECP256k1: 0,00072 с 1387.18

BRAINPOOLP160r1: 0,00042с 2366.60

BRAINPOOLP192r1: 0,00049с 2026.80

BRAINPOOLP224r1: 0,00067с 1486,52

BRAINPOOLP256r1: 0.00076с 1310.31

BRAINPOOLP320r1: 0.00101s 986.16

BRAINPOOLP384r1: 0.00131с 761.35

BRAINPOOLP512r1: 0.00211с 473.30

(есть также версия gmpy , выполните ее с помощью tox -e speedgmpy )

Для сравнения: высокооптимизированная реализация (включая кривую

сборка для некоторых кривых), как в OpenSSL 1.1.1d, предоставляет следующие

номера производительности на той же машине.

Запустите openssl speed ecdsa и openssl speed ecdh , чтобы воспроизвести его:

подписать проверить подписать / с подтвердить

192 бит ecdsa (nistp192) 0.0002 с 0,0002 с 4785,6 5380,7

224 бит ecdsa (nistp224) 0,0000 с 0,0001 с 22475,6 9822,0

256 бит, ecdsa (nistp256) 0,0000 с 0,0001 с 45069,6 14166,6

384 бит ecdsa (nistp384) 0,0008s 0,0006s 1265,6 1648,1

521 бит ecdsa (nistp521) 0,0003s 0,0005s 3753,1 1819,5

256-битный ecdsa (brainpoolP256r1) 0,0003s 0,0003s 2983,5 3333,2

384 бит ecdsa (brainpoolP384r1) 0,0008s 0,0007s 1258,8 1528,1

512 бит, ecdsa (brainpoolP512r1) 0,0015 с 0,0012 с 675,1 860.1

op op / s

192 бит ecdh (nistp192) 0,0002 с 4853,4

224 бита ecdh (nistp224) 0,0001s 15252,1

256 бит ecdh (nistp256) 0,0001s 18436,3

384 бит ecdh (nistp384) 0,0008s 1292,7

521 бит ecdh (nistp521) 0,0003s 2884,7

256-битный ecdh (brainpoolP256r1) 0,0003s 3066,5

384 бит ecdh (brainpoolP384r1) 0,0008s 1298,0

512 бит ecdh (brainpoolP512r1) 0,0014 с 694,8

Ключи и подпись могут быть сериализованы различными способами (см. Раздел «Использование» ниже).Для ключа NIST192p три основных представления требуют строк следующие длины (в байтах):

to_string: signkey = 24, verifykey = 48, signature = 48

сжатый: signkey = n / a, verifykey = 25, signature = n / a

DER: signkey = 106, verifykey = 80, signature = 55

PEM: signkey = 278, verifykey = 162, (без поддержки подписей PEM)

История

В 2006 году Питер Пирсон объявил о своей реализации ECDSA на чистом питоне в сообщение для sci.crypt, доступное на его сайте загрузки.В 2010, Брайан Уорнер написал оболочку вокруг этого кода, чтобы сделать его немного проще и безопаснее использовать. Затем Хуберт Карио включил реализацию эллиптической кривой криптография, которая использует внутренние координаты Якоби, улучшая производительность примерно в 20 раз. Вы смотрите README для этой оболочки.

Тестирование

Чтобы запустить полный набор тестов, сделайте следующее:

tox -e покрытие

На процессоре Intel Core i7 4790K @ 4,0 ГГц тесты занимают около 16 секунд.Набор тестов использует гипотеза так что есть некоторые

неотъемлемая изменчивость времени выполнения набора тестов.

Одна часть test_pyecdsa.py проверяет совместимость с OpenSSL,

запуская инструмент CLI «openssl», убедитесь, что он находится в вашем PATH , если хотите

проверить совместимость с ним.

Безопасность

Эта библиотека не создавалась с учетом требований безопасности. Если вы обрабатываете данные, которые необходимо защитить, мы предлагаем вам использовать качественную оболочку для OpenSSL.pyca / криптография — один из примеров таких обертка. Основным вариантом использования этой библиотеки является переносимая библиотека для тестирование функциональной совместимости и как обучающий инструмент.

Эта библиотека не защищает от атак по побочным каналам.

Не позволяйте злоумышленникам измерять, сколько времени у вас уходит на создание пары ключей. или подпишите сообщение. Не позволяйте злоумышленникам запускать код на одном и том же физическом машина, когда происходит генерация или подписание пары ключей (в том числе виртуальные машины).Не позволяйте злоумышленникам измерить мощность вашего компьютер использует при создании пары ключей или подписании сообщения. Не позволяйте злоумышленники для измерения радиочастотных помех, исходящих от вашего компьютера, при создании пара ключей или подписание сообщения. Примечание: простая загрузка закрытого ключа вызовет генерация пары ключей. Другие операции или векторы атак также могут быть уязвимы для атак. Для опытного злоумышленника, наблюдающего только за одним работы с закрытым ключом будет достаточно, чтобы полностью восстановить закрытый ключ .

Обратите внимание, что любая криптографическая библиотека Pure-python будет уязвима.

к атакам же побочный канал. Это потому, что Python не предоставляет

безопасные примитивы побочного канала (за исключением hmac.compare_digest () ), что делает программирование по побочным каналам безопасным.

невозможно.

Эта библиотека зависит от надежного источника случайных чисел. Не используйте это на

система, в которой os.urandom () не обеспечивает криптографическую безопасность

случайные числа.

Использование

Вы начинаете с создания ключа подписи . Вы можете использовать это для подписи данных, передав

в данных в виде байтовой строки и получения подписи (также байтовой строки).

Вы также можете попросить SigningKey предоставить вам соответствующий VerifyingKey .

VerifyingKey можно использовать для проверки подписи, передав ему как

строка данных и строка байта подписи: она либо возвращает True, либо вызывает BadSignatureError .

из ecdsa import SigningKey sk = SigningKey.generate () # использует NIST192p vk = sk.verifying_key подпись = sk.sign (b "сообщение") assert vk.verify (подпись, б "сообщение")

Каждый ключ SigningKey / VerifyingKey связан с определенной кривой, например

NIST192p (по умолчанию). Более длинные повороты более безопасны, но требуют больше времени, чтобы

использование и приводит к более длинным ключам и подписям.

из ecdsa import SigningKey, NIST384p sk = SigningKey.generate (кривая = NIST384p) vk = sk.verifying_key подпись = sk.sign (b "сообщение") assert vk.verify (подпись, б "сообщение")

SigningKey можно сериализовать в несколько различных форматов: самый короткий

это вызвать s = sk.to_string () , а затем воссоздать его с помощью SigningKey.from_string (s, curve) . Эта короткая форма не записывает

кривой, поэтому вы должны обязательно передать from_string () ту же кривую, которую вы использовали

для оригинального ключа. Краткая форма ключа подписи на основе NIST192p составляет всего 24

длина в байтах.Если кодировка точки недействительна или не лежит на указанном

curve, from_string () вызовет MalformedPointError .

из ecdsa import SigningKey, NIST384p sk = SigningKey.generate (кривая = NIST384p) sk_string = sk.to_string () sk2 = SigningKey.from_string (sk_string, curve = NIST384p) печать (sk_string.hex ()) печать (sk2.to_string (). шестнадцатеричный ())

Примечание: в то время как методы называются to_string () , они возвращают тип

на самом деле байт , «строковая» часть осталась от Python 2.

sk.to_pem () и sk.to_der () будут сериализовать ключ подписи в один и тот же

форматы, которые использует OpenSSL. Файл PEM выглядит как знакомый ASCII-армированный "----- BEGIN EC PRIVATE KEY -----" формат в кодировке base64 и формат DER

представляет собой более короткую двоичную форму одних и тех же данных. SigningKey.from_pem () /. From_der () отменит эту сериализацию. Эти

форматы включают имя кривой, поэтому вам не нужно передавать кривую

идентификатор десериализатора.В случае неправильного формата файла from_der () и from_pem () вызовет UnexpectedDER или MalformedPointError .

из ecdsa import SigningKey, NIST384p sk = SigningKey.generate (кривая = NIST384p) sk_pem = sk.to_pem () sk2 = SigningKey.from_pem (sk_pem) # sk и sk2 - это один и тот же ключ

Аналогично, VerifyingKey может быть сериализован таким же образом: vk.to_string () / VerifyingKey.from_string () , to_pem () / from_pem () и to_der () / from_der () .Тот же аргумент curve = необходим для VerifyingKey.from_string () .

из ecdsa import SigningKey, VerifyingKey, NIST384p sk = SigningKey.generate (кривая = NIST384p) vk = sk.verifying_key vk_string = vk.to_string () vk2 = VerifyingKey.from_string (vk_string, curve = NIST384p) # vk и vk2 - это один и тот же ключ из ecdsa импортировать SigningKey, VerifyingKey, NIST384p sk = SigningKey.generate (кривая = NIST384p) vk = sk.verifying_key vk_pem = vk.to_pem () vk2 = VerifyingKey.from_pem (vk_pem) # vk и vk2 - это один и тот же ключ

Существует несколько различных способов вычисления подписи.В корне,

ECDSA принимает число, представляющее подписываемые данные, и возвращает

пара цифр, представляющих подпись. Аргумент hashfunc = для sk.sign () и vk.verify () используется для преобразования произвольной строки в

дайджест фиксированной длины, который затем превращается в число, которое может подписать ECDSA,

и подписать, и проверить должны использовать один и тот же подход. Значение по умолчанию — hashlib.sha1 , но если вы используете NIST256p или более длинную кривую, вы можете использовать hashlib.sha256 вместо этого.

Существует также несколько способов представления подписи. По умолчанию sk.sign () и vk.verify () методы представляют его как короткую строку, для

простота и минимальные накладные расходы. Чтобы использовать другую схему, используйте sk.sign (sigencode =) и vk.verify (sigdecode =) аргументы. Есть помощник

функции в модуле ecdsa.util , которые могут быть здесь полезны.

Также можно создать SigningKey из «начального числа», которое

детерминированный.Это можно использовать в протоколах, в которых вы хотите получить

согласованные ключи подписи из какого-то другого секрета, например, когда вы хотите

три отдельных ключа и хотят хранить только один главный секрет. Вам следует

начните с равномерно распределенных неугадываемых семян с кривой примерно . baselen байтов энтропии, а затем используйте одну из вспомогательных функций в ecdsa.util , чтобы

преобразовать его в целое число в правильном диапазоне, а затем, наконец, передать его

в SigningKey.from_secret_exponent () , например:

импорт ОС from ecdsa import NIST384p, SigningKey из ecdsa.использовать import randrange_from_seed__trytryagain def make_key (семя): secexp = randrange_from_seed__trytryagain (семя, NIST384p.order) вернуть SigningKey.from_secret_exponent (secexp, curve = NIST384p) seed = os.urandom (NIST384p.baselen) # или другая отправная точка sk1a = make_key (семя) sk1b = make_key (семя) # примечание: sk1a и sk1b - это один и тот же ключ утверждать sk1a.to_string () == sk1b.to_string () sk2 = make_key (b "2 -" + seed) # другой ключ утверждать sk1a.to_string ()! = sk2.to_string ()

В случае, если приложение будет проверять много подписей, сделанных одним ключ, можно предварительно вычислить некоторые из внутренних значений, чтобы сделать проверка подписи значительно быстрее.Точка безубыточности наступает при проверено около 100 подписей.

Для выполнения предварительных вычислений вы можете вызвать метод precompute () на экземпляре VerifyingKey :

из ecdsa import SigningKey, NIST384p sk = SigningKey.generate (кривая = NIST384p) vk = sk.verifying_key vk.precompute () подпись = sk.sign (b "сообщение") assert vk.verify (подпись, б "сообщение")

После вызова precompute () все проверки подписи с этим ключом будут

быть быстрее в исполнении.

Совместимость с OpenSSL

Для создания подписей, которые могут быть проверены инструментами OpenSSL, или для проверки подписи, которые были созданы этими инструментами, используйте:

# openssl ecparam -name prime256v1 -genkey -out sk.pem

# openssl ec -in sk.pem -pubout -out vk.pem

# echo "данные для подписи"> данные

# openssl dgst -sha256 -sign sk.pem -out data.sig data

# openssl dgst -sha256 -verify vk.pem -signature data.sig data

# openssl dgst -sha256 -prverify sk.pem -signature data.sig data

импортировать хэш-библиотеку

из ecdsa import SigningKey, VerifyingKey

из ecdsa.использовать импорт sigencode_der, sigdecode_der

с открытым ("vk.pem") как f:

vk = VerifyingKey.from_pem (f.read ())

с open ("data", "rb") как f:

data = f.read ()

с open ("data.sig", "rb") как f:

подпись = f.read ()

assert vk.verify (подпись, данные, hashlib.sha256, sigdecode = sigdecode_der)

с open ("sk.pem") как f:

sk = SigningKey.from_pem (f.read (), hashlib.sha256)

new_signature = sk.sign_deterministic (данные, sigencode = sigencode_der)

с open ("data.sig2", "wb") как f:

f.write (новая_подпись)

# openssl dgst -sha256 -verify vk.pem -signature data.sig2 данные

Примечание: если необходима совместимость с OpenSSL 1.0.0 или более ранней версией, sigencode_string и sigdecode_string из ecdsa.util может использоваться для

соответственно запись и чтение подписей.

Ключи также могут быть записаны в формате, который может обрабатывать openssl:

из ecdsa import SigningKey, VerifyingKey

с open ("sk.pem") как f:

sk = SigningKey.from_pem (f.read ())

с open ("sk.pem", "wb") как f:

f.написать (sk.to_pem ())

с открытым ("vk.pem") как f:

vk = VerifyingKey.from_pem (f.read ())

с open ("vk.pem", "wb") как f:

f.write (vk.to_pem ())

Энтропия

Для создания ключа подписи с помощью SigningKey.generate () требуется некоторая форма

энтропия (в отличие от from_secret_exponent / from_string / from_der / from_pem ,

которые являются детерминированными и не требуют источника энтропии). По умолчанию

source — os.urandom () , но вы можете передать любую другую функцию, которая ведет себя

как os.urandom как аргумент энтропия = , чтобы сделать что-то другое. Этот

может быть полезен в модульных тестах, где вы хотите добиться повторяемых результатов. В ecdsa.util.PRNG Утилита здесь пригодится: она берет начальное число и производит сильное

псевдослучайный поток из него:

из ecdsa.util import PRNG из ecdsa import SigningKey rng1 = PRNG (b "начальное число") sk1 = SigningKey.generate (энтропия = rng1) rng2 = PRNG (b "начальное число") sk2 = SigningKey.generate (энтропия = rng2) # sk1 и sk2 - это один и тот же ключ

Аналогично, для генерации подписи ECDSA требуется случайное число, и каждый

подпись должна использовать другую (использование одного и того же номера дважды приведет к

немедленно раскрыть закрытый ключ подписи).Метод sk.sign () принимает энтропия = аргумент, который ведет себя так же, как SigningKey.generate (entropy =) .

Детерминированные подписи

Если вы вызываете SigningKey.sign_deterministic (data) вместо .sign (data) ,

код будет генерировать детерминированную подпись вместо случайной.

При этом используется алгоритм из RFC6979 для безопасного создания уникального значения k ,

полученный из закрытого ключа и подписываемого сообщения.Каждый раз, когда вы подписываете

то же сообщение с тем же ключом, вы получите ту же подпись (используя

тот же к ).

Это может стать значением по умолчанию в будущей версии, так как оно не уязвимо для отказы источника энтропии.

Примеры

Создайте пару ключей NIST192p и сразу сохраните их на диск:

из ecdsa import SigningKey

sk = SigningKey.generate ()

vk = sk.verifying_key

с open ("private.pem", "wb") как f:

f.write (sk.to_pem ())

с открытым ("общедоступным.pem "," wb ") как f:

f.write (vk.to_pem ())

Загрузите ключ подписи с диска, используйте его для подписи сообщения (используя SHA-1) и запишите подпись на диск:

из ecdsa import SigningKey

с open ("private.pem") как f:

sk = SigningKey.from_pem (f.read ())

с open ("message", "rb") как f:

сообщение = f.read ()

sig = sk.sign (сообщение)

с open ("подпись", "wb") как f:

f.write (сигн)

Загрузите проверочный ключ, сообщение и подпись с диска и проверьте подпись (предположим, что хеш SHA-1):

из ecdsa import VerifyingKey, BadSignatureError

vk = VerifyingKey.from_pem (open ("public.pem"). read ())

с open ("message", "rb") как f:

сообщение = f.read ()

с open ("подпись", "rb") как f:

sig = f.read ()

пытаться:

vk.verify (подпись, сообщение)

печать "хорошая подпись"

кроме BadSignatureError:

печать "ПЛОХАЯ ПОДПИСЬ"

Создайте пару ключей NIST521p:

из ecdsa import SigningKey, NIST521p sk = SigningKey.generate (кривая = NIST521p) vk = sk.verifying_key

Создайте три независимых ключа подписи из основного начального числа:

из ecdsa import NIST192p, SigningKey

из ecdsa.использовать import randrange_from_seed__trytryagain

def make_key_from_seed (seed, curve = NIST192p):

secexp = randrange_from_seed__trytryagain (начальное число, кривая. порядок)

вернуть SigningKey.from_secret_exponent (secexp, curve)

sk1 = make_key_from_seed ("1:% s"% seed)

sk2 = make_key_from_seed ("2:% s"% seed)

sk3 = make_key_from_seed ("3:% s"% seed)

Загрузите проверочный ключ с диска и распечатайте его в шестнадцатеричной кодировке в несжатый и сжатый формат (определенный в стандартах X9.62 и SEC1):

из ecdsa import VerifyingKey

с открытым ("общедоступным.pem ") как f:

vk = VerifyingKey.from_pem (f.read ())

print ("несжатый: {0}". format (vk.to_string ("несжатый"). hex ()))

print ("сжатый: {0}". формат (vk.to_string ("сжатый"). hex ()))

Загрузить проверочный ключ из шестнадцатеричной строки из сжатого формата, вывести несжатый:

из ecdsa import VerifyingKey, NIST256p

comp_str = '022799c0d0ee09772fdd337d4f28dc155581951d07082fb19a38aa396b67e77759'

vk = VerifyingKey.from_string (bytearray.fromhex (comp_str), curve = NIST256p)

печать (вк.to_string ("несжатый"). hex ())

Обмен ключами ECDH с удаленной стороной

из ecdsa import ECDH, NIST256p

ecdh = ECDH (кривая = NIST256p)

ecdh.generate_private_key ()

local_public_key = ecdh.get_public_key ()

# отправить `local_public_key` удаленной стороне и получить` remote_public_key` от удаленной стороны

с open ("remote_public_key.pem") как e:

remote_public_key = e.read ()

ecdh.load_received_public_key_pem (удаленный_публичный_ ключ)

секрет = ecdh.generate_sharedsecret_bytes ()

Как получить доступ к вашему приложению за маршрутизатором OpenShift? | by Balazs Szeti

Создание облачных приложений и запуск вашего кода в контейнерах, развернутых в Kubernetes, стало предпочтительной средой выполнения во многих организациях.Использование изоляции контейнеров на уровне процессов и сети снижает накладные расходы на обслуживание конфигурации приложений и повышает безопасность, но делает доступ к вашим службам извне кластера немного сложным.

Red Hat OpenShift использует концепцию маршрутов для направления входящего трафика в приложения, развернутые в кластере. Решение основано на экземплярах HAProxy, работающих на 1–3 выделенных узлах (узлах инфраструктуры), которые обеспечивают виртуальный хостинг. Это означает, что у нас будет несколько сервисов за одним и тем же IP-адресом и портом, и они будут различаться только по имени хоста (например,грамм. заказов .apps.mycompany.com , акций .apps.mycompany.com ).

Имена хостов не являются частью базового стека TCP / IP, но маршрутизатор HAProxy должен знать, к какой службе клиент хочет получить доступ. Прокси-сервер проверяет имя хоста в двух местах:

- HTTP Host header

- TLS Client Hello message

Использование заголовка Host очевидно работает только для трафика HTTP / S, но обычно это именно то, что мы хотим разоблачить.Он автоматически добавляется большинством HTTP-клиентов. Выглядит это так:

$ curl -v http://fuse7-hello-plain.192.168.99.100.nip.io/api/hello

...

> GET / api / hello HTTP / 1.1

> Host : fuse7-hello-plain.192.168.99.100.nip.io

> User-Agent: curl / 7.54.0

> Accept: * / *

>

...

TLS Client Hello — это более общее решение, которое работает для любого соединения TLS (включая HTTPS) с использованием индикации имени сервера (SNI).Имя хоста отправляется в незашифрованном виде, поэтому прокси может решить, куда пересылать зашифрованный трафик:

curl -k https://fuse7-hello-passthrough.192.168.99.100.nip.io/

Типы маршрутов

Всего четыре различные типы маршрутов в OpenShift на основе разгрузки TLS:

- Нет TLS (порт 80): незашифрованный HTTP-трафик

- Edge (порт 443): зашифрованный HTTPS-трафик между клиентом и прокси-сервером маршрутизатора. Модуль предоставляет незашифрованную конечную точку HTTP.

- Re-Encrypt (порт 443): зашифрованный трафик завершается прокси-сервером маршрутизатора, как и для маршрутов edge , но модуль также предоставляет конечную точку HTTPS. Таким образом, существует еще одно соединение TLS между прокси и модулем.

- Passthrough (порт 443): маршрутизатор не участвует в разгрузке TLS. Трафик между клиентом и модулем непрерывно зашифрован. Этот тип также можно использовать для конечных точек TLS, отличных от HTTP.

Тип маршрута определяет, проверяет ли прокси-сервер заголовок HTTP Host или имя хоста в TLS Client Hello. Сертификат, показанный для клиента, попадающего в конечную точку маршрута, также зависит от конфигурации маршрута. Далее мы рассмотрим, как проверить поведение различных типов маршрутов. Для тех, кто менее интересуется деталями, давайте начнем с краткого обзора:

В случае edge и повторно зашифруют , TLS завершается прокси-сервером маршрутизатора, чтобы он мог получить доступ к незашифрованному HTTP-трафику. Имя хоста ожидается в заголовке HTTP Host . Индивидуальный сертификат, настроенный для маршрута, или — в большинстве случаев — установленный подстановочный сертификат по умолчанию (например,грамм. * .apps.mycompany.com ).

В случае передачи прокси не может получить доступ к незашифрованному трафику — который может даже не быть HTTP — поэтому имя хоста выбирается из сообщения TLS Client Hello , а сертификат на конечной точке модуля виден клиенту.

Это вообще имеет значение? Что ж, в большинстве случаев это не так. HTTP-клиент работает независимо от типа маршрута. Понимание прокси-сервера может быть важным, например, если вам нужно настроить проверку работоспособности во внешнем балансировщике нагрузки, воздействуя на узлы инфраструктуры по их IP-адресу, чтобы проверить, развернуто ли приложение в этом кластере OpenShift.

Environment

Для простого теста мы можем использовать MiniShift (см. Red Hat CDK), который представляет собой локальную виртуальную машину OpenShift с одним узлом. См. Версии, используемые в этом блоге:

$ версия minishift

minishift v1.27.0 + 5981f996

CDK v3.7.0-1 $ версия oc

oc v3.11.69

kubernetes v1.11.0 + d4cacc0

Возможности: Базовые -Auth

Server https://192.168.99.100:8443

kubernetes v1.11.0 + d4cacc0 $ Просмотр конфигурации minishift

- iso-url: file: /// Users / bszeti /.minishift / cache / iso / minishift-rhel7.iso

- память: 6 ГБ

- openshift-version: v3.11.82

- vm-driver: virtualbox

Давайте создадим следующие маршруты в OpenShift для нашего простого приложения Hello World API (см. Приложение с командами):

Существует маршрут, созданный для каждого типа маршрута в соответствии с соглашением об именах * .192.168.99.100.nip.io по умолчанию MiniShift, которое использует nip.io для разрешения доменных имен IP-адрес виртуальной машины.Мы также создали дополнительный маршрут с настраиваемым именем, чтобы проверить, не обязательно ли придерживаться этого шаблона именования.

Инструменты

OpenSSL обычно доступен для Linux или Mac. Его можно использовать для открытия TLS-соединения, печати сертификата и отправки HTTP-команд вручную:

$ openssl s_client -showcerts -connect fuse7-hello-edge.192.168.99.100.nip.io:443

CONNECTED (00000005)

depth = 1 CN = openshift-signer @ 1551218868

ошибка проверки: num = 19: самоподписанный сертификат в цепочке сертификатов

verify return: 0

---

цепочка сертификатов

0 s: / CN = *.router.default.svc.cluster.local

i: / CN = openshift-signer @ 1551218868

----- НАЧАТЬ СЕРТИФИКАТ -----

...

---

GET / api / hello HTTP / 1.1

Хост: fuse7-hello-edge.192.168.99.100.nip.io HTTP / 1.1 200 OK

...

По умолчанию имя хоста , используемое в команде, добавляется в TLS Client Hello , но оно можно установить вручную:

$ openssl s_client -connect 192.168.99.100:443 --servername any.custom.name

CONNECTED (00000003)

...

---

GET / api / hello HTTP / 1.0 HTTP / 1.1 200 OK

...

Curl автоматически устанавливает имя хоста в заголовке HTTP Host , а также в TLS Client Hello . Заголовок можно легко изменить, но имя хоста в сообщении TLS требует небольшого трюка с разрешением DNS:

# Флаг '-k' используется для пропуска проверки сертификата.

$ curl -vk --resolve any.custom.name:443:192.168.99.100 -H 'Host: myhost' https: // any.custom.name/api/hello

* Добавлено any.custom.name:443:192.168.99.100 в кеш DNS

* Имя хоста any.custom.name найдено в кеше DNS

* Попытка 192.168.99.100 ...

* TCP_NODELAY set

* Подключен к any.custom.name (192.168.99.100) порт 443 (# 0)

...

> GET / api / hello HTTP / 1.1

> Хост: myhost

> User-Agent: curl / 7.54. 0

> Принять: * / *

>

Давайте танцевать

Поскольку у нас есть готовая среда и инструменты, давайте быстро посмотрим, как ведут себя различные типы маршрутов.

Нет TLS

Вокруг простых HTTP-маршрутов особо не на что смотреть. Прокси-сервер маршрутизатора решает, какие модули нужно задействовать, на основе заголовка HTTP Host .

$ curl -v http://fuse7-hello-plain.192.168.99.100.nip.io/api/hello

> GET / api / hello HTTP / 1.1

> Хост: fuse7-hello-plain.192.168 .99.100.nip.io

> User-Agent: curl / 7.54.0

> Accept: * / *

>

# Если заголовок Host неверен, служба не найдена

$ curl -v http: // fuse7-hello-plain.192.168.99.100.nip.io/api/hello -H 'Host: xxx'

> GET / api / hello HTTP / 1.1

> Host: xxx

> User-Agent: curl / 7.54.0

> Accept: * / *

>

Edge

Решение о маршрутизации принимается заголовком HTTP Host , имя хоста в TLS Client Hello игнорируется. Используется шаблонный сертификат маршрутизатора по умолчанию или индивидуальный сертификат маршрута, если он установлен.

$ curl -vk https: // fuse7-hello-edge.192.168.99.100.nip.io/api/hello

> GET / api / hello HTTP / 1.1

> Хост: fuse7-hello-edge.192.168.99.100.nip.io

> ...

# Имя хоста в TLS-клиенте Hello игнорируется

$ curl -vk --resolve nonexistinghost: 443: 192.168.99.100 https: // nonexistinghost / api / hello -H 'Хост: fuse7-hello-edge .192.168.99.100.nip.io '

> GET / api / hello HTTP / 1.1

> Хост: fuse7-hello-edge.192.168.99.100.nip.io

> ...

# Если заголовок Host неверен, служба не найдена

$ curl -vk https: //fuse7-hello-edge.192.168.99.100.nip. io / api / hello -H 'Хост: xxx'

> GET / api / hello HTTP / 1.1

> Хост: xxx

> ...

Повторное шифрование

Как и в случае с Edge , заголовок HTTP Host имеет значение. Клиент видит сертификат маршрутизатора (по умолчанию или для конкретного маршрута).Важно, чтобы прокси-сервер маршрутизатора доверял сертификату, предоставленному модулем, поэтому на маршруте должен быть установлен соответствующий сертификат назначения CACertificate . Чтобы доверять самоподписанному сертификату, просто добавьте его сюда. Для сертификата, подписанного ЦС, добавьте корневой (или промежуточный) сертификат ЦС. CN (имя хоста) в сертификате модуля не проверено.

$ curl -vk https://fuse7-hello-reencrypt.192.168.99.100.nip.io/api/hello

...

* Сертификат сервера:

* тема: CN = *.router.default.svc.cluster.local

...

> GET / api / hello HTTP / 1.1

> Хост: fuse7-hello-reencrypt.192.168.99.100.nip.io

> ...