Что такое социальная инженерия? Примеры и советы по предотвращению

Социальная инженерия — это искусство манипулирования людьми с целью выдачи конфиденциальной информации. Типы информации, которую ищут эти преступники, могут различаться, но когда целью становятся отдельные лица, преступники обычно пытаются обманом заставить вас сообщить им ваши пароли или банковскую информацию или получить доступ к вашему компьютеру для тайной установки вредоносного программного обеспечения, которое даст им доступ к вашей пароли и банковскую информацию, а также предоставление им контроля над вашим компьютером.

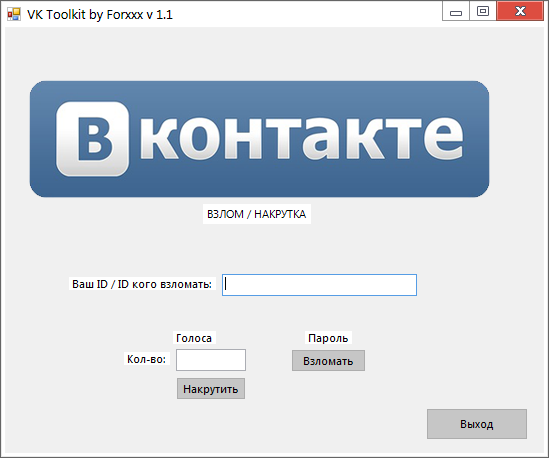

Преступники используют тактику социальной инженерии, потому что обычно легче использовать вашу естественную склонность к доверию, чем найти способы взломать ваше программное обеспечение. Например, гораздо проще обмануть кого-то, чтобы он дал вам свой пароль, чем вам попытаться взломать его пароль (если только пароль не очень слабый).

Фишинг эволюционировал. Из этого руководства вы узнаете, как хакеры крадут ваши данные по 11 путям, и как защитить себя.

Безопасность заключается в том, чтобы знать, кому и чему можно доверять. Важно знать, когда и когда не нужно верить человеку на слово и когда человек, с которым вы общаетесь, является тем, кем он себя называет. То же самое относится к онлайн-взаимодействию и использованию веб-сайта: когда вы уверены, что веб-сайт, который вы используете, является законным или безопасным для предоставления вашей информации?

Спросите любого специалиста по безопасности, и он скажет вам, что самым слабым звеном в цепи безопасности является человек, который принимает человека или сценарий за чистую монету. Неважно, сколько замков и засовов на ваших дверях и окнах, есть ли сторожевые собаки, сигнализация, прожекторы, заборы с колючей проволокой и вооруженная охрана; если вы доверяете человеку у ворот, который говорит, что он доставщик пиццы, и вы впускаете его, не проверив сначала, является ли он законным, вы полностью подвергаетесь риску, который он представляет.

Как выглядит атака с использованием социальной инженерии?

Электронная почта от друга

Если преступнику удается взломать или использовать социальную инженерию пароля электронной почты одного человека, у него есть доступ к списку контактов этого человека, а поскольку большинство людей везде используют один пароль, они, вероятно, имеют доступ к контактам в социальных сетях этого человека, как хорошо.

Как только преступник получает контроль над этой учетной записью электронной почты, он отправляет электронные письма всем контактам этого человека или оставляет сообщения на всех социальных страницах своего друга и, возможно, на страницах друзей этого человека.

Воспользовавшись вашим доверием и любопытством, эти сообщения будут:Содержит ссылку , которую вам просто нужно проверить — и, поскольку ссылка исходит от друга, и вам любопытно, вы будете доверять ссылке и щелкнете — и заразитесь вредоносным ПО, чтобы преступник мог захватить вашу машину. и собирать информацию о ваших контактах и обманывать их так же, как вас обманули

Содержит загрузку изображений, музыки, фильмов, документов и т. д., в которые встроено вредоносное программное обеспечение. Если вы загрузите — что вы, вероятно, сделаете, поскольку думаете, что это от вашего друга — вы заразитесь. Теперь у преступника есть доступ к вашей машине, учетной записи электронной почты, учетным записям в социальных сетях и контактам, и атака распространяется на всех, кого вы знаете.

И так далее.

И так далее.

Электронная почта из другого надежного источника

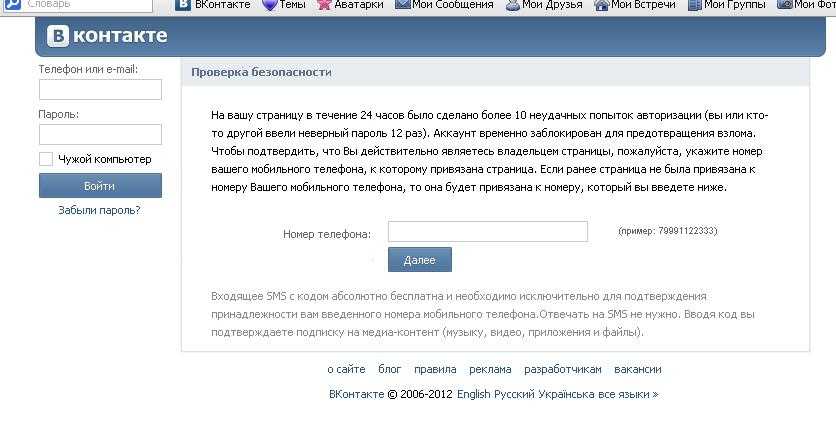

Фишинговые атаки — это разновидность стратегии социальной инженерии, которая имитирует надежный источник и придумывает, казалось бы, логичный сценарий передачи учетных данных для входа или других конфиденциальных личных данных. Согласно данным Webroot, подавляющее большинство выдающихся компаний представляют финансовые учреждения, и, согласно ежегодному отчету Verizon о расследовании нарушений данных, атаки с использованием социальной инженерии, включая фишинг и предлог (см. ниже), несут ответственность за 93% успешных утечек данных.

Используя убедительную историю или предлог, эти сообщения могут:Срочно прошу вашей помощи. Ваш «друг» застрял в стране X, ограблен, избит и находится в больнице. Им нужно, чтобы вы отправили деньги, чтобы они могли вернуться домой, и они расскажут вам, как отправить деньги преступнику.

Использовать попытки фишинга с законным фоном .

Как правило, фишер отправляет электронное письмо, мгновенное сообщение, комментарий или текстовое сообщение, которое якобы исходит от законной, популярной компании, банка, школы или учреждения.

Как правило, фишер отправляет электронное письмо, мгновенное сообщение, комментарий или текстовое сообщение, которое якобы исходит от законной, популярной компании, банка, школы или учреждения.Попросите вас сделать пожертвование на их благотворительный сбор средств или на какое-либо другое дело. Вероятно, с инструкциями о том, как отправить деньги преступнику. Пользуясь добротой и щедростью, эти фишеры просят о помощи или поддержке в связи с любой катастрофой, политической кампанией или благотворительностью, которые в данный момент приходят на ум.

Представьте проблему, которая требует от вас «проверки» вашей информации, нажав на отображаемую ссылку и предоставив информацию в их форме.

Расположение ссылки может выглядеть очень законным со всеми правильными логотипами и содержанием (на самом деле преступники могли скопировать точный формат и содержание законного сайта). Поскольку все выглядит законно, вы доверяете электронной почте и фальшивому сайту и предоставляете любую информацию, которую запрашивает мошенник. Эти типы фишинга часто включают предупреждение о том, что произойдет, если вы не будете действовать в ближайшее время, потому что преступники знают, что если они смогут заставить вас действовать до того, как вы подумаете, вы, скорее всего, попадетесь на их попытку фишинга.

Эти типы фишинга часто включают предупреждение о том, что произойдет, если вы не будете действовать в ближайшее время, потому что преступники знают, что если они смогут заставить вас действовать до того, как вы подумаете, вы, скорее всего, попадетесь на их попытку фишинга.Уведомить вас о том, что вы стали «победителем». Возможно, электронное письмо якобы пришло от лотереи, или от умершего родственника, или от миллионного человека, перешедшего на их сайт, и т. д. Чтобы передать вам ваш «выигрыш» вы должны предоставить информацию о своем банковском маршруте, чтобы они знали, как отправить ее вам, или дать свой адрес и номер телефона, чтобы они могли отправить приз, и вас также могут попросить доказать, кто вы, часто включая ваш номер социального страхования. Это «жадный фишинг», когда, даже если предлог для истории слабый, люди хотят того, что им предлагают, и поддаются на это, отдавая свою информацию, затем опустошая свой банковский счет и крадя личность.

Притворитесь начальником или коллегой. Он может запросить обновленную информацию о важном собственном проекте, над которым в настоящее время работает ваша компания, предоставить платежную информацию, относящуюся к кредитной карте компании, или какой-либо другой запрос, маскирующийся под повседневную работу.

Сценарии травли

Эти схемы социальной инженерии знают, что если вы подсунете людям то, чего они хотят, многие люди клюнут на эту приманку. Эти схемы часто встречаются на одноранговых сайтах, предлагающих загрузку чего-то вроде нового популярного фильма или музыки. Но схемы также встречаются на сайтах социальных сетей, вредоносных сайтах, которые вы находите через результаты поиска, и так далее.

Или эта схема может показаться удивительно выгодной на тематических сайтах, аукционных сайтах и т. д. Чтобы рассеять ваши подозрения, вы можете увидеть, что у продавца хороший рейтинг (все спланировано и подготовлено заранее).

Люди, которые попадаются на удочку, могут быть заражены вредоносным программным обеспечением, которое может генерировать любое количество новых эксплойтов против себя и своих контактов, могут потерять свои деньги, не получив купленный товар, и, если они были достаточно глупы, чтобы заплатить чеком, могут обнаружить, что их банковский счет пуст.

Ответ на вопрос, которого у вас никогда не было

Преступники могут делать вид, что отвечают на ваш «просьба о помощи» от компании, а также предлагают дополнительную помощь. Они выбирают компании, которыми пользуются миллионы людей, например, компанию-разработчика программного обеспечения или банк. Если вы не пользуетесь продуктом или услугой, вы проигнорируете электронное письмо, телефонный звонок или сообщение, но если вы все же воспользуетесь услугой, есть большая вероятность, что вы ответите, потому что вам, вероятно, нужна помощь в решении проблемы. .

Например, даже если вы знаете, что изначально не задавали вопрос, у вас, вероятно, проблема с операционной системой вашего компьютера, и вы используете эту возможность, чтобы исправить ее. Бесплатно! В тот момент, когда вы отвечаете, вы покупаете историю мошенника, доверяете ему и открываете себя для эксплуатации.

Бесплатно! В тот момент, когда вы отвечаете, вы покупаете историю мошенника, доверяете ему и открываете себя для эксплуатации.

Представитель, который на самом деле является преступником, должен будет «аутентифицировать вас», заставить вас войти в «их систему» или войти в свой компьютер и либо предоставить им удаленный доступ к вашему компьютеру, чтобы они могли «исправить» это для вас, или сообщить вам команды, чтобы вы могли исправить это самостоятельно с их помощью — где некоторые из команд, которые они говорят вам ввести, откроют преступнику способ вернуться в ваш компьютер позже.

Создание недоверия

Некоторая социальная инженерия направлена на создание недоверия или начало конфликтов; это часто делают люди, которых вы знаете и которые злятся на вас, но это также делают неприятные люди, просто пытающиеся посеять хаос, люди, которые сначала хотят вызвать у вас недоверие к другим, чтобы затем они могли вмешаться в качестве героем и завоевать ваше доверие, или вымогателями, которые хотят манипулировать информацией, а затем угрожают вам ее раскрытием.

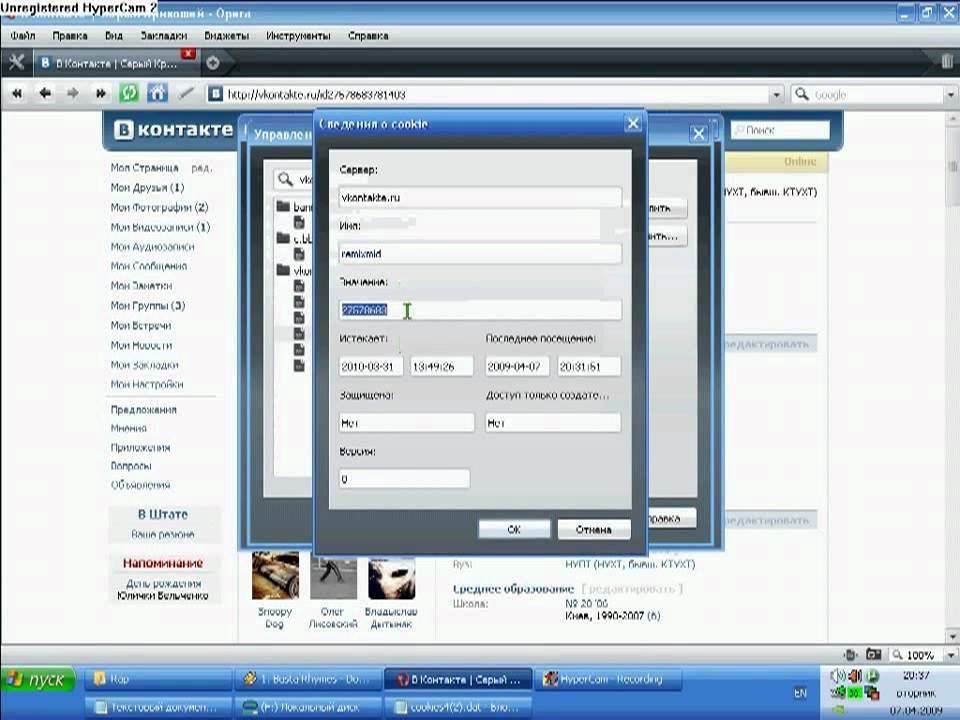

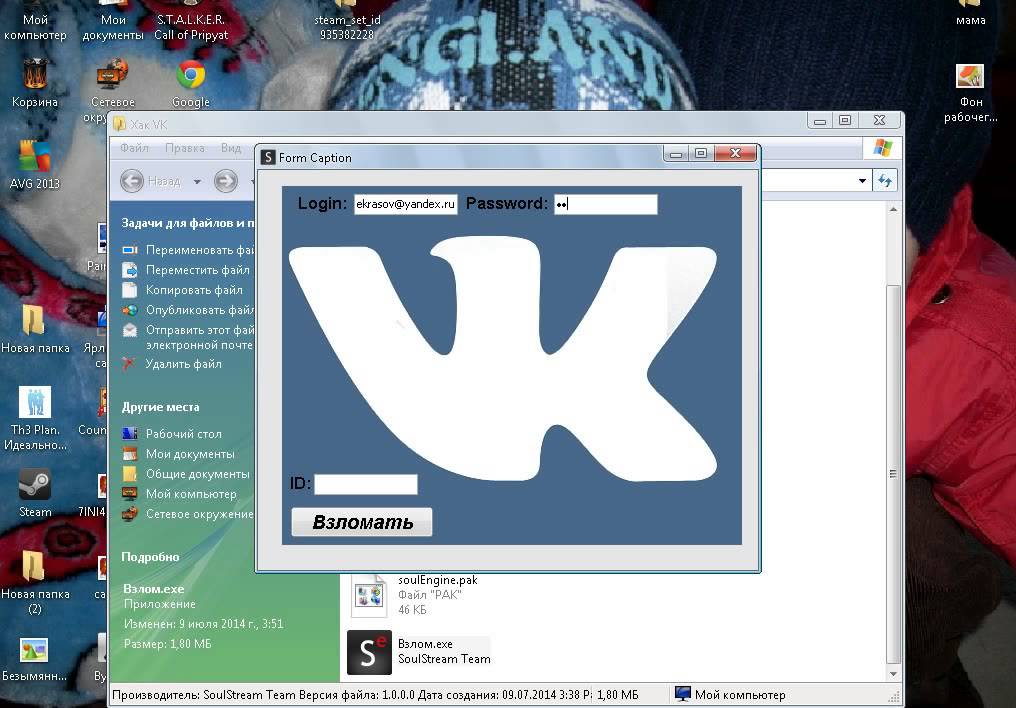

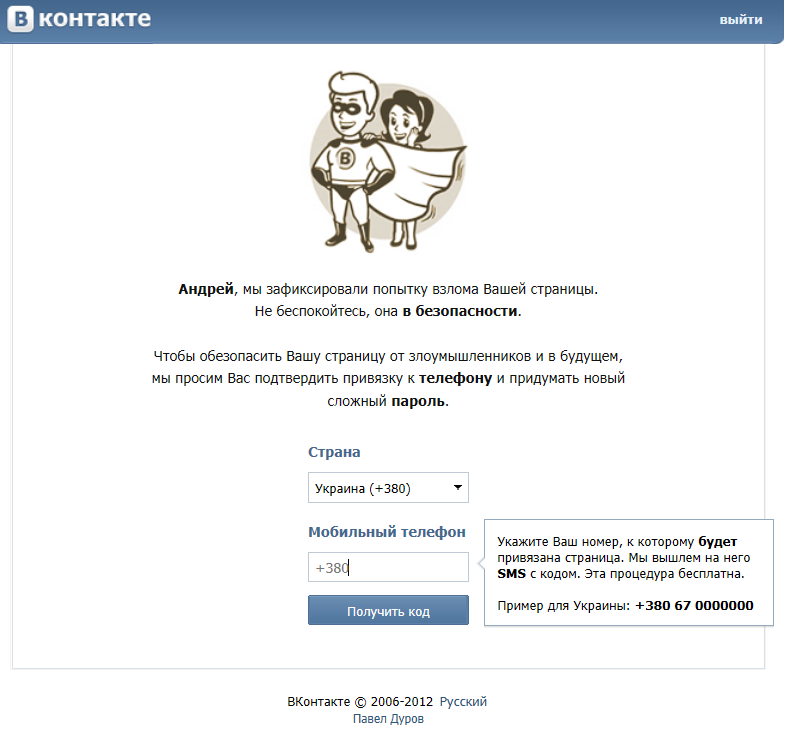

Эта форма социальной инженерии часто начинается с получения доступа к учетной записи электронной почты или другой учетной записи для обмена мгновенными сообщениями, социальной сети, чату, форуму и т. д. Они достигают этого либо путем взлома, социальной инженерии, либо просто угадывая очень слабые пароли. .

Злоумышленник может затем изменить конфиденциальные или личные сообщения (включая изображения и аудио), используя основные методы редактирования, и переслать их другим людям, чтобы вызвать драму, недоверие, смущение и т. д. как будто они дают вам знать, что «на самом деле» происходит.

В качестве альтернативы они могут использовать измененный материал для вымогательства денег либо у человека, которого они взломали, либо у предполагаемого получателя.

Существуют буквально тысячи вариантов атак социальной инженерии. Единственным ограничением количества способов социальной инженерии пользователей с помощью такого рода эксплойтов является воображение преступника. И вы можете столкнуться с несколькими формами эксплойтов в одной атаке. Затем преступник, вероятно, продаст вашу информацию другим, чтобы они тоже могли использовать свои подвиги против вас, ваших друзей, друзей ваших друзей и так далее, поскольку преступники используют неуместное доверие людей.

И вы можете столкнуться с несколькими формами эксплойтов в одной атаке. Затем преступник, вероятно, продаст вашу информацию другим, чтобы они тоже могли использовать свои подвиги против вас, ваших друзей, друзей ваших друзей и так далее, поскольку преступники используют неуместное доверие людей.

Не становитесь жертвой

Несмотря на то, что фишинговые атаки безудержны, недолговечны и для успешной кампании достаточно лишь нескольких пользователей, есть способы защитить себя. Большинству не требуется большего, чем просто обращать внимание на детали, находящиеся перед вами. Имейте в виду следующее, чтобы избежать фишинга.

Советы:

Помедленнее. Спамеры хотят, чтобы вы сначала действовали, а потом думали. Если сообщение передает ощущение срочности или использует тактику продажи с высоким давлением, будьте настроены скептически; никогда не позволяйте их срочности влиять на ваш тщательный анализ.

Исследуйте факты .

С подозрением относитесь к любым нежелательным сообщениям. Если электронное письмо выглядит так, как будто оно от компании, которой вы пользуетесь, проведите собственное исследование. Используйте поисковую систему, чтобы перейти на сайт реальной компании, или телефонный справочник, чтобы найти их номер телефона.

С подозрением относитесь к любым нежелательным сообщениям. Если электронное письмо выглядит так, как будто оно от компании, которой вы пользуетесь, проведите собственное исследование. Используйте поисковую систему, чтобы перейти на сайт реальной компании, или телефонный справочник, чтобы найти их номер телефона.Не позволяйте ссылке контролировать место вашего приземления. Сохраняйте контроль, найдя веб-сайт самостоятельно с помощью поисковой системы, чтобы быть уверенным, что попадете туда, куда намеревались попасть. При наведении указателя мыши на ссылку в электронном письме внизу будет показан настоящий URL-адрес, но хорошая подделка все равно может ввести вас в заблуждение.

Взлом электронной почты процветает. Хакеры, спамеры и социальные инженеры, захватившие контроль над учетными записями электронной почты (и другими учетными записями для связи), стали безудержными. Как только они контролируют учетную запись электронной почты, они пользуются доверием контактов человека.

Даже если отправителем является кто-то, кого вы знаете, если вы не ожидаете письма со ссылкой или вложением, проверьте у своего друга, прежде чем открывать ссылки или загружать.

Даже если отправителем является кто-то, кого вы знаете, если вы не ожидаете письма со ссылкой или вложением, проверьте у своего друга, прежде чем открывать ссылки или загружать.Остерегайтесь любой загрузки. Если вы не знаете отправителя лично И ожидаете от него файл, загрузка чего-либо является ошибкой.

Иностранные предложения являются поддельными. Если вы получаете электронное письмо от иностранной лотереи или тотализатора, деньги от неизвестного родственника или запросы на перевод средств из другой страны на долю денег, это гарантированно мошенничество.

способов защитить себя:

Удалить любой запрос финансовой информации или паролей. Если вас попросят ответить на сообщение с личной информацией, это мошенничество.

Отклонять просьбы о помощи или предложения о помощи. Легальные компании и организации не обращаются к вам за помощью.

Если вы специально не запрашивали помощь у отправителя, считайте любое предложение «помощи» восстановить кредитный рейтинг, рефинансировать дом, ответить на ваш вопрос и т. д. мошенничеством. Точно так же, если вы получили просьбу о помощи от благотворительной организации или организации, с которой вы не связаны, удалите ее. Чтобы пожертвовать, ищите авторитетные благотворительные организации самостоятельно, чтобы не попасться на аферу.

Если вы специально не запрашивали помощь у отправителя, считайте любое предложение «помощи» восстановить кредитный рейтинг, рефинансировать дом, ответить на ваш вопрос и т. д. мошенничеством. Точно так же, если вы получили просьбу о помощи от благотворительной организации или организации, с которой вы не связаны, удалите ее. Чтобы пожертвовать, ищите авторитетные благотворительные организации самостоятельно, чтобы не попасться на аферу.Установите спам-фильтры на высокий уровень . В каждой почтовой программе есть спам-фильтры. Чтобы найти свой, просмотрите параметры настроек и установите для них высокое значение — просто не забывайте периодически проверять папку со спамом, чтобы убедиться, что законная электронная почта не попала туда случайно. Вы также можете найти пошаговое руководство по настройке спам-фильтров, выполнив поиск по названию вашего провайдера электронной почты и фразе «спам-фильтры».

Защитите свои вычислительные устройства .

Установите антивирусное программное обеспечение, брандмауэры, фильтры электронной почты и регулярно обновляйте их. Настройте операционную систему на автоматическое обновление, и если ваш смартфон не обновляется автоматически, обновляйте его вручную всякий раз, когда вы получаете уведомление об этом. Используйте инструмент защиты от фишинга, предлагаемый вашим веб-браузером или третьей стороной, чтобы предупредить вас о рисках.

Установите антивирусное программное обеспечение, брандмауэры, фильтры электронной почты и регулярно обновляйте их. Настройте операционную систему на автоматическое обновление, и если ваш смартфон не обновляется автоматически, обновляйте его вручную всякий раз, когда вы получаете уведомление об этом. Используйте инструмент защиты от фишинга, предлагаемый вашим веб-браузером или третьей стороной, чтобы предупредить вас о рисках.

База данных угроз Webroot насчитывает более 600 миллионов доменов и 27 миллиардов URL-адресов, классифицированных для защиты пользователей от веб-угроз. Аналитика угроз, используемая во всех наших продуктах, помогает вам безопасно пользоваться Интернетом, а наши решения для обеспечения безопасности мобильных устройств предлагают безопасный просмотр веб-страниц для предотвращения успешных фишинговых атак.

Как выяснить, кто взломал ваш телефон Tos :: 281 комментарий

Редакторы Techlicious независимо друг от друга рецензируют продукты. Чтобы помочь поддержать нашу миссию, мы можем получать партнерские комиссионные от ссылок, содержащихся на этой странице.

Чтобы помочь поддержать нашу миссию, мы можем получать партнерские комиссионные от ссылок, содержащихся на этой странице.

Для большинства из нас наши телефоны являются центром нашей повседневной жизни, и в результате они содержат кладезь личной информации, от банковских реквизитов до сообщений и учетных записей электронной почты. Эти конфиденциальные данные могут быть весьма привлекательными для самых разных злоумышленников, от киберпреступников до кого-то, кого вы, возможно, даже знаете.

Взлом телефона может включать в себя непреднамеренную загрузку шпионского ПО, которое передает информацию о ваших действиях, например регистрирует нажатия клавиш для извлечения паролей; шпионские приложения, загруженные кем-то, кто имеет доступ к вашему устройству; или другое вредоносное ПО, которое использует ваш телефон, например, используя пропускную способность интернета в ботнете, как это произошло с вредоносным ПО, заразившим почти 20 миллионов устройств Android.

«Самый распространенный способ взлома смартфонов — это заражение устройства вредоносным ПО», — говорит Виктор Чебышев, исследователь безопасности «Лаборатории Касперского». Это вредоносное ПО может проникнуть на устройство, скрытое внутри приложений, загруженных пользователем, и вероятность того, что вредоносное приложение будет загружено не из официальных магазинов приложений, которые следят за их содержимым, возрастает.

Это вредоносное ПО может проникнуть на устройство, скрытое внутри приложений, загруженных пользователем, и вероятность того, что вредоносное приложение будет загружено не из официальных магазинов приложений, которые следят за их содержимым, возрастает.

Несмотря на то, что iPhone не застрахован от взлома, строгая политика проверки Apple означает, что количество вредоносных приложений для iPhone (по крайней мере, не взломанных) ниже, чем для телефонов Android. «Устройства Android более подвержены такого рода атакам, поскольку на них можно устанавливать сторонние приложения, — говорит Чебышев.

9 шагов к выяснению того, кто взломал ваш телефон

Вялый телефон или быстро разряжающийся аккумулятор — это распространенные признаки взлома телефона, но они также могут указывать на то, что вашему устройству требуется генеральная чистка , чтобы повысить производительность или продлить срок службы аккумулятора. Еще один красный флаг — если использование ваших данных превысило крышу — это может указывать на то, что хитрое приложение отправляет данные обратно на свой материнский корабль.

«Сможет ли пользователь определить, кто несет ответственность за скомпрометированный телефон, зависит от того, какая угроза была на устройстве», — говорит Чебышев.

Согласно исследованию утечки данных Verizon за 2020 год, 86% кибератак мотивированы получением денежной выгоды — например, путем продажи чьих-то украденных учетных данных в даркнете, получения доступа к финансовым счетам или взлома конфиденциальных данных и удержания жертвы с целью получения выкупа. В таких случаях хакеры обычно полагаются на вредоносное ПО, которое удаленно использует уязвимости в приложениях или операционных системах для кражи информации (или, в случае фишингового вредоносного ПО, обманом заставляет людей вводить свои важные данные).

Однако кто-то из ваших знакомых, который хочет следить за вашими перемещениями — будь то недовольный бывший или подозрительный родитель — и у которого есть физический доступ к вашему устройству, также может установить шпионское приложение, которое действует как вредоносное программное обеспечение, отслеживая ваше местоположение. , фотографии, сообщения и звонки.

, фотографии, сообщения и звонки.

Чтобы сузить круг подозреваемых, вы можете попытаться точно определить, как ваш телефон был скомпрометирован.

1. Проверьте свой телефонный счет

Платите ли вы за платные тексты, которые вы никогда не отправляли, или за тексты, на которые вы никогда не подписывались? Вы, вероятно, были заражены вредоносным ПО, которое заставляет ваш телефон отправлять или получать тексты, которые приносят доход киберпреступникам. Считается, что эта распространенная форма мобильного вредоносного ПО является первым типом, нацеленным на Android, еще в 2010 году, и сегодня многие из них все еще циркулируют.

Если вы получаете текстовые сообщения с повышенным тарифом, попробуйте отправить текстовое сообщение STOP на этот номер. Если это не сработает, вам придется связаться со своим оператором сотовой связи, который сможет заблокировать номер.

Если ваш телефон отправляет текстовые сообщения, вы можете исправить это, запустив приложение безопасности, такое как Bitdefender или McAfee, для поиска и удаления вредоносных программ (только на Android; приложения безопасности для iOS не имеют этой функции). Кроме того, попробуйте удалить все сторонние приложения для обмена сообщениями и любые другие приложения, которые вы установили непосредственно перед тем, как телефон начал отправлять тексты.

Кроме того, попробуйте удалить все сторонние приложения для обмена сообщениями и любые другие приложения, которые вы установили непосредственно перед тем, как телефон начал отправлять тексты.

2. Просмотрите список приложений.

Если есть какие-либо приложения, которые вы не помните, загружали, найдите их в Интернете, чтобы узнать, не было ли какое-либо из них оценено отрицательно на наличие вредоносного ПО или другой подозрительной активности. В этом случае приложения будут взломаны хакером, который, скорее всего, не преследует вас лично, а распространяет вредоносное ПО с целью собрать как можно больше данных. Например, вредоносное ПО BankBot — это троян, который заразил сотни приложений Android, чтобы отобразить фишинговый экран для кражи банковских учетных данных пользователей.

«Если это был обычный троян [вредоносная программа, закодированная в другом приложении], пользователь не сможет указать, кто несет ответственность за атаку», — говорит Чебышев. «Если это было коммерческое шпионское ПО, иногда можно вычислить ответственного».

У вас есть телефон, полный приложений, и вы не можете точно вспомнить, какое из них вы скачали? Некоторые категории приложений привлекли больше злоумышленников, чем им положено: несколько приложений-фонариков в Google Play были заражены вредоносными программами, пытавшимися получить финансовую информацию пользователей, в то время как следует опасаться приложений для экономии заряда батареи, поскольку они часто использовались. на вредоносное ПО, говорит Джош Галиндо, директор по обучению в сервисе по ремонту телефонов uBreakiFix.

Если у вас есть такие приложения, проверьте в Интернете наличие негативных отзывов. Вы также можете попробовать удалить их, чтобы посмотреть, не повлияет ли это на работу вашего телефона. «Если вы устанавливаете приложение, а производительность устройства снижается, это показатель», — говорит Галиндо. «Если вы удалите приложение и ваше устройство снова начнет нормально работать, это означает, что приложение, вероятно, заражено вредоносным ПО, и вам следует избегать его загрузки в будущем».

Недавно скачали новую суперпопулярную игру? Убедитесь, что он работает так, как задумано, и подтвердите это, просмотрев отзывы в Интернете, иначе это может быть мошенническая версия, потенциально зараженная вредоносным ПО для криптоджекинга.

Трояны-криптоджекеры добывают криптовалюту без ведома пользователей, и их распространенность возросла на смартфонах, которые при заражении тысячами могут предоставить злоумышленникам высокую общую вычислительную мощность. Идея состоит в том, что если криптоджекер взламывает другие устройства, он может получать деньги за майнинг, не используя собственные ресурсы (или оплачивая счет за электроэнергию).

На мобильных устройствах вредоносное ПО для криптоджекинга обычно прячется внутри невинно выглядящих приложений, таких как поддельные версии популярных игр. Если ваш телефон тормозит, нагревается, а его батарея разряжается задолго до конца дня — и вы пытались увеличить время автономной работы — это может быть признаком того, что вредоносное приложение, такое как троян для криптоджекинга, забирает все соки. .

.

Они в основном распространены на Android, и если вы скачали их с неофициальных торговых площадок, риск выше.

5. Прокрутите список звонковСделали все вышеперечисленное и все еще убеждены, что кто-то где-то имеет ваши личные данные, выкачанные с вашего смартфона? Приложения — не единственный способ заражения телефона вредоносными программами. Вы принимали какие-нибудь случайные звонки в последнее время? «Звонки, предлагающие бесплатный круиз или утверждающие, что вы выиграли лотерею, скорее всего, являются мошенническими попытками взломать вашу информацию или записать ваш голос», — говорит Галиндо.

6. Вы перешли по этой ссылке? Если вы недавно щелкнули ссылку в текстовом сообщении или неожиданном всплывающем окне, возможно, вы случайно стали жертвой фишинга. Фишинг часто основан на панике или сильных эмоциях — как в мошеннических текстах, связанных с коронавирусом, в которых утверждается, что получатели контактировали с кем-то с симптомами COVID-19, и призывают их щелкнуть для получения дополнительной информации.

Часто невозможно угадать, кто стоит за такими аферами, хотя вы можете сообщить о любых фишинговых сообщениях своему сотовому оператору и заблокировать эти номера.

7. Вспомните, когда вы в последний раз пользовались общедоступным Wi-FiПо данным «Лаборатории Касперского», каждая четвертая точка доступа не защищена, и даже те, которые защищены паролем, потенциально могут быть настроены кем-то со злым умыслом. Кроме того, протокол (WPA2 или WPA3), который шифрует трафик между устройствами и маршрутизаторами, сам по себе может быть уязвим — как в случае с серьезной уязвимостью WPA2, обнаруженной исследователями в 2017 году, которая позволила бы перехватить определенный трафик.

Если ваш телефон не защищен VPN, а вы вошли в незащищенную общедоступную точку доступа Wi-Fi, возможно, кто-то мог шпионить за соединением и собирать вашу конфиденциальную информацию, если вы заходили в свою электронную почту или покупали что-то в Интернете.

8. Безопасен ли ваш iCloud?

Безопасен ли ваш iCloud? Пользователь iPhone? Взломанная учетная запись iCloud может позволить кому-то не только получить доступ к вашим фотографиям, но и использовать полулегальное шпионское программное обеспечение для удаленного отслеживания звонков, сообщений, контактов и местоположения вашего устройства.

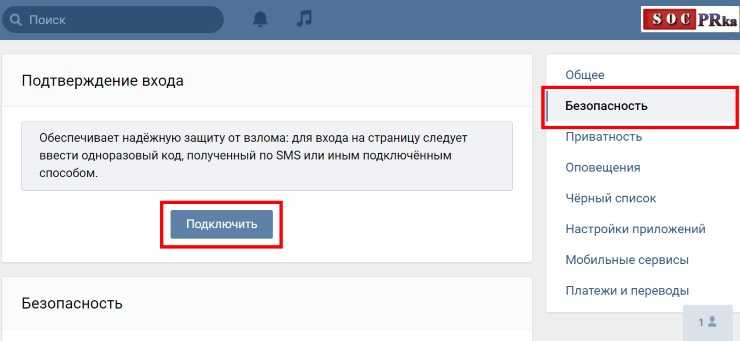

К счастью, включение двухфакторной аутентификации для вашего Apple ID значительно снижает этот риск, потому что, если кто-то попытается войти в вашу учетную запись с нового устройства, вы получите запрос на подтверждение и код входа на свой iPhone (или другое устройство). устройства iOS/Mac, привязанные к вашему Apple ID).

(Чтобы включить двухфакторную аутентификацию, в iOS 10.3 и более поздних версиях: Настройки > [ваше имя] > Пароль и безопасность. В iOS 10.2 и более ранних версиях: Настройки > iCloud > Apple ID > Пароль и безопасность.)

Однако слабый или повторно используемый пароль без двухфакторной аутентификации может поставить под угрозу вашу учетную запись и телефон.

Вот как это работает: многие люди используют один и тот же адрес электронной почты в своем Apple ID в качестве логина для десятков онлайн-аккаунтов. Если этот адрес электронной почты будет раскрыт в результате утечки данных, хакеры, которые могут приобрести или найти эти данные для входа на веб-сайтах дампа данных, получат доступ к вашему Apple ID.

В сочетании со слабым паролем ваша учетная запись iCloud может быть взломана злоумышленниками, которые используют программное обеспечение для взлома, чтобы угадать сотни взломанных или обычных паролей для взлома учетных записей.

К сожалению, то же самое касается комбинации электронной почты и пароля, которую может угадать или узнать кто-то из ваших знакомых, который захочет за вами шпионить, особенно если они могут получить доступ к вашему iPhone, чтобы использовать двухфакторный код.

9. Запустите сканирование системы безопасности Поскольку большинство вредоносных программ разработаны таким образом, чтобы их не обнаруживали, вы можете не обнаружить многого самостоятельно. Шпионские приложения — или шпионское ПО — это одна из категорий особенно коварных приложений, предназначенных исключительно для наблюдения за действиями жертвы (а не для получения какой-либо финансовой выгоды).

Шпионские приложения — или шпионское ПО — это одна из категорий особенно коварных приложений, предназначенных исключительно для наблюдения за действиями жертвы (а не для получения какой-либо финансовой выгоды).

Приложения безопасности, особенно для Android, могут помочь определить, содержит ли ваш телефон такое вредоносное приложение, а также помочь отразить будущие кибератаки, например, не позволяя вам посещать вредоносные веб-страницы.

Android: Коммерческое шпионское ПО, к сожалению, слишком легко найти в Интернете. Такие шпионские приложения имеют доступ на уровне системы к чрезвычайно подробной информации о деятельности вашего устройства, такой как сообщения, которые вы пишете, фотографии, которые вы делаете, и местоположение GPS. Более того, эти приложения скрыты от просмотра.

Их также необходимо физически загрузить на ваше устройство, а это означает, что если они находятся на вашем устройстве, это было сделано кем-то, у кого есть доступ к вашему устройству (и вашему PIN-коду). Скорее всего, вы можете понять, кто в вашей жизни захочет следить за вашим телефоном.

Скорее всего, вы можете понять, кто в вашей жизни захочет следить за вашим телефоном.

Чтобы узнать, есть ли такие приложения на вашем телефоне Android, загрузите приложение безопасности, например Bitdefender или McAfee, которое будет помечать любые вредоносные программы. Вы также можете перейти в «Настройки»> «Безопасность»> «Администрирование устройства» и проверить, включены ли «Неизвестные источники» для установки приложений (а вы этого не делали) — это позволяет приложениям из неофициальных магазинов приложений, в которых, вероятно, есть далеко больше сталкеров.

iPhone: Шпионские приложения на iPhone без джейлбрейка гораздо менее распространены, поскольку такое программное обеспечение, которое вмешивается в функции системного уровня, не попадает в App Store. (Однако они существуют и работают через кого-то, кто знает ваш логин и пароль iCloud.)

Если ваш iPhone взломан, это открывает доступ к потенциально вредоносным приложениям, которые не были проверены App Store, включая твои знания.

Приложения безопасности, такие как Lookout и Sophos, предупредят вас, если ваш iPhone был взломан, поэтому, если вы предупреждены об этом, но не сделали этого самостоятельно, это может быть красным флажком.

Однако то, сможет ли программное обеспечение безопасности — для Android или iOS — найти шпионские приложения, будет зависеть от того, насколько сложным или новым является шпионское приложение, поскольку программное обеспечение безопасности сканирует на наличие уже известных вредоносных программ. (Вот почему крайне важно загружать обновления для программного обеспечения безопасности, как только они станут доступны, поскольку обновления будут включать новые экземпляры обнаруженных вредоносных программ.)

3 шага, которые необходимо предпринять, если ваш телефон был взломан1. Удалите все приложения или сообщения, которые могут быть вредоносными

Если их удаление устранит проблемы с производительностью, отлично. Даже если нет, рекомендуется очистить ваше устройство от приложений, которые могли быть помечены этим сканированием безопасности.

Даже если нет, рекомендуется очистить ваше устройство от приложений, которые могли быть помечены этим сканированием безопасности.

Вы также можете попробовать закрывать приложения одно за другим, как только ваш телефон начинает тормозить или нагреваться. Если закрытие определенного приложения, кажется, возвращает все в норму, это приложение может быть вредоносным или, по крайней мере, не слишком хорошо работает с вашим устройством.

2. Выполните сброс до заводских настроекЕсли после удаления подозрительных приложений ваш телефон по-прежнему ведет себя странно, эта ядерная опция — быстрый способ очистить ваше устройство от оставшихся вредоносных или медлительных программ.

Android: Настройки > Система > (Дополнительно) > Параметры сброса > Удалить все данные

iPhone : Настройки > Общие > Сброс > Удалить все содержимое и настройки

К сожалению, многие взломы и вредоносное ПО практически не проявляются симптомами, и часто люди узнают о взломе только тогда, когда их цифровые сервисы взломаны или, что еще хуже, они становятся жертвами мошенничества с идентификацией, когда хакеры использовали свои украденная информация для открытия счетов или кредитных линий.

Есть несколько инструментов, которые вы можете использовать, чтобы проверить, не была ли уже скомпрометирована какая-либо ваша информация. Меня обманули? — это веб-сайт, управляемый разработчиком безопасности и региональным директором Microsoft Троем Хантом, который проверяет, не были ли адреса электронной почты раскрыты в результате взлома популярных приложений и служб.

Приложения для обеспечения безопасности, включая Bitdefender (Android) и Lookout (iOS), также могут предупредить вас, если приложения и службы, которые вы используете, были взломаны, подвергая риску вашу личную информацию.

В зависимости от масштаба раскрытых данных вы можете настроить оповещение о мошенничестве в крупных кредитных агентствах, что потребует от потенциальных кредиторов запроса дополнительной проверки вашей личности.

Обеспечение безопасности вашего смартфона Если вы обнаружите, что ваши логины, особенно пароли, гуляют по сети, первым делом смените пароли.

И так далее.

И так далее. Как правило, фишер отправляет электронное письмо, мгновенное сообщение, комментарий или текстовое сообщение, которое якобы исходит от законной, популярной компании, банка, школы или учреждения.

Как правило, фишер отправляет электронное письмо, мгновенное сообщение, комментарий или текстовое сообщение, которое якобы исходит от законной, популярной компании, банка, школы или учреждения. Эти типы фишинга часто включают предупреждение о том, что произойдет, если вы не будете действовать в ближайшее время, потому что преступники знают, что если они смогут заставить вас действовать до того, как вы подумаете, вы, скорее всего, попадетесь на их попытку фишинга.

Эти типы фишинга часто включают предупреждение о том, что произойдет, если вы не будете действовать в ближайшее время, потому что преступники знают, что если они смогут заставить вас действовать до того, как вы подумаете, вы, скорее всего, попадетесь на их попытку фишинга.

С подозрением относитесь к любым нежелательным сообщениям. Если электронное письмо выглядит так, как будто оно от компании, которой вы пользуетесь, проведите собственное исследование. Используйте поисковую систему, чтобы перейти на сайт реальной компании, или телефонный справочник, чтобы найти их номер телефона.

С подозрением относитесь к любым нежелательным сообщениям. Если электронное письмо выглядит так, как будто оно от компании, которой вы пользуетесь, проведите собственное исследование. Используйте поисковую систему, чтобы перейти на сайт реальной компании, или телефонный справочник, чтобы найти их номер телефона. Даже если отправителем является кто-то, кого вы знаете, если вы не ожидаете письма со ссылкой или вложением, проверьте у своего друга, прежде чем открывать ссылки или загружать.

Даже если отправителем является кто-то, кого вы знаете, если вы не ожидаете письма со ссылкой или вложением, проверьте у своего друга, прежде чем открывать ссылки или загружать. Если вы специально не запрашивали помощь у отправителя, считайте любое предложение «помощи» восстановить кредитный рейтинг, рефинансировать дом, ответить на ваш вопрос и т. д. мошенничеством. Точно так же, если вы получили просьбу о помощи от благотворительной организации или организации, с которой вы не связаны, удалите ее. Чтобы пожертвовать, ищите авторитетные благотворительные организации самостоятельно, чтобы не попасться на аферу.

Если вы специально не запрашивали помощь у отправителя, считайте любое предложение «помощи» восстановить кредитный рейтинг, рефинансировать дом, ответить на ваш вопрос и т. д. мошенничеством. Точно так же, если вы получили просьбу о помощи от благотворительной организации или организации, с которой вы не связаны, удалите ее. Чтобы пожертвовать, ищите авторитетные благотворительные организации самостоятельно, чтобы не попасться на аферу. Установите антивирусное программное обеспечение, брандмауэры, фильтры электронной почты и регулярно обновляйте их. Настройте операционную систему на автоматическое обновление, и если ваш смартфон не обновляется автоматически, обновляйте его вручную всякий раз, когда вы получаете уведомление об этом. Используйте инструмент защиты от фишинга, предлагаемый вашим веб-браузером или третьей стороной, чтобы предупредить вас о рисках.

Установите антивирусное программное обеспечение, брандмауэры, фильтры электронной почты и регулярно обновляйте их. Настройте операционную систему на автоматическое обновление, и если ваш смартфон не обновляется автоматически, обновляйте его вручную всякий раз, когда вы получаете уведомление об этом. Используйте инструмент защиты от фишинга, предлагаемый вашим веб-браузером или третьей стороной, чтобы предупредить вас о рисках.