Услуги Взлома ВКонтакте На Заказ Без Предоплаты, Не Дорого

Предоставляем услуги по взлому ВК по id страницы, без предоплат.

Анонимная помощь хакера в быстрые сроки, по выгодной цене.

| Услуги |

| Контакты |

Консультация перед заказом

На этом этапе мы определимся с целями и поставим задачи.

Заказ услуги

Для взлома вк нам нужен id страницы потенциальной жертвы.

Сбор данных по «жертве»

Получив конкретную задачу мы приступаем к сбору данных и анализируем подходящие способы взлома.

Процесс взлома

Наши специалисты выбирают самы удобный, быстрый и безопасный способ получения доступа к странице ВКонтакте.

Предоставление доказательств

Получив доступ мы предоставляем вам доказательства выполненной работы.

Оплата

Только убедившись в том, что доступ к Вк жертвы получен, с учетом поставленных задач, вы оплачиваете удобным для вас способом.

Предоставление данных

Получив от вас нужную сумму мы передаем данные и консультируем вас по безопасному пользованию.

| Проконсультироваться |

Получите консультацию специалиста по всем нюансам анонимно прямо сейчас!

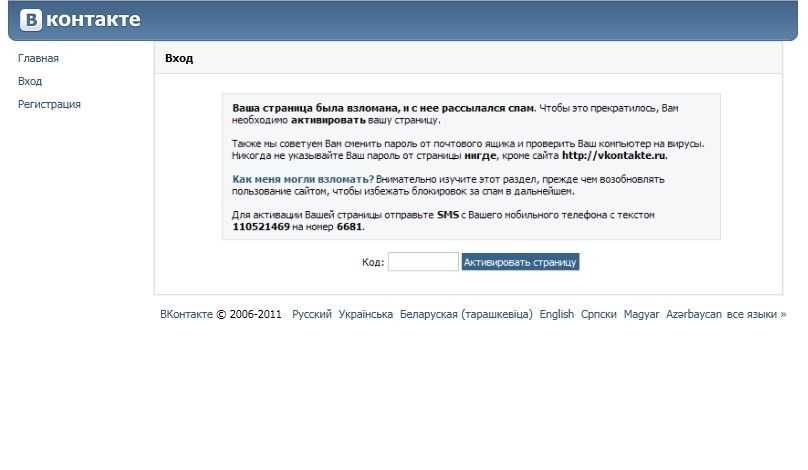

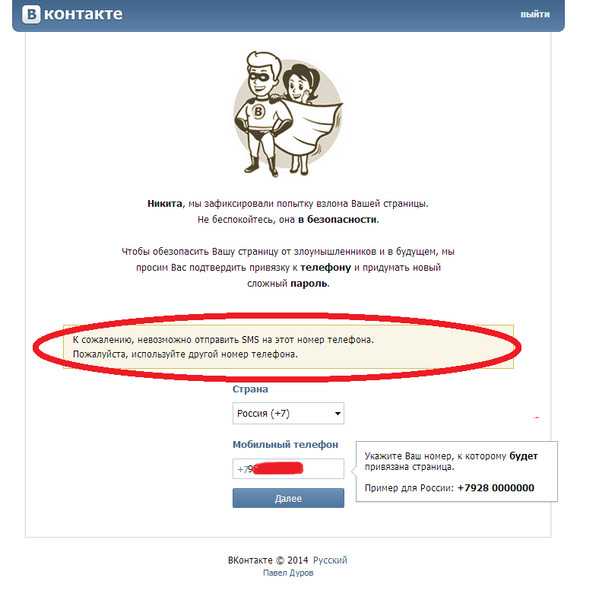

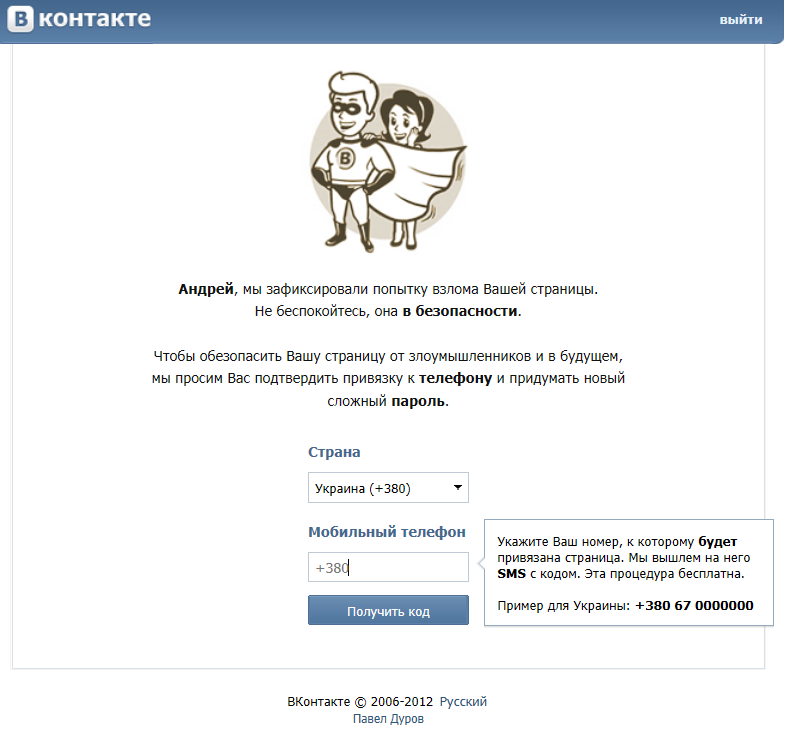

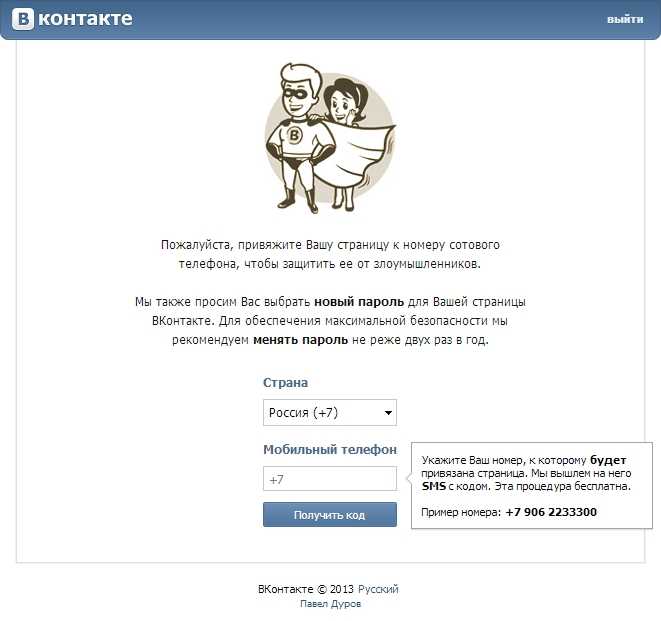

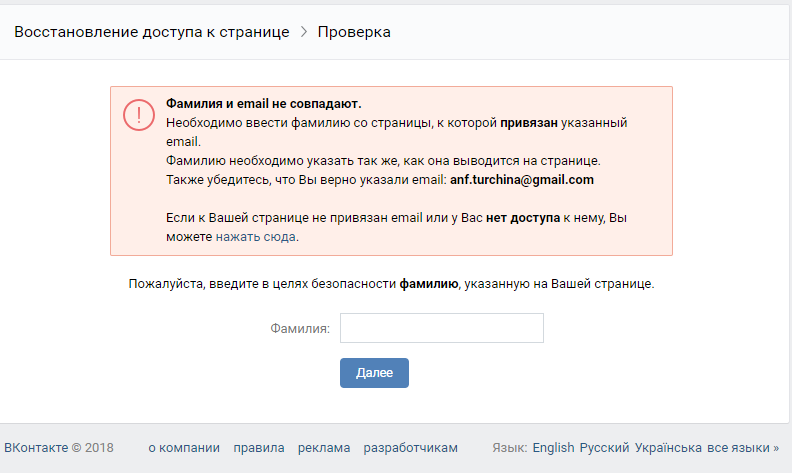

Хотите воспользоваться личной информацией другого человека? Тогда Вам нужен полный взлом Вконтакте. Самостоятельные попытки получить нужные данные обычно безуспешны. Двухсторонняя аутентификация и подозрительность системы к вмешательству извне быстро вычисляют горе-взломщика. Помощь эксперта гарантирует:

- успешную операцию без уведомления владельца аккаунта;

- решение проблем с доступом к личным страничкам;

- скачивание нужной информации, например, ценного архива фото.

Есть простой алгоритм действий, который позволит избежать проблем:

- Нужно написать или позвонить исполнителю, рассказав подробно, что именно нужно Вам добыть со странички жертвы.

- Подождать результата: это займет от 2-х часов до 2-х дней.

- Получить доказательства выполненной работы.

- Оплатить на электронный кошелек стоимость услуги.

Не думайте, что эту операцию сможет провернуть каждый школьник. Если воспользоваться сторонним софтом, не зная его специфику, можно не только оставить след в интернете, но и вызвать подозрение у жертвы — и она станет менять пароли. Профессионал же выполнит работу аккуратно, быстро и без неожиданных последствий. Оплата квалифицированного мастера — это в первую очередь гарантия Вашего спокойствия.

Профессионал же выполнит работу аккуратно, быстро и без неожиданных последствий. Оплата квалифицированного мастера — это в первую очередь гарантия Вашего спокойствия.

За все произведенные операции нужно произвести оплату только после подтверждения выполнения работы. Каждому клиенту доступны два варианта взлома аккаунта ВК:

- Получения полного доступа за максимальную оплату ко всему содержимому профиля. Если есть нужда выполнять действия от имени жертвы, выбирайте этот вариант.

- Скачивание архива сообщений с серверов. Необходимо в тех случаях, если нужно воспользоваться только перепиской. Вариант менее опциональный, зато и имеет более низкую стоимость.

Как заказать услуги хакера для взлома ВК

Сегодня социальные сети — это целое досье на человека. Но часто бывают ситуации, когда по тем или другим жизненно важным обстоятельствам нужно взломать Вконтакте. Большинство людей переживают о безопасности, да и сама социальная сеть использует сложные алгоритмы. Поэтому никогда не пытайтесь выполнить работу хакера без нужных знаний. Доверьте это дело специалисту — и уже через несколько часов у Вас будет доступ нужного уровня к нужной информации.

Большинство людей переживают о безопасности, да и сама социальная сеть использует сложные алгоритмы. Поэтому никогда не пытайтесь выполнить работу хакера без нужных знаний. Доверьте это дело специалисту — и уже через несколько часов у Вас будет доступ нужного уровня к нужной информации.

Взломать ВКонтакте на заказ

| Заказать взлом |

Как взломать сотовый телефон в 2023 году

Катя Серябкина на

Есть много законных причин, чтобы узнать, как взломать телефон. Чаще всего родители вынуждены следить за мобильным телефоном своего ребенка или работодатель должен контролировать своих сотрудников.

Хакеры могут удаленно получить доступ к вашему телефону с помощью подходящего шпионского приложения. Эти приложения позволяют вам делать такие вещи, как активировать микрофон, перехватывать звонки, просматривать активность в социальных сетях и отслеживать их местоположение по GPS. В этой статье мы объясним как взломать телефон в 2023 году.

Эти приложения позволяют вам делать такие вещи, как активировать микрофон, перехватывать звонки, просматривать активность в социальных сетях и отслеживать их местоположение по GPS. В этой статье мы объясним как взломать телефон в 2023 году.

Как взломать сотовый телефон с помощью шпионских приложений

Вы можете скачать различные шпионские приложения и использовать их для успешного взлома телефона. Если вам нужно поддерживать полную ситуационную осведомленность о том, где находятся ваши дети, с кем они разговаривают, что они делают в Интернете и кто может им звонить, то это приложение, которое вы захотите использовать.

1. mSpy

mSpy — мой лучший выбор, потому что я использовал его для взлома смартфона моего сына-подростка. Установка прошла легко и, что немаловажно, быстро. Программное обеспечение очень удобно для пользователя, и мне потребовалось всего несколько минут, чтобы все настроить и запустить, прежде чем оно перешло в скрытый режим.

После установки mSpy предоставляет вам удаленный доступ ко всем данным на целевом телефоне, включая текстовые сообщения, журналы вызовов, местоположение GPS, историю веб-браузера и другие данные. Вы также можете настроить оповещения, чтобы получать уведомления всякий раз, когда используются определенные ключевые слова или звонят на определенные номера.

Приложение mSpy обеспечивает доступ к большему количеству социальных сетей, чем что-либо другое на рынке, включая Tinder, Facebook, WhatsApp, Instagram, Reddit, Telegram, Zoom, Skype, TikTok и Snapchat, и это лишь некоторые из них.

Приложение должно оставаться скрытым и незаметным как на iPhone, так и на Android. Даже если пользователь попытается удалить свою историю посещенных страниц, журналы вызовов или текстовые сообщения, mSpy все равно сможет получить эти данные. Это немного дорого, но я был очень впечатлен тем, насколько хорошо работает mSpy и насколько он всеобъемлющий.

Простота использования:

Особенности:

Конфиденциальность:

Цена:

Плюсы

- Проверенный послужной список

- Простая установка

- Полностью спрятан

- GPS-слежение

- Отличная техподдержка

Минусы

- Стоимость

См.

2. EyeZy

EyeZy — новое мощное приложение для обхода защиты смартфона. Компания, которая производит eyeZy, имеет долгую историю на рынке родительского контроля и наблюдения, и это их нынешний флагман.

eyeZy предлагает широкий спектр расширенных возможностей, включая:

- Оповещения по ключевым словам, которые будут уведомлены, когда ваш ребенок набирает, отправляет или получает неприемлемое текстовое сообщение на своем смартфоне.

- Монитор сообщений социальных сетей для Tinder, Facebook, WhatsApp, Snapchat, Skype, Instagram, iMessage, Telegram, Kik, Line, Viber и Google Hangouts.

- Доступ к изображениям и видео на устройстве.

- Отслеживание местоположения и возможность создавать зоны ограниченного доступа и получать уведомления, когда они находятся там, где их быть не должно.

- Скрытый режим гарантирует, что человек не будет знать, что вы следите за ним с помощью eyeZy.

Простота использования:

Особенности:

Конфиденциальность:

Цена:

Плюсы

- Самый простой в использовании

- Быстрая установка

- Полностью спрятан

- GPS-слежение

- Доступ ко всем социальным сетям

Минусы

- Не такой мощный, как первые варианты

См. eyeZy

eyeZy

3. FlexiSpy

FlexiSpy не так удобен для пользователя, как другие инструменты для взлома мобильных телефонов, а веб-сайт и интерфейс кажутся устаревшими, но технические возможности программного обеспечения не имеют себе равных.

FlexiSpy и uMobix — единственные инструменты, которые могут фотографировать или снимать на видео цель, а также активировать микрофон, чтобы превратить взломанный мобильный телефон в живой комнатный жучок.

У FlexiSpy есть две проблемы, и именно поэтому он занимает третье место в нашем списке. Веб-сайт устарел, а приложение дорогое, но было бы ошибкой позволить любой из этих вещей отвлечь вас от этого чуда.

Простота использования:

Особенности:

Конфиденциальность:

Цена:

Плюсы

- Чрезвычайно мощный

- Прямая трансляция с камеры

- Доступны предварительно загруженные устройства

- GPS-слежение

- Активация микрофона

- Запись звонков

Минусы

- Старый интерфейс

- Дорогой

См. FlexiSpy

FlexiSpy

4. Mobistealth

Mobistealth обладает хорошей удаленной функциональностью, которая позволяет хакеру сохранять контроль над устройством без физического доступа. Mobistealth похож на другие инструменты, о которых мы уже упоминали, и он может отслеживать местоположение GPS, а также активировать микрофон для прослушивания разговоров.

К сожалению, маловероятно, что он останется скрытым на всех взломанных мобильных устройствах, и это может быть проблемой при использовании в некоторых ситуациях. Помимо этого, это отличный вариант.

5. iKeyMonitor

iKeyMonitor — это приложение, созданное для того, чтобы пользователи могли следить за чужим телефоном. Что отличает его от других вариантов, так это его способность обходить блокировки безопасности, позволяя хакерам получать доступ к устройству, даже если цель установила пароль. Этот инструмент также включает в себя возможность просматривать неотправленные текстовые сообщения, перехватывать звонки и отслеживать местоположение телефона. Все это упрощает хакерам удаленный доступ к чьему-либо телефону.

Все это упрощает хакерам удаленный доступ к чьему-либо телефону.

6. The TruthSpy

Приложение TruthSpy предназначено для родителей, которые хотят следить за действиями своего ребенка, а также для работодателей, которые хотят следить за корпоративными устройствами сотрудников. Он несколько более ограничен, и я бы рекомендовал рассматривать этот вариант только в том случае, если уже упомянутые варианты по какой-то причине не сработали.

Что следует искать в шпионском приложении?

При выборе приложения для взлома необходимо учитывать несколько факторов. Хотя цена важна, важнее всего то, включает ли она необходимые вам функции и может ли она оставаться полностью скрытой от человека, которого вы взламываете. Некоторые читатели могут искать способы следить за своими детьми, пока они в школе или на работе, и меньше озабочены слежкой за их действиями в Интернете. Таким образом, очень важно учитывать ваши собственные потребности при выборе шпионского приложения.

Наиболее важным фактором, который следует учитывать, является то, остается ли хакерское приложение необнаружимым во время использования. Последнее, чего хочет хакер, — это чтобы цель узнала, что ее взломали.

Стоимость

Большинство хакерских приложений стоят от 20 до 60 долларов в месяц, но мы рекомендуем избегать самых дешевых вариантов в пользу повышенной безопасности и возможностей.

Совместимость

Крайне важно убедиться, что инструмент совместим с рассматриваемым телефоном. Хотя большинство из них совместимы со всеми новыми смартфонами, вам следует проверить совместимость с вашим конкретным целевым устройством.

Часто задаваемые вопросы

Как хакеры взламывают ваш телефон?

Хакеры чаще всего проникают в чей-то телефон, тайно устанавливая вредоносное ПО. Кто-то может сделать это удаленно, используя фишинговую атаку, чтобы убедить вас перейти по ссылке и установить программное обеспечение, но чаще всего это делает хакер, имеющий физический доступ к смартфону.

В большинстве взломов участвует кто-то, кого вы знаете и кому доверяете. Распространенный метод атаки — просто одолжить ваш телефон, установить вредоносное программное обеспечение и получить доступ к панели управления в своем веб-браузере.

Что хакер может сделать с вашим телефоном?

Короткий ответ: хакеры могут полностью контролировать ваш мобильный телефон и делать с ним все, что захотят. Вредоносное ПО может записывать экран, читать электронную почту, видеть, какие веб-сайты вы посещали, копировать конфиденциальную информацию, ограничивать контент и услуги, видеть ваши контакты, получать пароли для ваших учетных записей и получать ваши SMS-сообщения без вашего ведома.

Может ли кто-нибудь взломать мой телефон, позвонив на него?

Нет, никто не может получить доступ к вашему телефону, позвонив вам. Никакие данные не обмениваются во время вызова, и операционная система несколько изолирована от всего события. На самом деле это одна из самых безопасных вещей, которые вы можете сделать.

Может ли кто-нибудь взломать телефон, используя только номер?

Нет, взламывать смартфоны только по их номеру нельзя. Хотя это могут сделать различные государственные учреждения, это лазейка, установленная вашим оператором связи, а не то, что вы можете научиться делать самостоятельно.

Можно ли взломать телефон, отправив ссылку?

Да, но только если они перейдут по ссылке и установят приложение. Если щелкнуть только ссылку, она покажет их GPS-координаты. Хотя это полезно, это далеко не то, о чем следует беспокоиться большинству людей.

Можете ли вы прослушивать чьи-то телефонные звонки?

Да, вы можете прослушивать чьи-то звонки с помощью узкоспециализированных приложений, таких как Flexispy, которые будут записывать обе стороны разговора. Другие варианты просто сообщат вам подробности журналов вызовов.

Можно ли взломать камеру мобильного телефона?

Да. Основное различие между тем, что требуется для взлома телефона или взлома чьей-либо камеры, заключается в сложности используемого программного обеспечения. Приложениям, которые взламывают камеры, требуются более совершенные технологии, чтобы обойти современные меры безопасности на смартфонах.

Приложениям, которые взламывают камеры, требуются более совершенные технологии, чтобы обойти современные меры безопасности на смартфонах.

Нужно ли делать джейлбрейк или рутировать телефон?

В зависимости от требуемых функций вам может потребоваться джейлбрейк или рутирование целевого устройства. Если дополнительные возможности не требуются, этот шаг не требуется.

Если у вас есть учетные данные iCloud цели, джейлбрейк не требуется.

Законно ли взламывать чужой телефон?

В большинстве случаев законным будет взлом только тех телефонов, которыми вы владеете. Обычно это может включать родителей, отслеживающих деятельность своих детей, или компаний, шпионящих за сотрудниками. Однако взлом чужого телефона является незаконным, и даже если он принадлежит вам, сначала может потребоваться согласие. Прежде чем продолжить, ознакомьтесь с законами вашей юрисдикции.

Заключение

Существует множество способов взлома чьего-либо телефона и раскрытия личной информации, но использование шпионского приложения является самым простым.

Отслеживание местоположения по GPS, мониторинг истории Интернета и даже возможность записи звонков стали обычным явлением. Популярность этих инструментов с годами росла благодаря их способности давать пользователям возможность контролировать свою жизнь и следить за своими близкими без ограничений.

простых шагов для взлома смартфона

Функция

Джоан Гудчайлд

Автор, ОГО |

Какая информация у вас на визитной карточке? Название организации? Чек об оплате. Ваше имя и титул? Чек об оплате. Рабочий адрес? Чек об оплате. Номер мобильного рабочего телефона? Подожди минуту.

CSO недавно встретился с Trust Digital, фирмой, специализирующейся на мобильной безопасности, для демонстрации того, как взломать смартфон, имея не больше информации, чем номер телефона.

«Все, что мне нужно, — это визитная карточка», — сказал Меир Махлин, директор по архитектуре продуктов Trust Digital, проводивший демонстрацию (вы можете посмотреть две демонстрации в видеоролике ).

Как взломать смартфон, часть 1

Мачлин провел нас через два хака, используя базовые инструменты, доступные каждому. «Набор хакерских инструментов» Мачлина включал ноутбук с возможностью подключения к WiFi и два телефона. Один телефон работает как GSM-модем для ноутбука, другой — это личный телефон Мачлина, на который он получал информацию. Третий телефон служил нашим целевым устройством, телефон, который был «подвергнут атаке» в демонстрации.

Первая атака, которую мы наблюдали, известна как «Полуночный рейд», потому что она часто проводится ночью, когда пользователь телефона спит, а устройство все еще включено во время зарядки или просто оставлено на тумбочке.

Махлин отправил простое SMS-сообщение, которое запустило Internet Explorer на атакующем устройстве. Во-первых, Мачлин отправил на целевой телефон изображение с надписью «Вас взломали», чтобы показать, насколько быстро и легко можно проникнуть в телефон другого пользователя с помощью SMS. Во время второго нажатия Махлин запустил на атакованном телефоне приложение, которое могло извлекать данные. На телефон Махлина вернулась СМС с номером INSI телефона злоумышленника; уникальный идентификатор телефона. Однако Махлин отметил, что приложение могло так же легко украсть список контактов, как личных, так и корпоративных. Он сказал, что в этом сценарии также возможно отправить вирусы на устройство или даже инициировать атаку типа «отказ в обслуживании».

Во время второго нажатия Махлин запустил на атакованном телефоне приложение, которое могло извлекать данные. На телефон Махлина вернулась СМС с номером INSI телефона злоумышленника; уникальный идентификатор телефона. Однако Махлин отметил, что приложение могло так же легко украсть список контактов, как личных, так и корпоративных. Он сказал, что в этом сценарии также возможно отправить вирусы на устройство или даже инициировать атаку типа «отказ в обслуживании».

Как взломать смартфон, часть 2

Во второй демонстрации Махлин провел атаку управляющими сообщениями. При таком взломе преступник может изменить настройки управления устройством без ведома пользователя. Он показал нам, как он может легко отключить SSL, оставив устройство уязвимым без шифрования. В заключение он нажал команду очистки, которая удалила всю сохраненную информацию с устройства. Стирание данных, по словам Махлина, также может быть отправлено на все устройства, содержащиеся в списке контактов взломанного телефона.

Атаки, по словам Махлина, доказывают, что тексты больше нельзя считать безопасными. По его словам, подобные взломы уникальны для смартфонов, потому что на ПК нет возможностей для работы с SMS.

Какие смартфоны уязвимы для подобных атак? Это сильно различается в зависимости от настроек безопасности и практики использования устройства. Некоторые утверждают, что мобильные устройства по-прежнему представляют небольшую угрозу для безопасности организации. Фактически, в недавнем хакерском «конкурсе» , который состоялся 9 марта0236 ни один из намеченных к атаке смартфонов не был скомпрометирован. Однако в отчете аналитика Gartner Джона Джирарда () прогнозируется, что по мере того, как беспроводные устройства станут более распространенными на предприятиях, вероятность возникновения проблем с безопасностью будет возрастать.

Мачлин посоветовал всем смартфонам, находящимся под контролем организации, тщательно отслеживаться, регулярно устанавливать исправления и обновляться, чтобы пользователи не брали дело в свои руки (см.