признаки взлома смартфона — hidemy.name

Причин для взлома телефона может быть множество, среди них — подслушивание и подглядывание за пользователем, похищение ценных данных, получение доступа к платежной информации или клиент-банку. И взломать могут телефон каждого.

Признаки взлома

Есть несколько признаков взлома телефона, большинство из них — косвенные. Но если 2-3 пункта из перечисленных ниже совпадают с реальной ситуацией, самое время принять меры:

- Быстрая разрядка батареи. Если телефон внезапно стал быстро разряжаться при обычном режиме использования, возможно, устройство заражено зловредной программой. Но, возможно, батарея просто вышла из строя.

- Появление неизвестных приложений. Это более явный признак заражения. Если в телефоне появились неизвестные программы, вероятно, он заражен.

- Непонятные уведомления. Если телефон стал регулярно показывать странные уведомления и оповещения, например, о выполнении запросов, проверьте его на наличие зловредов.

- Баланс. Непонятные списания и тающий на глазах баланс без явных на то причин — еще один признак взлома.

- Если в ходе телефонного разговора появляются внезапные шумы, связь обрывается при хорошем уровне сигнала, телефон тоже стоит проверить — все это может быть признаком использовании микрофона гаджета или прослушивания разговоров посторонними.

Как помочь взломанному телефону

Разберем возможные пути решения проблемы.

Проверьте аккумулятор

Итак, если наблюдаются проблемы с батареей, первым делом смотрим, какое из приложений потребляет больше всего энергии. Это можно посмотреть в разделе «Потребление энергии», «Энергопотребление» и других — все зависит от модели телефона и версии ОС.

Неизвестное ПО (программное обеспечение)

Неизвестные приложения лучше проверить в интернете, и, если есть зловреды, обязательно их удалите. Лучше всего удалять приложения из официальных маркетов, хотя и это не гарантия безопасности — время от времени зловредное ПО просачивается в каталоги.

Проверьте мобильный трафик

Оцените использование мобильного трафика. Это можно сделать в разделе «Настройки — Подключения — использование данных». Как и в случае с батареей, месторасположение раздела зависит от версии ОС. Здесь стоит посмотреть объем отправленного и принятого трафика. Если что-то не так, проверьте устройство при помощи антивирусов.

Уберите сим-карту

Если подозрения в том, что телефон заражен, подтвердились, первым делом достаньте сим-карту. Это заблокирует доступ к системе для злоумышленников. Кроме того, отключите Wi-Fi. Если с мобильного счета похищены деньги — обратитесь к оператору связи и попросите проверить транзакции по своему номеру.

Заблокируйте мобильные банки

Проверьте кредитную карту. Если есть подозрительные списания, причем какие-то из них произведены при помощи мобильных платежных систем, значит, что-то не так. На время разбирательств карту лучше заблокировать, а на траты по счету — установить лимит.

Кроме того, лучше позвонить в банк или сходить туда лично, отключив клиент-банк.

Подключите антивирус

Проверьте устройства на вирусы. Есть антивирусные программы для Android и iOS, которые способны обнаружить и ликвидировать угрозу. Приложений много, лучше выбирать проверенные временем и другими пользователями, по отзывам в маркете и в сети.

Back up

После того, как телефон проверен антивирусом, лучше сделать резервное копирование. Копия важных данных пригодится в любом случае — хотя бы в качестве гарантии того, что информация не потеряется в будущем.

Верните настройки

Самый надежный способ избавиться от зловредов — сделать Hard Reset, то есть вернуть состояние ПО устройства к заводским параметрам. А потом восстановить важные данные из архива. В этом случае пользователь гарантированно избавится от вредоносных программ.

Как защитить телефон от взлома

Есть несколько надежных способов защитить устройство от взлома.

- Не стоит загружать приложения из неофициальных источников, среди них могут оказаться зараженные.

Google Play и Appstore — то, что доктор прописал.

Google Play и Appstore — то, что доктор прописал. - Не переходите по незнакомым ссылкам, особенно по тем, что содержатся в письмах от неизвестных отправителей.

- Лучше подключаться к интернету через сотовую связь или через знакомую Wi-Fi сеть. Если приходится подключиться к сети через WI-Fi ресторана, аэропорта и т.п., то лучше воспользоваться VPN-приложением, которое шифрует трафик.

- Включайте Bluetooth только по запросу. Если он включен всегда, то лучше убрать настройку «сделать видимым для других устройств».

- Пароли и логины к важным ресурсам должны быть сложными. Если это не так, лучше создать новый пароль, состоящий из букв, цифр и символов.

Если соблюдать эти советы, то с большой степенью вероятности ваш телефон будет в безопасности.

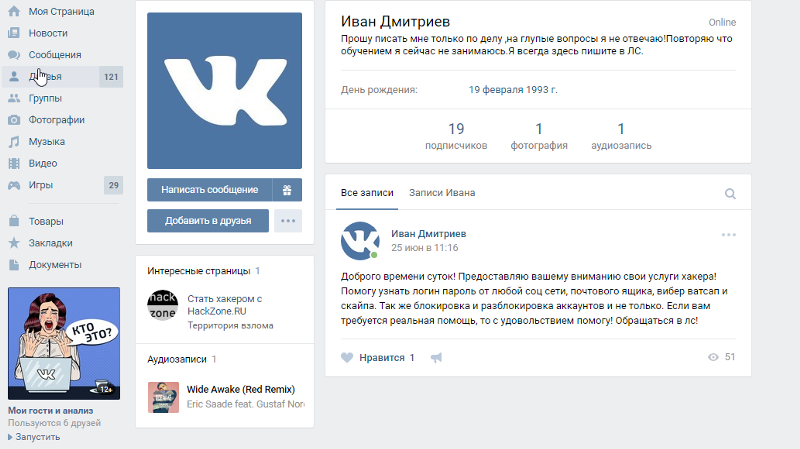

Как взломать телефон с помощью шпионских приложений в 2022 году?

В наши дни взлом сотовых телефонов — это обычное дело, если в вашем распоряжении нет лучших шпионских приложений. Вы можете задаться вопросом об удаленном взломе или слежке за телефоном, не прикасаясь к нему. По правде говоря, вы можете взломать и отследить сотовый телефон, имеющий одноразовый физический доступ к целевому устройству, и вам нужно установить приложение, которое позволит вам шпионить за любым мобильным устройством. Это означает, что вы не можете взломать телефон, не прикасаясь к нему, если у вас нет одноразового доступа, по крайней мере, на целевом устройстве.

Вы можете задаться вопросом об удаленном взломе или слежке за телефоном, не прикасаясь к нему. По правде говоря, вы можете взломать и отследить сотовый телефон, имеющий одноразовый физический доступ к целевому устройству, и вам нужно установить приложение, которое позволит вам шпионить за любым мобильным устройством. Это означает, что вы не можете взломать телефон, не прикасаясь к нему, если у вас нет одноразового доступа, по крайней мере, на целевом устройстве.

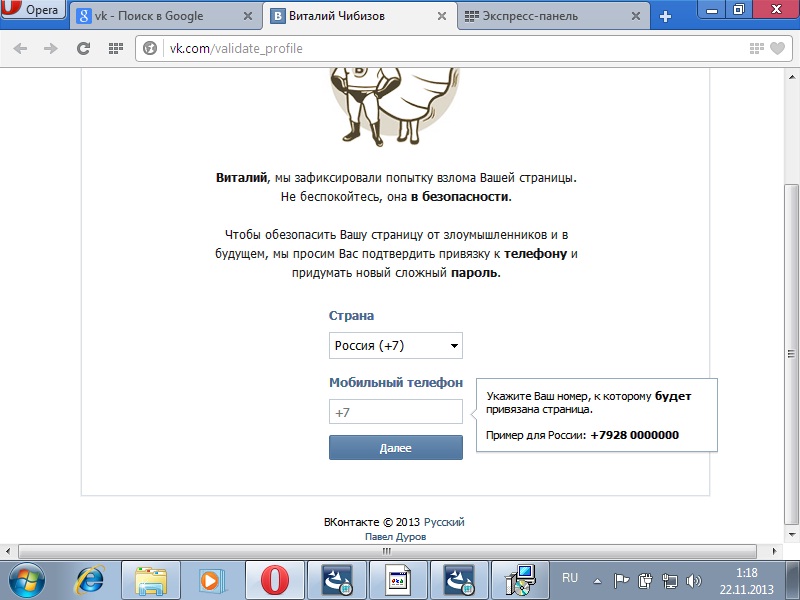

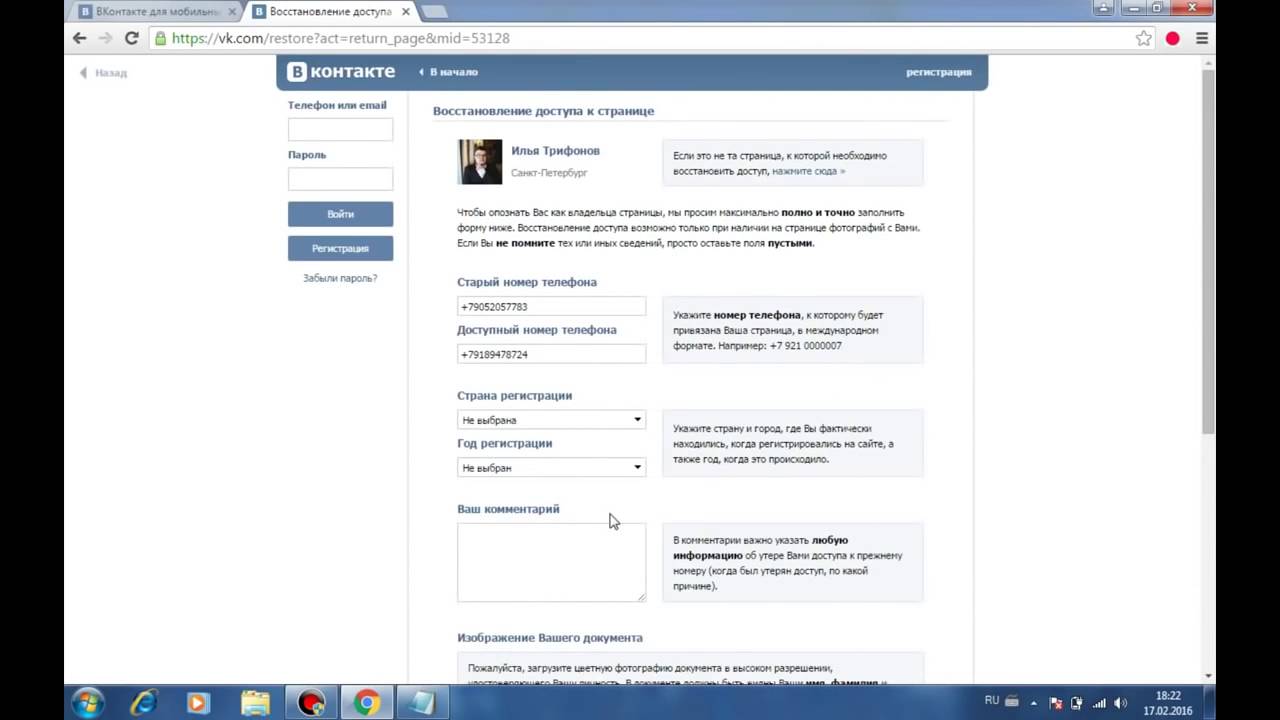

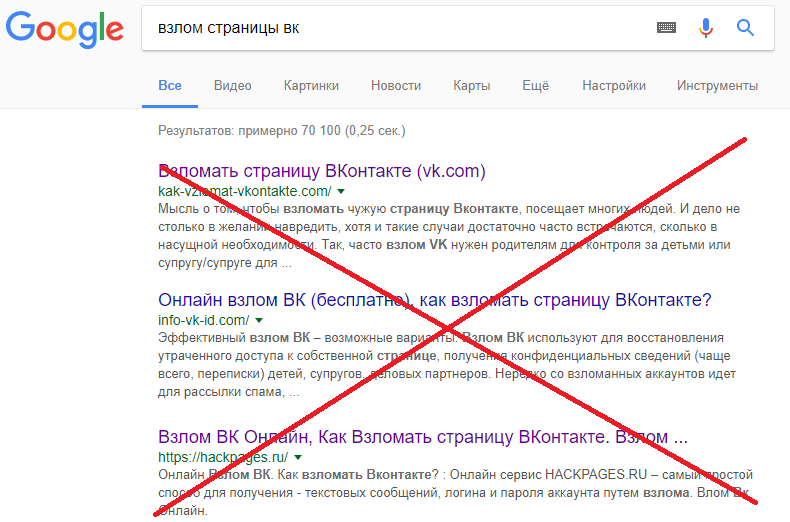

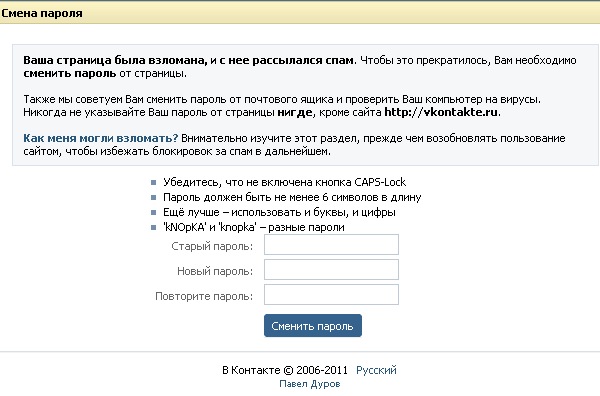

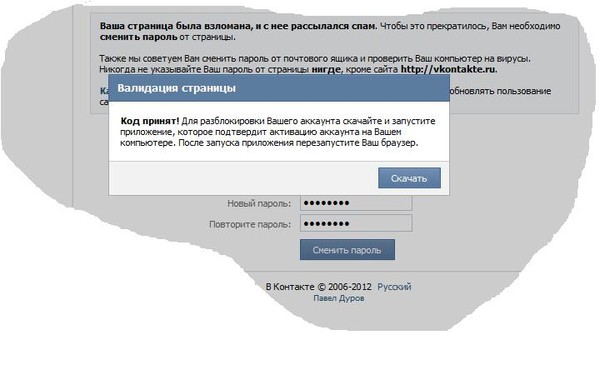

Мошеннический метод: взломать телефон без физического контакта с ним

Удаленный взлом сотового телефона — это афера, а шпионские приложения делают маркетинговые трюки. Они убеждают всех, рассказывая им о технике шпионить за мобильным телефоном без физического доступа на целевое устройство. Они говорят вам, что могут взломать любой мобильный телефон, не касаясь целевого устройства и без установки программного обеспечения; поверьте, они вам врут? Технологии развивались, но их недостаточно, чтобы шпионить за мобильными телефонами без физического контакта. Вот ложный метод, который вам нужно знать:

Вот ложный метод, который вам нужно знать:

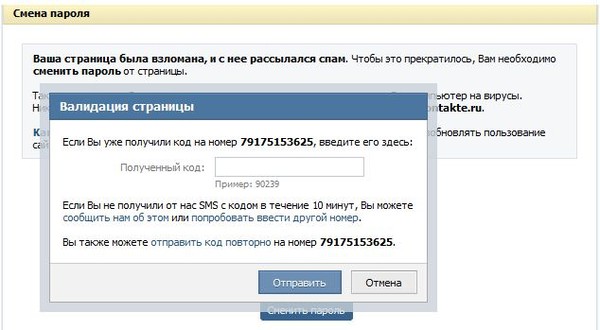

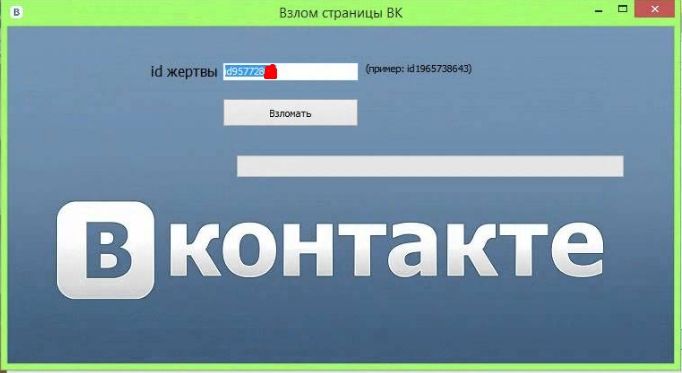

Поддельный метод взлома телефона:

Незаконные и поддельные шпионские решения предполагают, что вы отправляете шпионское ПО в виде ссылки на целевое устройство. Как только целевой человек коснется ссылки, у вас будет доступ к целевому устройству, и вы сможете украсть данные с целевого телефона. Ссылка может содержать ошибку или червь, который может проникнуть на ваше целевое устройство и получить неограниченный доступ. Самым забавным в этом методе является то, что вы будете получать текстовые сообщения, записи телефонных разговоров, данные о местоположении по GPS и многое другое.

Примечание. Этот тип информации является нелепым, и вы должны выбрать правильный способ взлома телефона, а именно с помощью лучшее приложение для шпиона за законную шпионскую и хакерскую деятельность.

Можно ли удаленно взломать телефон на Android?

Да, удаленное слежение за любым телефоном Android стало возможным с годами, если у вас нет единовременного доступа к целевому устройству. Единовременный доступ к телефону Android дает вам возможность внедрить лучшее шпионское приложение для Android по вашему выбору на целевой телефон. Тебе придется установить шпионское программное обеспечение на целевом устройстве и активируйте настройку. В дальнейшем вы можете активировать функции для удаленного взлома телефона Android.

Единовременный доступ к телефону Android дает вам возможность внедрить лучшее шпионское приложение для Android по вашему выбору на целевой телефон. Тебе придется установить шпионское программное обеспечение на целевом устройстве и активируйте настройку. В дальнейшем вы можете активировать функции для удаленного взлома телефона Android.

Пользователи будут иметь неограниченный доступ к целевому телефону, и им будет легко собирать информацию с целевого устройства с помощью отдельной электронной приборной панели. Шпионское решение Android, активное на целевом устройстве, будет взламывать все действия, такие как текстовые сообщения, социальные сети, экран, микрофон, активность в Интернете, пароли и многое другое.

Как взломать Android-камеры и микрофон?

Вы можете задаться вопросом о взломе камер мобильного телефона и микрофона для просмотра и прослушивания окружения целевого устройства. В наши дни шпионские приложения для Android утверждают, что взламывают переднюю и заднюю камеры телефона. Еще они предлагают шпионить за микрофоном Android. Взлом камеры сотового телефона дает возможность наблюдать за деятельностью целевого устройства в окружающем пространстве, а слежка за микрофоном мобильного телефона позволяет записывать голоса, разговоры и звуки. Да, это возможно с помощью TheOneSpy, который позволяет пользователям прислушиваться к окружающему в реальном времени, взяв микрофон и наблюдая за окружением телефона удаленно взломав заднюю и переднюю камеры.

Еще они предлагают шпионить за микрофоном Android. Взлом камеры сотового телефона дает возможность наблюдать за деятельностью целевого устройства в окружающем пространстве, а слежка за микрофоном мобильного телефона позволяет записывать голоса, разговоры и звуки. Да, это возможно с помощью TheOneSpy, который позволяет пользователям прислушиваться к окружающему в реальном времени, взяв микрофон и наблюдая за окружением телефона удаленно взломав заднюю и переднюю камеры.

Можно ли взломать местоположение сотового телефона?

Сотовые сети сотовой связи пропускают данные о местоположении GPS каждого мобильного пользователя. Телефонные сети позволяют третьим сторонам взламывать и отслеживать местоположение телефона они знают, согласно новому исследованию Колледжа науки и инженерии Миннесотского университета. Ученые-информатики провели исследование, согласно которому вышки сотовой связи должны отслеживать местоположение телефонов, эффективно работающих с сотовыми сетями. Это объяснил студент Денис Фу Куне. Итак, шпионские приложения, такие как TheOneSpy, используют данные о местоположении сотового телефона по GPS для взлома и отслеживания местоположения мобильного телефона. Пользователи могут использовать местоположение в реальном времени по GPS, история местоположений, и пометить как безопасный и опасные места.

Итак, шпионские приложения, такие как TheOneSpy, используют данные о местоположении сотового телефона по GPS для взлома и отслеживания местоположения мобильного телефона. Пользователи могут использовать местоположение в реальном времени по GPS, история местоположений, и пометить как безопасный и опасные места.

Как взломать iPhone, не прикасаясь к нему?

Многие удаленные шпионские решения для iPhone, доступные в Интернете, предлагают свои услуги для слежки за iPhone без установки шпионского приложения. Все они очень сложно поймать людей в сети, чтобы легко заработать деньги. Решения для мониторинга iPhone предлагают услуги по взлому устройств iOS без использования программного обеспечения — без решения для взлома. Решение для взлома iPhone без взлома действительно работает, но лишь в небольшой степени. Они используют учетные данные iCloud целевого человека, чтобы шпионить за iPhone. Однако метод устарел, и вы не можете получить учетные данные iCloud для каждого устройства. Вы должны заполучить законное шпионское программное обеспечение для iPhone.

Какое шпионское приложение лучше всего для взлома мобильного телефона?

Многочисленные шпионские приложения для телефонов для Android и iPhone сейчас переполнены в Интернете. Вы можете выбрать лучшую программу для взлома и мониторинга. TheOneSpy — одно из немногих шпионских приложений, которые занимают первое место за последнее десятилетие. Он не верит в маркетинговые уловки и побуждает людей взламывать телефон законными методами и решениями.

Вы можете установить его на целевой смартфон и успешно завершить процесс настройки. Кроме того, вы можете получить доступ к панели управления и использовать ее мощные функции на целевом телефоне для взлома и отслеживания активности. Вы можете следить за текстовыми сообщениями, записывать телефонные звонки; слушать окружение, читать электронные письма, снимать скриншоты, и многое другое.

Лучшие функции TheOneSpy для взлома и шпионажа на Android и iPhone

Вот функции, которые вы можете использовать на устройствах Android и iOS для отслеживания каждой активности на целевом устройстве. Вы можете полностью взломать камеры, микрофон, местоположение, социальные сети и многое другое.

Вы можете полностью взломать камеры, микрофон, местоположение, социальные сети и многое другое.

Возможности TheOneSpy для взлома телефонов Android:

- Скриншоты

- Запись разговоров

- Запись экрана

- Живое окружающее звучание

- View360

- отслеживание GPS

- Ведение журнала нажатия клавиш

- Шпионаж в социальных сетях

- Журнал браузера

- Фильтр веб-сайтов

- Блокировать входящие звонки

- Запись звонков VoIP

- Шпион по электронной почте

Нажмите, чтобы увидеть полный набор функций

Возможности TheOneSpy для шпионажа на iPhone:

- Журналы вызовов

- Контакты

- SMS

- IM сообщения

- Информация об устройстве

- Гео-место

- Установленные приложения

Используйте TheOneSpy в операционных системах мобильных телефонов, таких как Android и iPhone. Это позволяет пользователям тайно шпионить за сотовыми телефонами, чтобы взломать ценную информацию с целевого устройства. Пользователи могут сохранять взломанную информацию на отдельной онлайн-панели. Взлом и шпионаж инструменты полезны для установки родительского контроля над онлайн-активностью детей. Более того, бизнес-профессионалы могут шпионить за бизнес-устройствами для повышения производительности и безопасности бизнеса.

Это позволяет пользователям тайно шпионить за сотовыми телефонами, чтобы взломать ценную информацию с целевого устройства. Пользователи могут сохранять взломанную информацию на отдельной онлайн-панели. Взлом и шпионаж инструменты полезны для установки родительского контроля над онлайн-активностью детей. Более того, бизнес-профессионалы могут шпионить за бизнес-устройствами для повышения производительности и безопасности бизнеса.

Каковы лучшие шпионские приложения для взлома телефона в 2022 году?

В сети плавают несколько приложений, которые в полной мере умеют шпионить за мобильными телефонами. Тем не менее, мы накопили несколько лучших в своем бизнесе, которые могут тайно отслеживать и взламывать сотовые телефоны и предоставляют исчерпывающую информацию с целевого устройства. Вы можете выбрать одно из следующих шпионских приложений на Android или iPhone, чтобы взломать любую активность на вашем мобильном телефоне.

- TheOneSpy

- ОгиМоги

- Flexispy

- MSPY

Заключение

Шпионаж и взлом сотового телефона невозможны без прикосновения к целевому устройству, если у вас нет единовременного физического доступа к целевому устройству для установки лучших шпионских приложений в 2022 году. TheOneSpy — шпионское решение №1, которое предлагает инструменты взлома сотового телефона для законной деятельности , например родительский контроль над детьми и безопасность бизнеса.

TheOneSpy — шпионское решение №1, которое предлагает инструменты взлома сотового телефона для законной деятельности , например родительский контроль над детьми и безопасность бизнеса.

Получите приложение со скидкой 50%

Вас также может заинтересовать

Искать:

Искать:

Следите за нашими новостями о шпионаже и мониторинге из США и других стран. Twitter , Как мы на Facebook и подписаться на нашу YouTube страница, которая обновляется ежедневно.

Взлом телефона — Как удалить хакера

Как защитить свой телефон от взлома

Взлом телефона может поставить под угрозу вашу личность и конфиденциальность без вашего ведома. Мошенники постоянно развиваются и совершенствуют методы взлома, что делает их все более трудными для обнаружения. Это означает, что средний пользователь может быть слеп к любому количеству кибератак. К счастью, вы можете защитить себя, следя за новейшими взломами.

Смартфоны собрали все наши личные учетные записи и данные в одном удобном месте, что делает наши телефоны идеальной мишенью для хакеров. Все, от банковских операций до электронной почты и социальных сетей, связано с вашим телефоном. Это означает, что как только преступник получает доступ к вашему телефону, все ваши приложения становятся открытыми для киберкражи.

Все, от банковских операций до электронной почты и социальных сетей, связано с вашим телефоном. Это означает, что как только преступник получает доступ к вашему телефону, все ваши приложения становятся открытыми для киберкражи.

Что такое взлом телефона?

Взлом телефона включает в себя любой метод, при котором кто-то принудительно получает доступ к вашему телефону или его коммуникациям. Это может варьироваться от сложных нарушений безопасности до простого прослушивания незащищенных интернет-соединений. Это также может включать физическую кражу вашего телефона и принудительный взлом с помощью таких методов, как грубая сила. Взлом телефона может произойти со всеми типами телефонов, включая Android и iPhone. Поскольку любой человек может быть уязвим для взлома телефона, мы рекомендуем всем пользователям научиться идентифицировать взломанное устройство.

Как узнать, что кто-то взламывает ваш телефон

Один или несколько из них могут указывать на то, что кто-то взломал ваш телефон:

- Ваш телефон быстро теряет заряд.

Вредоносные программы и мошеннические приложения иногда используют вредоносный код, который потребляет много энергии.

Вредоносные программы и мошеннические приложения иногда используют вредоносный код, который потребляет много энергии. - Ваш телефон работает очень медленно. Взломанный телефон может отдать всю свою вычислительную мощность сомнительным приложениям хакера. Это может привести к замедлению работы вашего телефона. Неожиданные зависания, сбои и неожиданные перезапуски иногда могут быть симптомами.

- Вы заметили странную активность в других своих сетевых учетных записях. Когда хакер проникнет в ваш телефон, он попытается украсть доступ к вашим ценным учетным записям. Проверьте свои социальные сети и электронную почту на предмет запросов на сброс пароля, необычных мест входа или подтверждений регистрации новой учетной записи.

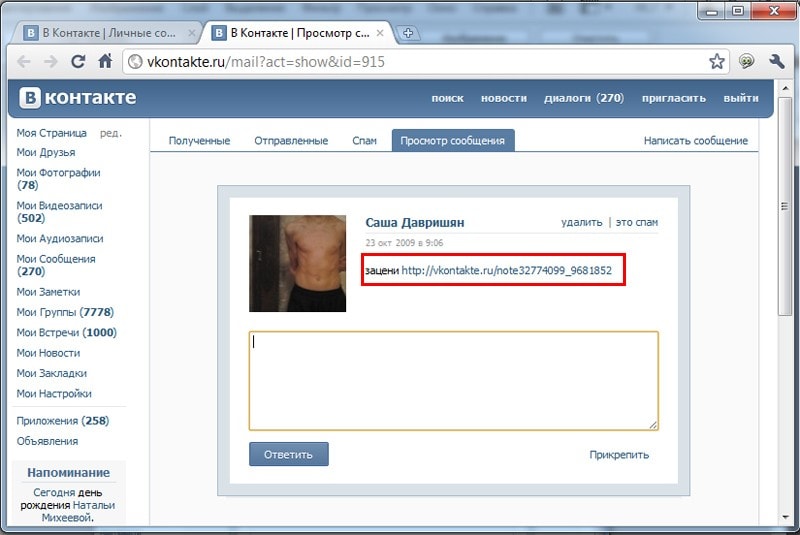

- Вы замечаете незнакомые звонки или сообщения в своих журналах. Хакеры могут прослушивать ваш телефон с помощью SMS-трояна. Кроме того, они могут выдавать себя за вас, чтобы украсть личную информацию у ваших близких.

Будьте начеку, так как любой метод оставляет «хлебные крошки», такие как исходящие сообщения.

Будьте начеку, так как любой метод оставляет «хлебные крошки», такие как исходящие сообщения.

Что делать, если ваш смартфон взломан

Вы научились определять, взламывает ли кто-то ваш телефон. Теперь вы готовы дать отпор. Вот как вы избавляетесь от этих киберпреступников из вашей личной техники.

Во-первых, вы должны устранить все вредоносные программы, проникшие на ваше устройство. Устранив утечку данных, вы можете начать защищать свои учетные записи и не пускать хакеров в свой телефон.

Как удалить хакер с телефона

Сюда могут входить:

- Онлайн-банкинг

- Электронная почта (рабочая и личная)

- Apple ID или аккаунт Google

- Телефонный пароль

- Все социальные сети

Также следите за любыми финансовыми службами или службами онлайн-покупок, которые сохранили ваши кредитные карты или банковские реквизиты (например, Amazon, eBay и т. д.). Это поможет вам точно определить любые мошеннические транзакции и обязательно сообщить и оспорить эти обвинения с ваш банк.

Как предотвратить повторный взлом вашего телефона

Защита от взлома телефона становится все более важной, поскольку все больше нашей личной информации становится оцифрованной и доступной для мобильных устройств. Поскольку методы постоянно развиваются, вам придется всегда быть начеку в вопросах безопасности.

Помнить о своем поведении в Интернете — лучший способ защитить себя, и, к счастью, существует множество известных методов, которые, как доказано, снижают риск взлома.

Как защитить свой телефон от взлома

Не скачивайте сомнительные или ненадежные приложения . Посмотрите обзоры и исследования перед установкой, если вы не уверены. Если вы не уверены в безопасности приложения, не устанавливайте его.

Не взламывайте свой телефон. Несмотря на то, что джейлбрейк позволяет загружать приложения из неофициальных магазинов, он повышает риск непреднамеренного взлома. Помимо вредоносных или шпионских программ, это означает, что вы пропустите исправления безопасности в последних обновлениях ОС. Взломщики пропускают обновления, чтобы сохранить работоспособность джейлбрейка. Это делает ваши риски взлома даже выше, чем обычно.

Всегда держите телефон при себе. Физический доступ — самый простой способ для хакера повредить ваш телефон. Кража и один день усилий могут привести к тому, что ваш телефон будет взломан. Если вы можете держать свой телефон при себе, хакеру придется приложить гораздо больше усилий, чтобы проникнуть в него.

Всегда используйте код блокировки и сложные пароли. Не используйте легко угадываемые PIN-коды, такие как дни рождения, выпускные даты или стандартные значения по умолчанию, такие как «0000» или «1234». Используйте расширенный код доступа, если он доступен, например, с 6 символами. Никогда не используйте пароль более чем в одном месте.

Используйте расширенный код доступа, если он доступен, например, с 6 символами. Никогда не используйте пароль более чем в одном месте.

Не храните пароли на своем устройстве. Запоминание уникальных паролей для каждой учетной записи может быть затруднено. Поэтому используйте безопасный менеджер паролей, например, Kaspersky Password Manager. Эти сервисы позволяют хранить все ваши защищенные учетные данные в цифровом хранилище, предоставляя вам легкий доступ к и с необходимой безопасностью.

Чаще очищайте историю интернета. Может быть просто профилировать тенденции вашей жизни из всех хлебных крошек истории вашего браузера. Итак, очистите все, включая куки и кеш.

Включить службу отслеживания потерянных устройств. Если вы потеряли свое устройство из виду в общественных местах, вы можете использовать средство поиска потерянных устройств, чтобы отследить его текущее местоположение. На некоторых телефонах для этого есть собственное приложение, в то время как другим может потребоваться стороннее приложение для добавления этой функции.

Обновляйте все приложения. Даже в доверенных приложениях могут быть программные ошибки, которые используют хакеры. Обновления приложений поставляются с исправлениями ошибок, чтобы защитить вас от известных рисков. То же самое относится и к вашей ОС, поэтому обновите свой телефон, когда сможете.

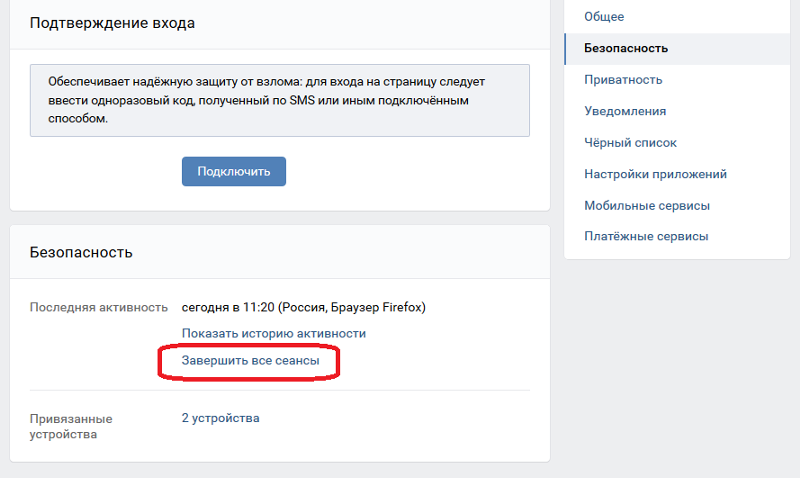

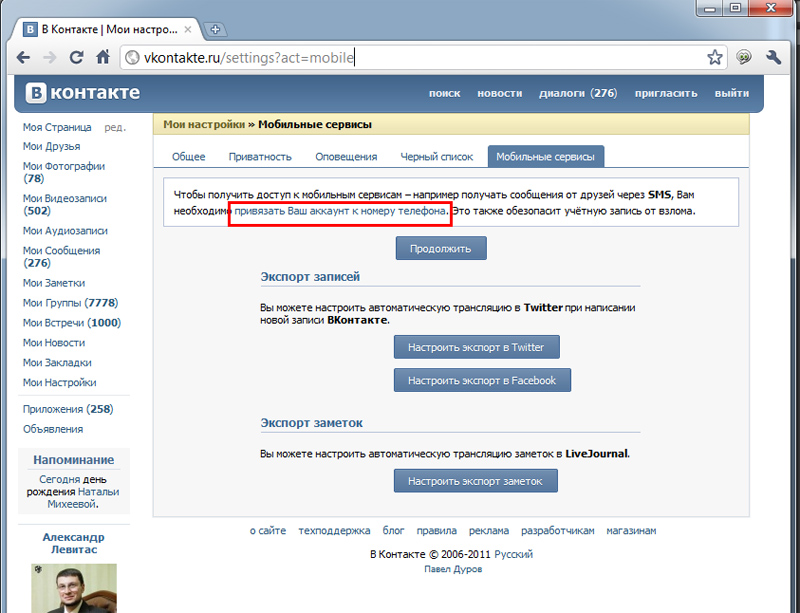

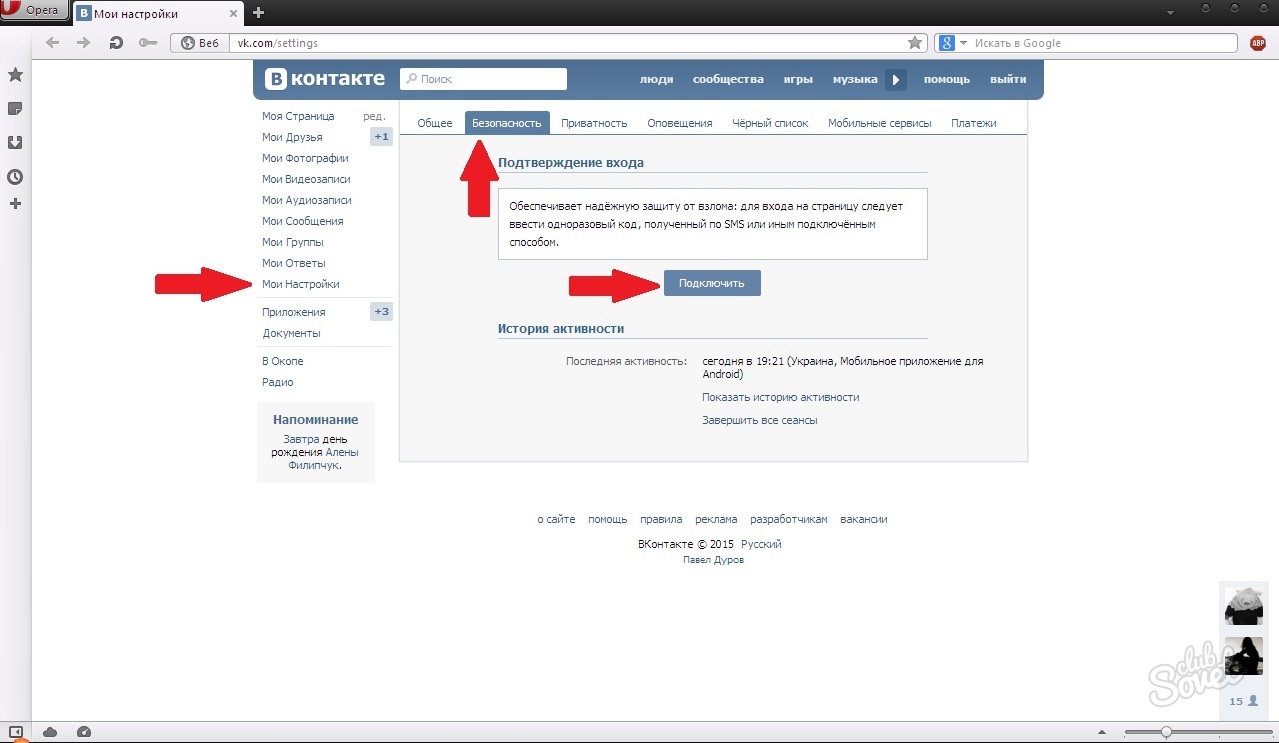

Всегда включать двухфакторную аутентификацию (2FA). Это второй метод проверки, который следует за попыткой использовать ваш пароль. 2FA использует другую личную учетную запись или что-то, что у вас есть физически. Учетные записи Apple ID и Google предлагают 2FA на случай, если ваше устройство используется сомнительными деятелями, поэтому всегда активируйте его для большей безопасности. Биометрические данные, такие как отпечатки пальцев и идентификация лица, становятся все более популярными. Физические USB-ключи также являются отличным выбором, если они доступны.

Будьте осторожны при использовании текстовых или электронных писем для двухфакторной аутентификации. Текстовые сообщения и электронная почта 2FA лучше, чем отсутствие защиты, но могут быть перехвачены с помощью взломов, таких как замена SIM-карты.

Текстовые сообщения и электронная почта 2FA лучше, чем отсутствие защиты, но могут быть перехвачены с помощью взломов, таких как замена SIM-карты.

Не используйте общедоступный Wi-Fi без виртуальной частной сети (VPN). Такие продукты, как Kaspersky Secure Connection, шифруют и анонимизируют ваши данные, чтобы нежелательные зрители не могли их увидеть.

Статьи по теме:

- Как киберпреступники пытаются бороться и обходить антивирусную защиту

- Что такое троянский вирус?

- Типы вредоносных программ

- SMS-атаки и угрозы мобильных вредоносных программ

Как удалить хакера со смартфона

КасперскийСтоит ли беспокоиться о взломе телефона? Узнайте, как помешать кому-либо взломать ваш смартфон и отвести посторонние взгляды от вашей личной жизни и данных.

Как узнать, был ли взломан ваш телефон

Наташей Стоукс 15 февраля 2023 г.

комментарии

Редакторы Techlicious независимо друг от друга рецензируют продукты. Чтобы помочь поддержать нашу миссию, мы можем получать партнерские комиссионные от ссылок, содержащихся на этой странице.

Обновлено Сюзанной Кантрой от 15 февраля 2023 г. с новыми исследованиями и интервью с Китроном Эвансом, главным советником по безопасности в Infosec Institute, Сачином Пури, вице-президентом по маркетингу в McAfee, и Якубом Вавра, аналитиком угроз в Avast.

От электронной почты до банковских операций, наши смартфоны являются основным центром нашей онлайн-жизни. Неудивительно, что смартфоны соперничают с компьютерами в качестве обычных целей для онлайн-хакеров. И, несмотря на усилия Google и Apple, мобильные вредоносные программы продолжают попадать в официальные магазины приложений — и эти вредоносные приложения становятся все более коварными.

Существует три основных типа угроз, с которыми сталкиваются мобильные пользователи: вредоносное ПО, рекламное ПО и шпионское ПО. Согласно отчету McAfee об угрозах для мобильных устройств за 2022 год, мобильные вредоносные приложения в основном маскируются под игровые взломы, приложения для криптомайнинга и обмена сообщениями, чтобы собирать данные для входа в учетные записи, взимать плату за поддельные услуги и подписывать пользователей на платные текстовые услуги. В своем отчете о состоянии вредоносных программ за 2022 год компания MalwareBytes сообщила о росте агрессивного рекламного ПО — рекламы, появляющейся в уведомлениях, на экране блокировки и во всплывающих окнах — и подчеркивает тот факт, что предустановленные вредоносные программы на недорогих устройствах Android продолжают оставаться серьезной проблемой. Шпионское ПО — это программное обеспечение, которое отслеживает содержимое устройства, программы, которые используют пропускную способность интернета устройства для использования в ботнете для рассылки спама, или фишинговые экраны, которые крадут логины пользователя при входе в скомпрометированное законное приложение.

Согласно отчету McAfee об угрозах для мобильных устройств за 2022 год, мобильные вредоносные приложения в основном маскируются под игровые взломы, приложения для криптомайнинга и обмена сообщениями, чтобы собирать данные для входа в учетные записи, взимать плату за поддельные услуги и подписывать пользователей на платные текстовые услуги. В своем отчете о состоянии вредоносных программ за 2022 год компания MalwareBytes сообщила о росте агрессивного рекламного ПО — рекламы, появляющейся в уведомлениях, на экране блокировки и во всплывающих окнах — и подчеркивает тот факт, что предустановленные вредоносные программы на недорогих устройствах Android продолжают оставаться серьезной проблемой. Шпионское ПО — это программное обеспечение, которое отслеживает содержимое устройства, программы, которые используют пропускную способность интернета устройства для использования в ботнете для рассылки спама, или фишинговые экраны, которые крадут логины пользователя при входе в скомпрометированное законное приложение. Он часто непреднамеренно загружается из неофициальных источников, которые люди посещают по фишинговым ссылкам, отправленным по электронной почте или текстовым сообщениям, а также с вредоносных веб-сайтов.

Он часто непреднамеренно загружается из неофициальных источников, которые люди посещают по фишинговым ссылкам, отправленным по электронной почте или текстовым сообщениям, а также с вредоносных веб-сайтов.

Кроме того, есть коммерческие шпионские приложения, которым требуется физический доступ для загрузки на телефон. Эти приложения часто устанавливаются теми, кто хорошо знаком жертве, например партнером или родителем, и могут отслеживать все, что происходит на устройстве.

Существуют технологические средства и мотивы для хакеров, правительств и даже людей, которых мы знаем, таких как супруг или работодатель, для взлома наших телефонов и вторжения в нашу частную жизнь. Однако, если вы не являетесь высокопоставленной целью — журналистом, политиком, политическим диссидентом, руководителем бизнеса, преступником — что требует особого интереса, гораздо более вероятно, что это будет кто-то из ваших близких, а не правительственная организация, занимающаяся шпионажем.

Не уверены, что вас могли взломать? Мы поговорили с Китроном Эвансом, главным советником по безопасности Infosec Institute, Сачином Пури, вице-президентом по маркетингу McAfee, и Якубом Вавра, аналитиком угроз Avast, о том, как определить, мог ли смартфон быть скомпрометирован. И мы рассмотрим девять способов взлома вашего телефона и шаги, которые вы можете предпринять, чтобы защитить себя.

И мы рассмотрим девять способов взлома вашего телефона и шаги, которые вы можете предпринять, чтобы защитить себя.

Каковы признаки того, что ваш телефон мог быть взломан

1. Заметное снижение времени работы от батареи

Хотя срок службы аккумулятора телефона со временем неизбежно сокращается, смартфон, зараженный вредоносным ПО, может начать демонстрировать значительное снижение времени автономной работы. Это связано с тем, что вредоносное ПО или шпионское приложение может использовать ресурсы вашего телефона для сканирования устройства и передачи информации обратно на сервер хакера.

(Тем не менее, простое повседневное использование с течением времени также может сократить срок службы батареи вашего телефона. Проверьте, так ли это, выполнив следующие шаги, чтобы увеличить срок службы батареи вашего Android или iPhone.)

2. Низкая производительность

Ваш телефон часто зависает или некоторые приложения дают сбой? Это может быть признаком того, что вредоносное ПО перегружает ресурсы вашего телефона или мешает работе других приложений. Вы также можете столкнуться с продолжающейся работой приложений, несмотря на попытки закрыть их, или даже сбоем телефона и/или повторным перезапуском.

Вы также можете столкнуться с продолжающейся работой приложений, несмотря на попытки закрыть их, или даже сбоем телефона и/или повторным перезапуском.

(Как и в случае с сокращением времени автономной работы, замедлению работы телефона могут способствовать многие факторы. Одним из основных факторов может быть нехватка места для хранения, поэтому попробуйте освободить место на своем Android или iPhone.)

3. Телефон нагревается, когда он не используется или не заряжается

Вредоносное ПО или приложения, такие как биткойн-майнеры, работающие в фоновом режиме, могут привести к тому, что ваш телефон перегреется или даже перегреется, по словам Вавра. Если ваш телефон горячий на ощупь, и он не используется или не находится на зарядном устройстве, это может быть признаком наличия вредоносного ПО. Попробуйте выключить и снова включить телефон, чтобы посмотреть, исчезнет ли проблема. Если нет, то может быть повод для беспокойства.

4. Высокое использование данных

Еще одним признаком взломанного телефона является необычно высокий счет за передачу данных или исчерпание данных до конца месяца. Дополнительное использование данных может исходить от вредоносных программ или шпионских приложений, работающих в фоновом режиме и отправляющих информацию обратно на их сервер.

Дополнительное использование данных может исходить от вредоносных программ или шпионских приложений, работающих в фоновом режиме и отправляющих информацию обратно на их сервер.

Для iPhone перейдите в «Настройки» > «Сотовая связь» и прокрутите вниз, чтобы увидеть список приложений, использующих сотовые данные. Вы можете проверить текущий и последний расчетные периоды.

Для обычных телефонов Android (телефоны Google Pixels) выберите «Настройки» > «Сеть и Интернет» > «SIM-карты» > «Использование данных приложения». Для телефонов Samsung выберите «Настройки» > «Подключения» > «Использование данных» > «Использование мобильных данных». Или выполните поиск «использование данных» в строке поиска приложения «Настройки».

5. Исходящие вызовы или текстовые сообщения, которые вы не отправляли

Если вы видите списки звонков или текстовых сообщений на неизвестные вам номера, будьте осторожны. Это могут быть номера премиум-класса, к которым вредоносное ПО заставляет ваш телефон подключаться, доходы от которых попадают в кошелек киберпреступника. В этом случае проверьте свой телефонный счет на наличие неизвестных вам расходов.

В этом случае проверьте свой телефонный счет на наличие неизвестных вам расходов.

6. Таинственные всплывающие окна и приложения

Хотя не все всплывающие окна означают, что ваш телефон был взломан, постоянные всплывающие предупреждения могут указывать на то, что ваш телефон заражен рекламным ПО, формой вредоносного ПО, которое заставляет устройства просматривать определенные страницы, которые приносят доход за счет кликов. Даже если всплывающее окно не является результатом взлома телефона, всплывающие окна из внешних источников могут содержать фишинговые ссылки, которые пытаются заставить вас ввести конфиденциальную информацию или загрузить вредоносное ПО.

Вы также можете найти на своем телефоне приложения, которые вы не загружали, и это может быть признаком того, что на вашем устройстве установлено вредоносное ПО. Если вы не помните, что загрузили приложение, вы можете нажать и удерживать значок приложения (Android) и выбрать параметр «Информация о приложении». Прокрутите вниз, и в разделе сведений о приложении будет указано, откуда было установлено приложение (должен быть Google Play Store). Нажмите «Сведения о приложении», чтобы перейти в магазин Google Play, где вы можете проверить, является ли приложение законным приложением от надежного разработчика. Владельцам Apple: перейдите в App Store и коснитесь значка своего профиля, выберите «Покупки» > «Мои покупки» и выполните поиск по названию приложения.

Прокрутите вниз, и в разделе сведений о приложении будет указано, откуда было установлено приложение (должен быть Google Play Store). Нажмите «Сведения о приложении», чтобы перейти в магазин Google Play, где вы можете проверить, является ли приложение законным приложением от надежного разработчика. Владельцам Apple: перейдите в App Store и коснитесь значка своего профиля, выберите «Покупки» > «Мои покупки» и выполните поиск по названию приложения.

7. Необычная активность в любых учетных записях, связанных с устройством

Если хакер получил доступ к вашему телефону, он также имеет доступ к вашим учетным записям — от социальных сетей до электронной почты и различных приложений для повышения производительности или образа жизни. Это может проявляться в действиях в ваших учетных записях, таких как сброс пароля, отправка электронных писем, регистрация новых учетных записей, письма с подтверждением которых попадают в ваш почтовый ящик, или перемещение писем в корзину, которые вы не помните (особенно те письма с подтверждением). .

.

В этом случае вы можете подвергнуться риску мошенничества с личными данными, когда преступники открывают новые учетные записи или кредитные линии на ваше имя, используя информацию, полученную из взломанных учетных записей. Рекомендуется изменить свои пароли, не обновляя их на телефоне, прежде чем запускать проверку безопасности на самом телефоне.

Как ваш телефон может быть взломан и что вы можете сделать, чтобы предотвратить это

От целенаправленных взломов и слежки на почве мести до сбора данных у ничего не подозревающих людей — вот девять способов, которыми кто-то может шпионить за вашим мобильным телефоном — и что вы можете сделать сделать об этом.

1. Шпионские приложения

Существует множество приложений для мониторинга телефонов, предназначенных для тайного отслеживания чьего-либо местоположения и отслеживания их сообщений. Многие из них рекламируются подозрительным партнерам или недоверчивым работодателям, другие рекламируются как законные инструменты для заботящихся о безопасности родителей, чтобы следить за своими детьми. Такие приложения можно использовать для удаленного просмотра текстовых сообщений, электронной почты, истории Интернета и фотографий; регистрировать телефонные звонки и местоположения GPS; некоторые могут даже захватить микрофон телефона, чтобы записывать разговоры, сделанные лично. По сути, почти все, что хакер может захотеть сделать с вашим телефоном, эти приложения позволяют.

Такие приложения можно использовать для удаленного просмотра текстовых сообщений, электронной почты, истории Интернета и фотографий; регистрировать телефонные звонки и местоположения GPS; некоторые могут даже захватить микрофон телефона, чтобы записывать разговоры, сделанные лично. По сути, почти все, что хакер может захотеть сделать с вашим телефоном, эти приложения позволяют.

Компания Techlicious изучила приложения для слежения за мобильными телефонами потребителей и обнаружила, что они могут делать все, что обещали. Хуже того, их было легко установить любому, и человек, за которым следили, не знал, что каждое его движение отслеживается. Коммерческие программы-шпионы, такие как Pegasus, продаваемые правоохранительным органам и правительственным учреждениям (в том числе в странах с плохой историей прав человека), даже не требуют прямого доступа к устройству.

«Цель шпионского ПО — быть незаметным. Как правило, если он сложный, его может быть очень трудно обнаружить», — говорит Вавра.

Вероятность

Шпионские приложения недоступны в Google Play или Apple App Store. Таким образом, кто-то должен будет сделать джейлбрейк вашего iPhone или включить неавторизованные приложения на вашем телефоне Android и загрузить шпионское ПО из неофициального магазина. Приложения для родительского контроля, доступные в Google Play и App Store, имеют аналогичные функции для отслеживания и контроля, но их нельзя скрывать от глаз.

Как защитить себя

- Поскольку для установки шпионских приложений требуется физический доступ к вашему устройству, установка пароля на телефон значительно снижает шансы того, что кто-то вообще сможет получить доступ к вашему телефону. А поскольку шпионские приложения часто устанавливает кто-то из близких вам людей (например, супруг или вторая половинка), выберите код, который никто другой не угадает.

- Просмотрите список приложений, чтобы найти те, которые вам незнакомы.

- Не взламывайте свой iPhone. Если устройство не взломано, все приложения отображаются в библиотеке приложений.

Если он взломан, шпионские приложения могут прятаться глубоко в устройстве, и то, сможет ли программное обеспечение безопасности найти его, зависит от сложности шпионского приложения. Для iPhone проверка того, что ваш телефон не взломан, также предотвращает загрузку шпионского приложения на ваш телефон, поскольку такое программное обеспечение, которое вмешивается в функции системного уровня, не попадает в App Store. Самый простой способ определить, взломан ли ваш iPhone, — это наличие альтернативного магазина приложений, такого как Cydia или Sileo. Они могут быть спрятаны, так что ищите их. Если вы найдете его, вам нужно будет восстановить телефон до заводских настроек. Сделайте резервную копию своего телефона, а затем перейдите в «Настройки»> «Основные»> «Сброс»> «Удалить все содержимое и настройки».

Если он взломан, шпионские приложения могут прятаться глубоко в устройстве, и то, сможет ли программное обеспечение безопасности найти его, зависит от сложности шпионского приложения. Для iPhone проверка того, что ваш телефон не взломан, также предотвращает загрузку шпионского приложения на ваш телефон, поскольку такое программное обеспечение, которое вмешивается в функции системного уровня, не попадает в App Store. Самый простой способ определить, взломан ли ваш iPhone, — это наличие альтернативного магазина приложений, такого как Cydia или Sileo. Они могут быть спрятаны, так что ищите их. Если вы найдете его, вам нужно будет восстановить телефон до заводских настроек. Сделайте резервную копию своего телефона, а затем перейдите в «Настройки»> «Основные»> «Сброс»> «Удалить все содержимое и настройки». - Если у вас телефон Android, перейдите в «Настройки», найдите «установить неизвестные приложения» и убедитесь, что все источники отключены.

- Загрузите приложение для обеспечения безопасности мобильных устройств, которое будет сканировать мошеннические приложения.

Мы рекомендуем Avast, Bitdefender или McAfee.

Мы рекомендуем Avast, Bitdefender или McAfee.

2. Фишинговые сообщения

Будь то текст, утверждающий, что поможет вам восстановить посылку, или друг, увещевающий вас «проверить эту вашу фотографию прошлой ночью», текстовые сообщения, содержащие вводящие в заблуждение ссылки, направленные на сбор конфиденциальной информации (также известной как как фишинг или «смишинг») продолжают распространяться. А поскольку люди часто проверяют свои почтовые приложения в течение дня, фишинговые электронные письма так же прибыльны для злоумышленников.

Такие периоды, как налоговый сезон, как правило, привлекают всплеск фишинговых сообщений, основанных на опасениях людей по поводу их налоговых деклараций. Вы также увидите рост после стихийных бедствий, прося людей пожертвовать.

Телефоны Android также могут стать жертвами сообщений со ссылками на загрузку вредоносных приложений. Android не позволит вам устанавливать приложения из источников за пределами Play Store, если вы не измените свои разрешения на установку в настройках, чтобы разрешить неизвестное приложение, поэтому безопаснее всегда устанавливать для них значение «Не разрешено». Та же афера не работает для iPhone, которые обычно не взломаны и, следовательно, не могут загружать приложения откуда угодно, кроме App Store.

Та же афера не работает для iPhone, которые обычно не взломаны и, следовательно, не могут загружать приложения откуда угодно, кроме App Store.

Вероятность

Вполне вероятно. В то время как люди научились скептически относиться к электронным письмам с просьбой перейти по ссылке, люди, как правило, менее осторожны при использовании своих телефонов.

Как защитить себя

- Помните, как вы обычно подтверждаете свою личность с помощью различных учетных записей — например, ваш банк никогда не попросит вас указать пароль или PIN-код в текстовом сообщении или по электронной почте.

- Посетите раздел фишинга IRS, чтобы ознакомиться с тем, как налоговая служба общается с людьми, и проверьте все сообщения, которые вы получаете.

- Не переходите по ссылкам в сообщениях с незнакомых номеров или в необычных сообщениях от друзей.

3. Несанкционированный доступ к учетной записи iCloud или Google

Взломанные учетные записи iCloud и Google открывают доступ к поразительному количеству информации, резервной копии которой хранится на вашем смартфоне — фотографиям, контактам, местоположению, сообщениям, журналам вызовов и сохраненным паролям. Эта информация может быть использована для фишинга или шантажа.

Эта информация может быть использована для фишинга или шантажа.

Кроме того, доступ к вашей учетной записи Google означает доступ к вашей Gmail, основной электронной почте для многих пользователей. Возможность использовать вашу электронную почту для кодов подтверждения для ваших учетных записей может привести к эффекту домино взлома всех учетных записей, с которыми связана ваша электронная почта — от вашей учетной записи Facebook до учетной записи вашего оператора мобильной связи, открывая путь для кражи личных данных.

Вероятность

Если вы используете слабый пароль, хакеру не составит труда получить доступ к вашей учетной записи.

Как защитить себя

- Создайте надежный пароль для всех своих учетных записей (и, как обычно, для электронной почты). Мы рекомендуем использовать менеджер паролей, чтобы вы могли использовать надежные пароли без необходимости их запоминать. Менеджеры паролей также могут генерировать надежные пароли, что еще больше упрощает процесс.

- Включите уведомления о входе в систему, чтобы вы знали о входе в систему с новых компьютеров или местоположений.

- Включите двухфакторную аутентификацию (2FA), чтобы даже если кто-то узнает ваш пароль, он не смог получить доступ к вашей учетной записи без доступа к вашему методу 2FA.

- Чтобы предотвратить сброс вашего пароля кем-либо, лгите при настройке контрольных вопросов для пароля. Вы были бы поражены тем, как много контрольных вопросов основаны на информации, которая легко доступна в Интернете или широко известна семье и друзьям.

4. Замена SIM-карты

В прошлом году ФБР сообщило о значительном росте жалоб на замену SIM-карты. При подмене SIM-карты киберпреступники звонят операторам сотовой связи, чтобы выдать себя за законных клиентов, учетные записи которых заблокированы. Предоставляя украденную личную информацию, они могут перенести номер телефона на свое устройство и использовать его, чтобы в конечном итоге завладеть онлайн-аккаунтами человека, включая счета в виртуальной валюте.

Вероятность

Замена SIM-карты не является обычным явлением, но растет.

Как защитить себя

- Убедитесь, что ваша сотовая учетная запись защищена паролем учетной записи. Не используйте угадываемые цифры для PIN-кода оператора — например, день рождения или дни рождения семьи, которые можно найти в социальных сетях.

- Для AT&T: войдите в свою учетную запись AT&T, выберите «Настройки учетной записи» > «Связанные учетные записи» > «Управление дополнительной безопасностью» и убедитесь, что «Дополнительная безопасность» отмечена на плитке «Код учетной записи».

- Для T-Mobile: войдите в свою учетную запись T-Mobile с помощью приложения T-Mobile и выберите «Учетная запись» > «Настройки профиля» > «Конфиденциальность и уведомления» > «Защита SIM-карты», включите защиту SIM-карты для своих учетных записей и выберите «Сохранить изменения».

- Для Verizon: войдите в свою учетную запись Verizon с помощью приложения Verizon. Выберите «Настройки учетной записи» > «Блокировка номера», включите для всех своих учетных записей и выберите «Сохранить изменения».

5. Взломанная камера телефона

Широкое распространение видеозвонков выдвинуло на первый план важность защиты компьютерных веб-камер от хакеров, но эта фронтальная камера телефона также может быть подвержена риску. Чтобы получить доступ к камере вашего телефона, хакеры должны иметь возможность удаленно запускать программное обеспечение в ходе атаки с удаленным выполнением кода (RCE). В 2021 году уязвимость, обнаруженная в чипах Qualcomm и MediaTek, используемых в двух третях всех телефонов, проданных в том году, подвергла людей риску RCE-атак, включая потоковое видео с камеры телефона. Эта уязвимость была быстро исправлена, но уязвимости RCE регулярно обнаруживаются, включая недавнее обновление Apple для старых iPad и iPhone.

Вероятность

Хотя уязвимости RCE продолжают оставаться проблемой, камеры обычно не являются целью. Взлом маловероятен, если только кто-то не имеет физического доступа для установки приложения на ваш телефон.

Как защитить себя

Всегда загружайте обновления безопасности для всех приложений и вашего устройства.

6. Приложения, которые запрашивают чрезмерные разрешения

Хотя многие приложения запрашивают чрезмерные разрешения для сбора данных, некоторые из них могут быть более вредоносными и запрашивать навязчивый доступ ко всему, от данных о вашем местоположении до фотопленки. Пури отмечает, что «мошеннические инструменты и приложения для взлома — популярные способы получить дополнительные возможности в мобильных играх. Преступники используют это, продвигая приложения для взлома игр, которые содержат вредоносный код, в законных каналах обмена сообщениями». Другие типы приложений, которые, как известно, доставляют вредоносные программы, включают фильтры камеры, фоторедакторы и приложения для обмена сообщениями. А в прошлом году McAfee определил группу «более чистых приложений», которые якобы удаляли ненужные файлы или оптимизировали время автономной работы, но на самом деле устанавливали вредоносное ПО на миллионы устройств.

Вероятность

Приложения часто запрашивают чрезмерные разрешения.

Как защитить себя

- Ознакомьтесь с разрешениями приложений и избегайте загрузки приложений, которые запрашивают больше доступа, чем им необходимо для работы.

- Для Android загрузите мобильное приложение безопасности, например Avast, Bitdefender или McAfee, которое будет сканировать приложения перед загрузкой и отмечать подозрительную активность в уже имеющихся у вас приложениях.

7. Слежка через открытые сети Wi-Fi

В следующий раз, когда вы столкнетесь с общедоступной сетью Wi-Fi без пароля, будьте осторожны. Гнусные общедоступные точки доступа могут перенаправить вас на похожие банковские или почтовые сайты, предназначенные для перехвата вашего имени пользователя и пароля. Это не обязательно хитрый менеджер заведения, которое вы часто посещаете, кто стоит за уловкой. Например, кто-то, физически находящийся через дорогу от кафе, может создать сеть Wi-Fi без входа в систему, названную в честь кафе, в надежде получить полезные данные для входа в систему для продажи или кражи личных данных.

Вероятность

Если вы используете законную общедоступную сеть Wi-Fi, Вавра говорит, что «сейчас существует достаточно средств защиты, чтобы [отслеживание] не было слишком большой проблемой». Большинство веб-сайтов используют HTTPS для шифрования ваших данных, что делает их бесполезными для злоумышленников.

Как защитить себя

- Используйте приложения на своем телефоне для доступа к электронной почте, банковским операциям и т. д., а не к браузеру, и вы будете защищены от вредоносных перенаправлений.

- Вавра говорит, что «VPN добавляет еще один уровень шифрования и, по сути, создает более безопасный туннель между пользователем и веб-сайтом. В то время как HTTPS охватывает только данные связи, VPN шифрует все отправляемые данные и может использоваться для изменения местоположения пользователя в соответствии с восприятием. веб-сайт или служба, с которой общается пользователь. Таким образом, даже интернет-провайдер (интернет-провайдер) не видит, что отправляется».

Платные версии мобильных приложений для обеспечения безопасности часто включают в себя VPN, и нам нравится Nord VNP, а в качестве бесплатного варианта — Proton VPN.

Платные версии мобильных приложений для обеспечения безопасности часто включают в себя VPN, и нам нравится Nord VNP, а в качестве бесплатного варианта — Proton VPN.

8. Уязвимость глобальной телефонной сети SS7

Протокол связи для мобильных сетей 2G и 3G Signaling System No 7 (SS7) имеет уязвимость, которая позволяет хакерам отслеживать текстовые сообщения, телефонные звонки и местоположение. Проблемы безопасности известны уже много лет, и хакеры использовали эту дыру для перехвата кодов двухфакторной аутентификации (2FA), отправляемых банками по SMS. По словам Эванса, его метод также может быть использован для выдачи себя за личность пользователя путем подмены его номера MSISDN или IMSI, перехвата звонков, определения местоположения пользователя, совершения мошенничества с выставлением счетов и запуска атаки типа «отказ в обслуживании» (DoS), которая может вывести из строя сеть. сеть.

Вероятность

Эвенс говорит, что вероятность такого взлома довольно мала. Крупнейшие американские операторы отключили свои услуги 3G, и, по оценкам Эванса, только около 17 процентов населения мира все еще использует сети 2G или 3G.

Крупнейшие американские операторы отключили свои услуги 3G, и, по оценкам Эванса, только около 17 процентов населения мира все еще использует сети 2G или 3G.

Как защитить себя

- Выберите электронную почту или (еще безопаснее) приложение для проверки подлинности в качестве метода двухфакторной аутентификации вместо текстового сообщения. Нам нравятся Authy и Google Authenticator.

- Используйте службу сквозных зашифрованных сообщений, которая работает через Интернет (таким образом, в обход протокола SS7). WhatsApp и Signal шифруют сообщения и звонки, предотвращая перехват или вмешательство в ваши сообщения.

- Обновляйте свое устройство.

- Если вы хотите быть особенно осторожным, советует Эванс: «Если вы путешествуете за границей, купите дешевый телефон, который можно использовать почти как одноразовый, и избавьтесь от него, когда вернетесь или будете готовиться к возвращению».

9. Поддельные вышки сотовой связи, такие как Stingray ФБР

ФБР, IRS, ICE, DEA, Национальная гвардия США, армия и флот входят в число государственных органов, которые, как известно, используют устройства сотового наблюдения (одноименные StingRays), которые имитируют добро верные сетевые башни. StingRay и аналогичные вышки беспроводного оператора связи ISMI вынуждают близлежащие сотовые телефоны разрывать существующее операторское соединение, чтобы вместо этого подключиться к StingRay, позволяя операторам устройства отслеживать звонки и текстовые сообщения, сделанные этими телефонами, их движения и номера абонентов. текст и звонок. Поскольку радиус действия StingRay составляет около полумили, попытка прослушивания телефона подозреваемого в многолюдном центре города может привести к прослушиванию десятков тысяч телефонов.

StingRay и аналогичные вышки беспроводного оператора связи ISMI вынуждают близлежащие сотовые телефоны разрывать существующее операторское соединение, чтобы вместо этого подключиться к StingRay, позволяя операторам устройства отслеживать звонки и текстовые сообщения, сделанные этими телефонами, их движения и номера абонентов. текст и звонок. Поскольку радиус действия StingRay составляет около полумили, попытка прослушивания телефона подозреваемого в многолюдном центре города может привести к прослушиванию десятков тысяч телефонов.

Американский союз гражданских свобод определил более 75 федеральных агентств в более чем 27 штатах, которые владеют устройствами типа StingRay, но отмечает, что это число, вероятно, сильно занижено. В 2015 году Министерство юстиции начало требовать от своих агентств получения ордеров на использование устройств типа StingRay, но это руководство не распространяется на местные и государственные органы. Несколько штатов приняли законодательство, требующее ордера на использование, включая Калифорнию, Вашингтон, Вирджинию, Нью-Йорк, Юту и Иллинойс.

Вероятность

Хотя обычный гражданин не является целью операции типа StingRay, невозможно узнать, что делается с посторонними данными, полученными от нецелей.

Как защитить себя

Используйте зашифрованные приложения для обмена сообщениями и голосовых вызовов, особенно если вы участвуете в ситуации, которая может представлять интерес для правительства, например, во время акции протеста. WhatsApp и Signal шифруют сообщения и звонки, предотвращая перехват или вмешательство в ваши сообщения. Большая часть шифрования, используемого сегодня, не поддается взлому, и для расшифровки одного телефонного звонка потребуется 10-15 лет.

Многие, от инсайдеров службы безопасности до менее технически подкованных людей, уже отходят от традиционных незашифрованных сообщений, и, возможно, через несколько лет будет немыслимо, чтобы мы когда-либо позволяли нашим личным разговорам и информации летать по эфиру незащищенными.

[Изображение предоставлено: концепция хакерского смартфона через BigStockPhoto]

Наташа Стоукс уже более семи лет пишет о технологиях, посвященных потребительским технологиям, цифровой конфиденциальности и кибербезопасности.

Google Play и Appstore — то, что доктор прописал.

Google Play и Appstore — то, что доктор прописал. Вредоносные программы и мошеннические приложения иногда используют вредоносный код, который потребляет много энергии.

Вредоносные программы и мошеннические приложения иногда используют вредоносный код, который потребляет много энергии. Будьте начеку, так как любой метод оставляет «хлебные крошки», такие как исходящие сообщения.

Будьте начеку, так как любой метод оставляет «хлебные крошки», такие как исходящие сообщения. Если он взломан, шпионские приложения могут прятаться глубоко в устройстве, и то, сможет ли программное обеспечение безопасности найти его, зависит от сложности шпионского приложения. Для iPhone проверка того, что ваш телефон не взломан, также предотвращает загрузку шпионского приложения на ваш телефон, поскольку такое программное обеспечение, которое вмешивается в функции системного уровня, не попадает в App Store. Самый простой способ определить, взломан ли ваш iPhone, — это наличие альтернативного магазина приложений, такого как Cydia или Sileo. Они могут быть спрятаны, так что ищите их. Если вы найдете его, вам нужно будет восстановить телефон до заводских настроек. Сделайте резервную копию своего телефона, а затем перейдите в «Настройки»> «Основные»> «Сброс»> «Удалить все содержимое и настройки».

Если он взломан, шпионские приложения могут прятаться глубоко в устройстве, и то, сможет ли программное обеспечение безопасности найти его, зависит от сложности шпионского приложения. Для iPhone проверка того, что ваш телефон не взломан, также предотвращает загрузку шпионского приложения на ваш телефон, поскольку такое программное обеспечение, которое вмешивается в функции системного уровня, не попадает в App Store. Самый простой способ определить, взломан ли ваш iPhone, — это наличие альтернативного магазина приложений, такого как Cydia или Sileo. Они могут быть спрятаны, так что ищите их. Если вы найдете его, вам нужно будет восстановить телефон до заводских настроек. Сделайте резервную копию своего телефона, а затем перейдите в «Настройки»> «Основные»> «Сброс»> «Удалить все содержимое и настройки». Мы рекомендуем Avast, Bitdefender или McAfee.

Мы рекомендуем Avast, Bitdefender или McAfee.