Как взломать чей-то телефон (9 методов)

Люди взламывают телефоны по многим причинам. Например, родители могут захотеть проверить детей, чтобы убедиться, что они в безопасности. Или вы можете проверить местоположение своих близких из соображений безопасности. Есть много причин, по которым кто-то может взломать чей-то мобильный телефон. Некоторые из них злонамеренны, в то время как другие более действительны по тому, что некоторые люди считают уважительной причиной.

Вынос ключей :

Независимо от того, зачем вам нужно удаленно взломать чей-то телефон, есть несколько способов сделать это:- Программное обеспечение для взлома

- Подглядывание через камеру телефона

- Фишинг

- Взлом Bluetooth

- Замена SIM-карты

- Социальная инженерия

- Вредоносная реклама

- Претекст

- Атаки посредника

Способ 1: использование программного обеспечения для взлома мобильных телефонов (mSpy)

Использование программного обеспечения для взлома, такого как mSpy, является распространенным методом удаленного доступа к чьему-либо телефону iPhone или Android. Это программное обеспечение было первоначально запущено в 2011 году как инструмент для родителей. Оно быстро стало одним из лучших приложений для родительского контроля, позволяющим детям безопасно пользоваться технологиями.

Многие другие люди нуждаются в программном обеспечении в эти дни. С ним легко работать, а некоторые программы поставляются с полезными функциями.

Выполните следующие действия, чтобы использовать mSpy для взлома телефона:

Шаг 1) Установите mSpy на устройство, которое вы хотите взломать

Шаг 2) Выберите тип мобильного телефона монитор. (Устройства Android или iOS).

Шаг 3) ) Загрузите приложение на свой мобильный. Следуйте инструкциям на экране и настройте mSpy.

Следуйте инструкциям на экране и настройте mSpy.

Примечание. Помните, что для настройки mSpy вам необходим физический доступ к телефону человека.

Шаг 4) Вы можете посетить панель инструментов и начать отслеживать звонки, текстовые сообщения и фотографии, которые делает владелец телефона. Он может даже хранить пароли для веб-сайтов, к которым они обращаются.

Посетите mSpy >>

Метод 2: Взлом сотового телефона с помощью камеры телефона

Вот шаги для взлома телефона с помощью камеры телефона:

Шаг 1) Загрузите шпионское приложение, такое как FlexiSPY, на телефон человека, которого вы хотите взломать.

Шаг 2) Затем вы можете загрузить и установить программное обеспечение на телефон.

Шаг 3) Когда вы устанавливаете программное обеспечение на телефон другого человека, вы можете получить полный контроль над камерой пользователя.

Шаг 4) После этого вы можете использовать камеру вашего телефона iPhone/Android, чтобы делать фотографии и записывать разговоры или видео.

Метод 3: фишинговые атаки

Фишинг-атака — это кибератака, которая отправляет подозрительную ссылку целевому лицу. Когда этот человек нажимает на ссылку, он загружает вредоносные вложения или отправляет личную информацию хакеру. Большинство людей влюбляются в них, потому что ссылки не сразу выглядят подозрительно.

Вы можете использовать фишинговую атаку для удаленного взлома чьего-либо телефона. Он работает, отправляя им iMessage/текстовое сообщение с реалистичной претензией. Это должно быть что-то, во что, как вы знаете, они поверят, чтобы заставить их отказаться от личной информации, такой как пароли. После того, как они предоставят вам нужную информацию, вы сможете использовать ее по своему усмотрению. Не всем понравится этот метод, но стоит попробовать, если вы ищете способы взломать устройства Android/iPhone.

Метод 4: Взлом Bluetooth

Технология Bluetooth сделала многое в нашем мире более удобным. Вы можете подключить свой телефон к автомобилям и телевизорам и более эффективно слушать музыку или совершать телефонные звонки. Еще один популярный способ удаленного доступа к чьему-либо телефону — взлом Bluetooth.

Еще один популярный способ удаленного доступа к чьему-либо телефону — взлом Bluetooth.

Самое приятное в этом методе то, что вам не обязательно нужен физический доступ к телефону, чтобы взломать его. Вот как вы можете использовать технологию Bluetooth, чтобы взломать чей-то телефон:

Шаг 1) Убедитесь, что устройство, которое вы пытаетесь взломать, имеет соединение Bluetooth.

Шаг 2) Если у него нет соединения Bluetooth, вам нужно включить Bluetooth самостоятельно или попросить владельца сделать это

Шаг 3) Вы подключитесь к телефону через Bluetooth, поэтому вы можете получить доступ к информации и данным.

Шаг 4) Загрузка данных, когда вы находитесь в зоне действия телефона (вам нужно оставаться в пределах 30 футов или меньше)

Совет: если вы беспокоитесь о том, что кто-то взломает ваш телефон, никогда не подключайтесь к неизвестному устройству Bluetooth. Хотя это может быть несчастный случай, это может быть и нападение.

Хотя это может быть несчастный случай, это может быть и нападение.

Метод 5: Взломать чей-то телефон с помощью замены SIM-карты

Все Android и iPhone имеют SIM-карту (модуль идентификации абонента). Один из способов получить доступ к информации на чьем-то телефоне — подменить SIM-карту. Хакеры получат оператора мобильной связи, такого как Version, T Mobile или другого, который предоставит им новую SIM-карту, чтобы они могли деактивировать старую SIM-карту.

Вы можете легко управлять телефоном человека с новой SIM-картой. Когда вы замените SIM-карту, у вас будет доступ ко всем их телефонным звонкам, текстовым сообщениям и т. д. Однако этот метод не является стандартным для людей, проверяющих своих детей.

Метод 6: Социальная инженерия

Социальная инженерия — полезная тактика, которую можно использовать не только для взлома чьего-либо телефона. Это обман или манипуляция, которые позволяют кому-то влиять на взаимодействие людей для получения желаемого результата.

Эта тактика обычно используется в других сферах жизни по положительным причинам. Хотя социальная инженерия может иметь положительные результаты, все больше и больше хакеров получают доступ к чужим устройствам. Таким образом, социальная инженерия — жизнеспособный вариант, если вы хотите проверить своих детей или партнера.

Вот способы использования социальной инженерии для взлома телефона:

- Фишинговые схемы обманом заставляют пользователей раскрывать личную информацию, например банковскую информацию.

- Вредоносная реклама относится к более новой кибератаке, которая вставляет вредоносное ПО в блоки цифровой рекламы. Когда пользователь нажимает на законную рекламу, он заражается вредоносным ПО.

- Схемы смишинга — это особая фишинговая атака, которая проходит через текстовые сообщения.

Вы можете использовать социальную инженерию лично с кем-то, если знаете, кого пытаетесь взломать. Вы можете поговорить с ними и убедить их предоставить вам доступ к их паролю и, следовательно, войти в их телефон и посмотреть, что они делают.

Метод 7: Вредоносная реклама

Вредоносная реклама — это то, что объединяет рекламу и вредоносное ПО. Вредоносное ПО опасно, поэтому никто не хочет специально устанавливать его на свои устройства. Те, кто использует вредоносную рекламу, пытаются обманом заставить людей нажать на рекламу.

Когда они нажимают на рекламу бесплатного предложения или вредоносную рекламу, это может вызвать загрузку вредоносных программ на их телефон или другое устройство.

Как только эта вредоносная программа будет установлена на их телефон, хакер сможет следить за всем, что он делает. Они могут видеть текстовые сообщения, телефонные звонки и фотографии, которые у вас уже есть на телефоне или которые вы сейчас делаете. Возможность шпионить за своим телефоном также может помочь им получить доступ к конфиденциальной информации, такой как пароли или другая информация.

Метод 8: Претекстинг

Претекстинг относится к социальной инженерии, но мы посчитали, что его следует упомянуть отдельно. Этот подход предполагает использование предлогов, чтобы поговорить с кем-то и узнать подробности. Есть несколько способов использовать предлоги, чтобы взломать чей-то телефон.

Этот подход предполагает использование предлогов, чтобы поговорить с кем-то и узнать подробности. Есть несколько способов использовать предлоги, чтобы взломать чей-то телефон.

Вот несколько примеров предлогов, которые некоторые люди могут использовать для получения доступа к телефону или другим личным данным:

- Притворяться, что они выиграли в лотерею и им нужен доступ к счету, чтобы отправить деньги

- Требуется код подтверждения, потому что они потеряли свой телефон

Существует множество других атак с предлогами, но многие используют только эти. Некоторые люди делают это с помощью текстовых сообщений, но с ростом популярности социальных сетей все больше людей отправляют сообщения через эти платформы.

Метод 9: атаки «человек посередине» на Wi-Fi

Wi-Fi необходим для большей части современной жизни, но вы можете использовать его для проведения атак «человек посередине» на Wi-Fi для взлома чьей-либо телефон. Если вы хотите использовать этот метод, вот как вы можете выполнять эти атаки:

Шаг 1) Настройте поддельную точку доступа Wi-Fi

Шаг 2) Убедитесь, что точка доступа находится рядом с устройством, которое вы хотите взломать, чтобы оно выглядело законным

Шаг 3) Подождите для их подключения к сети

Шаг 4) Они будут перенаправлены на ваше приложение или веб-сайт как хакер

Шаг 5) Вы сможете получать информацию, отправленную по этой сети, и использовать ее как хочешь

Шаг 6) Установите вредоносное или шпионское ПО, чтобы лучше контролировать свое устройство

Как защитить свой телефон от взлома

Хакеры растут, и обеспечение безопасности вашего телефона имеет решающее значение для предотвращения доступа хакеров к вашим конфиденциальным данным. информация. Таким образом, знать, как избежать хакеров, полезно, если вы беспокоитесь о том, что ваш партнер, родитель, друг или кто-то еще может взломать вас.

информация. Таким образом, знать, как избежать хакеров, полезно, если вы беспокоитесь о том, что ваш партнер, родитель, друг или кто-то еще может взломать вас.

Вот несколько полезных советов, которые помогут вам избежать взлома:

- Загружайте приложения только из надежных магазинов, а не из сторонних магазинов приложений

- Заблокируйте телефон надежным паролем.

- Регулярно обновляйте приложения, чтобы защитить их от атак.

- Используйте для защиты антивирусное программное обеспечение и брандмауэры.

- Обновляйте операционную систему телефона.

- Используйте комплексное программное обеспечение для обеспечения безопасности.

- Не подключайтесь к неизвестному устройству Bluetooth.

Как взломать чей-то телефон, не касаясь его?

Автор Винай Праджапати / 20 марта 2021 г. / Безопасность

Сегодня, с появлением технологий, большая часть нашей информации находится в сети, и сколько бы кто ни говорил, наши данные небезопасны.

Но в наше время взломать и шпионить стало легко. Иногда вам даже не нужен телефон целевого человека, чтобы сделать то же самое. Исследование школы Кларка, проведенное Мишелем Кьюкье, предполагает, что хакер атакует чью-то личную жизнь каждые 39 секунд. В среднем это эквивалентно 2244 раза в день.

Не все знают о процессе взлома, и в большинстве стран он незаконен. Чтение сообщений, отслеживание местоположения или запись чьего-либо телефонного разговора — все это часть этого.

Выполнение этих действий без согласия других и использование данных для эксплуатации целевого лица может привести хакеров к тюремному заключению.

Это благо или проклятие для родителей? Должны ли родители проверять телефон своего ребенка, социальные сети, электронную почту и текстовые сообщения?

Как взломать телефон?

Смартфон — это интеллектуальное устройство, оснащенное множеством функций безопасности, таких как блокировка лица, сканирование отпечатков пальцев, PIN-коды, пароли и т. д. Эти мобильные телефоны позволяют использовать учетные записи социальных сетей и совершать онлайн-платежи в течение нескольких минут.

Тем не менее, они являются одним из самых небезопасных устройств, используемых почти каждым человеком, которого мы встречаем. Из-за такой большой зависимости от этих устройств люди больше не принимают никаких мер безопасности при их использовании.

Именно поэтому взлом смартфонов, несмотря на наличие функций безопасности, является простым процессом.

Давайте посмотрим, как взламывать телефоны.

Как взломать чей-то телефон?

Причины взлома чьего-то телефона могут быть любыми. Иногда люди делают это из-за беспокойства, в то время как в других случаях они делают это, чтобы узнать, честен ли с ними другой человек.

Поводом для слежки может быть что угодно, и это не ограничивается только супругами или любовниками. Некоторые родители взламывают телефоны своих детей, чтобы узнать, чем занимаются их дети и занимаются ли они чем-то неправильным.

Но действительно ли можно взломать чей-то телефон, не прикасаясь к нему?

Да, это так. На рынке доступно множество шпионских приложений или программного обеспечения, которые упрощают всю эту работу. Некоторым приложениям даже не требуется физический доступ к мобильному телефону цели каждый раз, когда хакер хочет проверить их сообщения или местоположение.

Как взломать чей-то телефон?

Помимо использования шпионских программ или приложений, есть много других способов сделать это. Это —

Это —

- Одним из таких способов является отправка ссылок, содержащих конкретное вредоносное ПО. Это вредоносное ПО заражает устройство целевого человека и копирует все данные в систему хакера.

- Также можно взломать GPS телефона другого человека, используя шпионские инструменты и определяя, где они находятся.

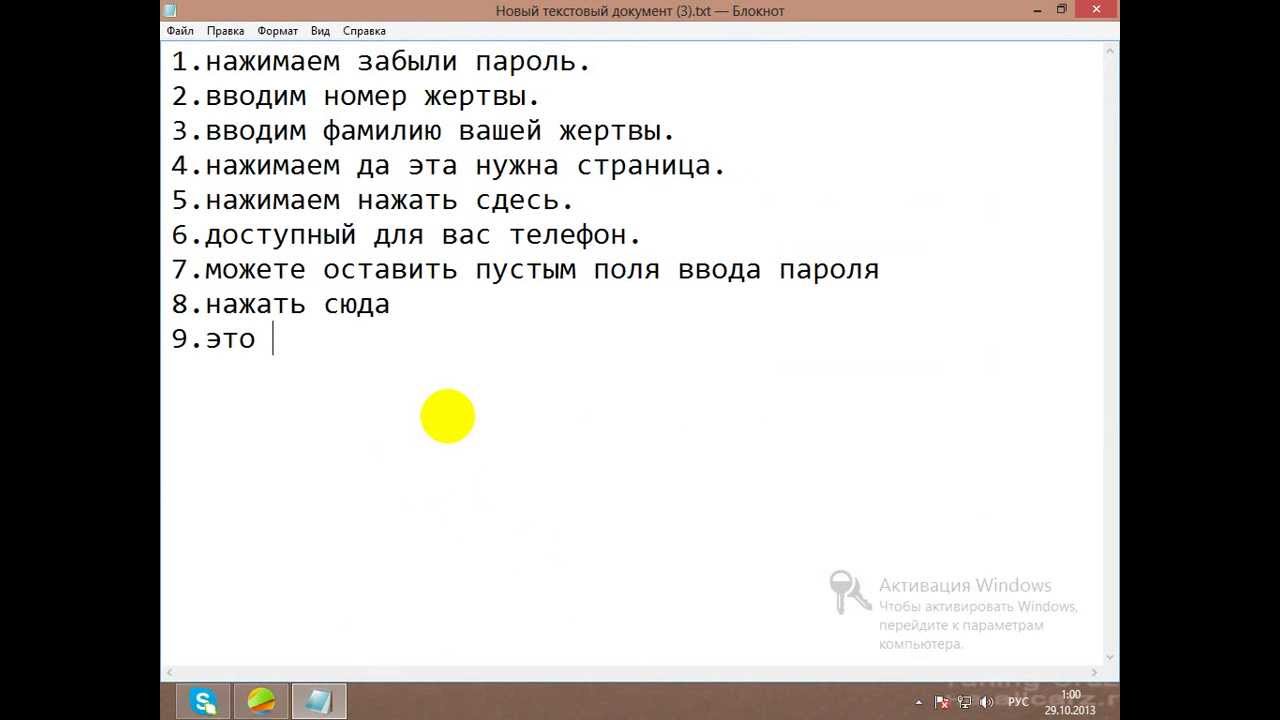

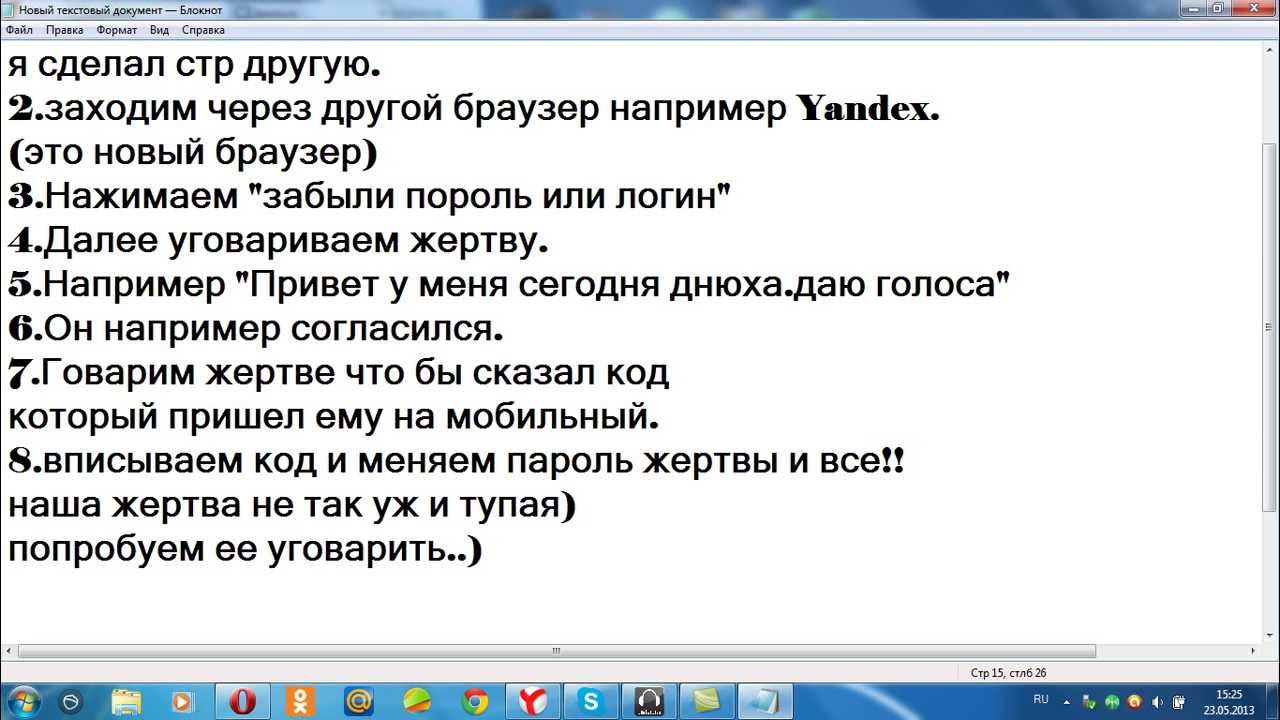

- Хакерам также не нужен физический доступ к устройству, если жертва поделилась с ними OTP (одноразовым паролем). Этот процесс становится более простым, если человек не включил метод двухфакторной аутентификации (2-FA) для своих учетных записей в социальных сетях или онлайн-банке.

- Взлом также возможен, когда человек загружает неизвестные приложения с неавторизованных сайтов.

В наши дни почти все находятся в сети, но не все знают, как обезопасить себя. Это дает значительное преимущество хакерам. Они могут взять крошечную деталь и использовать ее для доступа ко всем сообщениям в социальных сетях, телефонным галереям и журналам вызовов телефона цели.

Да, ваш WhatsApp или Snapchat не защищен от хакеров.

Получение информации о местоположении жертвы в режиме реального времени для них также не представляет большой сложности.

Хотите починить взломанный телефон Android за несколько минут? Никаких технических знаний не требуется.

Как взломать чей-то телефон?

Любой человек может получить чужую личную информацию и данные за несколько минут в сегодняшнюю цифровую эпоху. Но как работают эти шпионские приложения и как хакер использует их, чтобы взломать чей-то телефон?

Процесс почти прямой. Обычно производители приложений отправляют покупателю инструкции и простое пошаговое руководство по установке программного обеспечения, в том числе способ получения уведомлений обо всех целевых действиях телефона.

Эти приложения часто являются платными и собирают данные, такие как журналы вызовов, местоположение, сообщения и т. д., с телефона жертвы и отправляют их на учетную запись хакера. Они также постоянно обновляют данные, чтобы покупатель мог знать, что делает другой человек в данный момент.

Они также постоянно обновляют данные, чтобы покупатель мог знать, что делает другой человек в данный момент.

Использование приложений — не единственный способ сделать это. Хакер также может взломать телефон после того, как жертва оставила свой телефон без присмотра.

Браузер отслеживает наши действия в Интернете и сохраняет все в виде файлов cookie. Единственная цель сделать это сделать онлайн-поиск удобным для пользователя. Но хакеры могут использовать эти файлы cookie, включая историю веб-поиска, чтобы взломать телефон целевого человека.

Многие люди думают, что пользоваться общественным Wi-Fi безопасно. Напротив, это самый небезопасный способ использования Интернета для передачи данных, загрузки, денежных транзакций или чего-то еще.

Если человек, использующий общий Wi-Fi, не имеет VPN (виртуальную частную сеть), его действия заметны человеку, использующему ту же сеть, особенно хакеру. Узнайте о плюсах и минусах VPN-сервисов.

Как удаленно взломать чей-то телефон?

Одно или два десятилетия назад казалось невозможным удаленно взломать чей-то телефон. Но с некоторыми технологическими достижениями это стало возможным сейчас. Любой может сделать это, сидя в комфорте своего дома.

Но с некоторыми технологическими достижениями это стало возможным сейчас. Любой может сделать это, сидя в комфорте своего дома.

В век цифровых технологий наша личная информация и данные больше не являются конфиденциальными. Существуют шпионские приложения, которые позволяют людям удаленно взламывать чей-то телефон и работать в фоновом режиме без их ведома.

Вы когда-нибудь задумывались, как удаленно бесплатно взломать чей-то телефон?

Обычно люди пользуются платными шпионскими приложениями. Заинтересованный человек может начать этот процесс, посетив официальные сайты этих приложений на телефоне или ноутбуке и выбрав подписку.

Для некоторых методов требуется физический доступ к устройству целевого человека, даже на несколько минут.

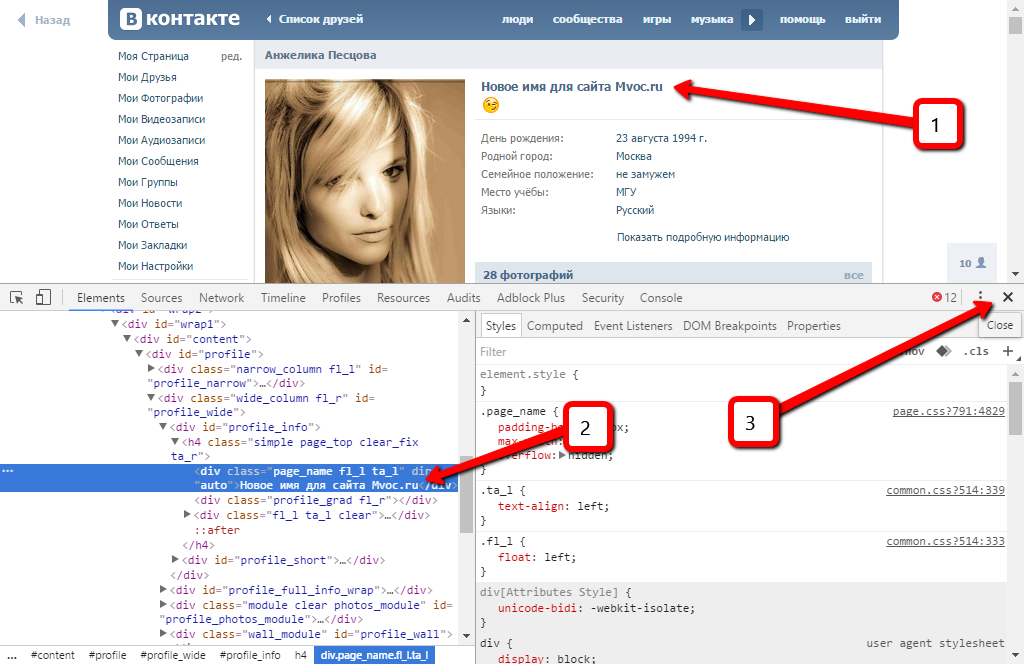

Хакер использует устройство, чтобы отключить систему двухфакторной аутентификации или другие протоколы безопасности, чтобы взломать дескрипторы социальных сетей целевого человека. Как только хакеры узнают пароли, они могут проверять сообщения и действия в Интернете без ведома жертвы.

Некоторые люди хранят пароли на своих мобильных телефонах. Напротив, другие сохраняют их в браузерах, чтобы им не приходилось снова вводить идентификаторы входа и пароли. Это также недостаток, который хакеры могут использовать для получения чужих идентификаторов и паролей.

Как взломать чей-то телефон с помощью шпионских приложений?

Сегодня многие хакеры используют шпионские приложения, чтобы проникнуть в чью-то личную жизнь. Эти приложения работают в фоновом режиме и не имеют значков. Следовательно, жертвам довольно сложно обнаружить, отслеживает ли кто-то их действия по телефону.

FamiSafe

Установите FamiSafe на телефон вашего ребенка, чтобы отслеживать все его действия.

Особенности

- Предоставляет информацию о местоположении детей в режиме реального времени с историей местоположений и зарядом батареи на их телефоне.

- Родители могут взломать телефон и отметить геозоны как безопасную зону и получать уведомления, когда ребенок их пересекает.

- Блокировка нежелательных приложений и веб-сайтов, а также отслеживание удаленной истории браузера.

- Отслеживайте, какие приложения были недавно установлены и сколько времени ребенок тратит на каждое приложение.

- Родители могут установить лимит времени, в течение которого их дети могут пользоваться смартфоном.

- Отправляет уведомление на устройство родителей при обнаружении неприемлемого контента и подозрительных текстов на телефоне ребенка.

| Плюсы | Минусы |

|---|---|

|

|

Получить приложение

mSpy

Установите mSpy на телефон и получите всю информацию.

Функции

- Отслеживание входящих, исходящих и удаленных текстовых сообщений, телефонных звонков и электронной почты

- Предоставляет доступ к приложениям, установленным на телефоне цели, а также элемент управления для их блокировки

- Предоставляет функцию веб-мониторинга для просмотра посещенных и добавленных в закладки веб-сайтов. Он регистрирует введенные ключевые слова и блокирует неподходящие веб-сайты.

- Доступ к контактным данным (таким как номер телефона, адреса электронной почты и физические адреса) и расписаниям календаря целевого телефона

- GPS-отслеживание вместе с мониторингом социальных сетей (Facebook, Instagram, Viber, Snapchat, WhatsApp, Skype, Snapchat, Tinder, Line, Telegram)

- Просмотр видео, фотографий и других медиафайлов целевого устройства

| Плюсы | Минусы |

|---|---|

|

|

Скачать приложение

Highster Mobile

Вы можете установить приложение Highster Mobile для мониторинга телефона ребенка и других устройств.

Функция

- Обеспечивает отслеживание входящих и исходящих вызовов, сообщений и электронной почты вместе со списком контактов

- Отслеживание местоположения в режиме реального времени и мониторинг медиафайлов с точной отметкой времени

- Взлом камеры, чтобы узнать, что происходит в окружении целевого человека

- Получать оповещения о вводе недопустимых ключевых слов в веб-браузере

- Мониторинг социальных сетей (Facebook, WhatsApp, Skype, Snapchat, Instagram), чтобы знать обо всех действиях, совершаемых на различных платформах

| Плюсы | Минусы |

|---|---|

|

|

Получить приложение

Cocospy

Вам необходимо установить Cocospy, чтобы получить доступ к телефону.

Функция

- Обеспечивает высокоточное отслеживание местоположения GPS и оповещение, когда жертва пересекает геозону

- Мониторинг входящих и исходящих сообщений, а также отправленных и полученных мультимедийных файлов

- Мониторинг социальных сетей для отслеживания активности в Facebook, Viber, WhatsApp, Snapchat и Instagram

- Доступ к истории звонков и информации о контактах, а также к медиафайлам, присутствующим на целевом телефоне

- Просмотр истории веб-браузера с отметками времени и блокировка нежелательных сайтов

| Плюсы | Минусы |

|---|---|

|

|

Получить приложение

Flexispy

Для установки Flexispy требуется доступ к целевому устройству.

Функция

- Обеспечивает запись телефонных звонков, перехват и запись окружающей среды

- Позволяет снимать фотографии и записывать видео с помощью шпионской камеры

- Удаляет сообщения с неподходящим ключевым словом до того, как его увидит целевой человек

- Отправляет SMS-уведомление, когда целевой человек делает или принимает вызов

- Позволяет делать снимки экрана приложения, используемого на целевом устройстве, в реальном времени

- Позволяет удаленно включать/выключать определенные функции, перезагружать телефон, удалять приложения и т. д.

| Плюсы | Минусы |

|---|---|

|

|

Скачать приложение

Spyic

Spyic помогает следить за телефоном. Установите на целевой телефон и следите за его телефоном.

Установите на целевой телефон и следите за его телефоном.

Функция

- Мониторинг отправленных и полученных сообщений и журналов вызовов для взлома чьего-либо телефона

- Запись телефонных звонков с доступом к информации телефонных контактов

- Обновление местоположения в реальном времени и оповещения, когда цель пересекает геозону

- Мониторинг активности в социальных сетях и истории веб-браузера, включая предыдущие записи поиска

- Доступ к установленным приложениям, расписаниям календаря и мультимедийным файлам, присутствующим на телефоне цели

- Регистрация нажатий клавиш для просмотра всех нажатий клавиш в таких приложениях, как Google Docs, Google Sheets, Google Slides, Gmail, Evernote, Chrome, Gmail и т. д.

| Плюсы | Минусы |

|---|---|

|

|

Скачать приложение

Как взломать номер телефона?

Вам должно быть интересно, действительно ли возможно взломать телефонный номер. Что ж, это так, и даже процесс прямолинеен. Для этого не обязательно быть высококлассным профессиональным хакером или членом государственной организации.

Что ж, это так, и даже процесс прямолинеен. Для этого не обязательно быть высококлассным профессиональным хакером или членом государственной организации.

Но как взломать чей-то телефон, используя только его номер?

Человек может использовать любое надежное шпионское программное обеспечение для отслеживания телефонных номеров. На интернет-рынке полно таких приложений, которые могут взломать смартфон с помощью этого процесса.

Хакер также может взломать номер телефона, отправив ссылку, содержащую шпионское или вредоносное ПО. Как только целевой человек нажмет на эту ссылку, вредоносное ПО соберет необходимую информацию и отправит ее на устройство хакера.

Информация может включать что угодно, от IP-адреса до местонахождения мобильного телефона жертвы.

Прочтите наш блог, чтобы узнать код для проверки взломанного телефона.

Можно ли взломать камеру телефона?

Кого-то может удивить, когда мы скажем, что взломать чью-то телефонную камеру возможно. Хакер может получить представление о местонахождении человека в режиме реального времени и сделать пару снимков.

Хакер может получить представление о местонахождении человека в режиме реального времени и сделать пару снимков.

Некоторые люди используют этот метод, чтобы следить за действиями своего ребенка. В то же время другие делают это, чтобы узнать о честности своего супруга или любовника.

Но это считается нарушением конфиденциальности личной жизни других людей и является незаконным в некоторых странах. Хакер может попасть в юридические осложнения или быть отправлен в тюрьму, если об этом узнает целевой человек.

Как взломать чью-то телефонную камеру с помощью другого телефона?

Как мы уже говорили, на рынке полно шпионских приложений, и разные могут предлагать разные функции. Некоторое программное обеспечение позволяет их клиенту взломать чью-то телефонную камеру и дать хороший обзор их окружения.

Хакер иногда прикрепляет вредоносное ПО к определенным приложениям или веб-сайтам. Когда целевой человек нажимает на ссылку или устанавливает приложение, вредоносное ПО также начинает работать в фоновом режиме.