«Взлом страницы» — Яндекс Кью

Сообщества

Взлом страницы

Стать экспертом- Популярные

- Открытые

- Все вопросы

- Посты и опросы2

- Новые ответы

Александр Колодинский1г

4,2 K

Программист .NET

спрашиваетАндрей П. · 3 ответа

А вы уверены что любите этого человека? Если любите — значит доверяете! Если не доверяете — значит не любите. Лучше не жить с человеком, которому не доверяешь!

Asian Silk Way3мес

617

Бизнес

спрашиваетМандарин31 · 10 ответов

Мне тоже приходят сообщения на почту о сбросе пароля. Я ничего не меняю, смысла нет, у меня сложный пароль, плюс двойная аутентификация, так что они пытаются но это бессмысленно))… Читать далее

Dastar Ron5 лет

2,1 K

Студент, будущий математик, программист, повар и просто фанат гугла

спрашиваетАлексей Финескин · 2 ответа

Нет ничего невозможного. Вы можете попытаться взломать сам сайт, получить доступ к базе данных, а от туда уже личную страницу. Вы можете попытаться найти уязвимость сайта, которая… Читать далее

Вы можете попытаться взломать сам сайт, получить доступ к базе данных, а от туда уже личную страницу. Вы можете попытаться найти уязвимость сайта, которая… Читать далее

Вячеслав2г

2,1 K

Чуть-чуть того, чуть-чуть сего)

У меня аккаунты достаточно неплохо защищены паролями, состоящими из 11-22 символов с… Развернуть

спрашиваетДаниил Петров · 2 ответа

Думаю пароль все таки нужно сменить. И не забывайте, это всего лишь попытки, а не полноценный вход. Поменяйте пароли, а так же пользуйтесь двухфаторной авторизациней, это гарантирует… Читать далее

Black2г

2,0 KСалимов АмирПрограмист Front-end и back-end разработки Шарю в кибербезопасности

спрашиваетzim · 1 ответ

Почему я постоянно здесь вижу вопросы по типу «Как взлямать двуга» Кхм… … что не ч его делать?С такими вопросами DarkNet друг там тебе и пасспорт подделают и телефон хакнут

… что не ч его делать?С такими вопросами DarkNet друг там тебе и пасспорт подделают и телефон хакнут

Первый

Артём Могилёв2г

9,5 K

спрашиваетвапавпы а. · 1 ответ

Дело в том, что иностранцам Вконтакте предлагает зайти через Facebook. В связи с этим делаете следующее: 1. Регистрируете страницу в Facebook. UPD для тех, кто заминусил меня в… Читать далее

Первый

комягин александр2г

9,4 K

люблю смотреть криминальные российские сериалы

спрашиваетЕлена шлыкова · 4 ответа

запросить востановление станицы через телефон у администратора сайта или если все печально завести новую страницу всеа лучше сразу две или три

Григорий Ануфриев2г

29,9 K

Специалист по ВКонтакте, опыт 5 лет.

спрашиваетtyumenforever · 1 ответ

Да, но вк сразу вычислит вас. В таком случии вам грозит наказание по статье 137. Статья приведена ниже) Статья 137 Уголовного кодекса РФ. Нарушение неприкосновенности частной жизни 1… Читать далее

Екатерина Мананникова4г

10,5 K

Свободный художник, исследователь. Интересы: окружающий мир, философия, наука, психология, интернет.

спрашиваетОлеся С. · 1 ответ

Проблема с домашнего ПК или с рабочего? Если с рабочего, то, возможно, просто перекрыли доступ к соцсетям, чтобы не отвлекались от дел. Если с домашнего — попробуйте зайти на сайт с… Читать далее

Асан Салединов

Технологии

2г

11,8 K

Блогер, изучаю каждый вопрос и пытаюсь дать верный ответ или актуальное решение.

спрашиваетLeonid S. · 2 ответа

Здравствуйте. Если вас взломали, а доступа к паролям нет — пройдите процедуру восстановления. Вот две ссылки на сервисы восстановления, которые рекомендует поддержка ВК в вашей… Читать далее

Как взломать аккаунт ВКонтакте по ID?

Ведя разговор о взломе страницы, следует уточнить, какой именно вид взлом ВК подразумевается. Если необходимо войти на собственную страницу, когда забыт логин и пароль – это один вопрос. Как взломать страницу Вконтакте по ID другого человека – другая проблема.

Что такое ID?

Этим знаком обозначается идентификатор. Все пользователи соцсети имеют собственный цифровой ID. После регистрации его можно изменить на собственный адрес, который в любом случае будет начинаться с «vk.com».

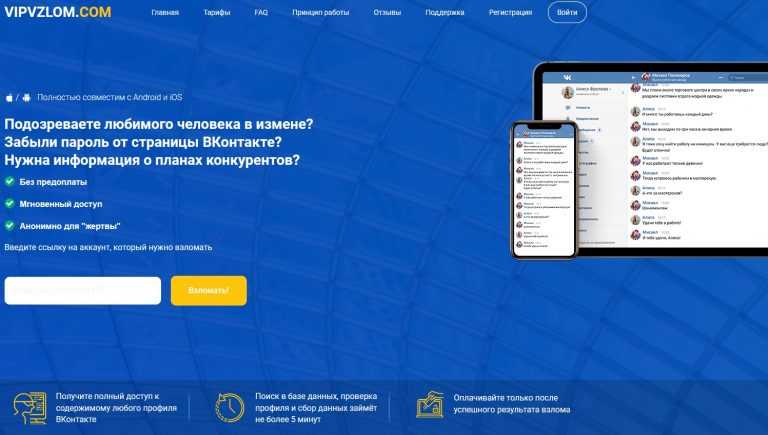

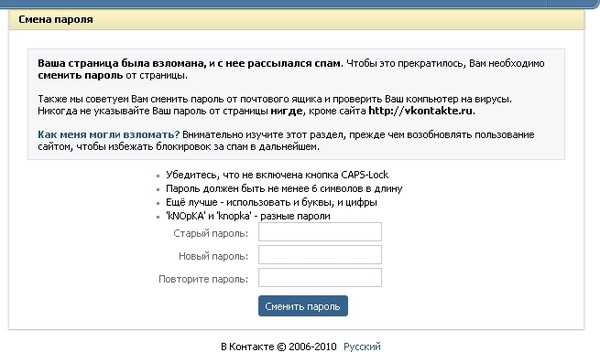

Как взломать ВК по ID через программу?

Если незаконность взлома чужой страницы не останавливает, тогда можно рассмотреть все варианты. На некоторых электронных ресурсах есть программы (бесплатные для скачивания), которые якобы должны помочь подобрать пароль к любому логину ВКонтакте. Такие программы имеют яркое описание, которое не соответствует реальности. Программ/серверов, которые волшебным образом взламывают аккаунты, в природе не существует. За ними прячутся обычные вирусы, собирающие пароли к электронными ящикам, логинам в социальных сетях и т.п. Скачав такую программу на компьютер, где нет (drweb.com/) антивируса Dr.Web, Касперского или иного другого, пользователь фактически открывает доступ к собственным аккаунтам.

Такие программы имеют яркое описание, которое не соответствует реальности. Программ/серверов, которые волшебным образом взламывают аккаунты, в природе не существует. За ними прячутся обычные вирусы, собирающие пароли к электронными ящикам, логинам в социальных сетях и т.п. Скачав такую программу на компьютер, где нет (drweb.com/) антивируса Dr.Web, Касперского или иного другого, пользователь фактически открывает доступ к собственным аккаунтам.

Как взломать ВК через ID без программ?

Все реальные способы по взлому странички в социальной сети основываются на смекалке. Подобрать пароль для аккаунта можно вручную. Однако для этого надо знать человека, чтобы хотя бы навскидку отгадать его пароль.

Прочитав информацию на соответствующих форумах, можно узнать, как взломать ВК по ID, как создать сильный пароль, как защитить собственный компьютер и т.п.

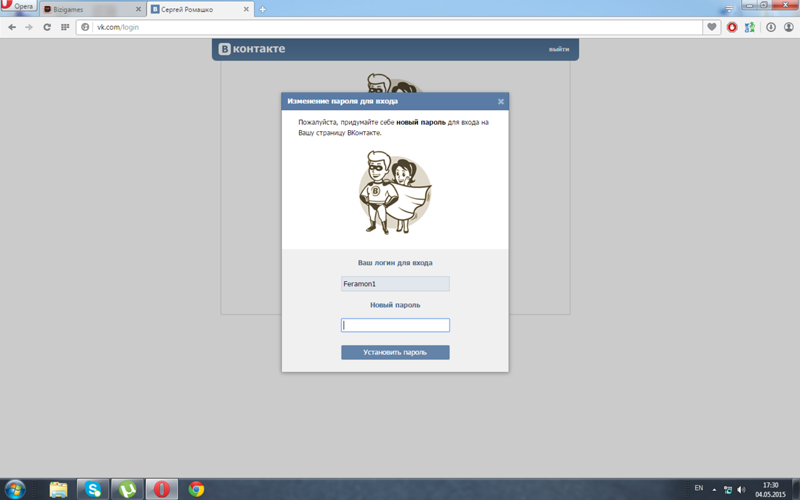

Как взломать В Контакте по ID через почту?

При входе на собственную страничку ВКонтакте требуется ввести либо номер телефона (с кодом), либо адрес электронной почты. При взломе самого ящика можно зайти в аккаунт через восстановление пароля. Здесь обязательное условие, чтобы страничка не была привязана к номеру телефона, в противном случае хозяину аккаунта получит код-подтверждение о смене пароля в виде SMS-сообщения. На сегодняшний день практически не осталось страничек, которые не были бы привязаны к номеру телефона, поэтому такой вариант взлом Одноклассников странички не эффективен. Благодаря привязке (vk.com/restore) восстановление доступа к странице ВКонтакте стало, по мнению аналитиков, более безопасным.

При взломе самого ящика можно зайти в аккаунт через восстановление пароля. Здесь обязательное условие, чтобы страничка не была привязана к номеру телефона, в противном случае хозяину аккаунта получит код-подтверждение о смене пароля в виде SMS-сообщения. На сегодняшний день практически не осталось страничек, которые не были бы привязаны к номеру телефона, поэтому такой вариант взлом Одноклассников странички не эффективен. Благодаря привязке (vk.com/restore) восстановление доступа к странице ВКонтакте стало, по мнению аналитиков, более безопасным.

Чего не следует делать после того, как получилось взломать Контакт по ID?

После взлома странички не стоит менять пароль. ВКонтакте потребуется подтверждение в виде ввода специального цифрового кода, приходящего на телефонный номер. Владелец страницы быстро заподозрит что-то неладное.

Как взломать ВК зная ID для просмотра закрытых страниц?

Некоторые пользователи ограничивают доступ посторонних для просмотра некоторых данных, видеофайлов и фотографий и т. п. Для просмотра скрытой информации взламывать аккаунт не обязательно. Главное здесь — знать идентификатор.

п. Для просмотра скрытой информации взламывать аккаунт не обязательно. Главное здесь — знать идентификатор.

Как хакеры взламывают? — Блог Fresh Security

В 1993 году, просидев в спальне друга прыщавым подростком, я скачал файл — как взломать.

Я впервые прочитал что-то о хакерах. Меня это заинтриговало. Я понял, что есть способы программировать компьютеры, чтобы делать компьютерные игры, в которые я любил играть, и печатать для офисов… Но хакерство. Взлом компьютера. Это было ново. Что это было?

Файл был коротким и не вдавался в технические подробности — не то чтобы я понял. Там объяснялось, что для взлома компании необходимо выполнить 3 шага.

- Узнайте как можно больше информации. О компании, о компьютерной системе… любые подробности полезны.

- Найдите слабое место. Посмотрите, как работает компьютер и компания. Что сломано? Что не работает так, как планировалось? Где компания уязвима?

- Воспользуйтесь уязвимостью и войдите внутрь.

У меня появилась новая сверхспособность, новый взгляд на вещи. В начале 90-х в домах не было подключения к Интернету, и эта информация не была широко известна. В то время у меня были нравы 13-летнего мальчика, так что я мог сделать с этим новообретенным знанием?

Сидел в компьютерном классе в школе было ясно. Как я мог войти в чужой аккаунт? У них были пароли… но как я мог получить их пароли? Могу ли я их угадать?

К счастью, учитель вмешался, прежде чем я начал жизнь киберпреступника. Было здорово узнать, как работает компьютерная безопасность, но вот основные правила. Мы заключили сделку. Я не мог взломать учетные записи других студентов. Я мог бы написать программу, которая угадывала бы пароли, но не узнавала бы «правильные» ответы.

Я провел месяцы, медленно изучая хорошо зачитанную книгу о том, как писать программы на BASIC. Много обеденных перерывов было потрачено на то, чтобы написать простую программу для подбора пароля. Затем настал день… Используя список слов и имен, который я собрал вместе, мой учитель провел последний тест.

Моя наивная маленькая программа правильно угадала 3 из каждых 10 паролей в школьной сети. Взломать компьютер оказалось не так уж и сложно.

27 лет спустя… ничего не изменилось

Что самое удивительное, оглядываясь назад 27 лет спустя, ничего не изменилось. Поиск того, как взломать, даст вам ту же основную информацию. Слова немного изменились (https://en.wikipedia.org/wiki/Kill_chain#The_cyber_kill_chain), поскольку кибербезопасность стала милитаризованной, но общая схема осталась прежней.

Выполнив 3 шага, хакеры могут взломать систему.

Чем может помочь Fresh Security?

Fresh Security обеспечивает взгляд хакера на вашу организацию.

Если вы можете ответить — Что вы можете узнать о моей компании?

- Конкурентам становится сложнее собирать конкурентную информацию против вас.

- Ваш бренд сильнее, потому что не видны острые углы.

- Ваша безопасность повышается, если вы знаете, какую информацию может собрать хакер.

Если вы знаете — Какие недостатки нужно исправить?

- Украденные пароли могут быть изменены до того, как хакер попытается использовать их для взлома.

- Компьютеры можно настроить так, чтобы пароли нельзя было использовать повторно, а при использовании новых служб проблема не повторялась.

Если вы можете сказать — Кто самые заметные люди?

- Их можно предупредить, что они, скорее всего, станут целью хакеров. Это означает, что они могут оставаться начеку и получать более целенаправленное обучение по кибербезопасности без увеличения бюджета.

Fresh Security поможет вам ответить на все три вопроса.

16 июля 2020 г.

3

Прочитано минут

Как взломать человека

Скотт Стюарт

01 января 2018 г.

Версия для печати: январь 2018 г.

Все началось безобидно с запроса друга в Facebook от привлекательной женщины по имени Миа Эш. Как только ее запрос был принят, она завела разговор на разные темы и проявила интерес к работе своего нового друга в качестве эксперта по кибербезопасности в одной из крупнейших в мире аудиторских фирм.

Однажды Мия поделилась своей мечтой — основать собственную компанию. Однако у нее была одна проблема; у нее не было веб-сайта, и она не знала, как его создать. Конечно, ее новый друг мог бы использовать свой опыт, чтобы помочь ей осуществить свои мечты, помогая ей осуществить ее?

Миа сказала, что может послать ему текст для размещения на новом сайте. Он согласился и, получив файл от Мии, открыл его — на своем рабочем компьютере. Это простое действие запустило атаку вредоносного ПО на его компанию, что привело к значительной компрометации конфиденциальных данных.

Мия была не реальным человеком, а тщательно созданным онлайн-персонажем, созданным плодовитой группой иранских хакеров, известной как Oilrig, чтобы помочь этой хитроумной фишинговой операции увенчаться успехом.

Из-за его роли в кибербезопасности цель вряд ли стала жертвой стандартной фишинговой атаки или даже обычной операции целевого фишинга. Он был слишком хорошо обучен для этого. Но никто не готовил его к виртуальной медовой ловушке, и он без колебаний попался на эту схему.

Этот случай является ярким напоминанием о том, что, когда меры кибербезопасности становится трудно взломать техническими средствами, люди становятся самым слабым звеном в системе кибербезопасности. Он также иллюстрирует, как можно использовать другие инструменты разведки для облегчения кибершпионажа.

В то время как многие хакеры просто пытаются использовать все, что они могут, для получения денежной выгоды, те, кто занимается кибершпионажем, отличаются. Часто они либо работают непосредственно на государство или крупную негосударственную акторную организацию, либо в качестве наемников, нанятых таким актором, которому поручено получить конкретную информацию.

Эта целевая информация обычно относится к традиционным целям шпионажа, таким как спецификации оружейных систем или личная информация государственных служащих, например та, которая была раскрыта в ходе взлома Управления кадров США.

Эта информация также может быть использована для достижения экономических целей, не связанных с обороной, таких как китайская программа исследований и разработок 863, которая была создана для стимулирования инноваций в высокотехнологичных секторах Китая.

Учитывая это различие и контекст, важно понимать, что хакерские операции — это лишь один из разведывательных инструментов, которыми обладают изощренные субъекты кибершпионажа. Хакерство часто может работать в сочетании с другими интеллектуальными инструментами, чтобы сделать их более эффективными.

Взлом учетных записей социальных сетей или мобильного телефона человека, являющегося объектом операции по вербовке агентов, может предоставить золотую жилу информации, которая может значительно помочь тем, кто определяет наилучший способ приблизиться к цели.

Например, взлом электронной почты оборонного подрядчика может предоставить важную информацию о дате, времени и месте испытаний революционно новой технологии. Эта информация может помочь разведывательному агентству сфокусировать свои спутниковые изображения, электронное наблюдение и другие системы сбора информации на полигоне.

Эта информация может помочь разведывательному агентству сфокусировать свои спутниковые изображения, электронное наблюдение и другие системы сбора информации на полигоне.

И наоборот, инструменты разведки также могут использоваться для осуществления хакерских операций. Проще говоря, если изощренный субъект кибершпионажа хочет получить доступ к информации, содержащейся в компьютерной системе, достаточно сильно, и не может войти, используя традиционные методы взлома, он или она будет использовать другие инструменты, чтобы получить доступ к целевой системе. Недавний случай в Массачусетсе иллюстрирует этот принцип.

Генеральный директор Medrobotics Сэмюэл Стрейфейс выходил из своего офиса около 19:30. однажды вечером, когда он заметил человека, сидевшего в конференц-зале в охраняемой зоне медицинской технологической компании и работающего на чем-то вроде трех портативных компьютеров.

Страфейс не узнал в этом человеке сотрудника или подрядчика, поэтому спросил, что он делает. Мужчина ответил, что пришел в конференц-зал на встречу с директором по продажам компании в Европе. Страфэйс сообщил ему, что директор по продажам уехал из страны на три недели.

Мужчина ответил, что пришел в конференц-зал на встречу с директором по продажам компании в Европе. Страфэйс сообщил ему, что директор по продажам уехал из страны на три недели.

Затем мужчина сказал, что должен встретиться с главой отдела интеллектуальной собственности Medrobotics. Но Страфэйс сказал ему, что у начальника отдела на это время не запланирована встреча.

Наконец, мужчина заявил, что пришел на встречу с генеральным директором. Затем Страфейс представился и более жестко выступил против злоумышленника, который сказал, что он Донг Лю — юрист, работающий с патентами в китайской юридической фирме. Лю показал Straface профиль LinkedIn, в котором он указан как старший партнер и патентный поверенный юридической фирмы Boss & Young.

Затем Страфэйс позвонил в полицию, которая арестовала Лю за незаконное проникновение и передала дело в ФБР. Затем Бюро подало уголовную жалобу в Окружной суд США по округу Массачусетс, предъявив Лю обвинение по одному пункту обвинения в попытке кражи коммерческой тайны и по одному пункту обвинения в попытке доступа к компьютеру без разрешения.

Straface поймал Лю, когда он предположительно пытался взломать сеть Wi-Fi компании. Пароль к гостевой сети фирмы был вывешен на стене в конференц-зале, и неясно, насколько хорошо он был изолирован от защищенной сети компании. Также было неизвестно, могло ли вредоносное ПО, внедренное в гостевую сеть, повлиять на остальную инфраструктуру информационных технологий компании.

Тот факт, что китайцы направили Лю из Канады в Массачусетс для выполнения секретной работы — старая разведывательная тактика для тайного получения доступа к объекту — указывает на то, что они не смогли получить желаемую информацию удаленно.

Китай проявлял явный интерес к конфиденциальной информации Medrobotics. Страфейс сообщил агентам ФБР, что компании из Китая пытались наладить отношения с компанией в течение примерно 10 лет, согласно письменным показаниям ФБР. Страфейс сказал, что встречался с китайцами примерно шесть раз, но в конечном итоге не был заинтересован в ведении бизнеса с китайцами.

Страфейс также отметил, что всегда встречал этих людей в Бостоне и никогда не приглашал их в штаб-квартиру своей компании в Рейнхеме, штат Массачусетс. Это решение показывает, что Страфейс знал об интересе Китая к интеллектуальной собственности его компании и намерении ее присвоить. Это также показывает, что он сознательно пытался ограничить риск, не пуская людей в свои помещения. Но, несмотря на это, им все же удалось добраться до штаба.

Атаки «черного мешка» — не единственный традиционный инструмент шпионажа, который можно использовать для облегчения кибератаки. Также могут использоваться подходы человеческого интеллекта.

В ходе традиционных шпионских операций враждебные спецслужбы всегда нацеливались на шифровальщиков и других лиц, имеющих доступ к системам связи.

Компьютерные хакеры также нацелены на людей. На заре своего ремесла социальная инженерия — форма человеческого интеллекта — широко использовалась хакерами, например, виртуальная медовая ловушка Миа Эш, которая была частью сложной и расширенной операции социальной инженерии.

Но не все медовые ловушки виртуальные. Если искушенный субъект очень сильно хочет получить доступ к системе, он может легко использовать физическую ловушку — очень эффективный способ нацелить сотрудников ИТ-отдела на получение информации из компьютерной системы компании. Это связано с тем, что многие из самых низкооплачиваемых сотрудников в компаниях — ИТ-персонал начального уровня — получают доступ к наиболее ценной информации компании с небольшим количеством внутренних средств контроля, чтобы гарантировать, что они не злоупотребят своими привилегиями.

Используя подходы MICE к человеческому интеллекту (деньги, идеология, компромисс или эго), было бы легко завербовать сотрудника большинства ИТ-отделов в качестве шпиона внутри корпорации. Таким агентом может быть одноразовый массовый загрузчик, как Челси Мэннинг или Эдвард Сноуден.

Или агент может оставаться на месте, чтобы служить постоянной, продвинутой внутренней угрозой. Большинство оперативных сотрудников предпочитают иметь агента, который остается на месте и предоставляет информацию в течение длительного периода времени, а не разовое событие.

Сотрудники ИТ-отдела не единственные, кого можно нанять таким образом. Существует множество способов, которыми осведомленный инсайдер может помочь внедрить вредоносное ПО в корпоративную систему, сохраняя при этом правдоподобное отрицание. Практически любому сотруднику можно заплатить за то, что он предоставит свой идентификатор пользователя и пароль, умышленно перейдет по фишинговой ссылке или откроет документ, который запустит вредоносное ПО в корпоративную систему.

Инсайдер также может выступать в качестве наблюдателя внутри компании, указывая потенциальные цели для найма, направляя своего куратора к сотрудникам с семейными или финансовыми проблемами или к сотруднику, который недоволен тем, что его обошли стороной при продвижении по службе или выборе назначение.

Внутренний источник также может быть полезен при разработке специализированных фишинговых атак. Например, знание того, что Боб каждый день отправляет Джанет электронную таблицу с производственными данными, и использование прошлых примеров этих электронных писем, чтобы узнать, как Боб обращается к ней, поможет хакеру сфабриковать убедительное фишинговое электронное письмо.

Внутренние угрозы не ограничиваются набором действующих сотрудников. Было много примеров, когда китайцы и русские вербовали молодых студентов колледжей и направляли их на работу в компании или исследовательские институты, в которых они заинтересованы.

В 2014 году, например, ФБР выпустило 28-минутное видео о Гленне Даффи Шрайвере — американском студенте в Шанхае, которому заплатили китайские разведчики и который был осужден за попытку получить секреты обороны США. Видео было разработано, чтобы предупредить американских студентов, обучающихся за границей, о попытках завербовать их для шпионажа.

Из-за общего акцента на кибераспекте кибершпионажа и почти полного игнорирования роли других инструментов шпионажа в содействии кибератакам кибершпионаж часто считается проблемой информационной безопасности, которую может решить только технический персонал.

Но в истинном смысле слова кибершпионаж представляет собой гораздо более широкую угрозу, которая может исходить из самых разных источников. Поэтому решать проблему нужно комплексно.

Поэтому решать проблему нужно комплексно.

Главные сотрудники службы информационной безопасности должны работать рука об руку с главными сотрудниками службы безопасности, отделами кадров, юрисконсультами и другими, если они надеются защитить компании и отделы, находящиеся в их ведении.

Столкнувшись с угрозой со стороны изощренных субъектов кибершпионажа, располагающих широким спектром инструментов, сотрудники также должны стать важной частью защиты своих работодателей.

Многие компании проводят обучение кибербезопасности, которое включает предупреждения о методах взлома, таких как фишинг и социальная инженерия, но очень немногие проводят обучение тому, как выявлять традиционные шпионские угрозы и приемы. Это часто делает большинство рабочих плохо подготовленными к тому, чтобы защитить себя от таких методов.

В конечном счете, помешать изощренному врагу, оснащенному широким набором шпионских инструментов, можно будет только с помощью более информированных и более скоординированных усилий со стороны всей компании.

Связь между мышами и людьми

Основные методы шпионажа, которые могут быть использованы для нацеливания на сотрудника с целью предоставления информации, сетевых учетных данных или внедрения вредоносного ПО, можно объяснить с помощью аббревиатуры MICE, используемой в КГБ.

М = Деньги. Во многих случаях это равнозначно холодным наличным деньгам. Но это также может включать в себя другие подарки, имеющие финансовую ценность, — путешествия, драгоценности, транспортные средства, образование или работу для членов семьи. Исторические примеры шпионов, завербованных с помощью этого крючка, включают офицера ЦРУ Олдрича Эймса и шпионскую сеть Уокера.

Недавним примером человека, завербованного с использованием этой мотивации, была сотрудница Государственного департамента США Кэндис Клэйборн, которой Министерство юстиции США предъявило обвинение в марте 2017 года в получении наличных денег, электроники и поездок для себя от куратора Министерства государственной безопасности Китая. а также бесплатное университетское образование и жилье для ее сына.

а также бесплатное университетское образование и жилье для ее сына.

И = Идеология. Сюда может входить человек, который принял такую идеологию, как коммунизм, кто-то, кто отвергает эту идеологию, или кто иным образом выступает против действий и политики своего правительства.

Исторические примеры такого подхода к вербовке включают шпионскую сеть пятерки Кембриджа в Соединенном Королевстве и Розенбергов, которые украли секреты ядерного оружия для Советского Союза, живя в Соединенных Штатах.

Одним из недавних примеров идеологически мотивированного шпиона является Ана Монтес, старший аналитик разведывательного управления Министерства обороны США, завербованная кубинским DGI, которая ссылалась на свое пуэрториканское происхождение и политику США в отношении Пуэрто-Рико. Еще одним идеологически мотивированным шпионом была Челси Мэннинг, рядовой армии США, которая украла тысячи секретных документов и передала их WikiLeaks.

C = Компрометация. Это может включать в себя широкий спектр действий, которые могут оказать влияние на человека, например, интрижки и другие неосмотрительные действия сексуального характера, операции с валютой на черном рынке и другие незаконные действия. Это может также включать другие рычаги, которые правительство может использовать для оказания давления на членов семьи, например, заключение их в тюрьму или угроза их средствам к существованию.

Это может включать в себя широкий спектр действий, которые могут оказать влияние на человека, например, интрижки и другие неосмотрительные действия сексуального характера, операции с валютой на черном рынке и другие незаконные действия. Это может также включать другие рычаги, которые правительство может использовать для оказания давления на членов семьи, например, заключение их в тюрьму или угроза их средствам к существованию.

Исторические примеры такого подхода включают охранника морской пехоты США Клейтона Лоунтри, который попался в ловушку советской схемы сексуального шантажа — медовой ловушки — в Москве, и специального агента ФБР Джеймса Смита, который был скомпрометирован китайской медовой ловушкой.

Совсем недавно, в мае 2004 года, офицер по связям с общественностью министерства иностранных дел Японии повесился после того, как попал в китайскую ловушку в Шанхае.

Э = Эго. В этом подходе часто участвуют люди, разочаровавшиеся после того, как их обошли при продвижении по службе или отборочном задании, те, кто считает, что они умнее всех остальных и могут сойти с рук преступление, а также те, кто делает это ради азарта.