Как узнать IP адрес другого человека в Интернете

Ситуации бывают разные — Вы хотите узнать IP адрес собеседника в Интернете, с которым переписываетесь, либо нужно собрать статистику по географии, устройствам или браузерам у посетителей Вашего сайта, Телеграм-канала или группы в Инстаграме. Есть удобный способ это сделать и при этом незаметно для собеседника. В Интернете есть целый ряд сервисов, позволяющих вычислить IP человека и про один из таких я хочу рассказать. Думаю, после этого Вы задумаетесь, а стоит ли открывать все подряд ссылки, которые Вам присылают в Телеграме, Инстаграме или других соцсетях. Предупреждён — значит вооружён!

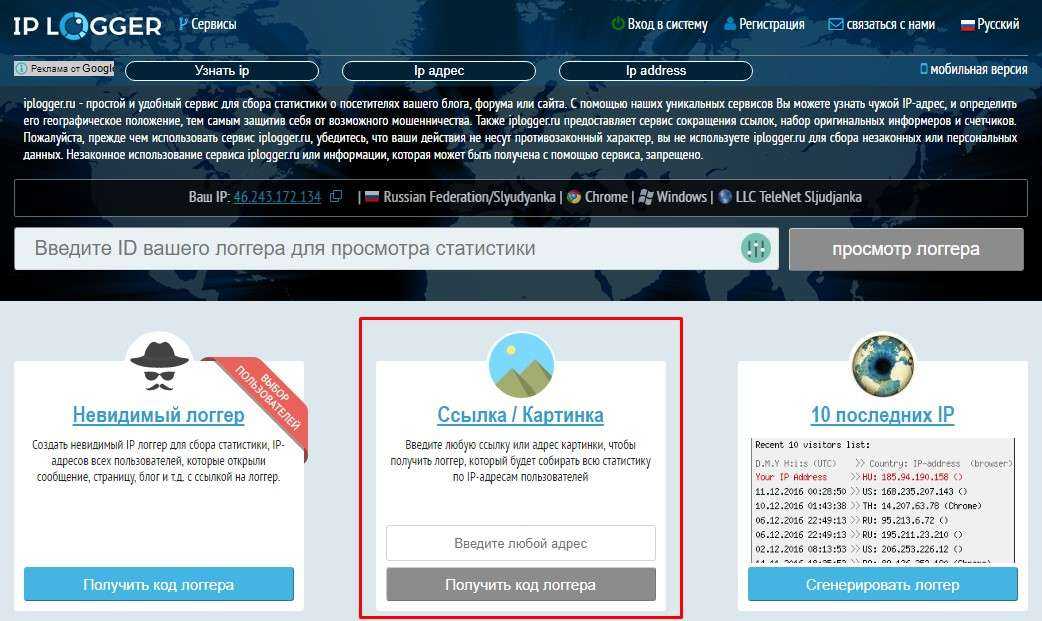

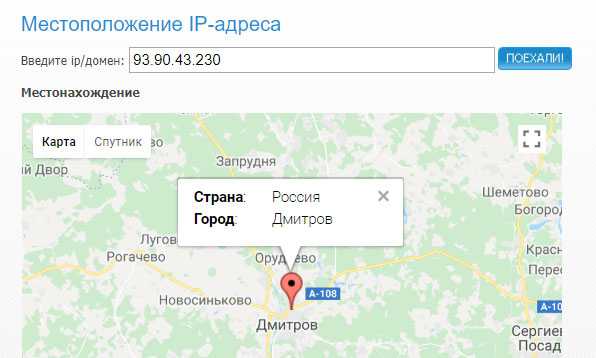

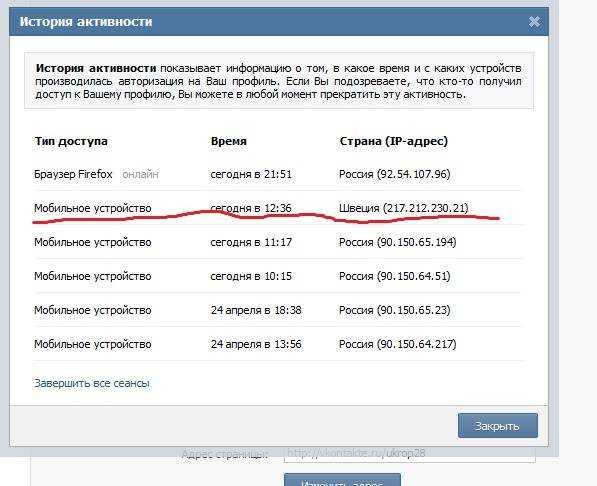

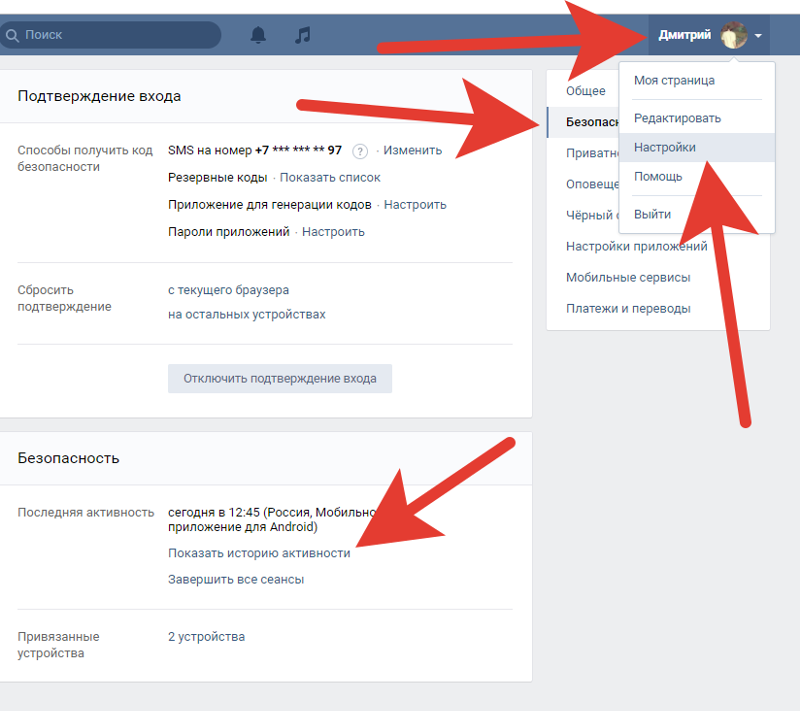

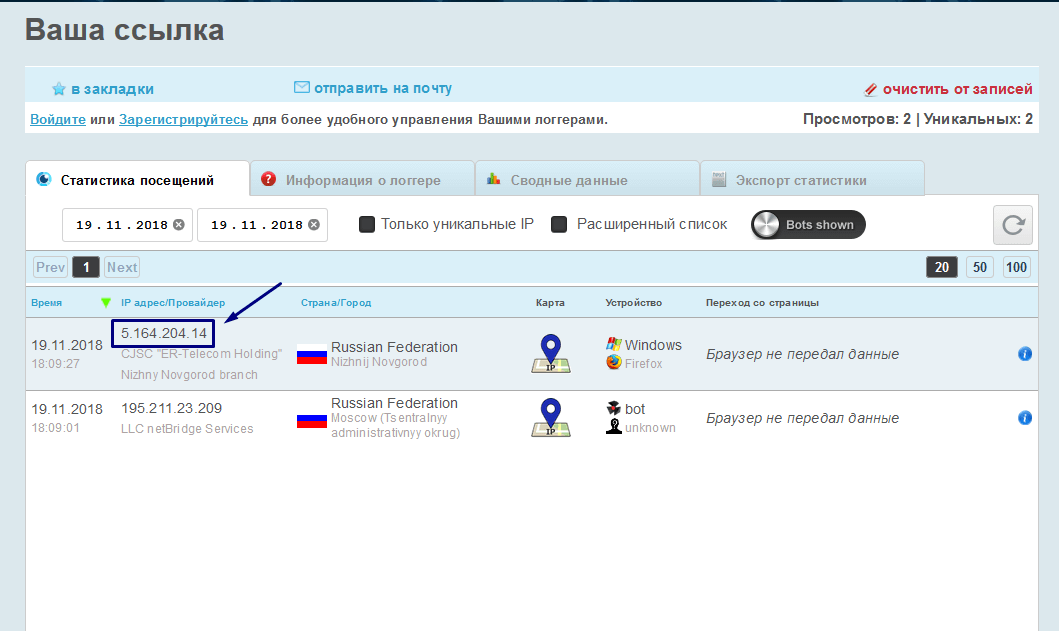

Речь пойдёт о сервисе IP Logger. Он позволяет создать хитрую ссылку и инкапсулировать (разместить) в неё картинку, медиа-файл или другую ссылку на какой-либо сайт. Удалённый пользователь, открыв её в переписке, получит файл или ссылку на сайт, посмотрит и закроет. А вот тому, кто её отправил прилетит статистика — IP, страна, город, устройство и версия браузера открывшего ссылку.

Как это работает? Берём любую ссылку, которая будет интересна человеку, вычислить IP адрес которого мы хотим. Для примера я взял первую попавшуюся в Гугле картинку и скопировал её URL.

Дальше я зашёл на сайт IP Logger, вставил ссылку в поле и нажал кнопку «Сократить». Вот так:

Дальше мне открылась страничка, где уже представлена модифицированная ссылка для сбора IP-адресов, а так же её ID-идентификатор и ссылка на статистику:

Как Вы наверное заметили, ссылка по умолчанию идёт с домена iplogger. Чтобы не палиться, можно сразу изменить домен на один из доступных:

А можно пойти дальше и через специальный сервис сокращения ссылок замаскировать её. Вот так у меня получилось это сделать с помощью популярного сервиса Кликер.

Теперь можно отправлять ссылку другому человеку или группе людей, в зависимости от цели сбора данных. Каждый, кто её откроет — засветит свой iP-адрес.

Как узнать IP в Телеграм через статью на telegraph

Те, кто часто сидит в Телеграм не раз встречались с сервисом анонимной публикации статей — telegra.ph. Он имеет возможность вставки в статью изображения со стороннего источника. Вот как раз этим пользуются многие владельцы Телеграм-каналов, чтобы собирать статистику по своим читателям. Вы открываете статью, вытягиваете изображение с хитрой ссылкой и данные о Вашем IP утекают на сервер сбора статистики.

Распознать такое изображение может быть достаточно сложно. К ссылке из IP Logger’а добавляют расширение » .jpg» и вставляют как изображение через вставку кода. В итоге в статье будет манюсенькое изображение размером 1×1. Но как только человек откроет статью — его IP адрес сразу «вычислится», то есть улетит на сервис сбора статистики.

Как защититься от пробива по IP-адресу через IP Logger

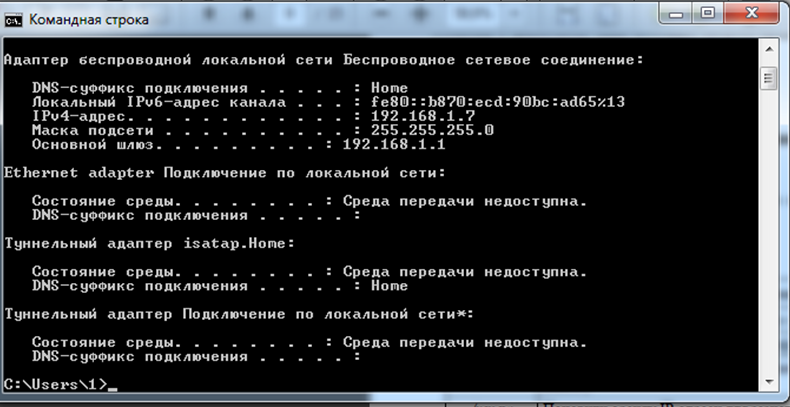

Ввиду бешеной популярности сервиса хочу сказать несколько слов на тему того, как не попасться на эту удочку. Самый простой способ — это добавить домены, используемые IP-логгером в запрещающие правила своего фаервола. Либо, как вариант, закрыть их через системный файл hosts. Чтобы его отредактировать, Вам надо открыть стандартное приложение Блокнот с правами Администратора.

Самый простой способ — это добавить домены, используемые IP-логгером в запрещающие правила своего фаервола. Либо, как вариант, закрыть их через системный файл hosts. Чтобы его отредактировать, Вам надо открыть стандартное приложение Блокнот с правами Администратора.

После этого в меню выбираем пункт «Файл» → «Открыть», выбираем в появившемся окне вариант «Все файлы», заходим в папку С:\ windows\ system32\ drivers\ etc\» и открываем файл hosts.

В самом конце файла добавляем следующие строчки:

0.0.0.0 iplogger.org 0.0.0.0 2no.co 0.0.0.0 iplogger.com 0.0.0.0 iplogger.ru 0.0.0.0 yip.su 0.0.0.0 iplogger.co 0.0.0.0 iplogger.info 0.0.0.0 ipgrabber.ru 0.0.0.0 ipgraber.ru 0.0.0.0 iplis.ru 0.0.0.0 02ip.ru 0.0.0.0 ezstat.ru

Сохраняем файл. Перезагружаем компьютер. Теперь сервис IP Logger с этого компьютера открываться не будет и, соответственно, все его ссылки тоже.

Примечание: Список доменов сервиса актуален на конец сентября 2021 года.

Помогло? Посоветуйте друзьям!

© NastroiSam.RU Все права защищены. Запрещено использование материалов сайта без согласия авторов.

| 16.76 МБ / 0.001 сек |

Как узнать IP-адрес чужого компьютера Подробная инструкция

Сети

anna

17 июля

0/10 8 1298

Содержание

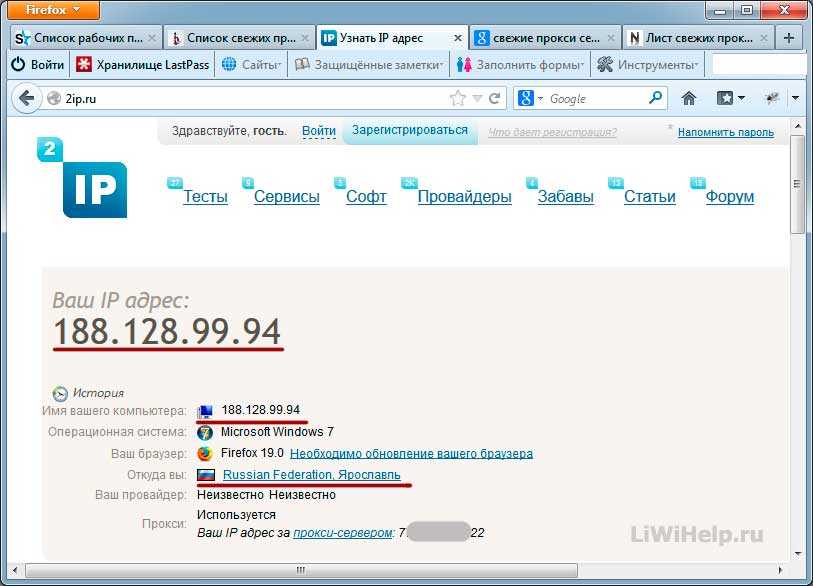

Как узнать айпи адрес чужого компьютера А для чего вам это нужно? Кто-то написал пакость, так вы его отследить решили? Тогда вперед, юный сыщик. Только сначала нужно будет прочитать о том, как узнать чужой IP. Это дело несложное, только учтите, что тот, за кем вы шпионите, может проделать ту же самую операцию и с вами.

Только сначала нужно будет прочитать о том, как узнать чужой IP. Это дело несложное, только учтите, что тот, за кем вы шпионите, может проделать ту же самую операцию и с вами.

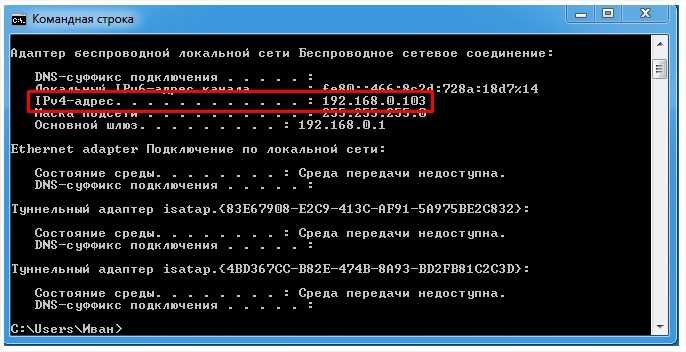

Сначала немного поучительной интересности. IP-адрес — это сетевой адрес узла в компьютерной сети, которая строилась по протоколу IP (Internet Protocol Address). Если этот узел имеет связь с интернетом, то ему нужен уникальный адрес, который будет единственным в своем роде по всей глобальной сети. Если узел работает только в локальной сети, то для него требуется уникальный для этой сети адрес, а для глобальной он не актуален.

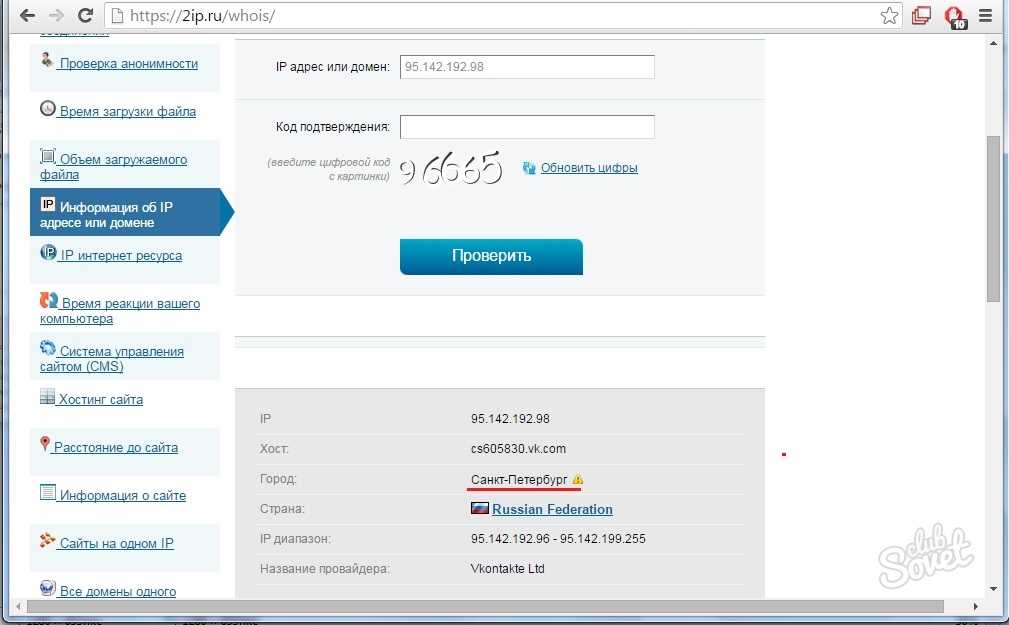

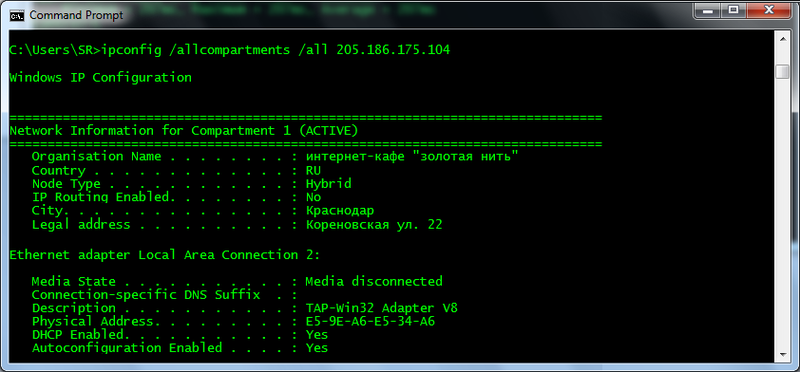

Инструкция, которая приведена ниже, поможет вам узнать айпи-адрес чужого компьютера. Для этого используются очень простые методы социальной инженерии и веб-ресурс iplogger.ru. Ваша задача — раздобыть компьютер, который будет оснащен выходом в интернет (у вас уже он точно есть), и создать учетную запись в любой социальной сети, будь то даже сервис обмена мгновенными сообщениями.

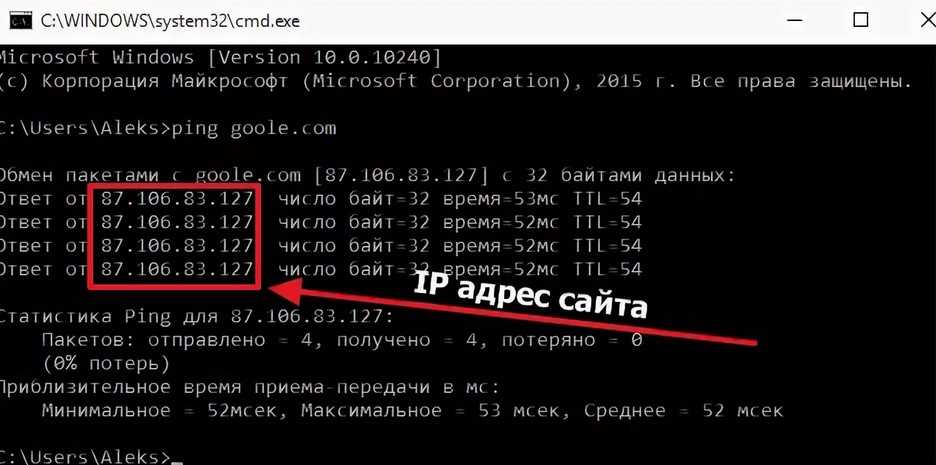

Далее читаем пошаговую инструкцию, где все подробно расписано, так что вы с первого раза сможете узнать чужой IP. Эта программа называется сниффер

.Шаг 1

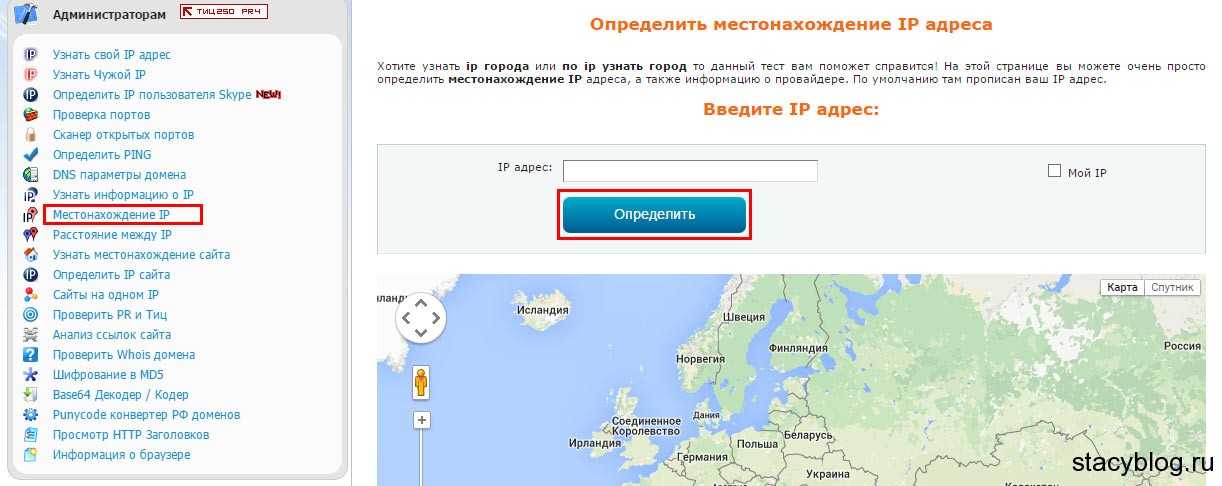

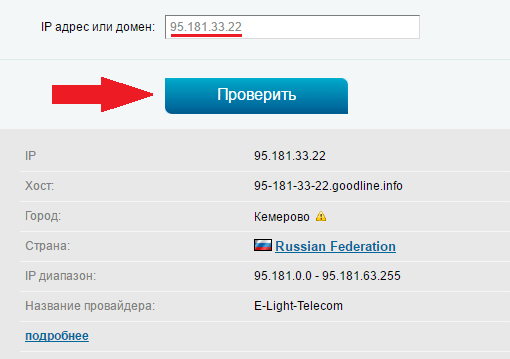

Удачно заходите на сайт iplogger.ru. На главной странице будет поле, в которое нужно ввести любой URL, например, адрес поисковой системы. Далее нажимаете кнопку «Сгенерировать IPLOGGER-ссылку».

Шаг 2

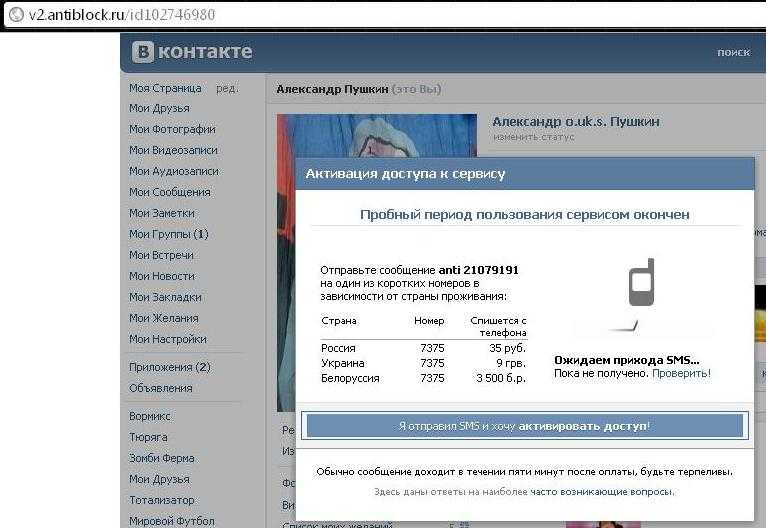

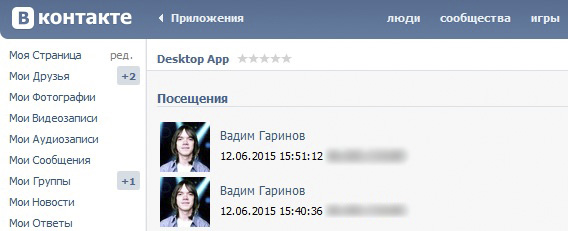

Перед вами появится ссылка, которую и нужно отправить тому, чей IP-адрес вы хотите узнать. Самое главное, чтобы этот человек нажал на ссылку, потому что только таким образом система сможет выдать циферки, которые и будут его индивидуальным адресом в сети. Отправляя сообщение, напишите что-нибудь: текст должен провоцировать пользователя нажать на ссылочку. Если жертва грозно потребует объяснения за содеянное вами, просто скажите, что данное письмо предназначалось не ему. Но все-таки большинство людей просто из любопытства переходят по ссылке, пытаясь узнать, что же там спрятано.

Шаг 3

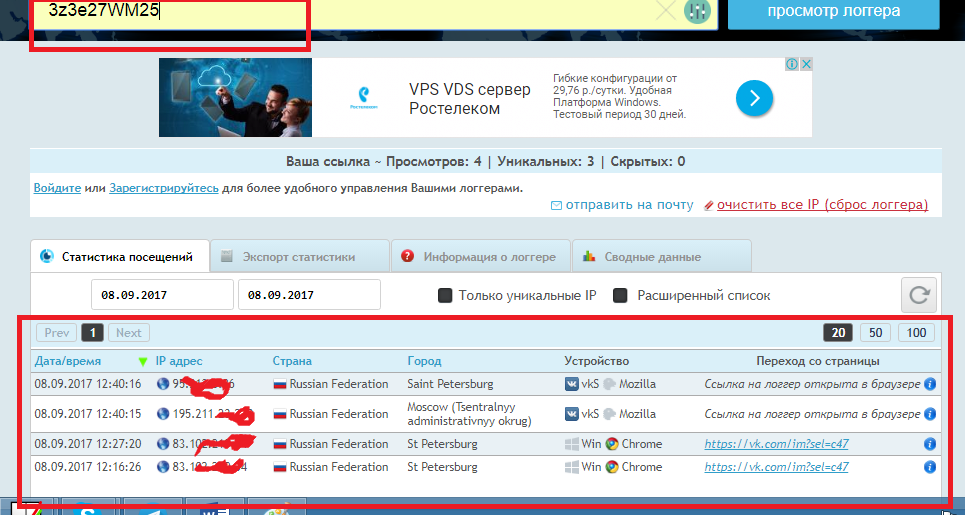

Немного ждем, так как «жертва» может и не быть в сети. Как только решитесь на просмотр IP-адреса, то нажмите на кнопку «Просмотр статистики». Если тот, кому вы отправляли сообщение со ссылкой, кликнул на нее, то в списке появится его IP. Если же он еще не успел прочитать ваше послание, то страницу нужно периодически обновлять, нажимая клавишу F5 на клавиатуре.

Если вы постоянный посетитель чатов, то достаточно кинуть ссылку-сниффер в чат, написав сопроводительный «сладенький» текст. Желаемый пользователь не сможет устоять перед тем, чтобы не нажать на ссылку. Также можете поместить эту ссылку на свою страницу, приписав, что именно она является вашим личным сайтом.

В помощь вам придет email-агент, например, MS Outlook или The Bat, который с радостью поможет узнать чужой IP. Для этого вам необходимо получить письмо именно этим почтовым агентом. Далее просмотрите код письма: открываете само письмо, жмете кнопку «Файл» — «Свойства» — «Подробности».

Вас также порадует ICQ, с помощью которой можно узнать чужой IP. Для этого вам нужен патч. Для версии ICQ 2001b требуется Build 3659, а для ICQ 2002a Beta — Build 3722. Эти самые патчи добавляют в окне свойств окошко, где и будет показываться IP-адрес. Более простым действием будет установка программки под названием netstat.exe, которую нужно запускать вместе с аськой. Тогда информация об айпишках вам пожизненно обеспечена.

Как узнать ай пи адрес компа чужогоОцените статью

8 комментариев

Оставить комментарий

regex101: библиотека REGEX

Python

Структура извлечения из дат

1-12 / 2022

, представленная Anonymous — час назад

Python

Tacacs Devilation Определение: приговор и детали

Этот запрос. Настроить tacacs legacy по серверам и разделить его части на группы

Настроить tacacs legacy по серверам и разделить его части на группы

Прислал аноним — 3 часа назад

python

команда захвата auto-gpt

команда захвата auto-gpt

Прислал аноним — 9 часов назад

pcre2

auto-gpt :- Capture Thoughts

захват мыслей журнала auto-gpt

Прислал аноним — 14 часов назад

.

Прислал jeevan — 19 часов назад

python

удаление пробелов с начала и с конца

удаление пробелов с начала и с конца

Прислал аноним — 21 час назад因此规定将所有回迁项目的分支命名格式规定为: feature/车型/小写英文字母 的形式。

Прислал ayunwSKy — день назад

pcre2

本地分支正则匹配检测 亸一亸

迁项目gitlab代码分支的规范,因此设置根据不同的车型来切分不同的分支。这个是开发者根据不同车厂车型在本地切出来的分支命名规范

Прислал ayunwSky — день назад

40 0 3 имя_файла3 javascript 005

Выбирает только имя файла, включая dotfiles.

Прислано анонимно — 2 дня назад

pcre2

Совпадение с идентификатором арендатора Office 365

Для проверки строки идентификатора арендатора Office 365. Например, при передаче введенного пользователем параметра в powershell.

Например, при передаче введенного пользователем параметра в powershell.

Прислал Fredrik.Wallander — 2 дня назад

pcre2

Регулярное выражение имени папки Linux

Регулярное выражение для проверки того, является ли данное имя папки допустимым linux. Ограничено 14 символами, поэтому включает старую версию Linux. Если вы знаете, что будете использовать более новую версию, вы можете использовать ограничение в 255 символов.

Прислано анонимом — 2 дня назад

pcre2

GSN

разделить слова на ключевые слова

Прислано анонимно — 2 дня назад

pcre2

BadDomainNamesPeted

? » )/gm

Прислал KC.G — 2 дня назад

pcre2

сопоставление имен файлов с эпизодами и/или сезонами

Мне было трудно сопоставлять названия эпизодов и сезонов с разделителями. так как следуют эпизоды: show.name.Sxx.Exx.разрешение.источник …

Прислал Gallo S. Chingon — 3 дня назад

pcre2

Правило даты записи (семантическое)

Правило даты записи (семантическое)

Прислал Kasshyap — 4 дня назад

0WANT 3 python0

ИВАНОУТ

Прислано анонимно — 5 дней назад

python

URL

Regex de URL

Прислано анонимно — 5 дней назад0003

Прислано анонимно — 5 дней назад

javascript

найти домены в тексте

Это регулярное выражение найдет домен внутри строк

Прислано анонимно — 5 дней назад

—

Прислал аноним — 5 дней назад

Как получить доступ к вашему приложению за маршрутизатором OpenShift? | by Balazs Szeti

Создание облачных приложений и запуск кода в контейнерах, развернутых в Kubernetes, стало предпочтительной средой выполнения во многих организациях. Использование изоляции контейнеров на уровне процесса и сети снижает затраты на обслуживание конфигурации приложения и повышает безопасность, но делает доступ к вашим службам извне кластера немного сложным.

Использование изоляции контейнеров на уровне процесса и сети снижает затраты на обслуживание конфигурации приложения и повышает безопасность, но делает доступ к вашим службам извне кластера немного сложным.

Red Hat OpenShift использует концепцию маршрутов для направления входящего трафика к приложениям, развернутым в кластере. Решение основано на экземплярах HAProxy, работающих на 1–3 выделенных узлах (узлах инфраструктуры), которые обеспечивают виртуальный хостинг. Это означает, что у нас будет несколько сервисов за одним и тем же IP-адресом и портом, и они различаются только именем хоста (например, заказы .apps.mycompany.com , запас .apps.mycompany. ком ).

Имена хостов не являются частью основного стека TCP/IP, но HAProxy Router должен знать, к какой службе клиент хочет получить доступ. Прокси-сервер проверяет имя хоста в двух местах:

- HTTP Заголовок Host

- TLS Сообщение Client Hello

Использование заголовка Host очевидно работает только для трафика HTTP/S, но обычно это именно то, что мы хотим разоблачить. Он автоматически добавляется большинством HTTP-клиентов. Выглядит так:

Он автоматически добавляется большинством HTTP-клиентов. Выглядит так:

$ curl -v http://fuse7-hello-plain.192.168.99.100.nip.io/api/hello

...

> GET /api/hello HTTP/1.1

> Хост: fuse7-hello- plain.192.168.99.100.nip.io

> User-Agent: curl/7.54.0

> Accept: */*

>

< HTTP/1.1 200 OK

...

TLS Клиент Hello более универсальное решение, которое работает для любого соединения TLS (включая HTTPS) с использованием указания имени сервера (SNI). Имя хоста отправляется в незашифрованном виде, поэтому прокси-сервер может решить, куда перенаправить зашифрованный трафик:

curl -k https://fuse7-hello-passthrough.192.168.99.100.nip.io/

Типы маршрутов

Существует четыре различных типа маршрутов в OpenShift на основе разгрузки TLS:

- Нет TLS (порт 80): незашифрованный HTTP-трафик

- Edge (порт 443): зашифрованный HTTPS-трафик между клиентом и прокси-сервером маршрутизатора.

Модуль предоставляет незашифрованную конечную точку HTTP.

Модуль предоставляет незашифрованную конечную точку HTTP. - Повторное шифрование (порт 443): зашифрованный трафик прерывается прокси-сервером маршрутизатора, как и для edge маршрутов, но модуль также предоставляет конечную точку HTTPS. Таким образом, между прокси-сервером и модулем существует еще одно TLS-соединение.

- Транзитный порт (порт 443): маршрутизатор не участвует в разгрузке TLS. Трафик между клиентом и модулем шифруется сквозным шифрованием. Этот тип также можно использовать для конечных точек TLS, отличных от HTTP.

Тип маршрута определяет, проверяет ли прокси-сервер заголовок HTTP Host или имя хоста в TLS Client Hello. Сертификат, отображаемый для клиента, попадающего в конечную точку маршрута, также зависит от конфигурации маршрута. Далее мы проверим, как проверить поведение различных типов маршрутов. Для тех, кто менее заинтересован в деталях, давайте начнем с краткого обзора:

В случае edge и повторного шифрования TLS завершается прокси-сервером маршрутизатора, чтобы он мог получить доступ к незашифрованному HTTP-трафику. Имя хоста ожидается в заголовке HTTP Host . Индивидуальный сертификат, настроенный для маршрута, или — в большинстве случаев — установленный подстановочный сертификат по умолчанию (например, *.apps.mycompany.com ) используется.

Имя хоста ожидается в заголовке HTTP Host . Индивидуальный сертификат, настроенный для маршрута, или — в большинстве случаев — установленный подстановочный сертификат по умолчанию (например, *.apps.mycompany.com ) используется.

В случае прохождения через прокси-сервер не может получить доступ к незашифрованному трафику, который может даже не быть HTTP, поэтому имя хоста выбирается из сообщения TLS Client Hello , а сертификат на конечной точке модуля виден клиенту.

Это вообще имеет значение? Ну, в большинстве случаев это не так. HTTP-клиент работает независимо от того, с каким типом маршрута он сталкивается. Понимание прокси-сервера может быть важным, например, если вам нужно настроить проверку работоспособности во внешнем балансировщике нагрузки, обращающемся к узлам инфраструктуры по их IP-адресам, чтобы проверить, развернуто ли приложение в этом кластере OpenShift или нет.

Окружающая среда

Для простого теста мы можем использовать MiniShift (см. Red Hat CDK), которая представляет собой локальную виртуальную машину OpenShift с одним узлом. См. версии, используемые для этого блога:

Red Hat CDK), которая представляет собой локальную виртуальную машину OpenShift с одним узлом. См. версии, используемые для этого блога:

$ версия minishift

minishift v1.27.0+5981f996

CDK v3.7.0-1$ версия oc

oc v3.11.69

kubernetes v1.419.0 features:90ca19.0 -Auth

Server https://192.168.99.100:8443

kubernetes v1.11.0+d4cacc0$ просмотр конфигурации minishift

— iso-url: file:///Users/bszeti/.minishift/cache/iso/minishift-rhel7.iso

— память: 6 ГБ

— openshift-версия: v3.11.82

— vm-драйвер: виртуальный бокс

Давайте создадим следующие маршруты в OpenShift для нашего простого приложения Hello World API (см. Приложение с командами):

Для каждого типа маршрута создается маршрут, следующий по умолчанию MiniShift *.192.168.99.100.nip.io соглашение об именах, которое использует nip.io для разрешения доменных имен IP-адреса виртуальной машины. Мы также создали дополнительный маршрут с пользовательским именем, чтобы проверить, не требуется ли придерживаться этого шаблона именования.

Инструменты

OpenSSL обычно доступен для Linux или Mac. Его можно использовать для открытия соединения TLS, печати сертификата и отправки HTTP-команд вручную:

$ openssl s_client -showcerts -connect fuse7-hello-edge.192.168.99.100.nip.io:443

CONNECTED(00000005)

depth=1 CN = openshift-signer@1551218868

ошибка проверки:num=19:самоподписанный сертификат в цепочке сертификатов

проверка возврата:0

---

Цепочка сертификатов

0 s:/CN= *.router.default.svc.cluster.local

i:/CN=openshift-signer@1551218868

-----НАЧАТЬ СЕРТИФИКАТ-----

...

---

ПОЛУЧИТЬ /api/hello HTTP/1.1

Хост: fuse7-hello-edge.192.168.99.100.nip.io HTTP/1.1 200 OK

...

По умолчанию имя хоста 9Используемый в команде 0169 добавляется в TLS Client Hello , но его можно установить вручную:

$ openssl s_client -connect 192.168.99.100:443 --servername any.custom.name

CONNECTED(00000003)

. ..

---

GET /api/hello HTTP/1.0 HTTP/1.1 200 OK

...

Curl автоматически устанавливает имя хоста в заголовке HTTP Host , а также в TLS Client Hello . Заголовок можно легко изменить, но имя хоста в сообщении TLS нуждается в небольшом трюке с разрешением DNS:

# Флаг '-k' используется для пропуска проверки сертификата.

$ curl -vk --resolve any.custom.name:443:192.168.99.100 -H 'Host: myhost' https://any.custom.name/api/hello

* Добавлено any.custom .name:443:192.168.99.100 в кеш DNS

* Имя хоста any.custom.name было найдено в кеше DNS

* Попытка 192.168.99.100...

* TCP_NODELAY set

* Подключено к any.custom.name (192.168.99.100 ) порт 443 (#0)

...

> GET /api/hello HTTP/1.1

> Host: myhost

> User-Agent: curl/7.54.0

> Accept: */*

>

< HTTP/1.1 200 OK

Давайте потанцуем

Поскольку среда и инструменты готовы, давайте быстро посмотрите, как ведут себя разные типы маршрутов.

Нет TLS

Вокруг простых HTTP-маршрутов особо не на что смотреть. Прокси-сервер маршрутизатора решает, к каким модулям обращаться, на основе заголовка HTTP Host .

$ curl -v http://fuse7-hello-plain.192.168.99.100.nip.io/api/hello

> GET /api/hello HTTP/1.1

> Хост: fuse7-hello-plain.192.168.99.100.nip.io

> User-Agent: curl/7.54.0

> Accept: */*

>

< HTTP/1.1 200 OK # Если заголовок хоста неверен, служба не найдена

$ curl -v http://fuse7-hello-plain.192.168.99.100 .nip.io/api/hello -H 'Хост: xxx'

> GET /api/hello HTTP/1.1

> Хост: xxx

> Агент пользователя: curl/7.54.0

> Принять: */*

>

< HTTP/1.0 503 Служба недоступна

Edge

Решение о маршрутизации принимается заголовком HTTP Host , имя хоста в TLS Client Hello игнорируется. Используется подстановочный сертификат маршрутизатора по умолчанию или индивидуальный сертификат маршрута, если он установлен.

Используется подстановочный сертификат маршрутизатора по умолчанию или индивидуальный сертификат маршрута, если он установлен.

$ curl -vk https://fuse7-hello-edge.192.168.99.100.nip.io/api/hello

> GET /api/hello HTTP/1.1

> Хост: fuse7-hello-edge.192.168 0,99.100.nip.io

>...

< HTTP/1.1 200 OK # Имя хоста в TLS Client Hello игнорируется

$ curl -vk --resolve nonexistinghost:443:192.168.99.100 https:// nonexistinghost/api/hello -H 'Хост: fuse7-hello-edge.192.168.99.100.nip.io'

> GET /api/hello HTTP/1.1

> Хост: fuse7-hello-edge.192.168.99.100 .nip.io

> ...

< HTTP/1.1 200 OK # Если заголовок хоста неверен, служба не найдена

$ curl -vk https://fuse7-hello-edge.192.168.99.100.nip.io/api/hello -H 'Хост: xxx'

> GET /api/hello HTTP/1.1

> Хост: xxx

>...

< HTTP/1.0 503 Служба недоступна

Повторное шифрование

Как и в случае Edge , заголовок HTTP Host имеет значение. Клиент видит сертификат маршрутизатора (по умолчанию или специфичный для маршрута). Важно, чтобы прокси-сервер маршрутизатора доверял сертификату, предоставленному модулем, чтобы destinationCACertificate должен быть установлен соответственно на маршруте. Чтобы доверять самоподписанному сертификату, просто добавьте его сюда. Для сертификата, подписанного ЦС, добавьте корневой (или промежуточный) сертификат ЦС. CN (имя хоста) в сертификате модуля не проверено.

Клиент видит сертификат маршрутизатора (по умолчанию или специфичный для маршрута). Важно, чтобы прокси-сервер маршрутизатора доверял сертификату, предоставленному модулем, чтобы destinationCACertificate должен быть установлен соответственно на маршруте. Чтобы доверять самоподписанному сертификату, просто добавьте его сюда. Для сертификата, подписанного ЦС, добавьте корневой (или промежуточный) сертификат ЦС. CN (имя хоста) в сертификате модуля не проверено.

$ curl -vk https://fuse7-hello-reencrypt.192.168.99.100.nip.io/api/hello

...

* Сертификат сервера:

* Тема: CN=*.router.default. svc.cluster.local

...

> ПОЛУЧИТЬ /api/hello HTTP/1.1

> Хост: fuse7-hello-reencrypt.192.168.99.100.nip.io

>...

< HTTP/1.1 200 OK # Имя хоста в TLS Client Hello игнорируется

$ curl -vk --resolve nonexistinghost: 443:192.168.99.100 https://nonexistinghost/api/hello -H 'Хост: fuse7-hello-reencrypt.192.168.99.100.nip.io'

> GET /api/hello HTTP/1.1

> Хост: fuse7- hello-reencrypt.192.168.99.100.nip.io

> ...

< HTTP/1.1 200 OK # Если заголовок хоста неверен, служба не найдена

$ curl -vk https://fuse7-hello-reencrypt.192.168.99.100.nip.io/api/hello -H 'Хост: xxx'

> GET /api/hello HTTP/1.1

> Хост: xxx

>...

< HTTP/1.0 503 Служба недоступна

Сквозная передача

TLS завершается модулем, поэтому прокси-сервер не может получить доступ к незашифрованному трафику. Решение о маршрутизации основано на имени хоста в TLS Client Hello , заголовок Host игнорируется. Кроме того, трафик не обязательно должен быть HTTPS, поскольку протокол, обернутый TLS, обрабатывается только подом.

$ curl -vk https://fuse7-hello-passthrough.192.168.99.100.nip.io/api/hello

> GET /api/hello HTTP/1.1

> Хост: fuse7-hello-passthrough.192.168 .99.100.nip.io

> ...

< HTTP/1.1 200 OK # Неверный заголовок хоста не вызывает проблем

$ curl -vk https://fuse7-hello-passthrough.192.168.99.100.nip.io /api/hello -H 'Хост: xxx'

> GET /api/hello HTTP/1.1

> Хост: xxx

>...

< HTTP/1.1 200 OK # Если сообщение TLS Client Hello неверно, служба не найдена

$ curl -vk --resolve nonexistinghost:443:192.168.99.100 https://nonexistinghost/api/hello -H 'Host: fuse7-hello- passthrough.192.168.99.100.nip.io'

> GET /api/hello HTTP/1.1

> Хост: fuse7-hello-passthrough.192.168.99.100.nip.io

> ...

< HTTP/1.0 503 Служба Недоступно

Приложение

Объяснение того, как настроить MiniShift, создать и развернуть приложение, а также как создать ресурсы OpenShift, выходит за рамки этой публикации. В качестве руководства см. команды, используемые для подготовки среды для наших тестов выше.

Сборка приложения и создание образа

$ oc проект openshift$ oc новая сборка java:8~https://github.com/bszeti/camel-springboot.git --context-dir=fuse7-hello$ oc журналы bc/camel-springboot -f

...

Running 'mvn -e -Popenshift -DskipTests -Dcom.redhat.xpaas.repo.redhatga -Dfabric8.skip=true --batch-mode -Djava.net.preferIPv4Stack =true -s /tmp/src/configuration/settings.xml -Dmaven.repo.local=/tmp/artifacts/m2 package'

... $ oc get is camel-springboot -n openshift

camel-springboot 172.30.1.1:5000/openshift/camel-springboot

Запустить приложение с HTTP

$ oc new-project hello-http # Требуется только для чтения секретов и configMaps

$ oc policy add-ro -пользовательское редактирование -z default$ cat <apiVersion: apps.openshift.io/v1

вид: DeploymentConfig

метаданные:

имя: fuse7-hello

ярлыки:

приложение: fuse7-hello

спецификация:

реплик: 1

селектор:

приложение: предохранитель7-привет

шаблон:

метаданные:

метки:

приложение: fuse7-hello спецификация

:

контейнеры:

- имя: контейнер по умолчанию

изображение: 172.30.1.1:5000/openshift/camel-springboot:последний

readynessProbe:

failure 3

httpGet:

путь: /health

порт: 8080

initialDelaySeconds: 10

timeoutSeconds: 1

ресурсы:

ограничения:

память: 512Mi

EOF$ oc get pod -n hello-hello-http7$ oc create service clusterip --tcp=8080:8080$ cat <apiVersion: route.openshift.io/v1

вид: Route

метаданные:

метки:

приложение: fuse7-hello

имя: fuse7-hello-plain

спецификация:

хост: fuse7-hello-plain.192.168.99.100. nip.io

порт:

targetPort: 8080-8080до:

тип: Service

имя: fuse7-hello

EOF$ curl -k http://fuse7-hello-plain.192.168.99.100.nip.io/api /hello

{"message":"Hello World!"} $ cat <apiVersion: route.openshift.io/v1

вид: Route

метаданные:

метки:

приложение: fuse7-hello

имя: fuse7-hello-edge

спецификация:

хост: fuse7-hello-edge.192.168.99.100.nip.io

порт:

targetPort: 8080-8080

tls :

завершение: край

до:

вид: служба

имя: fuse7-hello

EOF$ curl -k https://fuse7-hello-edge.192.168.99.100.nip.io/api/hello

{"сообщение ":"Hello World!"}

Запустить приложение с HTTPS

$ oc new-project hello-https$ oc policy add-role-to-user edit -z default # Создать самоподписанный сертификат за один шаг. Используйте парольную фразу «mysecret»

$ openssl req -newkey rsa:2048 -keyout selfsigned.key -x509 -days 365 -out selfsigned.crt -subj '/DC=com/DC=mycompany/CN=myapp'$ openssl pkcs12 - export -in selfsigned.crt -inkey selfsigned.key -out selfsigned.p12 -name myapp$ oc create secret generic hello-keystore --from-file=keystore.p12=selfsigned.p12 # Приложение fuse7-hello считывает ConfigMap с совпадающее имя

$ oc создать configmap fuse7-hello --from-literal=server.ssl.key-store=/etc/keystore/keystore.p12 --from-literal=server.ssl.key-store-password=mysecret --from-literal=server.port=8443$ cat <

apiVersion: apps.openshift.io/v1

тип: DeploymentConfig

метаданные:

имя: fuse7-hello

ярлыки:

приложение: fuse7-hello

спецификация:

реплик: 1

селектор:

приложение: fuse7-hello

шаблон :

метаданные:

метки:

приложение: fuse7-hello

спецификация:

контейнеры:

- имя: контейнер по умолчанию

изображение: 172.30.1.1:5000/openshift/camel-springboot:latest

readynessProbe:

failure 9Threshold1: 7 httpGet:

путь: /health

порт: 8443 9Схема 0197: HTTPS

initialDelaySeconds: 10

timeoutSeconds: 1

ресурсы:

лимиты:

память: 512Mi

volumeMounts:

- mountPath: /etc/keystore

имя: keystore-volume

имя: keystore-volume19: keystore-07 volumes:7 секрет:

secretName: hello-keystore

EOF$ oc создать кластер службы fuse7-hello --tcp=8443:8443$ cat <apiVersion: route. openshift.io/v1

вид: Route

метаданные:

ярлыки:

приложение: fuse7-hello

name: fuse7-hello-passthrough

spec:

host: fuse7-hello-passthrough.192.168.99.100.nip.io

port:

targetPort: 8443-8443

tls:

завершение: passthrough

to:

type: Service

имя: fuse7-hello

EOF$ curl -k https://fuse7-hello-passthrough.192.168.99.100.nip.io/api/hello

{"message":"Hello World!"} $ cat < <ЭОФ | oc apply -f -

apiVersion: route.openshift.io/v1

вид: Route

метаданные:

ярлыки:

приложение: fuse7-hello

имя: fuse7-hello-reencrypt

спецификация:

хост: fuse7-hello-reencrypt.192.168.99.100.nip.io

порт:

targetPort: 8443-8443

tls:

завершение: перешифровать

destinationCACertificate19 - 900 ----НАЧАТЬ СЕРТИФИКАТ-----

# Сертификат от selfsigned.crt

-----КОНЕЦ СЕРТИФИКАТА-----

to:

вид: Сервис

имя: fuse7-hello

EOF$ curl -k https://fuse7-hello-reencrypt.

Модуль предоставляет незашифрованную конечную точку HTTP.

Модуль предоставляет незашифрованную конечную точку HTTP. custom.name

custom.name  1 200 OK

1 200 OK  192.168.99.100.nip.io'

192.168.99.100.nip.io'  192.168 .99.100.nip.io

192.168 .99.100.nip.io

30.1.1:5000/openshift/camel-springboot:последний

30.1.1:5000/openshift/camel-springboot:последний  192.168.99.100.nip.io

192.168.99.100.nip.io  p12 --from-literal=server.ssl.key-store-password=mysecret --from-literal=server.port=8443$ cat <

p12 --from-literal=server.ssl.key-store-password=mysecret --from-literal=server.port=8443$ cat < openshift.io/v1

openshift.io/v1