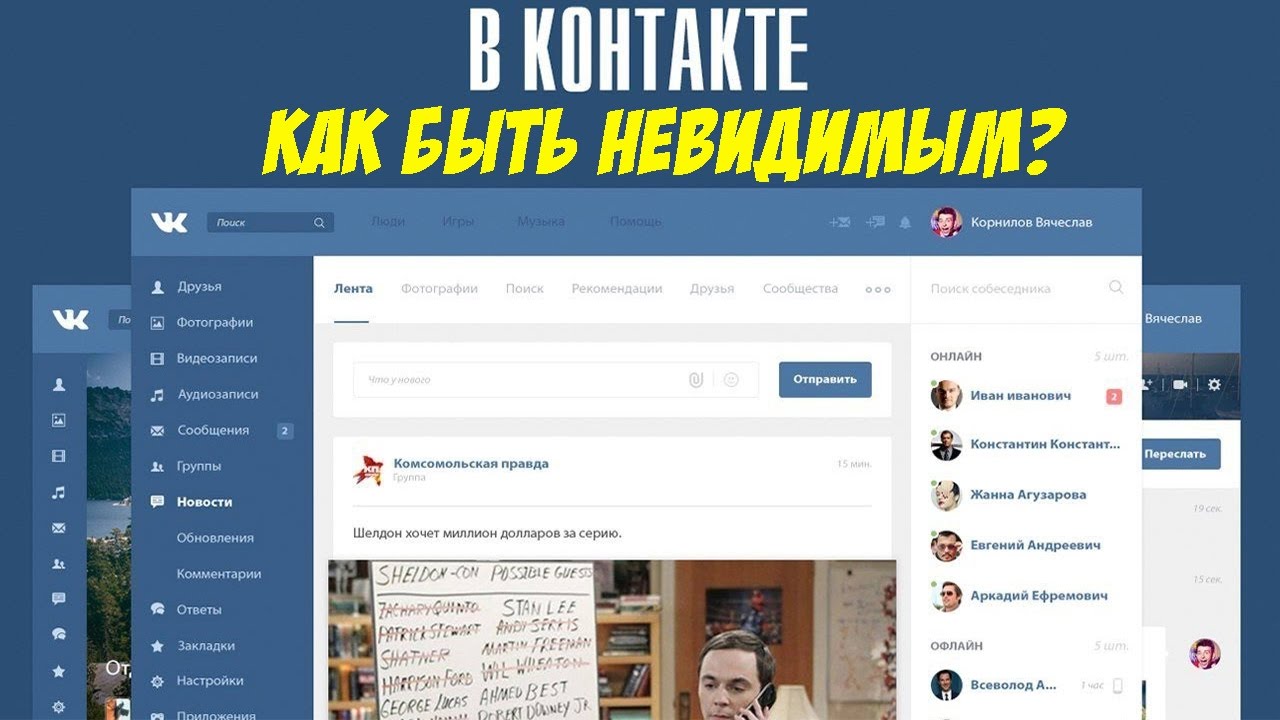

Как включить невидимку в ВК

Многие пользователи заходят в ВК для прослушивания любимой музыки или поиска интересных постов, но при этом не хотят общаться. Чтобы у друзей рядом с вашим именем не высвечивался статус «онлайн» можно «включить невидимку».

Для этого существует несколько способов:

- Без сторонних приложений;

- С использованием специального плагина или настроек для браузеров;

- Включением альтернативных «зеркал»;

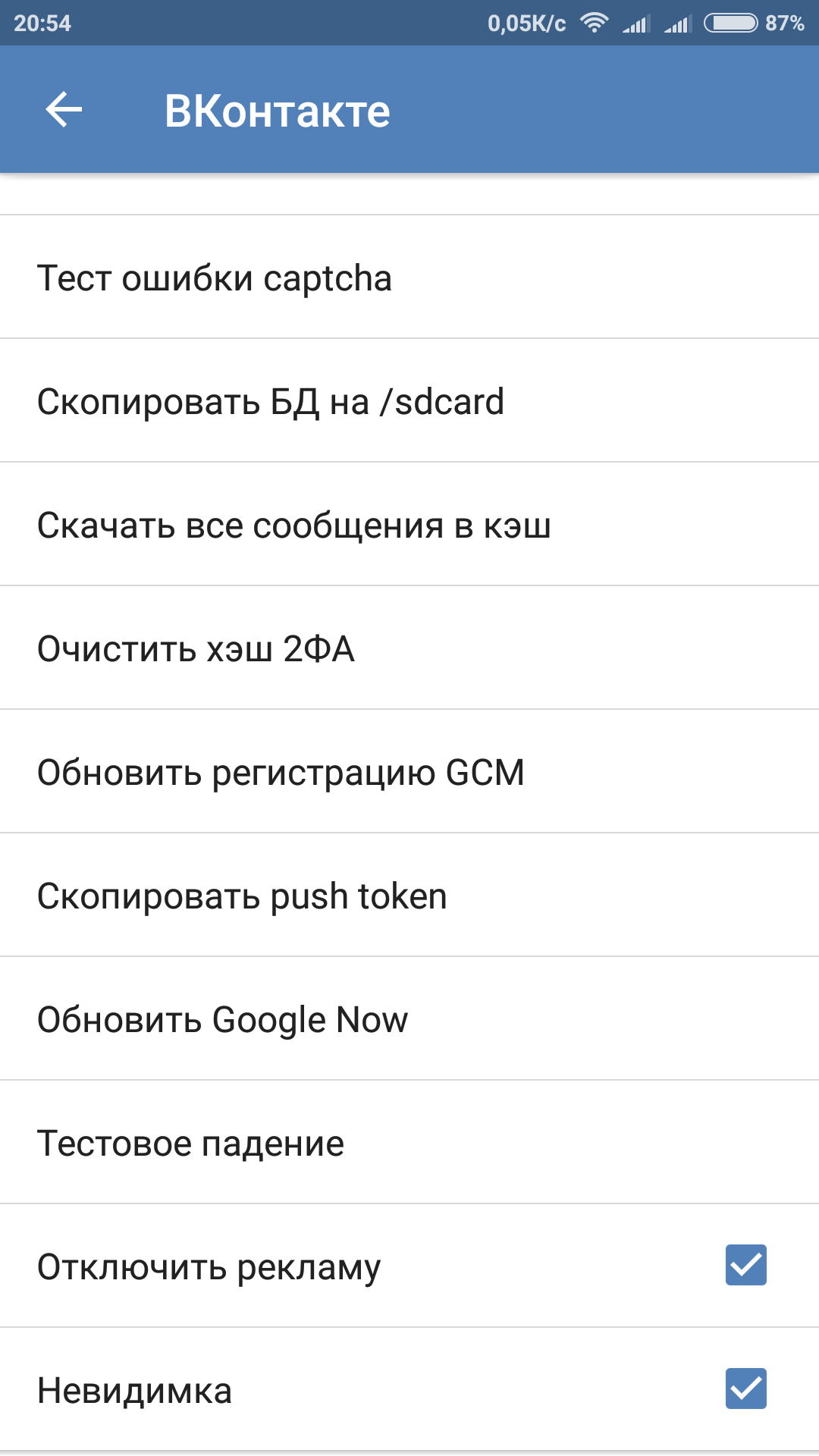

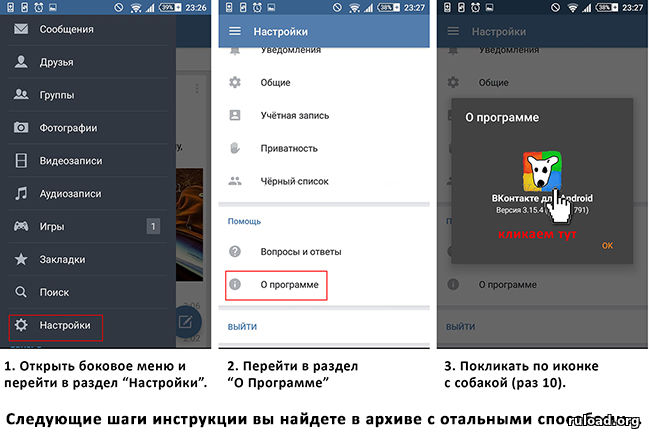

- Активация режима невидимки через мобильные устройства.

Оглавление

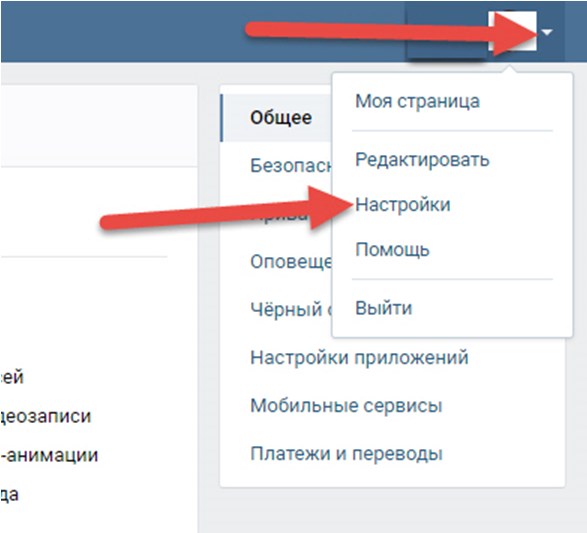

Стать невидимкой без сторонних приложений

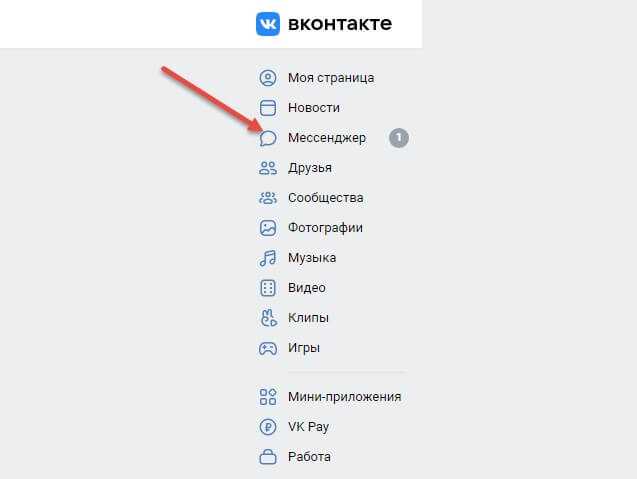

Данный способ является самым простым. Чтобы друзья какое-то время видели вас в статусе «оффлайн», нужно зайти в «Сообщения» и не выполнять никаких действий на странице примерно 20-25 минут.

Без активности аккаунт перейдет в «оффлайн». Этот метод будет работать, пока вы не обновите вкладку «Моя страница» или не начнете листать страницы других людей.

Второй способ – это добавить в «Избранное» новости или музыку. Переходя по ссылке, можно слушать композиции или листать новостные записи и находиться при этом в «offline».

Использование плагина

Сидеть во ВКонтакте в режиме невидимости можно, установив специальное расширение для Google Chrome (https://www.google.ru/chrome/browser/desktop/index.html) и Mozilla Firefox (https://www.mozilla.org/ru/firefox/). Инструмент называется «VKFox» (http://vkfox.io/) и бесплатно предоставляется производителем в интернете. Чтобы поставить его на свой компьютер, в магазине приложений Google найдите соответствующую утилиту в поиске или посетите официальный сайт и нажмите кнопку «установить».

Установленный плагин будет отображаться на панели инструментов браузера. Чтобы активировать приложение, согласитесь с настройками доступа.

Далее зайдите в «Настройки» и установите крестик напротив статуса «быть всегда онлайн»:

Теперь вы можете сидеть на своей странице «оффлайн». Чтобы выключить режим невидимки, переведите плагин в статус «быть всегда онлайн» или удалите его.

Чтобы выключить режим невидимки, переведите плагин в статус «быть всегда онлайн» или удалите его.

Установка настроек для браузера Opera

Чтобы стать невидимым через браузер Opera (http://www.opera.com/ru), перейдите в режим расширенных настроек, слева кликните по вкладке «Сеть» и уберите галочку напротив фразы «Включить автоматическое перенаправление». Считается нормальным, что сервис выдает сведения об ошибке после попытки войти в личный аккаунт.

Эти настройки работают до тех пор, пока вы не обновите свой профиль. После того как выйдете из социальной сети, верните настройки к прежнему состоянию.

Режим «Зеркала»

«Зеркала» представляют собой специальные сайты для альтернативного входа в ВК. Данные сайты шифруют соединение, поэтому вы сможете остаться невидимым для других пользователей. Этот способ очень популярен у офисных работников, которым службы безопасности блокируют доступы к различным сетевым ресурсам.

Один из наиболее популярных и безопасных сервисов – это API-dog (https://apidog. ru/auth.php). Его использование актуально и для мобильных устройств на Windows, Android и iOS. Для авторизации на сервисе API-dog введите свой логин и пароль для ВК и выберите ОС:

ru/auth.php). Его использование актуально и для мобильных устройств на Windows, Android и iOS. Для авторизации на сервисе API-dog введите свой логин и пароль для ВК и выберите ОС:

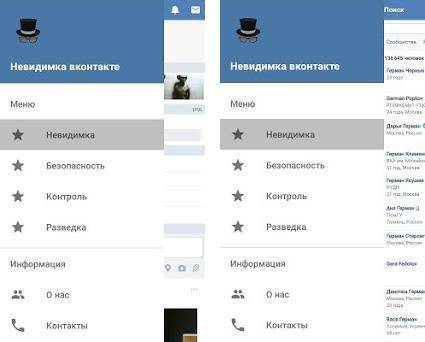

«Невидимка» на мобильных устройствах

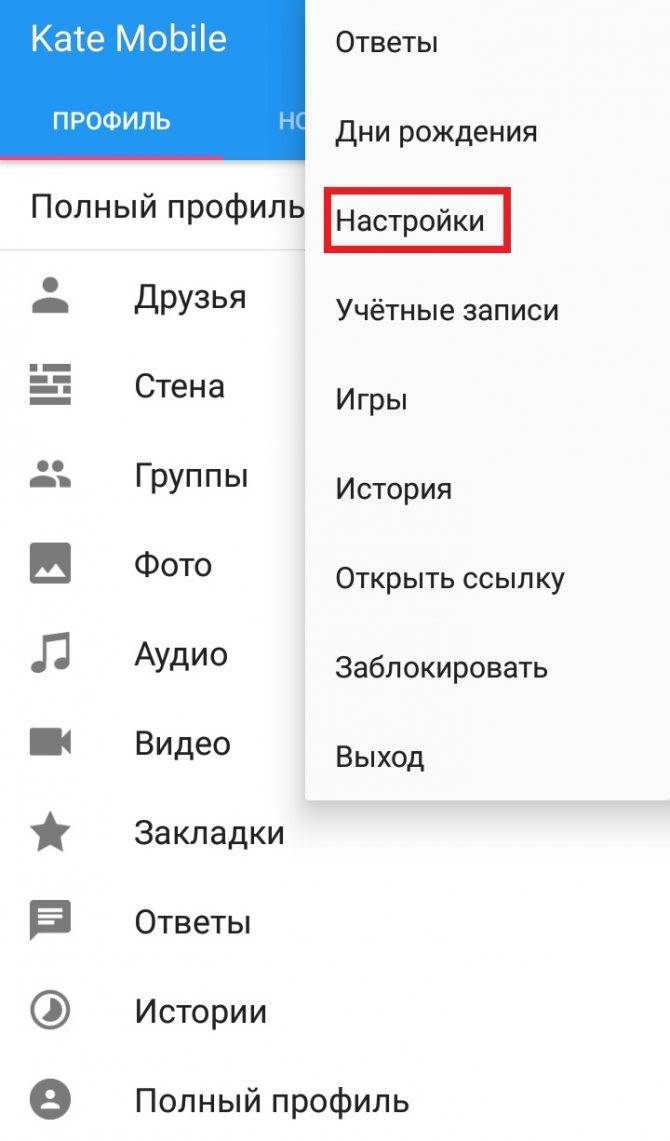

Настроить невидимку можно в мобильных устройствах на базе Android. Для этого существует специальный сервис Kate Mobile (http://katemobile.ru/). По умолчанию данный клиент имеет функцию перехода в режим невидимки. Чтобы сделать свой аккаунт невидимым, перейдите в «Настройки», кликните по вкладке «Онлайн». Выберите режим «по возможности быть оффлайн».

После того как настройки выбраны вы увидите следующее сообщение:

Это означает, что в момент вашего пребывания на странице другие пользователи будут видеть вас оффлайн, но если вы обновите свою страницу или совершите какое-то действие, время вашего последнего посещения изменится.

Для устройств Apple было выпущено альтернативное приложение VFeed (https://itunes. apple.com/ru/app/vfeed-%D0%B4%D0%BB%D1%8F-%D0%B2%D0%BA%D0%BE%D0%BD%D1%82%D0%B0%D0%BA%D1%82%D0%B5-app-for-vk/id795979328?mt=8), которое также имеет функцию перехода в оффлайн.

apple.com/ru/app/vfeed-%D0%B4%D0%BB%D1%8F-%D0%B2%D0%BA%D0%BE%D0%BD%D1%82%D0%B0%D0%BA%D1%82%D0%B5-app-for-vk/id795979328?mt=8), которое также имеет функцию перехода в оффлайн.

Знаменитый хакер Кевин Митник показывает, как стать невидимым в сети

Маленький, Браун.

Если вы похожи на меня, первое, что вы делаете утром, — это проверяете электронную почту. И, если вы похожи на меня, вам также интересно, кто еще читал вашу электронную почту. Это не паранойя. Если вы используете веб-службу электронной почты, такую как Gmail или Outlook 365, ответ очевиден и пугает.

Даже если вы удалите электронное письмо в тот момент, когда прочитаете его на своем компьютере или мобильном телефоне, это не обязательно удалит его содержимое. Где-то до сих пор есть его копия. Веб-почта находится в облаке, поэтому для доступа к ней с любого устройства в любом месте и в любое время должны быть избыточные копии. Например, если вы используете Gmail, копия каждого письма, отправленного и полученного через вашу учетную запись Gmail, сохраняется на различных серверах Google по всему миру. Это также верно, если вы используете системы электронной почты, предоставляемые Yahoo, Apple, AT&T, Comcast, Microsoft, или даже ваше рабочее место. Любые электронные письма, которые вы отправляете, также могут быть проверены в любое время хостинговой компанией. Якобы это делается для фильтрации вредоносного ПО, но реальность такова, что третьи лица могут получать и получают доступ к нашей электронной почте по другим, более зловещим и корыстным причинам.

Где-то до сих пор есть его копия. Веб-почта находится в облаке, поэтому для доступа к ней с любого устройства в любом месте и в любое время должны быть избыточные копии. Например, если вы используете Gmail, копия каждого письма, отправленного и полученного через вашу учетную запись Gmail, сохраняется на различных серверах Google по всему миру. Это также верно, если вы используете системы электронной почты, предоставляемые Yahoo, Apple, AT&T, Comcast, Microsoft, или даже ваше рабочее место. Любые электронные письма, которые вы отправляете, также могут быть проверены в любое время хостинговой компанией. Якобы это делается для фильтрации вредоносного ПО, но реальность такова, что третьи лица могут получать и получают доступ к нашей электронной почте по другим, более зловещим и корыстным причинам.

В то время как большинство из нас может мириться с тем, что наши электронные письма сканируются на наличие вредоносных программ, и, возможно, некоторые из нас допускают сканирование в рекламных целях, мысль о том, что третьи лица читают нашу корреспонденцию и действуют в соответствии с определенным содержимым, обнаруженным в определенных электронных письмах, вызывает беспокойство.

Меньшее, что вы можете сделать, это усложнить им задачу.

Начните с шифрования

Большинство веб-служб электронной почты используют шифрование при передаче электронной почты. Однако когда некоторые службы передают почту между агентами передачи почты (MTA), они могут не использовать шифрование, поэтому ваше сообщение остается открытым. Чтобы стать невидимым, вам нужно будет зашифровать свои сообщения.

В большинстве случаев шифрования электронной почты используется так называемое асимметричное шифрование. Это означает, что я генерирую два ключа: закрытый ключ, который остается на моем устройстве, которым я никогда не делюсь, и открытый ключ, который я свободно публикую в Интернете. Два ключа различны, но математически связаны.

Например: Боб хочет отправить Алисе защищенное электронное письмо. Он находит открытый ключ Алисы в Интернете или получает его непосредственно от Алисы и при отправке ей сообщения шифрует сообщение ее ключом. Это сообщение будет оставаться зашифрованным до тех пор, пока Алиса — и только Алиса — не использует кодовую фразу, чтобы разблокировать свой закрытый ключ и разблокировать зашифрованное сообщение.

Итак, как будет работать шифрование содержимого вашей электронной почты?

Самый популярный метод шифрования электронной почты — PGP, что означает «Pretty Good Privacy». Это не бесплатно. Это продукт корпорации Symantec. Но его создатель, Фил Циммерманн, также является автором бесплатной версии OpenPGP с открытым исходным кодом. И третий вариант, GPG (GNU Privacy Guard), созданный Вернером Кохом, также бесплатен. Хорошей новостью является то, что все три являются интероперабельными. Это означает, что независимо от того, какую версию PGP вы используете, основные функции одинаковы.

Самый популярный

Когда Эдвард Сноуден впервые решил раскрыть секретные данные, скопированные им из АНБ, ему понадобилась помощь единомышленников, разбросанных вокруг. мир. Защитница конфиденциальности и режиссер Лаура Пойтрас недавно закончила работу над документальным фильмом о жизни осведомителей. Сноуден хотел наладить зашифрованный обмен с Пойтрас, но лишь немногие знали ее открытый ключ.

Сноуден связался с Микой Ли из Electronic Frontier Foundation. Открытый ключ Ли был доступен в Интернете, и, согласно отчету, опубликованному в Intercept, у него был открытый ключ Пойтраса. Ли проверил, не разрешит ли Пойтрас поделиться им. Она будет.

Учитывая важность секретов, которыми они собирались поделиться, Сноуден и Пойтрас не могли использовать свои обычные адреса электронной почты. Почему нет? Их личные учетные записи электронной почты содержали уникальные ассоциации, такие как определенные интересы, списки контактов, которые могли идентифицировать каждого из них. Вместо этого Сноуден и Пойтрас решили создать новые адреса электронной почты.

Как они узнают новые адреса электронной почты друг друга? Другими словами, если бы обе стороны были полностью анонимны, как бы они узнали, кто есть кто и кому они могут доверять? Как, например, Сноуден мог исключить возможность того, что АНБ или кто-то еще не выдавали себя за новую учетную запись электронной почты Пойтраса? Публичные ключи длинные, поэтому вы не можете просто взять защищенный телефон и прочитать символы другому человеку. Вам нужен безопасный обмен электронной почтой.

Вам нужен безопасный обмен электронной почтой.

Повторно завербовав Ли, Сноуден и Пойтрас смогли закрепить свое доверие к кому-то при настройке своих новых и анонимных учетных записей электронной почты. Пойтрас впервые поделилась своим новым открытым ключом с Ли. Ли использовал не настоящий ключ, а 40-символьную аббревиатуру (или отпечаток пальца) открытого ключа Пойтраса. Это он разместил на общедоступном сайте — Твиттер.

Иногда, чтобы стать невидимым, нужно использовать видимое.

Теперь Сноуден мог анонимно просмотреть твит Ли и сравнить сокращенный ключ с полученным сообщением. Если бы они не совпадали, Сноуден знал бы, что электронной почте нельзя доверять. Сообщение могло быть скомпрометировано. Или он может говорить вместо этого с АНБ. В данном случае они совпали.

Сноуден наконец отправил Пойтрасу зашифрованное электронное письмо, назвав себя только «Citizenfour». Эта подпись стала названием ее документального фильма, получившего премию Оскар, о его кампании за права на неприкосновенность частной жизни.

Может показаться, что это конец — теперь они могут безопасно общаться по зашифрованной электронной почте — но это не так. Это было только начало.

Выбор службы шифрования

Как надежность математической операции, так и длина ключа шифрования определяют, насколько легко человеку, не имеющему ключа, взломать ваш код.

Используемые в настоящее время алгоритмы шифрования общедоступны. Ты хочешь это. Общедоступные алгоритмы были проверены на предмет слабости — это означает, что люди намеренно пытались их взломать. Всякий раз, когда один из общедоступных алгоритмов становится слабым или взломан, он удаляется, и вместо него используются более новые и сильные алгоритмы.

Ключи (более или менее) находятся под вашим контролем, поэтому, как вы могли догадаться, управление ими очень важно. Если вы сгенерируете ключ шифрования, он будет храниться на вашем устройстве только у вас и ни у кого другого. Если вы позволите компании выполнить шифрование, скажем, в облаке, то эта компания также может сохранить ключ после того, как она поделится им с вами, а также может быть вынуждена по решению суда передать ключ правоохранительным органам или государственному учреждению. , с или без ордера.

, с или без ордера.

При шифровании сообщения электронной почты, текстового сообщения или телефонного звонка используйте сквозное шифрование. Это означает, что ваше сообщение остается нечитаемым, пока не достигнет адресата. Благодаря сквозному шифрованию только вы и ваш получатель имеете ключи для расшифровки сообщения. Не оператор связи, владелец веб-сайта или разработчик приложения — стороны, которых правоохранительные органы или правительство попросят предоставить информацию о вас. Выполните поиск в Google по запросу «голосовой вызов со сквозным шифрованием». Если приложение или служба не использует сквозное шифрование, выберите другое.

Самые популярные

Если все это звучит сложно, то это потому, что так оно и есть. Но существуют подключаемые модули PGP для интернет-браузеров Chrome и Firefox, упрощающие шифрование. Одним из них является Mailvelope, который аккуратно обрабатывает открытые и закрытые ключи шифрования PGP. Просто введите парольную фразу, которая будет использоваться для генерации открытых и закрытых ключей. Затем всякий раз, когда вы пишете электронное письмо через Интернет, выберите получателя, и, если у получателя есть открытый ключ, у вас будет возможность отправить этому человеку зашифрованное сообщение.

Просто введите парольную фразу, которая будет использоваться для генерации открытых и закрытых ключей. Затем всякий раз, когда вы пишете электронное письмо через Интернет, выберите получателя, и, если у получателя есть открытый ключ, у вас будет возможность отправить этому человеку зашифрованное сообщение.

Помимо шифрования: метаданные

Даже если вы шифруете свои сообщения электронной почты с помощью PGP, небольшая, но богатая информацией часть вашего сообщения по-прежнему может быть прочитана практически любым человеком. Защищаясь от разоблачений Сноудена, правительство США неоднократно заявляло, что оно не фиксирует фактическое содержание наших электронных писем, которое в этом случае было бы нечитаемым с шифрованием PGP. Вместо этого правительство заявило, что собирает только метаданные электронной почты.

Что такое метаданные электронной почты? Это информация в полях «Кому» и «От кого», а также IP-адреса различных серверов, которые обрабатывают электронную почту от источника до получателя. Он также включает строку темы, которая иногда может быть очень показательной в отношении зашифрованного содержимого сообщения. Метаданные, унаследованные с первых дней существования Интернета, по-прежнему включаются в каждое отправленное и полученное электронное письмо, но современные программы чтения электронной почты скрывают эту информацию от отображения.

Он также включает строку темы, которая иногда может быть очень показательной в отношении зашифрованного содержимого сообщения. Метаданные, унаследованные с первых дней существования Интернета, по-прежнему включаются в каждое отправленное и полученное электронное письмо, но современные программы чтения электронной почты скрывают эту информацию от отображения.

Это может звучать нормально, так как третьи лица на самом деле не читают содержимое, и вас, вероятно, не волнует механика доставки этих писем — различные адреса серверов и временные метки — но вас Я буду удивлен тем, как много можно узнать только из пути и частоты писем.

По словам Сноудена, метаданные нашей электронной почты, текстовых сообщений и телефонов собираются АНБ и другими агентствами. Но правительство не может собирать метаданные от всех — или может? Технически нет. Однако с 2001 г. наблюдается резкий рост «законных» сборов9.0003

Чтобы стать по-настоящему невидимым в цифровом мире, вам нужно сделать больше, чем просто зашифровать свои сообщения. Вам потребуется:

Вам потребуется:

Удалить ваш настоящий IP-адрес: Это ваша точка подключения к Интернету, ваш отпечаток пальца. Он может показать, где вы находитесь (вплоть до вашего физического адреса) и каким провайдером вы пользуетесь.

Скройте свое аппаратное и программное обеспечение: Когда вы подключаетесь к веб-сайту в Интернете, сайт может собирать моментальный снимок используемого вами аппаратного и программного обеспечения.

Защитите свою анонимность: Атрибуция в сети затруднена. Доказать, что вы были за клавиатурой, когда произошло событие, сложно. Однако, если вы идете перед камерой, прежде чем выйти в интернет в Starbucks, или если вы только что купили латте в Starbucks с помощью своей кредитной карты, эти действия могут быть связаны с вашим присутствием в сети через несколько мгновений спустя.

Для начала ваш IP-адрес показывает, где вы находитесь в мире, каким провайдером вы пользуетесь, а также личность человека, платящего за интернет-услуги (это может быть или не быть вами). Вся эта информация включена в метаданные электронной почты и впоследствии может быть использована для вашей уникальной идентификации. Любое сообщение, будь то электронная почта или нет, может быть использовано для вашей идентификации на основе адреса внутреннего протокола (IP), назначенного маршрутизатору, который вы используете, когда вы находитесь дома, на работе или в гостях у друга.

Вся эта информация включена в метаданные электронной почты и впоследствии может быть использована для вашей уникальной идентификации. Любое сообщение, будь то электронная почта или нет, может быть использовано для вашей идентификации на основе адреса внутреннего протокола (IP), назначенного маршрутизатору, который вы используете, когда вы находитесь дома, на работе или в гостях у друга.

Самые популярные

Конечно, IP-адреса в электронных письмах могут быть подделаны. Кто-то может использовать прокси-адрес — не его или ее реальный IP-адрес, а чей-то другой — что электронная почта, кажется, исходит из другого места. Прокси подобен переводчику иностранного языка — вы говорите с переводчиком, а переводчик говорит с говорящим на иностранном языке — только сообщение остается точно таким же. Дело в том, что кто-то может использовать прокси из Китая или даже Германии, чтобы избежать обнаружения по электронной почте, которая действительно приходит из Северной Кореи.

Вместо того, чтобы размещать свой собственный прокси-сервер, вы можете использовать службу, известную как анонимный ремейлер, который будет маскировать IP-адрес вашей электронной почты для вас. Анонимный ремейлер просто меняет адрес электронной почты отправителя перед отправкой сообщения предполагаемому получателю. Получатель может ответить через ремейлер. Это самая простая версия.

Одним из способов замаскировать свой IP-адрес является использование лукового маршрутизатора (Tor), что и сделали Сноуден и Пойтрас. Tor предназначен для использования людьми, живущими в суровых условиях, как способ избежать цензуры популярных СМИ и сервисов и предотвратить отслеживание того, какие поисковые запросы они используют. Tor остается бесплатным и может использоваться кем угодно и где угодно — даже вами.

Как работает Tor? Это переворачивает обычную модель доступа к веб-сайту. Когда вы используете Tor, прямая связь между вами и вашим целевым веб-сайтом скрыта дополнительными узлами, и каждые десять секунд цепочка узлов, соединяющих вас с любым сайтом, который вы просматриваете, меняется без перерыва для вас. Различные узлы, соединяющие вас с сайтом, подобны слоям внутри луковицы. Другими словами, если кто-то отступит от целевого веб-сайта и попытается найти вас, он не сможет этого сделать, потому что путь будет постоянно меняться. Если ваша точка входа и точка выхода не связаны каким-либо образом, ваше соединение считается анонимным.

Различные узлы, соединяющие вас с сайтом, подобны слоям внутри луковицы. Другими словами, если кто-то отступит от целевого веб-сайта и попытается найти вас, он не сможет этого сделать, потому что путь будет постоянно меняться. Если ваша точка входа и точка выхода не связаны каким-либо образом, ваше соединение считается анонимным.

Для использования Tor вам понадобится модифицированный браузер Firefox с сайта Tor (torproject.org). Всегда ищите законные браузеры Tor для вашей операционной системы на веб-сайте проекта Tor. Не используйте сторонний сайт. Для операционных систем Android Orbot — это законное бесплатное приложение Tor из Google Play, которое одновременно шифрует ваш трафик и скрывает ваш IP-адрес. На устройствах iOS (iPad, iPhone) установите Onion Browser, законное приложение из магазина приложений iTunes.

В дополнение к тому, что вы можете путешествовать по Интернету с возможностью поиска, Tor дает вам доступ к миру сайтов, которые обычно недоступны для поиска — так называемому Даркнету. Это сайты, которые не разрешаются в обычные имена, такие как Google.com, а заканчиваются расширением .onion. Некоторые из этих скрытых сайтов предлагают, продают или предоставляют товары и услуги, которые могут быть незаконными. Некоторые из них являются законными сайтами, поддерживаемыми людьми в угнетенных частях мира.

Это сайты, которые не разрешаются в обычные имена, такие как Google.com, а заканчиваются расширением .onion. Некоторые из этих скрытых сайтов предлагают, продают или предоставляют товары и услуги, которые могут быть незаконными. Некоторые из них являются законными сайтами, поддерживаемыми людьми в угнетенных частях мира.

Однако следует отметить, что у Tor есть несколько слабых сторон: вы не можете контролировать узлы выхода, которые могут находиться под контролем правительства или правоохранительных органов; вы все еще можете быть профилированы и, возможно, идентифицированы; и Tor очень медленный.

Самый популярный

При этом, если вы все же решили использовать Tor, вам не следует запускать его на том же физическом устройстве, которое вы используете для просмотра. Другими словами, у вас есть ноутбук для просмотра веб-страниц и отдельное устройство для Tor (например, мини-компьютер Raspberry Pi с установленным программным обеспечением Tor). Идея заключается в том, что если кто-то сможет взломать ваш ноутбук, он все равно не сможет отключить ваш транспортный уровень Tor, поскольку он работает на отдельной физической машине.

Идея заключается в том, что если кто-то сможет взломать ваш ноутбук, он все равно не сможет отключить ваш транспортный уровень Tor, поскольку он работает на отдельной физической машине.

Создать новую (невидимую) учетную запись

Устаревшие учетные записи электронной почты могут быть различными способами связаны с другими сферами вашей жизни — друзьями, хобби, работой. Чтобы общаться в тайне, вам нужно будет создать новые учетные записи электронной почты с помощью Tor, чтобы IP-адрес, устанавливающий учетную запись, никоим образом не был связан с вашей реальной личностью.

Создание анонимных адресов электронной почты сложно, но возможно.

Поскольку вы оставите след, если заплатите за частную почтовую службу, на самом деле вам лучше использовать бесплатный веб-сервис. Незначительная проблема: Gmail, Microsoft, Yahoo и другие требуют, чтобы вы предоставили номер телефона для подтверждения вашей личности. Очевидно, что вы не можете использовать свой настоящий номер мобильного телефона, так как он может быть связан с вашим настоящим именем и настоящим адресом. Возможно, вы сможете настроить номер телефона Skype, если он поддерживает голосовую аутентификацию вместо аутентификации по SMS; однако для ее настройки вам все равно потребуется существующая учетная запись электронной почты и предоплаченная подарочная карта.

Возможно, вы сможете настроить номер телефона Skype, если он поддерживает голосовую аутентификацию вместо аутентификации по SMS; однако для ее настройки вам все равно потребуется существующая учетная запись электронной почты и предоплаченная подарочная карта.

Некоторые люди думают, что одноразовые телефоны — это устройства, используемые только террористами, сутенерами и наркоторговцами, но у них есть множество совершенно законных применений. Телефоны-рекордеры в основном предоставляют услуги голосовой связи, текстовых сообщений и электронной почты, и это почти все, что нужно некоторым людям.

Однако анонимно купить одноразовый телефон будет непросто. Конечно, я мог бы пойти в Walmart и заплатить наличными за одноразовый телефон и сто минут эфирного времени. Кто бы знал? Ну, многие бы хотели.

Во-первых, как я попал в Walmart? Я взял машину Uber? Я взял такси? Все эти записи могут быть вызваны в суд. Я мог бы водить свою собственную машину, но правоохранительные органы используют технологию автоматического распознавания номерных знаков (ALPR) на больших общественных парковках для поиска пропавших без вести и угнанных автомобилей, а также людей, на которых есть непогашенные ордера. Записи ALPR могут быть вызваны в суд.

Записи ALPR могут быть вызваны в суд.

Даже если бы я пошел в Walmart, как только я войду в магазин, мое лицо будет видно на нескольких камерах безопасности в самом магазине, и это видео может быть вызвано в суд.

Хорошо, допустим, я посылаю в магазин незнакомца — может быть, бездомного, которого нанял на месте. Этот человек заходит и покупает телефон и несколько карт пополнения данных за наличные. Может быть, вы договоритесь о встрече с этим человеком позже, вне магазина. Это поможет физически дистанцироваться от фактической транзакции.

Для активации предоплаченного телефона необходимо либо позвонить в отдел обслуживания клиентов мобильного оператора, либо активировать его на веб-сайте провайдера. Чтобы избежать записи для «гарантии качества», безопаснее активировать через Интернет. Минимальной мерой безопасности должно быть использование Tor в открытой беспроводной сети после того, как вы изменили свой MAC-адрес. Вы должны составить всю информацию о подписчике, которую вы вводите на веб-сайте. Для вашего адреса просто введите в Google адрес крупного отеля и используйте его. Придумайте дату рождения и PIN-код, которые вы будете помнить на случай, если в будущем вам понадобится обратиться в службу поддержки.

Для вашего адреса просто введите в Google адрес крупного отеля и используйте его. Придумайте дату рождения и PIN-код, которые вы будете помнить на случай, если в будущем вам понадобится обратиться в службу поддержки.

Самые популярные

ваш телефон код подтверждения или голосовой вызов. Теперь у вас есть учетная запись Gmail, которую практически невозможно отследить. Мы можем создавать достаточно безопасные электронные письма, IP-адрес которых — благодаря Tor — является анонимным (хотя у вас нет контроля над выходными узлами) и чье содержимое, благодаря PGP, не может быть прочитано, кроме как по назначению. получатель.

Чтобы сохранить анонимность этой учетной записи, вы можете получить доступ к учетной записи только из Tor, чтобы ваш IP-адрес никогда не был связан с ней. Кроме того, вы никогда не должны выполнять какие-либо поиски в Интернете, войдя в эту анонимную учетную запись Gmail; вы можете непреднамеренно искать что-то, что связано с вашей истинной личностью. Даже поиск информации о погоде может раскрыть ваше местоположение.

Даже поиск информации о погоде может раскрыть ваше местоположение.

Как видите, чтобы стать невидимым и оставаться невидимым, требуется огромная дисциплина и постоянное усердие. Но оно того стоит. Самые важные выводы: во-первых, помните обо всех способах, которыми кто-то может вас идентифицировать, даже если вы предпримете некоторые, но не все меры предосторожности, которые я описал. И если вы принимаете все эти меры предосторожности, знайте, что вам необходимо проявлять должную осмотрительность каждый раз, когда вы используете свои анонимные учетные записи. Без исключений.

Отрывок из Искусство невидимости: самый известный в мире хакер учит вас, как быть в безопасности в эпоху Большого Брата и больших данных , Copyright © 2017 Кевин Д. Митник и Роберт Вамози. Используется с разрешения Little, Brown and Company, Нью-Йорк. Все права защищены.

Мой забавный проект искусственного интеллекта — Как стать невидимым?

Наверное, многие из вас слышали о серии книг о Гарри Поттере. В этой серии Гарри Поттер носил мантию-невидимку, которая делала его невидимым…! Вам интересно, как они делали плащи-невидимки…..? Сделать этот плащ-невидимку не так сложно, как ракетостроение. Используя простые методы в OpenCV, мы можем реализовать этот невидимый плащ. Эта концепция похожа на зеленую циновку, используемую в киносъемках. После съемки они добавляют графику вместо зеленого мата, чтобы дать результат.

В этой серии Гарри Поттер носил мантию-невидимку, которая делала его невидимым…! Вам интересно, как они делали плащи-невидимки…..? Сделать этот плащ-невидимку не так сложно, как ракетостроение. Используя простые методы в OpenCV, мы можем реализовать этот невидимый плащ. Эта концепция похожа на зеленую циновку, используемую в киносъемках. После съемки они добавляют графику вместо зеленого мата, чтобы дать результат.

В этой реализации мы узнаем, как создать собственный «плащ-невидимку», используя простые методы компьютерного зрения в OpenCV. Здесь мы используем OpenCV, потому что он предоставляет лучшие встроенные библиотеки для реализации этого за несколько шагов.

Шаги, использованные для этой реализации Статус невидимости с помощью OpenCV:-- Определение функции

- Захват и сохранение фона

- Захват живого видео с помощью веб-камеры

- Отображение выходных данных

Итак, теперь давайте начнем с этой интересной реализации.

import numpy as np

import cv2

def detect_func(кадр, фон):

hsv_image = cv2. cvtColor(frame, cv2.COLOR_RGB2HSV)

Используя приведенный ниже фрагмент кода, мы назначим значения чувствительности, оттенка и диапазона для синего цвета.

sensitivity = 20

H_Value = 20

light_blue = np.array([H_Value - чувствительность, 60, 60 ])

dark_blue = np.array([H_Value + чувствительность, 255, 255])

В приведенной выше реализации мы использовали значения синего цвета, которые можно заменить другим цветом, просто изменив эти значения. область, край.

create_mask = cv2.inRange(hsv_image, light_blue, dark_blue)

kernel_size = 15

kernel = np. ones((kernel_size, kernel_size), np.uint8)

ones((kernel_size, kernel_size), np.uint8)

закрытие = cv2. morphologyEx(create_mask, cv2.MORPH_CLOSE, ядро)

контуры, _ = cv2.findContours(закрытие, cv2.RETR_EXTERNAL, cv2.CHAIN_APPROX_SIMPLE)

отсортировано = отсортировано (контуры, ключ = cv2.contourArea, реверс = Верно)[:5]

mask = cv2.fillPoly(np.zeros((500, 500, 3), dtype=np.uint8), pts =[cont_sorted[0]], color=(255,255,255))

В приведенном выше реализация, ядро большего размера дает меньше пробелов на изображении

В приведенном ниже фрагменте кода мы будем использовать функцию cv2.fillPoly для объединения маски и фоновых кадров, которые отображают окончательный вывод.

object_mask = cv2.fillPoly(frame, pts =[cont_sorted[0]], color=(0,0,0))

background = np.bitwise_and(contour_mask, background)

final_img = cv2.bitwise_or(object_mask, background

return final_img 9021 9

Чтобы манипулировать видео с помощью маски, мы использовали операции побитовое_и и побитовое_или.