Как взломать страницу Вконтакте: полный гид для новичков

Доступ к социальным сетям стал как никогда простым и удобным — достаточно ввести логин и пароль, и вы уже внутри. Но что, если вы забыли свои данные авторизации, а желание зайти на страницу не ослабло?

В поиске путей обойти защиту Вконтакте многие приходят к мысли о том, как взломать страницу и получить доступ к ее содержанию. Однако, такое действие — это нарушение законов, которое может наказываться штрафом или даже лишением свободы.

В этой статье мы не будем рассматривать методы взлома страницы Вконтакте, однако, мы подробно разберем технические возможности, которые использовались раньше. Это поможет вам защитить свою страницу и избежать потери контроля над ней.

Пожалуйста, не пытайтесь получить доступ к чужой странице Вконтакте без предварительного согласия владельца. Это нарушение закона и может повлечь за собой серьезные последствия.

Содержание

- Как узнать пароль Вконтакте зная логин?

- Программы для взлома страниц в социальной сети ВКонтакте

- Что делать, если вашу страницу ВКонтакте взломали:

- 1.

Смените пароль

Смените пароль - 2. Удалите ненужные приложения

- 3. Напишите в поддержку ВКонтакте

- 4. Будьте осторожны

- Взлом страницы ВКонтакте — официальность

- Как пометить галочкой поле «Чужой компьютер» для входа на чужую страницу ВКонтакте

- Как зайти на сайт Вконтакте неофициально

- Используйте VPN или прокси-серверы

- Используйте мобильное приложение

- Используйте анонимайзеры или тор

- Будьте осторожны в попытках взлома страницы

- Нелегальное размещение материалов

- Метод «умного» перебора при взломе страницы ВКонтакте

- Какую угрозу представляет взлом страницы ВКонтакте?

- Как происходит взлом страницы ВКонтакте?

- Как защитить свою страницу ВКонтакте?

- Режим инкогнито в браузере для большей безопасности

- Решение проблемы с отвязкой номера от чужой страницы ВКонтакте

- Как зайти официально на страницу ВКонтакте?

- Что делать, если забыл пароль от ВК

- Почему я попадаю на чужую страницу? В чем причина?

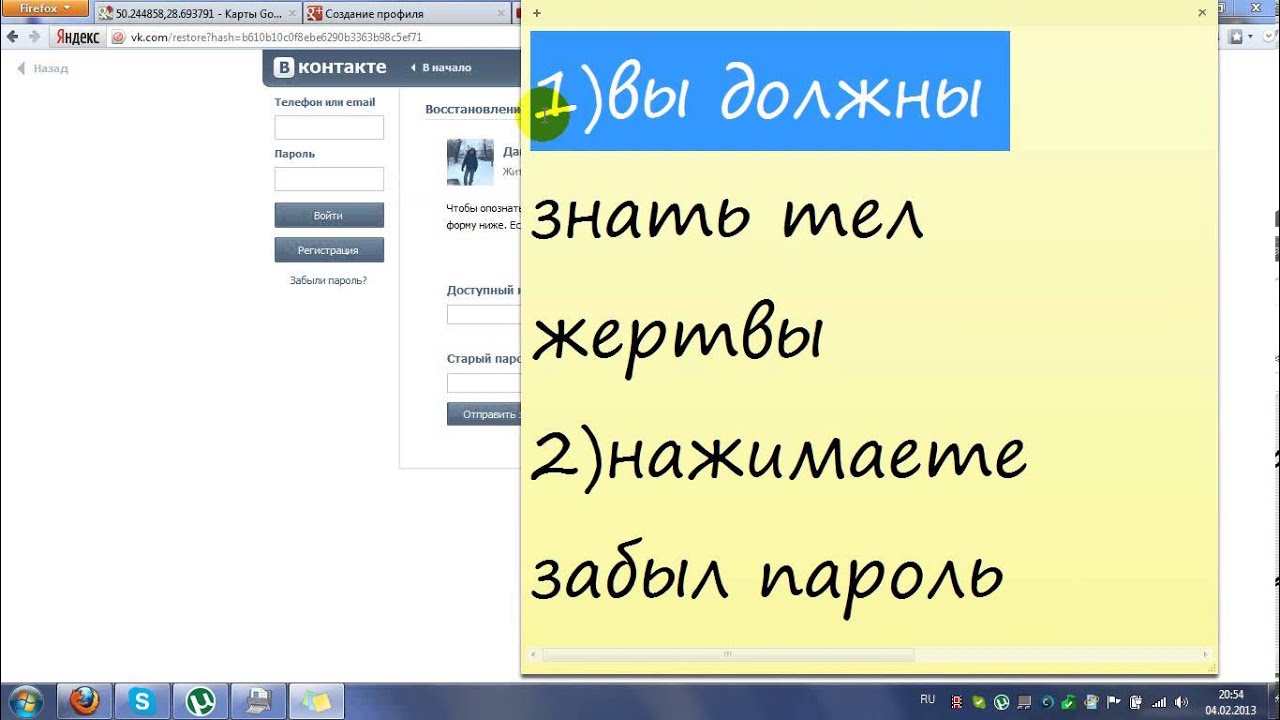

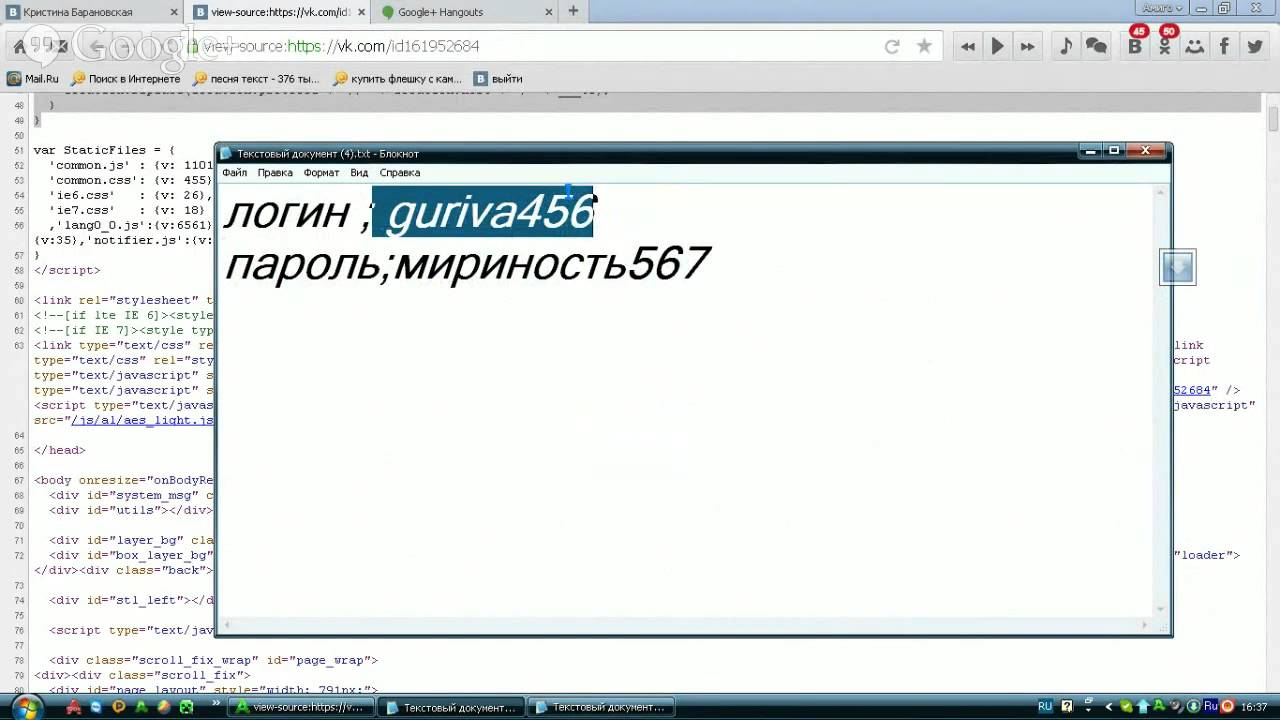

Как узнать пароль Вконтакте зная логин?

Возможность взлома чужой страницы Вконтакте с помощью знания логина и пароля является неправомочной и незаконной. Однако, в некоторых ситуациях, например, при утере пароля, восстановить доступ на страницу может быть необходимо. Как же узнать пароль Вконтакте, если известен только логин?

Однако, в некоторых ситуациях, например, при утере пароля, восстановить доступ на страницу может быть необходимо. Как же узнать пароль Вконтакте, если известен только логин?

Если забыли пароль, можно воспользоваться функцией «Забыли пароль?», которая находится на странице входа в Вконтакте. Вам будет отправлено письмо на указанный при регистрации email с дальнейшими инструкциями по восстановлению доступа к аккаунту.

Если же утерян как логин, так и пароль, то можно попробовать обратиться в техническую поддержку Вконтакте. Для этого необходимо написать письмо на адрес [email protected] и указать все известные данные об аккаунте (например, ФИО, дата рождения, номер телефона, по которому был зарегистрирован профиль).

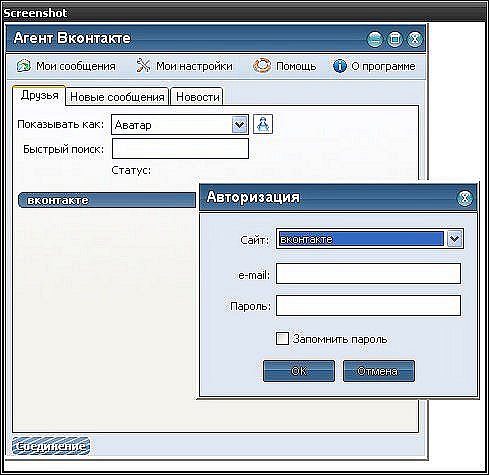

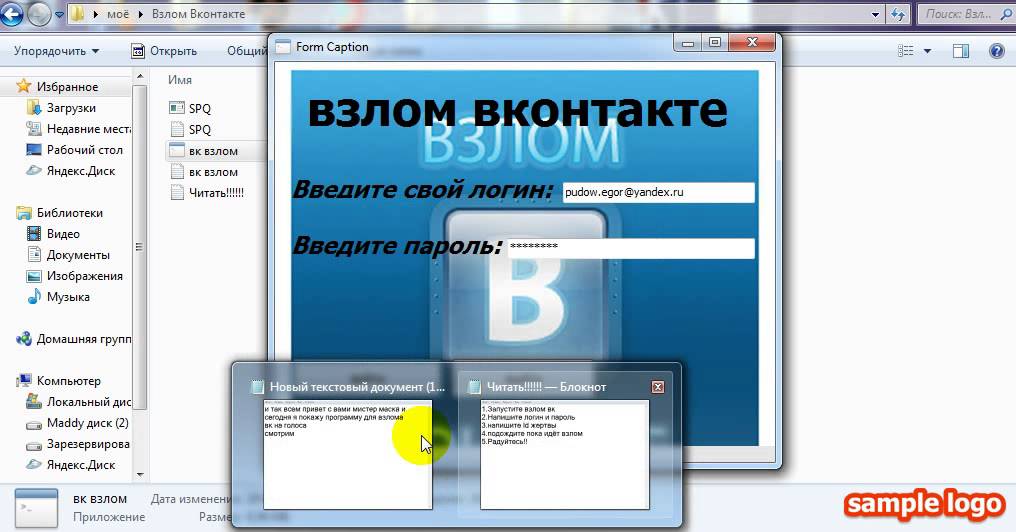

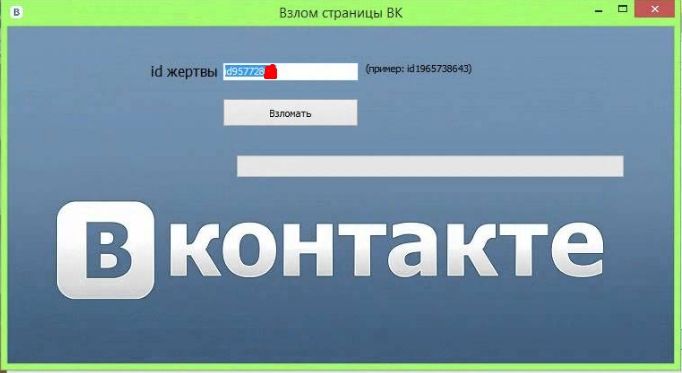

Программы для взлома страниц в социальной сети ВКонтакте

В сети интернет вы можете найти множество программ, которые обещают вам взломать страницу ВКонтакте неизвестного человека. Но стоит помнить, что использование таких программ является противозаконным и может привести к серьезным последствиям.

Kali Linux — это отличная программа для тестирования безопасности сети, включая ВКонтакте. С ее помощью вы можете найти уязвимости в системе, которые можно использовать для взлома страницы. Однако, Kali Linux является сложной в использовании для новичков, и освоить ее потребуется немало времени и знаний.

BruteForcer — это программа, которая основывается на словарных атаках. Она перебирает все возможные пароли, пытаясь взломать страницу. Однако, она может занять много времени и не дать никакого результата, если пароль слишком сложный.

- Важно помнить:

- Использование программ для взлома чужой страницы в социальной сети ВКонтакте противозаконно и может привести к уголовной ответственности.

- Пароль должен быть максимально сложным и не содержать личной информации.

- Не нужно доверять программам, которые обещают взломать страницу в ВКонтакте за несколько минут.

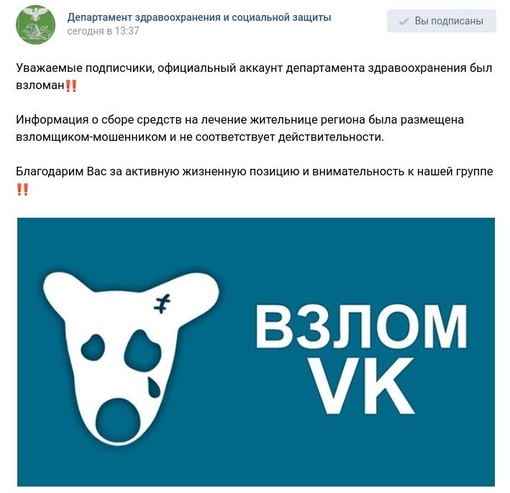

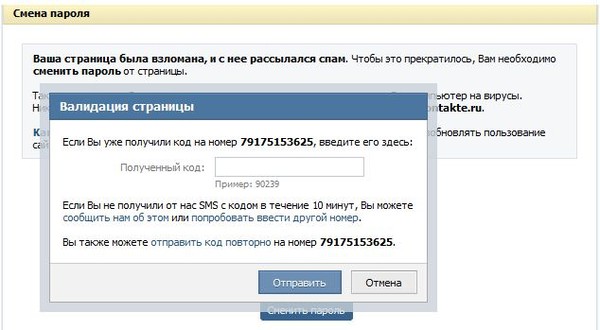

Что делать, если вашу страницу ВКонтакте взломали:

1.

Смените пароль

Смените парольВ первую очередь вам необходимо сменить пароль на своей странице ВКонтакте. Старый пароль может быть уязвимым и использоваться злоумышленником для получения доступа к вашей странице. Смените пароль на более сложный, который будет состоять из цифр, букв и знаков препинания.

2. Удалите ненужные приложения

Взломщик мог использовать сторонние приложения, чтобы получить доступ к вашей странице. Проверьте список установленных приложений на своей странице ВКонтакте и удалите те приложения, которые вы не устанавливали или не используете.

3. Напишите в поддержку ВКонтакте

Сообщите в службу поддержки ВКонтакте о взломе вашей страницы. Приложите к письму скриншоты взломанной страницы, если это возможно, и подробно опишите ситуацию. Работники поддержки помогут вам восстановить доступ к странице.

4. Будьте осторожны

В будущем будьте более осторожны в обращении с паролями и установкой сторонних приложений. Используйте сложные пароли, не передавайте их кому-либо и не используйте повторяющиеся пароли. Устанавливайте приложения только из надежных источников и проверяйте разрешения, которые запрашивает приложение при установке.

Используйте сложные пароли, не передавайте их кому-либо и не используйте повторяющиеся пароли. Устанавливайте приложения только из надежных источников и проверяйте разрешения, которые запрашивает приложение при установке.

Взлом страницы ВКонтакте — официальность

Взлом страницы ВКонтакте — это незаконное действие, которое является преступлением. Доступ к чужой странице в социальной сети может быть получен только с разрешения владельца аккаунта или судебным решением.

ВКонтакте является серьезной социальной платформой, на которой тысячи людей общаются, используя личные данные и доверительную информацию. Поэтому любые попытки взлома или несанкционированного доступа к странице могут привести к серьезным последствиям.

ВКонтакте имеет особый интерес в защите своих пользователей. Если вы столкнулись с подозрительной активностью, связанной с вашим аккаунтом, немедленно свяжитесь со службой технической поддержки или обратитесь в полицию.

- Не доверяйте сайтам, которые обещают вам взломать страницу ВКонтакте.

- Никогда не предоставляйте свои личные данные или пароль от аккаунта сторонним лицам.

- Найдите другие способы общения и связи с теми, кого вы не можете найти в социальных сетях.

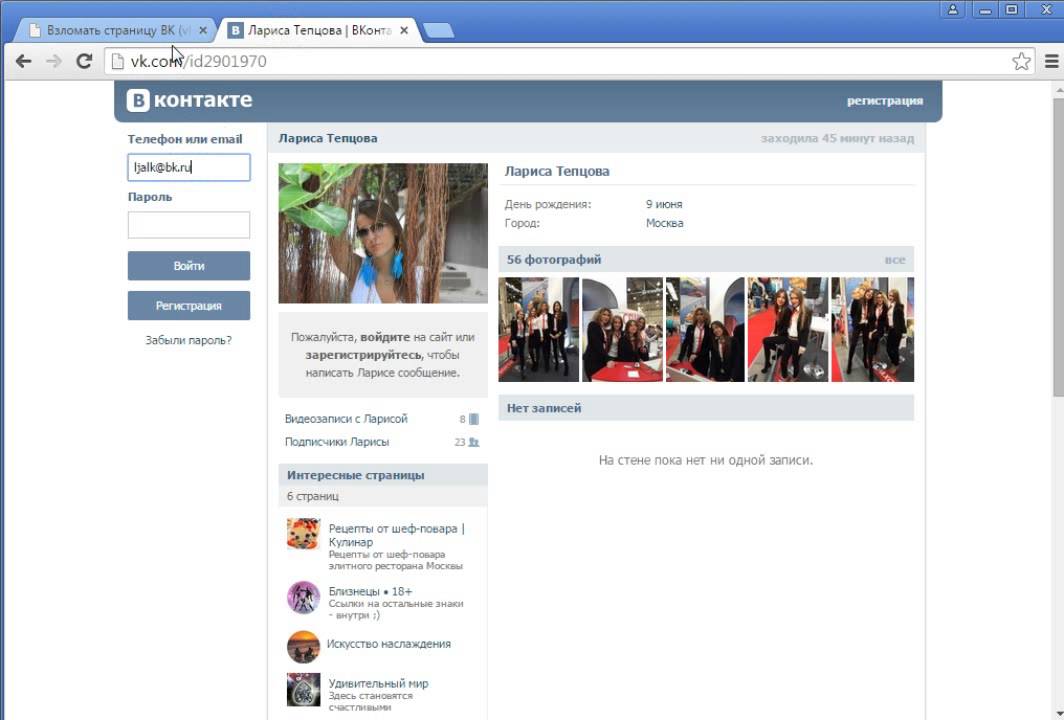

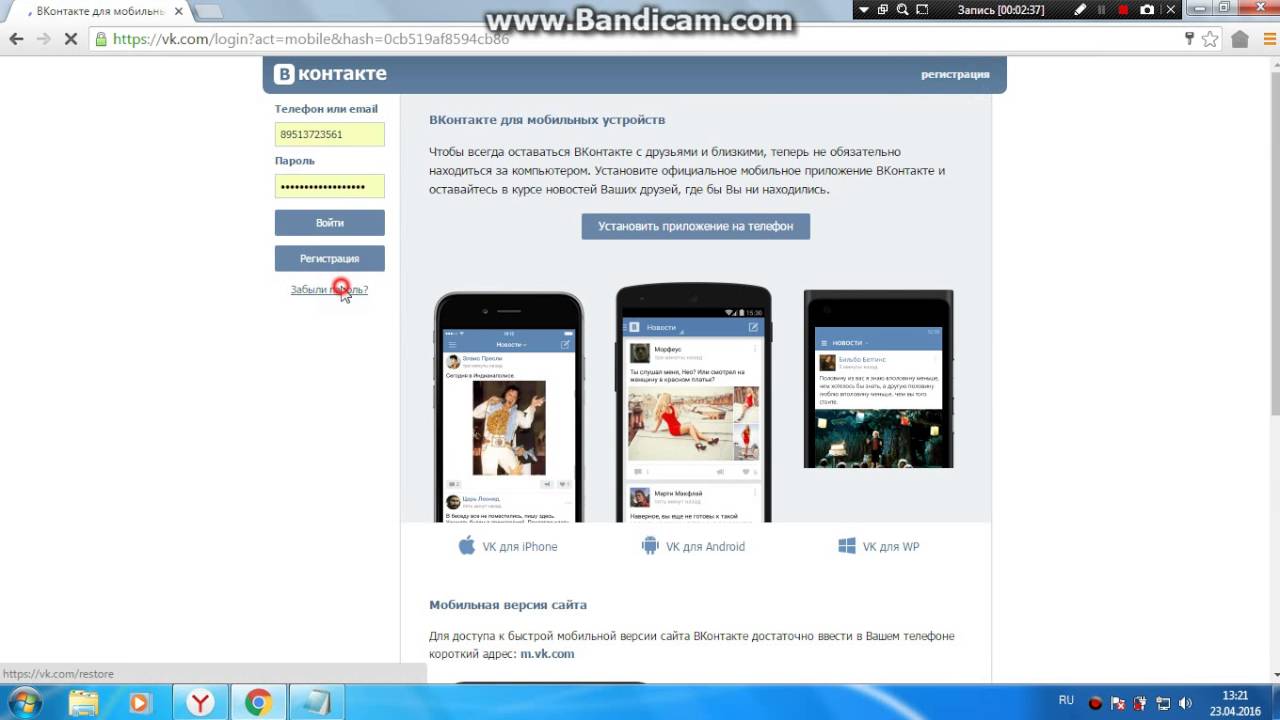

Как пометить галочкой поле «Чужой компьютер» для входа на чужую страницу ВКонтакте

Если вам нужно зайти на страницу друга или знакомого в социальной сети ВКонтакте, но нет его пароля, то можно использовать функцию «Чужой компьютер».

Для этого необходимо:

- Зайти на страницу ВКонтакте и нажать на кнопку «Вход».

- Выбрать опцию «Чужой компьютер».

- Ввести логин и пароль человека, чью страницу вы хотите открыть.

Обязательно отметьте галочку «Чужой компьютер», чтобы система не запрашивала код подтверждения входа.

Таким образом, вы сможете без труда зайти на страницу человека в социальной сети ВКонтакте и пользоваться всеми доступными функциями.

Как зайти на сайт Вконтакте неофициально

Используйте VPN или прокси-серверы

Некоторые страны или провайдеры могут заблокировать доступ к Вконтакте. В этом случае можно воспользоваться специальными инструментами, такими как VPN или прокси-серверы. Они помогут скрыть вашу реальную IP-адрес и обойти блокировку. Однако, стоит помнить, что это может быть незаконно и нарушать правила пользования сетью.

В этом случае можно воспользоваться специальными инструментами, такими как VPN или прокси-серверы. Они помогут скрыть вашу реальную IP-адрес и обойти блокировку. Однако, стоит помнить, что это может быть незаконно и нарушать правила пользования сетью.

Используйте мобильное приложение

В случае, если доступ в ВКонтакте заблокирован на компьютере, можно попробовать зайти на сайт через мобильное приложение. Оно может работать в обход блокировок, а кроме того, имеет более удобный функционал для использования со смартфона.

Используйте анонимайзеры или тор

Еще одним способом получения неофициального доступа может быть использование анонимайзеров или Tor. Эти инструменты помогут скрыть вашу истинную личность и обойти блокировку сайта ВКонтакте. Однако, следует учитывать, что это может быть незаконно и небезопасно в плане конфиденциальности данных.

Будьте осторожны в попытках взлома страницы

Попытаться взломать чужую страницу ВКонтакте — это незаконно и может повлечь за собой далеко идущие последствия. Кроме того, существуют законные способы восстановить доступ к личной странице, если вы забыли пароль или у вас возникли проблемы со входом. Рекомендуется не использовать незаконные методы для получения доступа к страницам других пользователей.

Кроме того, существуют законные способы восстановить доступ к личной странице, если вы забыли пароль или у вас возникли проблемы со входом. Рекомендуется не использовать незаконные методы для получения доступа к страницам других пользователей.

Нелегальное размещение материалов

В сети интернете существует множество различных ресурсов и платформ, которые позволяют пользователям загружать свои материалы. Однако, наличие возможности размещения информации не должно вести к нарушению законодательства.

Неправомерное использование чужих материалов или размещение несанкционированных данных на своей странице могут привести к негативным последствиям, как для пользователя, так и для бизнеса или организации.

Несмотря на то, что загрузка фотографий, видео или текстовых документов на свою страницу в социальной сети не является преступлением, использование чужих материалов без согласия их авторов может привести к судебным разбирательствам и выплате штрафов.

- Рекомендации:

- Используйте только свои собственные материалы.

- Получите письменное согласие автора, если хотите использовать его материалы на своей странице.

- Не загружайте файлы, нарушающие авторские права.

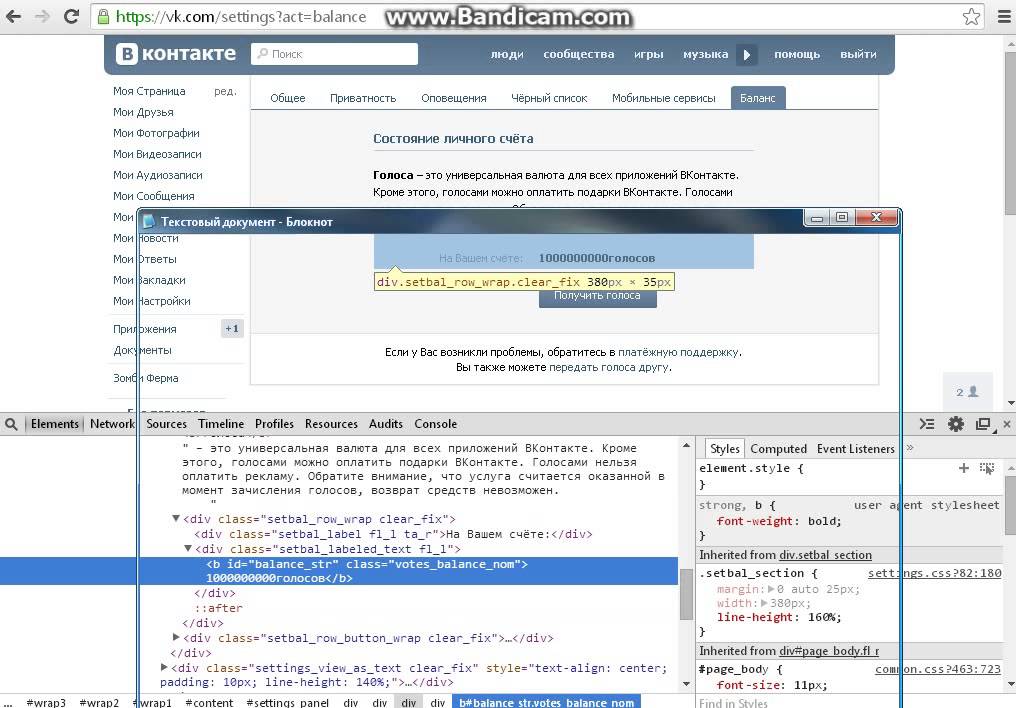

Метод «умного» перебора при взломе страницы ВКонтакте

Один из методов взлома чужой страницы ВКонтакте – это «умный» перебор. Этот метод рассчитан на то, что пароль от аккаунта пользователя может состоять из легко угадываемых слов или комбинаций цифр и букв.

Для проведения «умного» перебора необходимо использовать специальные программы, которые помогут ускорить процесс перебора паролей, ведь вручную такую задачу решить практически невозможно. Кроме того, для перебора необходимо иметь файл с набором часто используемых паролей или же составить такой файл самостоятельно.

Важно помнить, что использование данного метода взлома чужой страницы ВКонтакте является незаконным и может привести к негативным последствиям. Кроме того, если пароль пользователя является надежным и не содержит угадываемых комбинаций, то метод «умного» перебора будет бесполезен.

Если вы хотите защитить свою страницу ВКонтакте от взлома, необходимо использовать надежные пароли, состоящие из комбинации цифр, букв и знаков препинания. Также можно использовать двухфакторную аутентификацию, которая предоставит еще большую защиту от взлома.

Какую угрозу представляет взлом страницы ВКонтакте?

Взлом страницы ВКонтакте может нанести серьезный вред ее владельцу. Хакеры могут получить доступ к переписке, личным данным, друзьям и фотографиям. Они также могут опубликовать контент от имени владельца страницы, что может привести к негативным последствиям, как для личной жизни, так и для профессиональной.

Как происходит взлом страницы ВКонтакте?

Взлом страницы ВКонтакте может произойти по нескольким причинам. Чаще всего, это вызвано ненадежным паролем, использованием общедоступных Wi-Fi сетей, шантажом или социальной инженерией. Хакеры также могут использовать специальные программы для взлома паролей.

Как защитить свою страницу ВКонтакте?

Для защиты своей страницы ВКонтакте рекомендуется использовать надежные пароли и не использовать их для других аккаунтов. Также нужно быть осторожным при использовании общедоступных Wi-Fi сетей и не отвечать на письма от незнакомых людей. Не следует скачивать программы с ненадежных источников, особенно если они просят предоставить доступ к личной информации.

Также нужно быть осторожным при использовании общедоступных Wi-Fi сетей и не отвечать на письма от незнакомых людей. Не следует скачивать программы с ненадежных источников, особенно если они просят предоставить доступ к личной информации.

- Используйте сложные пароли, состоящие из букв, цифр и специальных символов.

- Не совмещайте логины и пароли для разных аккаунтов.

- Не используйте личные данные в паролях (например, дата рождения).

- Не доверяйте незнакомым людям, особенно если они просят предоставить личную информацию.

Соблюдение этих правил поможет защитить вашу страницу ВКонтакте от нежелательного вмешательства.

Режим инкогнито в браузере для большей безопасности

Режим инкогнито — это особый режим работы веб-браузера, который не сохраняет историю посещенных страниц, куки, пароли и другие данные. Это может быть полезно, если вы хотите посетить страницу без сохранения следов сессии на компьютере.

Режим инкогнито также может быть полезен, если вы хотите зайти на свою страницу Вконтакте с чужого компьютера или общественного места. Таким образом, вы сможете защитить свой аккаунт от незнакомцев и не оставить личных данных на устройстве.

Таким образом, вы сможете защитить свой аккаунт от незнакомцев и не оставить личных данных на устройстве.

- Режим инкогнито можно запустить в браузерах Google Chrome, Firefox, Opera, Safari и других.

- В режиме инкогнито вы не сможете сохранять закладки или > сайты.

- Браузер также не будет запоминать пароли, поэтому вам придется вводить их каждый раз.

| Шаг | Действие |

|---|---|

| 1 | Откройте браузер Chrome |

| 2 | Нажмите на иконку с тремя точками в правом верхнем углу |

| 3 | Выберите «Новое окно в режиме инкогнито» |

| 4 | Готово! Теперь вы в режиме инкогнито |

Решение проблемы с отвязкой номера от чужой страницы ВКонтакте

У каждой страницы в социальной сети ВКонтакте должен быть привязан свой номер телефона. Если по каким-либо причинам вы столкнулись с проблемой отвязки вашего номера от чужой страницы, то следует выполнять следующие действия:

- Шаг 1: Попробуйте сами изменить настройки в разделе «Безопасность» личного кабинета ВКонтакте.

Если вам не удалось выполнить данное действие и привязанный номер не перестал связываться с другой страницей, то перейдите к шагу 2.

Если вам не удалось выполнить данное действие и привязанный номер не перестал связываться с другой страницей, то перейдите к шагу 2. - Шаг 2: Обратитесь в службу поддержки социальной сети через техническую поддержку. В поле «Категория обращения» выберите «Безопасность и блокировки». Опишите полностью ситуацию, выделив главные моменты.

- Шаг 3: Дождитесь ответа от службы поддержки. Придется, возможно, продемонстрировать свой личный документ, подтверждающий вашу личность. После этого, ключевой персонал поддержки сможет разрешить проблему и произвести отвязку вашего номера телефона.

Отвязка номера телефона от другого аккаунта ВКонтакте — это достаточно серьезный аспект, который может занять некоторое время и, возможно, потребовать дополнительных действий. Только терпение и уверенность в своей правоте позволят вам успешно и быстро решить проблему и вернуть свой номер на действующую страницу.

Как зайти официально на страницу ВКонтакте?

Если необходимо зайти на чужую страницу ВКонтакте, то в первую очередь нужно получить логин и пароль от этой страницы от ее владельца. Это может быть достигнуто путем общения и попросить у пользователя его данные, но в этом случае необходимо убедить пользователя, что это необходимо и вы получите данные обычным способом.

Это может быть достигнуто путем общения и попросить у пользователя его данные, но в этом случае необходимо убедить пользователя, что это необходимо и вы получите данные обычным способом.

Если у вас есть права доступа к странице, например, как администратор страницы, то вход на страницу можно осуществить воспользовавшись своими аккредитационными данными. Также стоит убедиться, что вы зашли в правильный аккаунт, проверив URL страницы ВКонтакте.

В случае, если страница ВКонтакте взломана, единственный способ зайти официально — обратиться в службу поддержки ВКонтакте, доказать, что вы являетесь владельцем страницы и запросить восстановление доступа к странице. Процедура восстановления доступа может занять некоторое время, так что важно быть терпеливым и следовать инструкциям сервиса.

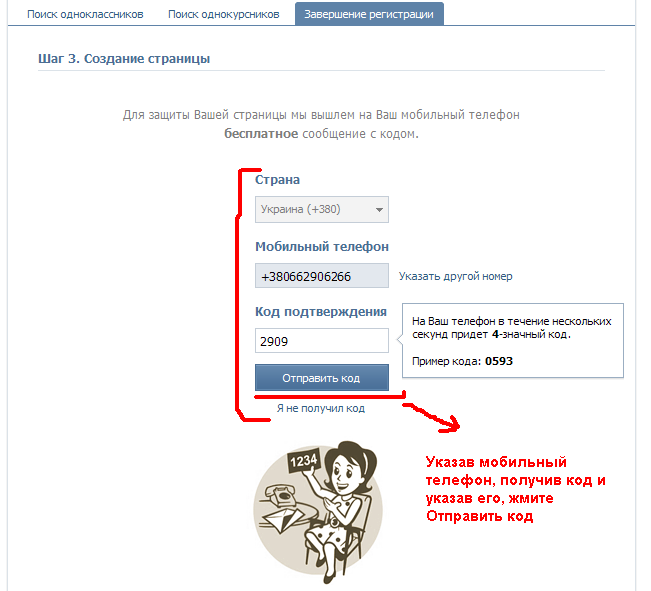

Что делать, если забыл пароль от ВК

Шаг 1: Нажмите на кнопку «Забыли пароль?» на странице входа в ВК.

Шаг 2: Введите свой номер телефона или адрес электронной почты, который был указан при регистрации. Нажмите на кнопку «Отправить код».

Нажмите на кнопку «Отправить код».

Шаг 3: Введите полученный код в соответствующее поле и нажмите на кнопку «Подтвердить».

Шаг 4: Создайте новый пароль, следуя инструкциям на экране. Рекомендуется использовать сложный пароль, который включает буквы, цифры и специальные символы для большей безопасности.

Шаг 5: Повторите ввод нового пароля для подтверждения и нажмите на кнопку «Сохранить».

Если вы не можете восстановить доступ к своей учетной записи, обратитесь в службу поддержки ВКонтакте для получения помощи.

Почему я попадаю на чужую страницу? В чем причина?

Попадание на чужую страницу может быть неумышленным или намеренным. Неумышленное попадание может произойти при неправильном вводе адреса или при нажатии на неправильную ссылку.

В случае же с намеренным попаданием на чужую страницу, часто причина может быть в том, что злоумышленник взломал аккаунт или получил доступ к логину и паролю. Это может произойти, если пользователь открыл подозрительную ссылку, скачал вредоносное ПО, использовал слабый пароль или передал его кому-то еще.

Кроме того, существуют так называемые «фишинговые» сайты, которые могут выглядеть как официальный сайт, но на самом деле созданы злоумышленниками для того, чтобы получить доступ к логину и паролю пользователя.

Важно помнить, что попытки взлома или кража логина и пароля являются преступлением и наказываются законом. Следует быть осторожным в интернете, использовать сложные пароли и не открывать подозрительные ссылки.

Кто написал вирус-вымогатель ALPHV/BlackCat? – Krebs on Security

В декабре 2021 года исследователи обнаружили новую программу-вымогатель как услугу под названием ALPHV (также известную как « BlackCat »), которая считается первой профессиональной группой киберпреступников, создавшей и использующей написанный штамм программы-вымогателя. на языке программирования Rust . В этом посте мы рассмотрим некоторые подсказки, оставленные разработчиком, который, по общему мнению, был нанят для кодирования варианта программы-вымогателя.

Изображение: Варонис.

Согласно анализу, опубликованному на этой неделе Varonis, ALPHV активно набирает операторов из нескольких организаций-вымогателей, включая REvil, BlackMatter и DarkSide, и предлагает партнерам до 90% любого выкупа, уплаченного организацией-жертвой.

«Сайт утечки информации группы, активный с начала декабря 2021 года, по состоянию на конец января 2022 года назвал более двадцати организаций-жертв, хотя общее число жертв, включая тех, кто заплатил выкуп, чтобы избежать разоблачения, вероятно, больше», — сообщает Варонис. Джейсон Хилл написал.

Одно из опасений по поводу того, что все больше вредоносных программ переходят на Rust, заключается в том, что он считается гораздо более безопасным языком программирования по сравнению с C и C++, пишет Catalin Cimpanu для The Record. Результат? Защитники безопасности постоянно ищут слабые места в коде многих штаммов программ-вымогателей, и если все больше начнет переходить на Rust, найти эти уязвимые места может стать сложнее.

Исследователи из Recorded Future говорят, что, по их мнению, автор ALPHV/BlackCat ранее в той или иной степени был связан с печально известным картелем программ-вымогателей REvil. Ранее в этом месяце российское правительство объявило, что по запросу Соединенных Штатов оно арестовало в России 14 человек, предположительно являющихся операторами REvil.

Тем не менее, REvil продолжается, несмотря на эти действия, по словам Пола Робертса из ReversingLabs. «Недавние аресты НЕ привели к заметным изменениям в обнаружении вредоносных файлов REvil», — написал Робертс. «На самом деле количество обнаружений файлов и других программных модулей, связанных с программой-вымогателем REvil, незначительно увеличилось за неделю после арестов российской разведывательной службой ФСБ».

Между тем, Государственный департамент США имеет постоянную награду в размере 10 миллионов долларов за информацию, которая поможет установить или определить местонахождение любых лиц, занимающих ключевые руководящие должности в REvil.

КТО ТАКОЙ БИНРС?

Конфиденциальный источник недавно провел частную беседу с представителем службы поддержки, который отвечает на вопросы и запросы на нескольких форумах по киберпреступности от имени крупной и популярной партнерской программы по борьбе с вымогателями. Представитель аффилированного лица подтвердил, что кодировщик ALPHV был известен под псевдонимом « Binrs » на нескольких русскоязычных форумах.

На форуме киберпреступности RAMP пользователь Binrs говорит, что он разработчик Rust, который занимается программированием уже 6 лет. «Мой стек — это Rust, nodejs, php, golang», — сказал Бинрс во вступительном посте, в котором они утверждают, что свободно говорят по-английски. Затем Binrs подписывает сообщение своим идентификационным номером для ToX, одноранговой службы обмена мгновенными сообщениями.

Тот же самый идентификатор ToX был заявлен пользователем под ником « smiseo » на российском форуме BHF, на котором smiseo рекламирует вредоносное ПО «клипер», написанное на Rust, которое подменяет биткойн-адрес злоумышленника, когда жертва копирует адрес криптовалюты на свой временный буфер обмена компьютера.

Ник « YBCat » рекламировал тот же идентификатор ToX на Carder[.]uk, где этот пользователь утверждал, что владеет учетной записью Telegram @CookieDays , и сказал, что его можно нанять для разработки программного обеспечения и ботов «любого уровень сложности». YBCat в основном продавал «установки», предлагая платным клиентам возможность одновременно загружать вредоносное ПО по своему выбору на тысячи взломанных компьютеров.

На российском криминальном форуме wwh-club[.]co также есть активный пользователь по имени Binrs, который говорит, что он программист на Rust, с которым можно связаться в Telegram-аккаунте @CookieDays.

На российском форуме Lolzteam участник с ником « DuckerMan » использует в своей подписи Telegram-аккаунт @CookieDays. В одной из веток DuckerMan продвигает партнерскую программу под названием CookieDays, которая позволяет людям зарабатывать деньги, побуждая других устанавливать программы криптомайнинга, зараженные вредоносным ПО. В другом треде DuckerMan продает другую программу для захвата буфера обмена под названием Chloe Clipper.

В другом треде DuckerMan продает другую программу для захвата буфера обмена под названием Chloe Clipper.

Программа заработка CookieDays.

По данным компании Flashpoint, специализирующейся на анализе угроз, пользователь Telegram DuckerMan использовал другой псевдоним — Сергей Дак . Эти учетные записи были наиболее активны в Telegram-каналах «Продажа банковских счетов», «Сообщество разработчиков вредоносных программ» и «Raidforums» — популярном англоязычном форуме киберпреступников.

Я ЕСМЬ DUCKERMAN

В аккаунте GitHub Сергея Дакермана перечислены десятки репозиториев кода, которые этот пользователь размещал в сети на протяжении многих лет. Большинство этих проектов были написаны на Rust, а остальные — на PHP, Golang и Nodejs — тех же языках программирования, которые Binrs указал для RAMP. Аккаунт Сергея Дакермана на GitHub также говорит, что он связан с аккаунтом «DuckerMan» в Telegram.

Профиль Сергея Дакермана на GitHub.

Сергей ДакерМан оставил множество похвал другим программистам на GitHub — 460, если быть точным. Например, в июне 2020 года DuckerMan дал звезду пробному штамму программы-вымогателя, написанному на Rust.

В профиле Сергея Дакермана на Github указано, что их учетная запись в социальной сети Вконтакте (русская версия Facebook/Meta) — vk.com/duckermanit . Этот профиль предназначен только для друзей, но указано, что он принадлежит Сергей Печников из Шуи, Россия.

Если посмотреть на профиль Duckermanit ВКонтакте на Archive.org, то видно, что до недавнего времени он носил другое имя: Сергей Кряков . Текущее изображение профиля в аккаунте Печникова показывает молодого человека, стоящего вплотную рядом с молодой женщиной.

KrebsOnSecurity связался с Печниковым в транслитерации на русском языке через функцию мгновенных сообщений, встроенную во ВКонтакте.

«Я слышал об ALPHV», — ответил Печников по-английски. «Звучит очень круто, и я рад, что Rust становится все более популярным, даже в сфере вредоносных программ. Но я вообще не имею никакого отношения к программам-вымогателям».

«Звучит очень круто, и я рад, что Rust становится все более популярным, даже в сфере вредоносных программ. Но я вообще не имею никакого отношения к программам-вымогателям».

Я начал объяснять подсказки, которые привели к его учетной записи ВКонтакте, и как ключевой киберпреступник в области программ-вымогателей подтвердил, что Binrs был основным разработчиком программы-вымогателя ALPHV.

— Бинрс даже не программист, — вставил Печников. «Он/она не может быть Дакерменом. Я Дакермен».

БК: Право. Что ж, согласно Flashpoint, пользователь Telegram DuckerMan также использовал псевдоним Сергей Дак.

Сергей: Ага, это я.

BK: Итак, вы уже видите, как я попал в ваш профиль?

Сергей: Да, ты действительно хороший следователь.

BK: Я заметил, что к этому профилю было привязано другое имя. «Сергей Кряков».

Сергей: Это была моя старая фамилия. Но я так ненавидел его, что изменил его.

Но я так ненавидел его, что изменил его.

БК: Что ты имеешь в виду, Бинрс даже не программист?

Сергей: Я не нашел ни одного его аккаунта на таких сайтах, как GitHub/stack overflow. Я не уверен, binrs продает Rust Clipper?

БК: Так ты знаешь его работу! Я так понимаю, несмотря на все это, вы утверждаете, что не занимаетесь кодированием вредоносных программ?

Сергей: Ну нет, но у меня есть некоторые «связи» с этими ребятами. Говоря о Бинрсе, я тоже с октября изучаю его личность.

БК: Интересно. Что побудило вас исследовать его личность? Кроме того, пожалуйста, помогите мне понять, что вы подразумеваете под «связями».

Сергей: Я думаю, что он на самом деле группа каких-то людей. Я писал ему в телеграм с разных аккаунтов, и манера речи у него разная. Может быть, некоторые из них как-то связаны с ALPHV. Но на форумах (проверил только XSS и Exploit) его манера речи одинакова.

БК: …..

Сергей: Не знаю как это объяснить. Кстати, бинрс сейчас действительно молчит, думаю, затаился. Ну, это все, что я знаю.

Без сомнения, он. Мне нравилось разговаривать с Сергеем, но я также с трудом верил большей части того, что он говорил. Кроме того, меня беспокоило, что Сергей не оспаривал логику подсказок, которые вели к его аккаунту в ВК. На самом деле, он несколько раз заявлял, что был впечатлен расследованием.

Во многих предыдущих историях о «Хлебных крошках» в этот момент собеседник часто утверждал, что его подставили или подставили. Но Сергей никогда даже не выдвигал эту идею.

Я спросил Сергея, чем можно объяснить все эти связи, если он каким-то образом не занимается кодированием вредоносных программ. Его ответ, наш последний обмен мнениями, снова был двусмысленным.

«Ну, все, что у меня есть, это код на моем github», — ответил он. «Поэтому его может использовать кто угодно, но я не думаю, что мои проекты подходят для вредоносных программ».

Обновление, 29 января, 16:26. ET: Сергей Дакерман удалил свой аккаунт на GitHub. Между тем, пользователь Binrs (превентивно?) заблокировал свой профиль на нескольких форумах по киберпреступности, где он ранее был активен.

Как сбой в iPhone женщины из Саудовской Аравии выявил широкое распространение шпионского ПО по всему миру

Программный сбой в мобильном телефоне, принадлежащем активистке за права женщин, раскрыл один из крупнейших в мире хакерских скандалов.

Один-единственный активист помог переломить ситуацию против NSO Group, одной из самых сложных в мире компаний-шпионов, которая теперь столкнулась с каскадом судебных исков и проверок в Соединенных Штатах в связи с новыми обвинениями в том, что ее программное обеспечение использовалось для взлома правительственных чиновников и диссидентов. мир.

Все началось с программного сбоя на ее iPhone.

Необычная ошибка в шпионском ПО NSO позволила саудовской активистке за права женщин Луджайн аль-Хатлул и исследователям конфиденциальности обнаружить множество доказательств того, что израильский производитель шпионского ПО помог взломать ее iPhone, по словам шести человек, причастных к инциденту.

Таинственный фальшивый файл изображения в ее телефоне, по ошибке оставленный шпионским ПО, сообщил исследователям безопасности.

Обнаружение телефона аль-Хатлула в прошлом году вызвало бурю судебных и правительственных действий, которые заставили NSO занять оборонительную позицию. Агентство Reuters впервые сообщает о том, как был обнаружен взлом.

Аль-Хатлул, одна из самых известных активисток Саудовской Аравии, известна тем, что помогла провести кампанию за отмену запрета на вождение женщин в Саудовской Аравии. Она была освобождена из тюрьмы в феврале 2021 года по обвинению в нанесении ущерба национальной безопасности.

Вскоре после освобождения из тюрьмы активистка получила электронное письмо от Google с предупреждением о том, что поддерживаемые государством хакеры пытались проникнуть в ее учетную запись Gmail.

Беспрецедентное открытие

Опасаясь, что ее iPhone также был взломан, аль-Хатлул связалась с канадской группой по защите прав на неприкосновенность частной жизни Citizen Lab и попросила их исследовать ее устройство в поисках улик, сообщили Reuters три человека, близких к аль-Хатлул.

Это изменило правила игры. Мы поймали то, что компания считала неуловимым.

Билл Марчак

Научный сотрудник Citizen Lab

После шести месяцев копания в записях ее iPhone исследователь Citizen Lab Билл Марчак сделал то, что он назвал беспрецедентным открытием: сбой в программе наблюдения, имплантированной в ее телефон. оставил копию файла вредоносного изображения, а не удалил себя после кражи сообщений своей цели.

Он сказал, что находка, компьютерный код, оставленный в результате атаки, является прямым доказательством того, что NSO создала инструмент для шпионажа.

«Это изменило правила игры», — сказал Марчак. «Мы поймали то, что компания считала неуловимым».

По словам четырех человек, непосредственно осведомленных об инциденте, обнаружение составило хакерский план и побудило Apple Inc уведомить тысячи других жертв хакерских атак, поддерживаемых государством, по всему миру.

Citizen Lab и находка аль-Хатлула послужили основой для судебного иска Apple против NSO в ноябре 2021 года, а также вызвали резонанс в Вашингтоне, округ Колумбия, где официальные лица США узнали, что кибероружие NSO использовалось для слежки за американскими дипломатами.

В последние годы индустрия шпионского ПО пережила взрывной рост, поскольку правительства по всему миру покупают программное обеспечение для взлома телефонов, позволяющее осуществлять цифровое наблюдение, которое когда-то было прерогативой лишь нескольких элитных спецслужб.

Разоблачения шпионского ПО Pegasus

За последний год ряд разоблачений журналистов и активистов, в том числе международного журналистского сотрудничества Pegasus Project, связали индустрию шпионского ПО с нарушениями прав человека, что привело к более пристальному изучению NSO и ее коллег.

Но исследователи безопасности говорят, что открытие аль-Хатлула было первым, кто предоставил план новой мощной формы кибершпионажа, хакерского инструмента, который проникает в устройства без какого-либо взаимодействия с пользователем, предоставляя наиболее конкретные на сегодняшний день доказательства масштабов кибершпионажа. оружие.

В заявлении для Reuters представитель NSO заявил, что компания не использует продаваемые ею хакерские инструменты — «это делают правительство, правоохранительные органы и спецслужбы».

Представитель не ответил на вопросы о том, использовалось ли его программное обеспечение для нападения на аль-Хатлул или других активистов.

Но пресс-секретарь заявил, что организации, делающие эти заявления, были «политическими противниками киберразведки», и предположил, что некоторые из утверждений были «невозможны по контракту и с технической точки зрения».

Представитель отказался сообщить подробности, сославшись на соглашения о конфиденциальности с клиентами.

Не вдаваясь в подробности, компания заявила, что у нее есть установленная процедура расследования предполагаемого неправомерного использования ее продуктов, и она отключила клиентов из-за проблем с правами человека.

Вредоносное ПО Zero-Click

У Аль-Хатлул были веские основания для подозрений — за ней не в первый раз следят.

Расследование агентства Reuters 2019 года показало, что в 2017 году она стала мишенью группы американских наемников, которые следили за диссидентами от имени Объединенных Арабских Эмиратов (ОАЭ) в рамках секретной программы под названием Project Raven, которая классифицировала ее как «угрозу национальной безопасности». и взломал ее iPhone.

и взломал ее iPhone.

Она была арестована и заключена в тюрьму в Саудовской Аравии почти на три года, где, по словам ее семьи, ее пытали и допрашивали, используя информацию, украденную с ее устройства.

Здесь у нас была гильза с места преступления.

Билл Марчак

Исследователь, Citizen Lab

Аль-Хатлул был освобожден в феврале 2021 года, и в настоящее время ему запрещено покидать страну. У Reuters нет доказательств причастности NSO к этому более раннему взлому.

Опыт слежки и тюремного заключения заставил Аль-Хатлул собрать доказательства, которые можно было бы использовать против тех, кто владеет этими инструментами, сказала ее сестра Лина аль-Хатлул.

«Она чувствует, что несет ответственность за продолжение этой борьбы, потому что знает, что может что-то изменить», — сказала Лина.

Тип шпионского ПО, обнаруженного Citizen Lab на iPhone аль-Хатлула, известен как «нулевой щелчок». Это означает, что пользователь может быть заражен, даже не нажав на вредоносную ссылку.

Вредоносная программа Zero-Click обычно удаляет себя при заражении пользователя, оставляя исследователей и технические компании без образца оружия для изучения. Это может сделать практически невозможным сбор неопровержимых доказательств взлома iPhone, говорят исследователи безопасности.

Но на этот раз все было иначе.

Программный сбой оставил копию шпионской программы скрытой на iPhone аль-Хатлула, что позволило Марчаку и его команде получить виртуальный план атаки и доказательства того, кто ее организовал.

«Вот у нас была гильза с места преступления», сказал он.

Марчак и его команда обнаружили, что шпионское ПО частично работало, отправляя файлы изображений в аль-Хатлул через невидимое текстовое сообщение.

Файлы изображений обманом заставили iPhone получить доступ ко всей его памяти, обойдя систему безопасности и позволив установить шпионское ПО, которое могло украсть сообщения пользователя.

Логотип украшает стену филиала израильской компании NSO Group, недалеко от южного израильского города Сапир, вторник, 24 августа 2021 года. Себастьян Шайнер/Associated Press

Себастьян Шайнер/Associated PressCyberweapons by NSO

Кибероружие было создано NSO, сказал Марчак, анализ которого был подтвержден исследователями из Amnesty International и Apple, по словам трех человек, непосредственно знакомых с ситуацией.Шпионское ПО, обнаруженное на устройстве аль-Хатлула, содержало код, показывающий, что оно связывалось с серверами Citizen Lab, ранее идентифицированными как контролируемые NSO, сказал Марчак. Citizen Lab назвала этот новый метод взлома iPhone «ForcedEntry».

В сентябре прошлого года исследователи предоставили образец Apple.

Наличие плана атаки позволило Apple исправить критическую уязвимость и побудило их уведомить тысячи других пользователей iPhone, которые стали мишенью программного обеспечения NSO, предупредив их о том, что они стали мишенью «агрессоров, спонсируемых государством».

Apple впервые пошла на этот шаг.

В то время как Apple определила, что подавляющее большинство было атаковано с помощью инструмента NSO, исследователи безопасности также обнаружили, что шпионское программное обеспечение от второго израильского поставщика, QuaDream, использовало ту же уязвимость iPhone, сообщило агентство Reuters ранее в этом месяце. QuaDream не ответила на неоднократные запросы о комментариях.

QuaDream не ответила на неоднократные запросы о комментариях.

Жертвы варьировались от диссидентов, критиковавших правительство Таиланда, до активистов-правозащитников в Сальвадоре.

Ссылаясь на выводы, полученные с телефона аль-Хатлула, Apple в ноябре подала иск против NSO в федеральный суд, утверждая, что производитель шпионского ПО нарушил законы США, создав продукты, предназначенные «для нацеливания, атаки и причинения вреда пользователям Apple, продуктам Apple и Apple». Apple приписала Citizen Lab предоставление «технической информации», которая использовалась в качестве доказательства судебного иска, но не сообщила, что она была первоначально получена с iPhone аль-Хатлула.

NSO заявила, что ее инструменты помогли правоохранительным органам и спасли «тысячи жизней».

Утверждения «недостоверны»

Компания заявила, что некоторые утверждения, приписываемые программному обеспечению NSO, не заслуживают доверия, но отказалась конкретизировать конкретные утверждения, сославшись на соглашения о конфиденциальности со своими клиентами.

Среди тех, кого Apple предупредила, были по крайней мере девять сотрудников Государственного департамента США в Уганде, которые, по словам людей, знакомых с этим вопросом, были атакованы программным обеспечением NSO, что вызвало новую волну критики в адрес компании в Вашингтоне, округ Колумбия.

Когда общественность увидела, что у вас взломаны правительственные деятели США, это явно сдвинуло иглу.

Рон Уайден

Сенатор США от Демократической партии

В ноябре Министерство торговли США поместило NSO в торговый черный список, запретив американским компаниям продавать программные продукты израильских фирм, что угрожает ее цепочке поставок.

Министерство торговли заявило, что действие было основано на доказательствах того, что шпионское ПО NSO использовалось для нацеливания на «журналистов, бизнесменов, активистов, ученых и сотрудников посольств».

В декабре сенатор-демократ Рон Уайден и 17 других законодателей призвали министерство финансов наложить санкции на NSO Group и три другие иностранные компании по наблюдению, которые, по их словам, помогали авторитарным правительствам совершать нарушения прав человека.

Смените пароль

Смените пароль

Если вам не удалось выполнить данное действие и привязанный номер не перестал связываться с другой страницей, то перейдите к шагу 2.

Если вам не удалось выполнить данное действие и привязанный номер не перестал связываться с другой страницей, то перейдите к шагу 2.