Объяснение попыток взлома контактной формы

Почему я постоянно получаю контактные формы с отсутствующим или нежелательным текстом в полях?

Спамеры или хакеры ищут уязвимости. Они хотят увидеть, могут ли они использовать вашу форму для отправки информации или получения информации из вашей базы данных.

Например, если они смогут получить доступ к вашему файлу конфигурации, они смогут узнать имя пользователя и пароль вашего администратора — это даст им полный доступ и контроль над вашим сайтом. Отсюда они могут:

- Используйте его для рассылки спама

- Украсть личные данные ваших клиентов или информацию о кредитных картах (если они хранятся)

- Разместите на своем сайте вирус, заражающий будущих посетителей

- Направляйте весь свой трафик на другой веб-сайт по их выбору

Вам, наверное, интересно, как все это могло произойти из простой контактной формы, формы комментариев или формы подписки на новостную рассылку. Это страшно, но намного проще, чем вы думаете. Если код вашей формы написан неправильно или устарел, то хакеры могут получить доступ так же просто, как просто ввести строку кода в поля ввода формы. Одним из примеров является то, что они могут вставить некоторый код в поле электронной почты, которое может копировать других, и изменить строку темы, по сути превратив вашу форму в шлюз для бесплатной рекламы другим без каких-либо последствий. Это в конечном итоге приведет к тому, что ваша электронная почта будет занесена в черный список от раздраженных получателей и, возможно, даже от Google. Не самая лучшая ситуация.

Это страшно, но намного проще, чем вы думаете. Если код вашей формы написан неправильно или устарел, то хакеры могут получить доступ так же просто, как просто ввести строку кода в поля ввода формы. Одним из примеров является то, что они могут вставить некоторый код в поле электронной почты, которое может копировать других, и изменить строку темы, по сути превратив вашу форму в шлюз для бесплатной рекламы другим без каких-либо последствий. Это в конечном итоге приведет к тому, что ваша электронная почта будет занесена в черный список от раздраженных получателей и, возможно, даже от Google. Не самая лучшая ситуация.

Купить Почему спамеры тратят время на то, чтобы вставить так много слов в мою контактную форму, если это не законный запрос?

Байесовское отравление: Это метод, используемый некоторыми почтовыми спамерами, чтобы их электронная почта выглядела законной для ловцов спама, добавляя много реальных слов, чтобы разбавить или обмануть алгоритмы. Если есть только одно спам-слово, а остальной текст является законным, то можно обмануть спам-ловцов и пропустить его.

Например, если вы наберете текст «Lorem Ipsum», много случайного текста или даже много тщательно отобранного текста, такого как произведения Чарльза Диккенса, вместе со спам-сообщением «Купи мои таблетки», тогда их спам продукт появляется только один раз среди всех этих других слов, что в конечном итоге сбивает с толку программу сбора спама. Это вопрос математики и разбавления, а также недопущения того, чтобы какие-то конкретные слова помечали спам-ловцов.

Правдивы ли эти комментарии?

Поля комментариев в блогах, дискуссионные форумы, формы для отзывов и т. д. — мечта спамера. Им нужно место для размещения спама или спам-ссылок. Если комментарий появляется автоматически без предварительного одобрения, то это слишком упрощает задачу для них. Даже при использовании модератора пост может публиковаться до тех пор, пока его не поймают, или вообще пропустить. Эти сообщения содержат спам или ссылки на сторонний веб-сайт, который называется «обратными ссылками». Эти обратные ссылки на сторонние веб-сайты на самом деле помогают им лучше ранжироваться в Google и других поисковых системах. Таким образом, даже если пост или комментарий могут выглядеть законными, на самом деле они просто пытаются обмануть систему, чтобы получить обратную ссылку. Они часто начинаются с лестных слов, таких как «Мне нравится ваш продукт» или «Отличный пост». По умолчанию эти комментарии часто содержат скрытую ссылку на их веб-сайт от их имени.

Таким образом, даже если пост или комментарий могут выглядеть законными, на самом деле они просто пытаются обмануть систему, чтобы получить обратную ссылку. Они часто начинаются с лестных слов, таких как «Мне нравится ваш продукт» или «Отличный пост». По умолчанию эти комментарии часто содержат скрытую ссылку на их веб-сайт от их имени.

Спамеры могут быть терпеливы.

Даже когда комментарии должны быть одобрены, прежде чем они будут опубликованы, спамеры могут найти способ обойти это. Они будут публиковать 10 законных сообщений на форуме, а затем часто могут публиковать сообщения автоматически. Они этим пользуются и спамят на 11-м. Это может быть очевидно, а может быть незаметно. Тонкой спам-ссылкой будет ссылка от их имени на их веб-сайт. Еще один метод, который они используют, — опубликовать законный пост на форуме, а затем через неделю отредактировать свою подпись, включив в нее обратную ссылку. Эта ссылка теперь активна в сообщении без обнаружения. Эта обратная ссылка либо направляет людей обратно на их веб-сайт со спамом, либо помогает их рейтингу в Google (так называемый ссылочный вес).

Очень важно внимательно читать сообщения и комментарии. Они просто пытаются распространять спам? Или они законны.

Итак, что мне делать и как предотвратить это?

- 1 Запретить автоматическую публикацию. Всегда устанавливайте «комментарии должны быть одобрены» перед публикацией.

- 2Используйте несколько средств защиты, таких как «Captcha» в контактной форме, чтобы предотвратить ботов, и ограничьте отправку писем в минуту, когда электронная почта может быть отправлена с сервера. Таким образом, если спамер сможет взломать и отправить спам с вашего почтового сервера, он будет помечен и остановлен. Вы также можете использовать подключаемые модули безопасности , такие как CleanTalk и IThemes Security, которые перехватывают известных спамеров и блокируют их доступ к вашему сайту. Эти подключаемые модули безопасности имеют базу данных известных IP-адресов спамеров, которые они автоматически блокируют, прежде чем они даже попытаются взломать систему.

- 3 Используйте правильный код и следите за тем, чтобы подключаемые модули обновлялись. Взламываются даже самые популярные плагины. При обнаружении уязвимости ответственный кодировщик плагинов немедленно исправит уязвимое кодирование и сделает его доступным для загрузки/обновления. Плагин должен быть обновлен на вашем сайте. Мы подписываемся на сервис, который еженедельно отправляет нам отчет обо всех плагинах и темах, которые имеют уязвимости и могут быть взломаны. Хотите верьте, хотите нет, но в среднем каждую неделю на веб-сайтах появляется более 40 плагинов, которые имеют уязвимости в системе безопасности и нуждаются в обновлении. Затем мы обращаемся к нашей внутренней электронной таблице, чтобы узнать, использует ли кто-либо из наших клиентов эти уязвимые плагины. И если это так, мы исправим это сразу, с менталитетом «остановите все и исправьте это сейчас, прежде чем оно будет взломано». Это включено в наши пакеты обслуживания, но если мы просто размещаем ваш сайт, мы все равно исправим ваш сайт и выставим счет как за обновление безопасности.

Подобно тому, как дети звонят в дверь и убегают, эти попытки взлома могут быть очень раздражающими. Но пока ваш код обновлен (WordPress и все плагины, которые помогают WordPress работать с дополнительными функциями), а ваш веб-дизайнер и хостинг-провайдер внедрили надлежащие процедуры, вам не о чем беспокоиться. . Вы можете просто удалить электронные письма или, если это посты, не одобрять их. Просто открытие электронной почты не вызовет вирус. Вы должны нажать на ссылку, чтобы загрузить возможный вирус. Все ссылки не являются вирусами, некоторые просто пытаются привести вас на свой сайт, чтобы купить их продукт. Но если вы получите электронное письмо с подозрительной ссылкой, не нажимайте на ссылку, просто на всякий случай и удалите ее.

Итак, мы надеемся, что теперь вы можете спать спокойно. И если вы в настоящее время не являетесь одним из наших клиентов и хотите спать спокойно, позвоните нам, чтобы обсудить наши пакеты обслуживания или хостинга — 813-818-0682.

И если вы в настоящее время не являетесь одним из наших клиентов и хотите спать спокойно, позвоните нам, чтобы обсудить наши пакеты обслуживания или хостинга — 813-818-0682.

Стефани Расчин

Творения вне страницы

: Контент защищен !!

Contact Form 7 Уязвимость в WordPress: повышение привилегий

Contact Form 7 — один из самых популярных плагинов WordPress с почти 10 миллионами активных установок. За прошедшие годы было обнаружено несколько серьезных недостатков безопасности. Неудивительно, что эти уязвимости стали причиной взлома многих сайтов.

В частности, есть уязвимость семилетней давности — повышение привилегий. Другие уязвимости были относительно незначительными и практически не использовались. Но уязвимость повышения привилегий по-прежнему вызывает серьезные нарушения безопасности и взломы веб-сайтов по всему миру.

В этой статье мы объясним больше и дадим вам верный способ исправить уязвимость повышения привилегий в Contact Form 7.

TL;DR: Если вы подозреваете, что ваш веб-сайт был взломан, установите подключаемый модуль безопасности MalCare . Он просканирует ваш сайт WordPress и определит взлом. Вы можете мгновенно очистить свой сайт и защитить его от будущих атак.

Что такое уязвимость Contact Form 7?

Уязвимость Contact Form 7 позволяет хакерам загружать вредоносные программы в папку загрузки WordPress; в частности, /wp-content/uploads/wpcf7_uploads/ 9Папка 0065. После загрузки файла хакеры могут получить контроль над всем веб-сайтом.

Теперь можно предположить, что удаление содержимого папки wpcf7_uploads решит проблему. Но это не так. Итак, если вы попробовали этот метод и потерпели неудачу, вы не одиноки.

Со временем мы увидели, что хакеры распространяют вредоносное ПО по всему сайту, как только получают к нему доступ. Уязвимость Contact form 7 дает хакеру полный доступ, и, таким образом, хакер может и обычно заражает тысячи файлов и базу данных.

Очевидно, что это значительно усложняет процесс очистки. Поэтому важно установить хороший сканер, а затем очиститель, чтобы удалить все следы этой вредоносной вредоносной программы.

Как исправить взломанный сайт

Как мы уже объясняли, исправить сайт, взломанный из-за уязвимости повышения привилегий, невероятно сложно. Это не так просто, как удалить вредоносный файл из определенной папки.

В ту секунду, когда хакер загрузил файл, он получил доступ ко всем папкам на сервере. Это означает, что хакер мог внедрить вредоносное ПО буквально в любой файл или таблицу базы данных. Возможно, они даже оставили бэкдоры, чтобы повторно заразить ваш сайт в другой раз.

Имея это в виду, мы дадим вам 3 простых и эффективных шага, чтобы решить эту проблему. Не забудьте следовать в этом точном порядке:

Шаг № 1: Найдите и удалите вредоносное ПО

Если вы используете контактную форму 7, мы настоятельно рекомендуем вам установить MalCare прямо сейчас и получить БЕСПЛАТНОЕ сканирование вашего веб-сайта на наличие вредоносных программ. На самом деле не имеет значения, есть ли видимые признаки взлома вашего сайта. На вашем сервере могут бездействовать сотни вредоносных программ.

На самом деле не имеет значения, есть ли видимые признаки взлома вашего сайта. На вашем сервере могут бездействовать сотни вредоносных программ.

Этот шаг очень важен. Как мы уже говорили ранее, удаление папки загрузок неадекватно. Многие из вас, возможно, даже не знают, как это сделать. Используя сканер вредоносных программ, вы можете точно определить местонахождение вредоносного ПО и удалить его раз и навсегда.

Мы рекомендуем использовать подключаемый модуль безопасности MalCare для сканирования всего веб-сайта на уровне сервера. MalCare способен обнаруживать скрытые и даже неизвестные вредоносные программы в файлах и базе данных вашего сайта.

Вы также можете мгновенно удалить все следы вредоносных программ с вашего веб-сайта, используя Автоочистка опция. За считанные секунды MalCare удалит вредоносное ПО с вашего сайта, не нарушая код.

Сейчас многие «гуру» безопасности настаивают на том, что удаление вредоносных программ с вашего веб-сайта вручную — гораздо лучший вариант. Но реальность такова, что знание того, как это сделать, требует серьезных навыков кодирования. Если вы сами не являетесь профессионалом в области кибербезопасности, мы не рекомендуем этот метод ни при каких обстоятельствах.

Но реальность такова, что знание того, как это сделать, требует серьезных навыков кодирования. Если вы сами не являетесь профессионалом в области кибербезопасности, мы не рекомендуем этот метод ни при каких обстоятельствах.

Тем не менее, если вам интересно узнать больше о том, как вручную удалить вредоносное ПО с веб-сайта WordPress, у нас также есть статья на эту тему.

Опять же, мы не рекомендуем этого делать ни при каких обстоятельствах.

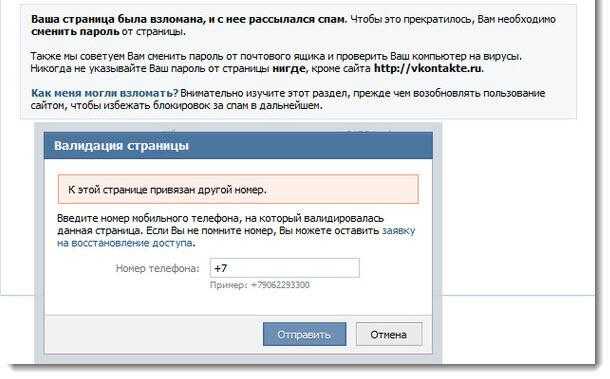

Шаг № 2. Удаление администраторов-призраков

Если вы следовали этой статье до сих пор, значит, вам удалось безопасно удалить вредоносное ПО с вашего веб-сайта. Поэтому, прежде чем вносить какие-либо дальнейшие изменения, мы настоятельно рекомендуем сделать резервную копию вашего сайта прямо сейчас.

Одним из самых опасных изменений, которые хакеры могут сделать, используя уязвимость повышения привилегий Contact Form 7, является создание поддельных администраторов. Это настолько тонкое изменение, что большинство веб-сайтов его вообще не замечают.

Опасность заключается в том, что даже если вы удалите вредоносное ПО со своего веб-сайта, ни один сканер вредоносных программ не сможет обнаружить поддельного пользователя-администратора.

На панели инструментов WordPress:

- Выберите Пользователи > Все пользователи

- Наведите указатель мыши на имя пользователя, которого хотите удалить, и нажмите появившуюся ссылку Удалить .

- Вы попали на страницу Удалить пользователя , с двумя вариантами: Удалить сообщения пользователя или назначить сообщения новому пользователю .

- Выберите « Атрибут всего контента: »

- Выберите новое имя пользователя , которое вы создали в качестве нового автора этих сообщений.

- Нажмите кнопку Подтвердить удаление .

Шаг № 3: Обновление контактной формы 7

Уязвимость повышения привилегий контактной формы 7 была исправлена исходным разработчиком в версии 5. 0.4. В настоящее время Contact Form 7 распространяет версию 5.3.2, и мы настоятельно рекомендуем вам обновить плагин до последней версии.

0.4. В настоящее время Contact Form 7 распространяет версию 5.3.2, и мы настоятельно рекомендуем вам обновить плагин до последней версии.

Обновление плагина устраняет уязвимость. Это означает, что хакер больше не сможет использовать ту же уязвимость для взлома вашего веб-сайта.

Как предотвратить взлом в будущем

Есть несколько мер, которые вы можете предпринять, чтобы защитить свой веб-сайт от хакеров, использующих аналогичные уязвимости в системе безопасности. Уязвимость повышения привилегий Contact Form 7 — это всего лишь один из примеров популярного плагина, представляющего угрозу безопасности вашего веб-сайта.

Каждый день хакеры находят новые уязвимости. Имея это в виду, вот несколько основных советов по защите вашего сайта от будущих атак:

Установите MalCare

Мы настоятельно рекомендуем вам установить MalCare. MalCare поставляется с собственным сканером безопасности веб-сайтов, который автоматически обнаруживает вредоносные программы на вашем веб-сайте. С вашей стороны требуется очень мало ручных действий.

С вашей стороны требуется очень мало ручных действий.

Вы также получаете инструмент для удаления вредоносных программ одним щелчком мыши, который сделает вашу жизнь намного проще.

Что еще более важно, вы также получаете расширенный брандмауэр, который блокирует вредоносные IP-адреса и ботов из страны или устройства еще до загрузки вашего веб-сайта. Это защищает ваш сайт от наиболее распространенных атак.

MalCare использует передовой алгоритм обучения, который постоянно совершенствуется. Если MalCare обнаруживает конкретное вредоносное ПО или вредоносный IP-адрес на одном из 250 000+ веб-сайтов, которые он защищает, он автоматически предотвращает это для всех веб-сайтов в своей сети.

Обновление тем и плагинов

Темы и плагины — невероятно сложный код. Иногда они сложнее самого ядра WordPress. Такая сложность часто вызывает недостатки безопасности, такие как уязвимость повышения привилегий Contact Form 7.

Это может стать для вас неожиданностью, но есть хакеры, которые проводят каждую минуту своей жизни в поисках таких уязвимостей, чтобы использовать их.

Своевременное обновление тем и плагинов — хороший способ защитить ваш веб-сайт, поскольку новые версии исправляют эти уязвимости. Поэтому обязательно обновляйте свои плагины и темы WordPress по мере появления новых версий. Мы также рекомендуем удалить все темы и плагины, которые вы больше не используете.

Усиление WordPress

Усиление защиты WordPress — это набор мер безопасности, которые вы можете предпринять, чтобы хакерам было крайне сложно изменить ваш сайт, даже если им удастся получить доступ.

Закалка — довольно обширная тема. Некоторые из этих мер довольно просты, например, изменение паролей пользователей. Но есть и более сложные меры, такие как смена солей и ключей безопасности.

Итак, мы создали целую статью об усилении защиты WordPress — безопасный способ.

Таким образом, ваш веб-сайт WordPress защищен не только от повышения привилегий контактной формы 7, но и от множества других атак, включая:

- Атаки с внедрением SQL-кода

- DDoS-атаки

- Атаки методом грубой силы

- Атаки с использованием межсайтовых сценариев (XSS)

Объяснение способов повышения привилегий

плагин на вашем сайте WordPress, вы, вероятно, захотите понять, что происходит.

Уязвимость повышения привилегий в Contact Form 7 эксплуатируется в два этапа:

- Шаг 1: Получите доступ к второстепенной роли подписчика на веб-сайте WordPress.

- Шаг 2: Используйте уязвимость, чтобы получить неограниченный административный доступ.

Веб-сайты WordPress по умолчанию назначают самый низкий уровень доступа новому пользователю — подписчику WordPress. Теперь эта роль не даст вам достаточно полномочий, чтобы что-либо изменить на веб-сайте WordPress. Но атака повышения привилегий Contact Form 7 позволяет хакеру изменить свою роль пользователя на что угодно.

Что это означает?

Contact Form 7 — один из самых мощных плагинов WordPress, используемый для создания различных форм. При отправке данные, принятые его формами, сохраняются в папке с именем «wp-content» на вашем веб-сайте WordPress.

Изображение предоставлено: Elegant Themes Обычно эта папка содержит контент всех видов из разных частей веб-сайта. Но это все общедоступная информация, и никакие данные в этой папке не являются конфиденциальными или личными.

Но это все общедоступная информация, и никакие данные в этой папке не являются конфиденциальными или личными.

Это имеет смысл по нескольким причинам. Любой, кто отправляет данные в ваши формы, является подписчиком WordPress. У них не должно быть доступа к какой-либо конфиденциальной информации на веб-сайте.

С другой стороны, форма обычно создается администратором или редактором. Это роли пользователей, которые требуют большой свободы и доступа к определенным частям веб-сайта. Итак, как именно Contact Form 7 назначает новому пользователю WordPress роль подписчика, а не администратора?

Проще говоря, контактная форма 7 использует параметр capability_type для определения прав пользователя на чтение, редактирование и удаление функций. Уязвимость существует внутри этого параметра и позволяет хакеру загружать файлы непосредственно в домашний каталог WordPress.

Только из этой папки хакер может полностью испортить ваш сайт или запустить спам-атаки.

В некоторых случаях атаки могут быть настолько опасны, что Google может занести ваш сайт в черный список.

Но уязвимость повышения привилегий позволяет злоумышленникам провести гораздо более опасную атаку. Существуют также файлы вне папки wp-content, такие как файл wp-config и файл .htaccess.

Теперь эти файлы содержат учетные данные базы данных и конфигурации вашего веб-сайта. Таким образом, хакер, использующий уязвимость повышения привилегий Contact Form 7, может получить доступ к этим файлам, изменив возможности роли пользователя.

Изображение предоставлено: XneeloВ течение нескольких минут хакер может найти учетные данные для доступа ко всему вашему веб-сайту. Или, что еще хуже, они могут создать учетную запись администратора-призрака, чтобы получить прямой неограниченный доступ ко всему веб-сайту.

Это невероятно опасно, поскольку позволяет хакеру редактировать форму и предоставлять себе доступ к файлам вне wp-контента. Его также можно использовать для редактирования того, какие типы пользовательского ввода могут принимать формы. Уязвимость, по сути, позволяет любым ролям пользователей вносить изменения на веб-сайт.

Объяснение уязвимости неограниченной загрузки файлов

Некоторые формы принимают файлы, такие как резюме или подтверждение личности. Стандартные форматы, такие как PDF, JPEG, PNG и GIF, приемлемы и не должны вызывать проблем на вашем сайте.

Однако уязвимость подключаемого модуля Contact Form 7 позволяет пользователю изменять типы принимаемых файлов. Эта уязвимость недавно затронула более 5 миллионов веб-сайтов, использующих контактную форму 7, и известна как уязвимость неограниченной загрузки файлов.

Уязвимость неограниченной загрузки файлов означает, что ваш веб-сайт может начать принимать исполняемые форматы файлов, такие как PHP и ASP. Особенно проверьте наличие двойных расширений, таких как .php.png.

Эти файлы выполняют команды и функции на вашем сайте. Это означает, что хакер может отправить файл PHP с вредоносным скриптом через контактную форму, созданную с помощью контактной формы 7.

Это разновидность XSS-атаки, которую можно использовать для:

- Создать бэкдор на вашем веб-сайте, который позволит хакеру получить к нему доступ, когда он захочет.

- Создайте пользователей-призраков администратора, которые предоставят им доступ через вашу страницу входа.

- Измените содержимое своего сайта, чтобы продавать или продвигать нелегальные товары и наркотики.

- Перенаправляйте посетителей на вредоносные веб-сайты или веб-сайты для взрослых.

Существует множество других атак, которые хакер может провести достаточно эффективно с минимальными усилиями, как только он получит доступ к вашему веб-сайту. Всегда лучше предотвратить атаки, насколько это возможно.

Мы настоятельно рекомендуем установить сканер вредоносных программ, который предлагает круглосуточное сканирование вредоносных программ, и брандмауэр WordPress для защиты вашего веб-сайта от будущих атак.

Что дальше?

Хакеры находят всевозможные способы проникнуть на ваш сайт. Они могут использовать атаки грубой силы, чтобы угадать ваши учетные данные для доступа, использовать уязвимости межсайтового скриптинга (XSS) и украсть файлы cookie вашего браузера. Этому безумию действительно нет конца.

Этому безумию действительно нет конца.

Чтобы по-настоящему и полностью защитить свой веб-сайт от угроз безопасности и атак, мы рекомендуем вам установить MalCare. Брандмауэр будет активно блокировать попытки взлома, а его сканер будет проверять ваш сайт каждый день.

Также ознакомьтесь с нашими советами по усилению защиты WordPress. Вы можете защитить свой веб-сайт с панели управления MalCare несколькими простыми щелчками мыши и усилить безопасность своего веб-сайта.

Часто задаваемые вопросы

Безопасна ли контактная форма 7?Нет. Хотя текущая версия не имеет известных уязвимостей, более старые версии Contact Form 7 изобилуют недостатками безопасности. Самый простой способ исправить уязвимости — обновиться до последней версии. Но мы также рекомендуем вам проверить свой сайт на наличие вредоносных программ на всякий случай.

Работает ли Akismet с контактной формой 7?

Да, но Akismet предназначен для защиты от спам-форм. Это не устраняет уязвимость повышения привилегий. Чтобы исправить уязвимость, мы рекомендуем немедленно обновить контактную форму 7 до последней версии.

Это не устраняет уязвимость повышения привилегий. Чтобы исправить уязвимость, мы рекомендуем немедленно обновить контактную форму 7 до последней версии.

Что такое повышение привилегий и почему это важно?

Повышение привилегий — это уязвимость, которую хакеры могут использовать для получения доступа к файлам и базам данных веб-сайта, которые в противном случае ограничены. Используя эту уязвимость, хакеры могут получить доступ к любой конфиденциальной информации на вашем веб-сайте и даже исказить ваш контент по своему усмотрению.

Каков наиболее вероятный механизм повышения привилегий?

Большинство плагинов и тем WordPress имеют множество уязвимостей, связанных с повышением привилегий. Некоторыми из наиболее распространенных причин являются межсайтовые сценарии, неправильная обработка файлов cookie и слабые пароли.

Какие есть хорошие альтернативы контактной форме 7?

Существует несколько альтернатив Contact Form 7.