Contact Form 7 Уязвимость в WordPress: повышение привилегий

Contact Form 7 — один из самых популярных плагинов WordPress с почти 10 миллионами активных установок. За прошедшие годы было обнаружено несколько серьезных недостатков безопасности. Неудивительно, что эти уязвимости стали причиной взлома многих сайтов.

В частности, есть одна 7-летней давности — уязвимость повышения привилегий. Другие уязвимости были относительно незначительными и практически не использовались. Но уязвимость повышения привилегий по-прежнему вызывает серьезные нарушения безопасности и взломы веб-сайтов по всему миру.

В этой статье мы объясним больше и дадим вам верный способ исправить уязвимость повышения привилегий в Contact Form 7.

TL;DR: Если вы подозреваете, что ваш веб-сайт был взломан, установите подключаемый модуль безопасности MalCare . Он просканирует ваш сайт WordPress и определит взлом. Вы можете мгновенно очистить свой сайт и защитить его от будущих атак.

Вы можете мгновенно очистить свой сайт и защитить его от будущих атак.

Что такое уязвимость Contact Form 7?

Уязвимость Contact Form 7 позволяет хакерам загружать вредоносные программы в папку загрузки WordPress; в частности, папка /wp-content/uploads/wpcf7_uploads/. После загрузки файла хакеры могут получить контроль над всем веб-сайтом.

Можно предположить, что удаление содержимого папки wpcf7_uploads решит проблему. Но это не так. Итак, если вы попробовали этот метод и потерпели неудачу, вы не одиноки.

Со временем мы увидели, что хакеры распространяют вредоносное ПО по всему сайту, как только получают к нему доступ. Уязвимость Contact form 7 дает хакеру полный доступ, и, таким образом, хакер может и обычно заражает тысячи файлов и базу данных.

Очевидно, что это значительно усложняет процесс очистки. Поэтому важно установить хороший сканер, а затем очиститель, чтобы удалить все следы этой вредоносной вредоносной программы.

Как исправить взломанный сайт

Как мы уже объясняли, исправить сайт, взломанный из-за уязвимости повышения привилегий, невероятно сложно. Это не так просто, как удалить вредоносный файл из определенной папки.

В ту секунду, когда хакер загрузил файл, он получил доступ ко всем папкам на сервере. Это означает, что хакер мог внедрить вредоносное ПО буквально в любой файл или таблицу базы данных. Возможно, они даже оставили бэкдоры, чтобы повторно заразить ваш сайт в другой раз.

Имея это в виду, мы предложим вам 3 простых и эффективных шага, чтобы решить эту проблему. Не забудьте следовать в этом точном порядке:

Шаг № 1: Найдите и удалите вредоносное ПО

Если вы используете контактную форму 7, мы настоятельно рекомендуем вам установить MalCare прямо сейчас и получить БЕСПЛАТНОЕ сканирование вашего веб-сайта на наличие вредоносных программ. На самом деле не имеет значения, есть ли видимые признаки взлома вашего сайта. На вашем сервере могут бездействовать сотни вредоносных программ.

Этот шаг имеет решающее значение. Как мы уже говорили ранее, удаление папки загрузок неадекватно. Многие из вас, возможно, даже не знают, как это сделать. Используя сканер вредоносных программ, вы можете точно определить местонахождение вредоносного ПО и удалить его раз и навсегда.

Мы рекомендуем использовать подключаемый модуль безопасности MalCare для сканирования всего веб-сайта на уровне сервера. MalCare способен обнаруживать скрытые и даже неизвестные вредоносные программы в файлах и базе данных вашего сайта.

Вы также можете мгновенно удалить все следы вредоносных программ с вашего веб-сайта, используя опцию Auto-Clean . За считанные секунды MalCare удалит вредоносное ПО с вашего сайта, не нарушая код.

Сейчас многие «гуру» безопасности настаивают на том, что удаление вредоносных программ с вашего веб-сайта вручную — гораздо лучший вариант. Но реальность такова, что знание того, как это сделать, требует серьезных навыков кодирования. Если вы сами не являетесь профессионалом в области кибербезопасности, мы не рекомендуем этот метод ни при каких обстоятельствах.

Если вы сами не являетесь профессионалом в области кибербезопасности, мы не рекомендуем этот метод ни при каких обстоятельствах.

Тем не менее, если вам интересно узнать больше о том, как вручную удалить вредоносное ПО с веб-сайта WordPress, у нас также есть статья на эту тему.

Опять же, мы не рекомендуем это ни при каких обстоятельствах.

Шаг № 2. Удаление администраторов-призраков

Если вы следовали этой статье до сих пор, значит, вам удалось безопасно удалить вредоносное ПО с вашего веб-сайта. Поэтому, прежде чем вносить какие-либо дальнейшие изменения, мы настоятельно рекомендуем сделать резервную копию вашего сайта прямо сейчас.

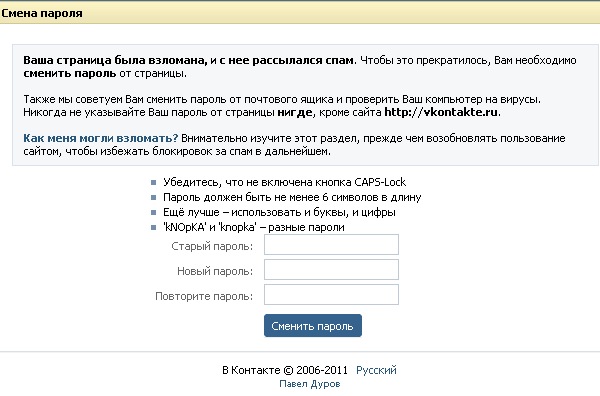

Одним из самых опасных изменений, которые хакеры могут сделать, используя уязвимость повышения привилегий Contact Form 7, является создание поддельных администраторов. Это настолько тонкое изменение, что большинство веб-сайтов его вообще не замечают.

Опасность заключается в том, что даже если вы удалите вредоносное ПО со своего веб-сайта, ни один сканер вредоносных программ не сможет обнаружить поддельного пользователя-администратора.

На панели инструментов WordPress:

- Выберите Пользователи > Все пользователи

- Наведите указатель мыши на имя пользователя, которое хотите удалить, и нажмите кнопку 9.0009 Удалить

- Вы перешли на страницу Удалить пользователя с двумя вариантами: Удалить сообщения пользователя или назначить сообщения новому пользователю .

- Выберите « Атрибутировать все содержимое: »

- Выберите новое имя пользователя , которое вы создали в качестве нового автора этих сообщений.

- Нажмите кнопку Подтвердить удаление .

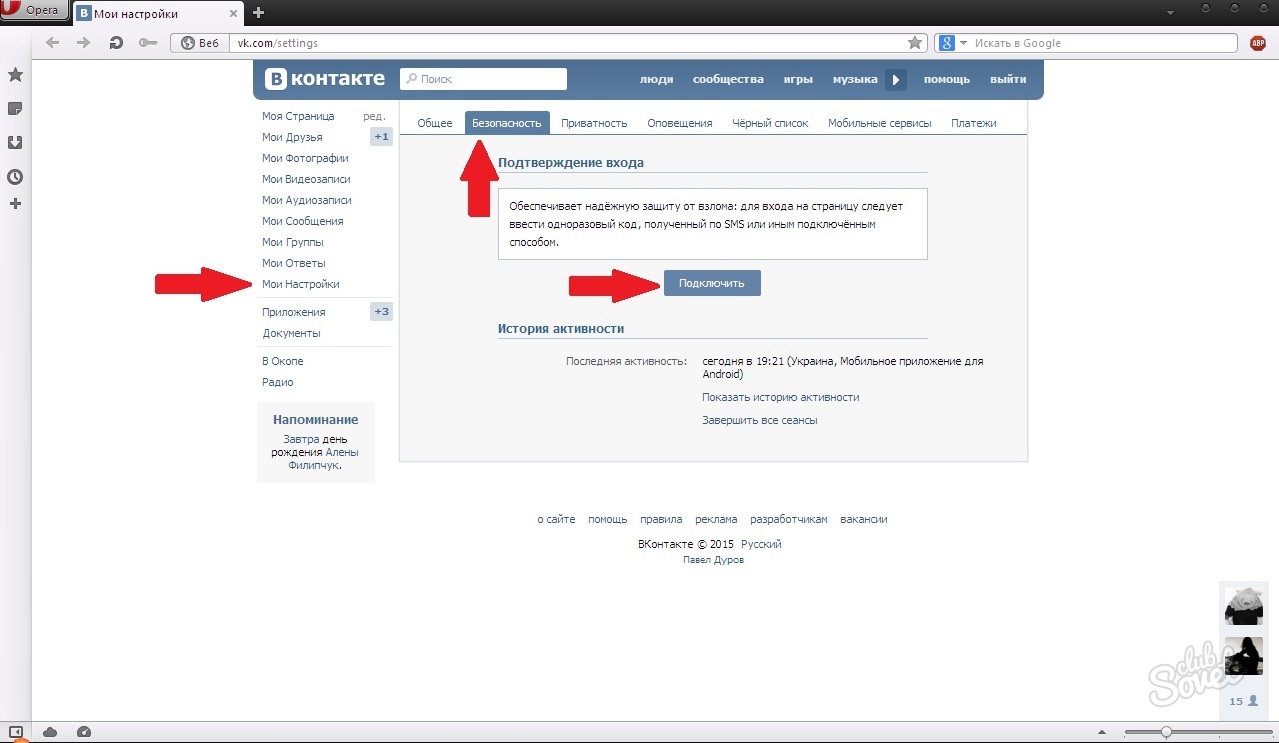

Шаг 3: Обновление контактной формы 7

Уязвимость повышения привилегий контактной формы 7 была исправлена исходным разработчиком в версии 5.0.4. В настоящее время Contact Form 7 распространяет версию 5.3.2, и мы настоятельно рекомендуем вам обновить плагин до последней версии.

Обновление плагина устраняет уязвимость. Это означает, что хакер больше не сможет использовать ту же уязвимость для взлома вашего веб-сайта.

Как предотвратить взлом в будущем

Есть несколько мер, которые вы можете предпринять, чтобы защитить свой веб-сайт от хакеров, использующих аналогичные уязвимости в системе безопасности. Уязвимость повышения привилегий Contact Form 7 — это всего лишь один из примеров популярного плагина, представляющего угрозу безопасности вашего веб-сайта.

Каждый день хакеры находят новые уязвимости. Имея это в виду, вот несколько основных советов по защите вашего сайта от будущих атак:

Установите MalCare

Мы настоятельно рекомендуем вам установить MalCare. MalCare поставляется с собственным сканером безопасности веб-сайтов, который автоматически обнаруживает вредоносные программы на вашем веб-сайте. С вашей стороны требуется очень мало ручных действий.

Вы также получаете инструмент для удаления вредоносных программ одним щелчком мыши, который сделает вашу жизнь намного проще.

Что еще более важно, вы также получаете расширенный брандмауэр, который блокирует вредоносные IP-адреса и ботов из страны или устройства еще до загрузки вашего веб-сайта. Это защищает ваш сайт от наиболее распространенных атак.

MalCare использует передовой алгоритм обучения, который постоянно совершенствуется. Если MalCare обнаруживает конкретное вредоносное ПО или вредоносный IP-адрес на одном из 250 000+ веб-сайтов, которые он защищает, он автоматически предотвращает это для всех веб-сайтов в своей сети.

Обновление тем и плагинов

Темы и плагины — невероятно сложный код. Иногда они сложнее самого ядра WordPress. Такая сложность часто вызывает недостатки безопасности, такие как уязвимость повышения привилегий Contact Form 7.

Это может стать для вас неожиданностью, но есть хакеры, которые проводят каждую минуту своей жизни в поисках таких уязвимостей, чтобы использовать их.

Своевременное обновление тем и плагинов — хороший способ защитить ваш веб-сайт, поскольку новые версии исправляют эти уязвимости. Поэтому обязательно обновляйте свои плагины и темы WordPress по мере появления новых версий. Мы также рекомендуем удалить все темы и плагины, которые вы больше не используете.

Поэтому обязательно обновляйте свои плагины и темы WordPress по мере появления новых версий. Мы также рекомендуем удалить все темы и плагины, которые вы больше не используете.

Защита WordPress

Защита WordPress — это набор мер безопасности, которые вы можете предпринять, чтобы хакерам было крайне сложно изменить ваш сайт, даже если им удастся получить доступ.

Закалка — довольно обширная тема. Некоторые из этих мер довольно просты, например, изменение паролей пользователей. Но есть и более сложные меры, такие как смена солей и ключей безопасности.

Итак, мы создали целую статью об усилении защиты WordPress — безопасный способ.

Таким образом, ваш веб-сайт WordPress защищен не только от повышения привилегий контактной формы 7, но и от множества других атак, включая:

- Атаки SQL Injection

- DDoS-атак

- Атаки грубой силы

- Атаки с использованием межсайтовых сценариев (XSS)

Объяснение приемов повышения привилегий

Этот раздел немного технический, но если вы используете плагин Contact Form 7 на своем сайте WordPress, вам, вероятно, захочется понять, что происходит.

Уязвимость повышения привилегий в Contact Form 7 эксплуатируется в два этапа:

- Шаг 1: Получите доступ к второстепенной роли подписчика на веб-сайте WordPress.

- Шаг 2: Используйте уязвимость, чтобы получить неограниченный административный доступ.

Веб-сайты WordPress по умолчанию назначают самый низкий уровень доступа новому пользователю — подписчику WordPress. Теперь эта роль не даст вам достаточно полномочий, чтобы что-либо изменить на веб-сайте WordPress. Но атака повышения привилегий Contact Form 7 позволяет хакеру изменить свою роль пользователя на что угодно.

Что это означает?

Contact Form 7 — один из самых мощных плагинов WordPress, используемый для создания различных форм. При отправке данные, принятые его формами, сохраняются в папке с именем «wp-content» на вашем веб-сайте WordPress.

Изображение предоставлено: Elegant Themes Обычно эта папка содержит контент всех видов из разных частей веб-сайта. Но это все общедоступная информация, и никакие данные в этой папке не являются конфиденциальными или личными.

Но это все общедоступная информация, и никакие данные в этой папке не являются конфиденциальными или личными.

Это имеет смысл по нескольким причинам. Любой, кто отправляет данные в ваши формы, является подписчиком WordPress. У них не должно быть доступа к какой-либо конфиденциальной информации на веб-сайте.

С другой стороны, форма обычно создается администратором или редактором. Это роли пользователей, которые требуют большой свободы и доступа к определенным частям веб-сайта. Итак, как именно Contact Form 7 назначает новому пользователю WordPress роль подписчика, а не администратора?

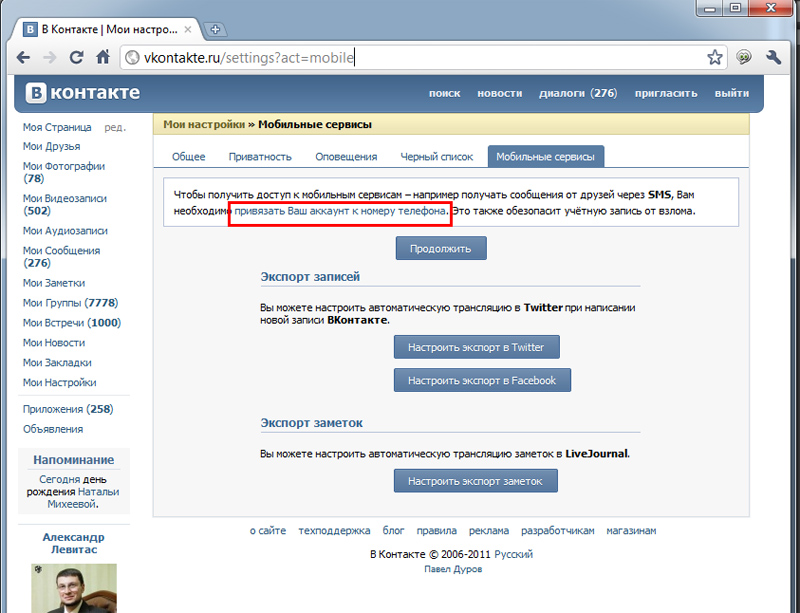

Проще говоря, контактная форма 7 использует параметр capability_type для определения прав пользователя на чтение, редактирование и удаление функций. Уязвимость существует внутри этого параметра и позволяет хакеру загружать файлы непосредственно в домашний каталог WordPress.

Только из этой папки хакер может полностью испортить ваш сайт или запустить спам-атаки.

В некоторых случаях атаки могут быть настолько опасны, что ваш сайт может быть занесен в черный список Google.

Но уязвимость повышения привилегий позволяет злоумышленникам провести гораздо более опасную атаку. Существуют также файлы вне папки wp-content, такие как файл wp-config и файл .htaccess.

Теперь эти файлы содержат учетные данные базы данных и конфигурации вашего веб-сайта. Таким образом, хакер, использующий уязвимость повышения привилегий Contact Form 7, может получить доступ к этим файлам, изменив возможности роли пользователя.

Изображение предоставлено: XneeloВ течение нескольких минут хакер может найти учетные данные для доступа ко всему вашему веб-сайту. Или, что еще хуже, они могут создать учетную запись администратора-призрака, чтобы получить прямой неограниченный доступ ко всему веб-сайту.

Это невероятно опасно, поскольку позволяет хакеру редактировать форму и предоставлять себе доступ к файлам вне wp-контента. Его также можно использовать для редактирования того, какие типы пользовательского ввода могут принимать формы. Уязвимость, по сути, позволяет любым ролям пользователей вносить изменения на веб-сайт.

Объяснение уязвимости неограниченной загрузки файлов

Некоторые формы принимают файлы, такие как резюме или подтверждение личности. Стандартные форматы, такие как PDF, JPEG, PNG и GIF, приемлемы и не должны вызывать проблем на вашем сайте.

Однако уязвимость подключаемого модуля Contact Form 7 позволяет пользователю изменять типы принимаемых файлов. Эта уязвимость недавно затронула более 5 миллионов веб-сайтов, использующих контактную форму 7, и известна как уязвимость неограниченной загрузки файлов.

Уязвимость неограниченной загрузки файлов означает, что ваш веб-сайт может начать принимать исполняемые форматы файлов, такие как PHP и ASP. Особенно проверьте наличие двойных расширений, таких как .php.png.

Эти файлы выполняют команды и функции на вашем сайте. Это означает, что хакер может отправить файл PHP с вредоносным скриптом через контактную форму, созданную с помощью контактной формы 7.

Это разновидность XSS-атаки, которую можно использовать для:

- Создать бэкдор на вашем веб-сайте, который позволит хакеру получить к нему доступ, когда он захочет.

- Создайте пользователей-призраков-администраторов, которые предоставят им доступ через вашу страницу входа.

- Измените содержимое своего сайта, чтобы продавать или продвигать нелегальные товары и наркотики.

- Перенаправляйте посетителей на вредоносные веб-сайты или веб-сайты для взрослых.

Существует множество других атак, которые хакер может провести достаточно эффективно с минимальными усилиями, как только он получит доступ к вашему веб-сайту. Всегда лучше предотвратить атаки, насколько это возможно.

Мы настоятельно рекомендуем установить сканер вредоносных программ, который предлагает круглосуточное сканирование вредоносных программ, и брандмауэр WordPress для защиты вашего веб-сайта от будущих атак.

Что дальше?

Хакеры находят всевозможные способы проникнуть на ваш сайт. Они могут использовать атаки грубой силы, чтобы угадать ваши учетные данные для доступа, использовать уязвимости межсайтового скриптинга (XSS) и украсть файлы cookie вашего браузера. Этому безумию действительно нет конца.

Этому безумию действительно нет конца.

Чтобы по-настоящему и полностью защитить свой веб-сайт от угроз безопасности и атак, мы рекомендуем вам установить MalCare. Брандмауэр будет активно блокировать попытки взлома, а его сканер будет проверять ваш сайт каждый день.

Также ознакомьтесь с нашими советами по усилению защиты WordPress. Вы можете защитить свой веб-сайт с панели управления MalCare несколькими простыми щелчками мыши и усилить безопасность своего веб-сайта.

Часто задаваемые вопросы

Безопасна ли контактная форма 7?Нет. Хотя текущая версия не имеет известных уязвимостей, более старые версии Contact Form 7 изобилуют недостатками безопасности. Самый простой способ исправить уязвимости — обновиться до последней версии. Но мы также рекомендуем вам проверить свой сайт на наличие вредоносных программ на всякий случай.

Работает ли Akismet с контактной формой 7?

Да, но Akismet предназначен для защиты от спам-форм. Это не устраняет уязвимость повышения привилегий. Чтобы исправить уязвимость, мы рекомендуем немедленно обновить контактную форму 7 до последней версии.

Это не устраняет уязвимость повышения привилегий. Чтобы исправить уязвимость, мы рекомендуем немедленно обновить контактную форму 7 до последней версии.

Что такое повышение привилегий и почему это важно?

Повышение привилегий — это уязвимость, которую хакеры могут использовать для получения доступа к файлам и базам данных веб-сайта, которые в противном случае ограничены. Используя эту уязвимость, хакеры могут получить доступ к любой конфиденциальной информации на вашем веб-сайте и даже исказить ваш контент по своему желанию.

Каков наиболее вероятный механизм повышения привилегий?

Большинство плагинов и тем WordPress имеют множество уязвимостей, связанных с повышением привилегий. Некоторыми из наиболее распространенных причин являются межсайтовые сценарии, неправильная обработка файлов cookie и слабые пароли.

Какие есть хорошие альтернативы контактной форме 7?

Существует несколько альтернатив Contact Form 7. Однако с точки зрения безопасности мы рекомендуем последнюю версию плагинов Ninja Forms, Gravity Forms и Visual Form Builder.

Однако с точки зрения безопасности мы рекомендуем последнюю версию плагинов Ninja Forms, Gravity Forms и Visual Form Builder.

Помогите! Я думаю, что мой телефон взломан

Натали Максфилд12 июня 2023 г.

ЧТЕНИЕ 7 МИНУТ

«Мой телефон взломали!» Слова, которые вы, вероятно, не хотите слышать или говорить. Всегда.

Да, смартфон можно взломать, как и любое другое устройство. И они также делают призовые цели. Злоумышленники, загруженные личной и финансовой информацией, доступом к платежным приложениям, файлам, фотографиям и контактам, могут многое получить, подключившись к вашему смартфону.

Как это удается плохим актерам? У них есть несколько векторов атаки, из которых они могут выбирать.

Шпионское ПО, программы-вымогатели и рекламное ПО — типичные типы вредоносных программ, которые распространяются таким образом.

Шпионское ПО, программы-вымогатели и рекламное ПО — типичные типы вредоносных программ, которые распространяются таким образом.- Они также могут установить его самостоятельно, получив физический доступ к вашему телефону.

- Иногда злоумышленники в цепочке поставок смартфонов загружают вредоносное ПО в совершенно новые смартфоны, так что они поставляются с предустановленным вредоносным ПО прямо из коробки.

- И, как всегда, фишинговые атаки с помощью электронной почты, текстовых сообщений и других приложений для обмена сообщениями также остаются популярными.

Сегодняшние злоумышленники тоже стали более осторожными. Раньше считалось, что взломанный телефон работал вяло или сильно нагревался после заражения вредоносным ПО. Батарея тоже могла быстро разрядиться. Это произошло потому, что вредоносное ПО потребляло системные ресурсы, создавало конфликты с другими приложениями и использовало ваши данные или подключение к Интернету для передачи вашей личной информации — все это могло заставить ваш смартфон чувствовать себя немного не в своей тарелке. Это все еще может иметь место с некоторыми мобильными вредоносными программами сегодня, но многие из них работают гораздо эффективнее. Старые контрольные физические признаки взломанного телефона могут вообще не проявляться.

Это все еще может иметь место с некоторыми мобильными вредоносными программами сегодня, но многие из них работают гораздо эффективнее. Старые контрольные физические признаки взломанного телефона могут вообще не проявляться.

Однако вы можете заметить несколько признаков, которые могут указывать на то, что ваш телефон был взломан.

Как узнать, взломали ли мой телефон?Далее следует несколько примеров. Обратите внимание, что эти могут быть признаками взломанного телефона, но не всегда.

- На вашем телефоне внезапно появляются всплывающие окна: Если вы видите больше всплывающих окон, чем обычно, или видите их впервые, это может означать, что ваш телефон был поражен рекламным ПО — типом вредоносного приложения, которое хакеры используют для получения дохода путем распространения рекламы без согласия пользователя.

Кроме того, эти объявления могут быть вредоносными по своей природе. Они могут привести вас на страницы, предназначенные для кражи личной информации (что является хорошим напоминанием никогда не нажимать и не нажимать на них).

Кроме того, эти объявления могут быть вредоносными по своей природе. Они могут привести вас на страницы, предназначенные для кражи личной информации (что является хорошим напоминанием никогда не нажимать и не нажимать на них). - Появляются загадочные приложения, звонки или текстовые сообщения: Потенциальным явным признаком того, что ваш телефон взломан, является появление новых приложений, которые вы не загружали, а также всплески использования данных, которые вы не можете объяснить. Точно так же, если вы видите в журнале вызовов вашего телефона звонки, которые вы не совершали, это также является предупреждением.

- У вас закончились данные или вы видите всплывающее окно с неизвестными платежами: Здесь большой красный флажок. Это может быть признаком того, что хакер взломал ваш телефон и использует его для передачи данных, совершения покупок, отправки сообщений или совершения звонков через ваш телефон.

- У вас проблемы с вашими учетными записями в сети: Телефоны, зараженные шпионским ПО, могут считывать учетные данные и затем передавать их хакеру, стоящему за атакой.

Это может привести к кредитному и дебетовому мошенничеству. В некоторых случаях хакеры могут полностью взломать учетную запись, изменив пароль и заблокировав первоначального владельца. Если вы заметили необычные платежи или больше не можете войти в свои учетные записи со своим паролем, причиной может быть, среди прочего, взломанный телефон.

Это может привести к кредитному и дебетовому мошенничеству. В некоторых случаях хакеры могут полностью взломать учетную запись, изменив пароль и заблокировав первоначального владельца. Если вы заметили необычные платежи или больше не можете войти в свои учетные записи со своим паролем, причиной может быть, среди прочего, взломанный телефон.

Установите и запустите программное обеспечение онлайн-защиты на своем смартфоне, если вы еще этого не сделали. Оттуда удалите все приложения, которые вы не загрузили, удалите опасные тексты, а затем снова запустите программное обеспечение для обеспечения безопасности мобильных устройств.

Если у вас все еще есть проблемы, вы можете очистить и восстановить свой телефон. Если у вас есть резервные копии ваших фотографий, контактов и другой важной информации в облаке, это относительно простой процесс. Быстрый поиск в Интернете может показать, как стереть и восстановить вашу модель телефона.

Наконец, проверьте свои счета и выписки по кредитным картам, чтобы увидеть, не были ли совершены какие-либо несанкционированные покупки. Если это так, вы можете пройти процесс заморозки этих учетных записей и получения новых карт и учетных данных. Кроме того, обновите свои пароли для своих учетных записей с помощью надежного и уникального пароля, чтобы предотвратить дальнейшую кражу.

Советы, как защитить свой телефон от взломаПрежде всего, чтобы защитить свой телефон от взлома, можно предпринять несколько относительно простых шагов. Через несколько минут вы можете оказаться в гораздо большей безопасности, чем раньше.

- Используйте комплексное программное обеспечение для обеспечения безопасности на своем телефоне. С годами у нас появилась хорошая привычка использовать его на наших компьютерах и ноутбуках. Наши телефоны? Не так много. Установка программного обеспечения для онлайн-защиты дает вам первую линию защиты от атак, а также несколько дополнительных функций безопасности, упомянутых ниже.

- Оставайтесь в безопасности в пути благодаря VPN. Мошенники могут проникнуть в ваш телефон через общедоступную сеть Wi-Fi, например, в аэропортах, отелях и даже библиотеках. Эти сети являются общедоступными, а это означает, что ваши действия доступны другим в сети — ваши банковские операции, использование вашего пароля и все такое. Один из способов сделать общедоступную сеть частной — это VPN, которая может защитить вас и все, что вы делаете, от других в этой точке доступа Wi-Fi.

- Используйте менеджер паролей. Надежные уникальные пароли обеспечивают еще одну основную линию защиты. Тем не менее, со всеми учетными записями, которые у нас есть, манипулирование десятками надежных и уникальных паролей может показаться сложной задачей — отсюда и соблазн использовать (и повторно использовать) более простые пароли. Хакерам это нравится, потому что один пароль может быть ключом к нескольким учетным записям. Вместо этого попробуйте менеджер паролей, который может создавать эти пароли для вас и безопасно хранить их.

Программное обеспечение для комплексной онлайн-защиты, такое как наше, будет включать его.

Программное обеспечение для комплексной онлайн-защиты, такое как наше, будет включать его. - Избегайте общественных зарядных станций. Зарядка от общественной станции кажется такой простой и безопасной. Тем не менее, некоторые хакеры, как известно, «вытягивают деньги», устанавливая вредоносное ПО в зарядную станцию. Пока вы «накачиваетесь», они «взламывают» ваши пароли и личную информацию. Так что же делать с мощностью на дороге? Вы можете присмотреться к портативному блоку питания, который можно зарядить заранее или использовать батарейки типа АА. Они довольно недорогие и могут предотвратить вредоносное ПО от общественной зарядной станции.

- Не спускайте глаз с телефона. Предотвращение фактической кражи вашего телефона также важно, так как некоторые взломы происходят из-за того, что телефон попадает в чужие руки. Это хороший случай для защиты вашего телефона паролем или PIN-кодом, а также для включения отслеживания устройства, чтобы вы могли найти свой телефон или удаленно стереть его, если вам нужно.

Apple предоставляет пользователям iOS пошаговое руководство по удаленной очистке устройств, а Google также предлагает руководство для пользователей Android.

Apple предоставляет пользователям iOS пошаговое руководство по удаленной очистке устройств, а Google также предлагает руководство для пользователей Android. - Выбирайте проверенные магазины приложений. Придерживайтесь законных магазинов приложений, таких как Google Play и Apple App Store, которые принимают меры для проверки и проверки приложений, чтобы гарантировать их безопасность и надежность. А что касается вредоносных приложений, которые прокрадываются мимо этих процессов, Google и Apple быстро удаляют вредоносные приложения при их обнаружении, что делает их магазины намного безопаснее.

- Следите за разрешениями приложений. Еще один способ, которым хакеры проникают в ваше устройство, — это получение разрешений на доступ к таким вещам, как ваше местоположение, контакты и фотографии, и для этого они будут использовать схематичные приложения. Поэтому проверьте и посмотрите, какие разрешения запрашивает приложение. Если он требует намного больше, чем вы рассчитывали, например, простая игра, требующая доступа к вашей камере или микрофону, это может быть мошенничество.

Удалите приложение и найдите законное, которое не запрашивает таких инвазивных разрешений. Если вас интересуют разрешения для приложений, которые уже установлены на вашем телефоне, пользователи iPhone могут узнать, как разрешать или отзывать разрешения для приложений здесь, а Android может сделать то же самое здесь.

Удалите приложение и найдите законное, которое не запрашивает таких инвазивных разрешений. Если вас интересуют разрешения для приложений, которые уже установлены на вашем телефоне, пользователи iPhone могут узнать, как разрешать или отзывать разрешения для приложений здесь, а Android может сделать то же самое здесь. - Обновите операционную систему вашего телефона . Вместе с установкой программного обеспечения безопасности вы поддерживаете операционную систему вашего телефона в актуальном состоянии. Обновления могут устранять уязвимости, на которые рассчитывают хакеры, чтобы осуществить свои атаки с использованием вредоносного ПО — это еще один проверенный и надежный способ обезопасить себя и обеспечить бесперебойную работу телефона.

Представляем McAfee+

Наслаждайтесь более безопасными мобильными устройствами с универсальной защитой

Будьте в курсе

Следите за нами, чтобы быть в курсе всего, что касается McAfee, а также последних угроз безопасности потребителей и мобильных устройств.

Натали Максфилд более двадцати лет работает в технологическом секторе, в последнее десятилетие уделяя особое внимание безопасности мобильных устройств. Она увлечена нашей миссией по защите потребителей в…

Еще от Mobile Security

Все, что вам нужно знать, чтобы избежать мобильной атаки «человек посередине»

Обезьяна посередине, любимый элемент игровой площадки, выходит за пределы школьных дворов в корпоративные сети, домашние рабочие столы и…17 апреля 2023 г. | ЧТЕНИЕ 5 МИН

Как удалить вирусы с телефона Android

Узнайте, как идентифицировать, удалить или избежать вредоносных программ и вирусов на вашем телефоне Android. Несколько способов…04 апреля 2023 г. | ЧТЕНИЕ 9 МИН

4 Мобильные вредоносные программы, которые вы даже не видите

К 2030 году, по прогнозам экспертов, к 5G будет подключено 5 миллиардов устройств1.

Шпионское ПО, программы-вымогатели и рекламное ПО — типичные типы вредоносных программ, которые распространяются таким образом.

Шпионское ПО, программы-вымогатели и рекламное ПО — типичные типы вредоносных программ, которые распространяются таким образом.

Кроме того, эти объявления могут быть вредоносными по своей природе. Они могут привести вас на страницы, предназначенные для кражи личной информации (что является хорошим напоминанием никогда не нажимать и не нажимать на них).

Кроме того, эти объявления могут быть вредоносными по своей природе. Они могут привести вас на страницы, предназначенные для кражи личной информации (что является хорошим напоминанием никогда не нажимать и не нажимать на них).

Это может привести к кредитному и дебетовому мошенничеству. В некоторых случаях хакеры могут полностью взломать учетную запись, изменив пароль и заблокировав первоначального владельца. Если вы заметили необычные платежи или больше не можете войти в свои учетные записи со своим паролем, причиной может быть, среди прочего, взломанный телефон.

Это может привести к кредитному и дебетовому мошенничеству. В некоторых случаях хакеры могут полностью взломать учетную запись, изменив пароль и заблокировав первоначального владельца. Если вы заметили необычные платежи или больше не можете войти в свои учетные записи со своим паролем, причиной может быть, среди прочего, взломанный телефон.

Программное обеспечение для комплексной онлайн-защиты, такое как наше, будет включать его.

Программное обеспечение для комплексной онлайн-защиты, такое как наше, будет включать его. Apple предоставляет пользователям iOS пошаговое руководство по удаленной очистке устройств, а Google также предлагает руководство для пользователей Android.

Apple предоставляет пользователям iOS пошаговое руководство по удаленной очистке устройств, а Google также предлагает руководство для пользователей Android. Удалите приложение и найдите законное, которое не запрашивает таких инвазивных разрешений. Если вас интересуют разрешения для приложений, которые уже установлены на вашем телефоне, пользователи iPhone могут узнать, как разрешать или отзывать разрешения для приложений здесь, а Android может сделать то же самое здесь.

Удалите приложение и найдите законное, которое не запрашивает таких инвазивных разрешений. Если вас интересуют разрешения для приложений, которые уже установлены на вашем телефоне, пользователи iPhone могут узнать, как разрешать или отзывать разрешения для приложений здесь, а Android может сделать то же самое здесь.