Брутфорс. Как взламывают аккаунты простым перебором паролей — Джино • Журнал

Пользователи с несложными и короткими паролями — главная мишень взломщиков, использующих метод брутфорса или, другими словами, полного перебора. Этот довольно простой способ взлома нередко приносит результат и теоретически позволяет добыть пароль от аккаунта на любом сервисе или портале, если он недостаточно защищён.

Опасность брутфорса

«Brute force» переводится с английского как «грубая сила», что описывает суть брутфорс-атаки. Во время неё происходит подбор всех возможных вариантов пароля и длится это до тех пор, пока не получится его угадать. Однако на угадывание по-настоящему сложных паролей можно потратить несколько лет, чем вряд ли кто-то будет заниматься. Поэтому они практически на 100% процентов смогут защитить вас от успешных попыток перебора.

Брутфорс-атаке легко поддаются пароли, состоящие из простых комбинаций знаков, расположенных по соседству на клавиатуре. Это может быть ряд цифр («123456») или комбинаций букв («qwerty»). К ненадёжным паролям также относятся и те, которые представляют собой дату («18051991») или осмысленное слово, особенно «admin» и «password». Даже если вы выберете в качество пароля русское слово, набранное с английской раскладкой («gfhjkm»), его тоже можно будет угадать.

К ненадёжным паролям также относятся и те, которые представляют собой дату («18051991») или осмысленное слово, особенно «admin» и «password». Даже если вы выберете в качество пароля русское слово, набранное с английской раскладкой («gfhjkm»), его тоже можно будет угадать.

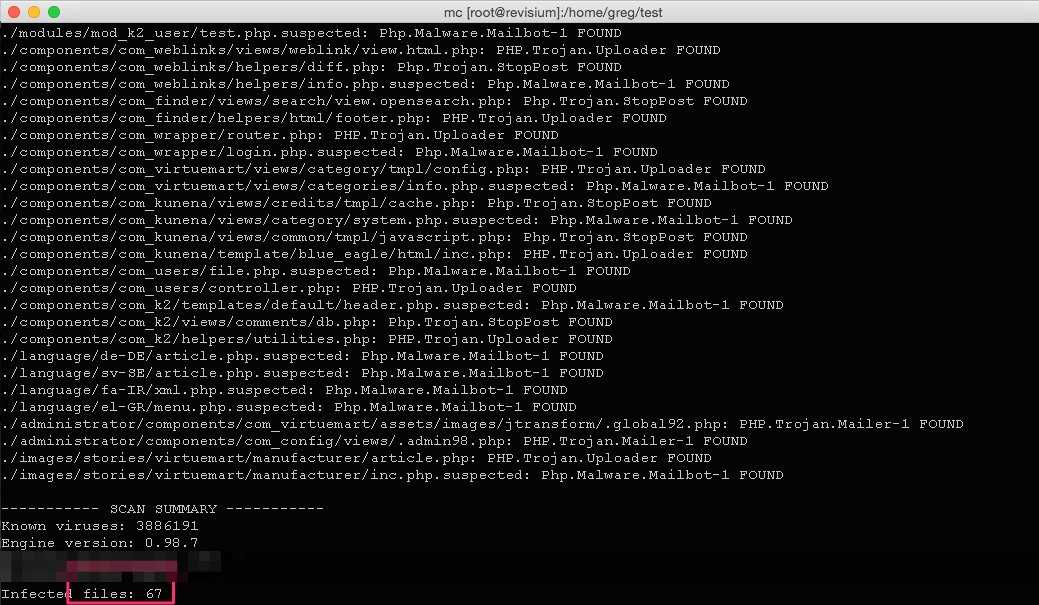

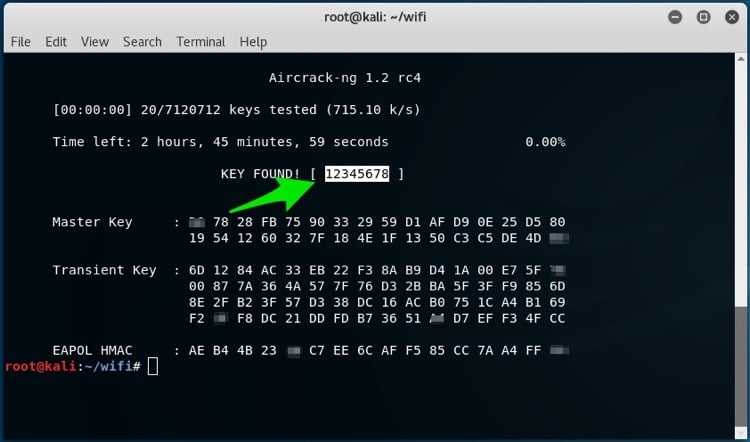

Чтобы взломать аккаунт с паролем средней сложности, может потребоваться всего 2-3 часа. Чем проще пароль, тем быстрее атака достигнет своей цели. Для перебора паролей используется специальное ПО, которое либо создаётся самими киберпреступниками, либо заимствуется ими у своих коллег. А в качестве мощностей используют уже ранее взломанные компьютеры и сервера — и, возможно, взломаны они были также с помощью брутфорса.

Аккаунт с вычисленным паролем можно использовать не только для взлома новых аккаунтов, но и для организации рассылки спама. А если речь об аккаунте администратора сайта, но после его взлома злоумышленники могут разместить на сайте вредоносный код. Кроме того, метод полного перебора используется для получения доступа к секретным файлам или к конфиденциальной информации пользователя.

Защита от брутфорса

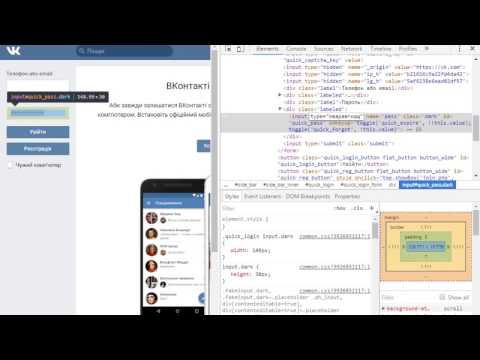

Современные системы имеют достаточно надёжные способы защиты от брутфорс-атак на учётные записи. Эффективно бороться с ними помогает ограничение попыток входа в аккаунт: например, если пользователь три раза подряд набрал неверную пару логин-пароль, следующую попытку он сможет осуществить только через 15 минут. Также нередко при неудачной попытке входа юзеру предлагают пройти капчу, что вредоносное ПО для перебора паролей уже вряд ли сможет сделать.

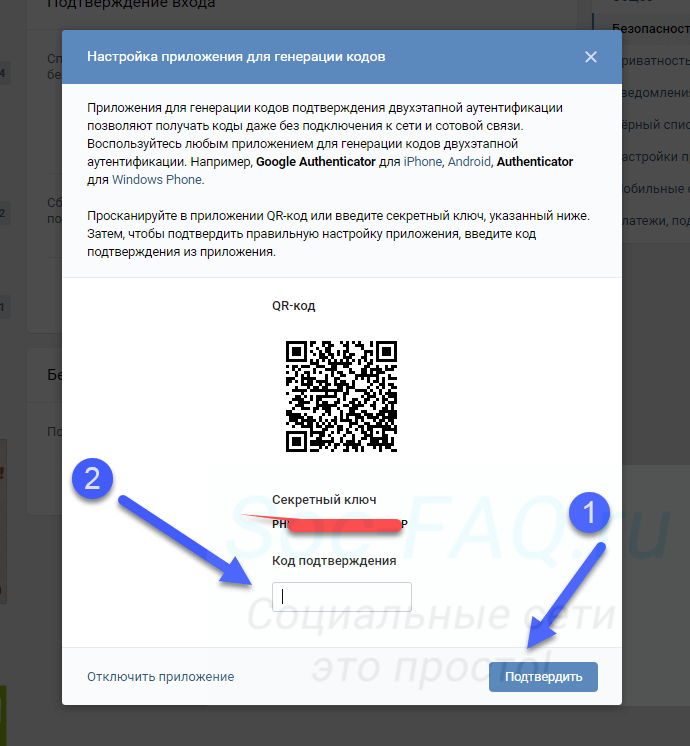

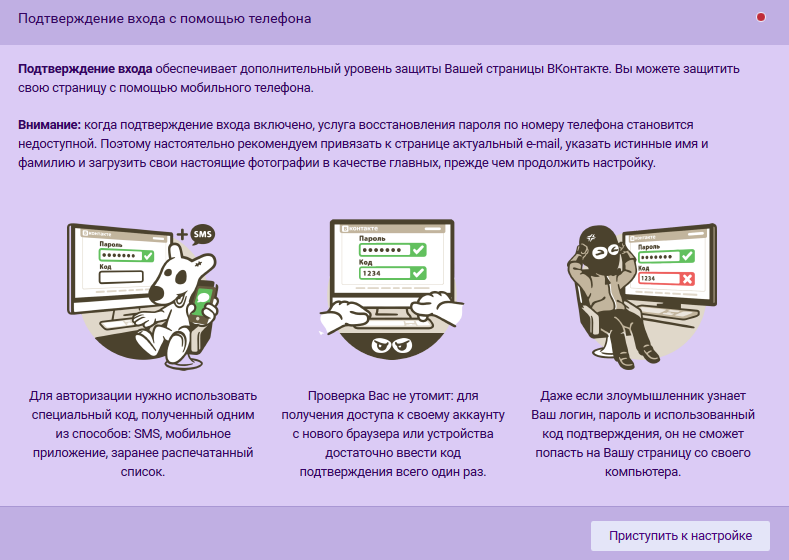

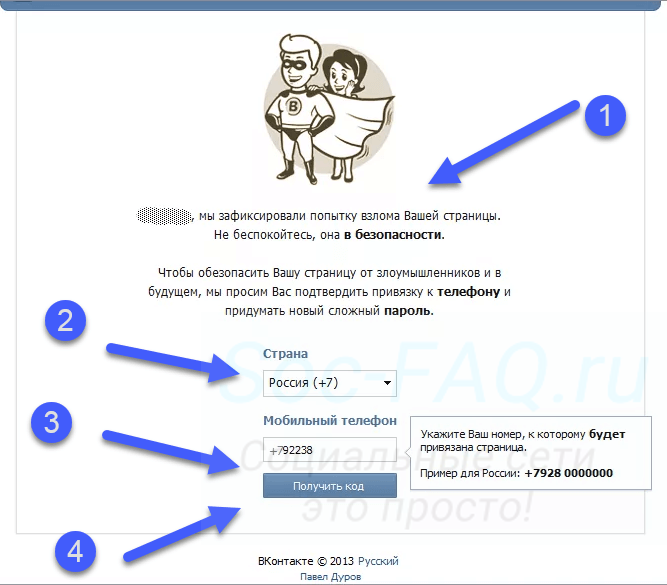

Широко применяется и двухфакторная аутентификация. При её использовании юзера просят ввести не только логин и пароль, но и, к примеру, код, который отправляется на его номер телефона. Кстати, мы реализовали свой собственный механизм двухфакторной аутентификации с помощью приложения «Джино.Ключ». Также для дополнительного подтверждения личности пользователя учитывается устройство, с которого совершается вход, и местоположение юзера.

Однако в некоторых системах и приложениях таких мер защиты может и не быть. И тогда брутфорс-атаку можно легко провести, а зафиксировать её обычно бывает непросто. Администратора сайта должен насторожиться, когда неизвестный пользователь с одного и того же IP-адреса начинает настойчиво пытаться войти в систему. Отследить это можно, прежде всего, с помощью лог-файлов. Но лучше сделать так, чтобы такое вовсе не происходило.

И тогда брутфорс-атаку можно легко провести, а зафиксировать её обычно бывает непросто. Администратора сайта должен насторожиться, когда неизвестный пользователь с одного и того же IP-адреса начинает настойчиво пытаться войти в систему. Отследить это можно, прежде всего, с помощью лог-файлов. Но лучше сделать так, чтобы такое вовсе не происходило.

Ограничьте на своём сайте число попыток входа в аккаунт, используйте капчу, внедрите двухфакторную аутентификацию. А чтобы сохранить в безопасности ваши собственные аккаунты, используйте сложные пароли из букв, цифр и символов. Чтобы создавать такие пароли, существуют специальные генераторы, а для их надёжного хранения можно использовать менеджеры паролей. И не забывайте менять пароли как минимум раз в год.

Простые пароли назвали главной причиной взлома компьютеров в России — РБК

Киберпреступники все чаще взламывают компьютеры из-за того, что россияне используют слишком простые пароли, считает «дочка» Сбербанка в сфере кибербезопасности. Проблемы возникают также из-за фишинговых писем и уязвимого ПО

Проблемы возникают также из-за фишинговых писем и уязвимого ПО

Фото: Александр Авилов / АГН «Москва»

Среди успешных попыток взлома компьютера в 2020–2021 годах самым популярным методом стал подбор паролей к аккаунту пользователей, на него приходится 46% случаев атак. Такой вывод на основе исследования собственных клиентов сделала компания Bi.Zone, занимающаяся кибербезопасностью «дочка» Сбербанка.

На втором месте находятся фишинговые письма — 34% проникновений, затем — уязвимости в программном обеспечении и сервисах (17%), а также — инсайдерская информация и утечки доступов к данным пользователей (3%).

До сих пор самым популярным методом несанкционированного подключения к компьютеру был фишинг, рассказал представитель Bi.Zone. Он отметил, что по числу попыток взлома фишинг все еще остается лидером, но, поскольку не каждый взломщик способен довести такую атаку до конца, по реальному ущербу этот вид атак уступил первенство подбору паролей.

adv. rbc.ru

rbc.ru

adv.rbc.ru

Как пояснил представитель Bi.Zone, существует два наиболее популярных способа подбора пароля. Первый предполагает атаку с одним паролем или маленьким словарем паролей, при которой злоумышленник пытается применить их ко всем известным логинам и только затем переходит к следующему паролю. Это позволяет избежать блокировки из-за множества неудачных попыток входа в аккаунт. Второй способ — использование при переборе пар логинов-паролей, упомянутых в различных базах данных, утекших с других платформ.

При взломе подбором пароля «речь идет не просто о доступе к одному из компьютеров организации, а о получении привилегий администратора домена», отмечает Евгений Волошин, директор блока экспертных сервисов Bi.Zone: «С ними злоумышленники ограничены только своей фантазией. Они могут получить доступ к любой системе, без ограничений копировать данные, а также зашифровать одновременно все компьютеры в организации. Это такой «режим бога», прекратить который может только другой администратор домена, если он, конечно, заметит взлом».

Как пояснил замруководителя департамента аудита и консалтинга Group-IB Павел Супрунюк, главная причина, почему при атаке получается легко подобрать пароль, состоит в том, что некоторые используют один и тот же пароль на всех программах и приложениях. «Злоумышленники используют данные базы в том числе для атак на организации — скажем так, переносят личные парольные предпочтения пользователей на его рабочий аккаунт. Ряд наших тестов на проникновение показал, что такая атака, к сожалению, хорошо работает для ряда компаний, которые не уделяли данной проблеме должного внимания», — рассказал Супрунюк.

По словам руководителя группы отдела аналитики информационной безопасности Positive Technologies Екатерины Килюшевой, атаки с помощью подбора одного пароля ко множеству учетных записей могут быть эффективными, поскольку их сложнее обнаружить в отличие от попыток взлома одного пользователя, которые легко заметят средства защиты. «Для защиты от подобных атак следует устанавливать надежные пароли, ограничивать число попыток ввода пароля и использовать многофакторную аутентификацию», — советует эксперт.

В начале прошлого года в исследовании об уязвимости банковской системы Positive Technologies указывала, что хакерам нужно в среднем пять дней, чтобы проникнуть в сеть российского банка. Имитируя атаку, эксперты компании пришли к выводу, что хакеры могут проникнуть в локальную сеть семи из восьми банков за счет уязвимостей веб-приложений и ПО, а также подбора паролей. Последние оказались довольно предсказуемыми: различные комбинации месяца или времени года с цифрами, например Fduecn2019 (латинский набор слова «август») или Зима2019, пароли типа 123456, сочетания соседних клавиш (1qaz! QAZ, Qwerty1213), пароли типа admin123 и подобные. Причем в одном из банков было подобрано более 500 учетных записей с паролем qwerty123 для доменных учетных записей.

«Чтобы хакеры не смогли подобрать учетные данные пользователя, нужно придумать сложный пароль, который не содержит очевидных комбинаций. Самый простой способ для этого — использовать генератор паролей, который выдает случайный набор букв, цифр и символов.

Ранее свои данные об основных угрозах для информационной безопасности в корпоративный сетях опубликовала Positive Technologies. По итогам анализа угроз в сетях различных компаний этот участник рынка кибербезопасности указал в качестве наиболее потенциально опасных нарушение регламентов информационной безопасности. Например, во многих компаниях выявляли использование программного обеспечения для удаленного доступа (TeamViewer, Ammyy Admin), что является нарушением регламента, поскольку подобные программы нередко содержат критические уязвимости и с их помощью злоумышленники могут незаметно подключаться к сетям компании. На втором месте по распространенности была подозрительная сетевая активность (сокрытие трафика, запуск инструментов сканирования сети, попытки удаленного запуска процессов).

Главный эксперт «Лаборатории Касперского» Сергей Голован говорит, что популярность подбора паролей в 2020-м вполне вероятна, но за 2019-й наиболее частое первичное заражение происходило вследствие использования уязвимостей систем и фишинговых рассылок. «Перебор паролей был только точкой входа, опасность инцидента зависела от того, как дальше будет развиваться атака», — объяснил он. По словам Артема Кильдюшева, на внедрение вредоносного софта через фишинговые рассылки пришлось 74% от общего числа атак в 2020 году. Еще четверть киберинцидентов были атаками на веб-приложения.

Как взломать пароли и защитить свои учетные данные от грубой силы

Пароли — это, безусловно, наиболее распространенный тип аутентификации пользователей. Они популярны, потому что их теория имеет смысл для отдельных людей и достаточно проста в реализации для разработчиков. С другой стороны, плохо составленные пароли могут создавать бреши в безопасности. Хорошо продуманный процесс аутентификации на основе пароля не сохраняет фактический пароль пользователя. Это сделало бы слишком простым для хакера или злонамеренного инсайдера доступ ко всем учетным записям пользователей системы. В этом руководстве вы узнаете, как взламывать пароли и одновременно пытаться сделать ваши пароли максимально устойчивыми к грубой силе.

Хорошо продуманный процесс аутентификации на основе пароля не сохраняет фактический пароль пользователя. Это сделало бы слишком простым для хакера или злонамеренного инсайдера доступ ко всем учетным записям пользователей системы. В этом руководстве вы узнаете, как взламывать пароли и одновременно пытаться сделать ваши пароли максимально устойчивыми к грубой силе.

Теперь начните с изучения взлома паролей с точки зрения непрофессионала.

Что такое взлом пароля?

Подбор пароля — это процесс выявления неизвестного пароля к компьютеру или сетевому ресурсу с помощью программного кода. Это также может помочь злоумышленнику получить незаконный доступ к ресурсам. Злоумышленники могут участвовать в различных преступных действиях с информацией, полученной путем взлома пароля. К ним относятся кража банковских учетных данных и использование информации для мошенничества и кражи личных данных. Пароли восстанавливаются взломщиком паролей с использованием различных подходов.

Переходя к следующей теме о том, как взламывать пароли, вы поймете, какие методы используются в этом процессе.

Методы взлома паролей

Пароли обычно хранятся в хешированном формате, будь то в базах данных веб-сайтов или кэшах операционной системы. Хранение паролей в незашифрованном виде представляет собой слишком большой риск с точки зрения разработки, поскольку одна ошибка в системе безопасности может привести к утечке бесчисленных гигабайт конфиденциальных пользовательских данных. В этом процессе пароли преобразуются в фрагменты нечитаемых данных, которые можно использовать только для перекрестной проверки, когда пользователь пытается войти в систему. Несмотря на хеширование, хакерам удается перехватывать новые пароли, в зависимости от того, насколько сложным был первоначальный пароль. Некоторые из наиболее широко используемых методов —

Фишинг

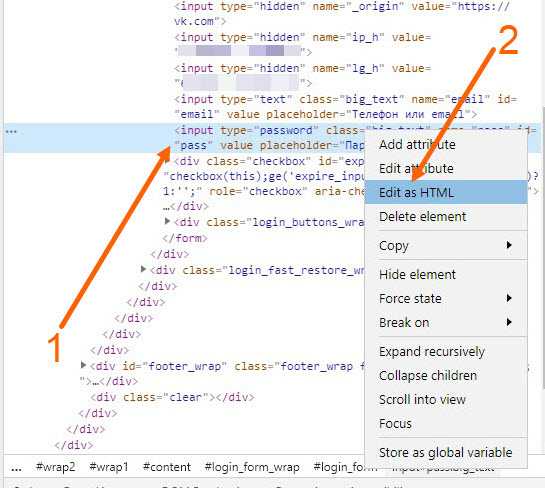

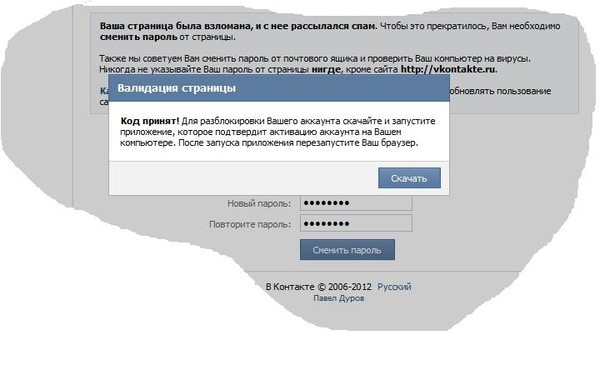

Спросить пароль у клиента — это простой способ взлома. Фишинговое электронное письмо направляет неосторожного читателя на поддельную страницу входа в систему, связанную с любой службой, к которой хакер хочет получить доступ, обычно требуя от пользователя исправить какой-либо критический недостаток безопасности или помочь в сбросе базы данных. Затем эта страница фиксирует их пароль, который хакер впоследствии может использовать в своих целях.

Фишинговое электронное письмо направляет неосторожного читателя на поддельную страницу входа в систему, связанную с любой службой, к которой хакер хочет получить доступ, обычно требуя от пользователя исправить какой-либо критический недостаток безопасности или помочь в сбросе базы данных. Затем эта страница фиксирует их пароль, который хакер впоследствии может использовать в своих целях.

Социальная инженерия

Социальная инженерия воздействует на жертву, чтобы получить личную информацию, такую как номера банковских счетов или пароли. Эта стратегия популярна среди хакеров, потому что они понимают, что люди являются воротами к жизненно важным учетным данным и информации. И с помощью социальной инженерии они используют проверенную тактику, чтобы использовать и влиять на вековые человеческие наклонности, а не изобретать новые средства взлома безопасных и передовых технологий. Было продемонстрировано, что многим фирмам либо не хватает надлежащей безопасности, либо они чрезмерно дружелюбны и заслуживают доверия, когда этого не должно быть, например, предоставление кому-либо доступа к критически важным объектам на основании униформы или слезливой истории.

Атака по словарю

В этом случае хакер ищет в словаре паролей правильный пароль. Словари паролей охватывают множество тем и смешанных тем, таких как политика, фильмы и музыкальные группы. Неспособность пользователей создать надежный пароль является причиной того, что этот подход эффективно взламывает пароли. Проще говоря, в этом нападении используются те же термины, которые многие люди используют в качестве паролей. Хакер может сравнить полученный хэш пароля с хэшем словаря паролей, чтобы найти правильный пароль в виде открытого текста.

Радужный стол

Теперь, когда пароли хэшированы, хакеры пытаются пройти аутентификацию, взламывая хэш паролей. Они достигают этого, используя таблицу Rainbow, которая представляет собой набор предварительно вычисленных хэшей вероятных комбинаций паролей. Хакеры могут использовать радужную таблицу для взлома хэша, что приведет к угадыванию вашего пароля. В результате он извлекает хэш пароля из системы и устраняет необходимость его взламывать. Более того, это не требует раскрытия самого пароля. Нарушение совершается, если хэш совпадает.

Более того, это не требует раскрытия самого пароля. Нарушение совершается, если хэш совпадает.

Грубая сила

При атаке методом грубой силы злоумышленник пытается ввести несколько комбинаций паролей, пока не будет найдена правильная. Злоумышленник использует программное обеспечение для автоматизации этого процесса и запуска исчерпывающих комбинаций паролей за значительно более короткий промежуток времени. С ростом аппаратного обеспечения и технологий в последние годы такие программы активизировались. Это не будет быстро, если ваш пароль будет длиннее нескольких символов, но в конечном итоге он раскроет ваш пароль. Атаки грубой силы можно ускорить, бросив на них больше вычислительных ресурсов.

Но, изучая, как взламывать пароли, потребители должны знать об инструментах, используемых хакерами для достижения того же. Теперь вы ознакомитесь с некоторыми из этих инструментов, которые распространяются в Интернете.

Какие существуют инструменты для взлома паролей?

Некоторые из инструментов, используемых для взлома паролей —

- Каин и Авель.

Эта программа восстановления паролей может восстанавливать учетные данные для учетных записей пользователей Microsoft Windows и пароли Microsoft Access. Каин и Авель используют графический пользовательский интерфейс, что делает его более простым в использовании, чем эквивалентные приложения. Программа использует списки словарей и методы атаки методом полного перебора.

Эта программа восстановления паролей может восстанавливать учетные данные для учетных записей пользователей Microsoft Windows и пароли Microsoft Access. Каин и Авель используют графический пользовательский интерфейс, что делает его более простым в использовании, чем эквивалентные приложения. Программа использует списки словарей и методы атаки методом полного перебора. - John the Ripper — John the Ripper (JtR) — это приложение для взлома паролей, впервые выпущенное в 1996 году для компьютеров на базе UNIX. Он был создан для оценки надежности паролей, перебора зашифрованных (хешированных) паролей и взлома паролей с использованием атак по словарю. Он может использовать атаки по словарю, радужные таблицы и атаки грубой силы в зависимости от типа цели.

- Rainbow Crack — относится к категории инструментов для взломщика хэшей, в которых используется крупномасштабный метод компромисса между временем и памятью для более быстрого взлома паролей, чем стандартные инструменты грубой силы.

Компромисс времени и памяти — это вычислительный процесс, в котором все пары простого текста и хеш-функции генерируются с использованием определенного хэш-алгоритма. Затем результаты сохраняются в радужной таблице. Эта процедура может занять много времени. Однако, как только таблица готова, она может взламывать пароли намного быстрее, чем методы грубой силы.

Компромисс времени и памяти — это вычислительный процесс, в котором все пары простого текста и хеш-функции генерируются с использованием определенного хэш-алгоритма. Затем результаты сохраняются в радужной таблице. Эта процедура может занять много времени. Однако, как только таблица готова, она может взламывать пароли намного быстрее, чем методы грубой силы.

Теперь, когда вы понимаете, как взламывать пароли с помощью хеш-таблиц и готовых инструментов, пришло время рассмотреть способы защиты ваших учетных данных от таких методов.

Как предотвратить взлом вашего пароля?

Некоторые методы предотвращения взлома паролей:

- Более длинные пароли: требуются более длинные пароли, что затрудняет реализацию механизма грубой силы. Было продемонстрировано, что более длинные пароли и парольные фразы значительно повышают безопасность. Тем не менее, по-прежнему важно избегать более длинных паролей, которые ранее были взломаны или которые часто используются в словарях для взлома.

- Нет личных данных: эта политика паролей поощряет пользователей устанавливать пароли, которые не содержат личных данных. Как было сказано ранее, большинство пользователей создают пароли, используя личную информацию, такую как хобби, прозвища, имена домашних животных или членов семьи и т. д. Если хакер получит доступ к личной информации о конкретном пользователе (например, через социальные сети), он проверит пароль. комбинации, основанные на этих знаниях.

- Разные пароли для разных учетных записей: правила использования паролей должны заставлять пользователей различать безопасность и удобство. Пользователям должно быть запрещено использовать одни и те же пароли для всех сервисов. Следует избегать обмена паролями между пользователями, включая тех, кто работает в одном отделе или использует одно и то же оборудование. Один взломанный пароль не влияет на другие ваши учетные записи с этой политикой.

- Использовать фразы-пароли: Некоторые правила паролей требуют создания фразы-пароля, а не пароля.

Хотя проходы служат той же цели, их длина затрудняет взлом. Помимо букв, хороший пропуск должен включать цифры и символы. Пользователям может быть легче запомнить пароли, чем парольные фразы. Однако последний гораздо более устойчив к взлому.

Хотя проходы служат той же цели, их длина затрудняет взлом. Помимо букв, хороший пропуск должен включать цифры и символы. Пользователям может быть легче запомнить пароли, чем парольные фразы. Однако последний гораздо более устойчив к взлому. - Двухфакторная аутентификация: Двухфакторная аутентификация (2FA) может помочь защитить онлайн-аккаунт или даже смартфон. 2FA делает это, прося пользователя предоставить две формы информации — пароль или личный идентификационный номер (PIN), код, отправленный в тексте на смартфон пользователя, или отпечаток пальца — прежде чем получить доступ к тому, что защищено. Это помогает предотвратить несанкционированный вход в учетную запись без разрешения первоначального пользователя.

После этого вы достигли конца этого руководства по взлому паролей.

Получите навыки кибербезопасности и победите хакеров в их собственной игре с Certified Ethical Hacker Training Course! Зарегистрируйтесь сейчас!

Заключение

В этом руководстве по взлому паролей вы узнали о необходимости более надежных паролей, о разнообразных методах, которые можно использовать для взлома паролей и их хэшей. Вы также рассказали об инструментах, которые помогают взломать этот пароль, и закончили урок несколькими способами защитить свои учетные данные от таких гнусных инструментов.

Вы также рассказали об инструментах, которые помогают взломать этот пароль, и закончили урок несколькими способами защитить свои учетные данные от таких гнусных инструментов.

Simplilearn предлагает программу последипломного образования в области кибербезопасности, которая охватывает все темы, которые необходимы новичкам и опытным этическим хакерам, чтобы стать опытными. Студентам преподаются такие темы, как прослушивание сети, перечисление и оценка рисков, чтобы подготовить их к собеседованиям и будущей корпоративной карьере. Поскольку сектор информационных технологий нуждается в опытных экспертах по кибербезопасности, пришло время узнать об этичном взломе и получить преимущество в индустрии кибербезопасности.

У вас есть сомнения или вопросы по поводу взлома паролей? Пожалуйста, оставляйте свои идеи и вопросы в разделе комментариев ниже, и мы ответим на них.

Оценка времени взлома пароля

Думаете, ваш пароль достаточно надежен?

Вы можете подумать еще раз. В 2014 году хакеры раскрыли личную информацию почти половины американцев, и это даже не считая многих компаний, которые столкнулись со взломом.

В 2014 году хакеры раскрыли личную информацию почти половины американцев, и это даже не считая многих компаний, которые столкнулись со взломом.

Поскольку все больше и больше компаний хранят свою информацию в облаке и используют решения SaaS, такие как бизнес-аналитика и программные платформы управления персоналом, обеспечение безопасности вашей информации становится еще более важным.

Выбор неясного и сложного пароля и его частая смена могут означать разницу между защитой ваших данных и кражу вашей личной информации. Мы собрали идеи и советы, которые помогут вам усилить свою онлайн-безопасность и не допустить хакеров к вашему личному бизнесу.

Для начала мы решили выяснить, насколько быстро опытный взломщик может «перебором» паролей различных типов (систематически проверять комбинации, пока не найдет правильный) на основе таких факторов, как длина и типы символов. Мы также создали интерактивную функцию, которая позволяет вам оценить, сколько времени потребуется кому-то, чтобы взломать пароль сейчас, по сравнению с тем, сколько времени это занимало в прошлом. Если у вас возникнет идея потенциального пароля, наш тестер расскажет вам, насколько он надежен. Сколько дней, недель или лет безопасности дает дополнительная буква или символ? Как меняется надежность пароля с течением времени? Ответы могут вас удивить.

Если у вас возникнет идея потенциального пароля, наш тестер расскажет вам, насколько он надежен. Сколько дней, недель или лет безопасности дает дополнительная буква или символ? Как меняется надежность пароля с течением времени? Ответы могут вас удивить.

Насколько надежным является типичный пароль сейчас и насколько надежным он был в 1980-х годах? Введите слово (не ваш текущий пароль) и перетащите ползунок, чтобы выбрать год, чтобы узнать, сколько времени потребуется, чтобы кто-то взломал термин, если бы это был ваш пароль. Это может занять от бесконечного времени до тысячелетий и до считанных долей миллисекунды.

Вы можете включить или выключить функцию «список слов» при проверке паролей. Этот инструмент работает, циклически просматривая список слов, содержащий общие слова и пароли, а затем оценивая другие факторы, такие как типы символов. Если вы введете пароль, которого нет в списке слов, это не повлияет на время взлома. Но если ваш пароль есть в списке слов, это сильно влияет на время взлома.

Но если ваш пароль есть в списке слов, это сильно влияет на время взлома.

Примечание: Интерактивный инструмент предназначен только для образовательных целей. Хотя он не собирает и не хранит ваши пароли, вам следует избегать использования текущего пароля.

Какой длины должен быть ваш пароль?

Когда дело доходит до паролей, одно можно сказать наверняка: размер имеет значение. Добавление одного символа к паролю значительно повышает его безопасность. В так называемой «атаке по словарю» взломщик паролей будет использовать список общих паролей, чтобы определить правильный. Приведенный выше список показывает разницу, которую может иметь добавление символов, когда речь идет о безопасности.

Например, если у вас очень простой и распространенный пароль длиной в семь символов («abcdefg»), профессионал может взломать его за долю миллисекунды. Добавьте еще один символ («abcdefgh»), и это время увеличится до пяти часов. Девятисимвольные пароли взламываются за пять дней, 10-символьные слова — четыре месяца, а 11-символьные пароли — 10 лет. Увеличьте его до 12 символов, и вы получите безопасность на 200 лет — неплохо для одной маленькой буквы.

Девятисимвольные пароли взламываются за пять дней, 10-символьные слова — четыре месяца, а 11-символьные пароли — 10 лет. Увеличьте его до 12 символов, и вы получите безопасность на 200 лет — неплохо для одной маленькой буквы.

буквенных и цифровых символов

Сочетание цифр и букв вместо использования одного типа символов значительно повышает безопасность пароля. Строка из девяти букв или цифр взламывается за миллисекунды. Добавьте одну букву, и ваш пароль может стать достаточно зашифрованным, чтобы помешать взломщикам паролей в течение почти четырех десятилетий.

Однако это не так просто, как заменить «е» на «3» или добавить цифру в конце строки букв. Методы атаки на пароли на самом деле используют преимущества этих распространенных привычек. Лучше всего просто сделать свой пароль менее предсказуемым и более сложным.

символов asci, строчных букв и цифр

Сочетание нескольких типов символов — чрезвычайно эффективный способ сделать ваш пароль более загадочным. Простое общеупотребительное слово можно взломать за доли миллисекунды. Введите сочетание строчных и прописных букв, цифр и символов (например, @, % и #), и ваш пароль будет безопасным более десяти лет.

Простое общеупотребительное слово можно взломать за доли миллисекунды. Введите сочетание строчных и прописных букв, цифр и символов (например, @, % и #), и ваш пароль будет безопасным более десяти лет.

надежность пароля с течением времени

Не все проблемы с безопасностью сводятся к типам символов и длине пароля. Время также является важным фактором. С годами пароли резко ослабевают по мере развития технологий и повышения квалификации хакеров. Например, пароль, на взлом которого в 2000 году ушло бы более трех лет, к 2004 году будет взломан чуть больше года. Пять лет спустя, в 2009 году, время взлома сократилось до четырех месяцев. К 2016 году тот же пароль можно было расшифровать чуть более чем за два месяца. Это демонстрирует важность частой смены паролей.

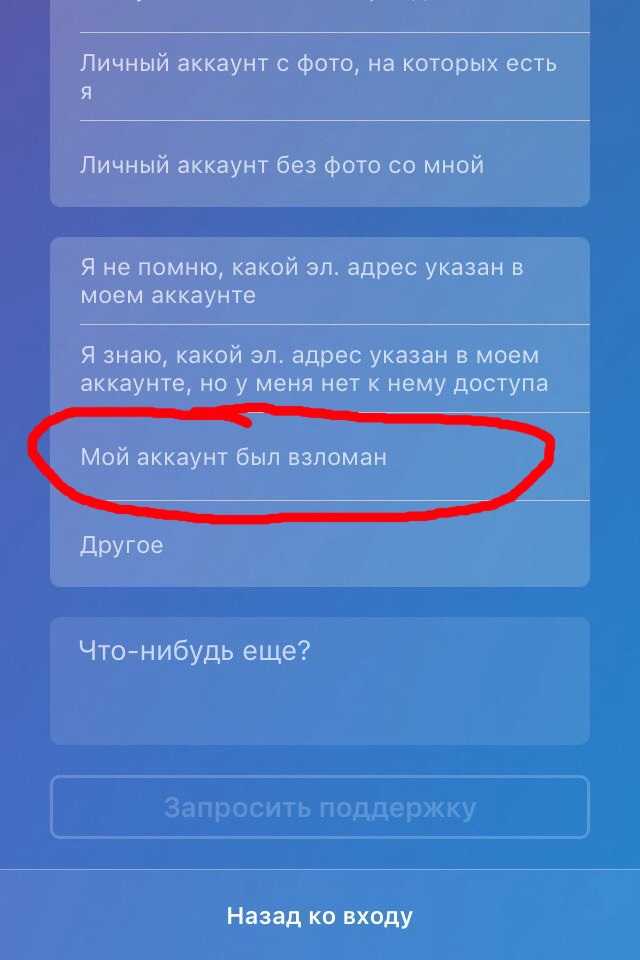

Что делать, если вас взломают?

Однажды утром вы открываете свою электронную почту, и все идет наперекосяк: друзья пишут вам в чате, чтобы сказать, что они получили спам с вашего адреса. Ваша история входа выглядит странно. У вас есть куча возвращенных сообщений в папке «Входящие» и куча странных сообщений в папке «Отправленные». Вас взломали — что делать?

Ваша история входа выглядит странно. У вас есть куча возвращенных сообщений в папке «Входящие» и куча странных сообщений в папке «Отправленные». Вас взломали — что делать?

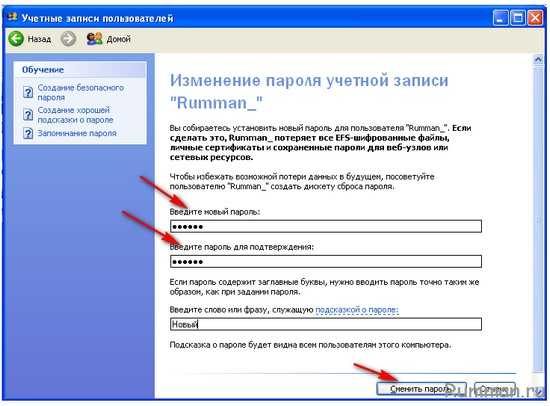

Во-первых, восстановите свою учетную запись электронной почты и измените пароль (используйте наши рекомендации, чтобы сформулировать надежный пароль). Выполните все шаги, такие как изменение контрольных вопросов и настройка уведомлений по телефону. Поскольку электронная почта заполнена личной информацией, вы также должны уведомить свой банк, PayPal, интернет-магазины и любые другие учетные записи, чтобы определить, произошло ли нарушение. Обязательно смените и другие пароли. Наконец, сообщите своим контактам, если электронные письма, отправленные из вашей учетной записи, также скомпрометировали их информацию. Хотя в лучшем случае вообще не быть взломанным, быстрое принятие этих мер может помочь в плохой ситуации.

Защитите себя

С течением времени возрастает вероятность того, что ваш пароль будет взломан, что поставит под угрозу вашу самую личную информацию. Предприняв несколько шагов по улучшению своего пароля, вы можете экспоненциально минимизировать риск взлома. Когда дело доходит до паролей, размер превыше всего, поэтому выбирайте пароль длиной не менее 16 символов. И не забудьте выбрать сочетание типов символов (цифры, прописные и строчные буквы и символы), чтобы еще больше повысить его безопасность.

Предприняв несколько шагов по улучшению своего пароля, вы можете экспоненциально минимизировать риск взлома. Когда дело доходит до паролей, размер превыше всего, поэтому выбирайте пароль длиной не менее 16 символов. И не забудьте выбрать сочетание типов символов (цифры, прописные и строчные буквы и символы), чтобы еще больше повысить его безопасность.

Что еще можно сделать? Держитесь подальше от слов, найденных в словаре, местоимений, имен пользователей и других предопределенных терминов, а также часто используемых паролей — двумя самыми популярными в 2015 году были «123456» и «пароль» (да, вы правильно прочитали). Кроме того, никогда не используйте один и тот же пароль в разных местах (эта забытая учетная запись на сайте, который вы никогда не используете, может привести к взлому банковского счета). Рассмотрите возможность использования генератора паролей, чтобы получить сложный пароль без различимого шаблона, который поможет помешать взломщикам паролей. Наконец, если запоминание длинных строк символов оказывается слишком утомительным, рассмотрите возможность использования менеджера паролей, в котором хранятся все ваши пароли. Нет идеальных паролей, но выполнение этих шагов может иметь большое значение для обеспечения безопасности и душевного спокойствия.

Наконец, если запоминание длинных строк символов оказывается слишком утомительным, рассмотрите возможность использования менеджера паролей, в котором хранятся все ваши пароли. Нет идеальных паролей, но выполнение этих шагов может иметь большое значение для обеспечения безопасности и душевного спокойствия.

Методология

Используя данные о процессорах, собранные в тестах Intel и John the Ripper, мы рассчитали количество ключей в секунду (количество попыток ввода пароля в секунду при атаке методом грубой силы) типичных персональных компьютеров с 1982 года по сегодняшний день.

Результаты нашей интерактивной функции могут отличаться от результатов других онлайн-инструментов для проверки паролей из-за таких факторов, как различные уравнения, процессоры и списки слов. 9(длина пароля)

Тип пароля — количество возможных символов.

Количество активных ядер:

1/((1-Константа эффективности)+(Константа эффективности/ядра процессора)) Константа эффективности, которую мы использовали, равна 0,99, и мы предполагаем, что 99% операций процессора могут быть посвящены взлому пароля.

Процессор GFLOPS:

Частота процессора * Число эффективных ядер

ключей в секунду:

GFLOPS/константа шифрования (собраны и рассчитаны на основе тестов John the Ripper).

Время в секундах:

секунды = количество комбинаций/ключей в секунду

Источники

- http://ark.intel.com/#@Процессоры

- http://openwall.info/wiki/john/benchmarks#John-the-Ripper-benchmarks

- https://www.d.umn.edu/~gshute/arch/performance-equation.xhtml#example

- https://www.pugetsystems.com/labs/articles/Estimating-CPU-Performance-using-Amdahls-Law-619/

- http://csrc.

Эта программа восстановления паролей может восстанавливать учетные данные для учетных записей пользователей Microsoft Windows и пароли Microsoft Access. Каин и Авель используют графический пользовательский интерфейс, что делает его более простым в использовании, чем эквивалентные приложения. Программа использует списки словарей и методы атаки методом полного перебора.

Эта программа восстановления паролей может восстанавливать учетные данные для учетных записей пользователей Microsoft Windows и пароли Microsoft Access. Каин и Авель используют графический пользовательский интерфейс, что делает его более простым в использовании, чем эквивалентные приложения. Программа использует списки словарей и методы атаки методом полного перебора. Компромисс времени и памяти — это вычислительный процесс, в котором все пары простого текста и хеш-функции генерируются с использованием определенного хэш-алгоритма. Затем результаты сохраняются в радужной таблице. Эта процедура может занять много времени. Однако, как только таблица готова, она может взламывать пароли намного быстрее, чем методы грубой силы.

Компромисс времени и памяти — это вычислительный процесс, в котором все пары простого текста и хеш-функции генерируются с использованием определенного хэш-алгоритма. Затем результаты сохраняются в радужной таблице. Эта процедура может занять много времени. Однако, как только таблица готова, она может взламывать пароли намного быстрее, чем методы грубой силы.

Хотя проходы служат той же цели, их длина затрудняет взлом. Помимо букв, хороший пропуск должен включать цифры и символы. Пользователям может быть легче запомнить пароли, чем парольные фразы. Однако последний гораздо более устойчив к взлому.

Хотя проходы служат той же цели, их длина затрудняет взлом. Помимо букв, хороший пропуск должен включать цифры и символы. Пользователям может быть легче запомнить пароли, чем парольные фразы. Однако последний гораздо более устойчив к взлому.