Взлом FB Messenger | Прочитать переписку онлайн

Приложение, обеспечивающее дополнительный уровень удобства во время общения между участниками социальной сети Facebook — Messenger. Доступен к установке на всех современных телефонах, планшетах и компьютерах, совместим с операционными системами Android, iOS, Windows и OS X. Не смотря на совершенную систему защиты приложения, взлом Messenger по номеру телефона, доступен через эксплуатацию уязвимости SS7.

Далеко не все пользователи задумываются о том, что приложение не только хранит конфиденциальную информацию, добровольно опубликованную пользователями, но и “готово” перенести её на новое устройство за несколько минут. AppMessenger Tracker запускается сразу после ввода номера телефона или @имени пользователя, функционирует в фоновом режиме, никак не влияет на нормальную работу устройства и не требует согласия со стороны жертвы.

Как взломать Messenger Facebook через SS7 эксплойт?

Система безопасности приложений подобного уровня спроектирована с учётом высоких требований к степени защиты пользовательских данных.

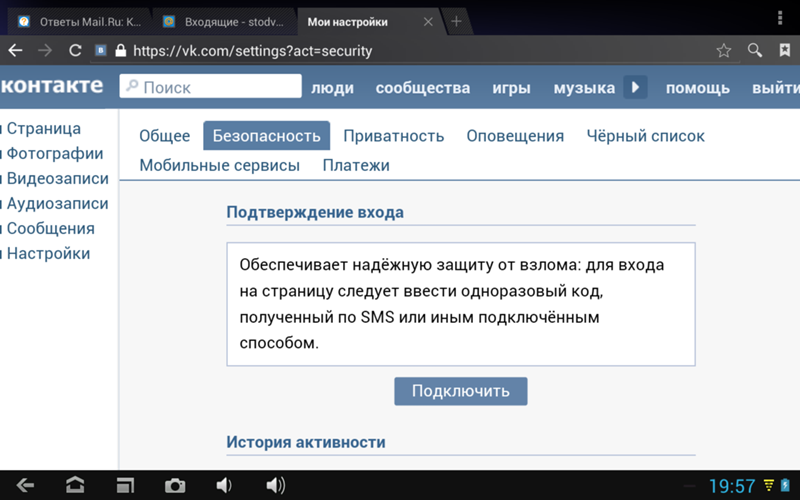

Указание телефонного номера или имени пользователя подаст сигнал для запуска SS7 AppMessenger Tracker. Получив код верификации, произойдет авторизация аккаунта жертвы на виртуальном устройстве. Это позволит сформировать архив пользовательских файлов, доступный для скачивания в Личном кабинете. Весь процесс от и до автоматизирован и не требует участия со стороны клиента на любом этапе взаимодействия с сервисом.

Распространенные причины взлома Фейсбук Мессенджера.

Основная причина взлома FB Messenger – семейный мониторинг. Очень часто мы переживаем за близких людей, с кем они общаются и где находятся в данный момент. Трекер способен передавать всю эту информацию в режиме онлайн и без какого-либо подтверждения со стороны жертвы, что полностью исключает многие этико-правовые вопросы.

Если вы являетесь владельцем или управляющим бизнеса, Трекер позволит оптимизировать процессы внутри компании. Будьте всегда на шаг впереди работников, партнёров и конкурентов, обладая закрытой конфиденциальной информацией.

Отсутствие согласия перед запуском трекера делает возможным осуществлять мониторинг любого аккаунта Facebook. Наша политика – никогда не интересоваться кем и в каких целях используется сервис, что даёт полную свободу в поиске области его применения.

Гарантии конфиденциальности и анонимности.

Метод сквозного шифрования полностью защищает данные, указанные на вебсайте во время регистрации и запуска трекера. Шифрование электронных адресов, паролей, имён пользователей, гарантирует обеспечение условий неразглашения.

Есть несколько важных моментов, которые также необходимо учитывать:

- Взлом Messenger может быть произведён с любого современного устройства (телефона, планшета или компьютера).

Основные требования к устройству – наличие одной из актуальных версий браузеров (Google Chrome, Safari, Mozilla Firefox, Internet Explorer, Opera) и стабильного подключения к сети.

Основные требования к устройству – наличие одной из актуальных версий браузеров (Google Chrome, Safari, Mozilla Firefox, Internet Explorer, Opera) и стабильного подключения к сети. - Время, необходимое на взлом Messenger, может варьироваться, в зависимости от степени загруженности сервера AppMessenger. Как правило, полный цикл работы (с момента запуска, до получения архива), занимает не более 20 минут. Поскольку размер архива может превышать 2 Гб пространства на диске, скорость его загрузки зависит от качества соединения с интернетом.

- Пользователь не получит никаких уведомлений во время перехвата сообщения с кодом верификации. Трекер функционирует в фоновом режиме и никак не влияет на нормальную работу устройства, не может быть обнаружен антивирусом или вредоносным сканером. Лишние процессы в диспетчере задач отсутствуют. Заряд батареи расходуется в обычном режиме.

- Файлы пользователя сформированы в единый архив и отображают: полученные и отправленные сообщения, текущие GPS координаты местоположения устройства, сохранённые контакты, журналы аудио и видео звонков, а также контент, опубликованный внутри закрытых групп и сообществ.

Остались вопросы? Мы с удовольствием на них ответим: Если Вы хотите оставить отзыв или внести какое – либо предложение, Вы можете сделать это прямо сейчас в разделе Отзывы Пользователей или обратиться в Cлужбу технической поддержки.

Как взломать чужой Ватсап без доступа к смартфону

Как узнать, с кем переписывается человек – в этом помогут различные технологии, которые сегодня активно внедряются и совершенствуются.

Приложение Whatsapp.Существует несколько общедоступных способов, как взломать ватсап:

- Перехватить сообщения своего абонента с помощью сайта WhatsApp Web.

- Отправить в ватсапе архив сообщений на свою почту.

- Прочесть переписку своей «жертвы» при помощи программы, которая работает через удаленный сервер.

- При помощи геолокации.

Как читать чужую переписку в whatsapp без доступа к телефону

Без доступа к телефону вашего мужа или жены отследить переписку сложно. Но есть способ, который поможет в режиме онлайн бесплатно и незаметно вскрыть все данные и сделать перехват сообщений. Описание метода:

Но есть способ, который поможет в режиме онлайн бесплатно и незаметно вскрыть все данные и сделать перехват сообщений. Описание метода:

- Необходимо войти на рабочий стол вашего компьютера или ноутбука и создать папку под названием Hack WhatsApp. Это необходимо для того, чтобы собрать данные для взлома и загрузить переписку, медиафайлы.

- Далее нужно создать в папке два текстовых документа. Один назовите Hack. В нем сохранится переписка отслеживаемого вами человека. В другом напишите контактную информацию, которая вам понадобится для взлома. На первой строке укажите: hack whatsapp +7/8… (номер телефона «жертвы»). Важно в точности соблюдать все пробелы и знаки для того, чтобы прокси-сервер сработал.

- На следующей строчке необходимо набрать: = communication. В контексте данной программы это означает “электронная переписка”.

- Если вы хотите посмотреть фотографии, то на следующей строке укажите: = photo. Также вы можете просмотреть видео, добавив: = video. Чтобы ознакомиться с аудиофайлами, впишите: = audio.

- Важно: если вы хотите восстановить и прочитать удаленные пользователем сообщения, то не забудьте указать на следующей строчке: = deleted message. Вы можете прослушать и аудиозвонки, набрав: = audiocall.

- Необходимо указать период слежки. Например: 27/05/2019 – 29/09/2019. Все знаки и пробелы соблюдайте.

- Самое главное. На следующей строке впишите: = use proxy. Это позволит сделать запрос анонимным, отследить его будет невозможно. С помощью удаленного прокси-сервера переписка загрузится на ваш компьютер.

- На этой же строке укажите номер прокси сервера (выберите любой из представленных): = 103.249.204.18:44011/ 124.195.19.18:1080/ 177.140.101.13:44957/ 177.140.101.91:45003/ 177.140.128.248:19048/ 110.232.78.119:51492. Нет ничего страшного в том, что кто-то из пользователей мог раннее использовать один из серверов. Если выбранный вами не сработал, попробуйте другой.

- Завершающий этап. Последняя строка должна состоять из слов: = start hack. Документ со всеми этими данными сохраните в другой, созданный до этого в папке.

Взлом WhatsApp.Процесс взлома WhatsApp начнется после того, как вы правильно заполните и сохраните данные. Он займет 10-20 минут. Минус этого метода в том, что он – незаконный, и лазейка может быть закрыта через какое-то время.

На андроиде

Читать СМС в вацапе через другой телефон – это реально. Чтобы проследить за пользователем с помощью вашего Android, достаточно воспользоваться приложением. Для этого на некоторое время понадобится телефон вашей «жертвы».

Необходимо зайти в Play Market, вбить в строку поиска «Whatscan для WhatsApp полотна». Установить приложение на смартфон. Сложность в том, что нужно будет скопировать код со взламываемого телефона, но нужно делать это быстро, так как он через минуту поменяется. Далее вы сможете беспрепятственно читать все переписки, смотреть фото и видео.

На айфоне

Для iPhone есть похожие приложения. Только их оценка по отзывам – 2-2,6. Чтобы установить одно из них, вбейте в App Store “WhatsApp шпион/ слежка”. Действовать оно будет по такому же принципу (например, Whats Chat’s).

Действовать оно будет по такому же принципу (например, Whats Chat’s).

На айфонах система безопасности достаточно хорошая. Поэтому могут произойти сбои, или ваш «шпион» будет лгать. Не исключено, что понадобятся обновления, или система запретит устанавливать подозрительные приложения.

Как читать чужие сообщения ватсап через компьютер

Проще всего читать чужие сообщения при помощи вашего ПК. Это создает имитацию переноса ватсапа на другой телефон. Есть несколько методов.

Взлом подразумевает использование вирусов или сторонних программ. Этот способ по факту открыли к использованию разработчики оригинального мессенджера. Они выпустили веб-версию, по которой сегодня связываются для удобства работники офисов.

Важно: необходимо обязательно получить доступ к взламываемому телефону минимум на 30-60 секунд. Во-первых, нужно открыть свой ПК и перейти на веб-страницу. Не забудьте поставить галочку у строки «Оставаться в системе». Во-вторых, нужно воспользоваться телефоном «жертвы». В оригинальном Ватсап в отделе меню выберите пункт WhatsApp Web. Теперь главное: понадобится время на то, чтобы сосканировать камерой вашего смартфона QR – код на экране компьютера с телефона «жертвы». Думать долго не получится, так как система автоматически меняет код каждую минуту.

Во-вторых, нужно воспользоваться телефоном «жертвы». В оригинальном Ватсап в отделе меню выберите пункт WhatsApp Web. Теперь главное: понадобится время на то, чтобы сосканировать камерой вашего смартфона QR – код на экране компьютера с телефона «жертвы». Думать долго не получится, так как система автоматически меняет код каждую минуту.

Все переписки, в том числе материалы мультимедиа откроются на компьютере. Причем можно читать и отправлять сообщения в режиме онлайн. Владелец взламываемого телефона скорее всего не поймет, что его сообщения читают. Но если на телефоне снова зайти в отдел WhatsApp Web, то будет видно, что переписка открыта на компьютере. Большинство пользователей не заходят в меню, поэтому и не догадываются о постороннем вмешательстве.

Важно, что доступ к аккаунту Ватсап и, соответственно, прочтение переписки возможны при подключении телефона «жертвы» к сети Интернет. Синхронизация при отсутствии сети будет отсутствовать. Далее вы сможете беспрепятственно читать переписку другого человека, не имея доступа к телефону, при условии, что он в сети.

Если вы не хотите, чтобы вас подобным образом взломали и читали вашу личную переписку, рекомендуется установить бесплатный антивирус. Поправка: он существует только для андроидов, на айфонах система безопасности предустановлена. Если использовать антивирус, то без вашего кода будет невозможно что-либо установить или скачать.

Как перехватить переписку другого человека в whatsapp и отправить ее на почту

Достаточно доступный и удобный способ – отправить переписку к себе на почту. Если у вас мало времени на использование взламываемого телефона, то этот метод вам подойдет. Для того, чтобы подключиться к телефону и взломать WhatsApp, вам понадобится 30 секунд. Существенный минус в том, что вы сможете отправить только архив диалога, который пользователь не удалял. Понятно, что в режиме онлайн читать невозможно. Зато вы можете отправить не только переписку, но и прочие медиафайлы. Что для этого нужно сделать:

- Откройте WhatsApp на взламываемом смартфоне, после чего перейдите к диалогу, который вас интересует.

- Вверху справа для устройств Android есть меню рядом с поиском. Открывая его, вы можете увидеть такие пункты: “Медиа”, “Не беспокоить”, “Обои”, “Просмотр контакта”, “Поиск”. Обращаем внимание на графу “Еще”. Нажимаем на эту иконку, видим следующую опцию, которая позволит отправить искомый чат по почте.

- Третий шаг. Вам нужно выбрать между вариантом отправляемого чата (он легче) и вариантом, который включает мультимедиа (он, понятно, тяжелее).

- Далее необходимо выбрать способ отправки через Gmail, откроется другое окно – почты. Вписываем свой адрес в окно с email.

- Последний и важный пункт – нажимаем «Отправить».

Как взломать ватсап зная номер телефона

Отслеживать переписку WhatsApp нужно осторожно, кроме того, это должно быть удобно. Для этого подойдет программа Spyzie. Инструмент легкий в использовании, надежный, разумный. С его помощью можно не опасаться, что вас найдут. У него есть различные функции, которые помогут в использовании.

Работает инструмент на системе отслеживания GPS. С его помощью вы узнаете, где задерживается муж после работы, где гуляют дети, скрывают ли что-то сотрудники вашей компании.

Помимо сообщений WhatsApp возможно отслеживать письма на электронной почте, историю браузера, звонки (как входящие, так и исходящие, их длительность), доступ к мультимедийным материалам тоже есть. Вы можете заказать анкету на контакты: имена, возраст.

Как стать невидимым шпионом и пользоваться программой:

- Прежде всего нужно создать бесплатную учетную запись на Spyzie. Далее вы можете купить годовой или месячный пакет опций и приобрести подписку премиум. Важный минус – функции отслеживания WhatsApp доступны только тем, у кого есть эта подписка.

- Сегодня Spyzie обладает функцией слежки WhatsApp на iPhone. Вам нужно включить на устройстве резервное копирование в iCloud, тогда не нужно запрашивать доступ. Необходимо войти в учетную запись Spyziе, чтобы была доступна ваша панель управления.

После чего подождите, пока приложение установится.

После чего подождите, пока приложение установится. - Далее можно легко использовать ваш аккаунт для того, чтобы читать переписку в WhatsApp или использовать прочие функции.

Если следовать этим рекомендациям, работа будет удобной и комфортной, не понадобится использовать сложные инструменты взлома.

Еще одна программа – PullOutCorrWhatsApp. Инструмент осуществляет взлом дистанционно. Дело в том, что устанавливается она только на Android. Инструмент платный. Информация о нем скрыта, стоимость возможно узнать при оформлении подписки.

youtube.com/embed/qEIr3-0CJpc?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>Инструмент может по номеру телефона найти человека в ватсапе, после чего ищет его ID, проводит анализ всей истории. Инструмент загружает данные (временный сервер), производит расшифровку информации. Потом вы получите возможность загрузить на телефон историю сообщений.

Как прочитать чужие СМС в телефоне без доступа к номеру

Кто бы не хотел знать, что говорят про него другие или с кем постоянно переписывается по телефону вторая половинка. Всегда интересно заглянуть за закрытую дверь.

Вы обратили внимание, что ваша жена или муж не расстается со своим телефоном? Регулярно строчит SMS «подругам», и не разглашает их содержания? Не волнуйтесь, это вполне рядовая ситуация и ваше любопытство закономерно, ведь вы связаны узами брака и несете ответственность за другого человека. Вполне возможно, что мобильное общение супруги является безобидным. Однако, все-таки стоит проверить переписку, и мы подскажем способы, как прочитать чужие СМС на телефоне жены / мужа и остаться анонимным.

Однако, все-таки стоит проверить переписку, и мы подскажем способы, как прочитать чужие СМС на телефоне жены / мужа и остаться анонимным.

Вы можете ознакомиться с содержанием переписки минимум двух абонентов скрыто без непосредственного чтения сообщений с телефона. Как это сделать?

К примеру, если мобильный иногда «выходит» из зоны контроля, то можно установить специальное шпионское приложение, после чего, сможете удаленно контролировать телефон своего супруга, получив доступ к чужим сообщениям. Если нет возможности разбираться с ПО, тогда через сервер сотового оператора.

Как прочитать чужие смс без телефона

Если вы не экстрасенс и не обладаете азами гипноза, чтобы ввести человека в транс и заставить по собственной воле отдать вам свой смартфон, то не прибегая к сторонним инструментам нельзя ничего сделать. Вам, понадобится приложение, которое поможет контролировать телефон на расстоянии, а также позволит прочесть смс другого абонента без прямого доступа к номеру.

Как вариант попробуйте зайти в Личный кабинет и заказать Детализацию звонков. По итоговому документу можно понять с кем человек разговаривает чаще всего, а по длительности переговоров выяснить насколько у них близкие отношения. Там же можно сделать бесплатную Распечатку СМС, не в смысле, что она будет печататься на бумаге через принтер, просто такое название, ее доставят на ваш email. Там не будет текстов, а только общая таблица с цифрами — дата, время и номер. Однако, и по совокупным признакам можно узнать, изменяет супруга или нет.

Как работает программа СМС шпион

Вы без ведома владельца устанавливаете мобильную шпионскую программу по перехвату сообщений. Она работает в скрытом режиме и не нарушает работоспособность гаджета в период активности. Подходит для Android и iOS.

После установки оно перешлет на ваш компьютер или телефон всю историю переписки. С появлением нового входящего или исходящего сообщения происходит обновление данных. Вам не надо искать способ прочесть тайные послания, ведь отслеживать переписку можно дистанционно в любой момент с любого устройства.

Мобильное приложение синхронизируется с сервером, где вы создаете виртуальный кабинет. Запрос на регистрацию осуществляется через наш сервис. Там вы обнаружите детализацию сообщений с текстами, сведения об отправителе и получателе и другое.

- определение местоположения телефона

- доступ к списку контактов, звонков

- просмотр текстовых, видео и аудиофайлов

- слежение за перепиской удаленных писем

- постоянный удаленный доступ к телефону другого абонента

Заказать СМС шпион можно на нашем сайте. Достоверность информации не вызывает сомнений. Все действия автоматизированы.

Чем грозит использование приложений

Пока мы не умеем читать мысли, умные головы изобрели много способов тайно проникать в личную жизнь оппонента.

C помощью программ, вы сможете прослушивать сотовые телефоны, удаленно записывать телефонные разговоры в цифровом формате, перехватывать SMS и Email. Более того, можно даже превратить мобильный телефон в GSM-жучок, и следить за передвижением его владельца. Все сообщения с телефона будут пересылаться на ваш персональный компьютер.

Все сообщения с телефона будут пересылаться на ваш персональный компьютер.

Важное предупреждение, покупать софт для слежения надо в специализированных сервисах. Как правило, они потребуют некоторую оплату, но это лучше, чем скачать бесплатную версию вирусов и добровольно отдать свои личные данные злоумышленникам плюс не будет никакой гарантии.

Как бесплатно скопировать чужие СМС на компьютер

Завладейте мобильным телефоном своего друга на 5-10 минут, и при помощи USB-кабеля скопируйте все папки мобильного девайса. Для ускорения процесса можно подключить модуль — перехват смс. Главное убедиться, что владелец номера не войдет в помещение раньше положенного времени и не поймает вас за делом.

Как прочитать удаленные с телефона сообщения

Существует всего два варианта по восстановлению стертых смс:

- Платные профессиональные программы

- Сервер сотового оператора

Первый вариант дорогой, стоимость достигает несколько сотен долларов и требует наличие минимальных навыков использования подобных утилит.

Второй, относительно дешевый, не надо ничего делать самостоятельно.

Не советуем искать варианты взлома смс на телефоне, никто ничего взламывать не будет. Архив сообщений защищен не только ключом доступа, но и транслируется по защищенному каналу связи. Это не стандартный пароль, который можно подобрать, это целая система. Поэтому, хакеры пока туда не проникли.

Как узнать, что ваш WhatsApp взломали и читают переписку

Все мы пользуемся мессенджерами, чтобы общаться с друзьями и знакомыми, и часто пересылаем с их помощью самую личную информацию. Однако используя подобные приложения нельзя быть на 100% уверенными в том, что ваши сообщения не доступны третьим лицам. Сегодня мы расскажем вам, как узнать, что за вашим WhatsApp следят и читают переписку.

Как могут взломать WhatsApp?

Существует два наиболее распространенных способа взлома аккаунтов в WhatsApp. В первом используется уязвимость в программном коде приложения, поэтому из-за своей сложности он применяется редко и исключительно профессионалами. Второй же требует всего лишь получения доступа к телефону без ведома владельца, и с его помощью получить удаленный доступ к вашей переписке гораздо проще.

Как все происходит на практике? Взломщик заходит в приложение на вашем смартфоне и использует опцию WhatsApp Web. С помощью QR-кода он открывает веб-версию мессенджера на компьютере и получает доступ к аккаунту, всем диалогам, файлам и переписке.

Как узнать, что за вами следят

Чтобы узнать, если ли у кого-то доступ к вашей переписке, откройте настройки мессенджера и зайдите во вкладку WhatsApp Web. Там можно будет посмотреть список устройств, на которых запущен аккаунт. Видите незнакомые устройства? Тут же их удаляйте!

Как защитить свой WhatsApp

К счастью, есть способ защитить свой мессенджер и сообщения в нем от посторонних глаз. Для этого, в первую очередь, нужно установить защиту на экран своего смартфона. Можно использовать графический ключ, отпечаток пальца или же пароль. Затем уже следует обратиться к защите самого мессенджера. Сделать это можно следующим образом:

- Откройте вкладку Аккаунт.

- Выберите функцию двухшаговая проверка.

- Установите пароль активации.

После того как вы это сделаете, приложение будет запрашивать установленный вами пароль при подтверждении номера телефона, то есть при каждом входе на новом устройстве.

Переустановка WhatsApp

Для полной уверенности в том, что за вами никто не следит, лучше полностью переустановить WhatsApp. Перед этим рекомендуется создать резервную копию всех сообщений, чтобы после повторной установки их можно было снова загрузить на смартфон.

У взломщиков есть разные причины следить за чужими WhatsApp, от личного интереса до попыток заработать денег шантажом, используя персональную информацию. Но теперь вы знаете как выяснить, что ваш аккаунт взломали и защититься от этого.

В тему: 5 важных настроек WhatsApp, о которых вы не знаете

Интернет-инструмент для взломаWhatsApp | AppMessenger Трекер

Наши разработчики создали абсолютно уникальный метод получения личной информации, свободный от загрузки и запуска шпионского ПО на целевом устройстве. Следовательно, любой программный пакет для взлома WhatsApp становится пережитком прошлого. Получите доступ в сети без риска обнаружения благодаря полной реализации передовых технологий кибербезопасности и шифрования.

WhatsApp имеет более 1.5 миллиардов активных пользователей по всему миру. По очевидным причинам разработчики приложений должным образом проработали свою систему безопасности, сделав доступной двухфакторную систему аутентификации. Следовательно, есть только один способ взломать WhatsApp — перехватить служебное сообщение, содержащее проверочный код, когда учетная запись вашей цели переносится на какое-то новое устройство.

Как перехватить проверочное SMS без физического доступа к устройству?

При использовании уязвимости SS7 сообщение на указанный номер телефона перехватывается удаленно.Это необходимо для входа в указанную учетную запись через специально настроенный эмулятор WhatsApp, который позволяет за несколько минут создать архив, содержащий следующее: входящие и исходящие текстовые сообщения, данные о текущем местоположении, историю вызовов с указанием диалога. партнер и продолжительность разговора, списки контактов, а также полученные и отправленные фото и видео файлы. Разработчики AppMessenger полностью автоматизировали сложный алгоритм и создали максимально удобный интерфейс сервиса, который будет доступен и понятен любому клиенту.Основные сценарии использования инструмента взлома WhatsApp:

Любой клиент самостоятельно определяет сферу использования AppMessenger Tracker, чаще всего это удаленный мониторинг (члены семьи, близкие люди или сотрудники компании). Стоит отметить, что, избавившись от необходимости подтверждать согласие владельца устройства, вы можете использовать программное обеспечение в соответствии с вашими индивидуальными потребностями. Более того, вы всегда можете восстановить историю собственной учетной записи WhatsApp в случае потери контроля над своим номером телефона.Администрация сервиса никогда не проявляла интереса к конкретным целям, для которых используется это программное обеспечение.Безопасность клиентов и высочайший уровень анонимности — наш главный приоритет

Любые данные, которые наши клиенты указывают при регистрации или использовании этой услуги, подвергаются двухфакторному шифрованию, что полностью исключает возможность дальнейшей идентификации. Мы принимаем только самые анонимные и безопасные способы оплаты.При использовании AppMessenger SS7 Tracker учитывайте следующие важные моменты:

- Онлайн-инструмент для взлома WhatsApp можно использовать на любом современном мобильном устройстве.Основные требования — наличие стабильного интернет-соединения и одного из следующих браузеров: последняя версия Google Chrome, Safari, Mozilla Firefox, Internet Explorer, MS Edge или Opera. Время взлома

- WhatsApp может варьироваться в зависимости от загрузки сервера AppMessenger. Как правило, полный цикл работы (от запуска до загрузки архива) занимает не более 20 минут. Поскольку размер архива может превышать 2 ГБ дискового пространства, время его загрузки зависит от характеристик вашего интернет-соединения.

- AppMessenger Tracker работает в полностью невидимом режиме и не влияет на нормальную работу устройства. Его не обнаруживают никакие сканеры вредоносных программ и антивирусы. Аккумулятор расходуется в обычном режиме, без дополнительных операций с устройством.

- В результате пользователи получают архив следующих файлов целей: входящих и исходящих текстовых сообщений, текущие GPS-координаты устройства, история аудио и видео звонков, списки контактов, а также полученные и отправленные фото и видео файлы.

- Использование криптовалюты в качестве основного способа оплаты позволяет скрыть участников транзакции. Таким образом, идентификация отправителя и получателя платежа становится невозможной вне зависимости от источника и формы запроса.

Если у Вас возникнут вопросы, мы с радостью на них ответим! Ваши предложения и идеи важны для нас — не стесняйтесь оставлять их в разделе обратной связи или свяжитесь с нашим Служба поддержки клиентов.

Термины и технологии, которые необходимо знать перед началом работы «Null Byte :: WonderHowTo

С возвращением, мои ученики хакеров!

Хотя существует множество разных типов хакеров, единственной целью, которую они все разделяют, является база данных . Я часто называю базу данных Holy Grail хакера или высшим призом за эффективный взлом.

Это потому, что база данных — почти по определению — является хранилищем всех полезных свойств, которые преследует хакер.Эти преимущества могут включать данные кредитной карты, личную информацию, имена пользователей и пароли, а также интеллектуальную собственность. Каждый из этих предметов можно продать за значительные суммы денег на черном рынке.

Например, номера кредитных карт могут быть проданы по цене от 5 до 50 долларов в зависимости от качества (золотые и платиновые карты стоят больше, чем обычные карты) и их кредитного лимита. Итак, взлом, который собирает 200 000 номеров кредитных карт, стоит от 1 до 10 миллионов долларов!

В то же время хакеры, спонсируемые государством, такие как Китай, гонятся за интеллектуальной собственностью.Сюда входят конструкции, формулы, инженерные решения и другие вещи, которые они могут украсть и привезти в Китай для производства китайскими компаниями. Это происходит каждый день, и некоторые считают это величайшей кражей в мировой истории!

Это первая часть новой серии Null Byte о взломе баз данных. Прежде чем мы рассмотрим, как взломать базу данных, нам необходимо понять основы работы баз данных, что такое SQL и какие уязвимости являются общими для баз данных.

Итак, приступим, чтобы мы могли быстро приступить к взлому БД!

Что такое база данных?

База данных — это система программного обеспечения для хранения и поиска информации в структурированном формате.Ранние базы данных были плоскими файлами, вроде большого файла Excel. По мере того, как базы данных становились все больше и больше, эта простая структура оказалась неэффективной.

В результате ученый из IBM, доктор Кодд, разработал структуру, которая стала известна как модель реляционной базы данных. Именно эту модель сейчас используют около 97% всех баз данных, в том числе все крупные компании-разработчики программного обеспечения.

Основы реляционной модели заключаются в том, что данные следует помещать в отдельные таблицы с уникальными ключами, которые связывают таблицы, чтобы избежать дублирования данных и облегчить извлечение этих данных.

Структура базы данных

Эта модель реляционной базы данных связывает данные из отдельных таблиц с помощью общего столбца или «ключа». На диаграмме ниже представлена простая модель реляционной базы данных, в которой все таблицы связаны столбцом «ID».

Основные поставщики на рынке баз данных

На рынке корпоративных баз данных есть несколько поставщиков, предлагающих продукты, которые могут выполнять одну и ту же задачу, но разными способами. Основными игроками на этом рынке являются:

- Oracle .Они являются гигантами на этом рынке с долей почти 50%. У них есть несколько различных программных продуктов для баз данных, включая их тезку и MySQL.

- Microsoft SQL Server . Microsoft вышла на этот рынок в начале 90-х, объединившись с Sybase для разработки предложения корпоративных баз данных. В результате MS SQL Server и Sybase по-прежнему имеют много общего. Первоначально Microsoft была игроком только на рынке малого бизнеса, но постепенно набирает обороты на рынке более крупных предприятий.

- MySQL . Это база данных с открытым исходным кодом, которую вы найдете на многих веб-сайтах, отчасти потому, что она бесплатна.

- IBM DB2 . IBM была первоначальным поставщиком корпоративных баз данных и внесла много значительных изменений в дизайн баз данных, но, как и все в IBM, в последние десятилетия она находится в упадке.

Другие основные поставщики включают Sybase , SAS , PostgreSQL (с открытым исходным кодом) и многие другие.Как правило, как и в случае любого другого взлома, нам нужно хорошо провести разведку, чтобы определить, какое программное обеспечение и версию будут успешными, поскольку большинство взломов баз данных зависят от производителя.

Язык структурированных запросов (SQL)

Когда IBM разрабатывала первые базы данных, они также разработали язык программирования для управления этими данными и управления ими. Они назвали его «языком структурированных запросов» или, как его еще называют, SQL .

Это простой язык, в котором английские слова используются так же, как люди, говорящие по-английски.Например …

- SELECT означает «выбрать некоторые данные из столбцов в таблице»

- FROM означает «получить данные из этой таблицы»

- WHERE означает выбрать данные, которые соответствуют этому условию ( lastname = ‘smith’).

Кроме того, такие слова, как UPDATE , INSERT и DROP означают в SQL именно то, что вы ожидаете от них.

SQL не разборчив в синтаксисе, но он требователен к логике.Хотя лучше всего ЗАПИСЫВАТЬ все ключевые слова (SELECT, FROM, WHERE) ЗАГЛАВНЫМИ буквами, это не обязательно. Кроме того, игнорируется пробел. Однако все, кроме Microsoft, требуют, чтобы оператор SQL заканчивался точкой с запятой (;). В продуктах Microsoft это необязательно.

SQL стандартизирован ANSI, но эта стандартизация включает только около 80% языка или ядра SQL. Издатели программного обеспечения могут добавлять дополнительные команды и функции, не являющиеся частью стандарта. Иногда это может затруднить перенос кода SQL между СУБД.Это также делает критически важным провести тщательную разведку базы данных, чтобы узнать производителя и версию, прежде чем атаковать, поскольку атаки часто зависят от производителя и версии.

Каждую СУБД можно использовать из командной строки, но каждая имеет свой собственный графический интерфейс. Недавно MySQL выпустила новый графический интерфейс под названием Workbench, как показано в предыдущем разделе.

Oracle, Microsoft и другие имеют аналогичные графические интерфейсы, которые позволяют администратору получить доступ к их системам.

Базовый SQL-запрос

Когда нам нужно извлечь данные из базы данных, говорят, что мы «запрашиваем» базу данных.Поскольку базы данных являются репозиториями для данных, возможность извлекать или запрашивать данные является одной из наиболее важных функций. Как хакеры, мы хотим извлекать данные, поэтому запрос имеет решающее значение для получения товаров.

Базовая структура запроса выглядит следующим образом:

SELECT В этом заявлении говорится: «Дайте мне данные в столбцах, перечисленных в Оператор SELECT из таблицы, которая идет после ключевого слова FROM, но дает мне только те строки, которые соответствуют условиям, которые идут после ключевого слова WHERE.» Итак, если мы хотим получить имя, фамилию, имя пользователя и пароль из таблицы персонала для сотрудников с фамилией« Хиллер », мы могли бы построить такой оператор: SELECT first_name, last_name , имя пользователя, пароль Как вы можете видеть на скриншоте выше, мы извлекли запись Майка Хиллера из штатного расписания с его именем пользователя и паролем (пароль фактически является хеш-кодом его пароля). SQL-инъекция является наиболее распространенной атакой на базу данных и, вероятно, является причиной наибольших долларовых потерь от киберпреступлений и сложных постоянных угроз (APT). В основном это включает размещение команд SQL в формах данных веб-страниц, которые подключаются к базе данных. Эти формы затем отправляют эти команды SQL обратно в базу данных, и база данных либо аутентифицирует пользователя (да, аутентификация — это функция базы данных), либо отказывается от целевых данных. В будущих руководствах мы потратим немало времени на использование инструментов SQL-инъекций и выполнение атак SQL-инъекций. Помимо того, что мы покажем вам, как выполнять SQL-инъекцию, мы рассмотрим некоторые другие уязвимости в базах данных. Они включают аутентификацию, использование базы данных для взлома операционной системы и некоторые другие. Теперь, когда мы рассмотрели базовую терминологию и технологии, связанные с базами данных, в будущих уроках я покажу вам, как взломать эти базы данных, так что продолжайте возвращаться! Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою хакерскую карьеру с помощью пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности. Купить сейчас (скидка 90%)> Другие выгодные предложения, которые стоит проверить: С возвращением, мои молодые хакеры! Если вы похожи на большинство честолюбивых хакеров, то в тот или иной момент вы, вероятно, тратили слишком много времени на Call of Duty и недостаточно времени на подготовку к выпускным экзаменам. Итак, сегодня мы рассмотрим, как взломать сервер вашей школы, чтобы загрузить файл итогового экзамена с ответами на ваш компьютер. Просто подумайте о преимуществах вашей успеваемости, ваших навыков Call of Duty и вашей популярности, когда вы приходите в школу с финальными экзаменами за несколько дней до финала! Этот хак использует Metasploit вместе со своим meterpreter, так что давайте пройдем эти финалы и запустим наш Metasploit в BackTrack! Конечно, это только для демонстрационных / развлекательных целей.Пожалуйста, не взламывайте сервер вашей школы и не крадите экзамены, так как это незаконно и, скорее всего, вас выгонят из школы. Это всего лишь пример рисков безопасности, которые создают средние школы и колледжи из-за использования устаревших систем с известными уязвимостями. Те из вас, у кого есть опыт работы с Metasploit или следовали моим предыдущим руководствам по Metasploit, знают, что один из моих любимых эксплойтов — это переполнение буфера RPC, которое так хорошо работает в Windows XP, Server 2003, а иногда даже в Vista и Server 2008. В нашем случае в нашей школе установлен Windows 2003 Server, на котором хранятся все экзамены и записи факультета. Итак, давайте использовать / exploit / windows / smb / ms08_067_netapi . Чтобы найти его, введите: Metasploit отображает все эксплойты с ms08 в нем. Тот, который нам нужен, второй снизу. Мы можем выделить его и вырезать / вставить в нашу команду: Теперь нам нужно установить нашу полезную нагрузку.В этом случае мы будем использовать meterpreter для Windows или / windows / meterpreter / reverse_tcp . Давайте теперь рассмотрим параметры, которые нам нужны для этой комбинации эксплойта / полезной нагрузки, набрав: Теперь мы видно, что нам нужно установить RHOST и LHOST. Теперь все, что нам нужно сделать, это использовать эксплойт и получить приглашение meterpreter на том школьном сервере, где мы можем выполнять свою грязную работу. Теперь у нас должна быть оболочка meterpreter на школьном сервере. Прежде чем мы сможем даже подумать о загрузке файлов с этого сервера, мы хотим убедиться, что никто не находится в этой системе, где мы могли бы быть обнаружены. Мы можем запустить команду idletime , чтобы узнать, использовал ли кто-нибудь в последнее время систему. Как видите, последний раз кто-то что-то делал в системе чуть более 3 минут назад. На всякий случай подождем немного и надеемся, что администратор уйдет на ночь домой. Меньше всего нам нужно, чтобы администратор обнаружил нашу попытку загрузить эти выпускные экзамены! Когда мы в безопасности и система какое-то время простаивает, нашим следующим шагом будет поиск этих экзаменов. Meterpreter использует стандартные команды Linux, такие как ls, cd, pwd и другие, поэтому давайте наберем lpwd (будут работать как pwd , так и lpwd ). Meterpreter отвечает символом /, указывающим, что мы находимся в корневом каталоге. Затем мы можем ввести ls , чтобы получить список всех каталогов и файлов в корневом каталоге. Мы видим каталог с именем ConcordUniversity . Наверное, там экзамены! Давайте сменим каталоги на Concord University: Обратите внимание, что нам нужно использовать двойную \ для перехода в этот каталог.Это необходимо и критично. Теперь, когда мы находимся в ConcordUniversity, мы можем получить список каталогов, набрав: Мы видим, что у нас есть папки по антропологии, биологии, химии и экономике. Поскольку мы ищем финал по биологии, давайте перейдем в каталог биологии. Вуаля! Это выпускной экзамен на нашем уроке биологии. Meterpreter имеет встроенную функцию загрузки, поэтому все, что нам нужно сделать, это ввести: Мы можем видите, что Metasploit загрузил FinalExam на наш компьютер! Обратите внимание, что нам нужно использовать двойную обратную косую черту (\\) для обозначения каталога файла, который мы хотим загрузить. Когда мы вернемся к нашей системе BackTrack, мы увидим, что финал биологии находится в нашем корневом каталоге. Да уж! Сейчас нам гарантирован 95% (100% не получите, инструктор будет подозрительно). Если у вас есть какие-либо вопросы, не стесняйтесь задавать их в комментариях или отправляйтесь на форум Null Byte, если у вас есть вопросы по хакерским темам, не связанным с этой статьей. Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою хакерскую карьеру с помощью пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности. Купить сейчас (скидка 90%)> Другие выгодные предложения, которые стоит проверить: Kali Linux — это производный от Debian дистрибутив Linux, поддерживаемый Offensive Security. Его разработали Мати Ахарони и Девон Кернс. Kali Linux — это специально разработанная ОС для сетевых аналитиков, тестеров на проникновение, или, проще говоря, для тех, кто работает в сфере кибербезопасности и анализа. Официальный сайт Kali Linux — Kali.org. Он получил свою популярность, когда его практически использовали в серии «Мистер Робот». Он не был разработан для общих целей, он предназначен для использования профессионалами или теми, кто знает, как работать с Linux / Kali. Чтобы узнать, как установить Kali Linux, проверьте его официальную документацию . Иногда нам приходится автоматизировать наши задачи при выполнении тестирования на проникновение или взлома, поскольку могут быть тысячи условий и полезных нагрузок для тестирования и тестирования их вручную, что является сложной задачей, поэтому для повышения эффективности использования времени мы используем инструменты, которые поставляются с Kali заранее. Linux.Эти инструменты не только экономят наше время, но также собирают точные данные и выводят конкретный результат. Kali Linux поставляется с упакованными более чем 350 инструментами, которые могут быть полезны для взлома или тестирования на проникновение. Здесь у нас есть список важных инструментов Kali Linux, которые могут сэкономить вам много времени и усилий. Nmap — это сетевой сканер с открытым исходным кодом, который используется для восстановления / сканирования сетей. Он используется для обнаружения хостов, портов и сервисов вместе с их версиями в сети.Он отправляет пакеты на хост, а затем анализирует ответы для получения желаемых результатов. Его даже можно использовать для обнаружения хоста, обнаружения операционной системы или сканирования открытых портов. Это один из самых популярных средств разведки. Для использования Nmap: Чтобы узнать больше, вы можете прочитать больше здесь. Burp Suite — одно из самых популярных программ для тестирования безопасности веб-приложений. Он используется как прокси, поэтому все запросы от браузера с прокси проходят через него. И когда запрос проходит через пакет burp, он позволяет нам вносить изменения в эти запросы в соответствии с нашими потребностями, что хорошо для тестирования уязвимостей, таких как XSS или SQLi, или даже любой уязвимости, связанной с Интернетом. Для использования Burpsuite: Wireshark — это инструмент сетевой безопасности, используемый для анализа данных, передаваемых по сети, или работы с ними. Он используется для анализа пакетов, передаваемых по сети. Эти пакеты могут содержать такую информацию, как IP-адрес источника и IP-адрес назначения, используемый протокол, данные и некоторые заголовки. Пакеты обычно имеют расширение « .pcap », которое можно прочитать с помощью инструмента Wireshark. Прочтите это, чтобы узнать, как установить и настроить Wireshark. Чтобы использовать wirehark: Metasploit — это инструмент с открытым исходным кодом, разработанный Rapid7 technologies. Это одна из наиболее часто используемых в мире фреймворков для тестирования на проникновение.Он поставляется с множеством эксплойтов для использования уязвимостей в сети или операционных системах. Metasploit обычно работает в локальной сети, но мы можем использовать Metasploit для хостов через Интернет, используя «переадресацию портов ». По сути, Metasploit — это инструмент на основе интерфейса командной строки, но у него даже есть пакет с графическим интерфейсом под названием « armitage », который делает использование Metasploit более удобным и осуществимым. Чтобы использовать metasploit: Aircrack — это комплексный сниффер пакетов, взломщик WEP и WPA / WPA2, инструмент для анализа и инструмент для захвата хэшей. Это инструмент, используемый для взлома Wi-Fi. Это помогает в захвате пакета и чтении из них хэшей и даже во взломе этих хэшей с помощью различных атак, таких как атаки по словарю. Он поддерживает почти все новейшие беспроводные интерфейсы. Для использования aircrack-ng: 6. Netcat Netcat — это сетевой инструмент, используемый для работы с портами и выполнения таких действий, как сканирование портов, прослушивание портов или перенаправление портов. Эта команда даже используется для сетевой отладки или даже тестирования сетевого демона. Этот инструмент считается швейцарским армейским ножом среди сетевых инструментов. Его даже можно использовать для выполнения операций, связанных с сокетами домена TCP, UDP или UNIX, или для открытия удаленных подключений и многого другого. Для использования netcat: Прочтите это для получения дополнительной информации об инструменте netcat. John the Ripper — отличный инструмент для взлома паролей с использованием известных брут-атак, таких как атака по словарю, атака по списку слов и т. Д.Он даже используется для взлома хэшей или паролей для заархивированных или сжатых файлов и даже заблокированных файлов. У него есть много доступных вариантов взлома хэшей или паролей. Для использования John the Ripper: sqlmap — один из лучших инструментов для выполнения атак с использованием SQL-инъекций.Он просто автоматизирует процесс тестирования параметра для SQL-инъекции и даже автоматизирует процесс эксплуатации уязвимого параметра. Это отличный инструмент, поскольку он обнаруживает базу данных самостоятельно, поэтому нам просто нужно предоставить URL-адрес, чтобы проверить, является ли параметр в URL-адресе уязвимым или нет, мы даже можем использовать запрошенный файл для проверки параметров POST. Для использования инструмента sqlmap: Autopsy — это инструмент цифровой криминалистики, который используется для сбора криминалистической информации. Другими словами, этот инструмент используется для исследования файлов или журналов, чтобы узнать, что именно было сделано с системой. Его даже можно использовать в качестве программного обеспечения для восстановления файлов с карты памяти или флэш-накопителя. Для вскрытия трупа: Social Engineering Toolkit — это набор инструментов, которые можно использовать для выполнения атак социальной инженерии. Эти инструменты используют человеческое поведение и управляют им для сбора информации. это отличный инструмент даже для фишинга на сайтах. Для использования Инструментов социальной инженерии Gmail — одна из высокозащищенных почтовых платформ, а взлом Gmail — непростой процесс до тех пор, пока у вас нет любого из этих 5 шпионских инструментов. В аккаунте Gmail человека может храниться много важной информации. Он может рассказать вам все о последних действиях человека и многое другое.Более того, в настоящее время большинство онлайн-аккаунтов связаны с Gmail. Вы можете легко получить всю эту информацию и другие вещи, если успешно взломаете учетную запись Gmail. Возможно, это вторжение в частную жизнь, но это может быть необходимо, чтобы следить за своими близкими. ClickFree online предлагает несколько способов взломать чей-то Gmail. С помощью этих инструментов мне удалось без проблем взломать Gmail сына. Итак, как это сделать? Продолжайте читать и узнайте лучшие варианты взлома Gmail. Многие здесь могут подумать, что учетная запись Gmail имеет высочайший уровень безопасности, и взломать ее невозможно. По крайней мере, нетехнический человек не сможет этого сделать. Однако это совершенно неверно. С помощью этих инструментов легко взломать чей-либо Gmail. Все, что вам понадобится, это инструмент с точным и незаметным кейлоггером. Кейлоггер может записывать нажатий клавиш на целевом устройстве .Итак, вы узнаете пароль учетной записи Gmail этого человека. Я использовал этот инструмент на своем сыне, и он творит чудеса! Позвольте мне рассказать вам больше об этом простом и надежном способе взломать Gmail . Вы, должно быть, уже слышали о Cocospy.Это один из самых популярных инструментов для взлома, и в последнее время он приобрел большую популярность. Миллионы людей по всему миру используют функции следующего поколения Cocospy. С Cocospy выбрать подходящего хакера Gmail стало очень просто. Фактически, этот инструмент был рассмотрен ведущими СМИ, такими как TechRadar, PCMag, CNET и т. Д. Все эти рецензенты имеют только положительные отзывы о Cocospy. Поскольку Cocospy доступен всем нам, нам не нужно обладать какими-либо техническими навыками, чтобы взломать чей-то Gmail.Это простой и быстрый способ. Вот некоторые из главных особенностей Cocospy. Cocospy поставляется с кейлоггером, который работает очень хорошо. Инструмент может записывать все нажатия клавиш на устройстве, а затем отправлять вам подробности. Таким образом, вы можете узнать пароли, тексты и многое другое с помощью кейлоггера. Каждый раз, когда целевой пользователь входит в свою учетную запись Gmail, он должен будет ввести свой пароль и имя пользователя.Итак, вы получите их учетные данные, а затем сможете использовать их для взлома их Gmail. Теперь вам может быть интересно, что, если у человека есть двухфакторная аутентификация, это не может быть успешным. Что ж, Cocospy также предоставляет вам доступ к своим текстовым сообщениям. Итак, вы получите одноразовый пароль без проблем. Следует иметь в виду, что, поскольку вы будете входить в его учетную запись Gmail на неизвестном устройстве, человек узнает об этом. Следовательно, вы можете выбрать альтернативный способ проверки почты через Cocospy. Это не будет полный взлом Gmail, но он будет совершенно незаметным. Spyier все еще относительно новый на рынке, но он быстро завоевал большую популярность. Инструмент работает на устройствах iOS и Android. Более того, он не требует рутирования или взлома устройства. Вы можете использовать встроенный кейлоггер Spyier и взломать любой аккаунт Gmail. Этот незаметный хакерский инструмент имеет множество других функций, которые делают слежку и отслеживание целевого устройства очень простым. Посмотрите бесплатную демонстрацию Spyier на его веб-сайте, чтобы понять, как работает и настраивается Spyier. В Minspy есть взлом и отслеживание смартфона действительно просто и удобно для всех. Теперь вы можете использовать этот инструмент для взлома любого устройства. Я подробно проверил их функции и точность, и это на высшем уровне. Minspy хорошо работает как на iOS , так и на устройствах Android и не требует джейлбрейка или рута.Вы можете следить за своими близкими и узнавать обо всех действиях и местонахождении с Minspy. В приложении есть встроенный кейлоггер, который делает взлом по-настоящему простым. Spyine имеет солидную пользовательскую базу и удивил многих своей функциональностью. Spyine могут использовать люди любого возраста. Более того, вам не придется связываться с целевым устройством для настройки Spyine. Инструмент поставляется со встроенным кейлоггером , что делает взлом Gmail действительно удобным.Вы можете либо получить учетные данные, либо просто проверить их электронную почту. Последний вариант более осторожен, и целевой пользователь не имеет никакого представления о взломе. Spyic присутствует на рынке довольно давно, и его используют миллионы. Пользователи и популярные СМИ оставляли только положительные отзывы при использовании Spyic. Более того, он работает как на iPhone, так и на устройствах Android. Встроенный кейлоггер Spyic очень точен, и вы легко получите учетные данные пользователя.Spyic имеет более 35 функций, и это делает мониторинг и отслеживание смартфона очень простым. Посмотрите бесплатную демонстрацию на его веб-сайте, чтобы понять процесс установки. Кроме того, Spyic — это веб-инструмент. Таким образом, вам не нужно ничего скачивать на свое устройство. Вы сможете получить доступ ко всем функциям и инструментам через панель управления. Вы хотите взломать чей-то аккаунт Gmail и узнать, чем они заняты? Знаете, эти инструменты следует использовать только на людях.Итак, если вам интересно, чем занимается ваш ребенок или жена, выберите любой из вышеперечисленных способов. Все эти инструменты работают очень хорошо, и они упростили задачу выбора подходящего хакера Gmail. Более того, все эти приложения работают незаметно, и вам не придется рутировать целевое устройство или делать взлом. Итак, чего вы ждете? Я использовал эти инструменты с большим успехом. Теперь следите за своими близкими и убедитесь, что они ни в чем не виноваты.

FROM

WHERE

ОТ персонала

WHERE last_name = ‘Hillyer «; SQL-инъекция

Другие уязвимости

Как взломать сервер вашей школы, чтобы загрузить ответы на финальные экзамены «Null Byte :: WonderHowTo

ВНИМАНИЕ (Заявление об ограничении ответственности):

Шаг 1: Найдите подходящий эксплойт

Шаг 2: Установите полезную нагрузку

Шаг 3: Установите параметры

Шаг 4. Используйте этот сервер!

Шаг 5. Проверьте, использует ли администратор систему.

Шаг 6: Найдите заключительные экзамены

Шаг 7: Загрузите Final

10 лучших инструментов Kali Linux для взлома

1. Nmap

ping имя хоста

nmap -sV ip-адрес

2. Burp Suite

Kali Linux поставляется с бесплатной версией сообщества burp Suite, но есть платная версия этого инструмента, известная как burp suite professional, которая имеет много функций по сравнению с версией сообщества burp suite. 3. Wireshark

4. Metasploit Framework

5. aircrack-ng

NC -L -P 1234

нк 127.0.0.1 1234

7. Иоанн Потрошитель

8. sqlmap

9. Вскрытие

10. Инструментарий социальной инженерии

5 простых способов взломать учетные записи Gmail 2020

Часть 1. Можно ли взломать чей-то Gmail?

Gmail Взломать 2020

1. Cocospy: быстро и просто Gmail Hacker

1.2 Что Cocospy привносит в мир хакерства?

Часть 2: Spyier

Часть 3: Minspy

Часть 4: Spyine

Часть 5: Spyic

Примечания

Основные требования к устройству – наличие одной из актуальных версий браузеров (Google Chrome, Safari, Mozilla Firefox, Internet Explorer, Opera) и стабильного подключения к сети.

Основные требования к устройству – наличие одной из актуальных версий браузеров (Google Chrome, Safari, Mozilla Firefox, Internet Explorer, Opera) и стабильного подключения к сети.

После чего подождите, пока приложение установится.

После чего подождите, пока приложение установится.