Российские хакеры угрожают сайту DNC как «подарку» Республиканской партии к выборам

США

Томас Кика

США Россия русские Русские хакеры Хакеры

Группа российских хакеров якобы пригрозила атаковать крупный веб-сайт демократов в качестве «подарка» республиканцам.

Угроза со стороны неустановленной хакерской группы была опубликована во вторник в блоге по кибербезопасности Cyber Shafarat. В кратком сообщении говорилось, что группа будет работать над официальным веб-сайтом Национального комитета Демократической партии (DNC), явно стремясь принести пользу Республиканской партии в день промежуточных выборов.

«Добрый вечер, Киберармия!» говорится в сообщении Cyber Shafarat. «Сегодня мы атакуем американских демократов в подарок республиканцам к выборам! Начнем с атаки на Национальный комитет Демократической партии США… Всем добрый вечер, бойцы, атакуем».

Newsweek обратился к DNC и Республиканскому национальному комитету за комментариями.

Расследования разведывательного сообщества США ранее установили, что хакеры, работавшие от имени России, вмешивались в президентские выборы 2016 года. Их конкретная цель заключалась в том, чтобы помешать кампании Хиллари Клинтон и поддержать кампанию Дональда Трампа, чтобы помочь ему завоевать пост и усилить социальную рознь в США. Известно также, что за это время хакеры украли документы и электронные письма из DNC и кампании Клинтон, опубликовав через такие сайты, как WikiLeaks.

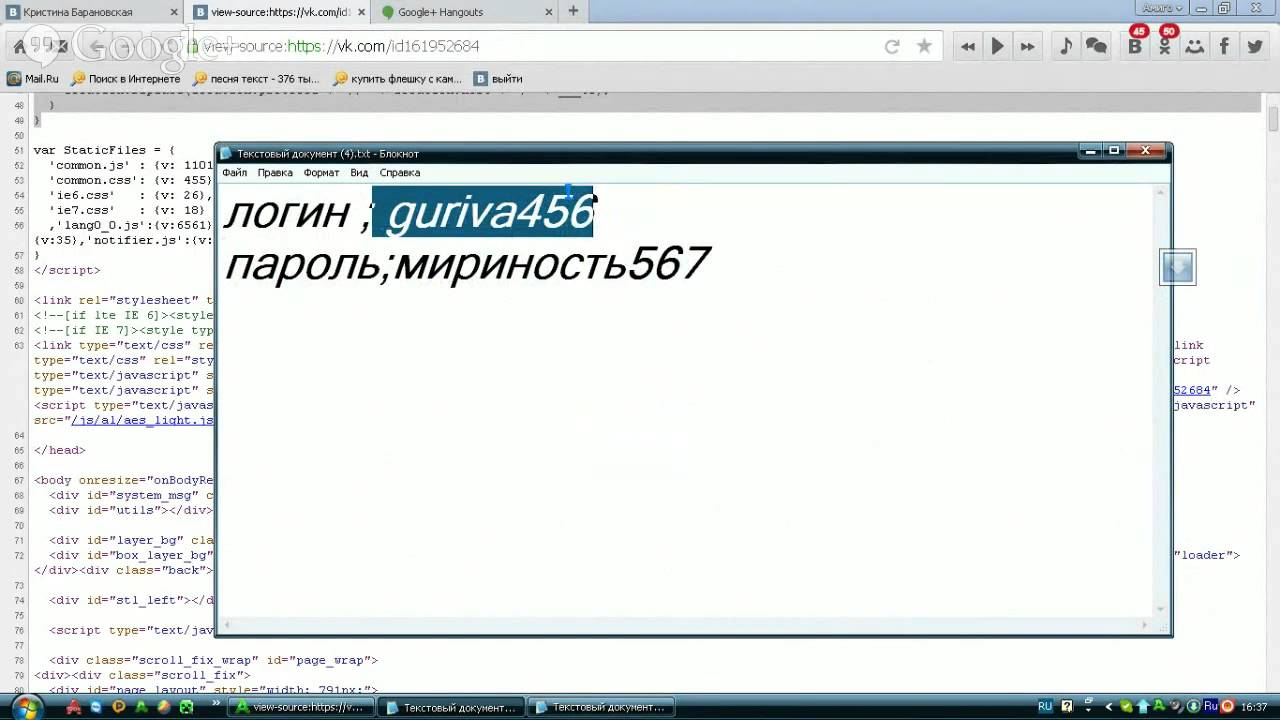

Совсем недавно близкий соратник президента России Владимира Путина заявил, что страна в прошлом вмешивалась в выборы США и продолжает это делать. Евгений Пригожин, бизнесмен, известный как «повар Путина», сделал заявление в социальной сети «ВКонтакте».

«Отвечу вам очень тонко, деликатно и, прошу прощения, допускаю некоторую двусмысленность», — написал Пригожин. «Господа, мы вмешивались [в выборы в США], вмешиваемся и будем вмешиваться. Аккуратно, аккуратно, хирургически и по-своему, как умеем… В ходе наших точечных операций мы удалим обе почки и печень одновременно».

Пригожина также обвиняют в спонсировании нескольких организаций, известных как «фермы троллей», специально созданных групп, которые используют поддельные имена и участие в Интернете для влияния на политический дискурс. В прошлом году MIT Technology Review определил, что в преддверии выборов 2020 года фермы троллей могли охватить примерно 140 миллионов американцев в месяц.

Запрос на перепечатку и лицензирование, внесение исправлений или просмотр редакционных правил

90 000 киберпреступников Dark Web переходят на Telegram Популярные криминальные торговые площадки в даркнете стали менее активны или вообще исчезли с 2019 года, а хакеры и киберпреступники переходят на анонимное приложение для обмена сообщениями, которое каждый может загрузить из Google Play или Apple App Store.

По данным исследования, проведенного компанией Positive Technologies, занимающейся кибербезопасностью, криминальные структуры, подталкиваемые репрессиями правоохранительных органов, потерей доверия клиентов и взломом конкурентов друг друга, все чаще рекламируют, общаются и распространяют свой контент в Telegram.

В период с начала 2019 по начало 2022 года исследователи проанализировали 323 общедоступных канала и группы Telegram с общим числом подписчиков около 1 миллиона — как круги, ориентированные на киберпреступность, так и «законные ИТ-сообщества, которые потенциально могут быть использованы киберпреступниками».

Исследователи просмотрели более 120 000 сообщений, постов и сообщений, которые указывали на то, что преступники активно обсуждали вредоносное ПО, украденные пользовательские данные и различные службы киберпреступности на русском и английском языках.

Киберпреступники переходят на Telegram

Киберпреступники, переходящие в Telegram с торговых площадок даркнета, были наиболее заметными в 2020 и 2021 годах, говорится в исследовании Positive Technologies, проведенном в прошлую пятницу. Эта миграция совпала с уязвимостями в движках темных веб-форумов, таких как vBulletin, XenForo и IPB.

Эта миграция совпала с уязвимостями в движках темных веб-форумов, таких как vBulletin, XenForo и IPB.

Взлом нескольких крупных форумов в 2021 году также сыграл свою роль, которая, естественно, «подорвала доверие к форумам и вызвала переход на Telegram».

В 2022 году правоохранительные органы атаковали обширные темные интернет-пространства, такие как RaidForums и DarkMarket, в то время как другие форумы, такие как Carding Mafia, BHF, Nulled и Maza, были взломаны конкурентами. Эта деятельность «заставила киберпреступников и их клиентов опасаться, что их личность и местонахождение могут быть раскрыты, а их связи с нелегальными веб-сайтами раскрыты».

«Приложения для обмена сообщениями просты в использовании, обеспечивают достаточную степень анонимности и имеют простой процесс регистрации, что делает их жизнеспособным средством для киберпреступников для расширения своего рынка и привлечения новых клиентов», — говорится в исследовании.

Сообщения киберпреступников в Telegram показали, что 73% каналов и групп существуют менее двух лет, что указывает как на короткую продолжительность жизни, так и на недавний переход на службу обмена сообщениями.

Вредоносное ПО, эксплойты, данные пользователей, криминальные службы

Сообщения Telegram были насыщены разговорами о распространении вредоносных программ, уязвимостях и эксплойтах, украденных личных данных пользователей, корпоративном взломе, криминальных услугах, таких как обналичивание денег и DDoS, и спаме (фишинговые атаки). ) распространяется через SMS, электронную почту и приложения для обмена сообщениями.

52 процента сообщений приходится на украденные пользовательские данные, за которыми следуют службы киберпреступности и вредоносное ПО. В исследовании говорится, что уязвимости, эксплойты и взломы корпоративных сетей составляют лишь небольшую часть всех сообщений.

При обсуждении вредоносных программ наиболее популярными были трояны удаленного доступа (RAT) — 30 процентов, похитители информации — 18 процентов и ботнеты — 16 процентов соответственно. За ними последовали инструменты обфускации, майнеры и программы-вымогатели. Наконец, меньше всего обсуждались кейлоггеры, руткиты и другие вредоносные программы. Функции и распространение вредоносных программ охватывали значительную часть других коммуникаций.

Функции и распространение вредоносных программ охватывали значительную часть других коммуникаций.

Хотя программы-вымогатели являются одними из самых популярных форм кибератак, они играли небольшую роль в обсуждениях Telegram, поскольку программы-вымогатели по-прежнему работают через «партнерские каналы, на специализированных темных веб-форумах и веб-сайтах или в закрытых группах», говорится в исследовании. Как и в случае с программами-вымогателями, спрос на услуги по разработке и инициативы по сотрудничеству также был низким, потому что установить такой уровень доверия к Telegram сложно, когда пользователи могут менять свои имена пользователей и обманывать других.

«Именно поэтому в 31% сообщений о покупке упоминается эскроу-агент — доверенное лицо с обеих сторон, выступающее посредником в сделке».

Раскрыты цены на инструменты для обфускации, RAT, похитителей

Исследователи также собрали информацию о ценах на различные незаконные продукты и услуги преступного мира, хотя цены были самыми разными. Исследование показало, что специальные инструменты для сокрытия вредоносного кода стоят от 20 до 100 долларов, а ботнеты или руководства по ботнетам могут стоить до 750 долларов. Между тем, майнеры криптовалют активно рекламировались изощренными предложениями, способными обойти антивирусные системы и административные привилегии за 1000 долларов.

Исследование показало, что специальные инструменты для сокрытия вредоносного кода стоят от 20 до 100 долларов, а ботнеты или руководства по ботнетам могут стоить до 750 долларов. Между тем, майнеры криптовалют активно рекламировались изощренными предложениями, способными обойти антивирусные системы и административные привилегии за 1000 долларов.

Четверть всех сообщений приходится на программы Android RAT SpyMax, SpyNote и Mobihok соответственно по цене от 10 до 500 долларов, говорится в исследовании.

Самым популярным вредоносным ПО для кражи информации, доступным через Telegram, был стилер RedLine, в то время как другие, включая SpiderMan, Anubis, Oski Stealer и Loki Stealer, можно приобрести по цене от 10 до 3500 долларов, в зависимости от функций.

В марте 2022 года хакеры замаскировали похититель Redline под чит в видео на YouTube, чтобы скомпрометировать игроков Valorant. В том же месяце он также использовался в изощренной хакерской кампании Discord.

Сообщения об уязвимостях программного обеспечения и эксплойта в основном касались уязвимостей нулевого дня, на долю которых приходилось 29 процентов сообщений и сообщений, за которыми следовали распространенные уязвимости и риски, удаленное выполнение кода (RCE) и локальное повышение привилегий (LPE). «RCE и LPE — самые опасные уязвимости и самые популярные среди злоумышленников», — говорится в исследовании. Глобальное событие Log4j в декабре прошлого года было серьезной RCE нулевого дня.

«RCE и LPE — самые опасные уязвимости и самые популярные среди злоумышленников», — говорится в исследовании. Глобальное событие Log4j в декабре прошлого года было серьезной RCE нулевого дня.

Между тем, обсуждение эксплойтов операционных систем в Telegram было сосредоточено в основном на Windows (42 процента), за ними следуют Linux и Android, а iOS и macOS обсуждались гораздо меньше, говорится в исследовании. «Эксплойт RCE для веб-сайта может стоить до 4500 долларов, в то время как один покупатель предложил заплатить 30 000 долларов за LPE нулевого дня для Windows».

Исследование показало, что вредоносное ПО, нацеленное на Android, становится все более масштабным и частым, в то время как инструменты для сканирования Laravel — популярного инструмента для создания веб-сайтов PHP, используемого 600 000 веб-сайтов, — были очень популярны.

Эксплойты для программных уязвимостей появлялись в обсуждениях Telegram в течение 24 часов после раскрытия уязвимости в 17 процентах случаев, но в среднем это происходило через 13 дней после раскрытия. По словам исследователей, в первой половине 2022 года уязвимости Spring4Shell, Linux Dirty Pipe и Atlassian были одними из самых обсуждаемых.

По словам исследователей, в первой половине 2022 года уязвимости Spring4Shell, Linux Dirty Pipe и Atlassian были одними из самых обсуждаемых.

В период с 2021 по 2022 год учетные записи пользователей, документы, личные данные и связанные с ними услуги составляли 71 процент всех преступных сообщений о компрометации данных. Предложения о покупке и продаже данных, поддельных документов и цифровых подписей составляли значительную часть сообщений.

Кроме того, сообщения, рекламирующие учетные записи пользователей, предлагали доступ к потоковым сервисам, таким как Netflix и Spotify, а также к криптовалютным биржам, сайтам ставок и социальным сетям. Аккаунты Spotify продавались за 5 долларов, а годовая премиальная подписка Netflix начиналась с 10 долларов. Взломанные учетные записи криптобиржи и учетные записи, связанные со ставками, стоили от 65 до 200 долларов.

Кроме того, в 66 процентах всех сообщений криминальных служб о компрометации данных наряду с подделкой документов фигурировали услуги по обналичиванию денег, говорится в исследовании. Службы DDoS-атак были далеко на втором месте: часовая DDoS-атака стоила 8 долларов, 40 долларов за 24 часа и около 200 долларов за недельную атаку.

Службы DDoS-атак были далеко на втором месте: часовая DDoS-атака стоила 8 долларов, 40 долларов за 24 часа и около 200 долларов за недельную атаку.

«Повышение уровня спроса может быть связано с тем, что многие онлайн-сервисы в настоящее время недоступны или доступны лишь частично для российских Пользователей».

В результате многочисленных атак в начале 2022 года «количество сервисов, связанных с утечкой документов из различных учреждений, резко возросло», говорится в исследовании.

Активность Telegram также показала, что по сравнению с началом 2020 года количество сообщений, связанных с VPN, к 2022 году увеличилось более чем в три раза, говорится в исследовании. «Учетные записи NordVPN, которые собирают инфостилеры, упомянутые в разделе о вредоносных программах, чаще всего предлагаются для продажи».

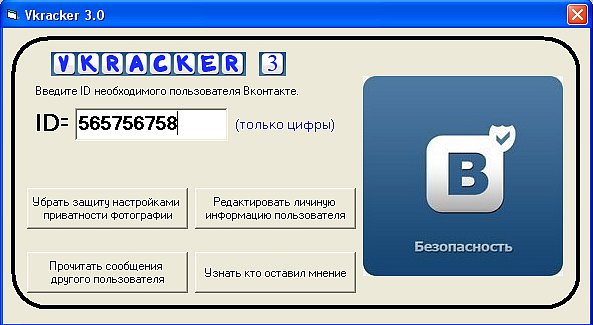

Согласно анализу, 72 процента сообщений Telegram о хакерских услугах связаны со взломом учетных записей социальных сетей и приложений для обмена сообщениями, таких как WhatsApp, Viber, Telegram и ВКонтакте.

«Цены на взлом аккаунтов в мессенджерах намного выше, чем на взлом аккаунтов в социальных сетях», — отмечают исследователи. Взломанная учетная запись ВКонтакте стоит от 10 до 50 долларов, а учетная запись WhatsApp, Viber или Telegram — от 350 долларов.

Дискуссии о взломе веб-сайтов и серверов или электронной почты отошли на второе и третье место. Исследователи обнаружили, что 100 долларов достаточно для взлома частной учетной записи электронной почты, но корпоративный адрес электронной почты будет стоить как минимум в два раза дороже.

Исследование показало, что преступники также обсуждали массовый спам и фишинг с помощью текстовых SMS, почты и приложений для обмена сообщениями. В этой категории 54 процента обсуждений были связаны со спамом по SMS, за которым следовал спам по электронной почте и приложениям для обмена сообщениями.

«Telegram — самая популярная платформа для рассылки спама», — говорится в исследовании. Цены зависят от продолжительности спамовой/фишинговой кампании или количества отправленных сообщений. Например, флуд электронной почты для одного адреса электронной почты стоит около 1 доллара в час или 1000 электронных писем, говорится в исследовании.

Например, флуд электронной почты для одного адреса электронной почты стоит около 1 доллара в час или 1000 электронных писем, говорится в исследовании.

Платформы для обмена сообщениями снижают порог входа Во-первых, как поясняется в исследовании, это облегчает общение большего числа преступников и их расширение.

Информация о том, что Telegram теперь является новым безопасным убежищем для киберпреступных операций, дает организациям и правоохранительным органам время для принятия превентивных мер, а также полезна для текущей киберразведки и прогнозов киберугроз, говорится в исследовании.

«Количество уникальных кибератак постоянно растет, а рынок киберпреступных услуг расширяется и перемещается в обычные социальные сети и приложения для обмена сообщениями, тем самым значительно снижая порог входа для киберпреступников».

Чтобы ознакомиться с тем, что скрывается за поверхностью и глубокой паутиной, ознакомьтесь с нашим полным руководством по даркнету. Точно так же, если вы хотите узнать больше о платформе анонимного обмена сообщениями, мы составили полное руководство по оптимизации конфиденциальности и безопасности Telegram.