Сайт правительства России взломан, вместо него отображается проукраинское сообщение

Судя по всему, сайт правительства России был взломан в минувшие выходные, в результате чего поиск сайта в Интернете привел к вывеске «Слава Украине» на украинском языке.

Веб-сайт Министерства строительства и жилищно-коммунального хозяйства России подвергся атаке после того, как многие государственные компании и новостные организации страны подверглись попыткам взлома с момента вторжения российского правительства в Украину 24 февраля.

Российское государственное информационное агентство РИА процитировало в воскресенье представителя министерства, заявившего, что сайт не работает, но личные данные пользователей защищены. К понедельнику сайт работал в обычном режиме.

РИА сообщило, что другие СМИ сообщали о том, что хакеры требовали выкуп, чтобы предотвратить публичное разглашение данных пользователей.

Война России с Украиной ведется не только бомбами, но и байтами, поскольку кибервойна играет все более важную роль во вторжении.

Перед началом войны в Украине участились кибератаки на несколько ее банков и государственных учреждений. Многие из атак были представлены в виде так называемых Wiper-атак, которые уничтожают данные на машинах, или DDoS-атак, которые используют несколько распределенных устройств для затопления систем.

В ответ хакеры-добровольцы начали защищать Украину с помощью так называемой «ИТ-армии», которую создал министр цифровых технологий Украины Михаил Федоров. Доступ к группе осуществляется через приложение для обмена сообщениями Telegram, и там перечислены потенциальные российские цели, принадлежащие государству.

Правительства всего мира также встали на защиту Украины, чтобы поддержать ее киберинфраструктуру. После этой кибервойны такие страны, как США и Австралия, дали компаниям рекомендации по усилению своей кибербезопасности.

Но Украина, как и другие прибалтийские государства, ранее оккупированные СССР, десятилетиями борется с киберугрозами. Их опыт показывает, что эти страны имеют самую сильную готовность к кибербезопасности, с индексом выше, чем в среднем по Австралии, Канаде и Европе, согласно сервисной компании VPN 9. 0005 Surfshark .

0005 Surfshark .

Исследование показало, что Украина и Латвия, имеющие индекс 75, превосходят средний показатель по Европе на 3%.

В то время как Литва лидирует в опросе с индексом 93, что почти на 28% выше, чем в среднем по Европе. Эстония оказалась на втором месте с индексом более 90.

Между тем, по данным Sufshark, показатель России на 2,5% ниже, чем в среднем по Европе, и имеет индекс 71%. в первом квартале 2022 года, когда пострадало около 3,6 миллиона интернет-пользователей, а число случаев увеличилось на 136 процентов после вторжения.

Последние российские хакерские атаки были совершены в начале мая, когда видеохостинг RuTube отключился на три дня, а меню спутникового телевидения в Москве было изменено в День Победы, когда Россия праздновала 77-ю годовщину победы Советского Союза над нацистской Германией.

Лучшие методы взлома паролей и 10 советов по созданию надежных паролей

Узнайте цены на совместное размещение прямо сейчас! +1 833-471-7100

10 декабря 2020 г. , Bob West

, Bob West

Когда дело доходит до безопасности, пароли являются одним из самых слабых звеньев. Когда злоумышленник получает доступ к вашим учетным данным, ваши данные почти наверняка могут быть взломаны. Взломы и утечка данных не дают спать по ночам всем ИТ-директорам и директорам по информационной безопасности. Почему? Потому что почти все уязвимы для фишинговых атак, подмены учетных данных, клавиатурных шпионов и так далее. Это не шутка. Количество инструментов и методов, доступных хакерам и киберпреступникам, мягко говоря, ошеломляет. О многих вы даже не слышали, и это только начало.

В этой статье мы рассмотрим одну из главных угроз кибербезопасности с точки зрения пароля. Мы рассмотрим некоторые из лучших инструментов и методов, которые хакеры используют для получения доступа к паролям. Мы также рассмотрим полезные советы по созданию, управлению и защите паролей. Если это звучит интересно, вам обязательно следует продолжить чтение этой статьи.

Методы взлома Top Password Как вы думаете, когда произошел первый взлом? Могли бы вы представить, что это произошло в 1878 году, когда был запущен Bell Telephone? Вот так. Группа подростков, нанятых для управления коммутаторами, отключала и переадресовывала звонки. Однако первые настоящие компьютерные хакеры появились в 1960-е годы.

Группа подростков, нанятых для управления коммутаторами, отключала и переадресовывала звонки. Однако первые настоящие компьютерные хакеры появились в 1960-е годы.

О, как изменились времена. Сегодня хакеры намного изощреннее. Или они? В то время как некоторые методы очень сложны и используют специально разработанные программы и инструменты, другие очень упрощены и полагаются на наивность. Вот список основных способов взлома ваших паролей хакерами.

1) Вставка учетных данных

Представьте, что вы хакер, покупающий 100 000 имен пользователей, адресов электронной почты и паролей в даркнете. Кстати, эти учетные данные, вероятно, были взломаны со слабого веб-сайта, блога или сайта электронной коммерции, а затем проданы в темной сети.

Затем вы начинаете тестировать эти учетные данные с другими базами данных, чтобы увидеть, есть ли совпадения. Например, вы можете получить свой список и начать тестировать его на банках, продавцах и других веб-сайтах. Как только вы найдете совпадение, вы в игре.

Кроме того, все это можно автоматизировать. Существуют инструменты, которые проверяют украденные учетные данные на нескольких сайтах, что позволяет хакерам быстро взламывать новые учетные записи даже на сайтах с хорошей безопасностью.

Подсчитано, что десятки миллионов учетных записей ежедневно проверяются с помощью метода заполнения учетных данных.

2) Фишинговые атаки

Если вы думали, что вброс учетных данных — это плохо, фишинг еще хуже, потому что вы неосознанно сообщаете злоумышленникам свое имя пользователя и пароли.

По оценкам, почти 70% всех киберпреступлений начинаются с фишинговых атак. Хакеры любят эту технику. Это работает слишком хорошо, чтобы украсть вашу информацию для собственного использования или продать ее другим в даркнете.

Как работают фишинговые атаки? Мы рады, что вы спросили… Это довольно прямолинейно. Хакеры используют технику, называемую «социальной инженерией», чтобы обманом заставить пользователей предоставить свои учетные данные тому, что, по их мнению, является подлинным запросом от законного веб-сайта, поставщика или работодателя.

Фишинговые атаки почти всегда осуществляются через сообщения электронной почты, содержащие мошенническую ссылку или вредоносное вложение. Когда пользователь нажимает на любой из них, хакер представляет поддельную страницу входа в учетную запись, где пользователь вводит свои учетные данные. Хакеры могут также использовать другие формы перехвата, такие как атака «человек посередине» для кражи учетных данных пользователя.

3) Распыление пароля

Хакер может иметь только список имен пользователей. Это довольно распространено. Распыление паролей — это метод, который проверяет часто используемые пароли на соответствие имени пользователя или учетной записи. Примеры включают такие пароли, как 123456, пароль, пароль123, admin и другие.

Вы можете подумать, что это похоже на вставку учетных данных. Вы правы… Распыление паролей очень похоже на распыление учетных данных. По оценкам, этот метод используется в 16% случаев для взлома паролей и учетных записей.

Большинство веб-сайтов и логинов теперь обнаруживают повторные попытки ввода пароля с одного и того же IP-адреса. Хакеры используют множество IP-адресов, чтобы увеличить количество паролей, которые они могут попробовать, прежде чем их обнаружат. Это могут быть 5, 10 или 100 наиболее часто используемых паролей.

Хакеры используют множество IP-адресов, чтобы увеличить количество паролей, которые они могут попробовать, прежде чем их обнаружат. Это могут быть 5, 10 или 100 наиболее часто используемых паролей.

4) Кейлоггинг

Кейлоггер. Это не то, с чем вы хотите возиться. Кейлоггинг используется в целевых атаках, когда хакер знает или особенно интересуется жертвой. Он используется для таргетинга на супругов, коллег и родственников. Он также используется для нацеливания на корпорации и национальные государства.

Это очень сложный метод, который требует доступа или компрометации компьютера жертвы с помощью вредоносного ПО. Вы можете найти свои любимые готовые кейлоггеры и коммерческие шпионские программы в Интернете и даркнете.

При использовании клавиатурных шпионов не имеет значения, насколько надежен ваш пароль. Хакер может точно увидеть, что вы вводите в качестве имени пользователя и пароля. Это отлично подходит для получения доступа к банковским счетам, веб-сайтам и особенно биржам и кошелькам криптовалют, где переводы средств не могут быть отменены.

5) Атака грубой силой

Когда вы думаете о сложных взломах, вы, вероятно, визуализируете сцены из таких фильмов, как Джеймс Бонд, Миссия невыполнима или Рожденная личность. Что ж, грубая сила, вероятно, ближе всего к реальной сцене Джеймса Бонда.

Хорошо, что они используются реже всего. Атаки методом перебора сложно осуществить, требуют времени на консультации и требуют больших затрат. Хакеры используют такие инструменты, как Aircrack-ng, John The Ripper и DaveGrohl, для проведения атак методом грубой силы на учетные данные.

Существует два типа атак. Атака по словарю использует каждое слово в словаре в качестве пароля. Упомянутые выше инструменты могут запустить и протестировать весь словарь за считанные секунды. Другой тип предполагает использование хэша обычного текстового пароля. Цель состоит в том, чтобы хешировать как можно больше простых текстовых паролей, чтобы найти совпадение. Существуют радужные таблицы, в которых перечислены хэши общих парольных фраз для ускорения процесса.

Как уже упоминалось, существуют изощренные и простые взломы, но одна постоянная вещь — плохая политика и знание имен пользователей и паролей. Вот лучшие советы по созданию надежных паролей.

1) Используйте пароли длиной не менее 10 символов

Ваши пароли должны содержать не менее 10 символов. Я знаю, это звучит как много. Длинные и сложные пароли действительно трудно взломать. Чтобы сделать ваши пароли сложными, но запоминающимися, используйте несколько типов символов, смесь строчных и прописных букв и символов.

2) Не используйте личную информацию в своих паролях

Вам следует избегать использования личной информации, так как это первые варианты, которые пытаются использовать хакеры. Хакеры, пытающиеся взломать ваши учетные записи, могут уже знать личные данные, такие как ваш адрес, улица, номер телефона, имя супруга, имена детей, имена домашних животных, дни рождения, годовщины и т. д. Они будут использовать эту информацию, чтобы легче подобрать ваш пароль.

д. Они будут использовать эту информацию, чтобы легче подобрать ваш пароль.

3) Не используйте часто используемые пароли

Это одна из самых больших ошибок, которую вы можете допустить при вводе пароля. Не используйте общие пароли, такие как «пароль» или «123456». Это одни из самых простых паролей для взлома, которые могут привести к серьезной утечке данных или доступу к важным учетным записям.

4) Не используйте общие словарные слова

Это очень сложно реализовать, но вам следует избегать использования общих словарных слов. Использование общих словарных слов часто используется в атаках грубой силы. Кроме того, использование двух общеупотребительных словарных слов не делает ваш пароль более защищенным от атак. Например, не используйте «Red», «Cars» или «RedCars». На самом деле лучше ошибаться или составлять слова, если можете. Вместо этого используйте что-то вроде «RedddCarzz». Вы также хотели бы добавить к нему некоторые другие типы символов.

5) Используйте сложные пароли со специальными символами

Я упоминал, что вам не следует использовать общеупотребительные словарные слова. Следующим шагом является добавление большей сложности путем добавления специальных символов. Это включает в себя замену букв цифрами и знаками препинания. Вот несколько идей, которые помогут вам создавать очень сложные пароли с необычным написанием и уникальные пароли.

Следующим шагом является добавление большей сложности путем добавления специальных символов. Это включает в себя замену букв цифрами и знаками препинания. Вот несколько идей, которые помогут вам создавать очень сложные пароли с необычным написанием и уникальные пароли.

TotallySecurePasswords! = T0ttallySecur3Pa55w0rd5!

BeyondComplexPass# = B3yondc0mp1exPa$$#

Это так просто. Используйте фразу или слово, а затем смешайте их с сокращениями, псевдонимами и аббревиатурами. Использование ярлыков, аббревиатур, прописных и строчных букв обеспечивает простые для запоминания, но защищенные пароли.

7) Используйте легко запоминающуюся фразу

Очень неприятно, когда вы не можете вспомнить свой пароль. Один из вариантов — создать фразу, а затем смешать ее, укоротив, добавив псевдонимы, опечатки и аббревиатуры. Таким образом вы получите пароль, который легко запомнить, но который будет безопасным. Вот пример.

Используйте то, что вы знаете, например, один из адресов вашего колледжа и сколько вы заплатили за аренду или когда закончили обучение.

CollegeRoodStHouse750$ = C0llegeR00dStHouse750$$

Не забудьте перепутать слова.

8) Используйте разные пароли для разных учетных записей

Вы должны использовать разные пароли для разных учетных записей. Я знаю, это кажется болезненным, но если вы используете один и тот же пароль для многих учетных записей и ваши учетные данные скомпрометированы, все ваши учетные записи, использующие эти учетные данные, теперь уязвимы.

9) Используйте генератор паролей и средство управления

Внедрение политик надежных паролей, а также их обучение и обеспечение соблюдения — сложная задача для всех предприятий, независимо от их размера. С большим количеством веб-сайтов и учетных записей, к которым мы обращаемся ежедневно, не существует логического способа запомнить разные пароли для каждой учетной записи. Кроме того, их запись или хранение может быть еще одним риском для безопасности.

Менеджер паролей может помочь вашим пользователям не только запоминать, но и создавать надежные пароли. Вместо того, чтобы запоминать 15-20 паролей, вашим пользователям придется помнить один корневой пароль. Теперь вы должны помнить, что надежный пароль root и 2FA будут иметь решающее значение, иначе хакеры потенциально могут взломать ваш инструмент менеджера паролей.

Вместо того, чтобы запоминать 15-20 паролей, вашим пользователям придется помнить один корневой пароль. Теперь вы должны помнить, что надежный пароль root и 2FA будут иметь решающее значение, иначе хакеры потенциально могут взломать ваш инструмент менеджера паролей.

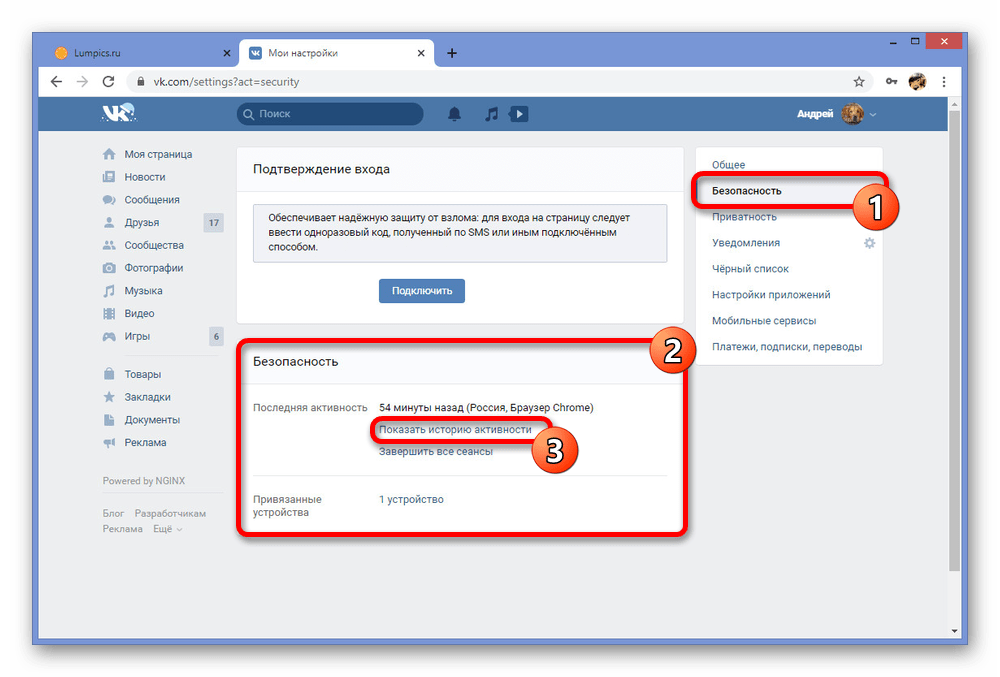

10) Используйте двухфакторную аутентификацию

Это одна из самых важных стратегий защиты паролем, которые вы можете использовать. Что такое двухфакторная аутентификация? Двухфакторная аутентификация, также называемая 2FA, представляет собой двухэтапную процедуру проверки или TFA. Требуется больше, чем имя пользователя и пароль, но также и то, что есть только у этого пользователя.

Например, после ввода имени пользователя и пароля вам может потребоваться дополнительная проверка с помощью электронной почты, телефона или генератора кода 2FA. Это добавляет дополнительный уровень безопасности и предупреждает пользователей о возможных попытках взлома.

Автор

Боб Уэст

Боб Уэст, магистр делового администрирования, технический энтузиаст с глубоко укоренившейся страстью к облачным вычислениям, центрам обработки данных, средствам связи, блокчейну и искусственному интеллекту.