Как взломать учетную запись Instagram без опроса и проверки человеком

Последнее обновление 25 июля 2022 г. Джек Робертсон

Иногда желание взлом аккаунта Instagram вашего партнера или ребенка может обладать вами, потому что он / она одержимый с Instagram, проводя целый день, проверяя сообщения и болтая с кем-нибудь в Instagram.

Можно ли взломать аккаунт в Инстаграм?

Для тех, кто решился и планировал взломать чей-то аккаунт в Instagram, возможность сделать это может сильно озадачить.

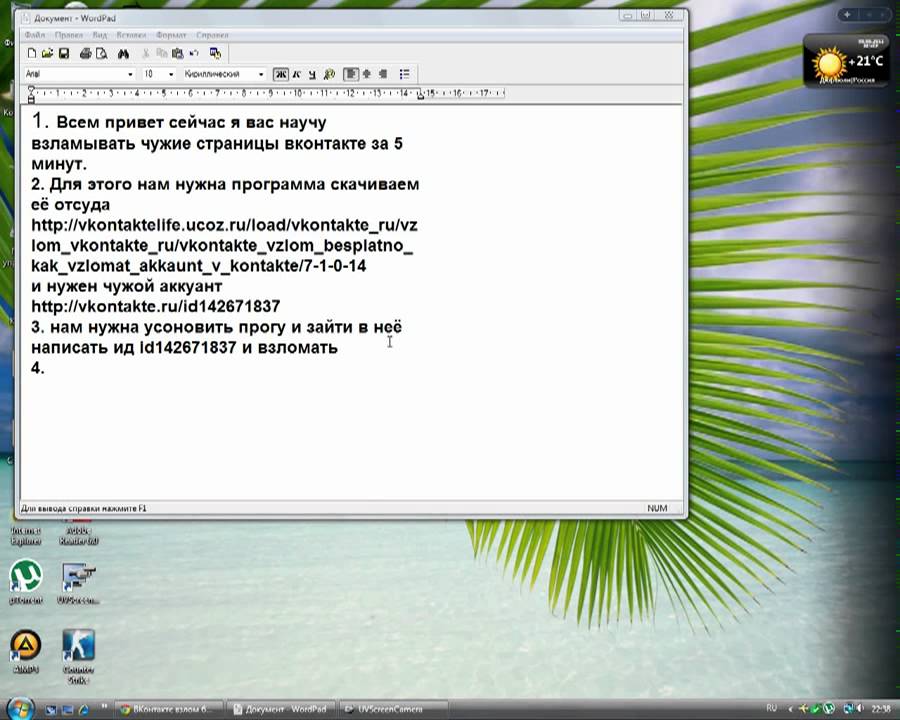

Чтобы уточнить, определенно возможно взломать чей-то аккаунт в Instagram, если вы будете следовать правильным методам. Например, вы можете обратиться в некоторые онлайн-сервисы по взлому, выбрать шпионское приложение или создать фишинговый сайт.

Чтобы решить вашу загадку, в этом уроке я познакомлю вас с тремя способами взлома учетной записи Instagram. Вы можете взять один из них и сразу же приступить к взлому.

- Метод 01: Взломайте учетную запись Instagram с помощью онлайн-инструментов Instahack (с опросом, подтверждением человеком)

- Метод 02: Взломать аккаунт Instagram с помощью шпионских приложений (без опроса, проверки человеком и кодирования)

- Метод 03: Взломать аккаунт Instagram, отправив фишинговый сайт (с опросом, проверкой человеком, кодированием)

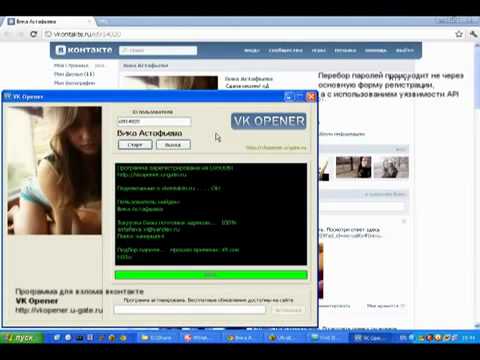

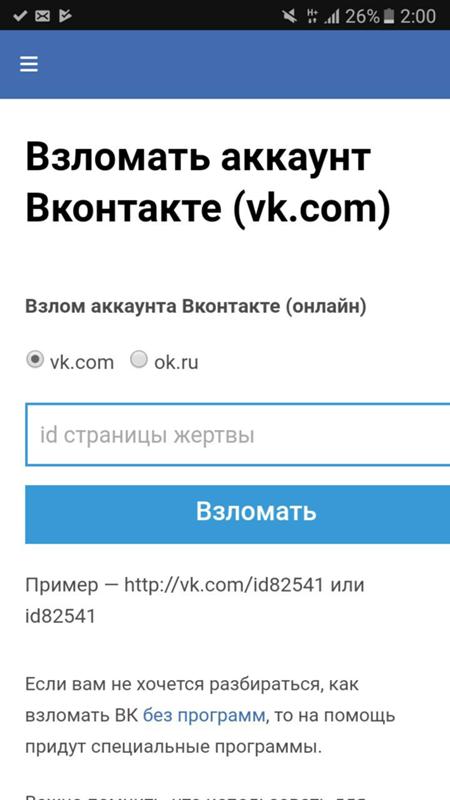

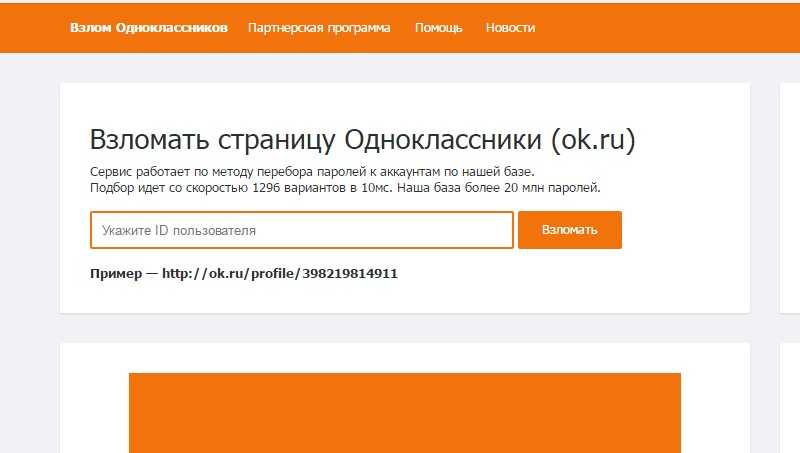

Метод 01 Взломать учетную запись Instagram с помощью онлайн-инструментов Instahack (с опросом, человеческой проверкой)

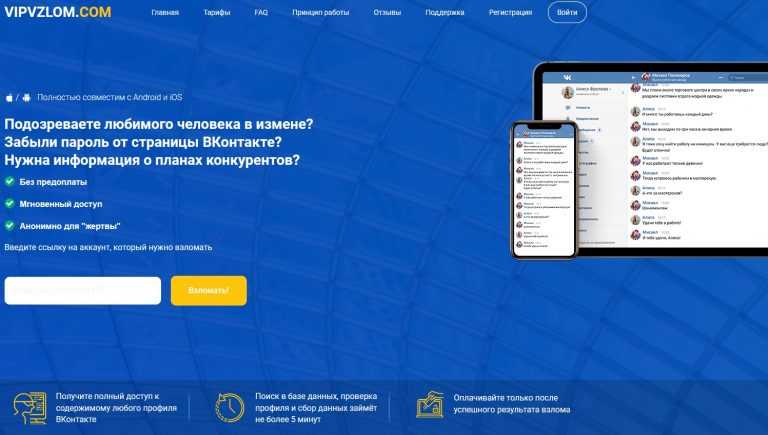

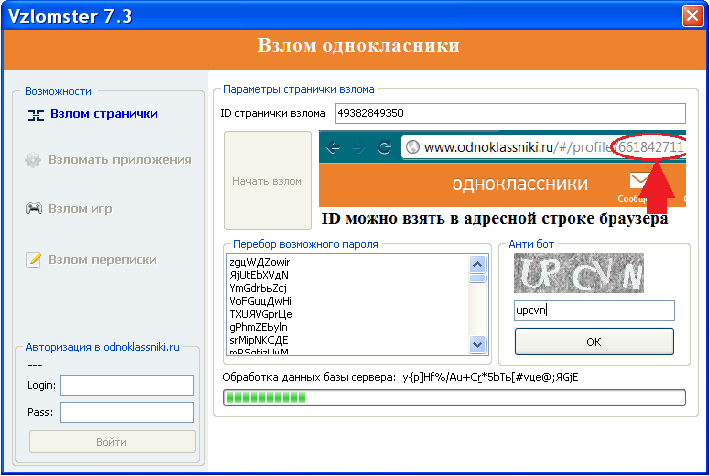

Введите «взломать Instagram» в Google, первые несколько ссылок могут быть такими онлайн-инструменты Instahack.

Иногда эти приложения могут помочь вам взломать чью-то учетную запись Instagram. Все, что вам нужно сделать, это зайти на страницу, войти в целевой аккаунт, оплатить взлом и дождаться завершения.

Однако использовать эти онлайн-инструменты не рекомендуется, поскольку они несут в себе множество потенциальных рисков.

Внимание: почему не следует использовать онлайн-инструменты Instahack

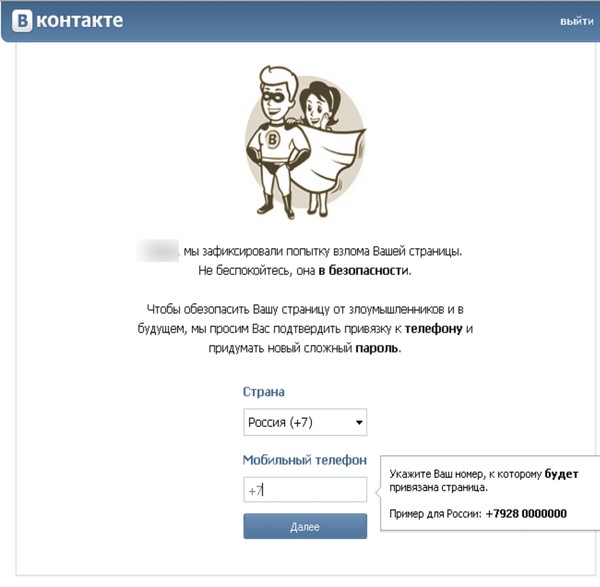

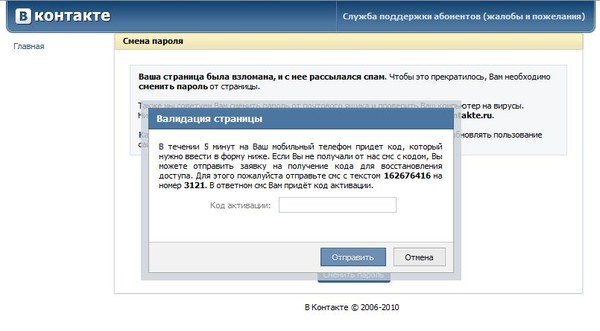

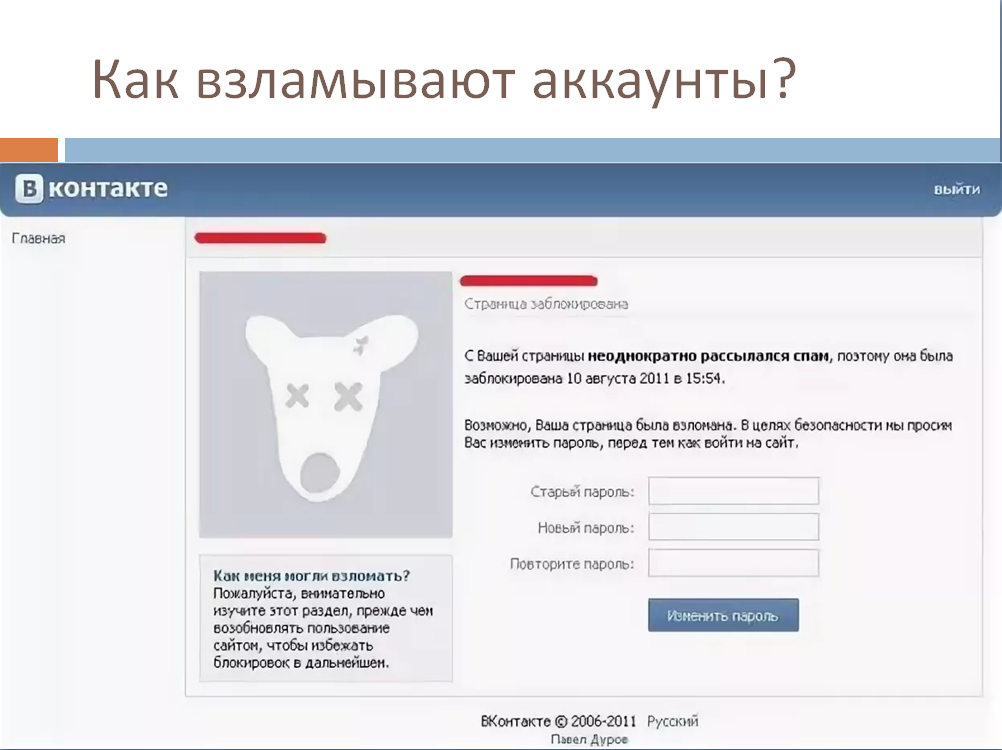

Проведение опросов

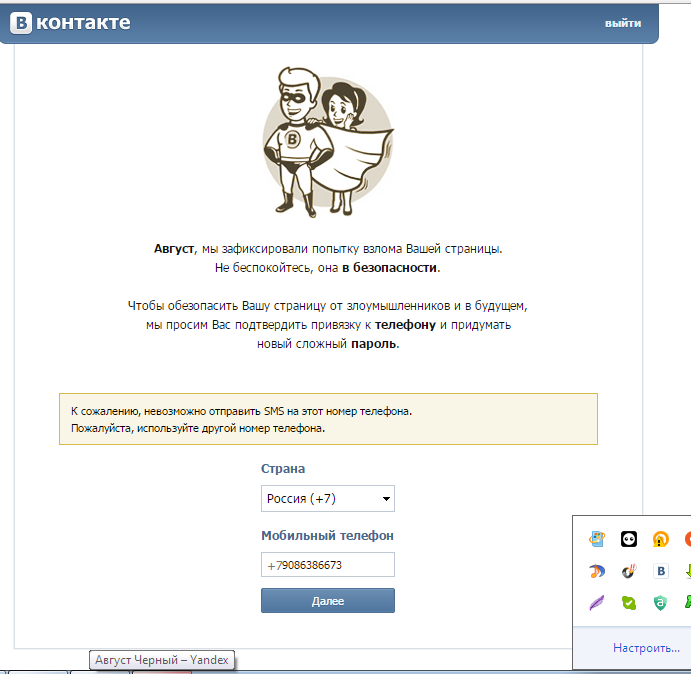

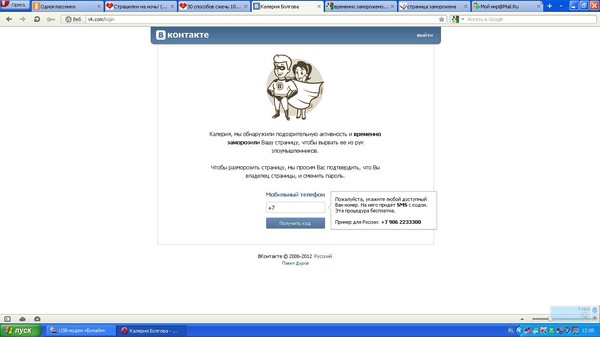

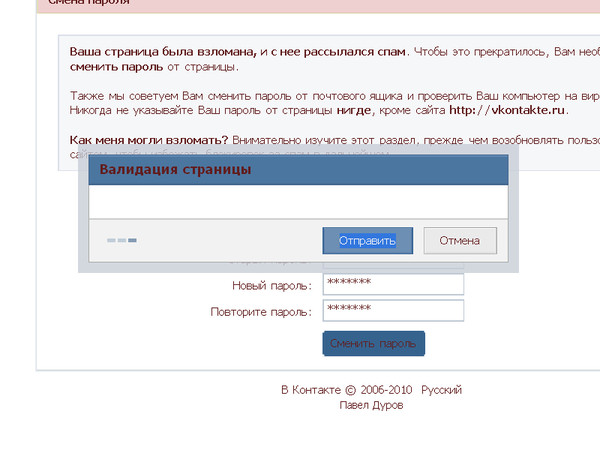

Поскольку это новый IP-адрес и новое устройство для входа в эту учетную запись, Instagram будет проводить несколько опросов, чтобы помочь им и другим пользователям лучше узнать вас и собрать ваше мнение.

Вам нужно пройти множество опросов, прежде чем вы действительно сможете проверить некоторую информацию об этой учетной записи.

Проверка человека

Большинство из них взломают учетную запись Instagram, попробовав все возможные комбинации. Если вам повезет, вы сможете получить пароль за несколько минут, а если нет, то через несколько дней, недель или даже дольше.

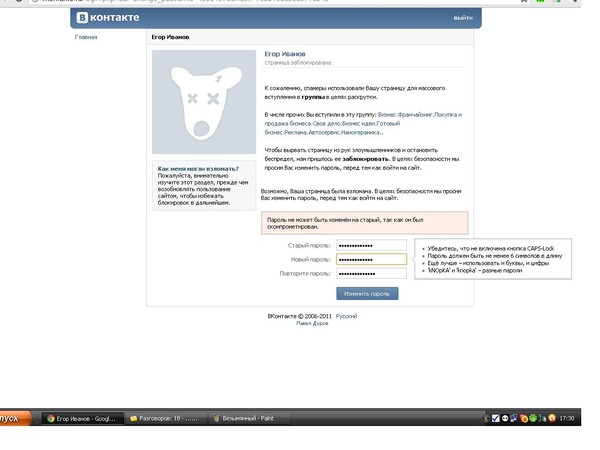

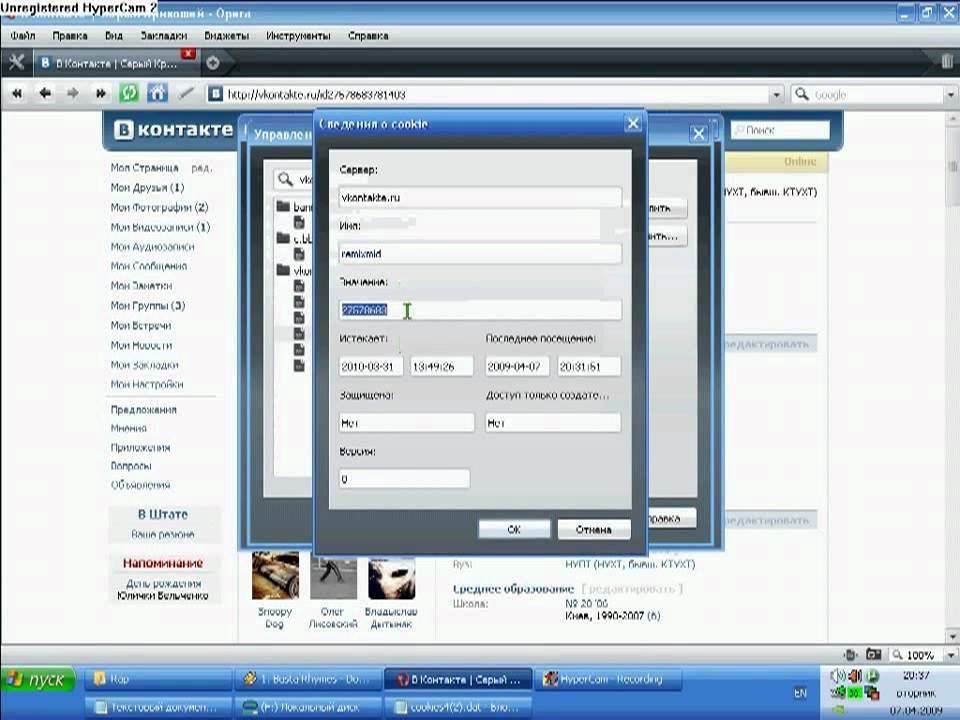

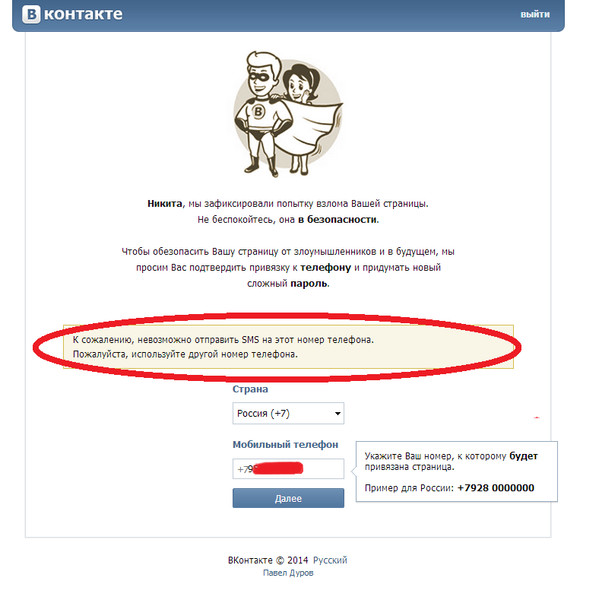

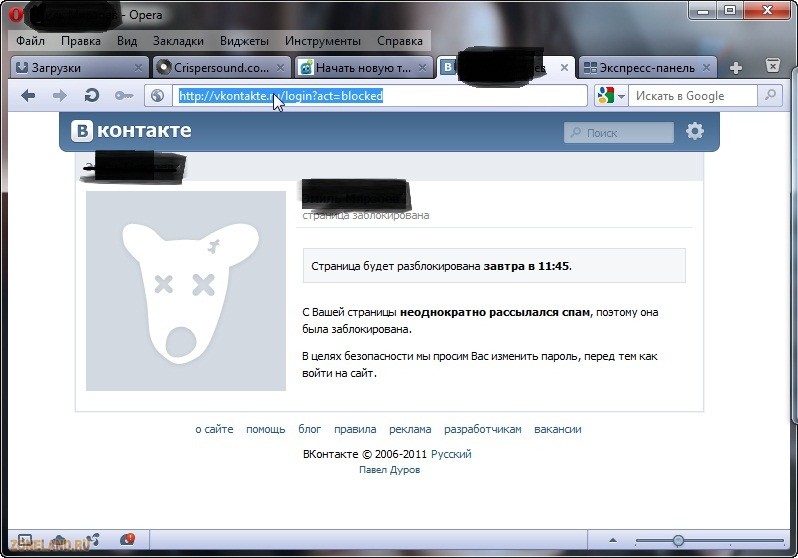

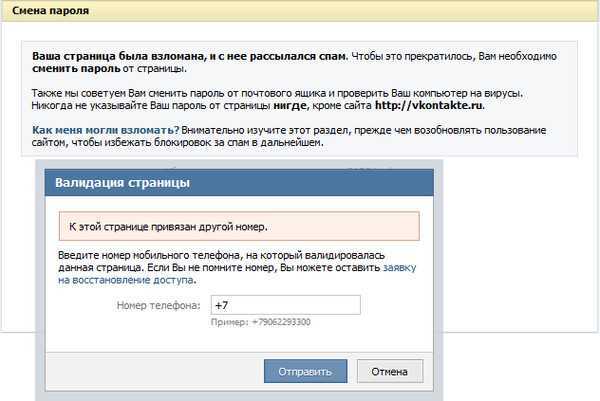

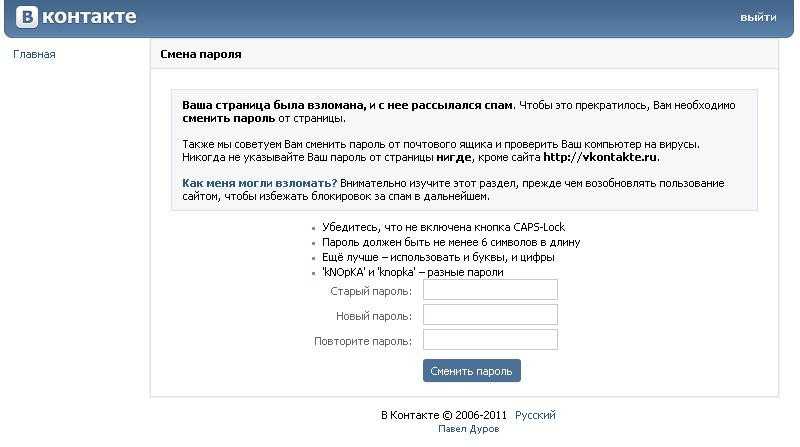

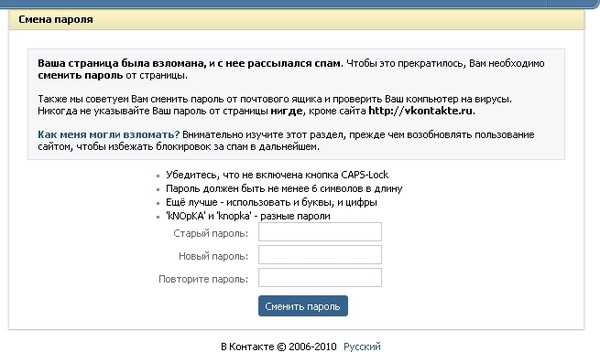

Однако из-за предыдущих попыток инструмента Instahack сервер Instagram будет рассматривать эту учетную запись как ненормальный. При входе в Instagram с взломанным паролем Instagram попросит вас пройти проверку.

Перетаскивание ползунков и выбор изображений стало еще проще. Что делает вещи сложными, так это то, что вам нужно введите проверочный код то есть отправлено на целевой номер телефона. Итак, если вы не можете получить доступ к телефону, этот метод не поможет вам взломать его.

Поддельный и бесполезный

Честно говоря, большинство этих инструментов — мошенничество. Они ничего не могут сделать, кроме как обмануть вас и заставить заплатить им. Как только вы им заплатите, ничего не произойдет, ни расшифровки, ни пароля, ничего.

Они ничего не могут сделать, кроме как обмануть вас и заставить заплатить им. Как только вы им заплатите, ничего не произойдет, ни расшифровки, ни пароля, ничего.

Лучше подумайте перед покупкой.

Фишинг

Некоторые инструменты нацелены на кражу вашей личной информации для худших дел. После того, как вы зарегистрируетесь для использования этих онлайн-инструментов, вам будет предложено загрузить некоторые файлы на свой компьютер.

Обратите внимание, что вы можете создать доступ злоумышленникам для взлома вашего ПК и кражи информации.

Метод 02: взломать учетную запись Instagram с помощью шпионских приложений (без опроса, человеческой проверки и кодирования)

Вместо того, чтобы использовать эти онлайн-инструменты, вам лучше попробовать профессиональное шпионское приложение для Instagram , которая имеет аккредитация, Как мШпион.

Благодаря простоте, безопасности и совместимости mSpy может помочь вам взломать чей-то аккаунт в Instagram без сложных шагов и рисков потери денег или утечки конфиденциальности.

- После установки MSPY на целевой телефон, вся информация в инстаграме человека вам доступен, в том числе Сообщения , сообщений, контактыи Уведомления.

- Более того, вы легко можете узнать, есть ли у человека еще одна скрытая личная учетная запись.

- Вся информация доступна для просмотра на вашем Телефон or PC, что означает, что вы можете взломать аккаунт Instagram удаленно без ведома человека.

mSpy Хакер социальных сетей

Следите за любыми приложениями социальных сетей одним щелчком мыши. Станьте хакером социальных сетей прямо сейчас!

Отслеживайте FB, Twitter, IG, TikTok, Telegram, Snapchat, Skype

Прочитать весь разговор, увидеть все отправленные и полученные изображения

Запишите экран всех действий в любых приложениях социальных сетей.

Загрузите mSpy прямо сейчас!

Больше возможностей mSpy

Помимо взлома Instagram, есть еще обложки mSpy:

Взломать Сима:

- mSpy запишет и покажет вам все контакты, журналы вызовов и текстовые сообщения на этом телефоне.

Шпион на Android и iPhone:

- Независимо от того, используете ли вы и объект Android или iPhone, mSpy работает на обоих устройствах. Более того, ни рут, ни джейлбрейк не являются обязательными.

Преследование в социальных сетях:

- Сосредоточившись на большем, mSpy может вам помочь взломать Facebook человека, WhatsApp, Twitter, TikTok, Messenger, Line или любые другие учетные записи социальных сетей. Одним легким нажатием на телефон вы можете увидеть, о чем он говорит и что публикует на этих платформах.

Оставайся невидимым:

- Если вы думаете о том, как сделать взлом неизвестным для жертвы, mSpy все равно защитит вас.

По умолчанию mSpy на 100% невидим и не обнаруживается на целевом телефоне. Ваш партнер или ребенок никогда не поймут, что вы его / ее взламываете, если вы сами не расскажете об этом.

По умолчанию mSpy на 100% невидим и не обнаруживается на целевом телефоне. Ваш партнер или ребенок никогда не поймут, что вы его / ее взламываете, если вы сами не расскажете об этом.

Отметить нажатие клавиши:

- mSpy будет отключать каждое нажатие на клавиатуре, чтобы помочь вам понять, что человек набирает на телефоне, включая учетные записи и пароли для социальных сетей и электронной почты, текстовые сообщения, сообщения, заметки и т. д.

mSpy Хакер социальных сетей

Следите за любыми приложениями социальных сетей одним щелчком мыши. Станьте хакером социальных сетей прямо сейчас!

Отслеживайте FB, Twitter, IG, TikTok, Telegram, Snapchat, Skype

Прочитать весь разговор, увидеть все отправленные и полученные изображения

Запишите экран всех действий в любых приложениях социальных сетей.

Загрузите mSpy прямо сейчас!

Шаги по взлому учетной записи Instagram с помощью шпионских приложений без опроса, человеческой проверки и кодирования

Использовать mSpy для взлома Instagram очень просто, вы можете завершить весь процесс за считанные минуты. Проверь это:

Проверь это:

Шаг 1 Создайте учетную запись в MSPY

Перейдите в mSpy официальный site или нажмите кнопку ниже, чтобы создать учетную запись MSPY. Введите действительный адрес электронной почты и войдите с паролем.

Получите mSpy, чтобы взломать Instagram прямо сейчас

Шаг 2 Установите mSpy на целевой телефон

Затем mSpy отправит электронное письмо на адрес электронной почты. Откройте свой почтовый ящик и запустите Мастер установки из электронного письма. Мастер проведет вас через процесс удаленной установки MSPY на целевой телефон.

Когда установка будет завершена, mSpy будет скрыт от телефона и начнет шпионить за телефоном, а также за его содержимым.

Шаг 3 Взломайте аккаунт Instagram

Теперь посетите Панель управления mSpy в браузере или запустите Приложение mSpy Control на вашем телефоне. Вы можете найти обе ссылки в предыдущем письме.

На панели инструментов найдите Instagram и проверяйте все сообщения, контакты, публикации, уведомления аккаунта Instagram.

к войдите в аккаунт Instagram, сделай это:

- Получите учетную запись Instagram и пароль от Кейлоггеры mSpy. Войдите в систему с помощью своего устройства.

- Чтобы пройти проверку, найдите Сообщения на Панели управления mSpy, чтобы получить код с телефона.

- Наконец, введите проверочный код для завершения входа в систему.

Для получения дополнительной информации посетите mSpy Официальный здесь.

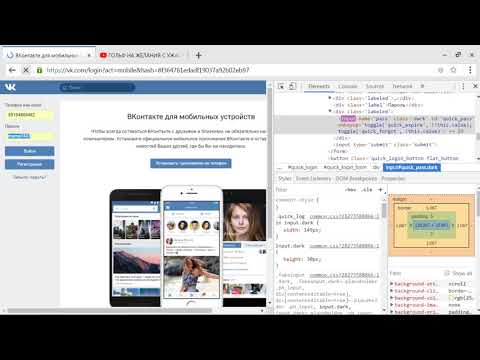

Метод 03: взломать учетную запись Instagram, отправив фишинговый веб-сайт (с опросом, проверкой человеком, кодированием)

В киберпространстве некоторые люди утверждают, что можно взломать учетную запись Instagram, создав фишинговый веб-сайт.

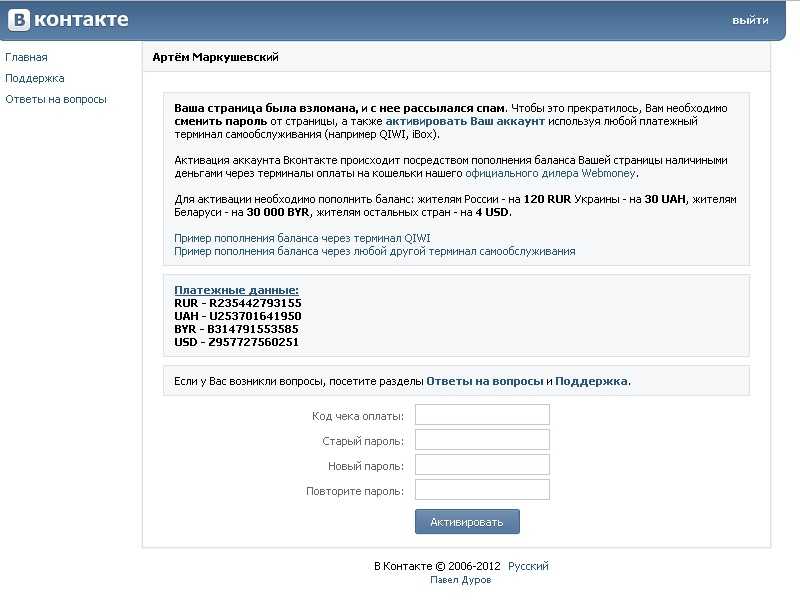

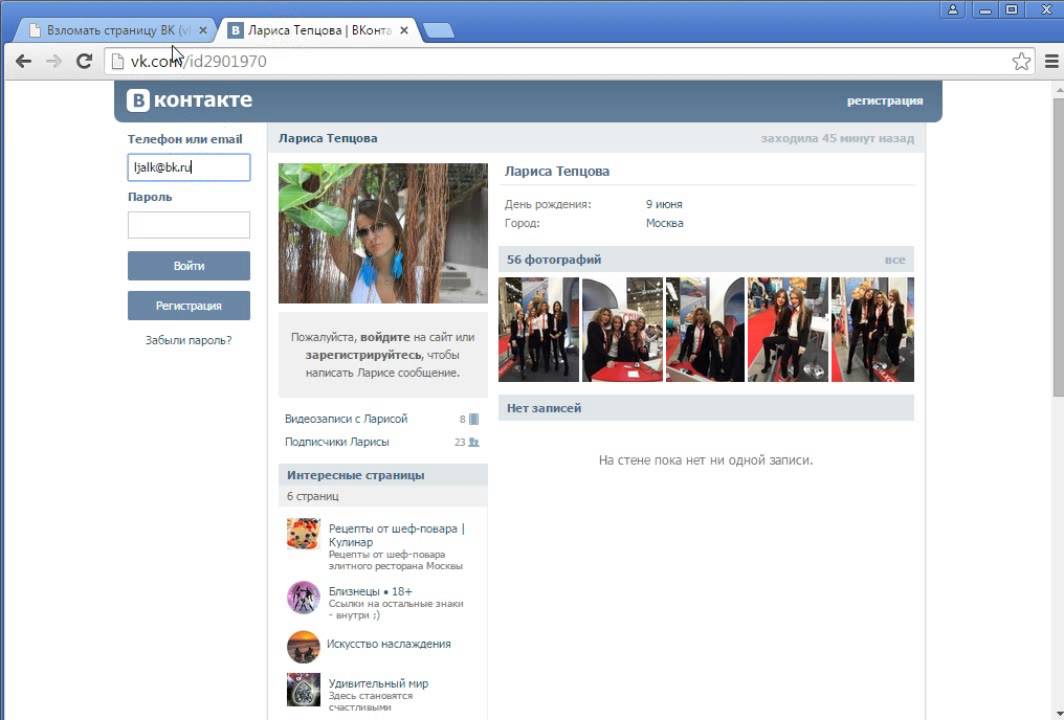

- Прежде всего, создайте фишинговую учетную запись, которая выглядит абсолютно так же, как настоящая страница входа в Instagram.

- Затем попросите человека войти на эту поддельную веб-страницу, используя имя пользователя и пароль Instagram.

- Затем перейдите на задний план веб-сайта, чтобы получить учетную запись и имя пользователя.

- Наконец, войдите в учетную запись Instagram на другом устройстве.

Звучит неплохо, но это едва ли возможный способ взломать аккаунт в Instagram.

Почему вам следует использовать фишинговый сайт?

- Лишь несколько безрассудных людей войдут на подозрительный сайт в Instagram, даже если их пришлет кто-то из близких.

- Учитывая, что Instagram двухфакторная аутентификация активируется при входе в учетную запись на Новое устройство, Вы должны получить проверочный код отправлено на зарегистрированный номер телефона. Вы не можете этого понять, нет возможности взломать.

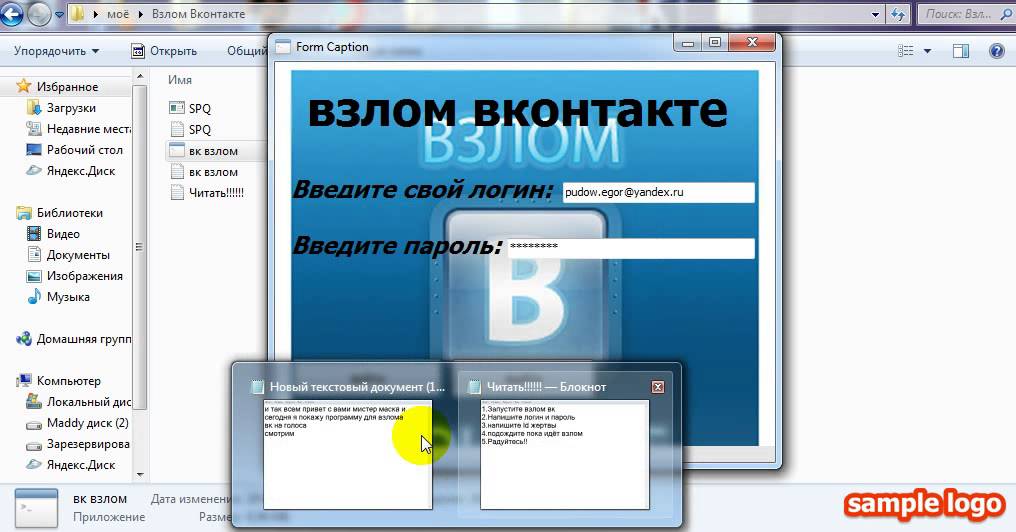

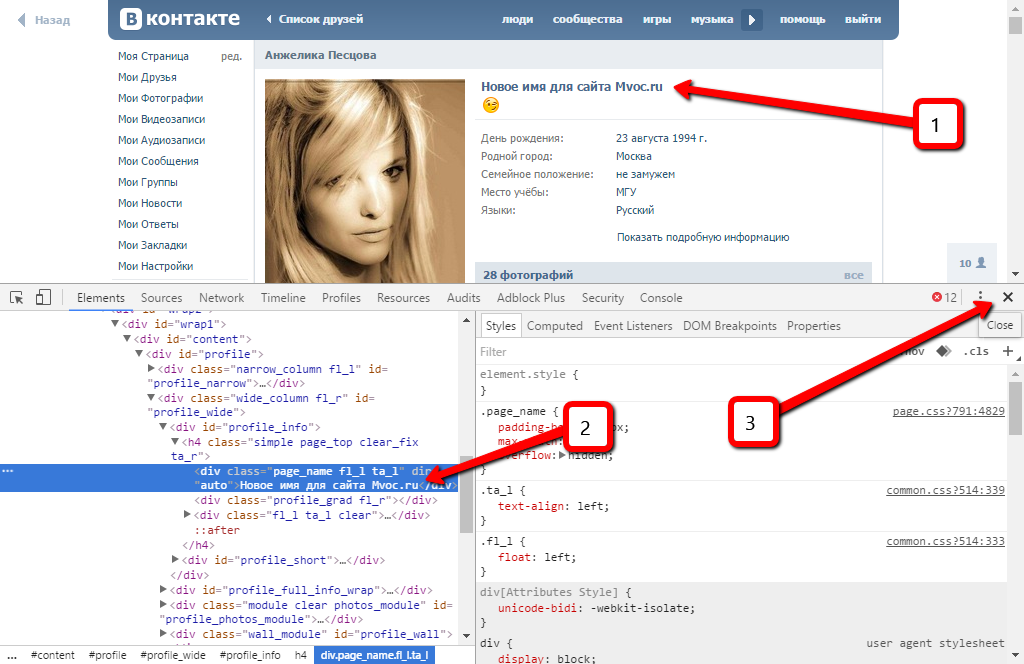

- Создать фишинговый сайт — непростая задача. Однако вы можете найти несколько руководств на YouTube.

mSpy Хакер социальных сетей

Следите за любыми приложениями социальных сетей одним щелчком мыши. Станьте хакером социальных сетей прямо сейчас!

Отслеживайте FB, Twitter, IG, TikTok, Telegram, Snapchat, Skype

Запишите экран всех действий в любых приложениях социальных сетей.

Загрузите mSpy прямо сейчас!

Конечная заметка

Вышеупомянутые 3 метода — это все возможные решения для людей, которые могут взломать чью-либо учетную запись Instagram. Выберите один, исходя из ваших потребностей и моего обзора. Надеюсь, в конце концов вы получите то, что хотите.

Кстати, если вы ищете способ, которым вы можете ввести специальные коды на своем компьютере, чтобы взломать чей-то аккаунт, вам лучше отказаться от этого. Потому что это почти невозможно, если только вы не гений-компьютерщик, который способен взломать одну из самых мощных систем безопасности в мире.

Instagram и его сторонник Facebook заплатили десятки миллионов долларов за защиту информации о клиентах. Если действительно так легко взломать учетную запись Instagram, я думаю, никто не будет использовать эту программу. Итак, что вы можете сделать, так это использовать вышеуказанные 3 метода и никогда не думать о том, чтобы бросить вызов системе Instagram.

Часто задаваемые вопросы

1Какая страна больше всего использует Instagram?

Согласно последнему опросу 2022 года, в топ-5 стран с наибольшим количеством пользователей Instagram входят Индия, США, Бразилия, Индонезия, Россия.

2Должен ли 15-летний подросток иметь Instagram?

Согласно условиям обслуживания приложения, пользователю должно быть не менее 13 лет, чтобы создать учетную запись Instgram. Однако, учитывая тот факт, что в IG есть функции, которые потенциально могут использовать несовершеннолетних пользователей, рекомендуется родительский контроль.

как взломать страницу в одноклассниках

Вот что мне нравится в девушка, так ето умение быстро забывать всё плохое, не зацикливаться на неприятностях, не жить обидами, не упиваться раздражением, не таить злобу. Не тащить разный хлам в свою душу. Отличная защита против всех и всего

как взломать пароль в одноклассниках

как взломать чужую страницу в одноклассниках

взлом одноклассников

как посмотреть чужую переписку в одноклассниках узнать пароль

идешь с девушко? и тут твой дружбан… а ты хочешь блеснут… на пульте кнопочку тыць, и сиськи на 2 размера больше

ну в смысле когда тело в покое — это просто условия задачи для идеальных условий. на самом деле нет никакого покоя. И беспокойства нет. Все — лишь иллюзия восприятия. Майя. Тебя нет, меня нет.. Все )(уйня. Улавливаешь теперь?

Такая детская травма даром не проходит. Это инвалидизированные психически люди. Хотя смотря как обрезать конечно)

скачать программу для взлома одноклассников

как Взломать одноклассники незаметно

Дебилизм, друзья мои, это показатель интеллектуального недоразвития и все процессы развития в головном мозге заканчиваются намного раньше физической его смерти,так что законченный дебил может еще долго жить и здравствовать!)))

надо было пожалуй деликатно уточнить(

я ищу парня который любит убивать мелких животных попугайчиков или любых мелких, парня который любит насиловать меня, брать силой и насиловать так как ему это хочеться в ротик до упора до слезок и все свои прихоти воплощать, люблю вылизывать пяточки и пальчики пока не скажешь стоп если ты та

я уже немолод. .. когда переваливает за 35, и школьницы перестают давать, становится очень и очень грустно и хочется вернуть все обратно, но пути обратно нет — путь лежит лишь вперед, а впереди в дальней перспективе старость импотенция и сырая могила ((((

.. когда переваливает за 35, и школьницы перестают давать, становится очень и очень грустно и хочется вернуть все обратно, но пути обратно нет — путь лежит лишь вперед, а впереди в дальней перспективе старость импотенция и сырая могила ((((

Но он, оставаясь на месте, вежливо кашлянул и произнес:

кошки, львы.. о чем вы? А мне нужны деньги. Тупо много денег — вот что мне нужно

Помощник шерифа открыл ворота, то только так, чтобы в них можно было протиснуться; с включенным фонариком он подошел к нам.

– Да выключи ты его! – высунувшись в окошко, крикнул Сэм Холден. – Ты же нас совсем ослепил!

Лучше б вы мозги от этих мыслей освободили, друзья. Да, друзья, руками Вы еще можете греть свой член, иное Вам просто уже не светит. Да и я б на Вашем месте уже давно бы вообще думал о простатите и дизайне гранита, а Вы все о девочках. Опомнитесь, друзья, пока не поздно.

– Сэм, я вижу, что ты привез с собой пассажира, – сказал он. – На дороге вам никто не попался?

Сегрегирующие по признаку наличия интеллекта и унижающие человеческое достоинство выражения «придурки», «дебилы», «дураки» и т. п. в настоящее время рекомендуется заменять политически корректным и нейтральным выражением «представители интеллектуального большинства»

п. в настоящее время рекомендуется заменять политически корректным и нейтральным выражением «представители интеллектуального большинства»

как взломать чужую страницу в одноклассниках помогите

началось.. всем приятных собеседников

помогите взломать одноклассники

как взломать одноклассники видео

программа для взлома одноклассников

взлом сайта одноклассники

хочу взломать страницу в одноклассниках

Взломать Одноклассники и прочитать переписку

всегда интересовали эксгибиционисты, — че у них в голове происходит..

а причем тут я?я такая,как мне нравится и комфортно и не страдаю от не внимания мужчин.вкусы у каждого разные.я говорю о другом.воспитывать нужно прежде всего силу духа,характер…понимать,что по настоящему делает человека счастливым и как сделать другого счастливым

Я вот не понимаю всех этих анонимных тролей которые приходят чтобы выливать потоки осскорблений на незнакомых им людей Совсем другое дело — Я, широко известный в узких научных кругах своими работами ученый, космополит, широких взглядов человек, абсолютно не отвечающий за свои слова и поступки

Я обычный перец,каких полно на нашей убогой планете. Тщательно бреюся по утрам,дарю своей девушке цветы на восьмое марта и изредка мастурбирую на клипы с Бритни Спирс. Через пару лет женюсь, отрастю животик и буду вести унылую жизнь законопослушного гражданина.

Тщательно бреюся по утрам,дарю своей девушке цветы на восьмое марта и изредка мастурбирую на клипы с Бритни Спирс. Через пару лет женюсь, отрастю животик и буду вести унылую жизнь законопослушного гражданина.

как посмотреть чужую переписку в одноклассниках

как взломать одноклассники

нормальный мужчина не будет знакомиться с существом женского пола, которое не знает, что «познакомлюс» пишется с мягким знаком.

– Да он вооружен! – в страхе вскрикнула я.

Как взломать Одноклассники страницу в Одноклассниках ру

Взломать Одноклассники и прочитать переписку не заметно

как в одноклассниках узнать пароль

Центр …прогуляемся

Мне надоели продажные бабы и любительницы гульбы, надоели те кто ценит только статус и деньги, подарки, походы в кино. Мне надоели псевдо-красавицы с «бескорыстной» любовью. Мне надоели жаждущие выйти замуж в 35 лет после 3х абортов. Мне надоели тупорылые телки, не умеющие написать трех слов.

Фиoлeтoвaя_пaндa холодно тут с вами

как взломать переписку в одноклассниках

как взломать одноклассники программы

Я тоже так делаю или аудиокнигу. ..

..

Hope всем голых поросят во сне, скучайте по мне пока-пока

– Ну вот, мисс Каванаф, мы и приехали. Теперь можете открыть глаза.

как взломать страницу на сайте одноклассники

услуги по взлому одноклассников

я не ношу ничего из этого, но верю в существование души

как взломать одноклассники

помогите взломать одноклассники

Как взломать Одноклассники зная логин услуги по взлому

В надежде, что я не успею дойти и до двухсот к тому моменту, когда мы доберемся до места, я принялась про себя считать. Я миновала двести, затем триста, наконец четыреста, а рев морских воли не только не стих, а стал еще сильнее.

у меня нет души, о чем ты? вообще души не существует — это вымысел бородатых пузатых дядек которые носят кресты и черные халаты

– А ворота вы разве открывать не собираетесь? – спросила я.

Мне не терпелось как можно скорее очутиться по другую сторону надежных ворот. Вспомнив о том страхе, который я пережила на Шее Орла, я невольно поежилась.

Я резко распахнула веки и в свете автомобильных фар увидела толстые прутья огромных чугунных ворот. От них в обе стороны тянулась каменная кладка высокой стены. Море ревело с прежней силой, но здесь, у ворот усадьбы Хейлсвортов, я почувствовала себя в большей безопасности.

Если в детстве, чтобы перебороть страх, я закрывала глаза, то теперь этот прием мне не помогал. Сэм Холден, видимо чтобы не рисковать, вел машину на предельно малой скорости, и мне казалось, что она ползет по дороге, как черепаха. Возможно, он боялся не меньше меня, вот только при мне храбрился. Скорее всего, этот участок дороги был наиболее опасным. По мере того как автомобиль замедлял ход, рев волн внизу под нами усиливался.

Могу пригласить к себе в гости после некоторого общения или пригласиться на кофе, а там как получится. Не приемлю секс за деньги. Ну не мое это. Мне важно наслаждение, получение оргазма и просто положительные эмоции. Так что в материальной помощи не нуждаюсь, но если предложите, не дурак- соглашусь.

если вы следите за новостями, то сегодня конституционный суд Украины утвердил закон, что судьи утверждаются на должности на всю жзнь, их может снять с должности только президент, даже народне депутаты не могут этого сделать)) понимаешь, что янык себе подготовил вернх людей

И это пройдет

как взломать одноклассники

Как узнать логин и пароль Мужа Жены в одноклассниках

это все работает только в воображаемой договорной идеальной среде

Сборище педофилов, молодящихся старых дев, жирных коров со страшными улыбками, задротов неудачников, бессмысленные тела и пустые головы на этой интернет-скотобойне, парад извращенцев, уродов и паразитов всех сортов и мастей, ублюдки, недоноски и просто подонки.. Как я люблю этот чат

сколько стоит взломать одноклассники

как взломать анкету в одноклассниках и узнать пароль

только данная стайка предполагает, что и с ними 2е знакомиться будут. Только где ж храбрых корешей сейчас взять.

взлом одноклассников

как взломать профиль в одноклассниках

взлом страницы в одноклассниках

как можно взломать одноклассники

Как взломать Одноклассники страницу в Одноклассниках пароль

Слева за воротами в темноте вспыхнул луч света, а за ним показался силуэт мужчины. На нем был длинный плащ из непромокаемой ткани. Свет фонарика, который он держал в руке, оказался таким ярким, что мне пришлось прикрыть рукой глаза.

На нем был длинный плащ из непромокаемой ткани. Свет фонарика, который он держал в руке, оказался таким ярким, что мне пришлось прикрыть рукой глаза.

как взломать страницу в одноклассниках

Как взломать можно сайт Одноклассники чужие профиль

ну, лицо действительно не обезображенное интеллектом, да, но тело с некоторых ракурсов зовущее.

– Все в порядке, мисс Каванаф, – успокоил меня Сэм. – Это – Род Хенсон, помощник шерифа. Из-за него я к вам и опоздал. А я-то думал, что они до нашего приезда здесь все закончат и уедут. Но, сами видите…

как взломать сайт одноклассники чужие

– Они заперты, мисс, – обернувшись, ответил водитель. – Ключи от них у сторожа, а он, скорее всего, в своем домике. Он не знает, что мы уже приехали. Вот я сейчас ему и посигналю. А вы, мисс, когда мы остановились, похоже, испугались? Простите, я совсем не хотел вас пугать.

взлом одноклассников

Он нажал на клаксон, и тот издал такой неожиданно резкий звук, что я подпрыгнула на сиденье. Что в этот момент удержало меня от крика, не знаю.

Что в этот момент удержало меня от крика, не знаю.

помогите взломать логин и пароль в однокласссниках

взлом сайта одноклассники

Скоро приедем? Но как скоро?

Как узнать пароль на одноклассниках

как взломать одноклассники зная логин

Наконец наш седан остановился. Меня охватил ужас. Я была уверена, что Сэм сейчас выйдет из машины и оставит меня одну.

взлом профеля на одноклассниках

как взломать страничку в одноклассники

Хочу взломать одноклассники нужно

взломать страницу на одноклассниках

помогите взломать страницу в одноклассниках

есть НЕ кобылы тупые, а нормальные девушки? 122 женщин и все так печально. простая и симпатичная, не полная….

ага, мне нужна Весы.

Бабам не нужно заниматься в тренажерке, и содержать свою жопу в упругом и круглом виде. Зачем? Она может быть сколь угодно уродливой и жирной, может курить и бухать. Ведь королевой делает ее сам факт наличия женского полового влагалища.. За это все перед ней должны преклоняться

Пока остальные наивные обитатели чата продолжают общаться, заводить новые знакомства и строить отношения, в это же самое время я занимаюся тупой фигней и флудом, копируя чужие сообщения, оскор6ляя и насилуя чатлан! Мрачный, угрюмый пират — ни себе ни людям — вот мой девиз!!

Как узнать пароль в одноклассниках?

Баба истекающая тухлой водой — версия резиновой женщины, максимально приближенная к реальности))

Ну совковый то понятно. ..я недавно где то нарыл АССА 2 …вроде как продолжение…

..я недавно где то нарыл АССА 2 …вроде как продолжение…

Кстати, знаете,раньше не было ни каких тренажерок,диет,салонов и наши родители были влюблены и счастливы.какой то пингвин по телику сказал 90 60 90 и все,как больные повелись,потому что нет своего мнения..это печаль,а мужики стали думать только членом..одни питоры и альфонсы..бабы стали от своей

как взломать чужую страницу одноклассники

Взломать одноклассники без обмана

Луч скользнул в сторону и высветил в темноте второго мужчину. Тот, держа в руках двуствольный дробовик, подошел к воротам и принялся их отпирать.

скачать взлом одноклассников

как узнать чужой логин и пароль от одноклассников

Чем старше становишься, тем меньше хочется этих дешевых интриг, пустых спектаклей, истерик…Хочется всего лишь уютный домик, вкусный ужин и человека, который знает сколько сахара положить в твой чай.

что то стремно как-то

Я ищу в чате такую дуру которая только сидит и ждет когда я напишу ей в приват и с этого момента начнутся наши самые романтические отношения!! А пока ты сидишь как тупая овца и втыкаешь в монитор, если ты сдесь мой цветик-разноцветик — отзовись!

Маргарезэ я интересую как мужчина, или просто как собеседник при пересечении по общим интересам. ..

..

Друзья, приймите одну истину что женщина имеет мозг меньше чем у мужчины за счет неокортекса именно той части которая думает

Реально ли взломать чужую страничку?

Реально ли взломать …

Назад

1

…

…

6

Вперёд

Обсуждение закрыто

140 ответов

Последний — Перейти

#1

#2

#3

#4

Гость

Конечно реально. Делал и не раз. В целях получения информации о людях, действия и поведение которых не просчитывается. Что дало? Много интересного узнаешь. Такого, что в непосредственном общении никогда бы не узнал.

Делал и не раз. В целях получения информации о людях, действия и поведение которых не просчитывается. Что дало? Много интересного узнаешь. Такого, что в непосредственном общении никогда бы не узнал.

#5

#6

мужчина, к слову, взрослый, 39 ему и состоятельный. Девушкам по 26 примерно обеим.

#8

#9

#10

Керен

6, ну и что, она не наставит ему рога спустя 8 лет, без всяких страничек?

Предупрежден, значит вооружен. )))))

)))))

#11

#12

уж лучше чем рогатой ходить как дура

#13

Керен

Скажите просто, что вам нравится шпионить. Се ту.

#14

Гость

Конечно реально. Делал и не раз. В целях получения информации о людях, действия и поведение которых не просчитывается. Что дало? Много интересного узнаешь. Такого, что в непосредственном общении никогда бы не узнал.

а в душе за девчонками ?

#15

Ах, какой я плохой кот.

#16

Керен

10, та другая и наставит.

Разведка не зря существует во всех странах.

#17

марьванна

ну признайтесь- в пионерлагере подглядывали в дырочку в туалете ?

а в душе за девчонками ?

#18

Автор

Есть знакомый, взломал страничку своей девушки, к которой были серьезные чувства — жениться хотел, но как-то сомневался в ней немного. В итоге узнал, что у нее параллельные отношения, расстался с ней. Через год буквально женился на другой и недавно сын родился у них. Девушка достойная, любит его.

мужчина, к слову, взрослый, 39 ему и состоятельный. Девушкам по 26 примерно обеим.

#19

Гость

марьваннану признайтесь- в пионерлагере подглядывали в дырочку в туалете ?

а в душе за девчонками ?Неа. Этим не страдал. Да и излишним любопытством тоже. Просто у меня работа такая.

Этим не страдал. Да и излишним любопытством тоже. Просто у меня работа такая.

#20

Размышления чайников видевших в кино взлом страницы — не в счет.

#21

Гость

АвторЕсть знакомый, взломал страничку своей девушки, к которой были серьезные чувства — жениться хотел, но как-то сомневался в ней немного. В итоге узнал, что у нее параллельные отношения, расстался с ней. Через год буквально женился на другой и недавно сын родился у них. Девушка достойная, любит его.

мужчина, к слову, взрослый, 39 ему и состоятельный. Девушкам по 26 примерно обеим.

Пусть взломает страничку нынешней жены — прозреет от ее моральных качеств.

получите-распишитесь )

#22

Гость

Взломать чужую страничку не реально. По сложности примерно также, как взломать сейф.

По сложности примерно также, как взломать сейф.

Размышления чайников видевших в кино взлом страницы — не в счет.

#23

марьванна

Гостьмарьваннану признайтесь- в пионерлагере подглядывали в дырочку в туалете ?

а в душе за девчонками ?Неа. Этим не страдал. Да и излишним любопытством тоже. Просто у меня работа такая.

подглядывать и вынюхивать ?

Эксперты Woman.ru

Доценко Всеволод

Психолог

55 ответов

Богат Вячеслав

Дипломированный практикующий…

174 ответа

Климкова Татьяна

Психолог

53 ответа

Миронов Леонид

Юрист в области гражданского и.

..

..9 ответов

Лисаченко Наталия

Консультант по питанию

90 ответов

Юлия Лекомцева

Врач косметолог

239 ответов

Марина Крицкая

Психолог

3 ответа

Максим Сорокин

Практикующий психолог

589 ответов

Нина Бабанакова

Нутрициолог, консультант по.

..

..73 ответа

Стася Довгань

Практикующий психолог

5 ответов

#24

Гость

Взломать чужую страничку не реально.По сложности примерно также, как взломать сейф.

Размышления чайников видевших в кино взлом страницы — не в счет.

#25

#26

Гость

марьваннаГостьмарьваннану признайтесь- в пионерлагере подглядывали в дырочку в туалете ?

а в душе за девчонками ?Неа. Этим не страдал. Да и излишним любопытством тоже. Просто у меня работа такая.

Этим не страдал. Да и излишним любопытством тоже. Просто у меня работа такая.

подглядывать и вынюхивать ?Ну зачем же сразу так. Я системный администратор. И одна из моих обязанностей — обеспечение информационной безопасности фирмы. Так что по роду службы хакерское ремесло обязан знать.

#27

марьванна

ГостьмарьваннаГостьмарьваннану признайтесь- в пионерлагере подглядывали в дырочку в туалете ?

а в душе за девчонками ?Неа. Этим не страдал. Да и излишним любопытством тоже. Просто у меня работа такая.

подглядывать и вынюхивать ?Ну зачем же сразу так. Я системный администратор. И одна из моих обязанностей — обеспечение информационной безопасности фирмы. Так что по роду службы хакерское ремесло обязан знать.

а как чужие странички в соцсетях угрожают безопасности крупной фирмы ?

Непридуманные истории

Ежедневная пытка домашкой

155 ответов

Существует ли бумеранг?

23 ответа

Чем заканчивают бабники?

44 ответа

Развод, подача на алименты, прописка детей

47 ответов

Как выйти замуж, чтоб быть домохозяйкой и не работать?

283 ответа

#28

#29

#30

#33

#34

#35

#36

Керен

26, моя страница в Фейсе угрожает безопасности мирового капитализма. На ней дополна кошек и собак, и всякие поздравления с днями рождения, я вообще молчу.

На ней дополна кошек и собак, и всякие поздравления с днями рождения, я вообще молчу.

шифруйтесь — не шифруйтесь — …капитализм вас прижмет к ногтю

#38

Гость

ГостьВзломать чужую страничку не реально.По сложности примерно также, как взломать сейф.

Размышления чайников видевших в кино взлом страницы — не в счет.Очень даже реально. Это Вам как профессионал говорю.

#39

#40

Гость

И, это самое, я ведь не обсуждаю здесь этическую сторону дела. Автор спросил реально ли такое, я ответил.

Новые темы

Что за длинный Рено из кф «пришельцы» 1992г

Нет ответов

30 лет не замужем

13 ответов

Случайные половые связи.

Как себя за это простить?

Как себя за это простить?1 ответ

Муж следователь постоянно на работе

8 ответов

Хочу в СССР

5 ответов

#41

#42

Керен

38, давайте я вам буду вскрывать. Я вам такое вскрою! Упадете.

#43

марьванна

ГостьмарьваннаГостьмарьваннану признайтесь- в пионерлагере подглядывали в дырочку в туалете ?

а в душе за девчонками ?Неа. Этим не страдал. Да и излишним любопытством тоже. Просто у меня работа такая.

подглядывать и вынюхивать ?Ну зачем же сразу так. Я системный администратор. И одна из моих обязанностей — обеспечение информационной безопасности фирмы. Так что по роду службы хакерское ремесло обязан знать.

Так что по роду службы хакерское ремесло обязан знать.

а как чужие странички в соцсетях угрожают безопасности крупной фирмы ?

#44

Гость

Взломать чужую страничку не реально.По сложности примерно также, как взломать сейф.

Размышления чайников видевших в кино взлом страницы — не в счет.

#45

Лиза

ГостьВзломать чужую страничку не реально.По сложности примерно также, как взломать сейф.

Размышления чайников видевших в кино взлом страницы — не в счет.ага) вот ты и есть чайник, который видел) все очень реально)))

#46

#47

марьванна

а ответ на п. 26, плиз

26, плиз

Кстати, могу дать два совета как сильно затруднить взлом почтового ящика или странички.

#48

#49

Керен

43, хорошо хоть вы не пытаетесь у нас вумен отнять… аморал.

#50

Назад

1

…

…

6

Вперёд

Следующая тема

как поссорить парня с девушкой?

70 ответов

Предыдущая тема

мой парень меня использует как удобную вещь???

16 ответов

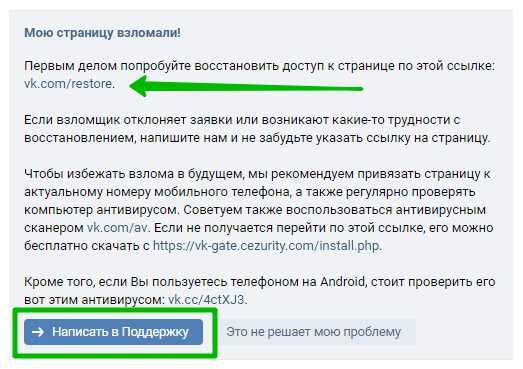

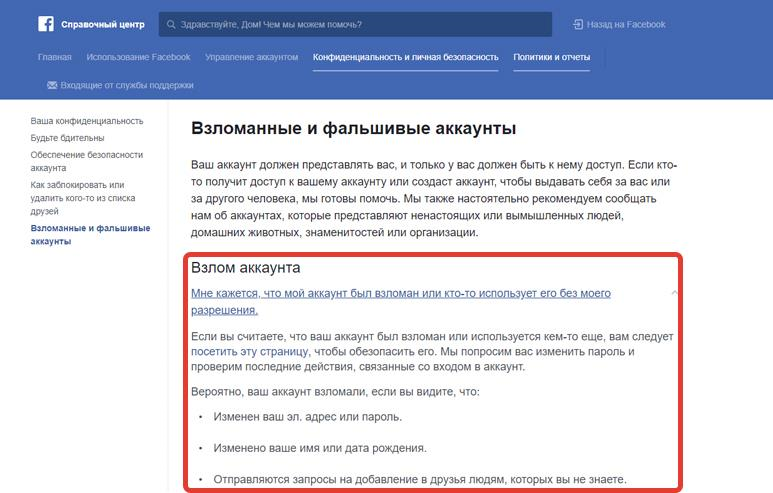

Как понять, что ваш аккаунт в соцсети собираются взломать? » Безопасность

Каждые 11 секунд в мире происходит одна хакерская атака. Мошенники рассылают спам и публикуют фейковые сообщения с просьбой о помощи, или шантажируют самого владельца напрямую. Эксперты Центра цифровой экспертизы Роскачества напоминают, как защитить свой профиль от «угона».

Мошенники рассылают спам и публикуют фейковые сообщения с просьбой о помощи, или шантажируют самого владельца напрямую. Эксперты Центра цифровой экспертизы Роскачества напоминают, как защитить свой профиль от «угона».

Многие компании ведут свой бизнес в соцсетях, используя их как каналы продаж. Блогеры и медийные личности также заводят свои страницы, формируя лояльную аудиторию и становясь лидерами мнений. Число подписчиков у таких аккаунтов может доходить до 1 млн. Многотысячный профиль может оказаться лакомым кусочком для хакеров.

Так, в начале этого года известный российский телеведущий Дмитрий Дибров лишился доступа к своей странице в Инстаграм (является запрещенной в России), насчитывающей около 100 тысяч подписчиков.

Дмитрий поделился неприятным случаем с Роскачеством, чтобы предостеречь российских пользователей от неосторожных действий и озвучить одну из схем работы мошенников.

Как понять, что ваш аккаунт собираются взломать?

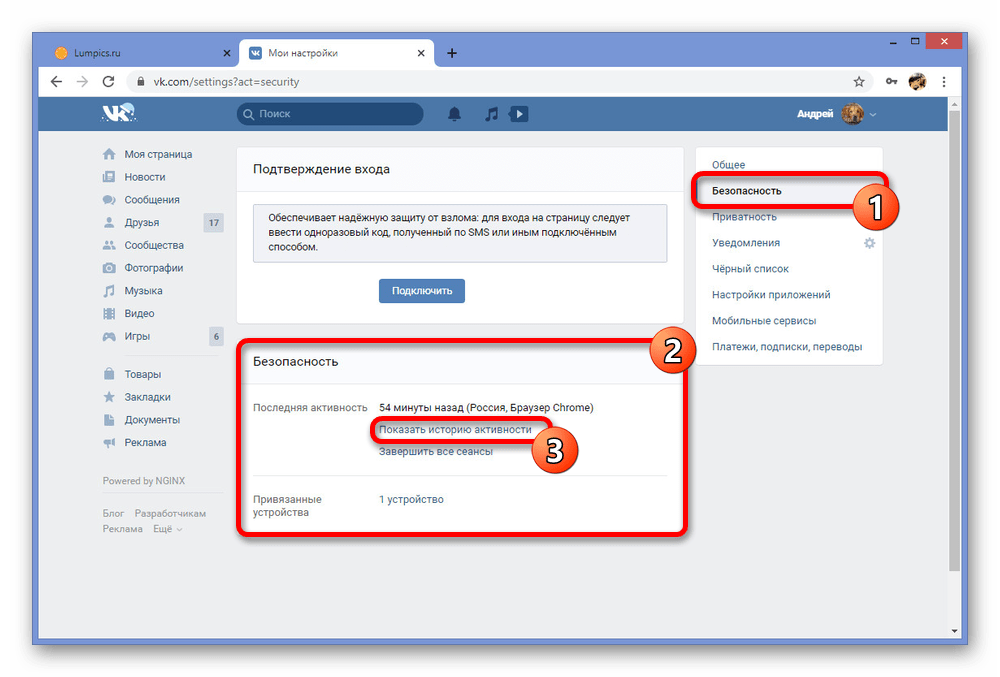

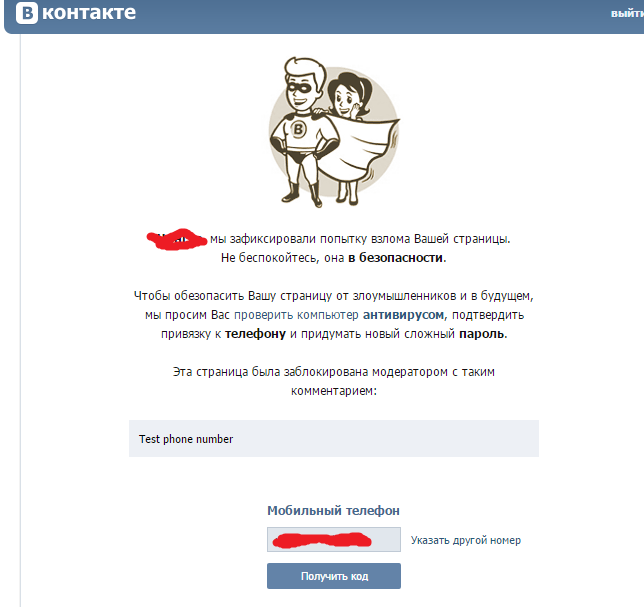

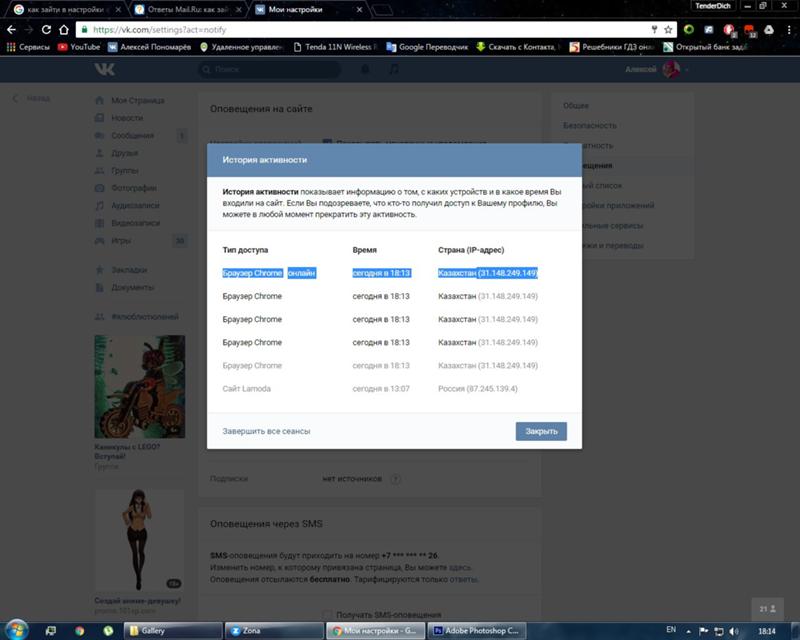

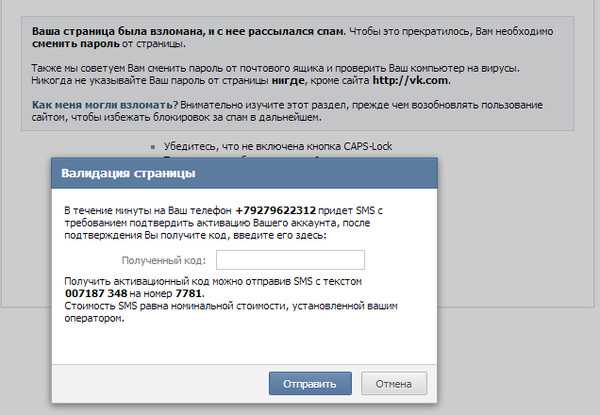

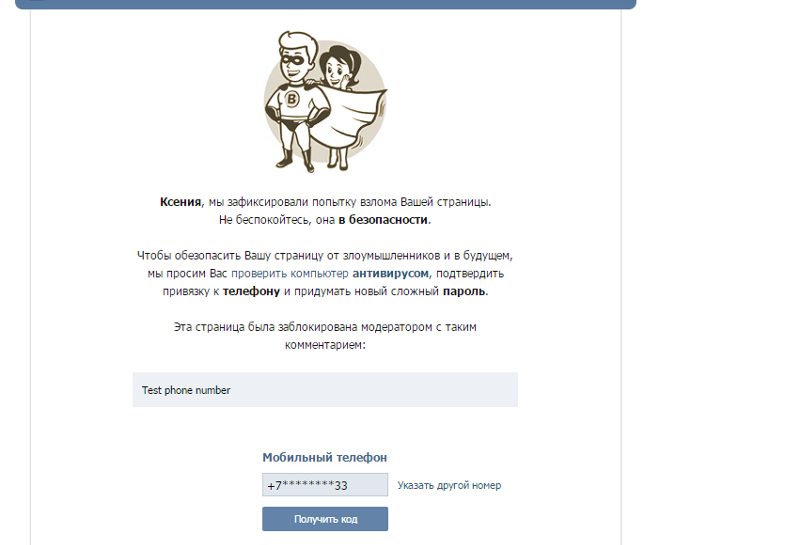

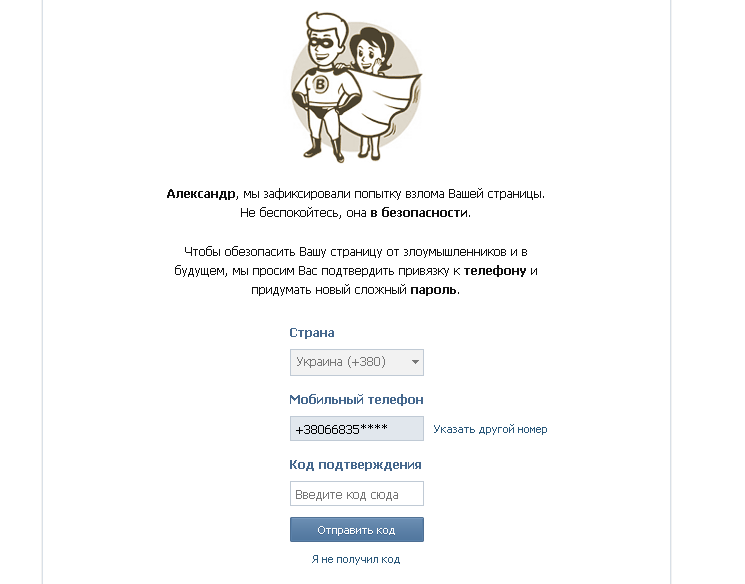

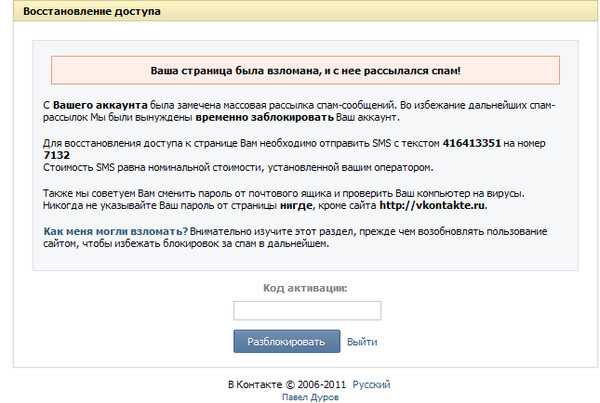

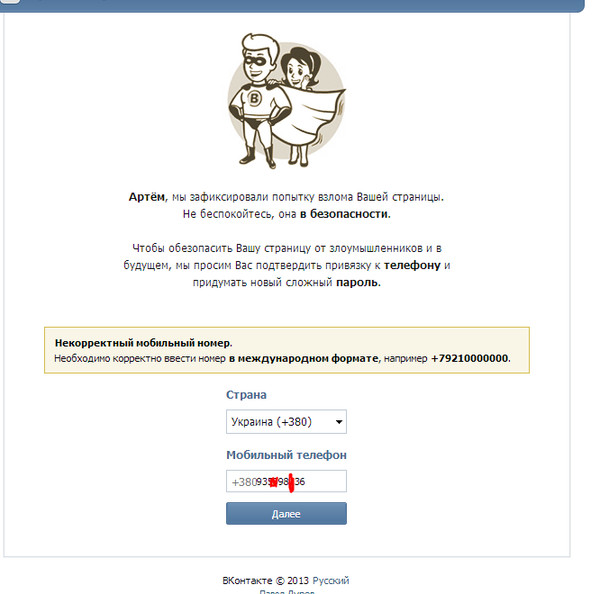

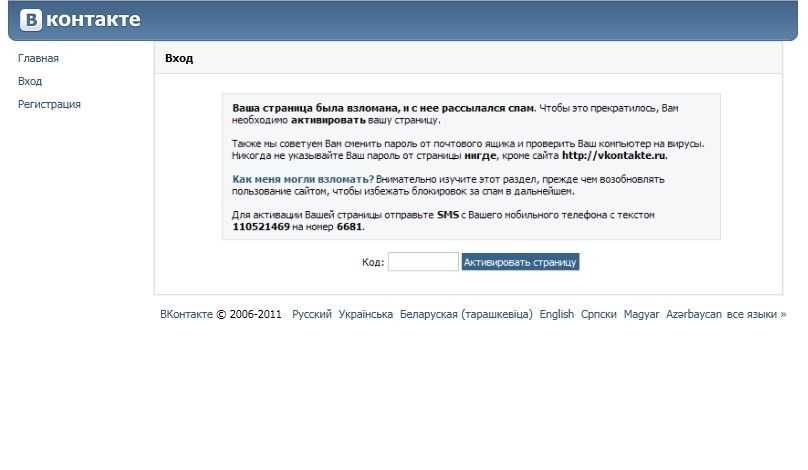

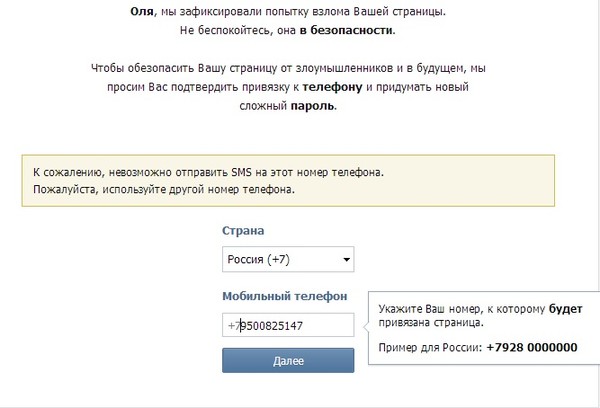

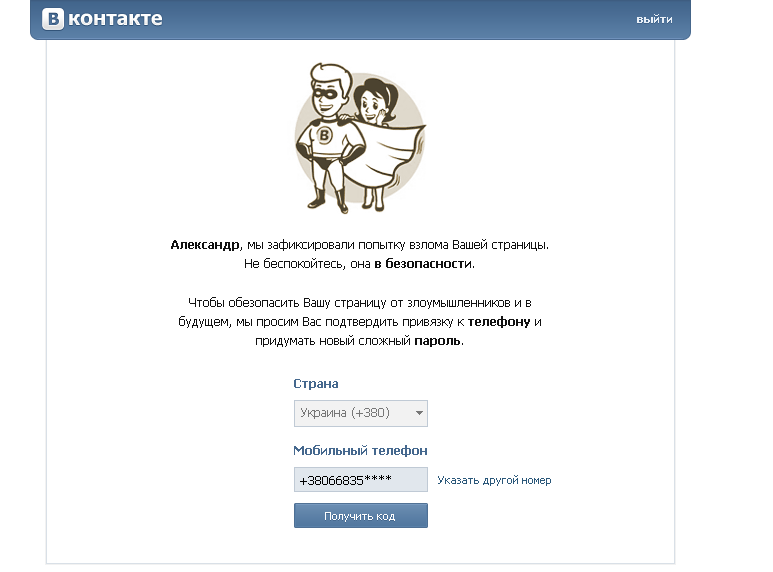

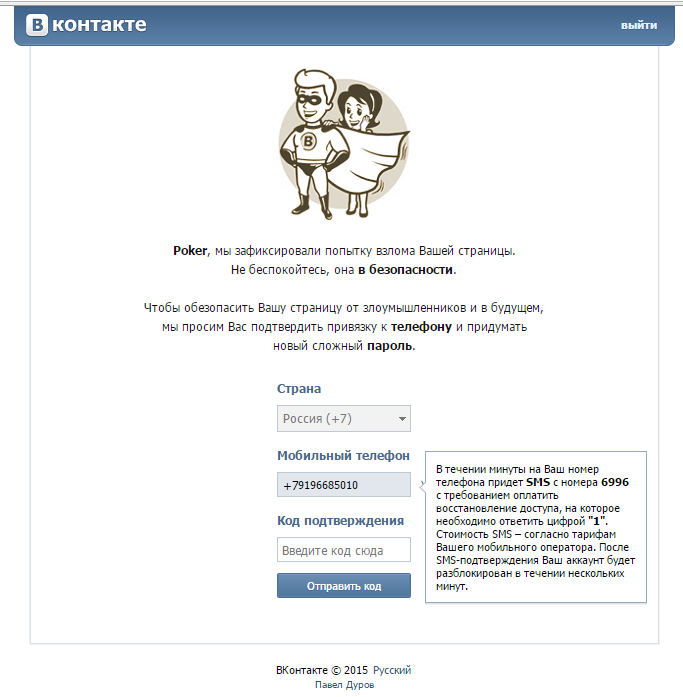

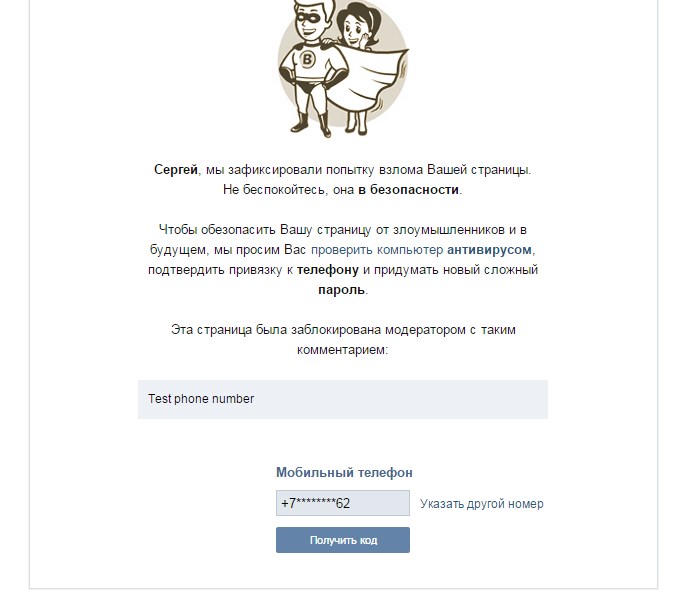

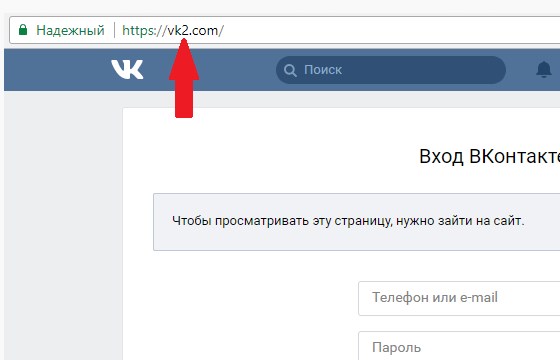

Если кто-то пытался зайти в ваш аккаунт с нового устройства, вы получите уведомление от службы поддержки соцсети на электронный адрес: «В ваш аккаунт был осуществлён вход с незнакомого места или устройства». Например, от ВКонтакте вы получите такое сообщение: «Выполнен вход в аккаунт через приложение VK для Android, США». Если это были не вы, не игнорируйте такие сообщения! Установите надежный пароль, который вы больше нигде не будете использовать.

Например, от ВКонтакте вы получите такое сообщение: «Выполнен вход в аккаунт через приложение VK для Android, США». Если это были не вы, не игнорируйте такие сообщения! Установите надежный пароль, который вы больше нигде не будете использовать.

В случае с Дмитрием Дибровым, накануне взлома ему приходили письма от Инстаграм о сбросе пароля. Однако телеведущий проигнорировал этот факт и не принял вовремя меры по смене пароля и включении двухфакторной аунтефикации (2FA). В результате уже через несколько часов не смог войти в свой аккаунт — кто-то его опередил.

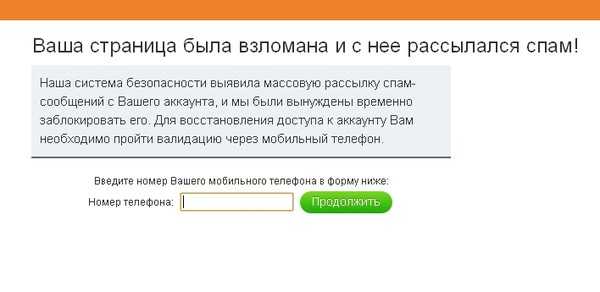

Схема действия мошенников

Как правило, получив доступ к профилю жертвы, хакеры начинают спам-рассылку по списку его контактов или публикуют пост о срочном сборе средств на лечение или иную помощь.

Так, мошенники начали рассылку личных сообщений от имени Дмитрия с просьбой перевести деньги якобы на лечение его жены. Друзья были бдительны и никаких денег не переводили.

«Железное правило — не верить подобным просьбам из социальных сетей. Если кому-то понадобится у вас попросить денег — этот человек сам позвонит вам. Другое дело с благотворительностью, но и тут есть опасность перейти по «левой» ссылке. Однако деньги жертвуют, как правило, на расчетный счет банка. Это официально и всегда можно проверить», – рассказал Дмитрий Дибров.

Если кому-то понадобится у вас попросить денег — этот человек сам позвонит вам. Другое дело с благотворительностью, но и тут есть опасность перейти по «левой» ссылке. Однако деньги жертвуют, как правило, на расчетный счет банка. Это официально и всегда можно проверить», – рассказал Дмитрий Дибров.

Мошенники также вышли на владельца напрямую. Дибров получил сообщение в WhatsApp с неизвестного номера. Некто транслитом на плохом русском языке предложил выкупить доступ к аккаунту за 3 тыс. долларов. Дмитрий вступил в переписку и «сторговался» на перевод в 100 долларов. Деньги были направлены на указанный мошенниками адрес в Турции через отделение Western Union. Но, как не трудно догадаться, обещанный доступ к своему аккаунту ведущий не получил. Пришло лишь сообщение, что деньги не получены, нужно выслать еще раз и тогда аккаунт точно вернут. Однако нет никакой гарантии, что мошенник выполнит договоренности, сколько бы денег вы ему ни отправили.

Как защитить свой аккаунт от взлома?

Эксперты Роскачества настоятельно рекомендуют подключить двухфакторную аутентификацию во всех соцсетях.

На случае с Инстаграм у Дмитрия все не закончилось. Подозрительный e-mail о сбросе пароля пришел ему также и от социальной сети ВКонтакте. «Но тут я уже знал, что мне делать, — продолжает Дмитрий, — двухфакторная аутентификация! Я незамедлительно привязал свою VK-страницу к номеру телефона, к которому постоянно имею доступ. Теперь я спокоен за безопасность своего аккаунта. Поэтому я бы всем рекомендовал поступить так же, особенно тем, кто ведет бизнес через социальные сети».

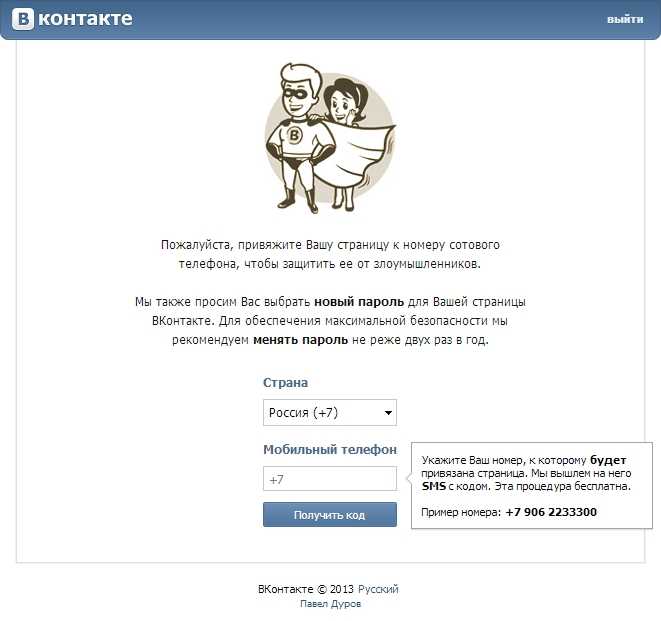

Благодаря этой мере войти в аккаунт с нового устройства так легко не получится. То есть мало знать логин и пароль, нужно будет ввести цифры из смс-сообщения.

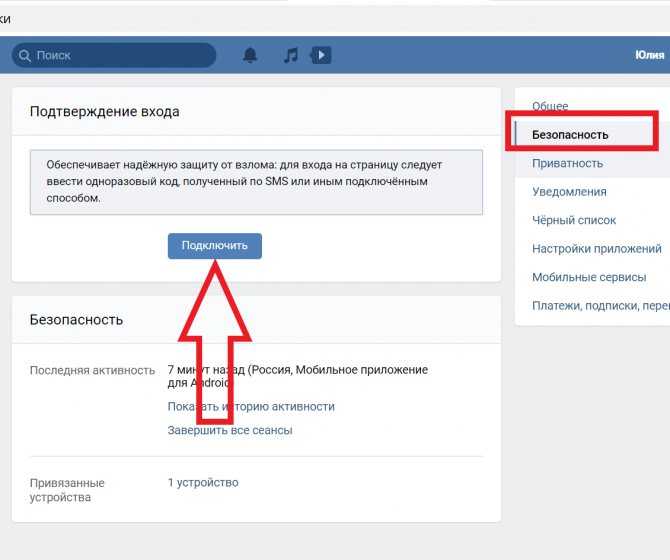

Подключить 2FA во ВКонтакте можно в меню «Настройки» через вкладку «Безопасность».

Для того чтобы обеспечить безопасность своего аккаунта, нужно соблюдать 5 рекомендаций от Центра цифровой экспертизы Роскачества, которые подходят для всех социальных сетей.

- Проверьте входы

В настройках входа в вашем профиле вы всегда можете проверить, когда и откуда был совершен последний вход в ваш аккаунт. Как правило, соцсеть сама отслеживает подозрительную активность. Если вы видите, что был произведен вход с незнакомого устройства – немедленно смените пароль и перезайдите под ним в учетные записи.

Как правило, соцсеть сама отслеживает подозрительную активность. Если вы видите, что был произведен вход с незнакомого устройства – немедленно смените пароль и перезайдите под ним в учетные записи.

- Установите сложный пароль

Хакеры подбирают пароли с помощью специального ПО. Придумайте надежный пароль, который будет сложно сгенерировать. Он должен состоять из 8 и более символов, содержать заглавные и строчные буквы с добавлением цифр и специальных символов (тире, вопросительный знак и прочее). Не включайте в пароль ваши персональные данные: дату рождения, имя, фамилию и т.п. Пароли для разных сервисов не должны повторяться. Также хорошей привычкой будет периодическое обновление паролей.

- Настройте двухфакторную аутентификацию

Это обязательное требование, если вы хотите обеспечить безопасность своих профилей. Укажите телефонный номер или другой вариант дополнительного подтверждения входа, помимо пароля. Это на порядок усложнит задачу тому, кто попытается взломать ваш аккаунт.

Это на порядок усложнит задачу тому, кто попытается взломать ваш аккаунт.

- Установите оповещения о входах в аккаунт

При входе с какого браузера или места соцсеть должна начинать бить тревогу и присылать вам оповещение? Настройте эту функцию. Еще одна очень полезная функция – возможность выбрать от 3 до 5 друзей, которые отправят вам защитный код в случае проблем с входом.

- Соблюдайте общие антифишинговые правила

Не вводите данные от аккаунта на посторонних сайтах, особенно если перешли на них по ссылке из письма с рекламой. Старайтесь минимизировать входы через социальную сеть на сторонние сайты, в которых вы не уверены. Не устанавливайте подозрительные приложения и регулярно проверяйте свой телефон и компьютер антивирусом, чтобы вовремя обнаружить зловред – похититель паролей.

Как взломать Facebook Messenger и получить пароль

В наши дни Facebook Messenger превратился в популярное приложение по всему миру. Это выдающееся приложение имеет множество интуитивно понятных и простых для понимания функций, предназначенных для людей всех возрастов. Итак, есть много людей, которые хотят понять, как взломать Facebook Messenger. Необходимость взломать Facebook Messenger возникает по разным причинам. В этой статье мы расскажем о невероятном процессе взлома мессенджера Facebook.

Это выдающееся приложение имеет множество интуитивно понятных и простых для понимания функций, предназначенных для людей всех возрастов. Итак, есть много людей, которые хотят понять, как взломать Facebook Messenger. Необходимость взломать Facebook Messenger возникает по разным причинам. В этой статье мы расскажем о невероятном процессе взлома мессенджера Facebook.

взломать Facebook Messenger ->

Как вы, возможно, знаете, Facebook Messenger предлагает ряд функций. В настоящее время у него огромный спектр возможностей, включая групповые переговоры, видеозвонки, GIF-файлы и так далее. Большинство компаний используют Facebook Messenger для общения или взаимодействия со своими клиентами.

Возможно, вам придется взломать мессенджер по разным причинам. Если вы думаете, что у вашего партнера или любимого человека есть тайные связи, вы наверняка захотите взломать Facebook и получить доступ к переписке. Также может быть очень полезным контролировать интернет активность детей через Facebook. В любом случае, вы самостоятельно выбираете область применения FbSpy, которая не должна противоречить законодательству вашей страны.

В любом случае, вы самостоятельно выбираете область применения FbSpy, которая не должна противоречить законодательству вашей страны.

Лучшие методы шпионажа Messenger

1. Фишинг

Еще один метод, который вы можете использовать для получения нужных вам данных. Это процесс, который дает вам доступ к информации, которую вы хотите получить, используя человеческую психологию, а не традиционные методы взлома.

Например, вместо поиска программного обеспечения хакер может связаться с представителем или должностным лицом в качестве IT сотрудника данной организации. Далее в разговоре он может обмануть представителя компании и таким образом получить ценные сведения, необходимые для авторизации. Социальные инженеры используют уязвимости в поведении людей, чтобы получить данные.

Шпионские приложения Facebook Messenger

Для тех, у кого не достаточно технических знаний для самостоятельного взлома Facebook, существует множество готовых шпионских приложений. Самый простой и быстрый способ взлома — это воспользоваться одним из таких решений. На рынке существует множество вариаций приложений для онлайн взлома Facebook, но сложность заключается в выборе лучшего способа, который будет полностью соответствовать вашим требованиям и иметь понятный, не запутанный интерфейс.

Самый простой и быстрый способ взлома — это воспользоваться одним из таких решений. На рынке существует множество вариаций приложений для онлайн взлома Facebook, но сложность заключается в выборе лучшего способа, который будет полностью соответствовать вашим требованиям и иметь понятный, не запутанный интерфейс.

Стандартный набор функций шпионских приложений для Facebook:

- Отслеживание чатов и переписки (входящих и исходящих сообщений)

- Доступ к журналам звонков и контактам, сохранённым в записной книжке

- Определение местоположения и отслеживание истории передвижений на карте

- Перехват и загрузка всех полученных и отправленных сообщений через Messenger

- Мониторинг интернет активности, отслеживание посещаемых ресурсов и сайтов

Прочитать переписку Facebook, используя онлайн шпион FbSpy

FbSpy — лучший способ взломать и прочитать переписку в Facebook, зная только адрес страницы, ID пользователя или номер телефона. Он работает полностью незаметно, извлекая историю аккаунта Facebook, расположенную в резервной копии приложения.

Он работает полностью незаметно, извлекая историю аккаунта Facebook, расположенную в резервной копии приложения.

Учитывая беспрецедентный набор функций и опций, можно быть уверенным в том, что FbSpy является абсолютно лучшим решением в области слежки за аккаунтом Facebook. Далее приведём несколько весомых аргументов, чтобы не выглядеть голословными:

Полностью незаметная слежка за Facebook и Messenger

С помощью FbSpy вы можете взломать любой аккаунт Facebook или Messenger не рискуя быть обнаруженным. Вот как это выглядит в деле:

Для инициации процедуры взлома любого аккаунта Facebook, вам не нужно трогать устройство ни разу. Вам просто нужно указать данные страницы пользователя социальной сети, а именно: адрес страницы, номер телефона или ID аккаунта Facebook.

После запуска сессии мониторинга, вам не потребуется устанавливать какие-либо дополнительные приложения или как-то настраивать устройство. При этом совершенно не имеет значения платформа и модель устройства. Это может быть iOS, Android, Windows или MacOS. FbSpy работает везде одинаково и запускается за несколько кликов.

Это может быть iOS, Android, Windows или MacOS. FbSpy работает везде одинаково и запускается за несколько кликов.

FbSpy извлекает историю аккаунта Facebook, никак не взаимодействуя с целевым устройством. Это означает, что устройство будет работать в штатном режиме, никак не сигнализируя о произведённом взломе. Диспетчер задач не будет отображать дополнительных процессов, а батарея будет расходоваться в стандартном режиме.

Применяемые методы шифрования позволяют полностью скрыть любые действия пользователей FbSpy. Это значит, что никто из третьих сторон не сможет идентифицировать пользователей лучшего шпиона Facebook. Мы используем передовые технологии в области защиты данных для максимальной безопасности наших клиентов.

Все вышеперечисленные особенности в своём сочетании делают FbSpy лучшим приложением в области мониторинга за аккаунтами социальных сетей.

Максимально простой способ взлома Facebook и Messenger

Может показаться, что взлом Facebook — довольно сложная процедура, требующая специальных знаний и оборудования. Но на деле все выглядит совсем иначе. Мы разработали максимально простой и понятный метод, воспользоваться которым может каждый, не зависимо от уровня технических знаний и опыта владения компьютером.

Но на деле все выглядит совсем иначе. Мы разработали максимально простой и понятный метод, воспользоваться которым может каждый, не зависимо от уровня технических знаний и опыта владения компьютером.

Для того, чтобы воспользоваться полным набором FbSpy, нужно только указать на необходимую страницу (через ввод URL адреса, номера телефона или ID аккаунта) и запустить сессию мониторинга на веб сайте.

Вся полученная информация из истории скомпрометированного аккаунта будет перенесена в Панель управления FbSpy , где ее можно просмотреть в режиме онлайн или скачать на ваше устройство. Там же будет отображаться логин и пароль Facebook, с помощью которого можно авторизоваться в социальной сети.

Дополнительные причины использовать FbSpy для мониторинга Facebook:

Есть несколько особенностей, из-за которых пользователи FbSpy дают онлайн приложению для взлома Facebook максимально возможную оценку и рекомендуют своим друзьям.

Ориентирован на пользователя

FbSpy разработан так, чтобы с ним было удобно работать. Поскольку большинство пользователей являются обычными родителями или супругами, которые хотят, чтобы их близкие и их отношения были в безопасности, FbSpy гарантирует, что каждый сможет всего за несколько минут разобраться с интуитивным интерфейсом.

Служба поддержки

FbSpy обеспечивает мультиязычную поддержку клиентов. Независимо от того, с какой проблемой вы столкнетесь и в какое время обратитесь с вопросом, наш менеджер свяжется с вами в кратчайшие сроки и ответит на все ваши вопросы.

Доступный уровень цен

FbSpy — одно из самых доступных приложений для мониторинга Facebook, представленных на рынке шпионских ПО. Это минимальная цена, которую можно заплатить за информацию, необходимую для вашего спокойствия за своих близких.

Помимо этого, существует еще множество причин создать свой профиль и запустить сессию мониторинга прямо сейчас. Но лучше всего о преимуществах онлайн приложения скажем не мы, а

отзывы наших клиентов.

Но лучше всего о преимуществах онлайн приложения скажем не мы, а

отзывы наших клиентов.

Заключение

Если вы думали о взломе Facebook или Messenger, но никак не можете определиться с оптимальным методом, просто проанализируйте описанную выше информацию и следуйте инструкции шаг за шагом. Так вы получите переписку, местоположение и другую информацию учетной записи Facebook в течение нескольких минут.

Как войти в чужой Инстаграм?

- Заполнить заявку для восстановления доступа к странице и отправить.

Не стоит отрицать, что рано или поздно многих людей посещает идея о взломе аккаунта в Инстаграме – либо это желание проникнуть в чужой аккаунт, либо беспокойство о том, не может ли кто-то взломать собственный. Аккаунты взламывают для того, чтобы прочитать чужие переписки, попытаться нажиться на рассылке сообщений с просьбой о деньгах, или в качестве мести и шантажа. Но иногда взломать аккаунт надо для восстановления данных своего профиля, которые были утеряны либо забыты. Так что причин много. А способов?

Аккаунты взламывают для того, чтобы прочитать чужие переписки, попытаться нажиться на рассылке сообщений с просьбой о деньгах, или в качестве мести и шантажа. Но иногда взломать аккаунт надо для восстановления данных своего профиля, которые были утеряны либо забыты. Так что причин много. А способов?

Взломать страницу Instagram с помощью фишинга можно даже без выдающихся знаний в программировании. Достаточно зарегистрироваться на сервисе Z-Shadow и перейти в раздел с доступными предложениями (социальные сети, мессенджеры, MMORPG) и скопировать ссылку на английскую версию Инстаграм. Дальше – скопированный URL-адрес остается разослать знакомым или случайным пользователям в сети с припиской – дескать, «поставь лайк или напиши комментарий».

Какие способы существуют для взлома

Содержание

- 1 Какие способы существуют для взлома

- 2 Как взломать страницу в Инстаграме

- 2.1 Как взломать пароль Инстаграм

- 3 Обход ограничений сервиса

- 4 Часть 1: Как Взломать Чужой Инстаграм Аккаунт Не зная Пароля

- 4.

1 1.1 Приложение Cocospy

1 1.1 Приложение Cocospy - 4.2 1.2 Как Взломать Чужой Инстаграм Аккаунт Не зная Пароля с помощью Кейлоггера Cocospy

- 4.2.1 Шаг 1: Бесплатно зарегистрируйте аккаунт в приложении Cocospy

- 4.2.2 Шаг 2: Возьмите телефон на базе Андроид

- 4.2.3 Шаг 3: Отследить Инстаграм

- 4.3 1.2: Приложение Cocospy для устройств на базе iOS

- 4.3.1 Шаг 1: Доступ к iCloud

- 4.3.2 Шаг 2: Начните отслеживание

- 4.4 Как грамотно взломать Instagram в 2020 году: 3 рабочих способа взлома

- 4.4.1 Зачем нужен взлом Instagram, если это незаконно?

- 4.4.2 Что такое программа для взлома и как она работает

- 4.4.3 Способ 1. Как взломать Instagram самостоятельно

- 4.4.4 Способ 2. Как читать чужой Instagram без доступа к телефону

- 4.4.5 Способ 3. Как установить взлом на новый телефон без аккаунта и Сим-карты

- 4.4.6 Функционал

- 4.5 Топ-5 способов как взломать Инстаграм с телефона

- 4.6 Способ 1.

Специализированное приложение

Специализированное приложение - 4.7 Способ 2. Функция «Забыл пароль»

- 4.8 Способ 3. Перехват нажатий клавиш

- 4.9 Способ 4. Скрины чата

- 4.10 Способ 5. Фишинг

- 4.11 Заключение

- 4.

- 5 Часть 2: Как взломать пароль Instagram онлайн на мобильном телефоне

- 5.1 Особенности MSPY:

- 5.2 Как взломать пароль Instagram в Интернете с помощью MSPY:

- 6 Рекомендации по защите от взлома своей страницы

Автоматических сервисов, способных даже за серьезную сумму разблокировать с 100% вероятностью доступ к чужому профилю еще не придумали. Вся работа и вопросы уровня «как взломать чужой аккаунт» остаются на совести хакера-энтузиаста, решившего поэкспериментировать и добраться до конфиденциальной информации друзей, блогеров или звезд с миллионом подписчиков.

Для нужного результата придется много всего перепробовать, от фишинга и трекинга до сброса паролей и даже обращения в службу поддержки. А уж сколько придется времени потратить – словами не передать, но если уж рисковать, то по крупному!

- Можно ли взлома чужой Инстаграм Как обезопасить свою страницу от взлома

Как взломать страницу в Инстаграме

Если у вас нет знакомых хакеров, можно попытаться взломать чужой Инстаграм самостоятельно. Проще всего это сделать, когда:

Проще всего это сделать, когда:

- Вы очень хорошо знаете человека. Чем больше информации вы знаете об объекте взлома, тем проще будет подобрать пароль к его странице. Зачастую людям лень придумывать сложные пароли. Они используют свою дату рождения, памятные дни или имя и фамилию без пробелов. Некоторые указывают кличку домашнего питомца, номер телефона или паспорта. Попробуйте каждый из вариантов. У вас есть доступ к телефону того, кого вы хотите взломать. Мало кто выходит из приложения на телефоне. Как правило, оно всегда доступно для просмотра без ввода логина и пароля. Поэтому, для просмотра сообщений в директе достаточно нажать на значок приложения и зайти в соответствующий раздел.

Также можно попытаться найти предлог и попросить человека зайти в Инстаграм с вашего телефона или ПК. Если он немного рассеянный, то скорее всего, забудет выйти из него.

Как взломать пароль Инстаграм

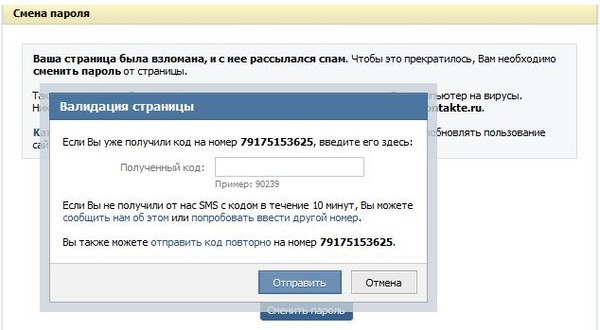

Попробовать узнать чужой пароль в Инстаграм также можно с помощью кнопки “забыли пароль”. К ней можно прибегать в том случае, если у вас есть доступ к почтовому ящику пользователя, чью страницу вы хотите взломать. В таком случае запросите восстановление пароля по электронной почте. Если доступа нет, то лучше всего обратиться к хакеру. Чтобы самому защитить свою страницу от взлома:

К ней можно прибегать в том случае, если у вас есть доступ к почтовому ящику пользователя, чью страницу вы хотите взломать. В таком случае запросите восстановление пароля по электронной почте. Если доступа нет, то лучше всего обратиться к хакеру. Чтобы самому защитить свою страницу от взлома:

- Придумывайте сложные комбинации для пароля. Желательно с помощью генераторов. Не указывайте в нем те данные, которые многим известны, например, дату своего рождения или номер телефона. Заходите в Инстаграм каждый день. Чаще всего взламывают тех, кто давно забросил свою страницу.

Если вы популярный блогер и занимаетесь накруткой подписчиков и лайков , обязательно усильте безопасность. Это можно сделать поставив галочку в настройках, каждый раз при входе получать смс с кодом. Также усилить безопасность стоит тем, кто работает админом в Инстаграм.

Есть три варианта, как получить доступ к чужому Инстаграм:

Обход ограничений сервиса

Чтобы ответить на вопрос, как прочитать чужую переписку в Инстаграмме, разберемся с системой защиты профилей в социальной сети. Инстаграм предоставил пользователям двухфакторную систему входа и защиту, отправляющую сообщения на мобильные телефоны владельцев профиля. Из-за нововведений пользователи каждый раз при входе получают сообщение с просьбой подтверждения идентификационных данных. Взлом возможен в нескольких случаях:

Инстаграм предоставил пользователям двухфакторную систему входа и защиту, отправляющую сообщения на мобильные телефоны владельцев профиля. Из-за нововведений пользователи каждый раз при входе получают сообщение с просьбой подтверждения идентификационных данных. Взлом возможен в нескольких случаях:

- У человека не стоит двухфакторная идентификация.

- Нет привязки к номеру телефона или электронному адресу.

- У вас появился доступ к чужому телефону. Чаще всего доступ есть у ревнивых жен.

Основная ошибка, допускаемая большинством пользователей социальной сети – они не стараются дополнительно обезопасить профиль. Для получения доступа к странице также необходимо точно знать геолокацию ее хозяина. При обнаружении системой запросов из других стран или же регионов, тут же появляется оповещение о подозрительных попытках входа. Проблема решается только после подтверждения владельцем по номеру или почте.

На главной странице Cocospy, завершите регистрацию как показано ниже

Часть 1: Как Взломать Чужой Инстаграм Аккаунт Не зная ПароляБлагодаря данной шпионской программе вы получаете доступ ко всем сообщениям, чатам и файлам пользователя Инстаграм. О принципе ее работы мы расскажем немного позже.

О принципе ее работы мы расскажем немного позже.

1.1 Приложение Cocospy

С помощью приложения Cocospy вы сможете с легкостью взламывать чужие Инстаграм страницы. Особенностью программы является клавиатурный шпион — кейлоггер для Андроид устройств.

Самое главное, что программа не требует получения root-права на Андроид. Это самая современная и уникальная программа, которая есть только у данной компании. Пользователи с более 190 стран по всему миру уже используют Cocospy.

Клавиатурный шпион позволяет отслеживать все нажатия клавиш целевого телефона пользователя, когда он входит в свой Инстаграм, а также в другие аккаунты. Узнайте больше о возможностях Кейлоггера Cocosy Android Keylogger здесь >>

Вы сможете постоянно просматривать заблокированный файлы на информационной панели Cocospy. И вы также всегда сможете отследить смену логина и пароля. Настройте приложение всего за несколько минут.

После настройки Cocospy, вы сможете:

- Отслеживать логины целевого телефона

- Просматривать социальные сети пользователей

- Получать доступ к личным данным и паролям

Что бы получить более детальную информации о приложении Cocospy, и узнать ее принцип работы перейдите по ссылке (Бесплатная Онлайн Демо Версия).

1.2

Как Взломать Чужой Инстаграм Аккаунт Не зная Пароля с помощью Кейлоггера CocospyЧтобы запустить клавиатурного шпиона Cocospy, вам нужно создать Cocospy аккаунт. Следуйте пошаговой инструкции ниже:

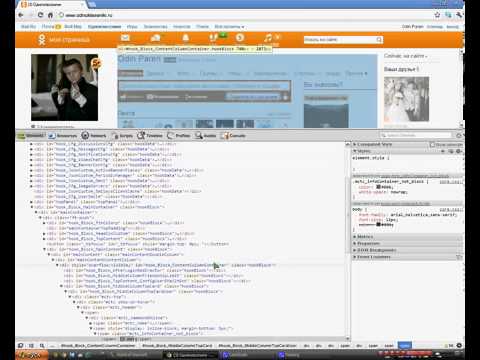

Шаг 1: Бесплатно зарегистрируйте аккаунт в приложении CocospyНа главной странице Cocospy, завершите регистрацию как показано ниже

Чтобы зарегистрироваться, выполните действия, указанные на изображении выше, и подтвердите свою регистрацию, нажав на ссылку, отправленную на ваш почтовый ящик.

Шаг 2: Возьмите телефон на базе Андроид- Вам нужно взять целевой телефон Андроид

- Войти в свою электронную почту, и загрузить приложение Cocospy

- Настройки> Безопасность> ”разрешить неизвестным источникам>, доступ к вашему телефону

После установки, вы сможете взламывать Инстаграм аккаунты и просматривать сообщения. Чтобы просмотреть, как система слежения работает на Андроид устройстве, нажмите здесь.

После завершения установки приложения Cocospy, вы сможете отслеживать сообщения, файлы и чаты в Инстаграм. Вы также сможете:

- Просматривать заблокированные файлы и получать доступ к Инстаграм паролю

- Заходить в аккаунт Инстаграм с вашего устройства

- Указывать имя пользователя и пароль учетной записи

- Просматривать любые детали и делать все, что вы только пожелаете.

1.2: Приложение Cocospy для устройств на базе iOS

Если телефон, который необходимо отследить это Айфон, то вы не сможете использовать клавиатурный шпион Cocospy Андроид. Но вы сможете использовать решение Cocospy для iOS без джейлбрейка. Пользователям не нужно делать джейлбрейк целевого телефона, и не нужно устанавливать никакое программное обеспечение!

Принцип его работы состоит в следующем:

- Вы указываете данные учетной записи iCloud целевого пользователя.

- Получаете пароль.

Если вышеуказанные учетные данные известны, вам необходимо:

Шаг 1: Доступ к iCloudВ приложении Cocospy, введите в учетную запись iCloud имя пользователя и пароля целевого пользователя

Шаг 2: Начните отслеживаниеПосле входа в учетную запись iCloud целевого пользователя вы сможете просматривать информацию пользователя в Инстаграм и других социальных сетях в приложении Cocospy. Данные целевого пользователя будут обновляться для просмотра каждые 24 часа.

Данные целевого пользователя будут обновляться для просмотра каждые 24 часа.

Для целевых устройств iOS вы также можете просмотреть данный пост о том, как взломать iPhone.

Шаг 2. Мы связываем Вас со специалистом, с которым Вы обговорите марку и цвет телефона (он должен будет подтвердить, что этот телефон на базе Андроид, что он рутируется и на нем будет нормально работать наше приложение).

Как грамотно взломать Instagram в 2020 году: 3 рабочих способа взлома

Как грамотно взломать Инстаграм? Рабочие проверенные способы перехвата сообщений и фотографий – полный взлом Instagram в 2020 году от сервиса VkurSe – spy for Instagram.

Хотим предупредить Вас: тайное слежение за личной жизнью человека – незаконно в многих странах мира и при установке программы для взлома Instagram на подконтрольный телефон Андроид Вы должны это осознавать – см. Политика конфиденциальности.

Также хотим прояснить, что мы подразумеваем под словосочетанием «взлом Instagram» — не взлом аккаунта Инстаграм с целью проникнуть на страницу пользователя и оттуда совершать различные действия от лица хозяина этой страницы, а перехват тестовых сообщений и просмотр фотографий.

Зачем нужен взлом Instagram, если это незаконно?

Иногда прочитать чужой Инстаграм необходимо для того, чтобы была возможность вовремя отреагировать на возможные проблемы в настоящем и в будущем у своих детей, любимых и Ваших близких. Ведь на сегодняшний день, к огромному сожалению, в Интернете очень много «нехорошего» — это и вербовка в ИГИЛ, и распространение наркотиков, и «игры смерти», и вовлечение в различные секты и многое другое.

Также приложение необходимо при корпоративном контроле, если на телефонах сотрудников установлен этот мессенджер – это контроль за возможной утечкой важной информации или пресечения личных переписок во время рабочего времени — см. Корпоративный контроль за сотрудниками.

Предлагаем Вам несколько вариантов как можно осуществить взлом страницы Инстаграм (чтение переписки и просмотр фотографий): если есть доступ к телефону, если нет доступа к телефону, если есть телефон, но не можете установить самостоятельно (нет времени, доверяете только профессионалам и т. п.), если купили новый телефон и на нем нет Сим-карты.

п.), если купили новый телефон и на нем нет Сим-карты.

Что такое программа для взлома и как она работает

Внимание! Наш сайт дает 100% гарантию, что данные хранящиеся в Ваших персональных кабинетах надежно защищены от взлома и никогда не попадут в Интернет. Если Вы пересылаете данные на электронную почту, то за сохранность данных на электронной почте мы никакую ответственность не несем – это другой сервис и у них другая политика конфиденциальности.

Для того, чтобы у Вас открылся Ваш личный персональный кабинет необходимо пройти несложную регистрацию на сайте – придумать логин и пароль (не меньше 5 символов маленькими английскими буквами), ввести почту и капчу (символы с картинки). Всё, никакого подтверждения никуда не придет, просто зарегистрировались и сразу же получили вход в кабинет.

Способ 1. Как взломать Instagram самостоятельно

Если Вы имеете доступ к телефону и хотите самостоятельно установить наше приложение, тогда Вам нужно осуществить следующие шаги:

Шаг 1. Пройти регистрацию на сайте и зайти в персональный кабинет, чтобы удостовериться, что регистрация прошла успешно – обязательно запомнить свой логин и пароль, именно к ним Вы будете привязывать нужные Вам телефон.

Пройти регистрацию на сайте и зайти в персональный кабинет, чтобы удостовериться, что регистрация прошла успешно – обязательно запомнить свой логин и пароль, именно к ним Вы будете привязывать нужные Вам телефон.

Шаг 3. Устанавливаем приложение строго по Руководству. Программа для взлома Инстаграм бесплатно будет работать первый день, потом работу кабинета нужно будет оплатить – это тестовый бесплатный период, во время которого нужно зарегистрироваться, скачать приложение, установить, настроить и проверить работоспособность приложения, удостовериться что перехват идет нормальным и что Вы готовы оплатить дальнейшую его работу.

Подробное руководство о том, как можно взломать Инстаграмм самостоятельно, если есть доступ к нужному телефону предоставлено в статье «Как правильно установить приложение».

Все возникшие вопросы по установке и по работе кабинета Вы можете задать нашим онлайн консультантам.

Способ 2. Как читать чужой Instagram без доступа к телефону

А что делать, если доступа к телефону нет или телефон находится под графическим ключом, или человек проживает далеко, а взломать аккаунт Инстаграмм необходимо?

На нашем сайте есть уникальная услуга «Все сразу» — это возможность подарить телефон с установленным приложением для взлома Instagram. Установку будет производить специалист, гарантирующий работу приложения – в качестве бонуса мы предоставим Вам бесплатное пользование кабинетом на 1 год!

Установку будет производить специалист, гарантирующий работу приложения – в качестве бонуса мы предоставим Вам бесплатное пользование кабинетом на 1 год!

Шаг 1. Вы регистрируетесь на сайте и предоставляете нам свой логин – именно к нему будет привязан новый телефон и именно этот аккаунт мы активируем на 1 год бесплатной работы.

Шаг 2. Мы связываем Вас со специалистом, с которым Вы обговорите марку и цвет телефона (он должен будет подтвердить, что этот телефон на базе Андроид, что он рутируется и на нем будет нормально работать наше приложение).

Шаг 3. Как только Вы оплачиваете заказ в этот же день происходит покупка телефона, рутирование и установка приложения. Телефон будет доставлен на указанный Вами адрес в заводской коробке как новый.

Все подробности уточнять у онлайн консультантов.

Способ 3. Как установить взлом на новый телефон без аккаунта и Сим-карты

Если Вы купили новый телефон и перед тем как его подарить решили заранее установить взлом Инстаграмм, но на телефоне еще нет Сим-карты и никаких установленных приложений – Вы можете смело устанавливать – наше приложение привязывается к самому аппарату, а не к Сим-карте, Google или к аккаунтам.

Вы можете сделать это самостоятельно, смотрите способ 1, где подробно описано как установить приложения для взлома Instagram. Если Вы хотите, чтобы Вам помогли специалисты, а телефон после установки был как новым – тогда Вы можете переслать купленный телефон по почте нашему специалисту или самому подойти – он рутирует телефон, установит приложение, перенесет его в систему и скроет, вернет все к заводских настройкам и отдаст Вам как новенький.

Функционал

Хотим обратить Ваше внимание на то, что функционал приложения VkurSe не ограничивается spy for Instagram, т.е. шпионажем за Инстаграм. Благодаря установленному приложению можно будет:

Возникли вопросы? Пишите нашим онлайн-консультантам!

О том, как можно создать фишинговую страницу Вы можете прочитать в интернете. Мы не одобряем этот способ и просто привели его как реально работающий и существующий для тех людей, кому нужно знать, как взломать Инстаграмм друга, подруги, жены, мужа или своих детей через свой компьютер.

Не знаете, как взломать пароль (страницу, профиль) от Инстаграм? Ищите надежный взлом акк Инстаграм, чтобы прочитать переписку и посмотреть фото? Надежные 5 способов взломать Инсту – это не так трудно, как Вы думаете!

Взлом Инстаграмма – это противозаконное действие, которое может лишить Вас приличной суммы денег в виде штрафа и даже наградить реальным сроком заключения. Поэтому, прежде чем что-то делать в этой сфере подумайте, оно Вам действительно так важно и нужно?

Топ-5 способов как взломать Инстаграм с телефона

Способ 1. Специализированное приложение

Мы начинаем с самого простого и реально осуществимого (которым могут воспользоваться все без исключения) способа взлома Инстаграмма – нужно взять всего на 10 (!) минут телефон и быстренько туда скачать бесплатно Reptilicus , установить и настроить. Это сделать достаточно легко. Все на русском языке. Предельно понятно. Если возникнут вопросы на сайте имеется руководство в картинках , видео-инструкция, а также онлайн-консультанты.

После установки приложения Вы сможете:

- не заходя на страницу прочитать переписку;

- не взламывая аккаунта увидеть фотографии;

- удаленно видеть местоположение человека, когда он находится в профиле;

- видеть фото, которые он сохранил на своем телефоне;

- видеть фото, которые ему прислали, а он потом удалил;

- видеть какие группы смотрит и что лайкает.

Все это станет доступно, когда Вы установите на телефон специальное приложение Reptilicus. Мы предлагаем не взлом акк Инстаграмм, а контроль – это возможность удаленно контролировать деятельность человека в этой социальной сети, не проникая на его страничку и не производя никаких незаконных действий, совмещенных с взломом.

А если простыми словами, то Вам не нужно будет взламывать профиль в Инстаграмме, Вы просто установите программу на телефон, а программа уже сама будет Вам пересылать всё, что делает человек на своем телефоне и в том числе на своей страничке в Инсте.

Способ 2. Функция «Забыл пароль»

Продолжаем свой обзор… это самый очевидный способ, который (не знаем по какой причине) люди самостоятельно не видят, хотя он лежит на поверхности. Да, представляете себе, взломать пароль Инстаграм, чтобы проникнуть на страничку, можно при помощи функции, которая позволяет восстановить забытый пароль. Здесь нужно знать только логин (никнейм) человека. Просто? Да! Почему Вы сами до этого не догадались? Мы не знаем! Итак, необходимо сделать следующие шаги:

Шаг 1. Если у Вас есть своя страничка, тогда зайти в аккаунт – нажать на значок Instagram – откроется домашняя страница. Если нет, то просто заходите через поисковик.

Шаг 2. Нажать «Menu» — нажать «Add Account» – откроется стандартное меню для входа в аккаунт.

Шаг 3. Вписать имя (никнейм/логин) пользователя – нажать «Forgot Password» (Забыл пароль).

Шаг 4. Выбрать подтверждение через СМС – ввести свой номер телефона – дождаться СМС с ссылкой для смены пароля.

Шаг 5. Открыть СМС – в разделе Change Password нажать на смену пароля – сменить пароль.

Всё, теперь Вы знаете, как взломать пароль от Инстаграм! Благодарить не нужно.

Способ 3. Перехват нажатий клавиш

Наверно Вы все слышали о том, что существуют программы, которые могут сохранять нажатия клавиш на телефоне. И если Вы задумались над тем, как взломать акк в Инстаграме, то этот способ может позволить перехватить сообщения, набранные на телефоне при общении в Instagram.

Программа Reptilicus поможет Вам видеть буквально всё, что печатает на своем телефоне человек, переписка которого Вам так интересна.Также можно установить и любой другой кейлоггер, которых достаточно много в Интернете. Просто мы говорим о нашей программе, проверенной временем и пользователями. Вы сможете осуществить взлом странички Инстаграм простой установкой. Есть отзывы реальных пользователей (форуму более 7 лет).

Способ 4. Скрины чата

Скрины чата, скриншоты или мгновенные снимки экрана (называйте как хотите, смысл от этого никаким образом не изменится) – это реальная возможность обойтись без вероломного взлома Инсты. На скриншотах будет видна полностью вся переписка, со смайликами, со всеми действиями, которые производит человек на своем телефоне.

На скриншотах будет видна полностью вся переписка, со смайликами, со всеми действиями, которые производит человек на своем телефоне.

Скриншоты делаются автоматически и без Рут прав, также как и перехват клавиатуры. Они начнут приходить сразу же, как человек зайдет на страничку в Инсту. Для этого нужно в настройках программы поставить галочку, чтобы скриншоты начинали работать при входе в Instagram.

Если Вы хотите получать скрины круглосуточно, а не только при входе в Инсту, тогда никакие ограничения не ставьте. Настройки очень удобные – убедитесь, посмотрев в руководстве. Можно так сделать, а можно эдак. Как Вам нужно, так и настраивайте. Хотите каждые 10 секунд получать скрины, получайте, хотите только переписки, пожалуйста, получайте только переписки. Здесь выбор полностью за Вами.

Способ 5. Фишинг

Этот способ считается самым простым, но в то же время самым незаконным. Это грубое мошенничество. Поэтому мы не советуем Вам его использовать. НО так как мы предоставляем возможные способы, то фишинг поможет вам понять, как взломать Инстаграм через компьютер.

Данный способ заключается в том, что Вы создаете фишинговую (ложную, поддельную) страничку для входа в Инстаграм. Она на первый взгляд ничем не будет отличаться от стандартной. Там будет изменена одна лишь буква или добавлен какой-то незаметный для простого глаза символ. НО она будет ДРУГОЙ. Пользователь вводит туда свой логин и пароль и его перебрасывает на обычный Инстаграм. Поэтому он никогда не догадается, что был на этой поддельной страничке. Но… зато Вы получите его никнейм и пароль.

О том, как можно создать фишинговую страницу Вы можете прочитать в интернете. Мы не одобряем этот способ и просто привели его как реально работающий и существующий для тех людей, кому нужно знать, как взломать Инстаграмм друга, подруги, жены, мужа или своих детей через свой компьютер.

Заключение

Выбор в любом случае только за Вами! А мы можем только помочь!

На Ваши вопросы – ответят наши консультанты!

4. Затем нажмите на кнопку Hack в нижней части всплывающего окна. На этом программа будет сначала проверить имя учетной записи, которая была введена. Тогда процесс извлечения пароля начнется.

На этом программа будет сначала проверить имя учетной записи, которая была введена. Тогда процесс извлечения пароля начнется.

Часть 2: Как взломать пароль Instagram онлайн на мобильном телефоне

Предыдущий метод является очень прямым и это делается в Интернете, и это замечательно, однако, я уверен, что много людей будет немного подозрительным его. Тем не менее, есть гораздо более законное средство, с помощью которого взломать Instagram пароль, а также онлайн. Для того, чтобы взломать аккаунт Instagram хорошо, вы можете также использовать профессиональное программное обеспечение.

Особенности MSPY:

1. Он может сказать вам точную гео-расположение на картинке Instagram.

2. Вы можете даже контролировать iPhone без джейлбрейка его, таким образом, вы не должны бояться обнаружения.

3. Вы можете прочитать все сообщения, отправленные или полученные Instagram счет целевого телефона и любой другой учетной записи Instagram.

4. Он поставляется с функцией кейлоггеры, с помощью которого вы можете получить полный доступ к любой и каждой нажатой кнопку на целевой телефон. При этом вы можете узнать пароль целевого человек использует, чтобы войти в Instagram. Если у вас есть пароль, у вас есть все.

При этом вы можете узнать пароль целевого человек использует, чтобы войти в Instagram. Если у вас есть пароль, у вас есть все.

Как взломать пароль Instagram в Интернете с помощью MSPY:

1. Во- первых, вам нужно приобрести MSPY , используя один из своих различных разумных планов подписки.

2. После этого, вы получите подтверждение по электронной почте и приветственное письмо от MSPY. Последнее будет иметь ссылку на панель управления и ваши регистрационные данные.

3. Вы можете войти в панель управления, вот демо . После того, как вы войти, вы получите набор на инструкции по установке MSPY.

4. Вы просто следовать инструкциям и установите MSPY к целевому устройству, а затем вы можете взломать Instagram учетную запись с помощью панели управления!

Если у вас возникли проблемы с установкой, вы можете пройти через руководство по как установить MSPY как для Android и iPhone .

Опять же, имейте в виду , что шпион программного обеспечения необходимо использовать с осторожностью и рекомендуется не увлекаться. Предпочтительно делать это с согласия физического лица. Если у вас есть какие — либо дополнительные вопросы по поводу законности MSPY, вы можете иметь их ответы в разделе FAQ .

Предпочтительно делать это с согласия физического лица. Если у вас есть какие — либо дополнительные вопросы по поводу законности MSPY, вы можете иметь их ответы в разделе FAQ .

Надеюсь, что эта статья помогла! Оставайтесь в безопасности и сделать оставить свои комментарии ниже, мы хотели бы получить ваши отзывы!

Когда-то все было просто: популярность исчислялась только количеством подписчиков. Вот тогда и процветали сервисы по накрутке фолловеров, аккаунты под завязку набивались ботами и все были счастливы и «популярны». Пока Инстаграм не решил сделать игру честной и не поставил во главу стола показатели вовлеченности (Engagement Rate).

Без подключения аналитики (даже встроенной) Инстаграм мало что может сказать по поводу роста вашего аккаунта: в профиле показаны только количество фолловеров, подписок и публикаций — и высокий показатель подписчиков еще не означает успех в социальной сети.

Когда-то все было просто: популярность исчислялась только количеством подписчиков. Вот тогда и процветали сервисы по накрутке фолловеров, аккаунты под завязку набивались ботами и все были счастливы и «популярны». Пока Инстаграм не решил сделать игру честной и не поставил во главу стола показатели вовлеченности (Engagement Rate).

Вот тогда и процветали сервисы по накрутке фолловеров, аккаунты под завязку набивались ботами и все были счастливы и «популярны». Пока Инстаграм не решил сделать игру честной и не поставил во главу стола показатели вовлеченности (Engagement Rate).

Грамотно оценивать показатели роста Инстаграм аккаунта и правильно его раскручивать позволяет аналитика. Изучая цифры, вы легко разберетесь, что происходит с профилем. Подписчики растут, а вовлеченность и лайки остановились? Проверьте аккаунт на ботов. Оказалось, что проблема в досягаемости, и подписчики просто не видят ваших постов? Обратите внимание на периоды активности аудитории и публикуйте контент соответственно им.

Я вот тоже только в этом вижу причину

Не делайте никаких попыток входа в течение 24-48 часов, просто дайте устройству отдохнуть.

Дальше делайте попытки входа с другого Wi-Fi или с мобильной сети.

Скорей всего словили блок на связку устройства и/или IP-адреса.