Изощренные способы взлома — Сервисы на vc.ru

{«id»:13678,»url»:»\/distributions\/13678\/click?bit=1&hash=084016f74246951c37750a03042916d7d93e3895998ca46f905cad30fe1c6779″,»title»:»\u0424\u0443\u043d\u0434\u0430\u043c\u0435\u043d\u0442\u0430\u043b\u044c\u043d\u044b\u0439 \u0430\u043d\u0430\u043b\u0438\u0437 \u2014 \u044d\u0442\u043e \u0441\u043b\u043e\u0436\u043d\u043e? \u041e\u043f\u044b\u0442\u043e\u043c \u0434\u0435\u043b\u044f\u0442\u0441\u044f \u0438\u043d\u0432\u0435\u0441\u0442\u043e\u0440\u044b»,»buttonText»:»\u0427\u0438\u0442\u0430\u0442\u044c»,»imageUuid»:»724ab1fa-8856-5ab3-838c-a136f34ba93c»,»isPaidAndBannersEnabled»:false}

В распоряжении хакеров — широкий набор инструментов и техник. Уязвимости появляются постоянно, а злоумышленники продолжают придумывать способы их эксплуатации и новые, более изощренные сценарии атак. О них мы поговорим в этом материале и рассмотрим не самые тривиальные, на наш взгляд, инциденты.

1582 просмотров

Учетные записи-призраки

Некоторые приемы злоумышленников хорошо знакомы широкой аудитории: например, атаки социальной инженерии или фишинг. Но далеко не все слышали об атаках с помощью учетных записей-призраков.

Но далеко не все слышали об атаках с помощью учетных записей-призраков.

В конце января компания Sophos расследовала масштабную атаку на корпоративные ресурсы с последующим заражением вымогателем Nemty. Эксперты Sophos выяснили, что вторжение произошло через учетную запись администратора с высокими привилегиями. Эта учетная запись принадлежала бывшему сотруднику, скончавшемуся за три месяца до инцидента.

Компания вместо того, чтобы отозвать доступ и закрыть учетную запись, решила оставить ее активной и открытой, потому что “были службы, для которых она использовалась” (с).

Азбука Морзе в электронных письмах

Фишинговые письма содержат ссылки на вредоносные сайты, замаскированные под безопасные. Там злоумышленники выманивают наши аутентификационные данные или данные банковских карт. “Да-да, знаем”, — скажут многие. А знаете ли вы о поддельных письмах, в которых вредоносный URL-адрес защищен азбукой Морзе?

В феврале стало известно о новом способе мошенничества — злоумышленники использовали азбуку Морзе для сокрытия вредоносного содержимого во вложениях электронной почты. Далее приведем описание атаки из источника.

Далее приведем описание атаки из источника.

Атака начиналась с электронного письма с вложением-счетом. Письмо содержало HTML-вложение, выглядящее как файл Excel с заголовком, похожим на счет компании, например, в формате «[название_компании] _счет_ [номер] ._ xlsx.hTML». При просмотре вложения в текстовом редакторе можно обнаружить код JavaScript, который сопоставляет буквы и цифры с азбукой Морзе. Например, буква «a» отображается в «.-», а буква «b» — в «-…». Такое кодирование помогает обойти спам-фильтры и защитные почтовые шлюзы.

Затем скрипт вызывает функцию decodeMorse() для декодирования строки кода Морзе в шестнадцатеричную строку. Строка далее декодируется в теги JavaScript, которые вставляются в HTML-страницу.

Когда жертва пытается открыть файл, появляется поддельная электронная таблица Excel, в которой указано, что время входа истекло, и предлагается ввести пароль еще раз. После того, как пользователь введет свой пароль, форма отправит пароль на удаленный сайт, где злоумышленники собирают учетные данные. Во многих случаях всплывающее окно авторизации содержит логотип компании жертвы, чтобы вызвать доверие.

Во многих случаях всплывающее окно авторизации содержит логотип компании жертвы, чтобы вызвать доверие.

Умные и уязвимые

Вы могли слышать историю о том, как в 2017 году хакеры заразили компьютерную сеть нефтехимического завода используя…кофемашину. Опасный вирус-вымогатель WannaCry попал в сеть компании через небезопасное подключение умной кофемашины к Wi-Fi.

Возможно, вы знаете и случай, когда холодильник помог хакерам реализовать MiTM-атаку и получить доступ к Gmail и Google аккаунту.

А в 2020-м году злоумышленники обкатали новый способ проникнуть в офисные и домашние сети — умные лампочки. Хакеры, используя определенные уязвимости в них, могут проникнуть в целевую IP-сеть для распространения программ-вымогателей или шпионского ПО.

Как происходит атака: владельцы лампочек могут дистанционно управлять освещением и калибровать цвет каждой лампочки через мобильное приложение.

Хакер обнаруживает лампочку и перехватывает управление, меняет цвет или яркость лампочки, чтобы обмануть пользователя, заставляя подумать, что лампочка неисправна.

Лампочка отображается как “недоступно” в приложении пользователя. Единственный способ перезагрузить умное устройство — удалить его из приложения, а затем повторно обнаружить и добавить в сеть. На этом этапе хакер уже внедрил в прошивку лампочки вредоносное ПО, используя уязвимость протокола передачи данных. Таким образом, пользователь добавляет обратно в свою сеть уже взломанную лампочку. Теперь контролируемая хакером лампа с обновленной прошивкой позволяет развить атаку в сети, распространить программу-вымогатель или шпионскую программу.

Больше о (не)безопасности умных устройств мы писали здесь.

Какие выводы можно сделать из рассмотренных случаев:

- После того, как сотрудник покинул компанию (по любой причине), отзывайте права аккаунта, меняйте пароли от доступных ему ресурсов и отключайте служебные учетные записи в ключевых системах. Учетные записи-призраки могут быть особенно опасны, если злоумышленник применит брутфорс (метод перебора паролей) и скомпрометирует такую запись, ведь их обычно никто не контролирует.

Для любой учетной записи-призрака, которой разрешено оставаться подключенной к корпоративным ресурсам, следует хотя бы отключить возможность удаленного подключения;

Для любой учетной записи-призрака, которой разрешено оставаться подключенной к корпоративным ресурсам, следует хотя бы отключить возможность удаленного подключения;

- Переход по ссылкам из случайных электронных писем — плохая идея. В случае сомнений перейдите непосредственно к источнику;

- Если вы приобрели умное устройство, не забывайте сменить заводской пароль. Следите за обновлениями ПО, а лучше настройте автоматическое обновление. Будьте внимательны с доступом к Интернету. Небезопасные сетевые подключения ставят под угрозу ваши данные и могут позволить злоумышленнику получить удаленный контроль над устройством.

3 простых способа взломать Вконтакте или Facebook и как от них защититься

Не смотря на то, что в Интернете столько всего интересного и полезного, всемирная сеть так же полна и опасностей. В первую очередь это касается социальных сетей, где мы храним множество личной информации.

Чтобы знать, как защитить себя и свою личную информацию в социальных сетях, давайте разберемся, каким образом она может попасть в руки мошенников.

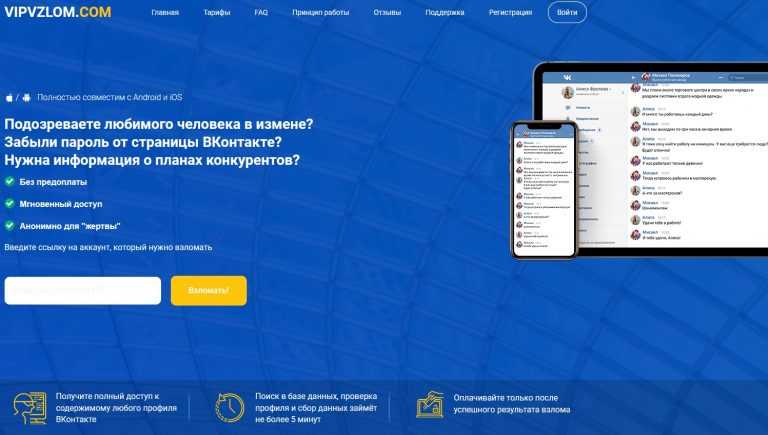

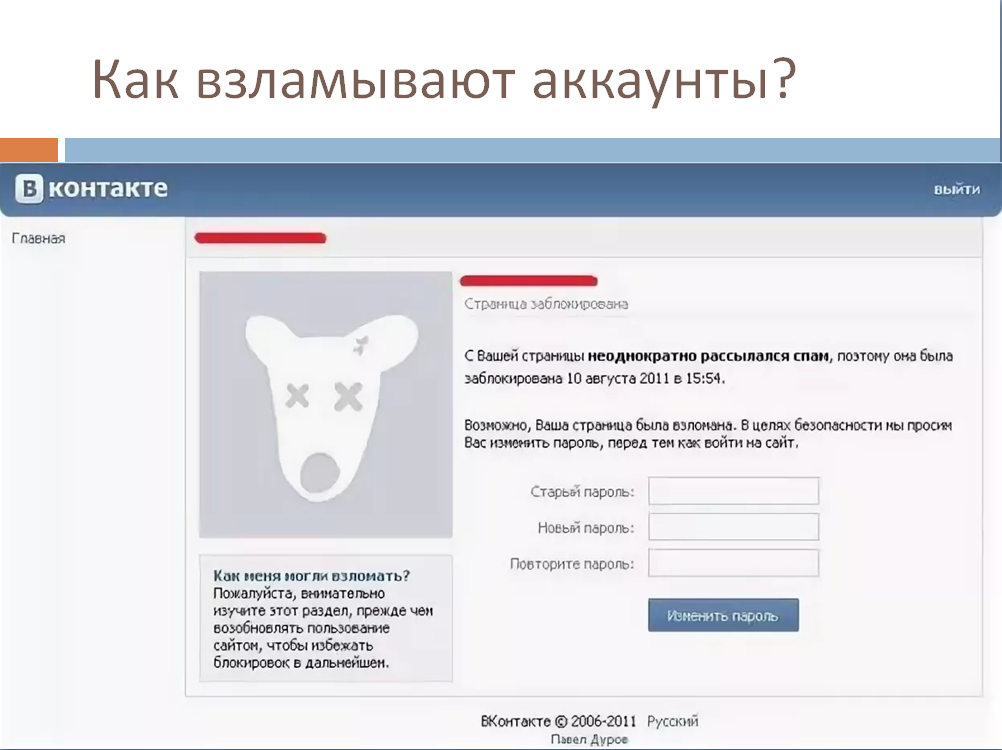

3 способа взломать Вконтакте, Facebook или Одноклассники

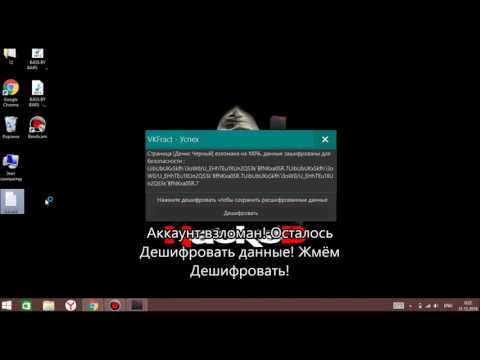

Существует несколько достаточно простых методов, которые позволяют взломать учетную запись в любой социальной сети.

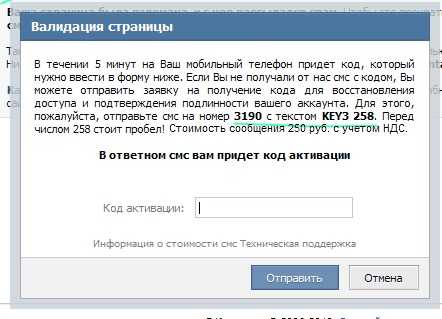

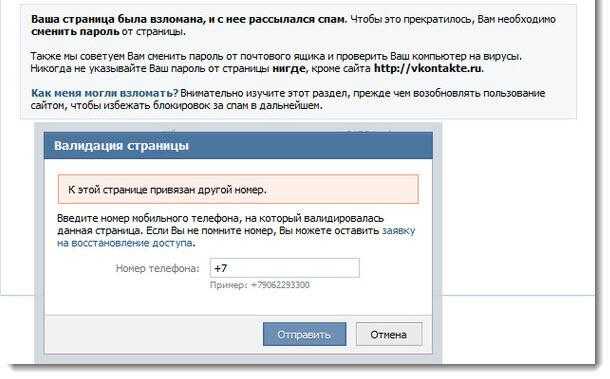

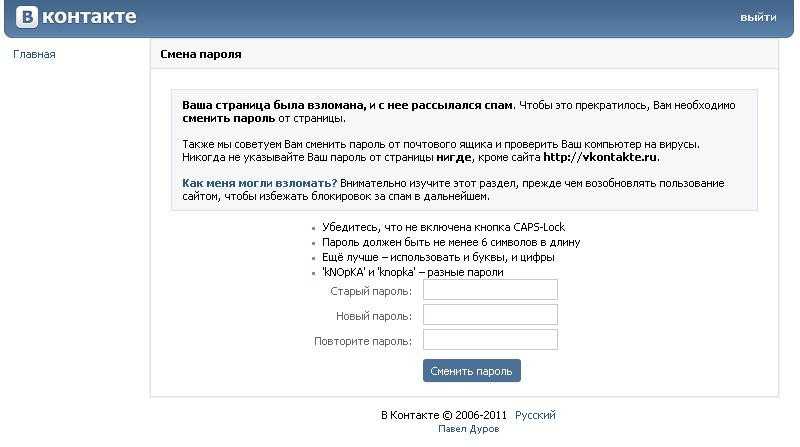

1. Фишинг

Самый популярный способ взлома пароля — это создание поддельной страницы для введения логина или адреса электронной почты и пароля, которая внешне может быть практически идентична оригиналу. Как только пользователь вводит свои данные для входа, поддельный сайт сохраняет эту информацию (логин, пароль, и т.д.) в личных базах данных хакеров, после чего перенаправляет его на настоящий сайт.

2. Кейлоггинг

Хакер устанавливает на ваш компьютер программу, например, прислав вам какое-либо приложение, которое содержит в себе зловредный код. Эти программы регистрируют каждое ваше нажатие клавиши на клавиатуре или движение мышки, после чего пересылают комбинации нажатий клавиш владельцу программы. Таким образом, хакер может заполучить ваши логины и пароли, данные кредитных карт и т.д.

3. Взлом электронной почты

Взломать Вконтакте, Facebook или Одноклассники проще всего, если мошенник получит доступ к электронной почте, которую вы использовали для создания учетной записи в соответствующей социальной сети. Имея доступ к Вашей электронной почте, хакер сможет без проблем изменить ваш пароль, просто нажав ссылку «Забыл пароль».

Как защититься от взлома страницы в социальных сетях?

Существует еще несколько методов, похожих на представленные выше. Другие виды мошенничества, а также способы борьбы с ними, мы рассматривали в предыдущей статье. Чтобы защититься от них, следует с осторожностью относится к страницам, которые вы посещаете:

Другие виды мошенничества, а также способы борьбы с ними, мы рассматривали в предыдущей статье. Чтобы защититься от них, следует с осторожностью относится к страницам, которые вы посещаете:

- внимательно проверяйте URL-адреса страниц в адресной строке вашего браузера — там не должно быть лишних букв или похожих символов. Сравните: vk.com и vk0ntakte.ru, facebook.com и faceb00k.com, odnoklassniki.ru и odnok1assniki.ru (или в новом варианте ok.ru и 0k.ru).

- Проверяйте наличие SSL сертификата и информацию в нем.

- Создавайте новый пароль для каждой учетной записи и электронной почты. Очень часто пользователи используют один и тот же пароль для всех ресурсов, которыми пользуются. В этом случае если взломать Вконтакте, например, то на другие Ваши аккаунты мошенник сможет попасть по тем же данным для входа.

- Старайтесь не использовать публичные компьютеры для доступа к вашим учетным записям в социальных сетях.

- Настройте получение уведомлений, когда вы (или кто-то другой) заходит в вашу учетную запись из публичного или другого устройства, которым вы редко пользуетесь.

Чтобы это сделать в Facebook, следует перейти во вкладку Facebook settings, далее Account Settings и выбрать пункт Account Security. Здесь можно настроить функцию, которая позволит отслеживать вход в вашу учетную запись из любого компьютера или мобильного устройства.

Чтобы это сделать в Facebook, следует перейти во вкладку Facebook settings, далее Account Settings и выбрать пункт Account Security. Здесь можно настроить функцию, которая позволит отслеживать вход в вашу учетную запись из любого компьютера или мобильного устройства. - Также советуем с осторожностью относится к аккаунтам незнакомых людей, который присылают вам заявки на добавление в друзья. Среди них могут оказаться мошенники, которым нужно лишь заполучить больше информации о вас.

8 способов обеспечить безопасность учетных записей в социальных сетях для вашего бизнеса

Перейти к содержимомуПредыдущая Следующая

8 способов обеспечить безопасность учетных записей в социальных сетях для вашего бизнеса владельцев бизнеса, но сегодня как никогда необходимо защитить личные и конфиденциальные данные от попадания в чужие руки. Социальные сети играют важную роль в современном бизнесе и признаны одной из ключевых функций бизнеса в двадцатом веке. На самом деле, согласно опросу Sprout Social, 72% руководителей корпораций используют социальные сети для принятия важных бизнес-решений. Кроме того, отчет Deloitte показывает, что компании выделяют от 6% до 14% на безопасность. Как правило, бюджеты компании выделяются на внутренние сети и бизнес-системы, но они также должны включать учетные записи в социальных сетях.

На самом деле, согласно опросу Sprout Social, 72% руководителей корпораций используют социальные сети для принятия важных бизнес-решений. Кроме того, отчет Deloitte показывает, что компании выделяют от 6% до 14% на безопасность. Как правило, бюджеты компании выделяются на внутренние сети и бизнес-системы, но они также должны включать учетные записи в социальных сетях.

Нарушение безопасности учетной записи может привести к перебоям в работе и многочисленным проблемам, если хакеры будут публиковать неприемлемый контент. Таким образом, защита учетных записей вашего бизнеса в социальных сетях так же важна, как и защита безопасности ваших сетевых систем.

Почему и как хакеры получают доступ к учетным записям социальных сетей? В отчете Google говорится, что 20% учетных записей социальных сетей в какой-то момент будут взломаны — вопрос в том, почему и как? Хакеры часто получают контроль над учетными записями компаний в социальных сетях, чтобы распространять вредоносное ПО, которое крадет конфиденциальную информацию, связанную с этими учетными записями, включая пароли, номера социального страхования, номера мобильных телефонов, электронные письма и многое другое. Получив эту информацию, киберпреступники используют ее для множества целей, таких как кража интеллектуальной собственности, шантаж, кража денег и продажа данных.

Получив эту информацию, киберпреступники используют ее для множества целей, таких как кража интеллектуальной собственности, шантаж, кража денег и продажа данных.

Киберпреступники также могут создавать поддельные учетные записи, которые направляют трафик на вводящие в заблуждение веб-страницы с целью продажи подделок или кражи конфиденциальной информации. Конечно, это может нанести серьезный ущерб бренду и репутации бизнеса.

Как предотвратить взлом социальных сетей?Если у вас небольшой бизнес, проценты не в вашу пользу, и, к сожалению, правда заключается в том, что одна или несколько платформ социальных сетей, вероятно, в какой-то момент будут взломаны. Но есть способы свести к минимуму или предотвратить взлом ваших бизнес-аккаунтов. Вот восемь шагов, которые помогут защитить учетные записи социальных сетей вашего бизнеса от хакеров:

1. Обновляйте приложения Когда вы видите уведомление «обновить сейчас» в своих приложениях, не игнорируйте его. Создатели приложений запускают новые обновления, чтобы исправить ошибки и повысить безопасность приложения. Хакерам легко взломать аккаунты с устаревшим ПО из-за более низкого уровня защиты. Разработчики приложений постоянно обновляют свой код и выпускают новые версии по мере появления новых угроз. Вот почему для бизнеса крайне важно регулярно обновлять приложения для социальных сетей.

Создатели приложений запускают новые обновления, чтобы исправить ошибки и повысить безопасность приложения. Хакерам легко взломать аккаунты с устаревшим ПО из-за более низкого уровня защиты. Разработчики приложений постоянно обновляют свой код и выпускают новые версии по мере появления новых угроз. Вот почему для бизнеса крайне важно регулярно обновлять приложения для социальных сетей.

Наличие учетной записи в социальной сети для вашего бизнеса не означает, что каждый сотрудник должен иметь доступ. Доверяйте пароли и другие учетные данные только вашей медиа-команде или тому, кто отвечает за работу с учетными записями. Когда доступ слишком широк, это может привести к неправильному управлению и путанице, что сделает вашу учетную запись более уязвимой для хакеров. Ограничение ответственности за социальные сети до нескольких участников обеспечивает лучшую защиту от внешних атак.

3. Используйте надежные пароли и двухфакторную аутентификацию Когда вы создаете учетную запись в социальной сети, важно, чтобы ваши данные для входа были как можно более безопасными и надежными. В процессе регистрации убедитесь, что вы выбрали сложный пароль, который хакерам будет сложно воспроизвести. Безопасные предприятия малого и среднего бизнеса используют надежные пароли, содержащие более 15 символов и сочетание заглавных и строчных букв, символов и цифр. После создания учетной записи убедитесь, что вы включили двухфакторную аутентификацию для своей учетной записи. Это помогает дать вашему бизнес-аккаунту в социальных сетях дополнительный уровень защиты от киберпреступников.

В процессе регистрации убедитесь, что вы выбрали сложный пароль, который хакерам будет сложно воспроизвести. Безопасные предприятия малого и среднего бизнеса используют надежные пароли, содержащие более 15 символов и сочетание заглавных и строчных букв, символов и цифр. После создания учетной записи убедитесь, что вы включили двухфакторную аутентификацию для своей учетной записи. Это помогает дать вашему бизнес-аккаунту в социальных сетях дополнительный уровень защиты от киберпреступников.

Всегда будьте осторожны с неизвестными ссылками и приглашениями в социальных сетях. Отправка поддельных ссылок, заманивающих людей выдать свою регистрационную информацию, — один из старейших трюков в книге. Никогда не входите в свои учетные записи, используя присланную вам ссылку, которая может содержать вредоносное ПО, похищающее информацию. Иногда вредоносное ПО можно даже замаскировать под забавную викторину или небольшой опрос о вашем бизнесе. В любом случае, будьте бдительны и не сообщайте случайно данные для входа.

В любом случае, будьте бдительны и не сообщайте случайно данные для входа.

Когда вы создаете учетную запись в социальной сети для своего бизнеса, не используйте личную учетную запись электронной почты. Всегда держите свои бизнес-аккаунты отдельно от личных аккаунтов. Мы, как правило, небрежно относимся к нашим личным учетным записям, что повышает вероятность нарушения безопасности. Бизнес-аккаунты в социальных сетях, такие как бизнес-страницы Facebook, возможно, должны управляться личным аккаунтом. Особое внимание необходимо при работе между двумя учетными записями.

6. Удалите неиспользуемые учетные записи для безопасного SMB Если у вас есть старые учетные записи в социальных сетях, которые вы больше не используете, удалите их как можно скорее. Ваши неактивные учетные записи могут по-прежнему передавать большое количество личной и конфиденциальной информации хакерам, которые могут использовать их для взлома ваших активных учетных записей. Убедитесь, что вы удалили свои личные данные из своих старых учетных записей и отключили или удалили их, прежде чем переходить на новые.

Убедитесь, что вы удалили свои личные данные из своих старых учетных записей и отключили или удалили их, прежде чем переходить на новые.

Обеспечение надежной защиты корпоративной сети — это один из методов, обеспечивающих безопасность ваших учетных записей. Всегда используйте и обновляйте антивирусное программное обеспечение для вашего интернет-соединения и компьютерных устройств. Один из многих способов обеспечить безопасность вашей сети — изменить имя и логин администратора по умолчанию. Обязательно выберите сложный пароль для своей сети и настройте VPN.

8. Используйте частную сеть Wi-Fi Если вы не хотите стать жертвой кибератаки, инвестируйте в частную сеть Wi-Fi для своего бизнеса. Опасности входа в ваши учетные записи в социальных сетях через общедоступную интернет-сеть слишком велики, чтобы их перечислять, и что самое худшее? Большинство людей не подозревают, насколько опасными могут быть общедоступные сети. Всегда проверяйте свои бизнес-аккаунты в социальных сетях с помощью частного Wi-Fi и берите с собой портативную точку доступа Wi-Fi, когда вы в пути.

Всегда проверяйте свои бизнес-аккаунты в социальных сетях с помощью частного Wi-Fi и берите с собой портативную точку доступа Wi-Fi, когда вы в пути.

Категории

- Оповещения (1)

- Блог (1)

- Облако (24)

- Cybersecurity (15)

- Резервные копии данных (15)

- Восстановление.

- Общие технологические советы (6)

- Inside Wire (2)

- Главные страницы (8)

- Управляемые ИТ-услуги (25)

- Управляемые услуги безопасности (10)

- Миграция Office 365 (6)

- PR (90 1)

- Пресс-релизы (39)

- Печать (23)

- Печать / Рабочий процесс (3)

- Решения для печати (1)

- Удаленный доступ / Домашний офис (6)

- Советы по безопасности (33)

- Технологические решения ( 8)

- ИТ-услуги под ключ (2)

- VoIP-услуги (7)

- Веб-семинар (3)

0006

Как узнать, что за вами наблюдают, и способы предотвращения этого

Мельбурн: Крупное журналистское расследование обнаружило доказательства использования вредоносных программ правительствами по всему миру, в том числе обвинения в шпионаже за известными людьми.

Из списка из более чем 50 000 телефонных номеров журналисты определили более 1000 человек в 50 странах, которые, по сообщениям, находятся под наблюдением с помощью шпионского ПО Pegasus. Программное обеспечение было разработано израильской компанией NSO Group и продано государственным клиентам.

Среди заявленных целей шпионского ПО — журналисты, политики, правительственные чиновники, руководители и правозащитники.

Сообщения до сих пор ссылаются на усилия по наблюдению, напоминающие оруэлловский кошмар, в котором шпионское ПО может перехватывать нажатия клавиш, перехватывать сообщения, отслеживать устройство и использовать камеру и микрофон для слежки за пользователем.

Как они это сделали?

Нет ничего особо сложного в том, как шпионская программа Pegasus заражает телефоны жертв. Первоначальный взлом включает в себя созданное SMS или iMessage, которое предоставляет ссылку на веб-сайт. Если щелкнуть эту ссылку, будет доставлено вредоносное программное обеспечение, которое ставит под угрозу устройство.

Цель состоит в том, чтобы захватить полный контроль над операционной системой мобильного устройства путем рутирования (на устройствах Android) или джейлбрейка (на устройствах Apple iOS).

Обычно рутирование на устройстве Android выполняется пользователем для установки приложений и игр из неподдерживаемых магазинов приложений или повторного включения функций, отключенных производителем.

Точно так же на устройствах Apple можно развернуть джейлбрейк, чтобы разрешить установку приложений, недоступных в Apple App Store, или разблокировать телефон для использования в альтернативных сотовых сетях. Многие подходы к джейлбрейку требуют, чтобы телефон подключался к компьютеру при каждом включении (так называемый привязанный джейлбрейк).

Рутирование и джейлбрейк удаляют элементы управления безопасностью, встроенные в операционные системы Android или iOS. Обычно они представляют собой комбинацию изменений конфигурации и взлома основных элементов операционной системы для запуска модифицированного кода.

В случае со шпионским ПО после разблокировки устройства злоумышленник может установить дополнительное программное обеспечение для обеспечения удаленного доступа к данным и функциям устройства. Этот пользователь, скорее всего, останется в полном неведении.

Большинство сообщений СМИ о Pegasus связаны с компрометацией устройств Apple.

Шпионское ПО также заражает Android-устройства, но не так эффективно, поскольку основано на методе рутирования, который не на 100% надежен. Когда первоначальная попытка заражения не удалась, шпионское ПО якобы предлагает пользователю предоставить соответствующие разрешения, чтобы его можно было эффективно развернуть.

Но разве устройства Apple не более безопасны?

Устройства Apple обычно считаются более безопасными, чем их аналоги Android, но ни один из типов устройств не является безопасным на 100%.

Apple применяет высокий уровень контроля к коду своей операционной системы, а также к приложениям, предлагаемым в магазине приложений. Это создает закрытую систему, которую часто называют безопасностью по неизвестности. Apple также полностью контролирует время выпуска обновлений, которые затем быстро принимаются пользователями.

Это создает закрытую систему, которую часто называют безопасностью по неизвестности. Apple также полностью контролирует время выпуска обновлений, которые затем быстро принимаются пользователями.

Устройства Apple часто обновляются до последней версии iOS с помощью автоматической установки исправлений. Это помогает повысить безопасность, а также повышает ценность поиска работоспособного компромисса с последней версией iOS, поскольку новая версия будет использоваться на большом количестве устройств по всему миру.

С другой стороны, устройства Android основаны на концепциях с открытым исходным кодом, поэтому производители оборудования могут адаптировать операционную систему для добавления дополнительных функций или оптимизации производительности. Обычно мы видим большое количество устройств Android, работающих под управлением различных версий, что неизбежно приводит к тому, что некоторые устройства не исправлены и небезопасны (что выгодно для киберпреступников).

В конечном счете, обе платформы уязвимы для компрометации. Ключевыми факторами являются удобство и мотивация. Хотя разработка вредоносного инструмента для iOS требует больших затрат времени, усилий и денег, наличие множества устройств, работающих в идентичной среде, означает, что шансы на успех в значительном масштабе выше.

Ключевыми факторами являются удобство и мотивация. Хотя разработка вредоносного инструмента для iOS требует больших затрат времени, усилий и денег, наличие множества устройств, работающих в идентичной среде, означает, что шансы на успех в значительном масштабе выше.

Хотя многие устройства Android, вероятно, будут уязвимы для взлома, разнообразие аппаратного и программного обеспечения затрудняет развертывание одного вредоносного инструмента для широкой пользовательской базы.

Как узнать, что за мной наблюдают?

Хотя утечка более 50 000 предположительно контролируемых телефонных номеров кажется большой проблемой, маловероятно, что шпионское ПО Pegasus использовалось для слежки за кем-либо, кто не является публично известным или политически активным.

Сама природа шпионского ПО заключается в том, чтобы оставаться скрытым и незамеченным на устройстве. Тем не менее, существуют механизмы, показывающие, было ли ваше устройство скомпрометировано.

(Относительно) простой способ определить это — воспользоваться набором инструментов мобильной проверки Amnesty International (MVT). Этот инструмент может работать как под Linux, так и под MacOS, и может проверять файлы и конфигурацию вашего мобильного устройства, анализируя резервную копию, сделанную с телефона.

Этот инструмент может работать как под Linux, так и под MacOS, и может проверять файлы и конфигурацию вашего мобильного устройства, анализируя резервную копию, сделанную с телефона.

Хотя анализ не подтвердит или не опровергнет факт взлома устройства, он выявляет признаки взлома, которые могут свидетельствовать о заражении.

В частности, инструмент может обнаруживать наличие определенного программного обеспечения (процессов), запущенного на устройстве, а также ряд доменов, используемых как часть глобальной инфраструктуры, поддерживающей шпионскую сеть.

Что я могу сделать, чтобы лучше защитить себя?

Несмотря на то, что большинство людей вряд ли станут мишенью этого типа атаки, все же есть простые шаги, которые вы можете предпринять, чтобы свести к минимуму свою потенциальную подверженность не только Pegasus, но и другим вредоносным атакам.

1) При использовании устройства открывайте ссылки только из известных и надежных контактов и источников. Pegasus развертывается на устройствах Apple через ссылку iMessage. И это тот же метод, который используется многими киберпреступниками как для распространения вредоносных программ, так и для менее технических мошенничеств. Тот же совет относится к ссылкам, отправляемым по электронной почте или другим приложениям для обмена сообщениями.

Pegasus развертывается на устройствах Apple через ссылку iMessage. И это тот же метод, который используется многими киберпреступниками как для распространения вредоносных программ, так и для менее технических мошенничеств. Тот же совет относится к ссылкам, отправляемым по электронной почте или другим приложениям для обмена сообщениями.

2) Убедитесь, что на вашем устройстве установлены все соответствующие исправления и обновления. Хотя наличие стандартизированной версии операционной системы создает стабильную базу для атакующих, она по-прежнему является вашей лучшей защитой.

Если вы используете Android, не полагайтесь на уведомления о новых версиях операционной системы. Проверьте наличие последней версии самостоятельно, так как производитель вашего устройства может не предоставлять обновления.

3) Хотя это может показаться очевидным, вам следует ограничить физический доступ к вашему телефону. Сделайте это, включив блокировку булавкой, пальцем или лицом на устройстве.

Для любой учетной записи-призрака, которой разрешено оставаться подключенной к корпоративным ресурсам, следует хотя бы отключить возможность удаленного подключения;

Для любой учетной записи-призрака, которой разрешено оставаться подключенной к корпоративным ресурсам, следует хотя бы отключить возможность удаленного подключения; Чтобы это сделать в Facebook, следует перейти во вкладку Facebook settings, далее Account Settings и выбрать пункт Account Security. Здесь можно настроить функцию, которая позволит отслеживать вход в вашу учетную запись из любого компьютера или мобильного устройства.

Чтобы это сделать в Facebook, следует перейти во вкладку Facebook settings, далее Account Settings и выбрать пункт Account Security. Здесь можно настроить функцию, которая позволит отслеживать вход в вашу учетную запись из любого компьютера или мобильного устройства.