Как взломать аккаунт ВКонтакте по ID?

Ведя разговор о взломе страницы, следует уточнить, какой именно вид взлом ВК подразумевается. Если необходимо войти на собственную страницу, когда забыт логин и пароль – это один вопрос. Как взломать страницу Вконтакте по ID другого человека – другая проблема.

Что такое ID?

Этим знаком обозначается идентификатор. Все пользователи соцсети имеют собственный цифровой ID. После регистрации его можно изменить на собственный адрес, который в любом случае будет начинаться с «vk.com».

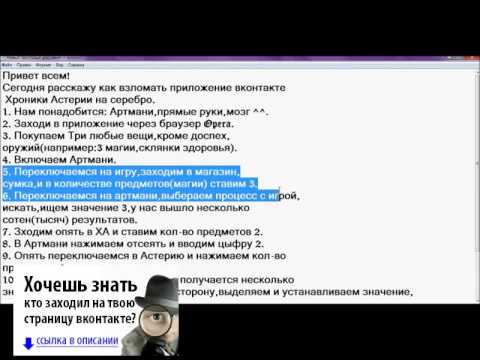

Как взломать ВК по ID через программу?

Если незаконность взлома чужой страницы не останавливает, тогда можно рассмотреть все варианты. На некоторых электронных ресурсах есть программы (бесплатные для скачивания), которые якобы должны помочь подобрать пароль к любому логину ВКонтакте. Такие программы имеют яркое описание, которое не соответствует реальности. Программ/серверов, которые волшебным образом взламывают аккаунты, в природе не существует. За ними прячутся обычные вирусы, собирающие пароли к электронными ящикам, логинам в социальных сетях и т.п. Скачав такую программу на компьютер, где нет (drweb.com/) антивируса Dr.Web, Касперского или иного другого, пользователь фактически открывает доступ к собственным аккаунтам.

За ними прячутся обычные вирусы, собирающие пароли к электронными ящикам, логинам в социальных сетях и т.п. Скачав такую программу на компьютер, где нет (drweb.com/) антивируса Dr.Web, Касперского или иного другого, пользователь фактически открывает доступ к собственным аккаунтам.

Как взломать ВК через ID без программ?

Все реальные способы по взлому странички в социальной сети основываются на смекалке. Подобрать пароль для аккаунта можно вручную. Однако для этого надо знать человека, чтобы хотя бы навскидку отгадать его пароль.

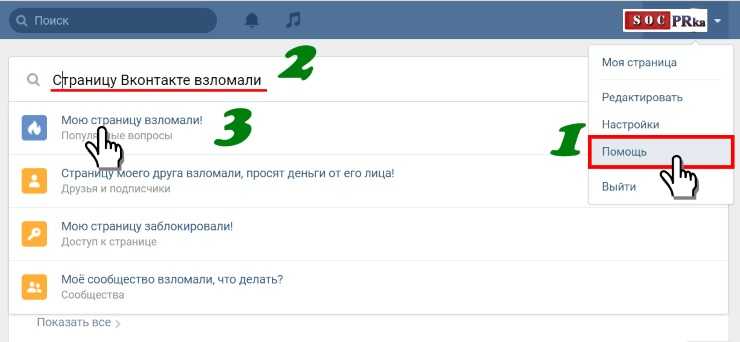

Прочитав информацию на соответствующих форумах, можно узнать, как взломать ВК по ID, как создать сильный пароль, как защитить собственный компьютер и т.п.

Как взломать В Контакте по ID через почту?

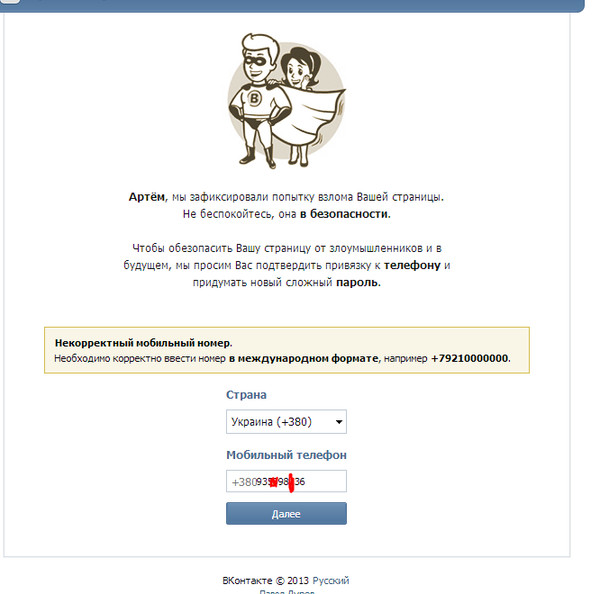

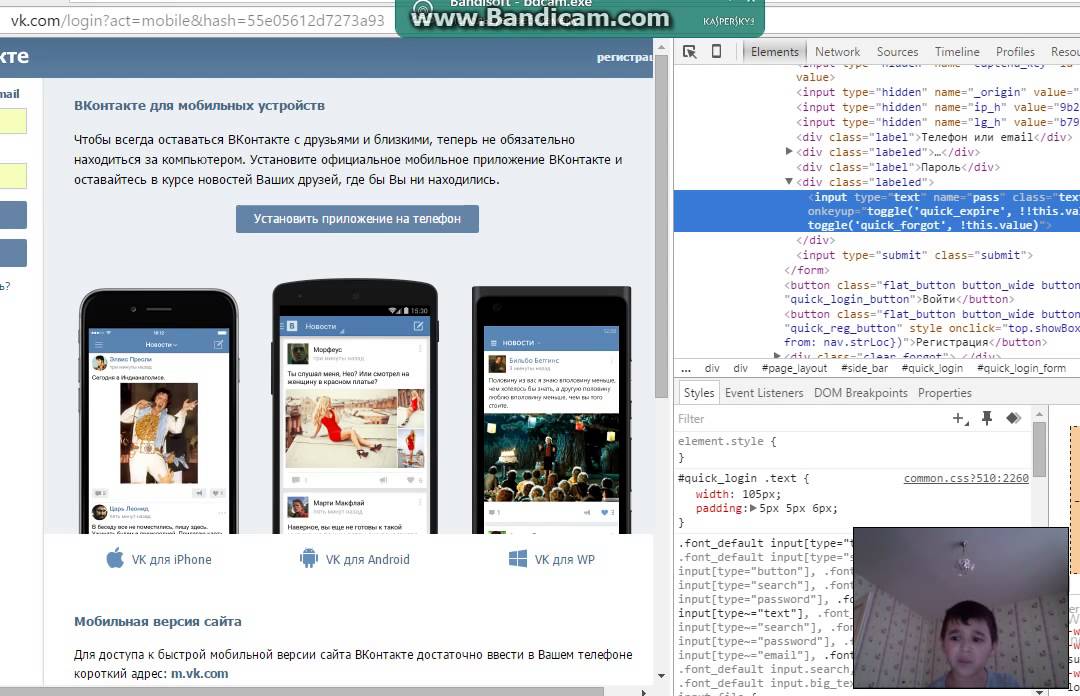

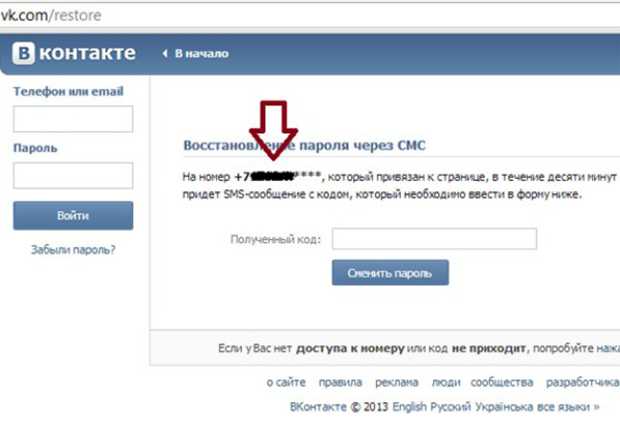

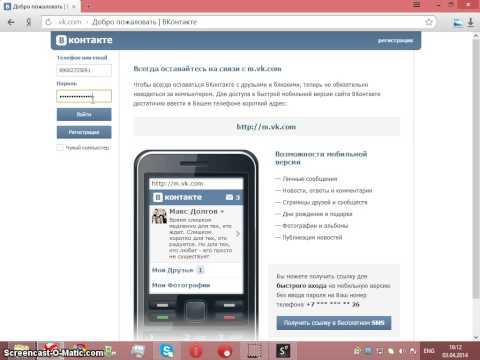

При входе на собственную страничку ВКонтакте требуется ввести либо номер телефона (с кодом), либо адрес электронной почты. При взломе самого ящика можно зайти в аккаунт через восстановление пароля. Здесь обязательное условие, чтобы страничка не была привязана к номеру телефона, в противном случае хозяину аккаунта получит код-подтверждение о смене пароля в виде SMS-сообщения. На сегодняшний день практически не осталось страничек, которые не были бы привязаны к номеру телефона, поэтому такой вариант взлом Одноклассников странички не эффективен. Благодаря привязке (vk.com/restore) восстановление доступа к странице ВКонтакте стало, по мнению аналитиков, более безопасным.

На сегодняшний день практически не осталось страничек, которые не были бы привязаны к номеру телефона, поэтому такой вариант взлом Одноклассников странички не эффективен. Благодаря привязке (vk.com/restore) восстановление доступа к странице ВКонтакте стало, по мнению аналитиков, более безопасным.

Чего не следует делать после того, как получилось взломать Контакт по ID?

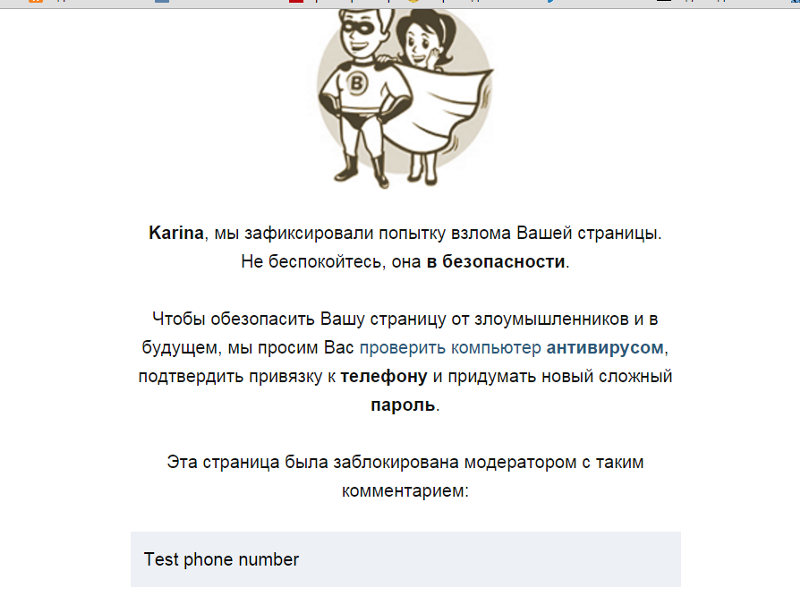

После взлома странички не стоит менять пароль. ВКонтакте потребуется подтверждение в виде ввода специального цифрового кода, приходящего на телефонный номер. Владелец страницы быстро заподозрит что-то неладное.

Как взломать ВК зная ID для просмотра закрытых страниц?

Некоторые пользователи ограничивают доступ посторонних для просмотра некоторых данных, видеофайлов и фотографий и т.п. Для просмотра скрытой информации взламывать аккаунт не обязательно. Главное здесь — знать идентификатор.

Я «взломал» свои учетные записи, используя номер своего мобильного телефона: вот что я узнал

Как директор компании по расследованию кибер-рисков и бывший кибер-аналитик ФБР, я хорошо знаком с угрозами подмены SIM-карты. У многих людей термин «подмена SIM-карты» вызывает в воображении образ хакера, подключающегося к телефонной компании, или иностранных боевиков, подменяющих SIM-карты, чтобы избежать правительственной слежки. На самом деле обмен SIM-картами — это законная функция, которая ежедневно используется в телефонных компаниях по всему миру. На самом базовом уровне замена SIM-карты используется поставщиком телефонных услуг для переноса существующего номера мобильного телефона человека на новую SIM-карту и телефон.

У многих людей термин «подмена SIM-карты» вызывает в воображении образ хакера, подключающегося к телефонной компании, или иностранных боевиков, подменяющих SIM-карты, чтобы избежать правительственной слежки. На самом деле обмен SIM-картами — это законная функция, которая ежедневно используется в телефонных компаниях по всему миру. На самом базовом уровне замена SIM-карты используется поставщиком телефонных услуг для переноса существующего номера мобильного телефона человека на новую SIM-карту и телефон.

К сожалению, преступники научились использовать обмен SIM-картами для получения прибыли. Преступники обманом или подкупом сотрудников телефонной компании переносят номер мобильного телефона жертвы на новую SIM-карту и телефон, контролируемый преступником. Но зачем преступнику хотеть получить контроль над чьим-то номером мобильного телефона?

Откройте для себя современную концепцию аутентификации мобильного телефона. Это практика, используемая поставщиками онлайн-услуг для проверки личности пользователя путем отправки одноразового пароля на номер мобильного телефона, который ранее был связан с этой учетной записью с использованием двухфакторной аутентификации (2FA). Хотя это простой способ сбросить забытые пароли, он также позволяет любому, кто контролирует этот номер мобильного телефона, получить доступ к электронной почте, социальным сетям и финансовым счетам, привязанным к этому номеру. Если греческий воин Ахиллес является представителем 2FA во всей его красе, то аутентификация мобильного телефона на основе SMS является ахиллесовой пятой.

Хотя это простой способ сбросить забытые пароли, он также позволяет любому, кто контролирует этот номер мобильного телефона, получить доступ к электронной почте, социальным сетям и финансовым счетам, привязанным к этому номеру. Если греческий воин Ахиллес является представителем 2FA во всей его красе, то аутентификация мобильного телефона на основе SMS является ахиллесовой пятой.

Взлом трех учетных записей с помощью одного номера телефона

Идея взломать чей-то номер телефона была настолько интригующей, что я решил смоделировать взлом своих собственных учетных записей, используя только свой мобильный телефон. Я начал со своей учетной записи Twitter, где я выбрал «Забыли пароль?» и получил опцию «Введите номер телефона». На тот момент я не помнил, чтобы когда-либо подключал свой аккаунт в Твиттере к номеру мобильного телефона, но решил попробовать.

Я сразу же получил одноразовый пароль от Twitter и смог прочитать код через уведомление на заблокированном экране моего мобильного телефона. После ввода кода на веб-сайте Twitter мне было предложено ввести новый пароль, и я получил полный контроль над учетной записью. Поскольку SMS-уведомления появляются на заблокированном экране моего телефона, любой, у кого есть физический доступ к моему телефону и моему номеру телефона, мог получить доступ к моей учетной записи в Твиттере.

После ввода кода на веб-сайте Twitter мне было предложено ввести новый пароль, и я получил полный контроль над учетной записью. Поскольку SMS-уведомления появляются на заблокированном экране моего телефона, любой, у кого есть физический доступ к моему телефону и моему номеру телефона, мог получить доступ к моей учетной записи в Твиттере.

Больше всего в моем эксперименте с Твиттером беспокоит то, что любой член семьи, друг или коллега, у которого был мой номер телефона, может ввести его в поле «Забыли пароль?» Твиттера? поле, взять мой заблокированный телефон, чтобы просмотреть одноразовый пароль, и получить полный контроль над своей учетной записью. Смена симки даже не понадобилась.

Последствия этого сценария для конфиденциальности вызывают тревогу, но это также подчеркивает возможность того, что человек может получить оскорбительный контент, рассылаемый из своих учетных записей в социальных сетях, или, что еще хуже, стать замешанным в преступлении, совершенном кем-то, кто получил контроль над их учетными записями. Злоумышленнику (например, проживающему отдельно супругу или мстительному коллеге) потребуется только доступ к номеру телефона жертвы и заблокированному телефону. Я получил уведомление по электронной почте от Twitter о том, что мой пароль был сброшен, но злоумышленник может получить доступ к моей учетной записи электронной почты, используя тот же метод, и удалить все уведомления.

Злоумышленнику (например, проживающему отдельно супругу или мстительному коллеге) потребуется только доступ к номеру телефона жертвы и заблокированному телефону. Я получил уведомление по электронной почте от Twitter о том, что мой пароль был сброшен, но злоумышленник может получить доступ к моей учетной записи электронной почты, используя тот же метод, и удалить все уведомления.

Воодушевленный взломом моей учетной записи Twitter, я применил ту же технику против своей устаревшей учетной записи Hotmail и добился того же результата. Шаги для Hotmail включали нажатие «Забыли пароль», ввод моего (очень вероятного) адреса электронной почты и последующее приглашение ввести номер моего мобильного телефона. На мой мобильный телефон был отправлен одноразовый пароль, что позволило мне сбросить пароль и получить доступ к многолетней переписке по электронной почте, минуя сложный пароль, который я установил для учетной записи. Я начал понимать, как легко подменщик SIM-карты или любопытный человек может получить доступ к различным учетным записям, контролируя номер телефона.

В этот момент я был в режиме «думай как злоумышленник» и искал в своем почтовом ящике Hotmail финансовые отчеты. Я нашел электронное письмо от финансового учреждения и нажал «Просмотреть выписку». Взлом финансового счета требовал немного больше усилий, чем просто ввод номера мобильного телефона, но единственным дополнительным препятствием был ввод номера социального страхования, который часто можно приобрести на торговых площадках даркнета. На этом этапе моего эксперимента я получил доступ к учетной записи в социальной сети, учетной записи электронной почты, заполненной финансовыми отчетами, и финансовому счету, с которого я мог переводить средства.

Извлеченные уроки

Чему я научился, взламывая мои учетные записи с помощью мобильного телефона? В основном, если бы мои учетные записи не были связаны с моим мобильным телефоном и были бы защищены исключительно сложными паролями, которые я использую, они были бы на более безопасными.

Действительно, двухфакторная аутентификация используется для первоначальной привязки номера телефона пользователя к онлайн-аккаунту; однако после первоначального подтверждения номера телефона процесс аутентификации часто возвращается к однофакторной аутентификации (номеру телефона) для аутентификации учетных записей.

Действительно, двухфакторная аутентификация используется для первоначальной привязки номера телефона пользователя к онлайн-аккаунту; однако после первоначального подтверждения номера телефона процесс аутентификации часто возвращается к однофакторной аутентификации (номеру телефона) для аутентификации учетных записей.Ложное чувство безопасности, поощряемое сценарием аутентификации на основе SMS, делает пользователей уязвимыми для атак с подменой SIM-карты и уязвимостей конфиденциальности. Если вы не отключили определенные функции уведомлений на своем телефоне, кто-то, имеющий доступ к вашему заблокированному телефону, может получить доступ к вашим социальным сетям, электронной почте и потенциально финансовым счетам, используя только общедоступный номер телефона и адрес электронной почты.

Вывод

Этот эксперимент побудил меня внести некоторые немедленные изменения, которые я предлагаю вам также рассмотреть:

- Я удалю свой номер телефона из своих онлайн-аккаунтов и буду аутентифицировать учетные записи со сложными парольными фразами и более надежными вариантами 2FA, такими как Google Authenticator, Microsoft Authenticator, Duo или USB-аппаратное устройство аутентификации, такое как YubiKey.

(Конечно, я не буду связывать свой номер мобильного телефона с этими приложениями 2FA.)

(Конечно, я не буду связывать свой номер мобильного телефона с этими приложениями 2FA.) - Я буду защищать конфиденциальное содержимое электронной почты, архивируя и создавая резервные копии электронной почты, чтобы злоумышленник не мог получить к ней доступ в случае взлома.

- Для защиты от замены SIM-карты я добавлю PIN-код в свою мобильную учетную запись и планирую запрашивать передачу SIM-карты только лично для моей учетной записи.

- Чтобы предотвратить атаки аутентификации мобильного телефона со стороны мошенников, я отключил уведомления на экране блокировки моего телефона.

Итог: Ключевая функция, рекламируемая для повышения безопасности вашей учетной записи — добавление номера мобильного телефона — на самом деле оказалась вектором атаки в растущем числе инцидентов с подменой SIM-карты. Последствия этого для безопасности и конфиденциальности серьезны, и отрасли необходимо перейти к более безопасным механизмам аутентификации вместо аутентификации мобильного телефона на основе SMS.

Связанный контент:

- 6 менеджеров паролей для малого бизнеса

- Социальные сети: предпочтительный канал корпоративного кибершпионажа

-

- Криптовалюта на 5 миллионов долларов украдена в ходе операции по захвату SIM-карты

Как найти учетные записи в социальных сетях по именам пользователей с помощью Sherlock « Null Byte :: WonderHowTo

- По Коди

- Разведка

При исследовании человека с использованием разведывательных данных из открытых источников цель состоит в том, чтобы найти подсказки, которые связывают информацию о цели в более широкую картину. Псевдонимы идеально подходят для этого, потому что они уникальны и связывают данные вместе, поскольку люди часто повторно используют их в учетных записях в Интернете. С помощью Sherlock мы можем мгновенно отслеживать учетные записи в социальных сетях, созданные с уникальным псевдонимом на многих онлайн-платформах одновременно.

С помощью единственной подсказки, такой как адрес электронной почты или отображаемое имя, Шерлок может постепенно увеличивать наши знания о цели по мере того, как мы узнаем об их действиях в Интернете.

- Не пропустите: проведите OSINT-разведку целевого домена с помощью Raccoon Scanner

Что может найти Шерлок

Аккаунты в социальных сетях — богатый источник подсказок. Одна учетная запись в социальной сети может содержать ссылки на другие, которые используют другие псевдонимы, что дает вам еще один раунд поиска для включения новых обнаруженных лидов. Изображения из фотографий профиля легко поместить в обратный поиск изображений, что позволяет вам находить другие профили, использующие то же изображение, когда у цели есть предпочтительная фотография профиля.

Даже текст описания в профиле часто можно копировать и вставлять между профилями, что позволяет искать профили, созданные с идентичным текстом профиля или описаниями. В нашем примере я воспользуюсь предложением коллеги-писателя Null Byte нацелиться на учетные записи в социальных сетях Нила Брина, режиссера многих очень напряженных фильмов, таких как классический хакерский фильм «Роковые находки ».

Что вам понадобится

Требуется Python 3.6 или более поздней версии, но помимо этого вам просто понадобится pip3 для установки Sherlock на ваш компьютер. У меня он отлично работал на macOS и Ubuntu, так что он кажется кроссплатформенным. Если вы хотите узнать больше о проекте, вы можете посетить его простую страницу GitHub.

- Не пропустите: Как использовать SpiderFoot для сбора данных OSINT

Шаг 1: Установите Python и Sherlock

Чтобы начать, мы можем следовать инструкциям, включенным в репозиторий GitHub. В новом окне терминала выполните следующие команды, чтобы установить Sherlock и все необходимые зависимости.

В новом окне терминала выполните следующие команды, чтобы установить Sherlock и все необходимые зависимости.

~$ клон git https://github.com/sherlock-project/sherlock.git ~$ CD Шерлок ~/sherlock$ pip3 install -r requirements.txt

Если что-то пошло не так, убедитесь, что у вас установлены python3 и python3-pip, так как они необходимы для установки Sherlock. После завершения установки вы можете запустить python3 sherlock.py -h из папки /sherlock, чтобы увидеть меню справки.

~/sherlock$ python3 sherlock.py -h

использование: sherlock.py [-h] [--версия] [--verbose] [--rank]

[--folderoutput FOLDEROUTPUT] [--output ВЫВОД] [--tor]

[--unique-tor] [--csv] [--site SITE_NAME]

[--proxy PROXY_URL] [--json JSON_FILE]

[--proxy_list PROXY_LIST] [--check_proxy CHECK_PROXY]

[--print-найдено]

ИМЯ ПОЛЬЗОВАТЕЛЯ [ИМЯ ПОЛЬЗОВАТЕЛЯ ...]

Шерлок: поиск имен пользователей в социальных сетях (версия 0. 5.8)

позиционные аргументы:

USERNAMES Одно или несколько имен пользователей для проверки в социальных сетях.

необязательные аргументы:

-h, --help показать это справочное сообщение и выйти

--version Показать информацию о версии и зависимостях.

--verbose, -v, -d, --debug

Отображение дополнительной отладочной информации и метрик.

--rank, -r Представлять веб-сайты, упорядоченные по их глобальному Alexa.com

место по популярности.

--folderoutput ВЫВОД В ПАПКУ, -fo ВЫВОД В ПАПКУ

При использовании нескольких имен пользователей вывод результатов

будут сохранены в этой папке.

--output ВЫВОД, -o ВЫВОД

При использовании одного имени пользователя вывод результата

будут сохранены в этом файле.

--tor, -t Делать запросы через TOR; увеличивает время работы; требует

TOR должен быть установлен и указан в системном пути.

--unique-tor, -u Делать запросы через TOR с новой схемой TOR после каждого

запрос; увеличивает время работы; требует, чтобы ТОР был

установлен и находится в системном пути.

5.8)

позиционные аргументы:

USERNAMES Одно или несколько имен пользователей для проверки в социальных сетях.

необязательные аргументы:

-h, --help показать это справочное сообщение и выйти

--version Показать информацию о версии и зависимостях.

--verbose, -v, -d, --debug

Отображение дополнительной отладочной информации и метрик.

--rank, -r Представлять веб-сайты, упорядоченные по их глобальному Alexa.com

место по популярности.

--folderoutput ВЫВОД В ПАПКУ, -fo ВЫВОД В ПАПКУ

При использовании нескольких имен пользователей вывод результатов

будут сохранены в этой папке.

--output ВЫВОД, -o ВЫВОД

При использовании одного имени пользователя вывод результата

будут сохранены в этом файле.

--tor, -t Делать запросы через TOR; увеличивает время работы; требует

TOR должен быть установлен и указан в системном пути.

--unique-tor, -u Делать запросы через TOR с новой схемой TOR после каждого

запрос; увеличивает время работы; требует, чтобы ТОР был

установлен и находится в системном пути. --csv Создать файл значений, разделенных запятыми (CSV).

--site SITE_NAME Ограничить анализ только перечисленными сайтами. Добавить несколько

параметры для указания более одного сайта.

--proxy PROXY_URL, -p PROXY_URL

Делайте запросы через прокси. например

носки5://127.0.0.1:1080

--json JSON_FILE, -j JSON_FILE

Загрузить данные из файла JSON или онлайн, действительный, JSON

файл.

--proxy_list_СПИСОК_ПРОКСИ, -pl СПИСОК_ПРОКСИ

Делайте запросы через прокси, случайно выбранный из списка

создается из файла .csv.

--check_proxies ПРОВЕРКА_ПРОКСИ, -cp ПРОВЕРКА_ПРОКСИ

Используется с параметром --proxy_list.

скрипт проверит, являются ли прокси, предоставленные в .csv

файл рабочий и анонимный. Поставьте 0, чтобы не было ограничений

успешно проверенные прокси, или другой номер для

установить лимит.

--csv Создать файл значений, разделенных запятыми (CSV).

--site SITE_NAME Ограничить анализ только перечисленными сайтами. Добавить несколько

параметры для указания более одного сайта.

--proxy PROXY_URL, -p PROXY_URL

Делайте запросы через прокси. например

носки5://127.0.0.1:1080

--json JSON_FILE, -j JSON_FILE

Загрузить данные из файла JSON или онлайн, действительный, JSON

файл.

--proxy_list_СПИСОК_ПРОКСИ, -pl СПИСОК_ПРОКСИ

Делайте запросы через прокси, случайно выбранный из списка

создается из файла .csv.

--check_proxies ПРОВЕРКА_ПРОКСИ, -cp ПРОВЕРКА_ПРОКСИ

Используется с параметром --proxy_list.

скрипт проверит, являются ли прокси, предоставленные в .csv

файл рабочий и анонимный. Поставьте 0, чтобы не было ограничений

успешно проверенные прокси, или другой номер для

установить лимит. --print-found Не выводить сайты, где имя пользователя не найдено.

--print-found Не выводить сайты, где имя пользователя не найдено. Как видите, здесь много вариантов, включая варианты использования Tor. Хотя мы не будем их использовать сегодня, эти функции могут пригодиться, когда мы не хотим, чтобы кто-либо знал, кто делает эти запросы напрямую.

Шаг 2. Определение экранного имени

Теперь, когда мы видим, как работает сценарий, пришло время выполнить поиск. Мы загрузим нашу цель, Нила Брина, с псевдонимом, найденным путем поиска в Google «Нил Брин» и «Твиттер».

Это наш парень. Имя экрана, которое мы будем искать, — 9.0009 нейлбрин . Мы отформатируем это как следующую команду, которая будет искать учетные записи в Интернете с именем пользователя «neilbreen» и печатать только найденные результаты. Это значительно уменьшит вывод, так как большинство запросов обычно возвращаются отрицательными. Последний аргумент, -r , организует список найденных учетных записей, по которым веб-сайты наиболее популярны. \

___) | | | | __/ | | | (_) | (__| < '-`) =|-.

|____/|_| |_|\___|_| |_|\___/ \___|_|\_\ /`--.'--' \ .-.

.'`-._ `.\ | Дж /

/ `--.| \__/

[*] Проверка имени пользователя neilbreen на:

[+] Google Plus: https://plus.google.com/+neilbreen

[+] Facebook: https://www.facebook.com/neilbreen

[+] Твиттер: https://www.twitter.com/neilbreen

[+] ВК: https://vk.com/neilbreen

[+] Реддит: https://www.reddit.com/user/neilbreen

[+] Твич: https://m.twitch.tv/neilbreen

[+] Ebay: https://www.ebay.com/usr/neilbreen

[-] Ошибка подключения: GitHub

[-] GitHub: Ошибка!

[+] Имгур: https://imgur.com/user/neilbreen

[+] Pinterest: https://www.pinterest.com/neilbreen/

[-] Ошибка подключения: Roblox

[-] Роблокс: Ошибка!

[+] Spotify: https://open.spotify.com/user/neilbreen

[+] Steam: https://steamcommunity.com/id/neilbreen

[+] SteamGroup: https://steamcommunity.com/groups/neilbreen

[+] SlideShare: https://slideshare.net/neilbreen

[+] Среда: https://medium.

\

___) | | | | __/ | | | (_) | (__| < '-`) =|-.

|____/|_| |_|\___|_| |_|\___/ \___|_|\_\ /`--.'--' \ .-.

.'`-._ `.\ | Дж /

/ `--.| \__/

[*] Проверка имени пользователя neilbreen на:

[+] Google Plus: https://plus.google.com/+neilbreen

[+] Facebook: https://www.facebook.com/neilbreen

[+] Твиттер: https://www.twitter.com/neilbreen

[+] ВК: https://vk.com/neilbreen

[+] Реддит: https://www.reddit.com/user/neilbreen

[+] Твич: https://m.twitch.tv/neilbreen

[+] Ebay: https://www.ebay.com/usr/neilbreen

[-] Ошибка подключения: GitHub

[-] GitHub: Ошибка!

[+] Имгур: https://imgur.com/user/neilbreen

[+] Pinterest: https://www.pinterest.com/neilbreen/

[-] Ошибка подключения: Roblox

[-] Роблокс: Ошибка!

[+] Spotify: https://open.spotify.com/user/neilbreen

[+] Steam: https://steamcommunity.com/id/neilbreen

[+] SteamGroup: https://steamcommunity.com/groups/neilbreen

[+] SlideShare: https://slideshare.net/neilbreen

[+] Среда: https://medium. com/@neilbreen

[-] Ошибка подключения: Scribd

[-] Scribd: Ошибка!

[+] Academia.edu: https://independent.academia.edu/neilbreen

[+] 9Кляп: https://9gag.com/u/neilbreen

[-] Ошибка подключения: GoodReads

[-] GoodReads: Ошибка!

[+] Ваттпад: https://www.wattpad.com/user/neilbreen

[+] Bandcamp: https://www.bandcamp.com/neilbreen

[+] Giphy: https://giphy.com/neilbreen

[+] last.fm: https://last.fm/user/neilbreen

[+] AskFM: https://ask.fm/neilbreen

[+] Disqus: https://disqus.com/neilbreen

[+] Тиндер: https://www.gotinder.com/@neilbreen

[-] Ошибка подключения: Kongregate

[-] Конгрегейт: Ошибка!

[+] Letterboxd: https://letterboxd.com/neilbreen

[+] 500px: https://500px.com/neilbreen

[+] Ньюграундс: https://neilbreen.newgrounds.com

[-] Ошибка подключения: Поездка

[-] Поездка: Ошибка!

[+] Венмо: https://venmo.com/neilbreen

[+] NameMC (скины Minecraft.net): https://namemc.com/profile/neilbreen

[+] Repl.it: https://repl.it/@neilbreen

[-] Ошибка подключения: StreamMe

[-] StreamMe: Ошибка!

[+] CashMe: https://cash.

com/@neilbreen

[-] Ошибка подключения: Scribd

[-] Scribd: Ошибка!

[+] Academia.edu: https://independent.academia.edu/neilbreen

[+] 9Кляп: https://9gag.com/u/neilbreen

[-] Ошибка подключения: GoodReads

[-] GoodReads: Ошибка!

[+] Ваттпад: https://www.wattpad.com/user/neilbreen

[+] Bandcamp: https://www.bandcamp.com/neilbreen

[+] Giphy: https://giphy.com/neilbreen

[+] last.fm: https://last.fm/user/neilbreen

[+] AskFM: https://ask.fm/neilbreen

[+] Disqus: https://disqus.com/neilbreen

[+] Тиндер: https://www.gotinder.com/@neilbreen

[-] Ошибка подключения: Kongregate

[-] Конгрегейт: Ошибка!

[+] Letterboxd: https://letterboxd.com/neilbreen

[+] 500px: https://500px.com/neilbreen

[+] Ньюграундс: https://neilbreen.newgrounds.com

[-] Ошибка подключения: Поездка

[-] Поездка: Ошибка!

[+] Венмо: https://venmo.com/neilbreen

[+] NameMC (скины Minecraft.net): https://namemc.com/profile/neilbreen

[+] Repl.it: https://repl.it/@neilbreen

[-] Ошибка подключения: StreamMe

[-] StreamMe: Ошибка!

[+] CashMe: https://cash. me/neilbreen

[+] Кик: https://ws2.kik.com/user/neilbreen

me/neilbreen

[+] Кик: https://ws2.kik.com/user/neilbreen

Помимо этого вывода, у нас также есть удобный текстовый файл, созданный для хранения результатов. Теперь, когда у нас есть несколько ссылок, давайте посмотрим, что мы можем найти в результатах.

Шаг 4: проверьте список целей на наличие дополнительных подсказок

Чтобы просмотреть наш список целей, введите ls , чтобы найти созданный текстовый файл. В нашем примере это должно быть neilbreen.txt .

~/sherlock$ лс CODE_OF_CONDUCT.md install_packages.sh __pycache__ тесты снимков экрана CONTRIBUTING.md ЛИЦЕНЗИЯ README.md sherlock.py data.json load_proxy.py remove_sites.md site_list.py Dockerfile neilbreen.txt requirements.txt sites.md

Мы можем прочитать содержимое, введя следующую команду cat , которая дает нам множество целевых URL-адресов на выбор.

~/sherlock$ кот neilbreen.txt https://plus.google.com/+нейлбрин https://www.facebook.com/neilbreen https://www.twitter.com/neilbreen https://vk.com/neilbreen https://www.reddit.com/user/neilbreen https://m.twitch.tv/neilbreen https://www.ebay.com/usr/neilbreen https://imgur.com/user/neilbreen https://open.spotify.com/user/neilbreen https://steamcommunity.com/id/neilbreen https://steamcommunity.com/groups/neilbreen https://slideshare.net/neilbreen https://medium.com/@neilbreen https://independent.academia.edu/neilbreen https://9gag.com/u/neilbreen https://www.wattpad.com/user/neilbreen https://www.bandcamp.com/neilbreen https://giphy.com/neilbreen https://last.fm/user/neilbreen https://ask.fm/neilbreen https://disqus.com/neilbreen https://www.gotinder.com/@neilbreen https://letterboxd.com/neilbreen https://500px.com/neilbreen https://neilbreen.newgrounds.com https://venmo.com/neilbreen https://namemc.com/profile/neilbreen https://repl.it/@neilbreen https://cash.me/neilbreen https://ws2.kik.com/user/neilbreen

Некоторые из них мы можем исключить, например Google Plus, который сейчас закрыт. Другие могут быть гораздо более полезными, в зависимости от типа результата, который мы получаем. Из-за статуса международной суперзвезды Нила Брина здесь разбросано множество фан-аккаунтов. Нам нужно будет использовать некоторые методы здравого смысла, чтобы исключить их, пытаясь найти больше информации об этой живой легенде.

Другие могут быть гораздо более полезными, в зависимости от типа результата, который мы получаем. Из-за статуса международной суперзвезды Нила Брина здесь разбросано множество фан-аккаунтов. Нам нужно будет использовать некоторые методы здравого смысла, чтобы исключить их, пытаясь найти больше информации об этой живой легенде.

Во-первых, мы видим, что в списке есть счета Venmo и Cash.me. Хотя здесь это не работает, многие люди оставляют свои платежи Venmo общедоступными, что позволяет вам видеть, кому и когда они платят. В этом примере кажется, что эта учетная запись была создана фанатом для приема пожертвований от имени Нила Брина. Тупик.

Далее мы перемещаемся вниз по списку, организованному в порядке ранжирования самых популярных сайтов. Здесь мы видим учетную запись, которая, скорее всего, будет личной учетной записью.

Ссылка выше также ведет нас на очень небезопасный веб-сайт фильма Нила Брина под названием «Pass-Thru», который может иметь и, вероятно, имеет много уязвимостей.

- Не пропустите: как использовать распознавание лиц для проведения OSINT-анализа

Обратный поиск по изображениям профиля Нила в Letterboxd и Twitter также находит другое отображаемое имя, которое использует цель: neil-breen . Это ведет к активной учетной записи Quora, где цель дает советы случайным незнакомцам.

Мы уже взяли одно псевдоним и через изображение профиля нашли другое псевдоним, о котором изначально не знали.

Другим распространенным источником информации являются веб-сайты, которые люди используют для обмена информацией. Такие вещи, как SlideShare или Prezi, позволяют пользователям делиться презентациями, которые видны всем.

Если цель сделала какие-либо презентации по работе или по личным причинам, мы можем увидеть их здесь. В нашем случае мы не нашли много. Но поиск в учетной записи Reddit, которую мы нашли, показывает, что учетная запись восходит к тому времени, когда Нил Брин не стал огромным.

Первый пост рекламирует его фильм, так что плюс возраст аккаунта означает, что он, вероятно, является законным. Мы видим, что Нилу нравится обмен Армани, он борется с технологиями и пытается придумать, где будет происходить действие его следующего фильма.

Наконец, наша главная жемчужина — активная учетная запись eBay, которая позволяет нам видеть многие вещи, которые покупает Нейл, и читать отзывы продавцов, с которыми он заключал сделки.

Информация здесь позволяет нам копаться в хобби, профессиональных проектах и других подробностях, просочившихся в результате покупок, проверенных eBay и опубликованных под этим псевдонимом.

Sherlock может соединить точки между учетными записями пользователей

Как мы выяснили в ходе нашего выборочного расследования, Sherlock предоставляет множество подсказок, позволяющих найти полезную информацию о цели. От финансовых транзакций Venmo до альтернативных псевдонимов, найденных при поиске любимых фотографий профиля, Шерлок может предоставить шокирующее количество личных данных.

(Конечно, я не буду связывать свой номер мобильного телефона с этими приложениями 2FA.)

(Конечно, я не буду связывать свой номер мобильного телефона с этими приложениями 2FA.) 5.8)

позиционные аргументы:

USERNAMES Одно или несколько имен пользователей для проверки в социальных сетях.

необязательные аргументы:

-h, --help показать это справочное сообщение и выйти

--version Показать информацию о версии и зависимостях.

--verbose, -v, -d, --debug

Отображение дополнительной отладочной информации и метрик.

--rank, -r Представлять веб-сайты, упорядоченные по их глобальному Alexa.com

место по популярности.

--folderoutput ВЫВОД В ПАПКУ, -fo ВЫВОД В ПАПКУ

При использовании нескольких имен пользователей вывод результатов

будут сохранены в этой папке.

--output ВЫВОД, -o ВЫВОД

При использовании одного имени пользователя вывод результата

будут сохранены в этом файле.

--tor, -t Делать запросы через TOR; увеличивает время работы; требует

TOR должен быть установлен и указан в системном пути.

--unique-tor, -u Делать запросы через TOR с новой схемой TOR после каждого

запрос; увеличивает время работы; требует, чтобы ТОР был

установлен и находится в системном пути.

5.8)

позиционные аргументы:

USERNAMES Одно или несколько имен пользователей для проверки в социальных сетях.

необязательные аргументы:

-h, --help показать это справочное сообщение и выйти

--version Показать информацию о версии и зависимостях.

--verbose, -v, -d, --debug

Отображение дополнительной отладочной информации и метрик.

--rank, -r Представлять веб-сайты, упорядоченные по их глобальному Alexa.com

место по популярности.

--folderoutput ВЫВОД В ПАПКУ, -fo ВЫВОД В ПАПКУ

При использовании нескольких имен пользователей вывод результатов

будут сохранены в этой папке.

--output ВЫВОД, -o ВЫВОД

При использовании одного имени пользователя вывод результата

будут сохранены в этом файле.

--tor, -t Делать запросы через TOR; увеличивает время работы; требует

TOR должен быть установлен и указан в системном пути.

--unique-tor, -u Делать запросы через TOR с новой схемой TOR после каждого

запрос; увеличивает время работы; требует, чтобы ТОР был

установлен и находится в системном пути. --csv Создать файл значений, разделенных запятыми (CSV).

--site SITE_NAME Ограничить анализ только перечисленными сайтами. Добавить несколько

параметры для указания более одного сайта.

--proxy PROXY_URL, -p PROXY_URL

Делайте запросы через прокси. например

носки5://127.0.0.1:1080

--json JSON_FILE, -j JSON_FILE

Загрузить данные из файла JSON или онлайн, действительный, JSON

файл.

--proxy_list_СПИСОК_ПРОКСИ, -pl СПИСОК_ПРОКСИ

Делайте запросы через прокси, случайно выбранный из списка

создается из файла .csv.

--check_proxies ПРОВЕРКА_ПРОКСИ, -cp ПРОВЕРКА_ПРОКСИ

Используется с параметром --proxy_list.

скрипт проверит, являются ли прокси, предоставленные в .csv

файл рабочий и анонимный. Поставьте 0, чтобы не было ограничений

успешно проверенные прокси, или другой номер для

установить лимит.

--csv Создать файл значений, разделенных запятыми (CSV).

--site SITE_NAME Ограничить анализ только перечисленными сайтами. Добавить несколько

параметры для указания более одного сайта.

--proxy PROXY_URL, -p PROXY_URL

Делайте запросы через прокси. например

носки5://127.0.0.1:1080

--json JSON_FILE, -j JSON_FILE

Загрузить данные из файла JSON или онлайн, действительный, JSON

файл.

--proxy_list_СПИСОК_ПРОКСИ, -pl СПИСОК_ПРОКСИ

Делайте запросы через прокси, случайно выбранный из списка

создается из файла .csv.

--check_proxies ПРОВЕРКА_ПРОКСИ, -cp ПРОВЕРКА_ПРОКСИ

Используется с параметром --proxy_list.

скрипт проверит, являются ли прокси, предоставленные в .csv

файл рабочий и анонимный. Поставьте 0, чтобы не было ограничений

успешно проверенные прокси, или другой номер для

установить лимит. --print-found Не выводить сайты, где имя пользователя не найдено.

--print-found Не выводить сайты, где имя пользователя не найдено.  facebook.com/neilbreen

https://www.twitter.com/neilbreen

https://vk.com/neilbreen

https://www.reddit.com/user/neilbreen

https://m.twitch.tv/neilbreen

https://www.ebay.com/usr/neilbreen

https://imgur.com/user/neilbreen

https://open.spotify.com/user/neilbreen

https://steamcommunity.com/id/neilbreen

https://steamcommunity.com/groups/neilbreen

https://slideshare.net/neilbreen

https://medium.com/@neilbreen

https://independent.academia.edu/neilbreen

https://9gag.com/u/neilbreen

https://www.wattpad.com/user/neilbreen

https://www.bandcamp.com/neilbreen

https://giphy.com/neilbreen

https://last.fm/user/neilbreen

https://ask.fm/neilbreen

https://disqus.com/neilbreen

https://www.gotinder.com/@neilbreen

https://letterboxd.com/neilbreen

https://500px.com/neilbreen

https://neilbreen.newgrounds.com

https://venmo.com/neilbreen

https://namemc.com/profile/neilbreen

https://repl.it/@neilbreen

https://cash.me/neilbreen

https://ws2.kik.com/user/neilbreen

facebook.com/neilbreen

https://www.twitter.com/neilbreen

https://vk.com/neilbreen

https://www.reddit.com/user/neilbreen

https://m.twitch.tv/neilbreen

https://www.ebay.com/usr/neilbreen

https://imgur.com/user/neilbreen

https://open.spotify.com/user/neilbreen

https://steamcommunity.com/id/neilbreen

https://steamcommunity.com/groups/neilbreen

https://slideshare.net/neilbreen

https://medium.com/@neilbreen

https://independent.academia.edu/neilbreen

https://9gag.com/u/neilbreen

https://www.wattpad.com/user/neilbreen

https://www.bandcamp.com/neilbreen

https://giphy.com/neilbreen

https://last.fm/user/neilbreen

https://ask.fm/neilbreen

https://disqus.com/neilbreen

https://www.gotinder.com/@neilbreen

https://letterboxd.com/neilbreen

https://500px.com/neilbreen

https://neilbreen.newgrounds.com

https://venmo.com/neilbreen

https://namemc.com/profile/neilbreen

https://repl.it/@neilbreen

https://cash.me/neilbreen

https://ws2.kik.com/user/neilbreen