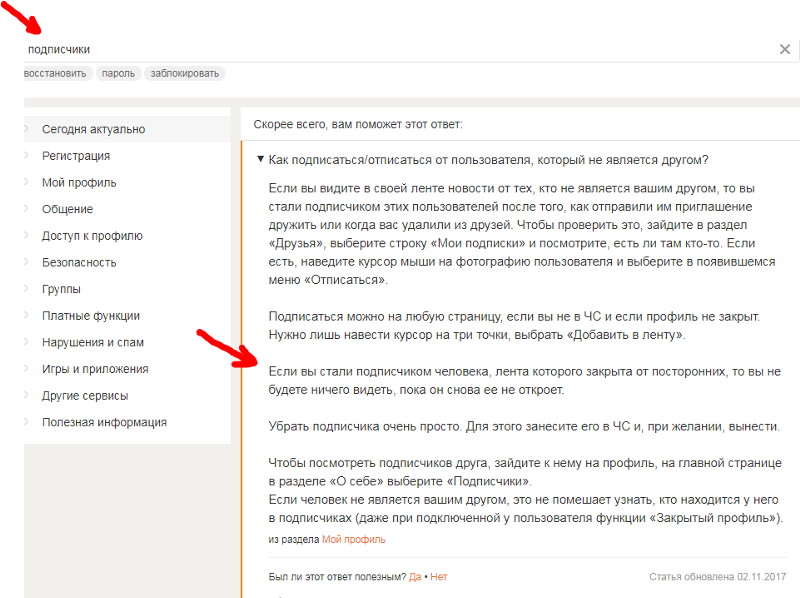

Как закрыть профиль ВК с телефона

Закрытый профиль в социальной сети – это функция, которая доступна каждому пользователю. Приложение ВК недавно решило добавить функцию закрытого профиля в свою систему.

Содержание

- Зачем закрывать профиль и от кого его можно спрятать

- Как закрыть профиль ВК

- Как закрыть профиль в ВК от поисковых систем и незарегистрированных пользователей

- Как будет выглядеть закрытый профиль

- Как снова открыть страницу в ВК

Зачем закрывать профиль и от кого его можно спрятать

Функция стала пользоваться большой популярностью, так как такой аккаунт имеет большое количество преимуществ, такие как:

- Полная конфиденциальность профиля и обладателя. Устанавливая закрытый аккаунт, человек автоматически защищает свои фотографии от скачивания, фамилию, имя и отчество, а также любую доступную информацию;

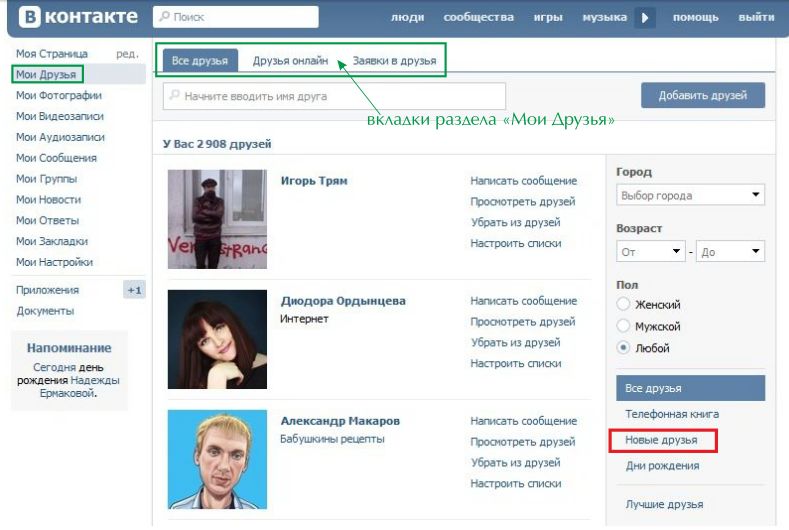

- Никто, кроме друзей, не сможет узнать, сколько у человека друзей, аудио или видеозаписей;

- Можно даже запретить добавляться в друзья или присылать сообщения.

Закрытый профиль – это полная защита своих данных от общества. Если человек не хочет разглашать личную информацию, то он может поставить такой аккаунт у себя в социальной сети.

Делается это в разных целях. Кто-то просто сильно замкнут в себе и не может общаться с другими людьми. Для кого-то ВК – это сугубо кладезь информации. Если человеку не нужно общаться или иметь друзей в нем, а только листать различные посты или, например, вести группу, то закрытый профиль – оптимальный вариант.

Спрятать профиль можно от любого человека. Как говорилось ранее, можно настроить даже такую функцию, когда человек просто не может добавить другого в друзья или написать сообщение. Аккаунт показан только тем, кто находится в друзьях у человека. Как правило, это близкие родственники и люди первой необходимости в общении.

Спрятать можно профиль от:

- Недоброжелателей. Если пользователь не хочет, чтобы о нем распространяли различные грязные слухи, то он может закрыть свою страницу от глаз других людей;

- Мошенников.

Иногда аккаунты закрывают только из-за того, что боятся допустить утечку собственных данных. Мошенники могут по дате рождения взломать страницу. Чтобы этого не допустить, можно закрыть её;

Иногда аккаунты закрывают только из-за того, что боятся допустить утечку собственных данных. Мошенники могут по дате рождения взломать страницу. Чтобы этого не допустить, можно закрыть её; - Всех. Настройки позволяют закрыть профиль от всех людей. Это гарантирует пользователю полную неприкосновенность.

Несмотря на то, что закрытый профиль имеет огромное количество преимуществ, большинство людей с опаской смотрят на такие страницы. Пользователю должен понимать, что его аккаунт вызовет подозрение у людей. Об этом стоит думать, прежде чем закрыть его.

Как закрыть профиль ВК

Закрыть аккаунт в социальной сети ВК можно разными способами:

- Через телефон;

- Через компьютер.

Они практически ничем не отличаются. Единственное различие – носитель, при помощи которого это будет осуществляться. Стоит разобрать два способа.

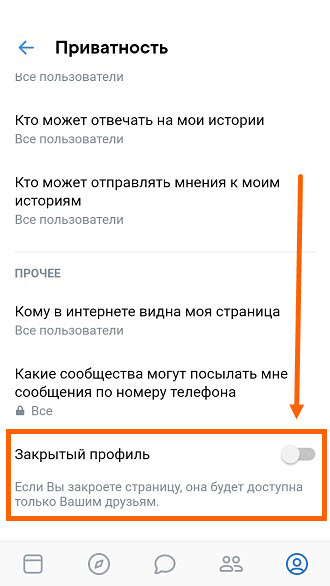

Как закрыть профиль в ВК через телефон

Так как большинство использует телефон в качестве основного источника для входа в социальную сеть, то закрыть аккаунт с помощью него – оптимальный вариант. Процесс достаточно прост:

Процесс достаточно прост:

- Загружаем приложение на свой смартфон, если ранее оно не было установлено. Заходим в Плей Маркет (если система Андроид) и вбиваем в поиске «ВК». Скачиваем первое приложение и открываем его;

- Регистрируемся в нем или же входим на свою страницу;

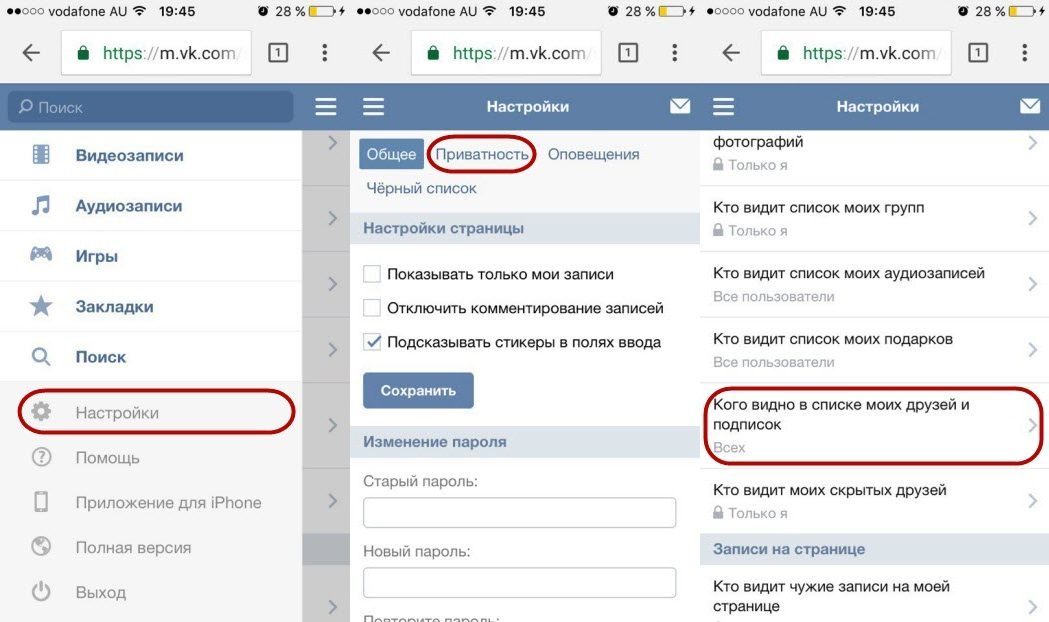

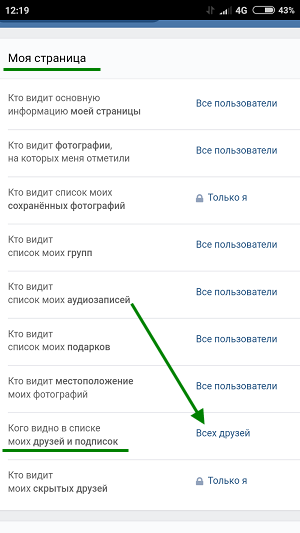

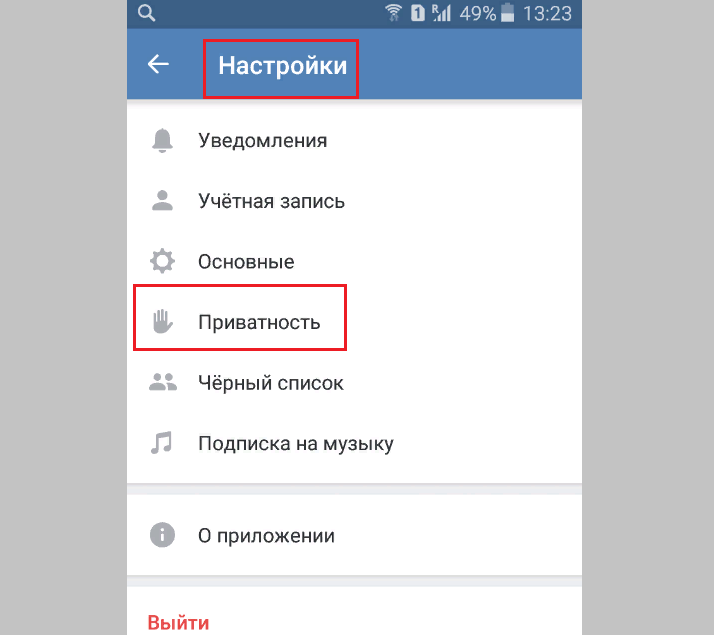

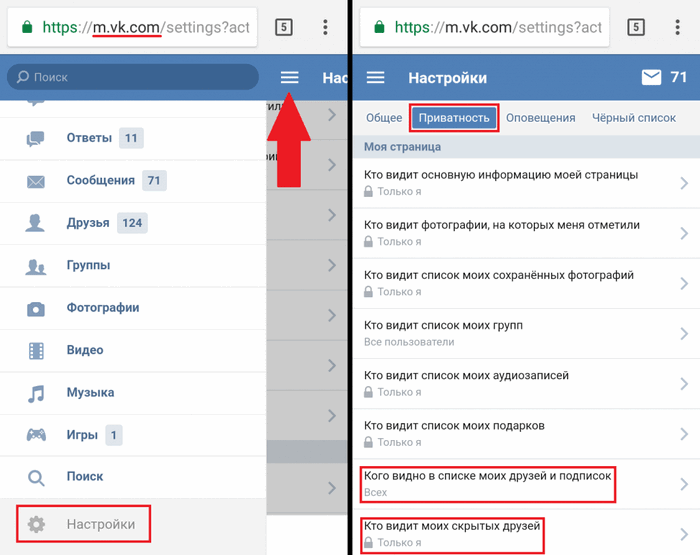

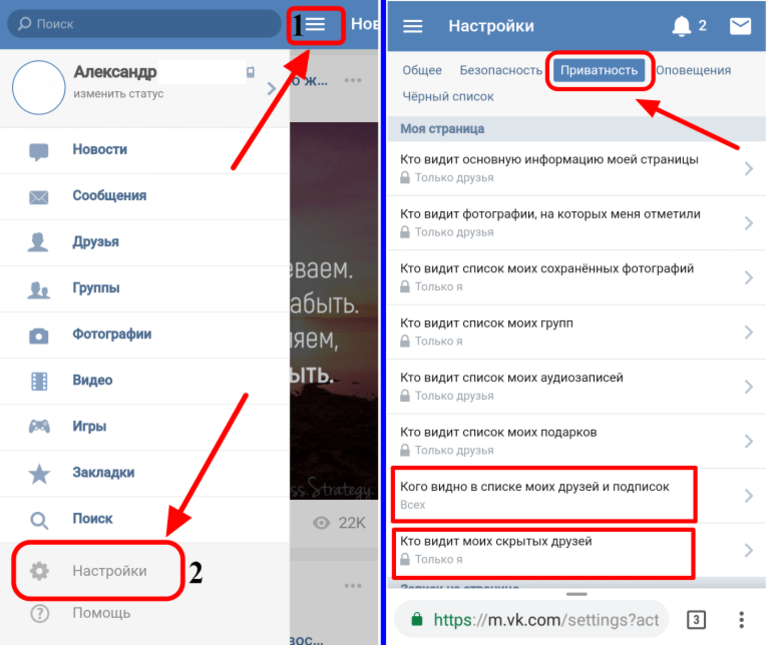

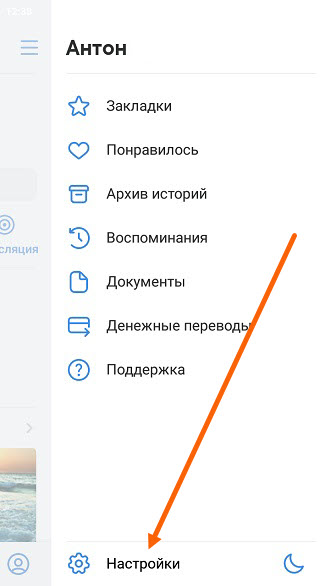

- Далее после авторизации или входа нужно открыть меню, которое располагается в углу экрана. В нем необходимо найти раздел «Настройки». Найдя их, кликаем;

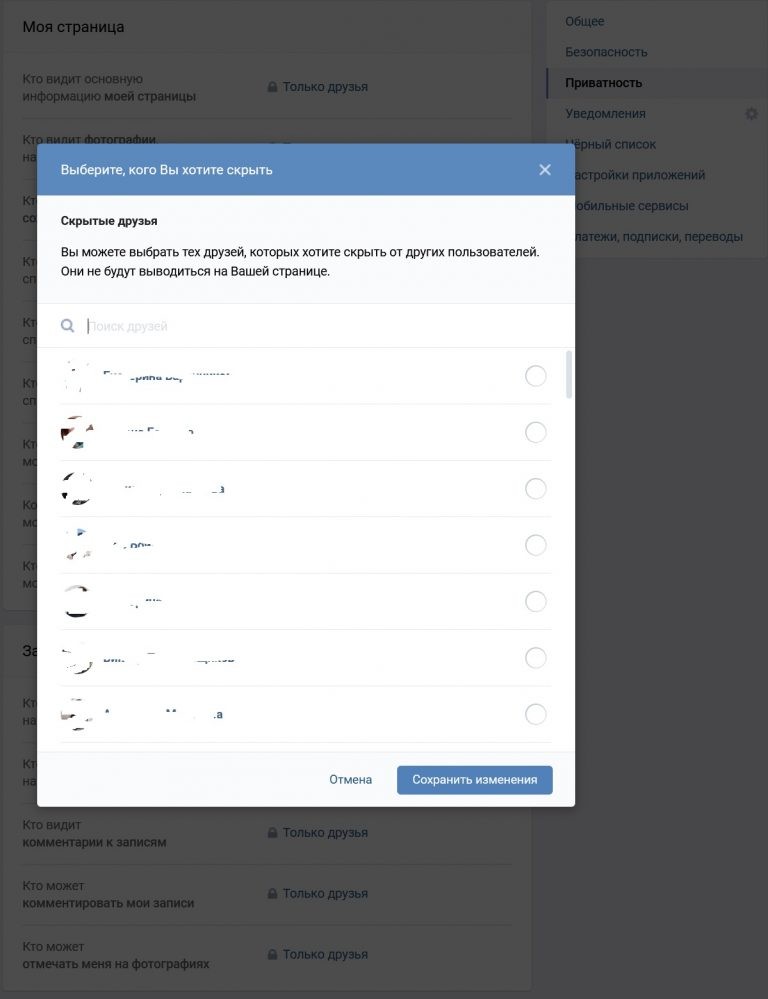

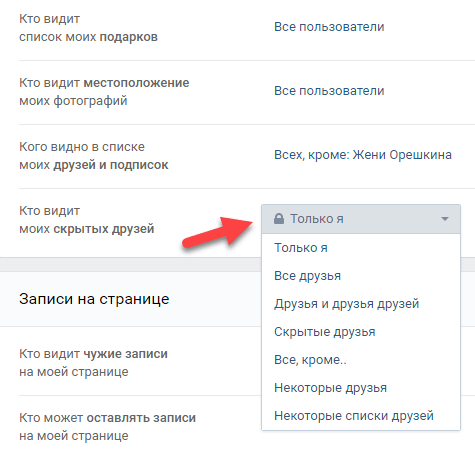

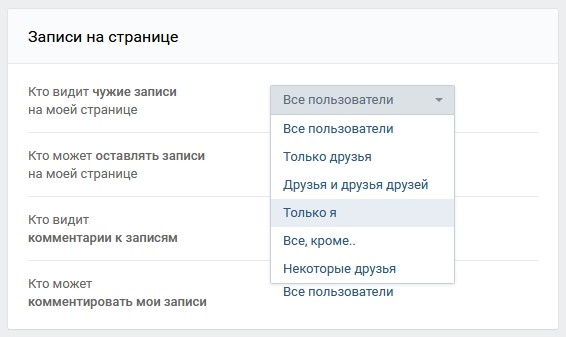

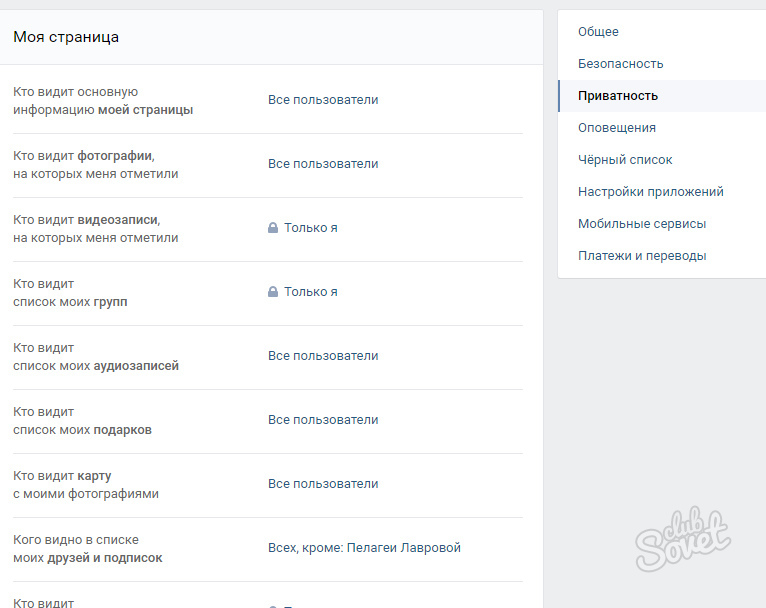

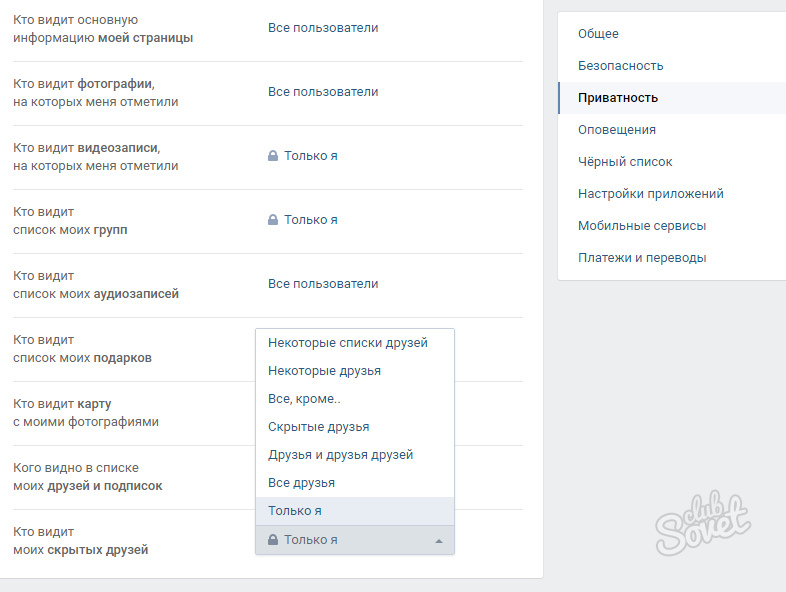

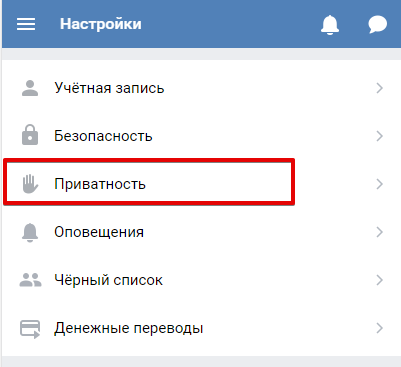

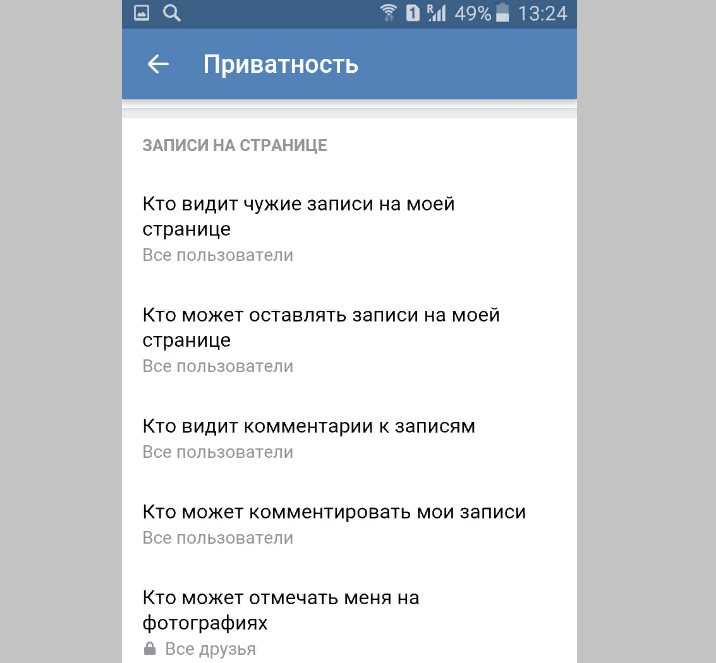

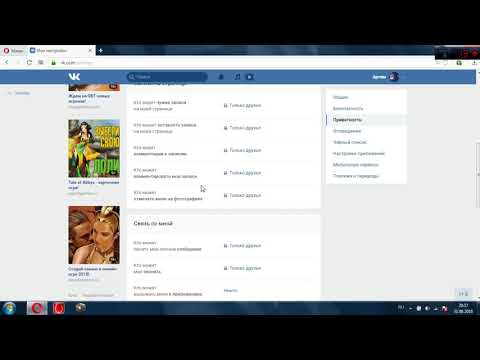

- Переходим в настройки и выбираем раздел «Приватность». В нем доступны различные настройки, которые пользователь может поставить, в том числе закрыть профиль;

- Нужно прокрутить страницу до самого конца, потому что там находится пункт «Закрытый профиль». Кликаем на него;

- Видим переключатель. Переводим его в активное состояние;

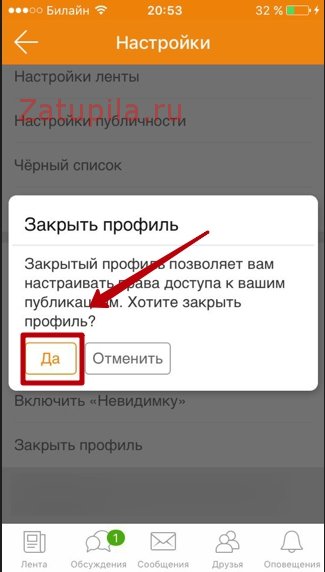

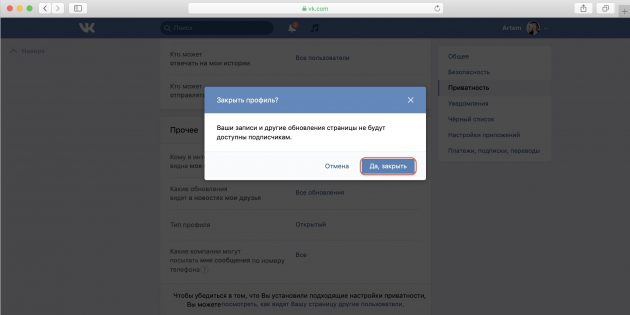

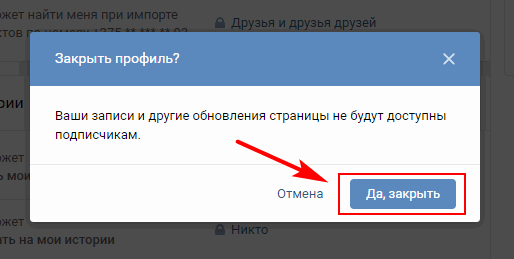

- Подтверждаем операцию кнопкой «Да».

Теперь профиль закрыт от глаз других пользователей. Способ закрытия при помощи телефона практически идентичен с тем же действием на компьютере. Если же человеку удобнее проводить операцию в телефоне, то он может использовать его. Все зависит от того, где пользователю удобнее.

Все зависит от того, где пользователю удобнее.

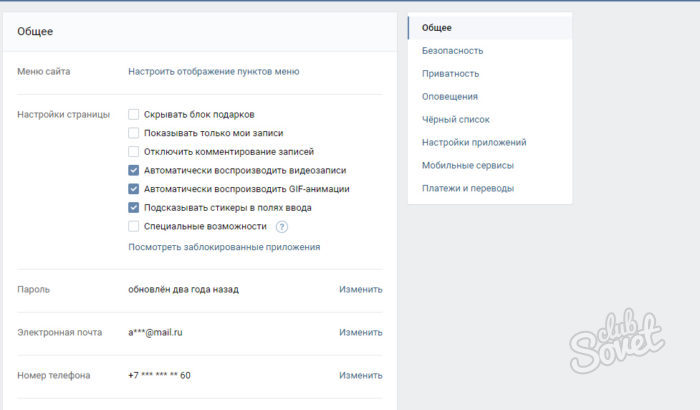

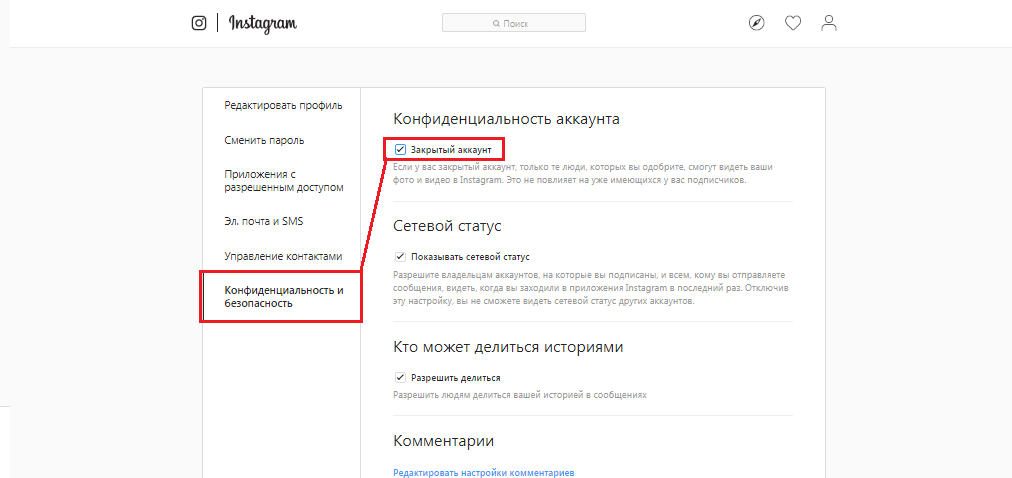

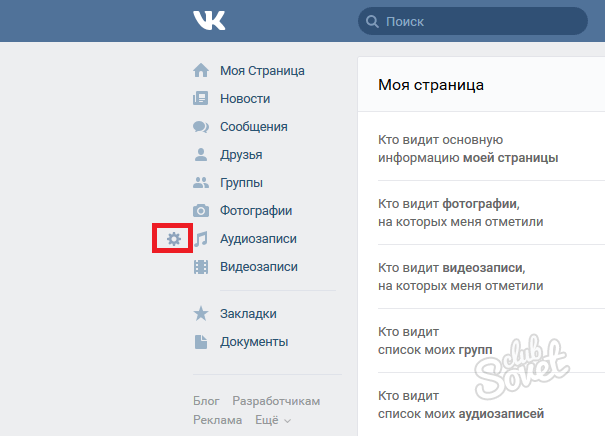

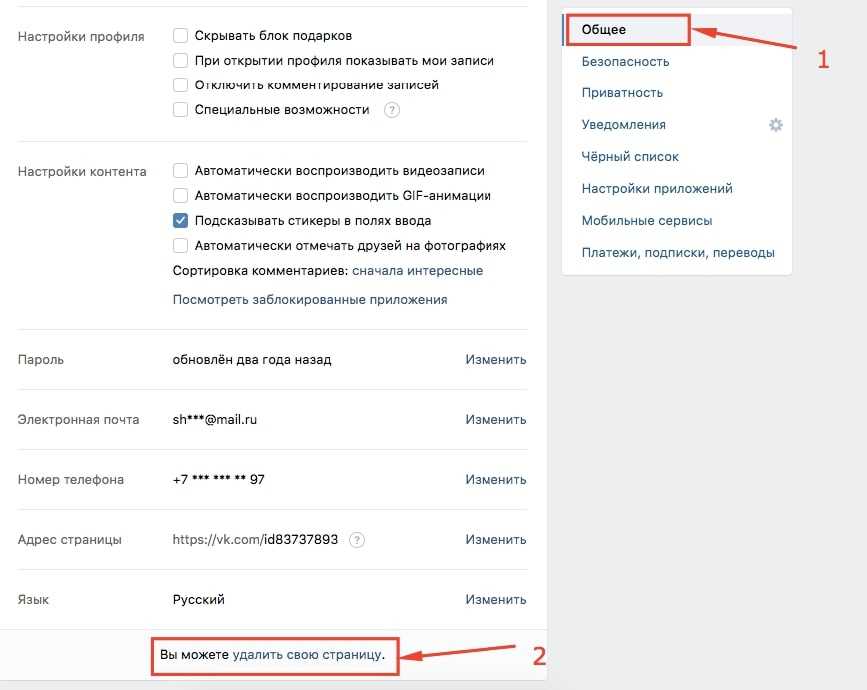

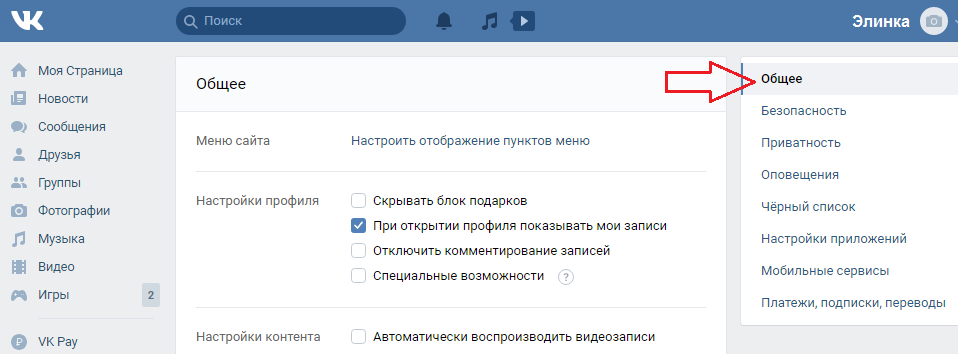

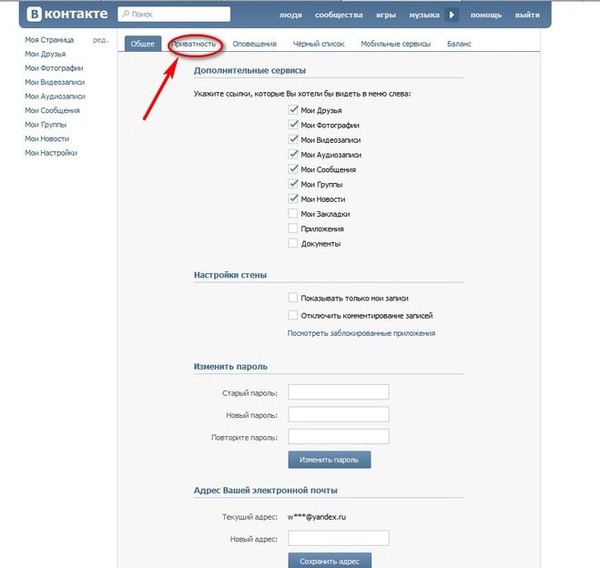

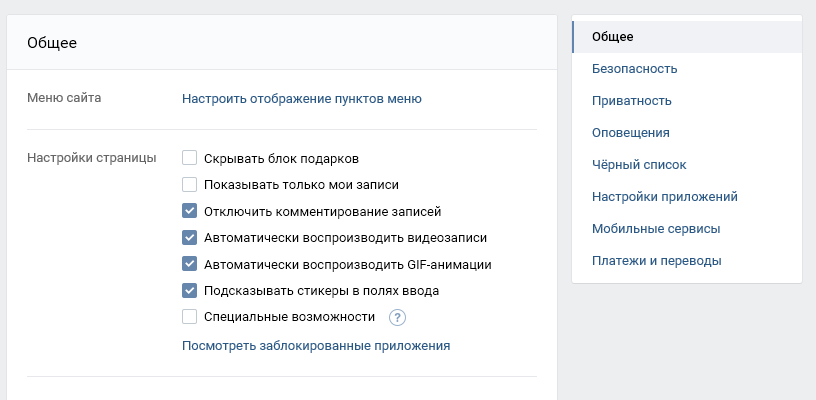

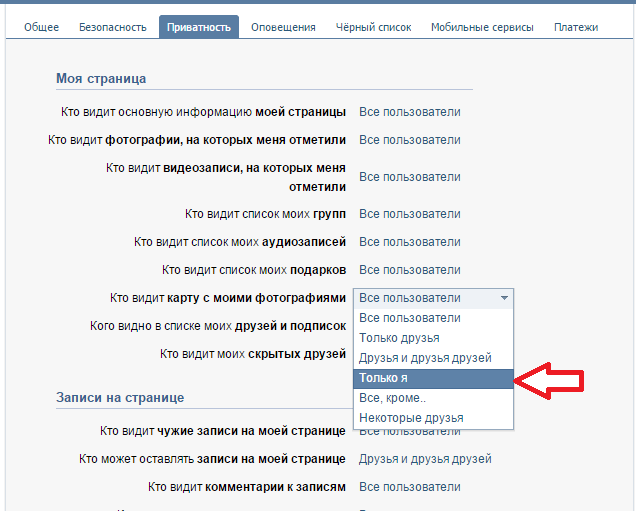

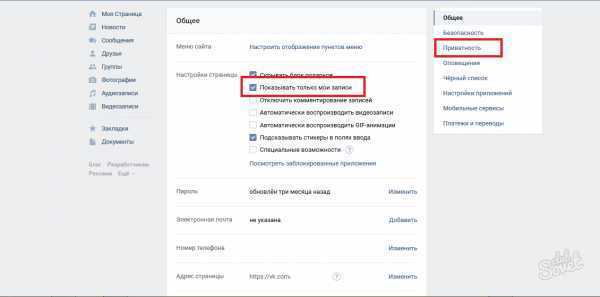

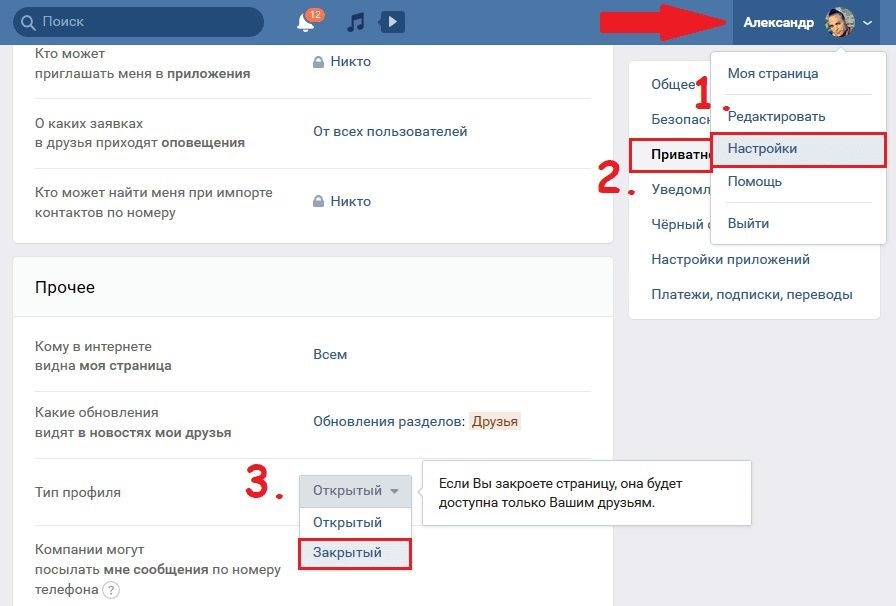

На компьютере

Алгоритм практически идентичен. Единственное и самое решающее – это выбор устройства, с которого происходит все действие. Закрыть страницу при помощи компьютера не составит труда даже начинающему пользователю:

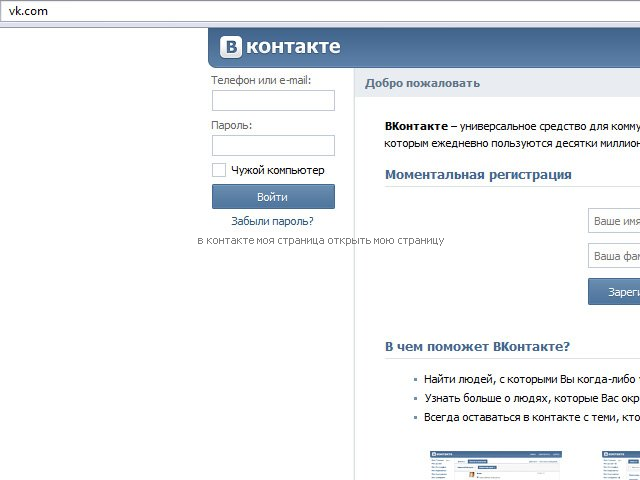

- Переходим на официальную страницу ВК для авторизации. Для этого нужно в поиске собственной системы вбить «ВК» и открыть первую ссылку. Как правило, она и ведет пользователя к авторизации;

- Далее нужно пройти саму авторизации. Либо регистрируемся в системе, либо вводим логин и пароль;

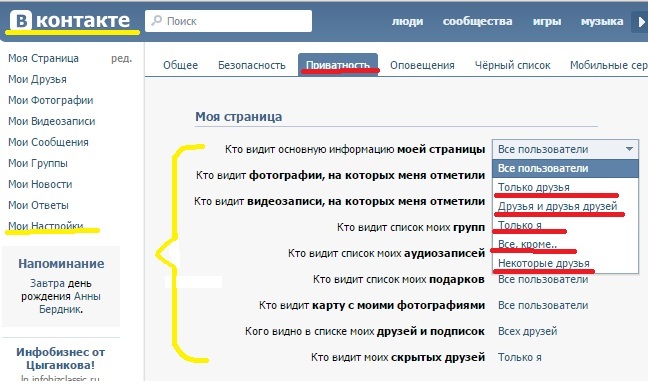

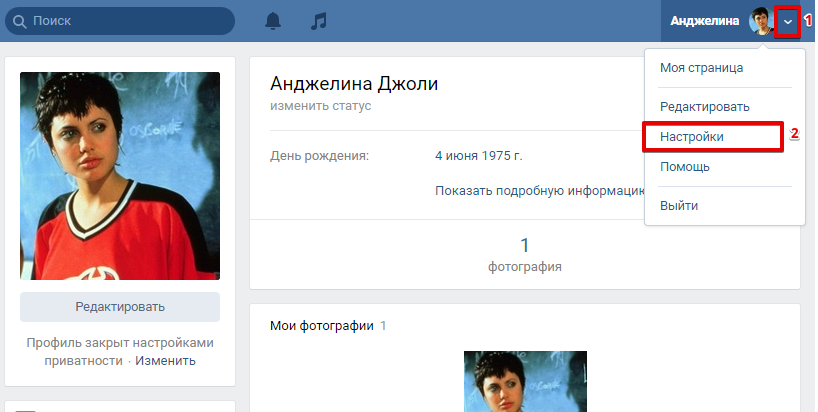

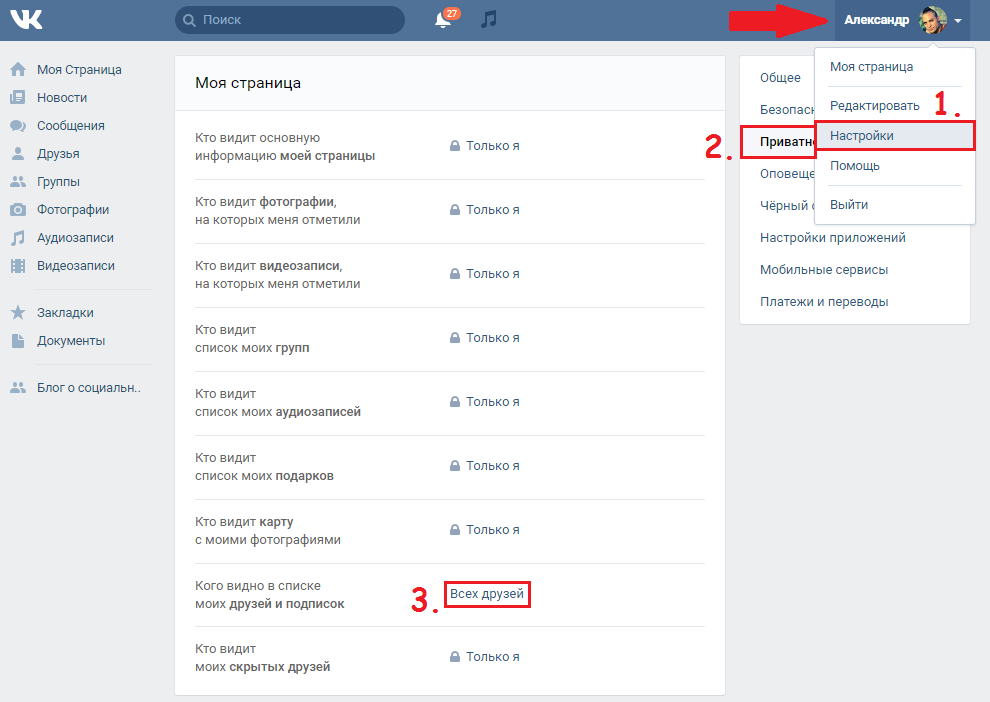

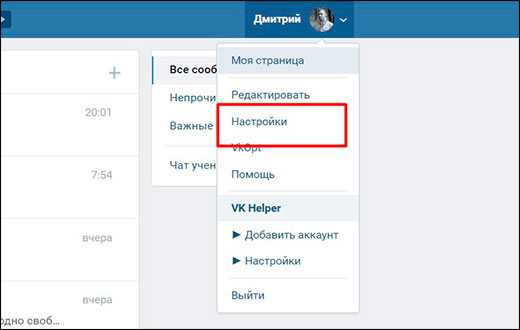

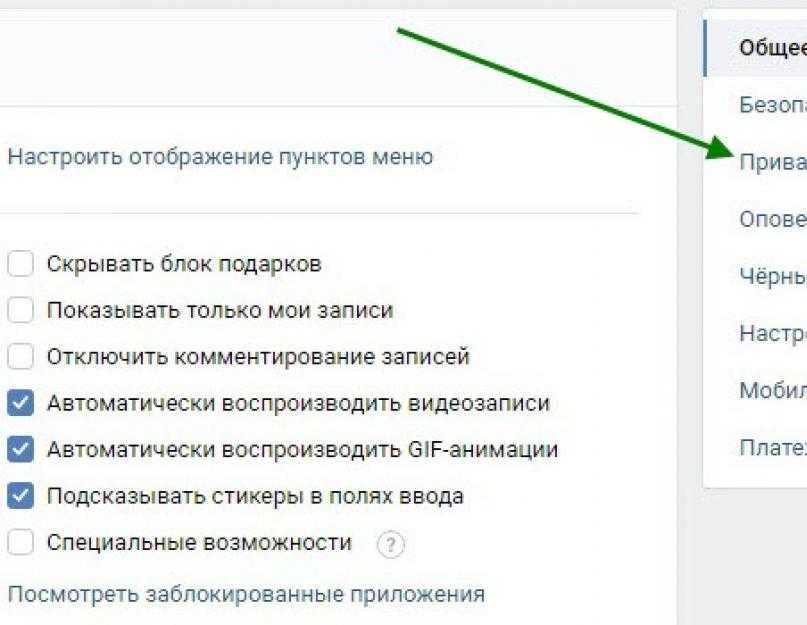

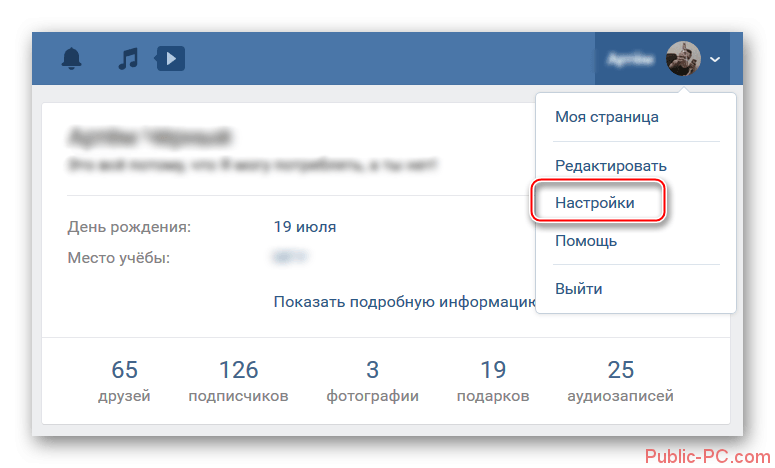

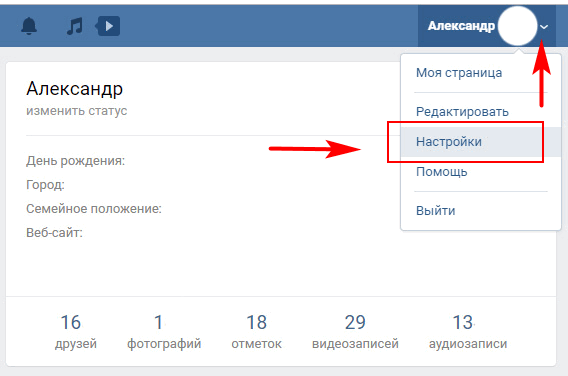

- После этого открываем меню, которое располагается в правом верхнем углу и переходим в «Настройки»;

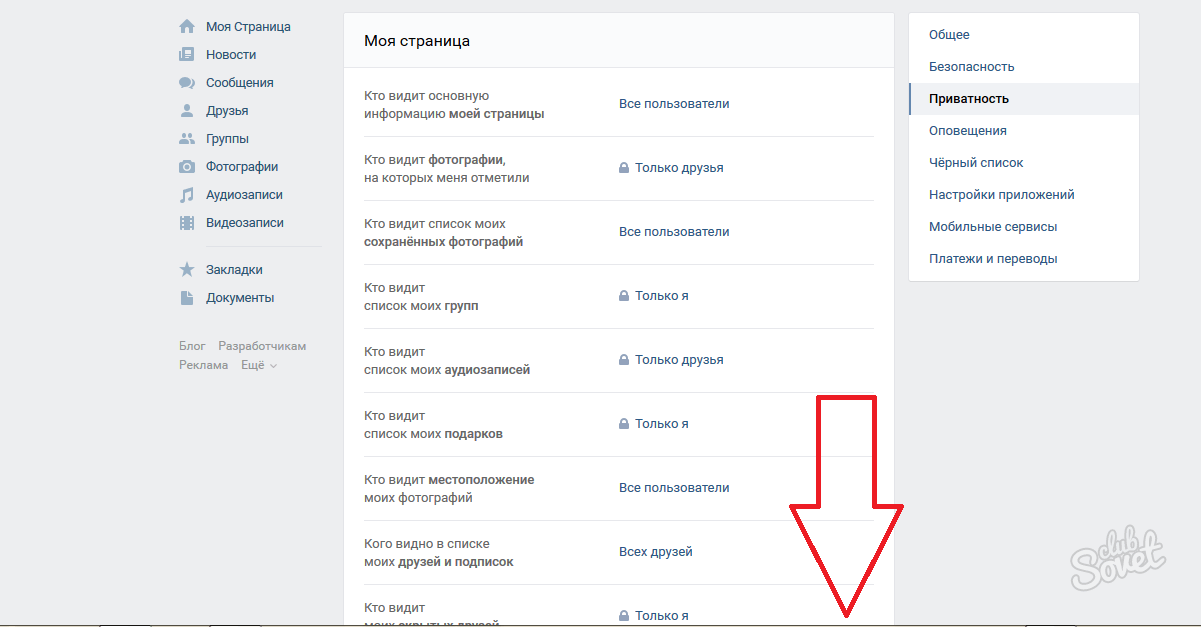

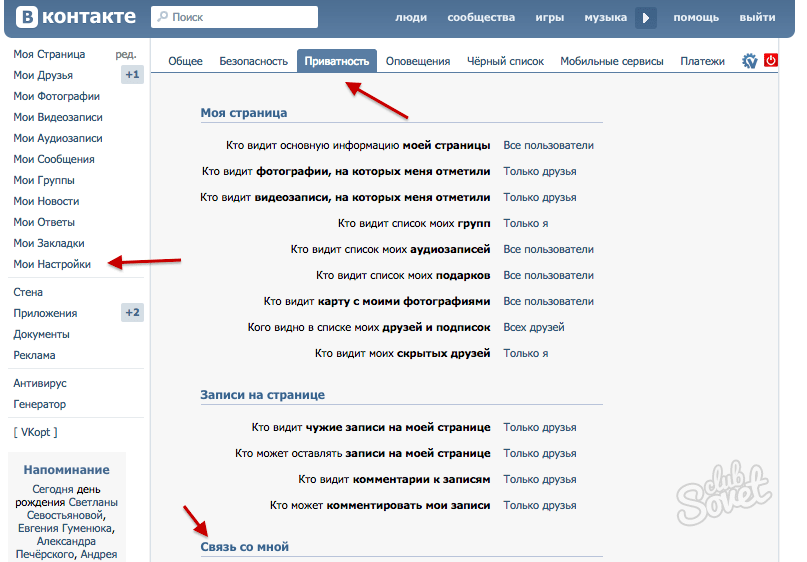

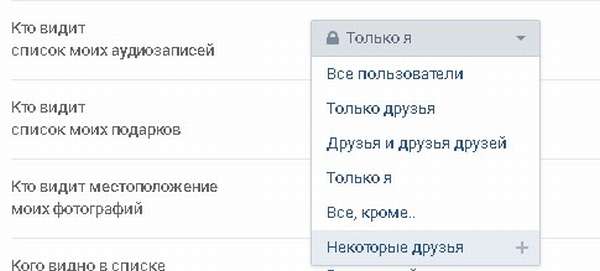

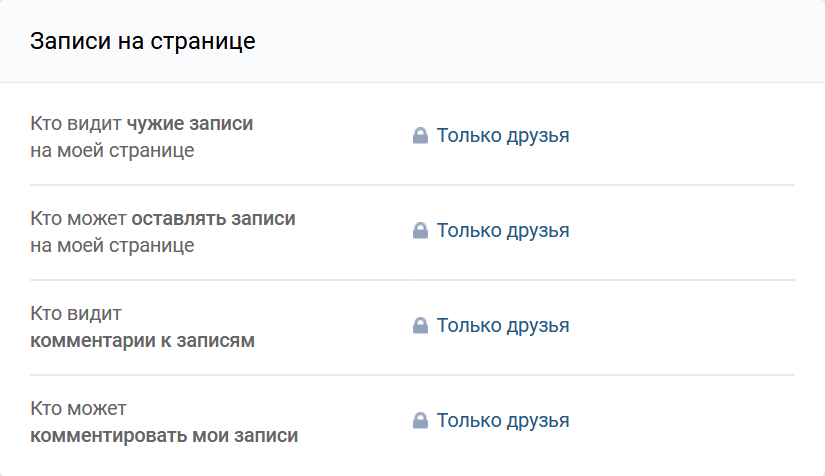

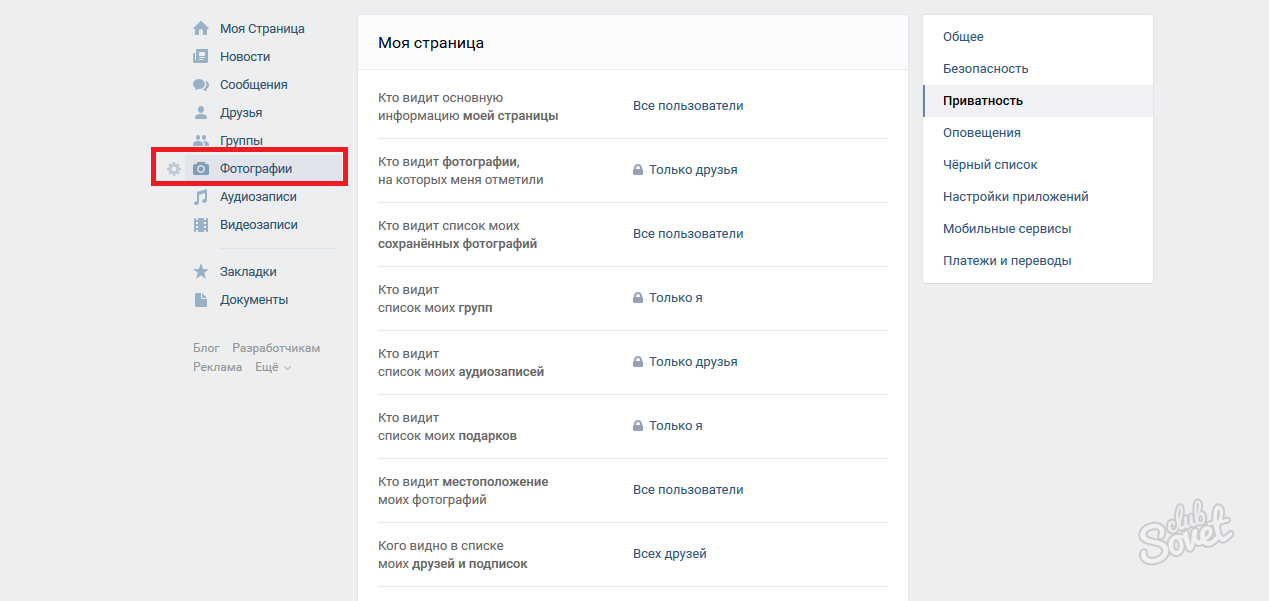

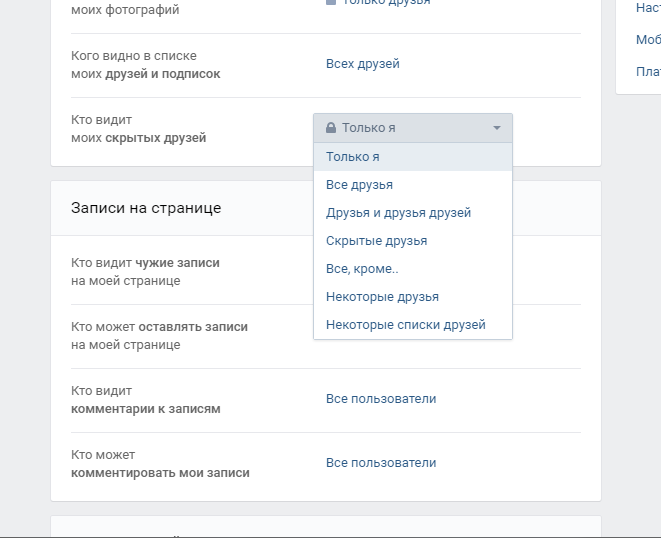

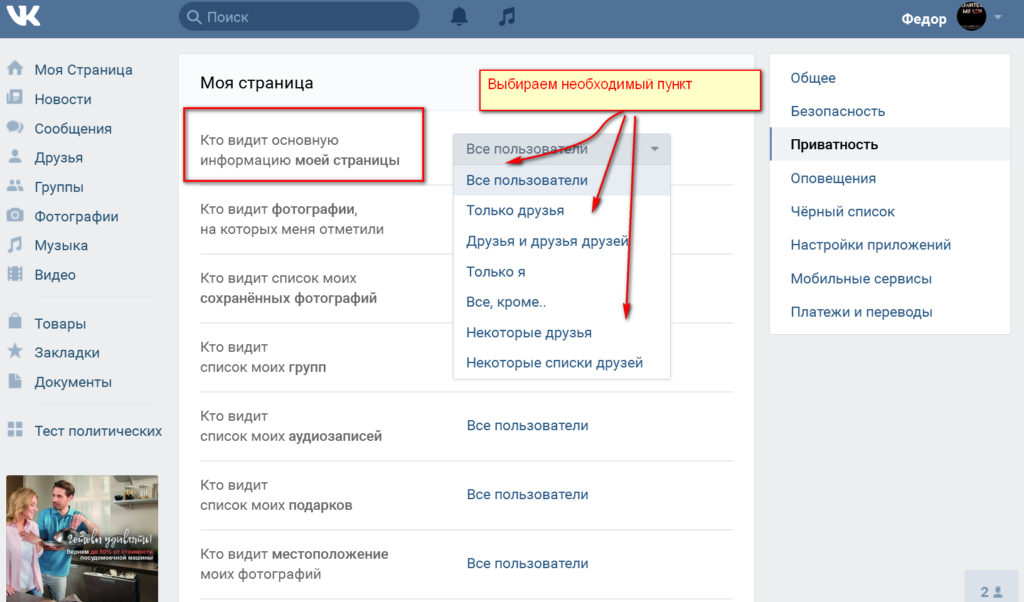

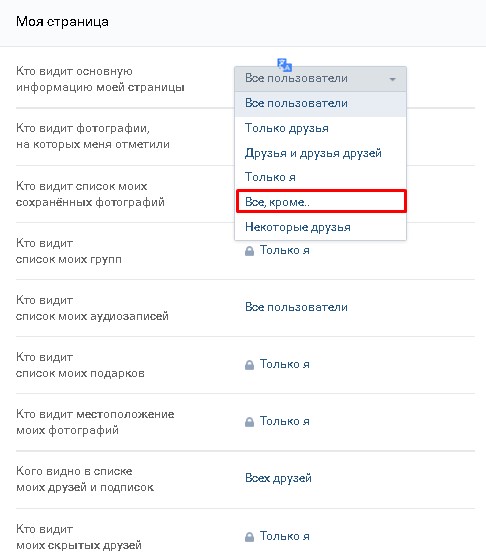

- Открыв их, ищем раздел «Приватность». Также переходим по нему;

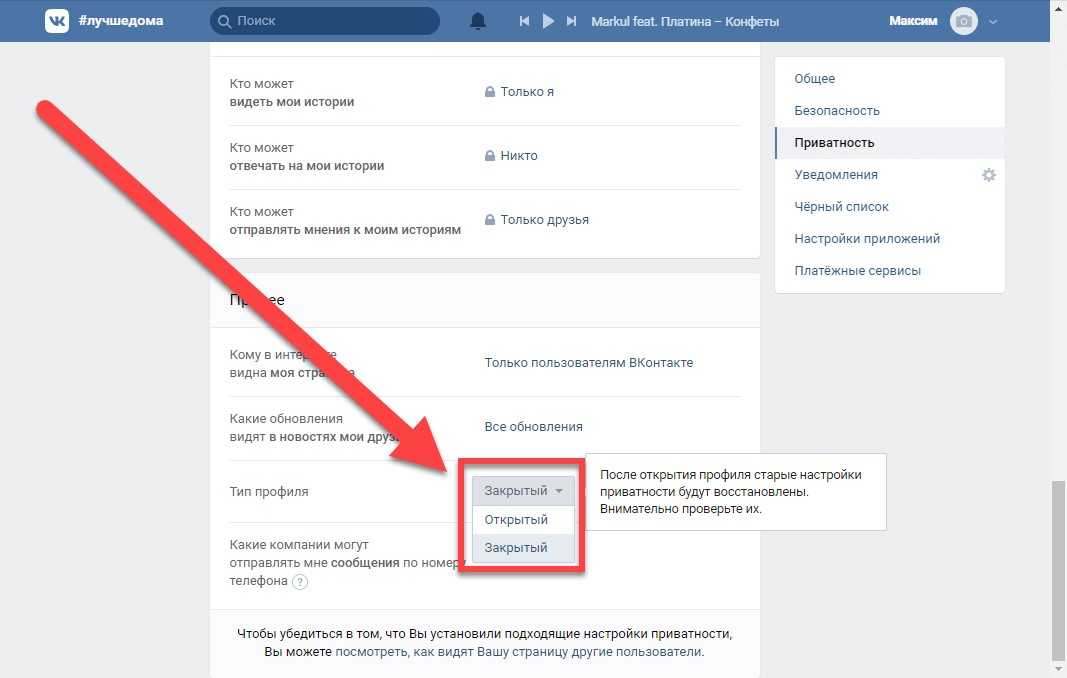

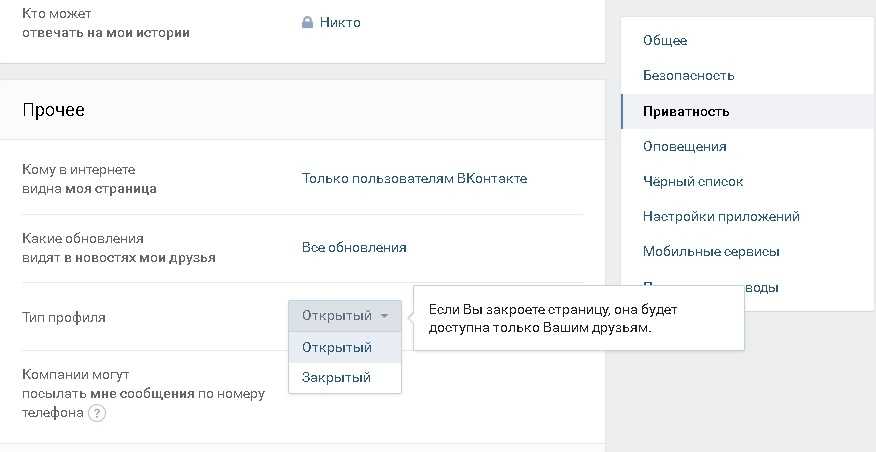

- В этом разделе находим пролистыванием до самого конца пункт «Моя страница». В нем представлено несколько вариантов;

- Выбираем тип везде тип «Только друзья». Это обеспечит доступ только близким родственникам и тем, кто находится у пользователя в друзьях;

- Сохраняем настройки кнопкой «Сохранить».

Таким образом можно без труда закрыть профиль на компьютере самостоятельно.

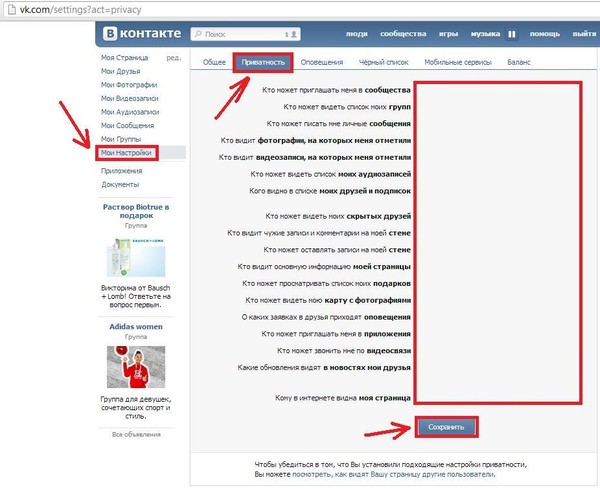

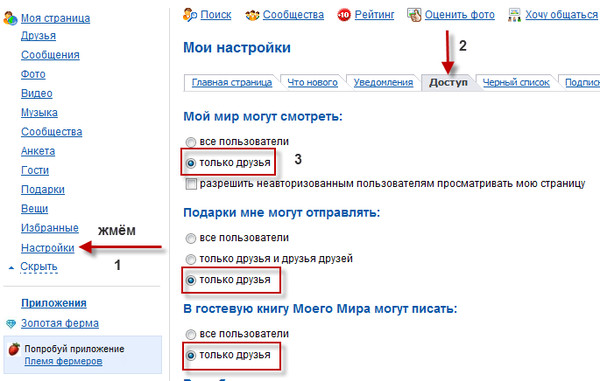

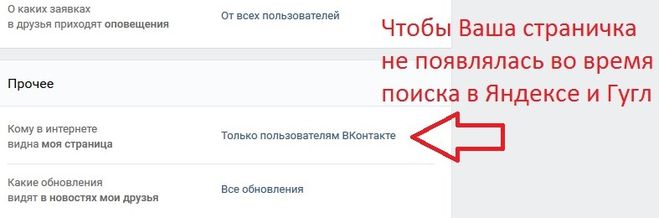

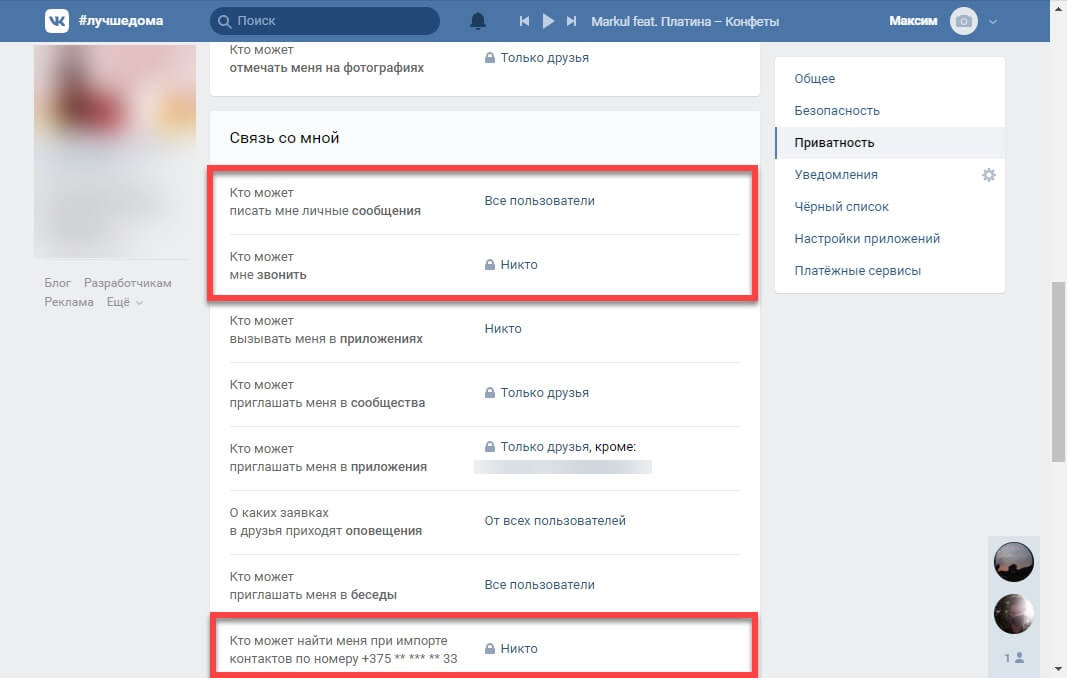

Как закрыть профиль в ВК от поисковых систем и незарегистрированных пользователей

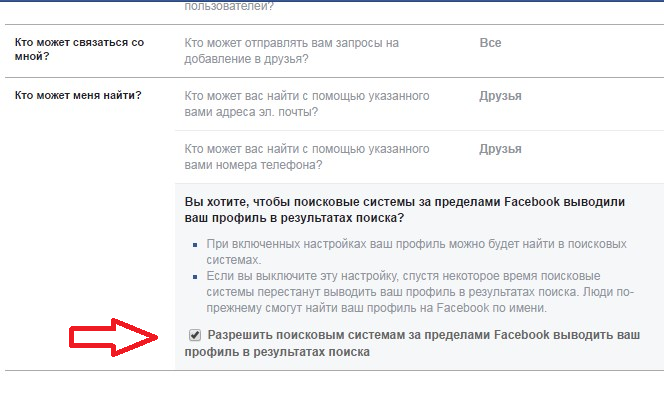

Определенные настройки помогут пользователю защитить свои данные от незарегистрированных пользователей и поисковых систем. Часто бывает такое, что сведения о человеке могут проникнуть далеко за пределы его страницы. Как это исправить?

Существует два уровня, по которым можно закрыть страницу:

- Первый уровень заключается в том, что система блокирует поисковиков, которые пытаются просканировать страницу в поисках личной информации;

- Второй уровень – это запрет на посещение страницы даже тем пользователям, кто не зарегистрировался в социальной сети.

Достаточно просто можно заблокировать вход и тем, и тем. Для этого также переходим в «настройки» в меню профиля.

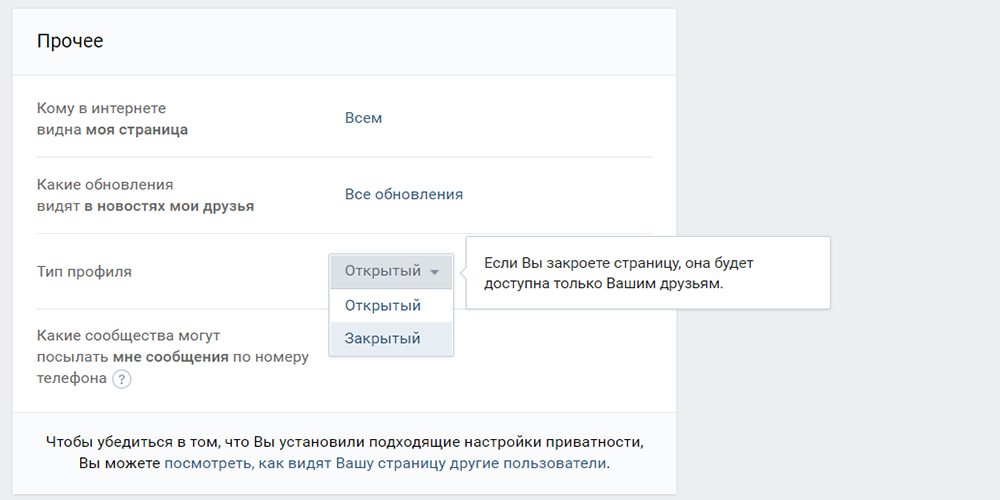

Находим тот же пункт «Приватность» и листаем до раздела «Прочее».

В этом разделе доступны различные дополнительные настройки, которые пользователь также может установить.

После смотрим и видим пункт «Кому видна моя страница». В нем будут предложены различные варианты. Главная задача пользователя – выбрать нужный. Можно установить разную настройку:

- Всем. То есть все пользователи будут видеть данные;

- Только пользователи ВК. То есть все зарегистрированные пользователи могут смотреть информацию, а незарегистрированные – нет;

- Всем кроме поисковиков. То есть никакая страница не сможет анализировать данные.

Эти настройки нужно обязательно сохранять после кнопкой «Сохранить», чтобы не потерять данные.

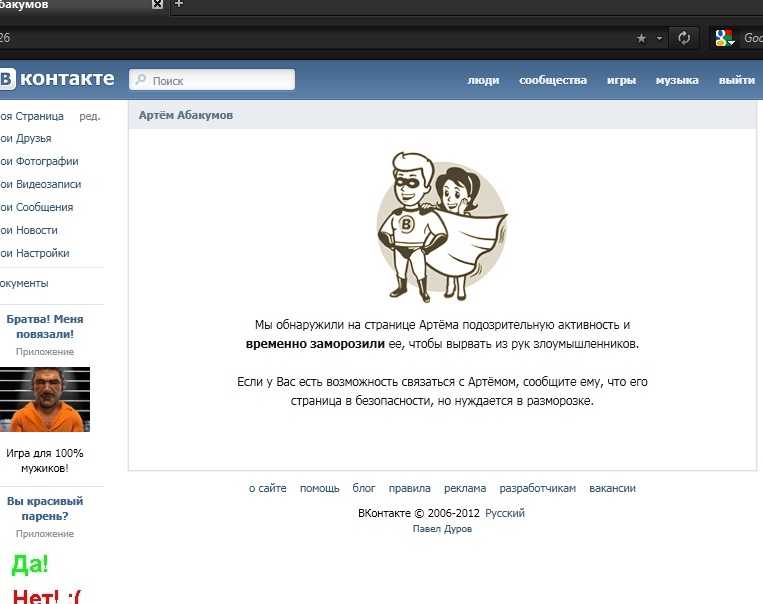

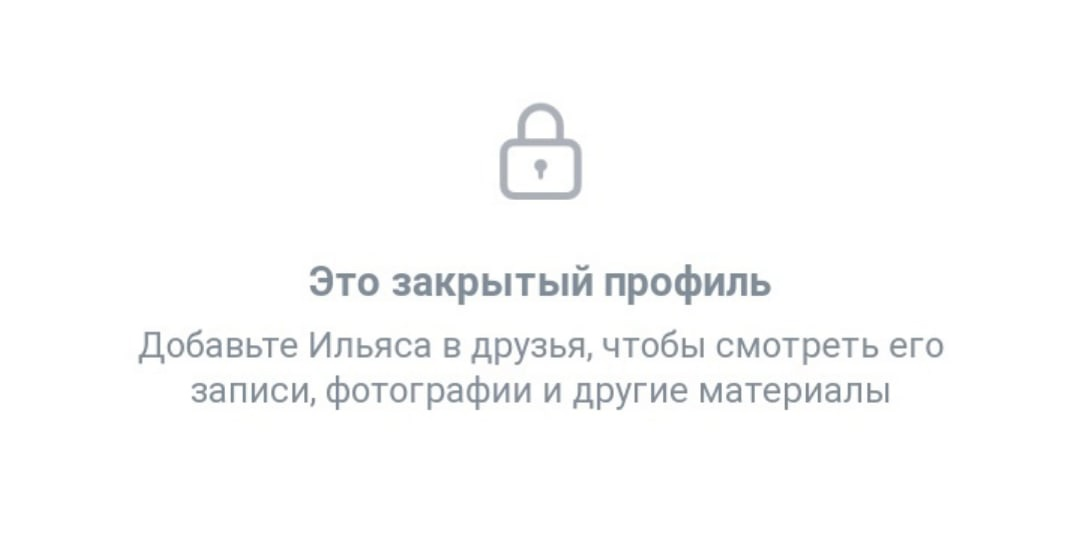

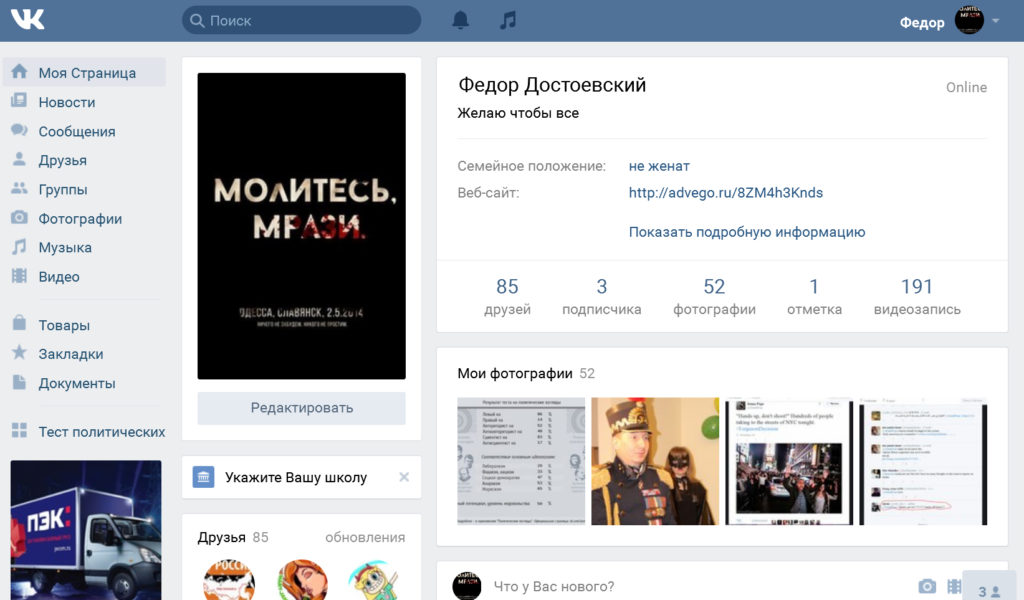

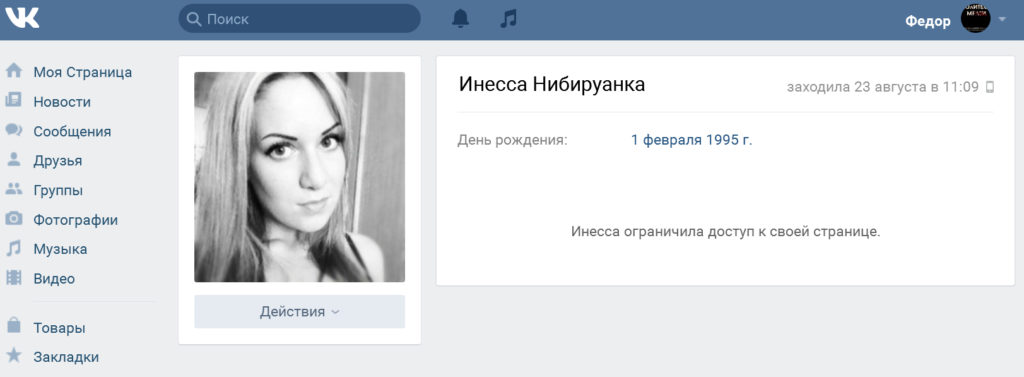

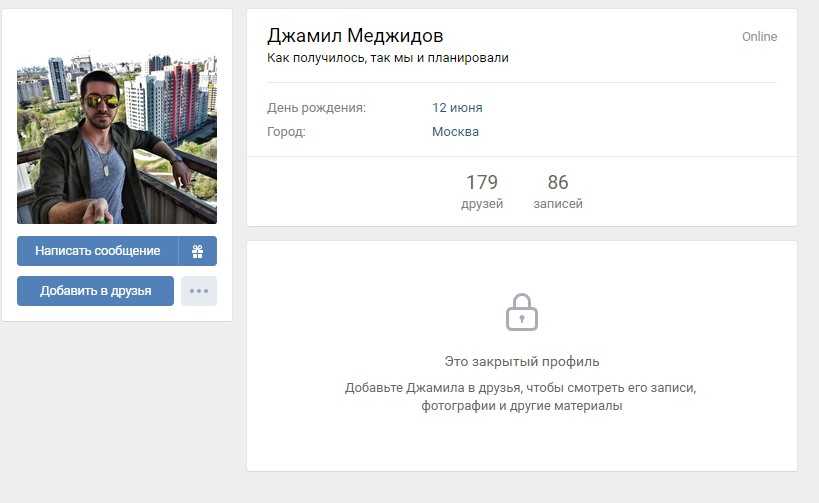

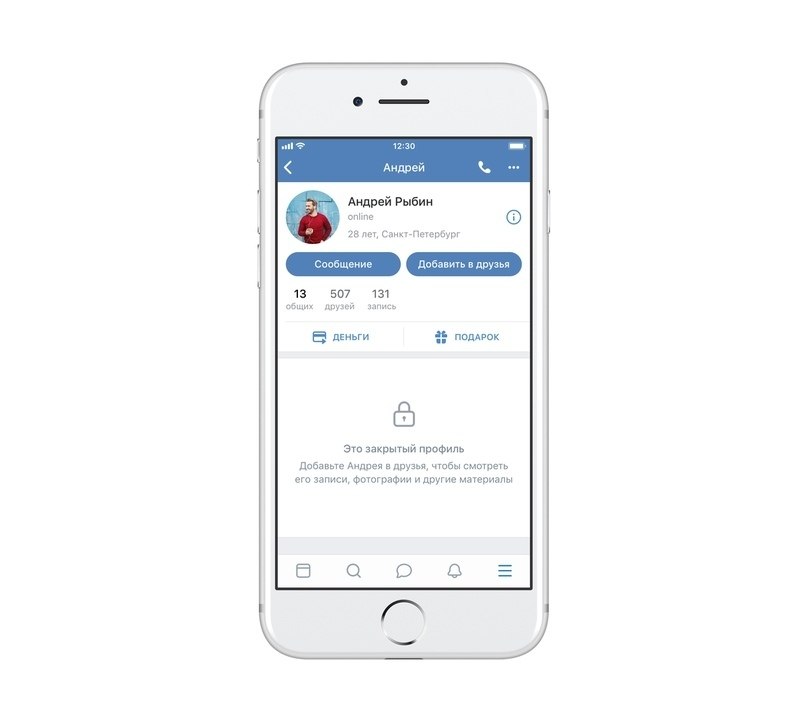

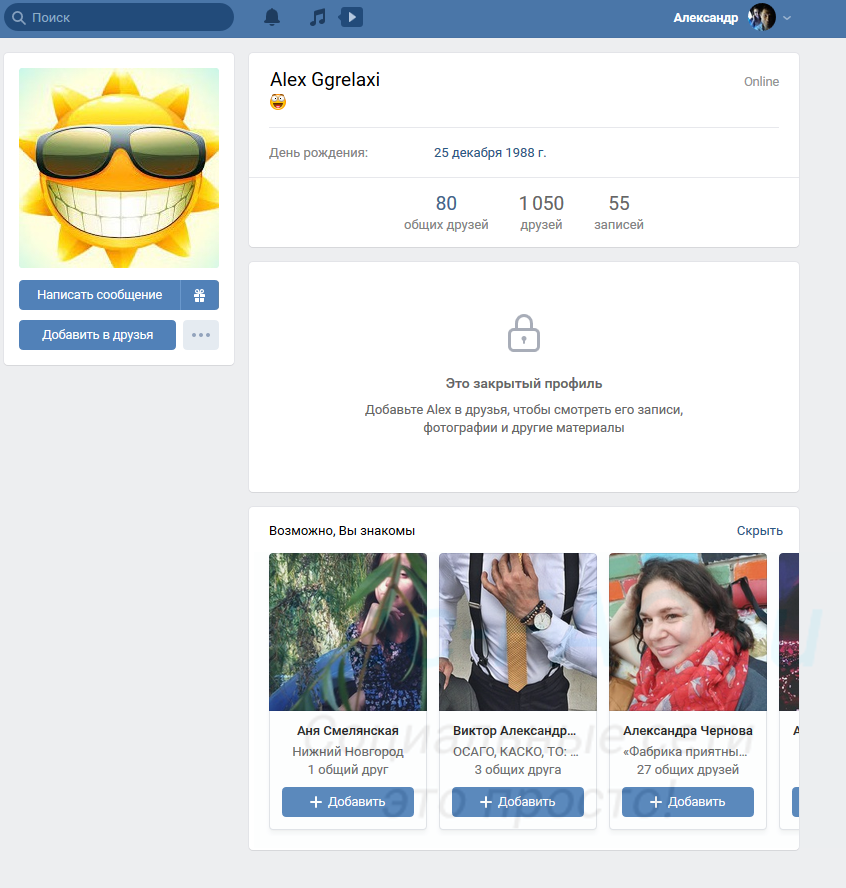

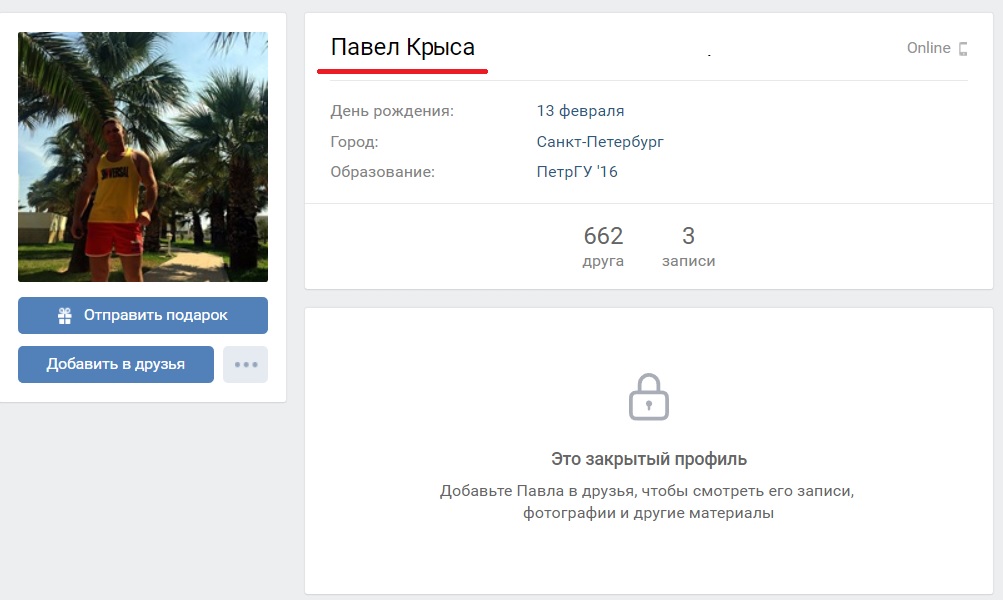

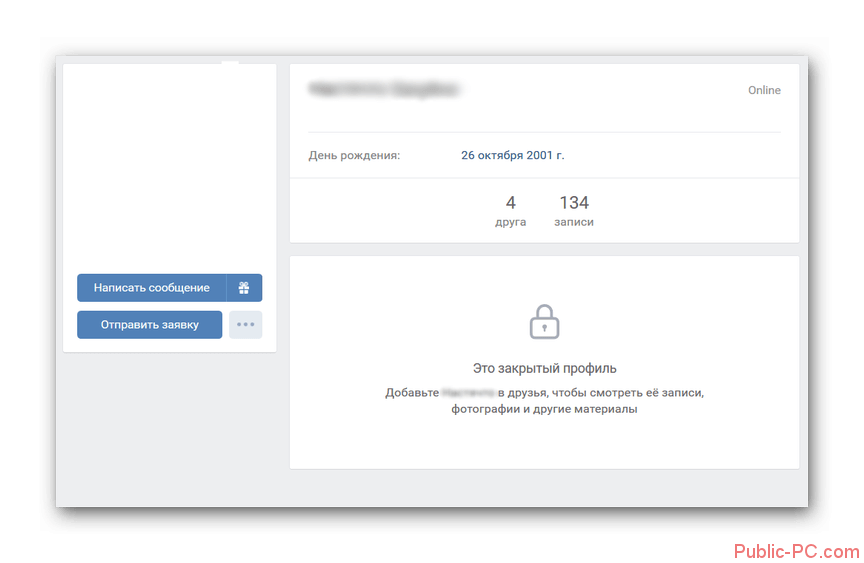

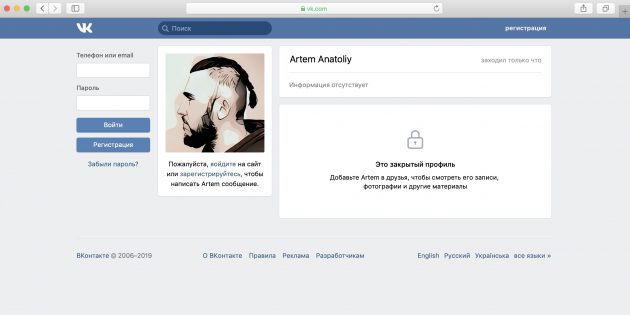

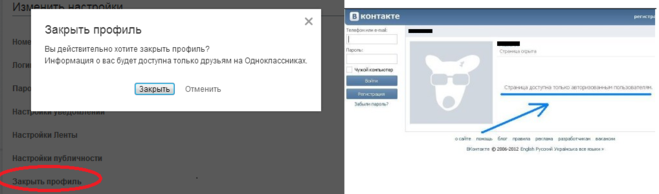

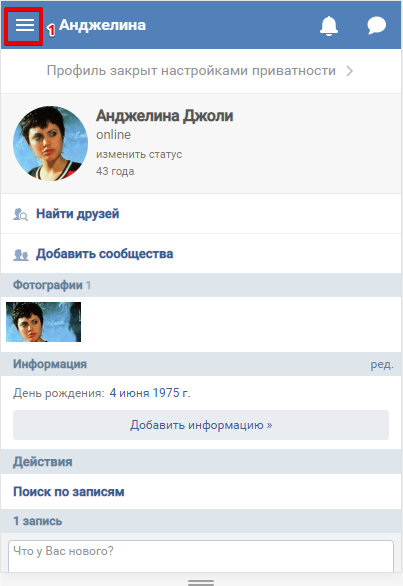

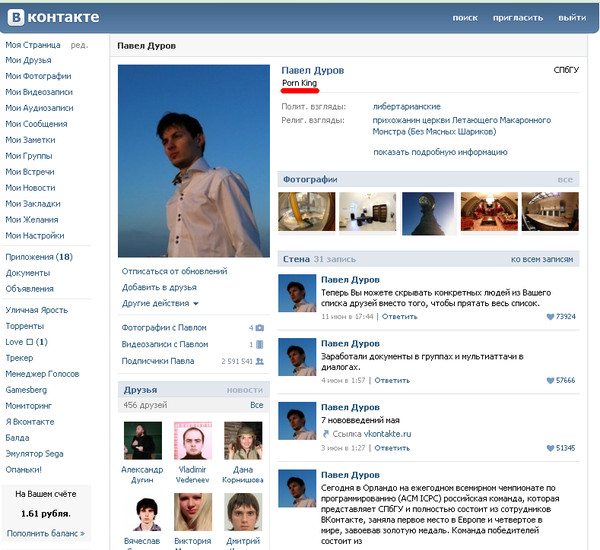

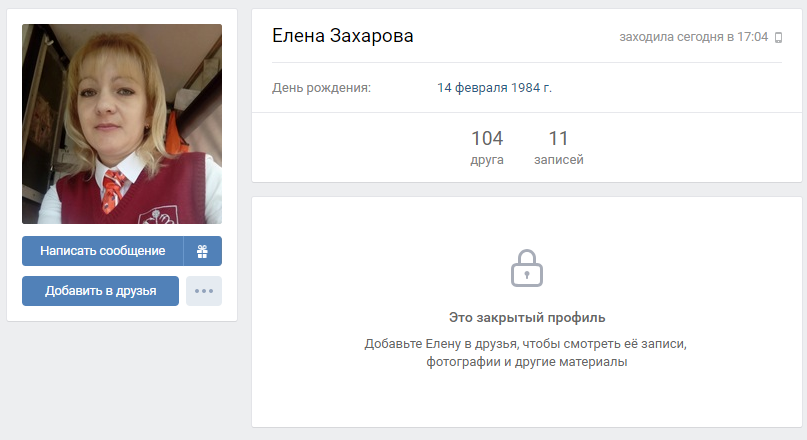

Как будет выглядеть закрытый профиль

Встает вопрос: а как же тогда будет выглядеть профиль для глаз других пользователей? Более подробное описание конфиденциальной страницы можно посмотреть в этом видео

Как правило, все можно настроить, но закрытый аккаунт подразумевает то, что все, кроме друзей, не смогут увидеть записи пользователя, его друзей или другие файлы, в том числе видео или фото.

Перейдя на заблокированную страницу, пользователь сразу видит оповещение о том, что этого человека необходимо добавить в друзья, чтобы посмотреть его записи или фото.

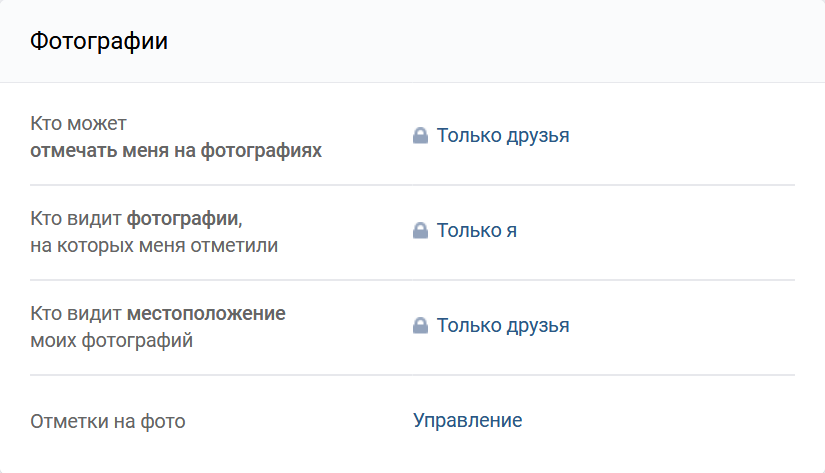

Также в настройках можно подправить такие пункты, как:

- Заявки в друзья. Их вовсе можно убрать;

- Сообщения. Пользователю можно вообще запретить, чтобы ему писали;

- Личная информация. Ее можно как и закрыть, так и оставить.

И многие другие пункты.

Все настройки выполняются в одноименном разделе ВК, в пункте «Приватность».

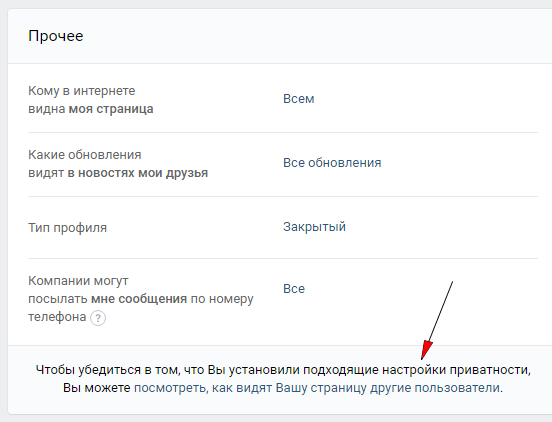

Как снова открыть страницу в ВК

Если человек решил снова открыть свою страницу для глаз окружающий, то он может с помощью простого алгоритма это сделать:

- Кликаем на меню, располагающееся в правом верхнем углу, и кликаем на «Настройки». Все манипуляции будут проходить там;

- После находим графу «Приватность» и кликаем на неё;

- Перед человеком откроется огромное количество настроек, которые он может подправить так, как ему это нужно.

Человек может настроить какие-то определенные блоки. Например, чтобы другие не смогли увидеть список групп или музыки, а также разрешить доступ только отдельным лицам, например, близким друзьям;

Человек может настроить какие-то определенные блоки. Например, чтобы другие не смогли увидеть список групп или музыки, а также разрешить доступ только отдельным лицам, например, близким друзьям; - Находим раздел «Кто видит мою страницу» и ставим галочку напротив «Все пользователи».

Таким образом можно легко и быстро восстановить доступ для других пользователей к собственной страничке.

Вячеслав

Несколько лет работал в салонах сотовой связи двух крупных операторов. Хорошо разбираюсь в тарифах и вижу все подводные камни. Люблю гаджеты, особенно на Android.

Задать вопрос

Зачем поисковым системам нужны личные данные с аккаунта и зачем они их сканируют?

Большинству поисковых систем нужны данные для того, чтобы в дальнейшем иметь доступ к другим более важным ресурсам, например, к банкам. Собирая по крупицам информацию, системы накапливают знания о том или ином человеке. Потом они могут воспользоваться этим в своем ключе. Например, чтобы присылать рассылки на почту или мобильный телефон.

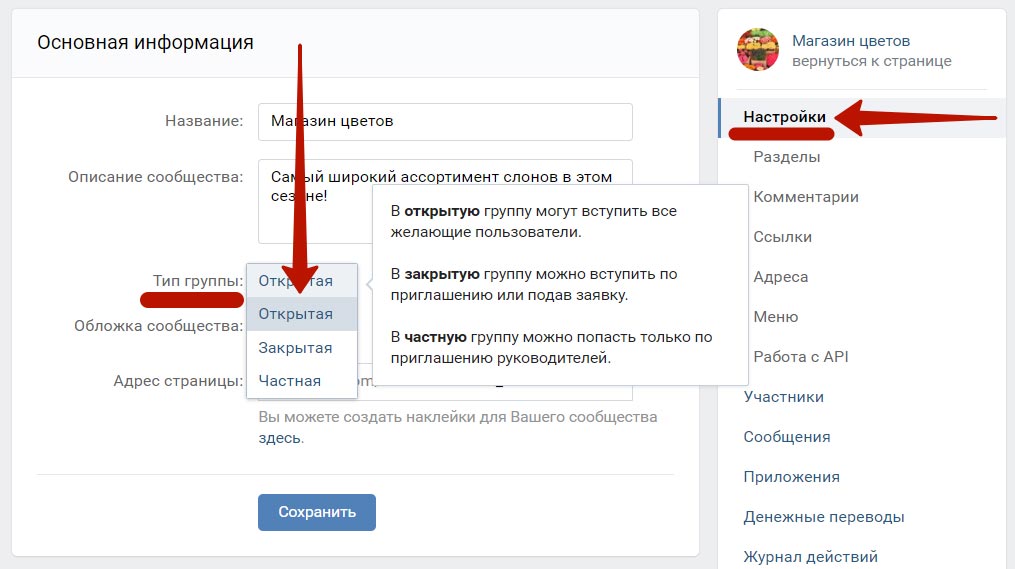

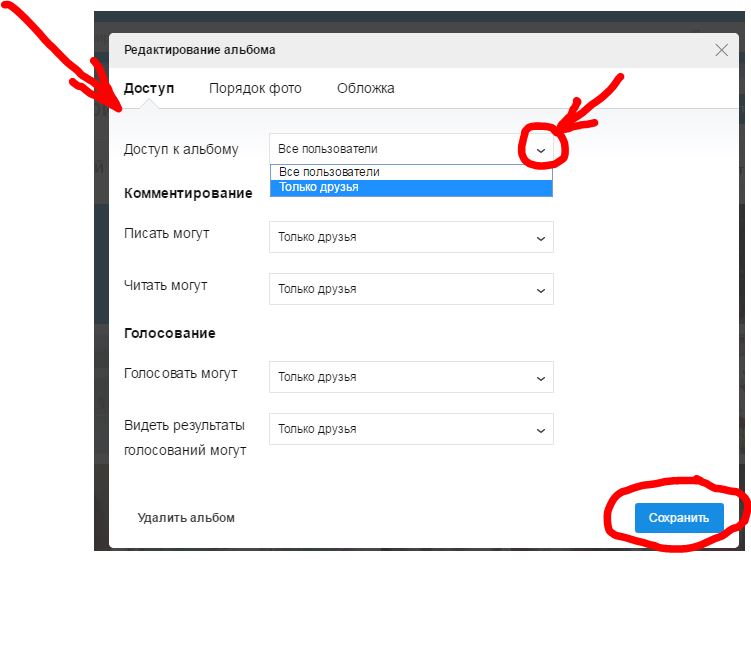

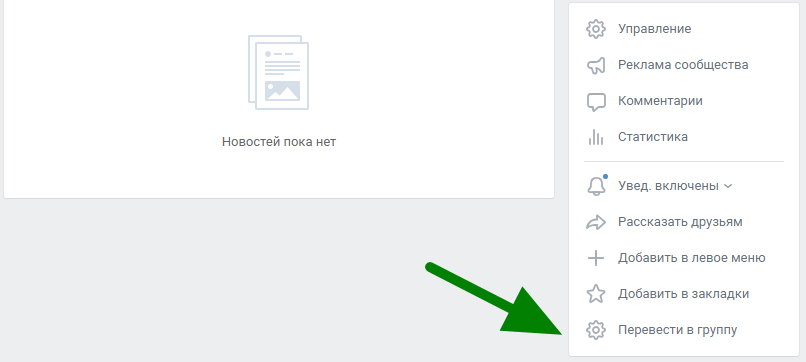

Есть ли такая функция для групп, а не страниц?

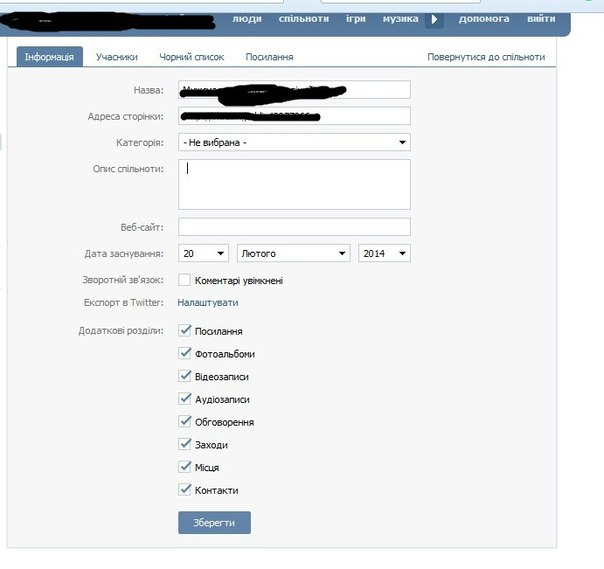

Группы в ВК также могут закрыть свои посты для определенной аудитории. Совершается это действие также в самих настройках системы.

Эта функция бесплатна?

Да, она встроена и зарегистрирована самим приложением ВК. Любой пользователь может воспользоваться ей, даже не приобретая и не платя за нее.

Все данные будут защищены?

Все зависит от того, как человек настроит свою приватность. Если он выберет в пункте «Кто видит мою страницу» «только друзья», то данные будут доступны только им. Можно полностью защитить данные, поставив галочку напротив «Никто».

Как закрыть профиль в Facebook от посторонних — ограниченный доступ

Facebook – превосходная онлайн-площадка, где люди знакомятся, общаются, заводят деловые и даже личные отношения. Однако для немалого количества людей степень открытости и прозрачности, которые предлагает для своих пользователей Facebook, – непростое испытание. Ведь эти люди очень ценят приватность.

Потому разберём, как уберечь свой аккаунт от нежелательного интереса, и как сделать так, чтобы информация об одном пользователе не становилась всеобщим достоянием.

Содержание:

- Можно ли ограничить доступ к аккаунту

- Настройка конфиденциальности в личном профиле

- Скрыть информацию в мобильной версии

- Конфиденциальность страницы

- Ограничение на доступ к группам

Можно ли ограничить доступ к аккаунту

В Facebook нет так называемых «закрытых профилей», когда информация о пользователе доступна только ему самому. Однако это вовсе не значит, что инструментарий социальной сети не содержит компоненты, необходимые для защиты информации. Каждый пользователь способен с помощью индивидуальных настроек определить степень доступности информации, содержащейся в его профиле.

В Facebook за данный сегмент отвечают настройки конфиденциальности. Это – весьма обширный раздел в меню настроек. Кроме того, пользователям необходимо учитывать, что социальная сеть предлагает им самим выбрать настройки конфиденциальности публикуемого контента.

Размещая пост или какую-либо информацию, пользователь может видеть рядом с заполняемым полем значки в виде замочка, силуэта или глобуса. Они – регулировка степени конфиденциальности размещаемых в соцсети информации и контента. То, что не для посторонних глаз – нужно помечать замочком, поскольку этот уровень конфиденциальности означает полную закрытость публикации для всех, кроме владельца аккаунта.

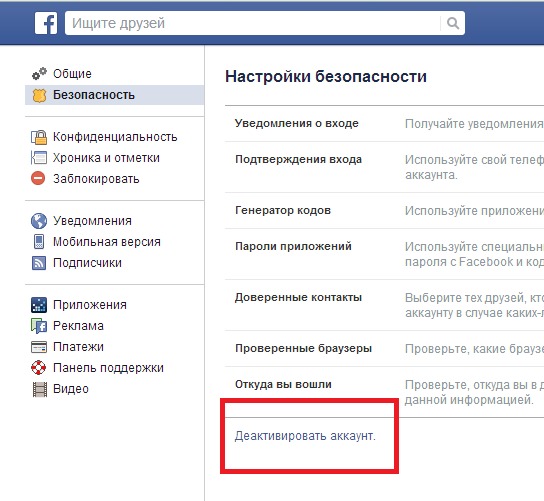

Настройка конфиденциальности в личном профиле

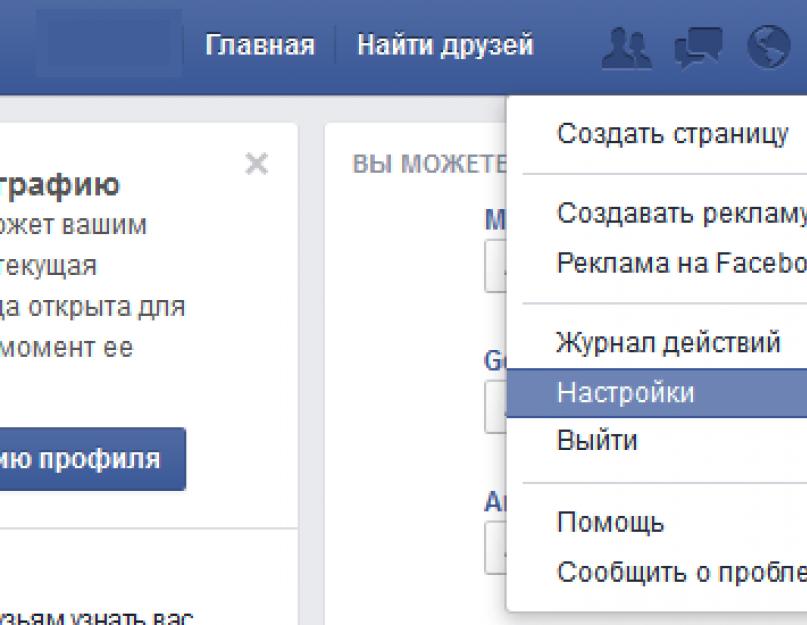

В десктоп-версии Facebook закрыть доступ к личному профилю можно таким образом:

- Войдите в профиль под своим логином и паролем.

- Кликните по расположенному в правой части экрана значку «треугольник».

- Откройте раздел «Настройки и конфиденциальность», а в нём – «Настройки».

- Выберите из перечня в левой части экрана опцию «Конфиденциальность».

- В этом подразделе откройте через «Редактировать» каждый пункт меню и установите желаемую степень конфиденциальности по своему усмотрению.

В частности это можно сделать с:

В частности это можно сделать с:

- будущими публикациями;

- доступом к уже имеющимся публикациям;

- запросами о добавлении в друзья;

- доступностью адреса электронной почты;

- доступностью номера телефона;

- доступностью профиля для поисковых систем;

Если есть желание, чтобы какая-либо информация в профиле Facebook вообще не была доступна для посторонних, и если на неё распространяются настройки конфиденциальности, тогда можно смело задействовать опцию «Только я».

Разрешить только некоторым друзьям: если есть нечто, что может быть доступно только для некоторых друзей, то открыть им доступ можно с помощью доступа «Определённые друзья».

Исключить только некоторых: есть опция «Друзья, кроме», которая при желании позволяет фильтровать доступ пользователям, пребывающим в списке друзей.

Важно! Каждый пользователь Facebook должен знать, как проверить доступность личной информации, которую он доверяет социальной сети.

Для этого:

- Зайдите в личный профиль.

- Зайдите во вкладку «Информация».

- Поочерёдно откройте разделы из левого столбца.

- Справа при наведении курсора мыши на отдельные пункты активируется значок, с помощью которого можно отредактировать степень конфиденциальности.

В частности, если не хотите, чтобы о том, где вы работаете, знали все подряд, уберите выставленный по умолчанию в разделе «Работа и образование» значок в виде глобуса. Выберите, например, «Только друзья». То же самое желательно проделать с адресом электронной почты и номером телефона.

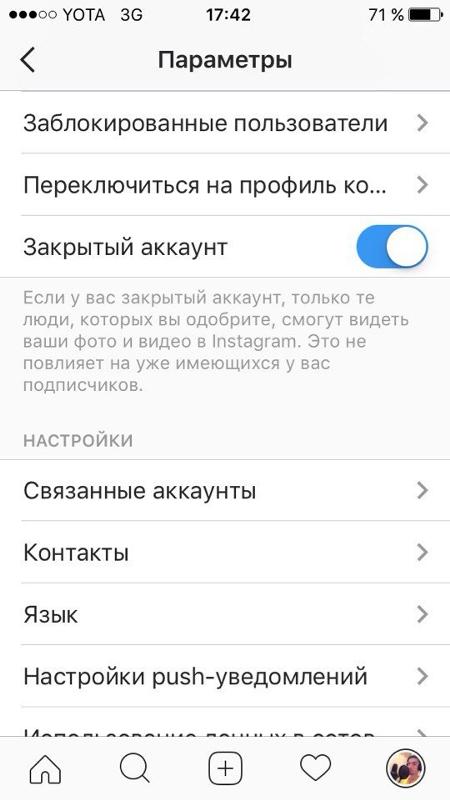

Скрыть информацию в мобильной версии

Работая в социальной сети с помощью мобильного устройства, можно скрыть информацию, которой не полагается быть доступной, так сказать, для широкой общественности.

Что для этого нужно сделать:

- В приложении нажмите на значок в виде трёх полосок.

- Откройте раздел «Настройки конфиденциальности».

- Следуйте указаниям экранного помощника, который подскажет, как выставить желаемые настройки.

- Самые важные настройки – в верхней части раздела. Это – личная информация, которой точно нежелательно попадать в посторонние руки.

- С помощью опции управления профилем можно и отрегулировать настройки конфиденциальности, и при необходимости внести коррективы в информацию.

- Для пользователей, не особенно сведущих в тонкостях социальной сети, в приложении предусмотрен удобный интерактивный гайд.

Нижняя часть раздела отдана для опций, отвечающих за степень конфиденциальности публикаций, подписок и историй. Там же при необходимости можно настраивать уровни доступности.

Конфиденциальность страницы

Как известно, страница – разновидность аккаунта на Facebook, доступная всем пользователям. Потому закрыть именно страницу нельзя.

Но определённые действия с целью отрегулировать степень конфиденциальности произвести можно.

- Снять страницу с публикации. Соответствующая опция имеется в настройках страницы рядом со «Статусом страницы». Нажмите «Редактировать» и таким образом снимите страницу с публикации. Это нужно, если есть желание сделать страницу доступной только людям, для которых на странице прописаны определённые роли. Другие пользователи не будут видеть страницу. Она также не будет отображаться с поисковиках.

- Ограничить доступ для нежелательных посетителей. Такую меру реагирования можно применять по отношению, например, к спамерам или хейтерам. Делается это следующим способом:

- во вкладке «Настройки» выберите раздел «Люди и другие страницы»;

- с помощью классификатора выберите нужную вам категорию в этом разделе;

- введите в поиск имя нежелательного пользователя, затем нажмите на шестерёнку, а затем – на «Запретить доступ».

Если на странице появилась нежелательная публикация, нужно кликнуть по имени её автора, затем – по троеточию и нажать «Запретить доступ к странице».

- Ограничения по возрасту и стране. Можно ввести ограничение для доступа на страницу по таким параметрам, как возраст и территория проживания. Последнее важно, если на странице публикуется контент, противоречащий законодательству каких-либо стран. И ограничения будут защитой жителей этих стран от рисков.

Для введения этих ограничений нужно:

- открыть в настройках раздел «Общее»;

- открыть в этом разделе подразделение «Ограничение по странам»;

- ввести название страны и соответствующую настройку по показу в этой стране данной страницы.

Если нужно ввести ограничение для пользователей определённого возраста, то в разделе «Общее» имеется подраздел «Возрастные ограничения».

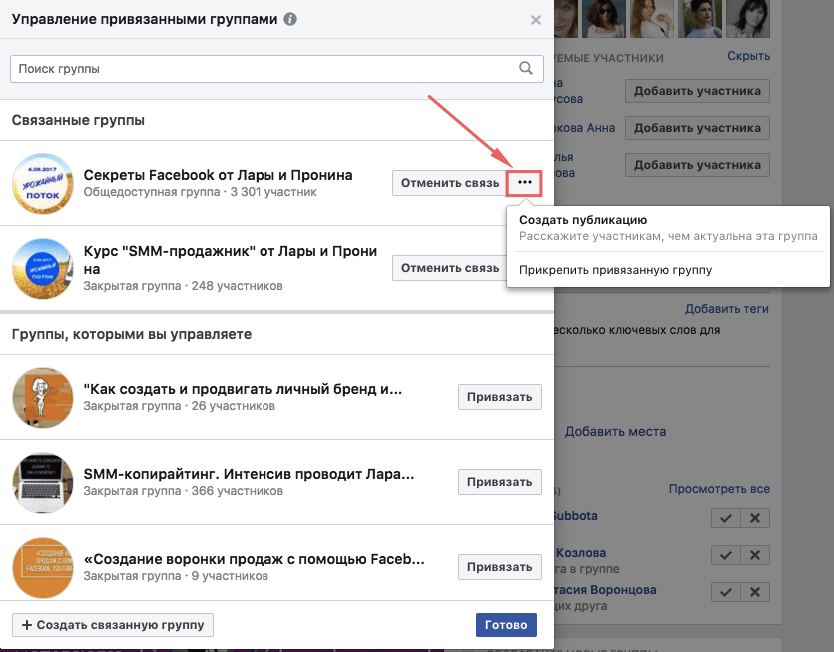

Ограничение на доступ к группам

Группы в Facebook также могут устанавливать разную степень доступности для пользователей, не являющихся членами этих сообществ. По этому параметру группы подразделяются на:

- открытые: они индексируются в поисковиках, список их участников и размещённый в группе контент общедоступны, можно отправлять запросы на вступление в группу;

- секретные: не индексируются в поисковиках, список участников и публикации доступны только участникам;

- закрытые: индексируются поисковиками, но список участников и контент доступны лишь участникам.

Настройки конфиденциальности группы в Facebook имеют определённую специфику: менять уровень конфиденциальности группы можно только один раз в 28 дней. Если в группе менее 5 тысяч участников, проблем с изменениями статуса группы нет. Но если количество участников более 5 тысяч, и группа позиционирует себя как закрытая, перейти в статус открытой она не сможет.

Как изменить статус группы:

- Нажмите расположенную под обложкой кнопку «Ещё», затем – «Редактировать настройки группы».

- В разделе «Конфиденциальность» установите желаемый параметр.

- В пункте «Скрыть группу» нужно разрешить или запретить отображение группы в поиске.

В разделе «Редактировать настройки группы» можно при необходимости внести коррективы в процедуру приёма в группу новых членов.

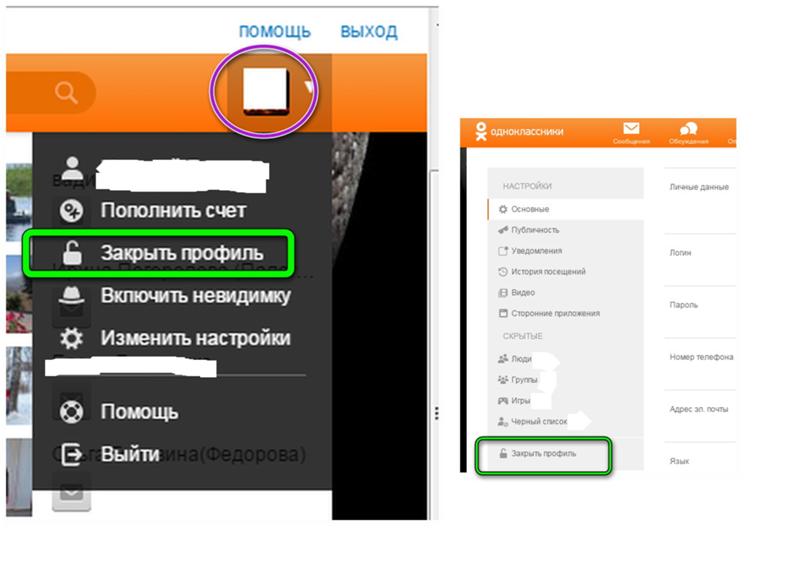

Как бесплатно закрыть профиль в Одноклассниках навсегда с ПК и телефона

Обновлено

Чаще всего любые странички, из которых состоит социальная сеть, являются публичными. Кто угодно может найти вас, увидеть фотографии, прочитать статус и сообщения на стене. Но не всегда мы желаем, чтобы эта информация была доступна всем, поэтому сегодня поговорим о том, как закрыть профиль в Одноклассниках и узнаем, можно ли сделать это бесплатно и навсегда.

Содержание

- Закрываем аккаунт бесплатно и навсегда

- Как закрыть страницу

- Как закрыть профиль бесплатно

- Кто может видеть

- Разрешить

- Дополнительно

- Закрываем профиль с телефона

- Видеоинструкция

- Видео

Закрываем аккаунт бесплатно и навсегда

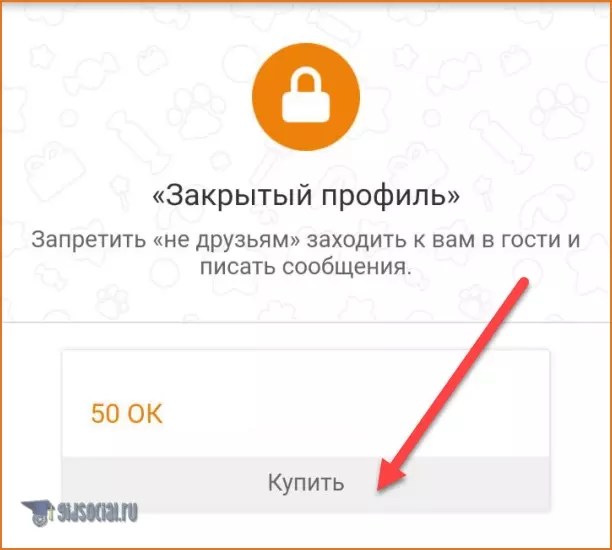

Функция «Закрыть профиль» дает возможность скрыть всю информацию на вашей страничке от всех пользователей социальной сети кроме друзей. Это значит – ваша страничка получит полную приватность. Но сделать это получится только за деньги. Пока данный вопрос решается в Одноклассниках только так.

Для того чтобы узнать, как закрыть страничку в Одноклассниках, прочтите нашу пошаговую инструкцию немного ниже. Когда процесс будет завершен, посторонние уже не смогут смотреть ваши фотографии или видео, писать сообщения, ставить классы или комментировать записи. Все что они увидят, это ваша аватарка с надписью о том, что профиль закрыт.

Тем пользователям, которые не готовы платить деньги за свою приватность, мы поможем добиться похожего результата бесплатно. На этой страничке вы узнаете, как настроить публичность в Одноклассниках и не вкладывать ни копейки.

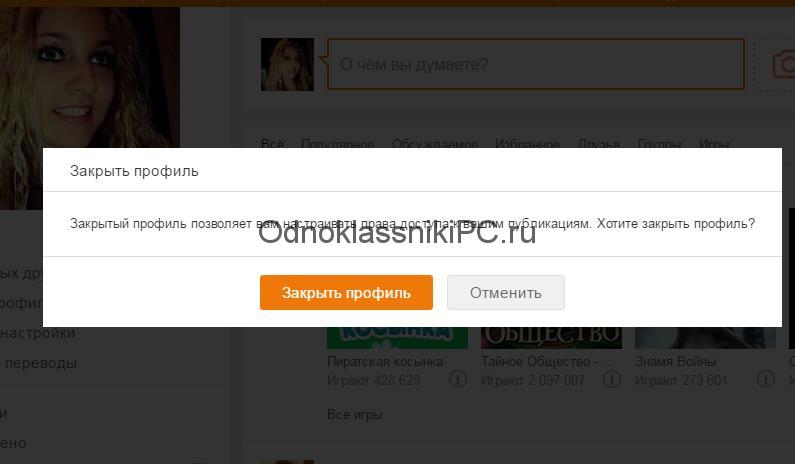

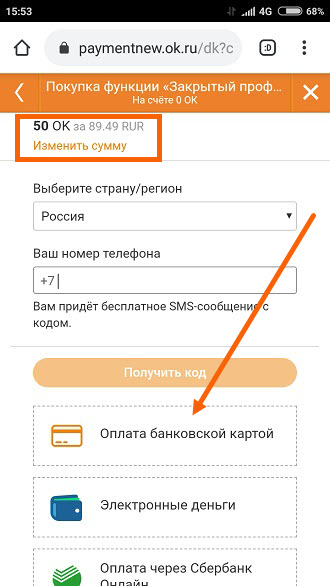

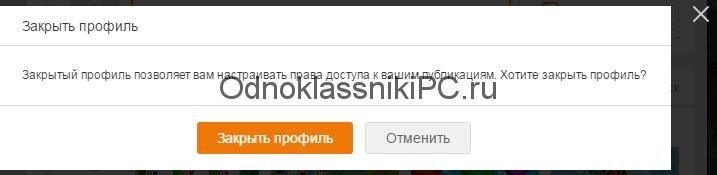

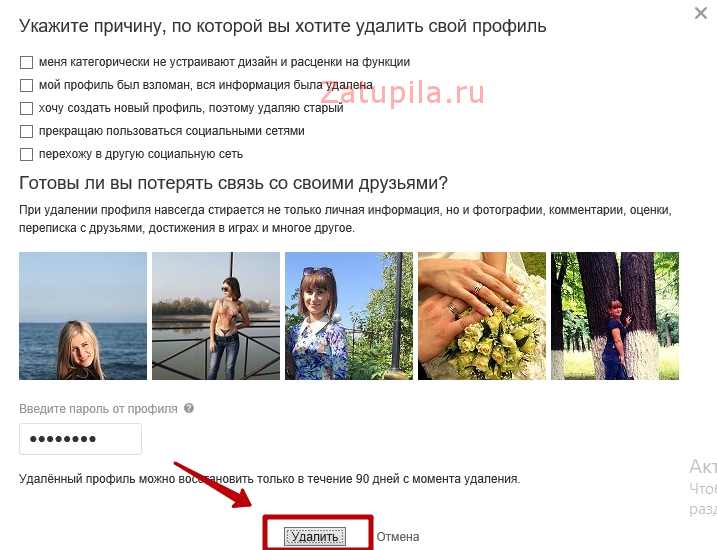

Как закрыть страницу

Для того чтобы закрыть аккаунт в Одноклассниках от посторонних, делаем следующее:

- Перейдите на сайт и авторизуйтесь на своей страничке при помощи логина и пароля. Если у вас еще нет учетной записи на ok.ru, узнайте, как ее создать, прочитав нашу статью про регистрацию в ОК.

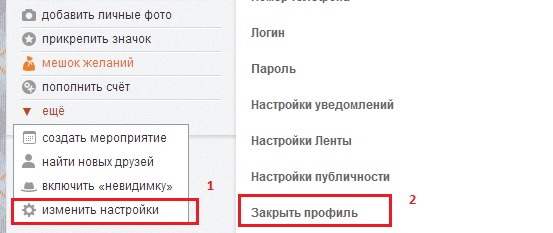

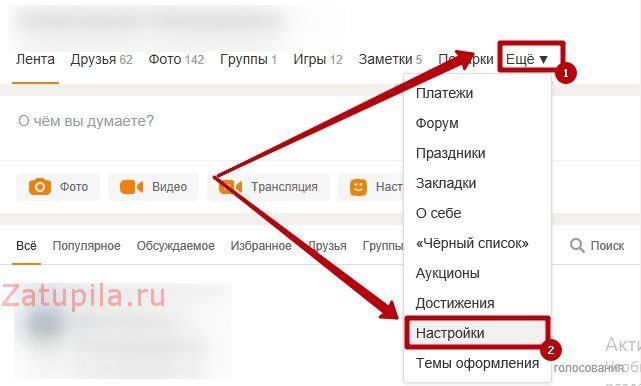

- Далее кликаем по пункту, обозначенному цифрой «1», и выбираем из выпадающего меню «Настройки».

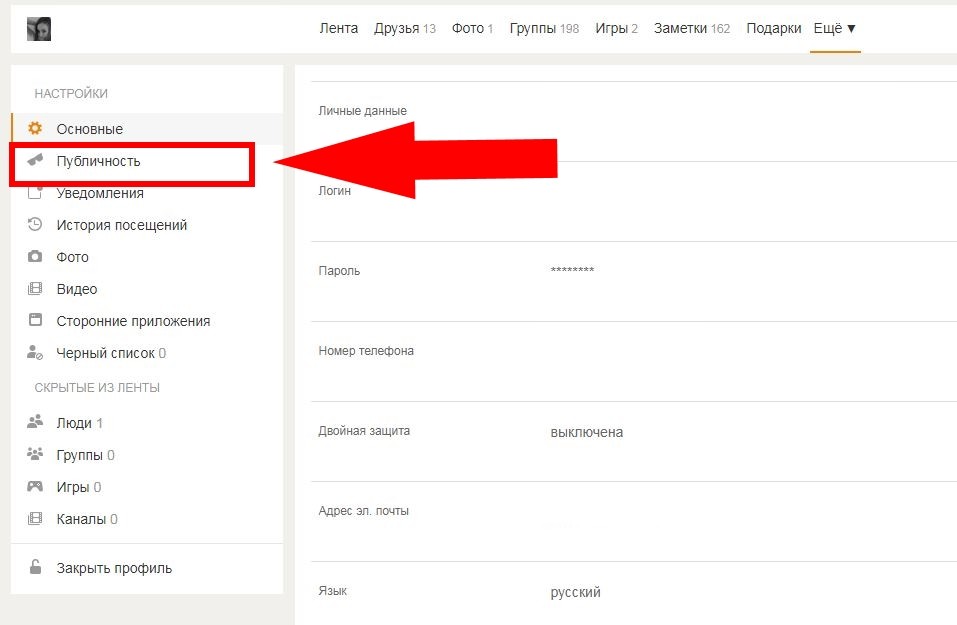

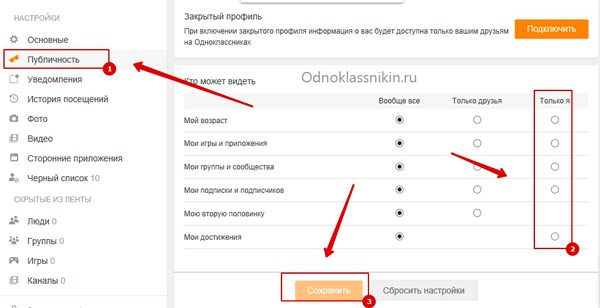

- Тут нужно активировать вкладку «Публичность» и нажать кнопку, обозначенную цифрой «2».

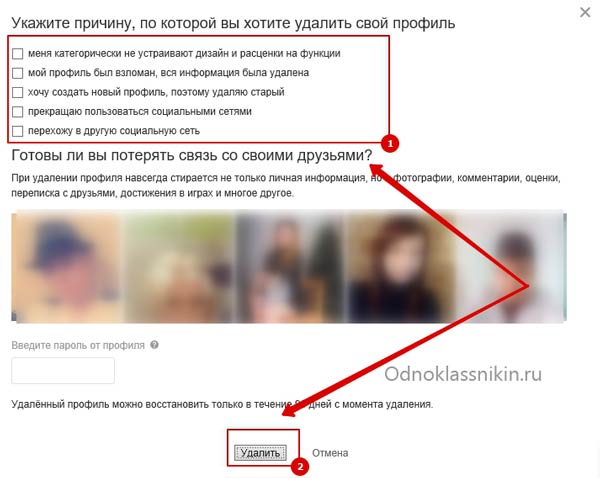

- Следующим нашим шагом будет нажатие кнопки с надписью «Купить». Стоит операция 50 ОК. Если переводить валюту на Одноклассниках в реальные деньги, в рублях мы получим 50 р., а в украинских гривнах – 21 грн.

- Для того чтобы оплатить услугу закрытого профиля, нужно ввести данные своей платежной карты. Это ее номер, срок действия и код CVV/CVC (три цифры на обороте карты). Когда вся информация будет указана, жмем «Оплатить».

- В результате оплата прошла, и мы видим уведомление об успешном завершении операции.

Также пополнить свой счет в Одноклассниках можно и при помощи других способов. Например: счет мобильного телефона, электронные деньги или терминал.

Теперь, если мы зайдем в настройки (вкладка «Публичность»), то увидим, что там появился переключатель для отключения услуги «Закрытый профиль».

Также нам придет уведомление, в котором сказано, что наш счет пополнен и услуга подключена.

Видео: Как сделать закрытый профиль в Одноклассниках? Как закрыть профиль в Ок?

Видео: Как закрыть профиль в Одноклассниках на телефоне?

Не каждый пользователь готов отдать даже такую маленькую сумму за скрытие своих данных. Если и вы относитесь к числу последних, прочтите следующий раздел.

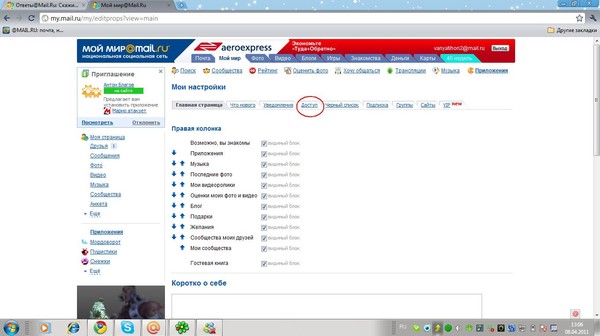

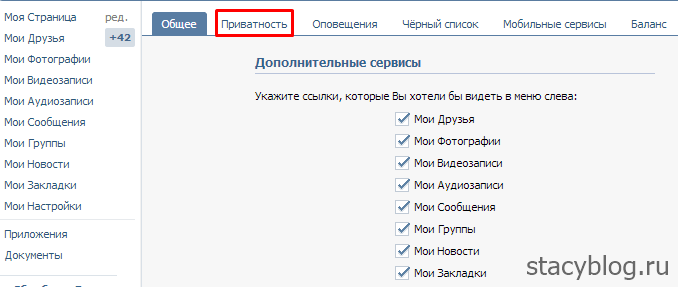

Как закрыть профиль бесплатно

В OK присутствуют гибкие настройки публичности. Давайте разберемся, где их искать и как защитить определенную информацию с нашей странички от посторонних взглядов.

Для того чтобы открыть настройки публичности, кликаем по пункту «Еще» и выбираем «Настройки».

Для активации нужных настроек осталось лишь переключить интерфейс на вкладку «Публичность». Тут мы увидим такие функции.

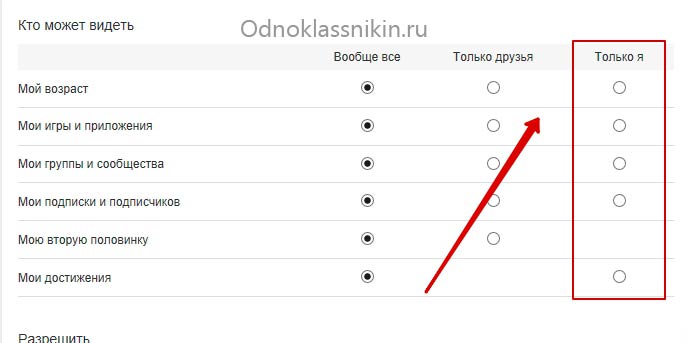

Кто может видеть

Все показатели данного раздела можно переключить в одно из трех положений.

В разделе «Кто может видеть» присутствуют следующие пункты:

- мой возраст;

- мои игры и приложения;

- мои группы и сообщества;

- мои друзья;

- моя лента;

- мои фотографии;

- мои заметки;

- мои видео;

- мои праздники;

- мои подарки;

- моя вторая половинка;

- мои достижения.

Переключить в положение «Только я» можно первые 3 и последний параметры.

Следующий пункт настроек публичности – «Разрешить». Рассмотрим, что в него входит.

Разрешить

Видео: Как в Одноклассниках закрыть Профиль бесплатно

Видео: Как удалить страницу в одноклассниках в 2022 ? Как удалить аккаунт или профиль в ОК ?

В отличие от настроек видимости, тут есть 3 других параметра. Это: «Вообще всем», «Только друзьям» и «Никому».

Всего здесь 11 пунктов, вот они:

- дарить подарки;

- выделять на фотографиях;

- находить вас в «Там Там»;

- выделять в заметках и комментариях;

- вести переписку со мной;

- выделять себя на ваших фото;

- писать заметки на вашем форуме;

- звать в игры;

- обсуждать фотографии;

- звать в группы;

- размещать ваши личные фотографии.

«Там Там» – это своеобразное дополнение, которое расширяет функционал социальной сети и делает общение в ней более удобным.

Переходим к рассмотрению последнего пункта настроек публичности.

Дополнительно

В отличие от предыдущих двух разделов тут нет переключателей. Функции активируются при помощи установки флажков. Присутствуют всего 6 параметров:

- показывать меня в разделе «Люди сейчас на сайте»;

- проверять каждую фотографию, на которой меня отмечают, перед ее публикацией;

- показывать обсуждения, в которых я участвую, друзьям, которые не дружат с автором обсуждения или не являются участниками группы;

- открывать страницу для поисковых систем и почтовых сервисов (вас можно будет найти, например, через поиск mail.ru).

Теперь вы знаете, как закрыть профиль в Одноклассниках. Осталось только выполнить ряд простых действий в соответствии с нашей инструкцией. А если у вас все же останутся вопросы, то напишите их в комментариях. Также рекомендуем просмотреть тематическое видео: возможно, оно поможет выйти из той или иной ситуации.

Также рекомендуем просмотреть тематическое видео: возможно, оно поможет выйти из той или иной ситуации.

Закрываем профиль с телефона

Закрыть аккаунт в Одноклассниках с телефона можно, воспользовавшись обычным браузером. Этот способ имеет ряд преимуществ перед работой с мобильным приложением. Например, доступность на всех устройствах, включая телефоны без операционных систем или старые смартфоны на базе Symbian. Для последних приложение Одноклассники просто не выпускалось.

Итак, приступаем к процедуре закрытия профиля. Следуйте нашей пошаговой инструкции:

- Откройте телефонный браузер и перейдите на свою страницу по адресу ok.ru (понятно, что гаджет при этом должен быть подключен к сети). Введите свой логин и пароль, затем нажмите кнопку «Войти».

- Далее открываем боковое меню (сделать это можно нажав на иконку или при помощи левого свайпа). Прокрутите меню вниз и выберите пункт «Полная версия».

Дальше, чтобы закрыть Одноклассники, все делается аналогично инструкции с компьютерной версией, с тем лишь отличием, что все действия тут ведутся из телефонного браузера.

Видеоинструкция

Видео

Как посмотреть закрытый профиль в Одноклассниках.

Как закрыть профиль в одноклассниках

Как Удалить Страницу в Одноклассниках в 2022 / Как Удалить Аккаунт или Профиль в ОК

Как закрыть профиль в одноклассниках с телефона

Как закрыть профиль в одноклассниках.

как БЕСПЛАТНО закрыть страницу в ОДНОКЛАССНИКАХ

Как посмотреть фото закрытого профиля в ОК — Быстрый и бесплатный вариант

Как ЗАКРЫТЬ ПРОФИЛЬ в Одноклассниках? Настройки публичности!

Как Удалить Свою Страницу в Одноклассники с Телефона Раз и Навсегда?

Как Удалить Страницу в Одноклассниках 2022 | Как Удалить Аккаунт (профиль) ОК

Как БЕСПЛАТНО! закрыть⛔ свой профиль😍,аккаунт на Одноклассниках🔔

Как удалить страницу в Одноклассниках с телефона навсегда

Как Удалить Страницу в Одноклассниках 2022 Как Удалить ОК и Аккаунт Профиль Страницу в ОК с Телефона

Как закрыть профиль в одноклассниках. Закрыть страницу в одноклассниках? Легко. Простой способ 2021

Закрыть страницу в одноклассниках? Легко. Простой способ 2021

Как закрыть профиль в одноклассниках

Как удалить аккаунт в одноклассниках с телефона, как удалить страницу или профиль в ОК

Как закрыть страницу в контакте от посторонних с телефона – Как закрыть профиль в ВК с телефона – ТОП

Содержание

Как закрыть профиль в ВК с телефона – ТОП

Привет! Сегодня я покажу вам как закрыть профиль ВК с телефона андроид или айфон. Вы можете очень просто и быстро сделать закрытый профиль ВКонтакте. Закрытая страница будет доступна только вашим друзьям, остальные не смогут её просматривать. Смотрите инструкцию далее и пишите комментарии, если вам что-то не понятно. Поехали!

В приложении ВК

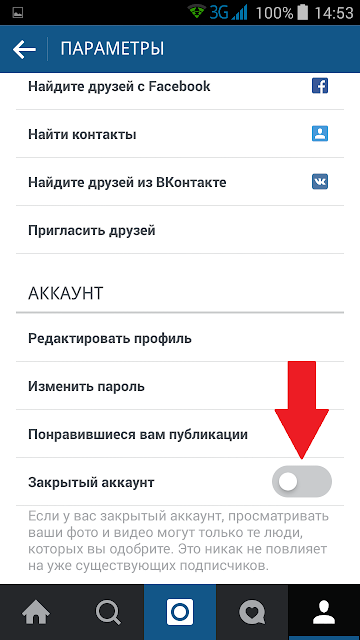

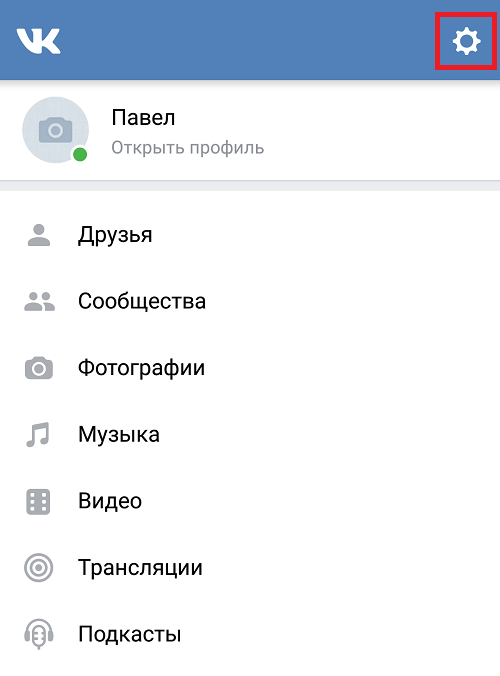

Откройте на своём смартфоне приложение. На главной странице, внизу справа нажмите на кнопку Меню.

Далее, на странице меню, вверху справа нажмите на значок Настройки.

В настройках нажмите на вкладку Приватность.

В настройках приватности, внизу страницы, напротив параметра Закрытый профиль, нажмите по переключателю, чтобы включить данную опцию.

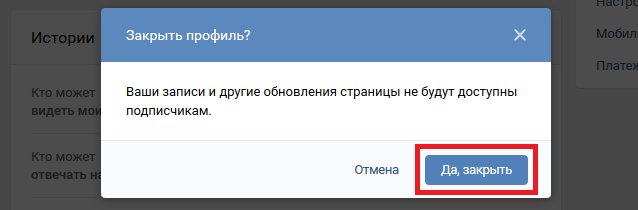

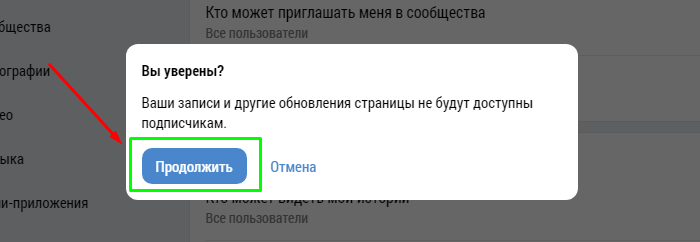

В открывшемся окне нажмите Да, для подтверждения операции. Обратите внимание, ваши записи и другие обновления страницы не будут доступны вашим подписчикам.

В мобильной версии сайта ВКонтакте

Откройте на своём телефоне мобильный сайт вк. На главной странице, вверху слева нажмите на кнопку Меню.

В открывшемся окне, внизу нажмите на вкладку Настройки.

В настройках жмите на вкладку Приватность.

Всё готово. Здесь всё тоже самое. Внизу страницы включите функцию Закрытый профиль.

Остались вопросы? Напиши комментарий! Удачи!

Поделиться ссылкой:

https://info-effect. ru/

ru/

info-effect.ru

Как в вк закрыть свой профиль от посторонних с телефона и компа

Всем привет! Давно мы не разговаривали про социальные сети. Поэтому я мне хотелось бы рассказать вам, как в вк закрыть свой профиль от посторонних через комп и телефон. Это довольно важная тема, так как далеко не все люди хотя какой-либо открытости в интернете, и в то же время они не хотят отлучаться от социальных сетей.

Для чего нужно закрывать профиль?

Далеко не всем хочется, чтобы по их странице в ВК шарились незнакомые люди, писали им сообщения, смотрели на друзей, стену и т.д. Поэтому в ВК, как и во многих других социальных сетях, существует возможность скрыть информацию на своей странице от посторонних глаз. Активировав эту функцию вы скроете практически всю важную информацию от незнакомых людей:

- Фотографии и видео в альбомах;

- Информация обо всех ваших друзьях и подписчиках;

- Записи на стене;

- Информацию о группах, увлечениях и т.

д.

д. - Интересные страницы;

- Подарки;

- Аудиозаписи;

- И многое другое.

Но несмотря на закрытость, любой человек сможет написать вам личное сообщение. Поэтому, если вы хотите, чтобы никто из посторонних не смог писать сообщения, вам нужно будет выбрать данный пункт в настройках в разделе «Приватность» — «Связь» со мной. Кстати, если вам нужно отправить сообщение пользоателю который вас заблокировал или ограничил круг лиц, то предлагаю вам прочитать мою статью с лафхаками, как это сделать окольными путями.

В принципе, для взора посторонних личностей останется лишь ваши ФИО, аватарка, количество друзей и подписчиков и прочая незначительная информация. И если вам хочется именно скрыть всю эту информацию, то сделать это можно будет за считанные секунды.

Работаем через компьютер

Ну что же, для начала попробуем сделать закрытый профиль с компа, ну или с мобильного ноутбука (кто чем пользуется). Зайдите в ваш личный аккаунт и поехали.

- Первым делом вам нужно будет войти в настройки. Для этого нажмите на свою иконку в правом верхнем углу и выберите «Настройки».

- Далее, вам нужно будет нажать на пункт «Приватность».

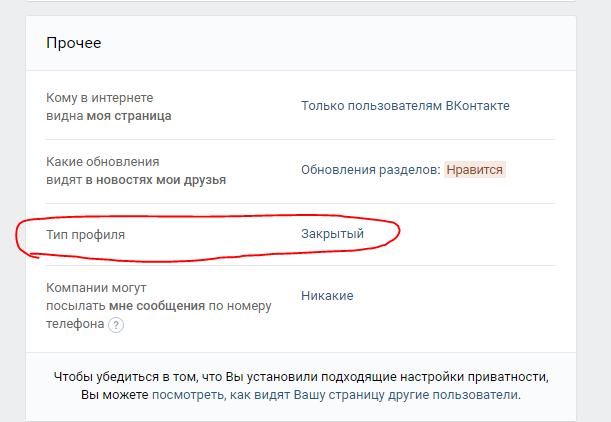

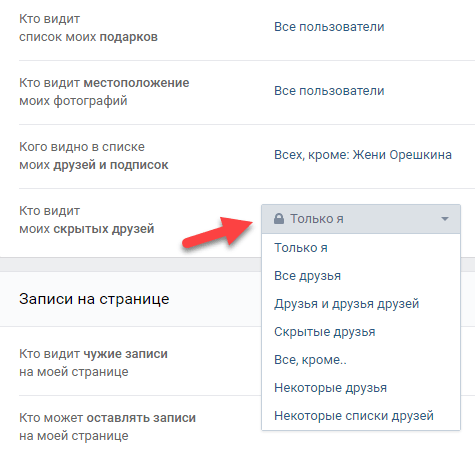

- Теперь спускаемся вниз и ищем блок «Тип записи». По умолчанию он открытый, но если вы нажмете на эту надпись, то из выпадающего списка вы сможете выбрать пункт «Закрытый». Вас предупредят, что информация станет не доступна и для ваших подписчиков. Поэтому учтите этот момент.

C этих пор информация станет доступной только для ваших друзей. И если кто-то зайдет левый зайдет на ваш профиль, то для него он будет закрыт.

Работаем с мобильного телефона

Чтобы закрыть свой профиль в вк на мобильном телефоне, нужно применить практически такие же действия, за исключением пары мелких моментов. Когда вы войдете в мобильную версию на вашем смартфоне, то попадете в ленту. Чтобы перейти на страницу, нажмите на специальный значок в правом нижнем углу.

- Итак, заходим в свой аккаунт и нажимаем на значок шестеренки, который является настройками.

- Далее, уже по классике, выбираем «Приватность».

- Теперь осталось найти блок «Прочее». Для этого спуститесь в самый низ. И в этом блоке вы и найдете пункт «Закрытый профиль». Просто нажмите на ползунок (изначально неактивный), чтобы он активировался.

Вот так всё просто. Теперь ни один лишний человек не сунется на вашу страницу, а точнее ничего из нее не почерпнет.

Если вдруг вам надоест скрываться от общества, то вы сможете вернуть эти настройки, дернув за те же самые ползунки. Я лично предпочитаю свою страницу не скрывать, но знаю многих людей, которые не хотят, чтоюы кто-то видел всю их подноготную.

Кстати, если часто сидите в ВК и других социальных сетях, либо у вас есть свои паблики, то рекомендую вам присмотреться к превосходному сервису Кворк. За небольшую цену вам могут раскрутить страницу или группу, набрать подписчиков, друзей, лайки. Кроме вам смогут предложить красивое оформление группы под ваши запросы. И цена для всего этого действительно небольшая. Я сам периодически обращаюсь к услугам специалистов на Кворке, и вам рекомендую.

Я сам периодически обращаюсь к услугам специалистов на Кворке, и вам рекомендую.

По-хорошему это все. Как видите, ничего сложного в этом вообще нет. И если вам понравилась статья, то непременно подпишитесь на мой блог, а также в паблик в ВК. Жду вас снова. Удачи вам. Пока-пока!

С уважением, Дмитрий Костин.

koskomp.ru

Как закрыть профиль в вк от посторонних с телефона или компьютера

Функция закрытый профиль позволяет быстро скрыть все данные в вк от посторонних. Теперь только друзья смогут просматривать вашу страницу. Остальные пользователи вконтакте увидят замок. Сделать аккаунт приватным можно с телефона или компьютера. При этом не нужно долго ковыряться в настройках.

Далее поэтапно рассмотрим, как закрыть профиль в вк и узнаем его особенности. Разберемся в каких случаях обязательно скрывать информацию о себе, а когда этого делать не стоит.

Как выглядит закрытая страница в контакте, ее плюсы и минусы

Настройки приватности доступны только после регистрации. Именно поэтому все созданные аккаунты вконтакте открыты по умолчанию. Любой пользователь социальной сети, не важно в друзьях он или нет, может просмотреть ваши данные.

Именно поэтому все созданные аккаунты вконтакте открыты по умолчанию. Любой пользователь социальной сети, не важно в друзьях он или нет, может просмотреть ваши данные.

Другое дело, если профиль скрыт. При переходе на такую страницу, посторонний человек увидит замок.

Особенности закрытого аккаунта:

- Посторонние не видят стену (репосты и личные заметки), фотографии, видеозаписи, музыку, ваши подписки, группы, истории, список подарков, женат/замужем, родственников, контактные данные, образование, карьеру, жизненную позицию и остальную личную информацию;

- Во всех разделах настроек машинально устанавливается пункт – «Только друзья». Ничего не изменится, если где-то было указано «Никто»;

- Ваш профиль не будет виден в списке людей, сделавших репост определенной записи;

- Друзья (и даже вы сами) не смогут сделать репост с вашей стены. Некоторые потом не понимают почему так.

Однако не вся информация скрыта. Кое-что придется убирать дополнительно. Но это уже незначительные сведения.

Но это уже незначительные сведения.

Что показывается на закрытой странице:

- Имя и фамилия пользователя;

- Аватарка, но ее нельзя увеличить;

- Количество всех друзей, без возможности просмотра;

- Список общих друзей, которых можно глянуть;

- Число записей на стене;

- Статус, возраст, город проживания, место работы (если эти данные были заполнены).

Важно понимать, если аккаунт в вк закрыт, владельцу можно написать сообщение, отправить заявку в друзья или пожаловаться. Если вы хотите, чтобы вам не писали, нужно заблокировать этого пользователя.

Инструкция: как закрыть профиль в вк с телефона — приложение/браузер

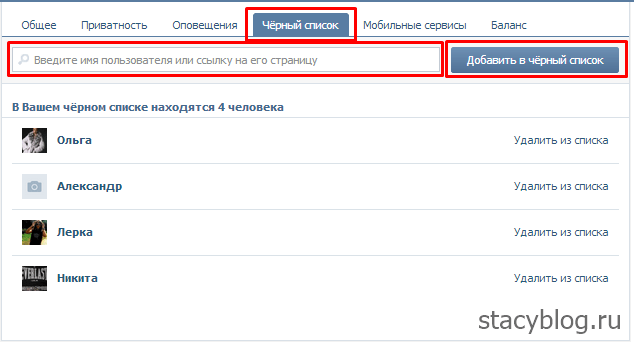

Если нужно спрятать информацию о себе от одного или нескольких человек – их проще заблокировать. В этом случае чужие люди не смогут вам ни писать, ни в друзья добавлять. Просмотр всех ваших данных будет им недоступен. Оповещений о попадании в черный список сайт вконтакте никому не высылает.

Далее посмотрим, как закрыть свою страницу от всех.

С мобильного телефона (iPhone или Android):

- Войти на сайт m.vk.com/ под своим логином и паролем. Как правило вы окажетесь в лете новостей. Жмите на три полоски в правом нижнем углу экрана. Затем кликаем на шестеренку справа вверху;

- Теперь во вкладке настройки выбираем пункт «Приватность», перейдя в него пролистываем страницу в самый низ;

- В подразделе «Прочее» напротив пункта «Закрытый профиль» нужно перетянуть ползунок вправо. В новом окне подтвердить данное действие.

Теперь вашу страницу смогут просмотреть только друзья. Все вышеуказанные действия проводились через мобильное приложение вконтакте. Процесс закрытия аккаунта с телефона в браузере будет аналогичен.

Вернуться на открытую учетную запись также просто. Нужно снова войти в настройки приватности и перетянуть ползунок обратно.

Нужно снова войти в настройки приватности и перетянуть ползунок обратно.

Читайте также — Как можно удалить свою страницу вконтакте

Хочу скрыться от поисковиков

Некоторые хотят убрать свой профиль из поиска Яндекс и Google. Чтобы при вводе вашего имени и города в поисковую форму ничего не высвечивалось. Это возможно сделать. Но после установки нужных настроек страница исчезнет из поиска где-то в течении месяца.

Просто выберите вот этот пункт:

Настройка приватного профиля в контакте через компьютер

Теперь инструкция для тех, кто постоянно за компом или ноутбуком. Всего пару кликов мышкой и ваша страница в вк будет закрытой.

Вот как она выглядит на пк.

- Нажать в правой верхней части монитора на свое имя. Из выпадающего списка выбрать пункт «Настройки»;

- Как и в мобильной версии далее кликаем на «Приватность»;

- После чего мышкой прокрутите все настройки вниз.

В последнем разделе «Прочее» нужно выбрать тип профиля «Закрытый».

В последнем разделе «Прочее» нужно выбрать тип профиля «Закрытый».

- Подтверждаем желание сделать аккаунт закрытым.

Зачем вообще нужна приватная учетная запись

Не все открыто публикуют что-то о себе в интернете. Социальная сеть вконтакте рекомендует присмотреться к настройкам. Они очень гибкие и позволяют скрывать много информации. Однако этого не всегда достаточно. Да и не каждый желает возиться с более чем 20 пунктами.

Почему пользователи закрывают свой профиль:

- Скрыть данные от людей, с которыми нет желания общаться. Это бывшие одноклассники, однокурсники, сослуживцы и прочие завистники;

- Желание делиться личной информацией только с близким кругом лиц. При этом не бояться оскорблений, угроз, глупых шуток и нападков;

- Обезопасить себя от мошенников и шантажистов. Открытую страницу можно скопировать и рассылать с нее спам, просить в долг у друзей и т.д.

zarplatawmz.ru

Как закрыть профиль в ВК с телефона

Привет! Сегодня я покажу вам как закрыть профиль ВК с телефона андроид или айфон. Вы можете очень просто и быстро сделать закрытый профиль ВКонтакте. Закрытая страница будет доступна только вашим друзьям, остальные не смогут её просматривать. Смотрите инструкцию далее и пишите комментарии, если вам что-то не понятно. Поехали!

В приложении ВК

Откройте на своём смартфоне приложение. На главной странице, внизу справа нажмите на кнопку Меню.

Далее, на странице меню, вверху справа нажмите на значок Настройки.

В настройках нажмите на вкладку Приватность.

В настройках приватности, внизу страницы, напротив параметра Закрытый профиль, нажмите по переключателю, чтобы включить данную опцию.

В открывшемся окне нажмите Да, для подтверждения операции. Обратите внимание, ваши записи и другие обновления страницы не будут доступны вашим подписчикам.

В мобильной версии сайта ВКонтакте

Откройте на своём телефоне мобильный сайт вк. На главной странице, вверху слева нажмите на кнопку Меню.

В открывшемся окне, внизу нажмите на вкладку Настройки.

В настройках жмите на вкладку Приватность.

Всё готово. Здесь всё тоже самое. Внизу страницы включите функцию Закрытый профиль.

&n

dommol29.ru

101 совет по защите данных: как обеспечить безопасность ваших паролей, финансовой и личной информации в Интернете в 2022 году

Мы собрали 101 совет по защите данных, которые помогут вам защитить свои пароли, финансовую информацию и личные данные в Интернете.

Обеспечение безопасности и защиты ваших паролей, финансовой и другой личной информации от внешних злоумышленников уже давно является приоритетом бизнеса, но для потребителей и частных лиц становится все более важным прислушиваться к советам по защите данных и использовать надежные методы для сохранения вашей конфиденциальной личной информации. безопасно и безопасно. Существует множество информации для потребителей, семей и отдельных лиц о защите паролей, надлежащей защите настольных компьютеров, ноутбуков и мобильных устройств от хакеров, вредоносных программ и других угроз, а также о передовых методах безопасного использования Интернета. Но информации так много, от использования виртуальной частной сети (VPN) до использования уникальных и надежных паролей или антивирусного программного обеспечения, что легко запутаться, особенно если вы не разбираетесь в технологиях. Мы составили список из 101 простой и понятной рекомендации и совета по сохранению конфиденциальности личной информации вашей семьи и защите ваших устройств от угроз.

безопасно и безопасно. Существует множество информации для потребителей, семей и отдельных лиц о защите паролей, надлежащей защите настольных компьютеров, ноутбуков и мобильных устройств от хакеров, вредоносных программ и других угроз, а также о передовых методах безопасного использования Интернета. Но информации так много, от использования виртуальной частной сети (VPN) до использования уникальных и надежных паролей или антивирусного программного обеспечения, что легко запутаться, особенно если вы не разбираетесь в технологиях. Мы составили список из 101 простой и понятной рекомендации и совета по сохранению конфиденциальности личной информации вашей семьи и защите ваших устройств от угроз.

Содержание:

- Защита ваших устройств и сетей

- Советы по защите данных для мобильных устройств

- Защита данных при удаленной работе и работе из дома

- Защита вашей личности 10 Защита вашего кредита 39 10 49

- в социальных сетях

- Защита вашей конфиденциальности в Интернете

- Защита данных после утечки данных

Защита ваших устройств и сетей

1. Зашифруйте свои данные

Зашифруйте свои данные

Шифрование данных предназначено не только для фанатов технологий; современные инструменты позволяют любому шифровать электронную почту и другую информацию. «Раньше шифрование было прерогативой гиков и математиков, но за последние годы многое изменилось. В частности, различные общедоступные инструменты вывели сложную науку из шифрования (и дешифрования) электронной почты и файлов. GPG для почты, для Например, это подключаемый модуль с открытым исходным кодом для программы Apple Mail, который упрощает шифрование, расшифровку, подпись и проверку электронной почты с использованием стандарта OpenPGP.А для защиты файлов более новые версии операционной системы Apple OS X поставляются с FileVault, программа, которая шифрует жесткий диск компьютера. У тех, кто работает под управлением Microsoft Windows, есть аналогичная программа. Это программное обеспечение будет шифровать ваши данные, но не защитит вас от государственных органов, требующих ваш ключ шифрования в соответствии с Законом о регулировании следственных полномочий (2000 г. ), вот почему некоторые поклонники рекомендуют TrueCrypt, программу с очень интересными возможностями», — объясняет Джон Нотон в статье для The Guardian. Твиттер: @guardian

), вот почему некоторые поклонники рекомендуют TrueCrypt, программу с очень интересными возможностями», — объясняет Джон Нотон в статье для The Guardian. Твиттер: @guardian

2. Сделайте резервную копию ваших данных

Одним из самых основных, но часто упускаемых из виду советов по защите данных является резервное копирование ваших данных. По сути, это создает дубликат ваших данных, поэтому в случае потери, кражи или взлома устройства вы также не потеряете важную информацию. Как отмечают Торговая палата США и страховая компания Nationwide: «По данным Nationwide, 68% малых предприятий не имеют плана аварийного восстановления. Проблема в том, что чем больше времени требуется для восстановления данных, тем больше денег. вы проиграете. Gartner обнаружил, что это время простоя может стоить компаниям до 300 000 долларов в час». Твиттер: @growwithco

3. Сделайте жесткие диски ваших старых компьютеров нечитаемыми

С помощью старых вычислительных устройств можно почерпнуть много информации, но вы можете защитить свои личные данные, сделав жесткие диски нечитаемыми перед их утилизацией. «Сделайте жесткие диски старых компьютеров нечитаемыми. После того, как вы сделаете резервную копию своих данных и перенесете файлы в другое место, вы должны провести санитарную обработку путем уничтожения диска, магнитной очистки диска или использования программного обеспечения для очистки диска. Уничтожьте старые компьютерные диски и ленты с резервными копиями. «, — сообщает Генеральная прокуратура Флориды. Твиттер: @AGPamBondi

«Сделайте жесткие диски старых компьютеров нечитаемыми. После того, как вы сделаете резервную копию своих данных и перенесете файлы в другое место, вы должны провести санитарную обработку путем уничтожения диска, магнитной очистки диска или использования программного обеспечения для очистки диска. Уничтожьте старые компьютерные диски и ленты с резервными копиями. «, — сообщает Генеральная прокуратура Флориды. Твиттер: @AGPamBondi

4. Защитите свою беспроводную сеть дома или в офисе

Ценный совет как для владельцев малого бизнеса, так и для отдельных лиц или семей. Всегда рекомендуется защищать свою беспроводную сеть паролем. Это предотвращает несанкционированный доступ посторонних лиц к вашей беспроводной сети. Даже если они просто пытаются получить бесплатный доступ к Wi-Fi, вы не хотите непреднамеренно делиться личной информацией с другими людьми, которые используют вашу сеть без разрешения. «Если у вас есть сеть Wi-Fi на рабочем месте, убедитесь, что она безопасна, зашифрована и скрыта. Чтобы скрыть свою сеть Wi-Fi, настройте точку беспроводного доступа или маршрутизатор таким образом, чтобы она не транслировала известное имя сети. как идентификатор набора услуг (SSID). Пароль защищает доступ к маршрутизатору», — говорится в статье FCC.gov, предлагающей советы по защите данных для малого бизнеса. Твиттер: @FCC

Чтобы скрыть свою сеть Wi-Fi, настройте точку беспроводного доступа или маршрутизатор таким образом, чтобы она не транслировала известное имя сети. как идентификатор набора услуг (SSID). Пароль защищает доступ к маршрутизатору», — говорится в статье FCC.gov, предлагающей советы по защите данных для малого бизнеса. Твиттер: @FCC

5. Используйте брандмауэр

«Брандмауэры помогают блокировать опасные программы, вирусы или шпионское ПО до того, как они проникнут в вашу систему. Различные компании-разработчики программного обеспечения предлагают защиту брандмауэрами, но аппаратные брандмауэры, такие как те, которые часто встроены в сетевые маршрутизаторы , обеспечить более высокий уровень безопасности», — говорит Geek Squad. Twitter: @GeekSquad

6. Шифрование данных на ваших USB-накопителях и SIM-картах

Шифрование ваших данных на съемных носителях может затруднить (хотя и не невозможно) для преступников интерпретацию ваших личных данных, если вы устройство потеряно или украдено. USB-накопители и SIM-карты — отличные примеры съемных запоминающих устройств, которые можно просто подключить к другому устройству, что дает пользователю доступ ко всем хранящимся на нем данным. Если, конечно, он не зашифрован. «Ваш USB-накопитель может быть легко украден и подключен к другому компьютеру, где они могут украсть все ваши файлы и даже установить на него вредоносное ПО или вирусы, которые заразят любой компьютер, к которому он подключен. Зашифруйте свою SIM-карту на случай, если ваш телефон когда-либо был украден, или заберите его, если вы продаете свой старый сотовый телефон», — пишет Майк Джуба в статье на Business2Community. Твиттер: @EZSolutionCorp

USB-накопители и SIM-карты — отличные примеры съемных запоминающих устройств, которые можно просто подключить к другому устройству, что дает пользователю доступ ко всем хранящимся на нем данным. Если, конечно, он не зашифрован. «Ваш USB-накопитель может быть легко украден и подключен к другому компьютеру, где они могут украсть все ваши файлы и даже установить на него вредоносное ПО или вирусы, которые заразят любой компьютер, к которому он подключен. Зашифруйте свою SIM-карту на случай, если ваш телефон когда-либо был украден, или заберите его, если вы продаете свой старый сотовый телефон», — пишет Майк Джуба в статье на Business2Community. Твиттер: @EZSolutionCorp

7. Отключить общий доступ к файлам и мультимедиа, если он вам не нужен

Если у вас есть домашняя беспроводная сеть с несколькими подключенными устройствами, вам может быть удобно обмениваться файлами между машинами. Однако нет причин делать файлы общедоступными, если в этом нет необходимости. «Убедитесь, что вы предоставляете общий доступ к некоторым своим папкам только в домашней сети. Если вам действительно не нужно, чтобы ваши файлы были видны другим машинам, полностью отключите общий доступ к файлам и мультимедиа», — советует Касперский. Твиттер: @kaspersky

«Убедитесь, что вы предоставляете общий доступ к некоторым своим папкам только в домашней сети. Если вам действительно не нужно, чтобы ваши файлы были видны другим машинам, полностью отключите общий доступ к файлам и мультимедиа», — советует Касперский. Твиттер: @kaspersky

8. Создание зашифрованных томов для переносимых личных файлов данных

HowToGeek предлагает серию статей с советами, рекомендациями и инструментами для шифрования файлов или наборов файлов с использованием различных программ и инструментов. В этой статье рассматривается метод создания зашифрованного тома для простой передачи конфиденциальных конфиденциальных данных для доступа на несколько компьютеров. Twitter: @howtogeeksite

9. Перезаписать удаленные файлы

Удаление вашей информации на вычислительном устройстве редко означает, что она действительно удаляется безвозвратно. Часто эти данные все еще существуют на диске, и их может восстановить кто-то, кто знает, что делает (например, сообразительный преступник, решивший найти вашу личную информацию). Единственный способ действительно гарантировать, что ваши старые данные исчезнут навсегда, — это перезаписать их. К счастью, есть инструменты, которые упрощают этот процесс. PCWorld охватывает инструмент и процесс для перезаписи старых данных в операционных системах Windows. Твиттер: @pcworld

Единственный способ действительно гарантировать, что ваши старые данные исчезнут навсегда, — это перезаписать их. К счастью, есть инструменты, которые упрощают этот процесс. PCWorld охватывает инструмент и процесс для перезаписи старых данных в операционных системах Windows. Твиттер: @pcworld

10. Не забудьте удалить старые файлы из облачных резервных копий

Если вы усердно выполняете резервное копирование своих данных и используете для этого безопасное облачное хранилище, вы движетесь в правильном направлении. . Тем не менее, облачные резервные копии и любые резервные копии данных создают дополнительный шаг, когда дело доходит до удаления старой информации. Не забудьте удалить файлы из ваших служб резервного копирования в дополнение к тем, которые вы удаляете (или перезаписываете) на своих локальных устройствах. «Если вы создаете резервные копии своих файлов в облаке, помните, что даже если вы удалите их на своем компьютере или мобильном устройстве, они все равно будут храниться в вашей облачной учетной записи. Чтобы полностью удалить файл, вам также необходимо удалить его из вашей резервной облачной учетной записи», — говорит re/code. Твиттер: @Recode

Чтобы полностью удалить файл, вам также необходимо удалить его из вашей резервной облачной учетной записи», — говорит re/code. Твиттер: @Recode

Советы по защите данных для мобильных устройств

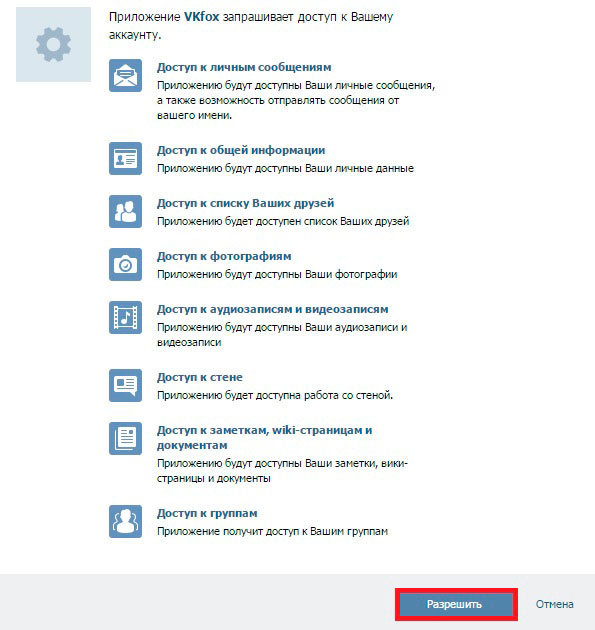

11. Осознанно проверяйте и настраивайте параметры конфиденциальности приложений

Большинство приложений предлагают параметры конфиденциальности для пользователей, что позволяет вам определить, какой объем и какие типы информации передаются или хранятся. Всегда выбирайте минимально возможный объем обмена данными. Кейси Чин из Wired поясняет: «Возможно, вы проводите большую часть дня внутри приложений: следите за новостями, включаете музыку и фильмы, поддерживаете связь с друзьями, гоняете мультяшных персонажей по трассе и т. д. Каждый раз в тем не менее, стоит провести аудит этих приложений, чтобы убедиться, что они не выходят за рамки своих полномочий — собирают больше данных о вас и контролируют больше ваших устройств, чем вам хотелось бы». Твиттер: @WIRED

12. Включите удаленное определение местоположения и очистку устройства

Включите удаленное определение местоположения и очистку устройства

«Если ваш гаджет потерян или украден, приложения для отслеживания могут точно сказать вам, где находится ваш телефон. Эти приложения также позволяют удаленно стирать конфиденциальную информацию. Если вы попадете не в те руки, вы можете, по крайней мере, убедиться, что они не получат вашу информацию», — говорит Ким Командо. Twitter: @kimkomando

13. Позаботьтесь о настройках конфиденциальности сразу после установки

При настройке нового устройства или операционной системы настройка параметров конфиденциальности должна быть первоочередной задачей. Это гарантирует, что вы случайно не поделитесь конфиденциальной информацией при настройке стандартных приложений и служб. «В ту минуту, когда вы загрузите и установите iOS 8, последнюю версию мобильной операционной системы Apple для iPhone и iPad, вы должны принять к сведению эти меры конфиденциальности, чтобы заблокировать ваше устройство. iOS 8 имеет ряд новых функций, связанных с вашим Он также имеет новые настройки конфиденциальности, позволяющие пользователям ограничивать срок хранения данных, например, функции истечения срока действия сообщений и новые настройки приватного просмотра… Прежде чем делать что-либо, например, настраивать свой телефон, загружать новые приложения или синхронизировать свои данные в первый раз необходимо проверить эти первые семь параметров и, при необходимости, изменить их», — объясняет Зак Уиттакер в статье, опубликованной на ZDNet. Твиттер: @zackwhittaker

iOS 8 имеет ряд новых функций, связанных с вашим Он также имеет новые настройки конфиденциальности, позволяющие пользователям ограничивать срок хранения данных, например, функции истечения срока действия сообщений и новые настройки приватного просмотра… Прежде чем делать что-либо, например, настраивать свой телефон, загружать новые приложения или синхронизировать свои данные в первый раз необходимо проверить эти первые семь параметров и, при необходимости, изменить их», — объясняет Зак Уиттакер в статье, опубликованной на ZDNet. Твиттер: @zackwhittaker

14. Используйте MyPermissions.com для управления разрешениями приложений одним махом. для очистки ваших разрешений с помощью мобильных приложений и получения предупреждений, когда приложения получают доступ к вашей личной информации, чтобы вы могли удалить ее одним щелчком мыши. Twitter: @mypermissions

15. Заблокируйте свой смартфон и планшет

Сегодня практически у каждого есть смартфон, планшет или и то, и другое. Достаточно одного несчастного случая, когда ваше устройство выскользнет из вашего кармана или портфеля в ресторане или в общественном транспорте, и ваши данные могут попасть в руки того, кто воспользуется ими злонамеренно. Однако вы можете предпринять шаги для защиты своих данных в случае потери или кражи устройства, начиная с его блокировки. Когда ваше устройство заблокировано, вор должен взломать ваш пароль, прежде чем получить доступ к вашим приложениям или личной информации, добавляя уровень защиты. К сожалению, многие не блокируют свои устройства, говорит Моника Андерсон из Pew Research: «Более четверти (28%) владельцев смартфонов говорят, что они не используют блокировку экрана или другие функции безопасности для доступа к своему телефону». Твиттер: @pewresearch

Достаточно одного несчастного случая, когда ваше устройство выскользнет из вашего кармана или портфеля в ресторане или в общественном транспорте, и ваши данные могут попасть в руки того, кто воспользуется ими злонамеренно. Однако вы можете предпринять шаги для защиты своих данных в случае потери или кражи устройства, начиная с его блокировки. Когда ваше устройство заблокировано, вор должен взломать ваш пароль, прежде чем получить доступ к вашим приложениям или личной информации, добавляя уровень защиты. К сожалению, многие не блокируют свои устройства, говорит Моника Андерсон из Pew Research: «Более четверти (28%) владельцев смартфонов говорят, что они не используют блокировку экрана или другие функции безопасности для доступа к своему телефону». Твиттер: @pewresearch

16. Отключить автоматическую загрузку

Некоторые устройства автоматически создают резервные копии ваших данных в облаке, а некоторые приложения, используемые на смартфонах или планшетах, хранят информацию на удаленных серверах. Да, иметь резервную копию ваших данных — это хорошо, но резервная копия должна быть доступна только вам или тому, кого вы уполномочили. Вы можете запретить своим устройствам делиться вашими личными фотографиями и другой информацией с облаком для всего мира, отключив настройки автоматического резервного копирования на вашем устройстве и в отдельных приложениях. В статье на BBC Колин Баррас объясняет: «По мере роста облачных сервисов такие устройства, как смартфоны, по умолчанию загружают пользовательские данные на удаленные серверы. вечеринках, вероятно, неплохо проверить настройки телефона, чтобы увидеть, какие данные автоматически копируются в облако, и отключить автоматическую загрузку». Твиттер: @BBC_Future

Да, иметь резервную копию ваших данных — это хорошо, но резервная копия должна быть доступна только вам или тому, кого вы уполномочили. Вы можете запретить своим устройствам делиться вашими личными фотографиями и другой информацией с облаком для всего мира, отключив настройки автоматического резервного копирования на вашем устройстве и в отдельных приложениях. В статье на BBC Колин Баррас объясняет: «По мере роста облачных сервисов такие устройства, как смартфоны, по умолчанию загружают пользовательские данные на удаленные серверы. вечеринках, вероятно, неплохо проверить настройки телефона, чтобы увидеть, какие данные автоматически копируются в облако, и отключить автоматическую загрузку». Твиттер: @BBC_Future

17. Отключайте Bluetooth, когда вы его не используете

Технология Bluetooth предлагает невероятные удобства для мобильного мира, но она также открывает двери для уязвимостей. Большинство угроз, использующих соединение Bluetooth, зависят от активного соединения Bluetooth, и, хотя они обычно не являются разрушительными или опасными, они, безусловно, неудобны и могут быть серьезными. «Атаки Bluetooth зависят от использования процесса запроса/предоставления разрешения, который является основой подключения Bluetooth. Независимо от функций безопасности на вашем устройстве, единственный способ полностью предотвратить использование злоумышленниками этого процесса запроса/предоставления разрешения — отключить питание вашего устройства. Функция Bluetooth, когда вы его не используете — не переводите его в невидимый или необнаруживаемый режим, а полностью отключите (есть плохие приложения, которые могут снова включить ваше устройство, это еще одна причина, по которой общая безопасность приложений жизненно важна)». советует «Лаборатория Касперского». Твиттер: @kaspersky

«Атаки Bluetooth зависят от использования процесса запроса/предоставления разрешения, который является основой подключения Bluetooth. Независимо от функций безопасности на вашем устройстве, единственный способ полностью предотвратить использование злоумышленниками этого процесса запроса/предоставления разрешения — отключить питание вашего устройства. Функция Bluetooth, когда вы его не используете — не переводите его в невидимый или необнаруживаемый режим, а полностью отключите (есть плохие приложения, которые могут снова включить ваше устройство, это еще одна причина, по которой общая безопасность приложений жизненно важна)». советует «Лаборатория Касперского». Твиттер: @kaspersky

18. Получите антивирусную защиту или защиту от вредоносных программ для своих мобильных устройств

Программное обеспечение для защиты от вредоносных программ является само собой разумеющимся для большинства пользователей компьютеров, но многие потребители по-прежнему недооценивают важность защиты мобильных устройств от растущего числа вредоносные программы, поражающие все типы мобильных устройств. Однако всего несколько лет назад параметры безопасности для мобильных устройств в лучшем случае обеспечивали посредственную защиту от угроз. «Помимо сканирования на наличие вирусов и вредоносных программ, приложения для обеспечения безопасности для Android также предлагают полный скриншот McAfee LiveSafe 2014 для Android. Пакет безопасности McAfee для Android с такими функциями, как определение местоположения устройства, удаленная очистка, резервное копирование и блокировка подозрительных URL-адресов. Эти дополнительные функции обычно требуют премиум-класса. подписке, но большинство приложений предлагают минимальный базовый уровень защиты бесплатно, включая сканирование вредоносных программ», — говорится в статье на PCWorld. Твиттер: @pcworld

Однако всего несколько лет назад параметры безопасности для мобильных устройств в лучшем случае обеспечивали посредственную защиту от угроз. «Помимо сканирования на наличие вирусов и вредоносных программ, приложения для обеспечения безопасности для Android также предлагают полный скриншот McAfee LiveSafe 2014 для Android. Пакет безопасности McAfee для Android с такими функциями, как определение местоположения устройства, удаленная очистка, резервное копирование и блокировка подозрительных URL-адресов. Эти дополнительные функции обычно требуют премиум-класса. подписке, но большинство приложений предлагают минимальный базовый уровень защиты бесплатно, включая сканирование вредоносных программ», — говорится в статье на PCWorld. Твиттер: @pcworld

19. Проверьте настройки push-уведомлений на мобильных устройствах

Push-уведомления — это уведомления, публикуемые на главном экране вашего устройства, чтобы вы не пропустили важную информацию или обновления. «Многие приложения отправляют упреждающие уведомления на главный экран вашего телефона. В целом, эти уведомления полезны и позволяют легко отслеживать, что происходит в ваших любимых приложениях. Приложения для личного здоровья также могут отправлять уведомления такого типа. Если вы используете приложений, которые используют push-уведомления, просмотрите их, чтобы убедиться, что конфиденциальные данные не будут неожиданно переданы на ваш домашний экран. Вы не хотите, чтобы ваши личные данные о здоровье размещались на простом сайте на вашем телефоне», — говорится в статье на TrueVault. Твиттер: @TrueVault

В целом, эти уведомления полезны и позволяют легко отслеживать, что происходит в ваших любимых приложениях. Приложения для личного здоровья также могут отправлять уведомления такого типа. Если вы используете приложений, которые используют push-уведомления, просмотрите их, чтобы убедиться, что конфиденциальные данные не будут неожиданно переданы на ваш домашний экран. Вы не хотите, чтобы ваши личные данные о здоровье размещались на простом сайте на вашем телефоне», — говорится в статье на TrueVault. Твиттер: @TrueVault

20. Включите Touch ID, если вы используете устройство Apple

Если вы используете iPhone 5 или более позднюю версию, вы можете воспользоваться дополнительной мерой безопасности, известной как Touch ID, технологически продвинутой тактикой защиты отпечатков пальцев. «Фактическое изображение вашего отпечатка пальца нигде не хранится, а вместо этого преобразуется в математическое представление отпечатка пальца, которое не может быть реконструировано в один. Это математическое представление хранится в защищенном анклаве внутри чипа вашего телефона, и к нему никогда не обращаются iOS или другие приложения, никогда не хранящиеся на серверах Apple и никогда не сохраняемые в iCloud или где-либо еще».

Это математическое представление хранится в защищенном анклаве внутри чипа вашего телефона, и к нему никогда не обращаются iOS или другие приложения, никогда не хранящиеся на серверах Apple и никогда не сохраняемые в iCloud или где-либо еще».

21. Настройте фильтры содержимого

Если у вас есть дети, использующие мобильные устройства, проверьте параметры безопасности, такие как фильтры содержимого, которые можно активировать либо через оператора беспроводной связи, либо на физическом устройстве. Эти фильтры ограничивают доступ к определенным типам контента, гарантируя, что ваши дети не смогут непреднамеренно перейти на веб-сайты или загрузить приложения, содержащие неприемлемый или вредоносный контент. Verizon Wireless, например, предлагает ряд фильтров контента и вариантов безопасности для семей через Mobicip. Твиттер: @VerizonWireless

22. Настройте автоматическую блокировку устройства после определенного периода бездействия

Большинство смартфонов и планшетов позволяют установить определенный период времени, по истечении которого устройство автоматически блокируется, если оно не использовалось.![]() Это означает, что если вы потеряете свой смартфон, но он не был заблокирован, он заблокируется сам по себе, в идеале до того, как вор получит его и попытается получить доступ к вашей личной информации. «Настройте параметры так, чтобы ваше устройство блокировалось через короткий промежуток времени», — говорит DeviceCheck.ca, ранее известный как ProtectYourData.ca. Твиттер: @CWTAwireless

Это означает, что если вы потеряете свой смартфон, но он не был заблокирован, он заблокируется сам по себе, в идеале до того, как вор получит его и попытается получить доступ к вашей личной информации. «Настройте параметры так, чтобы ваше устройство блокировалось через короткий промежуток времени», — говорит DeviceCheck.ca, ранее известный как ProtectYourData.ca. Твиттер: @CWTAwireless

23. Предотвратите кражу вашего смартфона

Хотя решения для удаленного стирания данных и отслеживания местоположения отлично подходят для поиска вашего устройства и защиты ваших данных в случае его кражи, идеальным решением является предотвращение кражи вашего смартфона или другого устройства. в первую очередь. «Один из ваших лучших вариантов «предотвращения захвата» — это беспроводная система сигнализации приближения. Эти удобные комбинации приложений и устройств сообщают вам, когда ваш телефон удаляется от бесконтактного устройства на расстояние, превышающее предварительно установленный предел (которое обычно достаточно мало, чтобы подходит для кольца для ключей)», — рекомендует ComputerWorld. Твиттер: @computerworld

Твиттер: @computerworld

24. Используйте персональный брандмауэр на устройстве

Брандмауэры предназначены не только для серверов и браузеров; вы также можете получить персональный брандмауэр для своего мобильного устройства. MySecurityAwareness.com предлагает установить «персональный брандмауэр на устройстве для защиты интерфейсов мобильных устройств от прямой атаки».

25. Остерегайтесь подслушивающих, совершая покупки через мобильное устройство в общественных местах

Если у вас есть свободное время во время утренней поездки на работу, вы можете просмотреть виртуальные торговые ряды, но помните, кто сидит рядом с вами или позади вас ты. Преступники могут легко заглянуть вам через плечо и посмотреть, как вы вводите пароли, данные кредитной карты и другую информацию. «Долгая поездка на автобусе или поезде — идеальное время, чтобы сделать праздничные покупки, но остерегайтесь этого незнакомца, сидящего рядом с вами. Ваши соседи могут попытаться прочитать ваш экран и украсть номер вашей кредитной карты или другую информацию». в экране конфиденциальности или фильтре может значительно снизить риск подглядывания воров. Защитные пленки для экрана бывают всех форм и размеров, и в Best Buy вы можете найти ту, которая лучше всего подходит для вашего любимого технического гаджета», — советует BestBuy в статье, предлагающей советы для обеспечение безопасности ваших цифровых данных в Киберпонедельник (да и вообще в любое время, когда вы совершаете покупки в Интернете). Твиттер: @BBYNews

в экране конфиденциальности или фильтре может значительно снизить риск подглядывания воров. Защитные пленки для экрана бывают всех форм и размеров, и в Best Buy вы можете найти ту, которая лучше всего подходит для вашего любимого технического гаджета», — советует BestBuy в статье, предлагающей советы для обеспечение безопасности ваших цифровых данных в Киберпонедельник (да и вообще в любое время, когда вы совершаете покупки в Интернете). Твиттер: @BBYNews

Защита данных при удаленной работе и работе из дома

26. Рассмотрите возможность использования VPN

VPN может помочь защитить ваши данные и личную информацию, особенно тем, кто работает в менее защищенных сетях. Согласно Firsthand.co, «VPN будет шифровать любые данные, которые вы отправляете через Интернет. При этом ваш провайдер VPN остается с вашей историей просмотров. Никогда нельзя быть слишком уверенным в том, что кто-то делает с этой информацией. Вот почему разумно убедиться, что вы используете надежный VPN, такой как NordVPN или Bitdefender, которые доступны для Windows, macOS, Linux, Android и iOS и имеют расширения для Chrome и Firefox. NordVPN гарантирует более высокую скорость соединения и безопасность на шести устройствах одновременно». Твиттер: @FirsthandHQ

NordVPN гарантирует более высокую скорость соединения и безопасность на шести устройствах одновременно». Твиттер: @FirsthandHQ

27. Сохраняйте физический контроль над своими устройствами

Кража таких устройств, как ноутбуки и смартфоны, распространена в некоторых общественных местах. «Повсюду берите с собой ноутбук, и если вы чувствуете усталость и думаете, что заснете в зале ожидания между рейсами, поместите свой ноутбук в надежное хранилище», — объясняет WorkflowMax. Twitter: @WorkflowMax

28. Используйте личную точку доступа

Личная точка доступа может быть установлена с большинством основных операторов беспроводной связи и обеспечивает более частную альтернативу по сравнению с общедоступным Wi-Fi. Critical Insight поясняет: «Хотя ваш веб-трафик между точкой доступа и пунктом назначения будет незашифрованным, использование точки доступа устраняет проблему взлома людьми, подключенными к той же общедоступной сети Wi-Fi. У большинства крупных операторов вы можете заплатить номинальную плату за возможность настроить частную сеть Wi-Fi с помощью своего мобильного телефона. Конечно, это будет учитываться в отношении ваших данных, но затраты минимальны по сравнению с потенциальным недостатком серьезного взлома систем или компьютера вашей компании». Твиттер: @detectrespond

У большинства крупных операторов вы можете заплатить номинальную плату за возможность настроить частную сеть Wi-Fi с помощью своего мобильного телефона. Конечно, это будет учитываться в отношении ваших данных, но затраты минимальны по сравнению с потенциальным недостатком серьезного взлома систем или компьютера вашей компании». Твиттер: @detectrespond

29. Поддерживайте четкое разделение между личными и рабочими устройствами

Сотрудники, у которых есть специальные устройства для работы, должны использовать эти устройства только в рабочих целях. «Соблазн использовать личные устройства в рабочих целях (и наоборот) может быть намного выше для сотрудников, которые работают из дома, и поэтому образование имеет ключевое значение. Многие компании регулярно устанавливают обновления, выполняют антивирусное сканирование или блокируют веб-сайты на проверенных рабочих устройствах, но эти меры безопасности не распространяются на персональные ноутбуки и телефоны. Активно соблюдайте все правила кибербезопасности, принятые в вашей компании, в том числе разделяйте рабочие устройства и личную жизнь. Если вам необходимо использовать личное устройство для работы, обратитесь в службу безопасности вашей компании, чтобы убедиться, что у вас настроено как можно больше средств защиты», — рекомендует FormAssembly. Твиттер: @FormAssembly

Если вам необходимо использовать личное устройство для работы, обратитесь в службу безопасности вашей компании, чтобы убедиться, что у вас настроено как можно больше средств защиты», — рекомендует FormAssembly. Твиттер: @FormAssembly

30. Внедрение политики кибербезопасности

Для компаний крайне важно не только внедрить политику кибербезопасности для удаленных сотрудников, но и обеспечить, чтобы сотрудники знали о своей роли в обеспечении безопасности данных компании. «Документ политики должен в первую очередь охватывать причины наличия политики, а также детали с изложением всех различных протоколов безопасности, которые должны соблюдать сотрудники, и как компания будет поддерживать их в соблюдении (т. е. какие инструменты и ресурсы они предоставят) и место, где сотрудник может подписать свое обязательство следовать политике», — объясняет Лаура Спаун, генеральный директор и соучредитель Virtual Vocations, в статье, опубликованной CMS Wire. Твиттер: @cmswire

31. Используйте шифрование

Используйте шифрование

Scale Technology предлагает шифровать электронные письма, так как они часто становятся целью кибератак. «Благодаря шифрованию контент маскируется, поэтому любая конфиденциальная информация, которая появляется в разговоре, будет видна только назначенному получателю. Управление паролями также может быть зашифровано. Используя систему шифрования управления паролями, можно упростить обмен паролями между членами команды. Индивидуальные пароли передаются, и никто не видит фактический пароль. Это особенно полезно, если член команды покидает бизнес по какой-либо причине».

32. Внедрить контроль доступа

Удаленные сотрудники должны иметь доступ только к тем системам и данным, которые необходимы им для выполнения своих должностных обязанностей. Нира объясняет: «Реализация ограниченного удаленного доступа к конфиденциальным и конфиденциальным данным по мере необходимости может помочь снизить риски безопасности и предотвратить серьезные нарушения безопасности при удаленной работе».

33. Используйте платформу управления мобильными устройствами

Lane Technology Solutions рекомендует сотрудникам обеспечивать безопасность своих устройств с помощью брандмауэров, антивирусного программного обеспечения и защиты от вредоносных программ. «Компании также могут захотеть иметь возможность удаленно стирать данные с устройств в случае их потери или кражи. Наличие платформ управления мобильными устройствами позволяет удаленным работникам продолжать использовать свои собственные устройства, обеспечивая при этом безопасность данных компании».

34. Следуйте передовым методам обеспечения безопасности при использовании приложений для видеоконференций

В настоящее время видеоконференции являются одним из основных элементов современного рабочего места, но если не соблюдать меры безопасности, конфиденциальные данные могут оказаться под угрозой. JD Supra поясняет: «Учитывая количество виртуальных собраний, важно обеспечить безопасность приложений для видеоконференций, в том числе путем проверки ссылок на собрания, запроса пароля для входа на каждое собрание, использования виртуальных комнат ожидания, запирания комнат после начала собрания и т. д. обеспечение того, чтобы совместное использование экрана/запись и совместное использование файлов контролировались исключительно организатором собрания, а также постоянный просмотр информации об участниках во время собрания, чтобы убедиться, что участвуют только приглашенные». Твиттер: @JDSupra

д. обеспечение того, чтобы совместное использование экрана/запись и совместное использование файлов контролировались исключительно организатором собрания, а также постоянный просмотр информации об участниках во время собрания, чтобы убедиться, что участвуют только приглашенные». Твиттер: @JDSupra

35. Убедитесь, что удаленные работники осведомлены о фишинге

Удаленные работники часто становятся целью попыток фишинга. Согласно статье, опубликованной Business News Daily: «Многие мошенники рассылают фишинговые электронные письма с намерением украсть конфиденциальную информацию у получателя или компании. Особенно в сложные времена, такие как новая пандемия коронавируса, фишеры надеются воспользоваться доверием жертв. Они часто притворяются кем-то из сотрудников компании, например, генеральным директором или менеджером, чтобы создать ложное доверие. Удаленные работники являются легкой мишенью, потому что они не находятся в офисе, и поэтому хакеры надеются, что они не будут проверять подлинность электронной почты». Твиттер: @BNDarticles

Твиттер: @BNDarticles

36. Рассмотрите возможность использования аппаратных ключей безопасности

Решения SSO становятся все более популярными для централизации управления доступом к различным системам, но они могут создавать дополнительные риски. Time Doctor поясняет: «Но это не причина избегать использования решения SSO. Это причина исключить пароли как слабое место, которым могут воспользоваться злоумышленники. И это довольно слабое место. Согласно отчету, 81% успешных утечек данных в этом году были связаны со скомпрометированным паролем. Хорошая новость заключается в том, что есть решение проблемы: аппаратные ключи безопасности. Это физические устройства, содержащие сложные зашифрованные пароли для доступа к цифровым системам. Предоставляя их сотрудникам и делая их методом аутентификации по умолчанию с помощью решения SSO, двухфакторной аутентификации, вероятность утечки данных резко снижается». Твиттер: @TimeDoctorApp

Защита вашей личности

37. Решите, что вы определяете как личную информацию (PII)

Решите, что вы определяете как личную информацию (PII)