NGR руткит | Ресурсы информационной безопасности

Резюме

NGR Bot (также известный как Dorkbot) был проверен на наличие руткита пользовательского режима, которым можно было управлять удаленно через протокол Internet-Relay-Chat (IRC). Он был разработан с намерением украсть цифровую идентификацию, выполнить отказ в обслуживании и манипулировать разрешением доменного имени (см. изображение ниже для анализа воздействия). Эта статья призвана предоставить некоторые технические сведения об этом образце NGR Bot V1.0.3 (MD5 «1CA4E2F3C8C327F8D823EB0E94896538») по следующим темам: (1) Механизм шифрования и обнаружения несанкционированного доступа, (2) Функциональные возможности, (3) Метод перехвата и (4) Настройка архитектуры для взаимодействия с этим вредоносным ПО.

Рис. 1 Анализ воздействия NGR Bot

Механизм обнаружения шифрования и взлома

Во время выполнения раздел данных был расшифрован, чтобы выявить вредоносные данные, которые будут использоваться; и была выполнена проверка целостности, чтобы убедиться, что вредоносное ПО не было подделано.

Рисунок 2. Механизм защиты

Базовое местоположение образа (полученное в 8 байтах от блока среды обработки (PEB)) загруженного исполняемого модуля затем использовалось для обнаружения начала исполняемого модуля. Было установлено, что заголовки разделов повторялись до тех пор, пока первые четыре байта (имени раздела) не оказались равными 0x7461642E (или «tad»). Поскольку это было сравнение DWORD, «tad». следует читать как «.dat» из-за прямого порядка байтов. Следовательно, было очевидно, что вредоносное ПО искало раздел данных. После того, как раздел данных был идентифицирован, все содержимое раздела было расшифровано с помощью RC4 с 5-байтным ключом «haxer». См. рис. 3, где показан псевдокод для расшифровки раздела данных.

Рисунок 3. Расшифровка раздела «.data»

32-байтовый ключ «27 84 23 64 63 34 04 27 C0 27 A3 99 D6 16 58 32 BE 38 F9 EB 10 46 E1 3C E3 77 E6 1C D0 84 60 03». Структура проверки целостности была определена следующим образом:

Структура проверки целостности была определена следующим образом:

struct IntegrityCheckStructure

{

char* stringValue;

DWORD stringLen;

DWORD precomputedHashValue

}

Строковое значение структуры проверки целостности было хешировано и сравнено с предварительно вычисленным хэш-значением. Если бы эти два значения были разными, данные считались бы подделанными. Затем вредоносная программа запускает новый поток для удаления основной загрузочной записи (MBR) и форматирования жесткого диска.

Рис. 4. Проверка целостности

Чтобы стереть MBR, вредоносная программа создала дескриптор файла для доступа к «.PHYSICALDRIVE0» и перезаписала его первые 512 (0x200) байт (см. рис. 5). Это эффективно помешало жертве загрузить операционную систему.

Рисунок 5. Очистка MBR

Аналогичным образом, для очистки жесткого диска вредоносная программа использовала тот же метод, создав дескриптор файла для доступа к «. PHYSICALDRIVE0». Используя этот дескриптор, цикл while использовался для перезаписи данных на диске (см. рис. 6). Это было бы очень катастрофично, так как это могло бы привести к потере данных.

PHYSICALDRIVE0». Используя этот дескриптор, цикл while использовался для перезаписи данных на диске (см. рис. 6). Это было бы очень катастрофично, так как это могло бы привести к потере данных.

Рисунок 6. Очистка диска

Функциональность

Поскольку в ряде исследовательских статей уже были определены его функциональные возможности, в этой статье будет сделан акцент на некоторых из его интересных функций: (1) сортировка ботов, (2) кража личных данных и (3) распространение вредоносных программ. Ниже представлены некоторые команды, которые эта вредоносная программа может обработать. Команда добавляется с использованием разных символов для разных версий, например. «!», «~» или «.». Перед исследуемым образцом ставится символ «.» (полная остановка). Например, чтобы отобразить версию бота, атака должна отправить боту «.v».

| Идкс | Команда (Без предшествующего символа) | Пояснение |

| 1 | против | Показать информацию о версии. |

| 2 | рк | Переподключить бота. |

| 3 | п.м. | Удаляет вредоносное ПО из системы, но не удаляет его запись в реестре. |

| 4 | с | Подключиться к каналу, соответствующему коду страны. |

| 5 | с-н | Присоединиться к каналу #new для новой зараженной машины. |

| 6 | с -а | Присоединиться к каналу #admin или #user в зависимости от прав. |

| 7 | с-в | Присоединиться к каналу #<версия>. Например. #1.0.3 |

| 8 | США | Часть # канал кода страны. |

| 9 | США -n | Деталь #новый канал. |

| 10 | США -а | Часть #admin или #user канал в зависимости от прав. |

| 11 | нас -в | Деталь из канала версии. |

| 12 | статистика | Показать статус кражи учетных данных для входа и распространения вредоносных программ. |

| 13 | статистика -l | Показать статус кражи учетных данных для входа. |

| 14 | статистика -s | Показать статус распространения вредоносных программ. |

| 15 | логинов | Показать все украденные учетные данные для входа. |

| 16 | логинов –c | Очистить учетные данные для входа. |

| 17 | м на | Включить звук. |

| 18 | м от | Отключить звук. |

| 19 | dl | Загрузите и выполните с помощью функции ruskill. |

| 20 | dl | Загрузите и выполните файл. |

| 21 | мод msn <на | выкл> | Включить/выключить модуль распространения MSN. |

| 22 | msn.int <интервал> | Установите количество интервалов для мессенджера. |

| 23 | msn.set <сообщение для распространения> | Установите сообщение для распространения в мессенджере. |

| 24 | http.inj <на | выкл> | Включить/выключить модуль расширения HTTP. |

| 25 | http.int <интервал> | Установите номер интервала. |

| 26 | http.set <сообщение для распространения> | Установите сообщение для распространения на HTTP-сайтах. |

| 27 | mdns <домен> | Заблокировать домен. |

| 28 | mdns <домен 1> <домен2> | Перенаправить домен 1 на домен 2. |

| 29 | против | URL-адрес посещения со скрытыми окнами. |

| 30 | против | URL-адрес посещения с показанными окнами. |

| 31 | вверх | Обновление вредоносного ПО. |

| 32 | медленный | Выполнить DDOS с медленными лори. |

| 33 | udp <домен> <порт> <количество секунд> | Выполнить DDOS с UDP-флудом. |

| 34 | ssyn <домен> <порт> <количество секунд> | Выполнить DDOS с SYN-флудом. |

| 35 | мод usbi <на | выкл> | Включение/выключение USB-модуля автозапуска разбрасывателя. |

Таблица 1 Примеры команд бота

Сортировка ботов

Было замечено, что эта вредоносная программа предлагает злоумышленнику гибкость для сортировки ботов, используя четыре различных способа: (1) местоположение, (2) права доступа, (3) версия бота и (4) новизна.

Когда вредоносное ПО попыталось подключиться к «api.wipmania.com», было замечено, что пользовательский агент был подделан со значением «Mozilla/4.0», как показано на рис. 8. Сетевой аналитик мог бы использовать это как сигнальный хвост знак для выявления следов инфекции.

Рис. 8 Поддельный агент пользователя

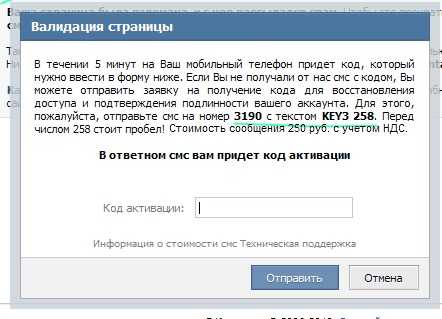

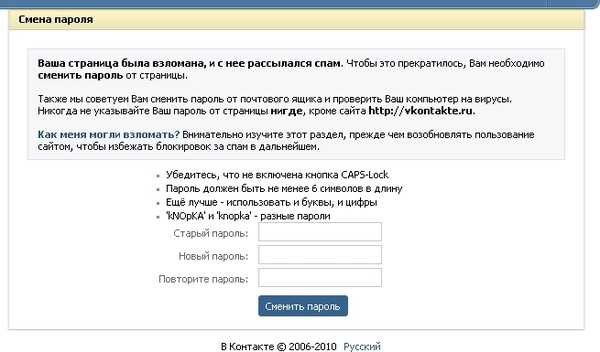

Кража личных данных

Кража цифровой идентификации (имени пользователя и пароля) оказалась одной из самых полезных функций NGR Bot. Большинство целевых веб-сайтов представляли собой платформы для обмена сообщениями по электронной почте (например, Gmail) и сайты социальных сетей (например, Facebook и Twitter). Помимо упомянутых сайтов, было интересно увидеть, что хакерский форум (например, HackForum) и сайты с динамическими DNS (например, NoIP и DynDNS) также стали мишенью злоумышленника. На рисунке ниже показан список целевых веб-сайтов для кражи цифровой идентификации. Однако эти злонамеренные попытки могут оказаться неуместными, если целевые ссылки (или переменные публикации) были изменены владельцем портала.

Большинство целевых веб-сайтов представляли собой платформы для обмена сообщениями по электронной почте (например, Gmail) и сайты социальных сетей (например, Facebook и Twitter). Помимо упомянутых сайтов, было интересно увидеть, что хакерский форум (например, HackForum) и сайты с динамическими DNS (например, NoIP и DynDNS) также стали мишенью злоумышленника. На рисунке ниже показан список целевых веб-сайтов для кражи цифровой идентификации. Однако эти злонамеренные попытки могут оказаться неуместными, если целевые ссылки (или переменные публикации) были изменены владельцем портала.

Рисунок 9 Список целевых веб-сайтов

Распространение вредоносных программ

Размер ботнета часто используется для оценки его ценности. Следовательно, для владельца вредоносного ПО важно разработать бота, который легко распространяется. В этом примере было установлено, что бот NGR распространяется через съемные USB-накопители, сайты социальных сетей и клиенты обмена сообщениями.

Для распространения через съемный диск использовались два разных метода: (1) создание файлов с короткими ссылками (LNK) для маскировки под подлинную пользовательскую папку и (2) механизм автоматического запуска Windows.

Недавно подключенное USB-устройство было обнаружено вредоносной программой с использованием механизма уведомления устройства для подготовки к заражению съемного USB-накопителя. На рис. 10 показан псевдокод для регистрации такого уведомления.

Рисунок 10 Регистрация уведомлений

Распространение через файл LNK (социальная инженерия)

Было обнаружено, что вредоносное ПО распространяется с помощью файлов LNK со следующими шагами:

- Создайте скрытую папку с именем «RECYCLER» в корне съемного диска и скопируйте копию вредоносного ПО в эту скрытую папку.

- Сделать папки в корне съемного диска скрытыми.

- Создайте LNK-файл для каждой скрытой папки с таким же именем.

- Настройте свойство «target» файла LNK для запуска вредоносного ПО (скрытого в папке «RECYCLER») и открытия соответствующей скрытой папки. Например. «folder1.lnk» запустит вредоносное ПО и откроет папку с именем «folder1».

Когда «папка» была открыта на другом компьютере с помощью LNK-файла (у которого есть значок, похожий на папку), вредоносное ПО запускалось на этом компьютере. Рисунок ниже иллюстрирует этот процесс заражения.

Рис. 11 Механизм распространения LNK-файлов

Распространение через автозапуск

Помимо распространения с использованием файла LNK, бот NGR также может быть настроен на распространение с использованием механизма автозапуска Windows (командой «.mod usbi on»).

При включенном механизме автозапуска вредоносная программа создавала дополнительный файл конфигурации (autorun.inf) для каждого обнаруженного съемного диска. Таким образом, это увеличит вероятность распространения с помощью функции автоматического запуска и автоматического воспроизведения окон.

Созданный файл autorun.inf был запутан двумя способами, чтобы избежать обнаружения AV: (1) рандомизация последовательности элементов конфигурации и (2) вставка ненужных данных между элементами конфигурации. Поскольку мусорные данные не будут обрабатываться Windows, это не повлияет на синтаксический анализ файла autorun.inf. На рисунке ниже показан пример запутанного файла autorun.inf.

Рисунок 12 Запутанный Autorun.inf

Механизм распространения вредоносных ссылок

Помимо съемного диска, злоумышленник также может распространять вредоносное ПО, отправляя вредоносные ссылки с сообщениями через клиент обмена сообщениями (например, pidgin.exe, msnmsgr.exe, msmsgs.exe и wlcomm.exe) и сайты социальных сетей (используя функции такие как обмен сообщениями, стена, комментарии и твиты). Один из способов создать убедительное сообщение — включить контент с контекстом, зависящим от местоположения, и отправить его соответствующим группам ботов.

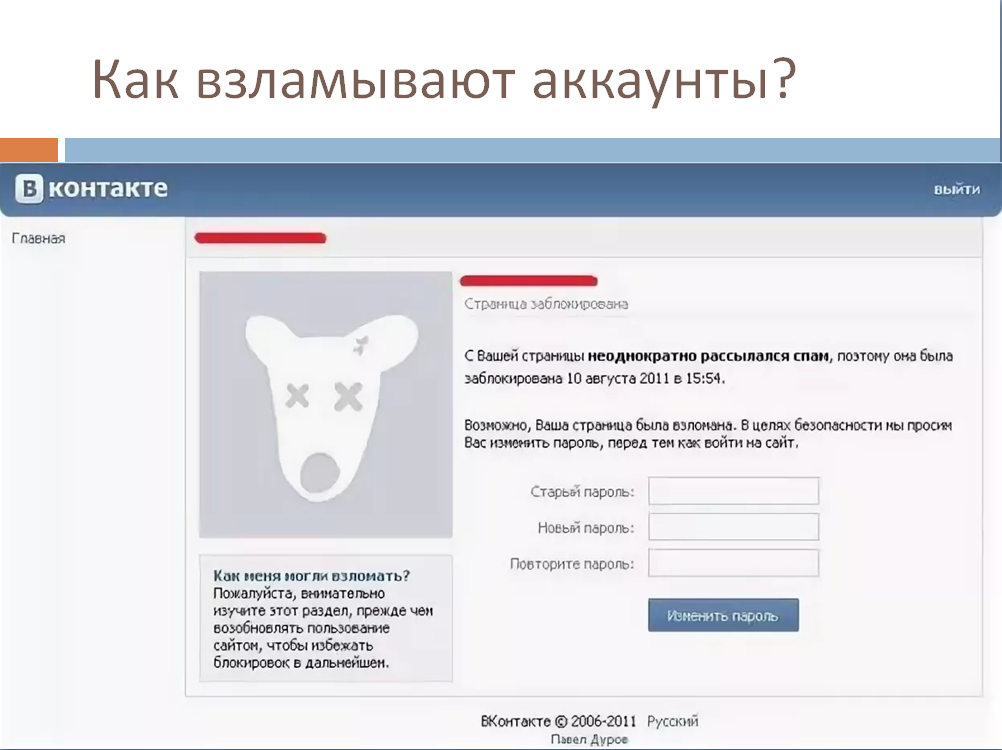

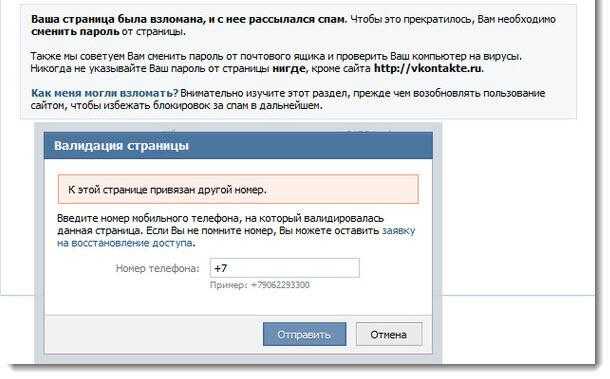

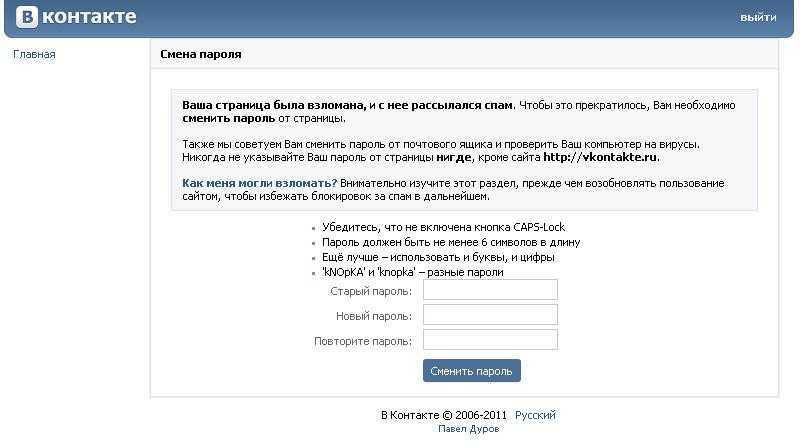

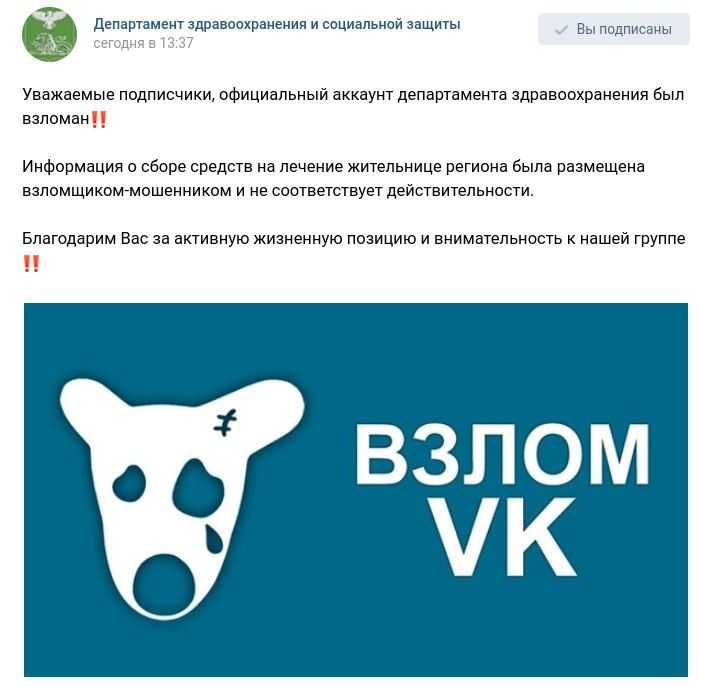

Ниже приведен список целевых сайтов социальных сетей, которые использовались в качестве платформ для распространения. Интересно, что одним из целевых сайтов была идентифицирована популярная российская социальная сеть, то есть Вконтакте, также известная как ВК.

Рисунок 13. Список целевых платформ HTTP-распространения

Техника подсечки

Это вредоносное ПО использовало встроенный метод перехвата для изменения результатов Windows API. Это позволило вредоносной программе скрыть свои вредоносные артефакты и изменить сетевые ответы. Ниже сведите в таблицу интересующие его API.

ДЛЛ | API |

| advapi32.dll | Регкреатекэйексв |

| РегкреатекейексА | |

urlmon. dll dll | URLDownloadToFileW |

| URLDownloadToFileA | |

| nspr4.dll | PR_Write |

| dnsapi.dll | DnsQuery_W |

| DnsQuery_A | |

| wininet.dll | ИнтернетWriteFile |

| HttpSendRequestW | |

| HttpSendRequestA | |

| ws2_32.dll | информация о адресе |

| отправить | |

| ядро32.dll | CreateFileW |

| CreateFileA | |

| Переместить файлW | |

| МовеФайлА | |

| УдалитьФайлW | |

| УдалитьФайлА | |

| CopyFileW | |

| КопифилеА | |

ntdll. dll dll | NtQueryDirectoryFile |

| NtEnumerateValueKey |

Таблица 2 Список перехваченных API

Для перехвата API были выполнены следующие действия. Во-первых, первые 16 байт точки входа API были прочитаны для подготовки пещеры кода (которая «отменяет» трамплин), чтобы облегчить вредоносному ПО вызов первоначальный API. Впоследствии первые несколько байтов (минимум 5 байтов) в точке входа функции были затем исправлены с помощью кода батута, который выполняет переход к вредоносной функции обхода. Другими словами, обходная функция будет вызываться всякий раз, когда внедренный процесс вызывает перехваченный API.

С другой стороны, для вызова оригинального API вместо этого будет вызываться пещера кода, известная только вредоносному ПО. Эта пещера кода «отменяет» батут, запуская код до исправленного кода (первые несколько байтов, которые были заменены) и переходит в тело функции API (с вычисленным смещением относительно точки входа функции) для выполнения оставшийся код. См. рис. 14 и рис. 15 для графического пояснения и псевдокода соответственно.

См. рис. 14 и рис. 15 для графического пояснения и псевдокода соответственно.

Рисунок 14. Объяснение встроенного подключения

Рисунок 15. Псевдокод для подключения One API

Настройка архитектуры связи

Хотя поддерживаемые команды необходимы, недостаточно настроить системы для взаимодействия с этой вредоносной программой из-за отсутствия информации для аутентификации. Владелец бота был скрытно аутентифицирован через заголовки сообщений IRC, которые содержали доменное имя отправителя. В этом примере вредоносная программа будет реагировать только на IRC-сообщение от отправителя с доменом «gov.ba» (см. рисунок ниже). Однако также важно отметить, что этот домен можно легко подделать, просто настроив собственный DNS-сервер, который будет использоваться IRC-сервером. Следовательно, любое произвольное доменное имя может быть выбрано исключительно в целях «аутентификации».

Рисунок 16 Поиск «gov.ba»

На рисунке ниже показан один из возможных способов настройки систем для взаимодействия с вредоносным ПО. В этой настройке требуются три компьютера: (1) сервер для размещения служб, (2) компьютер-жертва для заражения и (3) компьютер злоумышленника для управления вредоносным ПО.

При необходимости, если у вас есть полное представление о вашем образце вредоносного ПО NGR, вы можете настроить компьютеры для частичного доступа в Интернет , чтобы увидеть, как эта вредоносная программа крадет учетные данные для входа. Обратите внимание, что разные варианты вредоносного ПО могут вести себя по-разному, а неправильная настройка может привести к дальнейшему распространению вредоносного ПО. Делайте это на свой страх и риск!!!

В качестве альтернативы вы можете просмотреть видео, чтобы увидеть, как некоторые команды вредоносных программ использовались для управления этой вредоносной программой.

Рис. 17 Архитектура системы для связи с NGR Bot

Псевдоним сгенерированного вредоносного ПО был частично рандомизирован на основе следующего соглашения:

<Новость>{<Код страны><Платформа><Администратор или пользователь>}<Случайная строка>, где

- <Новость> необязательный символ, представленный «n», если машина считается недавно зараженной. Если никнейм генерируется в тот же час после заражения, перед ним будет стоять буква «n». Например. Если заражение произошло в 15:30, а никнейм был сгенерирован в 15:59pm в тот же день к имени вредоносной программы добавлялась буква «n». Однако, если вредоносная программа регенерировала псевдоним в 16:00, его псевдоним не будет начинаться с «n».

- <Код страны> — это информация о местонахождении, полученная с «api.wipmania.com»

- <Платформа> — это тип платформы Windows, которая может быть XP, 2K, 2K3, 2K8, VIS или W7.

- <Администратор или пользователь> представлен буквой «a» или «u», что соответственно означает права администратора или пользователя.

- <Случайная строка> представляет собой случайные 7 строчных букв алфавита.

Заключение

NGR Bot был довольно сложным руткитом пользовательского режима, который обычно предназначался для кражи учетных данных с целевых веб-сайтов и выполнения отказа в обслуживании. Ниже приведены некоторые интересные наблюдения, завершающие этот анализ.

- Потоковое шифрование

(RC4) и механизм обнаружения несанкционированного доступа использовались для защиты вредоносного ПО в целях обеспечения конфиденциальности и целостности. Он агрессивно реагировал на взломщиков, форматируя жесткий диск при угрозе. Это может привести к потере важных данных внутри машины.

Механизм сортировки был использован, чтобы помочь злоумышленнику более эффективно выполнять задачи. Например, злоумышленник может рассылать контекстуализированные вредоносные сообщения соответствующим группам, чтобы повысить их шансы на успех.

IRC-сообщений были аутентифицированы скрытно путем проверки заголовка IRC-сообщения, чтобы убедиться, что «домен» отправителя был правильным. Для этого пользовательский DNS-сервер (используемый IRC-сервером) должен быть настроен таким образом, чтобы IP-адрес злоумышленника был обратно разрешен к желаемому доменному имени. Следовательно, это более безопасный метод аутентификации по сравнению с использованием пароля (который можно легко идентифицировать).

Пользовательские агенты могут быть контрольным знаком для выявления следов заражения. В этом случае «Mozilla/4.0» использовалось этим вредоносным ПО в качестве пользовательского агента, и это необычно короткая строка для легитимного пользовательского агента.

Протоколы- через несоответствующий порт также могут использоваться для отслеживания аномалий в сети, например. порт 1866 (вместо 6666 или 6667) использовался для связи IRC. Как минимум, настольный брандмауэр следует использовать для предотвращения ненужного доступа в Интернет через нестандартный порт.

16 | июль | 2021

16 июля 2021 г. Кристина Панос

Вы уже это видели? YouTuber [канал VK] утверждает, что у него есть постоянное исправление дрейфа Joy-Con — тенденции контроллеров Nintendo Switch вести себя так, как будто их перемещают, когда к ним даже не прикасаются. Как и все, [Канал ВК] перепробовал все обычные подозреваемые: сжатый воздух, изопропиловый спирт, очиститель контактов и даже WD-40. Но это только временные исправления, и дрейф всегда возвращается. Ни одно из других исправлений до сих пор не является постоянным, например, прокладка плоского кабеля, соединяющего джойстик с мобильным устройством, добавление графита к изношенным прокладкам внутри или попытка исправить возможное плохое соединение антенны.

Во время калибровки дрейфующего Joy-Con [канал ВКонтакте] заметил, что нажатие возле кнопок Y и B сразу решило проблему, поэтому им пришла в голову идея добавить внутрь кусок картона толщиной 1 мм. [Канал ВК] считает, что проблема в том, что нет крепления, соединяющего пластиковую часть джойстика с металлической частью снизу. Со временем использование джойстика приводит к провисанию днища, из-за чего металлические контакты внутри теряют сцепление с графитовыми накладками. Прошло уже два месяца, и ни в одном из Joy-Cons, которые [канал ВКонтакте] закрепил таким образом, нет абсолютно никакого дрейфа.

[Канал ВК] считает, что проблема в том, что нет крепления, соединяющего пластиковую часть джойстика с металлической частью снизу. Со временем использование джойстика приводит к провисанию днища, из-за чего металлические контакты внутри теряют сцепление с графитовыми накладками. Прошло уже два месяца, и ни в одном из Joy-Cons, которые [канал ВКонтакте] закрепил таким образом, нет абсолютно никакого дрейфа.

Nintendo теперь бесплатно чинит Joy-Con. Проблема в том, что они полностью заменяют не подлежащие ремонту, поэтому вы должны согласиться с тем, что вы согласитесь на старый добрый серый, красный или синий вместо ваших контроллеров Zelda специального выпуска или чего-то еще, что вы им отправляете. Будем надеяться, что это действительно постоянное исправление, и Nintendo даст работу [каналу ВКонтакте].

Можно вообще отказаться от джойстиков и заменить их сенсорными панелями. Вместо этого страдаете от дрейфа XBOX? У нас как раз дело.

Читать далее «Ремонт Joy-Con Drift с помощью деталей корзины» →

Опубликовано в Новости, Nintendo Хакипомеченный картон, джой-кон, дрифт джой-кон, нинтендо, переключатель 16 июля 2021 г. Эл Уильямс

Эл Уильямс

Вы можете подумать, что интерпретаторы хороши только для написания программ. Многие люди изучали программирование на каком-то интерпретаторе, таком как BASIC, потому что вы получаете немедленную обратную связь и не должны иметь дело со сложностями компилятора. Но интерпретаторы могут использоваться и в других целях, например, для разбора файлов конфигурации. У [Sakib] есть очень полное руководство по написанию интерпретатора на Scala, но даже если вы используете другой язык, оно может оказаться вам полезным.

Мы были впечатлены тем, что в учебнике используется формальный синтаксический анализ с использованием лексера и синтаксического анализатора. Именно так вас учат делать это на уроках информатики, но не так, как это делают все.

Читать далее «Интерпретаторы в Scala» →

Posted in Software DevelopmentTagged интерпретатор, лексер, синтаксический анализатор, scala 16 июля 2021 г. Эл Уильямс

Эл Уильямс

Диполи — это классическая антенна строителя, в конце концов, они обычно состоят из двух кусков провода и фидера. Но, как [Роб] показывает нам в видео ниже, есть несколько вещей, которые следует учитывать.

Первое, где взять провод. Поврежденный удлинитель пожертвовал проводом. На самом деле это интересная идея, потому что вы получаете несколько проводов одинаковой длины внутри удлинителя. Читать далее «Дешевая дипольная антенна из удлинителя» →

Posted in Radio HacksTagged антенна, диполь, радиолюбитель, радио, sdr, провод16 июля 2021 г., Майк Щис

Это последние выходные, когда можно принять участие в конкурсе Hackaday Prize 2021 для работы на дому. Мы знаем, как весело заниматься творчеством с домашними настройками, которые позволяют вам работать, не нарушая вашу нерабочую жизнь. Покажите, что вы сделали, и вы будете участвовать в розыгрыше крупных денежных призов.

Одна из самых простых вещей — это улучшение вашего домашнего окна в рабочий мир. Все, что вы можете сделать, чтобы улучшить качество звука и видео во время видеозвонков, сделает вас счастливее и сделает виртуальный офис более похожим на команду. [Энди Люстиг] создал специальную панель управления видеовызовами, которая может отключить микрофон и камеру, поделиться своим экраном, переключиться между представлениями и покинуть собрание. Наличие всегда доступных физических элементов управления для них является огромным преимуществом для вашей кабинки вдали от офиса.

Долгие часы работы за компьютером сказываются на вашем теле. В конкурсе участвовало несколько проектов, которые напоминают вам о необходимости делать перерывы, но [ImageryEel] выбрал другой подход. Это переносной набор для осанки, который использует IMU для измерения положения вашего позвоночника. Вы будете получать push-уведомления, когда пакет осанки заметит, что верхняя часть спины начинает опускаться. Надеюсь, это сделает проблему самокорректирующейся!

Уютное место для работы полезно как для физического, так и для эмоционального здоровья. [Питер ван дер Вальт] выводит концепцию домашней «боевой станции» на новый уровень с дизайном кресла с откидной спинкой, которое окружает вас двумя мониторами, пока вы настраиваетесь на рабочий день.

[Питер ван дер Вальт] выводит концепцию домашней «боевой станции» на новый уровень с дизайном кресла с откидной спинкой, которое окружает вас двумя мониторами, пока вы настраиваетесь на рабочий день.

Еще не поздно. Превратите эти выходные в свой собственный мини-хакатон и подготовьте заявки к утру понедельника. Каждый из десяти финалистов получит денежный приз в размере 500 долларов США и примет участие в финальном раунде, который начнется в конце октября. В конечном итоге одна работа получит приз Hackaday в размере 25 000 долларов США, а также главные призы для четырех других финалистов.

Начните свой проект на Hackaday.io сегодня и используйте раскрывающийся список «Отправить проект» на левой боковой панели страницы вашего проекта, чтобы принять участие в конкурсе. Удачи!

Posted in Премия HackadayTagged Премия Hackaday 202116 июля 2021 г. Том Нарди

Вообще говоря, создание нестандартных зеркал — сложная задача, требующая тщательной шлифовки, и к ней нельзя относиться легкомысленно, если вам нужны точные результаты. Просто спросите людей, которые предоставили НАСА шаткое зеркало для Хаббла. Но если тебе , а не , работающий над орбитальным космическим телескопом (или даже наземным, если на то пошло), [volzo] недавно задокументировал некоторые методы изготовления одинарных и двойных криволинейных зеркал приемлемого качества с использованием обычных инструментов мастерской.

Просто спросите людей, которые предоставили НАСА шаткое зеркало для Хаббла. Но если тебе , а не , работающий над орбитальным космическим телескопом (или даже наземным, если на то пошло), [volzo] недавно задокументировал некоторые методы изготовления одинарных и двойных криволинейных зеркал приемлемого качества с использованием обычных инструментов мастерской.

Первый шаг — найти что-то, с чем будет легче работать, чем со стеклом. После тестирования различных отражающих материалов, таких как ПВХ-пленка и окрашенные листы PETG, путем сравнения отражений спроецированных тестовых шаблонов [volzo] обнаружил, что ламинированный полистирол дает наиболее точные результаты. Если вы просто хотите сделать простое изогнутое зеркало, он покажет, как вы можете вставить один из этих листов на фрезерный станок с ЧПУ, сделать соответствующие надрезы и сложить их по форме.

Эта часть может показаться несколько очевидной, но как насчет более сложной формы? Здесь [volzo] указывает на то, что тонкие листы полистирола также поддаются вакуумной формовке. Как показано в видео ниже, все, что требуется, — это напечатанный на 3D-принтере штекер и некоторое базовое оборудование для быстрого изготовления зеркал произвольной формы.

Как показано в видео ниже, все, что требуется, — это напечатанный на 3D-принтере штекер и некоторое базовое оборудование для быстрого изготовления зеркал произвольной формы.

Очевидно, что оптические свойства таких зеркал оставляют желать лучшего, но в зависимости от вашего применения это может быть не так уж важно. В качестве примера [volzo] демонстрирует несколько проектов, использующих эти нестандартные зеркала, такие как настольная камера, которая захватывает обе стороны стола одновременно, и круглый проектор. Многослойный полистирол потенциально можно использовать даже для создания недорогих регулируемых зеркал.

Продолжить чтение «Изготовление изогнутых зеркал на заказ в домашних условиях» →

Posted in PartsTagged 3D печатная форма, изогнутое зеркало, зеркало, полистирол, вакуумная формовка16 июля 2021 г. Дэн Мэлони

Хорошие новости этим утром с низкой околоземной орбиты, где космический телескоп Хаббл снова работает после долгого и беспокойного месяца бездействия из-за сбоя в компьютере полезной нагрузки обсерватории.

Недавно мы довольно подробно рассмотрели компьютер полезной нагрузки Хаббла; в то время НАСА все еще находилось на этапе диагностики восстановления и еще не определило основную причину. Но расследование указывало на одного из двух возможных виновников: блок управления/форматирование научных данных (CU/SDF), модуль, который взаимодействует с различными научными инструментами, или блок управления питанием (PCU), который обеспечивает регулируемую мощность для всего в системе. компьютер полезной нагрузки, более подробно известный как SI C&DH, или Блок управления научными приборами и данными.

В течение двух недель, прошедших после этого отчета, НАСА добилось медленного, но устойчивого прогресса, методично проверяя каждый аспект SI C&DH. Лишь два дня назад, 14 июля, НАСА четко определило основную причину: блок управления питанием или, точнее, схема защиты источника питания на 5-вольтовой шине PCU. Схема предназначена для контроля состояния рельса в условиях пониженного или повышенного напряжения, а также для отключения SI C&DH, если напряжение не соответствует нормативным требованиям. Не совсем ясно, действительно ли PCU выдает что-то другое, чем 5 вольт, или, возможно, схема защиты ухудшилась после замены всего SI C&DH во время последней сервисной миссии в 2009 году.. Но в любом случае решение одно и то же: переключиться на резервный PCU, шаг, который был тщательно спланирован и выполнен 15 июля.

Не совсем ясно, действительно ли PCU выдает что-то другое, чем 5 вольт, или, возможно, схема защиты ухудшилась после замены всего SI C&DH во время последней сервисной миссии в 2009 году.. Но в любом случае решение одно и то же: переключиться на резервный PCU, шаг, который был тщательно спланирован и выполнен 15 июля.

К их чести, агентство приложило все усилия, чтобы все участники были свободны от какого-либо чувства давления, чтобы поторопиться с ремонтом — 30-летний космический корабль был стабилен, все его инструменты были благополучно отключены, поэтому императивом было решить проблему, не причинив побочного ущерба или не сделав шаг, который нельзя было бы отменить. И еще одна похвала НАСА за прозрачность — веб-страница с подробным описанием их усилий по спасению Хаббла читается почти как журнал сборки одного из наших проектов.

Предстоит проделать еще немало работы, чтобы вернуть «Хаббл» к работе — например, научные инструменты нужно разбудить и проверить — но если все пойдет хорошо, мы должны увидеть, как научные данные начнут поступать обратно из космоса. скоро космический телескоп. Это облегчение, что НАСА удалось осуществить это исправление, но тот факт, что у Хаббла осталась последняя резервная копия, является напоминанием о том, что дни Хаббла сочтены, и что лучший способ почтить подвиги безрассудной инженерии, которая спасла Хаббла в этом время и много раз прежде, чтобы продолжать заниматься великой наукой как можно дольше.

скоро космический телескоп. Это облегчение, что НАСА удалось осуществить это исправление, но тот факт, что у Хаббла осталась последняя резервная копия, является напоминанием о том, что дни Хаббла сочтены, и что лучший способ почтить подвиги безрассудной инженерии, которая спасла Хаббла в этом время и много раз прежде, чтобы продолжать заниматься великой наукой как можно дольше.

16 июля 2021 года Дженни Лист

В мире программного обеспечения с открытым исходным кодом часто возникают споры между разработчиками, некоторые из которых порождают пожизненные расколы между приверженцами разных вилок, а другие — просто бури в стакане чая, которые решаются за несколькими кружками пива. Однако в последнее время есть несколько историй, которые, кажется, показывают худшее в онлайн-мире, и над которыми всем нам следует подумать.

Многие из вас, возможно, слышали две недели назад о кончине [near], разработчика программного обеспечения и переводчика игр, чей эмулятор bsnes для Super Nintendo был популярной платформой для энтузиастов ретро Nintendo, стремящихся к максимально возможному соответствовать оригиналу, не имея реального оборудования Nintendo. Подробности их кончины особенно печальны, поскольку они покончили жизнь самоубийством после многочисленных нападений в течение нескольких лет со стороны пользователей сайта Kiwi Farms, печально известного своими худшими видами троллинга.

По горячим следам этой печальной истории приходит новость о том, что [Инженер печенья] уходит с поста сопровождающего проекта, который теперь называется Tenacity, форка популярного, но теперь вызывающего споры аудиоредактора Audacity. Они делают это после того, как на них нацелились пользователи 4chan, самого известного из веб-сайтов онлайн-троллинга, после опрометчивой шутки Simpsons в опросе по наименованию программного обеспечения. [Cookie Engineer] утверждает, что преследователи стучали в двери и окна, где они живут, после чего последовало реальное нападение с ножом.

[Cookie Engineer] утверждает, что преследователи стучали в двери и окна, где они живут, после чего последовало реальное нападение с ножом.

Никто не заслуживает того, чтобы его затравили до смерти, подвергли такому постоянному преследованию, с которым [почти] столкнулись, или столкнулись с незнакомцами с ножом только потому, что они высунули голову над парапетом как разработчик с открытым исходным кодом. Для этого нет никаких оправданий, никаких оправданий.

Все из нас, кто читал Hackaday, вероятно, являются постоянными пользователями программного обеспечения с открытым исходным кодом, многие из нас использовали bsnes и, возможно, все еще используют Tenacity, но мы, вероятно, редко останавливаемся на мгновение, чтобы подумать о реальных людях, стоящих за ними. Бесчисленные часы работы бесчисленных высококвалифицированных специалистов — это то, что заставляет мир открытого исходного кода тикать, и помимо неизмеримой печали самоубийства или ужаса нападения с ножом, может быть нанесен только вред программному обеспечению с открытым исходным кодом в целом, если быть Выдающийся разработчик или сопровождающий должен подвергнуть себя этому.