Как защитить от взлома свои «ВК», «ОК», Facebook и Instagram

Аудиоверсия этой статьи

Просыпаетесь утром, открываете Instagram, а там вместо ваших фотографий — какое-то непотребство! Да, аккаунты в соцсетях тоже угоняют: например, чтобы использовать их для спама или прикинуться вами и выманить деньги у ваших друзей.

Специалисты по безопасности «Яндекс.Денег» составили чек-лист, который поможет защитить ваши фото, записи, личные сообщения и другую важную информацию в соцсетях так же надежно, как деньги в банке.

Яндекс. Деньги

Деньги

Сервис онлайн-платежей

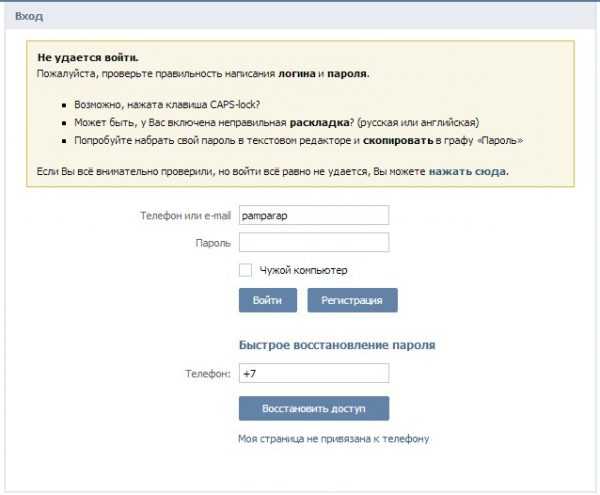

Надежный пароль

Да, вводить сложный пароль не всегда удобно — но и угонщикам будет в разы сложнее его подобрать. Чтобы проще запомнить такой пароль, сделайте его осмысленным: например, запишите в трех словах вашу цель на ближайшие три месяца и добавьте к ней пару специальных символов или цифр. Тогда каждый раз, вводя пароль, вы будете вспоминать о том, к чему стремитесь — и безопасно, и полезно. И никогда — никогда — не используйте один и тот же пароль для всех соцсетей, почты и других ваших аккаунтов. Иначе в случае утечки одного пароля под угрозой окажутся все аккаунты.

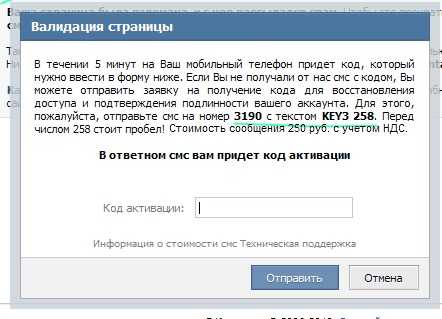

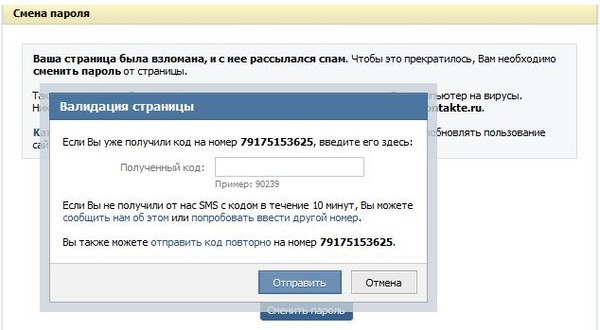

Двухфакторная аутентификация

Facebook, «ВКонтакте», «Одноклассники», Instagram — для усиленной защиты вашего аккаунта в этих соцсетях включите в настройках двухфакторную авторизацию: при входе в соцсеть с нового устройства, помимо логина и пароля, вам нужно будет ввести одноразовый код. И если какой-то из двух факторов (логин+пароль, или ваше устройство) попадет в руки мошенников — без второго они не смогут попасть в ваш аккаунт.

И если какой-то из двух факторов (логин+пароль, или ваше устройство) попадет в руки мошенников — без второго они не смогут попасть в ваш аккаунт.

Код можно получать в СМС, в приложении соцсети на вашем телефоне, или в приложении «Яндекс.Ключ». «Яндекс.Ключ» генерирует коды для всех соцсетей, которые вы добавите.

Аварийные коды

Еще их называют резервными кодами. Распечатайте и спрячьте их в надежном месте прямо сейчас — никто не знает, когда они пригодятся. А пригодятся они, если что-то случится с вашим телефоном (на который приходят СМС или на котором установлен «Яндекс.Ключ»). Вы сможете зайти в аккаунт и привязать все снова.

Сторонние приложения

«Разрешить этому приложению доступ к вашим данным?» — спрашивает соцсеть каждый раз, когда вы логинитесь через нее в другие сервисы, чтобы оставить комментарий или пройти тест «Кто ты в «Звездных войнах». Проверьте настройки доступа для сторонних приложений («Настройка приложений» во «ВКонтакте», «Сторонние приложения» в «Одноклассниках», «Настройка приложений» в Facebook) и оставьте в списке только те, которыми регулярно пользуетесь и которым доверяете. Если вы не знаете, что за приложение «подглядывает» за вашими данными, его лучше удалить из списка.

Если вы не знаете, что за приложение «подглядывает» за вашими данными, его лучше удалить из списка.

Доверенные контакты

Пытаетесь зайти в Facebook, и понимаете, что вас заблокировали? Чтобы облегчить ваши страдания с восстановлением аккаунта, социальная сеть предлагает заранее выбрать доверенные контакты на случай блокировки. Друзья из списка смогут прислать вам код восстановления и специальную ссылку, по которой вы сможете вернуть свой аккаунт.

Антивирусы

Какой именно антивирус использовать, решайте сами. Но использовать его обязательно нужно: и на компьютерах, и на мобильных.

Этичный взлом с помощью Python

Инженер информационных технологий, участвующий в шифровании мира, должен знать основы взлома. Взлом – это процесс получения доступа к системе, которого у нас быть не должно.

Например, вход в учетную запись электронной почты без авторизации является частью взлома этой учетной записи. Получение доступа к компьютеру или мобильному телефону без авторизации – это взлом. Существует множество способов, которыми пользователь может взломать систему, и основная концепция взлома та же самая: взлом системы без какой-либо аутентификации.

Получение доступа к компьютеру или мобильному телефону без авторизации – это взлом. Существует множество способов, которыми пользователь может взломать систему, и основная концепция взлома та же самая: взлом системы без какой-либо аутентификации.

Автор статьи не несет ответственности за использование исходного кода. Данный материал выложен исключительно для ознакомления и не побуждает к противоправным действиям. Наоборот, статья написана в помощь разработчикам, чтобы понимать как устроен хакинг и как вы можете от него защититься.

Что такое этический взлом в Python?

Этический хакинг – взлом с помощью Python не ограничивается взломом паролей или кражей данных. Он используется для сканирования уязвимостей и обнаружения потенциальных угроз в компьютерной системе или сетях. Этичные хакеры находят слабые места или лазейки в системе, приложениях или сетях и сообщают о них организации.

Существуют разные типы хакеров, вот некоторые из них:

- Черные хакеры.

Хакеры Black Hat – это люди, которые неэтично проникли на сайт для получения данных с административного портала или для манипулирования данными. В основном они делают это для получения прибыли или для получения личных данных. Их основная цель – нанести компании серьезный ущерб, а это может привести даже к опасным последствиям.

Хакеры Black Hat – это люди, которые неэтично проникли на сайт для получения данных с административного портала или для манипулирования данными. В основном они делают это для получения прибыли или для получения личных данных. Их основная цель – нанести компании серьезный ущерб, а это может привести даже к опасным последствиям. - Белые хакеры. Это хакеры, которые ищут ошибки и сообщают о них организациям или фирмам с соблюдением этических норм. Они авторизованы как пользователи для тестирования и проверки ошибок в сетях или веб-сайтах и сообщают об этом разработчикам или уполномоченным лицам. Хакер в белой шляпе обычно получает всю необходимую информацию о веб-сайте или сетевой системе, которые они тестируют, от самой фирмы. Взломав систему с авторизацией, они могут спасти сайт от злоумышленников в будущем.

- Серые хакеры. Эти типы хакеров получают доступ к данным веб-сайта или сети и нарушают кибер-закон. Но у них нет таких же намерений, как у хакеров Black Hat. Они взламывают систему для общего блага, но они так же отличаются от белых хакеров, поскольку они используют уязвимости публично, а хакеры в белой шляпе делают это в частном порядке для фирмы или организации.

Использование Python для программирования взлома

Язык Python широко используется для общих целей, и это язык программирования высокого уровня. Это очень простой и мощный язык сценариев с открытым исходным кодом и объектно-ориентированный.

Python имеет встроенные библиотеки, которые можно использовать для различных функций, и взлом – одна из них. Python очень популярен и пользуется большим спросом на рынке. Изучение того, как взломать с помощью Python, поможет лучше понять язык.

Как взламывают пароли?

Как известно, пароли веб-сайтов или файлов не хранятся в виде простого текста в базе данных веб-сайтов. В этом уроке мы собираемся взломать простой текст, защищенный паролем. В простом тексте пароли хранятся в хешированном (md5) формате.

Итак, пользователь должен взять input_hashed (который представляет собой хешированный пароль, хранящийся в базе данных), а затем он должен попытаться сравнить его с хешированием (md5) каждого простого текстового пароля, который можно найти в файле паролей.

Когда будет найдено совпадение хешированного пароля, пользователь может отобразить пароль в виде простого текста, который хранится в файле паролей. Но если пароль не найден в файле входных паролей, то будет отображаться, что «Пароль не найден», это происходит только при переполнении буфера.

Эти типы хакерских атак считаются «атаками по словарю».

Пример:

import hashlib print("# # # # # # Password Hacking # # # # # #") # to check if the password is found or not in the text file. password_found = 0 input_hashed = input(" Please enter the hashed password: ") password_document = input(" \n Please enter the passwords file name including its path(root / home/): ") try: # here, we will try to open the passwords text file. password_file = open(password_document, 'r') except: print("Error: ") print(password_document, "is not found. \n Please enter the path of file correctly.") quit() # now, for comparing the input_hashed with the hashes of the words present in the password text file for finding the password. for word in password_file: # to encode the word into utf-8 format encoding_word = word.encode('utf-8') # to Hash the word into md5 hash hashed_word = hashlib.md5(encoding_word.strip()) # to digest that the hash into the hexadecimal value digesting = hashed_word.hexdigest() if digesting == input_hashed: # to compare the hashes print("Password found.\n The required password is: ", word) password_found = 1 break # if the password is not found in the text file. if not password_found: print(" The password is not found in the ", password_document, "file") print('\n') print(" # # # # # # Thank you # # # # # # ")

Вход 1:

# # # # # # Password Hacking # # # # # # Please enter the hashed password: 1f23a6ea2da3425697d6446cf3402124 Please enter the passwords file name including its path(root / home/): passwords.txt

Выход:

Password found. The required password is: manchester123 # # # # # # Thank you # # # # # #

Вход 2:

# # # # # # Password Hacking # # # # # # Please enter the hashed password: b24aefc835df9ff09ef4dddc4f817737 Please enter the passwords file name including its path(root / home/): passwords.txt

Выход:

Password found. The required password is: heartbreaker07 # # # # # # Thank you # # # # # #

Ввод 3:

# # # # # # Взлом пароля # # # # # #

Пожалуйста, введите хешированный пароль: 33816712db4f3913ee967469fe7ee982

Введите имя файла паролей, включая путь к нему (root / home /): passwords.txt

Выход:

Пароль не найден в файле passwords.txt.

Объяснение:

В приведенном выше коде мы сначала импортировали модуль «hashlib», поскольку он содержит различные методы, которые могут обрабатывать хеширование любого необработанного сообщения в зашифрованном методе. Пользователь должен ввести хешированный пароль и местоположение текстового файла паролей.

Пользователь должен ввести хешированный пароль и местоположение текстового файла паролей.

Затем необходимо открыть текстовый файл, но если он не найден в указанном месте, выводится сообщение об ошибке «Файл не найден».

Затем мы сравниваем введенный хешированный пароль с хешированными словами, присутствующими в текстовом файле, чтобы найти правильный пароль; для этого мы должны закодировать слова в формате utf-8, а затем хешировать слова в хеш md5 и перевести хешированное слово в шестнадцатеричные значения.

Если переведенное значение равно входному хэш-паролю, он распечатает найденный пароль и его правильное значение. Но если пароль не найден, это означает, что значение не совпадает с введенным хеш-паролем. Будет напечатано «Пароль не найден».

Заключение

В этом руководстве мы обсудили этический взлом в Python, а также показали пример того, как взломать пароль.

Михаил Русаков

Изучаю Python вместе с вами, читаю, собираю и записываю информацию опытных программистов.

Еще для изучения:

vk-gl-cts — hikiko-blog

Тесты соответствия Vulkan для графических драйверов сохраняют выходные изображения в файле XML с именем TestResults.qpa . Поскольку двоичные выходные данные не разрешены, эти выходные изображения (которые в противном случае были бы сохранены как PNG) кодируются в текст с использованием Base64, а результат печатается между тегами XML. Иногда это проблема, так как для их отображения требуются внешние инструменты. В этом посте я хотел бы поделиться несколькими простыми приемами, которые я использую для мгновенного отображения выходного изображения CTS при выполнении теста CTS, надеясь, что они могут пригодиться большему количеству людей, работающих с драйверами.

Читать далее Взлом для мгновенного отображения результатов тестов Vulkan CTS

Опубликовано Рубрики Разработка графических драйверов, Записи, связанные с работойТеги графика, vulkan, hack, khronos, mesa, соответствие, vk-gl-cts, тесты, драйверы, mesa3d, vulkancts, setupОставить комментарий к хаку для мгновенного отображения результатов тестов Vulkan CTSПродолжить чтение Веселитесь вместе с Vkrunner!

Опубликовано Рубрики Записи, связанные с работойТеги отладка, графика, шейдеры, glsl, vulkan, khronos, SPIR-V, mesa, 3D, vk-gl-cts, piglit, vkrunner, glslang , тестирование, драйверы, с открытым исходным кодомОставить комментарий к записи Веселимся с Vkrunner! Этот пост посвящен недавнему вкладу, который я внес в драйвер i965 mesa для улучшения эмуляции форматов текстур ETC/EAC на графических процессорах Intel 7-го поколения и более ранних версиях в рамках моей работы для графической команды Igalia.

Демонстрация:

Видео в основном показывает поведение некоторых вызовов и операций GL с патчами и без них, улучшающими эмуляцию форматов ETC/EAC на графических процессорах Gen7. Одни и те же программы запускаются сначала с предыдущей эмуляцией ETC/EAC (верхний терминал), а затем с новой (нижний терминал).

Читать далее i965: Улучшенная поддержка форматов ETC/EAC на Intel Gen 7 и предыдущих GPU

Опубликовано Категории Разработка графических драйверов, Записи, связанные с работойТеги opengl, сжатие, ETC2, EAC, Intel, дерево MIP-карт, i965, хронос, расширение, mesa, ETC1, текстуры, драйвер, кубическая карта, MIP-карты, glCopyImageSubData, GLES, соответствие, OES_copy_image, выборка , glTexSubImage, 2D, 3D, массивы, vk-gl-cts, тесты, piglit, эмуляция, swizzle, bgra, mesa3d3 Комментарии к i965: Улучшена поддержка форматов ETC/EAC на Intel Gen 7 и предыдущих GPUVK Mail Q&A: Советы, хитрости, идеи

- ★ Почта ВК

- ★ 2021-09-03

- ★ Вопросы и ответы

Ответьте на вопросы:

Как получить бонус или скидку?

Что бы вы посоветовали новым пользователям?

Как бы вы оценили это приложение?

Знаете ли вы какие-нибудь хитрости или секреты?

Не могли бы вы поделиться кратким руководством и советами?

Самая большая библиотека советов и подсказок, поиск взлома и чит-кодов для лучших мобильных игр и приложений.

О Почте ВКонтакте

Почта ВКонтакте. Ваш стиль общения.

• Интеллектуальная сортировка: электронные письма из магазинов и социальных сетей четко разделены

• Надежная защита: подтверждения входа, Touch ID и Face ID

• Файлы до 2 ГБ: отправка книг, документов, изображений и видео

• Мастер отписки: нет больше бесполезных рассылок

• Ваш особенный привлекательный адрес @vk.com и фирменные темы от ВКонтакте

Почта ВКонтакте — ваш помощник для актуального общения.

Новые функции: Встречайте Почту ВКонтакте, наш новый сервис для работы и учебы.

Почта ВКонтакте Читы, Подсказки, Как Модифицировать, Как Использовать и Как Выиграть.

VK Mail Hack Online Коды вопросов и ответов Акции, Как получить преимущество или проверить дополнительную информацию.

Детали: | Обратная связь: | Подробнее: |

|---|---|---|

| Устройство: 5.0 и выше | Содержание: Взлом VK Mail | Рейтинг: 3,166134 |

| Последнее обновление: 03.09.2021 | Загрузки: 100000-331060 | Тип: обзоры, руководства, советы |

| Размер: нет данных | Заголовок: Читы Почты ВК от игроков | Устройство: Android |

| Автор: ВКонтакте | Имя файла: com. |

Хакеры Black Hat – это люди, которые неэтично проникли на сайт для получения данных с административного портала или для манипулирования данными. В основном они делают это для получения прибыли или для получения личных данных. Их основная цель – нанести компании серьезный ущерб, а это может привести даже к опасным последствиям.

Хакеры Black Hat – это люди, которые неэтично проникли на сайт для получения данных с административного портала или для манипулирования данными. В основном они делают это для получения прибыли или для получения личных данных. Их основная цель – нанести компании серьезный ущерб, а это может привести даже к опасным последствиям.

\n Please enter the path of file correctly.")

quit()

# now, for comparing the input_hashed with the hashes of the words present in the password text file for finding the password.

for word in password_file:

# to encode the word into utf-8 format

encoding_word = word.encode('utf-8')

# to Hash the word into md5 hash

hashed_word = hashlib.md5(encoding_word.strip())

# to digest that the hash into the hexadecimal value

digesting = hashed_word.hexdigest()

if digesting == input_hashed:

# to compare the hashes

print("Password found.\n The required password is: ", word)

password_found = 1

break

# if the password is not found in the text file.

if not password_found:

print(" The password is not found in the ", password_document, "file")

print('\n')

print(" # # # # # # Thank you # # # # # # ")

\n Please enter the path of file correctly.")

quit()

# now, for comparing the input_hashed with the hashes of the words present in the password text file for finding the password.

for word in password_file:

# to encode the word into utf-8 format

encoding_word = word.encode('utf-8')

# to Hash the word into md5 hash

hashed_word = hashlib.md5(encoding_word.strip())

# to digest that the hash into the hexadecimal value

digesting = hashed_word.hexdigest()

if digesting == input_hashed:

# to compare the hashes

print("Password found.\n The required password is: ", word)

password_found = 1

break

# if the password is not found in the text file.

if not password_found:

print(" The password is not found in the ", password_document, "file")

print('\n')

print(" # # # # # # Thank you # # # # # # ")