5 способов взлома сайтов на WordPress

Знаете ли вы, что каждый день создается 230 000 новых вредоносных программ? Эта тревожная статистика показывает, что это число будет расти. Кроме того, 43% кибератак затрагивают малый бизнес. Благодаря этой статистике кибербезопасность стала тенденцией для каждого владельца сайта и разработчика самообучаться, чтобы найти больше способов защитить себя.

По словам Алессандро Баццони, недавнее исследование показало, что количество атак по протоколу RDP (протокол удаленного рабочего стола) выросло на 768% в период между первым и последним четырьмя месяцами 2020 года.

Вот почему мы считаем важным поговорить о том, как злоумышленники могут использовать ваши ресурсы для других целей и что они могут с этим делать. Помните, что кибербезопасность так же важна, как и ваша личная безопасность, поэтому прочитайте внимательно.

«Легче понять, как киберпреступники монетизируют взлом сайта, на котором размещены миллионы личных данных, или сайта для совершения покупок в Интернете, где пользователи вводят конфиденциальные данные при совершении электронного платежа. Но сайты без очевидной привлекательности, такие как конфиденциальные данные или личная информация, которая может быть раскрыта, также становятся мишенью. Интерес киберпреступников в взломе веб-сайтов не только указывает на сайты с большим количеством посетителей или пользователей, но они также используют преимущества других ресурсов, доступных на страницах с низким трафиком», – говорит Мартина Лопес, исследователь ИТ-безопасности ESET в Латинской Америке.

Но сайты без очевидной привлекательности, такие как конфиденциальные данные или личная информация, которая может быть раскрыта, также становятся мишенью. Интерес киберпреступников в взломе веб-сайтов не только указывает на сайты с большим количеством посетителей или пользователей, но они также используют преимущества других ресурсов, доступных на страницах с низким трафиком», – говорит Мартина Лопес, исследователь ИТ-безопасности ESET в Латинской Америке.

Здесь ESET обсуждает наиболее распространенные способы использования киберпреступниками взломанных веб-сайтов в своих вредоносных целях и почему все сайты могут быть привлекательной целью:

1. Внедрение бэкдоров.Бэкдоры, как следует из названия, представляют собой «скрытые» пути доступа с точки зрения системы, и позволяют злоумышленнику удаленно и непрерывно контролировать взломанный сайт. Бэкдор позволяет злоумышленнику использовать ресурс различными способами, с всплывающими окнами или нежелательной рекламой, или размещать скрытые ссылки для проведения атак с использованием SEO-внедрения контента или использовать доступ для размещения вредоносного файла, на который будет ссылаться другой сайт и скачивается на компьютер пользователя.

Злоумышленники обычно идентифицируют цели с помощью сканеров, которые обнаруживают веб-сайты, на которых установлены устаревшие компоненты с уязвимостями, которые позволяют внедрять файлы. Успешный сканер затем использует уязвимость, чтобы установить бэкдор на сервер. После установки к нему можно получить доступ в любое время, даже если уязвимость, позволяющая его внедрение, была исправлена.

Бэкдор-троянская инъекция часто выполняется в два этапа, чтобы обойти правила безопасности, предотвращающие загрузку файлов более определенного размера. Первый этап включает установку дроппера – небольшого файла, единственной функцией которого является получение файла большего размера из удаленного места. Он инициирует вторую фазу – загрузку и установку на сервер сценария бэкдора.

Устранить подобные угрозы непросто. Поскольку уже были пройдены меры безопасности, недостаточно изменить пароли или устранить последствия, но необходимо обнаружить код по месту его происхождения и устранить его до корней. В противном случае тот, кто установил бэкдор, может снова получить доступ к сайту и снова его заразить.

В противном случае тот, кто установил бэкдор, может снова получить доступ к сайту и снова его заразить.

Реферальный или ссылочный спам – очень важная область взлома. Поскольку ссылки на ваш сайт являются важным показателем вашего авторитета для поисковых систем, плохие ссылки могут нанести серьезный ущерб.

Именно поэтому на взломанный сайт вводятся не ссылки, а несколько HTML-страниц, содержащих ссылки на спам-контент или нежелательный контент, такой как реклама или ссылки на аффилированные сайты в денежных целях.

Если быстро не устранить проблему, заражение может перейти на такой высокий уровень, что при поиске сайта в поисковых системах эти страницы, введенные злоумышленником, появятся в результатах.

Квалифицированная и легальная компания маркетинга, если она занимается наращиванием ссылок, избегает этих типов линков. Но на рынке закупка таких ссылок фрилансерами – не теряет актуальности.

3. Дефейс сайта.

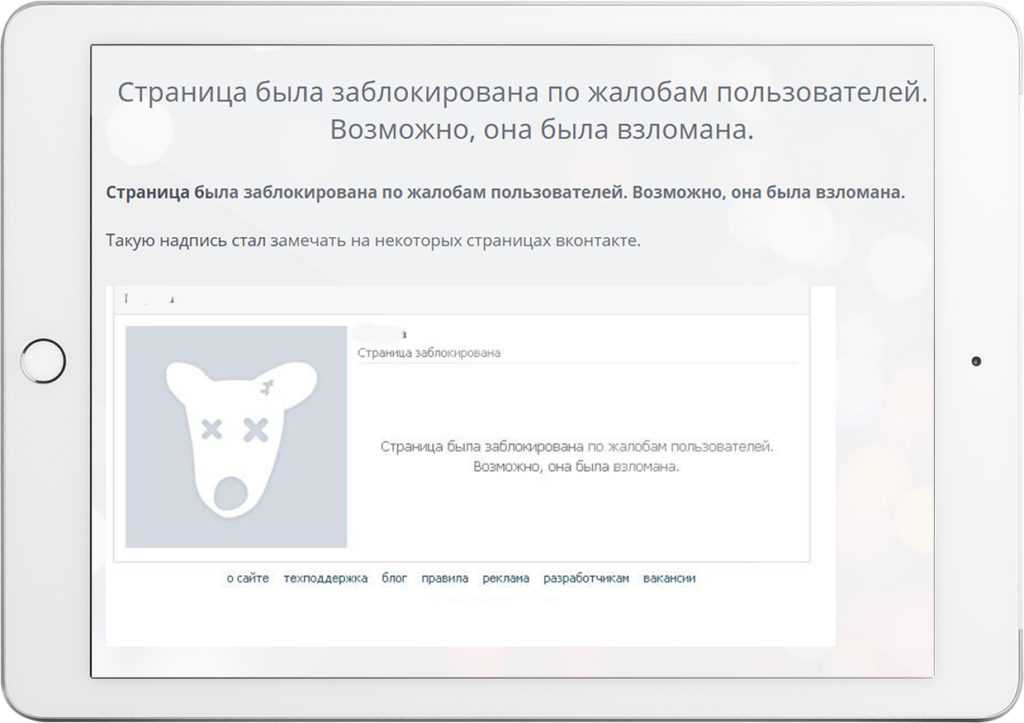

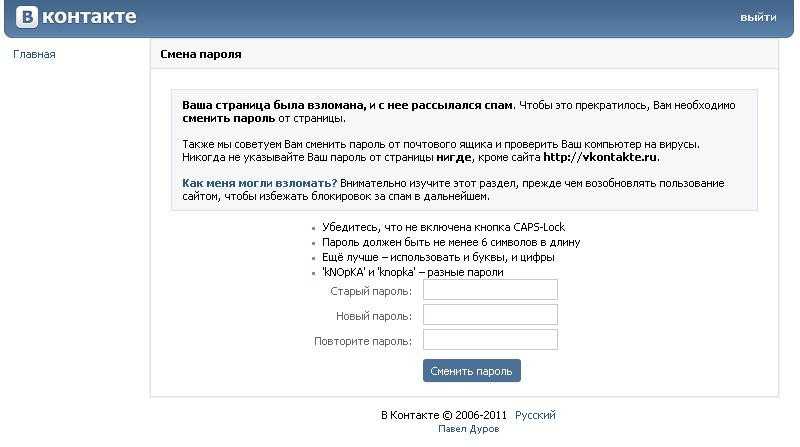

Дефейс сайта. Это происходит, когда злоумышленник использует уязвимость для изменения внешнего вида веб-сайта. Подобно граффити, злоумышленники воплощают в себе определенное сообщение или свою собственную подпись, давая понять, что они несут ответственность за очевидные изменения на сайте. В случае сообщений мотивация обычно бывает социальной, политической или религиозной. Обычно они указывают причину, по которой они провели атаку, с указанием виновных, которые могут быть или не быть владельцами сайта-жертвы. Кроме того, в некоторых случаях используется коэффициент шока при отображении изображений или необработанных данных. Например, 18 октября сайт, участвовавший в выборах в США, подвергся атаке такого типа.

Хакеры портят веб-сайты, получая несанкционированный доступ к серверу. Способы могут быть разными, но популярные методы входа включают уязвимости в сторонних плагинах и украденные учетные данные. Хакеры, обнаружившие эти уязвимости, могут получить доступ к редактированию веб-сайта и внести любые изменения, которые они сочтут нужными.

Последствия дефейса сайта такие же, как и у любого другого взлома, только гораздо более очевидны. Доверие посетителей сразу же уменьшится, когда пользователи посетят страницу, на которой явно видны признаки взлома.

И чем дольше вы позволите своему сайту быть в таком состоянии, тем хуже будет для владельца. Взлом сайта с внешней стороны, скорее всего, приведет к попаданию в черный список от Google и других поисковых систем. Это означает, что ваш сайт перестанет занимать место в результатах поиска. Выйти из черного списка может быть сложно и дорого по трудозатратам специалистов, поэтому вам нужно как можно скорее очистить все повреждения веб-сайта.

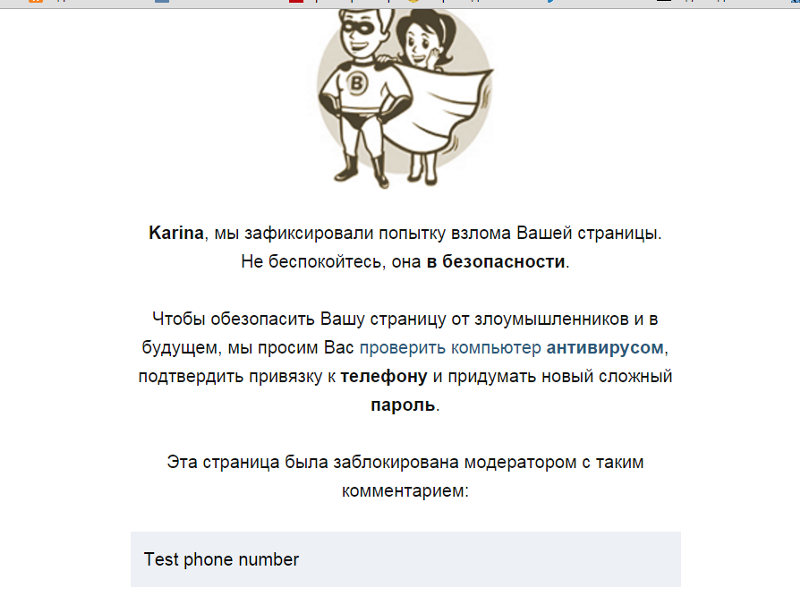

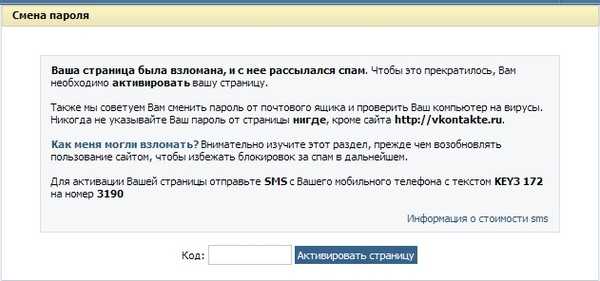

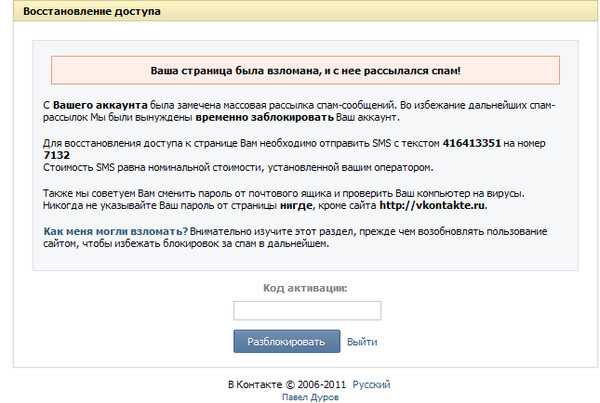

4. Распространение фишинговых кампаний.Фишинг – это классика атак социальной инженерии. Он состоит из отправки электронных писем, в которых выдается личность доверенного отправителя (например, банка или интернет-магазина), который просит получателя щелкнуть вредоносную ссылку, а затем перенаправляется на страницу, на которой необходимо ввести вашу личную информацию. Это учетные данные или банковские реквизиты. Фишинг – это, безусловно, самый популярный метод кражи личных данных.

Это учетные данные или банковские реквизиты. Фишинг – это, безусловно, самый популярный метод кражи личных данных.

В то время как спам-фильтры и другие технологические решения могут помочь предотвратить их попадание в почтовые ящики, информирование пользователей об опасностях электронных писем фишинговых кампаний является критически важным компонентом кибербезопасности для любой организации. Обучение осведомленности пользователей в области безопасности помогает каждому сотруднику распознавать, предотвращать и сообщать о потенциальных угрозах, которые могут поставить под угрозу критически важные данные и системы. Как часть обучения, имитация фишинга и других имитаций атак обычно используется для проверки и подтверждения хорошего поведения.

Злоумышленник может взломать сайт, чтобы внедрить скрипт и, таким образом, использовать ресурсы компьютера посетителя без его согласия для майнинга криптовалют. Используя шлюз, такой как бэкдор или ботнет, злоумышленники могут установить майнер криптовалюты на взломанных сайтах. В этой атаке используются ресурсы хостинга сайта, независимо от трафика, который он получает.

В этой атаке используются ресурсы хостинга сайта, независимо от трафика, который он получает.

Как и в большинстве вышеупомянутых атак, это может быть обнаружено компанией, которая предлагает услуги хостинга для сайта, и, если это так, сайт может быть оштрафован и даже отключен от сети, в результате чего сайт будет недоступен на неопределенный срок.

«Уязвимости веб-сайта могут быть в подключаемых модулях, темах или установленных надстройках, которые имеют недостатки безопасности или устарели. Вот почему мы рекомендуем обновлять их до последней версии и постоянно отслеживать их, чтобы как можно скорее обнаружить любую подозрительную активность с помощью доступных инструментов для сканирования сайтов. Кроме того, периодически создавайте резервные копии, чтобы иметь копию важной информации и, таким образом, иметь возможность восстановить ее в случае инцидента. К этому следует добавить обычные рекомендации: используйте надежные пароли и обновите систему безопасности», – заключает Лопес, исследователь ESET в Латинской Америке.

Как видите, существует множество способов взломать сайт, и это одна из причин, почему кибербезопасность в последнее время становится все актуальней. Алессандро Баццони объяснил, что жизненно важно, чтобы вы охватили все углы и убедились, что ваш сайт не используется ни для одного из пунктов выше. Замедление скорости загрузки, уведомления от хостинга, несанкционированное изменение сайта, редиректы на другие ресурсы – это последствия взлома. Поэтому убедитесь, что вы нанимаете хорошего ИТ-специалиста или команду, которая может помочь вам защитить ваш сайт с помощью правильных инструментов.

Как взламывают сайты и можно ли этого избежать

Дефейс и DDoS-атаки на российские сайты: что известно об организаторах

Движение «Анонимус» — международная сеть кибер-активистов, действующая на территории разных стран. Название ассоциируется с символом движения — маской Гая Фокса, персонажа комикса и фильма «V — значит Vendetta», выступающего против ограничения свободы слова и коррупционеров во власти. После выхода фильма среди пользователей интернета маска превратилась в мем, олицетворяющий анонимность в сети.

После выхода фильма среди пользователей интернета маска превратилась в мем, олицетворяющий анонимность в сети.

Движение выступает против цензуры и надзора в интернете, а также против какого-либо преследования за распространению информации. У группировки нет единого лидера, Анонимус определяют себя как децентрализованное сообщество. Члены движения принимают участие в акциях протеста по всему миру, но специализируются на кибер-атаках: взломах сайтов, похищении данных, DDoS-атаках. Самые известные действия членов Анонимуса за последние несколько лет: взлом пяти тысяч аккаунтов в Твиттере, связанных с террористами ИГИЛ (запрещена на территории России), после серии терактов в Париже в 2015 году, протест против антипиратских действий по блокировке крупнейшего торрента The Pirate Bay, протест против цензуры в интернете после начала рассмотрения в США законопроекта о «О противодействии онлайновому пиратству».

Фото: Pixabay

25 февраля члены движения Анонимус объявили о намерении выступить против президента России Владимира Путина. После этого стало известно о серии кибератак на сайт Роскомнадзора, Кремля и правительства. Ответственность за падение сайта телеканала RT хакеры из Анонимуса также взяли на себя, согласно их твиттер-аккаунту. В то же время, члены группировки объявили о взломе сайта Министерства обороны РФ и публикации персональных данных сотрудников в открытый доступ, но в Минобороны это заявление опровергли, так как данные военнослужащих и сотрудников по закону не могут храниться на серверах сайта ведомства.

После этого стало известно о серии кибератак на сайт Роскомнадзора, Кремля и правительства. Ответственность за падение сайта телеканала RT хакеры из Анонимуса также взяли на себя, согласно их твиттер-аккаунту. В то же время, члены группировки объявили о взломе сайта Министерства обороны РФ и публикации персональных данных сотрудников в открытый доступ, но в Минобороны это заявление опровергли, так как данные военнослужащих и сотрудников по закону не могут храниться на серверах сайта ведомства.

28 февраля движение Анонимус взломало сайты многих российских медиа, в числе которых — глянцевые СМИ и благотворительный фонд. Вместо привычного контента на главных страницах появилось обращение, написанное членами группировки. Многие пользователи не поняли, что случился взлом, хотя под обращением расположилась официальная эмблема Анонимуса, а сам текст на русском языке был написан с ошибкой. В экспертных сообществах появилось мнение, что взлом удалось осуществить с помощью «измененного скрипта тэг-менеджера в рекламной сети», предполагая, что пользователям, браузеры которых блокируют рекламу на сайтах, страницы отображались в обычном режиме.

Исследователи, изучающие активность хакеров и моральную сторону их действий, склонны причислять группировку Анонимус к хактивистам, нежели к киберпреступникам в первоначальном смысле этого слова. Специально для Hi-Tech Mail.ru российская исследовательница хактивизма Екатерина (имя изменено) объясняет, что основное отличие хактивистов от хакеров заключается в мотивации. «Последние преимущественно ищут финансовой выгоды, хактивисты же используют хакинг для продвижения определенных политических или социальных идей и ценностей. Хактивисты обращаются к тем же незаконным методам взлома, к которым обращаются крупные группировки киберпреступников. Из-за того, что их работа зачастую направлена на привлечение внимания к крупным социальным проблемам (коррупция, расизм), а также на продвижение свободы слова, информации и защиты прав, то они в глазах общества и многих медиа пользуются популярностью; более того, многие оправдывают вредоносные действия их «благородными» посылами».

Фото: Pixabay

Эксперт подчеркивает, что ранее жертвами хактивистов из Анонимус становились музыкальный лейбл Universal Music, сервис PayPal, ЦРУ и НАТО. С технической точки зрения члены группировки не используют сложных методов взлома. К их основным методам относятся дефейс — то, что произошло с некоторыми сайтами российских СМИ 28 февраля, — и DDoS атаки. DDoS атака — бомбардировка сервера множественными запросами. Члены Анонимуса посылают столько запросов, сколько сервер уже не может обработать, системы выводятся из строя и деятельность организации или компании прерывается. Такие атаки могут продлиться от нескольких минут до нескольких дней. Самая долгая такая атака длилась 280 часов.

С технической точки зрения члены группировки не используют сложных методов взлома. К их основным методам относятся дефейс — то, что произошло с некоторыми сайтами российских СМИ 28 февраля, — и DDoS атаки. DDoS атака — бомбардировка сервера множественными запросами. Члены Анонимуса посылают столько запросов, сколько сервер уже не может обработать, системы выводятся из строя и деятельность организации или компании прерывается. Такие атаки могут продлиться от нескольких минут до нескольких дней. Самая долгая такая атака длилась 280 часов.

«Анонимус — это бренд. Нет ни одной группировки, которая была бы настолько узнаваема. Они активно используют традиционные маркетинговые приемы: делают яркие заявления в твиттере, снимают видео на YouTube, общаются с прессой, создают узнаваемый образ», — подчеркнула эксперт. При этом, действия Анонимуса нельзя характеризовать как строго положительные: акции членов группировки часто подвергаются критике не только с точки зрения права и закона, но и в профессиональном сообществе.

Дефейс — это не так страшно. С сайта могут пропасть все данные, без возможности восстановления

Чтобы узнать, как избежать блокировки сайтов, а также как вести себя, если страница все же подверглась хакерской атаке, редакция Hi-Tech Mail.ru поговорила с экспертами по информационной безопасности. Комментируя действия Анонимуса по дефейсу сайтов СМИ 28 февраля, Антон Бочкарев, основатель стартапа «Третья сторона», подчеркивает, что при создании сайта неизбежно используются сторонние Java-script сценарии, например, для метрик, управления рекламой.

«В случае, если злоумышленникам удастся взломать ваших партнеров, которые управляют этим сценарием (например, для рекламы), на вашем сайте может появиться нечто очень неожиданное. Злоумышленники не получат доступ к самому сайту, и это лишь будет баннер поверх него, но эффект наверняка будет весьма значительный, как и получилось с сайтами ряда СМИ».

При дефейсе работу страницы можно восстановить за пару часов, а вот восстановление из резервных копий происходит гораздо медленнее. Если же резервных копий нет вовсе, то полноценное восстановление будет затруднено или вовсе невозможно.

Если же резервных копий нет вовсе, то полноценное восстановление будет затруднено или вовсе невозможно.

Эксперт выделяет три основных типа уязвимости сайтов: небезопасные конфигурации (от SSH до веб-серверов), уязвимости в самописном ПО или отдельных элементах страницы и уязвимости сервера — с последним типом помогает справиться своевременная установка обновлений.

Фото: Pixabay

Разработчики платформы кибербезопасности TheWall из компании «Синезис» считают, что базовые действия по защите сайта можно предпринять еще на этапе написания кода и разработки.

«Во время тестирования, перед запуском в продакшн, сайт должен быть проверен на уязвимости. Такая проверка должна стать регулярным действием. В процессе эксплуатации сайта необходимо выполнять так называемый анализ защищенности или в лучшем случае пентест — это легальный взлом сайта, который позволяет обнаружить уязвимости информационной системы. Обычно этим занимаются специалисты, которых называют этичными хакерами, — они ищут уязвимости в ПО с согласия и по просьбе разработчиков сайта, их работа оплачивается».

Артем Мышенков, инженер по безопасности хостинг-провайдера и регистратора доменных имен REG.RU, обращает внимание, что существуют автоматические сканеры уязвимостей, которые хорошо справляются с поиском.

«Если на вашем сайте есть аккаунты пользователей, то необходимо позаботиться о надежном хранении их паролей. Они обязательно должны быть зашифрованы с помощью хэш-функций. Для этого рекомендуется использовать современные алгоритмы хэширования с “солью”, например pbkdf2. Алгоритмы MD5 и SHA1 уже не являются самыми надёжными.»

Не помешает и использовании двухфакторной аутентификации на сайте. Метод перебора пользовательских паролей, например, с использованием лимитов на запросы и CAPTCHA, также сможет обеспечить защиту от взлома.

Эксперты предлагают разные способы, как уберечь себя или сайт своей компании от взлома, а также дают практические рекомендации, что делать, если такая ситуация все же произошла. Разработчик сайтов Александр Шулепов призывает коллег внимательно относиться к выбору хостинга и использовать сертификат безопасности SLL — протокол, который создает зашифрованный канал связи, а также не бояться потратить лишние средства на сервисы по защите от DDoS-атак.

Фото: Unsplash

«Чем популярнее система управления контентом (CMS) сайта, тем чаще ее пытаются взломать. Самые известные на сегодняшний день — это Битрикс и WordPress. Важно вовремя устанавливать все обновления — именно так системы самостоятельно устраняют уязвимости. Права пользователей тоже лучше ограничить, а также закрыть доступ к хостингу сторонним статистическим IP-адресам».

По мнению Александра Шулепова, минимум каждые полгода необходимо делать резервную копию сайта. Среди сервисов, предлагающих скачивать шаблоны или плагины, лучше выбрать проверенные, но платные, чтобы не попасть на вшитые ссылки с вредоносным контентом.

Разработчики компании «Синезис» добавляют, что сайт лучше размещать за специальными средствами защиты информации — файерволами веб-приложений. «Файервол — это межсетевой экран, предназначенный для обнаружения и защиты веб-приложений от интернет-угроз. Такой межсетевой экран стоит перед веб-приложением, он анализирует весь трафик и предоставляет доступ либо отклоняет его при наличии угрозы».

Антон Бочкарев обращает внимание, что у каждой организации должен быть собственный Data Recovery Plan — план по восстановлению. При этом можно как улучшить, так и усугубить ситуацию, поэтому не стоит пренебрегать помощью профильных специалистов.

«Эксперты по работе со взломами и кибератаками помогут минимизировать последствия действий хакеров, удостовериться, что злоумышленники не сохранили контроль на сайтом или сервером, и восстановить зашифрованные данные, если это возможно».

Это тоже интересно:

- Школьник взломал почту директора ЦРУ

- Самые необычные кибератаки, или насколько богатая фантазия у хакеров

Узнай, как взламывать, с лучших веб-сайтов и руководств

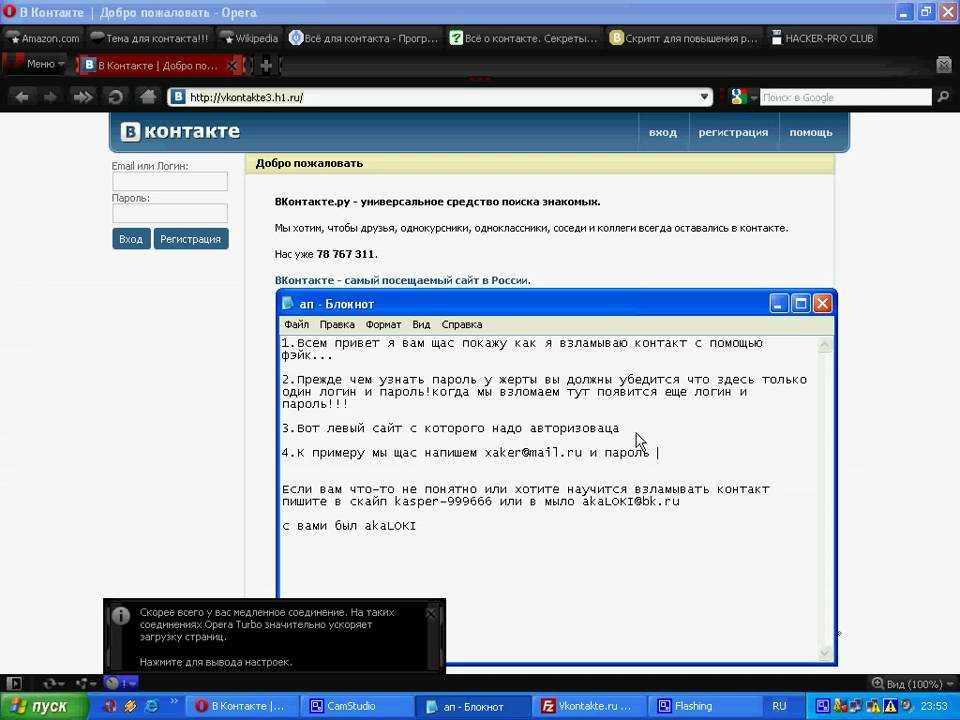

Сегодня большинство хакеров — молодые люди, и многие молодые люди хотят Научитесь взламывать. Принимая во внимание, что взлом — это навык, похожий на онлайн-инструмент или Нож в виртуальном мире. В этом посте мы расскажем вам Лучшие сайты Что научит вас взламывать веб-сайты с помощью отличных уроков. К сожалению, большинство хакерских сайтов не очень хороши. Но, к счастью, у нас шестеро лучших.

К сожалению, большинство хакерских сайтов не очень хороши. Но, к счастью, у нас шестеро лучших.

Сегодня многие люди Они хотят научиться взламывать. Но, как известно, взлом незаконен, поэтому его сложно найти Способ научиться взламывать. Но есть несколько онлайн-сетей, которые предлагают уроки взлома. Взлом существует только из-за слабых мест в технологиях.

Что касается пиратства, то есть два типа — Этический взлом и неэтичный взлом. Неэтичный взлом является незаконным, в то время как этичный взлом считается законным.

Белая шляпа против черной шляпы

Как мы уже упоминали, существует два типа взлома: хакеры «в белой шляпе» и «в черной шляпе».

Хакеры в белых шляпах называют себя этичными хакерами, поскольку они находят слабые места в попытках Чтобы сделать системы и приложения более безопасными.

Однако есть еще одно сообщество хакеров — хакеры в черной шляпе, которые находят уязвимости только для того, чтобы максимально использовать их для получения незаконной прибыли.

Теперь, когда вы знаете, в какое сообщество вы можете вступить, давайте перейдем к нашему списку лучших сайтов, где вы можете научиться взламывать.

Лучшие сайты, чтобы научиться взламывать

1. Учебник по взлому

В Учебник по взлому В этой статье вы найдете список ресурсов, которые научат вас некоторым подробным приемам взлома различных приложений, операционных систем и устройств.

Вот некоторые примеры контента, который вы здесь найдете:

- Такие статьи, как «3 шага к взлому GMail MITM с помощью Bettercap»

- Учебники вроде «Как обойти Windows AppLocker»

- последние новости

- Советы по взлому телефона

- Обзоры онлайн-инструментов для взлома

- Большая библиотека электронных книг и взлома

Статьи обычно короткие, а грамматика не всегда идеальна. Однако многие из них содержат пошаговые инструкции по выполнению описанной задачи.

Уловки и скрипты работают только при использовании патча. Возможно, вам придется просмотреть некоторые статьи, которые не заинтересованы во взломе. Но из-за количества технических приемов и ресурсов вы найдете его достойным упоминания.

Возможно, вам придется просмотреть некоторые статьи, которые не заинтересованы во взломе. Но из-за количества технических приемов и ресурсов вы найдете его достойным упоминания.

2. Хакадей

Hackaday Это блог для инженеров. Речь идет не о взломе кода, а о взломе чего угодно.

Публикации включают инновационные проекты, в том числе роботизированные установки, модернизацию старых электронных инструментов и многое другое.

За прошедшие годы Hack A Day превратил сайт в довольно популярный блог.

У него также есть еще один домен под названием hackaday.io , где размещаются инженерные проекты, представленные читателем. К ним относятся несколько действительно крутых проектов и инновационных дизайнов.

Этот сайт переопределяет значение слова «взломать», помогая вам научиться взламывать и полностью модифицировать электронные устройства, такие как Gameboy или цифровую камеру.

Читателям рекомендуется создавать электронику с единственной целью взломать другие коммерческие устройства. Они также проводят ежегодный конкурс Hackaday Prize. Здесь тысячи аппаратных хакеров соревнуются за финальную награду за лучший дизайн года.

3. Взломать коробку

Он изменился Взломать в коробке значительно за эти годы. На самом деле сайт состоит из четырех основных поддоменов, каждый из которых предназначен для обслуживания хакеров по всему миру.

Сайт по-прежнему ориентирован на безопасность и этичный взлом. Разделы новостей и журналов содержат часто обновляемый контент, специально предназначенный для хакеров или тех, кто учится взламывать.

Четыре основных раздела сайта включают:

- HITBSecNews: Этот популярный блог содержит новости безопасности, охватывающие все основные отрасли. Основные темы включают основные платформы, такие как Microsoft, Apple и Linux. Другие темы включают международные новости о хакерских атаках, науку и технологии и даже право.

- HITBSecConf: Это ежегодная конференция профессионалов и исследователей взлома со всего мира. Он проводится ежегодно в Нидерландах.

- HITBPhotos: Простой набор фотоальбомов, в основном содержащий фотографии с ежегодной конференции.

- HITBMagazine: На этой странице освещается ежеквартальный печатный журнал Hack In The Box, который рассылался подписчикам до 2014 года. Хотя раздел блогов на сайте остается активным и часто обновляется, дополнительных печатных журналов не выпускается.

Этот сайт — не лучшее место для получения технических советов по взлому, но это, скорее, ежедневный сайт с последними новостями о хакерских атаках в Интернете.

ХИТБ — отличный новостной ресурс для всех, кто интересуется последними сплетнями в международном хакерском сообществе.

4. Взломай этот сайт!

Взломать Site.org Это один из самых крутых бесплатных сайтов для обучения программистов, где вы можете научиться взламывать. Просто примите вызов в правой навигационной панели домашней страницы.

Просто примите вызов в правой навигационной панели домашней страницы.

Дизайнеры веб-сайтов предлагают разные «задачи». Здесь вам нужно выяснить, насколько уязвим сайт, а затем попытаться использовать свои новые хакерские навыки (вы внимательно изучили все статьи на сайте, верно?), Чтобы взломать веб-страницу.

Он включает в себя основные функции, веб-сайты, приложения, программирование и многое другое.

Если вы умеете правильно взламывать любую из самых сложных задач на этом сайте, то вы определенно заслужили прозвище «хакер».

5. Cybrary

Если вы хотите начать карьеру в сфере кибербезопасности, тогда Cybrary Это замечательный ресурс. Здесь вы найдете сотни бесплатных курсов, охватывающих такие области, как безопасность Microsoft Server, проведение оценок безопасности, тестирование на проникновение, а также множество курсов CompTIA.

На сайте есть форумы, учебные лаборатории, образовательные ресурсы и даже доска объявлений. Если вы только начинаете задумываться о карьере, связанной с кибербезопасностью, или уже находитесь в середине одного из этих сайтов, этот сайт — хороший сайт для ссылки.

6. База данных эксплойтов

Если вы хакер в белой шляпе или хакер в черной шляпе, База данных Exploit Это важный инструмент на панели инструментов любого хакера.

Он часто обновляется последними эксплойтами, влияющими на приложения, веб-службы и многое другое. Если вы хотите узнать больше о том, как работали и отлаживать прошлые взломы, то раздел «Документы» на сайте для вас.

В этом разделе можно скачать журналы, освещающие многие из величайших достижений мира за последнее десятилетие.

Узнайте, как стать хакером

Все больше отраслей продолжают тяготеть к облачному подходу. Мир продолжает двигаться дальшеn его важные данные в Интернет. Это означает, что Мир взлома и антипиратства Он будет только расти.

Кибербезопасность — это развивающаяся область, и в нее можно хорошо войти, если вы ищете прибыльную карьеру, рассчитанную на будущее.

Если вас интересует история взлома, список самых известных хакеров в мире и то, что с ними произошло, — отличная тема. Простой обучающий урок. может выполнить операцию черная шляпа взлома Иногда вам приходится платить больше, но метод «белой шляпы» гарантирует, что вы не попадете в затруднительное положение.

Простой обучающий урок. может выполнить операцию черная шляпа взлома Иногда вам приходится платить больше, но метод «белой шляпы» гарантирует, что вы не попадете в затруднительное положение.

И если вас беспокоит возможность Подвергая риску собственное устройство Затем изучите эти вещи, если вы думаете, что Веб-камера взломана.

Источник

Лучшие сайты, которые учат взламывать легально

Есть известная поговорка, что прежде чем судить кого-то, нужно всегда Пройдя милю в его шкуре. Вы не можете получить полное представление о человеке, не прожив вначале то, что он делает, и не поняв, что происходит у него в голове.

В организациях по всему миру есть отличная мотивация быть «Больше внимания к безопасности» Это важная часть нашей работы. У нас есть большая работа по обеспечению безопасности наших приложений и систем от любых угроз, которые могут с нами случиться. Но есть еще один аспект умения защищать свои приложения и системы. Также нужны тем, кто Они занимаются безопасностью «пройти милю в шкуре других людей» — но в нашем случае все сводится к Понять сторону нападающих Не для того, чтобы сочувствовать им, а для того, чтобы Минимизируйте риски, связанные с нашими приложениями к их минимуму.

Зачем тебе нужен Узнайте, как взламывать приложения? Поскольку вы разработчик и защитник, вы видите свои приложения совершенно иначе, чем хакеры. Не практикуя свои хакерские навыки, вы играете в одностороннюю игру, только защищаясь от атакующих. Важно, чтобы вы действовали как злоумышленники в отношении ваших собственных систем. Вы должны атаковать как общедоступные, так и частные веб-приложения с точки зрения хакера. Где нужно попрактиковаться во взломе приложений с помощью SQLi, XSS, CSRF и др. Хакерские методы кибератак , которая продолжает расти год за годом. Ты не можешь Знайте реальные угрозы для ваших приложений Пока вы сами не атакуете.

Однако мы даем вам другой список Лучшие сайты для взлома И загружаемые проекты, доступные в Интернете, где вы можете легально попрактиковаться в хакерских навыках. Некоторые предлагают учебные пособия или пропуски, которые помогут вам, если вы застряли, а другие предлагают лучший стиль дизайна. Продвинуть все Эти сайты что-то для вас Как разработчик вы понимаете, что злоумышленник пытается взломать приложение. Я слушаю!

Я слушаю!

Кроме того, изучение кибербезопасности стало необходимостью сегодня просто для серфинга в Интернете, и есть десятки способов научиться этому. Если вы хотите обезопасить себя, научиться взламывать или получить работу в индустрии кибербезопасности, вот список бесплатных веб-сайтов, на которых можно научиться взламывать на законных основаниях ниже!

1. Google Gruyere

Google Gruyere Это ворота веб-гиганта в мир взлома. Сайт изобилует дырами и использует «дрянной» код, отсюда его название от сыра. На сайте даже используется сырная тема!

Когда вы будете готовы приступить к работе, Google Gruyere предложит вам несколько задач, которые вы должны решить. Google Gruyere предлагает намеренно слабый код, который вы можете использовать. Он выделяет проблемы в этих слабых местах и дает вам задание. Например, одной из проблем является введение в функцию фрагментов веб-сайта окон предупреждений в формате HTML, которые срабатывают, когда пользователь загружает страницу.

Если вы не знаете, как выполнить задание, не волнуйтесь. В каждой миссии есть подсказки, которые помогут указать вам правильное направление. Если эти элементы не помогают, вы можете посмотреть и реализовать решение самостоятельно, чтобы понять, как работает эксплойт.

2. HackThis

Не многие веб-сайты активно приглашают вас взломать их адреса, но HackThis одно исключение. Конечно, вы не взломаете настоящий веб-сайт, но это дает вам возможность испытать удовольствие от взлома.

HackThis имеет широкий спектр задач в разных категориях, поэтому вы обязательно найдете что-то, чтобы его протестировать. В зависимости от уровня вашего мастерства есть как простые, так и сложные задачи. Если вы хотите попробовать взломать простой код CAPTCHA, для этого есть целый чип.

Есть даже «настоящая» категория, в которую входят забавные вымышленные сценарии, в которых вы взламываете веб-сайт клиента.

Лучшая часть HackThis — это подсказки. У каждой головоломки есть специальная страница подсказок, где вы можете поговорить с участниками форума и обсудить, в чем вы ошиблись. Участники никогда не дадут вам решение, так что вы можете решить его сами без спойлеров.

Участники никогда не дадут вам решение, так что вы можете решить его сами без спойлеров.

3. bWAPP

Хотя взлом веб-сайтов полезен, есть некоторые ошибки и эксплойты, которые нельзя устранить. Например, на этих веб-сайтах нельзя размещать задачи, связанные с закрытием веб-сайта; Если они это сделают, никто больше никогда не получит сайт!

Таким образом, лучше проводить более разрушительные атаки на собственном сервере, чтобы не навредить чужим сайтам. Если вас интересует область взлома, попробуйте веб-приложение с ошибками (бВАПП).

Основная сила bWAPP — огромное количество ошибок. Он включает более 100 из них, начиная от уязвимостей прямого отказа в обслуживании (DDoS) и заканчивая уязвимостями Heartbleed и HTML5 ClickJacking. Если вы хотите узнать о конкретной уязвимости, есть большая вероятность, что bWAPP уже реализован.

Если вы хотите попробовать, загрузите его и запустите в целевой системе. Как только он будет запущен, вы можете атаковать его, не беспокоясь о том, что веб-мастера будут раздражать вас.

Скачать: бВАПП (Бесплатно)

4. OverTheWire

Включает OverTheWire О военных играх и зонах боевых действий для более продвинутых сеансов взлома. Военные игры — это уникальные стелс-сценарии, в которых обычно есть немного сюжета, чтобы все выглядело более живым. Военные игры могут быть соревнованием между хакерами, либо на основе гонки, либо путем нападения на серверы друг друга.

Хотя это может показаться сложным и пугающим, не волнуйтесь. На веб-сайте по-прежнему есть уроки, начиная от основ до более сложных приемов. Для этого не требуется соединение Secure Shell (SSH), поэтому убедитесь, что вы знаете о SSH, если хотите попробовать OverTheWire. К счастью, есть простые способы настроить SSH в Windows, так что это не должно вызывать особых затруднений.

OverTheWire имеет три основных применения. Во-первых, вы можете играть в мини-игры с возрастающей сложностью, чтобы научиться взламывать. Когда вы приобретете некоторые навыки, вы можете загрузить маневры с уникальными предысториями для более увлекательного опыта.

Также есть warzone, эксклюзивная сеть, предназначенная для работы точно так же, как Интернет IPV4. Люди могут размещать в этой сети взломанные устройства, а другие могут использовать их, чтобы практиковать свои хакерские навыки.

На момент написания, было повторяющееся упражнение, когда Кевин Митник взломал компьютерного эксперта Цутому Шимомуру в 1995 году. Теперь вы можете поставить себя на место Митника и посмотреть, сможете ли вы взломать систему безопасности самостоятельно!

5. Взломать этот сайт

Есть еще один веб-сайт, который настоятельно предлагает вам взломать его, Взломать этот сайт Это замечательный образовательный ресурс. Он варьируется от уроков для новичков до организации телефонной линии, предназначенной для телефонных атак.

У некоторых миссий есть небольшая история, чтобы рассказать вам об уроках. Например, люди, проходящие базовый курс, будут лицом к лицу с Network Security Sam. Сэм — забывчивый парень, который настаивает на хранении своего пароля на веб-сайте, поэтому он никогда его не забудет. Каждый раз, когда вы обходите его защиту и узнаете его пароль, он повышает безопасность своего веб-сайта.

Каждый раз, когда вы обходите его защиту и узнаете его пароль, он повышает безопасность своего веб-сайта.

«Реалистичные» тренировки тоже доставляют удовольствие. Это поддельные веб-сайты, которые созданы для взлома с определенной целью. Возможно, вы подтасовываете систему голосования, чтобы браслет занял первое место в списке, или сводите на нет работу злобных людей, взломавших сайт «Поэмы мира».

У каждой головоломки есть отдельная тема на форумах, где вы можете получить помощь. Проблемы и обсуждения существуют уже давно, и пользователи опубликовали множество полезных ресурсов. Опять же, никто никогда не скажет вам, как именно решить каждую задачу, поэтому вам не нужно беспокоиться о спойлерах. Если вы хотите провести какое-то исследование, подсказок и советов более чем достаточно для решения вашей головоломки.

Поощряем ли мы эти сайты к незаконному взлому?

Просматривая эти веб-сайты, вы можете понять, что злоумышленники могут использовать эти же навыки во зло. Например, некоторые «реальные» экспедиции взломали библиотечную систему или сайт классификации доменов. Легко предположить, что эти сайты учат людей быть злыми агентами.

Например, некоторые «реальные» экспедиции взломали библиотечную систему или сайт классификации доменов. Легко предположить, что эти сайты учат людей быть злыми агентами.

Дело в том, что если бы этих сайтов не существовало, гнусные хакеры все равно получили бы свои ресурсы в темной сети. Между тем, разработчикам веб-сайтов — людям, которые больше всего нужно изучить методы взлома — не будет законного места для изучения и тестирования этих методов взлома.

Разработчики будут повторять одни и те же ошибки снова и снова, а хакеры будут ими пользоваться, используя темную сеть для публикации ресурсов и руководств.

Таким образом, делая эту информацию общедоступной, он дает веб-разработчикам необходимую практику для защиты своих веб-сайтов. В идеальном мире все веб-дизайнеры научились бы таким образом защищать свои веб-сайты, не позволяя злоумышленникам использовать эти знания во зло.

Узнай, как взломать

Если вы хотите знать, как взломать, нет лучшего способа, чем взломать себя. К счастью, вам не нужно настраивать таргетинг на сайт местного парикмахера; Вместо этого попробуйте эти легальные сайты взлома.

К счастью, вам не нужно настраивать таргетинг на сайт местного парикмахера; Вместо этого попробуйте эти легальные сайты взлома.

Если вы хотите развить свои навыки еще больше, почему бы не попробовать Курс по взлому онлайн?

Источник

Защита сайта от взлома и вирусов — что можно сделать, чтобы повысить безопасность сайта

Что только не придумывают владельцы сайтов, чтобы не заниматься вопросами их безопасности: «мой сайт не представляет ценности для хакеров», «вряд ли меня кто-нибудь захочет взломать» и все в этом духе. Мол, работает сайт, и ладно.

Полагая, что ваш сайт не представляет для киберпреступников никакой ценности, вы сильно недооцениваете вашего незримого противника. Большинство взломов — это не банальные кража данных или поломка шаблона сайта, а попытка использовать сайт для распространения спама или создания на нем временного хранилища файлов незаконного характера. Другие, не менее распространенные случаи злоупотребления взломанными сайтами, заключаются в использовании сайтов для ботнета или для скрытого майнинга криптовалюты.

Как правило, взлом выполняется автоматическими скриптами, написанными для эксплуатирования уязвимостей в программном обеспечении. По данным компании Positive Technologies, специализирующейся на информационной безопасности, количество киберпреступлений в 1 квартале 2019 года выросло на 32% по сравнению с аналогичным периодом предыдущего года. И, исходя из прогнозов экспертов, количество кибератак будет расти. Поэтому предлагаем вам действовать превентивно и подготовить защиту заранее.

В этой статье собраны 5 лучших советов, которые помогут вам и вашему сайту безопасно работать в интернете.

Регулярно обновляйте CMS сайта

Этот совет может показаться очевидным, однако регулярное обновление программного обеспечения имеет важное значение для обеспечения безопасности вашего сайта. Когда в программном обеспечении обнаруживается уязвимость, хакеры моментально пытаются ее эксплуатировать. Не медлите: регулярно обновляйте CMS и все ее компоненты (плагины, модули, файлы темы и др. ). Однако не забывайте, некоторые обновления могут быть несовместимы друг с другом. Поэтому перед любым обновлением настоятельно рекомендуем делать резервную копию.

). Однако не забывайте, некоторые обновления могут быть несовместимы друг с другом. Поэтому перед любым обновлением настоятельно рекомендуем делать резервную копию.

Также обязательно подпишитесь на уведомления от поставщика вашего программного обеспечения, чтобы держать руку на пульсе самых последних новостей. На сегодняшний день подавляющее большинство компаний делают email-рассылки, поддерживают push-уведомления и ведут группы в социальных сетях, через которые оперативно оповещают своих подписчиков об обнаруженных уязвимостях и актуальных обновлениях. А некоторые CMS, в числе которых популярный WordPress, сообщают об обновлениях каждый раз при входе в систему.

Устанавливайте SSL-сертификаты

На сайте, который защищен SSL-сертификатом, злоумышленники не могут перехватывать личные данные посетителей: логины, пароли, данные банковских карт и другую информацию. SSL-сертификат гарантирует их защиту. Вспомним, как в свое время поисковик Google объявил, что будет повышать в поисковой выдаче сайты, которые перешли на протокол HTTPS, что дает неоспоримое преимущество для SEO.

Определить сайт с SSL-сертификатом легко — если вы видите небольшой замок рядом с адресом сайта в браузере, значит сайт защищен, а вся информация передается по защищенному протоколу HTTPS.

Компании, выпускающие SSL-сертификаты, называются удостоверяющими центрами, которые, в свою очередь, делятся на коммерческие и некоммерческие. Например, некоммерческий удостоверяющий центр Let’s Encrypt выпускает полностью бесплатные и автоматизированные сертификаты, которые защищают сайты не хуже платных аналогов. Главное отличие платного сертификата от бесплатного — финансовая гарантия. В случае взлома платного сертификата удостоверяющий центр может выплатить компенсацию. Порой, это весьма солидные суммы, от $500К и выше.

Шифруйте пароли

Пароли на сайте всегда должны храниться в виде зашифрованных значений, предпочтительно с использованием алгоритма хеширования (например, SHA). Использование этого алгоритма означает, что при аутентификации пользователей вы будете сверять только зашифрованные значения. В случае взлома и кражи захешированных паролей это минимизирует ущерб, поскольку расшифровка таких паролей невозможна. Единственное, что с ними можно сделать, это провести атаку с использованием словаря или угадывать каждую комбинацию скриптом, что в вычислительном плане долго и нецелесообразно.

Использование этого алгоритма означает, что при аутентификации пользователей вы будете сверять только зашифрованные значения. В случае взлома и кражи захешированных паролей это минимизирует ущерб, поскольку расшифровка таких паролей невозможна. Единственное, что с ними можно сделать, это провести атаку с использованием словаря или угадывать каждую комбинацию скриптом, что в вычислительном плане долго и нецелесообразно.

Также крайне важно самому использовать надежные пароли и учить этому посетителей сайта, чтобы защитить их учетные записи. Внедрение таких требований к паролям, как минимальное количество символов, наличие заглавных букв и цифр поможет защитить пользовательские данные в долгосрочной перспективе.

Как сгенерировать надежный пароль?

-

Не менее 8 символов, желательно от 16.

- Должны быть цифры, буквы (в том числе и заглавные) и символы.

- Пароль должен быть бессмысленный.

Пример: Rk3@s*9c;h48~Bj

Также особое внимание следует уделить способу хранению пароля.

Выполняйте резервное копирование сайта

Резервное копирование может спасти ваш сайт даже тогда, когда нет надежды вернуть работоспособность проекту. Часто бывает, что злоумышленник заносит «заразу» на сайт задолго до того, как вы ее заметите и в этом случае, чем старее будет ваша резервная копия, тем больше шансов на восстановление. Для бизнеса в сети наличие резервного копирования должно быть не менее важным, чем продажи. Если сайт пропадет, ваша торговля не только будет остановлено, но вам нужно будет создавать сайт с нуля, что требует инвестиций и времени.

Таким образом, резервное копирование спасает, если:

- Произошел взлом злоумышленниками

- От случайного удаления файлов сайта.

- От падения сервера, пожара и других катастроф.

Рекомендуем ежедневно делать резервную копию, при это несколькими способами с обязательной, регулярной загрузкой копии на локальный компьютер или на внешнее записывающее устройство, вроде флешки или переносного жесткого диска

Как осуществлять резервное копирование?

Существует несколько способов:

- В зависимости от CMS, используйте специальные плагины и модули по резервному копированию.

- Вручную копируйте файлы с сервера на локальный компьютер.

- Ежедневное копирование, предоставляемое SpaceWeb.

- При помощи других специальных программ и скриптов.

Проверяйте сайт на вирусы

SpaceWeb предоставляет пакет антивирусного ПО Revisium, который способен определить:

- Вирусные вставки;

- Веб-шеллы;

- Бэкдоры;

- Фишинговые страницы;

- Дорвеи;

- Cпам-скрипты;

Антивирусное ПО работает в 2х режимах, в автоматическом и ручном, а также способно самостоятельно, с вашего разрешения, удалять вредоносный код.

Подробнее с антивирусом Revisium на SpacWeb вы можете ознакомиться здесь: https://help.sweb.ru/entry/38/

Также предлагаем воспользоваться нашей подсказкой и защитить свой сайт от вредоносного ПО: https://help.sweb.ru/entry/37/

Пожалуй, это основные способы обезопасить свой сайт.

Есть также отдельные способы взлома, которые применяют наиболее опытные хакеры и мы отдельно их осветим в следующих статьях. Если вы стали жертвой злоумышленников и вышеуказанные методы безопасности вам не помогают, рекомендуем обратиться к нашему сертифицированному партнеру Revisium.

7 причин, по которым Ваш сайт могут взломать

Причин, по которым взламываются сайты, на самом деле не так много.

Вот некоторые из них:

- легкий пароль

- несвоевременное обновление CMS

- возможность узнать версию Вашей CMS

- использование «Nulled» плагинов

- предоставление всех прав пользователю базы данных

- использование бесплатных шаблонов

- пользователь admin — администратор

1.

&*()_+=].

&*()_+=].

Пример: h4aG*fh& — такой пароль будет сложно подобрать.

2. Несвоевременное обновление CMS (Системы управления контентом)

В каждом обновлении CMS производитель, помимо увеличения функциональных характеристик, закрывает ряд уязвимостей, которые так или иначе «всплывают» за время существования той или иной версии. Если не обновлять CMS или обновлять её несвоевременно, то злоумышленники могут воспользоваться этими уязвимостями.

Пример: владельцы CMS Joomla 1.5x. Линейка 1.5x не поддерживается разработчиками более 2-х лет, а количество сайтов, созданных на Joomla 1.5x, не уменьшается. К сожалению, данная причина также является наиболее распространённой.

Важно!

Перед тем как производить обновление системы управления контентом нужно проконсультироваться с разработчиком сайтам. Некоторые используемые на сайте модули могут не работать с обновленной версией CMS. Возможно, обновление системы управления потребует обновление версии PHP или прочего программного обеспечения. Это все необходимо предусмотреть заранее, что бы избежать непредвиденных простоев. Так же рекомендуем произвести резервное копирование файлов и баз данных, перед тем как обновлять CMS.

Это все необходимо предусмотреть заранее, что бы избежать непредвиденных простоев. Так же рекомендуем произвести резервное копирование файлов и баз данных, перед тем как обновлять CMS.

3. Возможность узнать версию Вашей CMS

Многие cms оставляют метки, по которым можно определить версию CMS, например в WordPress есть тег, который генерирует в вывод .

В Joomla это файлы README.txt и LICENSE.txt.

Оставляя такие файлы и данные, владелец сайта упрощает злоумышленнику процесс идентификации CMS, а, следовательно, и применения к ней известных алгоритмов взлома.

4. Использование «Nulled» плагинов

Nulled-плагины — платные плагины, с которых злоумышленники сняли проверку лицензии, благодаря чему у конечного пользователя появляется возможность бесплатно пользоваться платным модулем. Проблема таких модулей в том, что пользователь не знает, какой код встроил злоумышленник и как и когда он сработает. Это может быть вредоносный код, который позволяет выполнить удалённые действия, например: загрузить файл на хостинг, исполнить удалённый код или сразу передать информацию об учётной записи администратора злоумышленнику.

5. Предоставление всех прав пользователю базы данных

Когда вы создаёте пользователя базы данных, ему задаются права. Прав ‘NSERT’, ‘CREATE’, ‘ALTER’, ‘UPDATE’ и ‘SELECT` более чем достаточно. Если Ваш сайт взломан, то злоумышленник может получить доступ к Вашей базе данных и попросту её удалить.

Важно!

Если Вы используете данный метод, то Ваш пользователь не будет иметь прав REMOVE и не сможет удалять записи из базы данных. В этом случае могут возникнуть проблемы при обновлении сайта. Также могут возникнуть проблемы при работе некоторых модулей. Если CMS активно работает с базой данных, то данный метод не рекомендуется к использованию.

Важно!

Данный метод категорически не рекомендуется к использованию в CMS Битрикс и Корпоративный портал Битрикс.

Альтернатива.

В качестве альтернативы, если Вы используете VPS сервер, можно установить ограничения, которые позволяют подключиться к базе данных только с localhost, то есть только с того сервера, на котором размещен сам mysql-server. Если у Вас настроена синхронизация информации с базой данных извне, IP адрес узла синхронизации также можно добавить в список разрешенных для подключения.

Если у Вас настроена синхронизация информации с базой данных извне, IP адрес узла синхронизации также можно добавить в список разрешенных для подключения.

6. Использование бесплатных шаблонов

Бесплатные шаблоны грозят тем же, чем и Nulled-плагины. В них часто встраивается вредоносный код, закодированный, как правило, base64, в котором есть исполняемый код. В определённый момент времени скрипт активизируется и начинает производить SPAM-рассылку или запускает DDoS атаку. В обоих случаях это отразится на работе Ваших сайтов, на скорости генерации и отдачи страниц.

7. Пользователь admin — администратор

В данном случае предсказуемо, что у администратора сайта будет логин admin или administrator. Именно к ним и будут подбираться пароли в первую очередь. Чтобы не дать злоумышленнику возможности легко взломать ваш сайт, мы рекомендуем совершить следующие действия:

- зайдите в панель администратора сайта,

- создайте нового пользователя,

- дайте ему права администратора,

- зайти в панель администратора ещё раз, но уже под новым паролем,

- снимите все права для пользователя, с логином admin,

- установите пользователю admin 64-значный пароль (вам этот пользователь уже не нужен).

Помимо указанных рекомендаций, предлагаем Вам создавать копии (BackUP) сайтов, чтобы всегда иметь возможность откатиться на рабочую версию ресурса. Hoster.ru создаёт бэкапы автоматически, каждые 24 часа.

Могут ли вас взломать, посетив веб-сайт?

- Безопасность веб-сайта

- Могут ли вас взломать, просто посетив веб-сайт

Можно ли заразиться вирусом с веб-сайта?

Интернет-безопасность может быть запутанной темой. С одной стороны, к настоящему времени, наверное, большинство людей, и уж точно большинство владельцев бизнеса, поняли, что это важно. С другой стороны, несмотря на то, что существует множество информации о том, как обезопасить себя и свою компанию в Интернете, существует также много дезинформации и информации, которая лишь отчасти соответствует действительности.

С другой стороны, несмотря на то, что существует множество информации о том, как обезопасить себя и свою компанию в Интернете, существует также много дезинформации и информации, которая лишь отчасти соответствует действительности.

В результате у людей может остаться множество вопросов без ответа, например, «может ли вас взломать, посетив веб-сайт» . Эта статья поможет развеять путаницу.

Может ли вас взломать, просто посетив веб-сайт?

Вопрос «могут ли вас взломать, посетив веб-сайт», кажется, часто витает в Интернете. Краткий ответ на него « да », в принципе можно. Однако, как это часто бывает, краткий ответ рассказывает только часть истории. Вся история помогает пролить больше света на интернет-безопасность .

Угроза попутных загрузок

Попутные загрузки — это загрузки, которые инициируются без активного разрешения лица, просматривающего сайт. Они по-прежнему являются относительно необычным способом распространения вредоносных программ. Однако загрузка с диска может быть успешной только в том случае, если пользователь вообще разрешает автоматическую загрузку. С точки зрения ИТ-безопасности это действительно плохая идея.

Однако загрузка с диска может быть успешной только в том случае, если пользователь вообще разрешает автоматическую загрузку. С точки зрения ИТ-безопасности это действительно плохая идея.

Итак, настоящий ответ на вопрос «могут ли вас взломать, просто посетив веб-сайт» — «вероятно, нет, если вы предпримите шаги, чтобы защитить себя». Это ответ на большинство вопросов по ИТ-безопасности. Имея это в виду, вот краткое руководство по основным шагам, которые необходимо предпринять, чтобы защитить себя и свой бизнес.

3 ключевых шага, чтобы защитить себя от взлома веб-сайта

1. Инвестируйте в надежную защиту от вредоносных программ для ваших компьютеров, мобильных устройств и веб-сайта

Для ваших компьютеров и мобильных устройств наилучшим вариантом, как правило, является облачное комплексное решение для защиты от вредоносных программ со встроенным брандмауэром. Если вы выберете продукт от известного поставщика, вы получите всю необходимую защиту прямо из коробки по цене, которую могут себе позволить даже малые и средние предприятия.

Защита ваших компьютеров и мобильных устройств также защитит ваш веб-сайт, поскольку хакерам будет сложнее украсть любые данные для входа, которые могут храниться на устройствах, которые вы используете для подключения к серверной части вашего веб-сайта. Тем не менее, вы должны по-прежнему обеспечивать защиту своего веб-сайта в виде надежного сканера уязвимостей веб-сайта.

Различные продукты будут иметь разную функциональность, но любой достойный продукт должен иметь антивирусный сканер и брандмауэр веб-приложений. Они выполняют почти те же функции, что и их аналоги для обычных компьютеров и мобильных устройств, просто они предназначены для работы на веб-сайтах.

2. Будьте осторожны с рекламой

В наши дни лучшие антивирусные продукты для компьютеров и мобильных устройств будут поставляться с функцией блокировки рекламы. Это связано с тем, что реклама была печально известна как инструмент для распространения вредоносных программ. В частности, они являются источником попутных загрузок, которые видят, что вас взломали, просто посетив веб-сайт .

Причина, по которой реклама стала настолько популярной среди злоумышленников, заключается в том, что интернет-реклама, как правило, работает агентствами, покупающими рекламные места на веб-сайтах и заполняющими их рекламой по своему выбору. Предполагается, что агентства должны проверять рекламу, которую они принимают, но огромный объем вредоносной рекламы ( вредоносная реклама ) в Интернете показывает, что они не всегда хорошо с этим справляются.

С одной стороны, это понятно, учитывая, что этим агентствам приходится обрабатывать огромное количество объявлений, чтобы получить прибыль. С другой стороны, это открывает злоумышленникам возможность размещать рекламу на авторитетных веб-сайтах и, по сути, использовать их авторитет.

В результате люди, работающие в Интернете, обращаются к блокировщикам рекламы для защиты своей безопасности, а владельцам веб-сайтов приходится долго и упорно думать о том, принимать ли рекламу на своем сайте.

Грубо говоря, хотя компаниям, особенно малым и средним предприятиям, часто приходится искать все возможные источники дохода, потенциальный доход от рекламы, как правило, ниже. Следовательно, это поднимает вопрос о том, стоит ли репутационный и SEO-риск стать непреднамеренным носителем вредоносного ПО.

Следовательно, это поднимает вопрос о том, стоит ли репутационный и SEO-риск стать непреднамеренным носителем вредоносного ПО.

3. Будьте внимательны к опасностям ссылок

Как пользователь Интернета, если вы используете надежный продукт для защиты от вредоносных программ, вы почти наверняка будете предупреждены, прежде чем щелкнете по опасной ссылке. Однако важно отметить, что это не является полной гарантией. Поэтому вам нужно проверить, прежде чем щелкнуть. При необходимости используйте Декодер URL-адресов или расширитель URL-адресов .

Если у вас есть веб-сайт, следите за тем, кто ссылается на вас, и отклоняйте сомнительные ссылки. Они не представляют угрозы безопасности, но могут негативно повлиять на SEO.

Нажмите здесь сейчас, чтобы бесплатно отсканировать ваш веб-сайт с помощью cWatch от Comodo .

Защитить сайт

Как защитить свой сайт от вирусов?

Как я могу защитить свой веб-сайт

Был ли мой сайт взломан

Мой веб-сайт был взломан

Веб-сайт проверки безопасности

HTTPS

Угонщик браузера

7 признаков того, что ваш веб-сайт был взломан

3 марта 2019 г.

Чтение: 6 мин.

Феликс Бромбахер

В этой статье:

HTTPSHTTP

Анализируем https://example.com

Цель сканирования https://example.com

Crashtest Security Suite будет проверять:

Раскрытие информации

Известные уязвимости

Неправильная конфигурация SSL

Открытые порты

Завершите запрос на сканирование

Пожалуйста, заполните ваши данные, чтобы получить

быстрый аудит безопасности по электронной почте.

Специалист по безопасности анализирует ваш отчет о сканировании.

Имя *

Фамилия *

Деловая электронная почта *

Для подтверждения личности укажите свой телефон/мобильный телефон:

Код округа * АНДОРРА ( +376 )ОБЪЕДИНЕННЫЕ АРАБСКИЕ ЭМИРАТЫ ( +971 )АФГАНИСТАН ( +93 )АНТИГУА И БАРБУДА ( +1268 )АНГИЛЬЯ ( +1264 )АЛБАНИЯ ( +355 )АРМЕНИЯ ( +374 )НИДЕРЛАНДСКИЕ АНТИЛЬСКИЕ ОСТРОВА ( +599 )АНГОЛА ( +244 ) АНТАРКТИКА ( +672 )АРГЕНТИНА ( +54 )АМЕРИКАНСКОЕ САМОА ( +1684 )АВСТРИЯ ( +43 )АВСТРАЛИЯ ( +61 )АРУБА ( +297 )АЗЕРБАЙДЖАН ( +994 )БОСНИЯ И ГЕРЦЕГОВИНА ( +387 )БАРБАДОС ( +1246 )БАНГЛАДЕШ ( +880 )БЕЛЬГИЯ ( +32 )БУРКИНА-ФАСО ( +226 )БОЛГАРИЯ ( +359 )БАХРЕЙН ( +973 )БУРУНДИ ( +257 ) БЕНИН ( +229 )СЕН-БАРТЕЛЕМИЯ ( +590 )БЕРМУДСКИЕ ОСТРОВА ( +1441 )БРУНЕЙ-ДАРУССАЛАМ ( +673 )БОЛИВИЯ ( +591 )БРАЗИЛИЯ ( +55 )БАГАМСКИЕ ОСТРОВА ( +1242 )БУТАН ( +975 )БОТСВАНА ( +267 )БЕЛАРУСИ ( + 375 )БЕЛИЗ ( +501 )КАНАДА ( +1 )КОКОСОВЫЕ (КИЛИНГ) ОСТРОВА ( +61 )КОНГО, ДЕМОКРАТИЧЕСКАЯ РЕСПУБЛИКА ( +243 )ЦЕНТРАЛЬНОАФРИКАНСКАЯ РЕСПУБЛИКА ( +236 )КОНГО ( +242 )ШВЕЙЦАРИЯ ( +41 )КОТ ДИВУАР ( +225 )ОСТРОВА КУКА ( +682 )ЧИЛИ ( +56 )КАМЕРУН ( +237 )КИТАЙ ( +86 )КОЛУМБИЯ ( +57 )КОСТА-РИКА ( +506 )КУБА ( +53 )КАБО-ВЕРДЕ ( +238 )РОЖДЕСТВО ОСТРОВ ( +61 )КИПР ( +357 )ЧЕХИЯ ( +420 )ГЕРМАНИЯ ( +49)ДЖИБУТИ ( +253 )ДАНИЯ ( +45 )ДОМИНИКА ( +1767 )ДОМИНИКАНСКАЯ РЕСПУБЛИКА ( +1809 )АЛЖИР ( +213 )ЭКВАДОР ( +593 )ЭСТОНИЯ ( +372 )ЕГИПЕТ ( +20 )ЭРИТРЕЙ ( +291 )ИСПАНИЯ ( + 34 )ЭФИОПИЯ ( +251 )ФИНЛЯНДИЯ ( +358 )ФИДЖИ ( +679 )ФОЛКЛЕНДСКИЕ (МАЛЬВИНСКИЕ) ОСТРОВА ( +500 )МИКРОНЕЗИЯ, ФЕДЕРАТИВНЫЕ ШТАТЫ ( +691 )ФАРЕРСКИЕ ОСТРОВА ( +298 )ФРАНЦИЯ ( +33 )ГАБОН ( +241 )СОЕДИНЕННОЕ КОРОЛЕВСТВО ( +44 )ГРЕНАДА ( +1473 )ГРУЗИЯ ( +995 )ГАНА ( +233 )ГИБРАЛТАР ( +350 )ГРЕНЛАНДИЯ ( +299 )ГАМБИЯ ( +220 )ГВИНЕЯ ( +224 )ЭКВАТОРИАЛЬНАЯ ГВИНЕЯ ( +240 )ГРЕЦИЯ ( +30 )ГВАТЕМАЛА ( +502 )ГУАМ ( +1671 )ГВИНЕЯ-БИСАУ ( +245 )ГАЙАНА ( +592 )ГОНКОНГ ( +852 )ГОНДУРАС ( +504 )ХОРВАТИЯ ( +385 )ГАИТИ ( +509 )ВЕНГРИЯ ( +36 )ИНДОНЕЗИЯ ( +62 )ИРЛАНДИЯ ( +353 )ИЗРАИЛЬ ( +972 )ОСТРОВ МАН ( +44 ) ИНДИЯ ( +91 )ИРАК ( +964 )ИРАН, ИСЛАМСКАЯ РЕСПУБЛИКА ( +98 )ИСЛАНДИЯ ( +354 )ИТАЛИЯ ( +39 )ЯМАЙКА ( +1876 )ИОРДАНИЯ ( +962 )ЯПОНИЯ ( +81 )КЕНИЯ ( +254 )КЫРГЫЗСТАН ( +996 )КАМБОДЖА ( +855 )КИРИБАТИ ( +686 )КОМОРСКИЕ ОСТРОВА ( +269 )СЕНТ-КИТС И НЕВИС ( +1869 )КОРЕЙСКАЯ НАРОДНО-ДЕМОКРАТИЧЕСКАЯ РЕСПУБЛИКА ( +850 )КОРЕЙСКАЯ РЕСПУБЛИКА ( +82 )КУВЕЙТ ( +965 )КАЙМАНОВЫ ОСТРОВА ( +1345 )КАЗАХСТАН ( +7 )ЛАОССКАЯ НАРОДНО-ДЕМОКРАТИЧЕСКАЯ РЕСПУБЛИКА ( +856 )ЛИВАН ( +961 )СЕНТ-ЛЮСИЯ ( +1758 )ЛИХТЕНШТЕЙН ( +423 )ШРИ-ЛАНКА ( +94 )ЛИБЕРИЯ ( +231 )ЛЕСОТО ( +266 )ЛИТВА ( +370 )ЛЮКСЕМБУРГ ( +352 )ЛАТВИЯ ( +371 )ЛИВИЙСКАЯ АРАБСКАЯ ДЖАМАХИРИЯ ( +218 )МАРОККО ( +212 )МОНАКО ( +377 )МОЛДОВА, РЕСПУБЛИКА ( +373 )ЧЕРНОГОРИЯ ( +382 )СЕНТ-МАРТИН ( +1599 )МАДАГАСКАР ( +261 )МАРШАЛЛОВЫ ОСТРОВА ( +692 )МАКЕДОНИЯ, БЫВШАЯ ЮГОСЛАВСКАЯ РЕСПУБЛИКА ( + 389 )МАЛИ ( +223 )МЬЯНМА ( +95 )МОНГОЛИЯ ( +976 )МАКАО ( +853 )СЕВЕРНЫЕ МАРИАНСКИЕ ОСТРОВА ( +1670 )МАВРИТАНИЯ ( +222 )МОНТСЕРРАТ ( +1664 )МАЛЬТА ( +356 )МАВРИКИЙ ( +230 )МАЛЬДИВЫ ( +960 )МАЛАВИ ( +265 )МЕКСИКА ( +52 )МАЛАЙЗИЯ ( +60 )МОЗАМБИК ( +258 )НАМИБИЯ ( +264 )НОВАЯ КАЛЕДОНИЯ ( +687 )НИГЕР ( +227 )НИГЕРИЯ ( +234 )НИКАРАГУА ( +505 )НИДЕРЛАНДЫ ( +31 )НОРВЕГИЯ ( +47 )НЕПАЛ ( +977 )НАУРУ ( +674 )НИУЭ ( +683 )НОВАЯ ЗЕЛАНДИЯ ( +64 )ОМАН ( +968 )ПАНАМА ( +507 )ПЕРУ ( +51 )ФРАНЦУЗСКАЯ ПОЛИНЕЗИЯ ( +689 ) ПАПУА-НОВАЯ ГВИНЕЯ ( +675 )ФИЛИППИНЫ ( +63 )ПАКИСТАН ( +92 )ПОЛЬША ( +48 )СЕН-ПЬЕР И МИКЕЛЬОН ( +508 )ПИТКЕРН ( +870 )ПУЭРТО-РИКО ( +1 )ПОРТУГАЛИЯ ( +351 )ПАЛАУ ( +680 )ПАРАГВАЙ ( +595 )КАТАР ( +974 )РУМЫНИЯ ( +40 )СЕРБИЯ ( +381 )РОССИЙСКАЯ ФЕДЕРАЦИЯ ( +7 )РУАНДА ( +250 )САУДОВСКАЯ АРАВИЯ ( +966 )СОЛОМОНОВЫ ОСТРОВА ( +677 )СЕЙШЕЛЫ ( +248 )СУДАН ( +249 )ШВЕЦИЯ ( +46 ) СИНГАПУР ( +65 )СВЯТАЯ ЕЛЕНА ( +290 )СЛОВЕНИЯ ( +386 )СЛОВАКИЯ ( +421 )СЬЕРРА-ЛЕОНЕ ( +232 )САН-МАРИНО ( +378 )СЕНЕГАЛ ( +221 )СОМАЛИ ( +252 )СУРИНАМ ( +597 )САО ТОМЕ И ПРИНСИПИ ( +239 )ЭЛЬ-САЛЬВАДОР ( +503 )СИРИЙСКАЯ АРАБСКАЯ РЕСПУБЛИКА ( +963 )СВАЗИЛЕНД ( +268 )ОСТРОВА ТУРКС И КАЙКОС ( +1649 )ЧАД ( +235 )ТОГО ( +228 )ТАИЛАНД ( +66 )ТАДЖИКИСТАН ( + 992 )ТОКЕЛАУ ( +690 )ТИМОР-ЛЕСТИ ( +670 )ТУРКМЕНИСТАН ( +993 )ТУНИС ( +216 )ТОНГА ( +676 )ТУРЦИЯ ( +90 )ТРИНИДАД И ТОБАГО ( +1868 )ТУВАЛУ ( +688 )ТАЙВАНЬ, ПРОВИНЦИЯ КИТАЙ ( +886 )ТАНЗАНИЯ, ОБЪЕДИНЕННАЯ РЕСПУБЛИКА ( +255 )УКРАИНА ( +380 )УГАНДА ( +256 )СОЕДИНЕННЫЕ ШТАТЫ ( +1 )УРУГВАЙ ( +598 )УЗБЕКИСТАН ( +998 )СВЯТОЙ ПРЕСТОЛ (ВАТИКАН ГОСУДАРСТВО) ( +39 )СЕНТ-ВИНСЕНТ И ГРЕНАДИНЫ ( +1784 )ВЕНЕСУЭЛА ( +58 )ВИРГИНСКИЕ ОСТРОВА, БРИТАНСКИЕ ( +1284 )ВИРГИНСКИЕ ОСТРОВА, США ( +1340 )ВЬЕТНАМ ( +84 )ВАНУАТУ ( +678 )УОЛЛИС И ФУТУНА ( +681 )САМОА ( +685 )КОСОВО ( +381 )ЙЕМЕН ( +967 )МАЙОТТА ( +262 )ЮЖНАЯ АФРИКА ( +27 )ЗАМБИЯ ( +260 )ЗИМБАБВЕ ( +263 )

Телефон / Мобильный *

Спасибо.

Мы получили ваш запрос.

Как только ваш аудит безопасности будет готов, мы сообщим вам об этом.

Как взламывают веб-сайты?

Несмотря на то, что Интернет вырос, на удивление мало что изменилось в том, как взламываются веб-сайты.

Самое важное, что вы можете сделать для обеспечения безопасности Интернета, ваших собственных сайтов и посетителей, — это понять эти неизменные истины и хранить их близко к сердцу.

Подумайте о масштабах взломанных веб-сайтов

1,2 миллиарда сайтов составляют сегодняшнюю всемирную паутину. Если предположить, что время загрузки составляет 3 секунды, непрерывные запросы и ни секунды отдыха, вам потребуется более 160 лет, чтобы всего 90 149 просмотров 90 150 каждого сайта, который существует в настоящее время.

Это колоссально большая паутина, и следить за ней невозможно. Безопасный просмотр Google пытается предупредить пользователей о небезопасных веб-сайтах. В настоящее время он выдает около 3 миллионов предупреждений в день.

Из сайтов, просканированных с помощью нашей собственной технологии, от 1 до 2% имеют индикатор компрометации (IoC), указывающий на атаку веб-сайта.

Хотя этот процент может показаться небольшим, давайте экстраполируем его на общее количество сайтов. Это указывает на то, что около 1 2 миллионов веб-сайтов в настоящее время взломаны или заражены . Это примерно столько же, сколько население Нью-Йорка и Лос-Анджелеса вместе взятых.

Веб-сайты всегда будут мишенью для хакеров. И влияние взлома может быть разрушительным для бизнеса.

Хорошие новости? Хотя угроза большая, постоянная и вредоносная, понимание того, как происходят взломы, имеет большое значение для обеспечения безопасности ваших сайтов.

Итак, как взламывают веб-сайты?

На протяжении десятилетий веб-истории мы видим, что взломы почти всегда делятся на три категории:

- Контроль доступа

- Уязвимости программного обеспечения

- Сторонние интеграции

Неважно, являетесь ли вы компанией из списка Fortune 500 или местной пекарней кексов, подход хакеров к цели очень похож.

Что может различаться, так это то, как бизнес позволяет себя использовать в первую очередь:

- О крупных организациях я часто слышу что-то вроде: «Я думал, этим занимается кто-то другой». В сложных организациях может естественным образом возникнуть туман.

- Для малого бизнеса это часто сводится к следующему: «Я не понимаю, почему кто-то вообще хочет нацеливаться на меня». Легко упустить из виду, сколько личной информации можно украсть даже с простого сайта.

В обоих случаях у хакеров есть инструменты и стимулы для действий в областях, где бдительность невысока.

В среде веб-сайта многое происходит

Прежде чем мы углубимся в особенности каждой формы взлома, давайте установим важную основополагающую точку для того, как работает сама сеть:

Каждый веб-сайт опирается на ряд работающих взаимосвязанных систем.

в унисон.

Существуют такие компоненты, как система доменных имен (DNS) — вещь, которая сообщает запросам, куда идти. Это настоящий веб-сервер, на котором хранятся различные файлы веб-сайтов и обрабатываются запросы. И есть инфраструктура, в которой размещены различные веб-серверы и которые подключены к Интернету.

Несмотря на всю простоту поиска пользователей в наши дни, экосистема, лежащая в его основе, по-прежнему довольно сложна.

Многие отдельные узлы предоставляются специализированными поставщиками услуг. И даже если вы получаете некоторые из них, предоставляемые одним поставщиком, все равно есть множество частей, которые функционируют уникальным образом. Это похоже на то, как современный автомобиль выглядит обтекаемым и солидным снаружи, но имеет множество движущихся частей, заставляющих его двигаться под капотом.

Хотя я не буду вдаваться в подробности об угрозах, создаваемых этими конкретными элементами, следует понимать, что каждый компонент влияет на общий уровень безопасности. Все они потенциально способствуют взлому вашего сайта.

Все они потенциально способствуют взлому вашего сайта.

Контроль доступа

Контроль доступа конкретно относится к процессу аутентификации и авторизации; проще говоря, как вы входите в систему.

Когда я говорю это, я имею в виду больше, чем просто логин вашего веб-сайта. Как мы установили в предыдущем разделе, существует ряд взаимосвязанных логинов, связанных друг с другом за кулисами.

Вот несколько моментов, о которых следует подумать при оценке контроля доступа:

- Как вы входите в свою панель хостинга?

- Как вы входите на свой сервер? (например, FTP, SFTP, SSH)

- Как вы входите на свой сайт? (например, WordPress, Drupal, Magento)

- Как войти в свой компьютер?

- Как вы входите на свои форумы в социальных сетях?

- Как вы храните свои учетные данные для всех этих вещей?

Контроль доступа легко упустить из виду, но каждая точка может обеспечить доступ ко всей системе. Думайте об этом как о человеке, который запирает входную дверь, но оставляет окна незапертыми, а дверь патио незапертой. Надежная входная дверь не будет иметь большого значения, если кто-то захочет войти внутрь.

Думайте об этом как о человеке, который запирает входную дверь, но оставляет окна незапертыми, а дверь патио незапертой. Надежная входная дверь не будет иметь большого значения, если кто-то захочет войти внутрь.

Хакеры также используют ряд тактик для получения доступа к небезопасным точкам входа. Продолжая аналогию с домашней безопасностью: это выглядит как вор, проверяющий все потенциальные входы и крадущийся — или прямо подделывающий — копии ваших ключей и кодов доступа.

- Атаки грубой силы являются самыми простыми, но могут быть просто эффективными. Злоумышленник пытается угадать возможные комбинации имени пользователя и пароля, пытаясь войти в систему как пользователь.

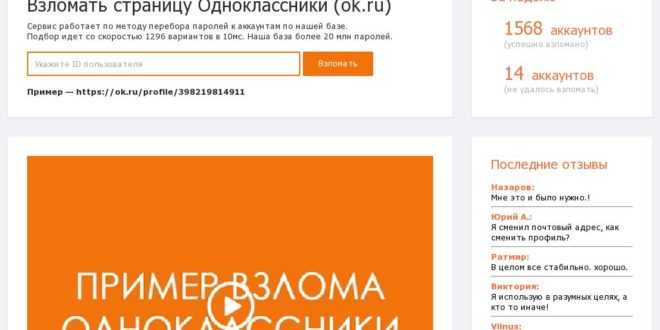

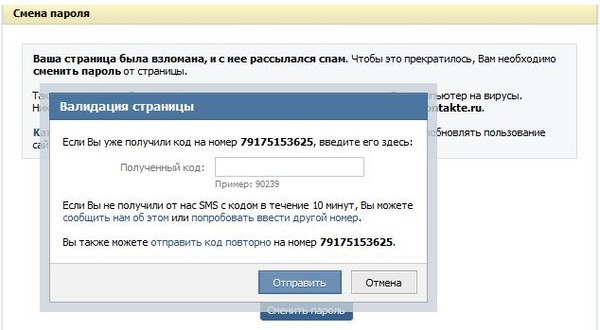

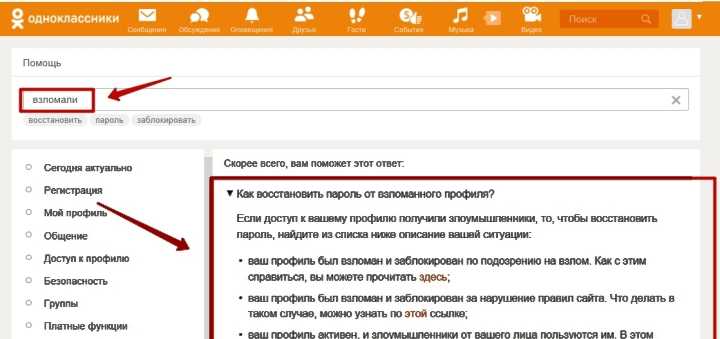

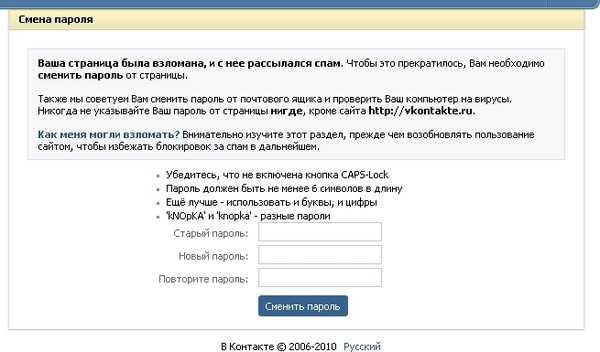

- Социальная инженерия Попытки становятся все более распространенными.

Хакеры создают фишинговые страницы, предназначенные для того, чтобы заставить кого-то ввести комбинацию идентификатора, имени пользователя и пароля. Атаки

Хакеры создают фишинговые страницы, предназначенные для того, чтобы заставить кого-то ввести комбинацию идентификатора, имени пользователя и пароля. Атаки - Межсайтовый скриптинг (XSS) или подделка межсайтовых запросов (CSRF) влекут за собой перехват учетных данных пользователя через их собственный браузер. Атаки

- Man in the Middle (MITM) также довольно распространены, когда ваше имя пользователя и пароль перехватываются, когда вы работаете через небезопасные сети.

- Кейлоггеры и другие r мониторинг вредоносных программ отслеживают действия пользователя и сообщают о них источнику заражения.

Независимо от стиля атаки цель одна: получить прямой доступ через логины.

Уязвимости программного обеспечения

Основываясь на типичном владельце сайта, я бы сказал, что 95% не могут устранить современные уязвимости программного обеспечения, если им не будет рекомендовано исправление безопасности. Даже обычные разработчики редко учитывают угрозы, которые представляет их собственный код.

Между людьми, создающими сайты, и теми, кто их взламывает, существует философская пропасть. Строители — и, честно говоря, большинство людей — используют вещи так, как они предназначены для использования. Но хакерская точка зрения ищет способы использовать вещи не так, как они задуманы.

Ошибка, которая может никак не повлиять на ожидаемый пользовательский опыт, потенциально может быть использована для того, чтобы заставить программное обеспечение делать что-то совершенно отличное от того, что предполагалось. Самые хитрые хакеры воспринимают эти ошибки как уязвимости.

Наиболее распространенные формы, которые они принимают для веб-сайтов? Используя искаженный унифицированный указатель ресурса (URL) или заголовок POST, хакер осуществляет ряд атак. Несколько ключевых примеров:

- Удаленное выполнение кода (RCE) обеспечивает полный удаленный захват целевой системы и сайта.

- Удаленное/локальное включение файлов (R/LFI) использует вводимые пользователем поля для загрузки вредоносных файлов в систему.

- Внедрение SQL (SQLi) манипулирует полями ввода текста с помощью вредоносного кода, который отправляет на сервер последовательности атак. В последнее время это очень часто!

Однако, как и в случае с контролем активов, уязвимости программного обеспечения выходят за пределы самого веб-сайта. Их можно обнаружить и использовать во всех взаимосвязанных технологиях, на которые опирается сайт (например, веб-сервер, инфраструктура и даже веб-браузеры). Большинство современных сайтов используют набор сторонних расширений, таких как темы и плагины. Каждый из них следует рассматривать как потенциальную точку вторжения.

Их можно обнаружить и использовать во всех взаимосвязанных технологиях, на которые опирается сайт (например, веб-сервер, инфраструктура и даже веб-браузеры). Большинство современных сайтов используют набор сторонних расширений, таких как темы и плагины. Каждый из них следует рассматривать как потенциальную точку вторжения.

Подумайте об этом так: все системы содержат потенциальные уязвимости программного обеспечения, ожидающие своего использования.

Сторонние интеграции/сервисы

И последнее, но не менее важное: мы видим эксплойты через сторонние интеграции/сервисы.

Наиболее заметно, что они принимают форму рекламы через рекламные сети, что приводит к атакам вредоносной рекламы.

Это могут быть услуги, которые вы используете специально для своего сайта и его хостинга, в том числе такие вещи, как сети распространения контента (CDN) — как в крупном взломе Washington Post.

Сторонние интеграции и сервисы сами по себе обеспечивают эффективную взаимосвязь между частями вашего опыта управления сайтом — это то, что людям нравится в высоко расширяемых системах управления контентом (CMS), таких как WordPress, Joomla! и Drupal. Но опять это мудреное слово! Эти точки взаимосвязанности также предоставляют хакерам дополнительную точку для использования.

Но опять это мудреное слово! Эти точки взаимосвязанности также предоставляют хакерам дополнительную точку для использования.

Большая проблема при использовании сторонних интеграций и сервисов заключается в том, что владелец веб-сайта не может их контролировать. Как менеджер сайта или строитель, вы очень доверяете стороннему поставщику, когда используете интеграцию услуг. И многие усердно работают над обеспечением интеграции.

Но, как и во всем остальном, здесь есть неотъемлемый риск, на который хакеры обращают внимание.

Как защитить свой веб-сайт

Чувствуете себя подавленным? Вроде все безнадежно?

Помните, что половина битвы за безопасность веб-сайта — это осведомленность и обучение.

Просто прочитав этот пост, вы сможете лучше защитить свои сайты. И я рада, что мы смогли зайти так далеко вместе!

Есть следующие шаги. И наша цель в Sucuri — помочь вам сделать следующие шаги. К сожалению, часто только после того, как кто-то почувствует боль от компрометации, он усердно защищает свои сайты и посетителей.

Итак, я настоятельно рекомендую вам опередить эту боль и сделать следующие пункты контрольным списком.

Мои основные рекомендации по предотвращению взлома вашего сайта:

- Используйте принципы глубокоэшелонированной защиты. Это означает создание уровней безопасности, подобных луковице: каждый метод обеспечения безопасности усложняет хакерам возможность проникнуть в вашу систему.

- Использование наименее привилегированных лучших практик . Ограничьте то, что каждый логин пользователя может получить доступ только к тому, что ему нужно.

- Установите многофакторную и двухфакторную аутентификацию везде, где это возможно. Это дополнительно защищает эти точки доступа пользователей.

- Используйте Брандмауэр веб-сайта . Это творит чудеса, ограничивая использование уязвимостей программного обеспечения. (Сосредоточьтесь на известных и неизвестных атаках.)

- Планирование регулярного резервного копирования.

Старайтесь иметь в наличии как минимум 60 дней, чтобы можно было безопасно «перемотать назад» в случае взлома вашего сайта.

Старайтесь иметь в наличии как минимум 60 дней, чтобы можно было безопасно «перемотать назад» в случае взлома вашего сайта. - Получить перспективу от поисковых систем . Google Search Console и Bing Webmaster Tools предоставляют отчеты о том, как они оценивают безопасность вашего сайта.

Я всегда говорю владельцам веб-сайтов, что безопасность заключается в снижении риска не в риске устранении .

Поймите, что не существует стопроцентного решения для обеспечения безопасности. Почти все инструменты, которые вы используете в своей среде, направлены на снижение общего уровня риска — будь то непрерывное сканирование или более активный подход, такой как подавление входящих атак.

Безопасность — это не единичное событие или действие, а скорее ряд действий. Все начинается с хорошей осанки, и эта ответственность заканчивается на вас.

Теперь, когда вы знаете, как это сделать, вы неизбежно столкнетесь с одним из описанных выше сценариев. Но распознавание этих попыток поможет вам предотвратить и исправить их.

Но распознавание этих попыток поможет вам предотвратить и исправить их.

Спасибо за внимание!

Могут ли вас взломать, посетив веб-сайт?

Эшли Сэнд

Посещение веб-сайтов на протяжении десятилетий всегда сопряжено с риском. С созданием Flashplayer и JavaScript на посетителей сайта потенциально могли воздействовать вредоносные вирусы, такие как пресловутые всплывающие окна YouAreAnIdiot[.]org, из-за которых компьютеры были переполнены огромным количеством всплывающих окон, пока их компьютер не перезагрузился. К сожалению, инфекции могут и, вероятно, всегда будут существовать при доступе к зараженным сайтам.

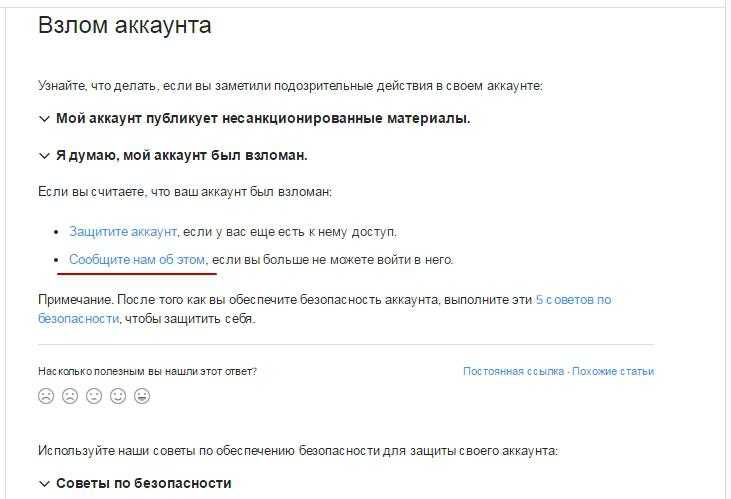

В этой статье мы обсудим виды взломанных сайтов, которые все еще существуют, и как их избежать. Когда мы сталкиваемся с этими различными атаками, важно рассмотреть упреждающие меры, чтобы избежать их как владельца сайта. С учетом количества уязвимостей, существующих в Интернете, заражение вредоносным ПО всегда было обычным явлением. В моей статье Почему веб-сайты WordPress становятся мишенью хакеров? Я подробно расскажу о том, как возникают эти инфекции, и о лучших методах минимизации их рисков.

В моей статье Почему веб-сайты WordPress становятся мишенью хакеров? Я подробно расскажу о том, как возникают эти инфекции, и о лучших методах минимизации их рисков.

Фишинговые кампании

Фишинг может происходить в различных формах, будь то электронная почта, SMS или доступ к определенному веб-сайту. Эти кампании могут получить массу информации о своих жертвах. Из имен, адресов, номеров социального страхования, номеров телефонов, информации о кредитных картах и т. д. Сбор полученной информации может нанести ущерб личности человека и конфиденциальности в Интернете.

В связи с неуклонным ростом количества онлайн-сервисов после пандемии становится еще более важным убедиться, что вы посещаете правильные URL-адреса для того, что вам нужно. Например, этот веб-сайт отображается как портал для входа в Microsoft, хотя на самом деле это не так:

На первый взгляд, это обычный портал для входа в Microsoft, несмотря на предупреждение «Обманчивый сайт». К счастью, этот был обнаружен властями черного списка. Однако для небольших недавно созданных сайтов это может быть не всегда так. Мы рекомендуем всегда тщательно проверять домен на наличие ссылок на сайты, электронных писем, текстов и т. д., чтобы вами не манипулировали, чтобы вы предоставили конфиденциальные учетные данные злоумышленнику.