«Можно ли взломать мою страницу во «ВКонтакте» так, чтобы я не заметил, и читать мою переписку?» — Яндекс Кью

Популярное

Сообщества

ТехнологииИнформационная безопасностьХакеры

Александр Малинин

·

429,1 K

Ответить3УточнитьГригорий Сидорчук

Технологии

816

Инженер. Более 15 лет стажа профильной деятельности. Женат. Двое детей. · 8 февр 2021

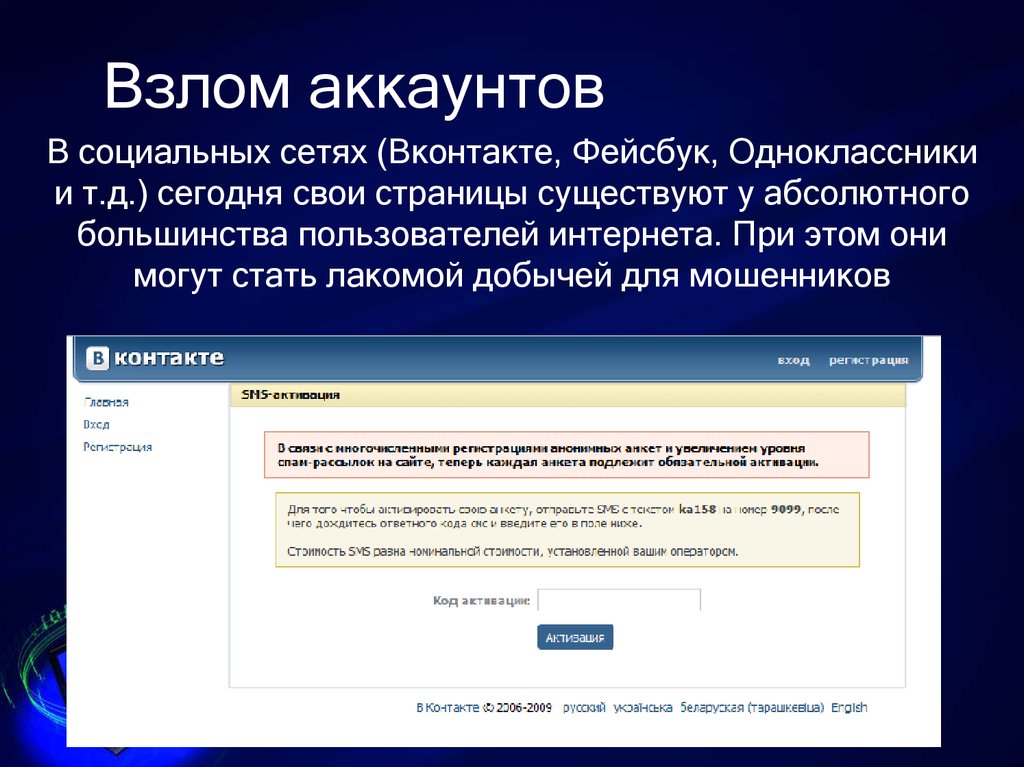

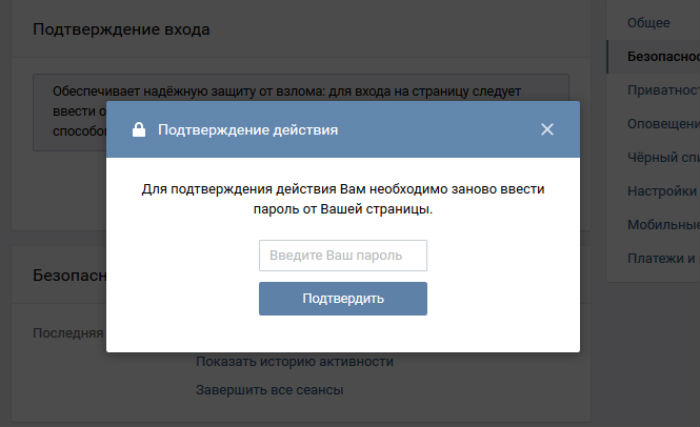

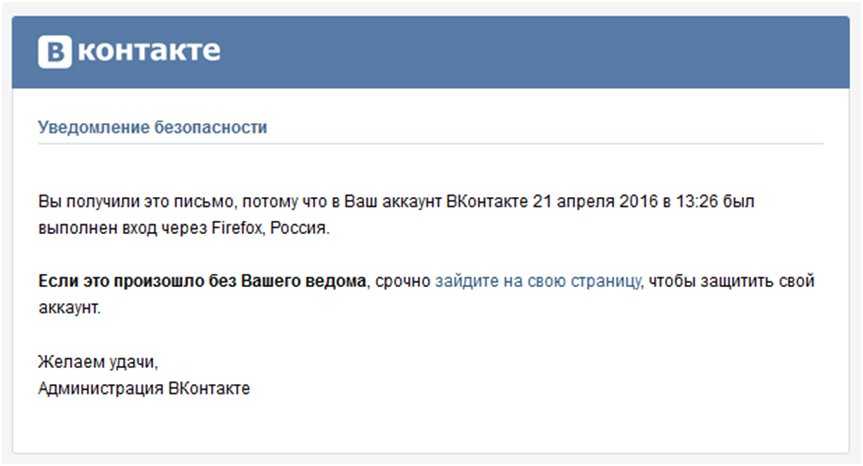

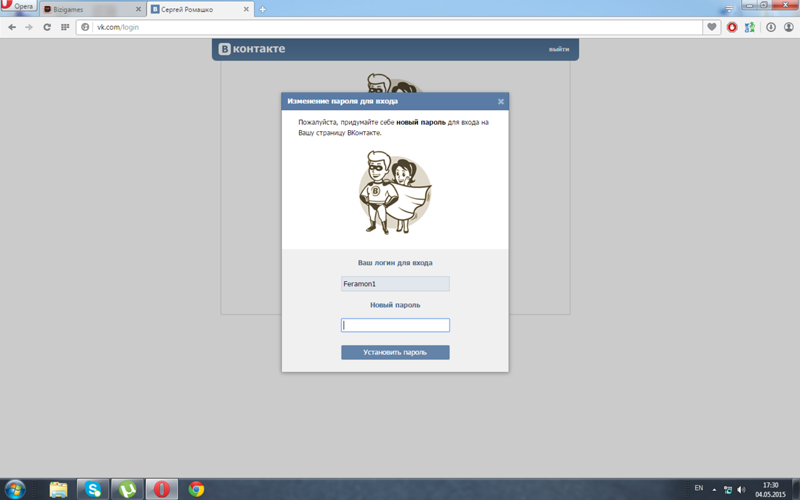

При каждом входе с нового IP-адреса владелец аккаунта «ВКонтанкте» получает специальное оповещение на адрес электронной почты, который указал при регистрации. Поэтому взлом не получиться незаметным. Сервис обеспечивает многоуровневую систему защиты, которая предотвращает доступ с применением перебора паролей и другие технологии злоумышленников.

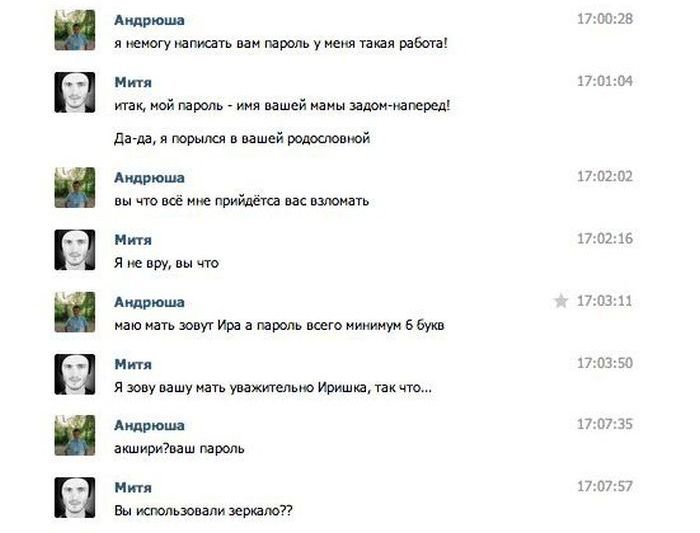

Единственный вариант для успешного взлома – кража пароля. Эту информацию получают с помощью специальной программы, которая загружается на устройство владельца (компьютер, смартфон). Для безопасности не скачивайте сомнительные файлы и не открывайте ссылки в полученных письмах (спаме). Регулярно обновляйте антивирусное ПО.

24,6 K

Тахмина Турдиева

10 февраля 2021

Хороший ответ

Комментировать ответ…Комментировать…

Alex Kalaverin

Машинное обучение

149

software & security engineer · 3 июл 2021 · kalaver.in

Нужно понимать, что „вашей” странички нет. Ваше — это то, что вам принадлежит, что хостится у вас, доступ к чему вы имеете. „Страничка” что в контакте, что где угодно, грубо говоря — это лишь набор записей в базу данных сервиса, не более того.

Отсюда следствие первое, чтобы взломать „вашу” страничку, требуется „взломать” вообще сам сервис контакта и как выше было.

Комментировать ответ…Комментировать…

Евгений Пачепа

20

Менеджер в крупной строительной компании. Занимаюсь проектами и закупом продукции · 9 янв 2021

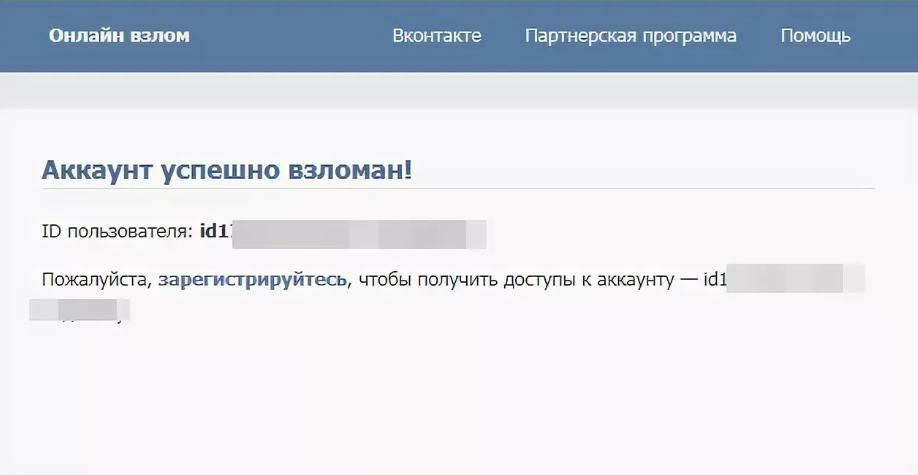

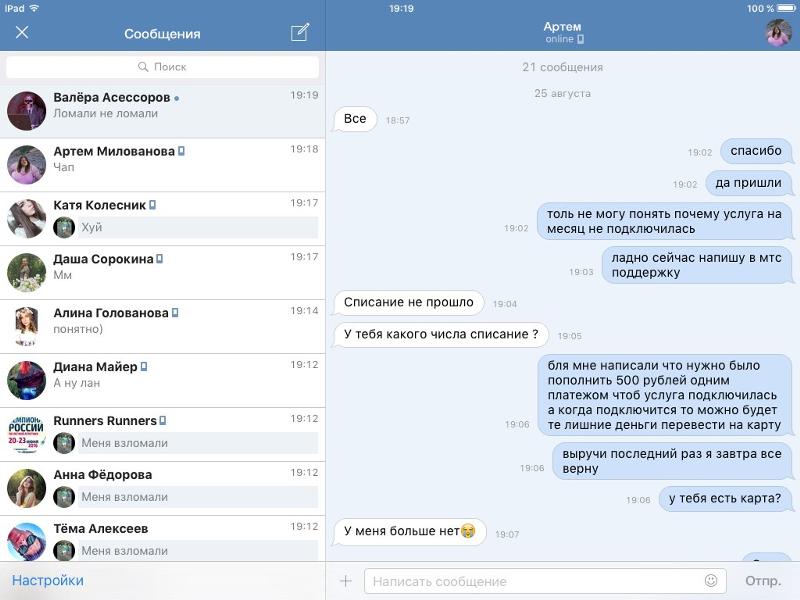

Во-первых, не советуем заниматься взломом сети ВК. Да и любой другой сети, так как за это вы будете отвечать перед законом. Теперь, что касается взлома: 1. Есть специальные программы-взломщики. Не стану тут писать их названия, дабы не делать рекламу. Но их легко можно найти на просторах интернета. Надо понимать, что не все они рабочие и есть большой риск поймать вирус… Читать далее

Тахмина Турдиева

10 февраля 2021

Хороший ответ

Пётр Артемьев

30

ИБ специалист, web разработчик · 14 мар 2021

Думаю, что возможно. Если вы сидите через роутер хакера, где-нибудь на вокзале и засветили ему свои куки. Видел такого у себя в городе. Передаю спасибо за бесплатный инет. Одно не понял, на что он надеялся, бедалага?..

Если вы сидите через роутер хакера, где-нибудь на вокзале и засветили ему свои куки. Видел такого у себя в городе. Передаю спасибо за бесплатный инет. Одно не понял, на что он надеялся, бедалага?..

Alex Kalaverin

3 июля 2021

HTTPS HSTS у VK обязателен, MITM атака невозможна с припиненными сертами.

Комментировать ответ…Комментировать…

Mantis Clawsnap

84

Студентка ИБ, люблю всё, что связано с IT, программированием, электроникой, волейболом и… · 26 июл 2016

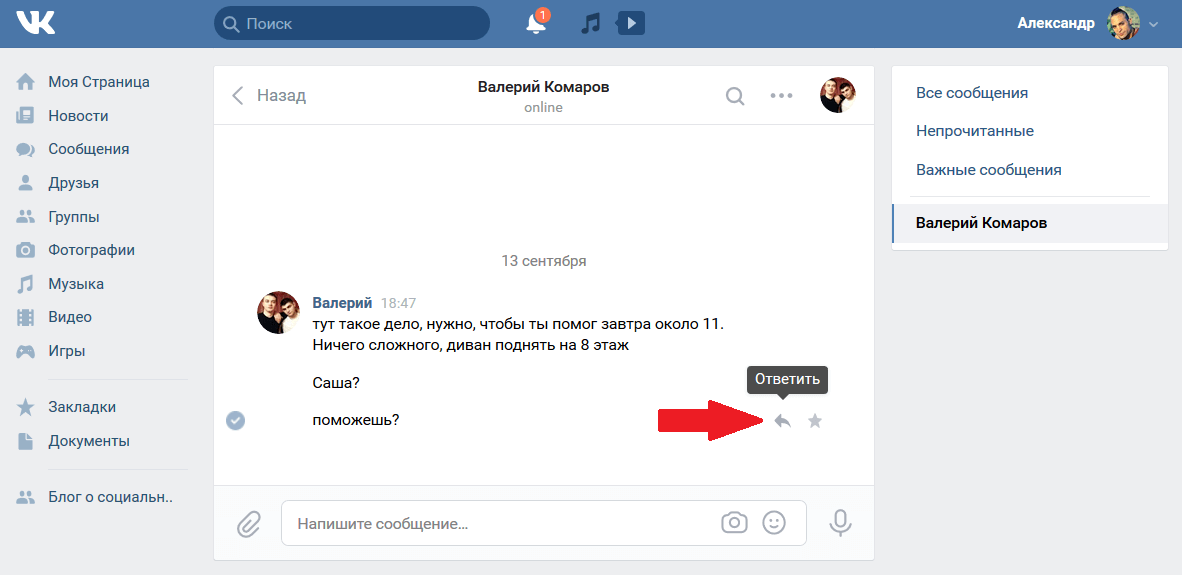

Можно войти в одну локальную сеть с тобой, например через Wi Fi, увести Cookie от твоего VK и читать переписки сколько угодно, в недавних посещениях ничего подозрительного не будет. По идее через api можно и незаметно читать, в обход метода MarkAsRead.

10,5 K

Миха

6 декабря 2017

так сделать нельзя. vk уже давно используют протокол безопасности https. такое получится провернуть только у людей… Читать дальше

vk уже давно используют протокол безопасности https. такое получится провернуть только у людей… Читать дальше

Комментировать ответ…Комментировать…

Помощь Студентам

18

Дипломные, Курсовые, Рефераты, Контрольные, Диссертации, Отчеты по практике · 16 авг 2020 · domcoin.ru/go/student

Отвечает

Для Студентов

Все для Студента: Курсовые, Дипломные, Рефераты, Контрольные и другие работы. .

.

Комментировать ответ…Комментировать…

Ксения Симакова

9

23 мая 2018

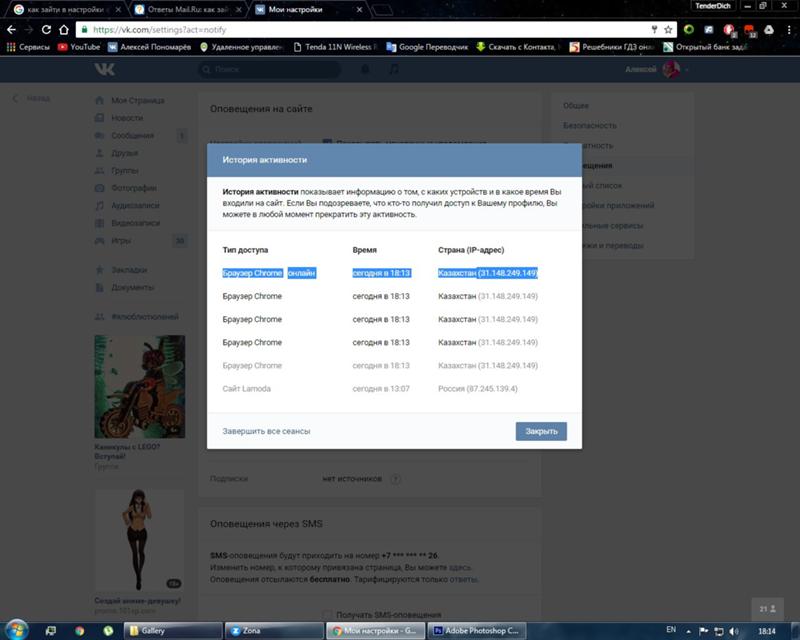

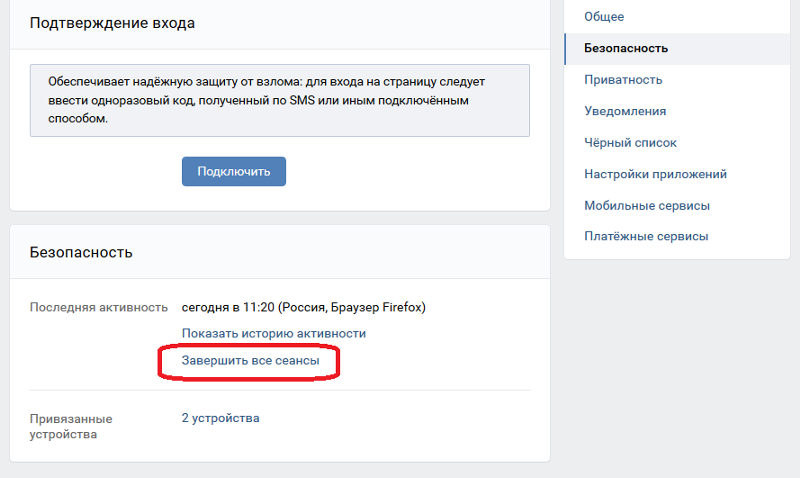

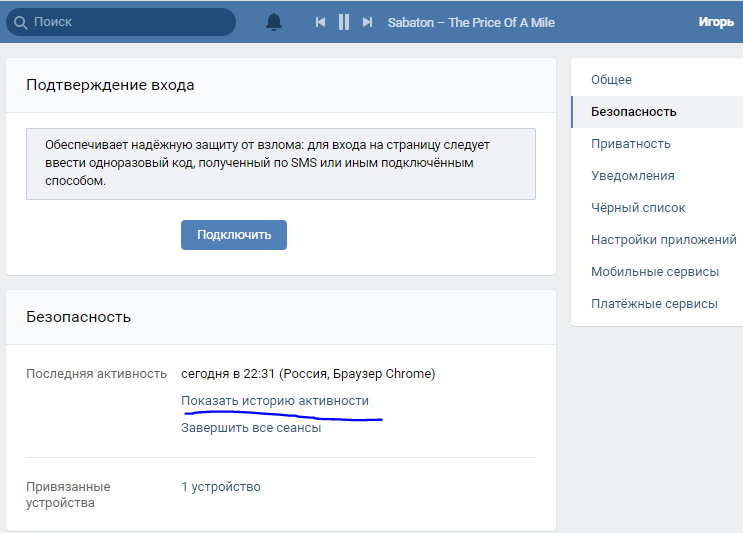

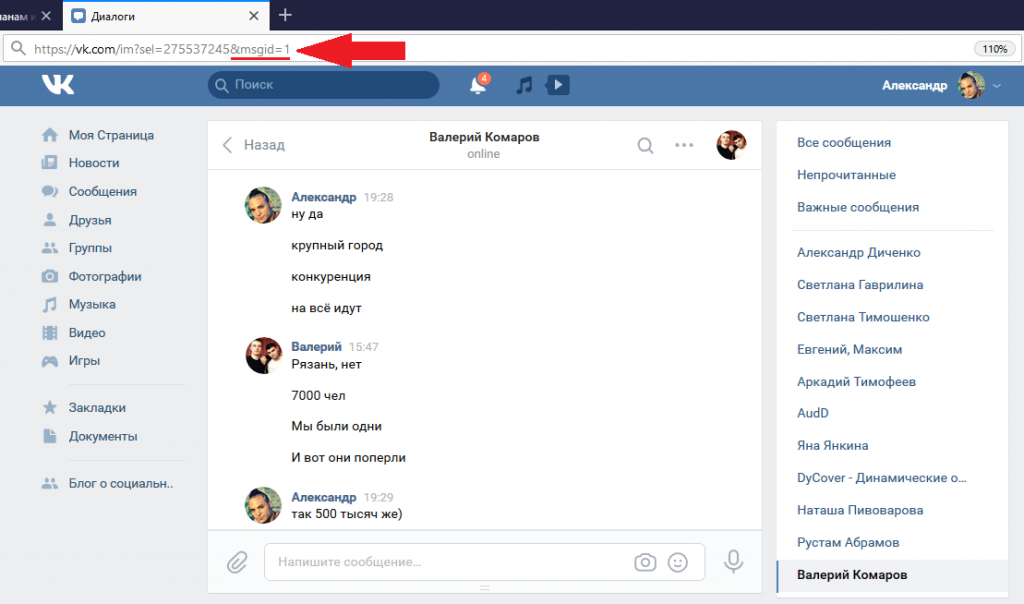

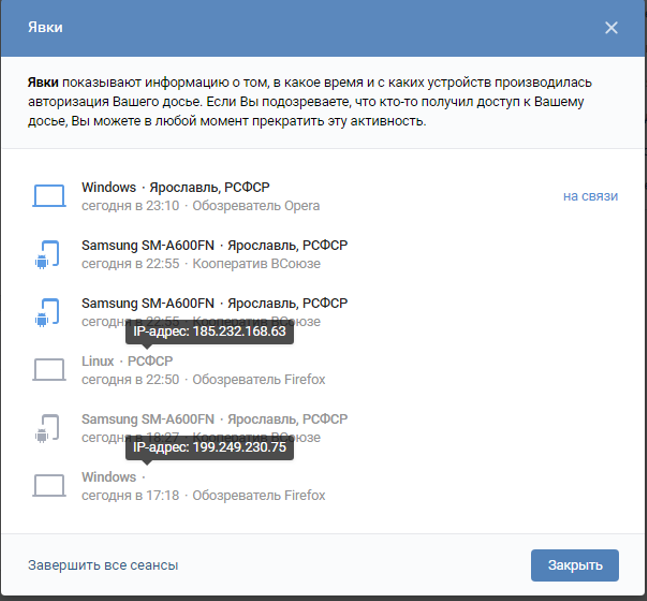

У меня настроена двухфакторная аутентификация и все равно, судя по истории активности, пару раз в месяц на мою страницу заходит кто-то из Москвы и, как ни странно, мелькала один раз Индия.

Смена пароля от почты и аккаунта, к которому она прикреплена, ничего не изменила. В чем косяк — не знаю.

Jessika Mardin

30 октября 2020

Обычно такое возникает из-за впн)

Комментировать ответ…Комментировать…

Дмитрий Тишин

11

13 мар 2018

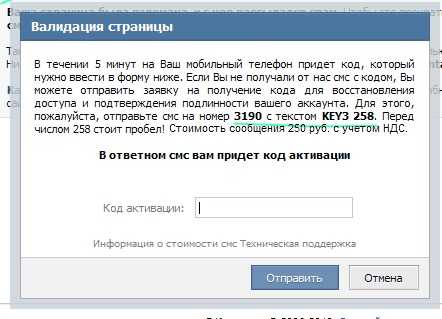

В ВК есть история ip адресов. Так же, если включено подтверждение входа через мобильный телефон, будет приходить СМС, либо сообщение от администрации ВК с одноразовым паролем. Кто-то когда-то пытался взломать мою страницу, но дальше окошка с вводом этого пароля он, видимо, так и не зашел.

Кто-то когда-то пытался взломать мою страницу, но дальше окошка с вводом этого пароля он, видимо, так и не зашел.

Артём Светличный

23

Каллиграф, современный художник · 19 апр 2016

Гипотетически, могут, но существуют уведомления, он приходят на вашу страницу и показывают с каких устройств и на какой территории был выполнен вход на ваш аккаунт, так что вы узнаете об этом.

Для безопасности меняйте пароль хотя бы раз в месяц.

Евгений Ладыженский

19 апреля 2016

В данном случае лучше включить двухфакторную аутентификацию, так как её невозможно обойти или взломать — только… Читать дальше

Комментировать ответ…Комментировать…

Владимир Владимирный

212

Я эксперт во всех экспертных темах Яндекс.

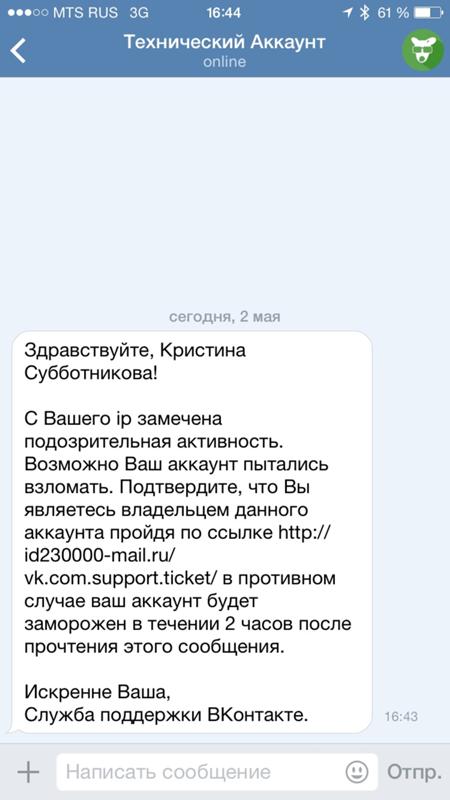

Чтобы взломать страницу, необходимо знать всего лишь пароль. Вы в любом случае узнаете о том, что кто-то заходил в Ваш аккаунт (Администрация ВКонтакте пришлёт Вам сообщение, где будет указано, когда, где и с какого устройства был выполнен вход). Кстати, чтобы узнать, настоящая ли Администрация пишет, зайдите в профиль. Вы зайдёте на страницу, где будет написано «только… Читать далее

Комментировать ответ…Комментировать…

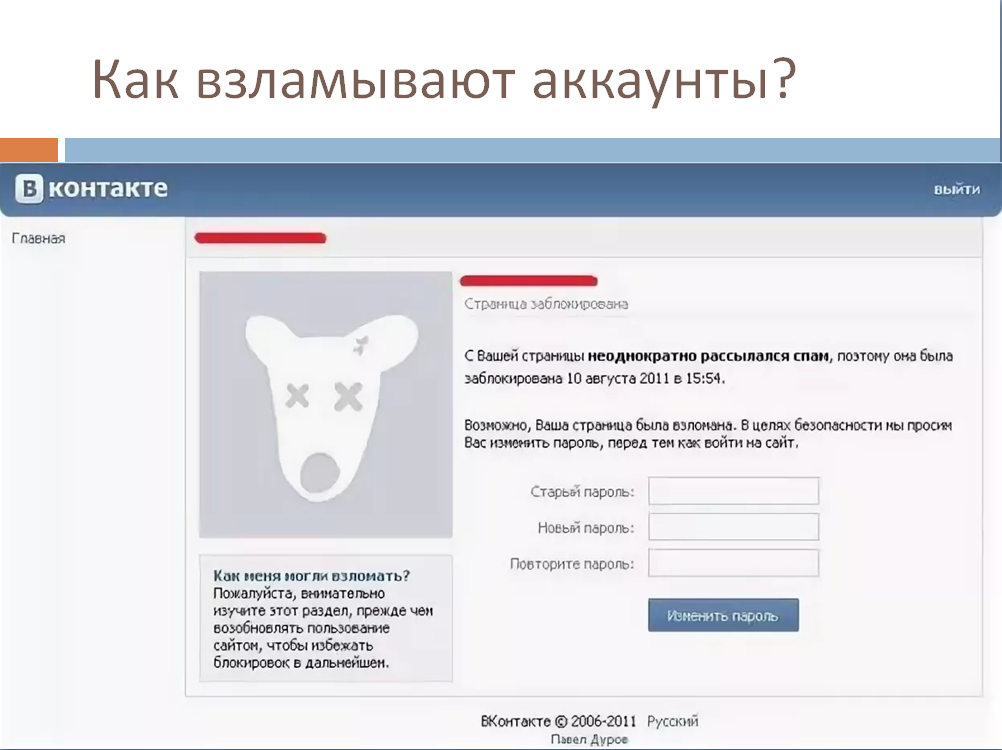

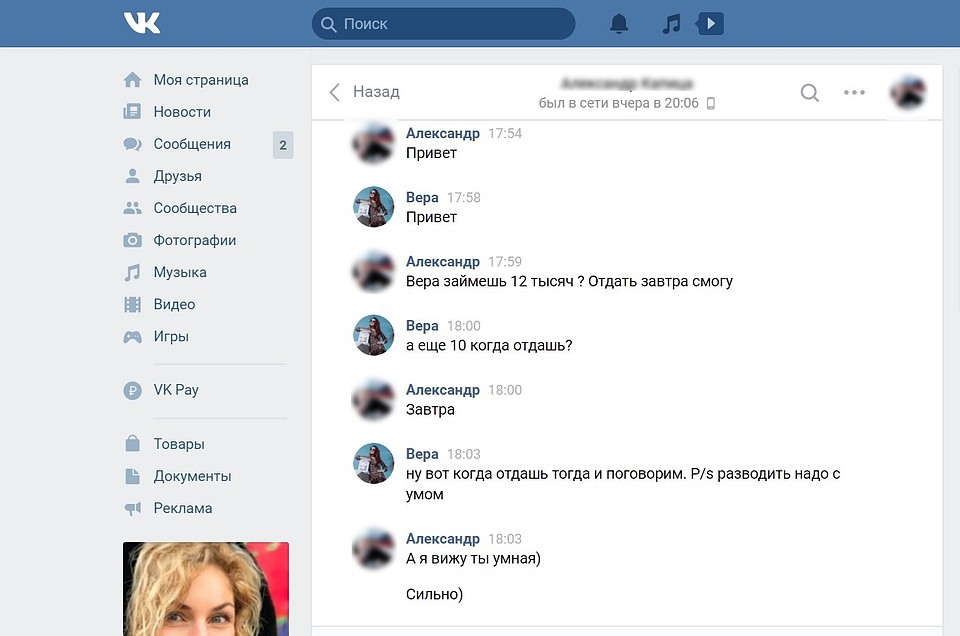

Обнаружена новая схема взлома аккаунтов пользователей «ВКонтакте»

Продолжение сюжета от

Новости СМИ2

Новости

Новости

Наталья Дмитриева

Редактор новостей

Наталья Дмитриева

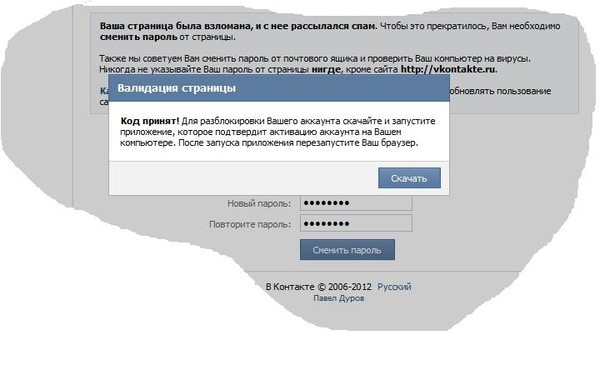

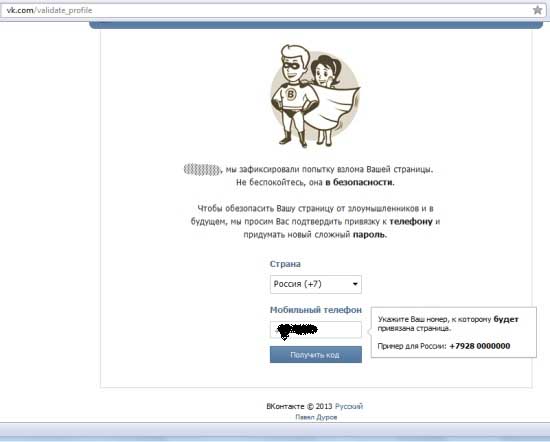

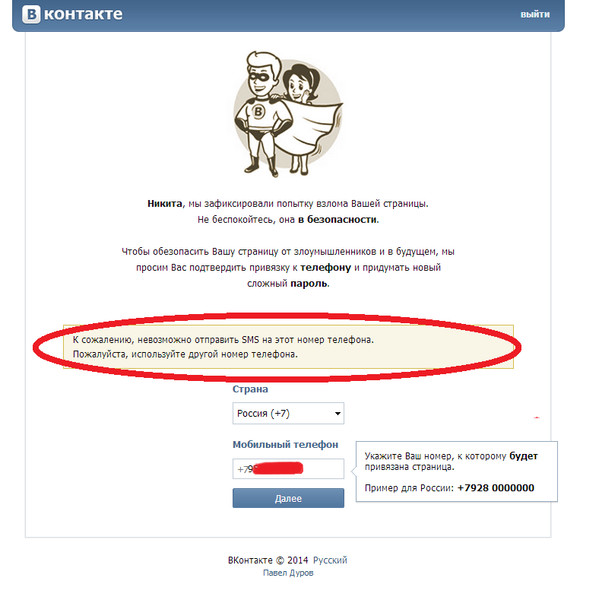

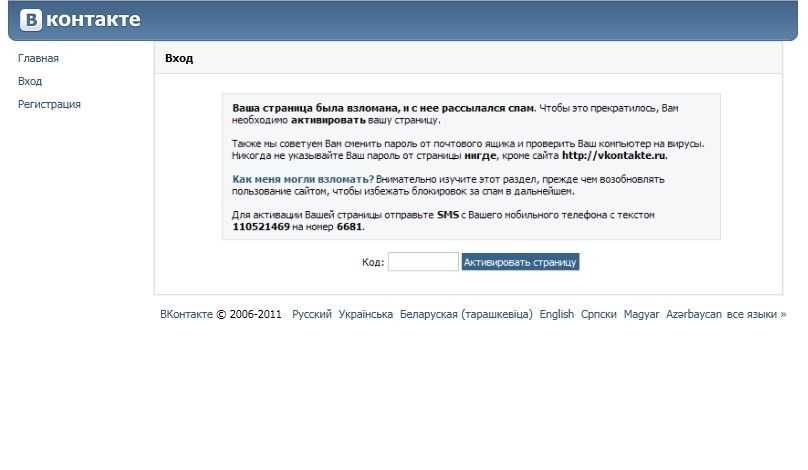

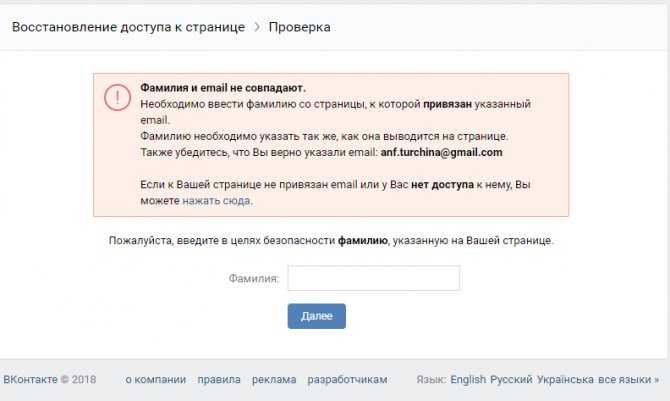

Зафиксирована фишинговая кибератака на аккаунты пользователей соцсети «ВКонтакте». Об этом сообщили «РИА Новости» со ссылкой на Роскачество.

Об этом сообщили «РИА Новости» со ссылкой на Роскачество.

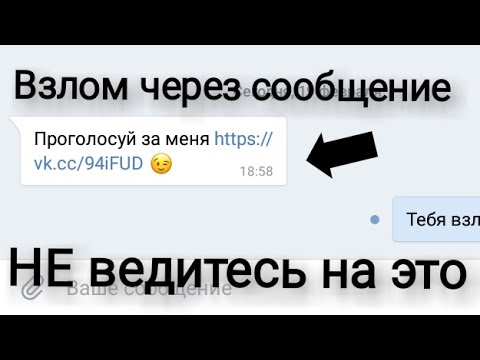

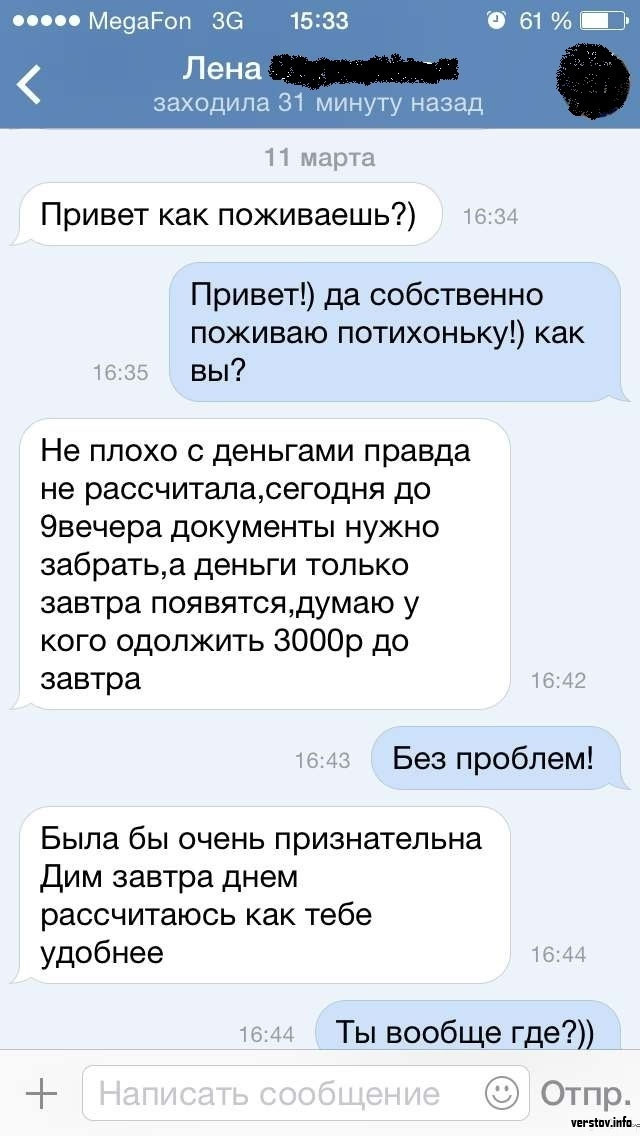

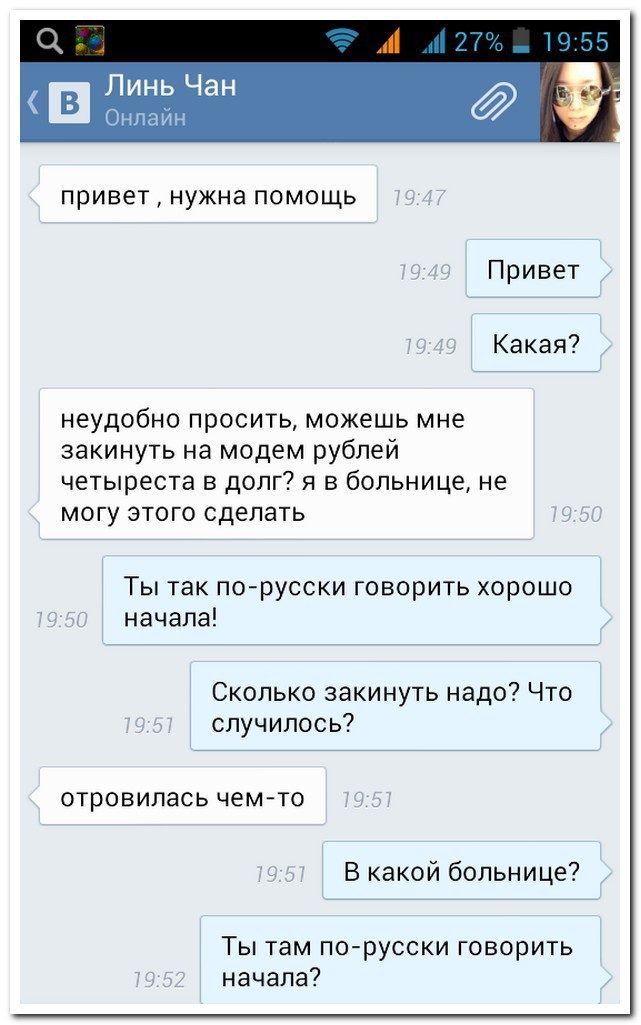

Наталья Дмитриева

Пользователю приходит сообщение: «Архив на все ваши переписки будет создан через 24 часа и отправлен на почту XXX». Причем, указывается электронный почтовый ящик, который не принадлежит владельцу аккаунта «ВКонтакте».

Для отмены архивирования предлагается войти в свой профиль и изменить пароль по ссылке. Эта ссылка и является фишинговой, ведет каждый раз на разные сайты, которые по дизайну максимально идентичны соцсети. Так, например, одна из ссылок вела на сайт vkarchives.com. Сейчас сайт удален, переход по ссылке был заблокирован агентами безопасности «ВКонтакте».

«Атака нацелена на похищение пароля пользователя с целью дальнейшего взлома профиля в соцсети и использования его для мошенничества и рассылки спама», — уточняют специалисты Центр цифровой экспертизы Роскачества.

Пользователям напомнили, что скачать персональный архив с данными профиля в «ВКонтакте» можно только после подтверждения с привязанного к аккаунту устройства, открыть с другого профиля уникальную ссылку для скачивания невозможно.

Фото: Michael Vi / Shutterstock

- Кибербезопасность

- Как защититься от мошенников

- Интернет

- Россия

- ВКонтакте

- Мир

Нашли опечатку? Выделите текст и нажмите Ctrl + Enter

Материалы по теме

- 1 Мошенники стали распространять вредоносное ПО под видом повесток о мобилизации

- 2 CTA и VTA для атрибуции мобильного трафика: различия, фрод и cоветы при использовании

- 3 Как избежать взломов и утечек данных сайта: три рекомендации владельцам

- 4 Конкурент использует незаконные методы давления: как защитить бизнес

- 5 В чем может проявляться недобросовестная конкуренция и как с ней бороться

ВОЗМОЖНОСТИ

09 октября 2022

«Будущее авиации 2022»

09 октября 2022

«Программирование на Python»

09 октября 2022

«Программирование на C++»

Все ВОЗМОЖНОСТИ

Новости

Павел Дуров в очередной раз посоветовал пользователям «держаться подальше от WhatsApp»

Новости

ФАС проверит маркетплейсы и ритейлеров после жалоб о завышенных ценах на армейское снаряжение

Новости

Менеджеры пунктов выдачи пожаловались на новые штрафы Wildberries за бракованный товар

Колонки

Должен ли работодатель содействовать военкоматам при вручении повестки работнику?

Колонки

Не только Binance.

Как россиянам выбрать безопасную криптобиржу

Как россиянам выбрать безопасную криптобиржуПавел Дуров объявил американский мессенджер дверью для хакеров

«Злоумышленник может получить доступ к вашим контактам, фотографиям, файлам. Утечки данных из WhatsApp перманентно случаются. Как правило, происходит слежка за конкретными людьми, чаще всего на уровне государства. Поэтому, если вы можете отказаться от WhatsApp, лучше это сделать», — считают некоторые эксперты, комментируя сегодняшнее резонансное заявление Павла Дурова о том, что сам факт установки мессенджера, принадлежащего Meta*, делает все данные из всех приложений доступными хакерам. Другие полагают, что эта риторика — часть программы продвижения дуровского «Телеграма». О том, чем на самом деле рискуют пользователи мессенджеров и какие правила цифровой гигиены надо соблюдать обязательно, — в материале «БИЗНЕС Online».

Хакеры могут получить полный доступ ко всему, что содержится в телефонах пользователей WhatsApp. С таким категоричным заявлением выступил сегодня основатель «Телеграма» Павел Дуров

Фото: lukomore. org/Global Look Press / www.globallookpress.com

С таким категоричным заявлением выступил сегодня основатель «Телеграма» Павел Дуров

Фото: lukomore. org/Global Look Press / www.globallookpress.com

«Если у вас установлен WhatsApp, все ваши данные доступны хакерам»

Хакеры могут получить полный доступ ко всему, что содержится в телефонах пользователей WhatsApp. С таким категоричным заявлением выступил сегодня основатель «Телеграма» Павел Дуров. Он и раньше критиковал принадлежащий Meta* мессенджер за частые уязвимости, но в этот раз уровень обвинений оказался беспрецедентным.

Дуров обратил внимание на проблему безопасности, о которой сообщил сам WhatsApp на прошлой неделе. «Все, что хакеру нужно было сделать, чтобы получить доступ к вашему телефону, — это отправить вам вредоносное видео или начать видеозвонок с вами в WhatsApp. Вы, наверное, думаете: „Да, но если я обновлю WhatsApp до последней версии, я буду в безопасности, верно?“ Не совсем. <…> Каждый год мы узнаем о какой-то проблеме в WhatsApp, которая ставит под угрозу все устройства пользователей», — возмущается бизнесмен и разработчик.

Последняя уязвимость WhatsApp

28 сентября разработчики мессенджера WhatsApp объявили о критической уязвимости CVE-2022-36934 в недавних версиях мессенджера для iPhone и смартфонов на Android. С ее помощью киберпреступник мог использовать произвольный код на смартфоне жертвы с помощью видеозвонка, взлом также мог происходить через просмотр видеоролика, в который злоумышленники научились прятать вирус.

Разработчики заверили, что устранили обе бреши в безопасности мессенджера в новых версиях мессенджера 2.22.16.12.

Дуров собрал хронологию уязвимостей с 2017 года (а до 2016-го в WhatsApp, по его словам, вообще не было шифрования) и пришел к выводу, что почти наверняка в мессенджере уже есть новая брешь в системе безопасности, заложенная бэкдорами. «Не имеет значения, являетесь ли вы самым богатым человеком на земле, — если на вашем телефоне установлен WhatsApp, все ваши данные из каждого приложения на вашем устройстве доступны, как выяснил Джефф Безос в 2020 году», — продолжает Дуров, напоминая об известном случае взлома смартфона основателя Amazon.

Что случилось с телефоном Джеффа Безоса?

Мобильный телефон главы компании Amazon Джеффа Безоса был взломан при помощи вредоносного файла, якобы полученного через приложение WhatsApp, в 2018 году. Британская газета The Guardian со ссылкой на источники уверяла, что сообщение Безосу мог послать наследный принц Саудовской Аравии Мухаммед бен Сальман Аль Сауд. В течение нескольких часов после получения сообщения с телефона главы Amazon «был скачан огромный объем файлов». Частный консультант Гэвин де Бекер, по данным газеты, также заявил, что телефон его клиента был взломан хакерами, работавшими на правительство Саудовской Аравии. Спустя несколько месяцев СМС-сообщения Безоса и его фотографии с любовницей попали в таблоид National Enquirer, принадлежащий компании American Media.

Впоследствии Саудовская Аравия отвергла эти обвинения и назвала их абсурдными.

Дуров заявил, что удалил WhatsApp со своих устройств несколько лет назад, аргументируя это тем, что сама его установка «создает дверь для входа в ваш телефон». «Я не подталкиваю людей переходить на „Телеграм“. У мессенджера более 700 миллионов активных пользователей и 2 миллиона ежедневных регистраций, так что он не нуждается в дополнительном продвижении. Вы можете использовать любое приложение для обмена сообщениями, которое вам нравится, но держитесь подальше от WhatsApp — он уже 13 лет является инструментом слежки», — заключает Дуров.

«Я не подталкиваю людей переходить на „Телеграм“. У мессенджера более 700 миллионов активных пользователей и 2 миллиона ежедневных регистраций, так что он не нуждается в дополнительном продвижении. Вы можете использовать любое приложение для обмена сообщениями, которое вам нравится, но держитесь подальше от WhatsApp — он уже 13 лет является инструментом слежки», — заключает Дуров.

WhatsApp долгое время был безоговорочно самым популярным мессенджером в России, но шлейф уязвимостей и развитие альтернативного «Телеграма» постепенно корректирует баланс сил. Одним из поворотных моментов можно считать обновление политики безопасности сервиса Meta: в 2021 году всех пользователей WhatsApp обязали делиться данными с «Фейсбуком»*. Согласно обновленным правилам, социальная сеть получит сведения о номере телефона, транзакциях и IP-адресах пользователей. Это решение раскритиковали многие пользователи, и началась массовая миграция из WhatsApp.

Так, в январе председатель ЦИКа Элла Памфилова и редактор RT Маргарита Симоньян публично объявили, что удалились из WhatsApp и перешли в «Телеграм». В мае СМИ сообщили, что новые правила мессенджера о передаче персональных данных пользователей в «Фейсбук»* перестали нравиться уже многим российским чиновникам. «Оно мне надо, чтобы мои контакты, в том числе первых лиц, у Цукерберга были?» — рассказывал один из региональных чиновников телеканалу «Дождь» (иностранное СМИ, выполняющее функции иностранного агента, — прим. ред.). Федеральные министры и губернаторы, по данным канала, перебрались в «Телеграм», Signal и MyTeam, при этом подчеркивалось, что никакой команды «сверху» об отказе от мессенджера госслужащие не получали. Год назад у «Фейсбука»* произошел самый большой слив данных за всю историю: имена, имейлы, телефонные номера, локации и ID больше чем 1,5 млрд пользователей оказались в даркнете, что на фоне последней политики конфиденциальности тоже не укрепило авторитет связанного мессенджера.

В мае СМИ сообщили, что новые правила мессенджера о передаче персональных данных пользователей в «Фейсбук»* перестали нравиться уже многим российским чиновникам. «Оно мне надо, чтобы мои контакты, в том числе первых лиц, у Цукерберга были?» — рассказывал один из региональных чиновников телеканалу «Дождь» (иностранное СМИ, выполняющее функции иностранного агента, — прим. ред.). Федеральные министры и губернаторы, по данным канала, перебрались в «Телеграм», Signal и MyTeam, при этом подчеркивалось, что никакой команды «сверху» об отказе от мессенджера госслужащие не получали. Год назад у «Фейсбука»* произошел самый большой слив данных за всю историю: имена, имейлы, телефонные номера, локации и ID больше чем 1,5 млрд пользователей оказались в даркнете, что на фоне последней политики конфиденциальности тоже не укрепило авторитет связанного мессенджера.

Об уязвимости WhatsApp в мае 2021-го также сообщил Роскомнадзор. Тогда в ведомстве предупредили ТАСС, что «мессенджер уже передает значительный объем пользовательских данных компании „Фейсбук“*» начиная с 2014 года.

А ФБР сообщило, что WhatsApp по запросу силовиков передает следствию метаданные о действиях аккаунта с задержкой 15 минут. Как сказано в документе, если у пользователя iPhone и архив мессенджера сохраняется в сервис iCloud, следователи могут получить основную информацию о нем с помощью постановления суда. Если у них есть ордер на обыск, то им отправляют списки контактов и заблокированных пользователей, а также список тех, у кого интересующий пользователь записан в адресной книге. ФБР также отмечает, что iMessage от компании Apple по запросу следствия отправляет метаданные. Мессенджер Signal предоставляет только дату и время регистрации пользователя и время его последнего входа в приложение. «Телеграм» не предоставляет метаданные, за исключением дел о терроризме. В таком случае владельцы мессенджера раскрывают IP-адрес и номер телефона подозреваемого.

Ситуация актуализировалась с начала спецоперации. Отказаться от иностранных мессенджеров для рабочих переписок чиновникам как в регионах, так и в федеральных органах власти 1 июня поручил вице-премьер Дмитрий Чернышенко. После этого стало известно, что российские чиновники уже по поручению правительства начинают отказываться от использования Zoom, Webex и WhatsApp, заменяя их корпоративным мессенджером от VK и TrueConf. В распоряжении «Коммерсанта» оказалось письмо директора департамента цифровой трансформации минэкономики Александра Маслова первому замминистра Илье Торосову и ряду других сотрудников министерства, в котором говорилось о «недопустимости использования для служебного взаимодействия» зарубежных мессенджеров и сервисов видео-конференц-связи.

После этого стало известно, что российские чиновники уже по поручению правительства начинают отказываться от использования Zoom, Webex и WhatsApp, заменяя их корпоративным мессенджером от VK и TrueConf. В распоряжении «Коммерсанта» оказалось письмо директора департамента цифровой трансформации минэкономики Александра Маслова первому замминистра Илье Торосову и ряду других сотрудников министерства, в котором говорилось о «недопустимости использования для служебного взаимодействия» зарубежных мессенджеров и сервисов видео-конференц-связи.

Об уязвимости WhatsApp в мае 2021-го также сообщил Роскомнадзор. Тогда в ведомстве предупредили ТАСС, что «мессенджер уже передает значительный объем пользовательских данных компании «Фейсбук»*» начиная с 2014 года

Фото: Karl-Josef Hildenbrand/dpa / www. globallookpress.com

globallookpress.com

«Как правило, происходит слежка за конкретными людьми, чаще всего на уровне государства»

«БИЗНЕС Online» поинтересовался у экспертов, чем рискуют пользователи WhatsApp.

Эльдар Муртазин — ведущий аналитик Mobile Research Group, главный редактор сайта Mobile-Review.com:

— WhatsApp морально и технически устарел. Каждый год в нем находят уязвимости. И не так важно, заложены ли эти уязвимости на уровне системы специально или они появляются случайно, факт в том, что они есть. Злоумышленник может получить доступ к вашим контактам, фотографиям, файлам, и, собственно говоря, это неприятно. Массовых историй взлома WhatsApp нет, но тем не менее утечки данных оттуда перманентно происходят. Это слежка не массовая, как правило, происходит слежка за конкретными людьми, чаще всего на уровне государства. Мессенджер активно используют, чтобы смотреть за неугодными людьми, искать их и так далее. Поэтому можно говорить очень простую штуку: если вы можете отказаться от WhatsApp, лучше это сделать.

«Телеграм» часто обвиняли в подобных вещах, но ни одного доказательства того, что он был взломан, на данный момент не существует. Досужие сплетни есть, фактов нет. В отношении WhatsApp такие факты присутствуют.

Если говорить о российской специфике — WhatsApp крайне непопулярный сегодня мессенджер, большинство сидит в «Телеграме». Количество установок WhatsApp все еще больше, чем «Телеграма», при этом активность там минимальная. В «Телеграме» идет активное общение: пользователи получают и отправляют сообщения на порядок чаще, чем в WhatsApp.

Дуров строит из себя образ поборника приватности, защиты пользователей. Ему же надо на кого-то нападать. А WhatsApp — это отличная мишень, они крайне подставляются.

Александр Дворянский — директор департамента информационной безопасности Sitronics Group:

— Все мессенджеры в неравной степени уязвимы, но WhatsApp больше остальных. Определенная доля правды в словах Дурова есть.

Отказываться от WhatsApp, может, и не надо, он все равно достаточно сильно распространен, и отказ может привести к неудобству пользователей. Просто нужно с большим вниманием относиться к своей информационной гигиене — не отправлять по WhatsApp значимую для вас информацию. Ни в коем случае не отправлять какие-то банковские данные, учетные данные, пароли от учетных систем, коды подтверждения и подобные вещи. А для пересылки фотографий и обычных сообщений вполне себе нормальный инструмент.

Просто нужно с большим вниманием относиться к своей информационной гигиене — не отправлять по WhatsApp значимую для вас информацию. Ни в коем случае не отправлять какие-то банковские данные, учетные данные, пароли от учетных систем, коды подтверждения и подобные вещи. А для пересылки фотографий и обычных сообщений вполне себе нормальный инструмент.

«Отказываться от WhatsApp, может, и не надо, он все равно достаточно сильно распространен, и отказ может привести к неудобству пользователей. Просто нужно с большим вниманием относиться к своей информационной гигиене — не отправлять по WhatsApp значимую для вас информацию» Фото: Ashish Vaishnav/Keystone Press Agency / www.globallookpress.com

Владимир Ульянов — руководитель аналитического отдела Zecurion:

— В заявлении Дурова, наверное, есть часть его конкурентной борьбы с популярным мессенджером. Такой жесткий сценарий мне, конечно, не очень представляется. То, что в моменте обнаружена какая-то уязвимость, — это, наверное, даже позитивный факт: уязвимости есть в любом программном обеспечении, от этого никуда не деться. Невозможно выпустить изначально 100-процентно безопасное приложение, которое от всего и вся будет защищено. Потому задача разработчиков — оперативно найти эти уязвимости и устранить. Есть специальные программы, где пользователи или специальные сервисы по информационной безопасности ищут уязвимости, ошибки в программах и сообщают разработчикам. Соответственно, задача разработчиков — оперативно устранить их и выпустить обновление, чтобы пользователи могли скачать и чувствовали себя в безопасности. Поэтому задача пользователей сейчас не удалять WhatsApp, тем более мы понимаем, что если у тебя там сотни контактов, то пересесть на другой мессенджер будет проблематично, а скачать обновление и чувствовать себя в относительной безопасности.

Такой жесткий сценарий мне, конечно, не очень представляется. То, что в моменте обнаружена какая-то уязвимость, — это, наверное, даже позитивный факт: уязвимости есть в любом программном обеспечении, от этого никуда не деться. Невозможно выпустить изначально 100-процентно безопасное приложение, которое от всего и вся будет защищено. Потому задача разработчиков — оперативно найти эти уязвимости и устранить. Есть специальные программы, где пользователи или специальные сервисы по информационной безопасности ищут уязвимости, ошибки в программах и сообщают разработчикам. Соответственно, задача разработчиков — оперативно устранить их и выпустить обновление, чтобы пользователи могли скачать и чувствовали себя в безопасности. Поэтому задача пользователей сейчас не удалять WhatsApp, тем более мы понимаем, что если у тебя там сотни контактов, то пересесть на другой мессенджер будет проблематично, а скачать обновление и чувствовать себя в относительной безопасности.

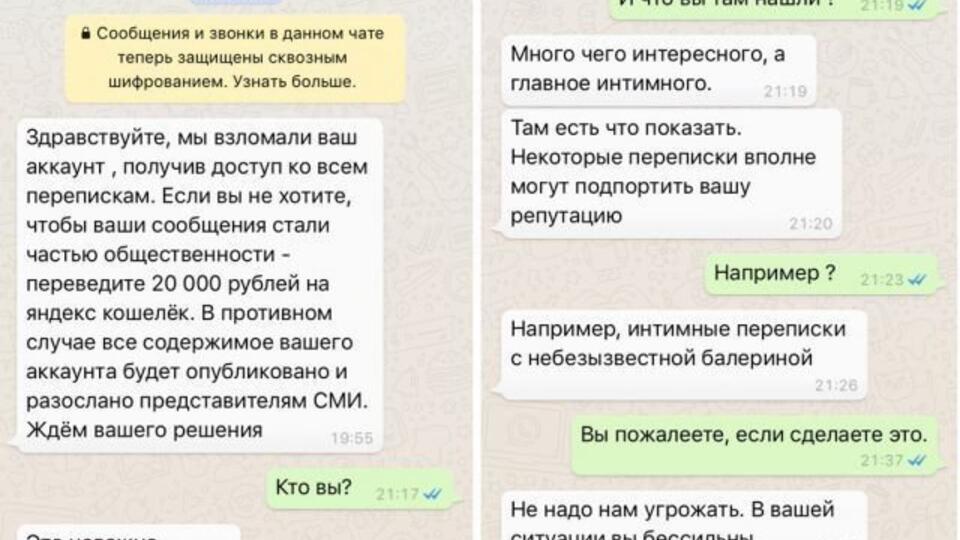

ФБР выпускает предупреждение после появления схем вымогательства после серии мега-взломов

» У нас для вас плохие и хорошие новости » .

В сообщении государственной службы от 1 июня Центр жалоб на интернет-преступления (IC3) Федерального бюро расследований (ФБР) предупредил общественность о серии сообщений электронной почты, которые, как сообщается, попали в почтовые ящики ничего не подозревающих онлайн-пользователей с целью вымогательства денег. . Согласно сообщениям, полученным агентством, мошенники использовали последний поток громких утечек данных, которые поставили под угрозу безопасность миллионов пользователей социальных сетей Tumblr, Myspace, Fling и LinkedIn.

Таким образом, образец электронного письма с вымогательством гласит: «К сожалению, ваши данные были утекли в результате недавнего корпоративного взлома, и теперь у меня есть ваша информация. Я также использовал ваш профиль пользователя, чтобы найти ваши учетные записи в социальных сетях. Используя это, я теперь могу отправлять сообщения всем твоим друзьям и членам семьи».

Плохая новость, по мнению IC3, заключается в том, что кибер-вымогатели быстро подхватили волну обескураживающих новостей о массовых сбросах данных, утверждая, что имена, номера телефонов, адреса, информация о кредитных картах и другие личные данные выпали на их руки. возможность знакомства с семьей, друзьями и даже контактами в социальных сетях получателя. Хорошие новости, ловко сформулированные мошенниками, приходят после выплаты выкупа в размере от 2 до 5 биткойнов или суммы, эквивалентной 250-1200 долларов США, в обмен на постоянное конфиденциальность упомянутой разрушительной информации. Платеж требуется в сжатые сроки, чтобы еще больше разжечь страх и усилить чувство срочности выплаты среди его потенциальных жертв.

возможность знакомства с семьей, друзьями и даже контактами в социальных сетях получателя. Хорошие новости, ловко сформулированные мошенниками, приходят после выплаты выкупа в размере от 2 до 5 биткойнов или суммы, эквивалентной 250-1200 долларов США, в обмен на постоянное конфиденциальность упомянутой разрушительной информации. Платеж требуется в сжатые сроки, чтобы еще больше разжечь страх и усилить чувство срочности выплаты среди его потенциальных жертв.

Как и ожидается в любой схеме вымогательства, невыплата требуемого выкупа может привести к серьезным последствиям. Схемы электронной почты угрожают раскрыть грязные, тщательно охраняемые секреты упомянутому списку контактов получателя, включая работодателей. Затем ФБР сообщило, что, учитывая различные варианты сообщений электронной почты, отправляемых для того, чтобы запугать жертв и заставить их платить, за упомянутыми продолжающимися кампаниями по вымогательству могут стоять несколько киберпреступников.

В другом электронном письме с вымогательством говорится: « Мы подготовили письмо для отправки по следующему адресу, в котором подробно описаны все ваши действия, включая данные вашего профиля, ваши действия при входе в систему и операции с кредитными картами. А теперь хорошие новости: вы можете легко предотвратить отправку этого письма, отправив 2 биткойна на следующий адрес». Другие идут на все, угрожая получателям возможным финансовым и эмоциональным напряжением, которое может возникнуть в результате раскрытия конфиденциальной информации контактам жертвы, торгуясь на том, что постоянная секретность собранной информации после осуществления платежа более удобна, чем возможные судебные разбирательства и социальные смущение, вызванное разглашением информации, которая потенциально может испортить репутацию жертвы.

А теперь хорошие новости: вы можете легко предотвратить отправку этого письма, отправив 2 биткойна на следующий адрес». Другие идут на все, угрожая получателям возможным финансовым и эмоциональным напряжением, которое может возникнуть в результате раскрытия конфиденциальной информации контактам жертвы, торгуясь на том, что постоянная секретность собранной информации после осуществления платежа более удобна, чем возможные судебные разбирательства и социальные смущение, вызванное разглашением информации, которая потенциально может испортить репутацию жертвы.

Интригующий тренд

Возникновение этих кампаний по вымогательству вызывает обеспокоенность у ФБР, поскольку они возникли быстро после того, как сообщения о массовых сбросах данных в киберпреступном подполье, включая украденные пароли из упомянутых сайтов социальных сетей, стали достоянием общественности.

18 мая хакер, работающий под ником Peace_of_mind , или более известный как « Peace », сделал 117 миллионов украденных учетных данных LinkedIn доступными для продажи в подполье. В своем заявлении хакер отметил, что скомпрометированные электронные письма и пароли были частью собранных данных в результате более раннего взлома, датируемого 2012 годом, и тогда цифры составляли всего 6,5 миллиона зашифрованных паролей.

В своем заявлении хакер отметил, что скомпрометированные электронные письма и пароли были частью собранных данных в результате более раннего взлома, датируемого 2012 годом, и тогда цифры составляли всего 6,5 миллиона зашифрованных паролей.

[Полная история: Обновление информации о нарушенных данных после взлома LinkedIn в 2012 году]

Платный взлом поисковой системы LeakedSource сообщает, что у них также есть данные. LeakedSource и Peace затем обратите внимание, что доступная база данных состоит из 167 миллионов учетных записей, 117 миллионов из которых имеют как электронные письма, так и расшифрованные пароли. Затем Peace пометил доступные наборы учетных данных пользователей курсом в 5 биткойнов, или на общую сумму около 2200 долларов США.

Кори Скотт, директор по информационной безопасности 14-летней социальной сети, ориентированной на бизнес, быстро описал инцидент в официальной записи в блоге, заявив: « Мы предпринимаем немедленные шаги для аннулирования паролей затронутых учетных записей, и мы свяжемся с этими участниками, чтобы сбросить их пароли. У нас нет никаких признаков того, что это произошло в результате нового нарушения безопасности».

У нас нет никаких признаков того, что это произошло в результате нового нарушения безопасности».

В обновлении от 23 мая Скотт отметил, что процесс аннулирования паролей, которые потенциально подвержены риску, был полностью выполнен. Тем не менее, заключил он, «: Скоро мы отправим дополнительную информацию всем участникам, которые могли быть затронуты, даже если они обновили свой пароль».

За несколько дней до повторного появления украденных учетных данных LinkedIn на подпольном рынке в бюллетене сайта микроблогов Tumblr от 12 мая были опубликованы подробности о несанкционированном доступе третьих лиц к «набору адресов электронной почты пользователей Tumblr с засоленными и хешированными паролями с начала 2013 года». Однако точное количество затронутых сторон на момент публикации уведомления не разглашается.

Исследователь безопасности и модератор портала информирования об утечке данных Have I Been I Been Pwned (HIBP) Трой Хант в понедельник, 30 мая, поделился тем, что в масштабах утечки фактически задействовано более 65 миллионов скомпрометированных записей, что в настоящее время считается одним из самых массивные дампы данных в своем роде.

В заявлении для Motherboard, Peace , тот же хакер, стоящий за продажей украденных учетных данных LinkedIn, назвал рекламируемую базу данных Tumblr просто «списком адресов электронной почты». Было отмечено, что Tumblr использовал SHA1 для хэширования паролей, помимо «соли» их, что затрудняло взлом хакерам. Из-за этого коллекция украденных пластинок была отмечена относительно более низкой ценой в 150 долларов США.

Вскоре после того, как стало известно о продаже украденных учетных данных Tumblr в подполье, еще одна социальная сеть присоединилась к растущей череде взломанных онлайн-сетей. Тот же самый хакер, Пис, заявил, что владеет обширной базой данных учетных данных MySpace, насчитывающей 360 миллионов, что, по сути, является одной из крупнейших утечек паролей, известных на сегодняшний день.

Хотя дата взлома еще не установлена, известно, что украденные учетные данные могли быть скомпрометированы и использованы задолго до того, как популярность MySpace пошла на убыль. Также сообщалось, что другие хакеры также рекламировали продажу украденной информации в подполье.

Также сообщалось, что другие хакеры также рекламировали продажу украденной информации в подполье.

В ходе эксперимента Motherboard предоставила LeakedSource адреса электронной почты — три от сотрудников новостного сайта и два от друзей, у которых есть учетные записи в социальной сети, — для проверки подлинности указанных украденных учетных данных. Примечательно, что во всех пяти случаях источник смог отправить обратно соответствующие пароли на раскрытые адреса электронной почты.

Согласно LeakedSource, в базе данных можно найти более 427 миллионов паролей, но задействовано только 360 миллионов адресов электронной почты. В записи блога, опубликованной в пятницу, 27 мая, сайт отметил, что каждая запись содержит «адрес электронной почты, имя пользователя, один пароль и, в некоторых случаях, второй пароль».

В заявлении от 31 мая официальные лица MySpace подтвердили упомянутую утечку информации и сообщили, что «Незадолго до выходных, посвященных Дню поминовения (конец мая 2016 г. ), нам стало известно, что украденные данные для входа пользователя Myspace стали доступны в онлайн-ресурсе. Хакерский форум. Украденные данные включали данные для входа в систему из части учетных записей, которые были созданы до 11 июня 2013 года на старой платформе Myspace».

), нам стало известно, что украденные данные для входа пользователя Myspace стали доступны в онлайн-ресурсе. Хакерский форум. Украденные данные включали данные для входа в систему из части учетных записей, которые были созданы до 11 июня 2013 года на старой платформе Myspace».

MySpace подчеркнул, что ни одна кредитная карта или какая-либо финансовая информация пользователей не были скомпрометированы. Чтобы смягчить любую дополнительную опасность, связанную с взломом, MySpace аннулировал все пользовательские пароли учетных записей, созданные до июня 2013 года на старой платформе, используемой сайтом, которые, как считается, непосредственно пострадали от взлома. Затем вернувшимся пользователям будет предложено подтвердить свои учетные записи и сбросить пароль. В настоящее время сайт также использует автоматизированные инструменты, используемые для быстрого выявления и блокировки любых подозрительных действий, которые могут возникнуть в результате появления украденных учетных данных.

В настоящее время Hunt продолжает дорабатывать данные о взломе MySpace, пытаясь проверить количество доступных украденных учетных данных, их происхождение и дату, когда это действительно произошло, прежде чем они скрыли свои следы. В то время как MySpace ушел из центра внимания с точки зрения использования, он полагает, что пользователи все еще должны быть начеку. В интервью BBC Хант отметил : «Все сводится к тому, следуют ли они хорошей практике паролей или нет. Если они повторно использовали пароли в нескольких службах — и помните, что эти нарушения произошли несколько лет назад, поэтому им нужно вспомнить свои действия в то время — тогда они вполне могут подвергать риску и другие учетные записи».0004

Погребенные секреты, новая поверхность

Интересно, что Хант отмечает, что интригующая тенденция начала проявляться с открытием множества брешей годовой давности. Во-первых, это возраст упомянутых нарушений. Недавние сообщения о дампах данных включают данные, которые находились в «спящем» состоянии более трех лет, прежде чем они были вброшены в общественное сознание. Помимо этого, огромные объемы украденной информации оказались значительными, поскольку недавние нарушения в настоящее время являются одними из самых значительных скомпрометированных баз данных, которые видел портал информирования об утечках HIBP. По словам Ханта, «Если это действительно тенденция, то где она заканчивается? Что еще есть в магазине, чего мы еще не видели?»

Помимо этого, огромные объемы украденной информации оказались значительными, поскольку недавние нарушения в настоящее время являются одними из самых значительных скомпрометированных баз данных, которые видел портал информирования об утечках HIBP. По словам Ханта, «Если это действительно тенденция, то где она заканчивается? Что еще есть в магазине, чего мы еще не видели?»

В исследовательском документе Trend Micro Следите за данными: анализ утечек данных и развенчание мифов, знание следов данных после их кражи так же важно, как и знание основ или сведений о том, кто, что, когда и как происходит утечка данных. .

[Исследование: куда попадают украденные данные?]

Киберпреступники достаточно образованны и изобретательны, чтобы искать способы заполучить различные хранилища информации. Они считаются золотой жилой для похитителей данных, поскольку сбор информации, позволяющей установить личность, и других учетных данных может легко приравниваться к прибыли или сбору ингредиентов, необходимых для организации дальнейших атак. Во многих случаях кража незаменимых данных часто приводит к краже личных данных, подобно тому, как мошенники IRS в полной мере используют налоговый сезон для кражи и использования данных, которые в конечном итоге могут принести им прибыль.

Во многих случаях кража незаменимых данных часто приводит к краже личных данных, подобно тому, как мошенники IRS в полной мере используют налоговый сезон для кражи и использования данных, которые в конечном итоге могут принести им прибыль.

[Читать: Настройка ловушки для кражи личных данных]

В прогнозах безопасности Trend Micro на 2015 г. эксперты считают, что киберпреступники предпринимают больше личных атак на отдельных лиц и даже на предприятия, чтобы получить лучшие результаты: чем более личная атака носит более личный характер, тем эффективнее она становится. Понимание психологии нападения делает тактику более надежной, и страх останется постоянным элементом любой успешной схемы вымогательства. Это очевидно видно из того, о чем ФБР предупреждало общественность, — появление новых кампаний по вымогательству, которые угрожают раскрыть некоторые из самых разрушительных «секретов», которые есть у цели.

[Читать: тонкая грань: прогнозы безопасности Trend Micro на 2015 г. ]

]

В начале мая Peace рекламировал продажу значительного количества украденной информации о членах киберпреступного подполья с сайта знакомств Fling. Упомянутая украденная информация восходит к взлому, который произошел в 2011 году, и, как сообщается, база данных состоит из адресов электронной почты, паролей в виде простого текста, имен пользователей, IP-адресов, дат рождения и даже сексуальных предпочтений, сексуальных желаний и прочего.

Fling позволяет создавать профили и обмениваться сообщениями и даже фотографиями с потенциальными партнерами своих 50 миллионов участников. Peace отметил, что имеющаяся в продаже база данных состоит из более чем 40 миллионов записей, проданных по курсу 0,8888 биткойнов, или более 400 долларов США. Тип данных, которые размещает этот ориентированный на взрослых сайт социальной сети, является эффективной приманкой, чтобы заставить жертву прогнуться по требованию вымогателя.

В своем заявлении модератор домена сайта подтвердил необнаруженное нарушение, но подчеркнул, что украденные учетные данные и личные данные являются старой информацией. Таким образом, в заявлении официального сайта отмечается: « Мы очень серьезно относимся к безопасности в Интернете», — написал он в электронном письме. «Присоединиться к нашему сайту можно бесплатно, и мы не храним информацию о кредитных картах. Мы изучили образцы данных, и они взяты из взлома, произошедшего в 2011 году».

Таким образом, в заявлении официального сайта отмечается: « Мы очень серьезно относимся к безопасности в Интернете», — написал он в электронном письме. «Присоединиться к нашему сайту можно бесплатно, и мы не храним информацию о кредитных картах. Мы изучили образцы данных, и они взяты из взлома, произошедшего в 2011 году».

На данный момент членам Fling настоятельно рекомендуется изменить пароли, чтобы предотвратить любой возможный вред, причиненный раскрытием взломанных учетных данных, особенно если используемые пароли связаны с другими более важными службами, такими как профессиональная электронная почта. Кроме того, пользователям было рекомендовано проявлять бдительность и постоянно следить за получением нежелательных электронных писем, которые могут угрожать раскрытием данных в обмен на денежные расчеты.

Это напоминает о том, как другая служба знакомств, Эшли Мэдисон, попала в новости в 2015 году из-за огромного взлома, который угрожал повредить не только кошелькам и банковским счетам, но и нанести непоправимый ущерб отношениям в реальном мире. Оказалось, что это повлекло за собой мрачные последствия со стороны жертв, от шантажа и вымогательства, увольнения с работы и даже самоубийства. Помимо Эшли Мэдисон, Fling теперь присоединяется к растущей сети сетей знакомств, которые стали жертвами хакеров, таких как Adult FriendFinder, BeautifulPeople и им подобным.

Оказалось, что это повлекло за собой мрачные последствия со стороны жертв, от шантажа и вымогательства, увольнения с работы и даже самоубийства. Помимо Эшли Мэдисон, Fling теперь присоединяется к растущей сети сетей знакомств, которые стали жертвами хакеров, таких как Adult FriendFinder, BeautifulPeople и им подобным.

[Читать: Подноготная Эшли Мэдисон Бреч]

Fling завершает четыре огромных нарушения, о которых стало известно всего за один месяц. Хант в своей записи в блоге написал: «Был какой-то катализатор, который высветил эти нарушения и увидел, что все они соответствуют этой форме и появляются за такой короткий период времени, я не могу не задаться вопросом, были ли они». возможно, связано».

В интервью исследователь безопасности Стивен Гейтс рассказал, что Мир не обязательно может быть обусловлен денежной выгодой. Он сказал: «Учитывая ограниченную финансовую выгоду и своевременную ценность данных, разумно полагать, что Peace может делать это, потому что он / она может. Прямо сейчас Peace берет бразды правления общественным имиджем этих компаний социальных сетей, вынося ошибку, которую они предпочли бы похоронить в прошлом, на передний план цикла новостей».

Прямо сейчас Peace берет бразды правления общественным имиджем этих компаний социальных сетей, вынося ошибку, которую они предпочли бы похоронить в прошлом, на передний план цикла новостей».

ФБР в своем предупреждении продолжает проводить кампанию по продвижению обучения пользователей кибербезопасности, чтобы не попасть в ловушки вымогателей. В своем бюллетене по безопасности агентство подчеркивает, что оплата требований о вымогательстве не гарантирует конфиденциальности и секретности указанных украденных данных. Это будет использоваться только в качестве дополнительных средств для подпитки деятельности киберпреступников.

« Если вы считаете, что стали жертвой этого мошенничества, вам следует обратиться в местное отделение ФБР и подать жалобу в IC3 на сайте www.ic3.gov. Пожалуйста, включите в свою жалобу ключевое слово «Схема электронной почты для вымогательства» и предоставьте любую соответствующую информацию в своей жалобе, включая электронное письмо с вымогательством с информацией заголовка и биткойн-адресом, если таковой имеется, », — отмечает ФБР.

Обновление: 6 июня 2016 г.

Хакер, широко известный как Мир, продолжает создавать шум на подпольном рынке — на этот раз с дампом данных, который торгует информацией об учетных записях более 100 миллионов пользователей российского аналога Facebook, VK.com , сообщается в понедельник, 5 июня.

Peace предоставила Motherboard набор данных, который содержит более 100 миллионов записей, содержащих полные имена, адреса электронной почты, номера телефонов и пароли. Они легко доступны на подпольном рынке за 1 биткойн или примерно 570 долларов США. Пис отметил, что украденные учетные данные были получены в период между 2011 и 2013 годами. Помимо этого, хакер, который также был связан с последовательным сбросом данных миллионов украденных учетных данных с других сайтов социальных сетей, утверждал, что имеет полную власть над другой набор счетов на общую сумму 71 миллион. Когда будут продаваться эти записи, пока неясно.

Согласно анализу, опубликованному сайтом уведомлений о взломе LeakedSource, они также получили базу данных от источника, известного им как «Tessa88», который был тем же псевдонимом, что и источник, предоставивший пользовательские данные из MySpace. Интересно, что сайт заявил, что самым популярным паролем, найденным в базе данных, был «123456», встречающийся более 700 000 раз. Другие легко расшифровываемые учетные данные пароля включают «qwerty», «123123» и «qwertyiop», которые демонстрируют явное пренебрежение пользователем к использованию труднопредсказуемых паролей для собственной безопасности.

Интересно, что сайт заявил, что самым популярным паролем, найденным в базе данных, был «123456», встречающийся более 700 000 раз. Другие легко расшифровываемые учетные данные пароля включают «qwerty», «123123» и «qwertyiop», которые демонстрируют явное пренебрежение пользователем к использованию труднопредсказуемых паролей для собственной безопасности.

ВКонтакте присоединяется к растущему ряду сайтов социальных сетей, пострадавших от недавно раскрытых взломов годовой давности, появившихся в цифровом подполье. Исследователь кибербезопасности и журналист Трой Хант (Troy Hunt) отметил, что онлайн-мир находится в эпицентре зарождающейся тенденции утечек, не обнаруженных в прошлые годы, которые всплывают на поверхность только в последнее время благодаря недавно обнаруженным дампам данных. Что касается того, насколько долгой и влиятельной будет эта тенденция в ближайшие дни, арене кибербезопасности еще предстоит увидеть.

В недавнем обновлении от 6 июня 2016 года Motherboard отметила переписку с неназванным представителем ВКонтакте, в котором говорилось: «База данных ВКонтакте не была взломана. Речь идет о старых логинах/паролях, которые были собраны мошенниками в 2011-2012 годах. Все данные пользователей, упомянутые в этой базе данных, были изменены в принудительном порядке. Помните, что установка ненадежного программного обеспечения на ваши устройства может привести к потере данных. В целях безопасности мы рекомендуем включить двухэтапную аутентификацию в настройках профиля и использовать надежный пароль».

Речь идет о старых логинах/паролях, которые были собраны мошенниками в 2011-2012 годах. Все данные пользователей, упомянутые в этой базе данных, были изменены в принудительном порядке. Помните, что установка ненадежного программного обеспечения на ваши устройства может привести к потере данных. В целях безопасности мы рекомендуем включить двухэтапную аутентификацию в настройках профиля и использовать надежный пароль».

СКРЫТЬ

Нравится? Добавьте эту инфографику на свой сайт:

1. Нажмите на поле ниже. 2. Нажмите Ctrl+A, чтобы выбрать все. 3. Нажмите Ctrl+C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl+V).

Изображение будет такого же размера, как вы видите выше.

Opublikowany w Cyber Attacks, Hacking, Data Breach, Passwords, Deep Web

- Киберпреступное «облако журналов»: развивающийся подпольный бизнес по продаже доступа к украденным данным

- Внутри Bulletproof Hosting Business: Киберпреступные методы и OpSec

- Коммодифицированная инфраструктура киберпреступности: Изучение рынка подпольных услуг для киберпреступников

- Решение проблем безопасности в гибридных облачных средах

- Веб-скимминг-атака на Blue Bear влияет на пользователей школьного программного обеспечения 9192 9018 9018

- Соединение точек Taidoor: Earth Aughisky за последние 10 лет

- Утечки персональных данных и другие риски, связанные с незащищенными API электронной коммерции

- В центре внимания программа-вымогатель: Black Basta

- Защита от расширяющейся поверхности атаки: полугодовой отчет Trend Micro о кибербезопасности за 2022 г.

- Взгляд в пустоту: исследование ведущего пуленепробиваемого хостинга

Polecamy

Интернет вещей

Виртуализация и облако

Ransomware

GESTURING HOME Routs

9018.0229 5G и авиация: взгляд на безопасность и обновление технологий, работающие в тандеме

Анализ рисков использования переменных среды для бессерверного управления

В центре внимания программы-вымогатели: Black Basta

- Устройства, взломанные Alexa и Google Homes для фишинга и прослушивания пользователей, исследования находят

Отчет о кибербезопасности за полугодие 2021 г.

В первой половине этого года оплоты кибербезопасности были окружены киберпреступниками, готовыми наброситься при виде малейшей бреши в защите, чтобы опустошить ценные активы.

Просмотреть отчетПрогнозы безопасности Trend Micro на 2022 год: новый импульс

В 2022 году лицам, принимающим решения, придется бороться со старыми и новыми угрозами, нависшими над все более взаимосвязанными и лишенными периметра средами, определяющими рабочие места после пандемии.

Посмотреть прогнозы безопасности Trend Micro на 2022 годКак использовать базы данных с утечками паролей для создания списков слов методом грубой силы « Null Byte :: WonderHowTo

Назовем лишь несколько компаний: VK, µTorrent и ClixSense в какой-то момент в прошлом пострадали от серьезных утечек данных. Утечка баз данных паролей с этих и других онлайн-сайтов может быть использована для лучшего понимания того, как создаются человеческие пароли, и для увеличения успеха хакера при выполнении атак грубой силы.

В других статьях мы рассмотрим создание списков слов для использования при взломе паролей. Но здесь мы узнаем, как создавать списки слов статистической сложности и длины на основе реальных паролей, найденных в утечках баз данных, которые произошли в последние годы. Понимание того, как обычные люди каждый день думают о паролях, поможет хакерам во время атак с подбором пароля и значительно повысит статическую вероятность успеха атаки грубой силы.

- Не пропустите: термины и технологии, которые необходимо знать перед взломом баз данных

Заявление об отказе от ответственности

Утекшие базы данных, представленные в этой статье, были получены с использованием общедоступных ресурсов и ресурсов даркнета.

Всем базам данных не менее четырех лет. Это было преднамеренно и гарантировало, что эта статья не нанесет вреда жертвам этих утечек, поскольку у них была возможность сбросить свои пароли. Кроме того, пароли, использовавшиеся в 2016 году, по-прежнему будут отличным набором данных для понимания того, как люди создают пароли сегодня.

Всем базам данных не менее четырех лет. Это было преднамеренно и гарантировало, что эта статья не нанесет вреда жертвам этих утечек, поскольку у них была возможность сбросить свои пароли. Кроме того, пароли, использовавшиеся в 2016 году, по-прежнему будут отличным набором данных для понимания того, как люди создают пароли сегодня.Из чего состоит хороший список паролей?

На самом деле невозможно взломать службу SSH или веб-вход со списком из пяти миллионов паролей. Подобная атака вызвала бы всевозможные тревоги и заняла бы непостижимое количество времени.

Кто-то может подумать, что массивные полные списки слов размером 100 ГБ являются обычным явлением и часто используются хакерами. Однако мы узнаем, что небольшие целевые и точно настроенные списки слов обычно выполняют свою работу, избегая обнаружения. Качество (или распространенность) паролей имеет приоритет над длиной списка слов.

Что такое пипал?

Pipal, созданный Digininja, известным хакером в кругах кибербезопасности, представляет собой анализатор паролей, который курирует статистику списка паролей.

Pipal способен идентифицировать наиболее распространенные цифры, добавляемые к паролям, наиболее распространенную длину паролей, наиболее распространенные пароли, встречающиеся в базах данных, и многое другое.

Pipal способен идентифицировать наиболее распространенные цифры, добавляемые к паролям, наиболее распространенную длину паролей, наиболее распространенные пароли, встречающиеся в базах данных, и многое другое.Эти данные ценны для хакеров, стремящихся улучшить надежность своих списков слов и повысить вероятность успеха при проведении атак методом грубой силы. Ниже приведен пример вывода Pipal (35 лучших паролей) после анализа взлома µTorrent, который состоял из почти 400 000 паролей.

- Не пропустите: как извлечь данные из онлайн-баз данных с помощью Sqlmap

123456 = 386 (0,11%) форум123 = 152 (0,04%) пароль = 116 (0,03%) авторент = 94 (0,03%) qwerty = 71 (0,02%) 12345678 = 57 (0,02%) 123456789 = 57 (0,02%) 111111 = 46 (0,01%) 123123 = 37 (0,01%) Mykey2012 = 35 (0,01%) abc123 = 30 (0,01%) 000000 = 27 (0,01%) трастно1 = 26 (0,01%) летмейн = 26 (0,01%) торрент = 24 (0,01%) qazwsx = 24 (0,01%) Mykey2011 = 23 (0,01%) 1234 = 21 (0,01%) 666666 = 20 (0,01%) тень = 19(0,01%) 12345 = 19 (0,01%) 1234567 = 19 (0,01%) 1q2w3e4r = 19 (0,01%) дракон = 18 (0,0%) бля = 18 (0,0%) Paperindex1* = 18 (0,0%) abcd1234 = 16 (0,0%) матрица = 15 (0,0%) 123321 = 15 (0,0%) 1234567890 = 15 (0,0%) мастер = 14 (0,0%) обезьяна = 14 (0,0%) 123квэ = 14 (0,0%) осел = 13 (0,0%) killer = 13 (0,0%)

Продолжите ниже видео Лаборатории кибероружия, чтобы узнать, как установить и использовать Pipal, включить модули и проанализировать списки паролей.

Вы также можете посмотреть видео Null Byte и одновременно следовать моему руководству, если это поможет.

Вы также можете посмотреть видео Null Byte и одновременно следовать моему руководству, если это поможет.Шаг 1: Установите или обновите Ruby и Git

Для использования Pipal требуется Ruby версии 2.5 или выше. Если вы думаете, что у вас уже есть Ruby, вы можете увидеть, какая у вас версия, с помощью ruby -v .

~$ рубин -v ruby 2.4.8 (2019-10-01, редакция 026ee6f091) [x86_64-linux-gnu]

Если у вас его нет или он устарел, вам необходимо установить или обновить его. Вам также понадобится Git, необходимый для клонирования репозитория GitHub. Приведенную ниже команду можно использовать для установки или обновления обоих.

~$ sudo apt установить ruby2.7 git [sudo] пароль для нулевого байта: Чтение списков пакетов... Готово Построение дерева зависимостей Чтение информации о состоянии.

.. Готово

Будут установлены следующие дополнительные пакеты:

мерзавец

Предлагаемые пакеты:

git-демон-запустить | git-daemon-sysvinit git-doc git-el git-email git-gui gitk

gitweb git-cvs git-mediawiki git-svn

Будут обновлены следующие пакеты:

git git-man ruby2.7

3 обновлены, 0 установлены заново, 0 удалены и 853 не обновлены.

нужно получить 9,151 КБ архивов.

После этой операции будет использовано 2443 КБ дополнительного места на диске.

Вы хотите продолжить? [Да/нет] г

Получить: 1 http://kali.download/kali kali-rolling/main amd64 git amd64 1:2.27.0-1 [6 707 КБ]

Получить: 2 http://kali.download/kali kali-rolling/main amd64 git-man all 1:2.27.0-1 [1774 КБ]

Получить: 3 http://kali.download/kali kali-rolling/main amd64 ruby2.7 amd64 2.7.1-3 [670 кБ]

Получено 9151 КБ за 2 с (5301 КБ/с)

Чтение журналов изменений... Готово

(Чтение базы данных... На данный момент установлено 377124 файлов и каталогов.)

Подготовка к распаковке.../git_1%3a2.27.0-1_amd64.deb...

Распаковка git (1:2.27.0-1) поверх (1:2.

.. Готово

Будут установлены следующие дополнительные пакеты:

мерзавец

Предлагаемые пакеты:

git-демон-запустить | git-daemon-sysvinit git-doc git-el git-email git-gui gitk

gitweb git-cvs git-mediawiki git-svn

Будут обновлены следующие пакеты:

git git-man ruby2.7

3 обновлены, 0 установлены заново, 0 удалены и 853 не обновлены.

нужно получить 9,151 КБ архивов.

После этой операции будет использовано 2443 КБ дополнительного места на диске.

Вы хотите продолжить? [Да/нет] г

Получить: 1 http://kali.download/kali kali-rolling/main amd64 git amd64 1:2.27.0-1 [6 707 КБ]

Получить: 2 http://kali.download/kali kali-rolling/main amd64 git-man all 1:2.27.0-1 [1774 КБ]

Получить: 3 http://kali.download/kali kali-rolling/main amd64 ruby2.7 amd64 2.7.1-3 [670 кБ]

Получено 9151 КБ за 2 с (5301 КБ/с)

Чтение журналов изменений... Готово

(Чтение базы данных... На данный момент установлено 377124 файлов и каталогов.)

Подготовка к распаковке.../git_1%3a2.27.0-1_amd64.deb...

Распаковка git (1:2.27.0-1) поверх (1:2. 26.2-1)...

Подготовка к распаковке.../git-man_1%3a2.27.0-1_all.deb...

Распаковка git-man (1:2.27.0-1) поверх (1:2.26.2-1)...

Подготовка к распаковке.../ruby2.7_2.7.1-3_amd64.deb...

Распаковка ruby2.7 (2.7.1-3) поверх (2.7.0-4)...

Настройка ruby2.7 (2.7.1-3)...

Настройка git-man (1:2.27.0-1)...

Настройка git (1:2.27.0-1)...

Обработка триггеров для man-db (2.9.1-1) ...

Обработка триггеров для kali-menu (2020.2.2) ...

26.2-1)...

Подготовка к распаковке.../git-man_1%3a2.27.0-1_all.deb...

Распаковка git-man (1:2.27.0-1) поверх (1:2.26.2-1)...

Подготовка к распаковке.../ruby2.7_2.7.1-3_amd64.deb...

Распаковка ruby2.7 (2.7.1-3) поверх (2.7.0-4)...

Настройка ruby2.7 (2.7.1-3)...

Настройка git-man (1:2.27.0-1)...

Настройка git (1:2.27.0-1)...

Обработка триггеров для man-db (2.9.1-1) ...

Обработка триггеров для kali-menu (2020.2.2) ... Шаг 2: Установите Pipal

Pipal можно найти в Kali, но это немного более старая версия, которая не поддерживает все доступные функции и должна быть удалена во избежание путаницы.

~$ sudo apt autoremove pipal Чтение списков пакетов... Готово Построение дерева зависимостей Чтение информации о состоянии... Готово Следующие пакеты будут УДАЛЕНЫ: kali-linux-по умолчанию пипал 0 обновлено, 0 установлено заново, 2 удалено и 856 не обновлено. После этой операции 19Освободится 8 КБ дискового пространства. Вы хотите продолжить? [Да/нет] г (Чтение базы данных.

.. На данный момент установлено 377177 файлов и каталогов.)

Удаление kali-linux-default (2020.1.13)...

Удаление пипала (3.1-0kali0)...

Обработка триггеров для kali-menu (2020.2.2) ...

.. На данный момент установлено 377177 файлов и каталогов.)

Удаление kali-linux-default (2020.1.13)...

Удаление пипала (3.1-0kali0)...

Обработка триггеров для kali-menu (2020.2.2) ... Затем клонируйте репозиторий Pipal GitHub.

~$ клон git https://github.com/digininja/pipal.git Клонирование в 'pipal'... удаленный: Перечисление объектов: 4, готово. удаленный: Подсчет объектов: 100% (4/4), выполнено. remote: Сжатие объектов: 100% (4/4), готово. удаленный: Всего 582 (дельта 0), повторно использовано 1 (дельта 0), повторно использовано 578 Получение объектов: 100% (582/582), 158,46 КиБ | 1,82 МБ/с, готово. Разрешение дельт: 100% (349/349), сделано.

Используйте команду cd , чтобы перейти во вновь созданный каталог Pipal.

~$ cd pipal

При использовании Pipal обязательно используйте Ruby 2.5 или более позднюю версию, которую вы должны были установить или обновить на шаге 1. Чтобы просмотреть доступные параметры Pipal, используйте аргумент —help .

~/pipal$ ruby2.7 pipal.rb --help pipal 3.1 Робин Вуд ([email protected]) (http://digi.ninja) Использование: pipal [ВАРИАНТ]... ИМЯ ФАЙЛА --help, -h, -?: показать справку --top, -t X: показать первые X результатов (по умолчанию 10) --output, -o <имя файла>: вывод в файл --gkey <ключ API Карт Google>: разрешить поиск по почтовому индексу (необязательно) --list-checkers: показать доступные чекеры и какие из них включены --verbose, -v: Подробно FILENAME: файл для подсчета

Шаг 3. Включите модули Pipal Checker (дополнительно)

Checkers — это модули, выполняющие фактический анализ. Доступные модули можно найти в каталоге pipal/checkers_available.

~/pipal$ ls checkers_available AU_place_checker.rb FR_color_checker.rb basic.rb FR_date_checker.rb BR_area_codes_checker.rb FR_emotion_checker.rb BR_soccer_teams_checker.rb частота.rb date_checker.rb FR_family_checker.rb DE_color_checker.rb FR_hashcat_mask_generator.

rb

DE_emotion_checker.rb FR_season_checker.rb

DE_family_checker.rb FR_windows_complexity_checker.rb

DE_religion_checker.rb hashcat_mask_generator.rb

DE_road_checker.rb NL_color_checker.rb

DE_season_checker.rb NL_date_checker.rb

DE_sport_checker.rb NL_season_checker.rb

DE_vehicle_checker.rb PTBR_color_checker.rb

email_names.rb PTBR_date_checker.rb

EN_colour_checker.rb PTBR_emotion_checker.rb

EN_emotion_checker.rb PTBR_explicit_checker.rb

EN_explicit_checker.rb PTBR_family_checker.rb

EN_family_checker.rb PTBR_religion_checker.rb

EN_military_checker.rb PTBR_season_checker.rb

EN_religion_checker.rb RU_russia_cities_checker.rb

EN_road_checker.rb special_checker.rb

EN_season_checker.rb US_area_codes_checker.rb

EN_sport_checker.rb имена пользователей.rb

EN_vehicle_checker.rb US_state_checker.rb

EN_violence_checker.rb US_zip_codes_checker.rb

external_list_checker.rb windows_complexity_checker.rb

FR_area_codes.rb

rb

DE_emotion_checker.rb FR_season_checker.rb

DE_family_checker.rb FR_windows_complexity_checker.rb

DE_religion_checker.rb hashcat_mask_generator.rb

DE_road_checker.rb NL_color_checker.rb

DE_season_checker.rb NL_date_checker.rb

DE_sport_checker.rb NL_season_checker.rb

DE_vehicle_checker.rb PTBR_color_checker.rb

email_names.rb PTBR_date_checker.rb

EN_colour_checker.rb PTBR_emotion_checker.rb

EN_emotion_checker.rb PTBR_explicit_checker.rb

EN_explicit_checker.rb PTBR_family_checker.rb

EN_family_checker.rb PTBR_religion_checker.rb

EN_military_checker.rb PTBR_season_checker.rb

EN_religion_checker.rb RU_russia_cities_checker.rb

EN_road_checker.rb special_checker.rb

EN_season_checker.rb US_area_codes_checker.rb

EN_sport_checker.rb имена пользователей.rb

EN_vehicle_checker.rb US_state_checker.rb

EN_violence_checker.rb US_zip_codes_checker.rb

external_list_checker.rb windows_complexity_checker.rb

FR_area_codes.rb Кроме того, модули можно просмотреть с помощью команды —list-checkers .

Если вы получаете какие-либо ошибки после запуска этой команды, вероятно, что-то отсутствует или не полностью обновлено в вашей версии Ruby, но она должна показать вам команду gem для ее установки.

Если вы получаете какие-либо ошибки после запуска этой команды, вероятно, что-то отсутствует или не полностью обновлено в вашей версии Ruby, но она должна показать вам команду gem для ее установки.~/pipal$ ruby2.7 pipal.rb --list-checkers Ошибка: гем левенштейна не установлен используйте: «gem install levenshtein-ffi», чтобы установить необходимый гем ~/pipal$ sudo gem установить levenshtein-ffi [sudo] пароль для нулевого байта: Получение levenshtein-ffi-1.1.0.gem Создание нативных расширений. Это может занять некоторое время... Успешно установлен levenshtein-ffi-1.1.0 Разбор документации для levenshtein-ffi-1.1.0 Установка документации ri для levenshtein-ffi-1.1.0 Завершена установка документации для levenshtein-ffi через 0 секунд. 1 драгоценный камень установлен ~/pipal$ ruby2.7 pipal.rb --list-checkers /home/nullbyte/pipal/checkers_available/FR_colour_checker.rb:11: предупреждение: ключ "ocre" дублируется и перезаписывается в строке 11 pipal 3. 1 Робин Вуд ([email protected]) (http://digi.ninja)

У вас есть следующие шашки в вашей системе

==============================================

Australia_Checker - Список австралийских мест

BR_Area_Code_Checker — список кодов городов Бразилии.

BR_Soccer_Teams_Checker — Список бразильских футбольных команд

Basic_Checker — базовые проверки — включено

Colour_Checker - Список распространенных английских цветов

DE_Colour_Checker — Список распространенных немецких цветов

DE_Emotion_Checker — список немецких эмоциональных терминов.

DE_Family_Checker — список немецких семейных терминов

DE_Religion_Checker — Список немецких религиозных терминов

DE_Road_Checker — список немецких дорожных терминов

DE_Season_Checker — Список распространенных сезонов в Германии.

DE_Sport_Checker — список немецких спортивных терминов

DE_Vehicle_Checker — Список распространенных производителей и моделей автомобилей

Date_Checker - дни, месяцы и годы

Email_Checker — сравнение адресов электронной почты с паролями. Проверяет как имя, так и полный адрес.

1 Робин Вуд ([email protected]) (http://digi.ninja)

У вас есть следующие шашки в вашей системе

==============================================

Australia_Checker - Список австралийских мест

BR_Area_Code_Checker — список кодов городов Бразилии.

BR_Soccer_Teams_Checker — Список бразильских футбольных команд

Basic_Checker — базовые проверки — включено

Colour_Checker - Список распространенных английских цветов

DE_Colour_Checker — Список распространенных немецких цветов

DE_Emotion_Checker — список немецких эмоциональных терминов.

DE_Family_Checker — список немецких семейных терминов

DE_Religion_Checker — Список немецких религиозных терминов

DE_Road_Checker — список немецких дорожных терминов

DE_Season_Checker — Список распространенных сезонов в Германии.

DE_Sport_Checker — список немецких спортивных терминов

DE_Vehicle_Checker — Список распространенных производителей и моделей автомобилей

Date_Checker - дни, месяцы и годы

Email_Checker — сравнение адресов электронной почты с паролями. Проверяет как имя, так и полный адрес. Emotion_Checker — список английских эмоциональных терминов

Explicit_Checker — список явных терминов на английском языке

External_List_Checker — Проверяет внешний файл на совпадения

FR_Colour_Checker — Список распространенных французских цветов

FR_Date_Checker — проверка дня, месяца и года на французском языке

FR_Emotion_Checker — Список французских эмоциональных терминов

FR_Family_Checker — Список французских семейных терминов

FR_Hashcat_Mask_Generator — генератор масок Hashcat (французский)

FR_Season_Checker — Список распространенных французских сезонов.

FR_Windows_Complexity_Checker — проверка сложности Windows по умолчанию (французский)

FR_area_Code_Checker — Список кодов городов Франции.

Family_Checker - Список английских семейных терминов

Frequency_Checker — подсчитывает частоту символов в каждой позиции, выводя в виде CSV или текста.

Hashcat_Mask_Generator — Генератор масок Hashcat

Military_Checker — Список английских военных терминов

NL_Colour_Checker — Список распространенных голландских цветов

NL_Date_Checker — проверка дня, месяца и года на голландском языке

NL_Season_Checker — список распространенных голландских сезонов.

Emotion_Checker — список английских эмоциональных терминов

Explicit_Checker — список явных терминов на английском языке

External_List_Checker — Проверяет внешний файл на совпадения

FR_Colour_Checker — Список распространенных французских цветов

FR_Date_Checker — проверка дня, месяца и года на французском языке

FR_Emotion_Checker — Список французских эмоциональных терминов

FR_Family_Checker — Список французских семейных терминов

FR_Hashcat_Mask_Generator — генератор масок Hashcat (французский)

FR_Season_Checker — Список распространенных французских сезонов.

FR_Windows_Complexity_Checker — проверка сложности Windows по умолчанию (французский)

FR_area_Code_Checker — Список кодов городов Франции.

Family_Checker - Список английских семейных терминов

Frequency_Checker — подсчитывает частоту символов в каждой позиции, выводя в виде CSV или текста.

Hashcat_Mask_Generator — Генератор масок Hashcat

Military_Checker — Список английских военных терминов

NL_Colour_Checker — Список распространенных голландских цветов

NL_Date_Checker — проверка дня, месяца и года на голландском языке

NL_Season_Checker — список распространенных голландских сезонов. PTBR_Date_Checker - проверка дня, месяца и года на бразильском португальском языке

PTBR_Emotion_Checker — список эмоциональных выражений на бразильском португальском языке.

PTBR_Explicit_Checker — список явных терминов на бразильском португальском языке.

PTBR_Family_Checker — список семейных терминов в бразильском португальском языке.

PTBR_Religion_Checker — список религиозных терминов на бразильском португальском языке.

PTBR_Season_Checker — список распространенных сезонов в бразильском португальском языке.

Religion_Checker - Список религиозных терминов

Road_Checker — список английских дорожных терминов

Russian_Cities_Checker - Список распространенных городов России

Season_Checker - Список распространенных английских времен года

Special_Checker — описание не дано

Sport_Checker - Список английских спортивных терминов

US_Area_Code_Checker — список кодов городов США.

US_State_Checker — список штатов США

US_Zip_Code_Checker — список почтовых индексов США.

Username_Checker — сравнение имен пользователей с паролями.

PTBR_Date_Checker - проверка дня, месяца и года на бразильском португальском языке

PTBR_Emotion_Checker — список эмоциональных выражений на бразильском португальском языке.

PTBR_Explicit_Checker — список явных терминов на бразильском португальском языке.

PTBR_Family_Checker — список семейных терминов в бразильском португальском языке.

PTBR_Religion_Checker — список религиозных терминов на бразильском португальском языке.

PTBR_Season_Checker — список распространенных сезонов в бразильском португальском языке.

Religion_Checker - Список религиозных терминов

Road_Checker — список английских дорожных терминов

Russian_Cities_Checker - Список распространенных городов России

Season_Checker - Список распространенных английских времен года

Special_Checker — описание не дано

Sport_Checker - Список английских спортивных терминов

US_Area_Code_Checker — список кодов городов США.

US_State_Checker — список штатов США

US_Zip_Code_Checker — список почтовых индексов США.

Username_Checker — сравнение имен пользователей с паролями. Vehicle_Checker — Список распространенных производителей и моделей автомобилей

Violence_Checker — Список английских терминов насилия

Windows_Complexity_Checker — проверка сложности Windows по умолчанию

Vehicle_Checker — Список распространенных производителей и моделей автомобилей

Violence_Checker — Список английских терминов насилия

Windows_Complexity_Checker — проверка сложности Windows по умолчанию По умолчанию Pipal анализирует списки паролей и отображает массу полезной информации с помощью модуля basic.rb (Basic_Checker). Однако, чтобы расширить возможности анализа Pipal, скопируйте нужные модули из каталога pipal/checkers_available в каталог pipal/checkers_enabled.

- Не пропустите: как установить RVM для поддержки Ruby Environment в macOS , и более. Имейте в виду, что использование большого количества модулей увеличит продолжительность анализа. В некоторых случаях, когда анализировались большие (1 ГБ) списки слов, Pipal давал сбой и не мог завершить анализ.

Чтобы символически связать один модуль с каталогом pipal/checkers_enabled, используйте приведенную ниже команду, заменив файл .rb на тот, который вы хотите использовать.

/pipal$ ln -s checkers_available/EN_emotion_checker.

rb checkers_enabled

rb checkers_enabled Чтобы создать символическую ссылку на все модули «EN_», используйте приведенную ниже команду. Подстановочный знак (*) указывает команде ln символически связать любой файл , начинающийся с «EN_», с каталогом pipal/checkers_enabled.

/pipal$ ln -s checkers_available/EN_* checkers_enabled

Шаг 4: Анализ списков паролей

Еще раз оглянувшись на доступные параметры, можно увидеть два основных аргумента, которые всегда используются.

~/pipal$ ruby2.7 pipal.rb --help pipal 3.1 Робин Вуд ([email protected]) (http://digi.ninja) Использование: pipal [ВАРИАНТ]... ИМЯ ФАЙЛА --help, -h, -?: показать справку --top, -t X: показать первые X результатов (по умолчанию 10) --output, -o <имя файла>: вывод в файл --gkey <ключ API Карт Google>: разрешить поиск по почтовому индексу (необязательно) --list-checkers: показать доступные чекеры и какие из них включены --verbose, -v: Подробно FILENAME: файл для подсчета

По умолчанию Pipal отображает только 10 самых распространенных статистических данных.

Это значение по умолчанию немного занижено, поэтому для увеличения этого значения следует использовать аргумент —top . Во всех приведенных ниже анализах паролей отображались 500 самых популярных паролей. Аргумент —output используется для указания пути к файлу и каталога, в котором сохраняются проанализированные данные.

Это значение по умолчанию немного занижено, поэтому для увеличения этого значения следует использовать аргумент —top . Во всех приведенных ниже анализах паролей отображались 500 самых популярных паролей. Аргумент —output используется для указания пути к файлу и каталога, в котором сохраняются проанализированные данные.Использовать Pipal очень просто. Введите приведенную ниже команду в терминал, чтобы начать анализ списков паролей. Оба файла являются текстовыми, но вы можете использовать «txt», если хотите, и оба их имени также можно настроить. Я использую варианты «results.pipal» и «password.list» в моей папке «dumps» в моем домашнем каталоге.

~/pipal$ ruby2.7 pipal.rb --top 500 --output ../dumps/results.pipal ../dumps/password.list Генерируя статистику, нажмите CTRL-C, чтобы закончить досрочно и вывести статистику по уже обработанным словам. Пожалуйста подождите... Обработка: 100 $ | ETA 00:00:00

Для тщательного анализа списков слов, содержащих миллионы паролей, Pipal может потребоваться несколько минут (до часа).

Полную информацию обо всех анализах Pipal, представленных в этой статье, можно найти на моем GitHub.

Полную информацию обо всех анализах Pipal, представленных в этой статье, можно найти на моем GitHub.Пример 1: 000webhost.com Анализ паролей

000webhost — это бесплатная служба веб-хостинга, которой пользуются миллионы пользователей по всему миру. Взлом 000webhost.com произошел в 2015 году, поэтому этой базе данных около пяти лет. Однако он предлагал большой набор данных из более чем 13 миллионов паролей, поэтому было уместно включить его в эту статью.

~/pipal$ ruby2.7 pipal.rb --top 500 --output ../dumps/analysis/000webhost.com.pipal ../dumps/000webhost.com_2015_password.list Генерируя статистику, нажмите CTRL-C, чтобы закончить досрочно и вывести статистику по уже обработанным словам. Пожалуйста подождите... Обработка: 100% | Расчетное время прибытия 00:00:00

Проанализировав список паролей 000webhost, я обнаружил следующее:

Длина пароля

Большинство паролей состояло всего из восьми символов, что составляло 34% всех уникальных паролей, обнаруженных в словаре паролей.

Примерно 20% паролей состояли всего из семи или шести символов, что поразительно мало.

Примерно 20% паролей состояли всего из семи или шести символов, что поразительно мало.8 = 67313 (34,58%) 6 = 33392 (17,15%) 9 = 29588 (15,2%) 7 = 24916 (12,8%) 10 = 23994 (12,33%)

- Не пропустите: принципы и технологии взлома паролей

Эта информация важна для хакеров, так как она указывает на то, что большинство списков слов, предназначенных для удаленных атак методом полного перебора, должны иметь длину всего от шести до восьми символов, чтобы покрыть примерно 50% всех длин паролей. Терпеливому хакеру потребуется девяти- и десятисимвольный пароль, чтобы приблизиться к 90% эффективности, но в большинстве случаев это может не потребоваться.

Добавленные цифры

Люди нередко добавляют одну или две цифры в конце своих паролей, например, password123. Было обнаружено, что более 25% всех паролей содержат одну или две цифры, добавленные к паролю. Двузначные числа были самыми распространенными – 16 процентов.

Одна цифра в конце = 22 230 (11,42%) Две цифры в конце = 31 214 (16,03%) Три цифры в конце = 18 447 (9,48%)

Наиболее распространенной одиночной цифрой, добавляемой к паролю, была цифра «1», которая использовалась 24 214 раз и составляет более 12% всех паролей.

За ним следовала цифра «3», добавленная 16 362 раза, или почти один из каждых 11 паролей.

За ним следовала цифра «3», добавленная 16 362 раза, или почти один из каждых 11 паролей.1 = 24 214 (12,44%) 3 = 16 362 (8,41%) 2 = 11 650 (5,98%) 0 = 9687 (4,98%) 4 = 8 671 (4,45%)

Наиболее распространенными двумя цифрами, добавляемыми к паролю, было число «23»; добавлено 9054 раза, всего четыре процента.

23 = 9054 (4,65%) 12 = 3822 (1,96%) 01 = 3629 (1,86%) 11 = 3089 (1,59%) 00 = 2791 (1,43%)

Наиболее распространенными тремя цифрами, добавляемыми к паролю, было число «123»; опять же, чуть более четырех процентов.

123 = 7938 (4,08%) 456 = 2143 (1,1%) 234 = 1644 (0,84%) 000 = 935 (0,48%) 007 = 635 (0,33%)

Числа 1, 3, 2, 23, 12, 123 и 456 были добавлены к более чем 33% (75 000+) всех паролей. Почти не имеет смысла включать другие придатки в списки слов грубой силы. Статистически говоря, другие числа появляются слишком редко, чтобы оправдать их включение.

Специальные символы

Поскольку специальный символ «@» используется только в 0,8% всех паролей, можно безопасно исключить пароли, содержащие специальные символы (или «1337 Speak»), из списков слов методом грубой силы.

Терпеливый хакер, желающий создать исчерпывающий список слов, может подумать о включении некоторых из трех основных специальных символов. И наоборот, кто-то, надеющийся защитить свою учетную запись от атак грубой силы, может захотеть включить специальный символ в свой (вероятно, слабый) пароль.

Терпеливый хакер, желающий создать исчерпывающий список слов, может подумать о включении некоторых из трех основных специальных символов. И наоборот, кто-то, надеющийся защитить свою учетную запись от атак грубой силы, может захотеть включить специальный символ в свой (вероятно, слабый) пароль.@ = 1614 (0,83%) . = 881 (0,45%) # = 780 (0,4%)

- Не пропустите: как использовать CUPP для создания списков паролей

25 лучших паролей самый распространенный пароль, который использовался для защиты 783 различных учетных записей. «Abcdef123» и «a123456» следуют за ними с небольшим отрывом, каждый из которых использовался более 500 раз.