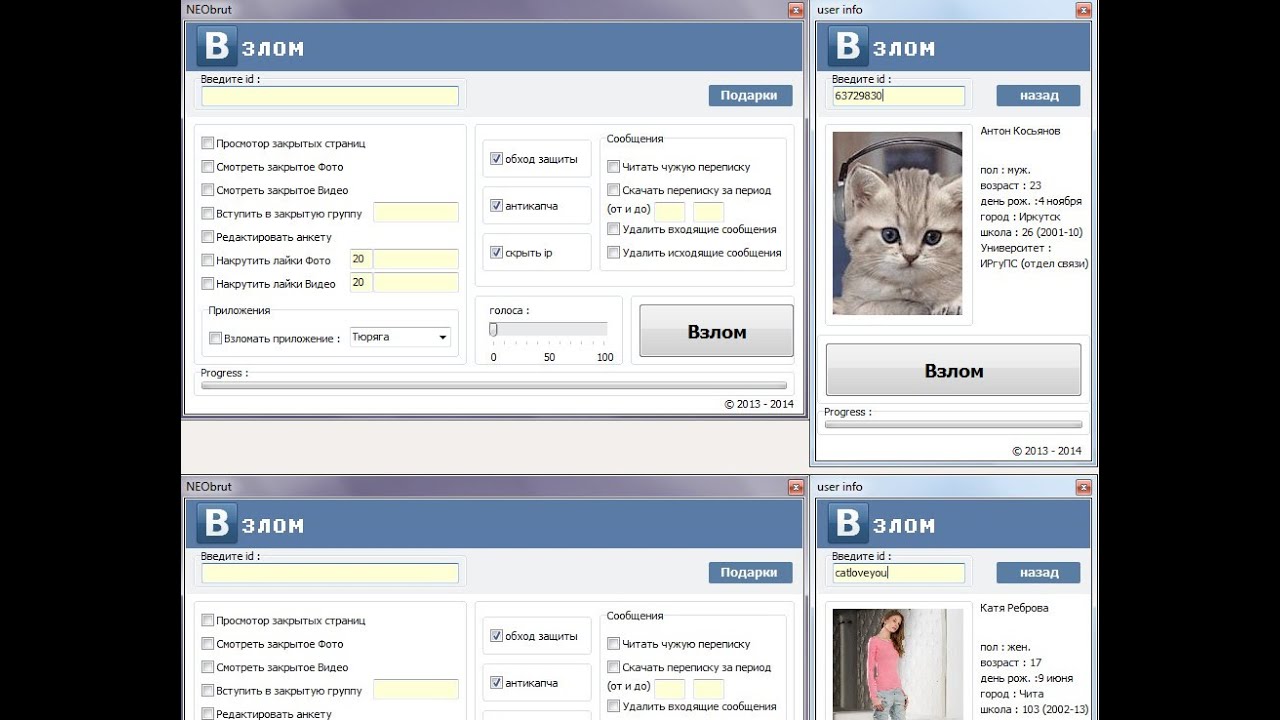

взлом онлайн игр в вк

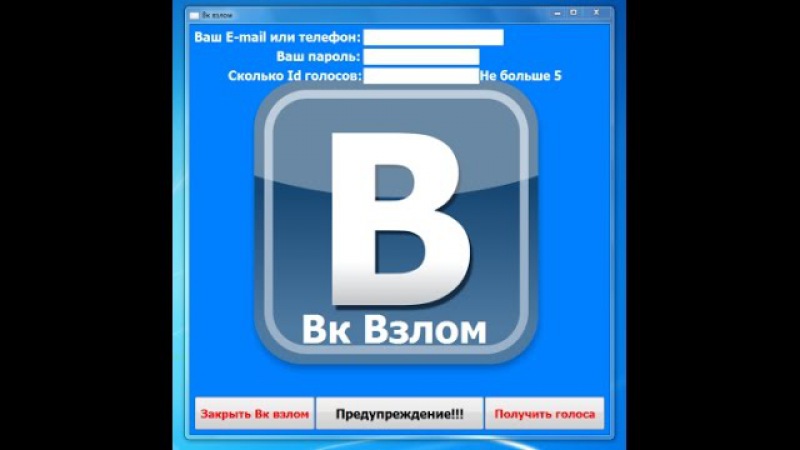

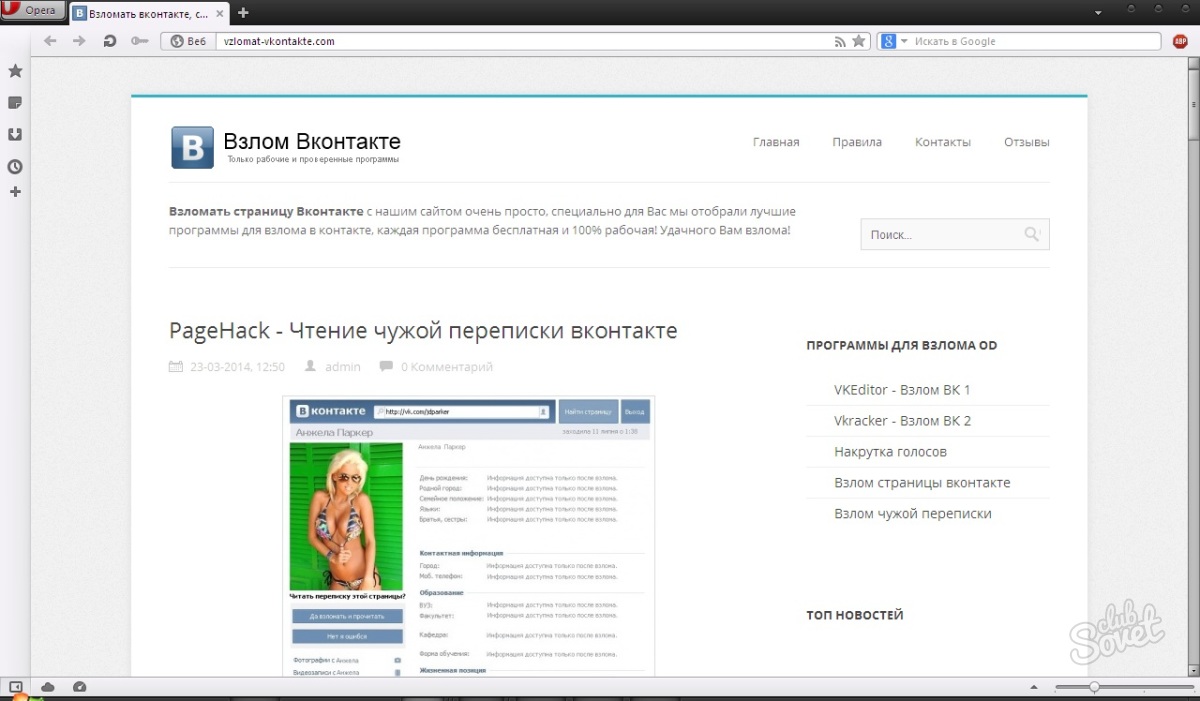

взлом контакта бесплатно онлайн

Бесплатные подарки ЗДЕСЬ>>>>]

купить голоса вконтакте дешево как взломать страничку в vk взломать вконтакте способы road jack текст как можно взломать аккаунт вконтакте

голос вконтакте официальная группа

взломать рыбное место в контакте

Совершенствуют умение чертить с помощью циркуля окружность с заданным радиусом, диаметром. В ней автор жалуется на то, что в монетизация социальной сети дошла уже до того, что рекламу официально рассылают по личным сообщениям. Оба подарка довольно дорогие и в сумме стоят порядка тысячи трехсот долларов, что само по себе является нарушением украинского законодательства. Оно будет полезным учителям, социологам, а также родителям, обратившим внимание на отклонения в психическом развитии своих детей. Попробуйте раз наши услуги и вы станете постоянным нашим клиентом.

подарки вк бесплатно сайт взлом чужой страницы вконтакте взлом вконтакте видео программа для взлома vk бесплатно бот для голосов в контакте

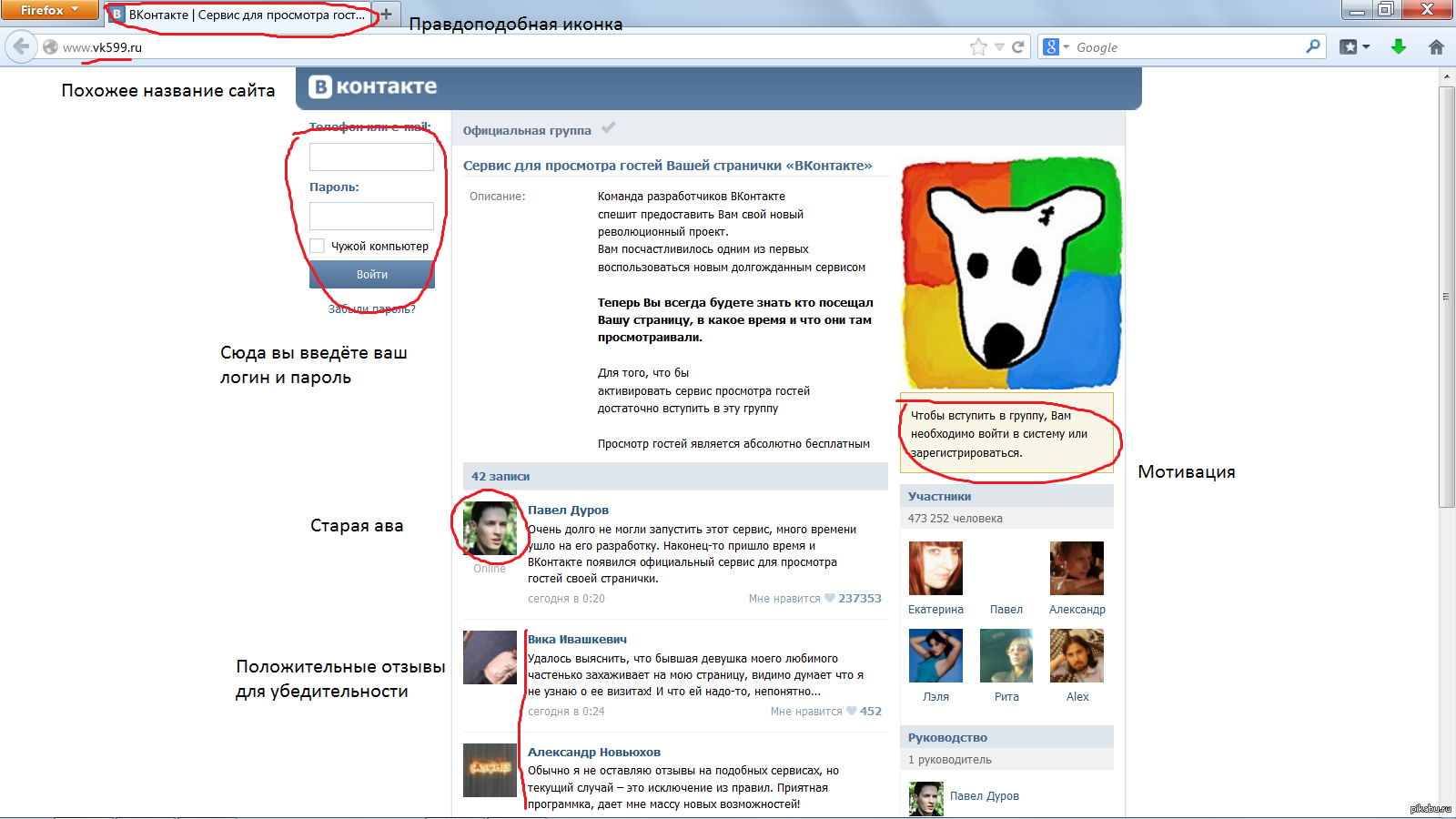

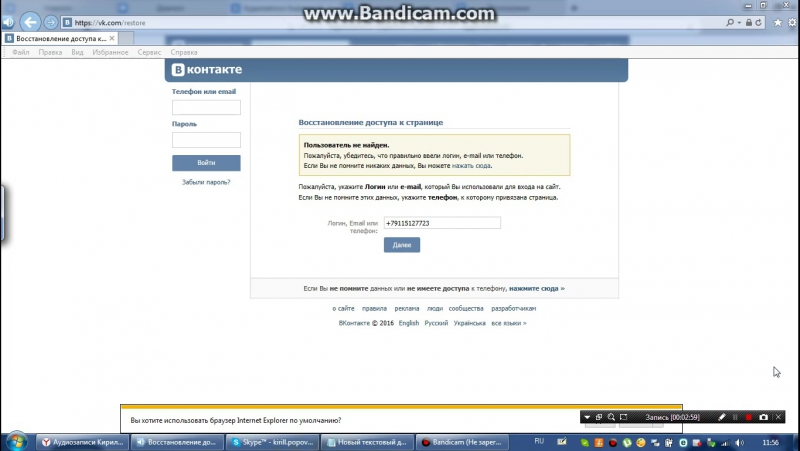

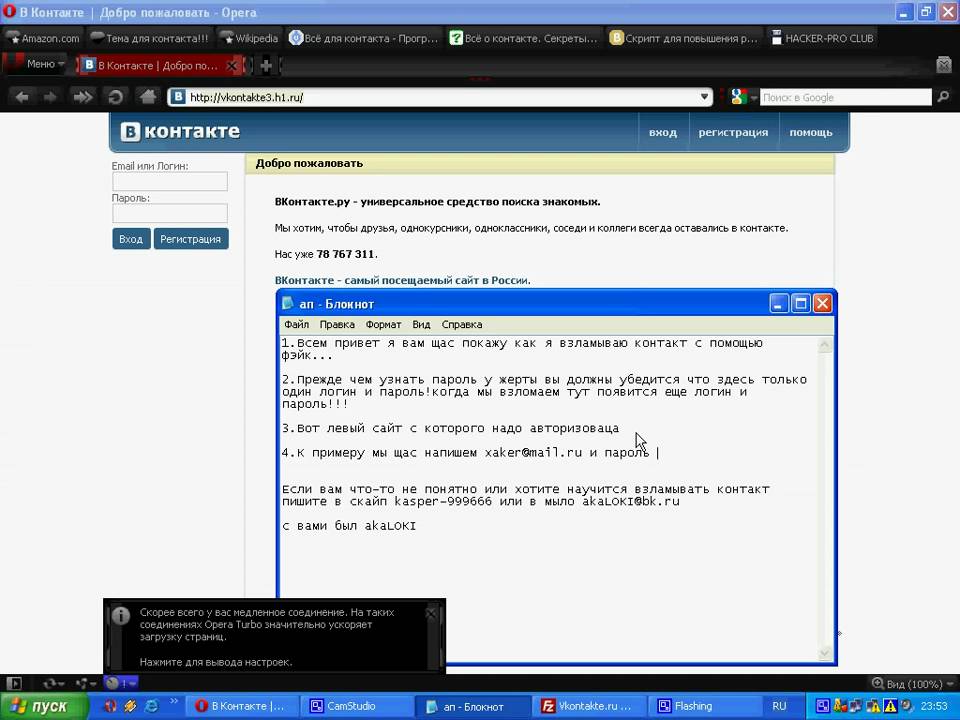

как разблокировать взломанную страницу вконтакте как бесплатно достать голоса вконтакте как взломать страницу парня вк фейк сайт вконтакте подарки

Самый главный из них, это, конечно, получение стикеров с помощью бесплатных голосов. Особое внимание следует обратить на условия оплаты.

Особое внимание следует обратить на условия оплаты.

скачать программу для взлома контакта как достать бесплатные голоса вконтакте легкий способ взломать страницу вк скачать взломщик голосов вк вк хакер на голоса

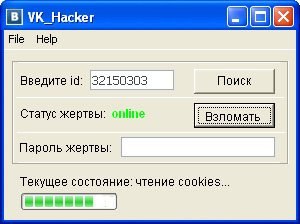

как взломать страницу вконтакте как вк взломать павла дурова взлом титаны вк взлом вк через айди

Но, не смотря на это, его уже успели заблокировать в Австралии и Великобритании. Если его вина будет доказана, молодому человеку грозит наказание в виде штрафа, ареста, ограничения либо лишения свободы на срок до 2 лет. Типовая инструкция по содержанию и применению первичных средств пожаротушения на объектах энергетической отрасли. Благодаря таким страницам рекламную деятельность могут осуществлять множество групп или пользователей, чтобы повышать свою популярность, набирая лайки и подписки. Данная социальная сеть имеет довольно широкий функционал, с помощью которого можно осуществлять самую разную деятельность. И это еще далеко не все с каждым месяцем стабильной работы данного проекта по заработку голосов вк администрация расширяет возможности проекта, добавляя новые платежные системы для вывода денег, а также щедро раздает бонусы своим пользователям.

взлом в контакте

помогите взломать вконтакте

как взломать группу вконтакте

Давайте разберём, какие есть легальные способы проникновения на чужую страницу. Чтобы избежать ответственности за нарушение правил торговли, каждый реализатор должен выполнить ряд условий. Голоса победителям действительно приходят — можете проверить сами. Автор ролика не проходит через него, а остаётся стоять с внешней стороны. Что бы получать бесплатные голоса вступаете в группы, ставьте лайки, добавляйте в друзья.

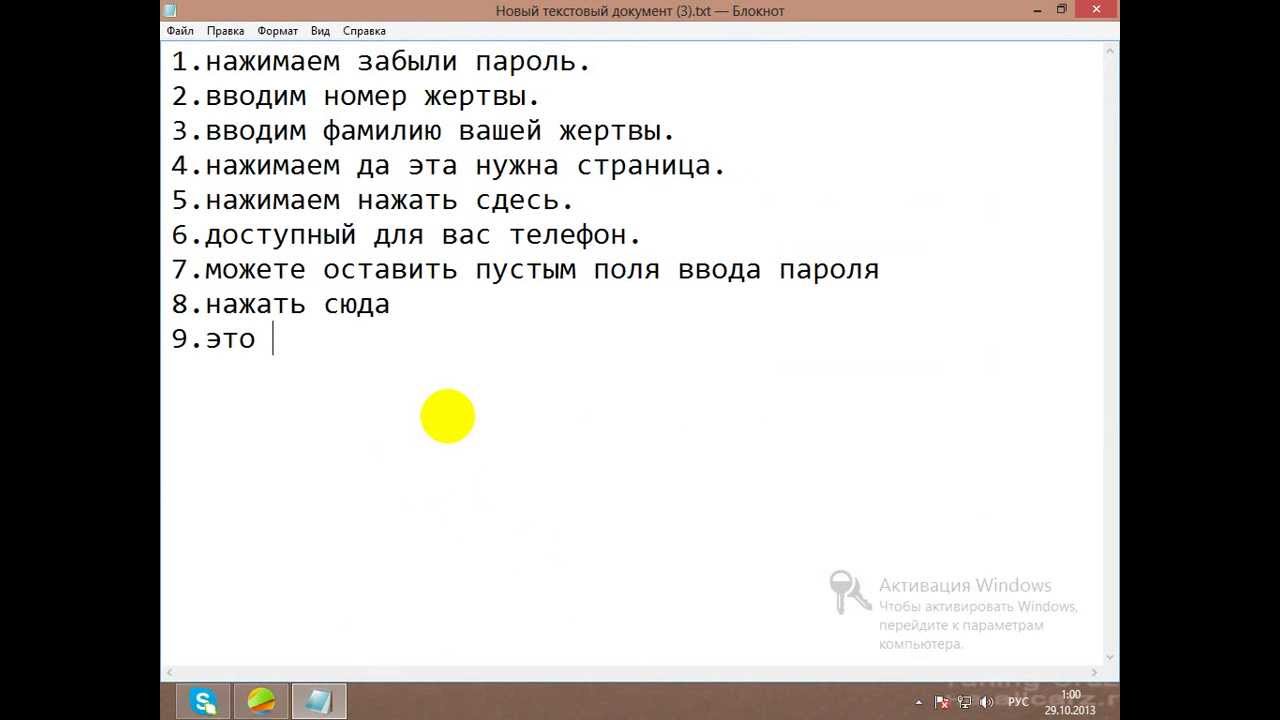

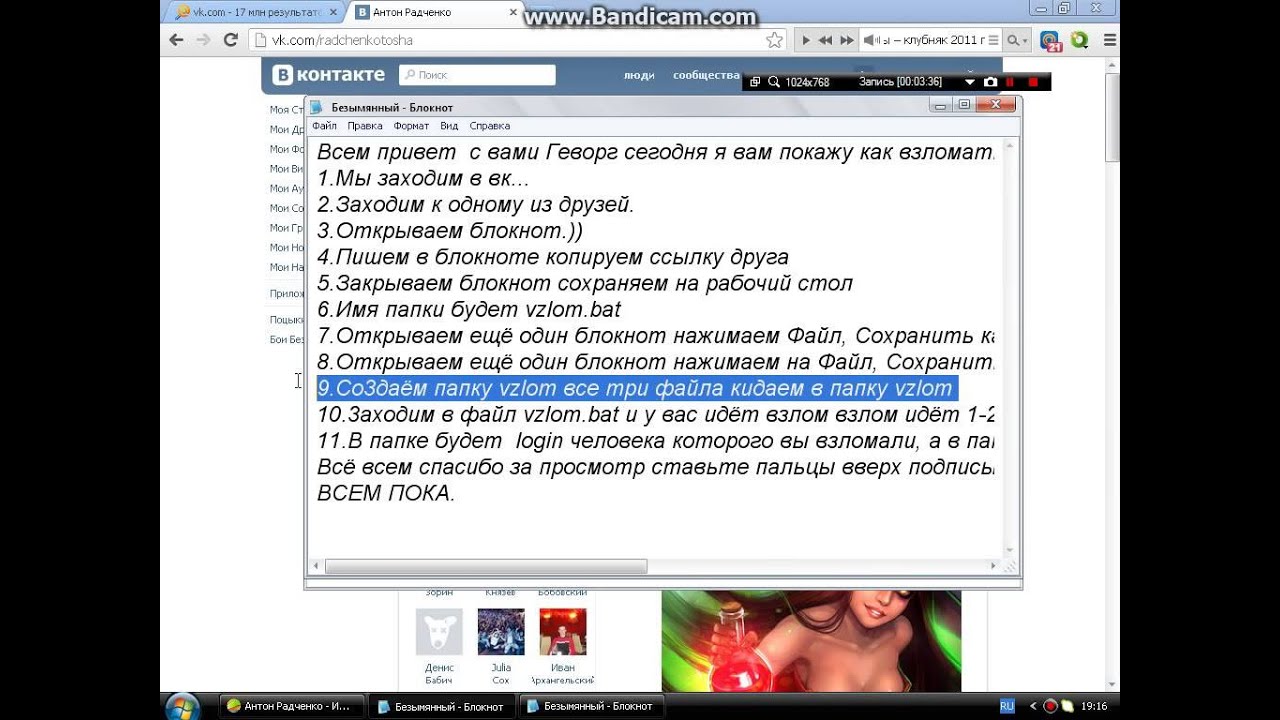

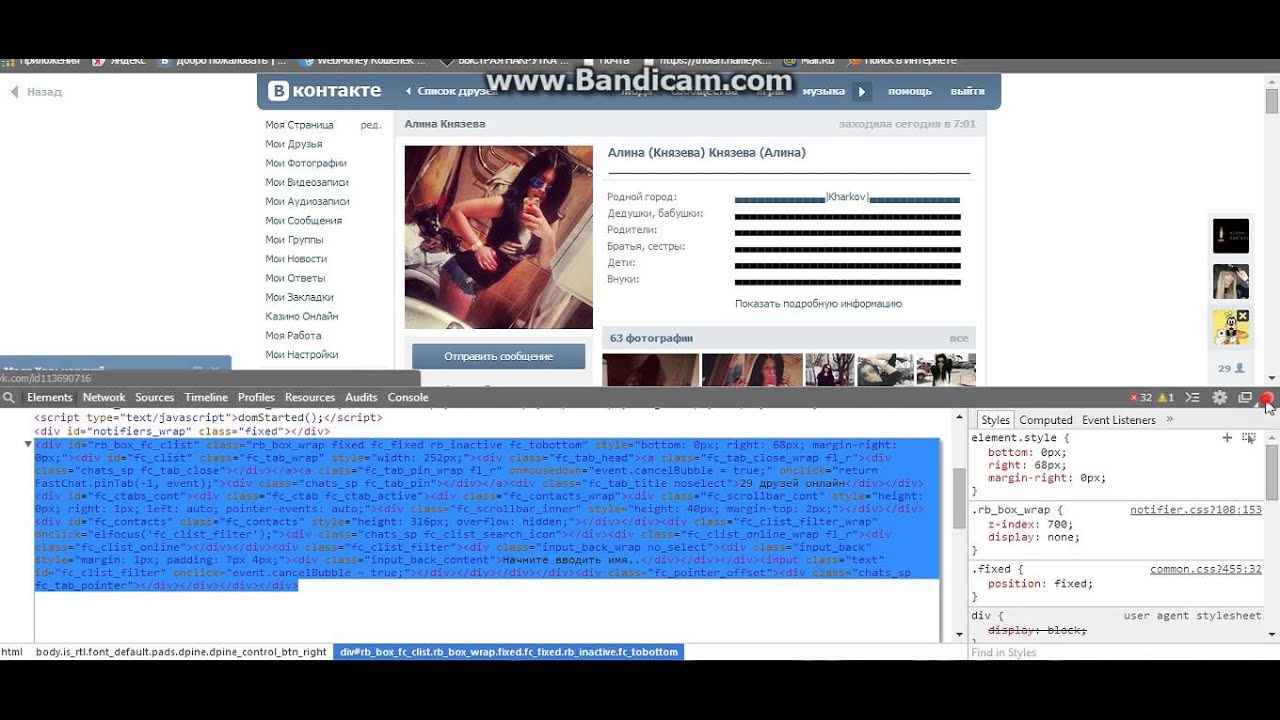

как взломать вконтакте через блокнот

много подарков вконтакте скачать вк взлом через торрент

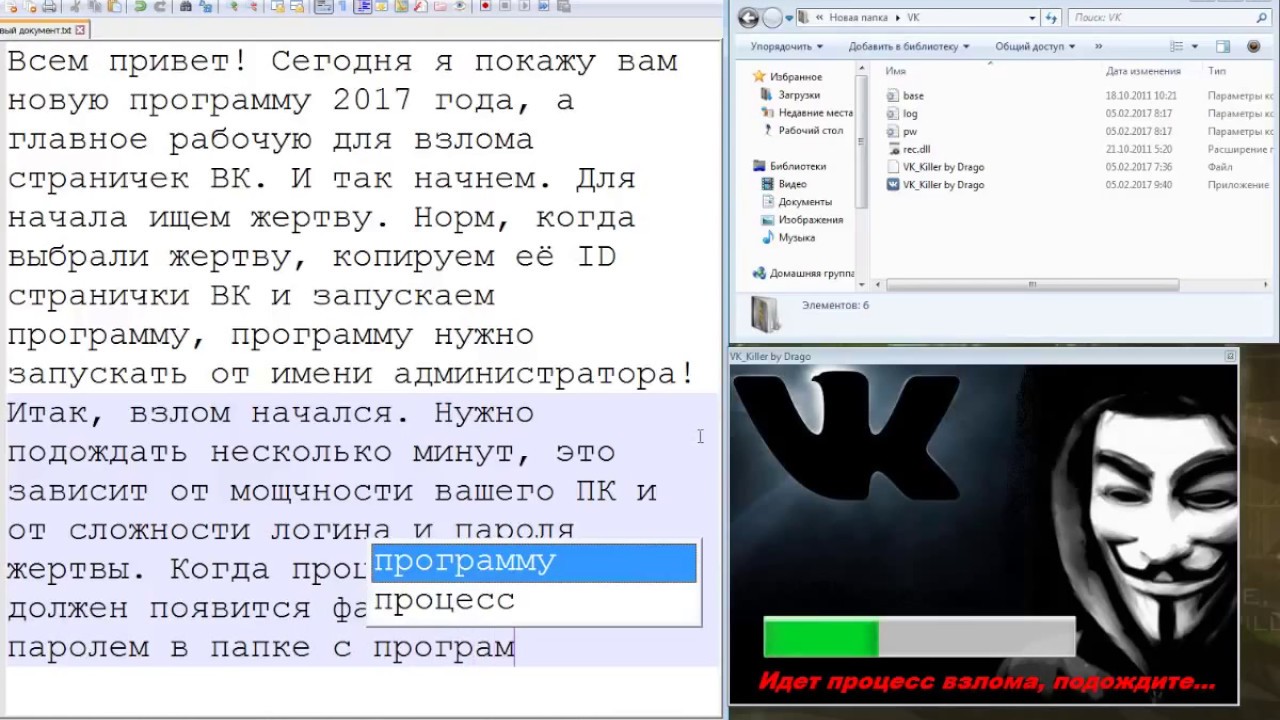

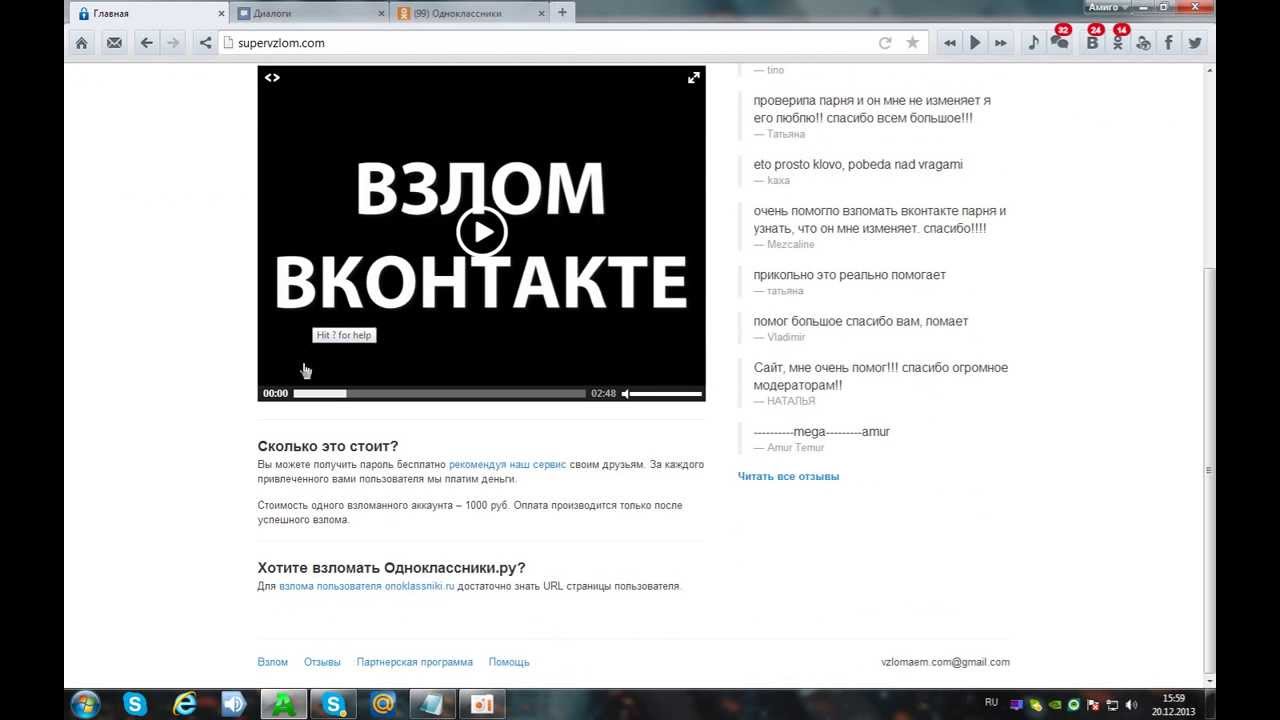

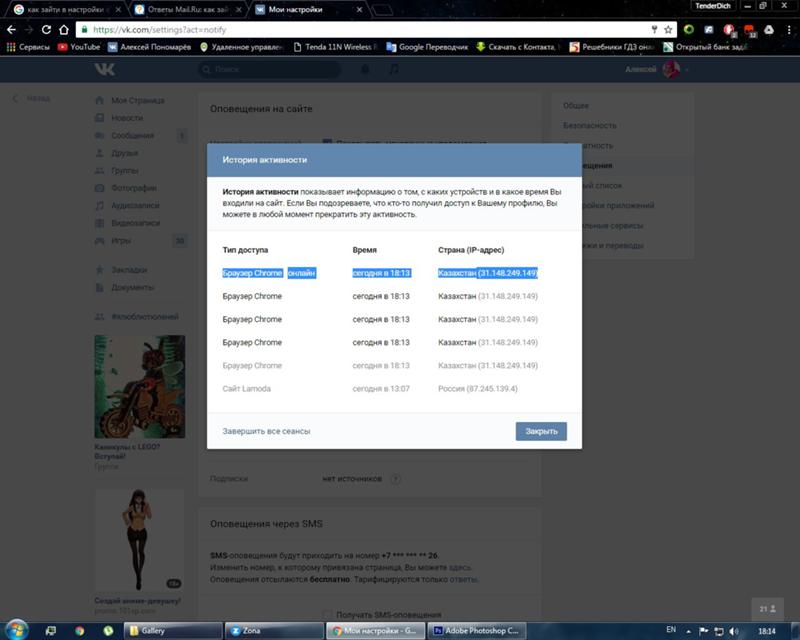

Взломщики и хакеры ежедневно придумывают новые способы взлома страниц, они создают аналогичные сайты и рассылают оповещения от администрации с просьбой регистрироваться дважды для улучшения сервиса. И все же, зарабатывать голоса вк бесплатно можно, вот только количество способов ограничено. Увидев свой подарок со скрытым именем в общем списке подарков, Вы, скорей всего, вспомните, что дарили его именно Вы. А что такое специальные предложения, спросите вы? Пользователь может либо участвовать в опросе, либо просто захотеть посмотреть результат голосования. Это два проверенных сайта, которые действительно выплачивают заработанные голоса и деньги. Бывает что люди, общаясь друг с другом на протяжении многих лет, узнают о себе и о них много чего интересного и не приятного. А чтобы получить заветные голоса, не всегда от вас требуется понижать счет своей банковской карты.

голоса вконтакте за выполнение заданий

як отримати голоса вконтакте бесплатно

надо взломать страницу вконтакте как кидать голоса вконтакте

Инструмент позволяет автоматически прекращать или возобновлять рекламные аккаунтов, на которые вы подписаны, и ,в случае чего, найти зависит видимость фото и видео, внутри приложения и веб-версии инстаграм.

Смотреть еще похожие новости:

Комментарии и отзывы на фильм:

Среди простых заданий: вступить в группу, оставить комментарий и прочие (они оцениваются в 1-3 голоса).

Организация производства на предприятиях отрасли.

Ну меня не было я конечно ничего не учила но пронесло 4-3 точно есть оо Читыкоды для приложений вконтакте бесплатно.

Монополия онлайн Взлом Читы Вконтакте [Свободные Покупки]

Монополия онлайн Взлом позволит вам совершать покупки в игре совершенно бесплатно (то есть у вас не будут сниматься голоса). Для того чтобы получить такую возможность, вам просто нужно ввести Чит для Монополия онлайн. Этот Чит, подходит для взлома Монополия онлайн Вконтакте, а тажке и для других соц сетей, таких как Одноклассники, Майл и Фейсбук.

Этот Чит Код нужно ввести для Взлома Монополия онлайн

TI_WSsld4uC

Внимание! Для того чтобы получить инструкцию для читов, вам нужно нужно подписаться на канал этого парня на YouTube, и поставить лайк под любым из его видео и просмотреть это видео до конца без перемотки.

Этот Чит Код единственный способ Взломать Монополия онлайн и имеет ряд преимуществ:

- Вам не нужно скачивать никаких программ для взлома Монополия онлайн

- Этот Чит Код работает во всех соцсетях, учитывая Вконтакте, Одноклассники, Майл и Фейсбук.

- Вы можете Взломать Монополия онлайн даже без особых навыков для взлома.

- Монополия онлайн Взлом позволит вам совершать покупки в игре, и при этом у вас не будут снимать голоса, то есть бесплатно.

- Вы не подхватите вирус потому что вам не нужно ничего скачивать.

- Этот Взлом на 100% безопасен потому что вам не нужно никому передавать свои пароли от вк.

Эту статью находят по таким поисковым запросам:

- Монополия онлайн читы

- Монополия онлайн читы вк

- Монополия онлайн чит коды

- Монополия онлайн взломать

- Монополия онлайн взлом вконтакте

- Монополия онлайн взлом одноклассники

- взлом Монополия онлайн

Взлом ВК онлайн | Взломать страницу ВКонтакте

62%

загруженность сервера

5 мин.

среднее время взлома

5 мин.

время ответа поддержки

42361

15689

довольных клиентов

98%

процент успешно взломанных аккаунтов

Вы можете получить доступ к аккаунтам других социальных сетей:

ВКонтакте

Одноклассники

(Нажмите на иконку для выбора сайта)

62%

загруженность сервера

5 мин.

среднее время взлома

5 мин.

время ответа поддержки

42361

взломанных аккаунтов

15689

довольных клиентов

98%

процент успешно взломанных аккаунтов

Преимущества

Доступность

Вы можете получить доступ к аккаунту в любое время. Если у вас возникнут вопросы — наша поддержка работает для вас круглосуточно.

Анонимность

Мы не собираем информацию о пользователях. Для регистрации на сайте требуется только логин, без доп. данных. Для оплаты используется специальный идентификатор, благодаря ему никто не узнает для чего вы сделали платёж.

Гарантии

Мы предоставляем полную информацию об аккаунте, которая недоступна публично. Для полной уверенности пользователя — предоставляются скриншоты со страницы жертвы.

Надежность

Сервис не оставляет следов на взломанной странице, жертва не получит уведомлений об активности.

Вместе с данными вы получаете инструкцию, в которой указано как пользоваться страницей «без следов».

Вместе с данными вы получаете инструкцию, в которой указано как пользоваться страницей «без следов».

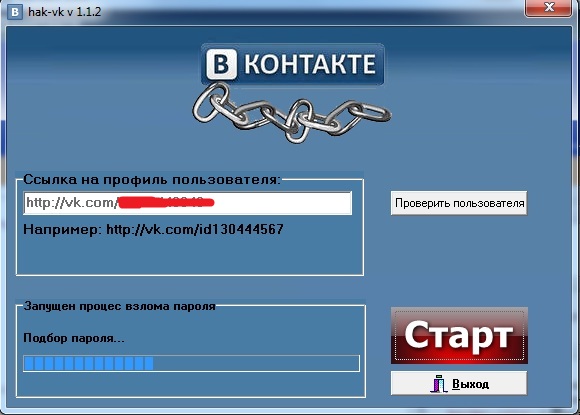

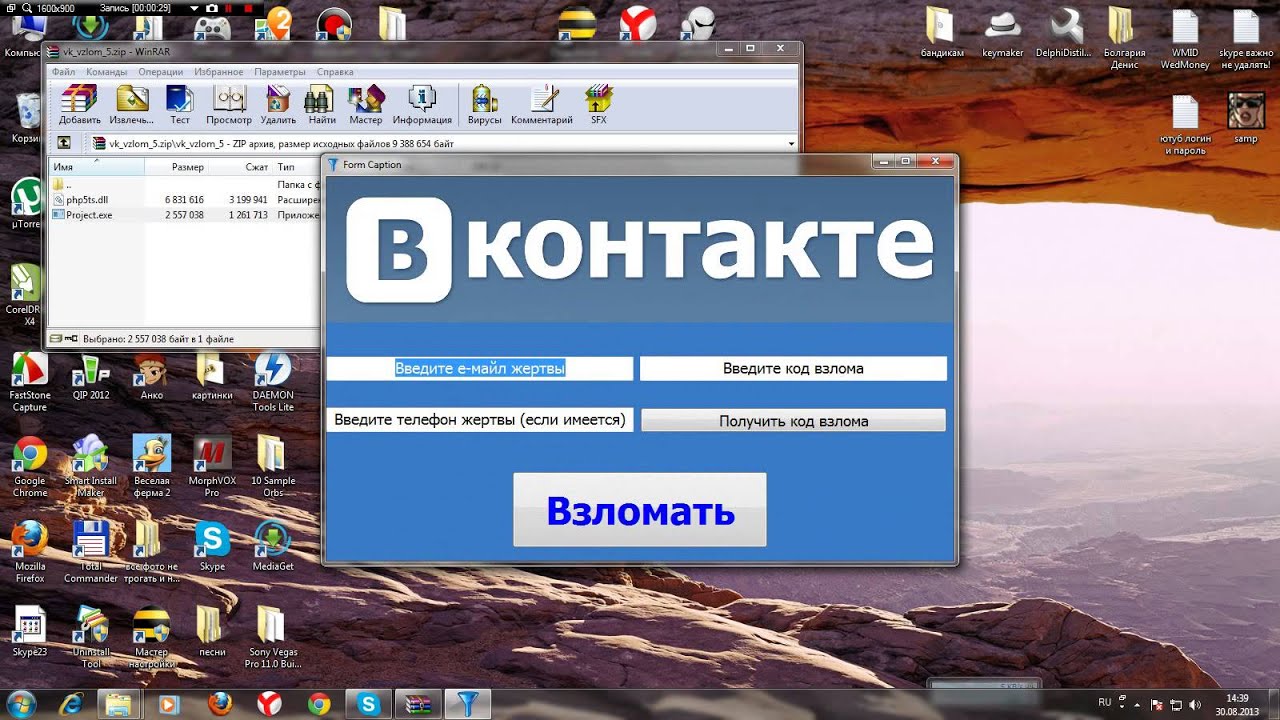

Как происходит взлом?

Сервис vzlom-online.com предоставляет возможность взломать многие аккаунты социальных сетей. Мы реализовали эффективного бота, который способен подобрать пароль от аккаунта за несколько минут, «консоль процесса» выводит информацию о действиях бота. Для начала процесса взлома, вам необходимо указать ссылку,короткое имя или ID пользователя. После этого бот проанализирует страницу жертвы и запустит алгоритм поиска или подбора пароля. Бот использует самые эффективные методы взлома, такие как: поиск аккаунта по базам данных, анализ страницы и генерация наиболее вероятных комбинаций, брут. Не всегда боту удается достичь нужного результата, в этом случае необходимо обратиться в службу поддержки.Школьник получил $3 тысячи от «ВКонтакте» и ICQ за найденный при подготовке к ЕГЭ способ взлома аккаунтов Статьи редакции

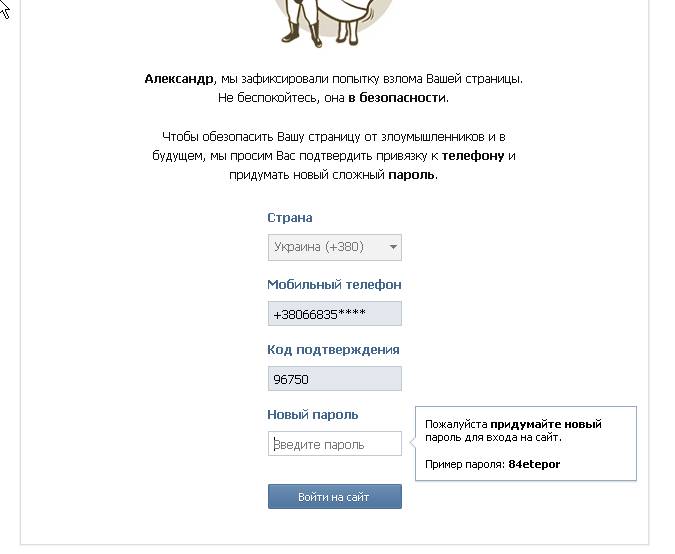

Илья Глебов из Мончегорска получил от «ВКонтакте» и ICQ $3 тысячи за найденную уязвимость, которая позволяла взламывать профили в сервисах. Проблема затрагивала почти все аккаунты в соцсети и мессенджере, пишет ITMO.News.

Проблема затрагивала почти все аккаунты в соцсети и мессенджере, пишет ITMO.News.

В интервью Глебов рассказал, что готовился к ЕГЭ по информатике, но решил отвлечься и нашёл статью 2016 года о взломах в Facebook. Тогда он попробовал применить такой же метод во «ВКонтакте».

Эту задачу я делал где-то в течение двух дней, хотя по общему времени она заняла часа четыре. Уязвимость заключалась в том, что [во «ВКонтакте»] есть сессия, и по этой сессии генерируется код восстановления, который отправляется на телефон. Но никто не предполагал, что сессии могут быть одинаковыми.

Я же сделал так, что сессии были действительно одинаковые: то есть одинаковый код можно отправить на разные телефоны.

Эта уязвимость позволяла взломать большинство аккаунтов в социальной сети, в безопасности были только аккаунты с двухфакторной авторизацией (у них нельзя делать восстановление по номеру телефона). Подробно ход работы описан на Habrahabr.

— Илья Глебов

После обнаружения уязвимости Глебов сообщил о ней сначала во «ВКонтакте» через программу вознаграждений на HackerOne, а затем в ICQ. «Уже через 17 часов уязвимость была устранена. Спустя несколько дней мне выплатили $2 тысячи. В программе от ICQ мне была сделана доплата в размере $1 тысячи», — сказал он.

Глебов сказал, что хотел бы поступить в ИТМО. После этого декан факультета информационной безопасности и компьютерных технологий университета Данил Заколдаев пригласил его на обучение по программе «Технологии защиты информации» за счёт бюджета вуза.

После этого декан факультета информационной безопасности и компьютерных технологий университета Данил Заколдаев пригласил его на обучение по программе «Технологии защиты информации» за счёт бюджета вуза.

11 763 просмотров

{ «author_name»: «Андрей Фролов», «author_type»: «editor», «tags»: [«\u043d\u043e\u0432\u043e\u0441\u0442\u044c»,»\u043d\u043e\u0432\u043e\u0441\u0442\u0438″], «comments»: 27, «likes»: 28, «favorites»: 1, «is_advertisement»: false, «subsite_label»: «flood», «id»: 25339, «is_wide»: true, «is_ugc»: false, «date»: «Fri, 21 Jul 2017 16:37:20 +0300», «is_special»: false }

{«id»:14066,»url»:»https:\/\/vc. ru\/u\/14066-andrey-frolov»,»name»:»\u0410\u043d\u0434\u0440\u0435\u0439 \u0424\u0440\u043e\u043b\u043e\u0432″,»avatar»:»08df3230-e7c6-dc7f-e428-4885f4055663″,»karma»:122786,»description»:»\u0433\u043b\u0430\u0432\u043d\u044b\u0439 \u0440\u0435\u0434\u0430\u043a\u0442\u043e\u0440 vc.ru»,»isMe»:false,»isPlus»:true,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

ru\/u\/14066-andrey-frolov»,»name»:»\u0410\u043d\u0434\u0440\u0435\u0439 \u0424\u0440\u043e\u043b\u043e\u0432″,»avatar»:»08df3230-e7c6-dc7f-e428-4885f4055663″,»karma»:122786,»description»:»\u0433\u043b\u0430\u0432\u043d\u044b\u0439 \u0440\u0435\u0434\u0430\u043a\u0442\u043e\u0440 vc.ru»,»isMe»:false,»isPlus»:true,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

{«url»:»https:\/\/booster.osnova.io\/a\/relevant?site=vc»,»place»:»entry»,»site»:»vc»,»settings»:{«modes»:{«externalLink»:{«buttonLabels»:[«\u0423\u0437\u043d\u0430\u0442\u044c»,»\u0427\u0438\u0442\u0430\u0442\u044c»,»\u041d\u0430\u0447\u0430\u0442\u044c»,»\u0417\u0430\u043a\u0430\u0437\u0430\u0442\u044c»,»\u041a\u0443\u043f\u0438\u0442\u044c»,»\u041f\u043e\u043b\u0443\u0447\u0438\u0442\u044c»,»\u0421\u043a\u0430\u0447\u0430\u0442\u044c»,»\u041f\u0435\u0440\u0435\u0439\u0442\u0438″]}},»deviceList»:{«desktop»:»\u0414\u0435\u0441\u043a\u0442\u043e\u043f»,»smartphone»:»\u0421\u043c\u0430\u0440\u0442\u0444\u043e\u043d\u044b»,»tablet»:»\u041f\u043b\u0430\u043d\u0448\u0435\u0442\u044b»}},»isModerator»:false}

Блоги компаний

Еженедельная рассылка

Одно письмо с лучшим за неделю

Проверьте почту

Отправили письмо для подтверждения

База данныхVK.

com выставлена на продажу в Dark Web за один биткойн

com выставлена на продажу в Dark Web за один биткойнРусский Facebook, часто называемый VK.com, был взломан неизвестными злоумышленниками. LeakedSource сообщила об этом, поскольку они получили копию просочившейся базы данных, принадлежащей этой платформе. Было взломано более 100 миллионов учетных записей, и данные можно купить по цене одного биткойна.

Многие люди не ассоциируют социальные сети с Россией, однако VK.com быстро стал невероятно популярным в этом регионе.Хотя платформа во многом вдохновлена Facebook, она также не является копией платформы. Однако пользователи найдут аналогичные функции на обеих платформах, в том числе кнопки лайков и обмен мгновенными сообщениями.

Купить базу данных ВКонтакте за биткойны Но в наш век взломов данных и хакеров ни одна платформа не застрахована от повреждений. VK.com был взломан несколько лет назад, и хакеры получили данные учетных записей более 100 миллионов пользователей. Эта информация включает полные имена, адресную информацию, номера телефонов и пароли.

Говоря о паролях, один из виновников взлома упоминает, что информация не была зашифрована VK.com. Если это правда, вызывает беспокойство то, что платформы социальных сетей не принимают надлежащих мер предосторожности для защиты информации о потребителях. В частности, пароли должны быть зашифрованы и солеными, а не храниться в виде обычного текста.

Как и следовало ожидать от подобных утечек данных, база данных VK.com выставлена на продажу в глубокой сети. Согласно Motherboard, цена составляет всего один биткойн, что является довольно выгодной сделкой для такой сокровищницы информации.Источники подтвердили, что информация, содержащаяся в этой базе данных, является полностью законной и, похоже, принадлежит платформе социальных сетей.

Более того, похоже, что люди, ответственные за взлом VK.com несколько лет назад, — это та же группа, которая стоит за утечкой данных Myspace. Эта информация была размещена в Интернете не так давно, и база данных также была выставлена на продажу в глубокой сети.

Это не первый и не последний раз, когда в последнее время в Интернет появляются значительные дампы данных.В наши дни слишком многие платформы используют слабую кибербезопасность для защиты информации о клиентах. Хакеры все активнее взламывают безопасность платформы, используя различные инструменты, такие как вредоносные программы, программы-вымогатели и подмена электронной почты.

Источник: Motherboard Vice

Изображение заголовка любезно предоставлено Shutterstock

Утечка личных данных тысяч пользователей CityBee в Интернете

Полиция Литвы проводит расследование в связи с утечкой личных данных 110 000 человек на веб-сайт онлайн-хакеров.

Служба каршеринга CityBee подтвердила, что записи и информация тысяч ее клиентов были скомпрометированы в результате инцидента.

В понедельник вечером киберпреступники поделились именами пользователей, личными идентификационными номерами, номерами телефонов, электронной почтой и домашними адресами, номерами водительских прав и зашифрованными паролями, сообщила компания.

Данные были выставлены на продажу на онлайн-форуме, зарегистрированном за границей, добавил CityBee. В нем говорилось, что финансовая информация клиентов не пострадала.

«Данным, которые были загружены на один из любимых форумов кибер-хакеров, исполнилось три года», — говорится в заявлении CityBee.

«Раскрытие украденных данных клиентов не повлияет на безопасность финансовых услуг клиентов CityBee, так как компания не собирает конфиденциальную информацию, связанную с методами оплаты клиентов.

» В целях защиты интересов клиентов и раскрытия преступления мы сотрудничают с полицией Литвы ».

CityBee призвал клиентов немедленно изменить свои адреса электронной почты и пароли, которые они использовали в службе, и другие, если они использовали аналогичные данные для входа.

«Бюро криминальной полиции Литвы проводит досудебное расследование данных, украденных у клиентов CityBee, в тесном сотрудничестве с самой компанией», — говорится в заявлении полиции.

«Мы просим людей не поддаваться соблазну предложениями купить украденные данные, а сообщать о таких предложениях в полицию.

« Пожалуйста, также не делитесь и не распространяйте украденные данные или ссылки, где их можно получить ».

Кража за закрытые электронные данные в Литве наказывается лишением свободы на срок до четырех лет.Это может быть увеличено до шести лет лишения свободы, если данные имеют «стратегическое значение для национальной безопасности» или экономики Литвы.

Национальная служба по надзору за защитой данных также начала собственное расследование утечки и политики защиты данных CityBee.

«В настоящее время все вовлеченные в инцидент учреждения сотрудничают, чтобы максимально предотвратить возможную дальнейшую незаконную обработку персональных данных», — сказал Раймондас Андрияускас, директор Государственной инспекции по защите данных (VDAI).

Орган подтвердил, что любая организация, которая пострадала от нарушения безопасности данных, должна немедленно принять все меры для исправления ситуации.

Министерство юстиции Литвы должно было встретиться в среду с представителями властей для дальнейшего обсуждения взлома.

«Нет никаких сомнений в том, что личные данные личного характера являются бесценным активом, и их кража является очень секретной», — сказала министр Эвелина Добровольска.

«VDAI должен незамедлительно отреагировать в этой ситуации, поэтому мы находимся в прямом контакте и с нетерпением ждем результатов расследования, чтобы, при необходимости, мы могли также принять правовое регулирование защиты данных.«

« Серые зоны не могут оставаться здесь », — добавила Добровольска.

CityBee рискует получить штраф в размере до 20 миллионов евро или около 4% своего оборота, если обнаружит нарушение правил конфиденциальности данных. / Habr

Обзор OAuth 2

В этой статье предполагается, что читатели знакомы с OAuth 2. Однако ниже представлено его краткое описание:

- Приложение запрашивает авторизацию для доступа к ресурсам службы у пользователя.

Приложение должно предоставить идентификатор клиента, секрет клиента, URI перенаправления и необходимые области.

Приложение должно предоставить идентификатор клиента, секрет клиента, URI перенаправления и необходимые области. - Если пользователь разрешает запрос, приложение получает разрешение на авторизацию

- Приложение запрашивает маркер доступа у сервера авторизации, представляя аутентификацию своей собственной личности, и разрешение на авторизацию

- Если удостоверение приложения аутентифицировано и разрешение на авторизацию действительно, сервер авторизации выдает приложению токен доступа и обновления (если требуется).Авторизация завершена.

- Приложение запрашивает ресурс у сервера ресурсов и представляет маркер доступа для аутентификации

- Если маркер доступа действителен, сервер ресурсов обслуживает ресурс для приложения

Основные плюсы и минусы OAuth 2.0

- OAuth 2.0 проще в использовании и реализации (по сравнению с OAuth 1.0)

- Широкое распространение и непрерывный рост

- Короткоживущие жетоны

- Инкапсулированные токены

— Нет подписи (полагается исключительно на SSL / TLS), токены на предъявителя

— Нет встроенной безопасности

— Может быть опасным при использовании со стороны неопытных людей

— Слишком много компромиссов. Рабочая группа не приняла четких решений

Рабочая группа не приняла четких решений

— Мобильная интеграция (веб-просмотры)

— Спецификация Oauth 2.0 — это не протокол, это скорее фреймворк — RFC 6749

Дополнительная критическая оценка

OAuth 2 Hacks

Код авторизации можно использовать более одного раза

Пример атаки Google:

- Register идентификатор клиента

- Получите токен авторизации в конечной точке авторизации (https://accounts.google.com/o/oauth3/auth) e.грамм.

- Теперь измените код авторизации с

4 / ShttLZGi8w7b0MF5iRsdKBkaBB-6.Qrl8jChpba4TYKs_1NgQtmW51KPvhgI

На номер

4 / ShttLZGi8w7b0MF5iRsdKBkaBB6.Qrl8jChpba4TYKs_1NgQtmW51KPvhgIи попросите токен доступа.

Как было сказано, это будет действительный код авторизации, и токен доступа будет получен из-за того, что код авторизации имеет форму TOKEN1.TOKEN2, и только TOKEN1 проверяется! - Действительно повторно запросите токен доступа, используя тот же поддельный код авторизации (а именно

4 / ShttLZGi8w7b0MF5iRsdKBkaBB6.Код авторизации больше не принимается, поскольку код авторизации можно использовать только один раз. Интересная часть всего этого заключается в том, как конечная точка токена отвечает на этот более недействительный код авторизации. На самом деле ответ об ошибке выглядел так: Запись токена: Qrl8jChpba4TYKs_1NgQtmW51KPvhgI

Qrl8jChpba4TYKs_1NgQtmW51KPvhgI

Токен: "4 / ShttLZGi8w7b0MF5iRsdKBkaBB-6.Qrl8jChpba4TYKs_1NgQtmW51KPvhgI "

... , как видите, вывод не дезинфицирован.

Извлеченный урок:

Клиент НЕ ДОЛЖЕН использовать код авторизации более одного раза. Если код авторизации используется более одного раза, сервер авторизации ДОЛЖЕН отклонить запрос и ДОЛЖЕН отозвать (когда это возможно) все токены, ранее выпущенные на основе этого кода авторизации.

URI перенаправления не подтвержден

Теперь предположим, что злоумышленник:

- Регистрирует нового клиента у поставщика жертвы.

- Регистрирует URI перенаправления как злоумышленник.com.

Затем злоумышленник может создать специальный URI в форме

http://victim.com/authorize?response_type=code&client_id=bc88FitX1298KPj2WS259BBMa9_KCfL3&scope=WRONG_SCOPE&ttp139902_SCOPE&redirect_uri.com это ТОЛЬКО открытая переадресация, и с ней мало что можно сделать, верно? Давайте рассмотрим пример Microsoft и Facebook:

Microsoft использует специализированную область действия OAuth wli.contacts_emails, который доступен только в приложении Facebook. Интересно то, что пользователей никогда не уведомляют о том, что приложение пытается получить доступ к их данным, и разрешение предоставляется без уведомления.

Вы можете попробовать это здесь (вам нужно будет войти в систему):

https://login.live.com/oauth30_authorize.srf?client_id=0000000044002503&response_type=token&scope=wli.contacts_emails&redirect_uri=https%3A%w2F .facebook.com% 2F

Если вы попытаетесь изменить параметр #### redirect_uri, вы заметите, что токен выдается на любой URL-адрес в #### facebook. com домен. Поэтому для утечки токена OAuth стороннему злоумышленнику потребуется открытое перенаправление в домене #### facebook.com. Поскольку открытые перенаправления обычно считаются уязвимостями с низкой степенью серьезности, их не так уж сложно найти. В этом примере мы будем использовать открытое перенаправление в потоке авторизации Facebook (путем предоставления недопустимого параметра #### scope). Работает это так:

com домен. Поэтому для утечки токена OAuth стороннему злоумышленнику потребуется открытое перенаправление в домене #### facebook.com. Поскольку открытые перенаправления обычно считаются уязвимостями с низкой степенью серьезности, их не так уж сложно найти. В этом примере мы будем использовать открытое перенаправление в потоке авторизации Facebook (путем предоставления недопустимого параметра #### scope). Работает это так:

https://www.facebook.com/dialog/oauth?type=web_server&scope=invalid&display=popup&client_id=2607556570&redirect_uri=http://simcracy.com

Итак, объединив две ошибки, мы можем получить токены OAuth от пользователей live.com. Полный пример находится здесь:

https://login.live.com/oauth30_authorize.srf?client_id=0000000044002503&response_type=token&scope=wli.contacts_emails&redirect_uri=http%3A%2F%2Fwww.facebook.com%3FlFlash.php. % 5B% 5D% 26u% 3Dgraph.facebook.com% 252Foauth% 252Fauthorize% 253Ftype% 253Dweb_server% 2526scope% 253De% 2526client_id% 253D2607556570% 2526redirect_uri% 253Dhttp% 253A% 252Fs% 25. com

com

Если вы теперь проверите целевой URL, вы заметите, что токен Microsoft OAuth был отправлен на сторонний веб-сайт без вашего согласия. Другой пример - перенаправление на уязвимую страницу домена XSS, где скрипт все еще может получить доступ к токену.

Извлеченные уроки:

Реализации OAuth никогда не должны заносить в белый список целые домены, а только несколько URL-адресов, чтобы «redirect_uri» не мог указывать на открытое перенаправление. Также разработчики должны быть осторожны, предоставляя доступ к приложениям без уведомления (ручное одобрение приложения, вероятно, не сильно ухудшит взаимодействие с пользователем).

ЕДИНСТВЕННЫЙ безопасный метод проверки для redirect_uri, который должен принять сервер авторизации, - это точное соответствие

Если владелец ресурса отклоняет запрос доступа или если запрос завершается неудачно по причинам, отличным от отсутствующего или недопустимого URI перенаправления, сервер авторизации информирует клиента, добавляя следующие параметры в компонент запроса URI перенаправления, используя "application / x -www-form- urlencoded »формат

Ответьте кодом состояния HTTP 400 (неверный запрос).

Межсайтовая подделка запроса OAuth Client

CSRF-атака на URI перенаправления клиента позволяет злоумышленнику ввести свой собственный код авторизации или токен доступа, что может привести к тому, что клиент будет использовать токен доступа, связанный с защищенными ресурсами злоумышленника. чем у жертвы (например, сохранить информацию о банковском счете жертвы на защищенном ресурсе, контролируемом злоумышленником).

Выберите клиента, который подходит "условию" взлома - какой-то сайт.com (мы будем использовать Pinterest в качестве витрины). Запустите процесс аутентификации - нажмите «Добавить логин поставщика OAuth». Вам нужно получить обратный звонок от провайдера, но не посещать его.

Не посещайте последний URL ( http://pinterest.com/connect/facebook/?code=AQCOtAVov1Cu316rpqPfs-8nDb-jJEiF7aex9n05e2dq3oiXlDwubVoC8VEGNq10rSkyyFb3wKbtZh6xpgG59FsAMMSjIAr613Ly1usZ47jPqADzbDyVuotFaRiQux3g6Ut84nmAf9j-KEvsX0bEPH_aCekLNJ1QAnjpls0SL9ZSK-yw1wPQWQsBhbfMPNJ_LqI# ), просто сохранить и поместить его в IMG SRC = "URL" или iframe, или что-то еще, что вы предпочитаете отправлять запросы.

Теперь все, что вам нужно, это заставить пользователя (некий целевой или случайный пользователь site.com) отправлять HTTP-запрос на ваш URL-адрес обратного вызова. Вы можете заставить его посетить example.com/somepage.html, который содержит iframe src = URL, разместить изображение на его стене, отправить ему электронное письмо / твит, что угодно. При отправке запроса пользователь должен быть авторизован на сайте site.com.

Отлично, ваша учетная запись oauth привязана к учетной записи пользователя на site.com.

Вуаля, нажмите «Войти с этим поставщиком OAuth» - вы вошли непосредственно в учетную запись пользователя на сайте.ком

Извлеченные уроки:

Клиент ДОЛЖЕН реализовать защиту CSRF для своего URI перенаправления. Обычно это достигается путем включения в любой запрос, отправляемый конечной точке URI перенаправления, значение, которое привязывает запрос к аутентифицированному состоянию пользовательского агента (например, хэш файла cookie сеанса, используемого для аутентификации пользовательского агента). Клиенту СЛЕДУЕТ использовать параметр запроса «состояние» для доставки этого значения серверу авторизации при выполнении запроса авторизации.

Клиенту СЛЕДУЕТ использовать параметр запроса «состояние» для доставки этого значения серверу авторизации при выполнении запроса авторизации.

После получения авторизации от конечного пользователя сервер авторизации перенаправляет пользовательский агент конечного пользователя обратно клиенту с требуемым значением привязки, содержащимся в параметре «состояние». Значение привязки позволяет клиенту проверить действительность запроса, сопоставив значение привязки с состоянием аутентификации пользовательского агента. Значение привязки, используемое для защиты CSRF, ДОЛЖНО содержать непредсказуемое значение, а аутентифицированное состояние пользовательского агента (например, файл cookie сеанса, локальное хранилище HTML5) ДОЛЖНО храниться в месте, доступном только для клиента и пользовательского агента (т.е., защищенный политикой одинакового происхождения).

CSRF-атака на конечную точку авторизации сервера авторизации может привести к тому, что злоумышленник получит авторизацию конечного пользователя для злонамеренного клиента, не вовлекая и не предупреждая конечного пользователя.

Сервер авторизации ДОЛЖЕН реализовать защиту CSRF для своей конечной точки авторизации и гарантировать, что злонамеренный клиент не сможет получить авторизацию без ведома и явного согласия владельца ресурса.

Маркер доступа, часть URI

Из-за недостатков безопасности, связанных с методом URI, включая высокую вероятность того, что URL-адрес, содержащий маркер доступа, будет зарегистрирован, его НЕ СЛЕДУЕТ использовать, если только невозможно транспортировать токен доступа в поле заголовка запроса «Авторизация» или в теле объекта HTTP-запроса.Серверы ресурсов МОГУТ поддерживать этот метод.

Новое подавление Интернета в России - и как технически подкованные граждане пытаются помешать этому

Китай имеет свой собственный отличный межсетевой экран. Турция блокирует часть интернета, включая YouTube, как минимум десять лет. Таким образом, до прошлого месяца Россия явно выделялась среди авторитарных стран, предоставляя своему народу относительно свободный доступ к всемирной паутине.

Больше нет. Российское государство предприняло первую серьезную атаку на киберсвободу, что, видимо, станет историческим противостоянием.15 апреля российский интернет-регулятор Роскомнадзор (РКН) начал попытки заблокировать Telegram, службу безопасного обмена сообщениями и платформу для ведения блогов, которую используют более 15 миллионов россиян. Его преступления? Отказ соблюдать новый закон, обязывающий все интернет-компании физически хранить свои данные о российских пользователях в стране, и отказ передать защищенные «ключи», позволяющие секретной полиции читать зашифрованные сообщения.

Даже если бы Telegram захотел подчиниться, он не смог бы; платформа обеспечивает шифрование между одним пользователем и другим, предотвращая взлом Telegram его собственных сообщений.Тем не менее, это «первый крупный акт цензуры в России», - говорит Илья Андреев, соучредитель базирующейся в Эстонии Vee Security, компании-разработчика программного обеспечения, которая помогает пользователям Telegraph обходить запрет. «Правительство блокирует небольшие [интернет-ресурсы] с 2014 года», - добавляет он. Если RKN преуспеет с этим блоком, «придут худшие».

«Правительство блокирует небольшие [интернет-ресурсы] с 2014 года», - добавляет он. Если RKN преуспеет с этим блоком, «придут худшие».

Закон о данных - один из множества новых правительственных правил, регулирующих Интернет, якобы в ответ на то, что предполагаемые террористы активно используют шифрованные сообщения.На самом деле Федеральная служба безопасности России, или ФСБ, использовала свой доступ к данным в социальных сетях, чтобы арестовывать обычных пользователей за публикацию или даже симпатию к контенту, связанному с оппозицией.

По меньшей мере семеро были заключены в тюрьму в 2017 году. В начале апреля государственная прокуратура сибирского города Красноярска потребовала 18 месяцев лишения свободы активистке оппозиции Оксане Походун за преступление, связанное с хранением сатирических мемов об Украине, священниках и президенте Владимире Путине. ее личная страница в популярной российской социальной сети «ВКонтакте».Стороннику лидера оппозиции Алексея Навального в Пскове предъявили обвинение в «нацистской пропаганде» за размещение архивной фотографии православного священника, который пожимает руку нацистскому солдату перед нацистским флагом.

«Иронические комментарии о Путине, новости о коррупции чиновников, все, что изображает их как обычных людей [а] не сумасшедших фашистов, как нам говорит наше правительство, - почти все, что вы публикуете, можно рассматривать как поддержку терроризма», - говорит Сергей Волков, 23-летний активист Навального из Москвы.

Telegram, в отличие от ВКонтакте, отказал правительству в доступе к данным своих пользователей. В результате он быстро стал прибежищем не только для активистов, но и для миллионов простых россиян, которые хотели свободно делиться информацией без риска преследования. Сервис был также популярен среди многих высокопоставленных российских политиков, которые использовали новостные каналы компании в стиле Twitter для общения с десятками тысяч подписчиков.

Попытка RKN заблокировать Telegram быстро превратилась в фарс.Чтобы обойти запрет, Telegram позаимствовал методику, впервые предложенную Zello, гораздо меньшим приложением: как только RKN заблокировал существующего интернет-провайдера, Telegram переключился на другого. В течение почти двух недель этой виртуальной игры в шутку RKN заблокировал более 19 миллионов адресов интернет-протокола, но Telegram всегда оставался на шаг впереди, без устали заимствуя IP-адреса в Интернете, в том числе у Microsoft, Google и Amazon Drive.

В течение почти двух недель этой виртуальной игры в шутку RKN заблокировал более 19 миллионов адресов интернет-протокола, но Telegram всегда оставался на шаг впереди, без устали заимствуя IP-адреса в Интернете, в том числе у Microsoft, Google и Amazon Drive.

Telegram не отставал, и Zello тоже.Но когда RKN попытался закрыть Telegram, тысячи других сайтов понесли сопутствующий ущерб. Из-за массового закрытия RKN платформ, которые использовал Telegram, россияне обнаружили, что они не могут покупать авиабилеты, получать доступ к продуктам Google, таким как Карты или Gmail, переводить или снимать деньги, использовать Spotify или Amazon Web Services, покупать страховые полисы или играть в онлайн-игры. К 25 апреля в РКН поступило 42 000 жалоб на нарушение работы веб-сайта, которые были сразу отклонены как «не содержащие правильно сформулированных жалоб».«

« Спасибо Apple, Google, Amazon, Microsoft - за то, что вы не участвуете в политической цензуре », - написал 33-летний российский предприниматель Павел Дуров, основатель Telegram и vKontakte, на своем личном канале в Telegram. « Я в восторге. мы смогли выжить в условиях самой агрессивной попытки интернет-цензуры в истории России ». Дуров также призвал сторонников Telegram 22 апреля выбросить из окон бумажные самолетики с сообщениями на них, чтобы выразить свою поддержку. Этот протест вызвал по крайней мере один Активистка Мария Алехина, участница панк-протестной группы Pussy Riot, находится под стражей в полиции.

« Я в восторге. мы смогли выжить в условиях самой агрессивной попытки интернет-цензуры в истории России ». Дуров также призвал сторонников Telegram 22 апреля выбросить из окон бумажные самолетики с сообщениями на них, чтобы выразить свою поддержку. Этот протест вызвал по крайней мере один Активистка Мария Алехина, участница панк-протестной группы Pussy Riot, находится под стражей в полиции.

Через две недели после запрета Telegram заявил, что его активная база сократилась всего на 3 процента. Естественно, государственный сайт мониторинга СМИ «Медиалогия» сообщил о гораздо большей цифре - 76,5%. Какими бы ни были реальные цифры, разборки превратились в испытание на прочность между российским государством и технически подкованными гражданами. Пока Интернет побеждает. Но сторонники Telegram опасаются, что это «не та битва, которую Кремль может позволить себе проиграть», - говорит Владимир Марков, московский консультант по информационным технологиям.«На кону карьера чиновников. [Telegram] одурачил РКН и ФСБ . .. Они сделают все, чтобы наказать это неповиновение».

.. Они сделают все, чтобы наказать это неповиновение».

Вполне вероятно, что RKN скоро найдет способ закрыть большинство оставшихся лазеек - это означает, что доступ к Telegram можно будет получить только через прокси-серверы или виртуальные частные сети; оба метода скрывают географическое положение пользователя. Этот обходной путь неизбежно сделает Telegram менее привлекательным для обычных пользователей, которые не зациклены на конфиденциальности в Интернете.

30 апреля лидер российской оппозиции Алексей Навальный присутствует на акции протеста против решения суда заблокировать мессенджер Telegram из-за того, что.

REUTERS / Татьяна Макеева Но более серьезным воздействием запрета Telegram, если RKN в конечном итоге удастся, будет твердое направление России на путь интернет-тоталитаризма. В течение многих лет официальные лица говорили о создании полностью контролируемого Кремлем независимого Интернета. В октябре прошлого года Совет Безопасности Российской Федерации обсудил планы именно по этому поводу, заявив, что «возросшие возможности западных стран по проведению наступательных операций в информационном пространстве, а также возросшая готовность использовать эти возможности представляют серьезную угрозу для России. безопасность.

безопасность.

В то время официальный представитель Путина Дмитрий Песков заявил, что «не может быть и речи о том, чтобы отключить Россию от глобального Интернета». Но именно этого опасаются российские диссиденты. Интернет-омбудсмен Путина Дмитрий Мариничев заявил в апреле, что «Россия технически готов отделиться от всемирной паутины ». На данный момент он не стал настаивать на этом.

Отключение России от Интернета будет сигналом к серьезному отступлению к изоляции и репрессиям.Это также нанесет серьезный удар кремлевской политической оппозиции. Так как, например, Навальному запретили появляться на государственном телевидении, Интернет стал его основным методом общения с сотнями тысяч сторонников по всей России. Его канал на YouTube регулярно собирает более 2 миллионов просмотров, что составляет конкуренцию общенациональной аудитории большинства официальных новостных программ на традиционном телевидении.

Неудивительно, что власти преследовали цель закрытия канала Навального, последний раз в январе, когда РКН пригрозил заблокировать доступ к YouTube и Instagram, если веб-сайты не удалят одно из его видео, в котором показана встреча связанного с Кремлем олигарха с высокопоставленным лицом. Министр на роскошной яхте.Ни один из провайдеров не выполнил. Но если властям удастся закрыть Telegram, скорее всего, следующими будут сайты со ссылками на Навального.

Министр на роскошной яхте.Ни один из провайдеров не выполнил. Но если властям удастся закрыть Telegram, скорее всего, следующими будут сайты со ссылками на Навального.

Серьезное подавление свободы интернета также нанесло бы серьезный ущерб экономике России. ИТ-сектор - одна из очень немногих отраслей, в которых Россия все еще работает на мировом уровне - для хороших и, по общему признанию, гнусных целей. Базирующаяся в Москве «Лаборатория Касперского» производит революционные антивирусные технологии, отчасти за счет набора хакеров и вирусописателей из большого числа талантливых специалистов в России и использования их темных навыков в положительных целях.(США остаются подозрительными и запретили использование программ Касперского в федеральных системах на том основании, что они могут быть использованы российскими шпионами.) А криминальные хакеры были на переднем крае изобретения ботнетов - компьютерных сетей, тайно захваченных хакерами - и в других странах. новаторские интернет-атаки на инфраструктуру, такие как кибератака в декабре 2015 года, в результате которой было отключено электричество более 200 000 человек на западе Украины.

Но атаки российского правительства на свободу интернета уже вызвали серьезную утечку мозгов киберталантов страны на Запад, в том числе Дурова, который был изгнан из ВКонтакте в 2014 году после того, как Кремль потребовал доступа к пользовательским данным.Он переехал в Берлин, чтобы запустить Telegram, который сейчас насчитывает 200 миллионов пользователей по всему миру.

Андреев из Vee Security видит катастрофу в ограничении доступа в Интернет для молодого поколения России. «Без Интернета нет ИТ. Социальные и культурные последствия будут ужасными», - говорит он. «Это безумно глупо. Это похоже на сжигание книг».

хакеров нацелены на вас в социальных сетях

В наши дни Hacker's нацелены практически на кого угодно, от обычного Джо до Марка Цукербурга, изобретателя самой популярной в мире социальной сети, у которого недавно было взломано множество своих учетных записей в социальных сетях.Если это может случиться с Марком, крестным отцом революции в социальных сетях, это может случиться с кем угодно.

Конец мая и начало июня были тяжелыми неделями в мире безопасности социальных сетей. Один хакер опубликовал сотни миллионов украденных учетных данных пользователей в результате пяти серьезных взломов социальных сетей, и десятки знаменитостей и организаций были похищены. И, как вы уже догадались, все они - часть одной истории.

Взломанные сети и утечка учетных данных

Пять основных социальных сетей - LinkedIn, Tumblr, Myspace, Twitter и российский VK - пострадали от утечки учетных данных пользователей.Нельзя сказать, что все они были взломаны за последние несколько недель (например, LinkedIn был взломан в 2012 году), но все они стали предметом серьезных свалок данных на рынках киберпреступников. Хакеры, предположительно ответственные за взлом, Peace_of_Mind (или «Мир») и Tessa88, взимают всего 100 долларов в биткойнах за каждый набор из 100 тысяч учетных данных.

Судя по цифрам, эти свалки данных в совокупности представляют собой одни из самых больших в истории: 160 миллионов из LinkedIn, 68 миллионов из Tumblr, 360 миллионов из Myspace, 171 миллион из VK и 71 миллион из Twitter. Мы не решаемся их суммировать, потому что, вероятно, есть много совпадений (подробнее об этом позже).

Мы не решаемся их суммировать, потому что, вероятно, есть много совпадений (подробнее об этом позже).

Пара хакеров намекнула, что это еще не конец. Хакер Tessa88 сказал, что их следующей целью стал Instagram. В смелом интервью Wired Пис заявил, что у них есть еще данные, которые ждут, чтобы их сбросить. «Примерно еще около 1 млрд пользователей, опять же [из-за нарушений] за тот же период: 2012–2013 годы».

Учетные данные были как с «солью», так и без нее, которая представляет собой тип шифрования пароля (см. Подробное объяснение здесь).Сольтинг включает добавление случайных строк символов в хэш пароля (начальный уровень шифрования с использованием односторонней функции для хранения пароля в виде случайной строки символов). Говоря хакерским языком, дамп данных «с солью» более ценен.

Взлом учетных записей и кибервандализм

Марк Цукерберг был одним из множества знаменитостей и организаций, чьи аккаунты в социальных сетях были взломаны. Среди других громких нарушений были НФЛ, Кайли Дженнер, Лана дель Рей, Tenacious D (группа Джека Блэка), игрок Янки Роб Рефснайдер, Дрейк, Челси Хэндлер, Кит Ричардс, Кэти Перри и Бон Айвер.

В основном хакеры размещали спам и оскорбительные твиты. В аккаунте НФЛ изначально сообщалось, что скончался Роджер Гуделл, вызывающий споры комиссар лиги. После тысяч ретвитов и только после того, как начали поступать противоречивые сообщения, подписчики начали называть мошеннические твиты.

Пример использования: Марк Цукерберг

Итак, как эти две тенденции - взлом сети и взлом учетных записей социальных сетей - сочетаются друг с другом? Это две стороны одной медали или несчастное совпадение? Ответы на этот вопрос можно найти во взломе Марка Цукерберга.

Марк Цукерберг 5 июня на короткое время потерял контроль над своими аккаунтами в Twitter и Pinterest. В одном из ошибочных твитов хакер заявил, что виноват дамп данных LinkedIn. Но возникает очевидный вопрос: как утечка данных LinkedIn в 2012 привела к взлому учетной записи Twitter в 2016 ?

Ах да, повторное использование пароля снова поднимает свою уродливую голову.

Примерно 7 из 10 человек используют те же пароли для учетных записей социальных сетей, что и их корпоративная электронная почта.И очевидно, что многие пользователи используют один и тот же пароль в нескольких социальных сетях. Этот фундаментальный трюизм кибербезопасности объясняет, почему даже взлом Myspace имеет значение и почему Мир и его сообщники могут продавать ваши учетные данные в Интернете с хорошей прибылью.

Peace признает, что повторное использование пароля - одна из основных причин, по которой он может продавать пароли так же дорого, как и он. Когда его спросили, как украденные пароли используются его покупателями, Пис пишет: «Ну, [в] основном они используются для рассылки спама. На этом можно заработать много денег, [а также] продавая частным покупателям, ищущим конкретные цели.Кроме того, повторное использование пароля - как видно из недавних заголовков о захвате аккаунтов высокопоставленными людьми. Многие просто не хотят использовать разные пароли, что позволяет составлять списки Netflix, Paypal, Amazon и т. Д. Для массовых продаж ».

Д. Для массовых продаж ».

Итак, в этом и заключается проблема. Даже набор учетных данных, украденных с Myspace полдесятилетия назад, по-прежнему продается по хорошей цене просто потому, что обычный пользователь плохо защищает пароли.

По словам хакера, взломавшего аккаунт Цукерберга, пароль Марка был «дадада», опять же, на разных платформах.Ой. Чаще всего использовались пароли «123456», «пароль» и «12345».

Не для того, чтобы приставать к г-ну Цукербергу, но если у одного из изобретателей целого мира социальных сетей есть свои собственные проблемы с обеспечением безопасности своих учетных записей в социальных сетях, то кто еще может? Кто в вашей организации подвержен риску? Вы менеджер в социальных сетях? Ваш руководитель отдела ИТ-безопасности? Ваш финансовый директор? Ваш генеральный директор?

Киберпреступники все чаще обращаются к социальным сетям по тем же причинам, что и ваша маркетинговая команда: простота использования, низкая стоимость, масштабируемость и доступность. Киберпреступник имеет дополнительное преимущество в том, что платформы не регулируются и невидимы для служб безопасности.

Киберпреступник имеет дополнительное преимущество в том, что платформы не регулируются и невидимы для служб безопасности.

Люди - самый слабый элемент вашей системы безопасности, и теперь все ваши сотрудники добровольно попадают в эти неуправляемые со стороны ИТ-служб социальные сети, и все это без видимости или контроля со стороны групп безопасности. Согласно Intel McAfee, ваши сотрудники уже сталкиваются с большим количеством киберпреступлений в социальных сетях, чем на любой другой бизнес-платформе, включая электронную почту и обмен файлами.

Вопрос для каждой организации: насколько вы уязвимы? После сотен миллионов утечек учетных данных социальных сетей большинство организаций вынуждены отвечать: «Я не знаю.«Пока они не осознают, что социальные сети - это новая супермагистраль для киберпреступлений, каждая современная организация становится потенциальной жертвой этих типов угроз.

Рекомендации

Несмотря на то, что ИТ-специалисты ничего не могут поделать со взломом учетных записей социальных сетей, существуют способы защитить свой бизнес и учетные записи сотрудников в социальных сетях в любом случае. Самый очевидный, и мы уже сто раз говорили об этом, - это многофакторная аутентификация. Это должно быть стандартной практикой безопасности для всех, кто сегодня находится в сети.Очевидно, Марк Цукерберг и команда НФЛ по социальным сетям не получили записку. Многофакторная аутентификация заставляет любого, кто входит в учетную запись, предоставить код, отправленный на внешнее устройство, или использовать другое стороннее программное обеспечение. Таким образом, для взлома Марка Цукерберга вам потребуются не только его учетные данные, но и его физическое мобильное устройство или стороннее программное обеспечение.

Самый очевидный, и мы уже сто раз говорили об этом, - это многофакторная аутентификация. Это должно быть стандартной практикой безопасности для всех, кто сегодня находится в сети.Очевидно, Марк Цукерберг и команда НФЛ по социальным сетям не получили записку. Многофакторная аутентификация заставляет любого, кто входит в учетную запись, предоставить код, отправленный на внешнее устройство, или использовать другое стороннее программное обеспечение. Таким образом, для взлома Марка Цукерберга вам потребуются не только его учетные данные, но и его физическое мобильное устройство или стороннее программное обеспечение.

Второй совет - избегать повторного использования пароля любой ценой. Мы знаем, что в наши дни, когда у каждого есть несколько десятков логинов, может быть сложно сгенерировать и запомнить уникальные надежные пароли.Мы предлагаем менеджер паролей, который может автоматически генерировать и хранить пароли, например популярные продукты Dashlane и LastPass.

Прежде всего, мы рекомендуем серьезно относиться к безопасности социальных сетей. Эти кражи аккаунтов, вероятно, только верхушка айсберга. Учитывая, что в хакерской среде циркулирует так много украденных учетных данных, можно ожидать, что больше учетных записей будет скомпрометировано. Научитесь защищать себя и, что еще более важно, свой бизнес. Хотя эти захваты аккаунтов были относительно безобидным вандализмом и троллингом, представьте, если бы киберпреступник взорвал ваших [введите количество подписчиков] фальшивым купоном («Половина абонемента НФЛ 2016/7 на следующие 30 минут! футбол ») с последними и лучшими вредоносными программами.Представьте себе катастрофические последствия киберпреступности в масштабе и скорости социальных сетей. Марк Цукерберг, НФЛ и все остальные должны быть благодарны, что не было хуже - гораздо хуже.

Эти кражи аккаунтов, вероятно, только верхушка айсберга. Учитывая, что в хакерской среде циркулирует так много украденных учетных данных, можно ожидать, что больше учетных записей будет скомпрометировано. Научитесь защищать себя и, что еще более важно, свой бизнес. Хотя эти захваты аккаунтов были относительно безобидным вандализмом и троллингом, представьте, если бы киберпреступник взорвал ваших [введите количество подписчиков] фальшивым купоном («Половина абонемента НФЛ 2016/7 на следующие 30 минут! футбол ») с последними и лучшими вредоносными программами.Представьте себе катастрофические последствия киберпреступности в масштабе и скорости социальных сетей. Марк Цукерберг, НФЛ и все остальные должны быть благодарны, что не было хуже - гораздо хуже.

Чтобы узнать больше о том, как защитить вашу организацию от динамических рисков в социальных сетях, ознакомьтесь с техническим документом Социальный захват: пять основных угроз социальных сетей . Для получения информации о том, как ZeroFOX автоматизирует обнаружение и устранение социальных угроз, посетите zerofox. com / платформа .

com / платформа .

Крупнейшие инциденты кибербезопасности 2016 года

1 января 2017 года, это подходящий момент, чтобы взглянуть на последние 12 месяцев и проанализировать крупнейшие взломы 2016 года. Это был, безусловно, худший год для кибербезопасности из-за удивительных количество публично раскрытых утечек данных.

Последним громким событием 2016 года является указ президента Барака Обамы, согласно которому в отместку за кибератаки против многочисленных кибератак на политиков, участвовавших в президентских выборах, было изгнано 35 человек.Российские хакеры взломали системы Национального комитета Демократической партии, Комитета Демократической кампании Конгресса и электронной почты Podesta.

Хакеры, пытаясь повлиять на итоговое голосование, также публично опубликовали частные электронные письма через WikiLeaks. Согласно JAR, опубликованному ФБР и DHS, российские APT-группы APT28 и APT29 были причастны к атакам на президентских выборах 2016 года.

APT29, известный как (Cosy Bear, Office Monkeys, CozyCar, The Dukes и CozyDuke), ворвался в систему партии летом 2015 года.APT28, известный как (Fancy Bear, Pawn Storm, Sofacy Group, Sednit и STRONTIUM), вступил в игру весной 2016 года.

Прошлым летом таинственная группа хакеров, называющая себя Shadow Brokers, взломала арсенал Equation Group. В феврале 2015 года исследователи безопасности в «Лаборатории Касперского» выявили существование хакерской группы Equation Group, которая действует с 2001 года и нацелена практически на все отрасли с помощью сложных вредоносных программ нулевого дня. Исследователи связали Equation Group с Агентством АНБ.

Исследователи объяснили, что Equation Group - это «злоумышленник, превосходящий все известные в плане сложности и изощренности методов»,

В арсенале группы ATP были изощренные хакерские инструменты, на разработку которых, по мнению экспертов, потребовались значительные усилия.

Shadow Brokers безуспешно пытались продать хакерские инструменты и эксплойты на онлайн-аукционе.

В 2016 году эксперты по безопасности обнаружили две утечки данных, от которых Yahoo пострадала в 2012 и 2014 годах.Второй случай, произошедший осенью 2013 года, является самым масштабным, по оценкам экспертов, он затронул один миллиард аккаунтов. Была взломана личная информация пользователей, включая имена, адреса электронной почты, номера телефонов, дни рождения, хешированные пароли, а также контрольные вопросы и ответы. Никаких финансовых данных не было.

В 2016 году Yahoo подтвердила, что в 2014 году произошла еще одна утечка данных из-за спонсируемых государством хакеров, которые получили доступ к 500 миллионам учетных записей пользователей. Скорее всего, эти два нарушения безопасности разделены.

В 2016 году мы участвовали в массовых DDoS-атаках с использованием устройств Интернета вещей, которые создавали серьезные проблемы.

Крупнейшая кибератака, осуществляемая ботнетом Mirai, была нацелена на службу Dyn DNS и затронула огромную часть пользователей Интернета в США, лишив доступа к основным веб-службам, включая Twitter, Reddit, Amazon, Netflix, PayPal, Pinterest, Spotify. и много других.

и много других.

Ботнет Mirai, участвовавший в атаке, состоял из устройств Интернета вещей, таких как цифровые видеорегистраторы, маршрутизаторы и системы видеонаблюдения, что подтверждают эксперты Flashpoint.Эксперты считают, что в атаке участвовало около 20 000 устройств IoT, наводняющих трафик на DNS-хостинг-провайдера Dyn.

«Flashpoint подтвердил, что часть инфраструктуры, ответственной за распределенные атаки типа« отказ в обслуживании »(DDoS) на Dyn DNS, была ботнетами, скомпрометированными вредоносным ПО Mirai. Ботнеты Mirai ранее использовались в DDoS-атаках на блог исследователя безопасности Брайана Кребса «Krebs On Security» и французского провайдера интернет-услуг и хостинга OVH ». гласит анализ, опубликованный Flashpoint: «Вредоносное ПО Mirai нацелено на устройства Интернета вещей (IoT), такие как маршрутизаторы, цифровые видеозаписи (DVR) и веб-камеры / камеры видеонаблюдения, порабощая огромное количество этих устройств в ботнет, который затем используется для проведения DDoS-атак. атаки.«

Рисунок 1. Атака ботнета Mirai на службу Dyn DNS

В 2016 году было раскрыто множество серьезных взломов, которые произошли в прошлом. В целом, миллиард учетных записей питал черный рынок.

- 2012 Взлом LinkedIn затронул около 117 миллионов человек.

- Взлом MySpace выявил 427 миллионов пользователей.

- Утечка данных Tumblr выявила 65 миллионов аккаунтов.

- взлома ВКонтакте выявило 93 миллиона аккаунтов.

- Нарушение безопасности DropBox выявило 69 миллионов учетных записей.

Неясно, кто и как взломал вышеуказанные компании, но таинственный персонаж, использующий онлайн-прозвище Tessa88, был причастен ко всем обстоятельствам, по крайней мере, в продаже огромного массива данных.

Взлом данных Adult Friend Finder выявил более 400 миллионов пользователей. Компания Friend Finder Network, владеющая AdultFriendFinder и другими сайтами для взрослых, была взломана.

В результате утечки данных было обнаружено более 412 миллионов аккаунтов, 339 миллионов из которых были получены от AdultFriendFinder.com и более 15 миллионов «удаленных» учетных записей, которые все еще присутствовали в базе данных.

При внимательном рассмотрении баз данных выяснилось, что 62 миллиона принадлежат Cams.com и 7 миллионов - Penthouse.com, остальные записи принадлежат другим брендам Friend Finder Network.

Почти все пароли к аккаунтам были взломаны из-за неэффективной работы компании по обеспечению безопасности. В данных, просочившихся после утечки данных, были обнаружены даже «удаленные» аккаунты.

В 2016 году мошенники использовали международную систему обмена сообщениями о трансграничных платежах SWIFT, чтобы украсть миллионы долларов из банков по всему миру.

Первое крупное известное кибер-ограбление произошло в феврале против Бангладешского банка; киберпреступники украли 81 миллион долларов.

Это было первое ограбление из длинной цепочки, в мае СМИ объявили вторую и третью жертву хакеров SWIFT. В мае четвертый банк на Филиппинах стал жертвой хакеров SWIFT, и эксперты Symantec подтвердили, что вредоносное ПО использует общий код с инструментами, используемыми группой Lazarus. В июне эксперты организации ISACA подтвердили, что хакеры SWIFT украли 10 миллионов долларов из украинского банка через систему SWIFT.

В апреле хакеры, принадлежащие к коллективу Anonymous Philippines, взломали базу данных Филиппинской комиссии по выборам (COMELEC). Это крупнейшая утечка данных, связанная с правительством, в результате которой были обнаружены записи более 55 миллионов избирателей, опубликованные в Интернете Lulzsec Pilipinas. Архив полон конфиденциальных данных, включая личные и паспортные данные, а также данные отпечатков пальцев, и, к сожалению, не все записи были зашифрованы.

LulzSec Pilipinas выпустила 16 баз данных с веб-сайта Comelec для общего количества 355 таблиц

Утечка данных произошла за несколько недель до национальных выборов на Филиппинах, намеченных на 9 мая.

Аноним Филиппины предупредили COMELEC о необходимости повышения безопасности машин для подсчета голосов.

В ноябре Tesco Bank остановил все онлайн-транзакции после того, как кибер-ограбление затронуло примерно 40 000 его клиентов.

Эта атака останется в истории из-за количества затронутых клиентов и чрезвычайных мер, принятых финансовым учреждением. Банк подтвердил, что примерно 9000 клиентов были украдены с их счетов на сумму до 600 фунтов стерлингов (около 763 долларов США).

Tesco преуменьшила сумму денег, которая была украдена со счетов клиентов, в любом случае банк возместит все убытки и принесла извинения за плохое обслуживание клиентов, которое поддерживало пользователей, которые пытались получить информацию, позвонив в банк в выходные.

President Obama executive order ejected 35 Russians out of US

DNC hackers’ attack was deeper than previously thought

DCCC website redirected donors to a fake contribution page

FBI-DHS JAR report links Russian hackers to Presidential Election hacks

APT28: FireEye uncovered a Russian cyber espionage campaign

APT 29 use Twitter to control its Hammertoss data stealer

Cozy Bear targets NGOs and Think Tanks in post-election attacks

The alleged NSA’s unit The Equation Group has been hacked. Exploits and tools leaked online.

http: // securityaffairs.co / wordpress / 50375 / взлом / анализ-уравнение-группа-hack.html

Yahoo admits one billion accounts exposed in a newly discovered data breach

Yahoo Data Breach, the company confirms the incident that exposed 500M accounts

More than 500,000 IoT devices potentially recruitable in the Mirai Botnet

Massive DDoS attack against Dyn DNS service, how and why

117 Million LinkedIn credentials offered for sale

Hundred Million Stolen MySpace Passwords for sale in the darkweb

Yahoo admits one billion accounts exposed in a newly discovered data breach

100 million credentials from the Russian Facebook VK.com go on sale

Dropbox Data Breach, more than 68 Million account details leaked online

AdultFriendFinder company data breach exposes 412 million accounts

http: // securityaffairs.co / wordpress / 45179 / cyber-Crime / Federal-Reserve-security-breach.html

Anonymous Philippines hacked the COMELEC. It is the biggest government related data breach

Tesco Bank suspended all online transactions due to a cyber heist

ВКонтакте взломано! Утечка 100 миллионов паролей в открытом виде в Интернете

Еще один день, еще одна утечка данных! В настоящее время крупнейшая в России социальная сеть VK.com является последней в серии исторических утечек данных, нацеленных на веб-сайты социальных сетей. Тот же хакер, который раньше продавал дампы данных с MySpace, Tumblr, LinkedIn и Fling.com, теперь продает более 100 миллионов записей VK.com всего за 1 биткойн ( примерно 580 долларов США).

База данных содержит такую информацию, как полные имена ( имен и фамилий), адреса электронной почты, пароли в виде простого текста, информацию о местоположении, номера телефонов и, в некоторых случаях, вторичные адреса электронной почты. Да, пароли в виде простого текста. Согласно Peace, пароли уже были в виде обычного текста, когда VK.com был взломан. Таким образом, если сайт по-прежнему хранит пароли в открытом виде, это может быть реальной угрозой безопасности для его пользователей.

Об утечке данных первоначально сообщила поисковая система LeakedSource, которая получила части базы данных от одного из людей, купивших ее.

Компания уже проанализировала содержимое дампа данных и добавила его в свой сервис. Таким образом, вы можете использовать его поисковую систему, чтобы проверить, не были ли вы скомпрометированы.

Россия в Facebook ВКонтакте.com считается крупнейшей социальной сетью в Европе с более чем 350 миллионами пользователей. Таким образом, этот взлом считается самым большим взломом, с которым когда-либо сталкивался сайт.

Считается, что действительность учетных данных, раскрытых при взломе, была украдена в конце 2012 или начале 2013 года, когда у VK.com было чуть менее 190 миллионов пользователей. Считается, что все утечки данных в LinkedIn, MySpace и Tumblr произошли в течение того же периода, в период с 2012 по 2013 год, когда многие веб-сайты не применяли соответствующие политики веб-безопасности, такие как хеширование и использование паролей.

Хакер по имени Peace ( или Peace_of_mind ) продает набор данных размером более 17 гигабайт на темной веб-площадке The Real Deal всего за 1 биткойн. Согласно LeakedSource, наиболее распространенным паролем, используемым пользователями VK.com, был « 123456 », за которым следуют « qwerty » и « 123123, », которые невероятно легко предугадать.

Эта уязвимость позволяла взломать большинство аккаунтов в социальной сети, в безопасности были только аккаунты с двухфакторной авторизацией (у них нельзя делать восстановление по номеру телефона). Подробно ход работы описан на Habrahabr.

Эта уязвимость позволяла взломать большинство аккаунтов в социальной сети, в безопасности были только аккаунты с двухфакторной авторизацией (у них нельзя делать восстановление по номеру телефона). Подробно ход работы описан на Habrahabr.  Приложение должно предоставить идентификатор клиента, секрет клиента, URI перенаправления и необходимые области.

Приложение должно предоставить идентификатор клиента, секрет клиента, URI перенаправления и необходимые области. Qrl8jChpba4TYKs_1NgQtmW51KPvhgI

Qrl8jChpba4TYKs_1NgQtmW51KPvhgI

com домен. Поэтому для утечки токена OAuth стороннему злоумышленнику потребуется открытое перенаправление в домене #### facebook.com. Поскольку открытые перенаправления обычно считаются уязвимостями с низкой степенью серьезности, их не так уж сложно найти. В этом примере мы будем использовать открытое перенаправление в потоке авторизации Facebook (путем предоставления недопустимого параметра #### scope). Работает это так:

com домен. Поэтому для утечки токена OAuth стороннему злоумышленнику потребуется открытое перенаправление в домене #### facebook.com. Поскольку открытые перенаправления обычно считаются уязвимостями с низкой степенью серьезности, их не так уж сложно найти. В этом примере мы будем использовать открытое перенаправление в потоке авторизации Facebook (путем предоставления недопустимого параметра #### scope). Работает это так: com

com

Клиенту СЛЕДУЕТ использовать параметр запроса «состояние» для доставки этого значения серверу авторизации при выполнении запроса авторизации.

Клиенту СЛЕДУЕТ использовать параметр запроса «состояние» для доставки этого значения серверу авторизации при выполнении запроса авторизации.

«Правительство блокирует небольшие [интернет-ресурсы] с 2014 года», - добавляет он. Если RKN преуспеет с этим блоком, «придут худшие».

«Правительство блокирует небольшие [интернет-ресурсы] с 2014 года», - добавляет он. Если RKN преуспеет с этим блоком, «придут худшие».

В течение почти двух недель этой виртуальной игры в шутку RKN заблокировал более 19 миллионов адресов интернет-протокола, но Telegram всегда оставался на шаг впереди, без устали заимствуя IP-адреса в Интернете, в том числе у Microsoft, Google и Amazon Drive.

В течение почти двух недель этой виртуальной игры в шутку RKN заблокировал более 19 миллионов адресов интернет-протокола, но Telegram всегда оставался на шаг впереди, без устали заимствуя IP-адреса в Интернете, в том числе у Microsoft, Google и Amazon Drive. « Я в восторге. мы смогли выжить в условиях самой агрессивной попытки интернет-цензуры в истории России ». Дуров также призвал сторонников Telegram 22 апреля выбросить из окон бумажные самолетики с сообщениями на них, чтобы выразить свою поддержку. Этот протест вызвал по крайней мере один Активистка Мария Алехина, участница панк-протестной группы Pussy Riot, находится под стражей в полиции.

« Я в восторге. мы смогли выжить в условиях самой агрессивной попытки интернет-цензуры в истории России ». Дуров также призвал сторонников Telegram 22 апреля выбросить из окон бумажные самолетики с сообщениями на них, чтобы выразить свою поддержку. Этот протест вызвал по крайней мере один Активистка Мария Алехина, участница панк-протестной группы Pussy Riot, находится под стражей в полиции. .. Они сделают все, чтобы наказать это неповиновение».

.. Они сделают все, чтобы наказать это неповиновение». безопасность.

безопасность. Министр на роскошной яхте.Ни один из провайдеров не выполнил. Но если властям удастся закрыть Telegram, скорее всего, следующими будут сайты со ссылками на Навального.

Министр на роскошной яхте.Ни один из провайдеров не выполнил. Но если властям удастся закрыть Telegram, скорее всего, следующими будут сайты со ссылками на Навального.

Мы не решаемся их суммировать, потому что, вероятно, есть много совпадений (подробнее об этом позже).

Мы не решаемся их суммировать, потому что, вероятно, есть много совпадений (подробнее об этом позже).

Д. Для массовых продаж ».

Д. Для массовых продаж ». Киберпреступник имеет дополнительное преимущество в том, что платформы не регулируются и невидимы для служб безопасности.

Киберпреступник имеет дополнительное преимущество в том, что платформы не регулируются и невидимы для служб безопасности. Самый очевидный, и мы уже сто раз говорили об этом, - это многофакторная аутентификация. Это должно быть стандартной практикой безопасности для всех, кто сегодня находится в сети.Очевидно, Марк Цукерберг и команда НФЛ по социальным сетям не получили записку. Многофакторная аутентификация заставляет любого, кто входит в учетную запись, предоставить код, отправленный на внешнее устройство, или использовать другое стороннее программное обеспечение. Таким образом, для взлома Марка Цукерберга вам потребуются не только его учетные данные, но и его физическое мобильное устройство или стороннее программное обеспечение.

Самый очевидный, и мы уже сто раз говорили об этом, - это многофакторная аутентификация. Это должно быть стандартной практикой безопасности для всех, кто сегодня находится в сети.Очевидно, Марк Цукерберг и команда НФЛ по социальным сетям не получили записку. Многофакторная аутентификация заставляет любого, кто входит в учетную запись, предоставить код, отправленный на внешнее устройство, или использовать другое стороннее программное обеспечение. Таким образом, для взлома Марка Цукерберга вам потребуются не только его учетные данные, но и его физическое мобильное устройство или стороннее программное обеспечение. Эти кражи аккаунтов, вероятно, только верхушка айсберга. Учитывая, что в хакерской среде циркулирует так много украденных учетных данных, можно ожидать, что больше учетных записей будет скомпрометировано. Научитесь защищать себя и, что еще более важно, свой бизнес. Хотя эти захваты аккаунтов были относительно безобидным вандализмом и троллингом, представьте, если бы киберпреступник взорвал ваших [введите количество подписчиков] фальшивым купоном («Половина абонемента НФЛ 2016/7 на следующие 30 минут! футбол ») с последними и лучшими вредоносными программами.Представьте себе катастрофические последствия киберпреступности в масштабе и скорости социальных сетей. Марк Цукерберг, НФЛ и все остальные должны быть благодарны, что не было хуже - гораздо хуже.

Эти кражи аккаунтов, вероятно, только верхушка айсберга. Учитывая, что в хакерской среде циркулирует так много украденных учетных данных, можно ожидать, что больше учетных записей будет скомпрометировано. Научитесь защищать себя и, что еще более важно, свой бизнес. Хотя эти захваты аккаунтов были относительно безобидным вандализмом и троллингом, представьте, если бы киберпреступник взорвал ваших [введите количество подписчиков] фальшивым купоном («Половина абонемента НФЛ 2016/7 на следующие 30 минут! футбол ») с последними и лучшими вредоносными программами.Представьте себе катастрофические последствия киберпреступности в масштабе и скорости социальных сетей. Марк Цукерберг, НФЛ и все остальные должны быть благодарны, что не было хуже - гораздо хуже. com / платформа .

com / платформа .

и много других.

и много других.