Регистрация домена .ping — Зарегистрировать доменное имя .ping

- Поиск

- Массовый поиск

Частые Вопросы (FAQ) по предзаказу доменов

- ?Зачем нужны новые gTLD? Для чего новое gTLD доменное имя .ping?

Интернет растет с огромной скорость! Более чем 2,2 миллиона пользователей интернета и около 50.000 новых доменов регистрируется каждый день. Ожидается, что глобальная электронная коммерция возрастет на 13,5% в следующие 4 года и достигнет примерно 1.4 триллиона долларов в 2015 году. В существующем пространстве доменов верхнего cpr144449003101 уровня больше нет места, чтобы поддерживать такие темпы роста. Найти подходящее доменное имя gTLD, не расходую на это целого состояния, становится все более сложной задачей для новых предприятий и бизнесов. И по этому ICANN открывает новое пространство доменных имен, выпуская приблизительно 1000 новых расширений gTLD.

- ?Когда .ping будет доступно?

Программа по запуску новых доменов, ICANN New gTLD, идет полным ходом и продолжает прогрессировать.

- ?Почему мне следует сделать сейчас предварительную регистрация нового домена верхнего уровня .ping?

Предварительная регистрация домена .ping позволит нам подать ваш домен на регистрацию, как только это расширение будет доступно для регистрации. Это наилучший метод максимально повысить Ваши шансы на получение желаемого нового домена верхнего уровня .ping. Делая предварительную регистрацию, Вы избавляете себя от беспокойства о том, что можете пропустить нужный момент и это совершенно cpr144449003101 бесплатно, а значит делая предварительную регистрацию Вы ничем не рискуете. Дополнительно, заявки на предварительную регистрацию позволят 101domain.ru держать Вас в курсе изменений по ценам, по срокам и политикам в отношении новых доменов.

К сожалению, 101domain.ru не может гарантировать что домен .ping, заявка на который была подана при помощи предварительной регистрации, будет успешно зарегистрирован.

- ?Взимается ли плата за предварительную регистрацию домена .ping?

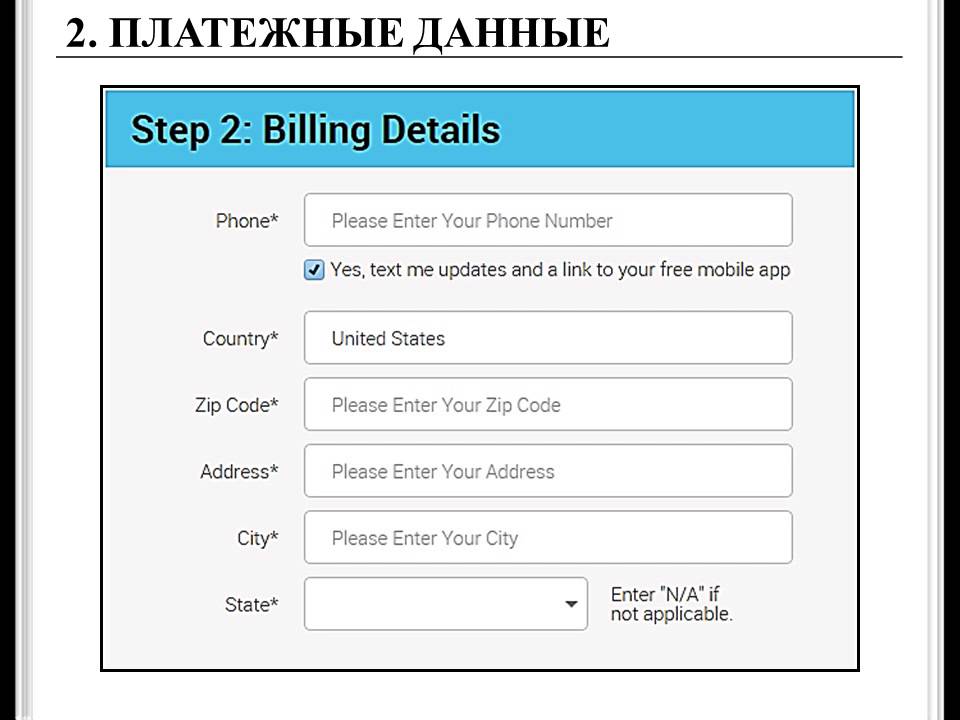

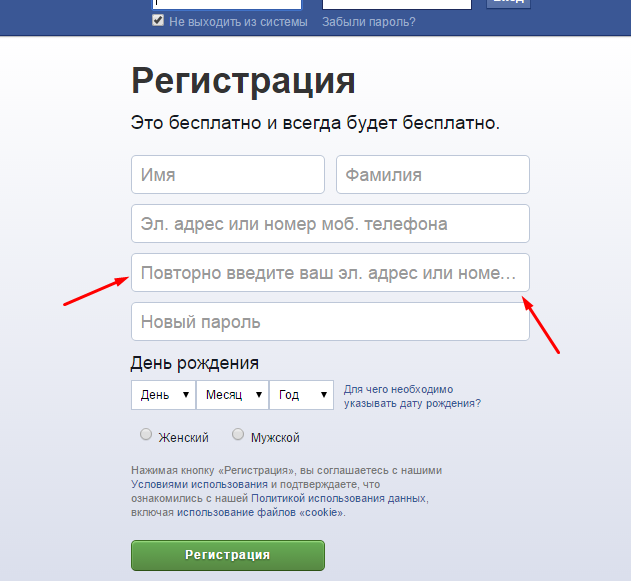

Процесс предварительной регистрации домена .ping совершенно бесплатный. От Вас требуется только указать действующий адрес электронной почты и другую контактную информацию. И только когда новый gTLD домен .ping станет доступен для регистрации и Вы пожелаете его зарегистрировать — от Вас потребуется информация о кредитной карте или другом методе для оплаты за регистрацию нового домена.

Мы можем послать вам электронную почту относительно Вашей предварительной регистрации домена .ping, чтобы получить от Вас подтверждение о заказе. Если cpr144449003101 эта электронная почта не может быть доставлена на указанный Вами адресс, то Ваша учетная запись будет закрыта, а предварительная регистрация аннулирована.

- ?Обязан ли я зарегистрировать домен .

ping, на который я подал заявку на предварительную регистрацию?

ping, на который я подал заявку на предварительную регистрацию?Нет. Предварительная регистрация домена .ping совершенно бесплатна и не несет никаких обязательств. Как только мы получим информацию о правилах регистрации домена .ping, ценах на его регистрацию cpr144449003101 — мы попросим Вас подтвердить Вашу предварительную регистрацию, что позволит Вам изменить простую предварительную регистрацию, которая не несет никаких обязательств, на заявку на регистрацию домена .ping.

- ?Существуют ли какие-то ограничения на предварительную регистрацию домена .ping?

101domain.ru установил лимит в 500 предварительных регистраций доменов .ping на одного пользователя. Это ограничение предназначено для того, чтобы обеспечить равные возможности для наших клиентов cpr144449003101 и предотвратить складирование доменных имен. Любые предварительные регистрации доменов .ping, которые выйдут за рамки этого ограничения, а также создание одним пользователем множества учетных записей будут удалятся.

- ?Уполномочен ли 101Домен осуществлять предварительную регистрацию доменов .ping?

Да, 101domain.ru наделен полномочиями осуществлять предварительную cpr144449003101 регистрацию новых доменов верхнего уровня .ping.

- ?Какова будет стоимость регистрации новых gTLD .ping на год?

Информация о ценах на новые домены gTLD .ping еще не доступна. Все пользователи, которые сделают cpr144449003101 предварительную регистрацию доменов .ping, будут оповещены по электронной почте как только такая информация станет доступной.

- ?Какова последовательность запуска новых доменов верхнего уровня .ping?

После утверждения нового домена верхнего уровня .ping, ICANN установит правила и руководящие принципы, а также последовательность запуска, которая будет определять кто может зарегистрировать новый домен .ping , когда и при каких условиях. Ожидаемая последовательность:

- Стадия для торговых марок Санрайс (Sunrise) для домена .ping — это специальный период, который обеспечивает существующим торговым маркам и владельцам торговых знаков возможность обеспечить их торговые марки соответствующими новыми доменами верхнего уровня.

Плата за регистрацию в этот период обычно выше, так как необходимо проверить все торговые марки и их соответствие регистрируемым доменам.

Плата за регистрацию в этот период обычно выше, так как необходимо проверить все торговые марки и их соответствие регистрируемым доменам. - Период «landrush» — небольшой период регистрации, предназначенный для предприятий и частных лиц, кто не владеет торговыми марками, соответствующими доменным именам, которые они хотят зарегистрировать. Этот период предназначен для популярных и востребованных доменных имен .ping, и наши цены на такие имена значительно выше, чем цена на cpr144449003101 это расширение в ходе общедоступной регистрации. Если поступает больше чем одна заявка на регистрацию «landrush» для одного и того же доменного имени .ping, в этом случае такое доменное имя .ping будет продаваться с аукциона, где заявители смогут выиграть у конкурентов право на регистрацию этого имени.

- Общедоступная регистрация — на этом этапе регистрация доступна для общественности по принципу — первый пришел, первый обслужен. Когда расширение домена .ping зарегистрировано, то это значит что оно официально зарезервировано и зарегистрировано в тот же момент.

- Премиальные имена — Реестр может и будет удерживать доменные имена .ping от открытой регистрации, которые считаются премиальными — те имена, что являются очень востребованными или уникальными. Такие имена с расширением .ping будут, в конечно результате, проданы по наивысшей цене.

- Стадия для торговых марок Санрайс (Sunrise) для домена .ping — это специальный период, который обеспечивает существующим торговым маркам и владельцам торговых знаков возможность обеспечить их торговые марки соответствующими новыми доменами верхнего уровня.

Оставайтесь в курсе информации о доменах.

Подпишитесь на нашу ежемесячную рассылку о новостях мира доменов и специальных предложениях.

Мы ценим вашу конфиденциальность и не будем раскрывать кому-либо ваш адрес электронной почты.

Запрашиваемая страница не найдена!

Тел.: +7-927-370-52-45

г.Пенза, ул. Боровиковского, 46

Категории

- DVD и Книги

-

Запчасти к теннисным столам

- Запчасти к теннисным столам START LINE

- Клей и принадлежности

- Ленты торцевые и Обмотки

-

Мячи

- Мячи 729 FRIENDSHIP

- Мячи BUTTERFLY

- Мячи DHS

- Мячи KINGNIK

- Мячи LION

- Мячи MILKY WAY, YINHE

- Мячи NEOTTEC

- Мячи NITTAKU

- Мячи PALIO

- Мячи SANWEI

- Мячи STIGA

- Мячи SUNFLEX

- Мячи SWORD

- Мячи YASAKA

-

Накладки

- Накладки ANDRO

- Накладки BOMB

- Накладки BUTTERFLY

- Накладки CORNILLEAU

- Накладки DAWEI

- Накладки DHS

- Накладки DONIC

- Накладки DOUBLE FISH

-

Накладки DR.

- Накладки FRIENDSHIP

- накладки GLOBE

- Накладки METEOR

- Накладки NITTAKU

- Накладки PALIO

- Накладки SANWEI

- Накладки STIGA

- Накладки SWORD

- Накладки TUTTLE

- Накладки XIOM

- Накладки YASAKA

- Накладки YINHE, MILKYWAY

- Оборудование для соревнований

-

Обувь

- Кроссовки ADIDAS

- Кроссовки BUTTERFLY

- Кроссовки LI NING

- Кроссовки STIGA

- Кроссовки SWORD

- Кроссовки YASAKA

-

Одежда

- Костюмы

- Носки

- Рубашки, футболки

- Спортивные брюки и штаны

- Толстовки и ветровки

- Шорты

- Юбки

-

Основания

- Основания ANDRO

- Основания BUTTERFLY

- Основания DONIC

- Основания FRIENDSHIP

- Основания MILKY WAY, YINHE

- Основания PALIO

- Основания SANWEI

- Основания SPINLORD

- Основания STIGA

- Основания SWORD

- Основания TIBHAR

- Основания YASAKA

- Основания XIOM

- Очистители, губки, защитные пленки

-

Ракетки и Наборы

- Ракетки BUTTERFLY

- Ракетки CORNILLEAU

- Ракетки LION

- Ракетки NEOTTEC

- Ракетки SWORD

- Ракетки YINHE, MILKY WAY

- Ракетки Всепогодные

- Роботы и тренажеры

-

Сетки

- Сетки DHS

- Сетки MILKY WAY

- Сетки NEOTTEC

- Сетки STIGA

- Сетки SWORD

- Сувениры

-

Сумки ,Чехлы, Рюкзаки, Тубусы

- Сумки и чехлы 61 second

- Сумки и чехлы BUTTERFLY

- Сумки и чехлы CORNILLEAU

- Сумки и чехлы DAWEI

- Сумки и чехлы FRIENDSHIP

- Сумки и чехлы GIANT DRAGON

- Сумки и чехлы MILKY WAY, YINHE

- Сумки и чехлы NEOTTEC

- Сумки и чехлы PALIO

- Сумки и чехлы SANWEI

- Сумки и чехлы STIGA

- Сумки и чехлы SWORD

- Сумки и чехлы TIBHAR

- Текстиль

-

Теннисные столы и чехлы

- Всепогодные столы

- Столы для помещений

- Чехлы для столов

Информация

Главная » Запрашиваемая страница не найдена!

Запрашиваемая страница не найдена!

Диагностика подключения и использование команды «Ping,Tracert»

Требования к использованию

Дата последнего обновления: 04-11-2013 16:49:06 PM 162752

Обзор:

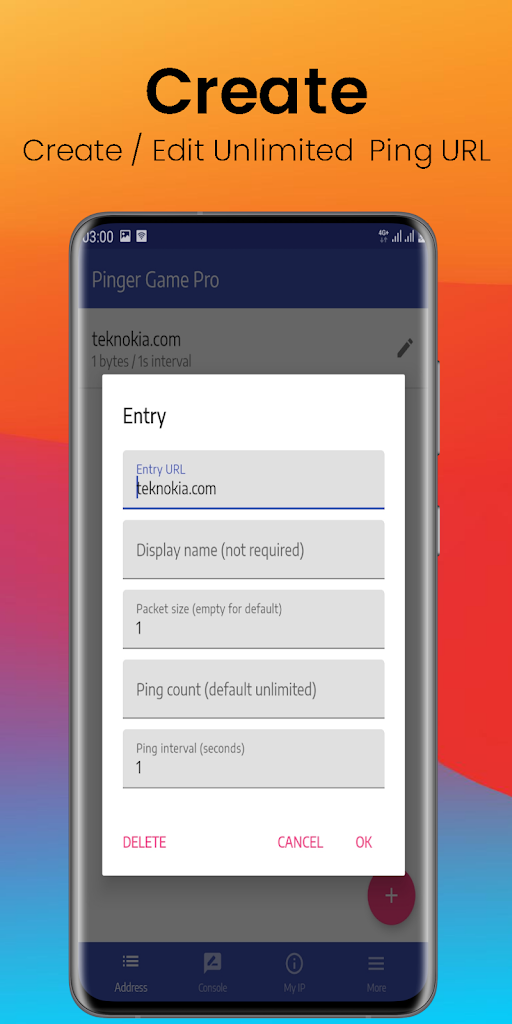

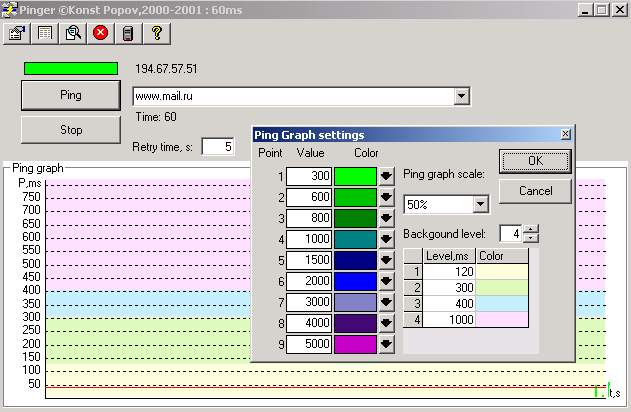

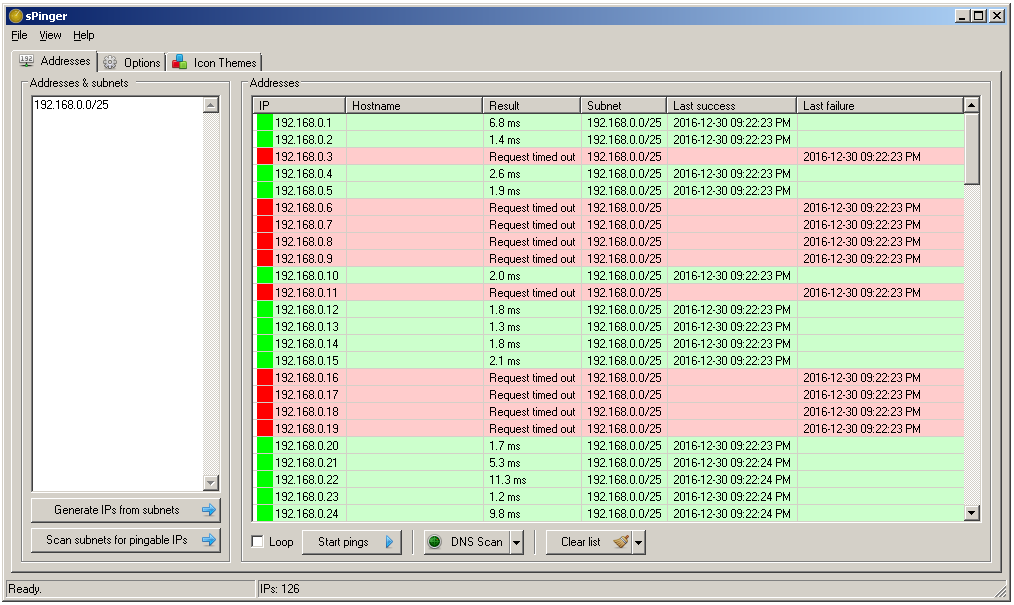

«Ping» (Отправитель пакетов в интернет) является командой, позволяющей проверять соединение между двумя сетевыми узлами посредством отправки пакетов на целевой узел и предоставления отчета о времени, потребовавшемся на получение ответа. Сетевые узлы могут располагаться в локальной сети, широкомасштабной сети, а также по любому адресу в интернете. Вы также можете использовать команду «ping» для проверки IP-адреса или доменного имени.

Сетевые узлы могут располагаться в локальной сети, широкомасштабной сети, а также по любому адресу в интернете. Вы также можете использовать команду «ping» для проверки IP-адреса или доменного имени.

Формат ввода:

Введите слово ping, нажмите клавишу пробел, и далее введите доменное имя/IP-адрес (затем нажмите клавишу Enter для получения ответа).

Пример: В данном случае компьютер будет отправлять пакеты адресу ya.ru

Результат:

Если вы видите список ответов, это означает, что соединение работает. Время указывает вам, насколько быстрым является ваше соединение. Если вместо ответа вы видите ошибку «Превышен интервал ожидания для запроса», это указывает на неисправность соединения между вашим компьютером и доменным имененем.

Как запустить встроенную командую строку

В Windows:

В Windows выберите Пуск -> Служебные Windows -> Командная строка. Перед вами появится окно подобное тому, которое указано ниже. Помимо этого, вы также можете нажать кнопку «Пуск», выбрать команду «Выполнить», ввести «cmd» в текстовое поле и нажать «ОК» или Пуск, выбрать окно поиска и ввести cmd.

Перед вами появится окно подобное тому, которое указано ниже. Помимо этого, вы также можете нажать кнопку «Пуск», выбрать команду «Выполнить», ввести «cmd» в текстовое поле и нажать «ОК» или Пуск, выбрать окно поиска и ввести cmd.

1. Использование команды «Ping» для проверки IP-адреса. (Ping an IP address)

2. Использование команды «Ping» для проверки доменного имени. (Ping a domain name)

В Mac:

Жесткий диск — > Приложения -> Настройки — > Терминал

В Linux:

Откройте окно telnet/TERMINAL.

На iPhone:

http://www.ehow.com/how_5045546_ping-network-iphone.html

Диагностика:

Для понимания какую задачу выполняют эти команды и как именно они помогают в диагностике необходимо ознакомиться с краткой схемой домашней сети и интернет сети. Схема представлена ниже:

Схема представлена ниже:

Разберём итог запуска команды ping ya.ru

Из чего видно, что несколько пакетов размером 32 байта посылалось адресу ya.ru [80.250.250.242].

По ним снята статистика, время за которое пакет провёл расстояние туда и обратно, а также количество отправленных, полученных и пропущенных пакетов.

Это является технической информацией, мы имеем снятую живую статистику по данным.

Запустите для теста у себя на компьютере данную команду чтобы проверить как она работает.

Шаг 1. Схема подключения

Ниже приведена самая распространённая схема домашнего подключения через роутер.

Самая частая, типовая схема подключения интернет провайдера в вашем доме.

На техническом этаже (подвал, крыша) расположено оборудование провайдера (Коммутатор).

Остальное (Домашнее оборудование) расположено у вас в жилом помещении.

На этом шаге самое главное убедится что подключено все правильно: кабели от компьютера к роутеру, от оборудования провайдера к роутеру, ноутбук подключен к сети непосредственно роутера, а не телефона или 3g/4g usb модема.

Примечание: Если ваша домашняя схема отличается от показанной, а перед домашним роутер расположен ещё один роутер то данная инструкция вовсе исказит результат, пожалуйста, осмотритесь и будьте внимательны.

Шаг 2. Схема подключения (глобальной сети)

Ранее, в первом шаге мы ознакомили вас с типовой схемой подключения в многоквартирном доме. Мы её запоминаем оставляем для понимания в дальнейшем. Теперь для ознакомление представлена типовая схема сети самого провайдера и вход в глобальную сеть.

Дома соединены между собой оптоволоконными кабелями через оборудование провайдера (коммутаторы). Вся локальная сеть из домов подключена к главному офису провайдера где уже за каждого пользователя в интернет выходит Маршрутизатор провайдера. Он гораздо больше по размерам и обладает большими мощностями. В свою очередь этот маршрутизатор также получает доступ в глобальную сеть, авторизуется у вышестоящего оборудования ровно как и ваш домашний маршрутизатор и также получает интернет трафик от Глобальной сети.

Ваш домашний маршрутизатор авторизуется у Маршрутизатор провайдера, а Маршрутизатор провайдера авторизуется у Глобальная сеть.

Безусловно где — то на другом конце города/региона/области располагается сервер поиска яндекса. Игровые сервера Mail.ru, различных интернет сайтов и разных компаний, все они разбросаны по разным частям городов/регионов/областей и также через провайдеров или собственными силами подключены к Глобальная сеть.

Теперь когда вы набираете команду ping ya.ru и нажмите Enter. Вы приблизительно понимаете какой путь проходит пакет туда и обратно, прежде чем вернуться к вам.

Помимо этого есть команда tracert.

Взгляните снова на схемы подключения описанные выше и вы сможете понять приблизительный путь любых запросов и интернете, будь то обращение к какому либо сайту или файлу в интернете.

Введите в командной страке tracert ya.ru и нажмите Enter, дождитесь выполнения команды.

Вы получите результат из списка адресов всех возможных доступных для выполнения команды узлов, которые проходит пакет Ping.

Шаг 3. Типовые проблемы и диагностика подключения.

1.Высокий пинг до серверов игры.

2.Прерывается интернет, со стороны провайдера проблемы не обнаружено.

Безусловно это две главные проблемы разобраться в которых поможет эта статья.

Часть 1 Высокий пинг до серверов игры.

Выполнив команду tracert (адрес игрового сервера) и нажав Enter вы сможете просмотреть на каком из узлов сети наблюдается проблема.

Если есть подозрения о том, что именно роутер повышает пинг до серверов, обратите внимание на выполнение команды tracert и посмотрите будет ли высокий пинг именно до адреса роутера и именно до адреса провайдера? Подробнее смотрите ниже

Чтобы более длительно проверить пинг и его статистику потерь, откройте новое окно cmd (командная строка)

Наберите команду ping (проблемный адрес) —t и нажмите Enter

Ещё раз откройте cmd (командная строка) в соседнем (втором, точно таком же окне) наберите ping (второй адрес из команды tracert) —t

Откройте третье окно cmd и наберите ping 192. 168.0.1 —t

168.0.1 —t

И теперь глядя на выполнение команды вы можете в реальном времени смотреть изменение по пингу со стороны обоих разъёмов (wi-fi) модуля у роутера, адреса в глобальной сети расположенны ЗА Основным шлюзом провайдера и ДО Основного шлюза провайдера

Если до адресов 192.168.0.1 и до Основного шлюза провайдера есть высокий пинг. Обратитесь в службу поддержки TP-Link.

Если до адресов 192.168.0.1 и до Основного шлюза провайдера нет проблем с пингом, но они появляются у самого адреса игрового сервера, или ПОСЛЕ шлюза провайдера, (Cм схему Шаг 2) значит и роутер никаким из возможных способов его не повышает, в ином случае вы бы получили результат с куда большими значениями мс (милисекунд).

В этом случае проблема или поломка может находится между Основным шлюзом провайдера и Глобальной сетью. (См Шаг 2) В роутере нет средств и переключателей для изменения параметров на этих узлах.

Сделайте скриншоты выполненных команд или фотографии. Они могут вам понадобится при обращении в отдел поддержки роутера или провайдера.

В этом случае всю собранную статистику сохраните на компьютер и обратитесь к поставщику интернет услуг.

Чтобы остановить выполнение команды, просто закройте окно или нажмите Ctrl + C

Примечание не стоит думать, что проблема может находится между домами, адрес междомовых коммутаторов в данной команде tracert в большинстве случаев указаны не будут, это нормально.

Часть 2 Прерывается интернет, со стороны провайдера проблемы не обнаружено.

Прежде чем решать подобную проблему нужно обнаружить и увидеть разрыв.

Откройте командную строку.

Выполнив команду tracert (ya.ru) и нажав Enter вы получите список узлов которые пройдут интернет пакеты прежде чем дойдут до ya.ru (можно адрес заменить любым адресом в интернете, по желанию)

Наберите команду ping 192. 168.0.1 —t и нажмите Enter

168.0.1 —t и нажмите Enter

Ещё раз откройте cmd (командная строка) в соседнем (втором, точно таком же окне) наберите ping (второй адрес из команды tracert) —t

Компьютер или устройство начнут бесконечно опрашивать доступность роутера параллельно с доступностью Основного шлюза провайдера

В момент когда один из адресов станет недоступным вы увидите строку

“Превышен интервал выполнения запроса”

Если вы наблюдаете нерегулярное появление таких строк, в одно и тоже время ваш браузер не может открыть любую страницу это означает что связь с указанным адресом действительно прервалась.

Чтобы остановить выполнение команды, просто закройте окно или нажмите Ctrl + C

Сделайте скриншоты выполненных команд или фотографии. Они могут вам понадобится при обращении в отдел технической поддержки роутера или провайдера.

Если у проверяемых адресов связь не прерывалась, это может означать только то, что роутер не потерял пакетов ни на входе, ни на выходе из него.

В этом случае проблема или поломка может находится между Основным шлюзом провайдера и Глобальной сетью. (См Шаг 2)

Если у одного из проверяемых адресов наблюдаются потери, свяжитесь отделом технической поддержки Tp-Link мы проконсультируем вас о дальнейших действиях.

российских кибератак, спонсируемых государством, получают доступ к сети, используя стандартные протоколы многофакторной аутентификации и уязвимость PrintNightmare

Официальный сайт правительства США Вот откуда вы знаете

CISA.gov

Услуги

Отчет

Сводка

Многофакторная аутентификация (MFA): основа кибербезопасности

• MFA является одним из наиболее важных методов кибербезопасности для снижения риска вторжений. скорее всего аккаунт скомпрометирован.

скорее всего аккаунт скомпрометирован.

• Каждая организация должна применять MFA для всех сотрудников и клиентов, и каждый пользователь должен подписаться на MFA, когда она доступна.

• Организации, внедряющие MFA, должны пересмотреть конфигурации по умолчанию и изменить их при необходимости, чтобы снизить вероятность того, что изощренный злоумышленник сможет обойти этот контроль.

Федеральное бюро расследований (ФБР) и Агентство по кибербезопасности и безопасности инфраструктуры (CISA) выпускают этот совместный бюллетень по кибербезопасности (CSA), чтобы предупредить организации о том, что спонсируемые российским государством киберсубъекты получили доступ к сети посредством использования протоколов MFA по умолчанию и известная уязвимость. Еще в мае 2021 года российские киберсубъекты, спонсируемые государством, воспользовались неправильно настроенной учетной записью, настроенной на протоколы MFA по умолчанию в неправительственной организации (НПО), что позволило им зарегистрировать новое устройство для MFA и получить доступ к сети жертвы. Затем злоумышленники воспользовались критической уязвимостью диспетчера очереди печати Windows PrintNightmare (CVE-2021-34527) для запуска произвольного кода с системными привилегиями. Российские спонсируемые государством киберпреступники успешно воспользовались этой уязвимостью, нацелившись на неправительственную организацию с помощью Cisco Duo MFA, предоставив доступ к учетным записям в облаке и электронной почте для кражи документов.

Затем злоумышленники воспользовались критической уязвимостью диспетчера очереди печати Windows PrintNightmare (CVE-2021-34527) для запуска произвольного кода с системными привилегиями. Российские спонсируемые государством киберпреступники успешно воспользовались этой уязвимостью, нацелившись на неправительственную организацию с помощью Cisco Duo MFA, предоставив доступ к учетным записям в облаке и электронной почте для кражи документов.

В этом информационном бюллетене представлены наблюдаемые тактики, методы и процедуры, индикаторы компрометации (IOC) и рекомендации по защите от вредоносной киберактивности, спонсируемой российским государством. ФБР и CISA призывают все организации применять рекомендации из раздела «Смягчение последствий» этого бюллетеня, в том числе следующие:

- Внедрить MFA и пересмотреть политики конфигурации для защиты от сценариев «сбой открытия» и повторной регистрации.

- Убедитесь, что неактивные учетные записи отключены единообразно в системах Active Directory и MFA.

- Исправление всех систем. Уделите приоритетное внимание установке исправлений для известных эксплуатируемых уязвимостей.

Для получения более общей информации о вредоносной кибердеятельности, спонсируемой российским государством, см. веб-страницу CISA «Обзор киберугроз в России и рекомендации». Для получения дополнительной информации об угрозе для критически важной инфраструктуры США со стороны спонсируемых государством злоумышленников, а также дополнительных рекомендаций по смягчению последствий, см. совместную работу CSA «Понимание и смягчение спонсируемых государством киберугроз для критической инфраструктуры США», а также веб-страницу Технического руководства CISA Shields Up.

Нажмите здесь, чтобы открыть PDF-версию этого отчета.

Загружаемую копию IOC см. в AA22-074A.stix.

Технические подробности

Действия злоумышленников Примечание: В этом бюллетене используется инфраструктура MITRE ATT&CK® for Enterprise, версия 10. См. в Приложении A таблицу активности субъектов угроз, сопоставленную с тактикой MITRE ATT&CK и методы.

См. в Приложении A таблицу активности субъектов угроз, сопоставленную с тактикой MITRE ATT&CK и методы.

Еще в мае 2021 года ФБР наблюдало, как российские киберсубъекты, спонсируемые государством, получают доступ к НПО, используют уязвимость в протоколах MFA по умолчанию и перемещаются в облачную среду НПО.

Спонсируемые государством киберпреступники из России получили первоначальный доступ [TA0001] к организации-жертве с помощью скомпрометированных учетных данных [T1078] и регистрации нового устройства в Duo MFA организации. Злоумышленники получили учетные данные [TA0006] с помощью подбора пароля методом грубой силы [T1110.001], что позволило им получить доступ к учетной записи жертвы с помощью простого предсказуемого пароля. Учетная запись жертвы была удалена из Duo из-за длительного периода бездействия, но не была отключена в Active Directory. Поскольку параметры конфигурации Duo по умолчанию позволяют повторно зарегистрировать новое устройство для неактивных учетных записей, злоумышленники смогли зарегистрировать новое устройство для этой учетной записи, выполнить требования аутентификации и получить доступ к сети жертвы.

Используя скомпрометированную учетную запись, спонсируемые государством кибер-злоумышленники выполнили эскалацию привилегий [TA0004] путем эксплуатации уязвимости PrintNightmare (CVE-2021-34527) [T1068] для получения привилегий администратора. Актеры также изменили файл контроллера домена c:\windows\system32\drivers\etc\hosts , перенаправляя вызовы Duo MFA на localhost вместо сервера Duo [T1556]. Это изменение помешало службе MFA связаться со своим сервером для проверки входа в MFA — это фактически отключило MFA для активных учетных записей домена, поскольку политика Duo для Windows по умолчанию — «Открыть не удалось», если сервер MFA недоступен. Примечание. «сбой открытия» может произойти с любой реализацией MFA, а не только с Duo.

После эффективного отключения MFA спонсируемые государством киберпреступники смогли успешно пройти аутентификацию в виртуальной частной сети (VPN) жертвы в качестве пользователей без прав администратора и установить подключения по протоколу удаленного рабочего стола (RDP) к контроллерам домена Windows [T1133]. Актеры запускали команды для получения учетных данных для дополнительных учетных записей домена; затем, используя метод, описанный в предыдущем абзаце, изменил файл конфигурации MFA и обошел MFA для этих вновь скомпрометированных учетных записей. Злоумышленники использовали в основном внутренние утилиты Windows, уже присутствующие в сети жертвы, для выполнения этой операции.

Актеры запускали команды для получения учетных данных для дополнительных учетных записей домена; затем, используя метод, описанный в предыдущем абзаце, изменил файл конфигурации MFA и обошел MFA для этих вновь скомпрометированных учетных записей. Злоумышленники использовали в основном внутренние утилиты Windows, уже присутствующие в сети жертвы, для выполнения этой операции.

Используя эти скомпрометированные учетные записи без применения MFA, спонсируемые государством кибер-субъекты из России смогли перемещаться в боковом направлении [TA0008] к облачному хранилищу и учетным записям электронной почты жертвы и получать доступ к желаемому контенту.

Индикаторы компрометацииРоссийские киберсубъекты, спонсируемые государством, выполнили следующие процессы:

-

ping.exe— основной процесс операционной системы Windows, используемый для выполнения команды Transmission Control Protocol (TCP)/IP Ping; используется для проверки сетевого подключения к удаленному хосту [T1018] и часто используется субъектами для обнаружения сети [TA0007].

-

regedit.exe— стандартный исполняемый файл Windows, открывающий встроенный редактор реестра [T1112]. -

rar.exe— средство сжатия, шифрования и архивирования данных [T1560.001]. Кибер-злоумышленники традиционно стремились скомпрометировать протоколы безопасности MFA, поскольку это могло бы предоставить доступ к учетным записям или интересующей информации. -

ntdsutil.exe— инструмент командной строки, предоставляющий средства управления для доменных служб Active Directory. Возможно, этот инструмент использовался для перечисления учетных записей пользователей Active Directory [T1003.003].

Актеры изменили файл c:\windows\system32\drivers\etc\hosts, чтобы предотвратить связь с сервером Duo MFA:

-

127.0.0.1 api-.duosecurity.com

Следующие IP-адреса устройств доступа, используемые субъектами, были идентифицированы на сегодняшний день:

-

45. 32.137[.]94

32.137[.]94 -

191.96.121[.]162 -

173.239.198[.]46 -

157.230.81[.]39

Меры по смягчению последствий

ФБР и CISA рекомендуют организациям помнить об угрозе со стороны спонсируемых государством киберпреступников, использующих стандартные протоколы MFA и выводящих конфиденциальную информацию. Организациям следует:

- Внедрить MFA для всех пользователей без исключения. Перед внедрением организациям следует просмотреть политики конфигурации для защиты от сценариев «сбой открытия» и повторной регистрации.

- Реализовать функции тайм-аута и блокировки в ответ на повторные неудачные попытки входа в систему.

- Обеспечьте одинаковое отключение неактивных учетных записей в Active Directory, системах MFA и т. д.

- Своевременно обновляйте программное обеспечение, включая операционные системы, приложения и микропрограммы, в сетевых ресурсах ИТ. Уделите первоочередное внимание исправлению известных эксплуатируемых уязвимостей, особенно критических и серьезных уязвимостей, которые позволяют выполнять удаленное выполнение кода или отказ в обслуживании на подключенном к Интернету оборудовании.

- Требовать, чтобы все учетные записи с паролем (например, учетная запись службы, учетная запись администратора и учетная запись администратора домена) имели надежные уникальные пароли. Пароли не должны использоваться повторно для нескольких учетных записей или храниться в системе, к которой у злоумышленника может быть доступ.

- Постоянно контролируйте сетевые журналы на наличие подозрительной активности и несанкционированных или необычных попыток входа в систему.

- Внедрить политики предупреждений безопасности для всех изменений в учетных записях/группах с включенной защитой и оповещения о событиях создания подозрительных процессов (

ntdsutil,rar,regeditи т. д.).

Примечание. При подозрении на компрометацию контроллера домена сброс пароля для всего домена, включая учетные записи служб, учетные записи синхронизации Microsoft 365 (M365) и krbtgt — понадобится для удаления доступа акторов. (Для получения дополнительной информации см. https://docs.microsoft.com/en-us/answers/questions/87978/reset-krbtgt-password.html). Подумайте о том, чтобы запросить поддержку у сторонней ИТ-организации для предоставления экспертных знаний по предмету, обеспечения устранения субъекта из сети и предотвращения остаточных проблем, которые могут привести к последующей эксплуатации.

(Для получения дополнительной информации см. https://docs.microsoft.com/en-us/answers/questions/87978/reset-krbtgt-password.html). Подумайте о том, чтобы запросить поддержку у сторонней ИТ-организации для предоставления экспертных знаний по предмету, обеспечения устранения субъекта из сети и предотвращения остаточных проблем, которые могут привести к последующей эксплуатации.

ФБР и CISA также рекомендуют организациям выполнять перечисленные ниже рекомендации, чтобы еще больше снизить риск злонамеренной киберактивности.

Рекомендации по обеспечению безопасности- Развертывание решения для пароля локального администратора (LAPS), принудительное подписание блока сообщений сервера (SMB), ограничение прав администратора (локальные пользователи-администраторы, группы и т. д.) и просмотр конфиденциальных материалов на контроллере домена

Общий ресурс SYSVOL. - Включите расширенные политики ведения журналов, включите ведение журналов PowerShell и убедитесь, что обнаружение вирусов/конечных точек и ответ (EDR) развернуты на всех конечных точках и включены.

- Регулярно проверяйте отсутствие несанкционированных изменений системы, таких как дополнительные учетные записи и ключи Secure Shell (SSH), чтобы обнаружить компрометацию. Чтобы обнаружить эти изменения, администраторы могут использовать программное обеспечение для контроля целостности файлов, которое предупреждает администратора или блокирует несанкционированные изменения в системе.

- Мониторинг журналов удаленного доступа/RDP и отключение неиспользуемых портов удаленного доступа/RDP.

- Запретить нетипичную входящую активность от известных служб анонимизации, включая коммерческие службы VPN и The Onion Router (TOR).

- Внедрите политики списка для приложений и удаленного доступа, которые позволяют системам выполнять только известные и разрешенные программы в соответствии с установленной политикой безопасности.

- Регулярно проверяйте учетные записи административных пользователей и настраивайте контроль доступа в соответствии с концепцией наименьших привилегий.

- Регулярно проверяйте журналы, чтобы убедиться, что новые учетные записи являются законными пользователями.

- Сканировать сети на наличие открытых и прослушиваемых портов и заменять ненужные.

- Сохраняйте исторические журналы сетевой активности не менее 180 дней на случай подозрения на компрометацию.

- Идентифицируйте и создавайте автономные резервные копии для критически важных активов.

- Реализовать сегментацию сети.

- Автоматически обновлять антивирусные решения и решения для защиты от вредоносных программ, а также проводить регулярное сканирование на наличие вирусов и вредоносных программ.

В связи с ростом количества удаленных рабочих сред и использования услуг VPN ФБР и CISA рекомендуют организациям внедрять следующие передовые методы для повышения сетевой безопасности:

- Регулярно обновляйте VPN, устройства сетевой инфраструктуры и устройства, используемые для удаленной работы, с помощью последних исправлений программного обеспечения и конфигураций безопасности.

- По возможности используйте многофакторную аутентификацию для всех VPN-соединений. Токены физической безопасности — это наиболее безопасная форма MFA, за которой следуют приложения для проверки подлинности. Когда многофакторная аутентификация недоступна, требуйте от сотрудников, работающих удаленно, использовать надежные пароли.

- Отслеживайте сетевой трафик на наличие неутвержденных и неожиданных протоколов.

- Уменьшите потенциальные направления атак, прекратив работу неиспользуемых VPN-серверов, которые могут использоваться злоумышленниками в качестве точки входа.

Кибер-злоумышленники часто используют несложные методы для получения начального доступа, которые часто можно смягчить, если сотрудники лучше осведомлены о признаках злонамеренной активности. ФБР и CISA рекомендуют следующие передовые методы повышения безопасности операций сотрудников при ведении бизнеса:

- Обеспечение осведомленности и обучения конечных пользователей.

Чтобы помочь предотвратить целенаправленное мошенничество с использованием социальной инженерии и фишинга, убедитесь, что сотрудники и заинтересованные лица осведомлены о потенциальных киберугрозах и методах доставки. Кроме того, предоставьте пользователям обучение принципам и методам информационной безопасности.

Чтобы помочь предотвратить целенаправленное мошенничество с использованием социальной инженерии и фишинга, убедитесь, что сотрудники и заинтересованные лица осведомлены о потенциальных киберугрозах и методах доставки. Кроме того, предоставьте пользователям обучение принципам и методам информационной безопасности. - Информируйте сотрудников о рисках, связанных с размещением подробной информации о карьере в социальных или профессиональных сетях.

- Убедитесь, что сотрудники знают, что делать и к кому обращаться, если они видят подозрительную активность или подозревают кибератаку, чтобы помочь быстро и эффективно выявлять угрозы и применять стратегии смягчения их последствий.

Запрошена информация

Все организации должны сообщать об инцидентах и аномальной деятельности в ФБР через местное отделение ФБР или круглосуточную службу CyWatch ФБР по телефону (855) 292-3937 или [email protected] и/или круглосуточную службу CISA. Операционный центр: report@cisa. gov или (888) 282-0870.

gov или (888) 282-0870.

ПРИЛОЖЕНИЕ A: Тактика и приемы злоумышленников

См. в таблице 1 тактику и приемы злоумышленников, определенные в этом CSA. См. ATT&CK для предприятий, чтобы узнать обо всех упомянутых тактиках и методах злоумышленников.

Таблица 1. Тактика и методы MITRE ATT&CK

| Тактика | Техника |

|---|---|

| Первоначальный доступ [TA0001] | Действительные учетные записи [T1078] |

| Постоянство [TA0003] | Внешние удаленные службы [T1133] |

| Изменить процесс аутентификации [T1556] | |

| Повышение привилегий [TA0004] | Использование для повышения привилегий [T1068] |

| Уклонение от обороны [TA0005] | Изменить реестр [T1112] |

| Доступ к учетным данным [TA0006] | Brute Force: Подбор пароля [T1110. 001] 001] |

| Сброс учетных данных ОС: NTDS [T1003.003] | |

| Открытие [TA0007] | Обнаружение удаленной системы [T1018] |

| Боковое перемещение [TA0008] | |

| Коллекция [TA0009] | Архивировать собранные данные: Архивировать с помощью утилиты [T1560.001] |

Редакции

15 марта 2022 г.: Начальная версия

Этот продукт предоставляется в соответствии с настоящим Уведомлением и настоящей Политикой конфиденциальности и использования.

Пожалуйста, поделитесь своими мыслями.

Недавно мы обновили наш анонимный обзор продуктов; мы будем рады вашим отзывам.

Killnet эффективно дополняет российские нарративы, но имеет ограниченные DDoS-возможности

Краткий обзор

Это исследование дает оценку технических возможностей пророссийской хактивистской группы Killnet. Путем анализа разведывательных данных из открытых источников и данных службы обмена мгновенными сообщениями в этой статье также показано, как обмен сообщениями Killnet согласуется с российскими информационными нарративами.

Путем анализа разведывательных данных из открытых источников и данных службы обмена мгновенными сообщениями в этой статье также показано, как обмен сообщениями Killnet согласуется с российскими информационными нарративами.

У Killnet отсутствуют возможности для выполнения DDoS-атак с длительным воздействием на сетевую инфраструктуру

Аналитики EclecticIQ оценивают, что группа киберпреступников Killnet обладает ресурсами для успешного проведения кратковременных распределенных атак типа «отказ в обслуживании» (DDoS), но не имеет возможностей для выполнения атак, которые наносят ущерб сетевой инфраструктуре на более длительный период. Аналитики считают, что сторонниками Killnet являются начинающие пользователи с нулевым или ограниченным опытом DDoS-атак, основываясь на анализе данных обмена сообщениями Telegram и отчетов с открытым исходным кодом. Killnet — это пророссийская группа хактивистов, которая, вероятно, была сформирована в феврале 2022 года. С тех пор ее члены преследуют государственные и частные организации в нескольких странах и отраслях, которые они считают враждебными Российской Федерации.

Спонсорство доступно

Как видно из недавних DDoS-атак на организации в Эстонии, Литве или Японии (см. список ниже), группа может быстро объединить свои ресурсы и проводить атаки в соответствии с целями российского государства. OSINT показывает, что атаки оказали минимальное влияние на пострадавшие организации.

- В период с 6 по 8 сентября Killnet взяла на себя ответственность за DDoS-атаки против японского бизнеса и государственных учреждений. Аналитики с умеренной уверенностью считают, что атаки являются ответом на усиление напряженности между Россией и Японией в отношении спора о Курильских островах. [1] Курильские острова представляют собой цепь островов, простирающуюся от японского острова Хоккайдо до южной оконечности российского полуострова Камчатка. 6 июня Россия приостановила безвизовые посещения островов — действие, которое министр иностранных дел Японии осудил как «совершенно неприемлемое».

- 16 августа Эстония демонтировала памятник танку советских времен.

[2] В тот же день Killnet осуществила DDoS-атаки против правительства Эстонии или коммерческих организаций. Луукас Ильвес, заместитель министра цифровой трансформации Министерства экономики и коммуникаций Эстонии, подтвердил DDoS-атаки. Он добавил, что атаки прошли «в основном незамеченными» и что, несмотря на «некоторые короткие и незначительные исключения, веб-сайты оставались полностью доступными в течение дня».[3]

[2] В тот же день Killnet осуществила DDoS-атаки против правительства Эстонии или коммерческих организаций. Луукас Ильвес, заместитель министра цифровой трансформации Министерства экономики и коммуникаций Эстонии, подтвердил DDoS-атаки. Он добавил, что атаки прошли «в основном незамеченными» и что, несмотря на «некоторые короткие и незначительные исключения, веб-сайты оставались полностью доступными в течение дня».[3] - 18 июня Литва запретила ввоз подпадающих под санкции ЕС товаров из России через свою территорию в российский эксклав Калининград[4]. В своем Telegram-канале Killnet призвал российских хактивистов проводить атаки на сетевую инфраструктуру Литвы. 21 июня Литовский национальный центр кибербезопасности (NCSC) предупредил о продолжающейся DDoS-атаке на Безопасную национальную сеть передачи данных, другие государственные учреждения и частные компании Литвы.[5] OSINT предполагает, что атаки оказали лишь незначительное влияние на публичную и частную интернет-инфраструктуру.

[6]

[6]

Публичные заявления политиков и действия западных правительств в поддержку Украины были и почти наверняка останутся триггерами будущих DDoS-атак.

Telegram-канал(ы) Killnet: эхо-камера для русских нарративов и распространения страха, неуверенности, сомнения свидетельство успешных атак – общее распространение Страха, Неуверенности, Сомнения (FUD). Несколько примеров таких сообщений приведены ниже.

13.09.2022 06:02 Хохлы не радуйтесь — вас ждет ядерный пепел

11.09.2022 22:13 […] А давайте представим удар по Киеву ядерным оружием. Не один. И 4 сармата в Киеве… Так что камень на камень… и радиоактивный пепел в сторону Англии и Гейропы

23.08.2022 07:08 Да начнется ад на земле Молдовы. […] Пинг государственной сети застопорится на недели, а потом уж точно прозреют в слезах-

22.07.2022 11:17 Русские идут!

10.07.2022 20:22 Завтра понедельник, пора творить беду

Государственный департамент США [7] и EUvsDisinfo [8], проект Целевой группы Восточной Стратегической Команды Европейского Союза [9], подробно описали распространенные российские дезинформационные нарративы. Аналитики заметили, что сообщения Killnet перекликаются с некоторыми из этих российских нарративов, в частности с нарративами «Хахаганда», «Элита против народа» и «Потеря суверенитета / угроза национальной идентичности». Его цель почти наверняка состоит в том, чтобы взаимодействовать с русскоязычными людьми и, возможно, убеждать («вербовать») единомышленников в России и за ее пределами. Ниже приводится обзор наблюдаемых сообщений и их связь с русскими нарративами:

Аналитики заметили, что сообщения Killnet перекликаются с некоторыми из этих российских нарративов, в частности с нарративами «Хахаганда», «Элита против народа» и «Потеря суверенитета / угроза национальной идентичности». Его цель почти наверняка состоит в том, чтобы взаимодействовать с русскоязычными людьми и, возможно, убеждать («вербовать») единомышленников в России и за ее пределами. Ниже приводится обзор наблюдаемых сообщений и их связь с русскими нарративами:

Хахаганда – дискредитация предполагаемых врагов России доходит до крайности

Повествование о Хахаганде включает в себя использование различных уничижительных слов, видео, музыки и изображений для умаления концепции демократии, демократических процедур и кандидатов. На своем канале Killnet регулярно делится колкими и оскорбительными постами украинских и западных политиков, общественных деятелей и военнослужащих:

21.07.2022 17:09 — Самое полезное, что сделал коронавирус в этом году… У президента США Джо Байдена положительный результат на коронавирус…»

05.

07.2022 23:06 «Владимир Зеленский только что найден мертвым в своем кабинете… Предварительная причина смерти — сердечная недостаточность. […] Когда это сбудется»

Аналитики подчеркивают, что некоторые посты доходят до крайностей и содержат призывы к насилию. В одном из таких примеров председатель, президент и главный исполнительный директор Lockheed Martin Джеймс Д. Тайкле изображен в гробу с подписью

.«это его будущее – и другого у него нет. Соболезнования ему…»

Другие посты еще менее тонкие. По состоянию на 13 сентября около 50 муниципальных депутатов подписали петицию с требованием отставки президента Владимира Путина[10]. В ответ Killnet разместил рядом с угрожающим текстом изображение члена Совета депутатов Ломоносовского муниципального образования.

«Уважаемый Владимир Владимирович Путин. Просим направить эту очкастую обезьяну депутата поближе к Навальному! Если этого не произойдет в ближайшее время, то мы отправим [его] другим путем».

Сообщение ниже относится к генеральному секретарю НАТО Йенсу Столтенбергу.

26.06.2022 21:10 «Забыл познакомить вас с нашим врагом номер 1 — Йенсом Столтенбергом. Этот черт ответит за каждую жизнь русского солдата. А также ответит его семья, его внуки и его сторонники!»

Элита против народа — изображение Killnet как представителя народа », потерявших связь с потребностями «народа». В нескольких сообщениях Killnet повторяет эту мантру, утверждая, что их деятельность направлена не против граждан, а против элит, выступающих против России.

22.08.2022 20:23 – KillNet стоит 24/7, чтобы защитить свой народ […] Братский народ Молдовы, вы не несете ответственности за действия вашего марионеточного коррумпированного правительства. […] Мы выжжем зло раскаленным железом, ЛЮБЫМИ доступными нам средствами. Каждый раз, когда НАШЕЙ стране угрожают политики, мы будем действовать и наносить ущерб.

20.07.2022 08:51 – Беженцы из Украины, сбежавшие в Норвегию, вынуждены стоять в очередях за бесплатной едой. Отмечается, что в городе Ставангере все больше людей просят продовольственной помощи, чтобы выжить. Финансовая поддержка со стороны норвежских властей становится недостаточной. Но это только в Норвегии. Бедные люди

24.06.2022 20:19 – В общем, не хочу больше причинять неудобства мирным гражданам Литвы, они не виноваты, что их правительство бесконтрольно […].

Потеря суверенитета / угроза национальной идентичности

Этот нарратив направлен на то, чтобы представить Украину и другие бывшие советские республики как уже не суверенные, а скорее контролируемые западными государствами. Сообщения Killnet повторяют это повествование:

05.09.2022 13:40 — «Украина — Ошибка 404. […]

1. Исторической территории нет, фактически вымышленная страна.

2.

Нет суверенитета. Полностью под внешним управлением.

3. Нет финансового учреждения: полностью субсидируемый контент извне.

4. отсутствуют органы управления.

5. отсутствует законодательство, соответствующее международному праву.

6. изобретенный язык.

7. никакой идеологии нет, есть только раковая информационная опухоль, вырастившая несколько поколений психически больных людей.

Украина сейчас не государство, а небольшая территория, со своими аборигенами, своими обычаями и несколькими диалектами, которых придерживаются США».

24.08.2022 14:54 – Напоминание от KillNet ко дню независимости Хохлостана.1 Нет больше такой страны, нет такого государства Украина. Есть только украинцы, без родины и флага. Как сказал мой Друг: «Украина — это одна большая психиатрическая больница, в которой сейчас закончились транквилизаторы». Лечить большинство просто не имеет смысла.

Зеленский, вы долго будете морочить и истреблять свой народ?

24.08.2022 00:30 — Сообщение в ответ на заявление Анджея Дуды (президента Польши) о том, что «Крым был и есть частью Украины, как Гданьск или Люблин для Польши […]

Фантазии Дуды.

Крым это уже Россия

Мариуполь Россия.

Херсон Россия.

Донецк Россия

Луганск Россия.

Это факты.

Больше фактов?

Украина уже не такая страна, украинцы остались на безымянной территории. Польша — одна из колоний США с марионеточным правительством».

Этот нарратив часто смешивается с предполагаемой угрозой русской национальной идентичности и ценностям, которая может оказаться под угрозой из-за «прогрессивного западного отношения к правам женщин, этнических и религиозных меньшинств и ЛГБТ-групп, среди прочих[8]».

25.08.2022 14:32 «По Республике Молдова мы насчитали не более 2000 стационарных компьютеров, 7500 смарт-гаджетов на Android и 4 iPhone через провайдера. И эта грязная точка на карте пытается что-то качать против русского медведя. Вероятно, она думает, что ЛГБТ-Европа поможет ей в случае ответа из России.

02.07.2022 20:21 «На самом деле никто из участников киллернета не употребляет «Алкоголь» и другие вещества, негативно влияющие на мозговую деятельность человека. У настоящего мужчины в здоровом теле должен быть здоровый дух. Так что помните об этом, наши дорогие подписчики. Алкоголь/наркотики – это очень плохо!»

24.06.2022 21:00 Сообщение Telegram в ответ на заявление российской группы о выходе из России в связи с вторжением в Украину и выпуск антивоенного видеоклипа 24 июня. [11] Как хорошо, когда такая грязь покидает нашу Великую Страну. Я очень надеюсь, что к 2023 году из России исчезнет все подобное европейскому менталитету половое заражение типа «Little Big»

Killnet кормит российский информационный пузырь, но, вероятно, действует независимо

Аналитики с низкой уверенностью оценивают, что Killnet действует независимо, т. е. его деятельность и обмен сообщениями не контролируются российскими спецслужбами и службами безопасности. Оператор или операторы, стоящие за Killnet, вероятно, повторяют сообщения, полученные от российского медиа-аппарата. В сообщении в середине сентября группа повторяет, что «[они] не являются государственной структурой, [и их] деятельность не оплачивается Президентом Российской Федерации». Аналитики также отмечают, что группа время от времени просит денежной поддержки в виде пожертвований.

е. его деятельность и обмен сообщениями не контролируются российскими спецслужбами и службами безопасности. Оператор или операторы, стоящие за Killnet, вероятно, повторяют сообщения, полученные от российского медиа-аппарата. В сообщении в середине сентября группа повторяет, что «[они] не являются государственной структурой, [и их] деятельность не оплачивается Президентом Российской Федерации». Аналитики также отмечают, что группа время от времени просит денежной поддержки в виде пожертвований.

Тем не менее, нельзя исключать, что обмен сообщениями организован кампанией информационной войны, поддерживаемой российским правительством.

Аналитики заметили Killnet:

- Распространение и репост сообщений из других пророссийских телеграм-групп.

- Ссылка на новостные статьи российских СМИ.

- Рекомендация журналистов, пишущих в пользу политики России.

- Распространение качественно сделанных музыкальных клипов, прославляющих российских хакеров и апеллирующих к воспоминаниям о Великой Отечественной войне Советского Союза против нацистской Германии.

- Делюсь ссылками на пророссийскую радиостанцию в Украине.

В конце концов, вышеперечисленные действия подпитывают информационную стратегию, призванную усилить и оправдать позицию России по Украине, НАТО, западному обществу и другим темам. Количество подписчиков Telegram, просмотров сообщений и ответов свидетельствует о том, что у Killnet солидная база подписчиков. На момент анализа (середина сентября) около 91 000 аккаунтов следили за Telegram-каналом Killnet.

Аналитики отметили падение среднего количества сообщений, размещаемых каждую неделю в летние месяцы. Аналитики предполагают, что Украина набирает обороты на поле боя или операторы Killnet уходят в летний отпуск. Тем не менее, среднее количество просмотров сообщений и ответов оставалось постоянным в течение последних недель, что указывает на наличие активной базы подписчиков.

Рисунок 1. Среднее количество сообщений Telegram в неделю

Рисунок 2. Среднее количество просмотров сообщений и ответов на сообщения в неделю четко согласуется с российским нарративом и его долгосрочными и краткосрочными целями. Группа рассматривает себя как независимую киберармию, которая готова бороться с «врагом» или «злом». Определение зла является изменчивым/поддающимся корректировке и включает всех, кто имеет противоположные Кремлю взгляды, в частности, Украину, страны-члены НАТО или Европы или Соединенные Штаты.

Группа рассматривает себя как независимую киберармию, которая готова бороться с «врагом» или «злом». Определение зла является изменчивым/поддающимся корректировке и включает всех, кто имеет противоположные Кремлю взгляды, в частности, Украину, страны-члены НАТО или Европы или Соединенные Штаты.

Аналитики не верят, что группа в настоящее время обладает техническими возможностями для нанесения значительного вреда организациям с долгосрочным воздействием на сетевую инфраструктуру. OSINT показывает, что прошлые атаки имели ограниченное влияние или не оказывали заметного влияния на бизнес-операции. Вполне вероятно, что малый или средний бизнес, не имеющий возможностей защиты от DDoS, страдает от атак.

Успешные DDoS-атаки на государственные учреждения, частные организации или критически важные объекты инфраструктуры в будущем будут сигнализировать об изменении технических возможностей. Точно так же распространение на другие TTP, такие как порча веб-сайтов или кража данных, означало бы изменение сложности группы. 15 сентября Killnet объявила о наборе «кодировщиков, сетевых инженеров, пентестеров, DDoS’еров, администраторов систем UNIX и Windows, журналистов со связями в СМИ, дизайнеров и социальных инженеров» — потенциальный первый шаг к расширению возможностей групп и видимость.

15 сентября Killnet объявила о наборе «кодировщиков, сетевых инженеров, пентестеров, DDoS’еров, администраторов систем UNIX и Windows, журналистов со связями в СМИ, дизайнеров и социальных инженеров» — потенциальный первый шаг к расширению возможностей групп и видимость.

О EclecticIQ Intelligence & Research Team

EclecticIQ — глобальный поставщик технологий и услуг в области анализа угроз, поиска и реагирования. Группа разведки и исследований EclecticIQ со штаб-квартирой в Амстердаме состоит из экспертов из Европы и США с многолетним опытом работы в области кибербезопасности и разведки в промышленности и правительстве.

Мы будем рады услышать от вас. Отправьте нам свой отзыв по электронной почте [email protected] или заполните опрос аудитории EclecticIQ, чтобы направить наше исследование в вашу приоритетную область.

Структурированные данные

Найдите Analyst Prompt и более ранние выпуски в нашей общедоступной коллекции TAXII для удобного использования в стеке безопасности.

Службы TAXII v1 Discovery: https://cti.eclecticiq.com/taxii/discovery

Пожалуйста, обратитесь к нашей странице поддержки для получения инструкций о том, как получить доступ к каналам.

Вас также может заинтересовать:

Конфликт между Украиной и Россией: Украина предупреждает энергетические предприятия о возможной эскалации кибератак0003

Распознавание лиц ИИ, используемое в войне между Украиной и Россией, подвержено уязвимостям

Приложение

«Россия отменяет безвизовый режим для бывших японцев, проживающих на четырех островах | Новости NHK WORLD-JAPAN», NHK WORLD. https://www3.nhk.or.jp/nhkworld/en/news/20220906_07/ (по состоянию на 12 сентября 2022 г.)

Дж. Хенли, «Эстония сносит памятник танку советских времен на фоне напряженности в России», The Guardian, 16 августа 2022 г. По состоянию на 13 сентября 2022 г. [Онлайн]. Доступно: https://www.theguardian.com/world/2022/aug/16/estonia-removes-soviet-era-tank-monument-amid-russia-tensions-narva

П.

Дэвис, «Эстония подверглась массированной кибератаке на фоне напряженности в отношениях с Россией», euronews, 18 августа 2022 г. https://www.euronews.com/next/2022/08/18/estonia-hit-by-most -обширная-кибератака-с-2007-на фоне-напряженности-с-россией-над-украиной (по состоянию на 12 сентября 2022 г.)

Дэвис, «Эстония подверглась массированной кибератаке на фоне напряженности в отношениях с Россией», euronews, 18 августа 2022 г. https://www.euronews.com/next/2022/08/18/estonia-hit-by-most -обширная-кибератака-с-2007-на фоне-напряженности-с-россией-над-украиной (по состоянию на 12 сентября 2022 г.)А. Ситас, «Калининградские санкции вступят в силу, говорит Литва», Reuters, 18 июня 2022 г. По состоянию на 28 июня 2022 г. [Онлайн]. Доступно: https://www.reuters.com/world/europe/lithuania-says-sanctions-goods-kaliningrad-take-effect-saturday-2022-06-18/

«Интенсивные DDoS-атаки были направлены на несколько компаний и учреждений в Литве». https://lrv.lt/en/news/intense-ddos-attacks-targeted-several-companies-and-institutions-in-lithuania (по состоянию на 28 июня 2022 г.).

NetBlocks [@netblocks], «Подтверждено: показатели показывают нарушение работы правительственных сетей в Литве, поскольку Национальный центр кибербезопасности сообщает о кибератаке типа «отказ в обслуживании», затрагивающей безопасные сети, используемые государственными учреждениями, а также затрагивающей общедоступную и частную интернет-инфраструктуру https ://t.

co/dgsDrJDyxq», Twitter, 27 июня 2022 г. https://twitter.com/netblocks/status/1541430568457572352 (по состоянию на 12 сентября 2022 г.).

co/dgsDrJDyxq», Twitter, 27 июня 2022 г. https://twitter.com/netblocks/status/1541430568457572352 (по состоянию на 12 сентября 2022 г.).«Пять наиболее устойчивых дезинформационных нарративов в России», Государственный департамент США. https://www.state.gov/russias-top-five-persistent-disinformation-narratives/ (по состоянию на 13 сентября 2022 г.).

PE, «5 распространенных прокремлевских дезинформационных рассказов», EU vs DISINFORMATION, 2 апреля 2019 г. https://euvsdisinfo.eu/5-common-pro-kremlin-disinformation-narratives/ (по состоянию на 13 сентября 2022 г. ).

«ЕСВС | Веб-сайт ЕСВС». https://www.eeas.europa.eu/_en (по состоянию на 20 сентября 2022 г.).

T. S. K. CNN Элиза Макинтош, Адриенн Фогт, Адити Сангал, «Российско-украинские новости от 13 сентября 2022 г.», CNN. https://www.cnn.com/europe/live-news/russia-ukraine-war-news-09-13-22/index.html (по состоянию на 16 сентября 2022 г.).

Г.

Аргириу, «Little Big покидает Россию из-за войны в Украине», Новости Евровидения | Музыка | Fun, 26 июня 2022 г. https://eurovisionfun.com/en/2022/06/little-big-leaves-russia-over-war-in-ukraine/ (по состоянию на 12 сентября 2022 г.).

Аргириу, «Little Big покидает Россию из-за войны в Украине», Новости Евровидения | Музыка | Fun, 26 июня 2022 г. https://eurovisionfun.com/en/2022/06/little-big-leaves-russia-over-war-in-ukraine/ (по состоянию на 12 сентября 2022 г.).

*** Это синдицированный блог сети блоггеров по безопасности из блога EclecticIQ, созданный группой исследования угроз EclecticIQ. Прочитайте исходный пост по адресу: https://blog.eclecticiq.com/killnet-efficiently-amplifiers-russian-narratives-but-has-limited-ddos-capabilities

Регистрация российской визы | Россия

►Практика ► Российская виза ► Оформление российской визы

В соответствии с федеральным законодательством РФ все иностранцы, направляющиеся в Россию, должны встать на учет в органах Федеральной миграционной службы России по городу или области, где они находятся, в течение семи календарных дней после прибытия. .

ЧТО ТАКОЕ РЕГИСТРАЦИЯ?

Регистрация вообще рассматривается как анахронизм советского времени, когда власти хотели следить за миграцией людей и ограничивать их передвижение по стране. Даже сегодня гражданам России по-прежнему необходимо регистрироваться при переезде в город, который не является их родным городом более чем на 90 дней. Каждый россиянин также должен иметь «постоянную прописку» в своем родном городе, которая отмечена в его паспорте, чтобы власти знали, куда отправлять налоговые накладные и страховые документы и где физическое лицо находится.

Даже сегодня гражданам России по-прежнему необходимо регистрироваться при переезде в город, который не является их родным городом более чем на 90 дней. Каждый россиянин также должен иметь «постоянную прописку» в своем родном городе, которая отмечена в его паспорте, чтобы власти знали, куда отправлять налоговые накладные и страховые документы и где физическое лицо находится.

Регистрация не совпадает с миграционной картой, которую вы заполняете до приезда. Регистрация представляет собой лист бумаги, который был отделен от более крупного документа. В нем указан адрес, по которому вы были зарегистрированы, и срок регистрации, и он должен быть помечен официальной печатью, чтобы быть действительным.

СКОЛЬКО МОЖНО ОСТАВАТЬСЯ БЕЗ РЕГИСТРАЦИИ В РОССИИ

До марта 2011 года все иностранцы должны зарегистрироваться в течение трех дней после пересечения границы. Например:

Если вы пересекаете границу в понедельник, вам необходимо зарегистрироваться до среды, а в четверг уже могут быть проблемы с законом. 3 календарных дня. Если вы въезжаете в РФ в четверг, ответственность возникает во вторник. 5 календарных дней. Так, по старым правилам иностранец мог ходить без регистрации от 3 до 5 дней, в зависимости от даты въезда.

3 календарных дня. Если вы въезжаете в РФ в четверг, ответственность возникает во вторник. 5 календарных дней. Так, по старым правилам иностранец мог ходить без регистрации от 3 до 5 дней, в зависимости от даты въезда.

С марта 2011 года был объявлен закон, согласно которому иностранцы могут находиться без регистрации на срок до 7 дней . Например:

Если вы пересекаете границу в понедельник, вам нужно зарегистрироваться по новым правилам ко вторнику следующей недели, в среду и уже могут быть проблемы с законом. 9 календарных дней. Если вы въезжаете в РФ в пятницу, ответственность наступает уже во вторник спустя почти две недели. 11 календарных дней.

Каков результат? Если 3-5 дней приехать в Россию без регистрации — это был явно короткий срок, то удовлетворили немногие, что задержались на 9-11 дней — гораздо лучше!

КТО ОТВЕЧАЕТ ЗА ВАШУ РЕГИСТРАЦИЮ

Ответственность (и ответственность) за регистрацию лежит на организации или лице, выдавших вам документы визовой поддержки (приглашение и подтверждение). Если вы останавливаетесь в отеле, отель несет ответственность за вашу регистрацию и должен зарегистрировать вас. Если вы остановились у друзей, они должны зарегистрировать вас в квартире, в которой они живут. Если вы въезжаете в страну несколько раз (по многократной визе), вам необходимо регистрировать визу каждый раз, когда вы возвращаетесь в Россию. Если вы путешествуете из города в город и не задерживаетесь на одном месте более семи рабочих дней, вы не обязаны оформлять визу, но в подтверждение этого вы должны иметь при себе все билеты по маршруту.

Если вы останавливаетесь в отеле, отель несет ответственность за вашу регистрацию и должен зарегистрировать вас. Если вы остановились у друзей, они должны зарегистрировать вас в квартире, в которой они живут. Если вы въезжаете в страну несколько раз (по многократной визе), вам необходимо регистрировать визу каждый раз, когда вы возвращаетесь в Россию. Если вы путешествуете из города в город и не задерживаетесь на одном месте более семи рабочих дней, вы не обязаны оформлять визу, но в подтверждение этого вы должны иметь при себе все билеты по маршруту.

ОФОРМЛЕНИЕ ТУРИСТИЧЕСКОЙ ВИЗЫ

Если вы едете в Россию по российской туристической визе и проживаете в гостинице — гостиница должна вас зарегистрировать по приезду, и обычно они делают это бесплатно, хоть какие-то маленькие или провинциальные гостиницы взимают плату (от 200 до 1000 руб.) за регистрацию — эта плата не является регистрационным взносом, а обычно является оплатой курьеру, который занимается регистрацией. Если вы останавливаетесь в гостевом доме, общежитии или квартире — они, скорее всего, взимают плату за регистрацию или даже не смогут зарегистрировать вашу визу. В этом случае, если вы будете находиться в городе более семи календарных/рабочих дней, мы советуем вам купить регистрацию в визовом агентстве или в другом общежитии, которые иногда предлагают услуги по регистрации. Если вы приобрели визовую поддержку в визовом агентстве, вам следует связаться с ними по поводу вариантов регистрации.

Если вы останавливаетесь в гостевом доме, общежитии или квартире — они, скорее всего, взимают плату за регистрацию или даже не смогут зарегистрировать вашу визу. В этом случае, если вы будете находиться в городе более семи календарных/рабочих дней, мы советуем вам купить регистрацию в визовом агентстве или в другом общежитии, которые иногда предлагают услуги по регистрации. Если вы приобрели визовую поддержку в визовом агентстве, вам следует связаться с ними по поводу вариантов регистрации.

Для оформления российской визы вам будет предложено предоставить:

- ваш паспорт с российской визой

- ваша миграционная карта

Вы будете зарегистрированы в течение 1-2 рабочих дней. После регистрации вам будет выдан листок бумаги с указанием адреса и срока регистрации.

ОФОРМЛЕНИЕ ДЕЛОВОЙ ВИЗЫ

Процедура оформления деловой визы такая же, как и для туристов, с той лишь разницей, что визу можно оформить на срок до трех месяцев.

ПРОБЛЕМЫ С ПОЛУЧЕНИЕМ РЕГИСТРАЦИИ

Основная проблема с российской регистрацией заключается в том, что никто, кажется, полностью не понимает технических особенностей системы, и разные организации по всей стране могут иметь разные взгляды на то, что необходимо.

Если вы путешествуете по туристической визе в Россию , но не планируете останавливаться в гостинице — например, у вас будет поход или проживание с семьей или друзьями — нет четкого определения, что вы должны делать по российскому законодательству . В этом случае люди часто покупают регистрацию в визовых агентствах на весь период пребывания в России (максимум 30 дней по туристической визе).

Вы не обязаны останавливаться в отелях, которые вы указали в своем заявлении на получение визы или в письмах-приглашениях и письмах-подтверждениях, так как вы всегда можете передумать и изменить маршрут своей поездки. Проверить, путешествовали ли вы по России по первоначальному плану, отраженному в документах визовой поддержки, невозможно.

КТО МОЖЕТ ПОПРОБОВАТЬ ВАШУ РЕГИСТРАЦИЮ

Российская полиция фактически не уполномочена запрашивать вашу регистрацию; проверка регистрации является обязанностью Миграционной службы России. Если вас остановила полиция и попросила зарегистрировать вас, вам следует позвонить в посольство, и это должно отбить интерес у полицейских.

Даже на паспортном контроле сотрудники таможни не должны спрашивать вас о регистрации (но вы всегда должны иметь при себе миграционную карту) — их обязанности перечислены в этом регламенте. Однако довольно часто в провинциальных аэропортах просят предъявить регистрацию. Таможенники в московских аэропортах вряд ли попросят показать вашу регистрацию.

Вас не должны просить предъявить регистрацию в поезде.

Некоторые гостиницы в регионах России могут отказать в размещении иностранцу, если он провел несколько дней в России без регистрации. В этом случае вам следует попробовать купить регистрацию или объяснить администрации отеля, что вам не нужно было регистрироваться (т.

ping, на который я подал заявку на предварительную регистрацию?

ping, на который я подал заявку на предварительную регистрацию?

Плата за регистрацию в этот период обычно выше, так как необходимо проверить все торговые марки и их соответствие регистрируемым доменам.

Плата за регистрацию в этот период обычно выше, так как необходимо проверить все торговые марки и их соответствие регистрируемым доменам.

32.137[.]94

32.137[.]94

Чтобы помочь предотвратить целенаправленное мошенничество с использованием социальной инженерии и фишинга, убедитесь, что сотрудники и заинтересованные лица осведомлены о потенциальных киберугрозах и методах доставки. Кроме того, предоставьте пользователям обучение принципам и методам информационной безопасности.

Чтобы помочь предотвратить целенаправленное мошенничество с использованием социальной инженерии и фишинга, убедитесь, что сотрудники и заинтересованные лица осведомлены о потенциальных киберугрозах и методах доставки. Кроме того, предоставьте пользователям обучение принципам и методам информационной безопасности. [2] В тот же день Killnet осуществила DDoS-атаки против правительства Эстонии или коммерческих организаций. Луукас Ильвес, заместитель министра цифровой трансформации Министерства экономики и коммуникаций Эстонии, подтвердил DDoS-атаки. Он добавил, что атаки прошли «в основном незамеченными» и что, несмотря на «некоторые короткие и незначительные исключения, веб-сайты оставались полностью доступными в течение дня».[3]

[2] В тот же день Killnet осуществила DDoS-атаки против правительства Эстонии или коммерческих организаций. Луукас Ильвес, заместитель министра цифровой трансформации Министерства экономики и коммуникаций Эстонии, подтвердил DDoS-атаки. Он добавил, что атаки прошли «в основном незамеченными» и что, несмотря на «некоторые короткие и незначительные исключения, веб-сайты оставались полностью доступными в течение дня».[3] [6]

[6] 07.2022 23:06 «Владимир Зеленский только что найден мертвым в своем кабинете… Предварительная причина смерти — сердечная недостаточность. […] Когда это сбудется»

07.2022 23:06 «Владимир Зеленский только что найден мертвым в своем кабинете… Предварительная причина смерти — сердечная недостаточность. […] Когда это сбудется»