Рабочий софт для взлома, программы для взлома, паролей, страниц, аккаунтов и игр вконтакте (vk.com), одноклассниках и Mail.ru (майл , маил)

General information

Domain Name: | vzlom-soft.com |

Registration Date: | 2019-05-11T13:11:17Z |

Expiration Date: | 2022-05-11T13:11:17Z |

Registrar URL: | Internet Domain Service BS Corp |

Registrar Contact: | |

Hosted In: | |

Safety: | Safe |

Domain Extension: | .com |

IP address: | 104.21.51.221 |

Meta Data Analysis

Website Name:

Рабочий софт для взлома, программы для взлома, паролей, страниц, аккаунтов и игр вконтакте (vk. com), одноклассниках и Mail.ru (майл , маил)

com), одноклассниках и Mail.ru (майл , маил)Website Description:

Website Keywords:

Софт, программы, взлом, взломать, пароль, страницу, аккаунт, вконтакте, одноклассники, майл, маил, mail.ru, игру, онлайн, бесплатно, скачатьRankings

Alexa Rank: | 9381036 |

OverAll Traffic Chart | Search-Engine Traffic Chart |

Security & Safety

Google Safe Browsing: | Safe |

WOT Trustworthiness: | # |

Siteadvisor Rating: | # |

Geographics

City: | |

Country Name: | |

Latitude: | |

Longitude: |

DNS Analysis

| Host | Type | Class | TTL | Target |

vzlom-soft. com com | MX | IN | 14399 | mail.vzlom-soft.com |

| vzlom-soft.com | TXT | IN | 14399 | |

| vzlom-soft.com | SOA | IN | 14399 | |

| vzlom-soft.com | NS | IN | 14399 | dl2.publicdnscontroller.com |

| vzlom-soft.com | NS | IN | 14399 | dl2.freednscontroller.com |

| vzlom-soft.com | A | IN | 14399 |

SEO Analysis

Site Status | Congratulations! Your site is alive. |

Title Tag | The meta title of your page has a length of 236 characters. Most search engines will truncate meta titles to 70 characters. |

Meta Description | The meta description of your page has a length of 212 characters. Most search engines will truncate meta descriptions to 160 characters. |

Google Search Results Preview | Рабочий софт для взлома, программы для взлома, паролей, страниц, аккаунтов и игр вконтакте (vk.com), одноклассниках и Mail.ru (майл , маил) |

Most Common Keywords Test | Your page doens’t have any repeated keywords. |

Keyword Usage | Your most common keywords are not appearing in one or more of the meta-tags above. |

Your page doesn’t have h2 tags. | |

h3 Headings Status | Your pages having these h3 headigs. |

Robots. | Congratulations! Your site uses a «robots.txt» file: https://vzlom-soft.com/robots.txt |

Sitemap Test | Congratulations! We’ve found sitemap file for your website: https://vzlom-soft.com/sitemap.xml |

Broken Links Test | Congratulations! Your page doesn’t have any broken links. |

Image Alt Test | 38 images found in your page and 28 images are without «ALT» text. |

Google Analytics | Your page not submitted to Google Analytics |

Favicon Test | Congratulations! Your website appears to have a favicon. |

Site Loading Speed Test | Your site loading time is around 6.3607878684998 seconds and the average loading speed of any website which is 5 seconds required. |

Flash Test | Congratulations! Your website does not include flash objects (an outdated technology that was sometimes used to deliver rich multimedia content). Flash content does not work well on mobile devices, and is difficult for crawlers to interpret. |

Frame Test | Congratulations! Your webpage does not use frames. |

CSS Minification | Your page having 1 external css files and no file is minified. |

JS Minification | Your page having 5 external js files and no file is minified. |

Как создают программы для взлома аккаунтов. Виды и методы борьбы с ними

- Алексей Кудрявцев

- 26 Янв 2023, 16:56

- 143

- 0

- 1.

Как создают программы для взлома аккаунтов. Виды и методы борьбы с ними

- 1.1. Программы для сбора данных с устройств

- 1.2. Перебор паролей

- 1.3. Как уберечься от взлома

Программы для взлома… Ваш телефон может предоставить хакерам доступ как минимум к платежным реквизитам. За ваш счёт могут совершать покупки и рассылать спам. Противодействовать зловредным программам трудно, нужно внимательно относится к установке любого софта, особенно из незащищённых сетей и сайтов с протоколом http. Использование надёжного VPN-сервиса с шифрованным каналом облегчит вам жизнь и помешает внедрению в пользовательский траффик третьих лиц. Обзоры и сравнения VPN читайте на vsevpn.com.

За ваш счёт могут совершать покупки и рассылать спам. Противодействовать зловредным программам трудно, нужно внимательно относится к установке любого софта, особенно из незащищённых сетей и сайтов с протоколом http. Использование надёжного VPN-сервиса с шифрованным каналом облегчит вам жизнь и помешает внедрению в пользовательский траффик третьих лиц. Обзоры и сравнения VPN читайте на vsevpn.com.

VPN способен защитить по одной подписке все устройства, но с лимитом — от 5 до 10. Есть и неограниченные платные сервисы. Существуют специальные версии для телефонов, и на них чаще всего можно получить бесплатную пробную версию на неделю — отличный способ протестировать защиту сервиса, подключившись с VPN к бесплатному Wi-FI (подробнее: https://vsevpn.com/vpn-dlya-mobilnogo-telefona).

Хотя большинство взломов аккаунтов и происходит с помощью социальной инженерии и фишинга, то есть пользователь, по сути, сам отдаёт пароль в чужие руки, существуют и специальные вредоносные программы, которые могут тихо и незаметно красть пароли. Но их тоже надо как-то сначала установить в систему. В материале мы разберём основные принципы взлома аккаунтов на компьютерах и телефонах, чтобы в дальнейшем вы не попадались на уловки мошенников, зная их приёмы.

Но их тоже надо как-то сначала установить в систему. В материале мы разберём основные принципы взлома аккаунтов на компьютерах и телефонах, чтобы в дальнейшем вы не попадались на уловки мошенников, зная их приёмы.

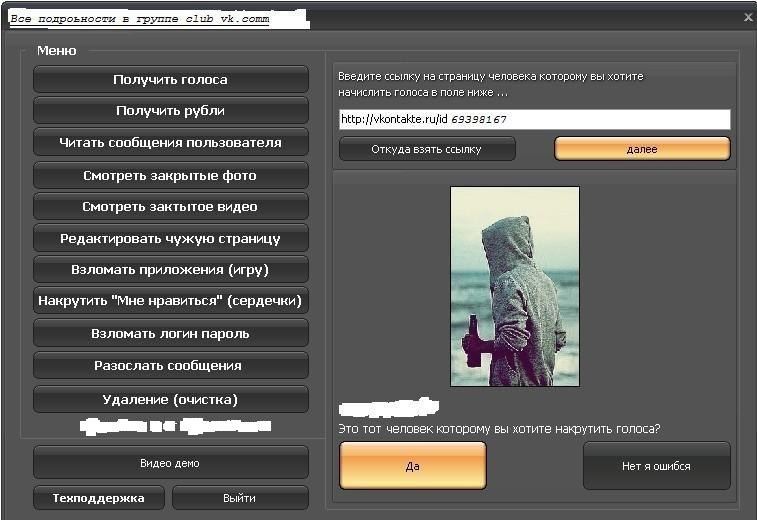

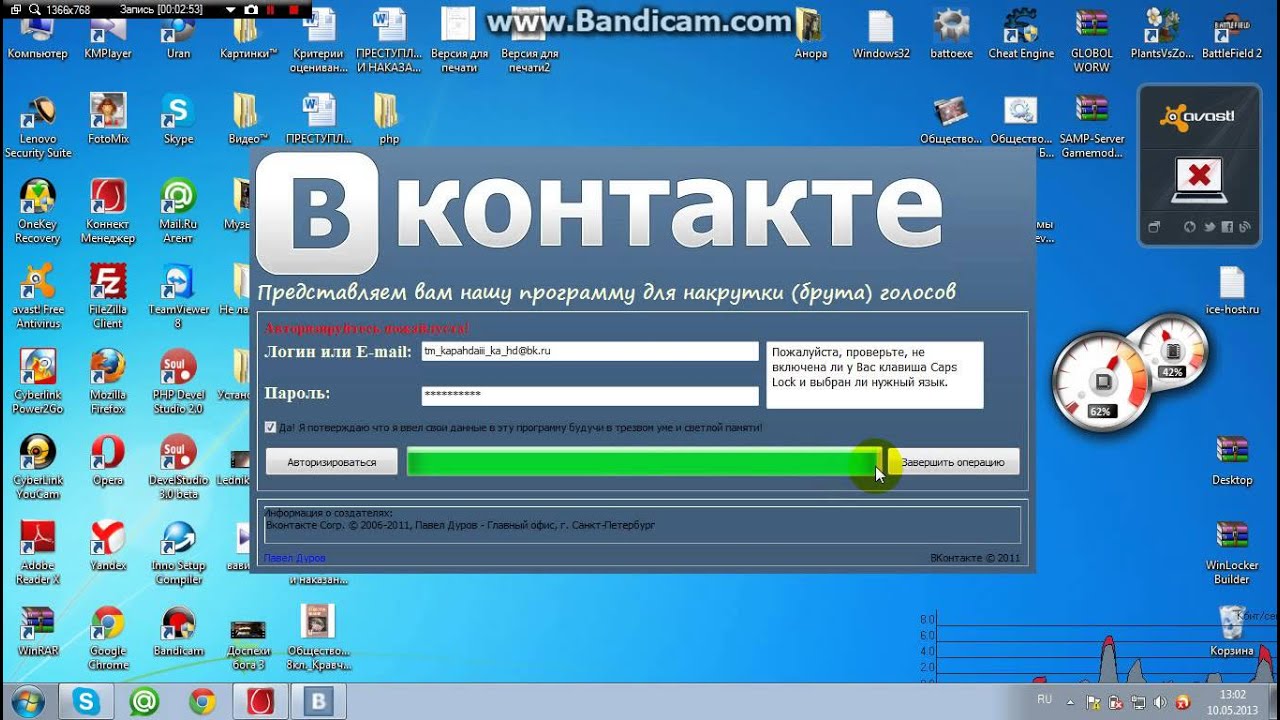

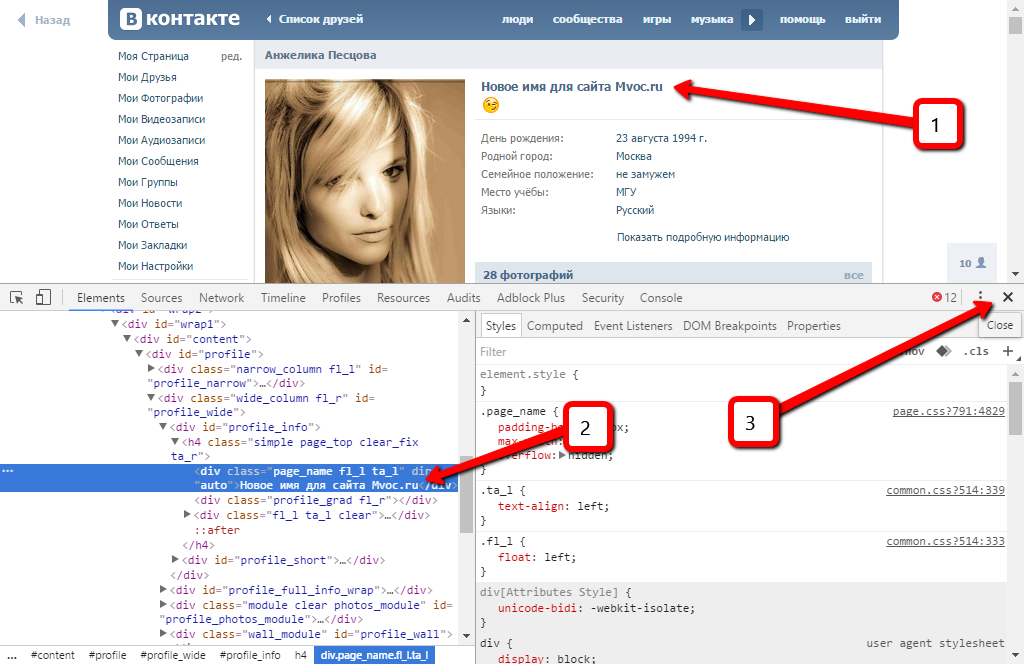

Программы для сбора данных с устройств

Один из самых простых способов перехватить данные пользователя – находиться на его компьютере, смартфоне или планшете. А вот уже доставка программы на устройство происходит либо с помощью социальной инженерии, либо под видом приличного приложения. Нередко установка происходит и из доверенных источников. Например, из Google Play периодически удаляются опасные приложения, которые, тем не менее успевает установить некоторое количество пользователей.

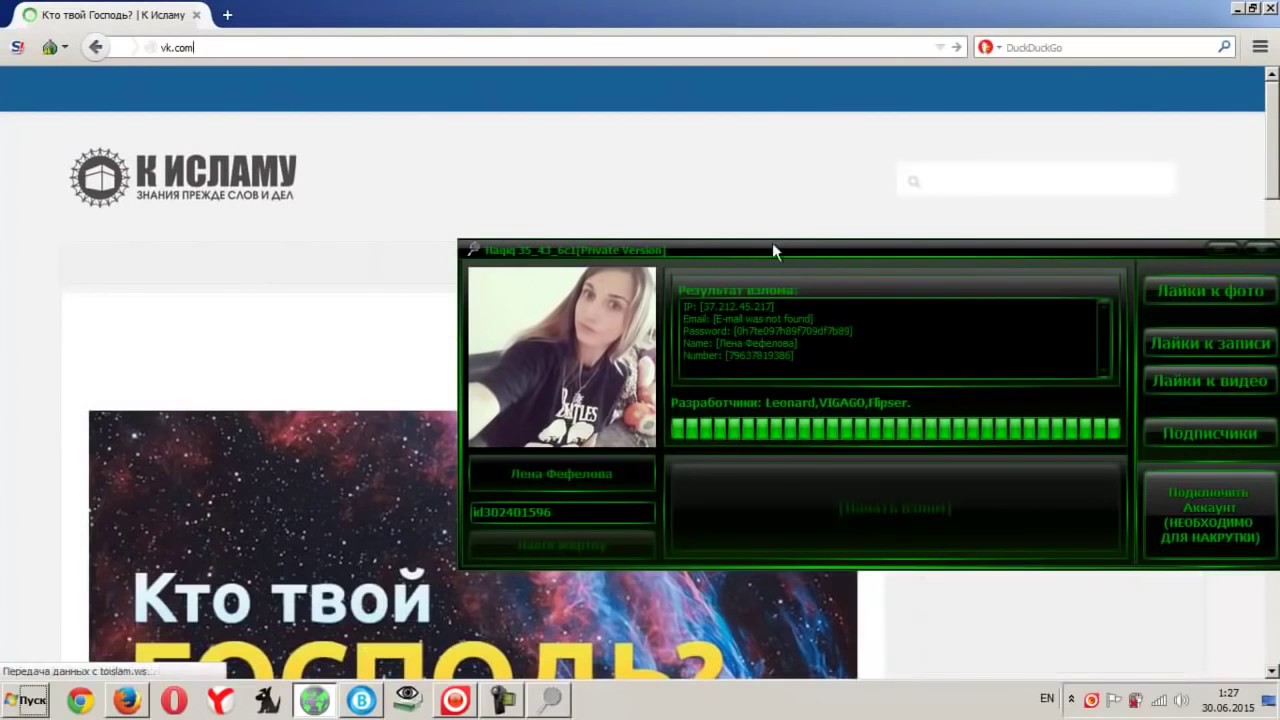

Оказавшись на устройстве пользователя, вредоносная программа может пойти разными путями. Самый простой – слушать нажатия на клавиатуру с привязкой к событиям. Например, после перехода на страницу в ВК пользователь может начать вводить логин и пароль. Программа может уловить эти события и передать данные с клавиатуры злоумышленнику. Если на ПК реализовать такое проще, то мобильных системах гораздо сложнее. Например, штатная клавиатура Андроид не позволяет передавать данные во время ввода. И пока не существует более-менее приличной реализации такого кейлоггера. Но ведь есть и скриншоты. Во время ввода логина и пароля вредоносная программа может делать скриншоты экрана, на которых могут быть подсвечены нажатые клавиши на клавиатуре.

Программа может уловить эти события и передать данные с клавиатуры злоумышленнику. Если на ПК реализовать такое проще, то мобильных системах гораздо сложнее. Например, штатная клавиатура Андроид не позволяет передавать данные во время ввода. И пока не существует более-менее приличной реализации такого кейлоггера. Но ведь есть и скриншоты. Во время ввода логина и пароля вредоносная программа может делать скриншоты экрана, на которых могут быть подсвечены нажатые клавиши на клавиатуре.

Ещё сложнее дела для хакеров обстоят с двухфакторной авторизацией. Даже получив логин и пароль, при попытке входа в аккаунт, будет проведена дополнительная проверка истинности пользователя. Это либо СМС, либо электронное письмо, либо пуш-сообщение. И для перехвата понадобится зловред типа троян, собирающий данные пользователя внутри устройства. Они умеют перехватывать сообщения от системы двухфакторной авторизации таким образом, чтобы пользователь даже не заметил этого. То есть сообщение получено, скопировано, отправлено для взлома аккаунта и тут же удалено с устройства. Незаметная и тихая работа. Единственная сложность для злоумышленника – доставка приложения на устройство. Но тут подключаются самые разнообразные виды обмана.

Незаметная и тихая работа. Единственная сложность для злоумышленника – доставка приложения на устройство. Но тут подключаются самые разнообразные виды обмана.

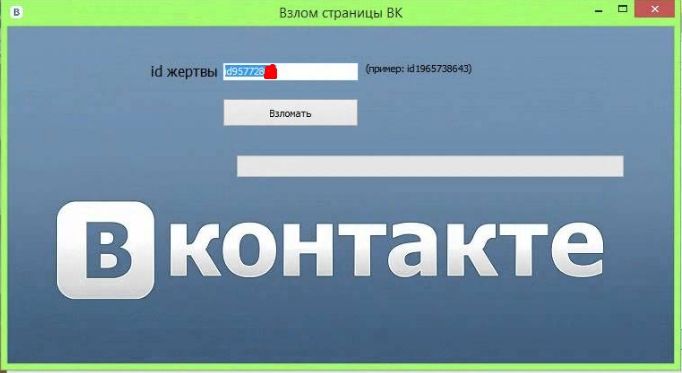

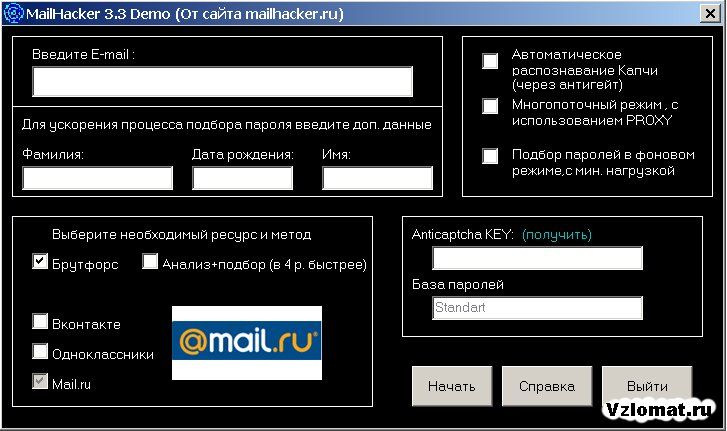

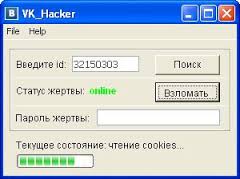

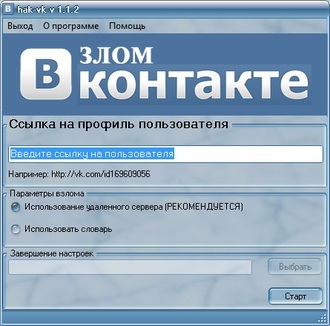

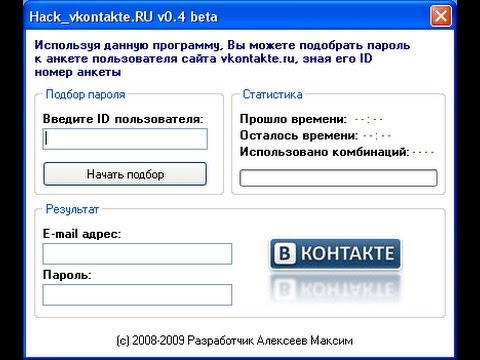

Перебор паролей

Программы для банального перебора паролей хотя и не так эффективны, как другие способы получения доступа, всё же периодически используются. Правда, вкупе с другими способами. Перебор пароля – это просто подстановка самых разнообразных случайных паролей в надежде попасть на работающий. И для того, чтобы повысить эффективность такого способа перебирают пароли по словарю. То есть по заранее заготовленному списку фраз или символов. В состав словаря могут входить различные данные, полученные из открытых источников – девичья фамилия матери, разные форматы даты рождения, интересы ключевые фразы. В общем, всё то, что было «нарыто» на пользователя в процессе подготовки к атаке. А с учётом регулярных утечек данных с самых разных онлайн-платформ и сервисов, хакеры стали включать в словари и данные из этих утечек. Ведь очень часто пользователи применяют одни и те же данные для входа в разные сервисы. Чем значительно упрощают работу злоумышленникам.

Ведь очень часто пользователи применяют одни и те же данные для входа в разные сервисы. Чем значительно упрощают работу злоумышленникам.

Как уберечься от взлома

В первую очередь, использовать разные пароли и логины для разных сайтов и сервисов. Тогда злоумышленники, получив доступ к одному сервису, не получат доступ к другим.

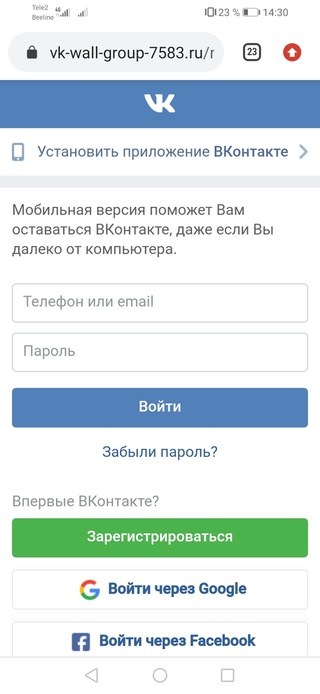

Внимательно смотреть, на каких сайтах происходит авторизация. С помощью фишинга в неизвестность утягивается больше всего паролей пользователей. Если пользователя настойчиво приглашают где-то авторизоваться, стоит обратить внимание на адресную строку. Нередко поддельный сайт отличается от настоящего одной буквой или цифрой.

Не устанавливать приложения из неизвестных источников. Впрочем, при установке из известных тоже стоит приглядывать за установленным приложением. На смартфонах определить проще – они декларируют свои разрешения. А вот для ПК зловреда выявить сложнее. Тут поможет антивирус, через который желательно прогонять все новые программы. В некоторые VPN встраивают антивирусы и сканеры, но чаще всего в них можно встретить блокировщики рекламы и фишинговых сайтов. Сайт либо не откроется вовсе, либо появится предупреждение об опасности ресурса. Плюс сервиса в том, что даже если вы перейдете на опасный сайт, у вас ничего не смогут украсть, ведь трафик дважды зашифрован. Подробнее о VPN для компьютера: https://vsevpn.com/vpn-dlya-pc.

В некоторые VPN встраивают антивирусы и сканеры, но чаще всего в них можно встретить блокировщики рекламы и фишинговых сайтов. Сайт либо не откроется вовсе, либо появится предупреждение об опасности ресурса. Плюс сервиса в том, что даже если вы перейдете на опасный сайт, у вас ничего не смогут украсть, ведь трафик дважды зашифрован. Подробнее о VPN для компьютера: https://vsevpn.com/vpn-dlya-pc.

5 лучших способов интегрировать хакерство роста в свой бизнес?

Мы живем в беспрецедентные времена постоянно развивающегося цифрового ландшафта, и с этими сдвигами появляется весь спектр новой терминологии. Многие из этих понятий становятся неотъемлемой частью нашей речи, но некоторые до сих пор вызывают путаницу, несмотря на широкое употребление. В бизнесе одним из таких понятий является «взлом роста». Каждому стартапу нужны хакеры роста, и под «взломом роста» маркетологи и предприниматели подразумевают наилучший способ развития бизнеса. Но как именно выглядит этот «лучший способ»? Чтобы прояснить это, нам нужно понять историю этого термина.

Термин «хакер роста» был придуман Шоном Эллисом в 2010 году. Шон помогал многим стартапам, таким как Dropbox, расти очень быстро, но всякий раз, когда он покидал стартап, он не мог найти достойную замену своей должности, и вот почему он придумал понятие «вырасти хакером». Он не хотел просто маркетолога или даже выдающегося. Ему нужен был кто-то, кто занимался бы ростом в его точном и самом чистом смысле. Вот где мы находим корень понятия «взлом роста». Это требует определенного мышления ответственного лица, то есть реализации каждой стратегии, разработки каждой техники и использования каждого инструмента на основе стремления к росту. Хакер роста проводит эксперименты, основанные на процессном подходе, чтобы увеличить количество клиентов как можно быстрее. Таким образом, слово «хакерство» в этом контексте является метафорой, которая подразумевает рост определенным, более дешевым и/или более быстрым способом. С момента изобретения этого термина все больше людей стали называть себя хакерами роста, маркетологами роста, маркетологами, ориентированными на данные, или руководителями роста. Они узнали себя в этом мировоззрении и поняли его отличие от традиционного маркетинга. И именно поэтому мы наблюдаем такие впечатляющие результаты роста в таких компаниях, как Airbnb, Uber, Facebook, Instagram и многих других.

Они узнали себя в этом мировоззрении и поняли его отличие от традиционного маркетинга. И именно поэтому мы наблюдаем такие впечатляющие результаты роста в таких компаниях, как Airbnb, Uber, Facebook, Instagram и многих других.

Так что же такого особенного в этом мышлении, направленном на взлом роста, и почему значение этого термина иногда так трудно понять? Во-первых, хакер роста ставит цель выше средств; рост «показателя Полярной звезды» стоит на первом месте, а какой канал, техника или инструмент используются для достижения этого — второстепенная задача. По этой причине крайне важно, чтобы хакер роста обладал сочетанием глубоких знаний и навыков. Что касается навыков взлома роста, знание данных является обязательным, потому что это самый верный способ понять вашу основную проблему и ее корни. Креативный подход к решению проблемы — еще одна необходимая черта хакера роста. Наконец, хакеру роста нужны технические навыки для реализации намеченных решений. Но подождите, значит ли это, что хакеру роста нужно владеть всеми этими навыками? Нет. Ему не нужно быть волшебником во всем, но в любом случае этот человек должен понимать основу, чтобы основную часть сделать самому. Хакер роста должен уметь работать быстро и, следовательно, должен быть максимально независимым. Вот почему для хакера роста важно уметь программировать, управлять данными и проектировать.

Ему не нужно быть волшебником во всем, но в любом случае этот человек должен понимать основу, чтобы основную часть сделать самому. Хакер роста должен уметь работать быстро и, следовательно, должен быть максимально независимым. Вот почему для хакера роста важно уметь программировать, управлять данными и проектировать.

Взлом роста изначально предназначался для стартапов, и он идеально подходит для таких предприятий из-за их ограниченного бюджета и ресурсов. Для этих стартапов взлом роста был средством проложить путь на устоявшийся рынок и бороться с крупными корпорациями. У них не было таких ресурсов и бюджетов, как у их крупных конкурентов, и поэтому им приходилось искать другие способы продвижения своих товаров и услуг. Тем не менее, взлом роста полезен и для крупных компаний. Многие крупные компании считают взлом роста лучшей стратегией 21-го века, поскольку теперь бизнес должен быть гибким, чтобы выигрывать конкуренцию, должен быстро использовать шансы и должен управляться данными, потому что тратить тысячи или миллионы нецелесообразно. евро на основе одной интуиции или инстинкта.

евро на основе одной интуиции или инстинкта.

Итак, теперь давайте посмотрим, как хакерство роста может быть полезно конкретно для вашего бизнеса и какие шаги необходимо предпринять. Любой эффективный взлом роста основан на строгом процессе итерации и масштабируемости. Неважно, стартап вы или крупная организация, B2B или B2C, этот процесс можно настроить и включить в успешную стратегию роста:

1) Придумать минимально жизнеспособный продукт (MVP). Вы должны понимать больше, чем просто функцию продукта. Нужно знать, зачем нужен продукт, кому он нужен и как донести его ценность. С таким подходом в начале у вас больше шансов создать успешный продукт.

2) Установите измеримые цели. Успех стратегии взлома роста заключается в постановке точных и достижимых целей, которые помогут достичь общей цели вашего роста. Этот шаг уменьшит искушение расширить ваше внимание и, таким образом, даст вам время, необходимое для тестирования и улучшения вашего подхода.

3) Проверьте свой подход. Взлом роста и творчество/экспериментирование неразделимы. Тестирование имеет решающее значение, чтобы увидеть, что работает, а что нет. Убедитесь, что ваши тесты просты и компактны, и сохраняйте записи данных, чтобы в дальнейшем реализовывать лучшие комбинации и продолжать свой рост.

Взлом роста и творчество/экспериментирование неразделимы. Тестирование имеет решающее значение, чтобы увидеть, что работает, а что нет. Убедитесь, что ваши тесты просты и компактны, и сохраняйте записи данных, чтобы в дальнейшем реализовывать лучшие комбинации и продолжать свой рост.

4) Проанализируйте свою эффективность. Анализ необходим, если вы хотите достичь ожидаемого прогресса в достижении ваших целей. При записи прогресса в одной области данные также можно использовать для корректировки других областей.

5) Оптимизируйте столько, сколько необходимо. Независимо от того, нужно ли вам использовать совершенно новый подход или обновить существующий, вы должны использовать подход «учись на практике». Успех требует усилий и приходит с ошибками и практикой.

В конце концов, прежде всего вы должны помнить, что взлом роста — это не фиксированная стратегия; это образ мышления, который можно и нужно развивать, если вы хотите добиться впечатляющих результатов в своем бизнесе. Прежде чем отправиться в путешествие по гроуз-хакингу, спросите себя, любопытны ли вы и креативны ли вы по натуре, есть ли у вас востребованный продукт, знаете ли вы своего идеального клиента и умеете ли вы обрабатывать аналитику. Если это о вас, тяжелая работа и решимость позволят вам сделать все остальное.

Прежде чем отправиться в путешествие по гроуз-хакингу, спросите себя, любопытны ли вы и креативны ли вы по натуре, есть ли у вас востребованный продукт, знаете ли вы своего идеального клиента и умеете ли вы обрабатывать аналитику. Если это о вас, тяжелая работа и решимость позволят вам сделать все остальное.

Если вы подумываете о том, чтобы погрузиться в мир взлома роста, вы должны быть уверены, что ваша компания находится в хорошем состоянии для старта. Lean and Sharp поможет вам быстро начать и успешно начать бизнес.

Наемные хакеры Void Balaur продают украденные письма и личную информацию и шпионские цели.

Этот известный злоумышленник рекламирует свои услуги на российских подпольных форумах, насчитывающих более 3500 целей практически на всех континентах.

Бизнес-план этого деятеля, по словам экспертов по безопасности Trend Micro, отслеживающих деятельность Void Balaur, заключается в краже и последующей продаже другим заинтересованным потребителям таких «[…] конфиденциальных и личных данных предприятий и частных лиц .

Void Balaur занимается не только взломом почтовых ящиков электронной почты, но и продажей конфиденциальной личной информации своих целей. Сюда входят данные журнала вышек сотовой связи, паспортные данные, SMS-сообщения и многое другое. Кроме того, Void Balaur, по-видимому, нацелен на многие организации и отдельных лиц, которые могут иметь доступ к очень конфиденциальным данным о людях.

Источник

Целевые лица и организации в различных отраслях (телекоммуникации, розничная торговля, финансы, медицина и биотехнологии), особенно если они имеют доступ к большому количеству личной информации.

Происхождение балаура Бездны

Хотя самое раннее упоминание о балауре Бездны относится к сентябрю 2017 года, считается, что хакерская деятельность этого актера началась в 2015 году. Русскоязычные форумы. В списке этих форумов можно было найти Darkmoney (кардинг), Probiv, Tenec (украденные учетные данные) и Dublikat.

Среди доступных вариантов была бесплатная веб-почта (Gmail, Protonmail, Mail. ru, Яндекс, ВКонтакте), социальные сети (Telegram) и корпоративная электронная почта. Клиентам будут предоставлены копии взломанных почтовых ящиков хакерами.

ru, Яндекс, ВКонтакте), социальные сети (Telegram) и корпоративная электронная почта. Клиентам будут предоставлены копии взломанных почтовых ящиков хакерами.

Как сообщает BleepingComputer, в 2019 году объем услуг группы вырос: компания начала продавать конфиденциальные личные данные граждан России по стартовым ценам от 21 до 124 долларов.

Данные включали паспортную и авиационную информацию, снимки с дорожных камер, данные ГИБДД (штрафы, регистрация автомобиля), регистрацию оружия, судимость, кредитную историю, остаток на банковском счете и выписки вместе с отчетами налоговой службы.

Одно из предположений о том, как Балауры Бездны получили такую информацию, неясно, но власти подозревают, что они подкупили инсайдеров в некоторых телекоммуникационных компаниях.

Недавняя активность

В сентябре 2020 года последняя акция группы была направлена против политических деятелей Беларуси, кандидатов в президенты и члена оппозиционной партии.

В сентябре 2021 года хакеры атаковали «частные электронные адреса бывшего директора разведывательного агентства, пяти действующих министров правительства (включая министра обороны) и двух членов национального парламента восточноевропейской страны»9.

com), одноклассниках и Mail.ru (майл , маил)

com), одноклассниках и Mail.ru (майл , маил) Your

primary keywords should appear in your meta-tags to help identify the topic of your webpage to

search engines.

Your

primary keywords should appear in your meta-tags to help identify the topic of your webpage to

search engines. txt Test

txt Test

com/firebasejs/5.3.0/firebase-app.js

com/firebasejs/5.3.0/firebase-app.js