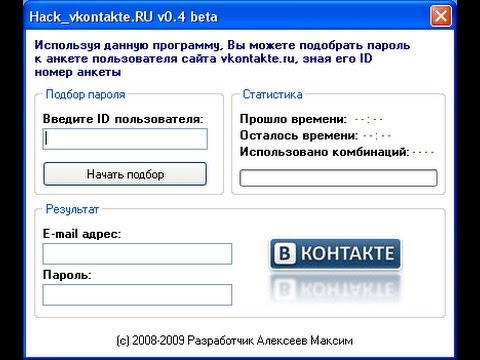

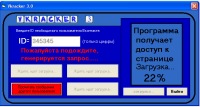

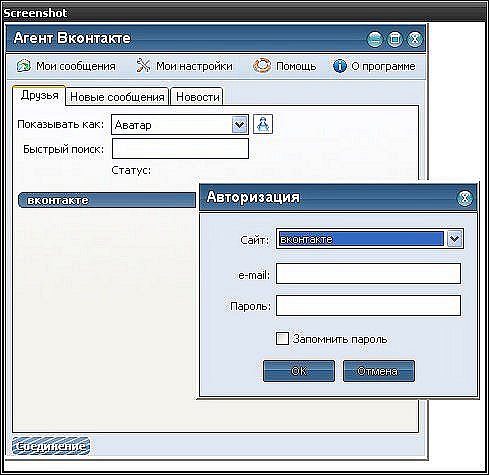

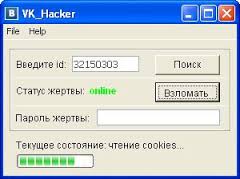

Взлом ВК APK Download 2023 — Free

ВЗЛОМ ВК! КАК ПОЛУЧИТЬ ДОСТУП К ЛЮБОЙ СТРАНИЦЕ? (НЕДОХАКЕРЫ)

НЕДОХАКЕРЫ Lite

КАК ВЗЛОМАТЬ ВК В 2023? Методы Взлома Сайтов. СХЕМА.

Артур Камушкин

😱 ЧЕГО ВЗЛОМАЛ СТРАНИЦУ В ВКОНТАКТЕ ЧЕРЕЗ ТЕЛЕГРАММ БОТ?/ПРОВЕРКА БОТОВ В ТЕЛЕГРАММЕ / РАЗОБЛАЧЕНИЕ

Easy Nails

Вот так хакеры ВЗЛАМЫВАЮТ пароли!

Техно Гарри

ТОП модов ДЛЯ ВК на АНДроИД

NEON GOLD

Как взломать телефон обманщика?|Наказали кидка|Вернули деньги

ksanoks

Как ЗАБЛОКИРОВАТЬ СОЦСЕТИ любого человека?

Харчевников

12 х@акерских приложений для Андроид телефона | хакерфон без рут | Dimon Dev

Dimon Dev

незащищенных видеопотоков: как хакеры злоупотребляют камерами наблюдения — Новости безопасности

08 мая 2018 г.

Электронная почта

Фейсбук

Твиттер

Гугл+

Линкедин

Автор: Trend Micro Forward-Looking Threat Research (FTR) Team Камеры наблюдения с использованием Интернет-протокола (IP) обеспечивают определенные удобства в домах и на предприятиях, прежде всего благодаря их доступности.

С помощью этих устройств родители могут, например, удаленно проверять своих детей в своих домах или персонал компании, чтобы узнать, что происходит в их служебных помещениях и вокруг них. Однако их удобство использования, как правило, достигается за счет безопасности, что приводит к таким проблемам, как уязвимости и ошибки конфигурации. А если серьезно, этот компромисс также привел к некоторым последствиям, которые мы наблюдали: хакеры получали доступ к камерам для записи видео, продавали доступ к камерам другим сторонам или даже использовали камеры для слежки за магазинами и сбора информации о кредитных картах. от ничего не подозревающих клиентов.

С помощью этих устройств родители могут, например, удаленно проверять своих детей в своих домах или персонал компании, чтобы узнать, что происходит в их служебных помещениях и вокруг них. Однако их удобство использования, как правило, достигается за счет безопасности, что приводит к таким проблемам, как уязвимости и ошибки конфигурации. А если серьезно, этот компромисс также привел к некоторым последствиям, которые мы наблюдали: хакеры получали доступ к камерам для записи видео, продавали доступ к камерам другим сторонам или даже использовали камеры для слежки за магазинами и сбора информации о кредитных картах. от ничего не подозревающих клиентов. Вопрос открытых камер наблюдения, по понятным причинам, не волнует большинство людей по той простой причине, что большинство людей не владеют и не используют камеры наблюдения. Но этот всплеск хакерской активности с использованием камер может на самом деле затронуть больше людей, чем ожидалось.

Несмотря на конфиденциальность изображений и информации, снятых с незащищенных камер, мы считаем, что это не дело рук опытных хакеров. Во-первых, услуги, связанные со злоупотреблением IP-камерами наблюдения и другими устройствами, подключенными к Интернету вещей (IoT), часто рекламируются не в даркнетах или частях Интернета, доступных только через специализированные инструменты защиты анонимности, а в общедоступные социальные сети, такие как VK.com. Программное обеспечение и инструменты, используемые для регистрации сети и получения доступа к камерам, также общедоступны. Кроме того, платежные средства, используемые для транзакций, часто не являются анонимными. Мы также заметили, что, поскольку камеры часто используют пароли по умолчанию или потоковое видео без аутентификации, большая часть действий, связанных с незащищенными камерами, не требует специальных знаний или продвинутых навыков взлома.

Актеры андеграунда и сценаристы в роли детишек

Судя по всему, этим занимаются хакеры, будь то опытные или детишки со сценариями, ради развлечения. Информация о незащищенных камерах или камерах с известными паролями широко распространяется в разделах «Веселье» подпольных форумов или в специальных пранк-группах в определенных социальных сетях. В одном сообщении на форуме hxxps://blackbiz[.]in/threads/baza-ip-veb-kamer[.]20364 говорится, что целых 2000 открытых IP-камер подключены к кафе, больницам, офисам. , склады и другие места. На другом сайте участники группы hxxps://vk[.]com/camerasdragorock может делиться и смотреть видео с незащищенных камер, а также разыгрывать камеры.

Рисунок 1. Примеры постов, посвященных выставленным камерам

Примеры постов, посвященных выставленным камерам

Хакеры обычно разыгрывают камеры, проигрывая различные аудиозаписи или даже взаимодействуя с людьми в видеороликах. Видео розыгрышей с камерой часто публикуют в специальных группах социальных сетей, чатах приложений для обмена сообщениями и на каналах YouTube, где они набирают сотни тысяч, даже миллионы просмотров. Некоторые розыгрыши выполняются на основе запросов в комментариях к предыдущим видео, а некоторые имеют броские заголовки, такие как «объявление ядерной войны в Соединенных Штатах» hxxps://www[.]youtube[.]com/watch?v=Ka-DsDZgAM4 .

Если мы посмотрим на рынок незащищенных камер на уровне сценария для детей, в частности, на специальные группы в социальных сетях, то станет очевидным несколько основных моментов: камеры, которые раскрывают личную жизнь, и потоковые камеры с платных сайтов для взрослых пользуются большим спросом. , а камеры, связанные с физической безопасностью, предоставляются бесплатно и используются в качестве инструментов для разминки или продвижения группы.

Рис. 2. Пример сообщения с открытой камерой

Однако среди всего этого веселья и игр есть андеграундные актеры и сценаристы, которые на самом деле не шутят. Помимо простого розыгрыша за счет других, у этих хакеров есть и способ заработать деньги. По сути, некоторые подпольные деятели помогают сценаристам автоматизировать процесс взлома и раскрытия видеопотоков камер или даже использовать эти устройства IoT для злонамеренных действий, таких как распределенные атаки типа «отказ в обслуживании» (DDoS), скрытый майнинг криптовалюты и даже финансовые преступления.

Используемое программное обеспечение

Большинство этапов жизненного цикла незащищенных устройств автоматизированы для выполнения в масштабе. На некоторых этапах субъекты используют известные сервисы или даже легитимные программные продукты.

Они часто используют собственное программное обеспечение, такое как SquardCam, вместе с хорошо известными инструментами тестирования на проникновение, такими как masscan и RouterScan.

Рис. 3. Жизненный цикл открытых устройств

Также есть пошаговые инструкции на подпольных форумах, в специальных группах в соцсетях и на YouTube-каналах. Из-за доступности этих руководств почти любой, кто хочет запрыгнуть на подножку открытой камеры, может легко это сделать.

Руководства обычно описывают первые три этапа жизненного цикла, оставляя хакерам возможность проявить творческий подход на последнем этапе. Однако часто злоупотребляют и другими этапами. В ходе нашего исследования мы обнаружили, что некоторые программы, распространяемые как программы для взлома камер, содержат вредоносное ПО, которое может повлиять на самих пользователей. Это просто доказывает, что даже на рынке незащищенных камер среди воров нет чести.

Однако часто злоупотребляют и другими этапами. В ходе нашего исследования мы обнаружили, что некоторые программы, распространяемые как программы для взлома камер, содержат вредоносное ПО, которое может повлиять на самих пользователей. Это просто доказывает, что даже на рынке незащищенных камер среди воров нет чести.

Процесс покупки и возможности

В социальных сетях существует множество «магазинов фотоаппаратов» и платных групп, посвященных незащищенным камерам. Одна бизнес-модель предполагает платное членство в группе, которое обычно стоит несколько долларов США для каждого члена. Например, пожизненное членство в Cam Over hxxps://vk[.]com/cam_over , группе ВКонтакте для камер для взрослых с более чем 500 участниками, стоит около 3 долларов США.

Рисунок 5. Группа камер ВКонтакте с платным членством

Однако наиболее распространенным подходом является модель оплаты за камеру (PPC) или модель оплаты за пакет (PPP). В соответствии с этой моделью цены обычно колеблются от 1,5 до 5 долларов США за единицу товара и могут стоить менее 1 доллара США за товары со скидкой.

В соответствии с этой моделью цены обычно колеблются от 1,5 до 5 долларов США за единицу товара и могут стоить менее 1 доллара США за товары со скидкой.

Рисунок 6. Публикация пакета камер, связанного с потоковой передачей контента для взрослых

Некоторые фотомагазины и группы разрешают покупать предварительно записанные видео вместо того, чтобы просто продавать доступ к камерам. Эта услуга дает злоумышленникам возможность использовать незащищенные камеры для вымогательства или шантажа жертв или использовать устройства в других преступлениях и действиях, таких как шпионаж и операции по краже данных.

Возможное использование и последствия

Учитывая, что IP-камеры являются устройствами Интернета вещей, существует несколько очевидных способов злоупотребления ими. Среди них майнинг криптовалюты, который является относительно безобидным способом монетизации скомпрометированных ресурсов. Однако более серьезные последствия могут возникнуть в результате использования уязвимых устройств в качестве промежуточных точек для атак на сторонние инфраструктуры, которые могут быть запущены для сокрытия криминалистических следов, кражи данных или, поскольку камеры обычно имеют хорошее подключение к Интернету, вызвать отказ в обслуживании.

Подпольные деятели хорошо осведомлены о возможном влиянии незащищенных камер на безопасность частной жизни, финансовых транзакций и даже важнейших инфраструктур. На самом деле, среди них часто обсуждаются возможности вызвать сбои с помощью незащищенных камер, в том числе усилия по нацеливанию уязвимых устройств и вымогательству выкупа у жертв.

Рисунок 7. Опрос на отключение камер в городе и требование выкупа у жертв

В приведенном выше примере поста актер создал опрос, спрашивая других актеров, стоит ли отключать камеры в определенном городе и транслировать сообщение с требованием выкупа с контактным номером вместо видео, с возможностью записи жертв ‘ реакция, когда они делают звонок. Этот тип «программ-вымогателей для камеры» может иметь серьезные последствия, когда жертвы рискуют потерять доступ не к ранее сохраненным данным, как в случае с типичными программами-вымогателями, а к данным в реальном времени или будущим данным. Это особенно актуально не только в таких условиях, как крупные заводы, где камеры используются для отслеживания или управления технологическими процессами, но и в таких средах, как фондовые биржи, где визуализированные данные в реальном времени являются ядром бизнес-модели.

Рисунок 8. Размещение выставленной камеры в спа-салоне

Незащищенные камеры в таких местах, как салоны красоты, сауны и медицинские учреждения, открывают путь для вымогательства у знаменитостей и других публичных личностей, посредством чего киберпреступники будут угрожать публикацией их видео, которые в противном случае были бы частными, если они не заплатят.

Камеры в магазинах и финансовых учреждениях также могут быть взломаны для раскрытия личной информации (PII) и платежных реквизитов. Например, открытая камера, показанная в сообщении ниже, подходит для сбора данных кредитной карты. На подпольных форумах также есть запросы, адресованные лицам, которые были бы готовы смотреть видео с незащищенных камер и документировать PII и платежные реквизиты в обмен на около 15 долларов США за секунду видео 9.0003

Рисунок 9. Публикация для камеры с возможностью раскрытия данных кредитной карты

Конечно, незащищенные камеры могут повлиять на физическую безопасность корпоративных зданий и важных инфраструктур. Мы также обнаружили множество незащищенных камер в конференц-залах, комнатах менеджеров, комнатах охранников, центрах управления кризисными ситуациями и правительственных зданиях. Стоит отметить, что на рынке незащищенных камер актеры могут заплатить определенную сумму, чтобы увидеть кого-то обнаженным, но они могут быть готовы платить в несколько раз больше, чтобы иметь доступ к комнате для заседаний совета директоров — учитывая более высокие ставки, связанные с конфиденциальную информацию, которую можно получить из такой открытой настройки.

Мы также обнаружили множество незащищенных камер в конференц-залах, комнатах менеджеров, комнатах охранников, центрах управления кризисными ситуациями и правительственных зданиях. Стоит отметить, что на рынке незащищенных камер актеры могут заплатить определенную сумму, чтобы увидеть кого-то обнаженным, но они могут быть готовы платить в несколько раз больше, чтобы иметь доступ к комнате для заседаний совета директоров — учитывая более высокие ставки, связанные с конфиденциальную информацию, которую можно получить из такой открытой настройки.

Рисунок 10. Крепление для открытой камеры в офисе

Передовые методы защиты от незащищенных камер

Наши выводы служат напоминанием о том, что производители и поставщики камер, а также лица и организации, которые их используют, должны применять передовые методы, когда это применимо, для надлежащей защиты IP-камер и других устройств IoT. .

Рекомендации для производителей и поставщиков устройств включают:

- Внедрение подхода «безопасность по проекту», который требует, чтобы функции и меры безопасности были встроены в устройства, начиная с самых ранних этапов процесса разработки.

- Постоянный мониторинг прошивки и исправление уязвимых компонентов системы, при необходимости использование обновлений прошивки по беспроводной сети (FOTA).

- Применение безопасной загрузки для обеспечения загрузки устройств с использованием только доверенного программного обеспечения и предотвращения работы скомпрометированных устройств.

- Свести к минимуму возможность появления уязвимостей в системах за счет включения принципа наименьшей функциональности, согласно которому любые неиспользуемые или ненужные порты, протоколы и службы отключаются.

- Принудительное изменение учетных данных устройств по умолчанию, желательно при первоначальной настройке пользователями.

Рекомендации для пользователей включают:

- Изменение пароля по умолчанию для любого нового устройства с помощью надежного пароля, состоящего не менее чем из 15 символов и состоящего из прописных и строчных букв, цифр и специальных символов.

- Отключение ненужных сетевых портов или протоколов, таких как Universal Plug and Play (UPnP), которые позволяют устройствам, подключенным к сети, открывать порты для внешних сетей без предупреждения.

- Применение новых обновлений встроенного ПО и исправлений безопасности, как только они станут доступны, чтобы свести к минимуму вероятность использования уязвимостей.

Из-за процветающего подпольного рынка и большого количества камер, особенно в современных городах, вопрос безопасности IP-камеры или системы видеонаблюдения касается практически каждого индивидуально. На самом деле, это часть более глобальной проблемы, связанной с IoT, промышленным IoT и безопасностью критической инфраструктуры.

СКРЫТЬ

Нравится? Добавьте эту инфографику на свой сайт:

1. Нажмите на поле ниже. 2. Нажмите Ctrl+A, чтобы выбрать все. 3. Нажмите Ctrl+C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl+V).

Изображение будет такого же размера, как вы видите выше.

Опубликовано в Интернет вещей, Киберпреступность, Кибербезопасность

Related Posts

- Переосмысление тактики: Ежегодный обзор кибербезопасности 2022

- Будущее программ-вымогателей

- LockBit и Black Basta — самые активные группы RaaS по мере роста числа жертв: программы-вымогатели во втором и третьем кварталах 2022 года

- От вознаграждения к эксплуатации: киберпреступники используют краудсорсинг для новых атак

- Взгляд в пустоту : Зондирование a Top Bulletproof Hosting Service

Последние публикации

- Программа-вымогатель: TargetCompany

- Отчет об угрозах по электронной почте: тактика киберпреступников, методы, которые необходимо знать организациям

- Предотвращение неминуемой атаки программ-вымогателей с помощью раннего обнаружения и расследования

- В залах киберпреступного бизнеса

- Защита облачных сред с нулевым доверием: реальные случаи атак

Рекомендуем

Интернет вещей

Виртуализация и облако

Программа-вымогатель

900 05

Защита домашних маршрутизаторов

- Выявление слабых мест безопасности в станках с ЧПУ Industry 4.

0

0 - Анализ рисков использования переменных среды для бессерверного управления

- Программа-вымогатель Spotlight: Royal

- Устройства Alexa и Google Home могут использоваться для фишинга и прослушивания о пользователях, результаты исследований

Q&A-Что мне нужно знать о хакерской программе ЦРУ?

Сотрудники агентства Рейтер

0 мин Чтение

8 марта (Рейтер) — WikiLeaks, веб-сайт, специализирующийся раскрывая секреты, обнародовал тысячи документов, которые описал внутренние обсуждения Центрального разведывательного управления США о методах взлома, которые он использовал в период с 2013 по 2016 год для обойти защиту на электронных устройствах для шпионажа. Официальные лица США заявили в среду, что подрядчики ЦРУ были вероятный источник утечки. Ниже приведены некоторые вопросы и ответы пользователей Бытовая электроника может иметь: В: Сколько уязвимостей, описанных в Документ Wikileaks по-прежнему открыт для использования хакерами или шпионы? О: В документах нет однозначного ответа, который описывают методы атаки, но часто не дают достаточно подробностей чтобы даже поставщики устройств и программного обеспечения полностью понимали, как их продукты были нацелены и закрывают дыры в безопасности.Обновления программного обеспечения устранили многие недостатки, но непонятно, сколько осталось. В таблице эксплойтов для Apple iPhone, последней версией, которую можно взломать, была iOS 9..2, который был выпущен в конце 2015 года. В: Что мы узнали о хакерской программе ЦРУ? A. WikiLeaks опубликовал документы, которые, по его словам, описывают ЦРУ. инструменты для взлома устройств, включая мобильные телефоны, компьютеры и умные телевизоры. В: Как можно взломать телевизор? Ответ: WikiLeaks заявил, что идентифицировал проект, известный как Weeping. Ангел, где разрабатывались спецслужбы США и Великобритании. способы завладеть смарт-телевизорами Samsung, оснащенными микрофонами, заставляя их записывать разговоры, когда устройство появлялось быть выключен. Эксперты уже давно говорят, что умные телевизоры и другие Устройства, подключенные к Интернету, могут использоваться для наблюдения за целью. В: Являются ли эти откровения новыми? A: Хотя конкретные детали являются новыми, они хорошо известны в сообщество кибербезопасности, которым являются спецслужбы постоянно пытается использовать недостатки технологических продуктов, чтобы вести шпионаж.

Вопрос: Документы предполагают, что ЦРУ может получить доступ к информации. в зашифрованных приложениях для обмена сообщениями, таких как WhatsApp и Signal. я думал они были в безопасности даже от государственного шпионажа? О: Ни одна система не идеальна. В документах описаны способы получения информацию в этих приложениях на устройствах Android, но только после получить полный контроль над этими телефонами. Рейтер не нашел доказательства в документах, опубликованных WikiLeaks, о том, что ЦРУ нашел способ сломать шифрование в этих приложениях. В: iPhone тоже уязвимы? О: В документах также обсуждаются способы проникновения в айфоны. На одном появился список недостатков безопасности Apple iOS. куплены спецслужбами США, чтобы они могли получить доступ к этим устройствам. В: Что мне делать, если я беспокоюсь? О: Большинству людей не нужно беспокоиться о том, что они станут мишенью спецслужбы. Но все должны оставаться на вершине программные исправления, поэтому все их компьютеры, мобильные телефоны и другие на подключенных устройствах работает программное обеспечение с новейшей системой безопасности обновления.

Потребители должны сбалансировать проблемы безопасности с их необходимо использовать смарт-устройства. В: Что мы узнали о том, как ЦРУ может попытаться Американский взлом выглядит как работа хакеров из других стран такие страны, как Россия? О: У ЦРУ есть библиотека кода атаки, взятая из нескольких источников. источников и отсортированных по функциям, включая программу из Российский криминальный набор, позволяющий шпионскому ПО выжить после перезагрузки и инструмент для уничтожения данных, изъятый у предполагаемого иранского операция. Одна из целей такой коллекции состоит в том, чтобы избежать писать программы с нуля, а другой - заморачиваться любой, кто обнаружит вредоносное ПО в действии. Обнародованные до сих пор документы не показывают, что ЦРУ установило чтобы обмануть жертв, заставив их поверить, что они были взломаны кем-то другим, но это говорит о том, что агентство было способно сделать это, если бы он хотел. Вопрос: Это так же много, как утечки из бывшей службы национальной безопасности? Подрядчик агентства Эдвард Сноуден? Ответ: Утечки Сноудена показали, что АНБ тайно сбор метаданных звонков в США о простых американцах.

материалы, опубликованные WikiLeaks во вторник, не выявить наличие неизвестных каких-либо неизвестных программ. Вместо они предоставили подробную информацию о том, как спецслужбы США работают с обнаруживать и использовать недостатки безопасности для ведения шпионажа. Вопрос: Насколько вредно это разоблачение для американской разведки? Ответ: Представители разведки США говорят, что ущерб ограничен. потому что многое из того, что было опубликовано, устарело, ряд известны уязвимости в смарт-телевизорах и других устройствах по крайней мере два года, и многие из них были исправлены. Нарушение был обнаружен в конце прошлого года, по словам официальных лиц США и большинство или все инструменты, опубликованные Wikileaks, больше не использовать. Кроме того, по их словам, если не будут введены дополнительные коды, которые позволяют пользователям использовать просочившийся материал, также публикуются, другим странам, группам или людям было бы трудно использовать просочившиеся материалы против Соединенных Штатов или их союзников.

В: Являются ли документы подлинными? Ответ: Рейтер не смог сразу проверить содержание опубликованные документы. Официальные лица США сообщили Рейтер, что они считают документы подлинными. Пока ЦРУ отказалось комментировать, независимые эксперты по кибербезопасности и бывшие сотрудники спецслужб, просматривавшие их, говорят что они кажутся подлинными, ссылаясь на кодовые слова, используемые для описывать хакерские программы ЦРУ. В: Как WikiLeaks получила информацию? О: Неясно. Кто-то из агентства мог слить информация. Или кто-то снаружи, возможно, нашел способ укради это. Официальные лица США сообщили Рейтер в среду, что вероятным источником утечки были подрядчики. Вопрос: Что заявило правительство США и другие правительства? в ответ? Ответ: Белый дом заявил, что президент США Дональд Трамп "чрезвычайно обеспокоен" нарушением безопасности ЦРУ, которое привело к выпуск WikiLeaks. Генеральная прокуратура Германии заявила, что просмотрите документы Wikileaks, которые предполагают, что ЦРУ провело хакерский центр консульства США во Франкфурте, и начать официальное расследование, если это оправдано.

0

0 Обновления программного обеспечения устранили многие недостатки, но

непонятно, сколько осталось. В таблице эксплойтов для Apple

iPhone, последней версией, которую можно взломать, была iOS 9..2,

который был выпущен в конце 2015 года.

В: Что мы узнали о хакерской программе ЦРУ?

A. WikiLeaks опубликовал документы, которые, по его словам, описывают ЦРУ.

инструменты для взлома устройств, включая мобильные телефоны,

компьютеры и умные телевизоры.

В: Как можно взломать телевизор?

Ответ: WikiLeaks заявил, что идентифицировал проект, известный как Weeping.

Ангел, где разрабатывались спецслужбы США и Великобритании.

способы завладеть смарт-телевизорами Samsung, оснащенными микрофонами,

заставляя их записывать разговоры, когда устройство появлялось

быть выключен. Эксперты уже давно говорят, что умные телевизоры и другие

Устройства, подключенные к Интернету, могут использоваться для наблюдения за целью.

В: Являются ли эти откровения новыми?

A: Хотя конкретные детали являются новыми, они хорошо известны в

сообщество кибербезопасности, которым являются спецслужбы

постоянно пытается использовать недостатки технологических продуктов, чтобы

вести шпионаж.

Обновления программного обеспечения устранили многие недостатки, но

непонятно, сколько осталось. В таблице эксплойтов для Apple

iPhone, последней версией, которую можно взломать, была iOS 9..2,

который был выпущен в конце 2015 года.

В: Что мы узнали о хакерской программе ЦРУ?

A. WikiLeaks опубликовал документы, которые, по его словам, описывают ЦРУ.

инструменты для взлома устройств, включая мобильные телефоны,

компьютеры и умные телевизоры.

В: Как можно взломать телевизор?

Ответ: WikiLeaks заявил, что идентифицировал проект, известный как Weeping.

Ангел, где разрабатывались спецслужбы США и Великобритании.

способы завладеть смарт-телевизорами Samsung, оснащенными микрофонами,

заставляя их записывать разговоры, когда устройство появлялось

быть выключен. Эксперты уже давно говорят, что умные телевизоры и другие

Устройства, подключенные к Интернету, могут использоваться для наблюдения за целью.

В: Являются ли эти откровения новыми?

A: Хотя конкретные детали являются новыми, они хорошо известны в

сообщество кибербезопасности, которым являются спецслужбы

постоянно пытается использовать недостатки технологических продуктов, чтобы

вести шпионаж. Вопрос: Документы предполагают, что ЦРУ может получить доступ к информации.

в зашифрованных приложениях для обмена сообщениями, таких как WhatsApp и Signal. я думал

они были в безопасности даже от государственного шпионажа?

О: Ни одна система не идеальна. В документах описаны способы получения

информацию в этих приложениях на устройствах Android, но только после

получить полный контроль над этими телефонами. Рейтер не нашел

доказательства в документах, опубликованных WikiLeaks, о том, что ЦРУ

нашел способ сломать шифрование в этих приложениях.

В: iPhone тоже уязвимы?

О: В документах также обсуждаются способы проникновения в айфоны.

На одном появился список недостатков безопасности Apple iOS.

куплены спецслужбами США, чтобы они могли получить

доступ к этим устройствам.

В: Что мне делать, если я беспокоюсь?

О: Большинству людей не нужно беспокоиться о том, что они станут мишенью

спецслужбы. Но все должны оставаться на вершине

программные исправления, поэтому все их компьютеры, мобильные телефоны и другие

на подключенных устройствах работает программное обеспечение с новейшей системой безопасности

обновления.

Вопрос: Документы предполагают, что ЦРУ может получить доступ к информации.

в зашифрованных приложениях для обмена сообщениями, таких как WhatsApp и Signal. я думал

они были в безопасности даже от государственного шпионажа?

О: Ни одна система не идеальна. В документах описаны способы получения

информацию в этих приложениях на устройствах Android, но только после

получить полный контроль над этими телефонами. Рейтер не нашел

доказательства в документах, опубликованных WikiLeaks, о том, что ЦРУ

нашел способ сломать шифрование в этих приложениях.

В: iPhone тоже уязвимы?

О: В документах также обсуждаются способы проникновения в айфоны.

На одном появился список недостатков безопасности Apple iOS.

куплены спецслужбами США, чтобы они могли получить

доступ к этим устройствам.

В: Что мне делать, если я беспокоюсь?

О: Большинству людей не нужно беспокоиться о том, что они станут мишенью

спецслужбы. Но все должны оставаться на вершине

программные исправления, поэтому все их компьютеры, мобильные телефоны и другие

на подключенных устройствах работает программное обеспечение с новейшей системой безопасности

обновления. Потребители должны сбалансировать проблемы безопасности с их

необходимо использовать смарт-устройства.

В: Что мы узнали о том, как ЦРУ может попытаться

Американский взлом выглядит как работа хакеров из других стран

такие страны, как Россия?

О: У ЦРУ есть библиотека кода атаки, взятая из нескольких источников.

источников и отсортированных по функциям, включая программу из

Российский криминальный набор, позволяющий шпионскому ПО выжить после перезагрузки

и инструмент для уничтожения данных, изъятый у предполагаемого иранского

операция. Одна из целей такой коллекции состоит в том, чтобы избежать

писать программы с нуля, а другой - заморачиваться

любой, кто обнаружит вредоносное ПО в действии.

Обнародованные до сих пор документы не показывают, что ЦРУ установило

чтобы обмануть жертв, заставив их поверить, что они были взломаны

кем-то другим, но это говорит о том, что агентство было способно

сделать это, если бы он хотел.

Вопрос: Это так же много, как утечки из бывшей службы национальной безопасности?

Подрядчик агентства Эдвард Сноуден?

Ответ: Утечки Сноудена показали, что АНБ тайно

сбор метаданных звонков в США о простых американцах.

Потребители должны сбалансировать проблемы безопасности с их

необходимо использовать смарт-устройства.

В: Что мы узнали о том, как ЦРУ может попытаться

Американский взлом выглядит как работа хакеров из других стран

такие страны, как Россия?

О: У ЦРУ есть библиотека кода атаки, взятая из нескольких источников.

источников и отсортированных по функциям, включая программу из

Российский криминальный набор, позволяющий шпионскому ПО выжить после перезагрузки

и инструмент для уничтожения данных, изъятый у предполагаемого иранского

операция. Одна из целей такой коллекции состоит в том, чтобы избежать

писать программы с нуля, а другой - заморачиваться

любой, кто обнаружит вредоносное ПО в действии.

Обнародованные до сих пор документы не показывают, что ЦРУ установило

чтобы обмануть жертв, заставив их поверить, что они были взломаны

кем-то другим, но это говорит о том, что агентство было способно

сделать это, если бы он хотел.

Вопрос: Это так же много, как утечки из бывшей службы национальной безопасности?

Подрядчик агентства Эдвард Сноуден?

Ответ: Утечки Сноудена показали, что АНБ тайно

сбор метаданных звонков в США о простых американцах. материалы, опубликованные WikiLeaks во вторник, не

выявить наличие неизвестных каких-либо неизвестных программ. Вместо

они предоставили подробную информацию о том, как спецслужбы США работают с

обнаруживать и использовать недостатки безопасности для ведения шпионажа.

Вопрос: Насколько вредно это разоблачение для американской разведки?

Ответ: Представители разведки США говорят, что ущерб ограничен.

потому что многое из того, что было опубликовано, устарело, ряд

известны уязвимости в смарт-телевизорах и других устройствах

по крайней мере два года, и многие из них были исправлены. Нарушение

был обнаружен в конце прошлого года, по словам официальных лиц США и

большинство или все инструменты, опубликованные Wikileaks, больше не

использовать.

Кроме того, по их словам, если не будут введены дополнительные коды, которые

позволяют пользователям использовать просочившийся материал, также публикуются,

другим странам, группам или людям было бы трудно

использовать просочившиеся материалы против Соединенных Штатов или их союзников.

материалы, опубликованные WikiLeaks во вторник, не

выявить наличие неизвестных каких-либо неизвестных программ. Вместо

они предоставили подробную информацию о том, как спецслужбы США работают с

обнаруживать и использовать недостатки безопасности для ведения шпионажа.

Вопрос: Насколько вредно это разоблачение для американской разведки?

Ответ: Представители разведки США говорят, что ущерб ограничен.

потому что многое из того, что было опубликовано, устарело, ряд

известны уязвимости в смарт-телевизорах и других устройствах

по крайней мере два года, и многие из них были исправлены. Нарушение

был обнаружен в конце прошлого года, по словам официальных лиц США и

большинство или все инструменты, опубликованные Wikileaks, больше не

использовать.

Кроме того, по их словам, если не будут введены дополнительные коды, которые

позволяют пользователям использовать просочившийся материал, также публикуются,

другим странам, группам или людям было бы трудно

использовать просочившиеся материалы против Соединенных Штатов или их союзников. В: Являются ли документы подлинными?

Ответ: Рейтер не смог сразу проверить содержание

опубликованные документы. Официальные лица США сообщили Рейтер, что они

считают документы подлинными. Пока ЦРУ отказалось

комментировать, независимые эксперты по кибербезопасности и бывшие

сотрудники спецслужб, просматривавшие их, говорят

что они кажутся подлинными, ссылаясь на кодовые слова, используемые для

описывать хакерские программы ЦРУ.

В: Как WikiLeaks получила информацию?

О: Неясно. Кто-то из агентства мог слить

информация. Или кто-то снаружи, возможно, нашел способ

укради это. Официальные лица США сообщили Рейтер в среду, что

вероятным источником утечки были подрядчики.

Вопрос: Что заявило правительство США и другие правительства?

в ответ?

Ответ: Белый дом заявил, что президент США Дональд Трамп

"чрезвычайно обеспокоен" нарушением безопасности ЦРУ, которое привело к

выпуск WikiLeaks.

Генеральная прокуратура Германии заявила, что

просмотрите документы Wikileaks, которые предполагают, что ЦРУ провело

хакерский центр консульства США во Франкфурте, и

начать официальное расследование, если это оправдано.

В: Являются ли документы подлинными?

Ответ: Рейтер не смог сразу проверить содержание

опубликованные документы. Официальные лица США сообщили Рейтер, что они

считают документы подлинными. Пока ЦРУ отказалось

комментировать, независимые эксперты по кибербезопасности и бывшие

сотрудники спецслужб, просматривавшие их, говорят

что они кажутся подлинными, ссылаясь на кодовые слова, используемые для

описывать хакерские программы ЦРУ.

В: Как WikiLeaks получила информацию?

О: Неясно. Кто-то из агентства мог слить

информация. Или кто-то снаружи, возможно, нашел способ

укради это. Официальные лица США сообщили Рейтер в среду, что

вероятным источником утечки были подрядчики.

Вопрос: Что заявило правительство США и другие правительства?

в ответ?

Ответ: Белый дом заявил, что президент США Дональд Трамп

"чрезвычайно обеспокоен" нарушением безопасности ЦРУ, которое привело к

выпуск WikiLeaks.

Генеральная прокуратура Германии заявила, что

просмотрите документы Wikileaks, которые предполагают, что ЦРУ провело

хакерский центр консульства США во Франкфурте, и

начать официальное расследование, если это оправдано.