Как взломать Вконтакте с помощью Punto Switcher

Как взломать вконтакте? На самом деле таким способом можно взломать не только вконтакте, а и одноклассники, взломать facebook, короче любую соц.сеть (и не только)

Таким методом можно взломать почту, взломать viber, взломать skype. Всё из-за того, что взламывать мы будем с помощью программы Puntoswither от Яндекс.

Как взломать Вконтакте? Взломать вконтакте может каждый

Как взломать вконтакте. На самом деле таким способом можно взломать не только вконтакте, а и одноклассники, взломать facebook, короче любую соц.сеть (и не только)

Таким методом можно взломать почту, взломать вайбер, взломать skype. Всё из-за того, что взламывать мы будем с помощью программы Puntoswither от Яндекс.

Единственный минус в этом способе, взламывать любой из перечисленных вариантов, на примере мы будем взламывать вконтакте, человек должен заходить с вашего компьютера.

Можно конечно (если есть время) у него дома на шаманить и потом быстро скопировать и уйти незаметным 😉

Как будем взламывать? С помощью программы Puntoswitcher старой версии.

В чём смысл? Взламывать соц. сеть вокнтакте, мы будем с помощью метода, который называется кейлоггинг, перехват клавиатуры?

То, что вы вводите на клавиатуре, можно перехватить. Не только у себя дома можно провернуть такой способ, на на практике, я взламывал сраницы у друзей и спрашивал такой ли пароль (но сам не заходил) Честно 😉

Вот так звонил и говорил, твой пароль вконтакте такой. Да. Нет 😉

Инструменты которые нам понадобятся для взлома вконтакте

Скачать Punto switcher старой версии 3.2.7

Всё. Всё остальное хранится в настройках этой программы-переключателя языка.

Я понимаю, ваш взгляд после всего прочитанного такой

Сайт itbc несёт ответственность за каждое слово, поэтому этот способ полностью рабочий. Проверенный временем, так сказать, реальный способ взломать соц.

Сколько “лоховских видео” на youtube, где просто на популярности запроса рубят просмотры. Меня всегда бесят такие статьи и видео. Когда заголовок громкий, а текст пустышка. Применяют такой метод везде. Это не красиво. Это не совестно.

После того, как вы скачали Punto switcher установите его

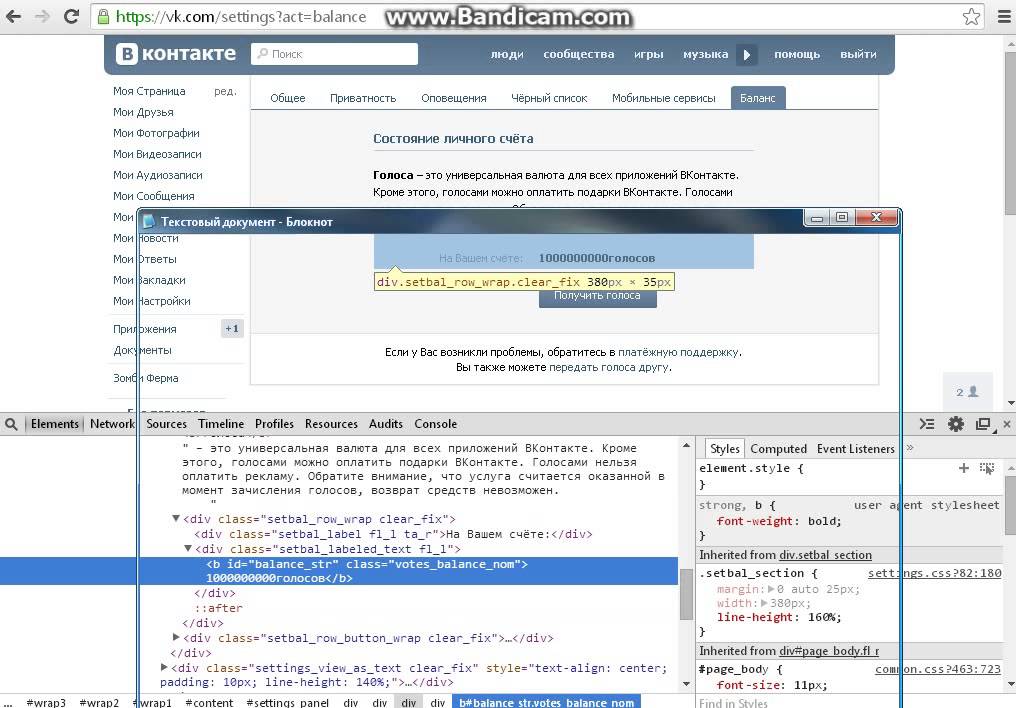

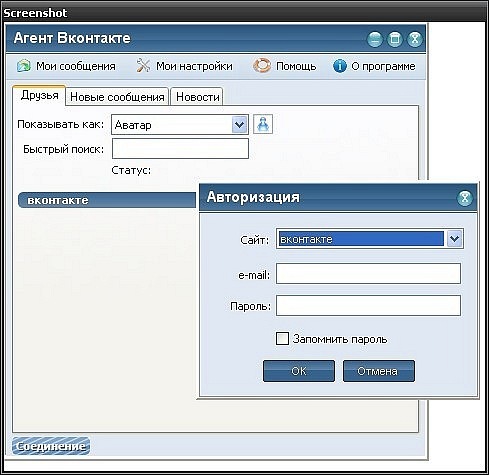

Как мы видим справа, возле трея появился альтернативный метод ввода, это и есть программа Punto switcher

Самые важный настройки. В общие, чтобы не было иконки снизу (как на скриншоте сверху) чтобы не было “палева”? были выключены все звуки и человек даже не задумывался, что всё что он введёт, будет перехвачено.

Теперь перейдите в Дневник и выставьте как на скриншоте.

Не забудьте нажать, Применить.

Пробуем.

Перешёл я на сайт ya.ru и ввожу логин и пароль. Скриншот дневника Punto switcher.

После всего, вам надо перейти в дневник и найти вводимые данные

Таким способом можно взломать не только вконтакте. Можно взломать почту, любые аккаунты.

Как взломать соц. Сеть. По шагам

1. Устанавливаем Punto switcher

2. Выбираем в настройках. Вести дневник. Убираем все настройки, скрываем иконку с трея. Делаем беззвучный режим.

3. Ставим punto в программу-исключение при необходимости (или вырубаем антивирус)

4. Ждём, когда жертва сядет за компьютер, когда введёт логин и пароль

5. После, находим по vk или другим признакам, приблизительно то, что она вводила (переписка в дневнике punto switcher будет длинная. Найти именно то, что нужно вам будет не так легко)

6. Profit

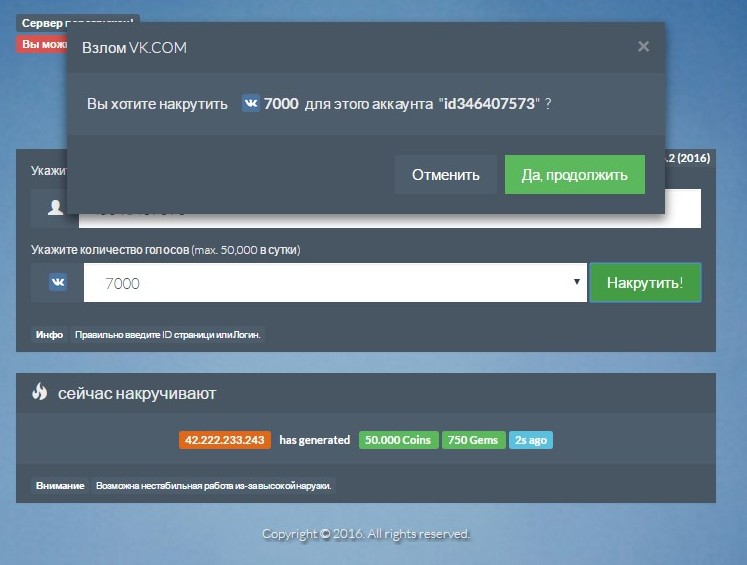

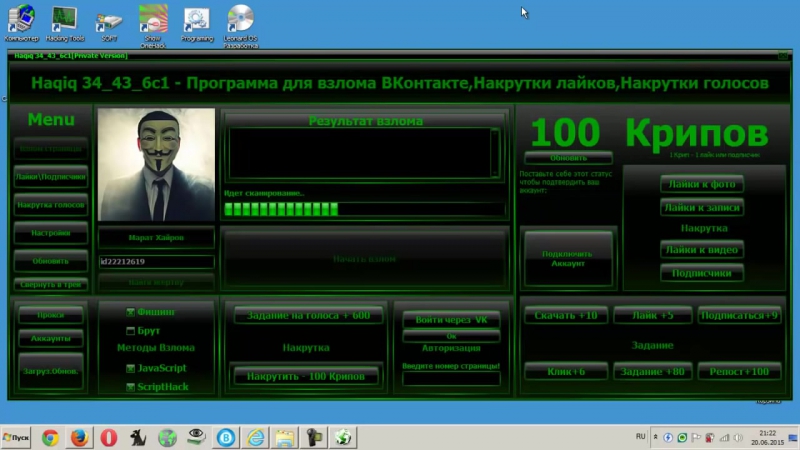

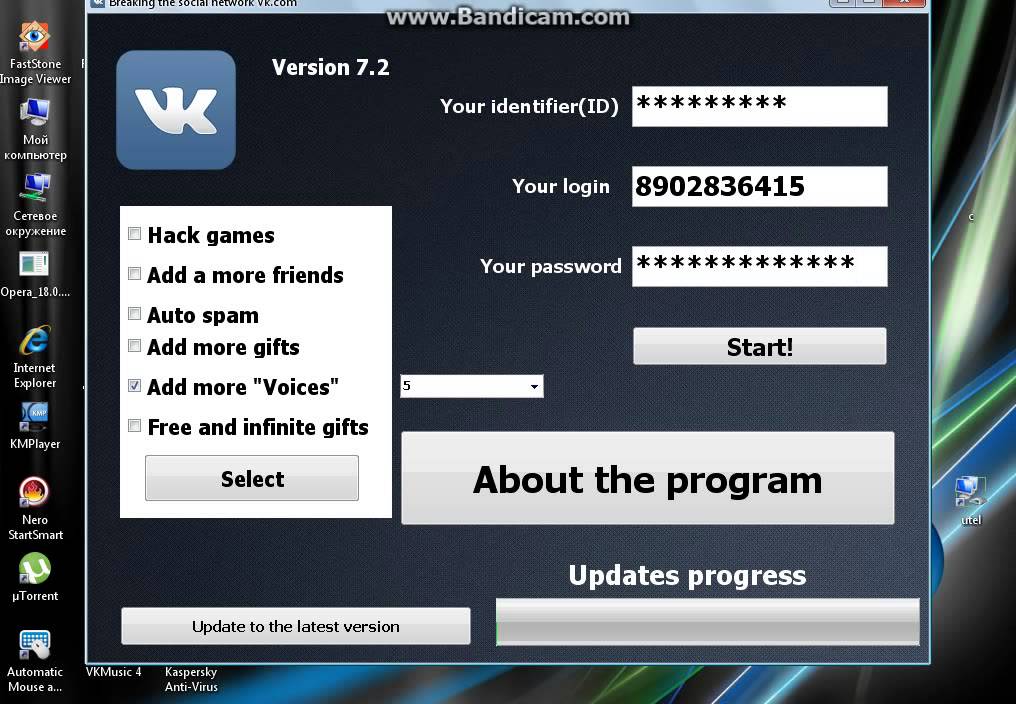

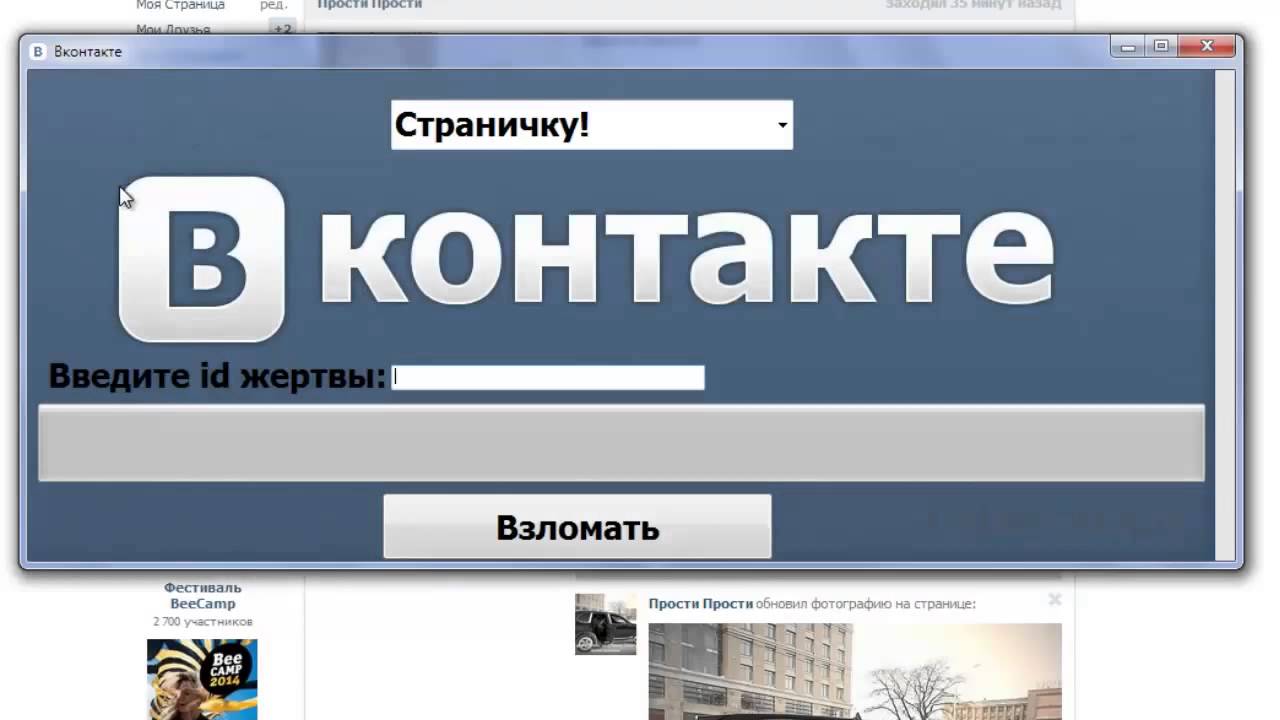

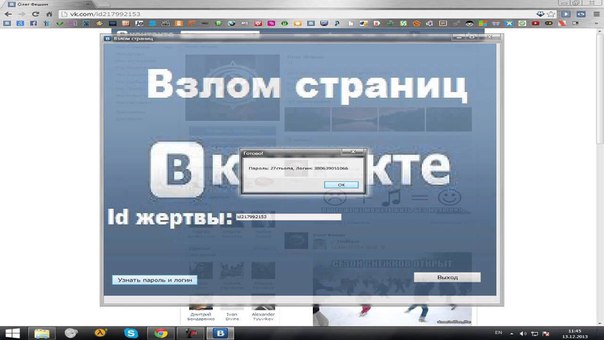

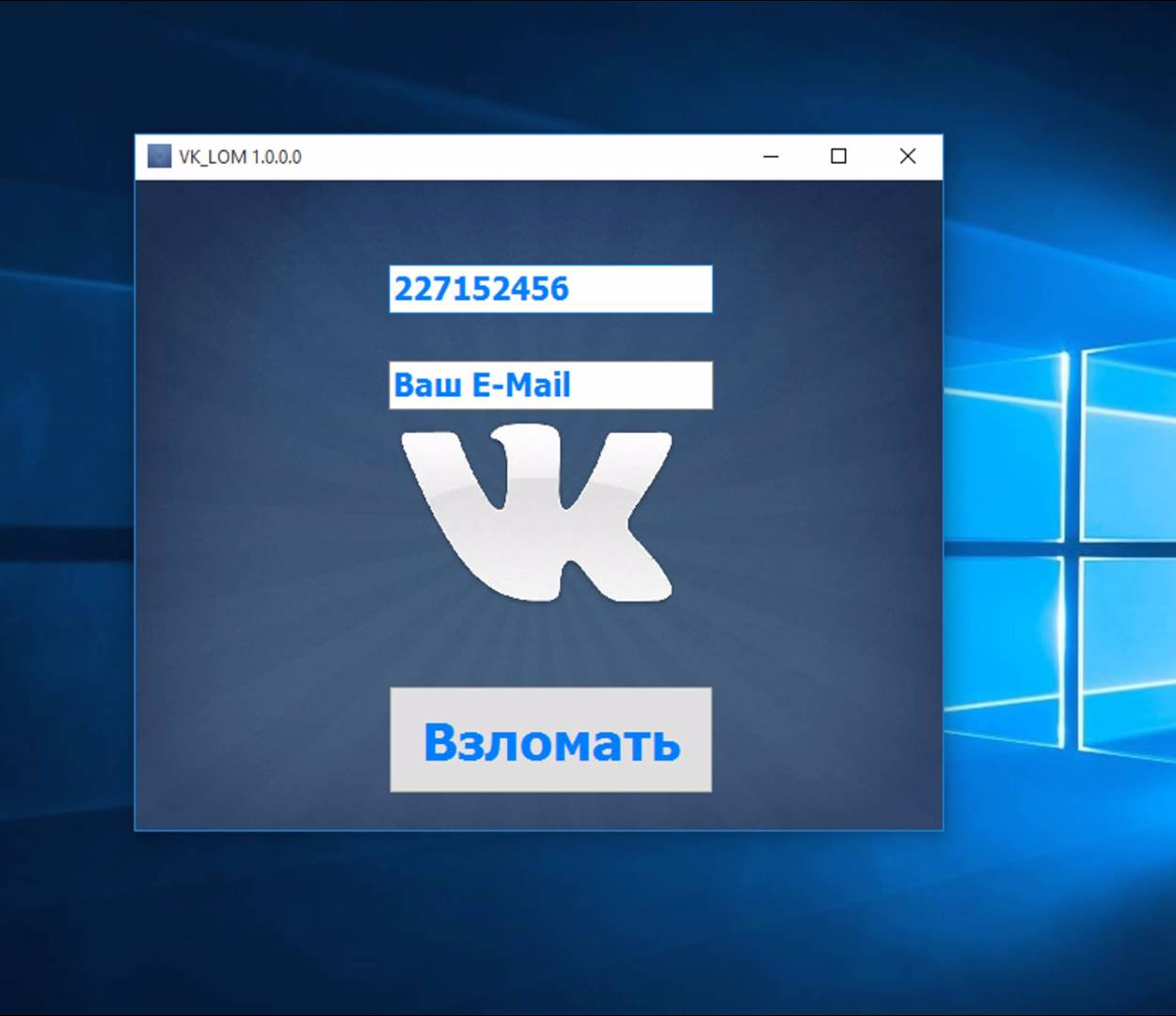

Взлом вк вконтакте прикол

Взлом ВК – это популярный вопрос среди молодежи. Многих побуждает на этот поступок ревность или месть. Сейчас, в 2019 году, среди хакеров распространена специальная программа, с помощью которой можно получить доступ к любому аккаунту, независимо от сложности пароля и логина.

Возможно ли взломать страницу ВКонтакте самому?

Получить доступ к странице ВКонтакте самостоятельно весьма сложное занятие, особенно если человек не обладает соответствующими знаниями и навыками.

Кому из нас не приходило в голову взломать чей-то пароль от Вконтакте, используя для этого свой телефон или планшет на Android? Уверены что многим хотелось бы узнать пароль Вк от страницы своей девушки, друга или просто случайного пользователя. К сожалению вручную подобрать такой пароль практически нереально. Но, попробовать всё же стоит, по статистике чаще всего люди используют такие пароли как:

- 123456

- DEFAULT

- password

- qwerty

- abc123

- 1234567890

- abcd1234

- 11111111

- qwertyuiop

- 7777777

Если эти и другие простые варианты не подошли, то для осуществления взлома вам смогут помочь специальные приложения. На сегодняшний день в Google Play можно скачать большое количество бесплатных приложений для взлома Вконтакте.

Но какое из приложений лучше выбрать? Мы решили облегчить вам поиск и подобрали 5 самых лучших программ для взлома Вконтакте через Андроид. Вы можете скачать любое из них совершенно бесплатно и удивить своих друзей и близких своими хакерскими возможностями.

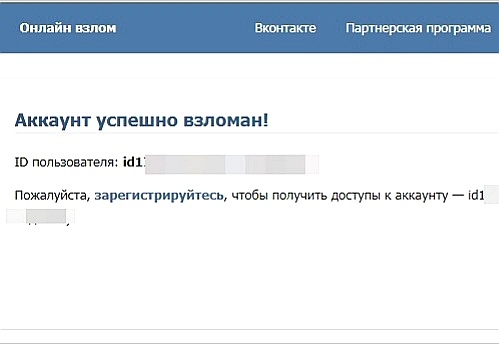

Как вы наверное догадались, в отличии от программ для взлома игр и приложений для заработка, все эти и другие приложения для взлома ВК созданы только для развлечения и шутки над друзьями. Все пароли генерируются случайным образом и лишь создают видимость взлома. Если вы всерьёз задумали подобрать пароль, то скажем сразу — настоящих программ для взлома VK на Андроид просто не существует. А если на каком-то сайте вам обещают такое приложение, то в лучшем случае — вас просто обманывают, а в худшем — вы скачаете вирус.

Все пароли генерируются случайным образом и лишь создают видимость взлома. Если вы всерьёз задумали подобрать пароль, то скажем сразу — настоящих программ для взлома VK на Андроид просто не существует. А если на каком-то сайте вам обещают такое приложение, то в лучшем случае — вас просто обманывают, а в худшем — вы скачаете вирус.

Все пароли, в представленных программах, генерируются случайным образом и лишь создают видимость взлома.

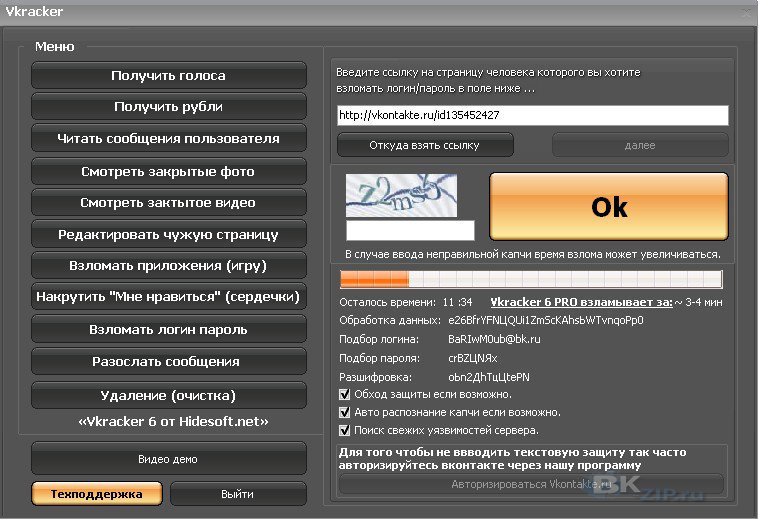

Программы для взлома Вконтакте

1. Взлом ВК, Вконтакте

Удивите своих друзей хакерскими способностями. В приложении реализован специальный алгоритм для имитации взлома пароля и дальнейшего перехода к переписке “жертвы”. Взлом Вк – это отличный способ весело провести время, подшутив над своей девушкой или другом. На самом деле никакого взлома не происходит, а пароли подбираются случайным образом.

СКАЧАТЬ В GOOGLE PLAY

2. Взлом ВК

Разыграйте своих друзей и покажите им как вы взламываете их аккаунт.

Данное приложение так же представляет собой имитацию взлома ВК, и не является настоящим взломщиком. Программа служит только в развлекательных целях, разыграйте своих друзей своими выдающимися хакерскими возможностями. Все пароли генерируются случайным образом.

СКАЧАТЬ В GOOGLE PLAY

3. Взлом ВКонтакте

Ещё одно приложение, которое имитирует взлом аккаунта ВКонтакте.

Удивите свою девушку и покажите им это приложение. Помните, что это приложение предназначено только для прикола и оно не может совершать настоящий взлом. Все пароли генерируются случайно и не являются настоящими.

СКАЧАТЬ В GOOGLE PLAY

4. VK Hacker

Приложение розыгрыш для взлома аккаунта ВКонтакте. Разыграйте своих друзей и покажите им какой вы хакер. В программе сделан специальный интерфейс, который реалистично имитирует процесс взлома пароля, после чего вы переходите к сообщениям «жертвы». На самом деле, как и в предыдущих приложениях, взлома страницы VK (Вконтакте) нет. Пароли и сообщения создаются случайным образом. Для большей убедительности: показывайте экран жертве не более 10-15 секунд, что бы человек не смог догадаться о приколе.

На самом деле, как и в предыдущих приложениях, взлома страницы VK (Вконтакте) нет. Пароли и сообщения создаются случайным образом. Для большей убедительности: показывайте экран жертве не более 10-15 секунд, что бы человек не смог догадаться о приколе.

СКАЧАТЬ В GOOGLE PLAY

5. Взломать Vkontakte

Вы хотите подшутить над своим другом или прочитать переписку девушки? Тогда это приложение точно для вас. Всего пара кликов и вы сможете получить доступ ко всей информации абсолютно бесплатно. Приложение имитирует подбор пароля. Подшути над друзьями и покажи свои хакерские навыки.

СКАЧАТЬ В GOOGLE PLAY

А какая программа для взлома Вконтакте понравилась вам? Поделитесь своим мнением, оставив комментарий внизу страницы, возможно ваше сообщение окажется полезным и поможет определиться с выбором другим пользователям.

The description of Взлом ВК, Вконтакте (прикол)

Приложение создано для розыгрыша друзей. Удиви окружающих своими впечатляющими хакерскими способностями. Реализован специальный алгоритм для имитации взлома пароля и дальнейшего перехода к диалогам «жертвы». Это отличный способ весело провести время, подшутив над другом или подругой. На самом деле никакого взлома страницы VK / vkontakte не происходит, а пароли генерируются случайным образом.

Совет: показывайте экран с перепиской не более 10 секунд, чтобы «жертва» не догадалась.

ВНИМАНИЕ!

Это не официальное приложение и мы не имеем никакого отношения к VK. Имя и товарный знак VK являются собственностью правообладателей!

Зачем взламывают аккаунт — Help Mail.ru. Mail ID

Часто пользователи Почты говорят, что им не нужно защищать аккаунт, потому что злоумышленникам неинтересно их взламывать. На самом деле, взломщикам неважно, кто вы: обычный человек, знаменитость или профессионал, у которого в почте ценная информация.

Чаще всего аккаунт взламывают, чтобы рассылать спам и взломать другие ваши аккаунты, чтобы рассылать спам уже оттуда. Рассмотрим основные причины взлома и как это работает.

Рассмотрим основные причины взлома и как это работает.

Чтобы рассылать спам

В этом случае аккаунт — только начало цепочки для злоумышленников. Они взламывают почту и начинают рассылать спам вашим контактам. В этих письмах может быть все, что угодно: просьба перечислить деньги для помощи, сказать данные своей карты, файлы с вирусом-вымогателем или программа, которая взломает аккаунт этого контакта.

Чтобы взломать другие ваши аккаунты

Электронный адрес — это уникальный ID, который используют для регистрации в других сервисах: в социальных сетях, на досках объявлений, онлайн-приложениях и так далее. Если взломщик найдет в вашей почте письма из другого сервиса, он сможет взломать ваш аккаунт там, чтобы совершать всё те же неприятные действия: рассылать спам и взламывать ваших друзей.

Работает это так: например, злоумышленник взламывает почту и видит там уведомления из «Одноклассников». Он переходит в социальную сеть, нажимает «Забыли пароль?» и восстанавливает пароль через почту, к которой у него уже есть доступ. Так он попадает в аккаунт в «Одноклассниках», где может поменять пароль и разослать друзьям письмо с просьбой занять до зарплаты.

Чтобы похитить информацию из писем

Это самый редкий сценарий, но если вы популярны или ведете в почте переписку по работе, аккаунт могут взломать ради ценной информации. В этом случае письма и файлы могут выложить в интернете или похитить, чтобы воспользоваться в своих целях.

: Технологии и медиа :: РБК

Во «ВКонтакте» прокомментировали информацию о хищении учетных данных пользователей соцсети через приложение для проигрывания музыки, заявив, что они «добровольно» отдали данные мошенникам. Об этом РБК сообщил пресс-секретарь социальной сети Георгий Лобушкин.

Об этом РБК сообщил пресс-секретарь социальной сети Георгий Лобушкин.

«Речь не идет о взломе. Люди фактически сами добровольно отдали мошенникам свои данные. Мы не раз предупреждали, что посторонние программы могут быть опасны», — сказал он.

По словам Лобушкина, сотрудники «ВКонтакте» периодически находят такие приложения и жалуются на них в Google, однако когда он их удаляет, появляются новые. «Мы просто советуем пользователям устанавливать только наши официальные клиенты и подключать двухфакторную аутентификацию, которая практически полностью исключает несанкционированный доступ к аккаунту посторонними лицами», — объяснил представитель социальной сети.

О выявлении «масштабной операции» по хищению данных пользователей соцсети «ВКонтакте» ранее 9 октября сообщила «Лаборатория Касперского». По оценкам специалистов компании, жертвами вредоносного приложения могли стать сотни тысяч пользователей Android-устройств, преимущественно из России.

Кража данных пользователей осуществлялась через приложение для прослушивания музыки «Музыка ВКонтакте», скачать которое можно было в Google Play. Эксперты «Касперского» выяснили, что программа содержала вредоносный код, но пользователи об этом не догадывались, поскольку приложение работало исправно.

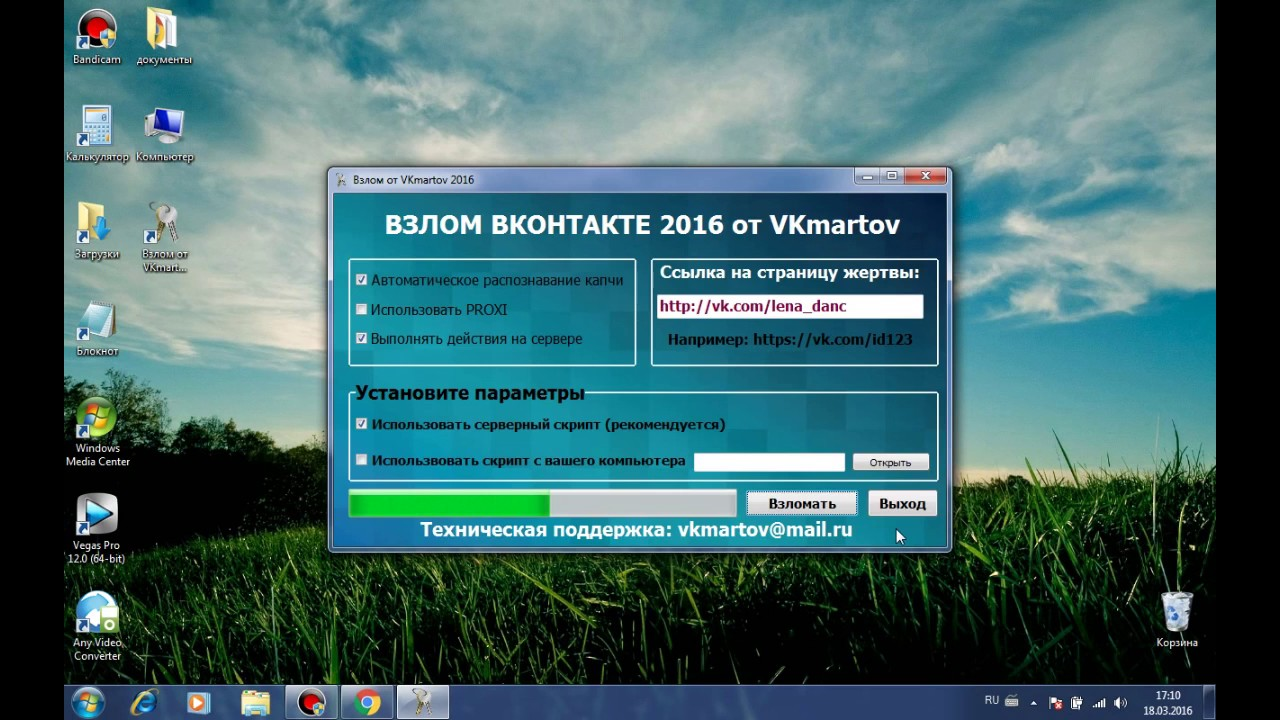

Как взломать ВК программа

Поговорим о том, как взломать ВКонтакте программой для подбора паролей, о том, какую программу лучше выбрать и где ее скачать.

Еще по теме:

Как взламываются странички пользователей ВК программами

Большинство программ для «хака» аккаунтов VK используют способ подбора паролей «в лоб» (брутфорс). Т.е. программы тупо перебирают список возможных паролей, находящихся в ее базе.

Распространенные базы паролей можно скачать, немного погуглив и добавить пароли, которые у вас отсутствовали в вашу базу.

Минусы использования программ для взлома

- Чтобы использовать подобные программы, нужно как минимум знать логин «ломаемого» аккаунта, т.к. для входа понадобится пара «логин + пароль». Ни одна программа не сможет ломануть страничку пользователя только по ее адресу или ID «жертвы». Если у знакомых людей еще как-то можно выведать логин, в качестве которого может быть использован номер телефона или личная электронная почта, то для незнакомых личностей узнать логин будет крайне затруднительно.

- Грубый подбор паролей сейчас работает крайне плохо, т.к. администраторы и программисты VK тоже не дураки и понимают, что будут подобные попытки подборов. Поэтому существуют различные ограничения на количество пробных попыток, после превышения лимита которых возможность новой попытки блокируется на некоторое время. Тем самым подбор даже довольно несложного пароля может затянуться на непозволительно длинные промежутки времени.

- Самый главный минус программ для взлома страничек ВК – это то, что практически все они созданы не для взлома аккаунтов, что их создатели пытаются внушить доверчивым пользователям, которые хотят кого-то ломануть. Главной целью данных программ является заражение ваших компьютеров и прочих устройств. Т.е. это тупо вирусы, которые вы можете добровольно загрузить к себе. В свою очередь эти вирусы могут своровать ваши персональные данные, платежную и другую информацию, особенно если вы пользуетесь бесплатными антивирусами.

Какую лучше программу использовать для взлома страниц (аккаунтов) ВКонтакте

Возвращаясь к этому вопросу ответим – никакую! Соответственно, скачивать и запускать подобные программы на своих устройствах мы вам крайне не рекомендуем, даже если вы очень уверенны в своей безопасности.

Конечно, если вы обладаете необходимыми навыками программирования, вы сами можете сварганить софтину, которая бы в автоматическом режиме подставляла пароли из вашей базы. Но по выше описанным причинам даже наличие работающей такой проги не даст вам быстрого результата.

Но по выше описанным причинам даже наличие работающей такой проги не даст вам быстрого результата.

Взломать вк бесплатно без программ – VzlomVk™| Взломать ВКонтакте | Взлом ВК бесплатно (vk.com)

Рекомендации, как взломать ВК без программ быстро

Главная› Рекомендации, как взломать ВК без программ быстроThe website is informational! The site has no malware, viruses or hacking methods.

Несмотря на то, что система безопасности социальной сети ВКонтакте постоянно совершенствуется, как показывает практика, взломы страничек участились. Такая деятельность преследуется законодательно, но в случае особой необходимости каждый человек может временно побыть хакером, и узнать какие-либо сведения об интересующем человеке. В Глобальной сети сегодня имеется множество предложений платных и бесплатных программ для взлома аккаунтов ВК. Но можно попрактиковаться и с помощью анализа возможных вариантов отгадать пару логин-пароль близкого человека, зная его пристрастия и наклонности. Рассмотрим, как взломать ВК без программ, пользуясь подручными средствами.

Можно ли и как взломать контакт без программ? Осуществимо ли это?

Единственный вариант, когда сработает подбор – это хорошее знание собеседника или близкие родственные связи. Подобрать логин будет несложно, так как для этого система запрашивает либо электронный адрес, либо номер мобильного телефона. Общаясь с человеком, как правило, эти параметры вычислить не так сложно. Рассмотрим, как взломать ВК без прог путём подбора пароля.

Возможны следующие комбинации:

- Даты рождения самого человека или близких людей;

- Вариант с номером мобильника;

- Фамилия матери до замужества;

- Кличка любимого животного;

- Игровой ник, если человек игроман;

- Комбинации первых шести букв или цифр справа налево или наоборот;

- Имя любимого книжного героя, автора;

- Название страны, куда очень бы хотелось поехать.

Конечно, для таких аналитических подборок требуется немало времени, но вероятность успеха очевидна.

Другим способом для взлома аккаунта В Контакте является фишинг, то есть вредоносный сайт, маскируемый под социальную сеть. При авторизации логин и пароль будут высвечиваться. Существует ещё один непопулярный способ, как взломать ВКонтакте без программ – попробовать воспользоваться предоставленной услугой «забытого пароля». Это возможно если точно известен адрес почты и имеющийся телефон. В результате открывается доступ к странице и при замене пароля происходит полная блокировка аккаунта. То есть, зная логин, вы жмёте на «Восстановление пароля», заполняете анкету, и на контрольный вопрос с большой долей вероятности правильно ответите, так как хорошо знаете своего собеседника.

Существует много программ для взлома ВК, причём платных, а также мошеннических сайтов, где могут воспользоваться вашими персональными сведениями и соответственно также получить доступ к уже вашей страничке. Поэтому любые действия следует осуществлять с предельной осторожностью и внимательностью.

vzlom-vk-profile.com

ТОП 5 программ для взлома Вконтакте

Кому из нас не приходило в голову взломать чей-то пароль от Вконтакте, используя для этого свой телефон или планшет на Android? Уверены что многим хотелось бы узнать пароль Вк от страницы своей девушки, друга или просто случайного пользователя. К сожалению вручную подобрать такой пароль практически нереально. Но, попробовать всё же стоит, по статистике чаще всего люди используют такие пароли как:

- 123456

- DEFAULT

- password

- qwerty

- abc123

- 1234567890

- abcd1234

- 11111111

- qwertyuiop

- 7777777

Если эти и другие простые варианты не подошли, то для осуществления взлома вам смогут помочь специальные приложения. На сегодняшний день в Google Play можно скачать большое количество бесплатных приложений для взлома Вконтакте.

Но какое из приложений лучше выбрать? Мы решили облегчить вам поиск и подобрали 5 самых лучших программ для взлома Вконтакте через Андроид. Вы можете скачать любое из них совершенно бесплатно и удивить своих друзей и близких своими хакерскими возможностями.

Вы можете скачать любое из них совершенно бесплатно и удивить своих друзей и близких своими хакерскими возможностями.

Как вы наверное догадались, в отличии от программ для взлома игр и приложений для заработка, все эти и другие приложения для взлома ВК созданы только для развлечения и шутки над друзьями. Все пароли генерируются случайным образом и лишь создают видимость взлома. Если вы всерьёз задумали подобрать пароль, то скажем сразу — настоящих программ для взлома VK на Андроид просто не существует. А если на каком-то сайте вам обещают такое приложение, то в лучшем случае — вас просто обманывают, а в худшем — вы скачаете вирус.

Все пароли, в представленных программах, генерируются случайным образом и лишь создают видимость взлома.Программы для взлома Вконтакте

1. Взлом ВК, Вконтакте

Удивите своих друзей хакерскими способностями. В приложении реализован специальный алгоритм для имитации взлома пароля и дальнейшего перехода к переписке “жертвы”. Взлом Вк – это отличный способ весело провести время, подшутив над своей девушкой или другом. На самом деле никакого взлома не происходит, а пароли подбираются случайным образом.

Совет: показывайте экран с перепиской не более 10 секунд, чтобы “жертва” не догадалась.

2. Взлом ВК

Разыграйте своих друзей и покажите им как вы взламываете их аккаунт.

Данное приложение так же представляет собой имитацию взлома ВК, и не является настоящим взломщиком. Программа служит только в развлекательных целях, разыграйте своих друзей своими выдающимися хакерскими возможностями. Все пароли генерируются случайным образом.

3. Взлом ВКонтакте

Ещё одно приложение, которое имитирует взлом аккаунта ВКонтакте.

Удивите свою девушку и покажите им это приложение. Помните, что это приложение предназначено только для прикола и оно не может совершать настоящий взлом. Все пароли генерируются случайно и не являются настоящими.

4. VK Hacker

Приложение розыгрыш для взлома аккаунта ВКонтакте. Разыграйте своих друзей и покажите им какой вы хакер. В программе сделан специальный интерфейс, который реалистично имитирует процесс взлома пароля, после чего вы переходите к сообщениям «жертвы». На самом деле, как и в предыдущих приложениях, взлома страницы VK (Вконтакте) нет. Пароли и сообщения создаются случайным образом. Для большей убедительности: показывайте экран жертве не более 10-15 секунд, что бы человек не смог догадаться о приколе.

СКАЧАТЬ В GOOGLE PLAY5. Взломать Vkontakte

Вы хотите подшутить над своим другом или прочитать переписку девушки? Тогда это приложение точно для вас. Всего пара кликов и вы сможете получить доступ ко всей информации абсолютно бесплатно. Приложение имитирует подбор пароля. Подшути над друзьями и покажи свои хакерские навыки.

СКАЧАТЬ В GOOGLE PLAY А какая программа для взлома Вконтакте понравилась вам? Поделитесь своим мнением, оставив комментарий внизу страницы, возможно ваше сообщение окажется полезным и поможет определиться с выбором другим пользователям.

101android.ru

Бесплатные программы для взлома ВК на компьютер и телефон

Главная› Бесплатные программы для взлома ВК на компьютер и телефонThe website is informational! The site has no malware, viruses or hacking methods.

Особенностью современных людей является повышенный интерес к жизни другого человека. И чем большую активность развивает интересуемый объект, тем пристальнее внимание к его личной жизни со стороны других индивидуумов. И развитость социальной сети ВКонтакте является наглядным свидетельством этому. Практически сразу после регистрации пользователь полностью переключается и «живёт» новой социальной жизнью, интенсивно общаясь с единомышленниками и друзьями. Причин особого внимания к страничке пользователя может быть много: взлом аккаунта для того чтобы спамить, или просматривать переписку и закрытые альбомы, заниматься накруткой голосов, друзей для продвижения группы и много других вариантов. Поэтому программа для взлома ВК является тем самым универсальным «ключиком» для открытия потайной «дверцы» в мир конкретного пользователя.

Поэтому программа для взлома ВК является тем самым универсальным «ключиком» для открытия потайной «дверцы» в мир конкретного пользователя.

Какая программа для взлома vk лучше – решать пользователю

Учитывая высокую популярность именно мобильных гаджетов (чаще всего В Контакте сидят именно с телефона), поэтому разработчики девайса создали проги для взлома ВКонтакте, как на Android, Айфон, так и на компьютер с различным программным обеспечением, к которым относятся – KontaktMaster, Vkracker neo, а также VKhack PRO, позволяющая быстро и без осложнений взламывать любую страничку ВК, и накручивать друзей, подарки, лайки, голоса. Кроме перечисленных программ для взлома ВК есть ещё несколько бесплатных, а именно: Vkeditor, VKlom, VKbreaker, Vzlomovod и другие. Каждая прога обладает своими достоинствами и недостатками, и здесь нет единого мнения, а какую из них именно выбрать – решает непосредственно сам пользователь. Также есть программы взлома ВК и для Айфонов. Многие из этих программ позволяют пользователю оставаться анонимным без покупки дополнительных прокси.

vzlom-vk-profile.com

Не все знают, как взломать ВК без программ – записывайте популярные способы!

The website is informational! The site has no malware, viruses or hacking methods.

Взломать Контакт – мечта многих, но сделать это становится все сложнее, что связано с беспрерывным контролем администрации за подобными действиями. Сейчас создать страницу ВК сложно без привязки телефонного номера – это тоже в целях безопасности. Поэтому очень много программ для взлома, созданных ранее, недействительны. Но интерес людей к чужим аккаунтам меньшим от этого не становится, поэтому пользователи придумывают новые способы как взламывать чужие странички без прог.

Запоминайте, как взломать ВК без прог с помощью cookies файлов и фишинга

Принцип работы программ по взлому простой и даже примитивный – вам нужно ввести ID пользователя и сервис подберет пароль, но это не гарантирует 100% результат. Большинство софтов просят за это денег, а результат не гарантируют. Попробуйте взломать без помощи сторонних сервисов, используя нижеприведенные методы.

Большинство софтов просят за это денег, а результат не гарантируют. Попробуйте взломать без помощи сторонних сервисов, используя нижеприведенные методы.

Кража файлов cookies – популярный способ завладеть чужой страничкой. Это конфиденциальная информация о переходах на сайты, логинах и паролях, которую сохраняет браузер. Эти файлы созданы для того, чтобы упростить жизнь пользователю – не нужно записывать все данные для входа, ведь вместо вас это сделает браузер. Но с другой стороны, если файлы попадутся в руки взломщику, он «вскроет» вашу страничку в режиме онлайн. Кража файлов осуществляется через открытую сеть Wi-Fi и с помощью вредоносных сайтов.

Еще один популярный способ взлома ВК носит название фишинг. Хакеры создают виртуальную подделку сайта с полями для ввода логина и пароля – пользователь вводит данные и они оказываются в руках мошенника. Теперь злоумышленника ничего не остановит, чтобы совершать разные действия с вашей странички. Будьте осторожны: прежде чем проходить авторизацию на сайте, посмотрите в адресную строку, адрес сайта ВК должен быть написан правильно: vk.com, без «лишних слов».

kak-vzlomat-vkontakte.com

Как взломать чужую страницу Вконтакте в 2017 году?

Взлом страницы Вконтакте всегда был и будет актуальным вопросом, ответ на который ищут тысячи пользователей. В 2017 году многие крупные сервисы озаботились решением проблем с безопасностью, Вконтакте также не стал исключением и постоянно завинчивает все гайки и лазейки. Универсального и стопроцентного способа взлома Вконтакте так и не появилось. Украсть чужую страницу можно только старыми способами, которые работают и в данный момент и рассчитаны на невнимательных и небрежных пользователей.

Представленная ниже информация носит ознакомительный характер, прежде чем ей воспользоваться — десять раз подумайте.

Как взломать Вконтакте без программ

Все мы прекрасно знаем, что доступ к странице Вконтакте осуществляется через логин и пароль. Логином может служить как номер телефона, так и электронная почта. Если у вас есть электронный адрес жертвы или номер телефона — то фактически пол дела сделано. Осталось подобрать пароль. Многие не придают особого значения процедуре выбора пароля, поэтому достаточно попробовать перебрать различные стандартные комбинации, которые используют 80% пользователей.

Если у вас есть электронный адрес жертвы или номер телефона — то фактически пол дела сделано. Осталось подобрать пароль. Многие не придают особого значения процедуре выбора пароля, поэтому достаточно попробовать перебрать различные стандартные комбинации, которые используют 80% пользователей.

- Дата рождения.

- Имя, фамилия, отчество.

- Номер мобильного (свой или родственников).

- Девичья фамилия матери.

- Ник в игре или прозвище в жизни.

- Набор цифр от 1 до 9, обычно 1234

- Первые буквенные символы на клавиатуре (qwerty, qawsed, qazwsxedc, qwerty + цифры)

В целом все это мало эффективно, но отбрасывать такую возможность глупо. Также если вы близко знаете жертву, то стоит использовать и эту информацию при переборе пароля.

Фишинг

Если вы владеете навыками программирования, то можно осуществить взлом аккаунта Вконтакте с помощью фишинга. Для этого создается аналог сайта Вконтакте и размещается на похожем с адресом vk.com домене, например vkk.com. Ничего не подозревающий Пользователь вводит логин и пароль и его данные отправляются злоумышленнику. Для защиты от фишинга следует использовать современные антивирусы, например Dr Web или из бесплатных Avast и своевременно их обновлять.

Вирусы (трояны)

Многие трояны обычно маскируются под какие либо программы, чаще всего обещающие то, что в принципе невозможно сделать, например посмотреть гостей Вконтакте. Ни в коем случае не скачивайте программное обеспечение, в котором вы не до конца уверены. С большой вероятностью вы подцепите троян, который в итоге спарсит все ваши логины и пароли и передаст автору вируса. Соответственно если вы автор трояна — ваша задача подкинуть вирус на компьютер, с которого взламываемый пользователь входит на страницу Вконтакте.

Брут

Брут — программа подбора логина и пароля. Если у вас пароль состоит из различного набора цифр и букв, причем разного регистра, то можете не беспокоится. Да и на сегодняшний день Вконтакте ввели капчу, которую брут обойти не сможет, поэтому данный метод для взлома страницы неэффективен.

Да и на сегодняшний день Вконтакте ввели капчу, которую брут обойти не сможет, поэтому данный метод для взлома страницы неэффективен.

Программы для взлома Вконтакте

Чаще всего такие программы с огромной вероятностью взломают вашу страницу, чем помогут Вам взломать чужую. Следует с осторожностью использовать сторонний софт, обычно в таких программах маскируются вирусы.

Итак, технически взломать Вконтакте практически невозможно, все описанные выше способы за исключением брута, рассчитаны на небрежность и слабую подкованность пользователя в области IT.

Взлом пользователя Вконтакте с помощью Социальной инженерии (фишинг в действии)

Для этого нужно создать аккаунт красивой девушки, если осуществляется взлом страницы парня, либо наоборот. Поставить лайки на фотографии и попытаться завести с жертвой диалог. В процессе разговора, лучше не сразу, скидываем фейковую ссылку на фотографию (предварительно просим оставить там комментарий или лайк) или на видео на Youtube (используя любой клон Youtube). После перехода по ссылке, пользователя перебрасывает на фишинговую страницу входа, где он не подозреваю, что сейчас потеряет конфиденциальную информацию, вводит логин и пароль. Все. Страница украдена.

Взлом страницы Вконтакте через телефон

В 2017 году ввиду большого распространения пользователей Вконтакте, пользующихся мобильными устройствам, многие ищут способ взлома чужой страницы через телефон.

В интернете есть программы для телефона, которые якобы обещают взломать любой аккаунт, но лично у меня они вызывают сомнения.

searchlikes.ru

Вконтакте.ру — ПОЛЕЗНЫЕ ПРОГРАММЫ и СЕКРЕТЫ + взлом

ВКонтакте.ру – самый посещаемый сайт Рунета по версии Alexa Rank. ВКонтакте.ру – самая популярная социальная сеть России и стран СНГ. Миллионы людей ежедневно заходят “в Контакт”…

Если выдаёт «активацию» ВКонтакте!

Дополнительные хитрости ВКонтакте

Тут я сначала написал массивное вступление: про историю сайта vkontakte, про facebook, про API для разработчиков… но всё стёр и оставил главное в посте… приложения и веб-сервисы, упрощающие работу с самой большой социалкой России – ВКонтакте. ру (vkontakte.ru):

ру (vkontakte.ru):

Далее в этом посте тема музыки будет затронута ещё не раз. Однако, LoviVkontakte — особенный сервис. Его хотелось бы отметить самым первым, как наилучший из всех представленных. Скачивать музыку с ВКонтакте.ру теперь стало действительно ОЧЕНЬ просто!

Get-Styles — это программа, позволяющая менять оформление ВКонтакте. Установив программу, простым нажатием кнопки можно сменить свою тему оформления на любую понравившуюся — а в каталоге более 1000 тем! Кроме того, все пользователи с установленной программой, заходящие на Вашу страничку — будут видеть Ваш дизайн.

Программа Get-Styles сохраняет дизайн к Вам на компьютер, благодаря чему ВКонтакте не глючит при загрузке и работает даже быстрее, чем обычно. Работает на всех популярных браузерах — Mozilla Firefox, Internet Explorer, Opera, Google Chrome. Никаких вирусов обнаружено не было — проверено пятью антивирусами.

Конечно, самое популярное и удобное приложение для работы с вконтактом – VKLife. Программа поддерживает огромное количество функций, в т.ч. скачивание видео, аудио и flash-приложений, вставка изображений в граффити на стены пользователей, возможность писать многострочные статусы и куча всего другого 🙂

Все мы используем систему личной переписки ВКонтакте. Кто-то в большей степени, кто-то в меньшей. Многих не устраивает “тормознутость” сообщений за счёт использования веб-интерфейса (когда отсылка и чтение сообщений осуществляется непосредственно через сайт).

Тут на помощь приходит программа IceIM – первая программа-клиент для удобного общения на сайте vkontakte.ru. IceIM показывает Ваш список друзей, указывая находящихся на сайте, позволяет общаться по принципу ICQ. Да и вообще, “айсикьирует” ВКонтакт. Теперь Вы сможете спокойно общаться ВКонтакте как по аське, а Ваши собеседники даже ничего и не заметят 🙂

Хочется всегда оставаться в Контакте? А стандартная мобильная версия ВКонтакте (pda. vkontakte.ru) слишком ограничена по функциям или неудобна?

vkontakte.ru) слишком ограничена по функциям или неудобна?

Java-приложение для мобильных телефонов vclient – решение Вашей проблемы. vclient – это программа для мобильных телефонов, позволяющая читать и писать сообщения на сайте vkontakte.ru.

Итак, многим интересна тема скачивания аудиозаписей и видеофайлов. На самом деле, ничего сверхъестественного тут нету. Делается всё довольно легко.

Вы можете воспользоваться прекрасным онлайн-решением – сервисом SaveFrom.net. Для того чтобы , достаточно перед адресом страницы добавить «sfrom.net/», к примеру чтобы получилось так: sfrom.net/http://vkontakte.ru/audio.php?act=search&q=jazz. Прекрасно работает… да и вообще мир прекрасен, но не будем удаляться от темы 🙂

Существуют также и оффлайн-решения, но они менее удобны.

Граффити – довольно интересная функция. Граффити разрешается рисовать на любых стенках ВКонтакте, где это не запрещено владельцем стены. Но не у всех же есть талант к рисованию? 🙂 Да и рисовать мышкой не так-то и удобно…

Первое, что Вам поможет – программа Vkonpic. Программа позволяет загружать любые изображения в Ваше граффити. Vkonpic имеет открытые исходные коды, что даёт гарантию от взлома с её помощью Вашего аккаунта ВКонтакте.

Второе – VKPaint. VKPaint “перерисовывает” картинку в браузер за Вас. От Vkonpic программу отличает то, что с её помощью можно комбинировать различные изображения и надписи, подписывать или подрисовывать что-то своё, а не просто загружать готовое изображение.

Идём дальше. Если Вы не хотите скачивать к себе на компьютер какие-либо программы, можете просто воспользоваться 🙂 Функционал схож с Vkonpic.

Карта друзей – уникальная функция. Она строит “карту” Ваших контактов, людей из Ваших учебных заведений и многое другое. С помощью такой карты легко узнать, кто из ваших друзей с кем знаком, а также проанализировать статистику. “Это нужно видеть!” (с)

Будь в курсе! – такой слоган можно было бы дать данной утилите. Программа tray от разработчика Карты друзей создана для своевременного оповещения пользователя социальной сети ВКонтакте о новых сообщениях.

Программа tray от разработчика Карты друзей создана для своевременного оповещения пользователя социальной сети ВКонтакте о новых сообщениях.

Программка тихо и незаметно сидит в трее (справа внизу, где часы), и не мешает жить, пока Вам кто-то не напишет. Потом она информирует Вас мигающей иконкой. При щелчке на иконку в браузере открывается страница сообщений.

Однако, для этой же цели существует и браузерное решение, да ещё и официальное – В Контакте | Тулбар. .

По моему личному мнению, до недавнего времени самой полной бесплатной базой музыкальных файлов обладал сайт Зайцев.нет. Но с введением функции хранения аудиозаписей на сайте vkontakte.ru расстановка сил резко изменилась.

ВКонтакте.ру – самый крупный аудиохостинг в СНГ: более 300 тысяч новых аудиозаписей ежедневно. Миллионы пользователей стали загружать десятки и сотни миллионов треков на vkontakte.ru. И, конечно, онлайн-поисковик по такой огромной базе музыки не заставил себя ждать. Всем рекомендую! ;Ы)

Хотите взломать пользователя ВКонтакте.ру? Или хотите узнать, как можно взломать Vkontakte? Или просто взлом ВКонтакте?

А возможно Вы сами взломали ВКонтакте.ру? :Ы)

В любом случае, этот пункт данной статье освещает вовсе не взлом контакта 🙂 А вполне более мирную штуку – использование небольших уязвимостей.

Итак, ВКонтакте, как и на любом другом сайте, существуют небольшие не-технические уязвимости. Просчёты мозга. Ну не всё же человек может просчитать. Тут нам поможет социальная инженерия – поиск доступа к информации или системам хранения информации без использования технических средств. К счастью, всё уже найдено и без Вас, поэтому Вам можно лишь использовать плоды чужих трудов.

Далее будут приведены адреса, с помощью которых можно просмотреть фотографии, видео, аудио и заметки человека, имеющего закрытый профиль. Эти адреса нужно будет скопировать в адресную строку браузера, а затем изменить число 123456 на id нужного Вам человека:

- Фото, где отмечен этот человек:

- Фотоальбомы этого человека:

- Видеозаписи этого человека:

- Аудиозаписи этого человека:

- Заметки этого человека:

Ну вот, в принципе, и всё, что я хотел до Вас, дорогие пользователи социальной сети ВКонтакте. ру, донести. Хотя, я и не люблю доносить, я это сделал 🙂 Удачи Вам и любви ;Ы)

ру, донести. Хотя, я и не люблю доносить, я это сделал 🙂 Удачи Вам и любви ;Ы)

Ваш, Абсурдный Людишка 🙂

—-

ПостСкриптум1. Ждали конкурса? Обломитесь! 🙂

Шучу. Конкурс будет, но чуть позже. Сейчас я собираю информационных и финансовых спонсоров, уточняю все тонкости и ньюансы… непростое это, оказывается, дело 🙂

Зато хорошие новости: уже есть достаточное количество и финансовых, и информационных спонсоров. И домён каждому участнику халявный в зоне .ru будет! ;Ы) И даже хостинг, возможно…

—-

ПостСкриптум2. Если кто помнит, я занимаюсь сателлитами 🙂

Но тут ко мне пришло сообщение божье… стоп сателлитам! Белые проекты – вот где сила! В связи с этим, ищу копирайтера/рерайтера по темам недвижимости и туризма.

Также необходим человек для обновления нового блога о ретро, олд-скуле и обо всех таких штучках 20 – 70 гг. Источники информации предоставлю. Всё оплачиваемо. Но в рамках.

—-

ПостСкриптум3. Напомню, что акция «Мы ищем таланты!» не останавливается ни на секунду! Мы ищем таланты вечно! ;Ы)

—-

Popularity: 100% []

Министерство обороны расширяет краудсорсинговую программу цифровой защиты «Взломайте Пентагон»> ДЕПАРТАМЕНТ ОБОРОНЫ США> Выпуск

Правительству США исполняется два года инициативе First Bug Bounty Initiative; Выдает награды для дальнейшего укрепления внутренних активов Министерства обороны СШАВАШИНГТОН, округ Колумбия — Министерство обороны объявило сегодня об усилиях по расширению своей успешной краудсорсинговой программы безопасности «Взломайте Пентагон». Министерство обороны заключило контракты с тремя частными фирмами Кремниевой долины, чтобы расширить возможности Департамента по предоставлению вознаграждений за обнаружение ошибок, направленных на усиление безопасности внутренних активов Министерства обороны США.Награды

Hack the Pentagon предназначены для выявления и устранения уязвимостей безопасности на целевых веб-сайтах и активах Министерства обороны США, а также для выплаты денег хорошо проверенным исследователям безопасности или «этическим хакерам» за обнаружение и раскрытие ошибок. Министерство обороны продолжит создавать вознаграждения за обнаружение ошибок для общедоступных веб-сайтов и применять другие методы обеспечения безопасности на основе краудсорсинга.

Министерство обороны продолжит создавать вознаграждения за обнаружение ошибок для общедоступных веб-сайтов и применять другие методы обеспечения безопасности на основе краудсорсинга.

Поскольку киберугрозы сохраняются, министерство обороны работает над определением инновационных подходов к усилению безопасности, борьбе со злонамеренными действиями и созданию надежных партнерских отношений с частным сектором для противодействия угрозам.Многие крупнейшие технологические компании страны и компании из списка Fortune 500 используют краудсорсинговые хакерские программы в качестве недорогого инструмента для повышения и усиления безопасности и предоставления цифровых услуг.

«Поиск инновационных способов выявления уязвимостей и усиления безопасности никогда не был так важен», — сказал Крис Линч, директор Defense Digital Service. «Когда наши противники проводят злонамеренные атаки, они не сдерживаются и не боятся проявить изобретательность. Расширение нашей краудсорсинговой работы по обеспечению безопасности позволяет создать более глубокую скамью технических талантов и предоставить более разнообразные перспективы для защиты и защиты наших активов.Мы рады видеть, что программа продолжает расти и приносить пользу всему Департаменту ».

Министерство обороны запустило программу Hack the Pentagon в 2016 году в качестве первой программы федерального правительства по вознаграждению за ошибки. Несколькими месяцами позже в рамках краудсорсинговой инициативы по безопасности DOD запустило свою Политику раскрытия уязвимостей, которая предоставляет исследователям безопасности юридические возможности для поиска и раскрытия уязвимостей в любых общедоступных системах DOD. С тех пор программа Hack the Pentagon позволила Министерству обороны США выявлять и устранять тысячи уязвимостей в системе безопасности.

Новые партнерские отношения с частным сектором для увеличения вознаграждений за ошибки, нацеленные на внутренние активы

В 2016 году Hack the Pentagon учредил два механизма контрактов, которые позволяют департаменту проводить оценку вознаграждения за обнаружение ошибок: один предназначен для общедоступных веб-сайтов и приложений, а другой — для более чувствительных внутренних систем. Объявленные сегодня контракты расширят сферу действия программы и увеличат объем вознаграждений, нацеленных на частные активы Министерства обороны США, которые включают специализированные и изготовленные на заказ продукты и системы для удовлетворения потребностей оборонных миссий.

Объявленные сегодня контракты расширят сферу действия программы и увеличат объем вознаграждений, нацеленных на частные активы Министерства обороны США, которые включают специализированные и изготовленные на заказ продукты и системы для удовлетворения потребностей оборонных миссий.

Партнерство с частным сектором позволит Министерству обороны использовать коллективные хакерские сообщества и платформы трех краудсорсинговых компаний из Кремниевой долины: Bugcrowd, HackerOne и Synack. Включение трех фирм в новый контракт позволяет Департаменту использовать широкий спектр экспертных знаний и технических специализаций, поскольку оценки безопасности масштабируются по типу и сложности. Контракт позволит проверенным хакерам моделировать реальные и инсайдерские угрозы для определенных систем, открывая ценные новые перспективы безопасности для имитации боевых действий противников и снижения рисков.

Новые функции расширенной программы позволят компонентам DOD проводить непрерывную годичную оценку ценных активов. С помощью этой модели DOD может поддерживать открытый диалог с проверенными участниками хакеров на протяжении всего жизненного цикла разработки системы, что особенно ценно, поскольку программное обеспечение и другие активы регулярно обновляются. Расширенная программа также позволит Министерству обороны США проводить оценки более широкого спектра активов, таких как оборудование и физические системы.

Взломать Пентагон

Hack the Pentagon возглавляет Defense Digital Service (DDS), группа Министерства обороны США, которая занимается привлечением талантливых специалистов из частного сектора и передового опыта для изменения подхода Департамента к технологиям.Посредством Hack the Pentagon DDS работает с компонентами DOD и внешними правительственными агентствами, чтобы дать рекомендации по вознаграждениям за ошибки, краудсорсинговой безопасности, политике раскрытия уязвимостей и передовым практикам и подходам частного сектора.

С момента запуска краудсорсинговой программы безопасности тысячи талантливых этичных хакеров обратились к Министерству обороны США, и было зарегистрировано более 8000 действительных уязвимостей.

Продвижение цифровой защиты с использованием краудсорсинга

Киберстратегия Министерства обороны США подчеркивает важность выявления возможностей краудсорсинга для более эффективного выявления и смягчения уязвимостей: «Департамент продолжит выявлять возможности краудсорсинга, такие как хакерские атаки и вознаграждения за ошибки, для более эффективного выявления и устранения уязвимостей. и способствовать инновациям.”

В дополнение к расширению и усовершенствованию частных багов DOD, DDS работает над тем, чтобы использовать преимущества краудсорсинговых подходов к безопасности через DOD и развивать успех Hack the Pentagon как ценный инструмент для повышения безопасности.

DDS способствовала активному диалогу между этическими хакерами, сообществом исследователей безопасности и киберэкспертами Министерства обороны США для обмена идеями, обмена мнениями и подходами к безопасности, а также выявления новых возможностей обучения для военных кибер-талантов.DDS также начала направлять усилия по набору персонала в сообщество исследователей безопасности с целью привлечения технических специалистов с уникальными перспективами безопасности.

DDS продолжает служить ресурсом для других правительственных агентств, которым поручено разрабатывать и запускать свои собственные политики раскрытия информации и программы вознаграждения за ошибки. Агентства, службы Министерства обороны США или другие заинтересованные стороны могут отправлять запросы по контракту на адрес [email protected].

Что делать, если ваша электронная почта взломана?

Электронные письма, взломанные киберпреступниками, — это золотая жила для личных данных и доступа ко всем остальным вашим учетным записям.Учитывая, что мы связываем с нашими электронными письмами все, от онлайн-банкинга до федеральных налогов, восстановление после взлома чрезвычайно зависит от времени. Вам придется действовать быстро и осторожно, если вы хотите минимизировать ущерб своей личности, финансам и защитить окружающих.

Вам придется действовать быстро и осторожно, если вы хотите минимизировать ущерб своей личности, финансам и защитить окружающих.

Вы, наверное, спрашиваете: «Моя электронная почта была взломана, как мне это исправить?» Если вам повезло немного больше, возможно, вы не совсем уверены, что вас взломали. Даже если вы спрашиваете: «Как я могу узнать, взломал ли кто-то мою учетную запись электронной почты?» Касперский может вам помочь.

Согласно статистическому отчету Radicati за 2019 год, количество пользователей электронной почты во всем мире к 2023 году достигнет почти 4,3 миллиарда. Более того, в отчете прогнозируется, что пользователи будут вместе отправлять и получать 347 миллиардов сообщений в день, что выше среднего из 293 миллиардов в 2019 году. Повсеместное распространение электронной почты в сочетании с ее постоянным ростом делает ваши учетные записи заманчивой целью для хакеров. Если вы стали жертвой взломанной учетной записи электронной почты, вот что вам нужно сделать, чтобы исправить ситуацию.

1. Запустите антивирусную программу

Как указано в руководстве FTC по взломанной электронной почте, первое, что вы должны сделать, если ваша учетная запись будет взломана, — это запустить сквозное антивирусное сканирование.

Пропустите настройку «быстрое сканирование» в пользу глубокого сканирования для выявления и устранения не только всех форм вредоносных программ (включая трояны, шпионское ПО и клавиатурные шпионы, которые могут отслеживать нажатия клавиш даже после обнаружения взлома) и потенциально нежелательные приложения.

Хакерам нужен не просто доступ к вашей учетной записи, чтобы отправлять вашим друзьям неловкие сообщения — они ищут способы обмануть вас без денег или совершить мошенничество с кредитными картами. Например, хакеры нацелены на компании, которые регулярно отправляют средства банковским переводом. После взлома учетной записи электронной почты они могут отправлять свои несанкционированные переводы.

Например, хакеры нацелены на компании, которые регулярно отправляют средства банковским переводом. После взлома учетной записи электронной почты они могут отправлять свои несанкционированные переводы.

По данным Центра рассмотрения жалоб на Интернет-преступления ФБР, компании понесли открытые убытки в размере более 747 миллионов долларов за последние два года, несмотря на наличие защиты сети и наличие ИТ-персонала.

Что касается ваших учетных записей электронной почты, то чем раньше вы запустите антивирусное сканирование, тем лучше. Перед изменением любой другой конфиденциальной информации важно убедиться, что вы чисты, чтобы избежать перезапуска цикла.

2. Измените свои пароли

Как только ваш компьютер будет свободен от вредоносных программ, пора сменить пароль. Если вы потеряли доступ к своей учетной записи, вам может потребоваться напрямую связаться с провайдером электронной почты, доказать, кто вы, и попросить сбросить пароль.

Выберите новый пароль , который заметно отличается от старого, и убедитесь, что он не содержит строк повторяющихся символов или цифр. Держитесь подальше от паролей, которые явно связаны с вашим именем, днем рождения или аналогичными личными данными.Хакеры могут легко найти эту информацию и часто использовать ее в своих первых попытках грубой силы получить доступ к вашей учетной записи.

Ваш пароль должен быть уникальным для каждой учетной записи, сложным (т. Е. Сочетанием букв, цифр и специальных символов) и иметь длину не менее 15 символов. Если вам нужна помощь в создании новых паролей или управлении всеми новыми сложными, используйте безопасный менеджер паролей, чтобы безопасно их сохранить.

3.

Обратитесь в другие онлайн-службы

Обратитесь в другие онлайн-службыСмена паролей с другими онлайн-аккаунтами также имеет решающее значение. Платежные аккаунты, такие как Amazon, Netflix, компании-эмитенты кредитных карт и даже местная библиотека, нуждаются в сбросе. Обязательно обновите каждый из своих паролей, чтобы хакеры не взломали и эти учетные записи.

Обеспечение безопасности этих других учетных записей очень важно. Вторичные сервисы, в конечном счете, являются гораздо более ценными целями в этих нарушениях безопасности. Например, ваш банковский счет может легко стать следующим взломом, если мошенник найдет информацию, необходимую для сброса вашего пароля.

Опять же, обязательно используйте уникальный пароль для каждого сайта. Риск последующих взломов увеличивается, если вы используете один и тот же пароль для нескольких сайтов.

Следует избегать упрощенного входа в систему через учетную запись электронной почты или социальных сетей , чтобы еще больше снизить этот риск. Однако даже различных паролей может быть недостаточно, если в вашей учетной записи есть электронные письма, ведущие непосредственно к связанным онлайн-поставщикам.

4. Уведомить знакомых

Когда вы думаете, что делать, если ваша электронная почта взломана, помните, что вам также придется защитить свой список контактов.Это хорошая идея, чтобы сообщить своим друзьям, семье и всем, кто есть в вашем списке контактов электронной почты, что вас взломали.

В период, когда злоумышленники контролировали вашу учетную запись, они могли отправить десятки или даже сотни электронных писем с вредоносным ПО всем, кого вы знаете. Этот тип фишинг-атаки, в свою очередь, дает им доступ к новому набору жертв.

Вы также должны уведомлять свои списки друзей на других платформах. Электронная почта может быть лишь одним из способов, которым злоумышленники могут заманить ваших контактов.Если они взломают ваши социальные сети или приложения для обмена сообщениями, мошеннические сообщения могут быть отправлены с каждого из них.

Предупреждение. Ваши контакты позволяют им принимать меры, чтобы убедиться, что их собственные устройства чисты и не пострадают.

5. Измените ваши вопросы безопасности

Хотя ваш пароль был наиболее вероятным путем атаки, также возможно, что хакеры взломали вашу учетную запись после ответа на ваши вопросы безопасности.

Используя ложные ответы на контрольный вопрос , вы можете снизить шансы хакера на повторное проникновение.Убедитесь, что они запоминаются вам, но не очевидны, чтобы их можно было обнаружить через ваши сообщения в социальных сетях или другую общедоступную информацию. Согласно недавнему исследованию Google, многие пользователи выбирают один и тот же ответ на общие вопросы безопасности. Например, почти 20% американских пользователей ответили «пицца» на вопрос «Какая ваша любимая еда?»

Обязательно используйте многофакторную аутентификацию , которую многие провайдеры позволяют защитить ваши логины и сброс пароля. Для дополнительной защиты вашей электронной почты эта аутентификация использует дополнительные адреса электронной почты или текстовые сообщения.Используйте этот метод, поскольку одних контрольных вопросов недостаточно.

6. Сообщите о взломе

Если вы еще этого не сделали, обратитесь к поставщику услуг электронной почты и сообщите о взломе. Это важно, даже если взломанная электронная почта не привела к потере доступа. Сообщение о взломе помогает провайдерам отслеживать поведение, связанное с мошенничеством. Сообщая о взломе, вы защищаете себя и других от будущих угроз, помогая провайдеру повысить их безопасность.

Это важно, даже если взломанная электронная почта не привела к потере доступа. Сообщение о взломе помогает провайдерам отслеживать поведение, связанное с мошенничеством. Сообщая о взломе, вы защищаете себя и других от будущих угроз, помогая провайдеру повысить их безопасность.

Кроме того, ваш поставщик услуг электронной почты может предоставить подробную информацию о происхождении или характере атаки.Вы можете обнаружить, что нарушение более крупное и затрагивает другие услуги, которые у вас могут быть.

7. Создайте новую учетную запись электронной почты

Иногда не стоит продолжать с того места, где вы остановились. Найдите минутку, чтобы вспомнить: взламывали ли это письмо раньше? Ваш провайдер не принимает меры для уменьшения количества получаемого вами спама? Возможно, пришло время переключиться.

Найдите службу, которая предлагает шифрование электронной почты по умолчанию . Шифрование данных помогает скрыть ваши личные электронные письма в случае взлома серверов провайдера.Хакеры не могут разблокировать эти данные без надлежащего ключа безопасности.

Обслуживание клиентов с высоким рейтингом — еще одна функция, которую стоит искать, если вы ищете нового поставщика услуг электронной почты. В случае возникновения проблемы они должны без проблем работать с вами, чтобы разрешить вашу ситуацию.

8. Свяжитесь с кредитными агентствами

Досягаемость хакеров часто намного больше, чем показывает простой взлом электронной почты. Рекомендуется обратиться к агентствам кредитной информации, таким как TransUnion или Equifax, и попросить их следить за вашими учетными записями в течение нескольких месяцев после того, как вас взломали.

Если в последнее время с вами связались или ответили на какие-либо подозрительные электронные письма с названием , примите это также к сведению. Мошенники с гораздо большей вероятностью попытаются установить личный контакт и убедить вас поделиться личными данными, прежде чем они начнут обманывать ваши учетные записи и совершать покупки с помощью вашей кредитной карты. Мошенники знают, что личное общение часто помогает им пройти первую линию защиты от спама.

9. Обдумайте варианты защиты вашей ID

Если вас взломали, стоит рассмотреть еще одну идею — услугу защиты ID.Эти службы обычно предлагают электронную почту в режиме реального времени и мониторинг розничных счетов в Интернете. Кроме того, они также обычно предлагают отчеты о кредитных рейтингах и личную помощь в случае кражи личных данных.

Обязательно ищите компании с солидной репутацией , поскольку такая защита часто сопряжена со значительными расходами. Убедитесь, что вы используете законный сервис, а не замаскированную хакерскую аферу, ищущую ваши личные данные.

Кроме того, рассмотрите возможность использования программного обеспечения для кибербезопасности со службами мониторинга учетных записей. Расширенные пакеты интернет-безопасности, как правило, отслеживают ваши онлайн-аккаунты на предмет утечки данных. Обычно они также предоставят вам полную поддержку и руководство в случае утечки или взлома.

10. Полная безопасность

Запустите антивирусное сканирование на всех подключенных устройствах , включая ноутбук, планшет и смартфон, чтобы убедиться, что злоумышленники не перепрыгивают между платформами, чтобы заразить ваши устройства.

Примите меры для защиты облака , поскольку оно также может содержать ваши личные данные.Измените пароли, уведомите своих провайдеров и даже подумайте об очистке облачных данных и резервных копий с помощью антивирусного сканирования. Все эти меры могут дать вам дополнительное спокойствие.

Обновите базовую антивирусную защиту до постоянной защиты в Интернете, если вы еще этого не сделали. Ищите службу, которая проактивно блокирует новые, неизвестные угрозы и активно защищает ваши действия в Интернете.

Когда вы узнаете, как исправить взломанную электронную почту, защитить себя станет намного проще.Если вы когда-нибудь обнаружите, что ваша электронная почта была взломана, выполните следующие 10 шагов, чтобы вернуть контроль и предотвратить проблемы в будущем.

Статьи по теме:

Инженер-программист из Бангалора взломал индийское приложение для отслеживания контактов Aarogya Setu.

Аднан Абиди / ReutersМужчина в маске сидит на корточках рядом со своими вещами, ожидая среди других людей возле железнодорожной станции, чтобы сесть на поезд, который доставит их в их родные штаты после того, как Индия объявила об ограниченном возобновлении работы железных дорог своей железнодорожной сети после почти семи лет. неделя блокировки.

В течение нескольких дней Джей, инженер-программист из Бангалора, с растущей тревогой наблюдал, как люди в Индии были вынуждены установить правительственное приложение для отслеживания контактов с коронавирусом. Затем он закатал рукава и вырвал ему внутренности.

«Мне не понравилось, что установка этого приложения постепенно становится обязательной в Индии», — сказал Джей, попросивший указать псевдоним, чтобы говорить свободно. «Поэтому я продолжал думать о том, что я могу сделать лично, чтобы не класть это на свой телефон.

«Поэтому я продолжал думать о том, что я могу сделать лично, чтобы не класть это на свой телефон.

Джей приступил к работе в 9 утра в субботу. Он вырезал код приложения, чтобы обойти страницу регистрации, которая требовала, чтобы люди регистрировались со своими номерами мобильных телефонов. Дополнительная обрезка позволила ему обойти страницу, на которой запрашивалась личная информация, такая как имя, возраст, пол, история поездок и симптомы COVID-19. Затем он удалил разрешения, которые он считал инвазивными: те, которые требовали постоянного доступа к Bluetooth и GPS телефона

К 13:00 приложение превратилось в безобидную оболочку, не собирающую данных, но по-прежнему мигающую зеленым значком, заявляя, что у пользователя был низкий риск заражения.

«Это была моя цель, — сказал Джей. «Я преуспел. Вы можете показать зеленый значок любому, если он попросит проверить ваш телефон, и он не сможет сказать «.

Правительство Индии освободило Аарогья Сету (хинди, что означает «мост к здоровью») в начале апреля. По данным Министерства информационных технологий Индии, его устанавливали почти 100 миллионов раз — примерно на пятой части индийских смартфонов. Но приложение вызвало обеспокоенность у экспертов по конфиденциальности во всем мире, которые говорят, что в отсутствие федерального закона о конфиденциальности его можно использовать в качестве инструмента для наблюдения на уровне штата после того, как пандемия утихнет, поскольку для этого требуется постоянный доступ к Bluetooth и данным о местоположении людей. .

Хотя установка приложения изначально была добровольной, многие индийцы обнаружили, что у них нет выбора. В прошлом месяце ведущие индийские приложения по доставке еды потребовали, чтобы офисные работники установили приложение. На прошлой неделе полиция в Нойде, городе на окраине столицы Индии Нью-Дели, потребовала от жителей установить приложение, иначе им грозит тюремное заключение. Этот мандат последовал за федеральным, требовавшим от государственных и частных служащих для установки приложения. Индийцам также может понадобиться приложение, чтобы садиться в поезда, самолеты и общественный транспорт, работать в компаниях по доставке еды или посещать аптеки.

Этот мандат последовал за федеральным, требовавшим от государственных и частных служащих для установки приложения. Индийцам также может понадобиться приложение, чтобы садиться в поезда, самолеты и общественный транспорт, работать в компаниях по доставке еды или посещать аптеки.

Хакеры вроде Джея пытались найти способы обойти это. Создав собственную версию приложения, Джей поделился ею с близким кругом из 15 друзей. Это небольшое число, но утечка информации из любого из них может подорвать усилия правительства по отслеживанию контактов, поэтому Джей пытается сохранить конфиденциальность.

Но вряд ли он единственный, кто взламывает приложение.

Индийцы, которые менее технически подкованы, чем Джей, пытаются найти более простые обходные пути, при этом некоторые сообщают, что они сделали скриншоты зеленого значка, чтобы мигать, вместо того, чтобы устанавливать приложение на свои устройства.

«Буду ли я забронирован, если на моем телефоне не установлено [приложение] Aarogya Setu?» кто-то спросил на Reddit ранее на этой неделе.

«Сделайте это своими обоями», — ответил кто-то. «Работал на друга в Дели».

ТвиттерЯ отозвал приложение Aarogya Setu для определения местоположения и разрешения Bluetooth, и оно говорит мне, что я все еще в безопасности, поэтому

«Я бунтую против обязательного характера этого приложения», — сказал он.«Я не хочу сообщать правительству о своем местонахождении круглосуточно и без выходных». Он сказал, что индийское приложение плохо справляется с тем, что помогали создавать Google и Apple, планы, которые не хранят личную информацию на централизованных серверах. «Если бы я писал это приложение, я бы предпочел свести количество точек данных к минимуму», — сказал он. «Если у меня есть информация о вашем местоположении на месяц, я могу многое узнать о вашей жизни».

«Если у меня есть информация о вашем местоположении на месяц, я могу многое узнать о вашей жизни».

Обеспокоенность Джея коренится в отчетах правительства Индии. Десять лет назад, когда в стране была запущена Aadhaar, биометрическая система идентификации, в которой хранятся отпечатки пальцев и изображения радужной оболочки глаза 1.3 миллиарда индийцев в единой базе данных, регистрация была добровольной. Но вскоре это стало почти обязательным, требовалось для всего, от подключения к мобильному телефону до подачи налоговой декларации

«Меня беспокоит то, что, как и в случае с Aadhaar, вскоре вы не сможете ходить в ресторан или кинотеатр без Установлено приложение Aarogya Setu, — сказал Джей. «Даже если правительство не сделает это обязательным, владельцы кинотеатров собираются навязать это вам. Такая у нас культура ».

Чтобы смягчить опасения по поводу конфиденциальности приложения, правительство Индии в понедельник выпустило свод правил о том, как приложение собирает и использует данные.Среди прочего, в приказе говорится, что данные, собранные через приложение, будут анонимными и будут использоваться только для целей, связанных с COVID-19, но в нем мало деталей. Тем не менее, Индия планирует добавить в приложение новые функции в дополнение к отслеживанию контактов, такие как телемедицина и электронные пропуска, которые государства могут выдавать, чтобы люди могли передвигаться после того, как Индия снимет национальную изоляцию.

Джей сказал, что вряд ли перестанет взламывать приложение. «Я собираюсь не отставать от них», — сказал он. «Если они внесут в приложение существенные изменения или обновления, я найду другие обходные пути.”

приложений для отслеживания раннего Covid-19 — легкая добыча для хакеров, и ситуация может ухудшиться, прежде чем она станет лучше

Быстро. Короткий. Ежедневно. Мы проведем вас за заголовками и поможем

разобраться в главных событиях политики и политики.

Франция — одна из немногих стран, которые, как известно, провели обширные тесты на взлом своих приложений.В стране было проведено два конкурса «bug bounty», в которых исследователи безопасности пытались взломать приложение — один до его выпуска, а другой после него с призовым фондом до 2000 евро (около 2250 долларов США).

Другие мало что сделали для тестирования уязвимостей перед выпуском приложений. Например, исследователи быстро обнаружили уязвимости в австралийском приложении, которое не инициировало заранее программу вознаграждения за ошибки.

В США надзор за безопасностью особенно слаб. Конгресс до сих пор не смог договориться о протоколах безопасности, и, в отличие от многих стран, U.У С. нет национального приложения. Вместо этого штаты и города разрабатывают свои собственные приложения, каждое из которых может иметь разные проблемы с безопасностью.

Крупнейшие баунти-операторы Bugcrowd, HackerOne и Synack сообщили POLITICO, что не запускают никаких программ для штатов США для выявления уязвимостей в их приложениях. И Коулман сказал, что гобелен американских приложений от штата к штату означает, что никто не сосредотачивает все свои активы на обеспечении безопасности одного предложения.

Большинство штатов также имеют крошечные бюджеты на кибербезопасность.По данным организации, представляющей руководителей информационных служб штатов, большинство штатов выделяют от нуля до 3 процентов своих ИТ-бюджетов на кибернетику по сравнению с 10 процентами в частном секторе. Большинство также сообщают о неизменных кибербюджетах или увеличении менее чем на 5 процентов с 2014 года.

Тим Брукинс, инженер Microsoft, который разработал приложение для Северной Дакоты через свою независимую компанию ProudCrowd, сказал, что его внимание к безопасности этого приложения было сосредоточено на защите сервера данных, который не был источником утечки.

«Это как Форт-Нокс», — сказал Брукинс о центральном сервере, , который использует безопасность, предлагаемую облачным сервисом Microsoft Azure. По его словам, он единственный, у кого есть обычные права входа в систему. Хотя в приложении не было программы вознаграждения за ошибки, Брукинс сказал, что он провел неофициальные консультации по поводу защиты приложения со специалистом по безопасности, с которым он связался через журналиста New York Times.

По его словам, он единственный, у кого есть обычные права входа в систему. Хотя в приложении не было программы вознаграждения за ошибки, Брукинс сказал, что он провел неофициальные консультации по поводу защиты приложения со специалистом по безопасности, с которым он связался через журналиста New York Times.

Согласно недавнему исследованию Международного совета по цифровой отчетности, одно национальное приложение для борьбы с коронавирусом, выпущенное правительством США — трекер симптомов от Центров по контролю и профилактике заболеваний — отправляет незашифрованные данные.«Хотя мы не смогли определить содержание передач, метаданные об активности пользователя могут быть соотнесены с метаданными устройства, которые мы смогли наблюдать (например, оператор мобильной связи, операционная система, разрешение устройства и т. Д.)», — сказал совет. .

Представитель CDC сказал, что передача незашифрованных данных не является проблемой, которую нужно исправить, поскольку он публично сообщил, что взаимодействует со сторонними приложениями.

В рамках некоторых программных инициатив были предприняты попытки заранее подумать о безопасности данных, особенно Apple и Google, которые объединились, чтобы предложить программную среду для разработчиков приложений, которая будет без проблем работать с их телефонами.Компании устанавливают правила работы этих приложений, например, запрещая приложениям собирать информацию от пользователей в централизованной базе данных. В результате ряд европейских стран, включая Великобританию и Германию, отказались от планов по сбору и хранению информации о пользователях на государственных серверах, вместо этого оставив информацию на телефонах пользователей. В такой децентрализованной системе нет огромного массива данных, который можно было бы взломать. Исследователи говорят, что большие базы данных — более богатая цель, потому что достаточно одного взлома, чтобы справиться с большим уловом.

штатов США начали запускать приложения в мае и продолжают их развертывать. Согласно недавнему обзору POLITICO, по меньшей мере девять штатов выпустили или начали разрабатывать приложения для отслеживания контактов, и более десятка активно их рассматривают.

Согласно недавнему обзору POLITICO, по меньшей мере девять штатов выпустили или начали разрабатывать приложения для отслеживания контактов, и более десятка активно их рассматривают.

В то время как приложение Северной Дакоты, которое было запущено до того, как Apple и Google выпустили свое программное обеспечение, использует централизованную базу данных, многие из новых приложений используют децентрализованный подход для использования этого программного обеспечения.

Но у программного обеспечения Google-Apple есть свои проблемы с безопасностью.Он полагается на Bluetooth, который часто является целью хакеров, которые могут использовать его уязвимости для отслеживания разговоров или захвата устройства.

Независимо от того, какие типы баз данных или программных фреймворков используют приложения США, они являются жертвой другой проблемы безопасности: разделения в Конгрессе, которое оставило их без федерального надзора. В этом отличие от Европы, где Европейская комиссия разработала руководство по защите данных для приложений с коронавирусом, такое как предварительное условие, чтобы данные хранились на устройствах людей и были зашифрованы.

Законодатели США предложили различные положения о безопасности данных для приложений Covid-19 в трех законопроектах, которые до сих пор были заблокированы давними партийными разногласиями по более широкому вопросу о том, как защитить конфиденциальность данных, например, по разным взглядам на то, разрешать ли штаты принять свои собственные законы.

И разногласия по поводу безопасности данных, хотя и не вызывают разногласий, все же существенны.

Один двухпартийный законопроект, спонсорами которого являются сенатор Мария Кэнтуэлл (штат Вашингтон) и Билл Кэссиди (штат Джорджия).), установит особые требования к уведомлениям об утечке данных и запретит вмешательство, такое как передача сигналов, отправляющих неточные уведомления. Это также потребует от разработчиков приложений включения оценки рисков и уязвимостей для своих продуктов, а также шагов по снижению рисков и уязвимостей и способов уведомления пользователей об утечках данных. Это также делает незаконным вмешательство в приложения для создания неточных уведомлений.

Это также делает незаконным вмешательство в приложения для создания неточных уведомлений.

«Чтобы система уведомлений о воздействии была полезной, достаточное количество людей должны принять ее решение — и люди не будут этого делать, если их данные небезопасны.Я бы не стал », — сказал Кэнтуэлл POLITICO.

Законодательство, введенное республиканцами в Сенате, напротив, требует от производителей приложений только публиковать «общее описание» своих методов защиты данных.

Двухпалатное демократическое законодательство содержит формулировку, аналогичную республиканскому законопроекту , , но также устанавливает, что производители приложений не должны иметь возможность собирать, использовать или раскрывать данные о состоянии здоровья в чрезвычайных ситуациях, если пользователь не согласен или это необходимо для обнаружения и предотвращения реагирования на них. инциденты и угрозы информационной безопасности.Далее говорится, что производители приложений должны «внедрять разумные политики, практики и процедуры безопасности данных».

Помощники говорят, что переговоры по унификации и продвижению законодательства о приложениях только начинаются.

Лорен Церулус внесла свой вклад в этот отчет.

Спросите эксперта: где работают этичные хакеры?

Если у вас возник сложный вопрос, всегда лучше обратиться за ответом к специалисту в данной области. В нашей серии блогов «Спроси эксперта» преподаватели Национального университета по очереди отвечают на сложные вопросы в своих областях знаний.

В этом посте мы сосредоточили внимание на этичном взломе. Мы поговорили с Аланом Уоткинсом, адъюнкт-профессором кафедры кибербезопасности и обеспечения информации в Национальном университете, о роли этичного хакера и возможностях трудоустройства в этой захватывающей области.

Если вы заинтересованы в карьере в области кибербезопасности, этический взлом предлагает возможность работать в быстро развивающейся области ИТ, где вы присоединитесь к преданным профессионалам, которые защитят всех нас от вездесущей и растущей угрозы киберпреступности. Так что же такое этичный хакер и где работают этические хакеры ?

Так что же такое этичный хакер и где работают этические хакеры ?

Слово «хакер» вызывает в воображении всевозможные негативные образы, часто связанные с преступностью и темной стороной Интернета. Но не все хакеры работают в захудалых темных комнатах, пытаясь использовать уязвимости компьютерных сетей и систем, которые корпорации, правительства и отдельные лица используют каждый день. Этичные хакеры — хорошие парни, которым поручено обеспечивать нашу безопасность, и они работают на одни из самых больших и ярких (не говоря уже о законопослушных) организациях в мире.

По словам профессора Алана Уоткинса, который продолжает работать в сфере кибербезопасности в качестве консультанта, одновременно преподавая в Национальном университете степень бакалавра в онлайн-программе по кибербезопасности, есть очень веская причина, по которой этические хакеры, или «тестеры на проникновение», как он предпочитает их называть , становятся все более распространенным явлением на рабочем месте.

«Преступный взлом — это бизнес», — говорит Уоткинс. «На самом деле, это нечто большее. Это бизнес в десять сотен миллиардов долларов в криминальном кибермире ежегодно.”

Поскольку этот незаконный бизнес продолжает угрожать экономической безопасности компаний, организаций и правительств, работа по защите наших сетей, систем и цифровых активов становится все более «критически важной для бизнеса».

Растущая угроза

По словам Уоткинса, у киберпреступников разнообразная повестка дня, от бессмысленных интриг до краж, вымогательства и даже активного терроризма и кибервойны. Независимо от мотивации преступный хакер представляет собой постоянную и серьезную угрозу.

«Киберпреступники всегда на шаг впереди экспертов по кибербезопасности», — говорит Уоткинс. «По мере того, как инструменты для атак на сети и системы становятся все более доступными в даркнете, угроза расширяется и включает менее изощренные преступные группировки, которые могут запускать кибератаки, просто арендуя, арендуя или покупая незаконное программное обеспечение и следуя инструкциям, прилагаемым к пакету. ”

”

По мере того как киберпреступники продолжают оказывать все большее давление на сети и системы, которые они атакуют, возрастает потребность в квалифицированных специалистах по ИТ-безопасности, которые могли бы дать отпор и разработать надежные защитные стратегии.

Уоткинс считает, что уже существует значительная нехватка квалифицированных специалистов для выполнения этих ролей, и по оценкам, в ближайшие 12 месяцев в индустрии кибербезопасности может остаться до 2,5 миллионов незаполненных вакансий. Поскольку спрос намного превышает предложение, это увеличивает потенциал заработка профессионалов в области кибербезопасности с правильным набором навыков и квалификацией. На этом «рынке продавца» зарплаты часто превышают 100 000 долларов.

Где работают этичные хакеры?

Вы найдете этичных хакеров, работающих в самых разных отраслях и государственных учреждениях, от крупных технологических и интернет-компаний до правоохранительных органов — и даже в вооруженных силах, где киберкомандование играет все более важную роль в защите нации.

В любой момент при быстром поиске в профессиональной социальной сети LinkedIn можно найти имена многих мгновенно узнаваемых брендов, нанимающих этичных хакеров. Вы найдете такие имена, как Bank of America, Boeing, Citi, Deloitte, IBM, Lenovo, Verizon и Walmart, которые ищут этих высококвалифицированных специалистов.

Существует также значительная возможность для этичных хакеров предлагать свои услуги на внештатной основе, предоставляя консультационные услуги малому и среднему бизнесу или охотясь за баунти уязвимостями безопасности, что все большее число компаний активно продвигает в сообществе этичных хакеров.

Сделайте первые шаги к карьере в области этичного взлома

Программа бакалавриата Национального университета по кибербезопасности в Интернете и на территории кампуса дает студентам навыки, необходимые им для начала и развития своей карьеры этичного хакера.

Помимо развития технических навыков и стратегий, необходимых для защиты систем и сетей от кибератак (часто с использованием тех же инструментов, что и криминальные хакеры), студенты также работают над своими коммуникативными навыками.Эти навыки особенно важны для того, чтобы помочь студентам стать более эффективными ресурсами безопасности в организации любого типа.