5 методов, которые хакеры используют для обхода кибербезопасности

Перейти к содержимомуПредыдущий Следующий

5 методов, которые хакеры используют для обхода кибербезопасности- Посмотреть увеличенное изображение

Хакеры всегда стараются быть на шаг впереди антивирусного и антивредоносного программного обеспечения для доступа к защищенным данным. По мере совершенствования и изменения технологий меняется и тактика киберпреступников. Взлом, онлайн-мошенничество и социальная инженерия представляют собой серьезную угрозу для ваших устройств и сетевой безопасности. Исследования показали, что кибератаки чаще случаются с малыми предприятиями, чем с крупными. Вот пять распространенных угроз кибербезопасности, используемых киберпреступниками для обхода безопасности ваших данных и внутри вашей сети.

Электронные угрозы

Электронные письма могут содержать вирусы и вредоносное ПО, которые допускают несанкционированный доступ и, если выбраны, могут сделать ваше устройство или сеть уязвимыми для кибератак. Зараженное вирусами программное обеспечение широко известно как вредоносное ПО, и существует несколько типов вредоносных программ, каждый из которых работает немного по-разному.

Зараженное вирусами программное обеспечение широко известно как вредоносное ПО, и существует несколько типов вредоносных программ, каждый из которых работает немного по-разному.

Самый простой способ для вредоносного ПО получить доступ к вашему устройству — по электронной почте ничего не подозревающим пользователям. Электронное письмо обычно трудно идентифицировать, но чаще всего в нем будет ссылка, которая загружает вредоносное ПО (предоставляя хакеру конфиденциальную информацию на вашем компьютере), когда оно выбрано. Настоящая проблема заключается в том, что если на вашем устройстве не установлено антивирусное ПО, вы можете даже не знать о взломе данных кибербезопасности.

Шпионское ПО Это тип вредоносного ПО, предназначенного для шпионского ПО, которое собирает информацию с компьютера (например, о действиях пользователя), причем пользователь даже не подозревает о ее наличии. Шпионское ПО записывает каждое действие, которое вы выполняете на своем устройстве, включая пароли, которые вы вводите для входа в свою электронную почту или банковские счета, ссылки, которые вы нажимаете, и веб-сайты, которые вы посещаете. Шпионское ПО делает именно то, что вы думаете. Он шпионит за вами, когда вы пытаетесь украсть конфиденциальные данные за своим компьютером. Все это поведение и связанные с ним данные затем передаются обратно киберпреступнику.

Шпионское ПО делает именно то, что вы думаете. Он шпионит за вами, когда вы пытаетесь украсть конфиденциальные данные за своим компьютером. Все это поведение и связанные с ним данные затем передаются обратно киберпреступнику.

Кейлоггер — это тип шпионского ПО, который является одним из наиболее распространенных и опасных типов вредоносных программ, похищающих конфиденциальные данные. Компании-разработчики программного обеспечения на законных основаниях используют программное обеспечение кейлоггера для получения отзывов об улучшениях разработки, но хакеры также используют его злонамеренно для кражи данных. Программное обеспечение Keylogger является мощным, поскольку оно отслеживает все, что вы вводите на своем устройстве, включая ваш адрес электронной почты и пароли. Киберпреступники используют вредоносные программы-кейлоггеры для кражи данных путем записи информации по мере ее ввода. Затем он передает данные в руки неавторизованных пользователей.

Вредоносные веб-сайты

Убедитесь, что вы знаете, что нажимаете. Вредоносный веб-сайт может показаться заслуживающим доверия веб-сайтом, но его единственная цель — нанести ущерб вашим компьютерным системам, информационным системам или сетевой инфраструктуре. Ссылки на этот веб-сайт могут появляться в электронном письме или даже на законном веб-сайте.

Вы можете обнаружить вредоносный веб-сайт, если знаете, что искать. Вот несколько вещей, на которые следует обратить внимание:

- Запросы личной информации. Вас просят предоставить личную или конфиденциальную информацию? Это красный флаг номер один для подозрительной активности. Ни одна заслуживающая доверия организация не попросит вас предоставить важную информацию или личные данные по электронной почте.

- Неизвестные или подозрительные ссылки. Рекомендуется с подозрением относиться ко всем без исключения ссылкам, указанным в электронном письме.

Кроме того, важно убедиться, что ссылка ведет именно туда, куда вы ожидали. Если вы не уверены, щелкните правой кнопкой мыши ссылку и выберите 9.0042 Свойства проверить ссылку.

Кроме того, важно убедиться, что ссылка ведет именно туда, куда вы ожидали. Если вы не уверены, щелкните правой кнопкой мыши ссылку и выберите 9.0042 Свойства проверить ссылку. - Плохая грамматика или небрежное форматирование. Ищите орфографические ошибки в URL-адресе или копии электронной почты, что часто является явным признаком мошенничества.

Люди ошибочно полагают, что если они выйдут из своей учетной записи в социальной сети, хакеры не смогут получить к ней доступ. Это неправда. Хакеры получают доступ к учетным записям в социальных сетях с помощью методов социальной инженерии и страниц в социальных сетях. Эти страницы часто выглядят законными, и поэтому, когда пользователь получает приглашение присоединиться, он обычно так и делает. Как только пользователь нажимает на ссылку, вредоносное ПО загружается на его устройство и пытается получить доступ к конфиденциальной информации. Общие угрозы, которые хакеры используют в социальных сетях для обхода инструментов кибербезопасности, включают:

Общие угрозы, которые хакеры используют в социальных сетях для обхода инструментов кибербезопасности, включают:

- Фишинг

- Вредоносные ссылки в сообщениях группы

- Подделка знаменитостей

- Ссылки на веб-сайты

- Фейковые аккаунты от «друзей»

- Ссылка в сообщении от зараженного друга

Чтобы обеспечить безопасность ваших данных, удалите историю посещенных страниц. Специалисты по кибербезопасности также рекомендуют использовать уникальные пароли для каждого входа в систему и избегать подключения к Интернету через общедоступный Wi-Fi.

Онлайн-угонНезависимо от того, совершаете ли вы покупки в Интернете, смотрите видео на YouTube или играете в игру, везде, где вы находитесь в Интернете, преобладает реклама. Большинство объявлений являются законными, но реклама может быть обманчивой.

- Взлом браузера.

Часто пользователи загружают приложения и расширения в свои браузеры, но эти улучшения функциональности могут быть платными. Эти бесплатные приложения и расширения могут сопровождаться рекламой. Как только пользователь загружает их, обманчивая реклама устанавливается в веб-браузерах пользователя, и это меняет то, как они видят веб-сайт компании. Эти объявления могут направлять пользователей на веб-сайт конкурента или веб-сайт с аналогичным продуктом. Для малого бизнеса это может привести к потере доходов и доверия.

Часто пользователи загружают приложения и расширения в свои браузеры, но эти улучшения функциональности могут быть платными. Эти бесплатные приложения и расширения могут сопровождаться рекламой. Как только пользователь загружает их, обманчивая реклама устанавливается в веб-браузерах пользователя, и это меняет то, как они видят веб-сайт компании. Эти объявления могут направлять пользователей на веб-сайт конкурента или веб-сайт с аналогичным продуктом. Для малого бизнеса это может привести к потере доходов и доверия.

- Онлайн-аккаунты перед взломом. Относительно новый метод утечки данных заключается в том, что злоумышленник предсказывает, в какой онлайн-службе зарегистрируется целевой пользователь, а затем манипулирует процессом регистрации до того, как пользователь создаст учетную запись. Обычно это приводит к тому, что злоумышленник получает доступ к учетной записи. Эти типы атак также могут включать пользователей со службами единого входа (SSO).

Использование троянской техники — один из самых простых способов для хакеров получить доступ к вашей сети и конфиденциальной информации. Как и другие методы, троянские кони выглядят законными и могут использоваться для законного доступа.

Как и другие методы, троянские кони выглядят законными и могут использоваться для законного доступа.

Трояны могут:

- Создавать лазейки для хакеров, чтобы им было удобно манипулировать вашей личной информацией. Они могут редактировать, создавать и удалять файлы в вашей системе через троян.

- Быть очень опасным, потому что нет предупредительной активности. Они могут извлекать банковскую информацию и транзакционную деятельность.

- Может использовать ваше устройство для воздействия на других пользователей и получения их личной информации и денег путем неправомерного использования данных.

- Может шифровать файлы, папки и мобильные устройства, а хакеры могут требовать от пользователей любую сумму за расшифровку устройств и информации.

Трояны также могут быть использованы в виде компьютерного червя. Компьютерный червь — это тип вредоносного ПО типа троянского коня, который распространяется по вашему компьютеру и вашей сети подобно лесному пожару, выходящему из-под контроля. Компьютерный червь может получить доступ к вашему устройству через фишинг, обмен файлами, социальные платформы и даже зараженные USB-накопители. Черви могут выглядеть как законное программное обеспечение, и после загрузки файлов после заражения устройства они получают доступ к электронной почте и отправляют ссылки на ваши контакты. Любой, кто откроет ссылку, также заразится червем.

Компьютерный червь может получить доступ к вашему устройству через фишинг, обмен файлами, социальные платформы и даже зараженные USB-накопители. Черви могут выглядеть как законное программное обеспечение, и после загрузки файлов после заражения устройства они получают доступ к электронной почте и отправляют ссылки на ваши контакты. Любой, кто откроет ссылку, также заразится червем.

Поведение пользователей в Интернете продолжает меняться и развиваться. Он отличается от того, что было пять лет назад. Будьте в курсе новых технологий, чтобы сохранить вашу личную информацию в безопасности, а компьютерные системы и сеть компании защитить от несанкционированных пользователей и атак. Вы можете повысить кибербезопасность своей компании, предотвратив несанкционированный доступ и вредоносное ПО в сетях вашей системы.

Visual Edge IT, Inc. (VEIT) специализируется на управляемых ИТ-услугах и безопасности, облачных вычислениях и решениях для печати и копирования для предприятий в США, включая удаленные офисы. Мы предлагаем полный спектр офисных технологий и услуг, включая круглосуточный удаленный мониторинг и администрирование сетей, службу поддержки, а также резервное копирование и восстановление данных для улучшения бизнес-процессов в различных отраслях. Кроме того, Visual Edge IT™ представляет ведущих в отрасли производителей офисной техники, позволяя предприятиям получать оборудование, расходные материалы и услуги из одних рук. Благодаря более чем 20-летнему опыту технологического обслуживания и национальной сети инженеров-экспертов компания VEIT имеет уникальные возможности для удовлетворения потребностей бизнеса в технологиях. Штаб-квартира компании находится в Северном Кантоне, штат Огайо, США.

Мы предлагаем полный спектр офисных технологий и услуг, включая круглосуточный удаленный мониторинг и администрирование сетей, службу поддержки, а также резервное копирование и восстановление данных для улучшения бизнес-процессов в различных отраслях. Кроме того, Visual Edge IT™ представляет ведущих в отрасли производителей офисной техники, позволяя предприятиям получать оборудование, расходные материалы и услуги из одних рук. Благодаря более чем 20-летнему опыту технологического обслуживания и национальной сети инженеров-экспертов компания VEIT имеет уникальные возможности для удовлетворения потребностей бизнеса в технологиях. Штаб-квартира компании находится в Северном Кантоне, штат Огайо, США.

Категории

- Оповещения (1)

- блог (21)

- Облако (24)

- Кибербезопасность (24)

- резервных копий данных (16)

- Аварийное восстановление (13)

- электронных руководств (2)

- Общие технологические советы (8)

- Внутренняя проволока (2)

- Главные страницы (8)

- Управляемые ИТ-услуги (27)

- Управляемые службы безопасности (10)

- Миграция Office 365 (6)

- PR (1)

- Пресс-релизы (39)

- Печать (22)

- Печать / рабочий процесс (6)

- Решения для печати (1)

- Удаленный доступ/домашний офис (6)

- Советы по безопасности (37)

- Технологические решения (18)

- ИТ-услуги под ключ (2)

- Услуги VoIP (7)

- Вебинар (4)

Поиск:

Последние сообщения

- Нарушение безопасности: как сотрудники могут помочь минимизировать риск

- Внедрение передовых методов обеспечения безопасности в сети в вашей организации

- Сетевые службы: почему важно, чтобы вы все сделали правильно

- Как убедиться, что ваш бизнес максимально использует информационные технологии

- Защитите свой бизнес от наиболее распространенных фишинговых атак

Случаи взлома крупных мировых компаний

Высока вероятность того, что компания, которой вы пользуетесь, уже стала целью кибератаки и ваши конфиденциальные данные также оказались под угрозой. Каждый день происходит кражи или утечка 5 100 000 конфиденциальных данных, и это число постоянно растет.

Каждый день происходит кражи или утечка 5 100 000 конфиденциальных данных, и это число постоянно растет.

Взломы, которые попали в заголовки газет

Мы подготовили список взломанных компаний, услугами которых вы также можете воспользоваться. Наша цель — выявить возможность взлома вашего веб-сайта, мобильного приложения или бизнес-инфраструктуры.

Черные хакеры не выбирают компании для своей атаки. Автоматические ботинки часто используются для сканирования потенциальных жертв. В 2016 году в среднем каждое третье посещение вашего веб-сайта было просто посещением с плохой загрузкой. Если вы еще не стали жертвой кибератаки, это лишь вопрос времени. Вы готовы к этому?

Атака на глобального поставщика энергии

Хакерская группа, известная как «Стрекоза», с 2014 года размещает бэкдор и вредоносные коды в устаревших ИТ-системах международных энергетических компаний. Это касается США, Турции, а также Швейцарии. и Украина.

Каковы последствия этого взлома?

Последствием такой атаки стало отключение электричества на территории всего или части штата, а также высокие штрафы со стороны регулирующих органов. Кроме того, злые хакеры также получили контроль над энергоснабжением больших территорий. В крайнем случае они могли вызвать международный конфликт.

Кроме того, злые хакеры также получили контроль над энергоснабжением больших территорий. В крайнем случае они могли вызвать международный конфликт.

Гостиничные системы

Черные хакеры воспользовались наивностью сотрудников и устаревшим сетевым программным обеспечением нескольких европейских отелей, которое содержало ошибку, известную как EternalBlue. Они использовали его для доступа к компьютеру и внутренней сети отеля, через которую наблюдали за постояльцами.

Каковы последствия этого взлома?

Злоумышленники могли наблюдать за гостями через зараженную систему отеля, похищать их личность и получать конфиденциальные данные (включая платежные карты, хранящиеся в компьютерной сети отеля). Кроме того, пострадала репутация сети пострадавших отелей.

TalkTalk и высокий штраф за взлом

Черные хакеры атаковали британского оператора TalkTalk и с помощью простой атаки SQL Injection похитили данные 150 000 клиентов, в том числе 15 000 платежных данных.

Каковы последствия этого взлома?

Оператор TalkTalk был вынужден заплатить штраф в размере 400 000 фунтов стерлингов (приблизительно 445 000 евро) и потерял часть клиентов (и прибыли). Он будет долго бороться с испорченным именем. В 2017 году компания получила еще один штраф в размере 100 000 фунтов стерлингов за раскрытие данных 21 000 пользователей.

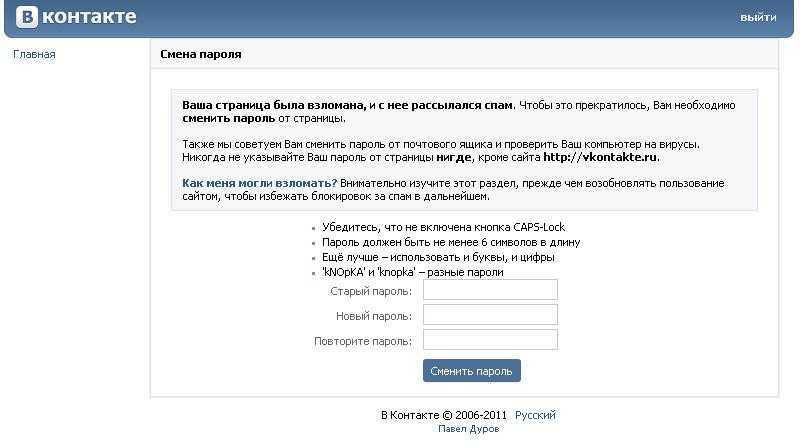

Российские сайты и 200 миллионов паролей в читаемом виде

Российские сайты Rambler.ru и VK.com стали жертвами хакеров, похитивших конфиденциальные данные 100 миллионов пользователей с каждого сервера. Затем все 200 миллионов учетных записей были проданы через Интернет.

Каковы последствия этого взлома?

Взломщики получили доступ к 200 миллионам учетных записей и паролей, которые хранились в незашифрованном виде на серверах. Помимо нанесения ущерба репутации этих компаний, хакеры могут неправомерно использовать данные доступа в других онлайн-аккаунтах.

Кибератака на производителя игрушек

Китайский производитель игрушек Vtech подвергся атаке хакера в черной шляпе с использованием типа SQL Injection. Со своих серверов хакер загрузил базу данных, содержащую 5 миллионов конфиденциальных данных родителей (включая пароли, адреса электронной почты и адреса), подписавшихся на загрузку мобильного приложения. Более того, хакеры получили конфиденциальные данные 200 000 детей, использующих игрушки VTech.

Со своих серверов хакер загрузил базу данных, содержащую 5 миллионов конфиденциальных данных родителей (включая пароли, адреса электронной почты и адреса), подписавшихся на загрузку мобильного приложения. Более того, хакеры получили конфиденциальные данные 200 000 детей, использующих игрушки VTech.

Каковы последствия этого взлома?

Компания VTech потеряла свою репутацию, и ее имя еще долго будет испорчено. Он также потерял некоторых клиентов, и ему грозит серьезное обвинение в утечке данных. Компания сохранила незашифрованные данные в сети (только хешированные с помощью перегруженного MD5). Существует риск того, что хакеры могут и все еще могут использовать данные не по назначению в будущем. Проблема также в том, что конфиденциальные данные содержали полные имена и адреса клиентов. Аналитики безопасности говорят, что данные были доступны непосредственно на веб-сайте производителя.

NHS — Национальная служба здравоохранения Великобритании

В марте 2017 года Национальная служба здравоохранения Великобритании столкнулась с масштабной утечкой данных, которая содержала 26 миллионов записей, особенно конфиденциальную медицинскую информацию о пациентах.

Каковы последствия этого взлома?

Медицинские данные миллионов пациентов были украдены и могут быть использованы различными способами. Они включали не только их медицинские записи, но и номера рождений, адреса или другие конфиденциальные данные, которые могли быть использованы злоумышленниками для совершения преступления, а также для финансового обогащения.

Dailymotion – социальная сеть для обмена видеоконтентом

К концу 2016 года хакер атаковал серверы Dailymotion и из-за отсутствия безопасности получил 85,2 миллиона уникальных адресов электронной почты для пользователей. 18,3 миллиона учетных записей также имеют зашифрованные пароли, которые очень сложно взломать (хеширование с помощью bcrypt).

Каковы последствия этого взлома?

Сервис публично сообщил об атаке, потерял репутацию и часть клиентов. Кроме того, более 18 миллионов пользователей попросили изменить свой пароль (даже в других учетных записях, если они используют те же пароли), поскольку теоретически украденные данные могли быть расшифрованы. Если бы на момент атаки действовал регламент GDPR, компанию, вероятно, оштрафовали бы на несколько миллионов евро.

Если бы на момент атаки действовал регламент GDPR, компанию, вероятно, оштрафовали бы на несколько миллионов евро.

Британская страховая компания AA

Летом 2017 года британская страховая компания AA стала объектом кибератаки, в результате которой произошла утечка данных более 117 000 застрахованных клиентов (файл размером 13 ГБ), включая конфиденциальную информацию, такую как имя, адрес, или даже платежные реквизиты (часть номеров кредитных карт, номера счетов…). Данные принадлежали онлайн-отделению страховой компании и были получены путем атаки на онлайн-серверы, на которых также работает сайт АА.

Каковы последствия этого взлома?

Компания публично не сообщала о взломе, но старалась скрыть это от клиентов. Дело также расследовалось ICO, и компании пришлось принять более строгие меры безопасности. Однако он потерял репутацию и часть клиентов, которые ему больше не доверяли.

Взлом Zomato

Международный сервис поиска и оценки ресторанов стал объектом хакерской атаки в 2017 году. Злоумышленник после атаки на серверы компании похитил данные 17 миллионов пользователей, содержащие как адреса электронной почты, так и хешированные пароли.

Злоумышленник после атаки на серверы компании похитил данные 17 миллионов пользователей, содержащие как адреса электронной почты, так и хешированные пароли.

Каковы последствия этого взлома?

Хакер в черной шляпе продавал данные в даркнете за 1000 долларов. Хотя их было трудно взломать, пользовательские данные подвергались реальной опасности. Поэтому Zomato попросил пострадавших пользователей сменить пароль. Часть клиентов потеряли доверие к сервису и перестали им пользоваться. Общая стоимость устранения повреждений после этой атаки неизвестна.

Fling-взлом сайта секс-знакомств

В 2016 году британский сайт секс-знакомств Fling стал мишенью кибератаки, в результате которой были украдены десятки миллионов сервисных записей пользователей. К ним относятся данные для входа в систему, IP-адреса, дни рождения и даже читаемые пароли в текстовом виде.

Каковы последствия этого взлома?

Хакер в черной шляпе продавал украденные данные в даркнете, что фактически угрожало конкретным пользователям.

Кроме того, важно убедиться, что ссылка ведет именно туда, куда вы ожидали. Если вы не уверены, щелкните правой кнопкой мыши ссылку и выберите 9.0042 Свойства проверить ссылку.

Кроме того, важно убедиться, что ссылка ведет именно туда, куда вы ожидали. Если вы не уверены, щелкните правой кнопкой мыши ссылку и выберите 9.0042 Свойства проверить ссылку. Часто пользователи загружают приложения и расширения в свои браузеры, но эти улучшения функциональности могут быть платными. Эти бесплатные приложения и расширения могут сопровождаться рекламой. Как только пользователь загружает их, обманчивая реклама устанавливается в веб-браузерах пользователя, и это меняет то, как они видят веб-сайт компании. Эти объявления могут направлять пользователей на веб-сайт конкурента или веб-сайт с аналогичным продуктом. Для малого бизнеса это может привести к потере доходов и доверия.

Часто пользователи загружают приложения и расширения в свои браузеры, но эти улучшения функциональности могут быть платными. Эти бесплатные приложения и расширения могут сопровождаться рекламой. Как только пользователь загружает их, обманчивая реклама устанавливается в веб-браузерах пользователя, и это меняет то, как они видят веб-сайт компании. Эти объявления могут направлять пользователей на веб-сайт конкурента или веб-сайт с аналогичным продуктом. Для малого бизнеса это может привести к потере доходов и доверия.