Взлом вконтакте — Рейтинг сайтов по тематике

⭐ Взлом вконтакте, взлом вконтакте восстановление пароля, взлом вконтакте genius, взлом вконтакте через cookies браузера chrome — Рейтинг сайтов по тематике на RANKW.RU|

0/5.0 оценка (Голосов: 0) |

Вконтакте взлом. Отличный сайт на тему взлома вконтакте,на сайте можно скачать программу для взлома вконтакте, узнать о хакерских программах vkontakte-vzlom.ru взлом вконтакте, взломать контакт Рейтинг Alexa: #4,428,634 Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 24.7 |

|

0/5. |

Взлом страницы вконтакте заказать недорого | Взломать вк на заказ без предоплаты и смены пароля Мы предлагем взлом Вконтакте и почты качественно, быстро, анонимно, без изменения пароля. Наш сервис является одним из лучших на рынке данных услуг. mail-hacking.ru взлом вконтакте, взлом контакта, взлом почты Рейтинг Alexa: #11,329,016 Google PageRank: 0 из 10 Яндекс ТИЦ: 10 |

Рейтинг: 24. |

|

0/5.0 оценка (Голосов: 0) |

Читы nfsw — Главная страница-[dom];[dom]-[cat];[key]-форум все о взломах. Взлом приложений ВКонтакте Соц. сети. Вообщем, расскажу о взломе приложений ВКонтакте!!! Это будут какбы уроки)) Для начала — Взлом приложений ВКонтакте — HPC teploizoljacija.ru

|

Рейтинг: 23. |

|

0/5.0 оценка (Голосов: 0) |

4vk | Всё для контакте. Взлом, Читы для приложений — Главная Всё для вконтакте.ру Программы, Голоса, Рейтинг и. т. д. 4vk.ucoz.ru программы, софт, вконтакте, контак, ру Google PageRank: 2 из 10 |

Рейтинг:  3 3

|

|

0/5.0 оценка (Голосов: 0) |

МЕГА-взлом.ру — все только о взломе и программах для взлома Сайт о взломе вконтакте, почты, игр, одноклассников — всего того, что хочется взломать каждому! mega-vzlom.ru actual spy, anti-archive 3, brutus aet 2, cifrolom, formolom Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 22. |

|

0/5.0 оценка (Голосов: 0) |

Взлом ВКонтакте и Все для vkontakte Взлом Вконтакте и Все для Вконтакте: темы, статусы, графити, альбомы, приложения, программы vkexplorer.ru вконтакте, контакт, в контакте, темы, статусы Google PageRank: 0 из 10 |

Рейтинг: 20. |

|

0/5.0 оценка (Голосов: 0) |

Онлайн Взлом Вконтакте | Взломать страницы VK.COM online vkcrack.ru Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 20. |

|

0/5.0 оценка (Голосов: 0) |

Все для вконтакте, программы для вконтакте, взлом вконтакте, секреты вконтакте, фишки и приколы вконтакте, видео вконтакте, музыка вконтакте, скачать с вконтакте Все для вконтакте, программы для вконтакте, взлом вконтакте, секреты вконтакте, фишки и приколы вконтакте, видео вконтакте, музыка вконтакте, скачать с вконтакте alikbest. все для вконтакте, взлом вконтакте, видео вконтакте, музыка вконтакте, все для вконтакте Google PageRank: 1 из 10 |

Рейтинг: 20.5 |

|

0/5.0 оценка (Голосов: 0) |

Читы для игр ВКонтакте Рабочие читы, взлом, коды, секреты для игр и приложений ВКонтакте vk-cheats. чит, код, секрет, взлом, баг Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 20.5 |

|

0/5.0 оценка (Голосов: 0) |

Баги Вконтакте, Читы вконтакте, Взлом игр контакта. Ищите баги и читы для вконтакте? Мы откроем Вам секреты вк, подскажем какой софт использовать и многое другое bagi-vk.ru секреты, взлом, читы, баги, вконтакте Рейтинг Alexa: #21,983,554 Google PageRank: 1 из 10 Яндекс ТИЦ: 20 |

Рейтинг: 20.3 |

|

0/5. |

Взлом вк вконтакте Взлом страницы вконтакте программа скачать аккаунта андроид бесплатный онлайн 2016 паролей. vzlomvkontakte.ru Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 20.3 |

|

0/5. |

Главная страница VK-info — Все о социальной сети ВКонтакте vk-info.com вконтакте, vkontakte, сайт вконтакте, вконтакте вход, взлом вконтакте Google PageRank: 0 из 10 |

Рейтинг: 20. |

|

0/5.0 оценка (Голосов: 0) |

Баги и взлом игр Вконтакте | Взлом игр вконтакте, баги в Запорожье, Суперсити, Тюряга и многих других prils.ru вконтакте, пароль, страничка, vkt-bоt, игра Google PageRank: 1 из 10 |

Рейтинг: 20. |

|

0/5.0 оценка (Голосов: 0) |

В контакте, Рейтинг, Скрипты, Секреты, Статусы, Программы, Взлом, Рейтинг, Голоса — Главная страница Вконтакте, секреты вконтакте, скрипты вконтакте, статусы вконтакте, вконтакте рейтинг, аватари, взлом, баги, программы для вконтакте, скачать музыку и видео с вконтакте, регистрация, вход, vkontakte, вконтакте.ру, vkbutton, vkbot, скачать noch-vkontakte. вконтакте, аватари, взлом, баги, регистрация Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 19.8 |

Динамика популярности — Взлом вконтакте

Google Тренды это диаграмма для отслеживания сезонности ключевых слов. Этот график позволяет лучше понять сезонное изменение полулярности запросов по определенной тематике.

Этот график позволяет лучше понять сезонное изменение полулярности запросов по определенной тематике.

Значения приведены относительно максимума, который принят за 100. Чтобы увидеть более подробную информацию о количестве запросов в определенный момент времени, наведите указатель на график.

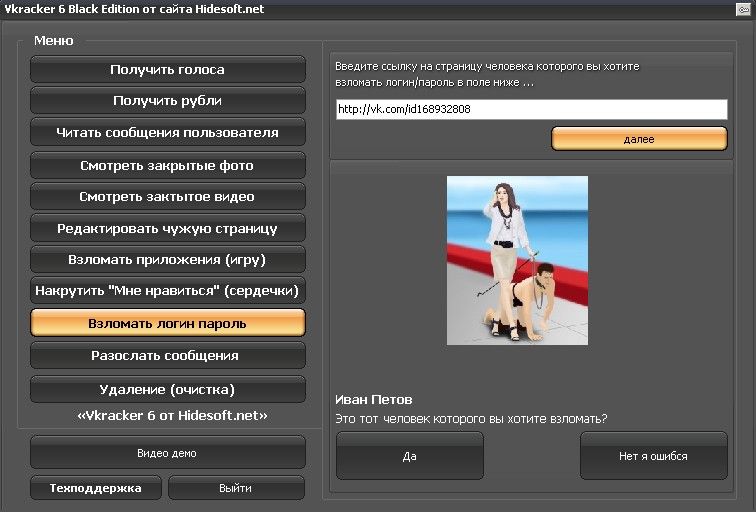

Реальные отзывы: Вкракер — программа для взлома страниц «ВКонтакте»

Сегодня в социальных сетях можно найти все. Здесь находятся наши друзья, знакомые, родственники, а также наши враги и люди, которым мы хотели бы сделать какую-нибудь пакость. Именно для таких целей, как правило, и ищут программы, похожие на Vkracker 6. Отзывы о программе, принцип ее работы, а также почему не стоит использовать это дополнение, будут рассмотрены в этой статье.

Как работает Вкракер?

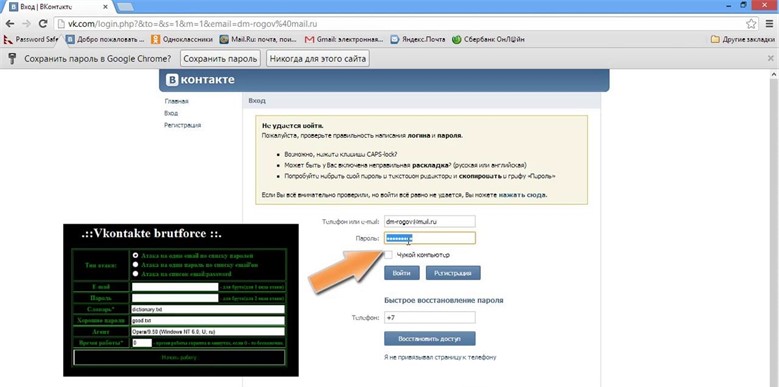

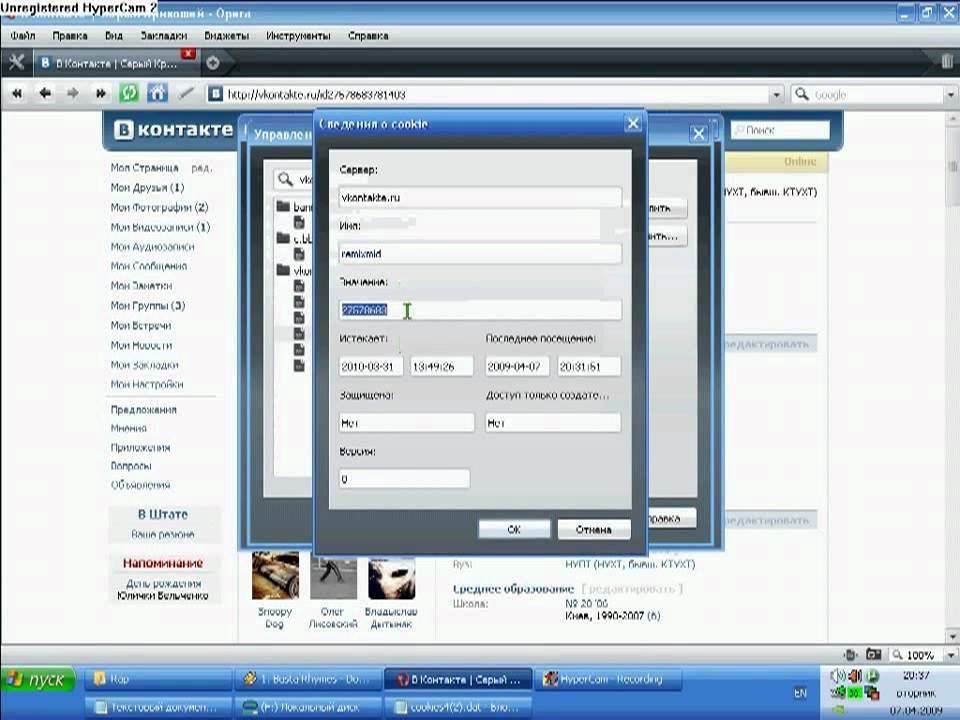

О том, как устроена программа и как она работает, вы можете узнать из ее официального описания. Программа Вкракер (отзывы, впрочем, этого не подтверждают) помогает взламывать чужие страницы «ВКонтакте». Делается это методом брутфорса (или, проще говоря, путем подбора паролей от базы данных к учетной записи жертвы).

Делается это методом брутфорса (или, проще говоря, путем подбора паролей от базы данных к учетной записи жертвы).

Таким образом, схема работы дополнения заключается в «угадывании» настоящего пароля путем массовой подстановки. В базе данных, из которой будут браться варианты для выбора, собраны наиболее часто встречающиеся пароли. Таким образом Вкракер угадывает пароль и дает доступ к аккаунту человека, а с ним уже можно делать что угодно.

Работа с программой проста: нужно указать аккаунт жертвы, затем вбить данные своего аккаунта (чтобы обойти защиту соцсети), после чего программа начнет выбор. Затем, найдя нужную опцию, вы получите пароль.

Отзывы реальных пользователей

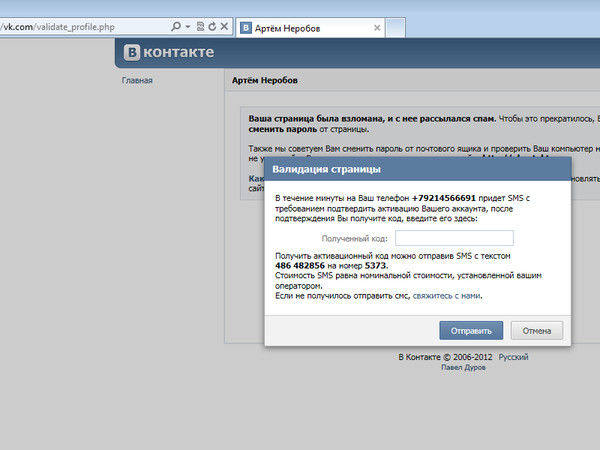

Однако, если учитывать реальные отзывы, Вкракер устроен немного иначе. Вернее, по форме все происходит именно так, как заявлено в описании. На самом деле, после того, как программа долго ищет возможные варианты пароля, появляется сообщение с просьбой зарегистрировать вашу версию Вкракера (точнее, купить «лицензию», отправив смс-сообщение). После отправки сообщения и списания денег со счета отправителя программа не выполняет никаких действий.

После отправки сообщения и списания денег со счета отправителя программа не выполняет никаких действий.

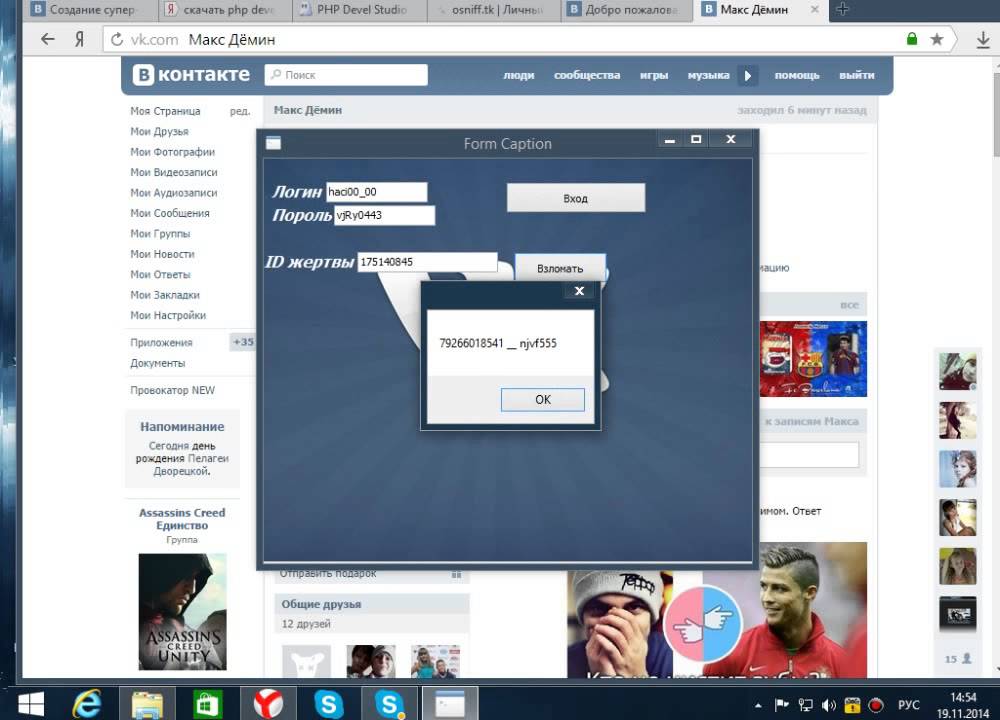

Другие пользователи, установившие программу, также отмечают, что их аккаунт через определенное время заполняется рекламой, разным спамом и «левыми» приложениями. По другим отзывам виноват Vkracker.

Что происходит на самом деле?

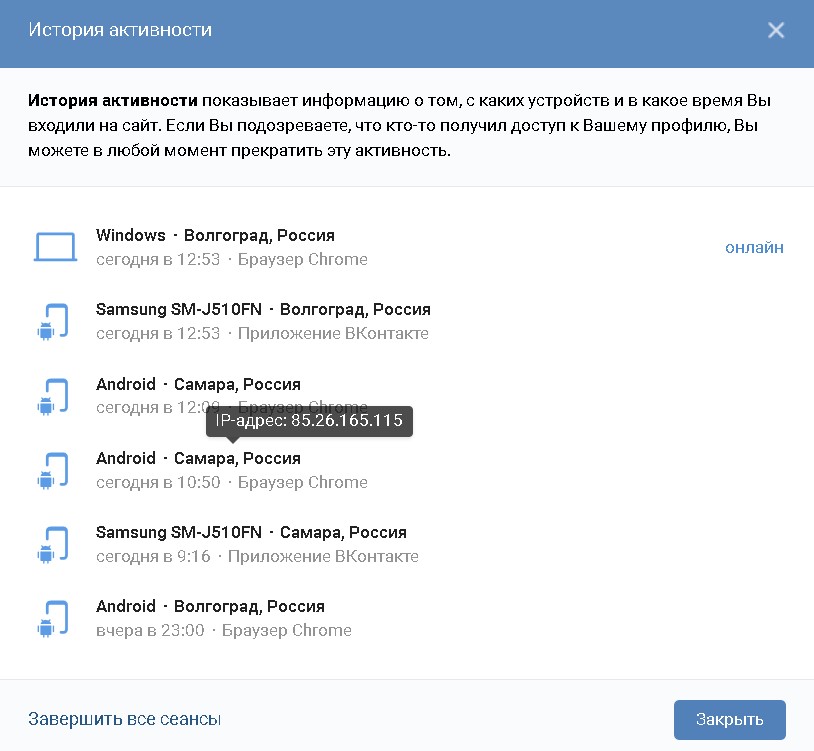

Чтобы понять, откуда разработчики программы имеют доступ к учетной записи лица, ее установившего, следует внимательно рассмотреть порядок работы с приложением.

Итак, все начинается с того, что вы устанавливаете на свой компьютер программу для подбора паролей к аккаунтам ВКонтакте. Название этого приложения Vkracker neo. Отзывы свидетельствуют о том, что ничего удивительного на этом этапе не происходит – вирусов в программе нет, она ведет себя дружелюбно по отношению к операционной системе вашего компьютера. Все самое интересное начинается намного позже.

После того, как вы вбиваете номер страницы «жертвы» (чей аккаунт мы собираемся взломать), программа запрашивает доступ к вашему профилю, якобы для обхода капчи (защиты) системы. По сути, это простой способ выманить пользовательские данные. В дальнейшем с использованием этой информации будет взломана не чья-то, а ваша страница.

По сути, это простой способ выманить пользовательские данные. В дальнейшем с использованием этой информации будет взломана не чья-то, а ваша страница.

Второй способ обмана — отправить смс. Не секрет, что это сообщение платное, и за его отправку будет списана определенная сумма средств. Таким образом, происходит двойной «развод» человека, который хотел взломать чью-то страницу. По отзывам, Вкракер — хороший инструмент для восстановления справедливости! Мол, не пытайтесь кого-то насолить, а то сами наживете.

Почему нельзя взломать ВК таким способом?

Итак, мы выяснили, что приложение Вкракер не работоспособно, оно просто выманивает деньги и данные с вашего счета. Теперь второй вопрос: «Может ли быть, что какая-то другая программа действительно может подобрать пароль? Неужели таким образом можно взломать чью-то страницу?»

Ответ однозначный: нет. Конечно, вы можете получить доступ к чужой странице, используя, например, фишинг (выманивание данных у пользователя). Однако организовать это гораздо сложнее – просто скачать одну программу недостаточно.

Однако организовать это гораздо сложнее – просто скачать одну программу недостаточно.

Кроме того, следует отметить, подтверждая негативный отзыв, Вкракер не может взломать страницу методом перебора из-за сильной защиты, которая есть на сайте ВКонтакте. Итак, пользователю дается всего несколько попыток ввода пароля, после чего включается временная блокировка. Таким образом, вы не сможете перебрать тысячи разных паролей.

Дело об упреждающем американо-российском контроле над вооружениями — Россия в глобальной политике0040

Почти 35 лет назад президент США Рональд Рейган поселился в Белом доме, чтобы посмотреть последний голливудский блокбастер «Военные игры» в рамках своего обычного воскресного вечера кино. В фильме с юным Мэтью Бродериком в главной роли изображен компьютерный хакер-подросток, случайно взломавший сверхсекретные суперкомпьютеры Пентагона, управлявшие ядерным оружием США. Результатом стала почти (вымышленная) ядерная Третья мировая война с Советским Союзом. Рейган был настолько увлечен фильмом, что приказал провести секретную проверку того, может ли ядерное оружие США быть уязвимым для компьютерных сетевых атак[1] и могут ли хакеры каким-то образом запустить ядерное оружие США без разрешения, вмешавшись в работу компьютеров. Официальные лица доложили президенту, что угроза реальна и, возможно, намного серьезнее, чем они ожидали.[2] Что началось с 1983 приведет к первому правильному признанию того, что ядерные системы уязвимы для кибератак.

Рейган был настолько увлечен фильмом, что приказал провести секретную проверку того, может ли ядерное оружие США быть уязвимым для компьютерных сетевых атак[1] и могут ли хакеры каким-то образом запустить ядерное оружие США без разрешения, вмешавшись в работу компьютеров. Официальные лица доложили президенту, что угроза реальна и, возможно, намного серьезнее, чем они ожидали.[2] Что началось с 1983 приведет к первому правильному признанию того, что ядерные системы уязвимы для кибератак.

Спустя поколение эта угроза значительно возросла. Гораздо больше аспектов ядерных операций — от оружия и средств доставки до командно-контрольной аппаратуры и программного обеспечения для наведения — зависят от все более сложного компьютерного кода, что делает их потенциальными целями для злоумышленников. Все государства, обладающие ядерным оружием, также имеют планы по модернизации своих ядерных систем и внедрению большего, а не меньшего количества компьютерных технологий, а также использованию возможностей, предлагаемых цифровыми сетями и программированием. В то же время растет признание угрозы, которую хакеры представляют для всех типов компьютерных систем, включая те, которые контролируют критически важную национальную инфраструктуру. Атака Stuxnet на иранский завод по обогащению в Натанзе, обнаруженная в 2010 году, является, пожалуй, самым известным примером, но кибератаки стали обычным явлением и никогда не покидали умы военных планировщиков. Фактически, у большинства стран сейчас есть подразделения в своих вооруженных силах и связанные с ними доктрины, посвященные наступательным кибероперациям, а некоторые даже говорят о кибервойне. Все вместе мы находимся сегодня в точке, когда ядерное оружие всех стран может быть уязвимо для кибератаки. Факт, признанный, среди прочего, Советом по оборонным наукам США в отчете за 2013 год.[3]

В то же время растет признание угрозы, которую хакеры представляют для всех типов компьютерных систем, включая те, которые контролируют критически важную национальную инфраструктуру. Атака Stuxnet на иранский завод по обогащению в Натанзе, обнаруженная в 2010 году, является, пожалуй, самым известным примером, но кибератаки стали обычным явлением и никогда не покидали умы военных планировщиков. Фактически, у большинства стран сейчас есть подразделения в своих вооруженных силах и связанные с ними доктрины, посвященные наступательным кибероперациям, а некоторые даже говорят о кибервойне. Все вместе мы находимся сегодня в точке, когда ядерное оружие всех стран может быть уязвимо для кибератаки. Факт, признанный, среди прочего, Советом по оборонным наукам США в отчете за 2013 год.[3]

Хорошая новость заключается в том, что эта угроза все еще в некоторой степени находится в зачаточном состоянии, и есть время, чтобы «продвинуться вперед» и, возможно, смягчить ее худшие аспекты, прежде чем они полностью материализуются и станут нормальными. Плохая новость заключается в том, что американо-российские отношения и перспективы в области контроля над вооружениями находятся на самом низком уровне уже целое поколение, и обе стороны (и, возможно, другие тоже) активно пытаются взломать системы ядерного оружия противника. Этот документ является призывом к возобновлению сотрудничества в ядерной сфере и приводит доводы в пользу введения мораториев между США и Россией и, возможно, другими странами, которые запрещают кибератаки на ядерные системы. Как будет объяснено ниже, всем государствам — и всем на планете — было бы лучше, если бы хакеры не возились внутри систем, контролирующих ядерное оружие.

Плохая новость заключается в том, что американо-российские отношения и перспективы в области контроля над вооружениями находятся на самом низком уровне уже целое поколение, и обе стороны (и, возможно, другие тоже) активно пытаются взломать системы ядерного оружия противника. Этот документ является призывом к возобновлению сотрудничества в ядерной сфере и приводит доводы в пользу введения мораториев между США и Россией и, возможно, другими странами, которые запрещают кибератаки на ядерные системы. Как будет объяснено ниже, всем государствам — и всем на планете — было бы лучше, если бы хакеры не возились внутри систем, контролирующих ядерное оружие.

Возникновение нормы

Включение компьютерных сетевых операций (более точное обозначение, чем «кибер»[4]) в военное планирование, вероятно, можно проследить по крайней мере на 30 лет, определенно до конца 1980-х годов. и так называемая революция в военном деле начала 1990-х гг. Однако, возможно, только в последнее десятилетие такое мышление — и необходимые технологические возможности — просочились на стратегический, ядерный уровень. В частности, это можно проследить до планов администрации Джорджа Буша-младшего по диверсификации мышления ядерного сдерживания, чтобы включить большую роль неядерных систем в свои планы глобальных ударов в начале 2000-х годов, решение использовать кибервозможности против иранской ядерной программы, а затем совсем недавно как часть предложений Пентагона по новой «полной противоракетной обороне» и глобальным миссиям оперативного удара.

В частности, это можно проследить до планов администрации Джорджа Буша-младшего по диверсификации мышления ядерного сдерживания, чтобы включить большую роль неядерных систем в свои планы глобальных ударов в начале 2000-х годов, решение использовать кибервозможности против иранской ядерной программы, а затем совсем недавно как часть предложений Пентагона по новой «полной противоракетной обороне» и глобальным миссиям оперативного удара.

Идея «полного спектра противоракетной обороны» довольно проста. Новые методы предотвращения запуска ракет должны быть включены наряду с традиционными методами, такими как системы защиты от баллистических ракет, основанные на кинетическом перехвате. Но вместо того, чтобы ждать запуска ракеты, идея состоит в том, чтобы предотвратить запуск ракеты вообще, вмешиваясь в ключевые системы управления или само оружие, либо в электронном виде (посредством наведения на его телеметрию), либо в цифровом виде (путем наведения на его программное обеспечение). аппаратное обеспечение или системы его поддержки). Для этого хакеры взламывали системы управления ядерными боеголовками до того, как ракета будет запущена, внедряли вредоносные программы в системы внутри ракеты или связанную с ней инфраструктуру или иным образом вмешивались в нормальную работу. Это известно как «слева от запуска». Теоретически такое сочетание кинетических и некинетических методов противоракетной обороны делает систему более комплексной и снижает зависимость от перехвата в полете (что и сегодня остается очень сложной задачей[5]). Как объяснил Брайан МакКеон, первый заместитель заместителя министра обороны по вопросам политики, выступая перед Конгрессом в 2016 году, [нам] необходимо разработать более широкий спектр инструментов, в том числе предпринимаемые усилия по устранению таких угроз до того, как они будут запущены, или «слева от запуска». Развитие остаточного потенциала предоставит лицам, принимающим решения в США, дополнительные инструменты и возможности для поражения ракет. Это, в свою очередь, уменьшит нагрузку на наши средства защиты от баллистических ракет с правом пуска.

Для этого хакеры взламывали системы управления ядерными боеголовками до того, как ракета будет запущена, внедряли вредоносные программы в системы внутри ракеты или связанную с ней инфраструктуру или иным образом вмешивались в нормальную работу. Это известно как «слева от запуска». Теоретически такое сочетание кинетических и некинетических методов противоракетной обороны делает систему более комплексной и снижает зависимость от перехвата в полете (что и сегодня остается очень сложной задачей[5]). Как объяснил Брайан МакКеон, первый заместитель заместителя министра обороны по вопросам политики, выступая перед Конгрессом в 2016 году, [нам] необходимо разработать более широкий спектр инструментов, в том числе предпринимаемые усилия по устранению таких угроз до того, как они будут запущены, или «слева от запуска». Развитие остаточного потенциала предоставит лицам, принимающим решения в США, дополнительные инструменты и возможности для поражения ракет. Это, в свою очередь, уменьшит нагрузку на наши средства защиты от баллистических ракет с правом пуска. Взятые вместе, левый и правый пуски приведут к более эффективным и устойчивым возможностям для отражения угроз баллистических ракет противника.[6]

Взятые вместе, левый и правый пуски приведут к более эффективным и устойчивым возможностям для отражения угроз баллистических ракет противника.[6]

Наиболее очевидной целью американской миссии полномасштабной защиты является Северная Корея, и вполне возможно, что американские хакеры несут ответственность за серию недавних неудачных испытаний ракет.[7] Вполне возможно, что аналогичные планы разрабатываются и против Ирана в качестве страховки от будущего иранского ядерного потенциала. Также представляется вероятным, что предстоящий Обзор противоракетной обороны администрации Дональда Трампа может включать ссылку на более широкие возможности «полного спектра» в дополнение к модернизации существующих систем.

За последние два десятилетия по существу произошло то, что противоракетная оборона встретила точечный удар; а наступление и оборона смешались в военном и ядерном планировании. Это можно даже интерпретировать как постепенный отказ от идеи сдерживания за счет взаимной уязвимости, краеугольного камня гарантированного взаимного уничтожения (ВВУ), и переход к более активным мерам обороны и сдерживания. Этот сдвиг был вызван в первую очередь изменениями в «спросной стороне» ядерного сдерживания — то есть, кого или что необходимо сдерживать и как, то есть переходом от предотвращения массированного ядерного удара от равного конкурента к противодействию ядерным угрозам со стороны меньше «страны-изгои» и, возможно, террористы, которые могут «не играть по тем же правилам» или вести себя не так «рационально», как конкуренты. Но теперь это снова изменилось благодаря изменениям в динамике «со стороны предложения»: то есть огромным разработкам в технологиях и системах вооружений, которые могут быть использованы для достижения этой цели, которые сами по себе являются прямым продуктом последней информационной или компьютерной революции. Цифровое оружие, компьютерные сетевые операции и другие возможности, подпадающие под киберпрозвище, являются, пожалуй, лучшим примером этого. Но он также включает в себя ряд других усовершенствованных обычных вооружений, способных усилить, а в некоторых случаях заменить ядерное оружие в стратегическом мышлении и политике.

Этот сдвиг был вызван в первую очередь изменениями в «спросной стороне» ядерного сдерживания — то есть, кого или что необходимо сдерживать и как, то есть переходом от предотвращения массированного ядерного удара от равного конкурента к противодействию ядерным угрозам со стороны меньше «страны-изгои» и, возможно, террористы, которые могут «не играть по тем же правилам» или вести себя не так «рационально», как конкуренты. Но теперь это снова изменилось благодаря изменениям в динамике «со стороны предложения»: то есть огромным разработкам в технологиях и системах вооружений, которые могут быть использованы для достижения этой цели, которые сами по себе являются прямым продуктом последней информационной или компьютерной революции. Цифровое оружие, компьютерные сетевые операции и другие возможности, подпадающие под киберпрозвище, являются, пожалуй, лучшим примером этого. Но он также включает в себя ряд других усовершенствованных обычных вооружений, способных усилить, а в некоторых случаях заменить ядерное оружие в стратегическом мышлении и политике. В результате растет интерес к сдерживанию путем отрицания (то есть предотвращения нападения) в дополнение или, возможно, вместо сдерживания посредством возмездия (наказание за угрозу после нападения).

В результате растет интерес к сдерживанию путем отрицания (то есть предотвращения нападения) в дополнение или, возможно, вместо сдерживания посредством возмездия (наказание за угрозу после нападения).

Новые проблемы и динамика

Проблема заключается в том, что в отличие от кинетических перехватчиков противоракетной обороны, которые можно развернуть, увидеть и измерить, оставшиеся после запуска кибервозможности по самой своей природе туманны и даже могут быть эфемерными. . Поэтому для Москвы и Пекина было бы естественно с подозрением отнестись к этим событиям и предположить (как и в случае с обычными программами противоракетной обороны), что эти возможности также могут быть использованы против них в каком-то будущем сценарии. Разница в том, что нет возможности отслеживать степень угрозы и, таким образом, реагировать соответствующим образом (за счет создания большего количества ракет, разработки новых средств проникновения и т. д.), чтобы поддерживать приблизительный стратегический паритет или, по крайней мере, защищаться от одной стороны (в данном случае США, получив стратегическое преимущество или даже превосходство).

Например, 44 наземных перехватчика, которые США в настоящее время развернули на Аляске и в Калифорнии (даже если они будут добавлены к другим развертываниям наземных ПВО в других местах), вероятно, не представляют угрозы для гарантированного возмездия со стороны России или Китая в данный момент. Но если количество перехватчиков и необходимых датчиков будет значительно увеличено — и если российские ядерные силы будут сокращены, а китайские ядерные силы не увеличены — они могут быть. Разница в том, что и Россия, и Китай отреагируют, как, возможно, уже оба, новыми возможностями, способными обойти противоракетную оборону США до того, как стратегический баланс сместится.[8] Однако из-за гораздо более туманной и неосязаемой природы технологий, оставшихся после запуска, будет гораздо труднее судить об этом и еще труднее точно знать, как реагировать. Более того, в то время как системы кинетической противоракетной обороны большой дальности в основном предназначены для защиты от ракет наземного базирования, способность атаковать центральные командные узлы (и имитировать датчики раннего предупреждения) делает уязвимыми все ядерные системы. Даже подводная лодка с ядерным вооружением или мобильные ракеты, являющиеся ключом к средствам безопасного нанесения второго удара США и Россией, могут стать целью. В результате трудно понять, каким образом новая политика полномасштабной противоракетной обороны может сделать что-либо, кроме как усугубить опасения стратегических конкурентов и привести к большей неопределенности[9].]

Даже подводная лодка с ядерным вооружением или мобильные ракеты, являющиеся ключом к средствам безопасного нанесения второго удара США и Россией, могут стать целью. В результате трудно понять, каким образом новая политика полномасштабной противоракетной обороны может сделать что-либо, кроме как усугубить опасения стратегических конкурентов и привести к большей неопределенности[9].]

Есть ряд других проблем с противоракетной защитой полного спектра, которые требуют дальнейшего изучения. Первый заключается в том, что использование оставшихся вариантов для защиты от потенциальных ракетных или ядерных угроз трансформирует миссию противоракетной обороны и политику безопасности в целом из пассивной в превентивную. Это связано с тем, что системы почти наверняка должны быть взломаны до того, как угроза полностью материализуется, и почти наверняка до того, как будет запущена ракета. Это известно как «активная защита» и предполагает взлом чувствительных систем хакерами до запуска ракеты. Это может даже включать вмешательство в цепочку поставок или сосредоточение внимания на человеческом факторе. Конечно, некоторые операции можно было бы провести, когда ракету или другую систему доставки ядерного оружия готовят к запуску или использованию, но для повышения уверенности в том, что такие операции сработают, хакеры наверняка захотят заранее создать черный ход или подключить эти системы.

Это может даже включать вмешательство в цепочку поставок или сосредоточение внимания на человеческом факторе. Конечно, некоторые операции можно было бы провести, когда ракету или другую систему доставки ядерного оружия готовят к запуску или использованию, но для повышения уверенности в том, что такие операции сработают, хакеры наверняка захотят заранее создать черный ход или подключить эти системы.

Во-вторых, даже вероятность того, что ядерные системы могут быть уязвимы для хакеров и, следовательно, могут работать не так, как ожидалось или планировалось, снизит доверие и стабильность между субъектами, обладающими ядерным оружием. Снижение уверенности в этих системах может привести к давлению с целью усилить позитивный контроль над ядерным оружием, то есть гарантировать, что оно всегда будет работать, потенциально за счет обеспечения его безопасности и сохранности. Это также почти наверняка заставит другие государства развивать свои собственные операции и возможности, оставшиеся после запуска, что заставит все государства чувствовать себя менее безопасными, независимо от того, есть ли какое-либо реальное намерение их использовать. Более опасная обстановка вряд ли поможет какой-либо двусторонней или многосторонней инициативе по контролю над вооружениями.

Более опасная обстановка вряд ли поможет какой-либо двусторонней или многосторонней инициативе по контролю над вооружениями.

В-третьих, это повышенный риск несчастных случаев и непреднамеренных результатов либо из-за вмешательства в неправильные системы, либо из-за обнаружения внутри этих систем. Например, операции, направленные против обычных вооружений или вспомогательных систем (таких как спутники), могут также затронуть тех, кто управляет ядерными системами, или могут распространиться на ядерные системы. Точно так же, по крайней мере, возможно, что, оказавшись внутри этих систем, хакеры могут непреднамеренно вызвать что-то, чего они не планировали. Также может быть трудно установить намерения любого хакера или вредоносного ПО, которые были обнаружены в этих сетях (и подтвердить их личность), и для жертвы было бы естественным предположить худшее, особенно если они были обнаружены в период повышенной напряженности. . Открытие может привести к рефлекторной реакции, дипломатической напряженности и даже может быть истолковано как акт войны.

Наконец, также возможно, что сторонние субъекты, такие как террористы, могут попытаться вызвать или усугубить кризис посредством «ложных» атак на компьютерные системы, используемые для управления ядерным оружием. Важно отметить, что негосударственные субъекты с гораздо большей вероятностью будут стремиться к «поддерживающим» действиям против ядерных систем, т. е. к их использованию, в отличие от «выводящих из строя» целей для национальных государств. Например, эти группы могут попытаться обмануть системы раннего предупреждения и манипулировать ядерным информационным пространством или вызвать хаос, осуществляя относительно незначительное вмешательство во время кризиса, которое может рассматриваться как осуществляемое противником из-за проблем атрибуции. Все эти сценарии явно могут привести к эскалации и увеличению ядерных рисков.

На данный момент тактика использования цифровых методов для создания помех ядерным и ракетным системам в первую очередь ориентирована на США (во многом так же, как до недавнего времени это было с кинетическим перехватом). Но трудно понять, почему другие государства не будут стремиться последовать их примеру. Россия, Китай и, возможно, другие страны могут изучить аналогичные возможности против США, увеличивая риски для всех участников. Действительно, США могут быть еще более уязвимыми, учитывая их высокую зависимость от сложных систем в своей инфраструктуре ядерных вооружений, а также учитывая их недавние планы по модернизации всех составных частей своих ядерных систем управления и контроля.[10]

Но трудно понять, почему другие государства не будут стремиться последовать их примеру. Россия, Китай и, возможно, другие страны могут изучить аналогичные возможности против США, увеличивая риски для всех участников. Действительно, США могут быть еще более уязвимыми, учитывая их высокую зависимость от сложных систем в своей инфраструктуре ядерных вооружений, а также учитывая их недавние планы по модернизации всех составных частей своих ядерных систем управления и контроля.[10]

Опередив угрозу

У этой возникающей проблемы нет простых решений, и история не дает особых гарантий, когда речь идет об управлении влиянием новой технологии на войну до того, как она полностью материализуется. Это также не кажется особенно благоприятным временем для того, чтобы приступить к американо-российскому контролю над вооружениями, хотя недавняя встреча Дональда Трампа и Владимира Путина в Хельсинки может дать некоторую надежду.[11] Но сейчас у нас есть возможность потенциально смягчить наиболее тревожные аспекты кибер-ядерной угрозы до того, как она выйдет из-под контроля. Это должно начаться с обсуждения наиболее насущных угроз для обеих сторон; Конечно, неплохо было бы начать с хакеров, копающихся в системах управления ядерными боеголовками, связанных с сотнями ракет. Затем это может привести к другим инициативам, представляющим взаимный интерес.

Это должно начаться с обсуждения наиболее насущных угроз для обеих сторон; Конечно, неплохо было бы начать с хакеров, копающихся в системах управления ядерными боеголовками, связанных с сотнями ракет. Затем это может привести к другим инициативам, представляющим взаимный интерес.

Во-первых, это разработка новых ограничений на использование компьютерных сетевых операций против ядерных систем и разработка определенных правил дорожного движения. Это может включать в себя попытку опередить угрозу путем переговоров о новых формах контроля над вооружениями в этом пространстве и, в частности, посредством соглашения не наносить удары по системам ядерного оружия таким образом. Это не обязательно должно выглядеть как ядерные договоры прошлого, но может просто начаться с заявления о том, что США и Россия осознают серьезность и риски нападения на системы управления и контроля ядерных сил друг друга и отказываются от такой возможности. Это может включать новую декларативную политику в отношении: (1) того, как такие «атаки» будут интерпретироваться и, вероятно, реагировать на них, если они будут обнаружены, и (2) что ядерные системы запрещены. Затем это можно было бы расширить, включив в него и другие государства, обладающие ядерным оружием. В некотором смысле это могло бы опираться на идеи, лежащие в основе 19-го века.72 Договора по противоракетной обороне, который ограничил противоракетную оборону в надежде, что это будет способствовать предсказуемости и стабильности между ядерными противниками. Очевидно, что эти варианты могут быть не поддающимися проверке в традиционном смысле и не остановить негосударственных субъектов, но это только начало, и государства вряд ли захотят рискнуть быть уличенными в нарушении заявленной политики или соглашений.

Затем это можно было бы расширить, включив в него и другие государства, обладающие ядерным оружием. В некотором смысле это могло бы опираться на идеи, лежащие в основе 19-го века.72 Договора по противоракетной обороне, который ограничил противоракетную оборону в надежде, что это будет способствовать предсказуемости и стабильности между ядерными противниками. Очевидно, что эти варианты могут быть не поддающимися проверке в традиционном смысле и не остановить негосударственных субъектов, но это только начало, и государства вряд ли захотят рискнуть быть уличенными в нарушении заявленной политики или соглашений.

Второе — лучшая безопасность, политика и сотрудничество в этом пространстве. В первом случае это можно сделать в одностороннем порядке. Например, сокращение времени готовности ядерных систем (чтобы свести к минимуму возможность негосударственных хакеров вызвать запуск или взрыв), работа над тем, чтобы эти системы были отделены от другого неядерного оружия и аппаратуры управления и контроля (чтобы снизить риск злоумышленники непреднамеренно поражают не те системы) и максимально упрощают инфраструктуру управления и контроля (поэтому она понятна и предлагает злоумышленникам меньше уязвимостей). Затем это могло бы стать основой для более масштабных двусторонних и даже многосторонних усилий, направленных на укрепление уверенности и доверия. Правительства (в первую очередь США-России, но, надеюсь, и другие) могут захотеть поделиться передовым опытом и, возможно, данными о негосударственных угрозах, и даже начать создавать группы правительственных чиновников и других заинтересованных сторон, чтобы «думать нестандартно», когда речь идет о новых механизмах контроля над вооружениями. Это может также включать создание многонационального совместного центра раннего предупреждения или оценки угроз, где официальные лица и эксперты будут вести регулярный диалог и будут готовы быстро реагировать на угрозы третьих сторон или другие неотложные вопросы.

Затем это могло бы стать основой для более масштабных двусторонних и даже многосторонних усилий, направленных на укрепление уверенности и доверия. Правительства (в первую очередь США-России, но, надеюсь, и другие) могут захотеть поделиться передовым опытом и, возможно, данными о негосударственных угрозах, и даже начать создавать группы правительственных чиновников и других заинтересованных сторон, чтобы «думать нестандартно», когда речь идет о новых механизмах контроля над вооружениями. Это может также включать создание многонационального совместного центра раннего предупреждения или оценки угроз, где официальные лица и эксперты будут вести регулярный диалог и будут готовы быстро реагировать на угрозы третьих сторон или другие неотложные вопросы.

Теперь у нас есть шанс опередить серьезное развитие международной ядерной политики, которое, вероятно, будет иметь негативные последствия для всех ядерных держав, а значит, и для всех нас. Новые соглашения о контроле над вооружениями могут не обязательно выглядеть как прошлые или быстро разрабатываться и реализовываться, но от этого потребность не уменьшается. Потребовалась лучшая часть двух десятилетий, чтобы начать систематизировать ядерную революцию, и с тех пор мы, возможно, совершенствуем ее. Двойной подход инновационного контроля над вооружениями, ограничений и, возможно, новых правил поведения в сочетании с лучшим пониманием проблемы и желанием работать на международном уровне — это один из способов начать наш ответ на ядерные риски следующего поколения.

Потребовалась лучшая часть двух десятилетий, чтобы начать систематизировать ядерную революцию, и с тех пор мы, возможно, совершенствуем ее. Двойной подход инновационного контроля над вооружениями, ограничений и, возможно, новых правил поведения в сочетании с лучшим пониманием проблемы и желанием работать на международном уровне — это один из способов начать наш ответ на ядерные риски следующего поколения.

В конечном счете, угрозы, исходящие от новых, появляющихся и «экзотических» технологий в ядерной сфере, должны быть включены в обсуждения стратегической стабильности, соглашения о контроле над вооружениями и в более широкие инициативы по нераспространению и разоружению. Мы больше не живем в мире, где ядерные дискуссии могут происходить в технологическом вакууме или где можно игнорировать четкие связи между ядерным и неядерным. Следовательно, мы должны признать, что природа глобального ядерного порядка была изменена последней информационной и компьютерной революцией, и что противоракетная оборона, высокоточные обычные удары, беспилотники, противокосмическое оружие, искусственный интеллект, а также «кибер» изменили способ, которым мы должны управлять ядерным пространством и обеспечивать его безопасность.

Заключение: Упреждающий контроль над вооружениями

Вместо опрометчивой и опасной ядерной риторики и траты огромных сумм денег на разработку все более разрушительного ядерного оружия президенту Трампу и президенту Путину и/или их представителям следует сесть и начать серьезное обсуждение основных ядерных рисков, с которыми сталкиваются обе страны. Конечно, они не согласятся во всем, но взаимное признание того, что взлом ядерных систем друг друга никому не выгоден, должно быть хорошим началом. В самом деле, можно, по крайней мере, предположить, что проведение дискуссий по контролю над вооружениями в этом направлении могло бы быть гораздо более плодотворным, чем нынешняя траектория, основанная на Договоре о сокращении стратегических наступательных вооружений. Акцент на сокращении вооружений, возможно, лучше всего временно заменить отказом от вооружений. Это также напомнило бы тем, кто предположил, что контроль над вооружениями может быть «мертвым»[12] или что контроль над вооружениями в киберпространстве невозможен, что существуют новые и иные пути повышения стабильности; те, которые могут не обязательно отражать те, что были в прошлом. Урок холодной войны заключался в том, что даже если маловероятно, что что-то будет согласовано в области ядерных вооружений, обе стороны будут продолжать переговоры, потому что они признают высокие ставки.

Урок холодной войны заключался в том, что даже если маловероятно, что что-то будет согласовано в области ядерных вооружений, обе стороны будут продолжать переговоры, потому что они признают высокие ставки.

Тогда это должно быть многосторонним, потому что, в отличие от многих ядерных испытаний времен холодной войны, это принципиально не игра для двух игроков. Действительно, это затрагивает не только все государства, обладающие ядерным оружием, но и все те, у которых есть наступательные кибервозможности. Вместо того, чтобы стремиться к всеобъемлющему договору о киберпространстве или ядерному соглашению в стиле крупной сделки, предварительным первым шагом могла бы стать разработка кибер-ядерной конвенции или, по крайней мере, некоторых очень общих правил дорожного движения.[13] Ключом к этому будет установление и согласование используемой терминологии, а также различий между тем, что считается и не считается «ядерным» для каждой стороны. Это потенциально могло бы обеспечить международную основу для рассмотрения этих проблем на международных форумах и для более целостного обсуждения вопросов контроля над вооружениями. Глобальный ядерный порядок находится в периоде изменений и, возможно, переходного периода, в немалой степени связанного с мириадами новых оружейных технологий последней информационной и компьютерной революции.

Глобальный ядерный порядок находится в периоде изменений и, возможно, переходного периода, в немалой степени связанного с мириадами новых оружейных технологий последней информационной и компьютерной революции.

В прошлом приходилось создавать новые военные возможности (обычно с огромными затратами) и реализовывать угрозу, прежде чем можно было заключить соглашение, но нам может не так повезти в новом технополитическом контексте. Если мы каким-то образом сможем собраться вместе и договориться о вещах, которых мы как общество и как национальные государства больше всего хотим избежать, тогда, возможно, мы сможем начать собирать воедино рамки, чтобы предотвратить это, и начать работать в обратном направлении. Конечно, мы все можем согласиться с тем, что хакеры возятся с ядерными системами управления, подготовленными для быстрого запуска, и общий страх, что ядерное оружие может не сработать в случае необходимости, но может быть запущено террористами, никому не идет на пользу.

Взгляды и мнения, выраженные в данной статье, принадлежат авторам и не отражают точку зрения Клуба «Валдай», если прямо не указано иное.

Международный дискуссионный клуб «Валдай»

Список литературы

[1] Более подробная информация содержится в последней книге автора: Futter, A , 2018, «Hacking the Bomb», Georgetown University Press. Доступно по адресу: http://press.georgetown.edu/book/georgetown/hacking-bomb

[2] Каплан, Ф., 2016 г., «Долг WarGames и кибербезопасности перед взломщиком Холли Вуд», The New York Times, 19 февраля. Доступно по адресу: https://www.nytimes.com/2016/ 21/02/movies/wargames-and-cybersecuritys-debt-to-a-hollywood-hack.html

[3] «Отчет оперативной группы: устойчивые военные системы и современная киберугроза», 2013 г., США Министерство обороны штатов, Совет по оборонным наукам, январь. Доступно по адресу: http://www.acq.osd.mil/dsb/reports/ResilientMilitarySystems.CyberThreat.pdf

[4] См. Futter, A , 2018 г., «Кибер-семантика: почему мы должны отказаться от последнего модного слова в исследованиях безопасности», Journal of Cyber Policy. Доступно по адресу: https://www.tandfonline.com/doi/full/10.1080/23738871.2018.1514417

Доступно по адресу: https://www.tandfonline.com/doi/full/10.1080/23738871.2018.1514417

[5] Например, Лартер, Д., 2018 г., «Проверка в реальных условиях: сбои случаются даже при испытаниях противоракетной обороны». ‘, Defense News, 1 февраля. Доступно по адресу: https://www.defensenews.com/naval/2018/02/01/reality-check-failures-happen-even-in-missile-defense-testing/

[6] McKeon, BP, 2016 г., Заявление перед подкомитетом Сената по вооруженным силам по стратегическим силам, 13 апреля. Доступно по адресу: http://www.armed-services.senate.gov/imo/media/ doc/McKeon_04-13-16.pdf

[7] Сэнгер, Д.Е. и Брод, В., 2017 г., «Трамп наследует секретную кибервойну против северокорейских ракет», The New York Times, 4 марта. Доступно по адресу: https ://www.nytimes.com/2017/03/04/world/asia/north-korea-missile-program-sabotage.html

[8] Рот, А., 2018 г., «Путин угрожает США гонкой вооружений новой ракетной декларацией», The Guardian, 1 марта. Доступно по ссылке: https://www.theguardian.com/world/2018/mar/01. /vladimir-putin-threatens-arms-race-with-new-missiles-announcement

Доступно по ссылке: https://www.theguardian.com/world/2018/mar/01. /vladimir-putin-threatens-arms-race-with-new-missiles-announcement

[9] Более подробное обсуждение этого вопроса см.: Футтер А., 2016 г., «Опасности использования кибератак для противодействия ядерным угрозам». ‘, Arms Control Today, июль/август. Доступно по ссылке: https://www.armscontrol.org/print/7551

[10] Футтер, А., 2016 г., «Обоюдоострый меч, модернизация ядерного управления и контроля США», Бюллетень ученых-атомщиков, 29 июня. Доступно по адресу: https://thebulletin.org/2016/ 06/the-double-eded-sword-us-nuclear-command-and-control-modernization/

[11] Бендер, Б., 2018 г., «Просочившийся документ: Путин лоббировал Трампа по вопросу о контроле над вооружениями», Politico, июль 8. Доступно по ссылке: https://www.politico.com/story/2018/08/07/putin-trump-arms-control-russia-724718

[12] Румер, Э., ‘Прощай, контроль над вооружениями.

ру всё про взлом вконтакте

ру всё про взлом вконтакте 0 оценка (Голосов: 0)

0 оценка (Голосов: 0)

0

0 4

4 9

9 7

7 7

7 net

net ru

ru

0 оценка (Голосов: 0)

0 оценка (Голосов: 0)

0 оценка (Голосов: 0)

0 оценка (Голосов: 0)

1

1 0

0 ru

ru