: погружение в сцену Warez | by Anirudh V K

Фото Люка Саузерн на UnsplashПочти все, кто вырос в Интернете, занимались пиратством программного обеспечения. Популярные песни в формате MP3 разошлись по таким популярным сайтам, как 4shared и Megaupload. Игры и программное обеспечение выходили из-под контроля на таких сайтах, как The Pirate Bay. Интернет процветал в эпоху, когда все было бесплатным, но откуда все это взялось?

Ответ приведет нас в самые глубокие уголки Интернета, где правила устанавливаются самоуправляемыми субъектами. Где миром правят стандарты, а несоответствия лечат молотком. Отсюда берет начало свободный Интернет, и им управляет потребность в славе.

Добро пожаловать на сцену Warez, где соблюдается кодекс чести для пиратов программного обеспечения.

Warez — это интернет-язык, используемый для обозначения компьютерного пиратства. Warez обычно представляет собой взломанное программное обеспечение, видеоигры и MP3-файлы, которые бесплатны для всех, кто готов потратить пропускную способность на их загрузку. Они являются естественным продолжением философии Интернета о том, чтобы быть бесплатными и доступными, но Warez Scene предшествовала Интернету.

Они являются естественным продолжением философии Интернета о том, чтобы быть бесплатными и доступными, но Warez Scene предшествовала Интернету.

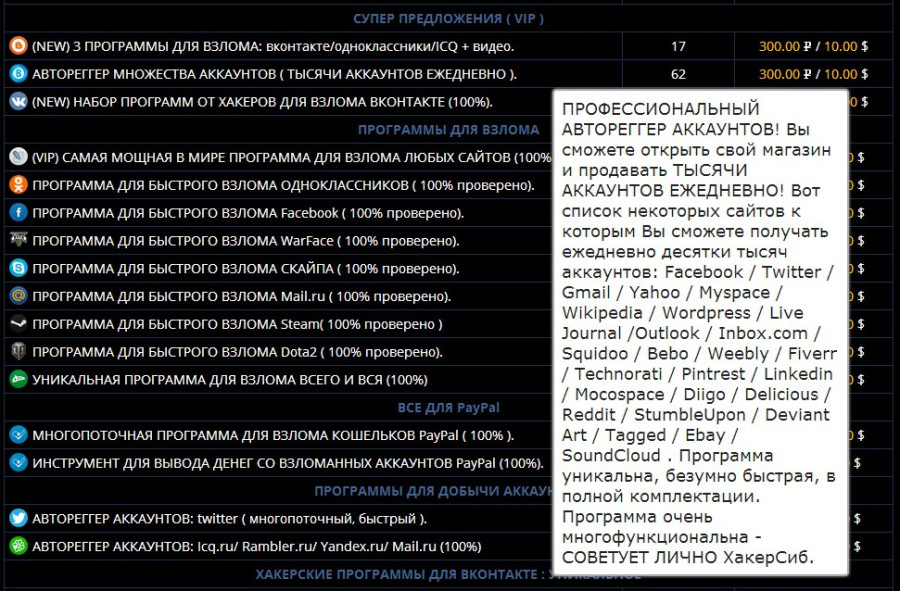

Это программное обеспечение обычно взламывается Warez Group, среди которых много взломщиков. Их работа заключается в поиске уязвимостей в коде программы, препятствующих ее копированию. Эта защита осуществляется компаниями, чтобы предотвратить ее копирование пиратами, и обычно приходится на навыки взлома Warez Groups.

Warez выпущены и поддерживаются картелем этих групп в нечеткой организации, известной как Warez Scene. Сцена в значительной степени приобрела известность в 1980-х годах, взламывая программное обеспечение для вычислительной платформы Commodore 64. Поскольку это было до появления Интернета, они использовали очень простые системы досок объявлений для связи на больших расстояниях.

В начале Сцена была ограничена в основном крекерами. Она выросла как массовая субкультура, оставаясь подпольной децентрализованной организацией, которая сотрудничала и конкурировала сама с собой. В конце 9Приближались 0-е годы, появление Интернета коренным образом изменило иерархию Warez Scene.

В конце 9Приближались 0-е годы, появление Интернета коренным образом изменило иерархию Warez Scene.

Однако, благодаря уникальной системе управления, лучшие игроки Сцены остались на вершине и продолжали предоставлять бесплатный контент участникам Сцены. Фактически, всеобъемлющее управление самой субкультурой несет в себе темы старомодной меритократии и строгих стандартов. Сцена даже выражает недовольство тем, что ее выставляют напоказ, что вносит элементы элитарности в общество, где слава является валютой.

The Warez Scene управляется взломщиками, так как без них не было бы новых варезов. Взломщики функционируют в своих сплоченных группах, которые похожи на мафиозные банды и подчиняются строгой иерархии. Группа подбирает новое программное обеспечение с намерением как можно быстрее выпустить взломанную и пригодную для использования версию. Однако их мотивируют не деньги, так как релизы делаются бесплатно.

Вместо этого Сцена работает на заслугах, известности и славе, как какое-то устаревшее общество. Группы становятся известными благодаря своей скорости и методам взлома новых методов защиты и добавления своей подписи к программному обеспечению путем связывания файлов .nfo с выпусками. Эти файлы .nfo включали сложные изображения ASCII, которые обозначали, какая группа взломала выпуск. Они также использовались для критики других взломщиков в их постоянном соревновании.

Группы становятся известными благодаря своей скорости и методам взлома новых методов защиты и добавления своей подписи к программному обеспечению путем связывания файлов .nfo с выпусками. Эти файлы .nfo включали сложные изображения ASCII, которые обозначали, какая группа взломала выпуск. Они также использовались для критики других взломщиков в их постоянном соревновании.

Взломщики, однако, функционируют исключительно за счет выпуска игр. Несмотря на то, что они ведут нормальную жизнь, они в основном просто люди с опытом и знаниями, необходимыми для взлома сложной защиты. Более того, иерархия Warez Scene обеспечивает среду, в которой запрещены закулисные тактики, а релизы должны соответствовать набору стандартов, определяемых сценой в целом.

Многие взломанные версии игр и программного обеспечения сначала появляются на сайтах досок Warez Scene, а затем попадают на доски IRC для их распространения. Затем выпуск распространяется на сайты, где к нему могут получить доступ службы P2P, такие как BitTorrent. Затем они загружаются населением в целом в Интернете, что не поощряется сценой.

Затем они загружаются населением в целом в Интернете, что не поощряется сценой.

По их словам, программное обеспечение, взломанное сценой, должно быть распространено среди тех, кто находится на сцене. Разоблачение существования сцены для населения в целом также не рекомендуется, поскольку это влечет за собой множество юридических проблем. С годами Сцена также стала более ограниченной, и популярные группы даже хотят полностью отказаться от нее. Группа по взлому видеоигр 3DM в 2016 году предсказала, что взлом будет мертв через 2 года из-за высокого уровня защиты, с которой игры поставляются сегодня.

Интернет-провайдеры предприняли жесткие меры, что привело к снижению трафика на сайты, на которые загружены взломанные игры, опасаясь последствий со стороны властей. Особенно на субконтиненте, где выросла здоровая культура пиратства, интернет-провайдеры становятся более строгими в отношении пользователей, загружающих пиратское программное обеспечение. Сообщалось, что поставщики услуг, такие как BSNL и Airtel, снизили скорость загрузки торрент-файлов и принимают жесткие меры, используя силу Закона об информационных технологиях 2000 года. С появлением лучшего программного обеспечения для защиты и более закрытым Интернетом Warez Scene остается сильной последний оплот пиратов.

С появлением лучшего программного обеспечения для защиты и более закрытым Интернетом Warez Scene остается сильной последний оплот пиратов.

Взлом SolarWinds: беспрецедентная атака на цепочку поставок привела к потенциальной компрометации организаций частного и государственного секторов

Ким Перетти и команда по стратегии конфиденциальности, кибербезопасности и данных состояние, влияющее на его платформу Orion, которая используется широким кругом организаций государственного и частного секторов для мониторинга и управления ИТ-инфраструктурой. В ходе этой атаки злоумышленники смогли скомпрометировать систему сборки программного обеспечения Orion для определенных версий программного обеспечения, а в период с марта по июнь 2020 года среди клиентов были распространены троянские обновления программного обеспечения. По данным SolarWinds, эта атака может затронуть до 18 000 клиентов. В результате этой атаки несколько ключевых правительственных учреждений сообщили о том, что хакерам удалось проникнуть в их сети, включая Министерство внутренней безопасности (DHS), а также министерства торговли и казначейства.

Организациям государственного и частного секторов рекомендуется принять меры

По мере раскрытия деталей, касающихся полного воздействия и масштабов этой атаки, 13 декабря CISA выпустила Чрезвычайную директиву 21-01, требующую от агентств немедленно принять определенные меры для борьбы с угроза, исходящая от компрометации SolarWinds. Хотя Чрезвычайная директива требует действий только от федеральных гражданских органов исполнительной власти, в объявлении о Директиве и на своей странице в Твиттере CISA призвала своих партнеров как в государственном, так и в частном секторе «оценить свою подверженность этому взлому и защитить свои сети от любой эксплуатации», рекомендуя «всем организациям» ознакомиться с Чрезвычайной директивой 21-01.

Атака SolarWinds, как сообщается, связана с недавней атакой на FireEye, которая объявила 8 декабря 2020 года, что она была скомпрометирована очень изощренным злоумышленником, что привело к краже проприетарных инструментов, используемых FireEye, чтобы помочь своим клиентам находить и устранение уязвимостей сети.

Атака на цепочку поставок с далеко идущими последствиями

При атаке на цепочку поставок хакеры проникают в системы организации, используя связи между компанией-жертвой и поставщиком услуг, например поставщиком программного обеспечения. Получив доступ к системам поставщика услуг, злоумышленники могут использовать этот доступ для атаки на системы деловых партнеров поставщика услуг, например, тех, кто покупает и устанавливает программное обеспечение поставщика.

В бюллетене по безопасности SolarWinds, цитируемом CISA, SolarWinds заявила, что хакеры, которых SolarWinds считает связанными с национальным государством, смогли взломать систему сборки программного обеспечения Orion для определенных версий программного обеспечения, вставив бэкдор в определенные обновления программного обеспечения, выпущенные в период с марта по июнь 2020 года. После того, как клиенты SolarWinds загрузят и внедрят скомпрометированные версии Orion, для злоумышленников откроется черный ход, позволяющий им получить контроль над сервером, на котором был установлен продукт Orion. Примечательно, что, согласно FireEye, черный ход маскирует свой сетевой трафик под протокол «Программы улучшения Orion» и сохраняет результаты своей разведки в законных файлах конфигурации, что позволяет ему сливаться с обычной деятельностью SolarWinds.

СМИ и несколько охранных фирм приписали эту деятельность хакерской группе, связанной с СВР, российской разведывательной службой, также известной как Cozy Bear или APT29. Cozy Bear/APT29 ранее был связан с атакой на сети DNC во время избирательного цикла 2016 года. Однако официальная атрибуция этой атаки не подтверждена.

Cozy Bear/APT29 ранее был связан с атакой на сети DNC во время избирательного цикла 2016 года. Однако официальная атрибуция этой атаки не подтверждена.

Сотрудничество государственного и частного секторов в ответ на атаку

Реагирование на взлом SolarWinds показало активное сотрудничество не только между федеральным правительством (см. совместное заявление ФБР, CISA и Управления директора от 16 декабря Национальной разведки (ODNI)), но между государственным и частным секторами, поскольку организации действуют быстро, чтобы расследовать методы, используемые хакерами, и уменьшать потенциальный ущерб. После первоначального предупреждения CISA, в котором пострадавшим организациям рекомендовалось обращаться к рекомендациям FireEye для получения дополнительной информации и к странице FireEye GitHub для обнаружения контрмер, FireEye заявил, что они продолжают принимать меры совместно с другими партнерами из частного сектора для защиты организаций от Атака SolarWinds.

Действия, которые нужно предпринять сейчас

CISA призвала своих партнеров из государственного и частного секторов начать проверку своих систем на наличие признаков несанкционированной активности. В дополнение к консультационным ресурсам, предоставленным CISA (см. предупреждение от 13 декабря здесь и предупреждение от 17 декабря здесь), FireEye и другими экспертами, организациям следует следить за дополнительными обновлениями от CISA, касающимися индикаторов компрометации и методов, используемых злоумышленниками.