открытых видеопотоков: как хакеры злоупотребляют камерами наблюдения — Noticias de seguridad

Автор: Trend Micro Forward-Looking Threat Research (FTR) Team

Камеры наблюдения с использованием Интернет-протокола (IP) обеспечивают определенные удобства в домах и на предприятиях, прежде всего благодаря их доступности. С помощью этих устройств родители могут, например, удаленно проверять своих детей в своих домах или персонал компании, чтобы узнать, что происходит в их служебных помещениях и вокруг них. Однако их удобство использования, как правило, достигается за счет безопасности, что приводит к таким проблемам, как уязвимости и ошибки конфигурации. А если серьезно, этот компромисс также привел к некоторым последствиям, которые мы наблюдали: хакеры получали доступ к камерам для записи видео, продавали доступ к камерам другим сторонам или даже использовали камеры для слежки за магазинами и сбора информации о кредитных картах.

Вопрос открытых камер наблюдения, по понятным причинам, не волнует большинство людей по той простой причине, что большинство людей не владеют и не используют камеры наблюдения. Но этот всплеск хакерской активности с использованием камер может на самом деле затронуть больше людей, чем ожидалось. Это связано с тем, что хакеры могут использовать камеры в различных местах, часто посещаемых людьми, от общественных мест, таких как магазины, бары и рестораны, до более интимных мест, таких как раздевалки в бассейнах и фитнес-центрах, сауны в спа-салонах. и даже операционных в больницах.

Несмотря на конфиденциальность изображений и информации, снятых с незащищенных камер, мы считаем, что это не дело рук опытных хакеров. Во-первых, услуги, связанные со злоупотреблением IP-камерами наблюдения и другими устройствами, подключенными к Интернету вещей (IoT), часто рекламируются не в даркнетах или частях Интернета, доступных только через специализированные инструменты защиты анонимности, а в общедоступные социальные сети, такие как VK.

Актеры андеграунда и сценаристы в роли детишек

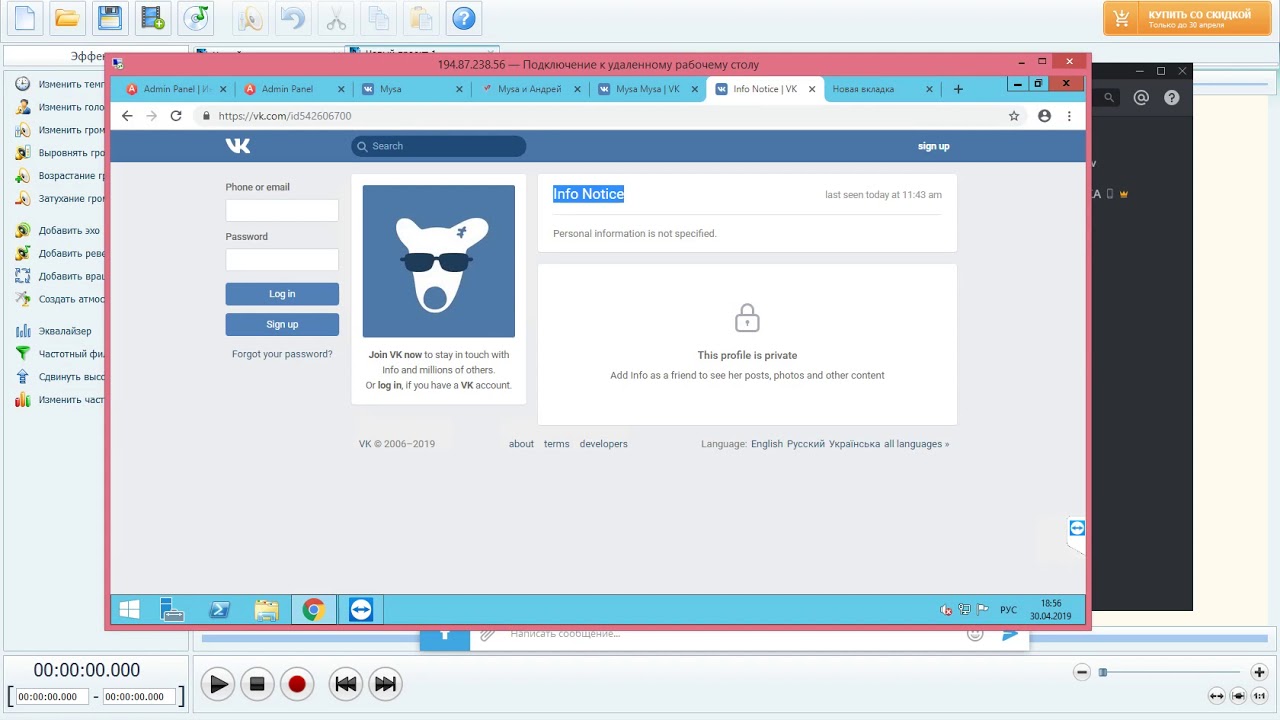

Судя по всему, этим занимаются хакеры, будь то опытные или детишки со сценариями, ради развлечения. Информация о незащищенных камерах или камерах с известными паролями широко распространяется в разделах «Веселье» подпольных форумов или в специальных пранк-группах в определенных социальных сетях. В одном сообщении на форуме hxxps://blackbiz[.]in/threads/baza-ip-veb-kamer[.]20364 говорится, что целых 2000 открытых IP-камер подключены к кафе, больницам, офисам. , склады и другие места. На другом сайте участники группы hxxps://vk[.]com/camerasdragorock может делиться и смотреть видео с незащищенных камер, а также разыгрывать камеры.

В одном сообщении на форуме hxxps://blackbiz[.]in/threads/baza-ip-veb-kamer[.]20364 говорится, что целых 2000 открытых IP-камер подключены к кафе, больницам, офисам. , склады и другие места. На другом сайте участники группы hxxps://vk[.]com/camerasdragorock может делиться и смотреть видео с незащищенных камер, а также разыгрывать камеры.

Рисунок 1. Примеры постов, посвященных выставленным камерам

Хакеры обычно разыгрывают камеры, проигрывая различные аудиозаписи или даже взаимодействуя с людьми в видеороликах. Видео розыгрышей с камерой часто публикуют в специальных группах социальных сетей, чатах приложений для обмена сообщениями и на каналах YouTube, где они набирают сотни тысяч, даже миллионы просмотров. Некоторые розыгрыши выполняются на основе запросов в комментариях к предыдущим видео, а некоторые имеют броские заголовки, такие как «объявление ядерной войны в Соединенных Штатах» hxxps://www[.]youtube[.]com/watch?v=Ka-DsDZgAM4 .

Если мы посмотрим на рынок незащищенных камер на уровне сценария для детей, в частности, на специализированные группы в социальных сетях, то станет очевидным несколько основных моментов: камеры, демонстрирующие личную жизнь, и потоковые камеры с платных сайтов для взрослых пользуются большим спросом. , а камеры, связанные с физической безопасностью, предоставляются бесплатно и используются в качестве инструментов для разминки или продвижения группы.

Рис. 2. Пример сообщения с открытой камерой

Однако среди веселья и игр есть подпольные актеры и детишки-сценаристы, которые на самом деле не шутят. Помимо простого розыгрыша за счет других, у этих хакеров есть и способ заработать деньги. По сути, некоторые подпольные деятели помогают сценаристам автоматизировать процесс взлома и раскрытия видеопотоков камер или даже использовать эти устройства IoT для злонамеренных действий, таких как распределенные атаки типа «отказ в обслуживании» (DDoS), скрытый майнинг криптовалюты и даже финансовые преступления.

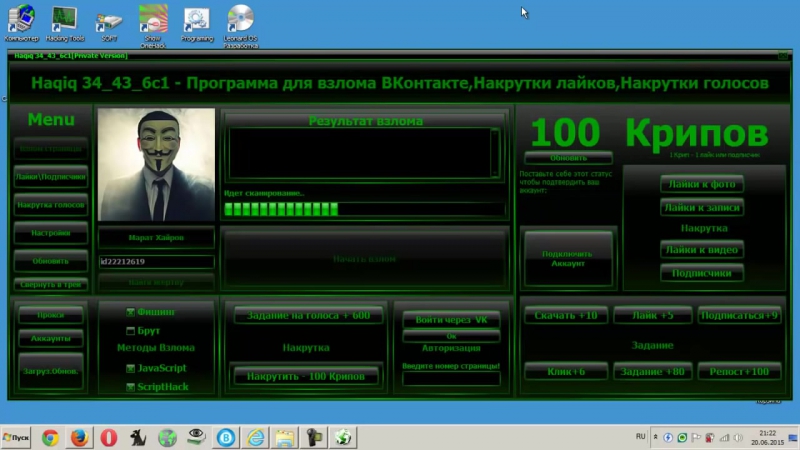

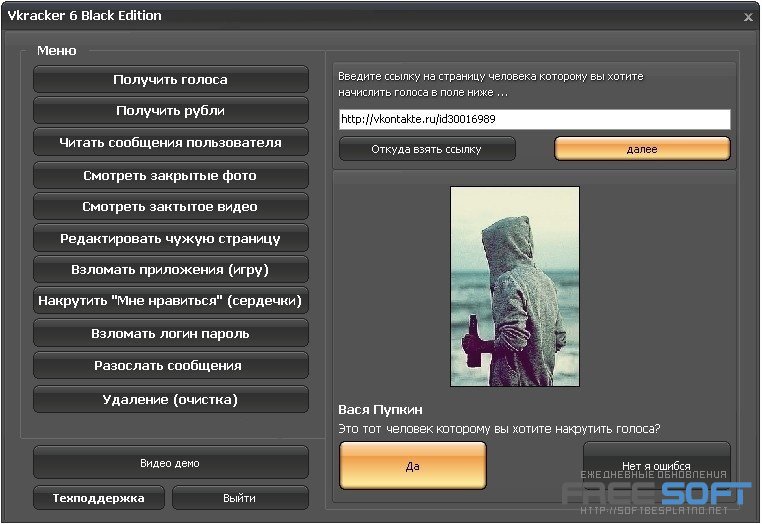

Используемое программное обеспечение

Большинство этапов жизненного цикла незащищенных устройств автоматизированы для выполнения в масштабе. На некоторых этапах субъекты используют известные сервисы или даже легитимные программные продукты.

Они часто используют собственное программное обеспечение, такое как SquardCam, вместе с известными инструментами тестирования на проникновение, такими как masscan и RouterScan. Иногда даже нет необходимости использовать сканеры безопасности или другие инструменты для поиска и доступа к камерам; такие сайты, как Insecam и IP-Scan, значительно упрощают задачу. Также используется программное обеспечение грубой силы с некоторыми устройствами таргетинга от конкретных производителей, а также комплексные решения, такие как BIG HIT SPAYASICAM 2017, который был доступен за 120 долларов США только для первых 10 покупателей. Для клиентского программного обеспечения камеры широко используются SmartPSS и IVMS-4200.

Рис. 3. Жизненный цикл открытых устройств

Также пошаговые инструкции доступны на подпольных форумах, в специальных группах в социальных сетях и на каналах YouTube. Из-за доступности этих руководств почти любой, кто хочет запрыгнуть на подножку открытой камеры, может легко это сделать.

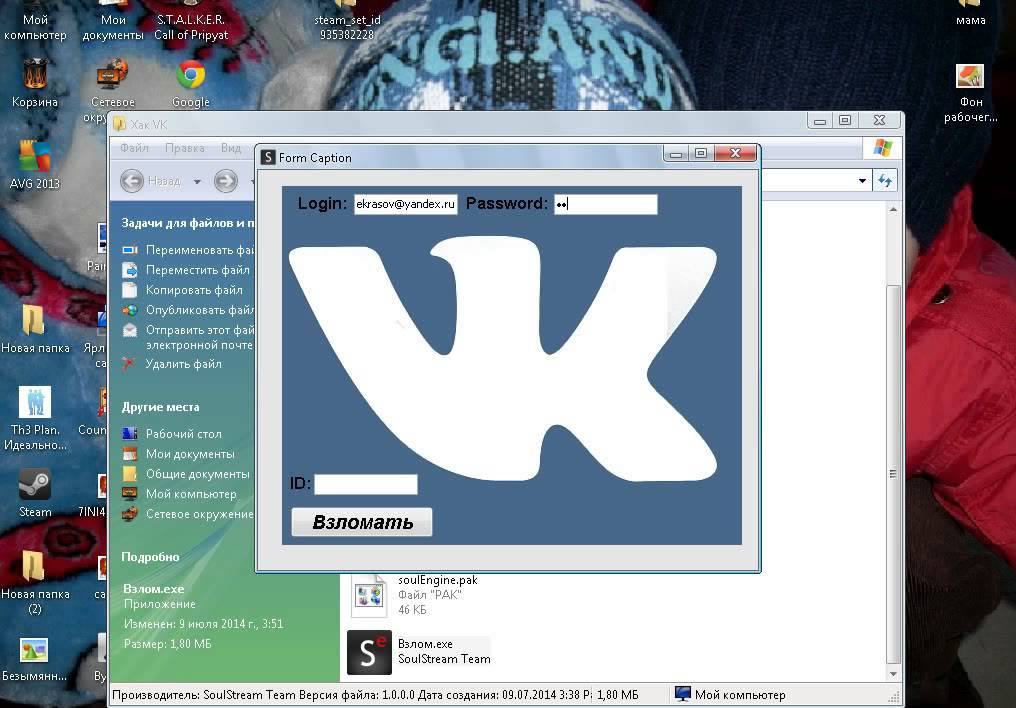

Рисунок 4. Публикация для

руководствапо взлому IP-камер с помощью SquardCam

Руководства обычно описывают первые три этапа жизненного цикла, оставляя хакерам возможность проявить творческий подход на последнем этапе. Однако часто злоупотребляют и другими этапами. В ходе нашего исследования мы обнаружили, что некоторые программы, распространяемые как программы для взлома камер, содержат вредоносное ПО, которое может повлиять на самих пользователей. Это просто доказывает, что даже на рынке незащищенных камер среди воров нет чести.

Процесс покупки и возможности

В социальных сетях существует множество «магазинов фотоаппаратов» и платных групп, посвященных незащищенным камерам.

Рисунок 5. Группа камер ВКонтакте с платным членством

Однако наиболее распространенным подходом является модель оплаты за камеру (PPC) или модель оплаты за пакет (PPP). В соответствии с этой моделью цены обычно колеблются от 1,5 до 5 долларов США за единицу товара и могут стоить менее 1 доллара США за товары со скидкой.

Рисунок 6. Публикация пакета камер, связанного с потоковой передачей контента для взрослых

Некоторые фотомагазины и группы разрешают покупать предварительно записанные видео вместо того, чтобы просто продавать доступ к камерам. Эта услуга дает злоумышленникам возможность использовать незащищенные камеры для вымогательства или шантажа жертв или использовать устройства в других преступлениях и действиях, таких как шпионаж и операции по краже данных.

Возможное использование и последствия

Учитывая, что IP-камеры являются устройствами Интернета вещей, существует несколько очевидных способов злоупотребления ими. Среди них майнинг криптовалюты, который является относительно безобидным способом монетизации скомпрометированных ресурсов. Однако более серьезные последствия могут возникнуть в результате использования уязвимых устройств в качестве промежуточных точек для атак на сторонние инфраструктуры, которые могут быть запущены для сокрытия криминалистических следов, кражи данных или, поскольку камеры обычно имеют хорошее подключение к Интернету, вызвать отказ в обслуживании.

Подпольные деятели хорошо осведомлены о возможном влиянии незащищенных камер на безопасность частной жизни, финансовых транзакций и даже важнейших инфраструктур. На самом деле, среди них часто обсуждаются возможности вызвать сбои с помощью незащищенных камер, в том числе усилия по нацеливанию уязвимых устройств и вымогательству выкупа у жертв.

Рисунок 7. Опрос на отключение камер в городе и требование выкупа у пострадавших

В приведенном выше примере поста актер создал опрос, спрашивая других актеров, стоит ли отключать камеры в определенном городе и транслировать сообщение с требованием выкупа с контактным номером вместо видео, с возможностью записи жертв ‘ реакция, когда они делают звонок. Этот тип «программ-вымогателей для камеры» может иметь серьезные последствия, когда жертвы рискуют потерять доступ не к ранее сохраненным данным, как в случае с типичными программами-вымогателями, а к данным в реальном времени или будущим данным. Это особенно актуально не только в таких условиях, как крупные заводы, где камеры используются для отслеживания или управления технологическими процессами, но и в таких средах, как фондовые биржи, где визуализированные данные в реальном времени являются ядром бизнес-модели.

Рисунок 8. Размещение выставленной камеры в спа-салоне

Незащищенные камеры в таких местах, как салоны красоты, сауны и медицинские учреждения, открывают путь для вымогательства у знаменитостей и других публичных личностей, посредством чего киберпреступники будут угрожать публикацией их видео, которые в противном случае были бы частными, если они не заплатят.

Камеры в магазинах и финансовых учреждениях также могут быть взломаны для раскрытия личной информации (PII) и платежных реквизитов. Например, открытая камера, показанная в сообщении ниже, подходит для сбора данных кредитной карты. На подпольных форумах также есть запросы, адресованные лицам, которые были бы готовы смотреть видео с незащищенных камер и документировать PII и платежные реквизиты в обмен на около 15 долларов США за секунду видео 9.0008

Рисунок 9. Публикация для камеры с возможностью раскрытия данных кредитной карты

Конечно, незащищенные камеры могут повлиять на физическую безопасность корпоративных зданий и важных инфраструктур. Мы также обнаружили множество незащищенных камер в конференц-залах, комнатах менеджеров, комнатах охранников, центрах управления кризисными ситуациями и правительственных зданиях. Стоит отметить, что на рынке незащищенных камер актеры могут заплатить определенную сумму, чтобы увидеть кого-то обнаженным, но они могут быть готовы платить в несколько раз больше, чтобы иметь доступ к комнате для заседаний правления — учитывая более высокие ставки, связанные с конфиденциальную информацию, которую можно получить из такой открытой настройки.

Рис. 10. Размещение открытой камеры в офисе

Передовые методы защиты от незащищенных камер

Наши выводы служат напоминанием о том, что производители и поставщики камер, а также лица и организации, которые их используют, должны применять передовые методы, когда это применимо, для надлежащей защиты IP-камер и других устройств IoT. .

Рекомендации для производителей и поставщиков устройств включают:

- Внедрение подхода «безопасность по проекту», который требует, чтобы функции и меры безопасности были встроены в устройства, начиная с самых ранних этапов процесса разработки.

- Постоянный мониторинг прошивки и исправление уязвимых системных компонентов, при необходимости использование обновлений прошивки по беспроводной сети (FOTA).

- Применение безопасной загрузки для обеспечения загрузки устройств с использованием только доверенного программного обеспечения и предотвращения работы скомпрометированных устройств.

- Сведите к минимуму возможность появления уязвимостей в системах, внедрив принцип наименьшей функциональности, согласно которому любые неиспользуемые или ненужные порты, протоколы и службы отключаются.

- Принудительное изменение учетных данных устройств по умолчанию, желательно при первоначальной настройке пользователями.

Рекомендации для пользователей включают:

- Изменение пароля по умолчанию для любого нового устройства с помощью надежного пароля, состоящего не менее чем из 15 символов и состоящего из прописных и строчных букв, цифр и специальных символов.

- Отключение ненужных сетевых портов или протоколов, таких как Universal Plug and Play (UPnP), которые позволяют устройствам, подключенным к сети, открывать порты для внешних сетей без предупреждения.

- Применение новых обновлений встроенного ПО и исправлений безопасности, как только они станут доступны, чтобы свести к минимуму вероятность использования уязвимостей.

Из-за бурно развивающегося подпольного рынка и большого количества камер, особенно в современных городах, вопрос безопасности IP-камеры или системы видеонаблюдения касается практически каждого в отдельности. На самом деле, это часть более глобальной проблемы, связанной с IoT, промышленным IoT и безопасностью критической инфраструктуры.

СКРЫТЬ

Нравится? Добавьте эту инфографику на свой сайт:

1. Нажмите на поле ниже. 2. Нажмите Ctrl+A, чтобы выбрать все. 3. Нажмите Ctrl+C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl+V).

Изображение будет иметь тот же размер, что и выше.

Публикации в Интернете вещей, киберпреступности, кибербезопасности

Artículos Relacionados

- Repensando las tácticas: Resumen anual de ciberseguridad de 2022

- Будущее программ-вымогателей

- LockBit и Black Basta — самые активные группы RaaS по мере роста числа жертв: программы-вымогатели во втором и третьем кварталах 2022 года 90 134 От вознаграждения к эксплуатации: киберпреступники используют Краудсорсинг для новых атак

- Взгляд в пустоту: исследование ведущего пуленепробиваемого хостинга

Artículos Recientes

- Предотвращение неминуемой атаки программ-вымогателей с помощью раннего обнаружения и расследования

- В стенах киберпреступного бизнеса

- Защита облачных сред с нулевым доверием: реальные случаи атак

- Изучение потенциальных проблем безопасности в Microsoft Azure

- Растущая золотая жила: ваши данные LinkedIn используются для киберпреступлений

Nosotros recomendamos

Интернет вещей

Виртуализация и облако

Программы-вымогатели

Защита домашних маршрутизаторов

Выявление слабых мест безопасности в станках с ЧПУ Industry 4.

0

0Анализ рисков использования переменных среды для бессерверного управления 9 0008

В центре внимания программ-вымогателей: Royal

Alexa и Google Домашние устройства могут использоваться для фишинга и прослушивания пользователей, исследования показывают

Прогнозы безопасности Trend Micro на 2023 год: будущее/время

Предприятия и организации сталкиваются с переходным периодом и периодом неопределенности — злоумышленники будут сидеть на корточках и повторно использовать проверенные инструменты и методы.

Посмотреть прогнозы безопасности Trend Micro на 2023 год

Ежегодный обзор кибербезопасности на 2022 год

Наш ежегодный отчет о кибербезопасности проливает свет на основные проблемы безопасности, которые возникли и преобладали в 2022 году.

Посмотреть отчет

— Googlesuche

ВсеВидеоСписокНовостиКартыПокупкиКупить

Варианты

8 Лучшее программное обеспечение для разблокировки iPhone с кодами доступа

geekflare. com › Geekflare-Artikel › Technologien › Mobile

com › Geekflare-Artikel › Technologien › Mobile

Keinen Zugriff на Ihr iPhone zu haben, muss eine der nervigsten Situationen sein. Auch wenn Sie noch nie in einer solchen Situation waren, …

Beste iPhone Code Hack Software zum Entsperren des iPhone Codes

www.passcope.com › best-iphone-passcode-hack-software-to-unlock- айфон…

Stehen Sie vor Problemen beim Öffnen des iPhone Codes? Hier werden wir beschreiben, wie man eine iPhone Code mit schnellen und effizienten iPhone …

Teil 1: Was ist eine iPhone… · Teil 2: Top 5 Beste iPhone…

iPhone Password Hack — 4 Möglichkeiten , ohne Passwort … — FoneLab

de.fonelab.com › ресурс › hack-iphone-passcode

02.03.2021 · Более 4 новых сведений, пароль iPhone на новый iPhone 14 и iOS 16 zu взломать . Sie können den Passcode für die …

Teil 1: Wie man Passcode auf… · Teil 4: So hacken Sie den…

Как обойти забытый пароль на iPhone или iPad — Macworld

www. macworld.com › Программное обеспечение › How -To

macworld.com › Программное обеспечение › How -To

20.03.2023 · Законно ли взломать пароль iPhone? Восстановите устройство с помощью режима восстановления; Используйте криминалистическое программное обеспечение; Как правоохранительные органы разблокируют …

Законно ли взламывать iPhone… · Восстановить устройство с помощью… · Использовать криминалистическое программное обеспечение

Сколько времени может занять взлом пароля на Apple iPhone

Fortune.com › 2016/03/18 › apple-fbi-iphone-passc…

18.03.2016 · Сколько времени в среднем потребуется для взлома кодов доступа на Apple iPhone с программным обеспечением, которое ФБР просит.

Аппаратный взлом взломал защиту паролем iPhone — BBC News .

[2023] Бесплатная загрузка программы для разблокировки iPhone с паролем — iMyFone

www.imyfone.com › Разблокировка iPhone

iMyFone LockWiper. Лучший разблокировщик пароля iPhone. Позволяет удалить широкий спектр отключенных кодов доступа iPhone, включая код доступа экрана iPhone/идентификатор лица, Apple .

0

0