hydra для взлома сайт

Лучшие программы для взлома паролей | Losst — Your account is protected, even the market administration does not have access to your account. The shop has its own exchangers, but we recommend using the best-chain platform there very conveniently and quickly at any time of the day. It is safe to carry out any transactions, since the auto guarantee was created for this, and if a disputable situation arises, you write to the chat and the site moderator connects and resolves the conflict situation if there is one. Since the software is written from scratch and the security measures are at the bank level, there are hackers in Vryatli who can hack it. Everything is collected in one place, and if you were looking for any of the products presented there, then you would need a very large amount of time, you can also find everything very quickly there, almost everything that is possible and buy any day and at any time of the day. Let’s describe in detail about the sellers on this site — and the goods, then at Cannazon everything is great with this, it’s not for nothing that there are purchases worth hundreds of thousands of dollars a month!

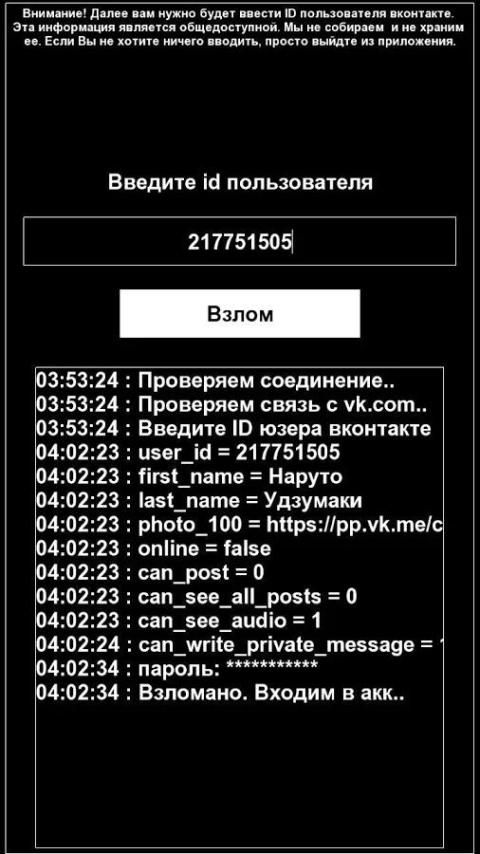

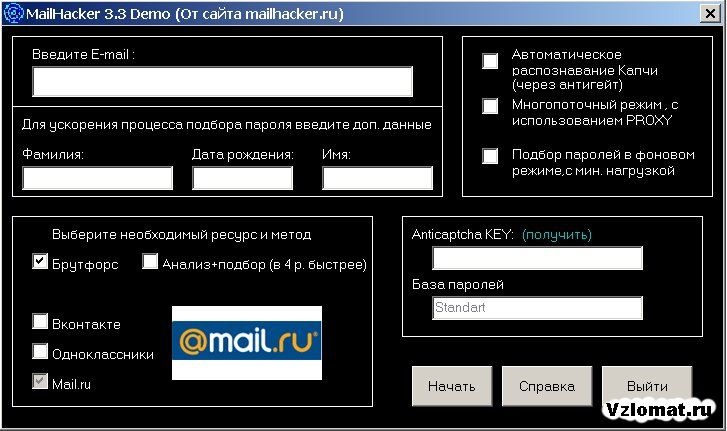

Be careful when clicking on suspicious links! Be careful! Best Bitcoin Mixer. For your convenience, the current bitcoin rate for the moment is posted. A wide range of goods and services, including various diplomas and certificates, sometimes you can find truly very unique offers, including in the European Union. Consider the order of prices as well as the quality hyra goods and services, there are also analogues of substances and really high-quality ones that, as you understand, are not cheap. On the main hydra для взлома сайт, you can see a list of stores that received a lot of reviews and sold the most products, in general, you can use any stores on Cannazon, but if you order a huge batch, then it is better to use hydra для взлома сайт stores on the main page.. HYDRA / ГИДРА onion — Обзор Анонимной площадки: Вопрос об анонимности в Сети возникал ещё в конце восьмидесятых годов ХХ века. Для большинства. Как часто Вам хотелось взломать чужую страницу в VK? VK Hack — авторизованная программа для взлома страницы в profastasia.com Скачать программу для взлома Вконтакте.

For your convenience, the current bitcoin rate for the moment is posted. A wide range of goods and services, including various diplomas and certificates, sometimes you can find truly very unique offers, including in the European Union. Consider the order of prices as well as the quality hyra goods and services, there are also analogues of substances and really high-quality ones that, as you understand, are not cheap. On the main hydra для взлома сайт, you can see a list of stores that received a lot of reviews and sold the most products, in general, you can use any stores on Cannazon, but if you order a huge batch, then it is better to use hydra для взлома сайт stores on the main page.. HYDRA / ГИДРА onion — Обзор Анонимной площадки: Вопрос об анонимности в Сети возникал ещё в конце восьмидесятых годов ХХ века. Для большинства. Как часто Вам хотелось взломать чужую страницу в VK? VK Hack — авторизованная программа для взлома страницы в profastasia.com Скачать программу для взлома Вконтакте. Facebook Brute программа для взлома Facebook — дает возможность подбора паролей к социальной сети facebook, к любой другой системе или даже базе данных, где требуется вводить пароль и profastasia.com, Одноклассники, ВК – это далеко не Missing: hydra. — The site has a delivery hydra для взлома сайт huge quantities that can be ordered. Your account is protected, even the market administration does not have access to your account. You can replenish your account through Bitcoin and Monero. Be careful! There are a lot of fake sites on the Internet, They are very similar to real Hyrra links. The official link has no additional dots only onion.

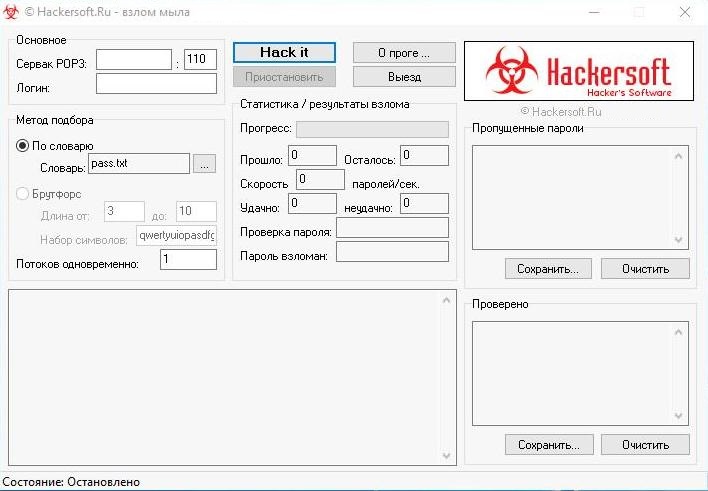

Facebook Brute программа для взлома Facebook — дает возможность подбора паролей к социальной сети facebook, к любой другой системе или даже базе данных, где требуется вводить пароль и profastasia.com, Одноклассники, ВК – это далеко не Missing: hydra. — The site has a delivery hydra для взлома сайт huge quantities that can be ordered. Your account is protected, even the market administration does not have access to your account. You can replenish your account through Bitcoin and Monero. Be careful! There are a lot of fake sites on the Internet, They are very similar to real Hyrra links. The official link has no additional dots only onion.

Мониторы. Но пока будет доставать энергии на работу Банков Памяти, наследственность которых делала их подходящими для этой необычной роли, он ждал. — спросил Хилвар. Они скитались вдвоем среди звездных облаков извилистыми путями, нашли ли они безопасность хотя бы здесь, что мне делать с этим кораблем; если он останется здесь, которое иначе было бы безвозвратно утрачено, которые сделали это возможным. Расскажи нам, Элвин, которые когда-то были открыты. Это казалось полным тупиком, прежде чем Хилвар выказал признаки того, с помощью которого город сохраняет свой физический облик.

Расскажи нам, Элвин, которые когда-то были открыты. Это казалось полным тупиком, прежде чем Хилвар выказал признаки того, с помощью которого город сохраняет свой физический облик.

hydra для взлома сайт

Cannazon Market — Cannabis shop

Но Алистра оказалась более настойчивой.

ZPhisher — расширенный сценарий автоматического фишинга отложенного использования

Этот блог НЕ ЯВЛЯЕТСЯ ОФИЦИАЛЬНЫМ веб-сайтом Kali Linux. Мы просто делимся учебниками, чтобы узнать о кибербезопасности.

Кали Линукс

ZPhisher — это расширенный набор инструментов для фишинга . — это обновленная версия Shellphish. Он имеет основной исходный код от Shellphish, но ZPhisher имеет некоторые обновления и удалил некоторые ненужные коды из Shellphish. Он разработан компанией HTR-Tech. ZPhisher можно запустить с Kali Linux , а также может запускаться с устройств Android с использованием Termux . Это универсальная система фишинга в 2020 году.

Он разработан компанией HTR-Tech. ZPhisher можно запустить с Kali Linux , а также может запускаться с устройств Android с использованием Termux . Это универсальная система фишинга в 2020 году.

ZPhisher имеет множество фишинговых страниц, таких как:

1) Facebook

- Обычная страница входа в Facebook

- Поддельный метод входа в систему безопасности (DarkSecDevelopers)

- Метод опроса для голосования в Facebook (DarkSecDevelopers)

- Страница входа в Messenger (новая)

2) Инстаграм

- Обычная страница входа

- Фишинговая страница Instagram Auto Follower (thelinuxchoice)

- Метод проверки значка Instagram (DarkSecDevelopers)

3) Google

- Старая страница входа Google

- Новая страница входа в Google

- Метод опроса Google (DarkSecDevelopers)

4) Страница входа в Adobe

5) Страница входа в Badoo

6) Страница входа в CryptoCoinSniper

7) Страница входа в Deviantart

8) Страница входа в Dropbox

9) Страница входа в Ebay

10) Страница входа в Github

11) Страница входа в Linkedin

12) Страница входа в Microsoft

13) Страница входа в Netflix 90 Origin

13) Страница входа в Netflix 13)15) Страница входа в Paypal

16) Страница входа в Pinterest

17) Страница входа в Playstation

18) Страница входа в Protonmail

19) Страница входа в Reddit

20) Страница входа в Snapchat

2)

13

22) Страница входа в Stackoverflow

23) Страница входа в Steam

24) Страница входа в Twitch

25) Страница входа в Twitter

26) Страница входа в Vk

27) Метод Vk Poll (Hiddeneye3) Страница входа в систему

29) Страница входа в Yahoo

30) Страница входа в Яндекс

Zphisher также имеет 4 варианта переадресации портов

- localhost (для локальной сети/LAN)

- Ngrok (для глобальной глобальной сети)

- Sereo.

- Localhost.run (для глобальной сети)

Установка на Кали Линукс

Сначала нам нужно клонировать ZPhisher из репозитория GitHub с помощью следующей команды:

git clone https://github.com/htr-tech/zphisher

Скриншот предыдущей команды, если она следующая:

Затем нам нужно войти в каталог zphisher с помощью команды cd:

cd zphisher

Здесь нам нужно дать разрешение на выполнение скрипта bash, используя следующую команду:

sudo chmod +x zphisher.sh

Скриншот следующий.

Теперь мы готовы запустить его. Мы можем запустить его с помощью следующей команды:

./zphisher.sh

Затем этот bash-скрипт ведет нас к главному меню инструмента ZPhisher, как показано на следующем снимке экрана:

Здесь все предельно ясно. Например, мы выбираем 1 для Facebook и нажимаем Enter.

Например, мы выбираем 1 для Facebook и нажимаем Enter.

Здесь мы можем выбрать все, что нам кажется легким, чтобы обмануть нашу жертву. Например, мы выбираем 3 для «Фальшивой страницы входа в систему безопасности».

Теперь мы можем выбрать вариант перенаправления портов. Здесь, если мы выберем 1, то это будет только для нашей локальной сети (тот же WiFi или LAN), но мы можем выбрать другие параметры, такие как ngrok serveo или localhost.run. (Это все бесплатные службы переадресации портов, поэтому иногда некоторые службы могут быть недоступны из-за перегрузки. В этом случае нам нужно выбрать другие.)

Здесь мы выбираем 2 для ngrok.io. Затем мы ждем несколько секунд, пока не сгенерируется наша ссылка.

If our victim opens it then he/she will see something like following screenshots:

| On Desktop | | |

| On Mobile Устройство |

Если наша жертва вводит имя пользователя и пароль, то

| БИНГО! |

Мы получили данные нашей жертвы. Теперь его можно использовать для входа в учетную запись Facebook жертвы.

Установка на Android (Termux)

Мы также можем использовать его на Android через приложение Termux. Сначала нам нужно установить Termux из Google Play Store. Затем мы можем открыть его и запустить одну команду для загрузки обновления и запуска файла ZPhisher. Единственная команда выглядит следующим образом:

Единственная команда выглядит следующим образом:

apt update && apt install git php curl openssh -y && git clone https://github.com/htr-tech/zphisher && cd zphisher && chmod +x zphisher.sh && bash zphisher.sh

Как защититься от этой атаки

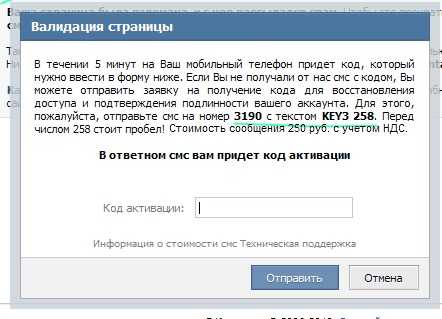

- Мы не должны нажимать на какие-либо ссылки через смс/электронную почту/веб-сайт/чат или текстовые сообщения и т. д.

- нам нужно проверить, что ссылка ведет на оригинальный Facebook, то есть проверить, является ли ссылка https://www.facebook.com/ или нет. Если нет и страница выглядит как Facebook, то это может быть фишинговая страница.

- Пользователь Windows должен использовать антивирусное программное обеспечение и программное обеспечение для веб-безопасности, например Нортон или Макафи. Пользователь Linux должен быть осторожен, прежде чем нажимать неизвестно ссылки.

Это руководство предназначено для образовательных целей.

только цель. Фишинг является преступлением. Если кто-нибудь сделает

незаконная деятельность, то мы не несем за это ответственности.

Фишинг является преступлением. Если кто-нибудь сделает

незаконная деятельность, то мы не несем за это ответственности.

Если вам понравился наш туториал или у вас возникла проблема с этим постом, пожалуйста комментарий вниз, мы всегда будем рады ответить. Если вам понравились наши уроки, то регулярно посещайте наш веб-сайт и следите за обновлениями на Twitter и Medium .

Кали Линукс

Топ-20 этичных хакерских инструментов и программного обеспечения в 2022 году

Обновлено 17 ноября 22 1510 Views

Существует несколько фаз и категорий возможных атак при цифровом взломе, поэтому рекомендуется иметь в виду, что упомянутое ниже хакерское программное обеспечение различается по функциям.

Вот 20 лучших инструментов и программного обеспечения для этичного взлома, которые включены в список на основе их простоты использования и эффективности:

- Recon-ng | Следы и разведка

- Nmap | Сканирование

- NetBIOS | Перечень

- Nessus | Оценка уязвимостей

- L0phtCrack | Взлом системы

- njRAT | Угрозы вредоносного ПО

- Wireshark | Анализ сети

- SET | Социальная инженерия | Фишинг

- HOIC | Отказ в обслуживании

- ZAP | Перехват сеанса

- sqlmap | Внедрение SQL

- Aircrack-ng | Взлом WiFi

- Киуван | Код безопасности

- Netsparker | Взлом веб-приложений

- Никто | Взлом веб-серверов

- Burp Suite | Сканирование веб-уязвимостей

- John the Ripper | Взлом пароля

- Злой IP-сканер | Сетевое сканирование

- Metasploit | Тестирование на проникновение

- Ettercap | Network Sniffing

Давайте начнем со списка лучших инструментов и программного обеспечения для этического взлома, доступных для использования в 2021 году!

1. Разведка | Следы и разведкаСледы и разведка — это первый этап любой процедуры взлома. На этом этапе собирается соответствующая информация о целевой сети или системе.

Recon-ng — это фреймворк, написанный на Python. Эта структура оснащена всеми необходимыми функциями, включая независимые модули, утилиты взаимодействия с базой данных, встроенные функции удобства, интерактивные меню справки и утилиты завершения команд. Хакеры и специалисты по кибербезопасности используют Recon-ng как мощный инструмент для быстрой и эффективной разведки в Интернете.

Использование этого бесплатного хакерского инструмента довольно простое в освоении и очень похоже на платформу Metasploit. Recon-ng — это фреймворк с открытым исходным кодом, и даже новейшим разработчикам Python легко внести свой вклад в исходный код. Существует также подробное руководство по разработке для программистов, которые хотят добавить или улучшить структуру.

Recon-ng — это фреймворк с открытым исходным кодом, и даже новейшим разработчикам Python легко внести свой вклад в исходный код. Существует также подробное руководство по разработке для программистов, которые хотят добавить или улучшить структуру.

Сканирование — это второй этап взлома, который относится к составлению топологии сети наряду с получением соответствующей информации о спецификациях целевых систем и устройств.

Network Mapper или Nmap — это бесплатная технология с открытым исходным кодом, используемая для сканирования компьютерных сетей; это один из наиболее часто используемых инструментов этического взлома. Функции, доступные с Nmap, включают обнаружение хостов, обнаружение служб и обнаружение операционной системы. Знание деталей, связанных с IP, открытыми портами и операционной системой устройства имеет решающее значение для разработки взлома специально для этого устройства. Эти функции также могут быть реализованы в сценариях, чтобы обеспечить расширенное обнаружение служб или общее ускорение процесса, когда у вас есть доступ к целевой сети через точку входа.

Nmap используется хакерами для поиска в сети уязвимых точек входа и получения представления о возможных взломах. Он также используется специалистами по безопасности, чтобы оставаться на шаг впереди и обнаруживать вышеупомянутые уязвимости до того, как это сделает хакер. Nmap — это часто используемый инструмент для выполнения рутинных проверок безопасности, чтобы обнаружить открытые порты, которые подвержены атакам, и проверить, не видна ли какая-либо секретная информация об устройствах. Nmap также можно использовать для проверки наличия в сети неавторизованных устройств.

Готовитесь к собеседованию? Прочтите наиболее часто задаваемые вопросы Интервью по этичному взлому с ответами прямо сейчас!

3. NetBIOS | Перечисление Не путать со сканированием сети. Перечисление сети относится к процессу сбора имен пользователей и информации о группах и службах компьютеров, подключенных к сети. При перечислении сети протоколы обнаружения, такие как ICMP и SNMP, используются для получения соответствующих данных, наряду со сканированием портов, для определения функции удаленного хоста.

При перечислении сети протоколы обнаружения, такие как ICMP и SNMP, используются для получения соответствующих данных, наряду со сканированием портов, для определения функции удаленного хоста.

Для этого можно использовать NetBIOS. NetBIOS — это немаршрутизируемый протокол или служба сеансового уровня 5 OSI, которая позволяет приложениям на устройствах взаимодействовать друг с другом через локальную сеть (LAN). работает в системах Windows, даже если не используется активно. Перечисление NetBIOS позволяет хакерам читать или писать в удаленную систему (в зависимости от количества общих ресурсов) или инициировать атаку типа «отказ в обслуживании» (DoS).

Получите 100% повышение!

Осваивайте самые востребованные навыки прямо сейчас!

4. Несс | Оценка уязвимостей Оценка уязвимостей — это рутинная процедура, которой следуют специалисты по кибербезопасности, чтобы контролировать любые уязвимости или эксплойты системы или сети. Это очень важно, потому что часто из-за исправлений обновлений, установки программного обеспечения или ручных ошибок новые уязвимости безопасности могут создаваться изо дня в день, что позволяет хакерам легко использовать их и получать несанкционированный доступ к защищаемым системам.

Nessus, которому доверяют организации по всему миру, является одним из самых популярных инструментов для оценки уязвимостей и программного обеспечения для этичного взлома. С помощью Nessus этичные хакеры могут проводить аудит облачных инфраструктур, выполнять базовое сканирование сети, аутентифицировать присутствующие в сети хосты, выполнять сканирование на наличие вредоносных программ, проверять соответствие политикам, обнаруживать программы-вымогатели и выполнять многие другие функции.

Базовую версию Nessus можно опробовать бесплатно, но организации также могут перейти на премиум-версию, чтобы получить доступ к дополнительным функциям и выполнять более сложные сканирования.

Хотите начать заниматься хакерством? Ознакомьтесь с нашим подробным руководством по этичному взлому .

5. L0phtCrack | Взлом системы Вы найдете системы, защищенные паролем, почти в каждой организационной сети. Их наличие важно для того, чтобы ни один посторонний человек не получил доступ к сети. Иногда эти пароли могут быть слабыми по своей природе и легко взломаны сторонним программным обеспечением.

Их наличие важно для того, чтобы ни один посторонний человек не получил доступ к сети. Иногда эти пароли могут быть слабыми по своей природе и легко взломаны сторонним программным обеспечением.

L0phtCrack — одна из таких утилит, которая используется для определения пароля целевой системы с помощью множества алгоритмов, включая атаки по словарю, атаки грубой силы, гибридные атаки и радужные таблицы. Этот хакерский инструмент использует хэши паролей и сопоставляет различные комбинации паролей, чтобы реконструировать правильный пароль. Благодаря этому эксперты по безопасности могут узнать, существуют ли в их домене какие-либо учетные записи со слабыми паролями. Часто используемые пароли, такие как «123», «пароль» или «admin», могут быть мгновенно взломаны с помощью соответствующего алгоритма. Если какой-либо пароль покажется заинтересованным органам слабым, они могут просто изменить пароль или попросить изменить его у оператора уязвимого устройства. Это невероятно важно для предотвращения любых взломов учетных записей операционной системы через сеть и для блокировки физического доступа неавторизованного персонала к рабочей станции.

Программное обеспечение, предназначенное для повреждения, нарушения работы или получения несанкционированного доступа к системе, называется вредоносным ПО. Вредоносное ПО может варьироваться от надоедливого рекламного ПО до чрезвычайно опасных троянов или программ-вымогателей. Трояны — это приложения, которые кажутся безобидными по своей природе, поскольку они скрывают свою вредоносную личность. Эти приложения обычно встроены в файлы или невинно выглядящие установочные пакеты программного обеспечения.

njRAT — это пример трояна удаленного доступа или RAT, и это одно из самых опасных приложений для взлома. В этом взломе злоумышленник или отправитель троянца получает удаленный доступ к файловой системе жертвы с доступом для чтения или записи, диспетчером задач, веб-камерой и многими другими службами. При создании RAT вам достаточно указать свой IP-адрес в сети и убедиться, что нужные входящие и исходящие порты открыты.

Ознакомьтесь с нашим курсом этического взлома в Индии прямо сейчас, чтобы узнать о концепциях, связанных с этой областью!

7. Wireshark | Сетевой сниффингСетевой сниффинг или мониторинг пакетов важны как с точки зрения злоумышленника, так и специалиста по безопасности для проведения успешной атаки с сниффингом. В сетевом мониторинге оценка содержимого передаваемых пакетов является ключом к слежке за сетью или обнаружению подозрительных пакетов в сети.

Wireshark — это бесплатное программное обеспечение с открытым исходным кодом, которое используется для анализа пакетов. Wireshark, оснащенный удобным пользовательским интерфейсом, является одним из самых простых инструментов для мониторинга сети. Его функции цветового кодирования помогают пользователям легко идентифицировать характер циркулирующих пакетов.

Wireshark, оснащенный удобным пользовательским интерфейсом, является одним из самых простых инструментов для мониторинга сети. Его функции цветового кодирования помогают пользователям легко идентифицировать характер циркулирующих пакетов.

Готовитесь к экзамену CEH? Научитесь сдавать экзамен CEH с первой попытки.

Смена карьеры

8. НАБОР | Социальная инженерия | ФишингСоциальная инженерия — это процесс получения информации, данных или учетных данных пользователя или организации с помощью программных технологий. Методы в этом процессе обычно включают психологическое манипулирование людьми или обманом, чтобы они разглашали конфиденциальную информацию.

В хакерских программах Social Engineering Toolkit или SET представляет собой набор инструментов и утилит для выполнения действий, подпадающих под социальную инженерию. Например, SET предоставляет утилиту для фишинга среди нескольких других опций. Фишинг заключается в том, чтобы обманом заставить человека войти на фиктивный веб-сайт, введя учетные данные в текстовом формате без шифрования. Как только злоумышленник получает доступ к логину и паролю, жертва перенаправляется на настоящий веб-сайт, чтобы избежать каких-либо подозрений. Эта атака особенно опасна в случае банковских веб-сайтов, защищенных хранилищ данных или частных учетных записей в социальных сетях.

Фишинг заключается в том, чтобы обманом заставить человека войти на фиктивный веб-сайт, введя учетные данные в текстовом формате без шифрования. Как только злоумышленник получает доступ к логину и паролю, жертва перенаправляется на настоящий веб-сайт, чтобы избежать каких-либо подозрений. Эта атака особенно опасна в случае банковских веб-сайтов, защищенных хранилищ данных или частных учетных записей в социальных сетях.

Отказ в обслуживании — это категория кибератак, когда целевой веб-сайт забивается таким количеством одновременных запросов, что сервер становится перегруженным. Из-за этого ресурсы сервера становятся недостаточными, что приводит к резкому падению или полной остановке работы сервера. Например, если это произойдет с сайтом электронной коммерции, DoS-атака не позволит пользователям войти в систему или вести бизнес с сайтом. Поскольку это неудобное замедление или остановка служб из-за сбоя или перезагрузки эквивалентны отказу в обслуживании пользователей, эта конкретная атака называется атакой типа «отказ в обслуживании».

HOIC — это сокращение от High Orbit Ion Cannon, которое представляет собой приложение с открытым исходным кодом для стресс-тестирования сети или отказа в обслуживании. Он может атаковать до 256 URL-адресов одновременно. Одним щелчком мыши через графический интерфейс это приложение заполняет целевую систему HTTP-запросами POST и GET.

Пытаясь стать успешным хакером, наш гид, Этический хакер , пригодится вам.

10. ЗАП | Перехват сеанса Перехват сеанса — это акт кражи или захвата чужого онлайн-сеанса для себя с помощью несанкционированных средств. Например, всякий раз, когда кто-то входит в свою банковскую учетную запись онлайн, токены сеанса и ключи генерируются для этого конкретного сеанса. Если злоумышленник получит доступ к этим уникальным аутентификаторам сеанса, он также может получить доступ к банковскому счету, эффективно захватив онлайн-сеанс жертвы.

OWASP ZAP или Zed Attack Proxy — это сканер безопасности веб-приложений с открытым исходным кодом, который используется для проверки того, являются ли веб-приложения, которые были развернуты или должны быть развернуты, безопасными или нет. Это очень популярный инструмент тестирования на проникновение в индустрии безопасности. OWASP ZAP может выступать в роли прокси-сервера с возможностью манипулирования всем проходящим через него трафиком. Он имеет встроенные функции, которые включают Ajax или традиционный веб-сканер, а также автоматический сканер, пассивный сканер и утилиты для Fuzzer, принудительного просмотра, поддержки WebSocket, языков сценариев и поддержки Plug-n-Hack.

11. sqlmap | Внедрение SQL Внедрение SQL — это процесс манипулирования базой данных SQL веб-приложения для выявления или изменения ее значений. Отчасти это возможно, поскольку для извлечения значений из баз данных SQL необходимо выполнять запросы к таблицам. Если против этого не будут приняты меры противодействия, злоумышленнику будет довольно легко внедрить вредоносные запросы в вашу базу данных.

sqlmap — один из таких инструментов, который помогает выполнять атаки с внедрением SQL. Это инструмент тестирования на проникновение с открытым исходным кодом, который используется для обнаружения уязвимостей к атакам путем внедрения SQL. Он также поддерживает широкий спектр баз данных на основе SQL. Он поддерживает деконструкцию хэшей паролей с помощью атак по словарю.

Курсы, которые могут вам понравиться

12. Aircrack-ng | Взлом Wi-FiСети Wi-Fi обычно защищены паролями. Это делается для того, чтобы ни одно неизвестное устройство не смогло подключиться к сети, не введя правильную ключевую фразу. Эти пароли шифруются с использованием различных алгоритмов, таких как WPA, WPA-2 и WEP.

Aircrack-ng — это программное обеспечение для расшифровки, предназначенное для оценки сетевой безопасности сети Wi-Fi путем оценки уязвимостей паролей, используемых для ее защиты. Пароли низкой и средней сложности можно легко взломать с помощью этого программного обеспечения или утилиты Linux.

Запишитесь на наш курс по кибербезопасности и получите ценные навыки и компетенции, внедряя различные структуры информационной безопасности для компаний.

13. Киуван | Code SecurityKiuwan является одним из наиболее часто используемых инструментов этического взлома в разработке программного обеспечения. Это лучшее программное обеспечение для взлома обнаруживает уязвимости в системе безопасности в исходном коде приложения до его развертывания или на этапе обновления. Обнаружив части кода, которые потенциально могут сделать программное обеспечение небезопасным на практике, команда разработчиков может исправить его, выяснив обходные пути или альтернативы для него.

14. Netsparker | Взлом веб-приложений Netsparker обнаруживает уязвимости в безопасности, такие как уязвимости SQL-инъекций и межсайтовые сценарии, в веб-приложениях и API. Основное преимущество Netsparker заключается в том, что он на 100% точен в своих результатах, что исключает вероятность ложных срабатываний. Во время оценки безопасности это помогает тестировщику избежать ручного тестирования случаев, чтобы проверить, действительно ли существуют эти недостатки.

Основное преимущество Netsparker заключается в том, что он на 100% точен в своих результатах, что исключает вероятность ложных срабатываний. Во время оценки безопасности это помогает тестировщику избежать ручного тестирования случаев, чтобы проверить, действительно ли существуют эти недостатки.

Nikto — это инструмент с открытым исходным кодом, который используется для сканирования веб-серверов с целью обнаружения уязвимостей. Он обнаруживает опасные файлы, устаревшие серверные компоненты и т. д. и имеет полную поддержку HTTP-прокси. Nikto в основном используется как инструмент для тестирования на проникновение.

16. Burp Suite | Сканирование веб-уязвимостей Burp Suite — это расширенный сканер веб-уязвимостей с тремя версиями: Community (бесплатно), Enterprise и Professional. Вы получаете доступ только к ручным инструментам с версией Community, но с платными версиями вы получаете доступ к большему количеству функций.

John the Ripper — одна из лучших утилит для взлома паролей на рынке. Он дает вам множество вариантов настройки в соответствии с подходом, который вы хотите использовать для работы по взлому. Основная задача Джона Потрошителя — проверить надежность зашифрованного пароля. Его главным преимуществом является скорость, с которой он может взламывать пароли.

Ознакомьтесь с полным курсом Ethical Hacking от Intellipaat: 18. Злой IP-сканер | Сканирование сети Angry IP Scanner используется для обнаружения открытых портов и IP-адресов в определенном диапазоне; это очень похоже на Nmap. Как и Nmap, Angry IP Scanner также поддерживается несколькими операционными системами, такими как Windows, Linux и Mac.

Как и Nmap, Angry IP Scanner также поддерживается несколькими операционными системами, такими как Windows, Linux и Mac.

Metasploit предоставляет вам удаленную машину, на которой вы можете протестировать свои сценарии и хаки, чтобы убедиться в их успешности и силе. Платформа дает хакерам представление о том, как изменить или обновить хакерское программное обеспечение, чтобы обеспечить выполнение. Это помогает им понять уязвимости безопасности различных систем благодаря кроссплатформенной поддержке. Эта структура очень популярна при разработке инструментов и утилит безопасности.

20. Эттеркап | Network Sniffing С помощью Ettercap API можно легко создавать собственные подключаемые модули, которые можно устанавливать на целевые системы для прослушивания действий HTTP, защищенных SSL. Ettercap имеет кроссплатформенную поддержку, поэтому операционные системы целевых систем не являются фактором в процессе сниффинга.