VK Helper расширение для Google Chrome установка расширения

Google Chrome

Просмотров 87 Обновлено

Навигация:

Расширение VK Helper для Google Chrome – один из простейших, но практичных плагинов, который поможет организовать работу с соцсетью ВКонтакте. Эта новая графическая оболочка с расширенным набором пользовательских настроек, обновленным интерфейсом и функционалом.

Обзор и основной функционал

Одно из главных назначений VK Helper – это возможность управления несколькими аккаунтами «ВКонтакте» с одного браузера. Вся информация по рабочим страницам отображается в утилите, а переключаться между аккаунтами можно одним кликом, без долгих вводов паролей.

Оптимизация общего функционала:

- Переключение между аккаунтами, позволяет привязать каждый профиль к своей вкладке.

- Удобный информер входящих сообщений. Возле иконки плагина будет отображаться общее количество непрочитанных диалогов со всех подключенных профилей

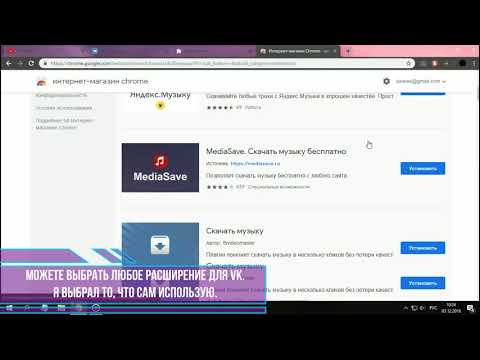

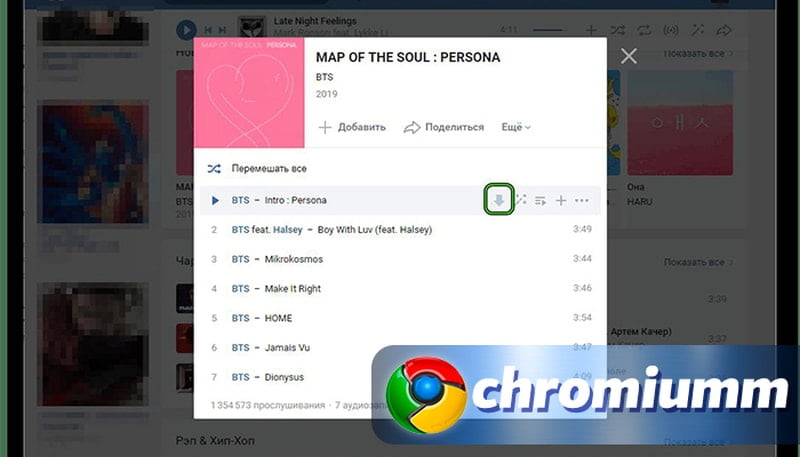

Работа с аудио контентом:

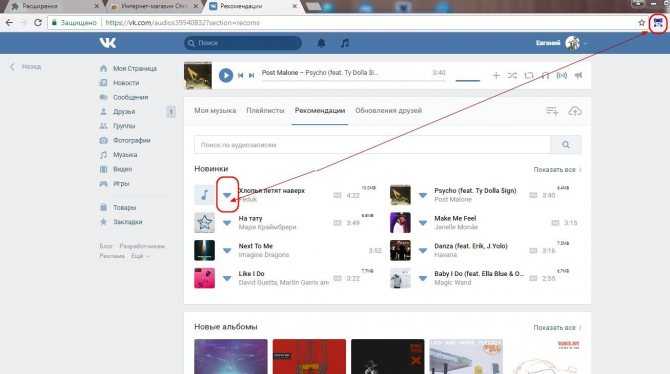

- Скачивание песен. При наведении курсора на трек появится иконка «Скачать».

- Уменьшение промежутков между треками. Позволяет отобразить на странице браузера больше композиций.

- Позволяет не отображать обложку прослушиваемого трека.

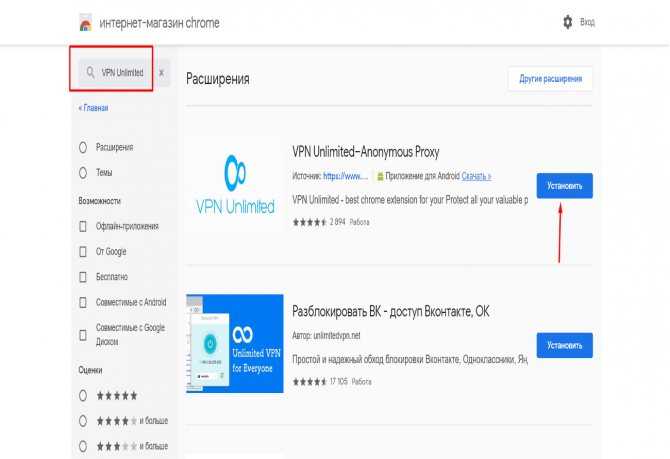

Ссылка и установка

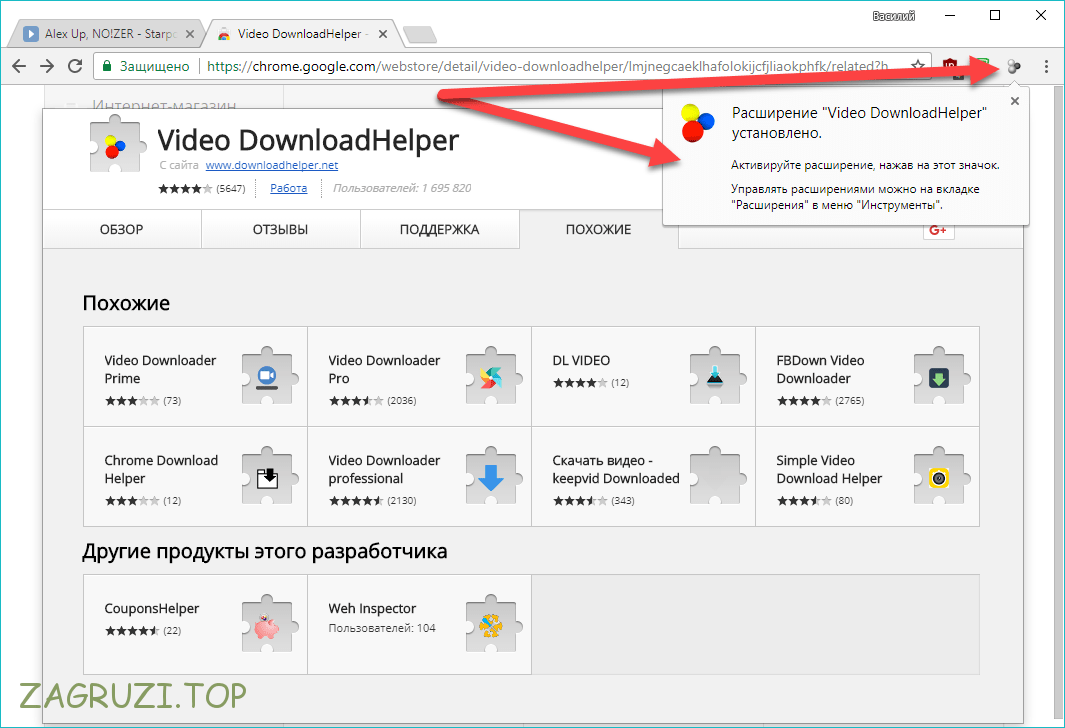

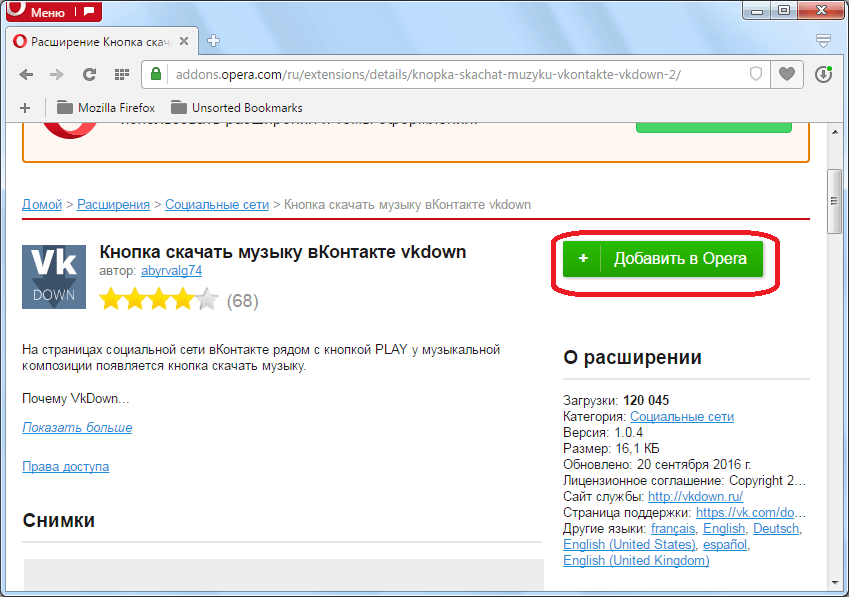

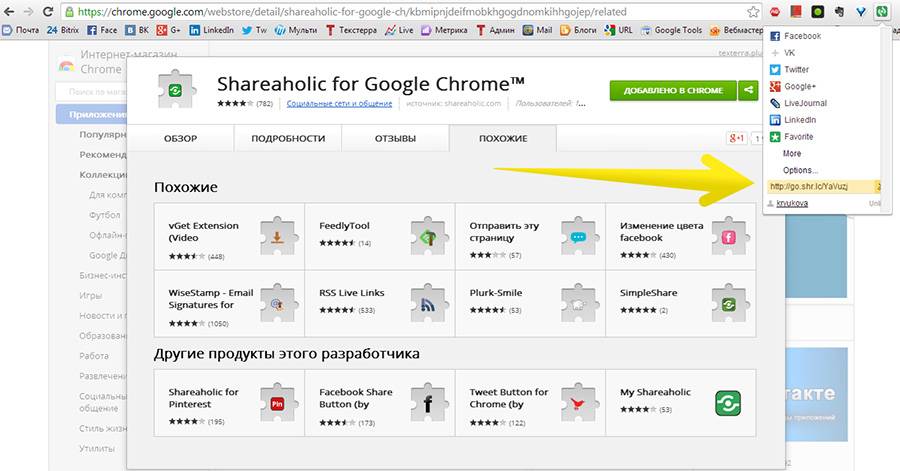

Важно! VK Helper для Chrome недоступен для скачивания в официальном магазине браузера. Загрузить и установить расширение можно по ссылке с официального сайта приложения.

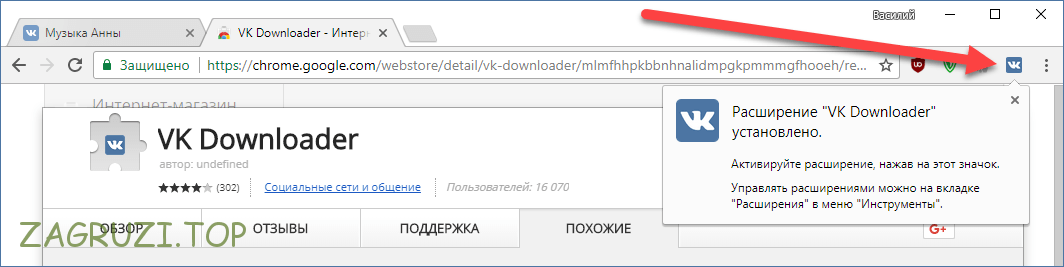

После скачивания и распаковки архива следует открыть браузер и вызвать основное меню:

Скачать VK Helper

- Во всплывающем окне выбрать строку «Дополнительные инструменты» и открыть вкладку «Расширение».

- В верхнем правом углу активировать «Режим разработчика».

- Кликнуть по кнопке «Загрузить распакованное расширение».

- С помощью проводника найти и выбрать скачанный VK Helper.

Что еще может VK Helper:

- Скрывать от собеседника «печатает» при наборе сообщения. При открытии вкладки «Диалоги» возле поисковика появится ярлык «Карандаш». Нажатие на карандаш отключает видимость набора сообщений, повторный клик – активирует обратно.

- Оставлять сообщения «непрочитанными». Данная функция сработает при открытии сообщения непосредственно через иконку расширения. При переходе в диалог через основную страницу ВК сообщения будут прочитаны.

- Установка пароля на страницу с диалогами.

- Скачивание аудиосообщений. Возле каждого голосового сообщения появится значок для скачивания, доступные форматы – mp3 и ogg.

- Быстрое открытие диалогов. При переходе на страницу друга и нажатии на пункт «Написать сообщение» сразу откроется диалоговая страница, а не окно сообщения поверх основной вкладки.

- Автоматическое воспроизведение анимационных сообщений.

- Создание шаблонов для сообщений, заметок и комментариев.

Для запуска установленного плагина, необходимо нажать на новую иконку с правой стороны от адресной панели браузера и добавить учетную запись аккаунта VK, а далее перейти в настройки личного кабинета расширения.

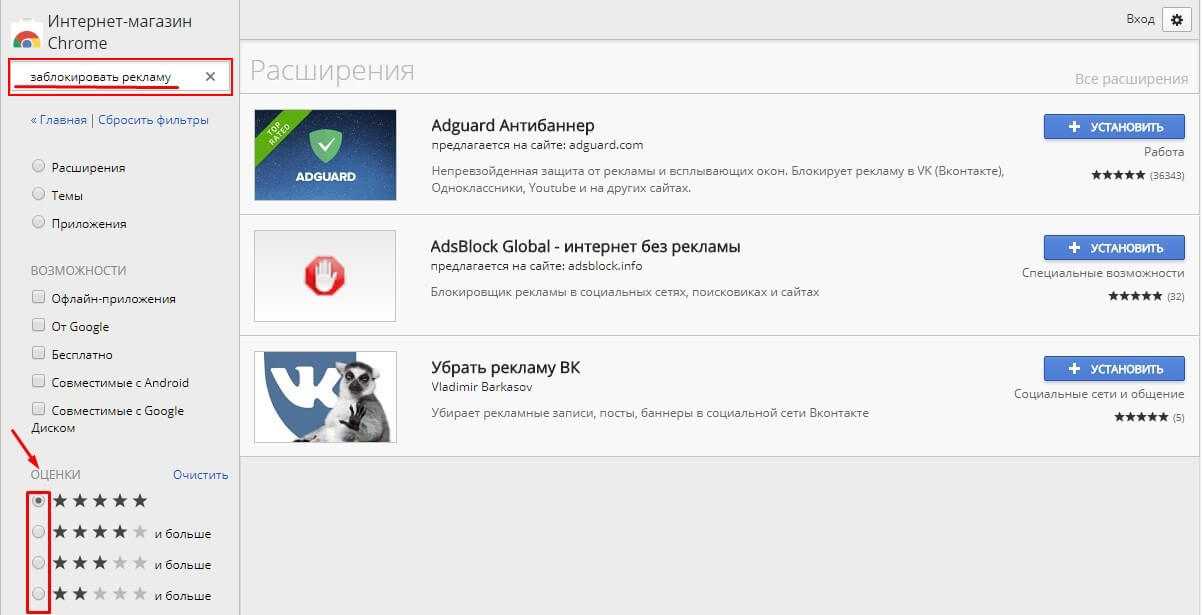

Аналоги

| Расширение | Плюсы | Минусы |

VkOpt

| Возможность скачивания аудио и видео контента на ПК. Перелистывание фотографий с помощью колесика «мыши». Доступно редактирование отчества. Выбор цветового фона непрочитанных диалогов. Замена нового логотипа на старый «ВКонтакте». Возможность скрыть панель с историями.

| При скачивании название треков и роликов отображаются некорректно, сложно найти нужный файл в «Загрузках». |

| VK Menu | Возможность добавлять уникальные ссылки в левое меню. Бесплатное использование.

| Мало дополнительного функционала и оригинальных настроек. |

VKfox

| Быстрое комментирование без входа в аккаунт. Контроль заходов на сайт «избранных» пользователей.

| Неудобная система информирования. |

Плагины для браузера расширяют его функции, но в то же время представляют угрозу как для конфиденциальности, так и для безопасности. Поэтому не следует устанавливать слишком много расширений, а загружать их лучше с официальных сайтов.

Оцените автора

Как создать расширение для Chrome

Расширения и плагины — полезные дополнения к уже существующим функциям на сайте и в браузере. С их помощью можно записывать аудио и видео с экрана, включать поиск ошибок, а также многое другое.

В этой статье мы рассмотрим создание самого простого расширения — запускатора избранных сайтов. Хотя приложение и будет примитивным, оно всё-таки раскроет процесс создания и загрузки расширения для google Chrome.

Желательно знать HTML, CSS и JS (если придётся расширить набор функций) на самом базовом уровне, чтобы понимать материал лучше, но в любом случае мы будем объяснять код.

В каждом расширении для Chrome должен быть файл manifest.json. Он служит только для описания функций приложения, общего описания, номера версии и разрешений. Более подробно вы сможете ознакомиться с этим файлом в блоге команды разработчиков Chrome.

Давайте же внесём свой вклад в развитие web

Здесь всё очень просто:

{

"manifest_version": 2,

"name": "Tproger Launcher",

"description": "Запускатор представительств Tproger",

"version": "1.0.0",

"icons": {"128": "icon_128.png"},

"browser_action": {

"default_icon": "icon.png",

"default_popup": "popup.html"

},

"permissions": ["activeTab"]

} После того как мы описали наше расширение в файле manifest.json, можно благополучно переходить к следующему этапу, а именно к разметке.

Для начала давайте напишем базовый HTML-код:

<!DOCTYPE html> <html> <head> <title></title> </head> <body> </body> </html>

Выше мы написали каркас для плагина, сейчас он полностью пуст и нужно указать название, ссылки на иконки и шрифт. Это можно сделать с помощью тега link, обратите внимание, он не закрывается:

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title>Tproger Media Quick Launcher</title> <!--ссылаемся на шрифты, используемые в документе--> <link href="https://fonts.googleapis.com/css?family=Open+Sans" rel="stylesheet" type="text/css"> <!--здесь мы ссылаемся на стили, которые будем использовать в документе, а именно стиль иконок--> <link href="https://maxcdn.bootstrapcdn.com/font-awesome/4.7.0/css/font-awesome.min.css" rel="stylesheet" integrity="sha384-wvfXpqpZZVQGK6TAh5PVlGOfQNHSoD2xbE+QkPxCAFlNEevoEh4Sl0sibVcOQVnN" crossorigin="anonymous"> </head> <body> </body> </html>

Не забывайте указывать кодировку, иначе не отобразятся кириллические буквы.

Перейдём ко второму блоку кода, а именно к тегу body и его содержимому.

Так как наше расширение — модальное окно, давайте соответствующим образом назовём контейнеры. Сначала добавим контейнер шапки расширения, в которой укажем ссылку к иконке, напишем название и добавим номер версии.

<!--объяснение тега-->

<body>

<!--контейнер, содержащий название, логотип и номер версии-->

<div>

<h2>

<img src="images/tproger-logo. png"> Запускатор Tproger

<span>(1.0.0)</span>

</h2>

</div>

<!--Конец контейнера-->

png"> Запускатор Tproger

<span>(1.0.0)</span>

</h2>

</div>

<!--Конец контейнера-->Переходим к следующему контейнеру. Он содержит описание функций расширений.

<!--контейнер, содержащий описание функций расширения-->

<div>

<p>Быстрый доступ к контентным площадкам Типичного Программиста</p>

</div>

<!--Конец контейнера-->Далее следует контейнер modal-icons, внутри которого ещё 5 контейнеров.

<!--контейнер, содержащий контейнеры с иконками-->

<div>

<div>

<div>

<!--target="_blank" — это служит для открытия новой вкладки при клике по иконке-->

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

</div>

</div>Для каждой иконки мы выделили отдельный контейнер с классом flex, чтобы знать, к каким элементам будем применять Flexbox.

Кроме того, мы указали названия иконок для каждого ресурса. Более детально со всеми доступными элементами можно ознакомиться на сайте Bootstrap.

Стили

Чтобы расширение выглядело красивее и было удобнее, чем сейчас, нужно добавить стили на CSS.

<style>

/* Модальная структура документа */

/*общие настройки для всего документа*/

html,

body {

font-family: 'Open Sans', sans-serif;

font-size: 14px;

margin: 0;

min-height: 180px;

padding: 0;

width: 380px;

}

/*задаём настройки для заголовков первого уровня*/

h2 {

font-family: 'Menlo', monospace;

font-size: 22px;

font-weight: 400;

margin: 0;

color: #2f5876;

}

a:link,

a:visited {

color: #000000;

outline: 0;

text-decoration: none;

}

/*задаём ширину картинки*/

img {

width: 30px; /*ширина изображений*/

}

.

modal-header {

align-items: center; /*выравнивание элементов по центру*/

border-bottom: 0.5px solid #dadada; /*свойства нижней разделительной линии*/

height: 50px;

}

.modal-content {

padding: 0 22px; /*отступы сверху и снизу, сверху и слева*/

}

.modal-icons {

border-top: 0.5px solid #dadada; /*свойства верхней разделительной линии*/

height: 50px;

width: 100%;

}

.logo {

padding: 16px; /*отступы со всех сторон*/

}

.logo-icon {

vertical-align: text-bottom; /*выравнивание по нижней части текста*/

margin-right: 12px; /*задётся отступ элементов от изображения*/

}

.version {

color: #444;

font-size: 18px;

}Основные настройки документа заданы, давайте перейдём к следующему фрагменту кода, в котором как раз и будет применён Flexbox, о котором шла речь в начале статьи.

.flex-container {

display: flex; /*отображает контейнер в виде блочного элемента*/

justify-content: space-between; /*равномерное выравнивание элементов*/

padding: 10px 22px;

}

/*задаём настройки для контейнеров с иконками*/

.flex {

opacity: 1; /*параметр непрозрачности иконок*/

width: 120px;

}

.flex:hover {

opacity: 0.4; /*уровень непрозрачности при наведении курсора на элемент*/

}

.flex .fa {

font-size: 40px;

color: #2f5876;

}

</style>

<!--конец объяснения блока со стилями-->Мы постарались как можно подробнее объяснить в комментариях относительно сложные моменты. А сейчас нам нужно лишь загрузить наше расширение в браузер Chrome и оно будет работать, а если пройдёт модерацию, то появится в магазине расширений (плагинов).

Теперь давайте добавим файл с расширением .js, если вдруг потребуется расширить функции дополнения для браузера.

<head>

<meta charset="utf-8">

<title>Tproger Media Quick Launcher</title>

<link href="https://fonts.googleapis.com/css?family=Open+Sans" rel="stylesheet" type="text/css">

<link href="https://maxcdn.bootstrapcdn.com/font-awesome/4.7.0/css/font-awesome.min.css" rel="stylesheet" integrity="sha384-wvfXpqpZZVQGK6TAh5PVlGOfQNHSoD2xbE+QkPxCAFlNEevoEh4Sl0sibVcOQVnN"

crossorigin="anonymous">

<style type="text/css">

/*здесь мы прописали стили*/

</style>

<!--конец объяснения блока со стилями-->

<!--здесь ссылаемся на файл .js в нашей папке с кодом и изображениями-->

<script src="popup.js"></script>

</head>Проверка кода и публикация

Прежде чем опубликовать, проверьте ещё раз весь код. Если вы делали всё так, как мы, то у должно было получиться следующее:

<!DOCTYPE html> <html> <!--Начало первого блока объяснения кода--> <head> <meta charset="utf-8"> <title>Запускатор Tproger</title> <!--ссылаемся на шрифты, используемые в документе--> <link href="https://fonts.googleapis.com/css?family=Open+Sans" rel="stylesheet" type="text/css"> <!--здесь мы ссылаемся на стили, которые будем использовать в документе, а именно стиль иконок--> <link href="https://maxcdn.bootstrapcdn.com/font-awesome/4.7.0/css/font-awesome.min.css" rel="stylesheet" integrity="sha384-wvfXpqpZZVQGK6TAh5PVlGOfQNHSoD2xbE+QkPxCAFlNEevoEh4Sl0sibVcOQVnN" crossorigin="anonymous"> <!--начало блока со стилями для страницы--> <style> /* Модальная структура документа */ /*общие настройки для всего документа*/ html, body { font-family: 'Open Sans', sans-serif; font-size: 14px; margin: 0; min-height: 180px; padding: 0; width: 380px; } /*задаём настройки для заголовков первого уровня*/ h2 { font-family: 'Menlo', monospace; font-size: 22px; font-weight: 400; margin: 0; color: #2f5876; } a:link, a:visited { color: #000000; outline: 0; text-decoration: none; } /*задаём ширину картинки*/ img { width: 30px; /*ширина изображений*/ } .

modal-header { align-items: center; /*выравнивание элементов по центру*/ border-bottom: 0.5px solid #dadada; /*свойства нижней разделительной линии*/ height: 50px; } .modal-content { padding: 0 22px; /*отступы сверху и снизу, сверху и слева*/ } .modal-icons { border-top: 0.5px solid #dadada; /*свойства верхней разделительной линии*/ height: 50px; width: 100%; } .logo { padding: 16px; /*отступы со всех сторон*/ } .logo-icon { vertical-align: text-bottom; /*выравнивание по нижней части текста*/ margin-right: 12px; /*задётся отступ элементов от изображения*/ } .version { color: #444; font-size: 18px; } .flex-container { display: flex; /*отображает контейнер в виде блочного элемента*/ justify-content: space-between; /*равномерное выравнивание элементов*/ padding: 10px 22px; } /*задаём настройки для контейнеров с иконками*/ .

flex { opacity: 1; /*параметр непрозрачности иконок*/ width: 120px; } .flex:hover { opacity: 0.4; /*уровень непрозрачности при наведении курсора на элемент*/ } .flex .fa { font-size: 40px; color: #2f5876; } </style> <!--конец объяснения блока со стилями--> <script src="popup.js"></script> </head> <!--объяснение тега <body>--> <body> <!--контейнер, содержащий название, логотип и номер версии--> <div> <h2> <img src="images/tproger-logo.ico">Запускатор Tproger <span>(1.0.0)</span> </h2> </div> <!--Конец контейнера--> <!--контейнер, содержащий описание функций расширения--> <div> <p>Быстрый доступ к контентным площадкам Типичного Программиста</p> </div> <!--Конец контейнера--> <!--контейнер, содержащий контейнеры с иконками--> <div> <div> <div> <!--target="_blank" — это служит для открытия новой влкадки при клике по иконке--> <a href="#" target="_blank"> <i></i> </a> </div> <div> <a href="#" target="_blank"> <i></i> </a> </div> <div> <a href="#" target="_blank"> <i></i> </a> </div> <div> <a href="#" target="_blank"> <i></i> </a> </div> </div> </div> </body> </html>

После проверки можно приступать к публикации расширения. Для этого у вас должны быть следующие файлы и папки:

Для этого у вас должны быть следующие файлы и папки:

И далее следуем инструкциям на скриншотах ниже.

Для загрузки расширения в магазин нам нужно зайти в меню, навести мышку на «дополнительные настройки», а затем выбрать «расширения» или ввести в адресной строке chrome://extensions/.

Далее нажимаем на «загрузить распакованное расширение» и выбираем папку с файлами.

После того, как вы выбрали папку с файлами, она загрузится в браузер и превратится в расширение, которое будет доступно за пределами правой части адресной строки.

Надеемся, что всё работает правильно и вы понимаете структуру расширений для Chrome.

Основано на видео с канала «Traversy Media»

10 лучших идей и вдохновения для расширений Google Chrome

Откройте для себя 10 лучших идей и вдохновения Pinterest для расширений Google Chrome. Вдохновляйтесь и пробуйте новое.

Сохранено с tcea.org

10 советов и приемов по улучшению Chrome

Узнайте, как расширить возможности браузера Chrome с помощью этих советов и приемов, которые не требуют никаких расширений или надстроек, просто совершенство Chrome!

Технология обучения

Школьная технология

Технологическая интеграция

Образовательные технологии

Учебные ресурсы

Технологические инструменты

Образовательное лидерство

Технологические веб -сайты

Бизнес -технологии

Энн Уизерспун Сэкономил на Google

Виртуальный класс Bitmoji в Google Slides или PowerPoint — Здравствуйте, учительница

Узнайте, как создать свой собственный виртуальный класс Bitmoji с помощью Google Slides или PowerPoint, следуя этим пошаговым инструкциям.

Teaching Technology

Образовательная технология

Энергетическая технология

Медицинские технологии

Образовательное лидерство

Технологические гаджеты

Google Technology

Образовательные игрушки

Виртуальная школа

Beth Hughes Saved To Сохранено с m.vk.com

Значок App Store

Значок App Store #amongushack #amongus

Ios App Iphone

iPhone Обои для iOS

IPhone Photo App

Homescreen iPhone

Iphone обои Tumblr Aesthetic

Icepe Icon

Дизайн виджета

IOS Приложение ICON

Design

FF_TIMA Saved для ICON для ICON

FF_TIMA Save To Icons для ICON

FF_TIMA для ICON для ICON

FF_TIMA для ICON для ICON

FF_TIMA. с twitter.com

Стелла Поллард в Твиттере

«Периодическая таблица расширений Google Chrome с @dhorndoff #ISTE19 #NotAtISTE19»

Music Education

Специальное образование

Главное образование

Физическое воспитание

Физические мероприятия

Google Chrome Extensions

Интерактивная технология

Образовательные технологии

FLOSPED Classroom

ACE Saven To Teen Life

Savesti Celesti. .com

.com

Расширения Chrome для учащихся

Лучшие расширения Chrome для учащихся! 5 рекомендаций для повышения вашей продуктивности

Hacks Student Life

College Life Hacks

Life Hacks for School

Советы по школьному исследованию

Школьные советы

Prep

Консультации средней школы

Aestetic Advensions

Aestetic Websites

Celeste Celeste Cleste Adensions

AESTETIC. Студенческий блоггер сохранен в студенческой жизни | Советы по продуктивности и поступлению в колледж

Сохранено с helloteacherlady.com

5 (дополнительно) обязательных расширений Google Chrome для занятых учителей — Hello, Teacher Lady

5 Необходимо использовать Google Chrome расширения для занятых учителей #googleforeducation

Teaching Technology

Школьная технология

Образовательные технологии

Медицинские технологии

Энергетические технологии

Технологический юмор

Технологический дизайн

Technology GADTEN

Technology

Технологический дизайн 9000

Technology GADTELS

Технологический дизайн 9000

.

Уроки технологии

Донна Нил сохранено в Art room

Сохранено с сайта shakeuplearning.com

Как легко оценить текст в Документах Google

WriQ в настоящее время является БЕСПЛАТНЫМ инструментом, который помогает учителям оценивать письменные работы в Документах Google. Это расширение Google Chrome помогает учителям не только оценивать письмо, включая грамматику, пунктуацию, орфографию и многое другое, но также помогает учителям отслеживать прогресс с течением времени.

Оценка письма

Обучение письму

Обучение письму

Учебные ресурсы

Техническое письмо

Учебный план письма

Темы письма

2 Формирующее оценивание0003

Persuasive Writing

Diana ThreattD

Diana Threatt сохранено в WRITING

Сохранено с makeuseof.com заметки. Вот как использовать расширение.

Google Keep

Good Google

Задачи Google

Поделиться заметками

Инструменты для работы в классе

Chrome Web

Новые фоновые изображения.

Расширение Chrome. оставайтесь организованным – Расширение Chrome для идей для предпринимателей #ChromeExtensionforEntrepreneur

Организация календаря

Организация жизни

Организация

компьютерные навыки

Hacking Computer

Компьютерные советы

Google Tricks

Google Apps

Google Training

Izaiah Digital Saved для расширения Chrome для Entrepreneur

Сэкономленные из GSUITE.Google.com

. Gmail™

Отслеживание электронной почты для Gmail — Mailtrack — G Suite Marketplace

TERESA SILVAT

TERESA SILVA сохранено в JUEGOS

ABCsoup: Вредоносное рекламное расширение с 350 вариантами

Распространить этот блог

Что может сделать ABCsoup?

Недавно Zimperium обнаружил и начал отслеживать рост широкого спектра вредоносных расширений браузера с тем же идентификатором расширения, что и у Google Translate, вводя пользователей в заблуждение, заставляя их поверить в то, что они установили законное расширение. Подобно спуфингу и клонированию приложений, эти вредоносные приложения кажутся законными, но под поверхностью скрывается код, который подвергает риску личные и корпоративные данные. Эти вредоносные расширения могут выполнять широкий спектр атак в зависимости от цели злоумышленника, поскольку вредоносное ПО включает в себя метод внедрения javascript с сервера, контролируемого злоумышленником.

Подобно спуфингу и клонированию приложений, эти вредоносные приложения кажутся законными, но под поверхностью скрывается код, который подвергает риску личные и корпоративные данные. Эти вредоносные расширения могут выполнять широкий спектр атак в зависимости от цели злоумышленника, поскольку вредоносное ПО включает в себя метод внедрения javascript с сервера, контролируемого злоумышленником.

Этот растущий вектор атаки не ограничивается одним конкретным браузером. Это семейство под кодовым названием ABCsoup нацелено на три популярных браузера: Google Chrome, Opera и Firefox. Эти расширения браузера, подделывающие Google Translate, устанавливаются на компьютер жертвы через исполняемый файл на базе Windows, обходя большинство решений для обеспечения безопасности конечных точек, а также элементы управления безопасностью, найденные в официальных магазинах расширений.

Основная логика расширения подтверждает, что это семейство является рекламной кампанией вместе с некоторыми функциями внедрения скриптов, которыми можно в дальнейшем злоупотреблять для других вредоносных действий, таких как фишинг, кража учетных данных/файлов cookie и т. д.

д.

Как работает ABCsoup?

Каждое расширение браузера, присутствующее в Интернет-магазине Chrome, уникально идентифицируется с помощью идентификатора расширения. Этот идентификатор не меняется в разных версиях одного и того же расширения и используется браузером для идентификации установленных надстроек.

Идентификатор расширения aapbdbdomjkkjkaonfhkkikfgjllcleb принадлежит Google Translate . Однако злоумышленники, стоящие за ABCsoup , используют ключевую переменную в манифесте для создания расширений с тем же идентификатором расширения. Злоумышленники извлекли эту ключевую переменную из файла manifest.json расширения Google Translate.

Элементы управления безопасностью ограничивают прием вредоносного расширения ABCsoup любым интернет-магазином браузера, вынуждая злоумышленников доставлять эти расширения жертвам, используя методы боковой загрузки. Выполняя это исследование, мы обнаружили несколько исполняемых файлов Windows, устанавливающих разные версии этих расширений. Однако, поскольку это угроза для браузера, могут существовать другие методы доставки, нацеленные на браузеры в других ОС.

Однако, поскольку это угроза для браузера, могут существовать другие методы доставки, нацеленные на браузеры в других ОС.

Исполняемые файлы Windows содержат вредоносные расширения. При запуске этих исполняемых файлов вредоносное расширение удаляется в правильном месте, соответствующем браузеру, и изменяется файл реестра. Когда пользователь снова открывает браузер, он включает это вредоносное расширение. Если это расширение установлено после Google Translate, оно заменит исходное расширение Google Translate, поскольку номер версии вредоносного расширения выше, чем номер версии законного.

После запуска вредоносного исполняемого файла на компьютере жертвы в домен C&C отправляется следующий запрос журнала:

Рисунок 1: Запрос журнала / Эксфильтрация данныхЭтот запрос журнала содержит журналы всех трех браузеров вместе с и еще несколько параметров.

Далее речь пойдет о случае, когда это расширение установлено в браузере Google Chrome.

Номер версии вредоносного ПО: 30. 2.5

2.5

Номер версии последнего Google Translate: 2.0.10

Рисунок 2: Идентификатор расширения Google TranslateЗдесь видно, что идентификатор расширения вредоносного расширения ABCsoup аналогичен идентификатору Google Translate . Кроме того, когда это расширение установлено, Интернет-магазин Chrome предполагает, что это Google Translate, а не вредоносное расширение, поскольку Интернет-магазин проверяет только идентификаторы расширений. Аналогичный идентификатор расширения достигается с помощью переменной ключа в файле manifest.json расширения.

На рис. 3 показано, как магазин идентифицирует вредоносное расширение как Google Translate.

Рисунок 3: Интернет-магазин, предполагающий, что Google Translate установлен Рисунок 4: Установленные расширения В рамках нашего обширного исследования этого вектора атаки мы обнаружили более 350 вариантов ABCsoup . Почти все варианты ориентированы на вредоносные цели, наиболее популярными из которых являются всплывающие окна, сбор личной информации для доставки целевой рекламы, поиск по отпечаткам пальцев и внедрение вредоносного javascript. Вредоносный код Javascript может действовать как шпионское ПО, собирая нажатия клавиш пользователя и отслеживая веб-трафик во время сеанса браузера.

Почти все варианты ориентированы на вредоносные цели, наиболее популярными из которых являются всплывающие окна, сбор личной информации для доставки целевой рекламы, поиск по отпечаткам пальцев и внедрение вредоносного javascript. Вредоносный код Javascript может действовать как шпионское ПО, собирая нажатия клавиш пользователя и отслеживая веб-трафик во время сеанса браузера.

Теперь давайте посмотрим, как эта вредоносная программа распаковывается. manifest.json регистрирует фоновых сценариев и сценариев content_scripts , которые запускаются на всех веб-страницах HTTP/HTTPS при запуске документа. Как показано на рис. 5 (исходный манифест Google Translate) и 6 (манифест ABCsoup), переменная ключа вредоносного расширения такая же, как и у Google Translate.

Рисунок 5: manifest.json Google TranslateРисунок 6: manifest.json вредоносного расширения Начиная с фоновых скриптов, файл xdybtFunznAR. js имеет только одну функцию, которая выполняет операцию XOR для заданной строки с ключом xor, хранящимся в самом файле.

js имеет только одну функцию, которая выполняет операцию XOR для заданной строки с ключом xor, хранящимся в самом файле.

Файл GKjancdgnxjiX.js использует указанную выше функцию (DDlCxYIDlPtRaXN) для декодирования имен определенных строк/объектов/функций. На рис. 8 показан исходный запутанный код. В исходном коде много вызовов функции DDlCxYIDlPtRaXN с нечитаемыми аргументами. На рисунке 9, эти вызовы заменяются возвращаемым значением этой функции, чтобы сделать код более удобочитаемым. В строке 50 этого файла расширение пытается загрузить zAnGYXBmorbJl.js. Это конечная полезная нагрузка, которая после декодирования внедряется на все веб-страницы. На рис. 10 показан исходный закодированный файл. Он декодируется с использованием той же функции XOR, что приводит к внедрению окончательной полезной нагрузки javascript.

Рисунок 8: GKjancdgnxjiX.js с закодированными строками/именами функцийРисунок 9: GKjancdgnxjiX. js с декодированными строками/именами функций

js с декодированными строками/именами функцийВнедренный файл сначала вызывает функцию инициализации, которая далее вызывает initSocial. Эта функция собирает информацию о пользователе на основе текущих веб-сайтов, открытых в браузере. Если активен домен из социальных сетей odnoklassniki.ru / ok.ru или vk.com , расширение будет собирать данные пользователей из их профилей в социальных сетях этих сайтов. Собираются следующие данные:

- Имя

- Фамилия

- День рождения

- Пол

Затем эта информация отправляется на C&C-сервер. Дальнейшее расследование показывает, что эта информация собирается для показа персонализированной рекламы каждому пользователю. Собрав эту информацию о жертве, эти расширения внедряют javascript на активные веб-сайты.

Рисунок 11: Декодированный файл zAnGYXBmorbJl.js На рисунке 11 показана одна из таких функций, которая внедряет разные javascript в зависимости от текущего домена, который посещает жертва. Он введет другой код javascript, если домен находится в списке, определенном в переменной e (рис. 12).

Он введет другой код javascript, если домен находится в списке, определенном в переменной e (рис. 12).

Есть еще несколько функций с аналогичным функционалом; единственная разница заключается в текущем активном домене, который посещает жертва. В список целевых доменов также входят:

- вк.ком

- аск.фм

- doubleclick.net

- rollapp.com

- mscimg.com

- edgecastcdn.net

- superfish.com

- kismia.com

- яндекс.ст

- mediaplex.com

- betfair.com

- ru.rightsurf.info

- pluginplus.net

- game-insight.com

- znanija.com

- rambler.su

- аск.фм

- megogo.net

- business-free.com

Основной целью этой вредоносной программы является внедрение рекламы на основе собираемой информации о пользователе. Есть много других функций, которые внедряют скрипты из различных других доменов, но эти домены в настоящее время не работают.

Злоумышленники

Данные, стоящие за этим вредоносным ПО расширения Chrome, указывают на восточноевропейских и российских злоумышленников с использованием доменов .ru и осведомленного инъекционного кода в российской платформе социальных сетей vk .

Имея более 350 образцов в семействе вредоносных программ-расширений ABCsoup, можно с уверенностью предположить, что эта кампания является совместным усилием хорошо организованной группы, общей темой восточноевропейских и российских хакерских групп.

Несмотря на то, что в прошлом проводилось множество кампаний рекламного ПО, нацеленных на расширения браузера, это семейство отличается от этих кампаний тем, что использует комбинацию нескольких различных методов, таких как:

- Установка расширения в трех основных браузерах на компьютере жертвы.

- Использование идентификатора расширения Google Translate, чтобы скрыть себя от решений для защиты конечных точек, сканеров и жертв.

- Использование сильного запутывания.

- Персонализированная реклама на основе информации о пользователе.

Как ABCsoup влияет на корпоративных клиентов?

Это вредоносное ПО специально разработано для всех типов пользователей и служит для получения информации о пользователях. Внедренные скрипты можно легко использовать для выполнения более злонамеренных действий в сеансе браузера, таких как сопоставление нажатий клавиш и эксфильтрация данных.

Вредоносная программа ABCsoup не нацелена на какую-либо конкретную группу, а это означает, что она представляет собой угрозу как для предприятия, так и для потребителя. Нажатия клавиш могут содержать конфиденциальную пользовательскую информацию, такую как пароли, и, таким образом, могут быть использованы для доступа к более конфиденциальной информации, такой как важные бизнес-данные, данные клиентов и даже личные данные, без какого-либо ведома пользователя. Кроме того, вредоносное ПО ABCsoup похоже на Google Translate, чтобы скрыться от жертв или решений безопасности и поэтому может оставаться незамеченным в течение длительного периода времени.

Жертвы ABCsoup

Длинный список доменов C&C и веб-сайтов социальных сетей, на которые эта кампания нацелена для сбора пользовательских данных, в основном состоит из российских доменов, что указывает на то, что эта кампания в основном нацелена на российских пользователей. Хотя это вредоносное ПО будет работать на любом ПК с Windows, на котором оно установлено, ни один из более чем 350 обнаруженных образцов не доступен в Chrome WebStore.

Количество зараженных пользователей в настоящее время неизвестно, но с учетом больших инвестиций в различные образцы и возможности можно с уверенностью сказать, что злоумышленники потратили значительное количество времени на то, чтобы сделать эту угрозу максимально эффективной.

С другой стороны, даже когда сбор пользовательских данных инициируется для российских сайтов, глобальные пользователи по-прежнему будут видеть рекламу, но с меньшей персонализацией. Таким образом, можно сказать, что это глобальная угроза.

Zimperium против ABCsoup

Корпоративные клиенты Zimperium защищены от кампании ABCsoup с помощью Zimperium zBrowser Protect посредством обнаружения и определения на устройстве. Кроме того, инструмент безопасности расширения браузера предотвращает установку вредоносного расширения в любой защищенный браузер.

Кроме того, инструмент безопасности расширения браузера предотвращает установку вредоносного расширения в любой защищенный браузер.

Несмотря на то, что вредоносное расширение загружается через исполняемый файл на базе Windows, традиционные решения для защиты конечных точек не отслеживают этот вектор атаки, что делает просмотр уязвимым для этой атаки. Пользователи должны быть обучены рискам, связанным с расширениями браузера за пределами официальных репозиториев, а предприятиям следует подумать о том, какие меры безопасности они используют для таких рисков.

Индикаторы компрометации

Список доменов:

dxrvcwmlzk.ru

vxnsxcwtky.ru

qxkyvdxfst.ru

ebisgjvjce.ru

kviiqfesoa.ru

hxtqvgexlf.ru

xxozqcyglz.ru

kdhxxdbmmj.ru

nykbneelqp.ru

fojqexnqwn.ru

zmhikmcqka.ru

mysqkptdzp.ru

wajxzdmbek.ru

wbfcyoqqgy.ru

jskwpehjbn.ru

fpeplvrlgt.

png"> Запускатор Tproger

<span>(1.0.0)</span>

</h2>

</div>

<!--Конец контейнера-->

png"> Запускатор Tproger

<span>(1.0.0)</span>

</h2>

</div>

<!--Конец контейнера-->

googleapis.com/css?family=Open+Sans" rel="stylesheet" type="text/css">

<!--здесь мы ссылаемся на стили, которые будем использовать в документе, а именно стиль иконок-->

<link href="https://maxcdn.bootstrapcdn.com/font-awesome/4.7.0/css/font-awesome.min.css" rel="stylesheet" integrity="sha384-wvfXpqpZZVQGK6TAh5PVlGOfQNHSoD2xbE+QkPxCAFlNEevoEh4Sl0sibVcOQVnN"

crossorigin="anonymous">

<!--начало блока со стилями для страницы-->

<style>

/* Модальная структура документа */

/*общие настройки для всего документа*/

html,

body {

font-family: 'Open Sans', sans-serif;

font-size: 14px;

margin: 0;

min-height: 180px;

padding: 0;

width: 380px;

}

/*задаём настройки для заголовков первого уровня*/

h2 {

font-family: 'Menlo', monospace;

font-size: 22px;

font-weight: 400;

margin: 0;

color: #2f5876;

}

a:link,

a:visited {

color: #000000;

outline: 0;

text-decoration: none;

}

/*задаём ширину картинки*/

img {

width: 30px; /*ширина изображений*/

}

.

googleapis.com/css?family=Open+Sans" rel="stylesheet" type="text/css">

<!--здесь мы ссылаемся на стили, которые будем использовать в документе, а именно стиль иконок-->

<link href="https://maxcdn.bootstrapcdn.com/font-awesome/4.7.0/css/font-awesome.min.css" rel="stylesheet" integrity="sha384-wvfXpqpZZVQGK6TAh5PVlGOfQNHSoD2xbE+QkPxCAFlNEevoEh4Sl0sibVcOQVnN"

crossorigin="anonymous">

<!--начало блока со стилями для страницы-->

<style>

/* Модальная структура документа */

/*общие настройки для всего документа*/

html,

body {

font-family: 'Open Sans', sans-serif;

font-size: 14px;

margin: 0;

min-height: 180px;

padding: 0;

width: 380px;

}

/*задаём настройки для заголовков первого уровня*/

h2 {

font-family: 'Menlo', monospace;

font-size: 22px;

font-weight: 400;

margin: 0;

color: #2f5876;

}

a:link,

a:visited {

color: #000000;

outline: 0;

text-decoration: none;

}

/*задаём ширину картинки*/

img {

width: 30px; /*ширина изображений*/

}

. modal-header {

align-items: center; /*выравнивание элементов по центру*/

border-bottom: 0.5px solid #dadada; /*свойства нижней разделительной линии*/

height: 50px;

}

.modal-content {

padding: 0 22px; /*отступы сверху и снизу, сверху и слева*/

}

.modal-icons {

border-top: 0.5px solid #dadada; /*свойства верхней разделительной линии*/

height: 50px;

width: 100%;

}

.logo {

padding: 16px; /*отступы со всех сторон*/

}

.logo-icon {

vertical-align: text-bottom; /*выравнивание по нижней части текста*/

margin-right: 12px; /*задётся отступ элементов от изображения*/

}

.version {

color: #444;

font-size: 18px;

}

.flex-container {

display: flex; /*отображает контейнер в виде блочного элемента*/

justify-content: space-between; /*равномерное выравнивание элементов*/

padding: 10px 22px;

}

/*задаём настройки для контейнеров с иконками*/

.

modal-header {

align-items: center; /*выравнивание элементов по центру*/

border-bottom: 0.5px solid #dadada; /*свойства нижней разделительной линии*/

height: 50px;

}

.modal-content {

padding: 0 22px; /*отступы сверху и снизу, сверху и слева*/

}

.modal-icons {

border-top: 0.5px solid #dadada; /*свойства верхней разделительной линии*/

height: 50px;

width: 100%;

}

.logo {

padding: 16px; /*отступы со всех сторон*/

}

.logo-icon {

vertical-align: text-bottom; /*выравнивание по нижней части текста*/

margin-right: 12px; /*задётся отступ элементов от изображения*/

}

.version {

color: #444;

font-size: 18px;

}

.flex-container {

display: flex; /*отображает контейнер в виде блочного элемента*/

justify-content: space-between; /*равномерное выравнивание элементов*/

padding: 10px 22px;

}

/*задаём настройки для контейнеров с иконками*/

. flex {

opacity: 1; /*параметр непрозрачности иконок*/

width: 120px;

}

.flex:hover {

opacity: 0.4; /*уровень непрозрачности при наведении курсора на элемент*/

}

.flex .fa {

font-size: 40px;

color: #2f5876;

}

</style>

<!--конец объяснения блока со стилями-->

<script src="popup.js"></script>

</head>

<!--объяснение тега <body>-->

<body>

<!--контейнер, содержащий название, логотип и номер версии-->

<div>

<h2>

<img src="images/tproger-logo.ico">Запускатор Tproger

<span>(1.0.0)</span>

</h2>

</div>

<!--Конец контейнера-->

<!--контейнер, содержащий описание функций расширения-->

<div>

<p>Быстрый доступ к контентным площадкам Типичного Программиста</p>

</div>

<!--Конец контейнера-->

<!--контейнер, содержащий контейнеры с иконками-->

<div>

<div>

<div>

<!--target="_blank" — это служит для открытия новой влкадки при клике по иконке-->

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

</div>

</div>

</body>

</html>

flex {

opacity: 1; /*параметр непрозрачности иконок*/

width: 120px;

}

.flex:hover {

opacity: 0.4; /*уровень непрозрачности при наведении курсора на элемент*/

}

.flex .fa {

font-size: 40px;

color: #2f5876;

}

</style>

<!--конец объяснения блока со стилями-->

<script src="popup.js"></script>

</head>

<!--объяснение тега <body>-->

<body>

<!--контейнер, содержащий название, логотип и номер версии-->

<div>

<h2>

<img src="images/tproger-logo.ico">Запускатор Tproger

<span>(1.0.0)</span>

</h2>

</div>

<!--Конец контейнера-->

<!--контейнер, содержащий описание функций расширения-->

<div>

<p>Быстрый доступ к контентным площадкам Типичного Программиста</p>

</div>

<!--Конец контейнера-->

<!--контейнер, содержащий контейнеры с иконками-->

<div>

<div>

<div>

<!--target="_blank" — это служит для открытия новой влкадки при клике по иконке-->

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

<div>

<a href="#" target="_blank">

<i></i>

</a>

</div>

</div>

</div>

</body>

</html>