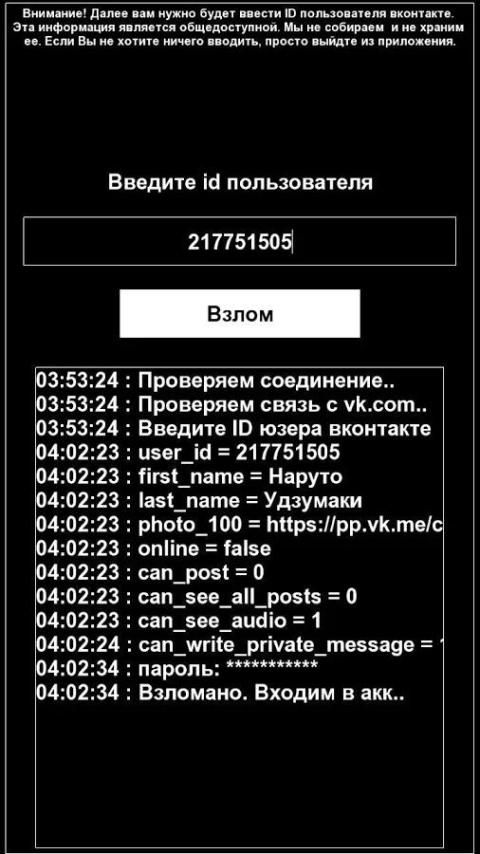

Как взломать вк на андроид через termux?

andrei2623

- #1

Пожалуйста имейте ввиду, что этот пользователь забанен

И да научите ещё пожалуйста делать фейк сылки что бы в адресной строке было vk.com

дима5346

- #2

.. вряд ли кто засветиться захочет…

.. вряд ли кто засветиться захочет…

sukavich

- #3

А ты в курсе, что нельзя взламывать чужие страницы?

besekup

- #4

И сесть потом . Нельзя взламывать чужие стр

Нельзя взламывать чужие стр

menn73

- #5

Вот этим инструментом.

алинаок

- #6

Таким д0лб0ебам как ты, это не дано

Войдите или зарегистрируйтесь для ответа.

Вопрос Есть тут программисты? Как взломать страничку в ВК срочно!!! помогите пожалуйста слезно прошу

- максим1993

- Компьютерные вопросы

- Ответы

- 6

- Просмотры

- 152

tjhdshty1

Вопрос Как передать фото с айфона на андроид без потери качества?

- viktordk

- Android

- Ответы

- 6

- Просмотры

- 110

ZNZZZZZ

Вопрос

Хочу взять ноут на Windows 10/11. Как поставить пароль, чтобы его не могли взломать в два клика?

Как поставить пароль, чтобы его не могли взломать в два клика?

- lerEi

- Компьютерные вопросы

- Ответы

- 8

- Просмотры

- 56

Phh

Вопрос Как выводить пдф файл(книга) на рабочий стол в андроид?

- wa3rix

- Android

- Ответы

- 3

- Просмотры

- 66

kripton

Вопрос Платежи в Steam через великий тенге

- talina

- Steam

- Ответы

- 4

- Просмотры

- 121

саша135

Поделиться:

Vkontakte

Odnoklassniki

Mail. ru

Liveinternet

Livejournal Facebook Twitter Reddit Pinterest Tumblr WhatsApp

Telegram

Viber

Skype

Line

Gmail

yahoomail Электронная почта

ru

Liveinternet

Livejournal Facebook Twitter Reddit Pinterest Tumblr WhatsApp

Telegram

Viber

Skype

Line

Gmail

yahoomail Электронная почта

Хакеры взломали бизнес-журнал Fast Company паролем pizza123

Анализ данных телеметрии, проведенный в Black Lotus Labs (ИБ-подразделение Lumen Technologies), показал, что за последний год число доступных из интернета серверов CLDAP возросло с 7 тыс. до 12 тысяч. Результаты встревожили экспертов: несколько лет назад злоумышленники охотно использовали таких посредников для усиления DDoS-потока и перенаправления его на мишень.

до 12 тысяч. Результаты встревожили экспертов: несколько лет назад злоумышленники охотно использовали таких посредников для усиления DDoS-потока и перенаправления его на мишень.

Протокол прикладного уровня CLDAP (RFC 3352), обеспечивающий доступ к службе каталогов X.500 без установки соединений, был создан как альтернатива LDAP, но так и не получил широкого распространения. А для дидосеров такие службы оказались привлекательными: использование UDP (порт 389) позволяет подменить IP-адрес источника, при этом ответ по объему может значительно превысить запрос.

Установлено, что при использовании CLDAP как вектора DDoS с отражением потока коэффициент усиления составляет от 56 до 70. Подобные серверы-рефлекторы обычно обладают хорошей пропускной способностью и могут в одиночку эффективно положить атакуемый сайт.

Когда это выяснилось и DDoS с CLDAP-плечом стали серьезной угрозой, борцы за чистоту интернета стали принимать меры по сокращению армии серверов, открытых для абьюза. В результате им это удалось, но потом, видимо, все расслабились, и число открытых CLDAP-служб вновь начало расти.

В результате им это удалось, но потом, видимо, все расслабились, и число открытых CLDAP-служб вновь начало расти.

По данным Black Lotus, в настоящее время в Сети присутствуют 12 142 сервера CLDAP, с наибольшей концентрацией в США и Бразилии. Во многих случаях открытый доступ — случайность, но иногда подобные настройки специально задают для контроллеров домена в сетях, построенных на Microsoft Server.

Некоторые открытые CLDAP-рефлекторы быстро исчезают, другие (в основном контроллеры домена) могут жить годами. Среднее время жизни по выборке составило 131 день.

Как оказалось, долгожители регулярно участвуют в DDoS-атаках, притом могут одновременно долбить несколько мишеней, подчиняясь воле различных, не связанных друг с другом дидосеров. Так, например, один CLDAP-рефлектор в сети североамериканского телеком-провайдера целый год служил посредником в DDoS-атаках, исправно выдавая по запросу несколько Гбит/с и направляя пакеты на указанный IP-адрес или подсеть.

В начале сентября этот ветеран создал мусорный поток в 6 Гбит/с, предназначенный хостеру онлайн-игр в Южной Америке. Пропускная способность среднестатистического CLDAP-рефлектора раза в четыре меньше, но даже при таком уровне можно объединить 10% выявленной армии и получить более 1 Тбайт/с.

Еще один часто используемый рефлектор-долгожитель находится в сети религиозной общины в Северной Америке. С конца июня он исправно генерирует более 10 Гбит/с — такого трафика достаточно, чтобы успешно положить плохо защищенный сервер. Сотня таких невольников, работающих в одной упряжке, теоретически способна создать трафик терабитного диапазона.

Эксперты призывают ИБ-сообщество поставить известные CLDAP-серверы на контроль и активнее выявлять новые рефлекторы, публикуя алерты. Операторам сетей рекомендуется заблокировать интернет-доступ к порту 389/UDP или как минимум принять меры защиты от злоупотреблений:

- в Microsoft Server, поддерживающих LDAP-пинг по TCP, отключить UDP;

- при отсутствии такой поддержки ограничить по скорости трафик на порту 389 или ужесточить контроль доступа через настройки файрвола.

Защитникам сетей советуют принять меры для предотвращения спуфинга IP-адресов источника запроса — например, ввести переадресацию по обратному тракту (Reverse Path Forwarding, RPF), лучше строгую.

Что мы можем узнать из кошмара кибербезопасности Microsoft

Перейти к содержимому Чему мы можем научиться из кошмара кибербезопасности Microsoft- Посмотреть увеличенное изображение

Хотя многие технологические компании восхищаются Microsoft за ее давние позиции в технологической отрасли, их программное обеспечение и серверы по-прежнему сталкиваются с проблемами. Недавний взлом Microsoft группой Hafnium демонстрирует, как уязвимости могут подвергнуть риску даже самые безопасные системы.

После атаки Microsoft сообщила, что Hafnium обошел меры аутентификации, чтобы получить доступ к серверам электронной почты с помощью нескольких эксплойтов нулевого дня, которые активно использовались с января. Компания Netcraft, занимающаяся безопасностью в Интернете, провела анализ, который показал, что на более чем 99 000 онлайн-серверов установлено неисправленное программное обеспечение Outlook Web Access. По оценкам, жертвами этой атаки во всем мире стали более 250 000 человек.

По оценкам, жертвами этой атаки во всем мире стали более 250 000 человек.

Эта история — поучительная история для всех, предупреждающая о том, что никогда нельзя недооценивать лучшие практики кибербезопасности. Тактика, используемая злоумышленниками, становится все более продвинутой, и в современных взаимосвязанных и сложных ИТ-средах злоумышленникам проще, чем когда-либо, использовать уязвимости. Таким образом, потенциально предоставляя им доступ к системам, которые многие считают безопасными по своей сути, включая мэйнфреймы.

Многие ошибочно полагают, что мэйнфрейм невозможно взломать. Важно помнить, что безопасность мейнфреймов зависит от реализации программного обеспечения и обеспечения безопасности на этом мэйнфрейме. Как только хакер получает доступ к информации для входа пользователя, он может подняться по иерархии доступа и потенциально получить доступ к мейнфрейму. Например, если организация не принимает надлежащих мер безопасности, таких как использование сложных паролей или многофакторная проверка, хакеры могут легко получить доступ к учетным записям пользователей.

Чтобы обеспечить безопасность мейнфреймов в соответствии с требованиями их репутации, организациям необходимо уделить первоочередное внимание выявлению и устранению любых уязвимостей в своей системе. Вот несколько ключевых шагов, которые могут предпринять разработчики мэйнфреймов для обнаружения уязвимостей, которые могут уже существовать, до того, как хакеры смогут нанести ущерб.

- Своевременный привилегированный доступ: Минимизируйте количество пользователей с привилегированным доступом, чтобы ограничить опасные точки доступа. Часто проверяйте доступ привилегированных пользователей, чтобы старые учетные записи были отключены.

- Проверка личности: Подтверждайте личность в каждой точке доступа, чтобы хакеры не могли ложно идентифицировать себя как сотрудника. Использование платформы с нулевым доверием может помочь командам сформировать культуру проверки.

- Сканирование уязвимостей : Оцените среду вашего мэйнфрейма на наличие уязвимостей.

Выявляйте слабые места до того, как они будут использованы. Используйте программное обеспечение, которое может автоматически тестировать код, данные и память, чтобы выявлять уязвимости, определять приоритеты рисков и сообщать о местонахождении уязвимостей целостности.

Выявляйте слабые места до того, как они будут использованы. Используйте программное обеспечение, которое может автоматически тестировать код, данные и память, чтобы выявлять уязвимости, определять приоритеты рисков и сообщать о местонахождении уязвимостей целостности. - Будьте активны : Имейте стратегии управления исправлениями целостности – выделяйте ресурсы, предназначенные для управления уязвимостями. Постоянно пересматривайте отраслевые нормативы соответствия и следите за тем, чтобы вы были на одном уровне.

Недавняя кибератака на Microsoft подчеркивает актуальность передовых методов кибербезопасности в нашем цифровом мире. Уязвимости в любой системе могут привести к взлому мейнфреймов даже самых крупных и опытных компаний, что сделает уязвимыми их самые важные данные. Несмотря на то, что мы говорим о компаниях, «переходящих в облако» или «переходящих на цифровые технологии», мейнфрейм по-прежнему играет решающую роль. Терабайты данных живут на мейнфрейме, каждую секунду поступают в облако и выходят из него, создавая огромную операционную ценность. Однако в то же время эта гибридная среда открывает двери преступникам со все более изощренным набором инструментов для проникновения в сети и атак на системы, устройства и программы.

Однако в то же время эта гибридная среда открывает двери преступникам со все более изощренным набором инструментов для проникновения в сети и атак на системы, устройства и программы.

Об авторе: Лу Лоси

Поиск:

Последние сообщения

- Управление рисками безопасности цепочки поставок программного обеспечения на мейнфрейме

- Вступая в обувь хакера: зачем мэйнфреймам нужно пентестирование

- Как защитить свой мейнфрейм от хакеров в 2022 году

- Защита вашего мейнфрейма от безжалостных программ-вымогателей

- Чему мы можем научиться из кошмара кибербезопасности Microsoft

Категории

- Бизнес

- Соответствие

- Стратегия ИТ-безопасности

- Угрозы и уязвимости

Microsoft, Apple и Google объединяют усилия, чтобы убить пароль

Перейти к содержимомуMicrosoft, Apple и Google объединяют усилия, чтобы убить пароль

youtube.com/embed/FnKQxcK2UjE?feature=oembed» frameborder=»0″ allowfullscreen=»allowfullscreen»> Это конец паролей… навсегда?Переход к одновременному упрощению и усилению безопасности назревал давно.

Мы уже говорили об этом раньше: пароли — ужасный способ защитить ваши бизнес-аккаунты.

Microsoft, Apple и Google согласны — и они, наконец, собираются работать вместе, чтобы что-то с этим сделать.

Это будет довольно большой сдвиг, как только он появится, и с участием Большой тройки есть все основания полагать, что эта новая система может стать новым стандартом для большинства ваших учетных записей и бизнес-сервисов.

И это очень хорошая новость!

Вот что вам нужно знать об этом грядущем изменении: что это такое, когда оно вступит в силу и как к нему подготовиться.

Проблема с паролями

Мы не будем здесь слишком углубляться, потому что мы уже так часто говорили об этом, но вкратце так: пароли ужасны. Их трудно запомнить и легко украсть или взломать. Они приводят ко всевозможным нарушениям безопасности, краже данных и многому другому: целых 81 процент утечек данных происходит из-за слабых или украденных паролей.

Они приводят ко всевозможным нарушениям безопасности, краже данных и многому другому: целых 81 процент утечек данных происходит из-за слабых или украденных паролей.

Люди склонны повторно использовать пароли на нескольких сайтах, даже если знают, что этого не делают. Таким образом, как только набор учетных данных будет украден, он может открыть незаконный доступ к десяткам сайтов.

Старая система имени пользователя и пароля должна уйти, и обещания чего-то лучшего и более безопасного звучали уже давно. Недавнее совместное заявление трех самых громких имен в области технологий может стать похоронным звоном для пароля.

Что это такое: унифицированный пароль

Три компании договорились о хорошо задокументированном новом стандарте входа в систему, называемом паролем. В дополнение к обязательствам Microsoft, Apple и Google, этот кросс-платформенный и кросс-сервисный подход к паролю одобрен Альянсом FIDO и Консорциумом World Wide Web. Эти организации не совсем известны, но они очень влиятельны, поэтому их поддержка имеет значение.

Так что же такое пароль?

Ключ доступа — это способ установления личности или учетных данных человека с помощью его смартфона. Вы уже разблокируете свой смартфон десятки раз в день, и большинство из нас использует для этого распознавание лица или отпечаток пальца. Оба по намного надежнее и сложнее взломать , чем буквенно-цифровые пароли.

Благодаря использованию Bluetooth и множества закулисных технологий этот новый стандарт ключей доступа позволит вашему телефону установить вашу личность и отправить эту информацию на любую платформу или службу, в которую вы входите.

Важно отметить, что эта новая система ключей доступа будет работать на всех устройствах, платформах, операционных системах и службах. Как только ваша личность будет установлена, она останется такой в течение определенного периода времени, даже если вы переключите устройства, браузеры и т. д.

Это также защищено от фишинга: поскольку пользователи должны иметь свой телефон рядом с устройством для аутентификации с его помощью, хакеры не могут подделывать логины, как сегодня.

Разве это не просто MFA или без пароля?

На первый взгляд, эта новая система очень похожа на многофакторную аутентификацию (MFA) или беспарольную аутентификацию. Эти технологии лучше, чем просто пароль, но у них все еще есть проблемы. Во-первых, некоторые хакеры теперь могут перехватывать те одноразовые коды, которые MFA продолжает отправлять вам. (Это не часто, но случается.) Системы MFA могут в конечном итоге заблокировать вас, если вы потеряете доступ к своему телефону, аутентификатору или брелку. И попытки решить обе эти проблемы становятся сложными (и дорогими) — и в конечном итоге все еще полагаются на ненадежный пароль в качестве резервной копии.

Кроме того, MFA не работает на разных устройствах и платформах, поэтому вы продолжаете возвращаться к экранам входа в систему.

Ключ доступа решает все эти проблемы, обеспечивая более безопасный и безопасный вход в систему, который действительно не требует пароля.

Когда появится эта новая система?

Большая тройка не дала четкого графика, но на данный момент кажется, что это конец 2022 года.

Выявляйте слабые места до того, как они будут использованы. Используйте программное обеспечение, которое может автоматически тестировать код, данные и память, чтобы выявлять уязвимости, определять приоритеты рисков и сообщать о местонахождении уязвимостей целостности.

Выявляйте слабые места до того, как они будут использованы. Используйте программное обеспечение, которое может автоматически тестировать код, данные и память, чтобы выявлять уязвимости, определять приоритеты рисков и сообщать о местонахождении уязвимостей целостности.