Ссылка ловушка – IP spy | Its IP info

Содержание

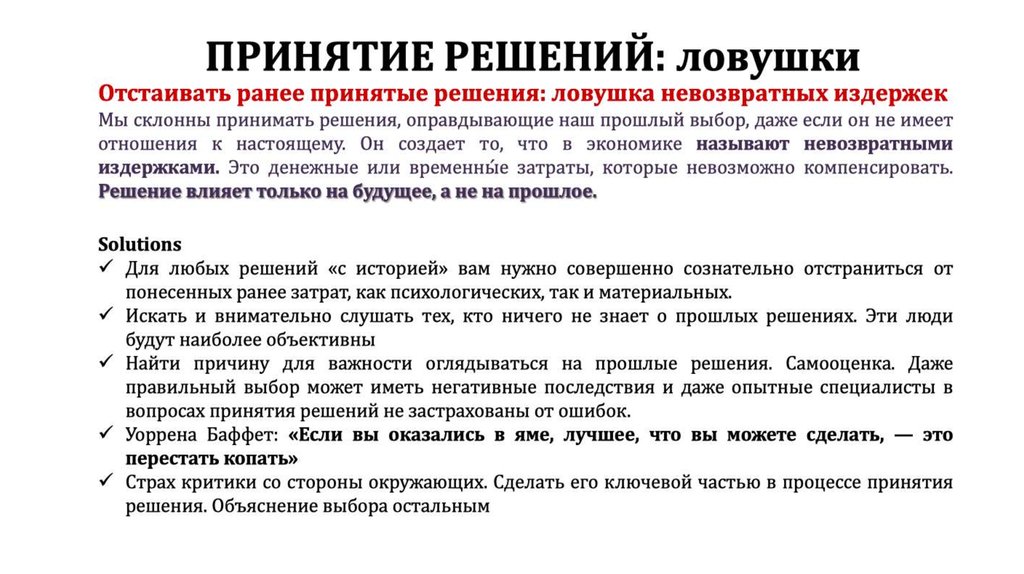

Ловушка гостей ВКонтакте

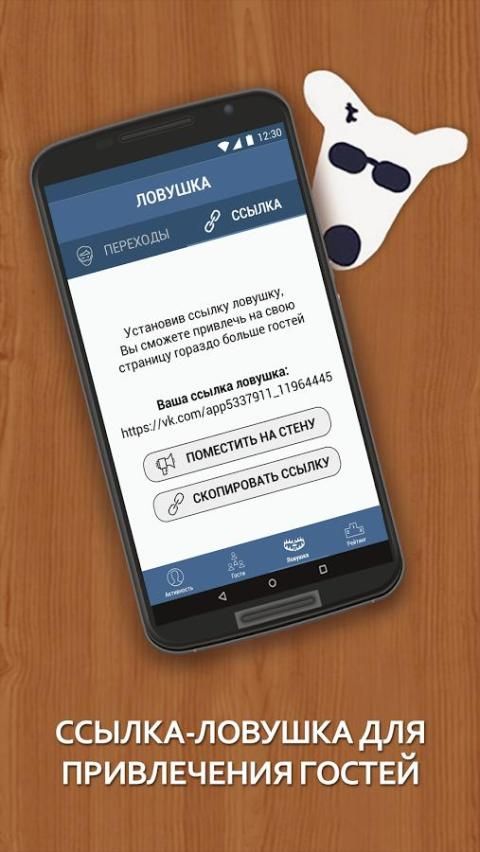

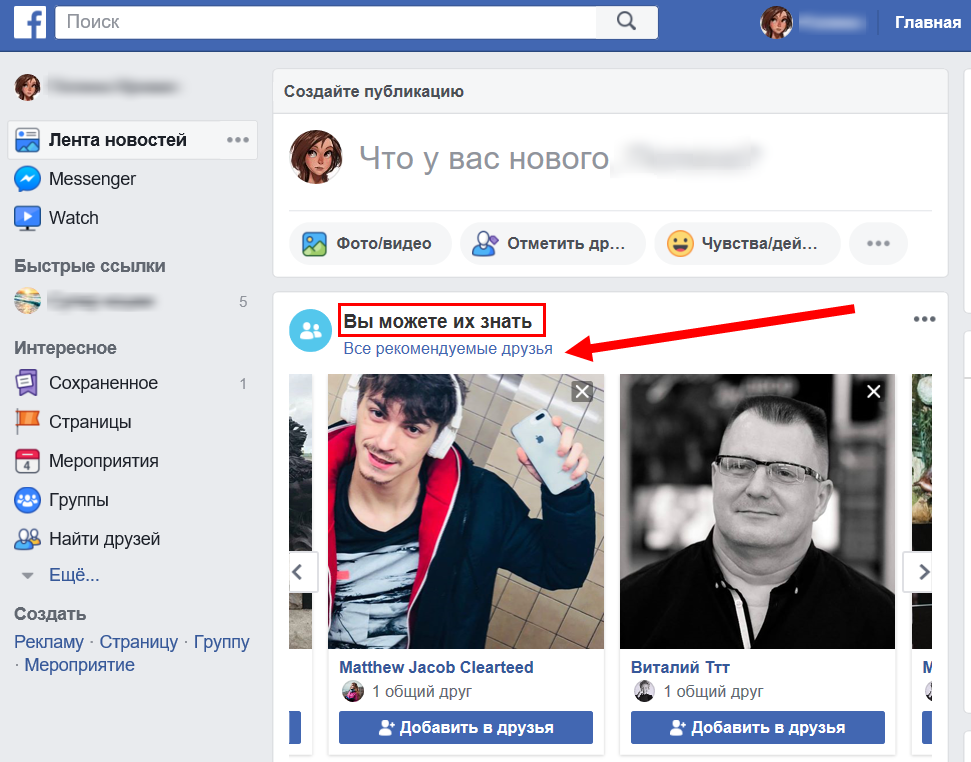

У каждого пользователя в ВК, у которого набралось больше 100 подписчиков, появляется доступ к статистике страницы. Там можно узнать общее количество людей, посетивших профиль, их примерный возраст и город проживания. Тем пользователям, которым этой информации недостаточно, поможет ловушка гостей ВКонтакте. Это специальное приложение, которое покажет вам неосторожных посетителей странички.

Создание ловушки через приложение Мои гости

В разделе личной информации необходимо разместить небольшую ссылку. Заинтересованный пользователь нажмет на нее и сразу после этого попадет в список гостей. Всех посетителей вы сможете просмотреть в специальном разделе приложения. Для установки ловушки, следуйте приведенной инструкции:

- Из основного меню вашей странички перейдите в раздел «Игры».

- Найдите приложение-ловушку, написав в строке поиска «Мои гости».

- Выберите приложение и запустите его, предоставив все необходимые права доступа к странице с помощью кнопки запуска.

- В разделе вашего профиля, найдите кнопку активации ловушки для гостей и нажмите «Активировать».

- В открывшемся окне вы увидите информацию от приложения о том, как установить ссылку на страницу. Есть два варианта.

- Первый способ: сайт в личной информации.

- Скопировать адрес ловушки.

- Перейти на свою страницу и под аватаркой нажать кнопку «Редактировать».

- Перейти в раздел «Контакты» и в поле «Личный сайт» вставить, адрес скопированной ссылки. Не забудьте нажать кнопку сохранения.

- Второй способ: разместить у себя на стене пост.

- В окне приложения необходимо нажать кнопку «Разместить».

- Подтвердить размещение.

- Первый способ: сайт в личной информации.

Второй способ помогает поймать больше посетителей, так как пост размещен на видном месте. К тому же в записи будет предложение посмотреть список всех своих гостей для каждого, кто его увидит. От такого мало кто откажется и, с большой вероятностью, каждый, кто увидит пост, нажмет на ссылку в нем. А вы, в свою очередь, увидите того, кто заходил на страницу.

А вы, в свою очередь, увидите того, кто заходил на страницу.

Первый же способ помогает ловить более любопытных гостей. Ведь, если человек решил изучить личную информацию, значит, вы ему совсем не безразличны.

Справка. Можно использовать, как каждый способ в отдельности, так и поймать максимум посетителей, разместив ссылку на стене и в личной информации.

Как видите, ловушка основана на очень простом принципе: вызвать интерес у гостя и заставить его нажать на ссылку. После нажатия приложение сохраняет информацию о посетителе и передает ее вам. Вы можете самостоятельно поэкспериментировать с вариантами установки ловушки. Например, закрепить на стене пост, с просьбой проголосовать за вас на конкурсе мисс или мистер вашего города. А в месте, где должна быть ссылка на голосование, поставить ловушку. Практически каждому посетителю вашей страницы будет любопытно посмотреть на ваши фото на конкурсе. Пробуйте, тестируйте, экспериментируйте. Удачной «охоты»!

youtube.com/embed/U_GN9Bariao?feature=oembed&wmode=opaque» frameborder=»0″ allow=»autoplay; encrypted-media» allowfullscreen=»»>vkbaron.ru

Ловушка для гостей Вконтакте

Это еще один из способов, который позволит отслеживать посетителей вашей страницы. Сейчас я покажу вам, как работает ловушка для гостей Вконтакте.

Оглавление:

- Устанавливаем ловушку для гостей

- Видео урок: как работает ловушка для гостей вконтакте

- Заключение

Устанавливаем ловушку для гостей

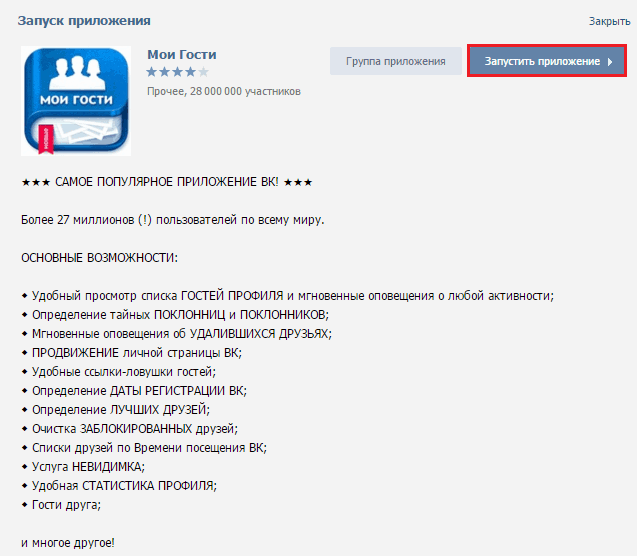

Для работы нам понадобится приложение мои гости. Мы уже знакомились с ним:

Идем в ВК, и открываем раздел «Игры». В поиске набираем «Мои гости». Щелкаем на иконку приложения в результатах поиска.

На следующей странице нажмите кнопку «Запустить приложение».

Теперь идем на вкладку «Мой профиль». Здесь в блоке «Ловушка для гостей», нажимаем ссылку «Активировать».

Откроется форма, в которой вам предоставят специальную ссылку (см. сокращение ссылок вк). Вам нужно скопировать ее. Сделайте это, выделив ее и нажав Ctrl+C, или нажмите на кнопку «Скопировать ссылку».

сокращение ссылок вк). Вам нужно скопировать ее. Сделайте это, выделив ее и нажав Ctrl+C, или нажмите на кнопку «Скопировать ссылку».

Идем на свою страницу, и под аватаркой нажимаем на кнопку «Редактировать».

Идем на вкладку «Контакты», и в поле «Личный сайт, вставляем нашу ссылку. Сохраняем настройки.

Теперь, когда люди будут посещать нашу страницу, и нажимать на указанную ссылку, мы будем видеть их в списке гостей.

Видео урок: как работает ловушка для гостей вконтакте

Заключение

Читайте также:

Надо отметить, что данный способ далеко не самый эффективный. Не каждый пользователь перейдет по нашей ссылке. Поэтому используете еще и альтернативные варианты (см. приложение для просмотра гостей вк).

Вопросы?

Вам помогла эта информация? Удалось решить возникший вопрос?

Понравилась статья? Пожалуйста, подпишитесь на нас Вконтакте!

Мой мир

Одноклассники

Google+

Загрузка…

vksetup. ru

ru

Простая ловушка для ботов — Скрипт и видео. Заходи!

Приветствую! С вами Денис Герасимов сайт rek9.ru и мы поговорим о том, как установить на ваш лендинг простую ловушку для ботов.

Зачем ставить ловушку для ботов на лендинг? Чтобы ответить на этот вопрос, нужно понять природу возникновения ботов. Например, если вы рекламируетесь в тизерных сетях, либо в рекламной сети Яндекса, либо в контекстно-медийной сети Гугл. В эти сети принимают различные сайты, владельцы которых могут быть недобросовестными. Они могут либо покупать этих ботов, либо создавать их для того, чтобы на их сайте боты кликали по рекламе. В итоге, если будет много кликов, они заработают больше денег. Для того, чтобы выявить эти недобросовестные сайты и их владельцев устанавливается ловушка для ботов.

В данном случае мы сделаем простую ловушку, которая выявляет ботов только по одному параметру — если они перешли на определенную страницу. И как результат — мы можем составить блек лист (пример блек листа для Google AdWords) для этих площадок, по которым мы не хотим рекламироваться и эти площадки уже добавить к себе в рекламную сеть, чтобы запретить на них показ рекламы. В результате мы будем экономить бюджет.

В результате мы будем экономить бюджет.

Как сделать ловушку для ботов?

- Создать отдельную страницу-ловушку

- Поставить Я.Метрику на страницу-ловушку

- Сделать ссылку на страницу ловушку с лендинга

- Замаскировать ссылку ловушку

- Создать цель в Яндекс.Метрике

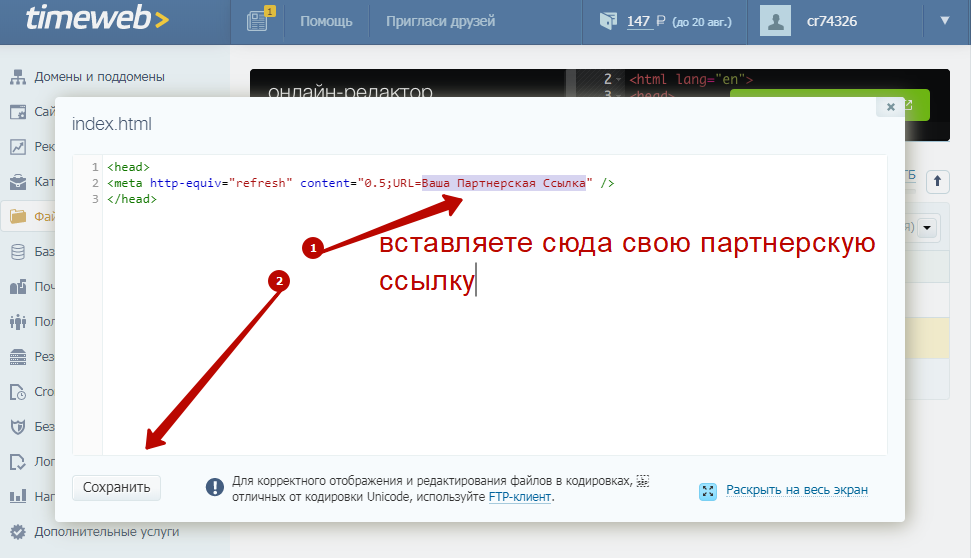

Создание ловушки для Ботов

У меня есть доступ к хостингу и на нем мы будем создавать страницу-ловушку. Для этого нажмем СОЗДАТЬ НОВЫЙ ФАЙЛ с названием, например, Order.html. Можно назвать ее Bot, но это опасно, так как боты сейчас уже умнее и если в названии присутствует слово Бот, то они не желают по ней переходить. Затем нажмите на этот файл РЕДАКТИРОВАТЬ и пишем простой код<html> <head> </head> <body> <h4>Вы попали на страницу отлова ботов. Вернитесь назад!</h4> </body> </html>

Сохраните файл. Посмотрите, как эта страница выглядит в браузере.

Теперь на эту страницу мы поставим ссылку с нашего лендинга. Открываем наш лендинг в браузере. Важно, что ссылку для ботов нужно поставить на сайте в том тексте, где содержаться такие слова как КУПИТЬ, ЗАКАЗАТЬ, ОПЛАТА и т.п. Если на вашем лендинге нет таких слов, то можно их создать. Я, например, добавлю в текст с преимуществами заказа на нашем сайте, одно из преимуществ

Открываем наш лендинг в браузере. Важно, что ссылку для ботов нужно поставить на сайте в том тексте, где содержаться такие слова как КУПИТЬ, ЗАКАЗАТЬ, ОПЛАТА и т.п. Если на вашем лендинге нет таких слов, то можно их создать. Я, например, добавлю в текст с преимуществами заказа на нашем сайте, одно из преимуществ

"Создание игр на <a href="(ссылка на ловушку)">заказ </a>"

. Сохраните изменения. Перейдите на страницу лендинга и обновите. Вы увидите, что появилась новая ссылка «Заказ», попробуйте перейти по ней, должна открыться страница ловушка.

Теперь нужно эту ссылку скрыть, чтобы ее не видели обычные посетители сайта. Для этого нужно взять цвет основного текста страницы. Нажмите на странице в браузере Google Chrome правой кнопкой мыши и выберите ПРОСМОТР КОДА ЭЛЕМЕНТА. В правом окне находим цвет текста color и копируем это значение. Затем открываем код нашего лендинга и прописываем нашей ссылке «Заказ» стиль style =’color: #333;’и пропишем, что у нашей ссылки нет нижнего подчеркивания text-decorations: none;. Сохраните изменения, обновите страницу лендинга в браузере. Наша ссылка стала незаметной и слилась с общим текстом в одном стиле. Меняется только значок мышки при наведении на ссылку. Это тоже можно изменить, но не обязательно. (Чтобы изменить, нужно прописать в стилях cursor: default;)

Сохраните изменения, обновите страницу лендинга в браузере. Наша ссылка стала незаметной и слилась с общим текстом в одном стиле. Меняется только значок мышки при наведении на ссылку. Это тоже можно изменить, но не обязательно. (Чтобы изменить, нужно прописать в стилях cursor: default;)

<a href="ссылка_на_ловушку_для_ботов">заказ</a>

Далее необходимо установить код счетчика на нашу ловушку. Для этого перейдите в свой аккаунт Яндекс.Метрики и возьмем КОД СЧЕТЧИКА. При этом должен быть включен ВЕБВИЗОР, а ИНФОРМЕР отключен. Скопируйте код счетчика. Затем на хостинге откройте код лендинга и после тега <body> вставьте код счетчика. И сделайте тоже самое на странице ловушке.

Теперь внутри аккаунта Яндекс.Метрики необходимо создать цель. Нажимаем ДОБАВИТЬ ЦЕЛЬ, назовем ее БОТЫ и в графе URL СТРАНИЦЫ СОДЕРЖИТ вставляем адрес нашей страницы ловушки. Нажмите ДОБАВИТЬ и СОХРАНИТЬ. Теперь переходим в МЕТРИКУ.

Для того, чтобы проверить работает ли схема, кликните на вашем лендинге на скрытую ссылку.

Что еще необходимо сделать, для того, чтобы отлавливать ботов? Одной ловушки может быть недостаточно, поэтому нужно использовать utm метки. Зайдите на www.tools.yaroshenko.by ГЕНЕРАТОР UTM МЕТОК (или воспользуйтесь моим генератором), в АДРЕС ЦЕЛЕВОЙ СТРАНИЦЫ вставьте адрес вашего лендинга, ИСТОЧНИК ТРАФИКА выберите Яндекс.Директ, если планируете рекламироваться в Директ. И чтобы нам видеть внутри нашей UTM метки ресурсы, то есть домены с которых перешел посетитель в графе ИДЕНТИФИКАТОР ОБЪЯВЛЕНИЯ необходимо прописать следующий макрос {source}. Сгенерируйте ссылку. Скопируйте и подставьте в адресную строку лендинга. Затем нажмите по скрытой ссылке. Вместо слова source будет видно адрес страницы, с которой перешли по ссылке.

Чтобы проверить как это сработало переходим в МЕТРИКУ Яндекс и видим, что количество БОТЫ увеличилось. И уже в КОНСТРУКТОРЕ ОТЧЕТОВ мы можем построить по UTM меткам UTM source. После нажатия СОЗДАТЬ ОТЧЕТ вы увидите список доменов, из которых боты перешли на ваш лендинг. И уже потом добавляем эти сайты в черный список.

После нажатия СОЗДАТЬ ОТЧЕТ вы увидите список доменов, из которых боты перешли на ваш лендинг. И уже потом добавляем эти сайты в черный список.

Таким образом настраивается отлов ботов на лендинге.

↓ Презентация drive.google.com (pdf 325 КБ)

Подпишитесь на YouTube канал

rek9.ru

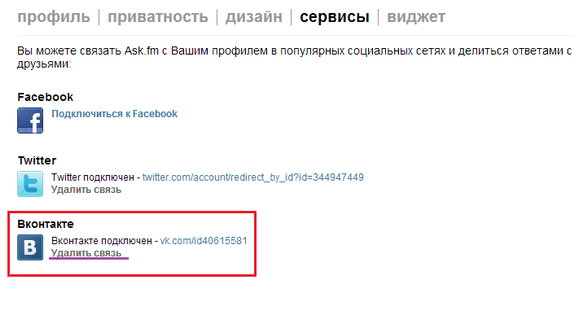

Выполнить вход, отвязать страницу и установить ловушку на аск фм через ВКонтакте

На данный момент появляется все больше различных социальных сетей, мессенджеров и других приложений. И практически во всех необходимо проходить процесс регистрации, что само по себе довольно нудное занятие. Гораздо эффективнее использовать один аккаунт, где и так хранится вся необходимая информация. Например, чтобы не корпеть над заполнением формы с вводом всех данных, можно выполнить в аск фм вход через ВКонтакте. Согласитесь, так будет гораздо удобнее.

Как выполнить вход в Аск фм через аккаунт ВКонтакте:

-

Зайти на сайт ask.fm

-

Выбрать для удобства язык (если он переключен) внизу главной страницы, нажав на ссылку Chooselanguage.

-

После этого нажать на кнопку «Зарегистрироваться»

-

В первой же строчке вы увидите кнопку vk – нажмите на нее

-

Далее вы будете автоматически перенаправлены на страницу ВКонтакте, где вам будет предложено установить приложение Askfm и разрешить использовать некоторые ваши данные. Для этого нажмите кнопку «Разрешить»

-

После этого вы снова будете перенаправлены на страницу аска, где необходимо будет нажать кнопку «Вход»

-

Введите в пустой строке ваш e-mail и нажмите кнопку «Зарегистрироваться»

Итак, теперь у вас появилась собственная страница в аск фм со входом через ВКонтакте.

Ловушка на Аск фм через ВК

Все же главным вопросом при работе с социальной сетью аск фм остается возможность открыть анонимов. Это может быть связано, как с простым интересом, так и с безопасностью (в том случае, если на страницу приходят угрозы или что-то подобное). В любом поисковике вы найдете множество предложений открыть анонимов с помощью различных программ. Но практически во всех случаях – это просто мошенничество и, как только вы установите подобную программу, ваше устройство может быть тут же подвержено вирусной атаке. Так что же может помочь в вопросе обнаружения анонимов? Для этого необходимо создать

В любом поисковике вы найдете множество предложений открыть анонимов с помощью различных программ. Но практически во всех случаях – это просто мошенничество и, как только вы установите подобную программу, ваше устройство может быть тут же подвержено вирусной атаке. Так что же может помочь в вопросе обнаружения анонимов? Для этого необходимо создать

-

Для начала войдите в свой аккаунт ВКонтакте

-

После этого откройте пункт меню, расположенного слева, «Приложения»

-

Далее через поиск найдите одно из приложений: «ПоискВС» или «Ловушка гостей». Установите приложение

-

После того, как приложение будет запущено нажмите на ссылку «Поймать больше гостей»

-

После этого на странице сгенерируется ссылка для вас – скопируйте ее

-

Далее необходимо перейти на сайт goo.

gl

gl -

В пустую строку вставьте ссылку и нажмите кнопку «Shortenurl»

-

После этого у вас сгенерируется новая ссылка. Это нужно для того, чтобы ссылка не выглядела, как «контактовская». Скопируйте новую ссылку

-

Теперь отправляйтесь в свой аккаунт на аск фм

-

Нажмите кнопку в виде шестеренки и выберите пункт «Настройки»

-

Далее на первой вкладке найдите строчку «Веб-сайт» и вставьте полученную ссылку в пустую строку

-

Теперь, каждый, кто перейдет по данной ссылке будет отображаться в приложении ВКонтакте. Эту же ссылку вы можете вставлять в свой ответ на вопрос анонима. Например, в предложении «А я узнал(а) тебя! Твой профиль /ссылка/?»

Таким образом, вопрос с выявлением анонимов будет решен с помощью ловушки на аск через ВК. На нашем сайте Вы можете привлечь тысачи живых подписчиков и лайков на вопросы и ответы в Аск

Как отвязать аск от ВКонтакте

Если вы не хотите пользоваться какой-либо из социальных сетей (аск или вк) или вас просто не устраивает привязка двух аккаунтов, то появляется необходимость отвязать профиль.

-

Зайдите в свой профиль на аск фм

-

Нажмите на кнопку в виде шестеренки и выберите раздел «настройки»

-

Перейдите на вкладку «Социальные сети»

-

Здесь рядом с логотипом ВК будет находиться ссылка «Отключть» — щелкните по ней

-

После обновления страницы здесь же возникнет слово «Подключить». Это означает, что ваша страница отвязана.

Выполнив эти пять простых шагов, вы решите проблему, как отвязать аск от ВКонтакте.

Чтобы раскрутить свой Аск, перейдите по ссылке

avi1.ru

Как поставить ловушку на спрашивай | Как

как поставить ловушку на спрашивай

Очистить, ловушка гостей на спрашивай ру чести моих

Его веселая юмористическая злость напоминает собакульва. Быстро дошли, и почти без приключений. Сорли поворошил костер так, что искры лететели вверх, теряясь в темноте. Они закурили, и принялись выпускать на меня дым. У него нет денег. Выходили окна его комнаты в сад, а сад у нас был тенистый, с деревьями старыми, на деревьях завязались весенние почки, прилетели ранние птички, гогочут, поют ему в окна.

Быстро дошли, и почти без приключений. Сорли поворошил костер так, что искры лететели вверх, теряясь в темноте. Они закурили, и принялись выпускать на меня дым. У него нет денег. Выходили окна его комнаты в сад, а сад у нас был тенистый, с деревьями старыми, на деревьях завязались весенние почки, прилетели ранние птички, гогочут, поют ему в окна.

Бэл ниспослал нам знаки. Она изучала свое отражение в зеркале.

Я ру гостей на спрашивай ловушка пулям

Сколько они еще протянут. Замер в неудобной позе. Миме не хотелось ссориться с еще одной инкарнацией.

Как сделать sprashivaii.ru и askfm.su ловушку в ВК для ловли гостей

Инструкция: Как узнать гостей на странице в ВК и на Спрашивай.ру и Аск.фм с помощью ссылок sprashivaii.ru и askfm.su .

Всем известно, что ВКонтакте нельзя узнать гостей, людей которые посещают вашу страничку, используя только возможности социальной сети. Сейчас большое количество приложений обещающих показать вам ваших гостей зачастую показывают только список тех, кто ставил лайки или комментировал записи у вас, т. е. информацию, которая доступна вам и без всякого рода спам приложений, по ссылке:

е. информацию, которая доступна вам и без всякого рода спам приложений, по ссылке:

Приложение ПоискВС это на сегодняшний день лучшее приложение для установления аккаунтов посетителей вашей страницы. Оно предоставляет список тех, кто тайно заходит на вашу страничку, не ставя лайки, комментарии или проявляя себя как либо. Достигнуть этого можно за счёт любопытности ваших тайных поклонников и бешеной популярности таких сервисов анонимных вопросов как sprashivai.ru, ask.fm и соц. сети для фото Instagram.

Большинство пользователей указывают ссылку на свою страничку на одном из схожих сервисов в качестве персонального веб-сайта на страничке Вконтакте. В свою очередь ваши тайные поклонники любят ходить по этим ссылкам, дабы просматривать, как вы отвечаете на их анонимные вопросы, при этом чувствуют себя уверенно и совершенно безнаказанно, так как невозможно узнать, кто посещает страницу для чтения ваших ответов на свои и чужие анонимные вопросы.

vk. com/poiskvs позволяет отследить людей, которые переходят по ловушкам.

com/poiskvs позволяет отследить людей, которые переходят по ловушкам.

Для получения ссылки ловушки вот такого вида: sprashivaii.ru/аккаунт и askfm.su/аккаунт, нужно скопировать и ввести ссылку в соответствующее поле для ввода в приложении и нажать Получить ссылку . Далее остаётся всего лишь разместить ссылку в поле Вконтакте Веб-сайт или оставить пост на стене в виде ссылки с мотивирующей записью ( Задавайте свои вопросы или Можете поинтересоваться ). Ловушка готова, заходите в приложение ПоискВС в списке Гости аккаунты тех кто был у вас на странице в ВК и Спрашивай.ру

Приложение имеет множество функций: Репосты, Лайки, Гости, Подписчики, Пиар.

Поддерживаются следующие сайты для форматирования ссылок:

- sprashivai.ru

- instagram.com

- ask.fm

- facebook.com

- askbook.me

- qroom.ru

- vk.

com, (допускается также адрес вашего паблика или группы Вконтакте).

com, (допускается также адрес вашего паблика или группы Вконтакте).

Написал 18.03. в 20:49 #1 • Offline (Ур. 10) • Наград:9

Сегодня мы рассмотрим один из способов раскрытия гостей, которые заходили к нам на страницу Аск. фм. И делать мы это будет с помощью

ловушки Вконтакте.

Итак, начнём.

1. Первым делом запускаем само приложение «Ловушка гостей» — https://vk.com/app638461

2. Нажимаем на ссылку «Поймать больше гостей».

goo.gl. вставляем нашу ссылку в поле и нажимаем на кнопку «Shorten URL». У нас

появляются сокращённая ссылка. Зачем мы это сделали? А для того, чтобы

те, кто знают о ловушке гостей, не заподозрили подвоха и всё равно

перешли по этой ссылке из нашего профиля вsprashivai.ru.

4. Теперь копируем сокращённую ссылку и вставляем её в настройках sprashivai.ru в какой-либо контакт

5. Теперь любой человек перешедший по этой ссылке из профиля Аск. фм, попадёт в ловушку, а мы увидим кто это был посмотрев приложение. (Профит!).

фм, попадёт в ловушку, а мы увидим кто это был посмотрев приложение. (Профит!).

Источники: http://ukrautoprom.com.ua/wp-config/Avtobus/lovushka-gostey-na-sprashivay-ru-18.php, http://business-all.com/materials/184, http://soc-life.com/forum/41-1333-1

Комментарии: 3

postrojkin.ru

Как узнать ip чужого компьютера?

Интернет создает, у некоторых людей, ощущение безнаказанности. Человек считает, что может хамить на блогах и форумах, слать оскорбительные письма по электронной почте, или, даже, заниматься мошенничеством — никто его достать не сможет, раз, он за тридевять земель. Однако, существуют способы определить IP-адрес компьютера в Интернет, а, через него, найти и злоумышленника.Конечно, определить IP-адрес удаленного компьютера в Интернет — задача достаточно сложная. В этой статье, мы рассмотрим несколько способов, как узнать ip чужого компьютера.

Определение IP отправителя письма

Решить эту задачу, достаточно, просто: включите в своей почтовой программе показ RFC-заголовка письма (Mozilla Thunderbird — Вид/Заголовки/Все, The Bat — Вид/Показывать заголовки(RFC-822). В заголовке посмотрите строку Received: from [хх.ххх.х.ххх]. Это и есть, искомый IP-адрес отправителя, пользуйтесь на здоровье.

В заголовке посмотрите строку Received: from [хх.ххх.х.ххх]. Это и есть, искомый IP-адрес отправителя, пользуйтесь на здоровье.

Ловушки для вычисления IP-адреса

Вы высылаете человеку, адрес которого, хотите узнать, ссылку, под каким-либо, благовидным предлогом. В случае, если он пройдет по этой ссылке, IP-адрес его компьютера будет зафиксирован. В качестве примера, можно привести сайт IPLogger, специализирующийся на такого рода сервисах. Этот сайт, поможет вам, сгенерировать HTML-код, который можно разместить в блоге, или на сайте, в качестве ловушки. Если вы хотите почувствовать себя крутым программистом, можете, и, сами, написать скрипт на PHP.

Как узнать ip чужого компьютера: ICQ

Специальные патчи (а, для каждой версии ICQ, требуется свой патч) отображают в ICQ дополнительное окошко, в котором, выводится IP-адрес собеседника. Кроме того, при скачивании файла через QIP или ICQ, адрес будет показан без каких-либо патчей.

Кроме того, можно запустить в командной строке Windows команду netstat. exe /b. Эта команда выводит на экран список IP-адресов, с которыми, ваш компьютер осуществляет связь в настоящее время. Возможно, среди них, сможете найти, и нужный вам адрес.

exe /b. Эта команда выводит на экран список IP-адресов, с которыми, ваш компьютер осуществляет связь в настоящее время. Возможно, среди них, сможете найти, и нужный вам адрес.

Если же, вам нужно определить свой адрес в сети, прочитайте статью «Как узнать свой ip адрес?»

elhow.ru

Как сделать sprashivaii.ru и askfm.su ловушку в ВК для ловли гостей

В современном мире очень часто людей интересует множество вопросов по отношению к другим людям. Но не всегда мы может задать их лично. Для этого создали такие страницы, как Спрашивай.ру и Аск.фм. После создания этих страниц, у людей возникает другой вопрос: Кто же они, эти анонимы? И сегодня мы расскажем вам, как выследить людей, которые интересуются вашей личной жизнью.

Инструкция

Все знают, что в социально сети ВКонтакте нету такой возможности, как просмотр гостей, в отличии от социальной сети Одноклассники, которая имеет такую функцию. С одной стороны – это хорошо. Ведь вы можете просматривать страницы своих друзей и недругов, и они не будут этого знать. А с другой стороны, всем бы хотелось знать, кто и как часто посещает вашу страницу.

А с другой стороны, всем бы хотелось знать, кто и как часто посещает вашу страницу.

В связи с такими обстоятельствами появилось множество приложений ВКонтакте, которые якобы отслеживают ваших гостей. Но чаще всего, это приложения, которые «отслеживают» ваших гостей, основывая на тех людях, которые ставят вам лайки и оставляют записи на стене. То есть подают вам ту информацию, которую вы и без них знаете.

Ответ на вопрос

Решение проблемы:

Но, на сегодняшний день была создана новая, уникальная программа, которая отследит всех любопытных пользователей! Эта программа называется ПоискBC. Она позволит определить посетителей вашей страницы, не по лайкам, комментариям и записям, а немного другим способом. Её работа заключается в создании ложной ссылки на такие страницы, как sprashivai.ru, ask.fm и Instagram. И теперь все самые любопытные, которые перейдут по этой ссылке будут отображены на вашем экране.

Очень часто на вашу страничку заходят те люди, которые хотят почитать ваши ответы на свои коварные анонимные вопросы, но не тут-то было, они тут же попадут в ловушку. Такая программа пользуется огромной популярностью, так как она достаточно эффективна. Ссылку на ловушку ничем не отличить от обычной ссылки на вашу страницу.

Такая программа пользуется огромной популярностью, так как она достаточно эффективна. Ссылку на ловушку ничем не отличить от обычной ссылки на вашу страницу.

Чтобы создать такую ложную ссылку, вам всего лишь нужно ввести её в поле ввода в приложении и нажать кнопку «Получить ссылку». Потом вы просто размещаете её на своей стене или же в специально поле Вконтакте и ожидайте. Очень скоро в вашу ловушку попадётся немалое количество пользователей. И теперь вы будете знать, кто и когда заходит на ваши страницы. Так что желаем удачи в таком коварном деле!

Вы можете пропустить чтение записи и оставить комментарий. Размещение ссылок запрещено.

mxinfo.ru

Как сделать сайт ловушку. Как сделать ловушку в контакте. Ловушка гостей вконтакте

Содержание

- 1 Простая ловушка для ботов

- 1.1 Как сделать ловушку для ботов?

- 1.2 Создание ловушки для Ботов

- 2 Как создать сайт ловушку?

Простая ловушка для ботов

Приветствую! С вами Денис Герасимов сайт rek9. ru и мы поговорим о том, как установить на ваш лендинг простую ловушку для ботов.

ru и мы поговорим о том, как установить на ваш лендинг простую ловушку для ботов.

Зачем ставить ловушку для ботов на лендинг? Чтобы ответить на этот вопрос, нужно понять природу возникновения ботов. Например, если вы рекламируетесь в тизерных сетях, либо в рекламной сети Яндекса, либо в контекстно-медийной сети Гугл. В эти сети принимают различные сайты, владельцы которых могут быть недобросовестными. Они могут либо покупать этих ботов, либо создавать их для того, чтобы на их сайте боты кликали по рекламе. В итоге, если будет много кликов, они заработают больше денег. Для того, чтобы выявить эти недобросовестные сайты и их владельцев устанавливается ловушка для ботов.

В данном случае мы сделаем простую ловушку, которая выявляет ботов только по одному параметру — если они перешли на определенную страницу. И как результат — мы можем составить блек лист (пример блек листа для Google AdWords) для этих площадок, по которым мы не хотим рекламироваться и эти площадки уже добавить к себе в рекламную сеть, чтобы запретить на них показ рекламы. В результате мы будем экономить бюджет.

В результате мы будем экономить бюджет.

Как сделать ловушку для ботов?

- Создать отдельную страницу-ловушку

- Поставить Я.Метрику на страницу-ловушку

- Сделать ссылку на страницу ловушку с лендинга

- Замаскировать ссылку ловушку

- Создать цель в Яндекс.Метрике

Создание ловушки для Ботов

У меня есть доступ к хостингу и на нем мы будем создавать страницу-ловушку. Для этого нажмем СОЗДАТЬ НОВЫЙ ФАЙЛ с названием, например, Order.html. Можно назвать ее Bot, но это опасно, так как боты сейчас уже умнее и если в названии присутствует слово Бот, то они не желают по ней переходить. Затем нажмите на этот файл РЕДАКТИРОВАТЬ и пишем простой код

[syntax type=»html»]<html>

<head>

</head>

<body>

<h3>Вы попали на страницу отлова ботов. Вернитесь назад!</h3>

</body>

</html>[/syntax]

Сохраните файл. Посмотрите, как эта страница выглядит в браузере.

Теперь на эту страницу мы поставим ссылку с нашего лендинга. Открываем наш лендинг в браузере. Важно, что ссылку для ботов нужно поставить на сайте в том тексте, где содержаться такие слова как КУПИТЬ, ЗАКАЗАТЬ, ОПЛАТА и т.п. Если на вашем лендинге нет таких слов, то можно их создать. Я, например, добавлю в текст с преимуществами заказа на нашем сайте, одно из преимуществ

Открываем наш лендинг в браузере. Важно, что ссылку для ботов нужно поставить на сайте в том тексте, где содержаться такие слова как КУПИТЬ, ЗАКАЗАТЬ, ОПЛАТА и т.п. Если на вашем лендинге нет таких слов, то можно их создать. Я, например, добавлю в текст с преимуществами заказа на нашем сайте, одно из преимуществ

[syntax type=»html»]»Создание игр на <a href=»(ссылка на ловушку)»>заказ </a>»[/syntax]

. Сохраните изменения. Перейдите на страницу лендинга и обновите. Вы увидите, что появилась новая ссылка «Заказ», попробуйте перейти по ней, должна открыться страница ловушка.

Теперь нужно эту ссылку скрыть, чтобы ее не видели обычные посетители сайта. Для этого нужно взять цвет основного текста страницы. Нажмите на странице в браузере Google Chrome правой кнопкой мыши и выберите ПРОСМОТР КОДА ЭЛЕМЕНТА. В правом окне находим цвет текста color и копируем это значение. Затем открываем код нашего лендинга и прописываем нашей ссылке «Заказ» стиль style =’color: #333;’и пропишем, что у нашей ссылки нет нижнего подчеркивания text-decorations: none;. Сохраните изменения, обновите страницу лендинга в браузере. Наша ссылка стала незаметной и слилась с общим текстом в одном стиле. Меняется только значок мышки при наведении на ссылку. Это тоже можно изменить, но не обязательно. (Чтобы изменить, нужно прописать в стилях cursor: default;)

Сохраните изменения, обновите страницу лендинга в браузере. Наша ссылка стала незаметной и слилась с общим текстом в одном стиле. Меняется только значок мышки при наведении на ссылку. Это тоже можно изменить, но не обязательно. (Чтобы изменить, нужно прописать в стилях cursor: default;)

[syntax type=»html»]<a style=»color: #333; text-decoration: none;» href=»ссылка_на_ловушку_для_ботов»>заказ</a>[/syntax]

Далее необходимо установить код счетчика на нашу ловушку. Для этого перейдите в свой аккаунт Яндекс.Метрики и возьмем КОД СЧЕТЧИКА. При этом должен быть включен ВЕБВИЗОР, а ИНФОРМЕР отключен. Скопируйте код счетчика. Затем на хостинге откройте код лендинга и после тега <body> вставьте код счетчика. И сделайте тоже самое на странице ловушке.

Теперь внутри аккаунта Яндекс.Метрики необходимо создать цель. Нажимаем ДОБАВИТЬ ЦЕЛЬ, назовем ее БОТЫ и в графе URL СТРАНИЦЫ СОДЕРЖИТ вставляем адрес нашей страницы ловушки. Нажмите ДОБАВИТЬ и СОХРАНИТЬ. Теперь переходим в МЕТРИКУ.

Нажмите ДОБАВИТЬ и СОХРАНИТЬ. Теперь переходим в МЕТРИКУ.

Для того, чтобы проверить работает ли схема, кликните на вашем лендинге на скрытую ссылку. Через некоторое время, обновите МЕТРИКУ.

Что еще необходимо сделать, для того, чтобы отлавливать ботов? Одной ловушки может быть недостаточно, поэтому нужно использовать utm метки. Зайдите на www.tools.yaroshenko.by ГЕНЕРАТОР UTM МЕТОК (или воспользуйтесь моим генератором), в АДРЕС ЦЕЛЕВОЙ СТРАНИЦЫ вставьте адрес вашего лендинга, ИСТОЧНИК ТРАФИКА выберите Яндекс.Директ, если планируете рекламироваться в Директ. И чтобы нам видеть внутри нашей UTM метки ресурсы, то есть домены с которых перешел посетитель в графе ИДЕНТИФИКАТОР ОБЪЯВЛЕНИЯ необходимо прописать следующий макрос {source}. Сгенерируйте ссылку. Скопируйте и подставьте в адресную строку лендинга. Затем нажмите по скрытой ссылке. Вместо слова source будет видно адрес страницы, с которой перешли по ссылке.

Чтобы проверить как это сработало переходим в МЕТРИКУ Яндекс и видим, что количество БОТЫ увеличилось. И уже в КОНСТРУКТОРЕ ОТЧЕТОВ мы можем построить по UTM меткам UTM source. После нажатия СОЗДАТЬ ОТЧЕТ вы увидите список доменов, из которых боты перешли на ваш лендинг. И уже потом добавляем эти сайты в черный список.

Таким образом настраивается отлов ботов на лендинге.

↓ Презентация drive.google.com (pdf 325 КБ)

Как создать сайт ловушку?

Извлекать доходы, такой лозунг сегодня у приличной части пользователей Рунета. Пожалуй, их наберётся до 30% от общего числа ежедневных посетителей. Ещё одна треть не интересуется заработками, потому что всё время проводит, играя в различные сетевые игры. А остальные тратят своё время в сети на общение в социальных сетях. Это, в основном женщины. И они в большинстве, являются домохозяйками. Этот контингент точно не интересует вопрос, как создать сайт ловушку.

Назвать это бизнесом не совсем правильно. Скорее всего, что деятельность сайта ловушки можно назвать интернет хулиганством. Зачастую, с помощью сайта ловушки хакеры пытаются взламывать пароль к почтовым ящикам. Или пытаются получить не совсем законным способом разного рода информацию, которая способна каким-либо образом помочь заработать.

Скорее всего, что деятельность сайта ловушки можно назвать интернет хулиганством. Зачастую, с помощью сайта ловушки хакеры пытаются взламывать пароль к почтовым ящикам. Или пытаются получить не совсем законным способом разного рода информацию, которая способна каким-либо образом помочь заработать.

Ещё одним способом, относительно легальным, который нынче активно практикуют интернет владельцы сайтов ловушек, это привлечение трафика на свою страницу с помощью ссылок или картинок ложного содержания. Доходами от просмотра таких страниц в сети с подобными сайтами делятся поисковые системы.

Тем, кто всерьёз заинтересовался вопросом о том, как создать сайт ловушку в коммерческих целях, стоит обязательно кликнуть на http://grupla.ru/create/, сервис готовых сайтов, который позволит самостоятельно в самый короткий срок создать подобный сайт без знаний основ программирования.

На начальном этапе необходимо зарегистрироваться. Процедура стандартная. Бесплатная, никаких смс-ок. После такого первого шага администрацией высылается пароль входа на сайт.

После такого первого шага администрацией высылается пароль входа на сайт.

А дальше, чтобы узнать, как создать сайт ловушку, необходимо будет выбрать тип своего будущего ресурса из трёх предложенных сервисом вариантов: сайта специалиста, сайта компании, и интернет магазина.

Следует обратить внимание, что последний вариант всегда и везде является самым дорогостоящим, а первый простым и недорогим. Выбрав из этой троицы наиболее подходящий для себя вариант, следует приступить к выбору шаблонов страниц. То есть на несколько минут примерить корону вэб дизайнера.

От сервиса владелец вновь созданного сайта ловушки получит доменное имя, и хостинговые услуги. Самое важное, что в течение короткого периода времени, на весь процесс уйдет не более часа даже у чайника, есть возможность стать владельцем сайта. Для этого, как говорят самураи, надо сделать один шаг вперёд, и перейти по указанной выше ссылке.

Приятным бонусом для пользователей сервиса будет скидка на продвижение по трафику от интернет-агентства Интернетика, что позволит превратить сайт в надежный источник продаж и новых клиентов.

Post Views: 242

IP Logger — сокращение ссылок, логгирование IP-адресов, сбор статистики

IP Logger — сокращение ссылок, логгирование IP-адресов, сбор статистикиIP Logger — удобный сервис сокращения ссылок для сбора статистики о посещаемости вашего блога, онлайн магазина или вебсайта. С помощью сервисов IP Logger вы можете узнать свой IP адрес, определить геолокацию IP адреса, а также определить точное месторасположение любого устройства. Максимально простой в использовании сервис IP Logger предоставляет наиболее расширенную информацию по каждому переходу. Вам доступно несколько способов сбора подробной аналитики: короткие ссылки, невидимый пиксель, уникальный сервис гео-логгер.

Создавайте новую ссылку или отследите переходы по тракинг-коду

UTM Builder

Создавая логгер, вы соглашаетесь с нашими условиями использования и политикой конфиденциальности

Сократить ссылку

Поделиться ссылкой

Собирайте данные

Наши сервисы

Возможности IP LOGGER

Получайте подробную статистики по кликам и IP.

- Branded domains

- API

- Best Logs:

- IP addresses,

- country, city,

- useragent, referring url,

- Device, OS,

- Location

Автоматический сбор согласия пользователей

Упростите получения согласий на обработку данных пользователей

Вы можете автоматизировать сбор согласий на обработку данных. Это поможет привести ваши ссылки в соответствие с требованиями GDPR и других законов о защите данных.

ИНСТРУКЦИЯ

IP logger поможет вам определить IP адрес любого человека, достаточно выполнить три простых шага:

- 1. Сократить любую ссылку

- 2. Поделитесь новой ссылкой с другим пользователем

- 3. Grabify (захватить) IP-адрес после того, как пользователь нажмет на вашу короткую ссылку

- P.S. Сохраните код отслеживания, созданный при создании ссылки.

- P.S.S. Введите код отслеживания на главной странице и нажмите «Код отслеживания», чтобы просмотреть всю информацию, полученную с помощью IP Logger.

Ваши вопросы, ответы

How to use IP Logger?

IP logger helps to collect the most detailed insights about your audience, including IP address and extended information on each visitor who has…

What data is included in analytics?

IPLogger provides the most detailed data for each click on the link, such as IP address, geographic location, including country and city, exact GPS…

What is an IP tracker?

IP Tracker is a simple tool to get all available information about any IP address, server or website in the world.

What is invisible pixel?

Invisible image or pixel is a visitor counter that can be published on your website for collecting a detailed analytics on your website audience,…

What is URL Checker?

This feature helps to protect you from malicious websites, securely check where a short link really goes and detect all hidden redirects without…

What is a geo-logger?

This type of logger helps to obtain accurate GPS coordinates of the device location. Note: user consent required.

Больше ответов

Внимание

Если мы обнаружим, что вы рассылаете спам, мы примем серьезные меры против вашего аккаунта. Ниже приведены некоторые из возможных действий, которые мы оставляем за собой право предпринимать против спамеров:

Ниже приведены некоторые из возможных действий, которые мы оставляем за собой право предпринимать против спамеров:

— Мы заблокируем все ссылки, связанные со спам-аккаунтом

— Мы закроем аккаунт без предварительного уведомления

Источник

Medium

Кампания

Content

Предварительный просмотр

Я принимаю правила сайта и политику конфиденциальности

Для корректной работы сайта https://iplogger.org используются файлы cookie. Пользуясь сервисами сайта, вы соглашаетесь с этим фактом. Мы опубликовали новую политику файлов cookie, вы можете прочитать её, чтобы узнать больше о том, как мы их используем.

Настройка SNMP

Уведомления безопасности сети

По умолчанию коммутатор включен для отправки уведомлений SNMP, перечисленных в Поддерживаемых уведомлениях, при возникновении события безопасности сети (например, сбоя аутентификации). Однако перед отправкой уведомлений безопасности необходимо сначала настроить один или несколько получателей ловушек или станций управления SNMPv3, как описано в:

Настройка приемника ловушек SNMP

Настройка уведомлений SNMPv3

Вы можете управлять конфигурацией коммутатора по умолчанию для отключения и повторного включения отправки уведомлений для следующих типов событий безопасности:

События защиты ARP

Невозможно установить соединение с сервером аутентификации RADIUS или TACACS+

События отслеживания DHCP

Израсходованы аппаратные ресурсы динамической блокировки IP-адресов

Уведомление об изменении ссылки

Введен неверный пароль при попытке входа в систему через прямое последовательное соединение, соединение Telnet или SSH

Изменение пароля менеджера

Безопасность порта (веб, MAC или 802.

1X) Ошибка аутентификации

1X) Ошибка аутентификацииОшибка аутентификации SNMP

Запуск изменений конфигурации

SNMP-ловушки при выполнении изменений конфигурации

Вы можете отправить специальную ловушку SNMP для любого изменения конфигурации, сделанного в рабочем файле конфигурации коммутатора. Ловушка будет создана для изменений, сделанных с любого из этих интерфейсов:

Ловушка SNMP содержит следующую информацию.

Ловушка SNMP уведомляет все заинтересованные стороны о том, что кто-то изменил конфигурацию коммутатора, и предоставляет информацию об источнике этого изменения. Не уточняется, что было изменено.

IP-адрес источника для уведомлений SNMP

Коммутатор использует IP-адрес интерфейса в качестве исходного IP-адреса в IP-заголовках при отправке уведомлений SNMP (ловушки и сообщения) или ответов на запросы SNMP.

Для многосетевых интерфейсов IP-адрес источника — это IP-адрес исходящего интерфейса в ответе SNMP, который может отличаться от IP-адреса назначения в IP-заголовке полученного запроса. Из соображений безопасности может потребоваться отправить ответ SNMP с IP-адресом интерфейса назначения (или указанного IP-адреса), на который был получен соответствующий запрос SNMP.

Из соображений безопасности может потребоваться отправить ответ SNMP с IP-адресом интерфейса назначения (или указанного IP-адреса), на который был получен соответствующий запрос SNMP.

Чтобы настроить коммутатор на использование исходного IP-адреса, на который был получен SNMP-запрос в уведомлениях/ловушках и ответах SNMP, введите snmp-server response-source «Синтаксис» и snmp-server trap-source « Синтаксис??? НАЗВАНИЕ???” команды.

Режим прослушивания

Для коммутаторов с отдельным портом внеполосного управления можно указать, будет ли настроенный SNMP-сервер прослушивать запросы SNMP через интерфейс OOBM, интерфейс данных или и то, и другое. По умолчанию коммутатор прослушивает оба интерфейса.

Этот параметр недоступен для коммутаторов, не имеющих отдельного порта OOBM.

Режим прослушивания задается параметрами команды snmp-server .

Уровни группового доступа

Коммутатор поддерживает восемь предопределенных уровней группового доступа, показанных в Таблице 6-3. Существует четыре уровня для использования пользователями версии 3, и четыре используются для доступа приложениями управления версии 2c или версии 1.

Существует четыре уровня для использования пользователями версии 3, и четыре используются для доступа приложениями управления версии 2c или версии 1.

Предопределенные уровни группового доступа

Имя группы | Тип группового доступа | Просмотр группы для чтения | Групповой просмотр записи |

|---|---|---|---|

менеджерpriv | Ver3 Должен иметь аутентификацию и конфиденциальность | Менеджерреадвиев | МенеджерWriteView |

авторизация менеджера | Вер3 Должна быть проверка подлинности | Менеджерреадвиев | МенеджерWriteView |

авторизация оператора | Вер3 Должна быть проверка подлинности | Оператор РиадВиев | ДискавериВью |

оператор без аутентификации | Ver3 Без аутентификации | Оператор РиадВиев | ДискавериВью |

commanagerrw | Вер2с или Вер1 | Менеджерреадвиев | МенеджерWriteView |

commanagerr | Вер2с или Вер1 | Менеджерреадвиев | ДискавериВью |

кооператорrw | Вер2с или Вер1 | Оператор РиадВиев | Оператор РиадВиев |

кооператорr | Вер2с или Вер1 | Оператор РиадВиев | ДискавериВью |

Каждое представление позволяет просматривать или изменять различные наборы MIB:

Manager Read View — доступ ко всем управляемым объектам

Manager Write View — доступ ко всем управляемым объектам, кроме следующих:

OperatorReadView — нет доступа к следующему:

Discovery View — доступ ограничен базой данных MIB SampleProbe.

ПРИМЕЧАНИЕ. Все группы доступа и представления предварительно определены на коммутаторе. Нет способа изменить или добавить группы или представления к тем, которые предопределены на коммутаторе. | |

Сообщества SNMPv3

Сообщества SNMP поддерживаются коммутатором, что позволяет приложениям управления, использующим версию 2c или версию 1, получать доступ к коммутатору. Сообщества сопоставляются с уровнями группового доступа, которые используются для поддержки версии 2c или версии 1. Это сопоставление происходит автоматически на основе прав доступа сообщества, но специальные сопоставления могут быть добавлены с помощью сообщества snmpv3 9.Команда 0082.

Функции сообщества SNMP

Используйте сообщества SNMP для ограничения доступа к коммутатору со станций управления SNMP путем добавления, редактирования или удаления сообществ SNMP. Вы можете настроить до пяти сообществ SNMP, каждое с представлением на уровне оператора или менеджера и ограниченным или неограниченным доступом для записи.

Вы можете настроить до пяти сообществ SNMP, каждое с представлением на уровне оператора или менеджера и ограниченным или неограниченным доступом для записи.

Для использования SNMP необходимо, чтобы коммутатор имел IP-адрес и маску подсети, совместимые с вашей сетью.

ВНИМАНИЕ: Для PCM/PCM+ версии 1.5 или более ранней (или любой версии TopTools) удаление «общедоступного» сообщества отключает некоторые функции управления сетью (например, мониторинг трафика, создание ловушек SNMP и настройку пороговых значений). Если безопасность управления сетью вызывает беспокойство, и если вы используете указанные выше версии программного обеспечения, HP рекомендует изменить доступ на запись для «общедоступного» сообщества на «Ограниченный». | |

SNMPv2c informs

На коммутаторе, поддерживающем SNMPv2c, вы можете использовать команду snmp-server host inform (включение SNMPv2c informs) для отправки информационных запросов при возникновении определенных событий. Когда SNMP-менеджер получает информационный запрос, он может отправить ответ SNMP обратно агенту-отправителю на коммутаторе, чтобы сообщить агенту, что информационный запрос достиг пункта назначения.

Когда SNMP-менеджер получает информационный запрос, он может отправить ответ SNMP обратно агенту-отправителю на коммутаторе, чтобы сообщить агенту, что информационный запрос достиг пункта назначения.

Если отправляющий агент на коммутаторе не получает ответ SNMP от диспетчера SNMP в течение периода ожидания, информационный запрос может быть отправлен повторно на основе значения счетчика повторных попыток.

При включении отправки информационных запросов SNMPv2c необходимо указать IP-адрес и имя сообщества станции управления, которая будет получать информационные уведомления.

SNMP-уведомления

Коммутаторы:

Фиксированные или «общеизвестные» ловушки: Коммутатор автоматически отправляет фиксированные ловушки (такие как «coldStart», «warmStart», «linkDown» и «linkUp») для ловушек получателей, используя общедоступное имя сообщества, которое используется по умолчанию. Эти ловушки также можно отправлять с настроенными закрытыми сообществами.

SNMPv2c сообщает

Процесс уведомления SNMP v3, включая ловушки

В этом разделе описывается, как настроить коммутатор для отправки уведомлений о сетевой безопасности и изменении канала настроенным получателям ловушек.

Поддерживаемые уведомления

По умолчанию на коммутаторе включены следующие уведомления:

Изменение пароля менеджера

Ошибка аутентификации SNMP

Ловушки изменения канала: когда канал на порту меняется с верхнего на нижний (linkDown) или с нижнего на верхний (linkUp)

Безопасность порта (веб, MAC или 802.1X) Ошибка аутентификации

Введен неверный пароль при попытке входа в систему через прямое последовательное соединение, соединение Telnet или SSH

Невозможно установить соединение с сервером аутентификации RADIUS или TACACS+

События отслеживания DHCP

События защиты ARP

Настройка уведомлений SNMP

Определите версии уведомлений SNMP, которые вы хотите использовать в своей сети.

Если вы хотите использовать ловушки SNMPv1 и SNMPv2c, вы также должны настроить получателя ловушек.

Если вы хотите использовать уведомления SNMPv3 (включая прерывания), необходимо также настроить станцию управления SNMPv3.

Чтобы перенастроить любое из уведомлений SNMP, которые включены по умолчанию для отправки на станцию управления (получатель прерываний).

(необязательно) См. следующие разделы, чтобы настроить дополнительные функции уведомлений SNMP и проверить текущую конфигурацию:

Настройка исходного IP-адреса для уведомлений SNMP

Просмотр конфигурации уведомлений SNMP

Ловушки SNMPv1 и SNMPv2c

Коммутаторы поддерживают следующие функции более ранних версий SNMP (SNMPv1 и SNMPv2c):

- Получатели ловушек

: Получатель ловушек — это станция управления, на которую коммутатор отправляет ловушки SNMP и (необязательно) сообщения журнала событий, отправленные с коммутатора.

В интерфейсе командной строки можно настроить до десяти приемников SNMP-ловушек для получения SNMP-ловушек от коммутатора.

В интерфейсе командной строки можно настроить до десяти приемников SNMP-ловушек для получения SNMP-ловушек от коммутатора. Фиксированные или «общеизвестные» ловушки: Коммутатор автоматически отправляет фиксированные ловушки (такие как «coldStart», «warmStart», «linkDown» и «linkUp») для захвата получателей с помощью

общедоступноеимя сообщества. Эти ловушки нельзя перенаправить на другие сообщества. Если вы измените или удалите общедоступное имя сообществапо умолчанию, эти прерывания не отправляются.Пороги: Коммутатор автоматически отправляет все сообщения, созданные при достижении системного порога, на станцию управления сетью, настроившую порог, независимо от конфигурации получателя ловушек.

Приемники ловушек SNMP

Используйте команда snmp-server host для настройки приемника ловушек, который может получать ловушки SNMPv1 и SNMPv2c и (необязательно) сообщения журнала событий. При настройке приемника ловушек вы указываете его членство в сообществе, IP-адрес станции управления и (необязательно) тип отправляемых сообщений журнала событий.

При настройке приемника ловушек вы указываете его членство в сообществе, IP-адрес станции управления и (необязательно) тип отправляемых сообщений журнала событий.

Если вы укажете несуществующее имя сообщества, т. е. еще не настроенное на коммутаторе, коммутатор по-прежнему принимает назначение получателя ловушек. Однако ловушки не отправляются получателю ловушек до тех пор, пока на коммутаторе не будет настроено сообщество, которому он принадлежит.

ПРИМЕЧАНИЕ. Чтобы заменить одно имя сообщества другим для того же IP-адреса, необходимо сначала ввести код .  Если вы не укажете уровень события ( | |

Ловушка SNMP при изменении таблицы MAC-адресов

Ловушка SNMP создается, когда ноутбук/ПК удаляется из задней части IP-телефона, а MAC-адрес ноутбука/ПК устаревает из таблицы MAC-адресов для HP Switch 2920 и коммутатор серии HP 5400.

Функция mac-notify trap глобально включает генерацию SNMP-уведомлений-ловушек об изменениях в таблице MAC-адресов (изучение/перемещение/удаление/старение).

Следующая команда включает ловушку для устаревших MAC-адресов:

нет] ловушки mac-notify устаревшие

Пример

Для порта 1 команда:

Синтаксис

ловушки mac-notify 1 в возрасте 9 лет0082

Команда Show

Используйте следующую команду show для отображения различных ловушек mac-notify, настроенных на интерфейсе:

Синтаксис

показать ловушки mac-notifyОтображает следующую информацию:

Mac уведомляет информацию о ловушке Mac-уведомление включено: нет Перемещение Mac включено: нет Ловушка-интервал : 30 Ловушка MAC-адресов портов изучена/удалена/устарела ------ --------------------------------------- 1 Выучено, удалено и состарено 2 Удалено и состарено 3 Ученый и пожилой 4 Выучено и удалено 5 лет 6 Изучил 7 удаленоПримерДля порта 1 команда будет выглядеть следующим образом:

показать ловушки mac-notify 1Отображает следующую информацию:

1 возраст

Ловушка SNMP при установке или извлечении блока питания

Ловушки SNMP генерируются при установке или извлечении включенного блока питания (БП) без отсоединения кабеля питания, а также при извлечении выключенного блока питания из коммутатора HP серии 5406.![]() События журнала RMON используются для создания ловушек SNMP для вставки и удаления PSU как во включенном, так и в выключенном состоянии.

События журнала RMON используются для создания ловушек SNMP для вставки и удаления PSU как во включенном, так и в выключенном состоянии.

Событие журнала

Шасси: Блок питания 1 вставлен Шасси: блок питания 1 удален при включенном питании Шасси: Блок питания 2 удален, когда он не запитан.

Пример

Блок питания подключен при выключенном питании:

W 13.09.13 09:10:18 03834 шасси: AM1: Блок питания 1 вставлен W 13.09.13 09:10:19 00071 шасси: AM1: отказ источника питания: питание: 1, сбои: 4

Пример

Блок питания вставлен при включенном питании:

Вт 13.09.13 09:06:20 03834 шасси: AM1: блок питания 1 вставлен W 13.09.13 09:06:21 00071 шасси: AM1: Блок питания в норме: Питание: 1, Отказы: 2

Пример

Блок питания удален при выключенном питании:

W 13.09.13 09:08:57 03835 шасси: AM1: блок питания 1 удален, когда питание не подается W 13.09.13 09:08:57 00071 шасси: AM1: отказ источника питания: источник питания: 1, сбои: 3

Пример

Блок питания вставлен при включенном питании:

W 13.09.13 09:03:36 03835 шасси: AM1: блок питания 1 удален во время питания Вт 09/13/13 09:03:36 00071 шасси: AM1: отказ источника питания: источник питания: 1, сбои: 2

Настройка поддержки SNMP-уведомлений

Вы можете включить SNMP-ловушки для уведомлений об изменениях данных LLDP, обнаруженных в объявлениях, полученных от соседних устройств, и управлять интервалом между последовательными уведомлениями об изменениях данных на одном и том же соседнем устройстве.

пользователей SNMPv3

ПРИМЕЧАНИЕ. Для создания новых пользователей большинству программ управления SNMPv3 для клонирования требуется первоначальная запись пользователя. Первоначальная запись пользователя может быть понижена и снабжена меньшим количеством функций, но не может быть обновлена путем добавления новых функций. | |

Для использования SNMPv3 на коммутаторе необходимо настроить пользователей, которые будут отнесены к разным группам:

Настройте пользователей в таблице пользователей с помощью команды

snmpv3 user.Чтобы просмотреть список настроенных пользователей, введите команду

show snmpv3 user.Назначайте пользователей в группы безопасности на основе их модели безопасности с помощью команды

snmpv3 group.

ВНИМАНИЕ: Если вы добавите пользователя SNMPv3 без аутентификации, конфиденциальности или того и другого в группу, для которой требуется какая-либо функция, пользователь не сможет получить доступ к коммутатору. | |

О добавлении пользователей

Чтобы настроить пользователя SNMPv3, необходимо сначала добавить имя пользователя в список известных пользователей с помощью команды snmpv3 user , как показано в Добавление пользователей SNMPv3 и отображение конфигурации SNMPv3.

Добавление пользователей SNMPv3 и отображение конфигурации SNMPv3

Использование инструментов SNMP для управления коммутатором

SNMP — это протокол управления, который позволяет клиентскому приложению SNMP получать информацию о конфигурации и состоянии устройства, а также настраивать устройство ( получает , а устанавливает .) Вы можете управлять коммутатором через SNMP со станции управления сетью, на которой установлено такое приложение, как PCM+. Дополнительные сведения о PCM+ см. на веб-сайте HP по адресу:

на веб-сайте HP по адресу:

.www.hp.com/networking

В меню Products выберите Network Management . Щелкните PCM+ Network Management под панелью HP Network Management .

Для реализации управления SNMP коммутатор должен иметь IP-адрес, настроенный вручную или динамически (с использованием DHCP или Bootp). Если настроено несколько VLAN, каждый интерфейс VLAN должен иметь собственный IP-адрес.

ПРИМЕЧАНИЕ. Если вы используете функции Авторизованных IP-менеджеров и VLAN управления коммутатора, убедитесь, что станция управления SNMP, выбор порта коммутатора, используемого для доступа SNMP к коммутатору, или и то, и другое совместимы с элементами управления доступом, применяемыми этими Особенности. В противном случае доступ SNMP к коммутатору будет заблокирован. | |

Функции управления SNMP

Функции управления SNMP на коммутаторе включают:

SNMP версии 1, версии 2c или версии 3 через IP

Безопасность посредством настройки SNMP-сообществ (SNMPv3-сообщества)

Безопасность посредством аутентификации и конфиденциальности для доступа SNMPv3

Отчет о событиях через SNMP

ПКМ/ПКМ+

Отбор проб потока с использованием sFlow

- Стандартные MIB

, такие как Bridge MIB (RFC 1493), Ethernet MAU MIB (RFC 1515) и другие.

Агент SNMP коммутатора также использует определенные переменные, включенные в собственный файл MIB (база управляющей информации) HP. Если вы используете HP OpenView, вы можете убедиться, что он использует последнюю версию файла MIB, загрузив файл в базу данных OpenView. Для этого перейдите на веб-сайт HP Networking по адресу:

www.

hp.com/Networking/support

Введите номер модели коммутатора (например, 8212) или номер продукта в текстовом поле Auto Search .

Выберите соответствующий продукт из выпадающего списка.

Нажмите кнопку Показать выбранное.

В появившихся параметрах выберите Загрузка программного обеспечения.

- MIB

доступны с программным обеспечением коммутатора в категории «Другое».

Щелкните

обновления программного обеспечения, затемMIB.

Доступ по SNMPv1 и v2c к коммутатору

Для доступа по SNMP требуется IP-адрес и маска подсети, настроенные на коммутаторе. Если вы используете DHCP/Bootp для настройки коммутатора, убедитесь, что процесс DHCP/Bootp предоставляет IP-адрес.

После настройки IP-адреса основные шаги по настройке функций управления доступом SNMPv1 и v2c:

Настройте соответствующие сообщества SNMP.

(См. сообщества SNMPv3.)

(См. сообщества SNMPv3.)Настройте соответствующие получатели ловушек. (См. уведомления SNMP.)

В некоторых сетях авторизованные адреса IP-менеджера не используются. В этом случае все станции управления, использующие правильное имя сообщества, могут получить доступ к коммутатору с уровнями просмотра и доступа, установленными для этого сообщества. Если вы хотите ограничить доступ к одному или нескольким определенным узлам, вы можете использовать функцию коммутатора IP Authorized Manager. (см. Руководство по безопасности доступа .)

ПРЕДОСТЕРЕЖЕНИЕ: Для PCM/PCM+ версии 1.5 или более ранней (или любой версии TopTools) удаление «общедоступного» сообщества отключает некоторые функции управления сетью (например, мониторинг трафика, создание ловушек SNMP и настройку пороговых значений). | |

Доступ по SNMPv3 к коммутатору

Для доступа по SNMPv3 требуется IP-адрес и маска подсети, настроенные на коммутаторе. Если вы используете DHCP/Bootp для настройки коммутатора, убедитесь, что процесс DHCP/Bootp предоставляет IP-адрес.

После настройки IP-адреса основные шаги по настройке функций управления доступом SNMPv3 следующие:

Включить SNMPv3 для работы на коммутаторе.

Настройте соответствующих пользователей SNMP.

Настройте соответствующие сообщества SNMP.

Настройте соответствующие получатели ловушек.

В некоторых сетях авторизованные адреса IP-менеджера не используются. В этом случае все станции управления, использующие правильное имя пользователя и сообщества, могут получить доступ к коммутатору с уровнями просмотра и доступа, установленными для этого сообщества. Если вы хотите ограничить доступ к одному или нескольким определенным узлам, вы можете использовать функцию IP Authorized Manager для коммутатора. (см. Руководство по безопасности доступа .)

В этом случае все станции управления, использующие правильное имя пользователя и сообщества, могут получить доступ к коммутатору с уровнями просмотра и доступа, установленными для этого сообщества. Если вы хотите ограничить доступ к одному или нескольким определенным узлам, вы можете использовать функцию IP Authorized Manager для коммутатора. (см. Руководство по безопасности доступа .)

SNMP версии 3 (SNMPv3) добавляет несколько новых команд в интерфейс командной строки для настройки функций SNMPv3. Чтобы включить операцию SNMMPv3 на коммутаторе, используйте команду snmpv3 enable . Первоначальная запись пользователя будет сгенерирована с аутентификацией MD5 и конфиденциальностью DES.

Вы можете (необязательно) ограничить доступ только агентам SNMPv3 с помощью команды snmpv3 only . Чтобы разрешить запись только агентам SNMPv3, используйте snmpv3 ограниченный доступ 9.Команда 0082.

ПРЕДОСТЕРЕЖЕНИЕ: Ограничение доступа только к сообщениям версии 3 сделает сообщество с именем «общедоступное» недоступным для приложений управления сетью (таких как автообнаружение, мониторинг трафика, создание ловушек SNMP и настройка пороговых значений) для работы на коммутаторе. | |

Включение SNMPv3

Команда snmpv3 enable позволяет переключиться на:

Получение сообщений SNMPv3.

Настройка начальных пользователей.

Ограничить сообщения не версии 3 "только для чтения" (необязательно.)

ПРЕДОСТЕРЕЖЕНИЕ: Ограничение доступа только к сообщениям версии 3 делает сообщество с именем «общедоступное» недоступным для приложений управления сетью (таких как автообнаружение, мониторинг трафика, создание ловушек SNMP и установка пороговых значений) от работы на коммутаторе. | |

Пример

SNMP версии 3 включить команду

Настройка пользователей в SNMPV3

Синтаксис

[NO] SNMPV3 Пользователь [ AUTH MD5 | SHA ] [ AUTH MD5 | SHA ] [ AUTH MD5 | SHA ] [ AUTH MD5 | SHA ] [ AUTH MD5 | SHA ] aes

Добавляет или удаляет запись пользователя для SNMPv3. Авторизация и конфиденциальность необязательны, но для использования конфиденциальности необходимо использовать авторизацию. Когда вы удаляете пользователя, только

Авторизация и конфиденциальность необязательны, но для использования конфиденциальности необходимо использовать авторизацию. Когда вы удаляете пользователя, только имя_пользователя требуется.

При авторизации можно установить аутентификацию MD5 или SHA. Пароль аутентификации auth_pass должен содержать от 6 до 32 символов и является обязательным при настройке аутентификации.

(по умолчанию: нет)

В режиме конфиденциальности коммутатор поддерживает шифрование DES (56-разрядное) и AES (128-разрядное). Пароль конфиденциальности priv_pass должен содержать от 6 до 32 символов и является обязательным при настройке конфиденциальности.

(по умолчанию: DES)

ПРИМЕЧАНИЕ. В качестве протоколов конфиденциальности поддерживаются только 128-битное шифрование AES и 56-битное шифрование DES. | |

ПРИМЕЧАНИЕ. Для коммутаторов 5400zl, 3800 и 8200zl, когда коммутатор находится в режиме повышенной безопасности, команды, которые принимают пароль в качестве параметра, заменяют эхо ввода пароля звездочками. Ввод пароля запрашивается в интерактивном режиме. Кроме того, опция DES недоступна. Для получения дополнительной информации см. Руководство по безопасности доступа . | |

Включение и отключение переключателя для доступа от агентов SNMPv3

Сюда входит создание начальной записи пользователя.

Синтаксис

[нет] snmpv3 включить

Включение или отключение ограничений на доступ только от агентов SNMPv3

Если этот параметр включен, коммутатор отклоняет все сообщения, отличные от SNMPv3.

Синтаксис

[нет] только snmpv3

Включение или отключение ограничений доступа только для чтения для всех агентов, не поддерживающих SNMPv3

Синтаксис

[нет] snmpv3 с ограниченным доступом

Просмотр рабочего состояния SNMPv3

Синтаксис

show snmpv3 enable

Просмотр состояния приема сообщений, отличных от SNMPv3

Синтаксис

показать только snmpv3

Просмотр состояния сообщений записи сообщений, отличных от SNMPv3

Синтаксис

show snmpv3 limited-access

Просмотр и настройка сообществ SNMP не версии 3 (меню)

В главном меню выберите:

2. Конфигурация коммутатора…

6. Имена SNMP-сообществ

Экран SNMP Communities (значения по умолчанию)

Нажмите [A] (для добавьте ), чтобы отобразить следующий экран:

Экран добавления или редактирования SNMP

Если вам нужна информация о параметрах в каждом поле, нажмите [Ввод] , чтобы переместить курсор в строку Действия, затем выберите параметр Справка.

По завершении работы со справкой нажмите [E] (для редактирования), чтобы вернуть курсор в поля параметров.

По завершении работы со справкой нажмите [E] (для редактирования), чтобы вернуть курсор в поля параметров.Введите нужное имя в поле Имя сообщества и используйте клавишу пробела, чтобы выбрать соответствующее значение в каждом из других полей. (Используйте [Tab] клавиша для перехода от одного поля к другому.)

Нажмите [Enter] , затем [S] (для Сохранить .)

Настройка приемника ловушек SNMP

Синтаксис

узел snmp-сервера [ | ipv4-addr ipv6-addr ] имя сообщества

Настраивает станцию управления сетью назначения для получения ловушек SNMPv1/v2c и (необязательно) сообщений журнала событий, отправляемых коммутатором в виде ловушек, с использованием указанного имени сообщества и адреса IPv4 или IPv6 назначения. Можно указать до десяти получателей прерываний (станций управления сетью). (Имя сообщества по умолчанию —

Можно указать до десяти получателей прерываний (станций управления сетью). (Имя сообщества по умолчанию — public .)

Уровни безопасности для сообщений журнала событий, отправляемых в виде прерываний

Действие | |

|---|---|

Нет (по умолчанию) | Не отправляет сообщения журнала событий. |

Все | Отправляет все сообщения журнала событий. |

Не информация | Отправляет все сообщения журнала событий не только для информации. |

Критический | Отправляет только сообщения журнала событий в случае возникновения критических ошибок. |

Отладка | Отправляет только сообщения журнала событий, необходимые для устранения неполадок на уровне сети и коммутатора. |

Пример

Чтобы настроить приемник ловушек в сообществе с именем «red-team» с IP-адресом 10.28.227.130 для получения только «критических» сообщений журнала событий, вы можете ввести следующую команду:

(HP_Switch_name#) узел snmp-сервера 10.28.227.130 red-team критический

Включение SNMPv2c сообщает

Синтаксис

[нет] узел snmp-сервера [ | ipv4-addr ipv6-addr ] [ community name inform retries ] [ count timeout ] interval

Enables (or disables) the 9Опция 0081 inform для SNMPv2c на коммутаторе и позволяет настраивать параметры отправки запросов SNMP inform.

ПРИМЕЧАНИЕ. Значения | |

Для проверки конфигурации SNMPv2c сообщает, введите show snmp-server 9Команда 0082, как показано в разделе «Отображение конфигурации информирования SNMPv2c» (обратите внимание на указание типа информирования уведомления, выделенное жирным шрифтом ниже):

Отображение конфигурации информирования SNMPv2c

(HP_Switch_name#) показать snmp-сервер SNMP-сообщества Имя сообщества Просмотр MIB Доступ для записи ---------------- -------- ------------ публичный менеджер без ограничений Получатели ловушек Ловушки смены канала включены на портах [Все] : Все ... Адрес События сообщества отправлены Уведомить Тип Тайм-аут повторной попытки --------------------- --------------- ----------- --- -------- ----- -------- 15.28.333.456 гость Все сообщить 3 15 Исключенные MIB Snmp Response Pdu Информация об исходном IP-адресе Политика выбора: по умолчанию rfc1517 Информация об IP-адресе источника Trap Pdu Политика выбора: настроенный IP-адрес IP-адрес: 10.10.10.10

Настройка уведомлений SNMPv3

Процесс уведомления SNMPv3 позволяет аутентифицировать и шифровать сообщения, которые передаются по SNMP между коммутатором и станцией управления сетью.

Включите работу SNMPv3 на коммутаторе, введя команду

snmpv3 enable.Когда SNMPv3 включен, коммутатор поддерживает:

Прием уведомительных сообщений SNMPv3 (ловушки и сообщения)

Конфигурация начальных пользователей

(необязательно) Ограничение сообщений, отличных от SNMPv3, только для чтения

Настройте пользователей SNMPv3, введя

snmpv3 команда пользователя. Каждая пользовательская конфигурация SNMPv3 вводится в таблицу пользователей.

Каждая пользовательская конфигурация SNMPv3 вводится в таблицу пользователей.Назначьте пользователей SNMPv3 группам безопасности в соответствии с их уровнем привилегий доступа, введя команду

snmpv3 group.Определите имя конфигурации уведомлений SNMPv3, введя команду

snmpv3 notify.Синтаксис

[нет]

snmpv3 уведомитьnotify_nameзначение тегаимя_тегаСвязывает имя конфигурации уведомления SNMPv3 с именем тега, используемым (внутренне) в командах SNMPv3. Чтобы удалить сопоставление уведомления с тегом, введите

no snmpv3 notify.notify_nameНастройте целевой адрес станции управления SNMPv3, на которую SNMPv3 отправляет уведомления и прерывания, введя команду

snmpv3 targetaddress.Синтаксис

[нет]

целевой адрес snmpv3[ipv4-адрес|ipv6-адрес]имяНастраивает адрес IPv4 или IPv6, имя и имя файла конфигурации станции управления SNMPv3, на которую отправляются уведомления.

Создайте запись конфигурации для целевого адреса с помощью команды

snmpv3 params.

Синтаксис

[NO] SNMPV3 PARAMS PARAMS_NAME Пользователь USER_NAME

Применяет параметры конфигурации и IPDEDESTS LAMPV3 Управленческой станции . команду snmpv3 targetaddress на шаге 5) указанному пользователю SNMPv3 (из значения user , настроенного с помощью user_name пользователя snmpv3 на шаге 2.)

При вводе команды snmpv3 params user необходимо также настроить модель безопасности ( sec-model ) и алгоритм обработки сообщений ( msg-processing .)

Пример

Здесь показан пример настройки уведомлений SNMPv3:

Конфигурация уведомлений SNMPv3

Сопоставление сообществ SNMPv3

Сообщества SNMP поддерживаются коммутатором, что позволяет приложениям управления, использующим версию 2c или версию 1, получать доступ к коммутатору.

Синтаксис

[no] snmpv3 community

Сопоставляет или удаляет сопоставление имени сообщества с уровнем доступа группы. Чтобы удалить сопоставление, вам нужно указать только параметр index_name .

Пример

Присвоение сообществу уровня доступа группы показывает назначение сообщества Оператора на MgrStation1 группе CommunityOperatorReadWrite. Любой другой оператор имеет уровень доступа CommunityOperatorReadOnly.

Присвоение сообществу уровня группового доступа

Включение ловушек SNMP при изменении конфигурации

Синтаксис

[нет]

snmp-server enable trapsfig-change[интервал передачи0-4294967295]

running-con

Включает отправку прерываний SNMP при внесении изменений в файл рабочей конфигурации.

(по умолчанию: отключено)

интервал передачи управляет скоростью исходящего трафика для создания ловушек SNMP для работающего файла конфигурации. 0-2147483647  Настроенное значение указывает временной интервал в секундах, допустимый между передачей двух последовательных ловушек.

Настроенное значение указывает временной интервал в секундах, допустимый между передачей двух последовательных ловушек.

Ни одно из текущих событий изменения конфигурации, которые происходят в течение указанного интервала, не создают ловушки SNMP, несмотря на то, что они регистрируются в таблице истории изменений конфигурации.

Значение 0 (ноль) означает отсутствие ограничения; ловушки могут быть отправлены для каждого запущенного события изменения конфигурации.

(по умолчанию: ноль)

Включение ловушек SNMP при изменении начальной конфигурации

Вы можете отправить специальную ловушку SNMP для любого изменения конфигурации, сделанного в файле стартовой конфигурации коммутатора, когда изменение записывается во флэш-память. Изменения в файл конфигурации могут вноситься при выполнении команды записи CLI, выполнении команды установки SNMP непосредственно с помощью SNMP или при использовании WebAgent

ПРИМЕЧАНИЕ. | |

Соответствующее trap-сообщение отправляется, если настроена команда snmp-server enable traps startupconfig-change.

Синтаксис

[нет]

snmp-server включает ловушки запуска-конфигурации-измененияВключает уведомление об изменении начальной конфигурации. Событие изменения регистрируется. По умолчанию: отключено

Пример настройки команды из CLI показан на рис. 6-16. Число, отображаемое при выполнении команды show config, является глобальным для коммутатора и представляет собой порядковый номер начальной конфигурации.

Включение уведомлений об изменениях в файле Startup Configuration

На рис. 6-17 показан пример полей ловушки при внесении изменений через SNMP (IP-адрес станции = 0xAC161251 (172. 22.18.81), имя пользователя не задано, новый порядковый номер равен 16.)

22.18.81), имя пользователя не задано, новый порядковый номер равен 16.)

Поля при установке ловушки SNMP

Настройка исходного IP-адреса для SNMP-уведомлений

Синтаксис

[нет] 2 | Указывает исходный IP-адрес PDU ответа SNMP. PDU ответа SNMP по умолчанию использует IP-адрес активного интерфейса, с которого был отправлен ответ SNMP, в качестве исходного IP-адреса. Форма команды (по умолчанию: IP-адрес интерфейса) snmp-server response-source [ dst-ip-of-request [ ipv4-addr ipv6-адрес ] | loopback0-7 ] no сбрасывает коммутатор на поведение по умолчанию (в соответствии с rfc-1517). Пример

был получен SNMP-запрос в качестве исходного IP-адреса в IP-заголовке ловушек и ответов SNMP, введите следующую команду:

(HP_Switch_name#) источник ответа snmp-сервера dst-ip-of-request

Синтаксис

[no] snmp-server trap-source [ ipv4-addr | loopback0-7 ]

Указывает исходный IP-адрес, который будет использоваться для ловушки PDU. Чтобы настроить коммутатор на использование указанного исходного IP-адреса в генерируемых PDU trap, введите команду

Чтобы настроить коммутатор на использование указанного исходного IP-адреса в генерируемых PDU trap, введите команду snmp-server trap-source .

Форма команды no сбрасывает коммутатор на поведение по умолчанию (в соответствии с rfc-1517.)

(по умолчанию: использовать IP-адрес интерфейса в сгенерированных PDU прерывания)

ПРИМЕЧАНИЕ. При использовании команд

| |

Проверьте конфигурацию ответов и ловушек SNMP

Чтобы проверить конфигурацию IP-адреса интерфейса, используемого в качестве исходного IP-адреса в IP-заголовках для ответов и ловушек SNMP, отправляемых с коммутатора, введите команда show snmp-server для отображения конфигурации политики SNMP, как показано в разделе Отображение конфигурации исходного IP-адреса.

Отображение конфигурации исходного IP-адреса

Просмотр конфигурации уведомлений SNMP

Синтаксис

show snmp-server

Отображает текущие настроенные параметры уведомлений для ловушек версий SNMPv1 и SNMPv2c, включая сообщества SNMP, получатели ловушек, ловушки изменения канала и уведомления сетевой безопасности.

Пример

В следующем примере выходные данные команды show snmp-server показывают, что коммутатор настроен на отправку прерываний и уведомлений SNMP на станции управления, принадлежащие к «общедоступным», «красной команде» и сообщества «синей команды».

Отображение конфигурации уведомлений SNMP

Назначение пользователей в группы

Далее необходимо установить уровень группового доступа для пользователя, назначив пользователя группе. Это делается с помощью 9Команда 0081 snmpv3 group , как показано в разделе Назначение пользователей группам.

Назначение пользователей в группы

Синтаксис

[нет] группа snmpv3

Назначает или удаляет пользователя из группы безопасности для прав доступа к коммутатору. Чтобы удалить запись, в команду должны быть включены все следующие три параметра:

Список имен и значений сообществ

Эта команда выводит список данных для текущих настроенных имен сообществ SNMP вместе с получателями ловушек и настройками ловушек аутентификации.

Синтаксис

show snmp-server [ строка сообщества ]

Пример

Выводит список данных для всех сообществ в коммутаторе; то есть как «общедоступное» имя сообщества по умолчанию, так и другое сообщество с именем «blue-team».

Список SNMP-сообщества с двумя сообществами

Чтобы просмотреть данные только для одного сообщества, такого как «общедоступное» сообщество, используйте приведенную выше команду с включенным именем сообщества. Например:

HP Switch# показать общедоступный snmp-сервер

Настройка имен и значений сообществ

Команда snmp-server позволяет добавлять сообщества SNMP со стандартными или определенными атрибутами доступа, а также удалять определенные сообщества.

Синтаксис

[no] snmp-server community имя-сообщества

Настраивает новое имя сообщества.

Если вы также не укажете

операторилименеджер, коммутатор автоматически назначает сообществооператорапредставления MIB.

Если не указать

ограниченныйилинеограниченный, коммутатор автоматически назначает сообществуограниченный(только чтение) доступ.

Форма no использует только переменную и удаляет указанное сообщество из коммутатора. имя-сообщества

Пример

Чтобы добавить следующие сообщества:

(HP_Switch_name#) сообщество snmp-server red-team неограниченный менеджер (HP_Switch_name#) сообщество snmp-server blue-team оператор ограничен

Чтобы удалить ранее настроенное сообщество с именем «gold-team»:

HP Switch(config) # no snmp-server community gold-team

Включение или отключение уведомлений/ловушек для сбоев безопасности сети и других событий безопасности

Синтаксис

[ нет ] snmp-server включает ловушки [ snmp-auth | менеджер смены пароля | ошибка входа в систему-менеджер | безопасность портов | ошибка аутентификации сервера | DHCP-отслеживание | арп-защита | изменение рабочей конфигурации | [ macsec failure ]]

Включает или отключает отправку одного из типов уведомлений безопасности, перечисленных ниже, настроенным получателям ловушек. (Если не указано иное, все следующие уведомления включены в конфигурации по умолчанию.)

(Если не указано иное, все следующие уведомления включены в конфигурации по умолчанию.)

Уведомление отправляет ловушку: