комиксы, гиф анимация, видео, лучший интеллектуальный юмор.

В эпоху апартеида ЮАР стремительно развивала промышленность, стремясь выйти на один уровень с европейскими странами. Для этого в стране было построено около 40 гигаватт генерирующих мощностей, включая единственную в Африке АЭС. Это показатели, сопоставимые с Испанией или Польшей тех же лет. Однако после смены режима электроэнергетику было решено реформировать и перевести на рыночные рельсы. Дело нужное, но, как оказалось, непростое. О том, что в итоге получилось и на что надеется ЮАР 26 лет спустя — читайте ниже. Южная Африка потихоньку снимает карантинные ограничения. А это значит — снова веерные отключения электричества! Именно с них началась для жителей ЮАР минувшая неделя. Дело привычное, тем более они всего лишь «второго уровня», то есть в среднем на три часа в день. Вообще ЮАР вошла в очередной виток энергетического кризиса ещё в декабре, но начиная с марта снабжение стабилизировалось. Закрытие страны на карантин снизило нагрузку на сеть — даже несмотря на то, что как раз в марте произошла очередная авария на АЭС, которая. ..

..

Но, кажется, я забежал слишком далеко вперёд. Давайте вернёмся на полвека назад и взглянем на ретроспективу событий. Перед вами — удивительная история тридцати лет становления и тридцати лет распада мощнейшей энергетики континента.

Становление

Первые небольшие электростанции появились в ЮАР ещё в конце 19 века, но эта история начинается в 1922 году. Тогда в стране был принят закон, учреждающий полугосударственную энергетическую компанию ESCOM, или Electricity Supply Commission. Она самостоятельно, как частная корпорация, занималась строительством электростанций и продажей энергии потребителям, но при этом финансировала свою деятельность за счёт облигаций, должна была выходить в ноль по доходам и была освобождена от налогов. Исходно её задачей была электрификация промышленности, и ESCOM справилась с ней блестяще, запустив к 1928 году две новые угольные электростанции и погасив свой первый выпуск облигаций уже через 10 лет. К 1948 году компания развилась достаточно, чтобы выкупить крупнейший консорциум страны Victoria Falls and Transvaal Power Company, также занимавшийся строительством электростанций. С этого момента она стала фактически монополистом на рынке электроэнергии ЮАР. В её руках оказалась как большая часть генерирующих мощностей, так и основные линии электропередачи. С этого момента мощности начали расти лавинообразно — с 1,5 ГВт до 4 ГВт к 1960 году и 13 ГВт к 1970. К 1973 году страна была связана в единую электросеть. Кроме того, в соседний Мозамбик была прокинута линия Кабора-Басса — впечатляющее инженерное сооружение 1420 км длиной посреди труднопроходимой местности. В самом Мозамбике была возведена ГЭС специально для поставок энергии в ЮАР.

С этого момента она стала фактически монополистом на рынке электроэнергии ЮАР. В её руках оказалась как большая часть генерирующих мощностей, так и основные линии электропередачи. С этого момента мощности начали расти лавинообразно — с 1,5 ГВт до 4 ГВт к 1960 году и 13 ГВт к 1970. К 1973 году страна была связана в единую электросеть. Кроме того, в соседний Мозамбик была прокинута линия Кабора-Басса — впечатляющее инженерное сооружение 1420 км длиной посреди труднопроходимой местности. В самом Мозамбике была возведена ГЭС специально для поставок энергии в ЮАР.

ГЭС Кахора-Баса, Мозамбик. Большая часть электроэнергии с неё по-прежнему идёт в ЮАР

Тогда же, в середине 1970-х, началось строительство АЭС Коберг — первой и до сих пор единственной атомной станции в Африке. После прихода к власти националистов-африканеров ЮАР взяла курс на самодостаточность, тем более что страну плотно обложили санкциями. Одним из направлений было развитие ядерных технологий — как военных, так и мирных. После успешного запуска небольшого научного реактора SAFARI-1 в 1965-м было решено строить полноценную атомную станцию. О поставках урана и технологий договорились с французами, но строительство затянулось.Сначала проблема была в США, те препятствовали строительству как могли. После прихода Рейгана ситуация разрешилась, но в 1982 году на строящейся станции совершил диверсию оппозиционно настроенный сотрудник. Он связался с боевиками из ANC, и те добыли ему четыре советские магнитные мины. Их удалось установить на реакторы и в залах управления, после чего подрывник сбежал в соседнюю Зимбабве, а оттуда в Британию. Впрочем, он не оказался под подозрением даже после взрыва, поскольку был белым! Взрыв отложил запуск АЭС ещё на полтора года, но в 1984 она наконец дала свои два гигаватта.

После успешного запуска небольшого научного реактора SAFARI-1 в 1965-м было решено строить полноценную атомную станцию. О поставках урана и технологий договорились с французами, но строительство затянулось.Сначала проблема была в США, те препятствовали строительству как могли. После прихода Рейгана ситуация разрешилась, но в 1982 году на строящейся станции совершил диверсию оппозиционно настроенный сотрудник. Он связался с боевиками из ANC, и те добыли ему четыре советские магнитные мины. Их удалось установить на реакторы и в залах управления, после чего подрывник сбежал в соседнюю Зимбабве, а оттуда в Британию. Впрочем, он не оказался под подозрением даже после взрыва, поскольку был белым! Взрыв отложил запуск АЭС ещё на полтора года, но в 1984 она наконец дала свои два гигаватта.

Строительство новых мощностей ускорилось после нефтяных кризисов 70-х. Спрос на электроэнергию начал расти так быстро, что ESСOM стала массово строить типовые 3,6-гигаваттные станции и немного перестаралась. В итоге в 90-е страна вошла с 40 гигаваттами мощностей — на 40% больше, чем пиковое потребление. Этот резерв казался настолько избыточным, что часть старых станций даже законсервировали.

В итоге в 90-е страна вошла с 40 гигаваттами мощностей — на 40% больше, чем пиковое потребление. Этот резерв казался настолько избыточным, что часть старых станций даже законсервировали.

Реформа

В первые несколько лет после отмены апартеида новым властям было не до энергетики. Всерьёз за Eskom (так ESCOM переименовали ещё в 1987) взялись к 1998 году. Тогда правительство выкатило всеобъемлющий план реформы отрасли. К этому моменту Eskom контролировала 96% производства электроэнергии (4% приходилось на мелких производителей — как правило, небольшие электростанции на промышленных предприятиях) и владела всей сетью ЛЭП в стране. Сбыт же электричества находился в руках примерно 400 мелких дистрибьюторов, не считая самой Eskom. Понятно, что цены при этом скакали в зависимости от дистрибьютора очень сильно, воровали электроэнергию почём зря, а эффективность оставляла желать лучшего. Ещё одной проблемой был сильный перекос в пользу промышленности — Eskom исходно и была драйвером развития промышленности, и поэтому на электрификацию домов во времена апартеида забивали. В итоге к 90-м годам примерно 40% домов были без электричества вообще.

В итоге к 90-м годам примерно 40% домов были без электричества вообще. Разумеется, речь не о домах в Йоханнесбурге, а о таких деревеньках в глубине страны

В чём состоял план правительства?

•забрать у Eskom право планирования новых мощностей и отдать его госрегулятору, чтобы не строить слишком много станций;

•увеличить на рынке производства энергии долю независимых игроков;

•выделить из состава Eskom новую естественную монополию, отвечающую чисто за передачу энергии, то есть за ЛЭП;

•генерирующую часть Eskom разделить на несколько частных компаний, чтобы создать конкуренцию;

•сектор сбыта реорганизовать в пять или шесть «региональных дистрибьюторов» к 2003 году;

•электрифицировать 2,5 млн жилых домов;

•при этом сохранить низкие цены для населения.

(Олдфаги вспомнят про РАО «ЕЭС» и будут совершенно правы! Это очень похоже на реформу Чубайса, проходившую в 2002-2008 годах. Появление среднего размера игроков на рынке генерации и сбыта, но при этом госмонополия на передачу энергии — именно так реформировали энергетику России. Но я отвлёкся).

Но я отвлёкся).

Энергетическая система отчётливо делится на генерацию, передачу и сбыт

При этом подсчёты показывали, что избыточных мощностей, понастроенных в 80-е, хватает до 2007 года. Это задавало реформам достаточно жёсткий дедлайн. Самым проблемным вопросом был сбыт, и за него взялись первым, но эта реформа со свистом провалилась. Объединение мелких дистрибьюторов в крупные задевало интересы местных властей, и те оспорили решение в конституционном суде. Первый и единственный региональный дистрибьютор был создан только в 2005 году, а к 2010 проект полностью свернули. Реформа передачи энергии тоже забуксовала — Eskom убедила власти, что выделение передающих мощностей в дочернюю компанию более чем достаточно, и не надо мутить всю эту чепуху с полноценным разделением.

В 2001 году Eskom преобразовали в публичную компанию, на 100% контролируемую государством, чтобы можно было приватизировать какую-то её часть (после долгих споров договорились о 30%, из них 10% должны контролировать чёрные). По этой причине были свёрнуты все новые проекты электростанций. При этом планам реструктуризации и приватизации сопротивлялись как профсоюзы (устроившие забастовку в 2002), так и сама Eskom, которая в итоге уговорила сдвинуть приватизацию на 2006-2007 год.

По этой причине были свёрнуты все новые проекты электростанций. При этом планам реструктуризации и приватизации сопротивлялись как профсоюзы (устроившие забастовку в 2002), так и сама Eskom, которая в итоге уговорила сдвинуть приватизацию на 2006-2007 год.

Тем не менее, новые мощности по производству энергии всё равно были нужны, и на них соглашение 30%/70% не распространялось. Казалось бы, вот сейчас зайдут инвесторы и построят что-нибудь! Но не тут-то было. Договор на покупку энергии у независимого поставщика заключала Eskom, но допустимые цены, объёмы и т.п. задавал госрегулятор. В итоге, как это глупо ни звучит, но никто не смог договориться. Eskom заключала предварительное соглашение, но потом не подписывала контракт, потому что энергия оказывалась слишком дорогой и не вписывалась в правительственные нормативы. При этом сама процедура закупки была описана только в 2011 (!).

Например, исходно планировалось поставлять энергию с угольной ТЭС в Ботсване. Но сначала Eskom не знала, какие квоты на закупку ей дадут, а потом оказалось, что ботсванский проект в эти квоты не вписывается.

•К зиме 2007/2008 года 0 (ноль) независимых поставщиков подписали с Eskom контракты.

•К зиме 2007/2008 года мощности ЮАР составляли около 40 ГВт — столько же, сколько и в 1994 году.

•В январе 2008 года по всей стране начались веерные отключения.

Распад

На самом деле причина поначалу была очень глупой. Реформы оказались очень сложными, но нашлись две действительно лёгкие в реализации вещи: урезание издержек и black empowerment. Первое было достигнуто за счёт сокращения складов — уголь перестали хранить в больших количествах и начали закупать на рынке ситуативно. В итоге резервы сократились с 61-дневных в 2000 году до 12-дневных в 2008. Что касается black empowerment, то ещё в 2001 году компания перешла на систему, так сказать, воук-закупок. Контракты можно было сначала заключать с поставщиками — чёрными женщинами, потом — с малыми чёрными поставщиками, потом с крупными чёрными поставщиками, потом с black empowering поставщиками, и только когда все расово верные варианты исчерпаны, допускалось обращаться к иным производителям. При этом эмпавермент эмпаверментом, а издержки надо резать, так что за транспортировку угля платили копейки. В итоге уголь на электростанции стал поступать нерегулярно, а то, что всё-таки доезжало, оказывалось слишком некачественным или мелким (а мелкий уголь, в отличие от крупного, приходится сушить после дождя). Износ оборудования из-за камней в угле + недостаточные запасы + сезон дождей = получили то, что получили. Электростанции начали выходить из строя, а те, которые работали, выдавали слишком малые объёмы электричества.

При этом эмпавермент эмпаверментом, а издержки надо резать, так что за транспортировку угля платили копейки. В итоге уголь на электростанции стал поступать нерегулярно, а то, что всё-таки доезжало, оказывалось слишком некачественным или мелким (а мелкий уголь, в отличие от крупного, приходится сушить после дождя). Износ оборудования из-за камней в угле + недостаточные запасы + сезон дождей = получили то, что получили. Электростанции начали выходить из строя, а те, которые работали, выдавали слишком малые объёмы электричества.

А выгружают уголь иногда, говорят, прямо в лужу

Перебои в сети продолжались до марта 2008 года, и какие-то выводы страна сделала. Eskom стала хранить более существенные запасы угля, расконсервировала несколько старых станций и начала строительство двух новых массивных флагманов — станций Кусиле и Медупи. Кроме того, на рынок энергии зашли несколько независимых поставщиков, а по всей стране началась кампания за экономию электроэнергии, снизившая потребление ещё на пару гигаватт. Кризис вроде бы отступил.

Кризис вроде бы отступил.

Однако фундаментальные проблемы никуда не делись. В их числе — плохой уголь. Угольные станции были заточены под определённое качество топлива, и подходящие месторождения начали исчерпываться. Не то чтобы ЮАР была углём бедна — в стране его навалом, но новые шахты нужно создавать и регистрировать. Тем временем в 2009 году к власти пришёл Джейкоб Зума и привёл с собой индийских олигархов из семьи Гупта. Или наоборот — они его привели на пост президента. Так или иначе, связи между ними были стары и крепки, а Гупта владели в ЮАР угольными шахтами, и… В общем, для Гупта это был удачный контракт, а для электростанций не очень. Второй проблемой стал чемпионат мира по футболу 2010 года, проходивший в ЮАР. Ради него Eskom свела плановое обслуживание станций к минимуму — ведь для ремонта их надо отключать от сети, а это временные веерные отключения, а это удар по престижу.

Оборудование продолжало изнашиваться, ремонтировать его не успевали, а новые флагманские станции строились слишком медленно. Неудивительно, что в конце 2014 года началась новая волна отключений. Сначала вырубилась одна из крупнейших угольных станций — обвалилось хранилище угля. Затем на дизельной станции кончился дизель. Затем на гидроэлектростанции — только не смейтесь — кончилась вода. Ещё одну из угольных станций забило золой, что также снизило её выработку. Но и со всем этим как-то справились.

Неудивительно, что в конце 2014 года началась новая волна отключений. Сначала вырубилась одна из крупнейших угольных станций — обвалилось хранилище угля. Затем на дизельной станции кончился дизель. Затем на гидроэлектростанции — только не смейтесь — кончилась вода. Ещё одну из угольных станций забило золой, что также снизило её выработку. Но и со всем этим как-то справились.

Даже на светофоры не хватает

Истинный ужас начался, когда в сеть стали вводить две новые станции — Медупи с 2015-го года, а Кусиле с 2017-го. Они оказались построены так безобразно, что только в 2019 финансовом году на них было около 80 внеплановых отключений. Eskom стала окончательно полагаться на господдержку и к началу 2019 года накопила $30 млрд долгов — половина этой суммы висит на госбюджете и составляет 15% от всего госдолга. Весной 2019 года отключения начали длиться по 6 часов в сутки, а во время очередного кризиса в декабре достигли 9 часов. Завершающим аккордом стала остановка энергоблока АЭС из-за того, что в систему охлаждения забились медузы. Отключения прекратились только в марте в связи с карантином и снизившейся из-за этого нагрузкой. Но в июле, после снятия части ограничений, кризис возобновился и прекращаться не собирается.

Завершающим аккордом стала остановка энергоблока АЭС из-за того, что в систему охлаждения забились медузы. Отключения прекратились только в марте в связи с карантином и снизившейся из-за этого нагрузкой. Но в июле, после снятия части ограничений, кризис возобновился и прекращаться не собирается.

Коллапс?

Что же дальше? Правительство опубликовало очередную дорожную карту. В ней оно обещает — глазам своим не верю — разделить Eskom на генерирующую, передающую и сбытовую части. Да, за 21 год реформа не сдвинулась ВООБЩЕ ни на шаг, единственным успешным пунктом стала электрификация населения (Eskom быстро покрыла сетью большую часть страны, хотя значительную часть новых домохозяйств и пришлось субсидировать). Но на самом деле тут уже разделяй, не разделяй, проблема в нехватке новых мощностей и в чудовищной изношенности имеющихся. Местные в частном порядке ставят солнечные батареи, но потребности 60-миллионной страны ими не закроешь. Денег нет не только у Eskom, но и у страны в целом — из-за нехватки энергии ВВП растёт лишь на 0,5% в год. Купить электроэнергию, впрочем, всё равно негде, генерация любой соседней страны меньше в разы (ЮАР производит 31% электроэнергии ВСЕЙ Африки и 54%, если вычесть арабские страны севера). Наполеоновские планы по строительству новых АЭС и повышению доли возобновляемой энергетики упираются всё в те же деньги.

Купить электроэнергию, впрочем, всё равно негде, генерация любой соседней страны меньше в разы (ЮАР производит 31% электроэнергии ВСЕЙ Африки и 54%, если вычесть арабские страны севера). Наполеоновские планы по строительству новых АЭС и повышению доли возобновляемой энергетики упираются всё в те же деньги.

Главная проблема сейчас — это потенциальный коллапс сети. Пока что страна отделывалась веерными отключениями, которые сбрасывают часть нагрузки с сети заранее. Благодаря им у энергосистемы остаются резервные мощности. Но если генерация резко обвалится (например, из-за очередной аварии) и спрос её превысит, энергоблоки начнут аварийно отключаться из-за избыточной нагрузки и система рискует вырубиться целиком. А это значит — несколько дней без электричества вообще, потому что запуск электростанций с нуля дело очень непростое (а их ещё надо синхронизировать друг с другом).

При этом падать есть куда. Достаточно взглянуть на соседнюю Зимбабве, где почти все мощности построены до 1988 года. Там электричество появляется на 6 часов в сутки и люди набирают воду в скважинах по ночам, пока работает насос.

Там электричество появляется на 6 часов в сутки и люди набирают воду в скважинах по ночам, пока работает насос.

Но есть и хорошие новости! ЮАР производит 70% мировой платины и 35% мирового палладия, и всё это производство постоянно находится под угрозой. Так что если вы дочитали досюда, то по крайней мере получили неплохой инвестиционный совет.

Ретаргетинг ВКонтакте

Динамический ретаргетинг — формат рекламы, который имеет один из самых высоких показателей конверсии и у него есть ряд особенностей.

1. Аудиторией для рекламы являются посетители вашего интернет-магазина.

В ваш интернет-магазин встраивается специальный код (VK Pixel), который отслеживает поведение посетителей: визиты, просмотр карточки товара, добавление товара в корзину и оформление заказа. Таким образом, у ВКонтакте появляется аудитория посетителей вашего магазина.

В настройках рекламной кампании можно выбрать эту аудиторию и дополнительно её отфильтровать по разным параметрам. Например, если у вас в магазине продаются автомобили, то не имеет смысла показывать рекламу публике до 18 лет, хотя среди посетителей вашего сайта будут несовершеннолетние.

Например, если у вас в магазине продаются автомобили, то не имеет смысла показывать рекламу публике до 18 лет, хотя среди посетителей вашего сайта будут несовершеннолетние.

Цена на объявления этого типа достаточна высока, ведь видят их уже «теплые» лиды, которые были в контакте с вашим сайтом.

2. Объявление формируется индивидуально под каждого пользователя.

Благодаря Пикселю, ВКонтакте знает, какие товары смотрел посетитель вашего магазина, поэтому формирует для него персональный блок рекламы в соцсети. В этом блоке отображаются последние просмотренные товары и товары, добавленные в корзину (у них более высокий приоритет). Если посетитель приобрел товар в магазине, то, в зависимости от настроек рекламной кампании, этот товар исчезает из персонального рекламного блока, либо реклама магазина отключается персонально для этого посетителя.

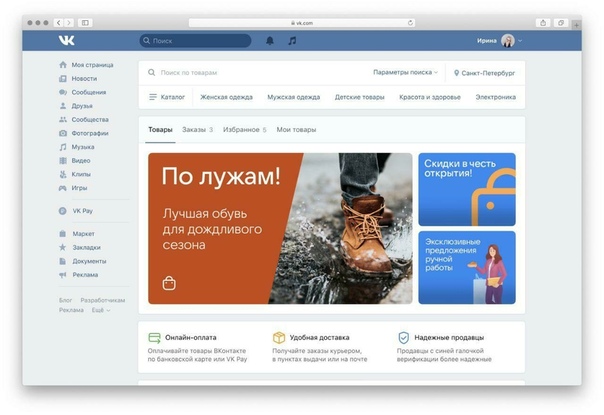

Динамические объявления с карточками товаров отображаются в блоке ленты новостей:

Вконтакте должен собирать аналитику с вашего магазина и иметь информацию о ваших товарах. Для этого необходимо установить ВК пиксель и подготовить товарную выгрузку (прайслист).

Для этого необходимо установить ВК пиксель и подготовить товарную выгрузку (прайслист).

1. Перейдите в настройки выгрузки ВКонтакте через блок «Панели продаж»:

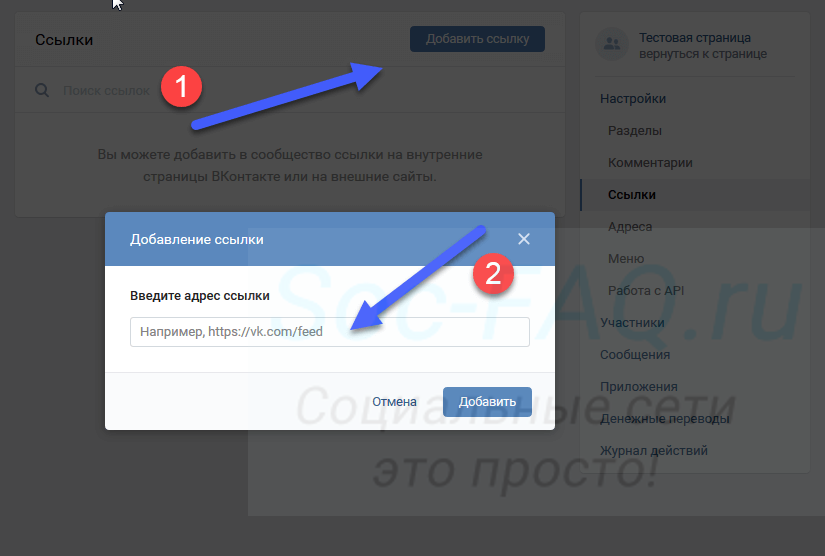

Нажмите «Ретаргетинг ВКонтакте»:

2. Для того, чтобы у вас заработал динамический ретаргетинг ВКонтакте, необходимо подать заявку на его включение, заполнив анкету: https://vk.cc/getdinret. Дождитесь одобрения заявки.

3. Основой для рекламных блоков ВКонтакте являются товары из Вашего магазина. Необходимо подготовить товарную выгрузку из inSales:

Подробнее о создании товарных выгрузкок

Требования к товарам:

- наличие изображения размером не менее 200х200 пикселей;

- соблюдение законов РФ;

- наличие цены.

Необязательные параметры, которые могут быть использованы дополнительно:

- производитель;

- категория;

- старая цены;

- возраст.

4. Сохраните выгрузку и вернитесь в раздел Продвижение → Соцсети → Ретаргетинг ВКонтакте, выберите созданную ранее выгрузку:

5.

6. Перейдите в рекламный кабинет ВКонтакте → Ретаргетинг:

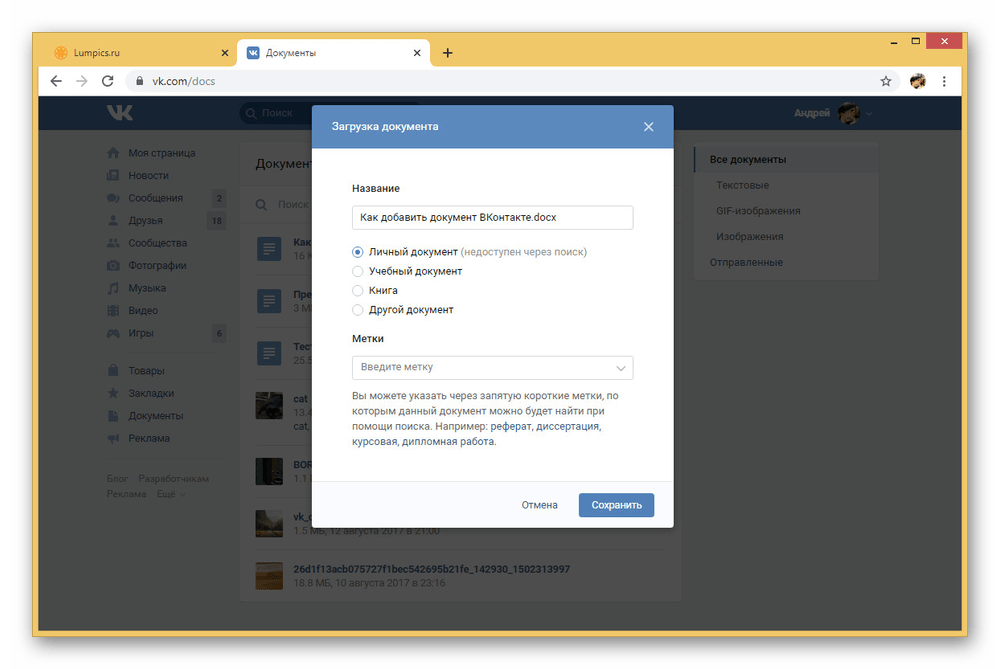

7. Создайте прайс-лист в разделе динамического ретаргетинга:

8. В форме создания прайс-листа укажите любое название и вставьте ссылку с выгрузкой из inSales, которую вы ранее скопировали:

Важно: галочку «Использовать HTTP аутентификацию» НЕ нужно отмечать.

Галочки, связанные с UTM-метками отмечать не обязательно. Используйте их только в случае необходимости.

9. Сохраните прайс-лист. Товары будут загружаться во ВКонтакте некоторое время, ожидать окончания необязательно, можно продолжить настройку интеграции. При этом запускать рекламную кампанию до завершения загрузки не рекомендуется.

ВКонтакте обновляет данные о товарах автоматически каждые 3 часа, обращаясь к всегда актуальной выгрузке из inSales. Но в интерфейсе ВКонтакте можно обновить прайс-лист принудительно, нажав специальную кнопку:

10. У созданного во ВКонтакте прайс-листа появился свой числовой идентификатор (price_list_id), его необходимо скопировать и вставить в форму шага №4 интеграции в бэкофисе inSales:

У созданного во ВКонтакте прайс-листа появился свой числовой идентификатор (price_list_id), его необходимо скопировать и вставить в форму шага №4 интеграции в бэкофисе inSales:

Нажмите кнопку «Сохранить».

11. Далее необходимо создать пиксель ВК.

Важно: если у вас уже есть созданный пиксель и он установлен в бэкофисе inSales, то делать ничего не нужно. Его идентификатор должен автоматически подставиться в поле шага №5.

Перейдите на вкладку «Пиксели» в разделе «Ретаргетинг» рекламного кабинета ВКонтатке.

Если у вас не было созданных пикселей, создайте новый:

В форме укажите название пикселя (произвольное слово), домен вашего магазина, категорию сайта и нажмите «создать»:

После создания пикселя откроется новая форма с кодом пикселя и его идентификатором вида: VK-RTRG-******-*****

Этот идентификатор необходимо скопировать и вставить в форму шага №5:

Если у вас есть созданный пиксель, зайдите в его редактирование и скопируйте его код:

12. Включите ретаргетинг:

Включите ретаргетинг:

После этого активируется VK Pixel, анализирующий события в вашем интернет-магазине.

13. Теперь можно перейти к созданию рекламной кампании. Перейдите в рекламный кабинет ВКонтакте и создайте объявление типа «Карусель»

При создании рекламной записи нужно настроить формат отображения объявления на примере товаров, которые необходимо создать вручную.

Добавьте карточку и укажите URL товара из вашего магазина. В создавшейся карточке укажите название, цену, вид кнопки и загрузите изображение.

После чего создайте еще две карточки и нажмите «Создать». Вас перенаправит на настройку кампании.

14. В настройках кампании вы можете установить любые предпочтения по таргетингу. Важно указать прайс-лист и условия прайс-листа, которые будут регулировать отображения рекламного объявления.

Можно настроить показ рекламы товаров для тех, кто их смотрел или положил в корзину, либо для тех, кто уже купил (например, рекламировать аксессуары к приобретенному товару).

На данный момент в магазине на inSales фиксируются следующие события:

- просмотр карточки товара;

- добавление в корзину;

- оформление заказа (совершение покупки).

Сохраните, оплатите и запустите кампанию. Объявления начнут отображаться в ленте у ваших клиентов. Вместо вставленных вами карточек будут индивидуально отображаться карточки товаров из прайс-листа.

Обращаем внимание, что показов будет не так много, но ведь это будут целевые показы именно тем, кто смотрел товар и/или положил его в корзину. Стоимость таких объявлений достаточно высока из-за максимального таргетинга на вашего клиента и высокой конкуренции в слотах объявлений.

Справка на сайте ВКонтакте

Внутри вредоносной сети Документов Google

Лаборатория FortiGuard Labs недавно обнаружила запущенную кампанию вредоносных программ Google Docs, в которой используются имена Fortinet и FortiGuard. Когда мы изучили документы, мы обнаружили длинную цепочку перенаправлений внутри вредоносной сети, и пункт назначения этой цепочки зависел от нашего IP-адреса и используемого пользовательского агента. Эта вредоносная сеть нацелена на все основные платформы: Windows, Android и MacOS.

Эта вредоносная сеть нацелена на все основные платформы: Windows, Android и MacOS.

В этой статье мы анализируем этот рабочий процесс вредоносного трафика, а также примеры, предназначенные для платформы Windows. В конце статьи мы также проанализируем информацию об атрибуции, чтобы попытаться определить, кто стоит за этими атаками.

Вредоносные документы

Летом 2018 года было обнаружено, что документы Google с политикой доступа, основанной на конкретной ссылке, могут быть непреднамеренно проиндексированы поисковыми роботами, если эти роботы узнают о таких ссылках. В результате внутренние документы ряда организаций стали общедоступными. В одном случае документ, содержащий краткое изложение политики найма в российском банке, привлек внимание правозащитников. Среди прочего, в нем задокументирована политика, запрещающая прием на работу определенных групп людей на основании их религии или сексуальной ориентации.

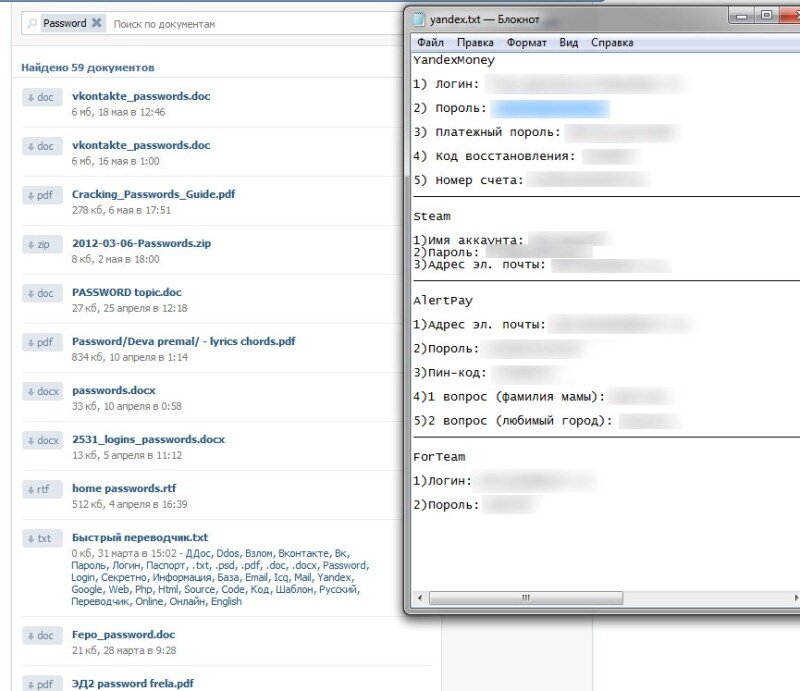

Также было обнаружено множество документов, содержащих пароли в открытом виде. Проблема усугублялась тем, что эти документы можно было легко найти по ключевому слову «пароль» в домене Google Documents. Теперь, прежде чем вы броситесь копаться в чужих секретах, вы можете подождать — по крайней мере, пока вы не закончите читать эту статью. J Вещи не всегда такие, какими кажутся.

Проблема усугублялась тем, что эти документы можно было легко найти по ключевому слову «пароль» в домене Google Documents. Теперь, прежде чем вы броситесь копаться в чужих секретах, вы можете подождать — по крайней мере, пока вы не закончите читать эту статью. J Вещи не всегда такие, какими кажутся.

Когда команда FortiGuard Labs узнала об этой проблеме, мы провели поиск, чтобы узнать, не были ли раскрыты какие-либо внутренние документы Fortinet. Они не были. Единственное, что мы обнаружили, — это пароли по умолчанию для устройств Fortinet (это те самые пароли, которые указаны в нашей документации и не являются секретными).

Тем не менее, наши поиски не прошли даром, ведь мы тоже нашли кое-что интересное. Вот результаты поиска по ключевому слову «Fortiguard»:

Рисунок 1. Результаты поиска Google по ключевому слову «Fortiguard». 168 результатов были найдены Google в этом поиске. ( Интересное наблюдение : количество результатов поиска Google на самом деле зависит от страны, которой принадлежит ваш IP.

Еще около 750 вредоносных результатов было найдено при поиске по ключевому слову «Fortinet». Вы можете найти ссылки на некоторые из обнаруженных нами документов, перечисленных в приложении. Причина, по которой этот список короче упомянутого, заключается в том, что несколько результатов поиска привели к одним и тем же документам. По мере дальнейшего изучения этого вопроса вы поймете, как преступникам удалось добиться таких результатов.

Более того, ситуация Fortinet не уникальна. Мы узнали, что если мы введем в Google имя любого крупного игрока на рынке кибербезопасности, то наткнемся на сотню или более вредоносных документов. Именно тогда мы поняли, что имеем дело с кампанией, включающей тысячи вредоносных документов, которые были вставлены во все документы Google.

Анализ вредоносных документов

Мы проанализировали ряд этих вредоносных документов и пришли к выводу, что они были написаны на разных языках, хотя в основном на английском и русском. Несмотря на языковые различия, все эти документы имеют общую структуру. Есть большой заголовок, затем небольшой случайный снимок экрана, не обязательно связанный с заголовком, а затем гиперссылка, которая также написана крупным шрифтом. На рисунке ниже вы можете увидеть несколько примеров таких документов.

Несмотря на языковые различия, все эти документы имеют общую структуру. Есть большой заголовок, затем небольшой случайный снимок экрана, не обязательно связанный с заголовком, а затем гиперссылка, которая также написана крупным шрифтом. На рисунке ниже вы можете увидеть несколько примеров таких документов.

Под гиперссылкой много пустого места, которое было специально вставлено, чтобы скрыть «мусорный текст», вставленный внизу документа. Тем не менее, этот «мусорный текст» служит для того, чтобы заманить поисковый робот Google для индексации документа с использованием множества различных ключевых слов, содержащихся в тексте. Это объясняет, почему так много результатов Google приводят к гораздо меньшему количеству фактических документов Google, потому что несколько ссылок ведут пользователя к одному и тому же документу.

Рисунок 3: Фрагмент «мусорного текста» в одном из вредоносных документовАнализ вредоносных ссылок

Если жертва щелкает гиперссылку во вредоносном документе, происходит цепочка перенаправлений. Пункт назначения выбирается на основе поля user-agent запроса «GET», а также страны IP-адреса жертвы.

Пункт назначения выбирается на основе поля user-agent запроса «GET», а также страны IP-адреса жертвы.

Цепочка перенаправления

В этом разделе мы анализируем цепочки перенаправления, генерируемые при переходе по гиперссылке документа с заголовком « Программное обеспечение для обхода веб-фильтрации Fortiguard скачать бесплатно ». Этот документ показан в верхнем левом углу рисунка 2. Эти результаты аналогичны ссылкам, найденным в любом из документов.

Во-первых, мы перечислим обзорную цепочку перенаправления для IP-адреса VPN в Сингапуре (наше местоположение) и User-Agent, соответствующего Google Chrome (наш браузер):

- hxxp://vbtrst[.]pro/dnew?k =Fortiguard+веб+фильтрация+обход+программное+бесплатно+скачать

- hxxp://sxkwor[.]space/rtb/s/ APEN2FuhOAAA4dsBAFNHGQASAGmZEJMA

- hxxp://11fileupload-2[.]xyz/it…fA==

- hxxp://static.21.101.69.159.clients.your-server[.]de/file?f=ae…05&utm_source= APEN2FuhOAAA4dsBAFNHGQASAGmZEJMA &utm_medium=14497&utm_campaign=default

- hxxps://thimbleprojects[.

]org/dedzsumkoi/528138/?method=blob&type=download&name=Rm9ydGlndWFyZF93ZWJfZmlsdGVyaW5nX2J5cGFzc19zb2Z0d2FyZV9mcmVlX2Rvd24ucmFy&v= 900 68 eyJ0cmFuc2FjdGlvbl9pZCI6IjU0ODAyMjI1NiIsInRva2VuIjoiOWM0MDVmOTIwYTdhYTI2ODE0MzdkMjRkZGRhNTM2YTUifQ%3D%3D

]org/dedzsumkoi/528138/?method=blob&type=download&name=Rm9ydGlndWFyZF93ZWJfZmlsdGVyaW5nX2J5cGFzc19zb2Z0d2FyZV9mcmVlX2Rvd24ucmFy&v= 900 68 eyJ0cmFuc2FjdGlvbl9pZCI6IjU0ODAyMjI1NiIsInRva2VuIjoiOWM0MDVmOTIwYTdhYTI2ODE0MzdkMjRkZGRhNTM2YTUifQ%3D%3D - hxxps://4requests[.]org/findic.php?v= eyJ0cmFuc2FjdGlvbl9pZCI6IjU0ODAyMjI1NiIsInRva2VuIjoiOWM0MDVmOTIwYTdhYTI2ODE0MzdkMjRkZGRhNTM2YTUifQ== »

Далее давайте проанализируем необычные параметры, используемые в каждом из этих URL-адресов:

- hxxp://vbtrst[.]pro/dnew?k= Fortiguard+web+filtering+bypass+software+free+download

Назначение этого параметра первой ссылки очевидно — он просто повторяет заголовок документа. - hxxp://sxkwor[.]space/rtb/s/ APEN2FuhOAAA4dsBAFNHGQASAGmZEJMA

Параметр второго URL-адреса представляет собой набор байтов в кодировке BASE64.

- Первые шесть байтов набора представляют собой отметку времени UNIX Epoch в порядке байтов с прямым порядком байтов, показанном зеленым цветом на рисунке ниже.

- Следующие два байта — это «номер utm_medium» в порядке байтов с прямым порядком байтов, показанные желтым цветом.

Мы покажем вам, как это поле используется позже в этом анализе. - Тринадцатый и четырнадцатый байты (начиная с 0), показанные красным цветом, представляют собой код страны в кодировке ASCII (на этот раз порядок байтов в обратном порядке). Когда мы попробовали разные IP-адреса, мы получили разные результаты для этого поля. Ниже показаны два разных случая для российских и сингапурских IP-адресов.

- hxxp://11fileupload-2[.]xyz/ it…fA==

Следующий параметр — это еще одна строка в кодировке BASE64 с дополнительным уровнем шифрования. Мы сократили его здесь для компактности. - hxxp://static.21.101.69.159.clients.your-server[.]de/file?f=ae…05&utm_source= APEN2FuhOAAA4dsBAFNHGQASAGmZEJMA&utm_medium=14497&utm_campaign=default

Здесь мы видим тот же параметр в кодировке Base64, что и на шаге №2. Кроме того, число 14497 передается как значение параметра utm_medium. Число 14497 соответствует 0x38A1 в шестнадцатеричной системе счисления или 0xA1 0x38 в порядке следования байтов. Интересно, что это то же самое число, которое показано в желтом прямоугольнике на рисунке 4.

Кроме того, число 14497 передается как значение параметра utm_medium. Число 14497 соответствует 0x38A1 в шестнадцатеричной системе счисления или 0xA1 0x38 в порядке следования байтов. Интересно, что это то же самое число, которое показано в желтом прямоугольнике на рисунке 4. - hxxps://thimbleprojects[.]org/ dedzsumkoi /528138/?…

method=blob&type=download&name=Rm9ydGlndWFyZF93ZWJfZmlsdGVyaW5nX2J5cGFzc19zb2Z0d2FyZV9mcmV lX2Rvd24ucmFy&v=

eyJ0cmFuc2FjdGlvbl9pZCI6IjU0ODAYMjI1NiIsInRva2VuIjoiOWM0MDVmOTIwYTdhYTI2ODE0MzdkMjRkZGRhNTM2YTUifQ%3D%3D

Для этого URL-адреса преступные кодеры злоупотребили онлайн-редактором кода Mozilla. Мы по-прежнему можем обнаружить осмысленные имена параметров, а также их значения в кодировке BASE64. Вот часть параметра URL после декодирования:- method=blob&type=download&name=Fortiguard_web_filtering_bypass_software_free_down.rar&v={«transaction_id»:»548022256″,»token»:»9c405f920a7aa2681437d24ddda536a5″}

Как видите, мы нашли имя нашего документ еще раз, но на этот раз с расширение . RAR.

RAR.

На данный момент появление имени документа выглядит как маленький фокус. Как возможно, что у нас есть имя длиной не менее 54 байт, если на шаге №2 мы видим передачу параметра длиной всего 24 байта и не было поля Referrer, используемого для отслеживания ранее посещенных URL-адресов? Более того, как мы недавно выяснили, большая часть этих байтов связана с временной меткой или IP-адресом жертвы и поэтому не может быть связана с именем документа.

Одно из возможных объяснений состоит в том, что деятели, управляющие vbtrst[.]pro, и деятели, злоупотребляющие thimbleprojects.org, на самом деле являются одной и той же группой людей. Это позволило бы вести общую базу данных, в которой названия всех документов соответствуют определенным номерам. Используя эту логику, достаточно было бы просто передать всего несколько байтов информации (число в записи базы данных), чтобы восстановить полное имя исходного документа. Кроме того, вполне возможно, что поле utm_medium действительно используется именно для этой цели.

- hxxps://4requests[.]org/findic.php?v= eyJ0cmFuc2FjdGlvbl9pZCI6IjU0ODAyMjI1NiIsInRva2VuIjoiOWM0MDVmOTIwYTdhYTI2ODE0MzdkMjRkZGRhNTM2YTUifQ ==»

Это тот же параметр, который использовался на предыдущем шаге (соответствует {«transaction_id»:»548022256″,»token»:»9c405f920a7aa2681437d24ddda536a5″})

Как вы могли догадаться, в результате цепочки перенаправлений был загружен следующий файл:

Fortiguard_web_filtering_bypass_software_free_down.rar

Внутри архива также находился вредоносный PE-файл, о котором мы поговорим в разделе Анализ образцов Windows .

Зависимость от поля User-Agent

Как упоминалось ранее, цепочка перенаправления сильно зависит от поля User-Agent жертвы (далее для краткости мы будем использовать аббревиатуру «UA»).

Internet Explorer

Когда мы использовали UA, соответствующий IE11, мы получили следующую цепочку используемых доменов:

Vbtrst[. ]pro -> sxkwor[.]space -> 11fileupload-2[.]xyz -> static.21.101.69.159.clients.your-server[.]de

]pro -> sxkwor[.]space -> 11fileupload-2[.]xyz -> static.21.101.69.159.clients.your-server[.]de

Да, эта цепочка выглядит очень похож на предыдущий, за исключением того, что он был укорочен. Здесь static.21.101.69.159.clients.your-server[.]de отдает вредоносные образцы без дополнительных «прыжков» на thimbleprojects.org и 4requests[.]org. Мы предполагаем, что эти дополнительные перенаправления используются для защиты static.21.101.69.159.clients.your-server[.]de из черного списка технологии Google Safe Browsing.

Мобильные устройства и Safari (Macintosh)

Когда мы использовали UA, соответствующие мобильным устройствам или MacOS, мы получили две новые цепочки перенаправлений. В конце каждой цепочки мы получали соответствующий файл .APK или .DMG. Эти файлы будут рассмотрены в отдельной главе данного исследования.

Анализ образцов Windows

Во время наших тестов с использованием различных IP-адресов и полей User-Agent мы получили дюжину различных образцов, все они нацелены на платформу Windows. В этом разделе мы обсудим уловки, используемые этими преступниками, чтобы избежать обнаружения поставщиками антивирусов.

В этом разделе мы обсудим уловки, используемые этими преступниками, чтобы избежать обнаружения поставщиками антивирусов.

Изменяемая внутренняя структура

Хотя все исследованные образцы имеют одинаковое поведение, они имеют множество различных, а иногда и противоречивых внутренних структур. Например, в одном из образцов поле FileDescription указано как « MODJO Internet Security». Интересно, что этот же образец также имеет манифест, в котором поле описания уже указано как « Installs Adobe Flash Player».

Рисунок 5: Противоречие полей описанияЧтобы еще больше усложнить ситуацию, в том же образце используется значок, очень похожий на логотип VK.com — популярной социальной сети в русскоязычных странах.

Рисунок 6: Значок вредоносного образца (слева) и логотип социальной сети VK.com (справа) Относительно имени « MODJO Internet Security» — мы заметили, что последняя буква время от времени меняется. Нам удалось найти образцы со следующими названиями:

Нам удалось найти образцы со следующими названиями:

MODJ O Internet Security

MODJ A Internet Security 90 003

MODJ B Internet Security

Еще одним отличием образцов является раздел .RSRC . Разнообразие достигается за счет использования различных изображений .png , упакованных внутри. Количество и размер этих изображений значительно различаются от образца к образцу, хотя ни одно из этих изображений никогда не показывается жертве.

Рисунок 7: PNG-файлы, упакованные в разделы .RSRC двух разных образцовИтак, почему образцы отличаются и несовместимы во многих отношениях? Мы не можем ответить на этот вопрос точно, но мы предполагаем, что все части образцов хаотично изменены, чтобы избежать возможного обнаружения.

Анализ поведения

Хотя образцы имеют разную внутреннюю структуру, их поведение абсолютно одинаково. Связь между вредоносным образцом и его C2-сервером показана на рисунке ниже. Мы видим, что образец отправляет запрос POST на сервер C2. C2 также расположен на your-server.de хостинг, как один из узлов перенаправления, которые мы изучали ранее. Но узлы C2 и перенаправления используют разные IP-адреса.

Связь между вредоносным образцом и его C2-сервером показана на рисунке ниже. Мы видим, что образец отправляет запрос POST на сервер C2. C2 также расположен на your-server.de хостинг, как один из узлов перенаправления, которые мы изучали ранее. Но узлы C2 и перенаправления используют разные IP-адреса.

Ключ, изображенный на рисунке:

Рисунок 8: Сетевые запросы вредоносного образцаКлюч, показанный на рисунке, был одинаковым для всех исследованных образцов Windows, хотя это может зависеть от исходного документа Google.

При получении ответа от сервера образец пытается загрузить и запустить веб-установщик легитимного стороннего приложения Менеджер загрузки GetGo. После успешного выполнения (или после нескольких неудачных попыток) образец удаляется.

Мы думаем, что целью преступников, разработавших это, было злоупотребление реферальными программами законных приложений. Когда задействована реферальная программа, обычно используется какое-то поле реферала, чтобы отличить одного реферала от другого. Однако в данном случае это не так: в запросе не используется поле перехода, а URL-адрес, к которому осуществляется доступ, ничем не отличается от URL-адреса, который пользователь получает из основного Страница Getgosoft .

Однако в данном случае это не так: в запросе не используется поле перехода, а URL-адрес, к которому осуществляется доступ, ничем не отличается от URL-адреса, который пользователь получает из основного Страница Getgosoft .

Отличительной особенностью этого запроса является используемое поле User-Agent:

User-Agent : Medunja Solodunnja 6.0.0 9000 3

Пожалуйста, обратите внимание на используемое имя: мы вернемся к это позже.

Рисунок 9: Запрос, сгенерированный вредоносным образцомКомпиляция и подпись «на лету»

Еще одной отличительной особенностью этой вредоносной кампании является то, что образцы компилируются и подписываются «на лету». Мы сравнили поле TimeStamp внутри PE-заголовка сэмплов и фактическое время загрузки. Разница между ними не должна была превышать 5 минут. Более того, каждый образец подписан одной и той же действующей цифровой подписью на момент загрузки.

Мы проанализировали сертификаты, используемые для создания подписей, и все они были выпущены ЦС COMODO RSA Code Signing CA. Вот сертификаты, с которыми мы столкнулись в ходе нашего расследования:

00 ce fe 4e ae e4 c0 cf 51 e9 5b 30 cf 02 80 b7 94 RICK, SKY LIMITED

00 b1 ab f8 ab e0 ab 1f c2 36 ed be 9f fc 4f 66 cb UR-IN, LIMITED

00 9b ea 5b a5 5f 1b 91 61 c1 be 05 93 00 3b 3f a1 КОРПОРАЦИЯ «МИР» – ОГРАНИЧЕННАЯ

Мы не знаем, как эти преступники получили эти сертификаты. Однако названия организаций выглядят довольно странно: они содержат запятые и тире посередине строки. Мы не удивимся, если эти сертификаты не были украдены, а зарегистрированы преступниками с самого начала. Если это так, то возникают вопросы о том, какой процесс проверки в настоящее время используется удостоверяющими центрами, чтобы гарантировать, что запрашивающая сертификат является законной компанией.

Тайна Signing Time

Когда мы анализировали образцы этой вредоносной кампании, мы также обнаружили некоторые интересные результаты, полученные с помощью популярного инструмента Microsoft Sigcheck . По какой-то причине обсуждаемые в этой статье примеры утилит (до последней версии 2.7) сообщают текущее системное время вместо времени подписи.

Такие же странные результаты сообщил популярный сервис VirusTotal. Например, на картинке ниже видно, что последний анализ выборки был 2018-11-14 14:05:19.GMT, но согласно VT подписано 2018-11-14 15 :05:00 (на час раньше фактического времени GMT 😊)

Рис. 10. Результаты Sigcheck (слева) и VirusTotal (справа) для образца SHA256:b84d9c08fc35c3a160b4ee1f4061035a4bb9781e5f64e623ec988b8447b2c667 Лаборатории FortiGuard сообщили о найденных ошибках командам VirusTotal и Sysinternals. Марк Руссинович уже готовит новую версию Sigcheck. VirusTotal подтверждает, что они полагаются на анализ утилиты Sigcheck при обработке образцов в своей системе и в настоящее время ожидают новую версию Sigcheck.

Кто стоит за этими атаками?

Подытожим некоторые факты, которые мы обнаружили об этих злоумышленниках в ходе нашего анализа:

- Два самых популярных языка вредоносных документов: английский и русский . Если внимательно посмотреть на рисунок 3, то можно заметить использование русского языка во второй строке сверху.

- Имя проекта, использованное преступниками для злоупотребления thimbleprojects[.]org , — dedzsumkoi.

Дедзумкой — это транслитерация русского слова «Дед с сумкой». Это буквально переводится как: «Дедушка с мешком». - Преступники использовали логотип VK.com – популярной социальной сети в русскоязычных странах .

- Используемый злоумышленниками User-Agent: « Медуня Солодуня 6.0.0»

Медуня Солодуня является транслитерацией русских слов « Медуня-солодуня », которая является местной кондитерской, расположенной рядом с Львов Украина .

Подводя итоги, делаем вывод, что преступники, участвующие в этом проекте, свободно владеют русским языком и, возможно, знакомы с местной кондитерской, расположенной недалеко от Львова, Украина, что дает нам большую вероятность их местонахождения.

Когда мы проанализировали регистрационные данные для доменов, используемых злоумышленниками, мы обнаружили, что почти все регистрационные данные доменов защищены такими службами, как WhoisGuard. Домен 4requests[.]org не является исключением — в настоящее время все его регистрационные данные скрыты. Но когда мы проверили историю whois для этого домена, то обнаружили, что изначально он был зарегистрирован на адрес … во Львове, Украина.

Рисунок 12: Запись истории Whois для 4requests[.]org Мы не можем подтвердить, что предоставленные данные владельца регистрации не являются поддельными, но они хорошо согласуются с другими нашими выводами. Мы проверили другие домены, зарегистрированные под электронной почтой 9.0021 egonow999[@]gmail.com и нашел 321 из них. Большинство этих доменов были зарегистрированы недавно, и их имена не выглядят так, как будто они предназначены для какой-либо законной деятельности.

Мы проверили другие домены, зарегистрированные под электронной почтой 9.0021 egonow999[@]gmail.com и нашел 321 из них. Большинство этих доменов были зарегистрированы недавно, и их имена не выглядят так, как будто они предназначены для какой-либо законной деятельности.

Заключение

Лаборатории FortiGuard Labs обнаружили масштабную вредоносную кампанию Google Docs, которая включает сотни вредоносных документов. Каждый вредоносный документ ведет к q цепочке редиректов на основе User-Agent и IP жертвы.

Мы проанализировали множество цепочек перенаправления, используемых внутри этой вредоносной сети, а также скачали несколько образцов. Мы пришли к выводу, что текущая цель этой сети — злоупотребление партнерскими программами других приложений. Однако эта цель может быть легко изменена в любой момент.

Кроме того, мы проанализировали детали атрибуции и получили некоторые идеи относительно того, кто может стоять за этими атаками или, по крайней мере, откуда эти атаки могут исходить.

Образцы Android и MacOS будут обсуждаться в следующих статьях. FortiGuard Labs продолжит отслеживать недавно зарегистрированные домены на предмет вредоносной активности.

Решение

FortiGuard Web Filter блокирует все обсуждаемые URL-адреса и домены как вредоносные.

Все обсуждаемые образцы обнаруживаются со следующим именем сигнатуры AV:

W32/Kryptik.GLKH!tr

Вредоносные запросы User-Agent блокируются следующим правилом IPS:

ICLoader.Botnet

— =FortiGuard Lion Team=-

IOC:

Сертификаты, используемые преступниками (все выпущены COMODO RSA Code Signing CA):

00 ce fe 4e ae e4 c0 cf 51 e9 5b 30 cf 02 80 b7 94 RICK, SKY LIMITED

00 b1 ab f8 ab e0 ab 1f c2 36 ed be 9f fc 4f 66 cb UR-IN, LIMITED

00 9b ea 5b a5 5f 1b 91 61 c1 be 05 93 00 3b 3f a1 КОРПОРАЦИЯ МИР – ОГРАНИЧЕННАЯ

Образцы:

05cfdf3f05a41a711991f819fcbc56b05172be9ea3d2c5750d5fd42e73eb1403 - W32/Kryptik.

GLKH!tr

0a0b7edd15995bb5cb59f3a10d5b24f1ca4e5091aff31200cee637fcddaf2316 - W32/Kryptik.GLKH!tr

19b8e784cd8306d55d8281675215f4343daa6cc50b72d7a449ee7fab7de5252c - W32/Kryptik.GLKH!tr

23f76599b06e8ac28fa9988006927d7dfb9084d58008c74c2e4107b90ab897ae - W32/Kryptik.GLKH!tr

26997775beef04f801088cb5e130b505f85359070ac033839840ec7213c - W32/Kryptik.GLKH!tr

28bbe2e3133bfbbd624272349d35f6eb216346e5a0301cf83d01f12fbab13e93 - W32/Kryptik.GLKH!tr

6a9395cca0dafd3ec3af0bcb6487c1fb335cb6fa31af0790ac1b482783c531d7 - W32/Kryptik.GLKH!tr

8c2cc4f8f88052d2efa7937a0d522c32488c07aeb2589659c2d504cf662b92d8 - W32/Kryptik.GLKH!tr

941db28ae4b053747546753f48578e89f1a865117893fd8deecac86d5b7 - W32/Kryptik.GLKH!tr

94d58958a7347b3dad471efa13b8e9ecef175254f4e585d23b98b2dbb0beb04c - W32/Kryptik.GLKH!tr

ad8849ef085c91865c13c66a4a6178b1c59dad0cf01c1d57ef21051444c45f79 - W32/Kryptik.

GLKH!tr

b84d9c08fc35c3a160b4ee1f4061035a4bb9781e5f64e623ec988b8447b2c667 - W32/Kryptik.GLKH!tr

d8c5e17ae272728caf35bc7a9a45bbaa896da671af3b720683b7daa722696433 - W32/Kryptik.GLKH!tr

df73f03f85aa0e22801167f7399c2cc43e9403d167f51dc1dd4f5381110acd0b - W32/Kryptik.GLKH!tr

ee2b5f9229f897b960c50ae8a896990aa1ec54e4787f1312c771bfdf0214b850 - W32/Kryptik.GLKH!tr

URL-адреса:

11fileupload-2[.]xyz

4requests[.]org

addmac[.]com

bigbinnd[.]info

bo2rz x9xhf[.]com

торжественный персонал[.] com

g64cfg9yi6kx[.]com

grotmr[.]info

gurtn[.]mobi

letsweb[.]info

mtpint[.]mobi

900 02 prkrls[.]infoptokp[.]pro

rplug[.]pro

rtrust[.]mobi

static[.]17[.]249[.]201[.]195[.]клиенты[.]ваш-сервер[.]de

static[.]21[.] 101[.]69[.]159[.]клиентов[.]ваш-сервер[.]de

sxkwor[. ]space

]space

thimbleprojects[.]org/dedzsumkoi/

vbtrst[.]info

vbtrst [.]pro

документы[.]google[.]com/document/d/108eUwuO14F7_kNOFu_AwtJEz_8yNJ0aBPBWA8jVOVOc

документы[.]google[.]com/document/d/16-GlQzXBPqo2x3iI940 f9YP0KvkrzUZe3BziW3VpqKw

документы[.]google[.] ком/документ/д/179LQ5l6sfsD26tZJSdy-KDdGnFo2xEmbPCUV7F-F_Po

docs[.]google[.]com/document/d/190Ksr2Wv9i2QjJeElcE9VVzEje-ia5k0BQVl5jOx6vE

doc s[.]google[.]com/document/d/1ablKrM6fncizaXjRNiy7Hh273FGN6Qh-97ejLNjLNoc

документы[.]google [.]com/document/d/1BcCNV9lrYY3VCKCP6aNPoXkvUbWkMHT2nOSvo0J1xaI

docs[.]google[.]com/document/d/1bY0rh0bTdvn1w_YNBfGyyOjf3CXczh3BshO2e4jyLYI 90 003

документы[.]google[.]com/document/d/1cSOWCQz9BnNBLBy3p9elvtVO8j9M6eh4_GSL8M8hmpI

документы[.] google[.]com/document/d/1d1qp4cSYo6dJiTg71chmK8pgtp3mcN1eszOECq-uLLs

docs[.]google[.]com/document/d/1DNYWgm5TcL79V2nvUHKnLXKKSjIVajPCnBzsUfuSveo

docs[.]google[. ]com/document/d/1dpzCp4KPCqcs-LQX1sXULqBvJv BPqs8kIUzouXbQVtw

]com/document/d/1dpzCp4KPCqcs-LQX1sXULqBvJv BPqs8kIUzouXbQVtw

документы[.]google[.]com/document/ d/1DQX5_6t38AiByyWwRozVY1hRsEQ0VxVTFmi59Rf4tVk

docs[.]google[.]com/document/d/1eelW4H5sMw2tsvUKddRnAU9teLTysjD3hPx5Dr4dh3c

9000 2 документа[.]google[.]com/document/d/1EH7mA3IiNKlz7davbT_qbX375abjZmpFqOQQm3waI7oдокумента[.]google[.]com/document /d/1f-K3aUjt58OdlH5AY4T8El6SARljQNoF5rhebcjhEP0

docs[.]google[.]com/document/d/1Glqf2-XbQ9qQ-J06zgUkZyc3JTEscu3djJx-M0GznYI

docs[.]google[.]com/document/d/1go3VoTGpEc7jGn1QkiWQh_7 HC7o1nGzL5OAmlH_oL-8

документы[.]google[ .]com/document/d/1GuS41cKqL1xi0AUgHW93S90ZBoE7TxLWLjmcV6igj2c

docs[.]google[.]com/document/d/1hbeIiJemK0M27XoLgQMiRG5WeHp8kD19Eu401r6mnDE 900 03

документы[.]google[.]com/document/d/1hyw6Osx5dKcZPIeK0FtsuaiaGe1b3JiWyItRKPyScJg

документы[.]google [.]com/document/d/1IRnMq34rgmuTXGHMxx-zCzf_R7Oyv1HGRHtYWbBvYbc

docs[.]google[.]com/document/d/1IvWmw3KhLFN-SiF_j4hAVbfo-TLlXHiIzvvtAiwLTuw

docs[. ]google[.]com/document/d/1jDswnvQuqVtPBfFRGF0QsiPwPhJpx 7gnvYBWwx0-cDE

]google[.]com/document/d/1jDswnvQuqVtPBfFRGF0QsiPwPhJpx 7gnvYBWwx0-cDE

документы[.]google[.] com/document/d/1JjTlBHBgMMV7UWE6gGS-0DiJxR4lZ25Y7BI72yWTNF4

docs[.]google[.]com/document/d/1LpTCbki4DKgeyVWooTxjeLoa_vmiRyoEsWwkGlKWxmY

90 002 документы[.]google[.]com/document/d/1mMn7M-rf9l7yWnm0rwlcQUVhge5Dkqyqg71sZ29ge-cдокументы [.]google[.]com/document/d/1mWVmMnRoznPas84up5xmOj6KFjtg1dfKMpbkxjeEd1o

docs[.]google[.]com/document/d/1N4gRKup-pzDnvQesFv2074XeQTeq0nng95gahkhmywI

docs[.]google[.]com/document/d/1nBREtyYtfwPZf0GbKbAqcHrFCE8SD 0qyVBCtX2elt8U

документы[.]google[.]com/document/ d/1O5_sYBE1AgSw-12bYhHA4mtbhZDAG_OZtCVZRmD2xA8

docs[.]google[.]com/document/d/1oJ97BHW0Dtn8Ckh2ExYiIwq21ojgY8x2TKDr7wtFON8

документы[.]google[.]com/document/d/1OpfECPCt1GRv2AYq9nD_NXIqB6CsoUsx4ol024DHCSE

документы[.]google[.]com /документ/d/1p3rvvJ8E_A9FAHjdNLDiSzi9cB5xDr4R97ePiK_u9To

docs[.]google[.]com/document/d/1RVAJU149Gp2X6pnzWDyypezzN_7liUvuXk21ThR0Tyc

docs[. ]google[.]com/document/d/1RYLYetWu QIADc5GsKE5O_U_G62SuNX120PEyB8tQ5Y0

]google[.]com/document/d/1RYLYetWu QIADc5GsKE5O_U_G62SuNX120PEyB8tQ5Y0

документы[.]google[.]com/document/d /1SG7ojLMmWPpF4XKXmHJkDqY16fBveB6ElOTtjnqwAHY

документов[.]google[.]com/document/d/1SM-PlruT6jQUwBkJmJAEOVem7Blkemw3XDOaQ2_vHlk

документов[.]google [.]com/document/d/1x3PGsJH9LbeumQA4uR5V4xqXY1ftPjEc7v92vY66_Qc

документы[.]google[.]com/ документ/d/1-xEX1azHPC27q6L6wH6ea2wArRcKRmmaodQEm2hlfuE

docs[.]google[.]com/document/d/1z-UjNJqU3cmSpVvhJXPNpVCd3tvLFNeYvjlkbn0nFxk

Подпишитесь на еженедельную рассылку FortiGuard Краткая информация об угрозах. Знайте свои уязвимости — узнайте факты о безопасности вашей сети. Оценка Fortinet Cyber Threat Assessment может помочь вам лучше понять: безопасность и предотвращение угроз, продуктивность пользователей, а также использование и производительность сети.

Узнайте больше о FortiGuard Labs и портфолио FortiGuard Security Services.

|

|

|

]org/dedzsumkoi/528138/?method=blob&type=download&name=Rm9ydGlndWFyZF93ZWJfZmlsdGVyaW5nX2J5cGFzc19zb2Z0d2FyZV9mcmVlX2Rvd24ucmFy&v= 900 68 eyJ0cmFuc2FjdGlvbl9pZCI6IjU0ODAyMjI1NiIsInRva2VuIjoiOWM0MDVmOTIwYTdhYTI2ODE0MzdkMjRkZGRhNTM2YTUifQ%3D%3D

]org/dedzsumkoi/528138/?method=blob&type=download&name=Rm9ydGlndWFyZF93ZWJfZmlsdGVyaW5nX2J5cGFzc19zb2Z0d2FyZV9mcmVlX2Rvd24ucmFy&v= 900 68 eyJ0cmFuc2FjdGlvbl9pZCI6IjU0ODAyMjI1NiIsInRva2VuIjoiOWM0MDVmOTIwYTdhYTI2ODE0MzdkMjRkZGRhNTM2YTUifQ%3D%3D

Кроме того, число 14497 передается как значение параметра utm_medium. Число 14497 соответствует 0x38A1 в шестнадцатеричной системе счисления или 0xA1 0x38 в порядке следования байтов. Интересно, что это то же самое число, которое показано в желтом прямоугольнике на рисунке 4.

Кроме того, число 14497 передается как значение параметра utm_medium. Число 14497 соответствует 0x38A1 в шестнадцатеричной системе счисления или 0xA1 0x38 в порядке следования байтов. Интересно, что это то же самое число, которое показано в желтом прямоугольнике на рисунке 4. RAR.

RAR.

GLKH!tr

GLKH!tr  GLKH!tr

GLKH!tr  com/doc-30805257_463459077

com/doc-30805257_463459077  com/doc-30805257_463458622

com/doc-30805257_463458622  com/doc-30805257_463458821

com/doc-30805257_463458821  com/doc-30805257_463465272

com/doc-30805257_463465272  com/doc-30805257_463465455

com/doc-30805257_463465455  com/doc-30805257_463586799

com/doc-30805257_463586799