Vk.com — Википеди

ВКонтакте-йы ирон æвзагыл интерфейс (Википедийы ирон хайады къорд)

Æвзаг баив — иронау[3]

VK.com (VK, Vkontakte.ru, уырыс. ВКонтакте) у Уæрæсе æмæ Украинæйы æппæты популярондæр социалон хызæг, дунейы 19-æм популярондæр сайт Alexa рейтингмæ гæсгæ[1]. Регистрацигонд архайджыты нымæц у 510 милуанæй фылдæр[2]. SimilarWeb-мæ гæсгæ та у 12-æм сайт æнæхъæн дунейы визиттæм гæсгæ[3]. Сæ сæйраг офисы бынат — Бетъырбух. Сайтæн ис ахъаз 90-æй фылдæр æвзæгты. Уæлдайдæр зындгонд райста уырыссаг æвзаджы дзурджыты ’хсæн.

«Вконтакте»-йы фæрцы адæймагæн йæ бон у фыстæджытæ æрвитын йе ’мгæрттæн, аразын къордтæ æмæ фæрстæ, фæхай кæнын нывтæй, тегтæй, аудио- æмæ видеотæй, хъазын хъæзтытæй.

Сæрæй йæ куы байгом кодтой (2006-æм азы 10 октябры), уæд сервис йæхи хуыдта социалон хыз æрмæстдæр студенттæм æмæ рауагъдонтæн, фæстæдæр йæхи хоны «нырыдуджы, тагъд æмæ рæсугъд æмхицдзинады амал хызæджы мидæг» (уырыс.

2017 азæй фæстæмæ йæ сæйраг директор (СЕО) у Андрей Рогозов.

Хакатонтæ[ивын | Бындур ивын]

31.10.2015 уагъд æрцыд фыццаг хакатон, кæцы цыд 24 сахаты. Хайадисджытæн загътой проекттæ рымысын, кæдон уыдысты идейæ «Упрощайте!»-имæ баст. Уыцы ерысты хайад райстой 34 командæйы. Призон фонд уыд 300 мин сом.[4]

26 ноябры 2016 азы ацы дыккаг хакатон. Хайадисджытæ архайдтой къордты æфтуанты платформæйы проекттыл. Номинаци «Аразджыты равзæрст»-ы рамбылдта «Сæфт гæдыты агуырд». Призон фонд — 300 мин сом.[5]

20 октябрæй суанг 22 октябрмæ(2017) ацыд æртыккаг хакатон. 320 хайадисæджы тырныдтой рамбулын 1 милуан сомы. Номинаци «Культура»-йы рамбылдта æфтуан Эрмитажы навигацийæн.[6]

Арæх «Вконтакте» фæхонынц Facebook-ы клон.[7]Павел Дуров дзуапп радта, ома, зæгъгæ, æцæгæй дæр фыццаг социалон хызты принциптимæ базонгæ ис Facebook-ы хуызæгыл [8], фæлæ сайты реализацийы домдта уырыссаг ахуырады системæмæ адаптаци æмæ хи коды фыст. Дизайны æнгæсдзинад та æмбарын кæны уый æмæ у гом стильты концепци, кæцы фыст æрцыд чиныджы «The CSS Anthology: 101 Essential — Tips, Tricks & Hacks». Ноджы ма, критикæйы дзуапп гæнгæйæ, Вконтактейы аразджытæ дзурынц, ома бирæ идейæтæ æмæ механизмтæ фыццаг хатт реализаци гонд æрцыдысты ацы социалон хызы[9].

Дизайны æнгæсдзинад та æмбарын кæны уый æмæ у гом стильты концепци, кæцы фыст æрцыд чиныджы «The CSS Anthology: 101 Essential — Tips, Tricks & Hacks». Ноджы ма, критикæйы дзуапп гæнгæйæ, Вконтактейы аразджытæ дзурынц, ома бирæ идейæтæ æмæ механизмтæ фыццаг хатт реализаци гонд æрцыдысты ацы социалон хызы[9].

Бирæ психологтæ дзурынц, ома, фæзындысты ног интернетон дæлбарад кæй фæзынд. Йæ аххосаг виртуалон æмхицдзинад социалон хызты.[10]

Ноябры 2010 азы «Вконтакте»-йы схуыдтой дыккаг сайт, кæцыйы æнæлегалон музыкæ парахат кодтой. Уый загъта Зæлтæфыссæн компаниты америкæйаг ассоциаци. Ассоциацимæ гæсгæ, «ацы сайттæ-мæнгардтæ сæ операторты дзиппытæ едзаг кæнынц (трафик фыст куы цæуы, уæд), æмæ ницы фидынц контенты хицæуттæн.» Номхыгъды сæргълæууæг — китайаг агуырды сервис Baidu

1 мартъийы 2011 азы АИШ-ы хицауад базылын кодта «Вконтакте»-йы пиратон хабæртты.

Кæфты мæйы 1-аг бонæй 2010 азæй фæстæмæ цы иртасынад цыд, уый фæрцы цы номхыгъд сарызтам, уырдæм бахаудтой 30-æй фылдæр пиратон продукцийы базартæ æмæ онлайн-ресурстæ. USTR администрацимæ гæсгæ, уым æнæлегалон æгъдауæй парахат цæуы хахуыр товартæ æмæ авторон барадæй хъахъхъæд контент. Номхыгъды аразджытæ не ’рхастой цæвиттонтæ конкретон хъуыддæгтæ. -http://digit.ru/state/20110301/381184909.html

Документы автортæм гæсгæ, социалон хыз «Вконтакте», «æвæццæгæн йæ архайджытæн дæтты бар авторон бартæ цы халы, ахæм контентмæ». Владислав Цыплухин, социалон хызы пресс-службæйы хистæр, загъта: «Фыццаг хатт нæ куы схуыдтой пираттæй цыдæр æхсæнадæмон отчёты, уæд мах ницы сдзуапп кодтам, уый тыххæй æмæ уыцы отчёт арæзт æрцыд ахæм ассоциацийы фæрцы, кæцыйы ис æрмæстдæр æхцайы интерес. Ныр та USTR-ы хистæртæ дзурынц афтæ, фæлæ уыдон дард лæууынц æцæгдзинадæй æмæ ницы ’мбарынц нæ ног технологиты тыххæй уыцы фадыджы.»

Бирæ компанитæ æрхъула кæнынц сæ кусджыты, цæмæй кусæн бынæттæй сæ бон ма уа архайын ацы социалон хызæй, цæмæй фæфылдæр уа куысты æнтысындзинад. Бирæ ахуырадон уагдæттæ дæр нал дæттынц цæуын «Вконтакте»-мæ, уый тыххæй æмæ дзы ис порнографион контент.[15]

Бирæ ахуырадон уагдæттæ дæр нал дæттынц цæуын «Вконтакте»-мæ, уый тыххæй æмæ дзы ис порнографион контент.[15]

Æдасдзинад[ивын | Бындур ивын]

«ВКонтакте» куыд иннæ стыр социалон хызтæ, у æвзæр адæмæн æнцон платформæ. Афтæ «къухæй» æрвыст фыстæджыты архайджытæн фæхъарынц сæ рейтинг фæфылдæр кæнын æнцонвадатон формæйы, ома, зæгъгæ SMS арвит цыдæр номырмæ. Бирæ хатт фыстæджытæ æрвыст цæуынц контактты номхыгъдмæ, курдиатимæ, ома, арвитут SMS ацы цыбыр номырмæ, цæмæй бахизыны бар фæзына цыдæр сайтмæ. Ахæм хъуыддæTrojan-SMS.J2ME.Konov.b[17]

- 97 милуаны активон архайджытæ мæйы мидæг[18].

- 6,5 миллиард фыстæджытæ боны мидæг.

- 1 миллиард ныххæсты «Тынг у» боны мидæг.

- 9 миллиард фыстыты бакастытæ боны мидæг.

- 550 милуаны ног бакасты видеотæм боны мидæг.

- 1-аг бынат адæмы рæстæгæрвыстмæ сервисты ’хсæн[19].

- 77 % мобилон Рунеты архайджытæй[20].

ВКонтакте-йы тæлмац ирон æвзагмæ[ивын | Бындур ивын]

Ирон интернет-активистты хъæппæрисæй 2009-æм азы райдыдта ВКонтакте ирон æвзагмæ тæлмацыл куыст. Фыццаг фыстæг ацы идейæимæ ВКонтакте-йы:Аслан Кудзаев 2008-æм азы 28 июл, 13:56 — Не знаю обсуждалась ли эта тема на каких-нибудь форумах на этом сайте, но я решил предложить всем желающим перевести на осетинский язык сайт www.vkontakte.ru Для этого как я понимаю нужно 4–5 энтузиастов. Один (я т.е.) уже есть 🙂 [21] |

Фæстæдæр фæзындис сæрмагонд къорд кæм сæмбырд ис тæлмацгæнджыты актив, уым цæуынц тæрхæттæ терминологийы æмæ цухдзинæдты фæдыл[22].

Вячеслав Ивановы æххуысæй фæзынд бастдзинад сайты администрацийымæ, у сайт ирон æвзагмæ тæлмацгæныны системæйы администратор. Дарддæр куысты рæстæджы дæр Вячеслав дары бастдзинад сайты хицауадимæ, хæццæ сæм кæны техникон проблемæты фæдыл фæрстытæ.

Уыцы куыстыл бацархайдтой Ирон Википедийы иуæй-иу архайджытæ дæр. Тæлмацгæныны бар кæмæ уыдис уыдонæй уæлдай сбæрæг кæнын ис цалдæры[23]

- Вячеслав Иванов

- Джанайты Цæра

- Кудзаты Аслан

- Ларионты Тамерлан[24]

2010-æм азы 27 мартъийы ирон интерфейс скуыста. Дарддæр цæуы йæ цухдзинæдтæ аиуварс кæныныл куыст.

- ↑ https://www.alexa.com/siteinfo/vk.com

- ↑ https://online-vkontakte.ru/2018/10/skolko-lyudej-zaregistrirovano-v-vk.html

- ↑ https://www.similarweb.com/website/vk.com

- ↑ https://vc.ru/social/11462-vk-hackaton-fin

- ↑ https://meduza.io/shapito/2016/11/28/poisk-propavshih-kotikov-prilozhenie-kotoroe-ischet-poteryavshihsya-zhivotnyh-s-pomoschyu-neyrosetey

- ↑ https://paperpaper.ru/papernews/2017/10/23/hackathon/

- ↑ https://mashable.com/2007/07/11/10-facebook-clones/

- ↑ https://vk.com/blog.php?nid=30

- ↑ https://vk.com/blog.php?nid=38

- ↑ http://www.

advertology.ru/article60251.htm

advertology.ru/article60251.htm - ↑ https://torrentfreak.com/riaa-reports-torrent-sites-rapidshare-and-rlslog-to-us-government-101111/

- ↑ https://www.vedomosti.ru/technology/news/2010/11/12/riaa_zanesla_vkontakte_v_spisok_rasprostranitelej_piratskoj

- ↑ https://www.bbc.com/russian/russia/2011/03/110302_vkontakte_infringing_list.shtml

- ↑ https://www.gazeta.ru/business/2011/03/01/3541569.shtml

- ↑ https://vk.com/blog.php?nid=76

- ↑ https://gazeta.spb.ru/73380-0/

- ↑ https://www.kaspersky.ru/about/press-releases?id=207732823

- ↑ https://vk.com/about

- ↑ https://vk.com/wall6492_5794

- ↑ https://roem.ru/18-04-2018/269966/mediascope-18/

- ↑ [1] Идейæйы фыццаг загъд

- ↑ [2]Фыццаг фыстæг ВКонтакте тæлмац кæныны тыххæй арæзт сæрмагонд къорды.

- ↑ Чи бахаста тæлмацмæ уæлдай фылдæр ивддзинады

- ↑ http://www.ironau.ru/vkos.html

- ВКонтакте

- ВКонтакте-йы ирон æвзагмæ тæлмацы цыбыр истори

- ВКонтакте / Æрмадз / Æвзаг баив

- Ossetia.

ru: вКонтакте иронау

ru: вКонтакте иронау - Википедийы ирон хайад (къорд ВКонтактейы)

- ВКонтакте ИРОНАУ. Къорд саразыны нысан — сайт ВКонтакте ирон æвзагмæ ратæлмац кæнын.

- Ирон æвзаг (къорд)

| Ацы уац интернеты тыххæй къæртт у, ома æрдæгцæттæ. Википедийæн баххуыс кæн æмæ ацы уац раст æмæ стырдæр скæн. |

Spartak Moscow Football Club — the official website

Week 21 | Mir Russian Premier Liga

Spartak

Akhmat

Otkritie Bank Arena

Reportage

FONBET Russia Cup

Ural

02 : 07 : 50

dayshoursminutes

find flat

Spartak

2.95

w1

2. 49

49

w2

Week 22 | Mir Russian Premier Liga

Spartak

06 : 10 : 20

dayshoursminutes

Dinamo

Otkritie Bank Arena

2.16

w1

3.30

w2

Week 21 | Mir Russian Premier Liga

Spartak

Akhmat

Otkritie Bank Arena

Reportage

FONBET Russia Cup

Ural

02 : 07 : 50

dayshoursminutes

find flat

Spartak

2.95

w1

2.49

w2

Week 22 | Mir Russian Premier Liga

Spartak

06 : 10 : 20

dayshoursminutes

Dinamo

Otkritie Bank Arena

2. 16

16

w1

3.30

w2

March

mo

tu

we

th

fr

sa

su

1

2

3

2 : 2

5

6

7

8

9

10

3 : 2

12

13

1 : 1

15

16

17

2 : 0

19

20

21

22

23

24

25

26

27

28

29

30

31

April

mo

tu

we

th

fr

sa

su

0 : 0

2

3

CR

5

6

7

RPL

9

10

11

12

13

14

RPL

16

17

18

19

20

21

RPL

23

24

25

26

27

28

RPL

30

May

mo

tu

we

th

fr

sa

su

1

2

3

4

5

RPL

7

8

9

10

11

12

RPL

14

15

16

17

18

19

RPL

21

22

23

24

25

26

RPL

28

29

30

31

NewsAll news

Promes is the best player of the year! Sport-Express Award23 December 12:00

Excursion tour as a gift for the New Year!18 December 12:33

The dreams of young patients have come true!16 December 17:31

Daniil Zorin extended the contract with Spartak16 December 16:30

Flamengo bought Ayrton’s transfer from Spartak16 December 16:27

We will play with Levski on January 2213 December 15:25

Do you want to be the first to know the news of Spartak?

subscribe

By entering my e-mail and clicking the «Subscribe» button, I agree to receive advertising and information mailings

tournament table

full table1

Zenit

20

48

2

Rostov

20

41

3

Spartak

20

40

4

Dinamo

20

35

5

CSKA

20

35

Special offers

Rent of fields in “Sokolniki”

Book

VIP-Lodges Opening Bank Arena

Book

Rent of fields in “Sokolniki”

Book

VIP-Lodges Opening Bank Arena

Book

Rent of fields in “Sokolniki”

Book

VIP-Lodges Opening Bank Arena

Book

Video

All video

spartak.com/en/catalog/promes-100/futbolka-promes-belaya-belyy-kp100-2/»>Футболка «Промес» белая2 690₽

Футболка «Промес» белая

2 690₽

To cart

Наушники полноразмерные Senheiser HD 350ВТ Spartak

12 900₽

Наушники полноразмерные Senheiser HD 350ВТ Spartak

Универсальный

12 900₽

To cart

Наушники вкладыши Apple Airpods 3rd Spartak

18 850₽

Наушники вкладыши Apple Airpods 3rd Spartak

Универсальный

18 850₽

To cart

spartak.com/en/catalog/sezon-2022-23/gostevaya-igrovaya-dzhersi-sezona-2022-2023-retro-belyy-dj7284-1_1/»>Гостевая игровая джерси сезона 2022-2023 Ретро6 990₽

Гостевая игровая джерси сезона 2022-2023 Ретро

6 990₽

To cart

Домашняя игровая джерси сезона 2022-2023

6 990₽

Домашняя игровая джерси сезона 2022-2023

6 990₽

To cart

Футболка «Промес» серая

2 690₽

Футболка «Промес» серая

2 690₽

To cart

spartak.com/en/catalog/sezon-2022-23/gostevaya-igrovaya-dzhersi-sezona-2022-2023-belyy-dj7284_1/»>Гостевая игровая джерси сезона 2022-20236 990₽

Гостевая игровая джерси сезона 2022-2023

6 990₽

To cart

Шарф круговой бесшовный Квинси Промес 100 VIP

1 290₽

Шарф круговой бесшовный Квинси Промес 100 VIP

onesize

1 290₽

To cart

Шарф круговой бесшовный Квинси Промес 100

1 290₽

spartak.com/en/catalog/sharfy/sharf-krugovoy-besshovnyy-kvinsi-promes-100-krasno-chernyy-qp2023/»>Шарф круговой бесшовный Квинси Промес 100onesize

1 290₽

To cart

Кастомизированная Яндекс.Станция Лайт «Spartak»

6 490₽

Кастомизированная Яндекс.Станция Лайт «Spartak»

onesize

6 490₽

To cart

Club trophies

12

USSR championship

10

Cup of USSR

10

Russian Premier League

4

Cup of Russia

1

Super Cup of Russia

Spartak Moscow Official App

The only official Spartak Moscow news app brings you the latest news, videos, match scores, notifications about the First, Youth and Academy Teams.![]() It also gives you full access to the official club shop and ticket purchases.

It also gives you full access to the official club shop and ticket purchases.

Our applications

Moqhao осваивает новые трюки | Deutsche Telekom

Blog.Telekom

TR4xx@DTSecurity

Вы когда-нибудь получали текстовое сообщение, предупреждающее вас о проблемах с доставкой посылки, даже если вы ее не ждали? Тогда вы уже лично встречались с Moqhao, также известным как Shaoye или XLoader. Moqhao — это что-то вроде бестселлера из семейства вредоносных программ Roaming Mantis, готовое встроить бэкдор в операционную систему Android вашего смартфона.

Эта группа вредоносных программ для Android является собственностью Yanbian Gang. Китайский злоумышленник, также известный своими кампаниями по перехвату DNS, когда они «перенаправляют» посетителей с веб-сайтов. Deutsche Telekom Security отслеживает Yanbian Gang и, следовательно, заражения Moqhao с 2021 года. В результате нашего отслеживания мы обнаружили новую важную функцию, представленную в Moqhao для обхода механизмов доступа к безопасности CAPTCHA в беспроводных маршрутизаторах. Правильно, с комбинацией букв и цифр, используемых в качестве изображений.

В результате нашего отслеживания мы обнаружили новую важную функцию, представленную в Moqhao для обхода механизмов доступа к безопасности CAPTCHA в беспроводных маршрутизаторах. Правильно, с комбинацией букв и цифр, используемых в качестве изображений.

Эта техника ранее не приписывалась банде Яньбянь. Вместо этого сообщество безопасности только размышляло о том, как злоумышленник ранее скомпрометировал уязвимые маршрутизаторы. Теперь мы нашли новые доказательства того, как они могут захватывать беспроводные маршрутизаторы через Moqhao. В этом сообщении блога мы описываем, как эти атаки выполняются Moqhao и какие меры можно принять для их предотвращения.

Moqhao ключевой игрок банды Янбянь, занимающийся вредоносными программами

Банда Яньбянь — это злоумышленник, который действует с 2013 года и действует из префектуры Яньбянь в Цзилине, Китай. За прошедшие годы Yanbian Gang расширила свою преступную деятельность, охватив страны по всему миру с помощью набора вредоносных программ для Android, известных как Roaming Mantis. В эту коллекцию входят поддельные приложения, которые выдают себя за банковские услуги, занимаются криптомайнингом, многоязычным фишингом и другими мошенническими действиями.

В эту коллекцию входят поддельные приложения, которые выдают себя за банковские услуги, занимаются криптомайнингом, многоязычным фишингом и другими мошенническими действиями.

Как часть Roaming Mantis, Moqhao был впервые обнаружен в 2015 году. Deutsche Telekom Security начала отслеживать это вредоносное ПО в феврале 2021 года после того, как несколько клиентов сообщили о поддельных SMS-сообщениях. Эти сообщения указывали на то, что посылка была отправлена, и призывали пользователей к проверке. Пример сообщений SMS Smishing (SMiShing) от Moqhao показан на рисунке 1.

Рисунок 1: Пример поддельных SMS-сообщений Moqhao, указывающих на то, что посылка была отправлена, и призывающих пользователей пройти проверку. © Bildnachweis: Deutsche Telekom/GettyImages/AmnajKhetsamtip; Монтаж: Эвелин Эберт Менесес

Сообщения, отправленные в рамках кампании Moqhao, на первый взгляд кажутся безобидными и подлинными, но они содержат ссылки, откуда вредоносная программа Moqhao загружается на устройство жертвы. Загруженный файл, содержащий Moqhao, представляет собой обновление законного приложения, такого как Facebook или Chrome. После установки его можно использовать для кражи конфиденциальной информации, установки дополнительных приложений, захвата зараженного устройства для отправки сообщений SMiShing и, в последнее время, для захвата DNS в беспроводных маршрутизаторах. Как только Moqhao получает полный контроль над зараженным устройством, оно используется для участия в кампаниях SMiShing для заражения новых жертв.

Загруженный файл, содержащий Moqhao, представляет собой обновление законного приложения, такого как Facebook или Chrome. После установки его можно использовать для кражи конфиденциальной информации, установки дополнительных приложений, захвата зараженного устройства для отправки сообщений SMiShing и, в последнее время, для захвата DNS в беспроводных маршрутизаторах. Как только Moqhao получает полный контроль над зараженным устройством, оно используется для участия в кампаниях SMiShing для заражения новых жертв.

Moqhao заражает беспроводные маршрутизаторы для проведения атак с перехватом DNS

С самого начала наши усилия были сосредоточены на отслеживании активности Moqhao, чтобы предотвратить заражение и/или уведомить наших клиентов в случае заражения. В июле 2022 года мы опубликовали предупреждение о новых волнах SMiShing, распространяющих обновленную версию Moqhao в Германии. Кампания демонстрировала геозоны и проверки операционной системы, что доказывает, что Yanbian Gang адаптирует свои атаки к своим жертвам (например, для немецкоязычных пользователей) и избегает обнаружения, пытаясь вести себя сдержанно.

В рамках нашего мониторинга мы периодически проводим анализ образцов Moqhao, полученных во время этих кампаний SmiShing. В результате такого анализа мы обнаружили ранее неизвестную функцию в Moqhao для обхода текстовых CAPTCHA. Эта функция используется в сочетании с атаками грубой силы на веб-интерфейсы беспроводных маршрутизаторов для компрометации маршрутизаторов и выполнения атак с перехватом DNS.

Перехват DNS — это метод, используемый для перенаправления сетевого трафика, например, на вредоносные веб-сайты путем изменения разрешения DNS. Другими словами, намерение Moqhao состоит в том, чтобы захватить процесс перевода удобочитаемых доменных имен (таких как www.telekom.com) в IP-адреса. Это позволяет Moqhao перенаправлять веб-трафик жертв на вредоносные веб-сайты, которые имитируют законные сайты, для кражи конфиденциальной информации или доставки копий Moqhao.

Беспроводные маршрутизаторы имеют решающее значение для перехвата DNS, поскольку они содержат информацию, необходимую для выполнения этого процесса разрешения. Это означает, что даже если жертвы вводят законный веб-сайт, их трафик перенаправляется на поддельный сайт, принадлежащий злоумышленнику.

Это означает, что даже если жертвы вводят законный веб-сайт, их трафик перенаправляется на поддельный сайт, принадлежащий злоумышленнику.

Что такое CAPTCHA и почему они важны для Moqhao?

С точки зрения безопасности домашней сети одним из самых важных устройств, которое мы должны защитить, является наш маршрутизатор. Они позволяют устройствам в локальной сети получать доступ к ресурсам в Интернете, ретранслируя трафик между локальными сетевыми устройствами и удаленными серверами. Если маршрутизаторы заражены, злоумышленники могут перехватывать или манипулировать сетевым трафиком, который ретранслирует маршрутизатор. Угрозы, такие как Yanbian Gang, определили критичность маршрутизаторов и начали использовать их в злонамеренных целях.

Доступ к настройкам маршрутизатора и сетевым конфигурациям часто можно получить с помощью веб-страницы входа, к которой могут получить доступ устройства из локальной сети. Получив доступ к веб-странице маршрутизатора, можно получить доступ ко всем видам конфиденциальной информации, такой как учетные данные для входа в систему, конфигурации сети и другие личные данные, и/или управлять ими.

Чтобы предотвратить несанкционированный доступ с помощью атак грубой силы на панель входа в систему маршрутизатора, многие производители используют CAPTCHA для предотвращения попыток автоматической аутентификации. CAPTCHA — это тесты проверки, используемые для подтверждения того, что пользователь является человеком, а не компьютерной программой. Они состоят из одного или нескольких трансформированных изображений, содержащих случайные объекты, числа и/или символы. Чтобы пройти этап проверки, система просит пользователя ввести содержимое изображения в поле ввода или выполнить действие на основе этого содержимого. Требуя от человека выполнения задачи, система может проверить, является ли пользователь законным, и предотвратить автоматические атаки. Поэтому пользователям необходимо подтвердить, что они являются людьми при входе в систему.

Эта процедура основана на том факте, что автоматические атаки не должны быть в состоянии выполнить задачу по решению задач на образе. К сожалению, не все CAPTCHA защищены от механизмов машинного обучения. Плохо разработанные CAPTCHA, основанные на фиксированных шаблонах букв, уязвимы для механизмов оптического распознавания символов (OCR). Это особенно верно для механизма CAPTCHA, на который нацелена последняя версия Moqhao.

Плохо разработанные CAPTCHA, основанные на фиксированных шаблонах букв, уязвимы для механизмов оптического распознавания символов (OCR). Это особенно верно для механизма CAPTCHA, на который нацелена последняя версия Moqhao.

Короче говоря, оптическое распознавание символов — это механизм, предназначенный для распознавания и извлечения текста из изображений. Механизмы OCR работают, анализируя изображение CAPTCHA с использованием алгоритмов распознавания образов для идентификации символов на изображении. Таким образом, Moqhao может извлечь выгоду из OCR, чтобы обмануть систему и обойти проблемы CAPTCHA, основанные на текстовой проверке.

Рисунок 2: Пример запроса CAPTCHA от маршрутизаторов ipTIME. © Bildnachweis: Deutsche Telekom/GettyImages/milindri; Монтаж: Эвелин Эберт Менесес

Новая возможность Moqhao для PWNtcha вашего беспроводного маршрутизатора

На протяжении многих лет банда Yanbian вкладывала много ресурсов в поддержку и улучшение функций Moqhao. Недавним примером приверженности Yanbian Gang развитию Moqhao является внедрение методов OCR. Это ключевое дополнение для захвата маршрутизаторов для перехвата DNS.

Недавним примером приверженности Yanbian Gang развитию Moqhao является внедрение методов OCR. Это ключевое дополнение для захвата маршрутизаторов для перехвата DNS.

При попытке «PWNtcha» (победить с помощью CAPTCHA) уязвимого маршрутизатора Moqhao сначала определяет IP-адрес маршрутизатора, чтобы запросить его веб-страницы администрирования. Получив доступ к этим страницам по умолчанию, Moqhao может определить модель маршрутизатора. Затем Moqhao сравнивает модель маршрутизатора с жестко запрограммированным списком уязвимых маршрутизаторов, чтобы решить, будет ли атака продолжена.

Когда Moqhao идентифицирует уязвимую модель, она просматривает страницы веб-администрирования маршрутизатора в поисках определенных шаблонов. Эти шаблоны основаны на жестко закодированных строках, встроенных в конфигурацию Moqhao, для извлечения форм входа и изображений из задач CAPTCHA. Если такие предопределенные шаблоны совпадают, Moqhao использует список имен пользователей и паролей по умолчанию, например «admin:admin».![]() Хотя количество жестко запрограммированных учетных данных в Moqhao ограничено, актор может легко расширить комбинации входа по умолчанию. Например, пароли на основе словаря или украденные учетные данные могут быть добавлены в конфигурацию Moqhao, чтобы нацеливаться на другие модели маршрутизаторов или адаптировать атаки к другим устройствам в будущем.

Хотя количество жестко запрограммированных учетных данных в Moqhao ограничено, актор может легко расширить комбинации входа по умолчанию. Например, пароли на основе словаря или украденные учетные данные могут быть добавлены в конфигурацию Moqhao, чтобы нацеливаться на другие модели маршрутизаторов или адаптировать атаки к другим устройствам в будущем.

Как было описано ранее, вредоносному ПО необходимо обойти проверку CAPTCHA маршрутизатора, чтобы получить доступ к настройкам маршрутизатора. Для этого Moqhao пересылает изображения CAPTCHA в службу перевода OCR на основе API, которая преобразует изображения CAPTCHA в текст. Если служба OCR успешно возвращает правильный текст, вредоносное ПО может взломать учетные данные для входа в систему, чтобы успешно захватить маршрутизатор.

Служба перевода OCR Moqhao

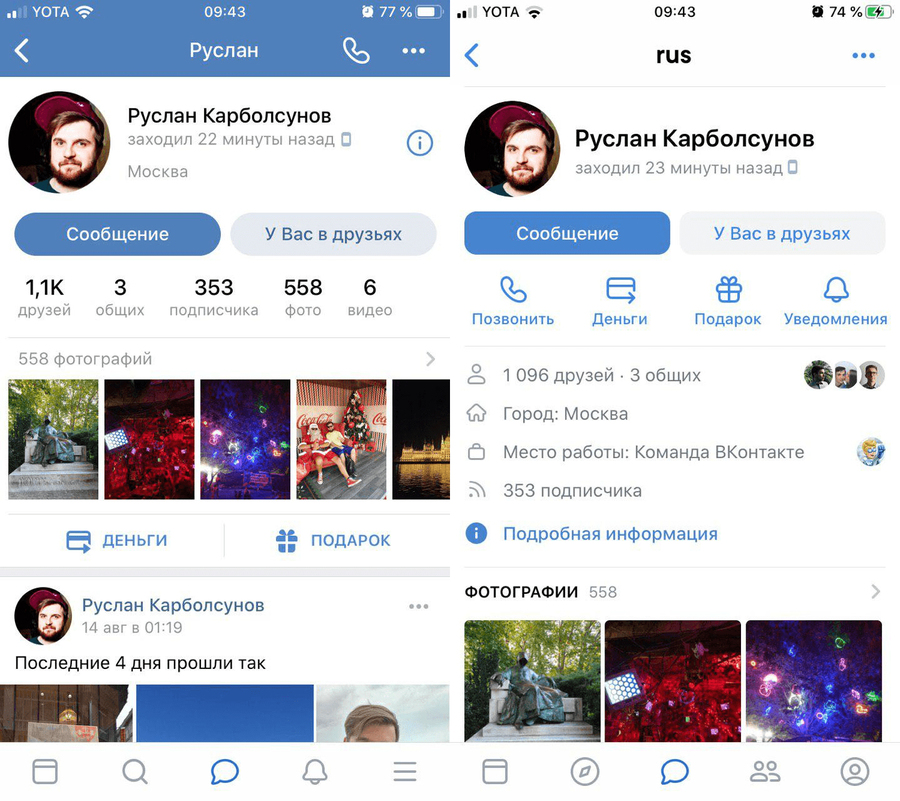

В рамках своей конфигурации Moqhao зависит от списка идентификаторов учетных записей профилей, размещенных на различных платформах социальных сетей. Эти профили создаются с использованием ложной информации, такой как имя, местонахождение, возраст и пол, чтобы заставить других поверить в то, что профиль принадлежит реальному человеку. Основная цель этих поддельных профилей — публиковать информацию об инфраструктуре вредоносного ПО, избегая при этом обнаружения. Эта информация включает, например, местоположение C&C-сервера, мошенническую службу DNS, используемую для перехвата DNS, и ее новую службу перевода OCR. Во время выполнения Moqhao доступ к этим учетным записям профилей осуществляется для динамического получения обновлений конфигурации сети, которые периодически делает злоумышленник.

Основная цель этих поддельных профилей — публиковать информацию об инфраструктуре вредоносного ПО, избегая при этом обнаружения. Эта информация включает, например, местоположение C&C-сервера, мошенническую службу DNS, используемую для перехвата DNS, и ее новую службу перевода OCR. Во время выполнения Moqhao доступ к этим учетным записям профилей осуществляется для динамического получения обновлений конфигурации сети, которые периодически делает злоумышленник.

Компания Deutsche Telekom Security провела анализ вредоносного ПО, чтобы извлечь идентификаторы вредоносных профилей непосредственно из вредоносного ПО. Извлекая эти идентификаторы, можно отслеживать, где публикуются конечные точки Moqhao, и получать конфигурацию вредоносного ПО, как только она обновляется.

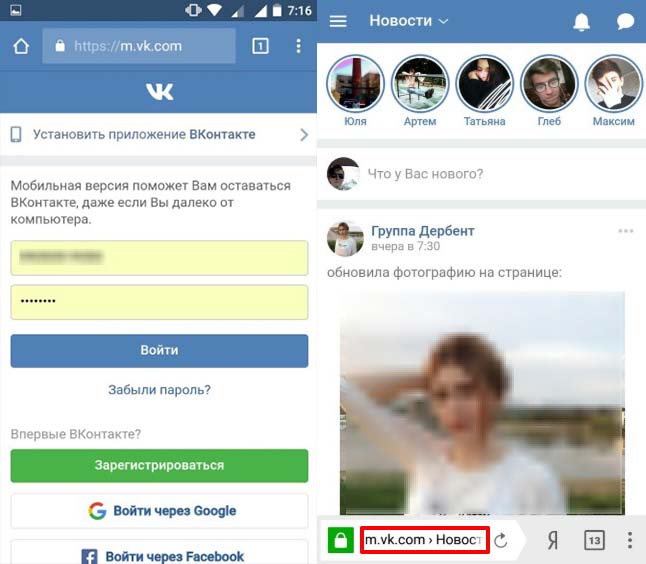

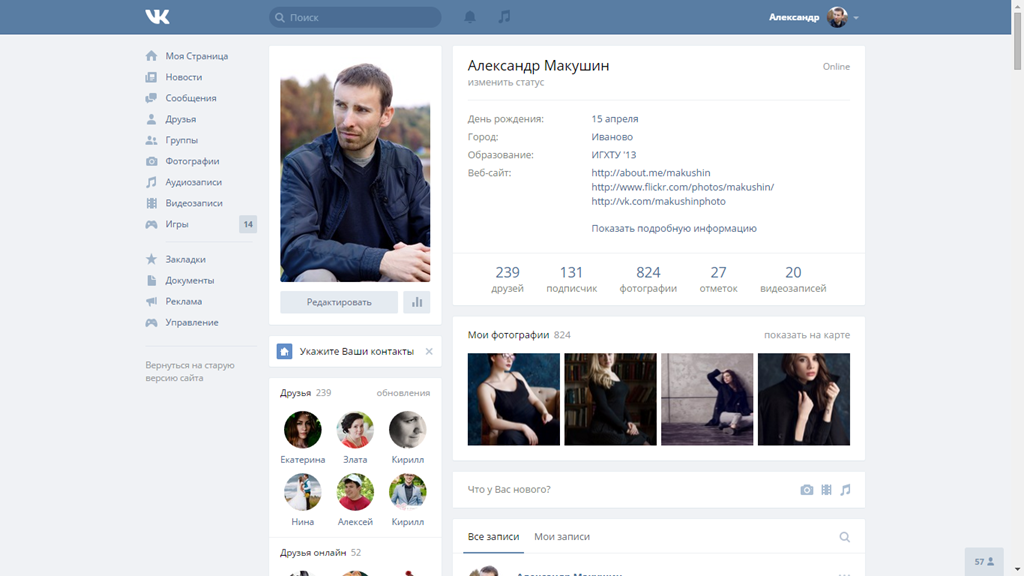

Собранные нами данные об учетных записях профилей пересекаются с последним отчетом «Лаборатории Касперского» о последней кампании Moqhao. Однако в дополнение к учетным записям смены DNS, о которых сообщила «Лаборатория Касперского», нам удалось получить учетные записи OCR и проверить использование этой службы перевода. Например, образцы, которые мы проанализировали, связаны с профилем социальной сети, размещенным на vk.com, с идентификатором id729.071494. vk.com — российская социальная сеть, аналог Facebook. Из этого профиля Мокао смог получить URL-адрес файла с именем gif.txt, размещенного по адресу 107.148.162[.]237:28810/gif.txt .

Например, образцы, которые мы проанализировали, связаны с профилем социальной сети, размещенным на vk.com, с идентификатором id729.071494. vk.com — российская социальная сеть, аналог Facebook. Из этого профиля Мокао смог получить URL-адрес файла с именем gif.txt, размещенного по адресу 107.148.162[.]237:28810/gif.txt .

Рисунок 3: Информация службы OCR, размещенная на странице hxxps://m[.]vk[.]com/id729071494?act=info. © Bildnachweis: Deutsche Telekom/GettyImages/simonkr; Монтаж: Эвелин Эберт Менесес

Когда Moqhao запрашивает содержимое файла gif.txt, показанного на рисунке 2, т. е. 107.148.162.237:28810/gif.txt , он получает другой IP-адрес, порт и путь, принадлежащие службе OCR, то есть 27.124.38[.]58:10052/ocr.html. Хотя неизвестно, какой тип серверной системы OCR использует субъект угрозы и полагаются ли они на проприетарное решение, существует множество служб, которые могут автоматически решать CAPTCHA.

Служба OCR Moqhao в настоящее время открыта для всех в Интернете и не защищена какой-либо формой аутентификации. По состоянию на февраль 2023 года этот сервис может использоваться другими преступниками в качестве бесплатного механизма обхода CAPTCHA. На момент нашего анализа доступ к одной из моделей уязвимых маршрутизаторов был недоступен. Чтобы преодолеть это ограничение, мы протестировали службу OCR Moqhao, эмулируя сетевое взаимодействие Moqhao.

Чтобы проверить, способна ли служба OCR Moqhao справиться с вызовами CAPTCHA, мы использовали общедоступный генератор CAPTCHA от одного из брендов уязвимых маршрутизаторов, то есть ipTIME, который доступен здесь. Эти проблемы являются примерами CAPTCHA, представленных пользователям во время входа в систему и предназначенных для Moqhao.

Мы отправили несколько запросов в службу OCR Moqhao с этими CAPTCHA, то есть с файлами изображений gif. Для всех наших тестовых изображений с помощью генератора ipTIME мы смогли успешно получить правильные коды в виде текста. Однако при использовании CAPTCHA других марок и моделей маршрутизаторов его успешность снизилась. Таким образом, мы приходим к выводу, что служба перевода OCR злоумышленника была разработана специально для списка моделей маршрутизаторов Moqhao.

Однако при использовании CAPTCHA других марок и моделей маршрутизаторов его успешность снизилась. Таким образом, мы приходим к выводу, что служба перевода OCR злоумышленника была разработана специально для списка моделей маршрутизаторов Moqhao.

«ipTIME N3-i\nipTIME N604plus-i\nСети EFM ipTIME N604plus-i»

«Сети EFM — ipTIME Q104\nСети EFM ipTIME Q104»

«Сети EFM — ipTIME Q204\nСети EFM ipTIME Q204\nСети EFM ipTIME V108 »

«Сети EFM ipTIME Q604\nСети EFM ipTIME Q604 PINKMOD\nСети EFM ipTIME N104R\nСети EFM ipTIME N604R\nСети EFM ipTIME Q504\nСети EFM ipTIME N5\nСети EFM ipTIME N604V»

«Сети EFM ipTIME N108T» 900s — ipTIME G301″

«title.n704bcm\ntitle.a8004t\ntitle.a2004sr\ntitle.n804r»

«title.n104e\ntitle.n104pk\ntitle.a1004ns\ntitle.a604m\ntitle.n104pi\ntitle.a2008\ntitle.ax2004b\ntitle.n104q\ntitle.n604e\ntitle.n704e\ntitle.n704v3\ntitle.n704v5\ ntitle.t5004\ntitle.t5008\ntitle.a1004\ntitle.a2003nm\ntitle.a2004sr\ntitle.a5004nm\ntitle.a604sky\ntitle. n2pi\ntitle.n604pi\ntitle.a2004m\ntitle.a3004nm\ntitle.a7ns\ntitle. a8txr\ntitle.ew302nr\ntitle.n602e\ntitle.t16000\ntitle.a3003ns\ntitle.a6004nm\ntitle.n1e\ntitle.n3i\ntitle.n6\ntitle.a2004ns\ntitle.n1pi\ntitle.a2004r\ntitle.n704bcm\ ntitle.n600\ntitle.n102e\ntitle.n702r\ntitle.a8004i\ntitle.a2004nm\ntitle.t16000m\ntitle.a8004t\ntitle.a604r\ntitle.a9004x2\ntitle.a3004t\ntitle.n804r\ntitle.n5i\ntitle.n704qc\ntitle.a8004nm\ntitle.a8004nb\ntitle.n604p\ntitle.a604gm\ntitle.a3004\ntitle.a3008\ntitle.n2v\ntitle.ax2004m»

n2pi\ntitle.n604pi\ntitle.a2004m\ntitle.a3004nm\ntitle.a7ns\ntitle. a8txr\ntitle.ew302nr\ntitle.n602e\ntitle.t16000\ntitle.a3003ns\ntitle.a6004nm\ntitle.n1e\ntitle.n3i\ntitle.n6\ntitle.a2004ns\ntitle.n1pi\ntitle.a2004r\ntitle.n704bcm\ ntitle.n600\ntitle.n102e\ntitle.n702r\ntitle.a8004i\ntitle.a2004nm\ntitle.t16000m\ntitle.a8004t\ntitle.a604r\ntitle.a9004x2\ntitle.a3004t\ntitle.n804r\ntitle.n5i\ntitle.n704qc\ntitle.a8004nm\ntitle.a8004nb\ntitle.n604p\ntitle.a604gm\ntitle.a3004\ntitle.a3008\ntitle.n2v\ntitle.ax2004m»

«title.v504\ntitle.n1p\ntitle.n704bcm\ntitle.ew302\ntitle.n104qi\ntitle.n104r\ntitle.n2p\ntitle.n608\ntitle.q604\ntitle.n104rsk\ntitle.n2e\ntitle.n604s\ ntitle.n604t\ntitle.n702bcm\ntitle.n804\ntitle.n3\ntitle.q504\ntitle.a604\ntitle.v308\ntitle.a3004d\ntitle.n104p\ntitle.g104i\ntitle.n604r\ntitle.a2004\ntitle. a704nb»

«title.a604v\ntitle.n6004r\ntitle.n604p\ntitle.t3004\ntitle.n5\ntitle.n904\ntitle.a5004ns\ntitle.n8004r\ntitle.n604vlg»

Строки моделей беспроводных маршрутизаторов, жестко закодированные в конфигурации Moqhao.

После того, как Moqhao получил доступ к веб-админке маршрутизатора, он продолжает взламывать настройки DNS маршрутизатора, как описано здесь.Конечная цель Moqhao – доставить копии вредоносного ПО на устройства, подключенные к скомпрометированной сети посредством перехвата DNS.

Жертвы

Согласно нашей телеметрии, заражения Moqhao продолжают происходить через кампании SMiShing в Германии. Однако у нас нет показатели жертв атак Moqhao PWNtcha на момент написания.

Извлекая список моделей маршрутизаторов из вредоносного ПО, мы заключаем, что текущая кампания нацелена на пользователей беспроводных маршрутизаторов, расположенных в Азии, в основном в Южной Корее, как сообщает «Лаборатория Касперского».

Deutsche Telekom Security постоянно контролирует инфраструктуру, связанную с Roaming Mantis, и реализует механизмы защиты. В рамках инфраструктуры Moqhao мы определили хорошо известные IP-адреса Roaming Mantis и отслеживаем регистрацию доменных имен на этих IP-адресах, которые потенциально используются в качестве целевых страниц. Эти целевые страницы служат местом назначения, куда жертвы заманиваются во время фишинговых атак Yanbian Gang. В других случаях они также используются для размещения полезных нагрузок Moqhao.

Эти целевые страницы служат местом назначения, куда жертвы заманиваются во время фишинговых атак Yanbian Gang. В других случаях они также используются для размещения полезных нагрузок Moqhao.

Мы по-прежнему сосредоточены в первую очередь на предотвращении доступа клиентов к вышеупомянутым вредоносным конечным точкам Moqhao. Наши усилия также включают обнаружение новых заражений Moqhao, чтобы уведомлять клиентов и оказывать помощь в процессе очистки.

Заключение

По мере того, как все больше и больше людей используют беспроводные маршрутизаторы для подключения к Интернету, риск атак, аналогичных атакам, реализованным Moqhao, вероятно, возрастет. Атаки CAPTCHA на маршрутизаторы могут быть сложными для обнаружения и могут поставить под угрозу безопасность всей сети. Как только маршрутизатор скомпрометирован, злоумышленники могут использовать его в качестве стартовой площадки для дальнейших атак.

Забытые маршрутизаторы с плохой реализацией CAPTCHA и использованием слабых паролей могут дополнительно способствовать и сделать такие атаки легкими, чтобы получить несанкционированный доступ или даже взять под контроль всю сеть. В этом отношении Moqhao и его служба перевода OCR являются успешным дуэтом для цепочки эксплойтов, которая начинается с получения несанкционированного доступа к веб-админке маршрутизатора и заканчивается захватом настроек DNS скомпрометированных маршрутизаторов. Во время этого сценария потенциал хаоса от Мокхао не ограничивается только его распространением. Вместо этого он скорее ограничен только интересами злоумышленника.

В этом отношении Moqhao и его служба перевода OCR являются успешным дуэтом для цепочки эксплойтов, которая начинается с получения несанкционированного доступа к веб-админке маршрутизатора и заканчивается захватом настроек DNS скомпрометированных маршрутизаторов. Во время этого сценария потенциал хаоса от Мокхао не ограничивается только его распространением. Вместо этого он скорее ограничен только интересами злоумышленника.

Несмотря на то, что Yanbian Gang активно использовала эту атаку только в Южной Корее по состоянию на март 2023 года, Deutsche Telekom Security верит в возможность того, что эта группа расширит масштабы этих атак на жертв в других странах. Хотя модели маршрутизаторов, на которые ориентируется Moqhao, в настоящее время не используются в Германии, PWNtcha от Moqhao служит успешным доказательством концепции для имитации и дальнейшего расширения. Например, злоумышленники могут легко изменить список паролей по умолчанию и моделей маршрутизаторов, включив в него более популярные бренды, такие как FRITZ!Box, TP-Link, D-Link и т.![]() д. В результате пользователям важно принять меры для защиты от этих атак.

д. В результате пользователям важно принять меры для защиты от этих атак.

Рекомендации

Для защиты маршрутизатора Moqhao от атак PWNtcha рекомендуется следующее:

- Измените комбинацию пользователя и пароля по умолчанию для веб-интерфейса администратора вашего маршрутизатора и используйте надежный пароль при применении этого изменения.

- Доступно несколько систем CAPTCHA, каждая из которых имеет разный уровень безопасности. Выбирайте модель роутера с надежной системой CAPTCHA.

- Если ваша модель маршрутизатора позволяет это, внедрите двухфакторную аутентификацию, чтобы обеспечить дополнительный уровень безопасности. Это может помочь предотвратить несанкционированный доступ, даже если CAPTCHA будет обойдена.

- Убедитесь, что прошивка маршрутизатора обновлена и установлены исправления безопасности. Это может помочь предотвратить использование уязвимостей.

- Никогда не устанавливайте прошивку из сторонних/неизвестных источников.

В целом, сочетание этих мер может помочь защитить от атак CAPTCHA и обеспечить безопасность вашего беспроводного маршрутизатора.

IoC

Хэши

83ba2b1c0352ea9988edeb608abf2c037b1f30482bbc05c3ae79265bab7a44c9

6e28c76b07d64fd1d0479d328207082b8d29f4560433d7f075328aa236a4f1ab

6b9fa3df72fc684f307cd6bac06788c2cd83ceb44ab9e5e04671b8ed1c107aad

89e593dc246cb0b4ef8decf59c3260697677e703d609a24807cb6ea58c0deda4

6257da70cb01826a6ce575e23cd2e42a0dbdc742f9b529f06fa9a13224701823

780992147fd4b8fd5c780f4fe1a5237a1729c61ec99dda010fe9313bb5ef5bac

C&C server accounts

https://imgur.com/user/shaoye99/about

https://imgur.com/user/shaoye88/about

https:// imgur.com/user/shaoye77/о

https://m.vk.com/id674309800?act=info

https://m.vk.com/id674310752?act=info

https://m.vk.com/id674311261?act=info

https ://m.vk.com/id730148259?act=info

https://m.vk.com/id730149630?act=info

https://m. vk.com/id761343811?act=info

vk.com/id761343811?act=info

https:/ /m.vk.com/id761345428?act=info

https://m.vk.com/id761346006?act=info

Служба перевода OCR

hxxps://m[.]vk[.]com/ id729071494?act=info

107.148.162[.]237:28810/gif.txt

Конфигурация включена в gif.txt:

27.124.38[.]58:10052/ocr.html

Мошеннический DNS

hxxps://m[.]vk[.]com/id728588947?act=info

107.148.162[.]237:26333 /sever.ini

Конфигурация включена в sever.ini:

[Северкт]—-sever=193.239.154.16—-sever1=193.239.154.17—-

[Северск]—-sever=193.239 .154.16—-sever1=193.239.154.17—-

[Severother]—-sever=193.239.154.16—-sever1=193.239.154.

¿Qué es VK, el Facebook ruso al que todos quieren entrar?

Con los nuevos términos y condiciones de WhatsApp, много usuarios están buscando redes sociales alternativas en las que sus datos permanezcan seguros, y así como Signal y otras apps de mensajería están ganando usuarios, la red social rusa VK también lo está haciendo.![]()

Primero lo primero, ¿qué es VK?

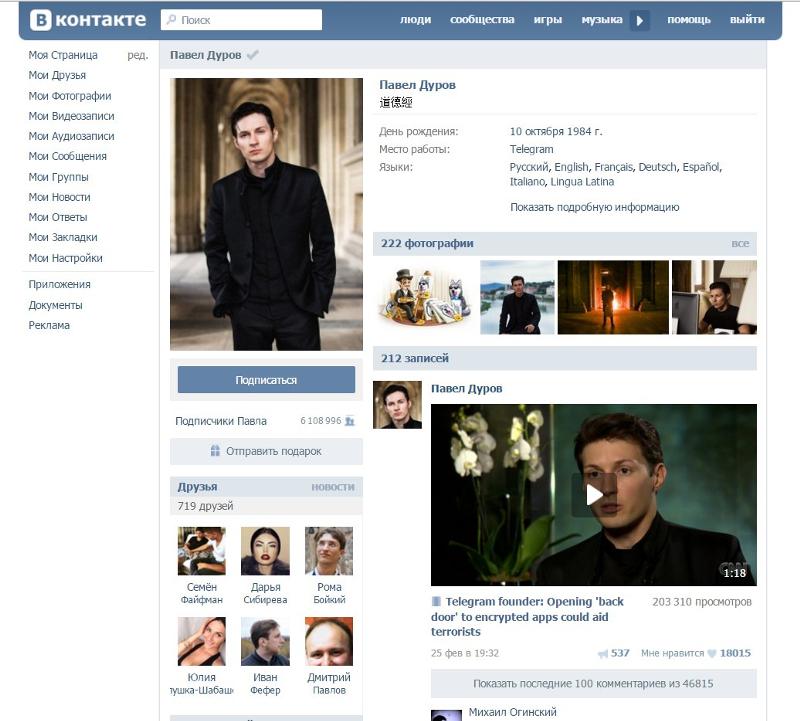

VK, original llamada Vkontakte que significa ‘en contacto’ es una red social rusa creada por Павел Дуров , confundador de Telegram, cuya interfaz es muy like a la de Facebook en sus comienzos.

En un principio, соло estaba disponible для жителей rusos pero ahora cualquiera puede registrarse e iniciar sesión en VK.

Доступен для Android и iOS и 89 идиом, между прочим, на испанском языке.

ВКонтакте в 2007 г. с базовыми функциями для записей в Facebook, а также с друзьями, postear contenido en su muro y en comunidades.

После получения информации о ВКонтакте, в 2014 г. объединение 9 функций0067 mandar стикеры в чатах.

Para 2016 включает в себя такие функции, как VK Live, VK Stories и VK Music (одновременно подключается к Spotify) и имеет 66 миллионов обычных пользователей на 86 миллионов.

En 2019 volvieron актуализировать и интегрировать llamados de voz y видео, мини-приложения dentro de la red social, también agregaron un rediseño para usar la app desde móvil y sus repairas de privacidad.

Прямая компетенция VK en Rusia es la plataforma Odnoklassnik , который имеет значение «Compañeros de clase» lanzada en 2006.

Фото: VK

¿VK es más seguro que Facebook?

Antes de registrarte en VK for huir de Facebook, tenemos que hablar de la información que VK recopila.

Comencemos por decir que присоединитесь к ubicación , tu dirección IP y la información con la que te registraste incluido tu nombre, apellido, fecha de nacimiento, sex, número de teléfono y dirección de correoque Ingresaste пункт recuperar ту contraseña.

También recopila la info de tu perfil: estado civil, lugar de residencia, ciudad natal, educación e información sobre tu carrera y servicio militar.

Lo mismo con tu información de inicio de sesion, además de tu dirección IP, VK recopila datos del sistema operativo y el navegador que se utilizó.

«Con su permiso, también podemos recopilar information sobre sobre sus contactos de la libreta de direcciones de su teléfono y las aplicaciones instaladas, así como tener access a su cámara, micrófono, medios almacenados y función not. Es posible Que Nos Haya Dado Accesso VK Calls mediante, búsqueda de amigos, creando historias или enviando videos, fotos o mensajes de voz», señala la info de la red social.

Tienen acceso atu historial de publicaciones y mensajes con todo y nombres de remitentes y destinatarios. Fecha, hora, cantidad de mensajes, contenido de estos y de los archivos adjuntos.

También recopilan información de pago si utilizaste los servicios de VK para hacer transferencias e información de contactos supuestamente para generar nuevas recomendaciones de amigos.

¿Con quiénes comparten la información?

— Другие пользователи VK, pero solo la información que está pública como tus fotos, perfil, publicaciones, lista de amigos и т.

advertology.ru/article60251.htm

advertology.ru/article60251.htm ru: вКонтакте иронау

ru: вКонтакте иронау