введите номер телефона и найдите местоположение бесплатно. ent Control

14.09.2022 · Номер мобильного телефона TechWelkin UK Tracker — это бесплатный веб-сайт, который позволяет отслеживать мобильные номера в Великобритании. Но он не отслеживает точное местоположение …

Как бесплатно отследить местоположение номера телефона — Nextgenphone

www.nextgenphone.co.uk › track-phone-location-fo…

vor 5 Tagen · Как бесплатно отследить местоположение телефона по номеру · 1: Truecaller · 2: Локатор мобильного номера · 3 : Mobile Number Tracker Pro · 4: …

Как отследить номер телефона… · 1: Truecaller · Как найти местоположение…

5 лучших бесплатных приложений для ввода номера телефона и Найти местоположение

www.outlookindia.com › Business Spotlight

02.02.2023 · 2. GEOfinder – введите номер телефона и отследите местоположение мобильного телефона бесплатно. GEOfinder – это веб-платформа, позволяющая вводить . ..

..

Ähnliche Fragen

Как я могу найти номер мобильного телефона бесплатно в Великобритании?

Могу ли я бесплатно найти местоположение по номеру мобильного телефона?

Могу ли я отследить сотовый телефон только по номеру UK?

Можно ли найти чье-либо местоположение, введя номер телефона?

Instant Track Мобильный номер Соединенного Королевства — EmobileTracker …

www.emobiletracker.com › free-trace-united-kingdom

Trace Мобильный номер, указанный в стране и операторе связи Соединенного Королевства. Узнать владельца, оператора мобильного номера в Великобритании.

Телефонный трекер по номеру – Приложения в Google Play

play.google.com › store › apps › details › id=com.a…

Bewertung 4,7 (97.116) · Kostenlos · Android Защитите свою семью, используя наш телефонный трекер по номеру на английском языке и бесплатный телефонный локатор на английском языке. Мы разработали его с целью помочь пожилым . ..

..

Введите номер телефона и бесплатно найдите местоположение — LinkedIn

www.linkedin.com › pulse › type-phone-number-fi…

31.08.2022 · Служба поиска LiveGPS — это бесплатный инструмент, который поможет вам отследить любой номер мобильного телефона. Вы можете узнать местоположение номера менее чем за 20 секунд. Это …

Отслеживание и отслеживание номеров мобильных телефонов в Великобритании Подробная информация — TechWelkin

techwelkin.com › Онлайн-инструменты

TechWelkin UK Mobile Number Tracker Tool позволяет отслеживать канадские номера мобильных телефонов. Этот инструмент может указать зарегистрированное местоположение номера телефона …

Отследить местоположение номера телефона UK

www.phonenumbertrack.com › track-phone-numbe…

Отслеживание номера телефона в Соединенном Королевстве абсолютно бесплатно. Вы можете отслеживать номер телефона человека, чтобы узнать подробную информацию об этом номере. Ну, как …

Ну, как …

Как отследить чье-либо местоположение с помощью номера телефона в Великобритании

thebusinesstime.co.uk › Технология

24.02.2023 · techWelkin UK Mobile number Tracker — это бесплатный веб-сайт, который позволяет вам отслеживать любой номер мобильного телефона в Великобритании. Но он не может отследить точную …

10 лучших бесплатных трекеров телефонных номеров уже здесь! [Веб-сайты + приложения]

www.partitionwizard.com › Partition Magic

12.07.2022 · Spokeo — один из лучших бесплатных трекеров телефонных номеров, который может отслеживать телефонный номер и свободно находить местоположение в режиме реального времени. Это может помочь вам найти …

Es fehlt: uk | Muss Folgendes enthalten:uk

Ähnlichesuchanfragen

Отследить номер телефона онлайн бесплатно

Найти местоположение по номеру телефона

Как отслеживать местоположение кого -то с номером телефона

GPS Thone Tracker бесплатно

Trace Номер телефона Германия бесплатно

Live Mobile Tracker

Найдите любой телефон

a Мобильный телефон 2023

Как хакеры могут проникнуть в сотовые телефоны?

15 СПОСОБОВ ПРОНИКНОВЕНИЯ ХАКЕРАМИ В СОТОВЫЕ ТЕЛЕФОНЫ

ВВЕДЕНИЕ

Сотовый телефон — это портативный беспроводной телефон, имеющий доступ к сотовой радиосистеме. Зона географического охвата передатчика называется ячейкой. Таким образом, пользователь может совершать и принимать вызовы в зоне обслуживания телефонной связи по радиочастотной линии связи. Первоначально они были изобретены в 1940-х годов, но не были мобильными.

Зона географического охвата передатчика называется ячейкой. Таким образом, пользователь может совершать и принимать вызовы в зоне обслуживания телефонной связи по радиочастотной линии связи. Первоначально они были изобретены в 1940-х годов, но не были мобильными.

Сотовые телефоны изначально назывались автомобильными, поскольку они были созданы для того, чтобы люди могли разговаривать во время вождения. Они были довольно громоздкими и дорогими по сравнению с современными устройствами. Первый звонок по мобильному телефону был сделан в 1973 году Мартином Купером, исследователем Motorola, доктору Джоэлу Энгелю. Однако только в 1983 году был выпущен первый мобильный телефон.

За прошедшие годы было запущено четыре различных сотовых сети.

· 1G: Впервые он был разработан в Токио, а затем примерно за два года распространился на другие страны, такие как Швеция, Финляндия и Северная Америка. В сети было несколько проблем с безопасностью, поскольку она не была зашифрована. В нем использовались аналоговые технологии передачи.

В нем использовались аналоговые технологии передачи.

· 2G: С появлением второго поколения мобильных телефонов появилась и эта сеть. В отличие от сети 1G, здесь использовались цифровые технологии передачи. Это позволяло SMS-сообщение. Самое первое SMS-сообщение было отправлено в 1993 году в Финляндии.

· 3G: запущен в Токио в мае 2001 г. В этой сети вместо коммутации каналов для передачи данных использовалась коммутация пакетов. Это привело к более быстрой передаче данных и позволило осуществлять потоковую передачу мультимедиа по мобильным сетям.

· 4G: В отличие от технологии 3G, она обеспечивает лучшую оптимизацию данных, а также более высокие скорости.

Первый смартфон был выпущен в 1993 году, что, вероятно, раньше, чем ожидалось большинством людей. Как видно выше, технология сотовой связи со временем улучшилась благодаря использованию беспроводных услуг и спутников. В последнее время миллионы людей используют телефоны Android или iPhone.

NB: Изучение того, как взломать мобильный телефон, предназначено исключительно для образовательных целей.

Для получения дополнительной информации посетите нас по адресу https://www.hannibalhackers.su. Свяжитесь с нами по адресу [email protected].

Как используются мобильные телефоны?

· Совершение и прием голосовых вызовов

· Функции, например, калькулятор, будильник

· Просмотр Интернета

· Регистрация и сохранение контактной информации

· Отправка и получение сообщений и электронной почты

· Видеочаты

9000 4 · Сканирование штрих-кода· Съемка фото и видео

· Показывать пользователям текущее местоположение с помощью спутников GPS.

Насколько безопасны сотовые телефоны?

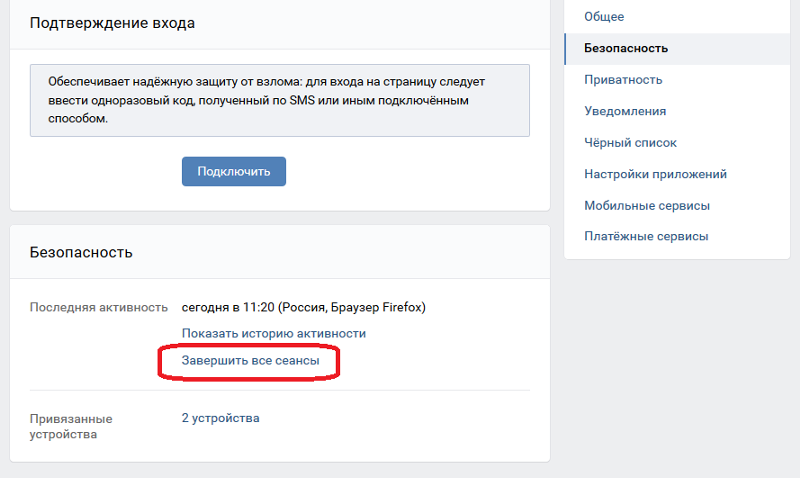

Устройства Android оснащены службами защиты Google Play, которые постоянно сканируют телефон пользователя на наличие некорректно работающих приложений или подозрительных событий. Кроме того, он имеет функцию Smart Lock, которая автоматически держит телефон разблокированным. Функция двухфакторной аутентификации не специфична для Android, но по-прежнему является функцией безопасности учетной записи Google.

Функция двухфакторной аутентификации не специфична для Android, но по-прежнему является функцией безопасности учетной записи Google.

Пользователи iPhone могут шифровать свои резервные копии, что снижает вероятность кражи данных. Кроме того, можно включить функцию сканирования отпечатков пальцев или лица, чтобы разблокировать свой телефон. Устройства iOS имеют мощные встроенные элементы управления конфиденциальностью.

NB: Обучение взлому мобильного телефона проводится исключительно в образовательных целях.

Основными целями для злоумышленников являются:

· Доступность: Это ограничит доступ пользователей к нему, тем самым лишив владельца возможности его использования.

· Данные: Смартфоны содержат конфиденциальную и личную информацию, такую как информация о кредитной карте и важные пароли.

· Идентификация: Поскольку смартфоны настраиваются, устройство или его содержимое можно легко связать с конкретным человеком.

Для получения дополнительной информации посетите наш сайт https://www.hannibalhackers.su. Свяжитесь с нами по адресу [email protected].

Методы взлома мобильных телефонов

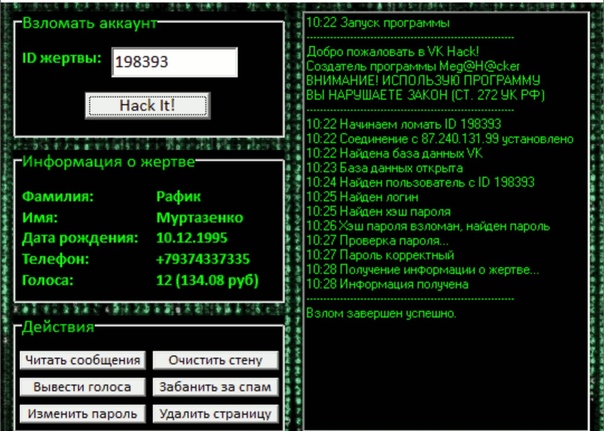

1. Использование кейлоггеров

Кейлоггер — это программа, которая тайно отслеживает и записывает нажатия клавиш целевым пользователем на своем устройстве. Злоумышленник может физически установить приложение на телефон жертвы. При этом шпионское приложение будет воровать данные перед аутентификацией, а затем сохранять их для последующего использования. Конфиденциальная информация, такая как пароли, банковские реквизиты и другие личные данные, может быть скомпрометирована.

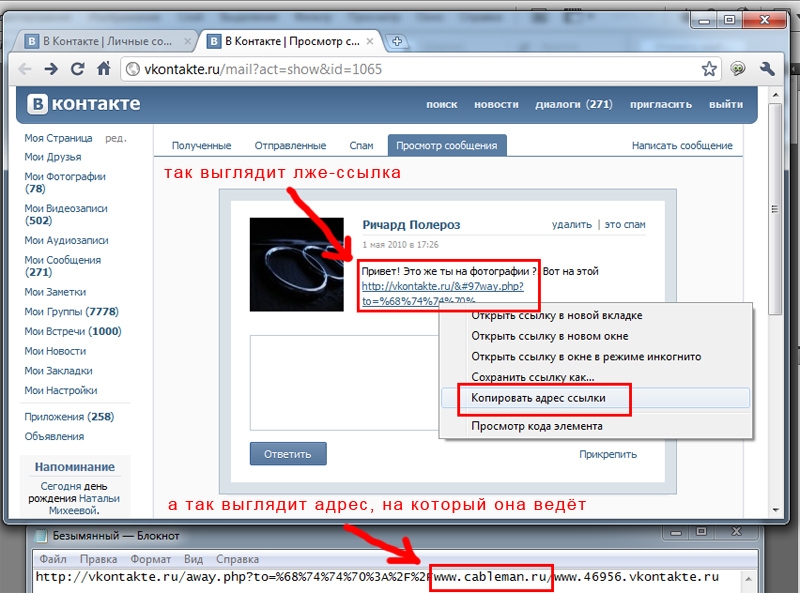

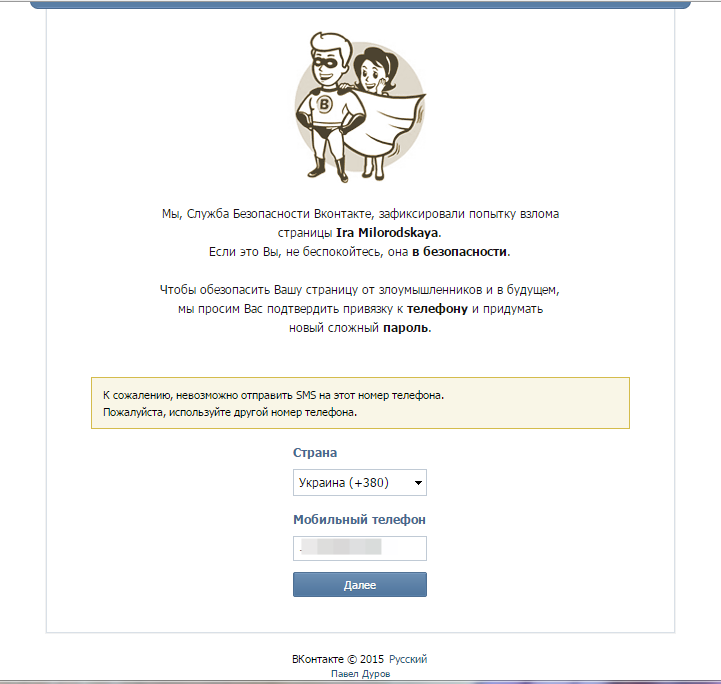

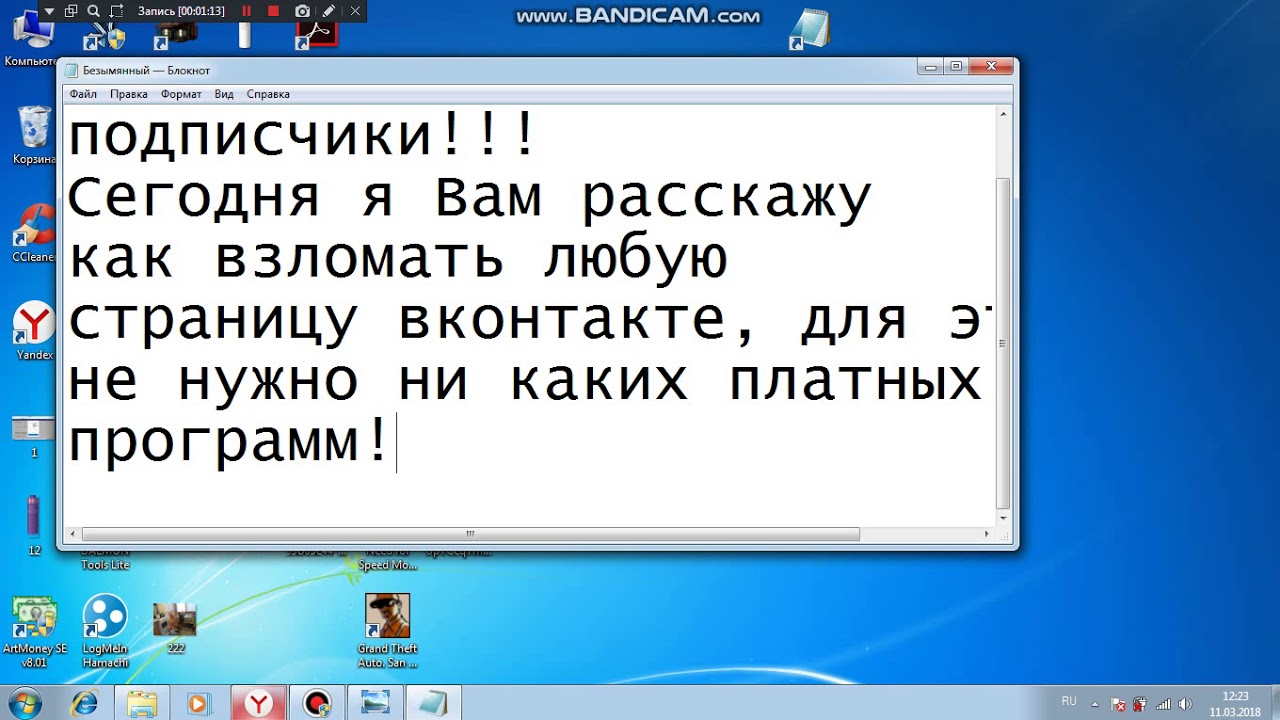

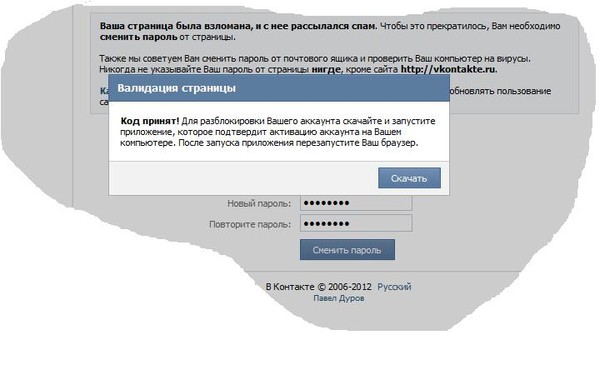

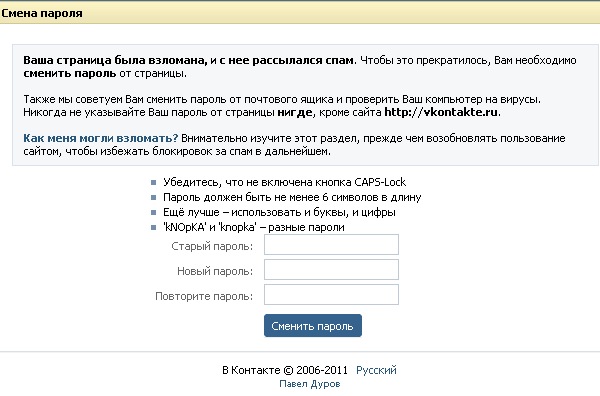

2. Фишинг

Этот метод широко используется хакерами для доступа к телефонам. Злоумышленник использует замаскированное электронное письмо или сообщение как оружие, но доверенное лицо. Единственная цель состоит в том, чтобы обмануть целевого пользователя, чтобы раскрыть важную информацию, часто имя пользователя и пароль. Классический пример включает в себя отправку адаптированного сообщения с претензией в финансовое учреждение пользователя. Жертва перенаправляется на вредоносный сайт, который выглядит как веб-страница банка, когда он или она нажимает на указанную ссылку. Следовательно, жертва может ввести имя пользователя и пароль, думая, что это законный веб-сайт. В конечном итоге хакер получит доступ к учетной записи жертвы. Кроме того, злоумышленник может отправлять встроенные формы, изображения и URL-адреса, пытаясь заманить пользователя.

Классический пример включает в себя отправку адаптированного сообщения с претензией в финансовое учреждение пользователя. Жертва перенаправляется на вредоносный сайт, который выглядит как веб-страница банка, когда он или она нажимает на указанную ссылку. Следовательно, жертва может ввести имя пользователя и пароль, думая, что это законный веб-сайт. В конечном итоге хакер получит доступ к учетной записи жертвы. Кроме того, злоумышленник может отправлять встроенные формы, изображения и URL-адреса, пытаясь заманить пользователя.

3. Использование троянских коней

Троянская программа — это разновидность вредоносного ПО, которое часто маскируется под законный набор данных или программное обеспечение. Хакеры тайно устанавливают вредоносное ПО на устройство жертвы. После того, как троянец получил доступ к устройству, он внедряется и, таким образом, продолжает извлекать данные и передавать их хакерам. Изменяя настройки безопасности на устройстве, троянский конь получает права администратора, такие как создание бэкдора. Это позволяет хакеру получить контроль над мобильным телефоном и следить за ним без ведома пользователя. Усовершенствованный троян способен изменить важные данные в памяти телефона, чтобы сделать любое вредоносное ПО непобедимым в файловой системе, поэтому он останется незамеченным. Кроме того, троянский конь также может использоваться для кражи конфиденциальной информации, такой как имена пользователей и пароли. Он имеет возможность копировать и изменять данные, что делает его важным инструментом в краже данных. Он будет молча отслеживать и записывать действия жертвы, а затем передавать информацию хакеру через удаленный сервер. Злоумышленник может использовать украденную информацию для совершения несанкционированных транзакций.

Это позволяет хакеру получить контроль над мобильным телефоном и следить за ним без ведома пользователя. Усовершенствованный троян способен изменить важные данные в памяти телефона, чтобы сделать любое вредоносное ПО непобедимым в файловой системе, поэтому он останется незамеченным. Кроме того, троянский конь также может использоваться для кражи конфиденциальной информации, такой как имена пользователей и пароли. Он имеет возможность копировать и изменять данные, что делает его важным инструментом в краже данных. Он будет молча отслеживать и записывать действия жертвы, а затем передавать информацию хакеру через удаленный сервер. Злоумышленник может использовать украденную информацию для совершения несанкционированных транзакций.

4. Отслеживание через открытые сети Wi-Fi

Эта форма атаки не уникальна для смартфонов, поскольку часто Wi-Fi является самым простым способом доступа в Интернет. Незащищенные сети Wi-Fi и общедоступные точки доступа с полными полосами сигнала могут быть слишком хороши, чтобы быть правдой. Злоумышленник может подслушивать сообщения Wi-Fi, чтобы просмотреть его незашифрованный трафик и получить данные. В случае, если беспроводная сеть пользователя защищена

Злоумышленник может подслушивать сообщения Wi-Fi, чтобы просмотреть его незашифрованный трафик и получить данные. В случае, если беспроводная сеть пользователя защищена

WEP с короткими ключами шифрования, злоумышленник может использовать метод атаки грубой силы, чтобы получить имя пользователя и пароль. В результате хакер может атаковать не только телефон, но и всю сеть, к которой он подключен.

Кроме того, злоумышленник может создать точку доступа Wi-Fi с такими же характеристиками и параметрами, как и реальная сеть. Учитывая, что смартфоны спасают сети, можно спутать их и затем подключиться к сети злоумышленника.

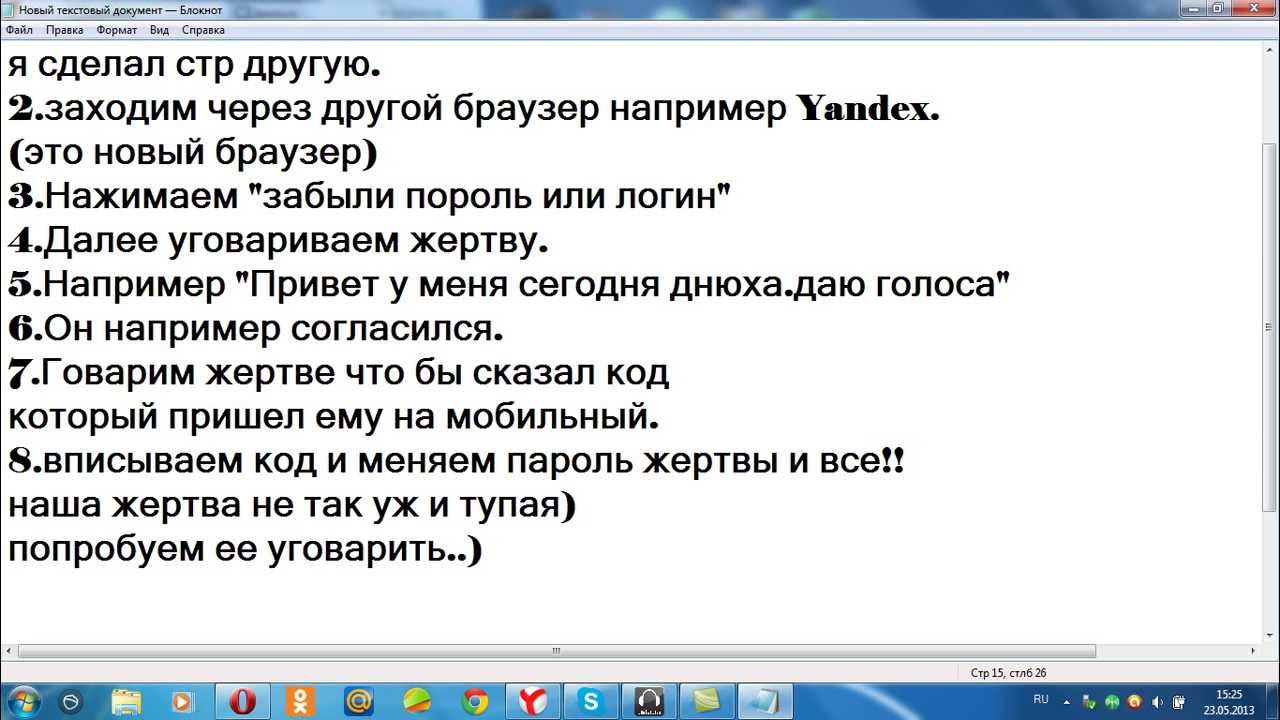

5. Социальная инженерия

Этот метод включает использование обмана для манипулирования людьми с целью предоставления личной информации или выполнения конфиденциальной работы.

6. Атака SS7

SS7 — это набор сигнальных протоколов, которые позволяют телефонным сетям обмениваться информацией. Атака SS7 — это эксплойт, использующий уязвимости SS7 для подслушивания, кражи данных, определения местоположения и перехвата текста. Все, что нужно злоумышленнику, — это номер рабочего телефона человека. В большинстве случаев мобильные пользователи получают коды аутентификации в виде текстовых сообщений из электронной почты или банков, и если они будут перехвачены, хакер получит доступ к личным учетным записям.

Атака SS7 — это эксплойт, использующий уязвимости SS7 для подслушивания, кражи данных, определения местоположения и перехвата текста. Все, что нужно злоумышленнику, — это номер рабочего телефона человека. В большинстве случаев мобильные пользователи получают коды аутентификации в виде текстовых сообщений из электронной почты или банков, и если они будут перехвачены, хакер получит доступ к личным учетным записям.

7. Несанкционированный доступ к аккаунту Google или iCloud

Эти двое предлагают доступ к поразительному количеству данных, скопированных с одного смартфона, включая сообщения, журналы вызовов, фотографии, телефонные книги, текущее местоположение, а в случае связки ключей iCloud — сохраненные пароли к учетным записям электронной почты, браузерам и другим приложениям. . При взломе злоумышленник получает доступ ко всей информации, сохраненной человеком. Кроме того, взломанная учетная запись Google, в свою очередь, означает взломанную почту Gmail, которая обычно является основной электронной почтой для большинства пользователей. Адреса электронной почты связаны с рядом учетных записей, таких как Facebook, Instagram и учетные записи мобильных операторов, что может поставить жертву во множество компрометирующих ситуаций, таких как кража идентификации.

Адреса электронной почты связаны с рядом учетных записей, таких как Facebook, Instagram и учетные записи мобильных операторов, что может поставить жертву во множество компрометирующих ситуаций, таких как кража идентификации.

8. Шпионские приложения

Они предназначены для сбора личной информации без ведома пользователя. Приложения для мониторинга телефона были созданы, чтобы тайно отслеживать чье-либо местоположение, а также отслеживать их сообщения. Многие из них рекламируются подозрительным партнерам или недоверчивым работодателям, однако большее количество позиционируется как законный инструмент, с помощью которого заботящиеся о безопасности родители могут следить за своими детьми. Шпионские приложения используются для удаленного просмотра текстовых сообщений, журналов вызовов, истории Интернета, электронной почты, фотографий и местоположений GPS. Кроме того, некоторые могут захватить микрофон телефона, чтобы записывать разговоры, сделанные лично. По сути, эти приложения очень удобны для хакера, поскольку они эффективно выполняют любую задачу. Шпионские приложения, которые обычно используются, включают Spyera, FlexiSpy и SpyBubble.

Шпионские приложения, которые обычно используются, включают Spyera, FlexiSpy и SpyBubble.

9. Простой захват

В случае, когда злоумышленник физически владеет телефоном пользователя, он может настроить лазейку вручную, что позволит ему подключиться к устройству. В качестве альтернативы, если нет спешки, хакер может скопировать телефонную карточку жертвы, а затем использовать ее в другом телефоне. Таким образом, получая доступ к сообщениям и на своем телефоне.

10. Вредоносные зарядные станции/взлом сока

Стандартные кабели USB могут не только передавать данные, но и заряжать аккумуляторы. Как только телефон человека подключается к компьютеру, загруженному вредоносным ПО, хакер получает несанкционированный доступ к личной информации пользователя. Старые телефоны Android могут даже автоматически монтировать жесткий диск при подключении к любому компьютеру, раскрывая его данные недобросовестному владельцу. Со временем исследователи безопасности обнаружили, что можно взломать функцию вывода видео в более поздних смартфонах. Поэтому, когда телефон подключен к вредоносному зарядному устройству, хакер может отслеживать каждое нажатие клавиши.

Поэтому, когда телефон подключен к вредоносному зарядному устройству, хакер может отслеживать каждое нажатие клавиши.

11. Электромагнитные сигналы

В 2015 году исследователи из Франции продемонстрировали возможность запуска голосового интерфейса некоторых телефонов с помощью определенных электромагнитных сигналов. Эксплойт использовал свойства антенн проводов наушников, когда они были подключены к разъемам аудиовыхода уязвимых смартфонов, и эффективно подделывал аудиовход для ввода команд через аудиоинтерфейс.

12. Джейлбрейк

Джейлбрейк включает снятие всех ограничений, наложенных на устройство iOS. Пользователи iPhone получают контроль над своими устройствами, используя эту технику, которая позволяет им изменять системные настройки и устанавливать приложения, которые не разрешены на устройствах. Это, в свою очередь, делает операционную систему устройства уязвимой для использования хакерами. Злоумышленники могут изменять процессы операционной системы и запускать фоновые программы, подвергая устройство различным вредоносным атакам.

13. Взлом пароля

Исследователь из Пенсильвании исследовал возможность взлома чьего-либо пароля с помощью атаки размазывания, которая включает отображение пятен пальцев на экране, чтобы узнать пароль пользователя. Хакеры могут действовать через плечо над жертвами, например, наблюдая за определенными нажатиями клавиш или шаблонными жестами, чтобы разблокировать пароль устройства.

14. Вредоносная реклама

Это действие по внедрению вредоносных программ в рекламные сети в Интернете, которые являются законными для нескольких пользователей. Объявления не выглядят подозрительными и появляются на самых разных веб-сайтах и в приложениях. Как только целевой пользователь нажимает на это объявление, его устройство немедленно заражается вредоносным ПО.

15. Sidejacking

Это может быть выполнено только тогда, когда злоумышленник и жертва используют одно и то же беспроводное соединение. Хакер может получить доступ к веб-сайтам пользователя, как только он получит незашифрованные файлы cookie жертвы.

Хакер может получить доступ к веб-сайтам пользователя, как только он получит незашифрованные файлы cookie жертвы.

Различные способы, которыми пользователи могут обеспечить безопасность сотового телефона:

- Избегайте незащищенного открытого Wi-Fi и общедоступных точек доступа , поскольку злоумышленники часто крадут важную информацию, такую как имена пользователей и пароли, путем прослушивания.

- Отключите функцию автозаполнения , чтобы предотвратить доступ к сохраненным важным личным данным.

- Регулярно удаляйте свой виртуальный след, например историю просмотров, файлы cookie и кеш. Это уменьшает количество данных, которые могут быть собраны посторонними глазами.

- Убедитесь, что ваш телефон защищен паролем.

- Не нажимайте на подозрительные ссылки, отправленные в электронных письмах или текстовых сообщениях.

- Постоянно проверяйте свои телефонные счета, банковские выписки и счета по кредитным картам.