Онлайн слежка за страницей вконтакте city. Как прочитать чужие сообщения «ВКонтакте»: секреты

Интересное приложение в социальной сети ВКонтакте, предоставляющее возможность отслеживать статус онлайн своих друзей или любых других пользователей и составлять статистику их посещений с указанием времени входа, времени выхода и устройства, с которого был осуществлён тот или иной вход на сайт.

Про отслеживание:

Точно не известно, сколько человек одновременно можно отслеживать через данное приложение. Хотя это и не столь важно, ведь на вряд ли вы собираетесь следить за тысячью своих знакомых.На главной странице приложения отображается список людей, за которыми вы установили наблюдение, и информация об их статусе. При этом, если человек находится на сайте, напротив него указан тип устройства, с которого он совершил вход на сайт. Это может быть компьютер, мобильный браузер, официальное приложение для iPhone или Android.

Если кликнуть на табличку со статусом отслеживаемого друга, его имя или аватар, вас перебросит на страницу с историей посещения выбранного пользователя. Там, как уже сказано выше, будет отображена история входов и выходов на сайт В Контакте, а также тип используемого в тот момент устройства.

Там, как уже сказано выше, будет отображена история входов и выходов на сайт В Контакте, а также тип используемого в тот момент устройства.

Чтобы после установления слежки у наблюдаемого отобразился статус, необходимо, чтобы тот зашёл на сайт, после чего программе потребуется пара минут, чтобы собрать информацию.

К большому сожалению, при изменении статуса отслеживаемых пользователей данные в таблице автоматически не изменяются. Для получения свежих данных нужно обновлять страницу в приложении кнопкой F5 на клавиатуре.

Чтобы установить слежку за человеком, нужно на главной странице приложения нажать на зелёную кнопку «+Поставить на слежку» и либо выбрать друга из списка друзей во вкладке «Из списка друзей», либо переключиться на вкладку «По номеру ID или короткому имени» и указать данные от страницы любого недруга ВКонтакте, за которым вам было бы интересно понаблюдать. Пример вводимых значений там присутствует.

Другие полезные функции:

Удивительно, но в приложении «Слежка за друзьями» слежка за людьми является отнюдь не единственной полезной опцией. Здесь вы найдёте и функцию анализа поставленных пользователем лайков и сможете отслеживать изменения в его списке друзей.

Здесь вы найдёте и функцию анализа поставленных пользователем лайков и сможете отслеживать изменения в его списке друзей.Анализ поставленных лайков очень прост. Всё работает автоматически. Приложение сканирует друзей выбранного пользователя и выводит список его друзей и их записей, на кото

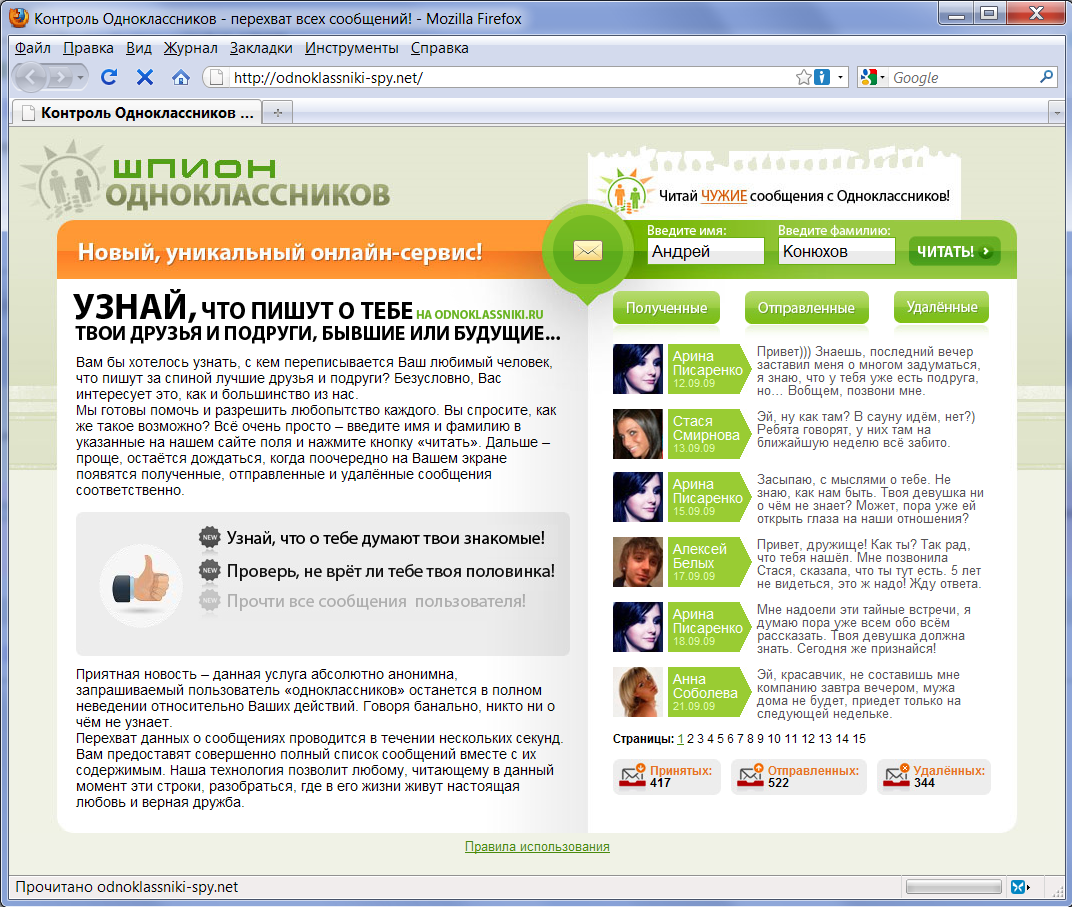

Перехват сообщений и скрытое наблюдение за сотрудниками

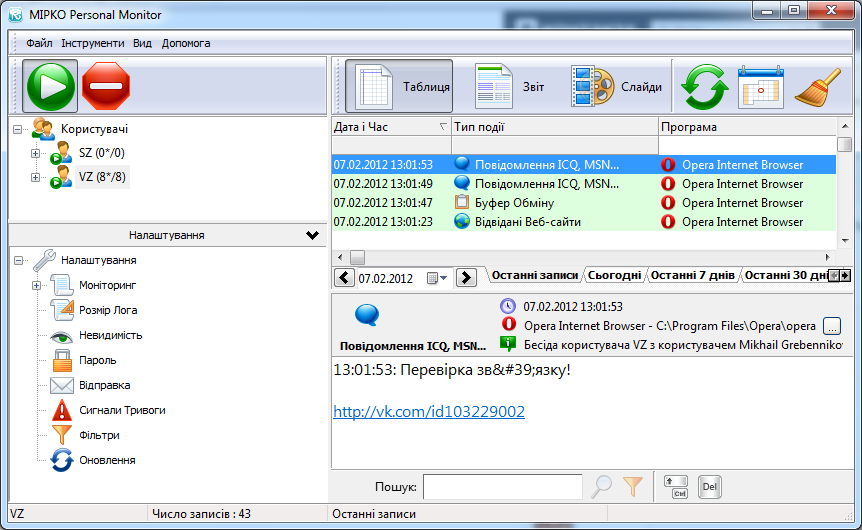

В наших статьях мы уже неоднократно рассказывали о разных функциях StaffCop — нашего программного обеспечения, которое многие называют просто «программа контроля» или «программа мониторинга». В этой статье речь пойдет о функции перехвата сообщений в социальных сетях, мессенджерах (ICQ, QIP и прочих) и email переписке. Эта функция позволяет вести наблюдение за сотрудниками и видеть их переписку: отправляемые и получаемые сообщения, а также адресатов.

Почему же столь важен контроль переписки сотрудников? Дело в том, что по статистике утечки конфиденциальной информации компаний зачастую происходят из внутренних источников, т.

Для решения подобного рода проблем и был разработан StaffСop — программа скрытого контроля и наблюдения за сотрудниками с функцией перехвата сообщений. Вообще, StaffCop может работать и в видимом режиме, в этом случае сотрудники знают, что за ними наблюдают и ведут себя более пристойно. Однако большинство наших клиентов устанавливает StaffCop для скрытого наблюдения, если кто-то из работников попадает под подозрение, его переписку и действия отслеживают внимательнее. Когда сотрудник не знает, что за ним наблюдают, он будет менее осторожен, и его легче поймать, если он начнет разглашать конфиденциальную информацию.

Функцию перехвата сообщений можно разделить на 3 составляющих:

- 1.

перехват сообщений в социальных сетях,

перехват сообщений в социальных сетях,- 2. отслеживание переписки в ICQ и других мессенджерах,

- 3. контроль email переписки.

В случае перехвата сообщений при общении в социальных сетях, администратор может увидеть не только содержание сообщения, и кому сообщение было адресовано, но и ответы от собеседника. К тому же, существует возможность резервного копирования отправляемых в социальные сети файлов: фотографий, музыки, видео.

Перехват сообщений и мониторинг общения поддерживается при использовании сотрудником большинства социальных сетей: ВКонтакте, Одноклассники, Facebook, Twitter, Мой Круг и др.

StaffCop, как программа контроля и мониторинга, ICQ и других мессенджеров, отслеживает переписку, показывая исходящие и входящие сообщения. Для полноты картины видны и уникальные идентификационные номера собеседников (UIN) , т. е. всегда можно понять какое сообщение кому адресовывалось или от кого было получено.

Поддерживается перехват сообщений в ICQ, QIP, AIM, Mail. ru агент, MSN, Yahoo, AOL и др.

ru агент, MSN, Yahoo, AOL и др.

Контроль email переписки особенно важен — это классический путь утечки конфиденциальной информации. Перехват сообщений поддерживается для всех типов почтовых клиентов. Сохраняются не только сообщения, но и файлы, приложенные к письму.

Как говорится в старой поговорке: «доверяй, но проверяй», это высказывание не утратило актуальности и в наши дни. Для бизнеса очень важно иметь уверенность в том, что конфиденциальная информация не будет разглашена. Перехват сообщений и скрытое наблюдение за сотрудниками является вынужденной мерой, т. к. работники являются носителями ценной информации и они могут эту информацию предать огласке, а еще хуже передать конкурентам.

- Подробнее о программе:

StaffCop Standard — программный комплекс для обеспечения информационной безопасности, слежения за компьютерами локальной сети и контроля рабочего времени сотрудников организаций. Система идеально подходит для малого и среднего бизнеса.

Ссылка на скачивание программыКомпания AtomPark Software динамично развивается на рынке программного обеспечения с 2001 года. Основные направления деятельности — разработка и продвижение программного обеспечения для информационной безопасности.

Основные направления деятельности — разработка и продвижение программного обеспечения для информационной безопасности.

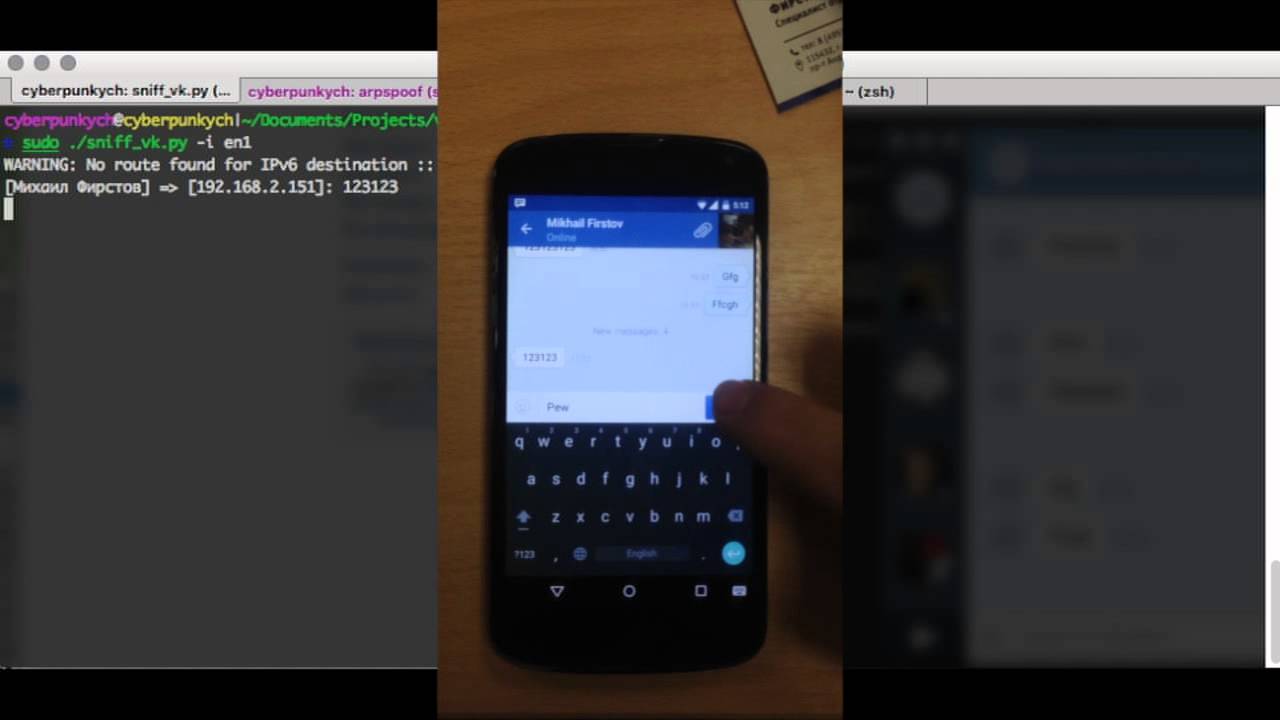

утечки пакетов данных, куки, сессий

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

Вот основные 2 момента:

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Официальный сайт программы

Сразу с порога видео по работе, вроде как все понятно:

» src=»https://www.youtube.com/embed/lQtCdmIb7Dg?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный.

А еще выставляем SSL обход:

А еще выставляем SSL обход:

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cain&Abel. Упоминается во всех руководствах и обучающих материалов подготовки этичных хакеров.

На самостоятельное изучение, исполняет то же самое.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

- Messengers Mode – использовался для перехвата сообщений с ICQ подобных мессенджеров. Ныне вряд ли имеет серьезное применение, т.к. все шифруется непонятно какими ключами.

- Ressurection Mode – режим восстановления данных при перехвате, например, пытается восстановить отправленные файлы.

- Password Mode – тут ловим куки и пароли.

- Scan Mode – режим сканирования сети для обнаружения ее узлов. Бонусом – есть возможность сканирования портов. По таким функциям видно, что скорее Intercepter писался с любовью, мелкие, но полезные фишки швейцарского ножа.

- NAT Mode – наш основной режим для атаки по ARP.

- DHCP Mode – подъем своего DHCP в сети со всеми вытекающими видами атак.

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

Но это уже темы отдельных больших статей.

Физические устройства

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас!!!). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

- mitmAP – создает точку доступа, устраивает понижение HTTPS и хватает все идущее через нее. Работает на ура, далеко не все сайты устоят. ВКонтактик опускает руки. Скрипт задает вам логичные вопросы по шагам. Ясно дело на басурманском языке, но и люди, знакомые с Линуксом, не абы кто. Так что легко разберетесь. Комментарии излишни. Собирает данные в текст и файлы для Wireshark (которым, к слову, тоже можно поанализировать все пакеты в сети).

- WiFi-Pumpkin – еще одна точка доступа, но уже с графическим интерфейсом. Функционал покруче интерцептора. Тоже лежит на Гите.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Лучший способ бесплатно перехватить текстовые сообщения без целевого телефона

Это правда, что многие люди хотят знать , как узнать чей-то пароль в Instagram и , как бесплатно перехватить текстовые сообщения без целевого телефона . Скорее всего, вы прочитали эту статью из-за того же любопытства. Что ж, хорошая новость в том, что в этой статье есть ответы на все ваши вопросы. Читать дальше.

Часть 1: Зачем нужно перехватывать текстовые сообщения?

В обществе много людей, которым нужно перехватить чьи-то текстовые сообщения.В этом разделе нашей статьи мы расскажем о тех, у кого есть такая потребность, и их причинах.

Для родителей

Если вы являетесь родителем, вы обязаны знать, с кем имеют дело ваши дети. Один из лучших способов понять это — прочитать их текстовые сообщения. Однако дети не собираются показывать свои текстовые сообщения родителям добровольно. Итак, как родитель, вы должны найти способ перехватывать сообщения детей. Если дети имеют дело с плохим человеком и пытаются вовлечь его в что-то плохое, вы можете действовать немедленно.

Однако дети не собираются показывать свои текстовые сообщения родителям добровольно. Итак, как родитель, вы должны найти способ перехватывать сообщения детей. Если дети имеют дело с плохим человеком и пытаются вовлечь его в что-то плохое, вы можете действовать немедленно.

Супругам

Вы сомневаетесь в своем супруге, думая, что он вам изменяет? Если так, перехват его или ее сообщений даст вам четкое представление о реальности. Как и в предыдущем пункте, он не будет показывать сообщения по собственному желанию. Таким образом, у вас должен быть способ тайного доступа к их текстовым сообщениям.

Для работодателей

Если вы являетесь работодателем и дали своим сотрудникам телефоны компании, перехват может сработать для вас. Следя за их сообщениями, вы можете наблюдать, имеют ли ваши сотрудники дело с вашими конкурентами.Кроме того, вы можете заметить, что они используют собственность компании (телефон) в неэтичных целях.

Кроме того, может быть несколько других случаев, когда человеку может понадобиться перехватить текстовые сообщения. Все должны знать, что перехват чьих-либо текстовых сообщений считается неэтичным шагом. Однако ваша попытка может быть оправдана, если вы перехватываете текстовые сообщения для общего блага. Например, если вы перехватываете текстовые сообщения по одной из вышеперечисленных причин, ваш поступок оправдан.Итак, мы настоятельно рекомендуем нашим читателям использовать методы, описанные в этой статье, только в хороших целях.

Все должны знать, что перехват чьих-либо текстовых сообщений считается неэтичным шагом. Однако ваша попытка может быть оправдана, если вы перехватываете текстовые сообщения для общего блага. Например, если вы перехватываете текстовые сообщения по одной из вышеперечисленных причин, ваш поступок оправдан.Итак, мы настоятельно рекомендуем нашим читателям использовать методы, описанные в этой статье, только в хороших целях.

Однако для бесплатного перехвата текстовых сообщений без целевого телефона вам понадобится мощный инструмент. На самом деле получить удаленный доступ к чужому телефону в обход всех мер безопасности — сложная задача. Итак, вам нужно, чтобы ваш инструмент был мощным, продвинутым и простым в использовании. Начиная со следующего раздела, мы объясним самые мощные инструменты, которые вы можете использовать для перехвата текстовых сообщений .

Часть 2: Бесплатный перехват текстовых сообщений без целевого телефона с помощью KidsGuard

Если вам нужно отследить чей-то телефон, вам понадобится мощный инструмент. Выбранный вами инструмент должен быть достаточно мощным, чтобы обходить защитные блокировки и удаленно контролировать устройство. Это когда такой инструмент, как KidsGuard , оказывается очень кстати. KidsGuard поставляется с большим набором инструментов, которые могут получить удаленный доступ к любому телефону.

Выбранный вами инструмент должен быть достаточно мощным, чтобы обходить защитные блокировки и удаленно контролировать устройство. Это когда такой инструмент, как KidsGuard , оказывается очень кстати. KidsGuard поставляется с большим набором инструментов, которые могут получить удаленный доступ к любому телефону.

Особенности KidsGuard

Прежде чем мы узнаем, как отслеживать чей-либо телефон с помощью KidsGuard, давайте познакомимся с его функциями.

Посмотреть демонстрацию KidsGuard

Как использовать KidsGuard для перехвата текстовых сообщений?

Теперь, когда вы знакомы с функциями KidsGuard. Давайте посмотрим, как с его помощью перехватывать чьи-либо текстовые сообщения. На самом деле KidsGuard — это скорее инструмент мониторинга, предназначенный для родителей, чтобы следить за своими детьми. Это специальное программное обеспечение полностью совместимо с устройствами iOS и Android. Это означает, что вы можете отслеживать устройства Android и iOS с помощью KidsGuard.

1) Зарегистрируйте учетную запись KidsGuard

Прежде всего, вы должны Создать учетную запись KidsGuard , посетив их официальный сайт.Создать учетную запись KidsGuard легко и бесплатно. На этом этапе вам нужно будет предоставить основную информацию, чтобы зарегистрироваться. Затем вы должны использовать учетные данные и войти в учетную запись и убедиться, что вы ввели имя владельца целевого устройства. Затем вы должны нажать на опцию «Далее».

Если вам нужно отслеживать Android, выполните шаги, указанные ниже.

- Перейдите в приложение «Настройки» на целевом устройстве Android и выберите параметр «Безопасность».Затем включите параметр, который позволяет загружать приложения из неизвестных источников.

- Затем загрузите APK KidsGuard на целевое устройство, которое вы собираетесь отслеживать, и установите его.

- После завершения установки запустите на нем программу KidsGuard.

- Теперь вам необходимо ввести данные для входа в учетную запись KidsGuard, которую вы только что создали, и войти в систему.

- Нажмите на опцию «Принять», чтобы разрешить приложению KidsGuard начать мониторинг целевого устройства.

Если вам нужно отслеживать устройство iOS, выполните следующие действия.

- Введите пароль учетной записи iCloud, которая синхронизируется с соответствующим устройством.

- Затем вы должны нажать на «Подтвердить», чтобы продолжить.

2) Начать перехват

Теперь вы должны начать процесс, перейдя в веб-клиент KidsGuard. При выборе этого варианта вы получаете панель инструментов, отображающую широкий спектр параметров. Вы должны найти опцию «Сообщения». С помощью этой опции вы сможете читать все сообщения, отправленные и полученные на целевом устройстве.

Попробуйте KidsGuard

Кстати, если вы хотите узнать , как узнать, кому кто-то пишет , KidsGuard тоже может легко вам помочь.

Часть 3: Бесплатный перехват текстовых сообщений без целевого телефона с помощью TheTruthSpy

Если вы ищете бесплатный метод отслеживания сообщений с другого телефона, вам следует использовать TheTruthSpy . На самом деле TheTruthSpy не является полностью бесплатным программным обеспечением. Однако в определенной степени вы можете использовать TheTruthSpy бесплатно.Так что, если вам нужно бесплатно перехватить текстовые сообщения без целевого телефона, вы можете прочитать этот раздел.

На самом деле TheTruthSpy не является полностью бесплатным программным обеспечением. Однако в определенной степени вы можете использовать TheTruthSpy бесплатно.Так что, если вам нужно бесплатно перехватить текстовые сообщения без целевого телефона, вы можете прочитать этот раздел.

Вы можете загрузить это приложение через магазин приложений. Вы можете использовать пробное приложение. Однако пробное приложение доступно в течение ограниченного периода времени и с ограниченными функциями. Если вы приобретете TheTruthSpy, вы сможете пользоваться всеми функциями без каких-либо ограничений. С помощью этого программного обеспечения вы сможете легко отслеживать текстовые сообщения на другом телефоне. В дополнение к этому, у этого приложения может быть множество других применений.Например, он может отслеживать даже телефонные звонки, сделанные владельцем целевого устройства.

Особенности TheTruthSpy

Вот наиболее важные функции, связанные с TheTruthSpy.

Отлично работает в скрытом режиме.

Это приложение может работать незаметно для владельца целевого устройства. В конце концов, именно так и должно работать хорошее шпионское приложение. Значок приложения будет удален с главного экрана устройства.

Отслеживание местоположения устройства

TheTruthSpy также может легко определять местоположение устройства в реальном времени.Если вам нужно следить за членами вашей семьи или детьми, вы можете положиться на это приложение. Если близкие достигают места, которое не является дружественным, это приложение уведомит вас об этом.

Прочитать сообщения

Он может читать мгновенные сообщения на целевом устройстве. С помощью этого программного обеспечения вы можете отслеживать все сообщения, отправленные и полученные на устройстве. Вы можете собирать доказательства с помощью этого приложения.

Отслеживать мультимедийный контент

Он может даже отслеживать мультимедийный контент, связанный с соответствующим устройством.Итак, вы можете узнать, заняты ли ваши близкие чем-то небезопасным.

Попробуйте TheTruthSpy

В общем, это приложение — достойный вариант для тех, кто задается вопросом, как перехватывать чужие текстовые сообщения.

Если вы намереваетесь перехватывать текстовых сообщений без целевого телефона бесплатно , помните следующее. Вы не должны использовать эти методы для нарушения чьей-либо конфиденциальности. Вместо этого обязательно используйте его ради чьего-то улучшения. Имейте это в виду, отслеживая телефоны других пользователей.

Работа с сообщениями — документация Telethon 0.18.2

Пересылка сообщений

Этот запрос доступен как удобный метод через client.forward_messages ,

и может использоваться, как показано ниже:

# Если у вас есть только идентификаторы сообщений

client.forward_messages (

entity, # к какому объекту вы пересылаете сообщения

message_ids, # идентификаторы сообщений (или сообщения) для пересылки

from_entity # кто отправил сообщения?

)

# Если у вас есть объекты `` Сообщение ''

клиент.

пересылать сообщения(

entity, # к какому объекту вы пересылаете сообщения

messages # сообщения (или сообщение) для пересылки

)

# Вы также можете сделать это вручную, если хотите

из telethon.tl.functions.messages import ForwardMessagesRequest

messages = foo () # получить несколько сообщений (или даже одно в списке)

from_entity = bar ()

to_entity = baz ()

клиент (ForwardMessagesRequest (

from_peer = from_entity, # кто отправил эти сообщения?

id = [msg.id для сообщения в сообщениях], # какие сообщения?

to_peer = to_entity # кому мы их пересылаем?

))

Названные аргументы приведены для ясности, хотя они не нужны, потому что они появляются по порядку.Очевидно, вы можете просто обернуть одно сообщение в списке тоже, если это все, что у тебя есть.

Поиск сообщений

Сообщения ищутся с помощью очевидного SearchRequest, но вы можете запустить в вопросы. Допустимый пример:

из telethon.tl.functions.messages import SearchRequest из telethon.tl.types import InputMessagesFilterEmpty filter = InputMessagesFilterEmpty () результат = клиент (SearchRequest ( peer = peer, # В каком чате / разговоре q = 'query', # Что искать filter = filter, # Фильтр для использования (возможно, фильтр для медиа) min_date = None, # Минимальная дата max_date = None, # Максимальная дата offset_id = 0, # ID сообщения для использования в качестве смещения add_offset = 0, # Дополнительное смещение limit = 10, # Сколько результатов max_id = 0, # Максимальный идентификатор сообщения min_id = 0, # Минимальный идентификатор сообщения from_id = None # Кто должен был отправить сообщение (партнер) ))

Важно отметить, что необязательный параметр from_id мог иметь

опущено (по умолчанию Нет ).Изменив его на InputUserEmpty, как один

можно было бы указать «нет пользователя», не сработает, потому что этот параметр является флагом,

и то, что он не указан, имеет другое значение.

Если установить from_id = InputUserEmpty () , он будет фильтровать сообщения

от «пустых» отправителей, которые, скорее всего, не найдут ни одного пользователя.

Если вы получаете ошибку ChatAdminRequiredError на канале, вероятно, это потому, что

вы пробовали установить фильтр from_id , и, как говорится в сообщении об ошибке, вы не можете

сделай это.Оставьте значение Нет , и он должен работать.

Как и в любом другом методе, убедитесь, что вы используете правильную комбинацию идентификатора / хэша для

ваш InputUser или InputChat , иначе вы, вероятно, столкнетесь с ошибками, например UserIdInvalidError .

Отправка стикеров

Наклейки — это не что иное, как файлов , и при успешном извлечении

наклейки для определенного набора наклеек, все, что у вас будет, это ручек для

эти файлы.Помните, что файлы, которые Telegram хранит на своих серверах, могут быть

указывается через эту пару ID / хэш (уникальный для каждого пользователя), и вам необходимо

используйте этот дескриптор при отправке сообщения «документ».

# Получите все наборы стикеров этого пользователя sticker_sets = клиент (GetAllStickersRequest (0)) # Выберите набор стикеров sticker_set = sticker_sets.sets [

Недостаток WhatsApp 8-месячной давности позволяет перехват зашифрованных сообщений

Разговоры в WhatsApp должны быть непроницаемыми.Но уязвимость, обнаруженная исследователем безопасности Тобиасом Боелтером, может позволить компании или любому, кто ее заставляет, перехватывать сообщения, которые должны были быть зашифрованы от конца до конца. Facebook, которому принадлежит WhatsApp, сказал, что это ожидаемое поведение, и, похоже, не планирует в ближайшее время вносить изменения в свои настройки.

Шифрование E2E на основе сигналов в WhatsApp

В апреле 2016 года WhatsApp объявила о поддержке «полного» сквозного шифрования сообщений и голосовых вызовов на всех платформах.Подобно режиму инкогнито в Google Allo и последовавшим за ним секретным разговорам в Facebook Messenger, шифрование WhatsApp основывалось на протоколе Signal, который был разработан экспертами по криптографии и активистами в области конфиденциальности в некоммерческой организации Open Whisper Systems.

WhatsApp, кажется, добавил кое-что еще. Вместо того, чтобы сообщать пользователям, что сообщение не может быть доставлено, как, например, приложение OWS Signal, служба будет следить за тем, чтобы сообщение было доставлено на устройство получателя, используя новый ключ шифрования, созданный WhatsApp.Предполагается, что сквозное шифрование использует только закрытые ключи, хранящиеся на клиентских устройствах; такая установка подрывает всю цель встраивания протокола Signal в WhatsApp.

Обнаружение недостатка шифрования E2E в WhatsApp

По словам Боелтера, эта уязвимость может позволить перехватить целые разговоры. Уязвимость существует с тех пор, как WhatsApp объявил о поддержке сквозного шифрования в апреле, и тогда об этом уведомили Facebook. Тем не менее, компания не решила — и не выразила никакого желания исправить — проблему с момента ее раскрытия.Вот что сказал представитель Facebook в ответ на запрос о комментарии:

Сегодня WhatsApp используют более 1 миллиарда человек, потому что это просто, быстро, надежно и безопасно. […] В WhatsApp мы всегда считали, что общение людей должно быть безопасным и конфиденциальным. В прошлом году мы повысили уровень безопасности всех наших пользователей, по умолчанию зашифровав каждое сообщение, фото, видео, файл и звонок. Предлагая такие функции, как сквозное шифрование, мы делаем упор на простоту продукта и принимаем во внимание то, как он используется каждый день по всему миру.В реализации протокола Signal в WhatsApp у нас есть параметр «Показывать уведомления безопасности» (параметр в разделе «Настройки»> «Учетная запись»> «Безопасность»), который уведомляет вас об изменении кода безопасности контакта. Мы знаем, что наиболее частые причины этого заключаются в том, что кто-то сменил телефон или переустановил WhatsApp. Это связано с тем, что во многих частях мира люди часто меняют устройства и SIM-карты. В таких ситуациях мы хотим убедиться, что сообщения людей доставляются, а не теряются в пути.

[…] В WhatsApp мы всегда считали, что общение людей должно быть безопасным и конфиденциальным. В прошлом году мы повысили уровень безопасности всех наших пользователей, по умолчанию зашифровав каждое сообщение, фото, видео, файл и звонок. Предлагая такие функции, как сквозное шифрование, мы делаем упор на простоту продукта и принимаем во внимание то, как он используется каждый день по всему миру.В реализации протокола Signal в WhatsApp у нас есть параметр «Показывать уведомления безопасности» (параметр в разделе «Настройки»> «Учетная запись»> «Безопасность»), который уведомляет вас об изменении кода безопасности контакта. Мы знаем, что наиболее частые причины этого заключаются в том, что кто-то сменил телефон или переустановил WhatsApp. Это связано с тем, что во многих частях мира люди часто меняют устройства и SIM-карты. В таких ситуациях мы хотим убедиться, что сообщения людей доставляются, а не теряются в пути.

Facebook, похоже, считает, что эта так называемая функция необходима, потому что люди часто меняют свои SIM-карты в других частях мира, и поэтому они не будут получать сообщения после замены своих карт. Однако отправители по-прежнему могут быть предупреждены, если сообщение не может быть отправлено, поэтому они могут просто найти самую последнюю контактную информацию своего предполагаемого получателя и повторно отправить сообщение таким образом. Это было бы менее удобно, но более безопасно.

Однако отправители по-прежнему могут быть предупреждены, если сообщение не может быть отправлено, поэтому они могут просто найти самую последнюю контактную информацию своего предполагаемого получателя и повторно отправить сообщение таким образом. Это было бы менее удобно, но более безопасно.

Имейте в виду, что это проблема только в период между сменой SIM-карты и повторным включением телефона с новой SIM-картой.Когда вы снова войдете в WhatsApp, вы продолжите получать сообщения даже с новой SIM-картой и даже если электронные ключи не будут проверены снова. Кроме того, смартфоны с двумя SIM-картами уже популярны во многих странах, о которых говорит WhatsApp, поэтому смена SIM-карты может быть не такой сложной, как раньше.

Устранение проблемы

Представитель Facebook сказал, что если пользователи обеспокоены этой проблемой, им следует включить функцию «Показать уведомления безопасности» в своих настройках WhatsApp.Это сообщит пользователям, когда WhatsApp изменил ранее «доверенный» ключ отправителя.

Однако, точно так же, как WhatsApp вмешивается в сквозное шифрование для генерации собственных ключей, он, вероятно, также может скрыть эти уведомления. Поэтому рекомендуется аутентифицировать чью-либо личность с помощью кодов безопасности, указанных на их контактных страницах в WhatsApp. Желательно сканировать QR-код, когда вы встречаетесь лично, но в противном случае вы также можете поделиться QR-кодом через WhatsApp или другое приложение для безопасного чата.

Бэкдор или уязвимость?

Исследователю, который обнаружил уязвимость, изначально трудно понять, была ли это честная ошибка, что-то, что на самом деле должно было быть функцией, или это был преднамеренный бэкдор для правоохранительных органов. Как мы недавно убедились, приняв Закон о полномочиях расследователей, теперь правительство Великобритании может заставить провайдеров связи использовать бэкдорное шифрование там, где это «технически возможно».

Трудно сказать так или иначе.Даже если бы он был задуман как бэкдор, он, вероятно, был бы замаскирован как функция. Лучшие бэкдоры — это те, которые можно убедительно отрицать, если они обнаружены.

Лучшие бэкдоры — это те, которые можно убедительно отрицать, если они обнаружены.

Как сказал в своем заявлении старший директор Echoworx Якоб Гинзберг, WhatsApp сыграл большую роль в том, что сквозное шифрование стало основной функцией, которую люди хотят видеть в своих чат-приложениях, и это заслуживает признания. (Open Whisper Systems по-прежнему заслуживает самой высокой похвалы за изобретение сильного протокола шифрования E2E, который даже имеет шанс быть принятым всеми этими приложениями.Гинзберг сказал:

Тот факт, что Facebook узнал об этой уязвимости с апреля, вдвойне ужасен. Многие могут рассматривать это не только как поддержку текущих правительственных мероприятий по сбору данных, это означает, что их разговоры о шифровании и конфиденциальности были не более чем на словах. Компании необходимо активно принимать меры безопасности. […] Эти разоблачения усугубляют серьезную неясность в отношении бэкдоров шифрования, что недавно было вызвано законом об интеллектуальной собственности.

Если WhatsApp ценит сквозное шифрование, он должен его поддерживать и не может скомпрометировать его, чтобы задействовать нишевые «функции». Эта проблема ставит под сомнение то, насколько пользователи могут доверять WhatsApp и Facebook, особенно после того, как компании нарушили свое первоначальное обещание не делиться пользовательскими данными.Теперь людям, возможно, придется задуматься, не начинает ли WhatsApp отказываться от бескомпромиссного сквозного шифрования. Ответ на этот вопрос может помочь в том, как WhatsApp устраняет известную восьмимесячную уязвимость в своей системе сквозного шифрования.

Боелтер представил уязвимость в коротком выступлении на недавней конференции Chaos Computer Club (CCC) (минута 48:05):

| AppMessenger Трекер

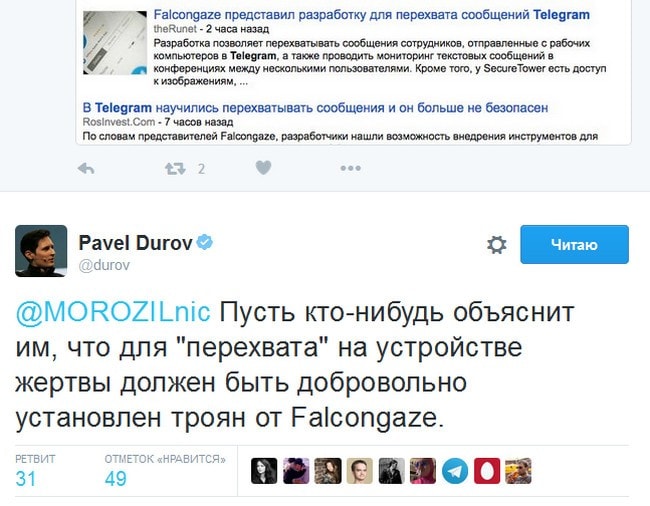

Telegram apk — один из самых конфиденциальных и безопасных мессенджеров.Разработчики этого приложения обеспечили высокий уровень безопасности пользовательских данных, реализовав многоуровневую систему шифрования. Таймер секретного чата обеспечивает дополнительные меры безопасности, отправляя сообщения в архив по истечении определенного периода времени. Однако, как и в любом другом мессенджере, он привязывает учетную запись пользователя к номеру телефона, что дает возможность использовать уязвимость SS7 сотовых сетей для взлома Telegram. Следовательно, это приложение становится удаленным трекером. Наши разработчики сконфигурировали сложный алгоритм таким образом, чтобы любой мог его использовать.

Взлом Telegram Online с помощью AppMessenger Tracker.

В отличие от многих приложений, разработанных для отслеживания Telegram, AppMessenger на 100% готов к работе без предварительной настройки и подготовки целевого устройства. В этом случае установка шпионского ПО не всегда является этичным и безопасным решением, так как требует согласия владельца устройства. AppMessenger активируется непосредственно через Личную панель этого веб-сайта и работает на 100% в фоновом режиме. Просто укажите номер телефона в специальном окне и запустите Трекер. Он полностью исключает любые возможные риски, связанные с обнаружением, а также многие этические и юридические проблемы.

В этом случае установка шпионского ПО не всегда является этичным и безопасным решением, так как требует согласия владельца устройства. AppMessenger активируется непосредственно через Личную панель этого веб-сайта и работает на 100% в фоновом режиме. Просто укажите номер телефона в специальном окне и запустите Трекер. Он полностью исключает любые возможные риски, связанные с обнаружением, а также многие этические и юридические проблемы.Распространенные причины взлома Telegram:

Как правило, хакерский инструмент Telegram используется для отслеживания активности близких людей и / или сотрудников компании или для того, чтобы всегда быть в курсе того, с кем и о чем общается ваша вторая половинка. Помимо этой функции мониторинга, вы также можете восстановить свою учетную запись Telegram в случае потери доступа к номеру телефона, который в настоящее время привязан к вашей учетной записи по любой причине. Наша политика заключается в том, чтобы никогда не проявлять интереса к целям, для которых наши клиенты используют этот трекер, что дает вам 100% свободу в поиске области применения продукта.

Использование AppMessenger совершенно безопасно.

Обеспечение 100% безопасности пользователей — наш главный приоритет. Весь процесс взаимодействия с сервисами, от регистрации до оплаты услуг, полностью зашифрован. Это сделано для того, чтобы исключить возможность раскрытия информации о клиентах. Пожалуйста, сохраните логин и пароль для доступа к этому сайту вовремя, так как администрация не сможет восстановить их в случае утери.

При использовании AppMessenger SS7 Tracker учитывайте следующие важные моменты:

- Инструмент для взлома Online Telegram можно использовать на любом современном мобильном устройстве. Основные требования — наличие стабильного интернет-соединения и одного из следующих браузеров: последняя версия Google Chrome, Safari, Mozilla Firefox, Internet Explorer, MS Edge или Opera.

- Время взлома Telegram может варьироваться в зависимости от загрузки сервера AppMessenger.

Как правило, полный цикл работы (от запуска до загрузки архива) занимает не более 20 минут. Поскольку размер архива может превышать 2 ГБ дискового пространства, время его загрузки зависит от характеристик вашего интернет-соединения.

Как правило, полный цикл работы (от запуска до загрузки архива) занимает не более 20 минут. Поскольку размер архива может превышать 2 ГБ дискового пространства, время его загрузки зависит от характеристик вашего интернет-соединения. - AppMessenger Tracker работает в полностью невидимом режиме и не влияет на нормальную работу устройства. Его не обнаруживают никакие сканеры вредоносных программ и антивирусы.Аккумулятор расходуется в обычном режиме, без дополнительных операций с устройством.

- В результате пользователи получают архив следующих файлов целей: входящих и исходящих текстовых сообщений, данные о текущем местоположении, история звонков с указанием партнера по диалогу и продолжительности разговора, списки контактов, а также полученные и отправленные фото и видео файлы.

- Использование криптовалюты в качестве основного способа оплаты позволяет скрыть участников транзакции.

А еще выставляем SSL обход:

А еще выставляем SSL обход: На самостоятельное изучение, исполняет то же самое.

На самостоятельное изучение, исполняет то же самое.

tl.types import InputMessagesFilterEmpty

filter = InputMessagesFilterEmpty ()

результат = клиент (SearchRequest (

peer = peer, # В каком чате / разговоре

q = 'query', # Что искать

filter = filter, # Фильтр для использования (возможно, фильтр для медиа)

min_date = None, # Минимальная дата

max_date = None, # Максимальная дата

offset_id = 0, # ID сообщения для использования в качестве смещения

add_offset = 0, # Дополнительное смещение

limit = 10, # Сколько результатов

max_id = 0, # Максимальный идентификатор сообщения

min_id = 0, # Минимальный идентификатор сообщения

from_id = None # Кто должен был отправить сообщение (партнер)

))

tl.types import InputMessagesFilterEmpty

filter = InputMessagesFilterEmpty ()

результат = клиент (SearchRequest (

peer = peer, # В каком чате / разговоре

q = 'query', # Что искать

filter = filter, # Фильтр для использования (возможно, фильтр для медиа)

min_date = None, # Минимальная дата

max_date = None, # Максимальная дата

offset_id = 0, # ID сообщения для использования в качестве смещения

add_offset = 0, # Дополнительное смещение

limit = 10, # Сколько результатов

max_id = 0, # Максимальный идентификатор сообщения

min_id = 0, # Минимальный идентификатор сообщения

from_id = None # Кто должен был отправить сообщение (партнер)

))

Как правило, полный цикл работы (от запуска до загрузки архива) занимает не более 20 минут. Поскольку размер архива может превышать 2 ГБ дискового пространства, время его загрузки зависит от характеристик вашего интернет-соединения.

Как правило, полный цикл работы (от запуска до загрузки архива) занимает не более 20 минут. Поскольку размер архива может превышать 2 ГБ дискового пространства, время его загрузки зависит от характеристик вашего интернет-соединения.