Вход в компьютер только с паролем, без имени пользователя

спросил

Изменено 9 лет, 11 месяцев назад

Просмотрено 13 тысяч раз

У меня есть идея упростить экран входа в систему на таких вещах, как домашние компьютеры с небольшим количеством пользователей (скажем, 2-10) с паролями.

Сегодня типичный экран входа в систему домашнего компьютера состоит из трех шагов:

- Выберите пользователя. В случае с 2-10 пользователями это часто делается с помощью набора значков, по которым можно щелкнуть.

- Введите пароль.

- Нажмите OK или Enter.

Что, если исключить первый шаг? Затем окно входа в систему может начаться с курсора в поле ввода пароля, готового для любого пользователя, чтобы ввести свой пароль и нажать Enter.

Я надеюсь получить ответ в одной из двух категорий:

- Наглядный пример того, как это было сделано (успешно или нет).

- Серьезная причина, по которой это было бы плохой идеей.

Замечу, что в моем предложении есть некоторые допущения:

- 2-10 пользователей. Я думаю, что это почти то же предположение, что и текущие экраны входа в систему с иконками. Этот новый способ может немного лучше масштабироваться, скажем, до 20-30 пользователей, тогда как такое количество значков на экране может сбивать с толку.

- Уникальные пароли.

Это может быть даже преимуществом: система будет обеспечивать уникальность пароля, чтобы схема работала, но если у двух пользователей раньше был одинаковый точный пароль, скорее всего, он не был хорошим.

Это может быть даже преимуществом: система будет обеспечивать уникальность пароля, чтобы схема работала, но если у двух пользователей раньше был одинаковый точный пароль, скорее всего, он не был хорошим. - У каждого пользователя есть пароль. Если нет, возможно, значки в старом стиле могли бы отображаться с меньшей заметностью вместе с запросом пароля — меня бы это устроило.

- логин

- пароль

- безопасность

- эффективность

- имя пользователя

20

Одна из причин, по которой это может быть плохой идеей, заключается в том, что вам придется применять уникальные пароли. Поначалу это не кажется большой проблемой для пользователя, но с точки зрения безопасности это очень важно, вот почему:

Использование уникальных паролей означает, что когда пользователь выбирает пароль, существует вероятность того, что он случайно ( или со злым умыслом) раскрыть другой пароль, зарезервированный для другого пользователя в системе. Затем пользователь знает, что пароль, который они пробовали, уже используется и, что еще хуже, в этой системе нет необходимости знать, какую учетную запись разблокирует пароль . Просто вход в систему с найденным паролем открывает учетную запись.

Затем пользователь знает, что пароль, который они пробовали, уже используется и, что еще хуже, в этой системе нет необходимости знать, какую учетную запись разблокирует пароль . Просто вход в систему с найденным паролем открывает учетную запись.

Вы можете возразить, что шансы бесконечно малы, и это в любом случае для небольшой установки, такой как домашнее использование, но факт в том, что с безопасностью недостаток в системе является корнем всех зол .

10

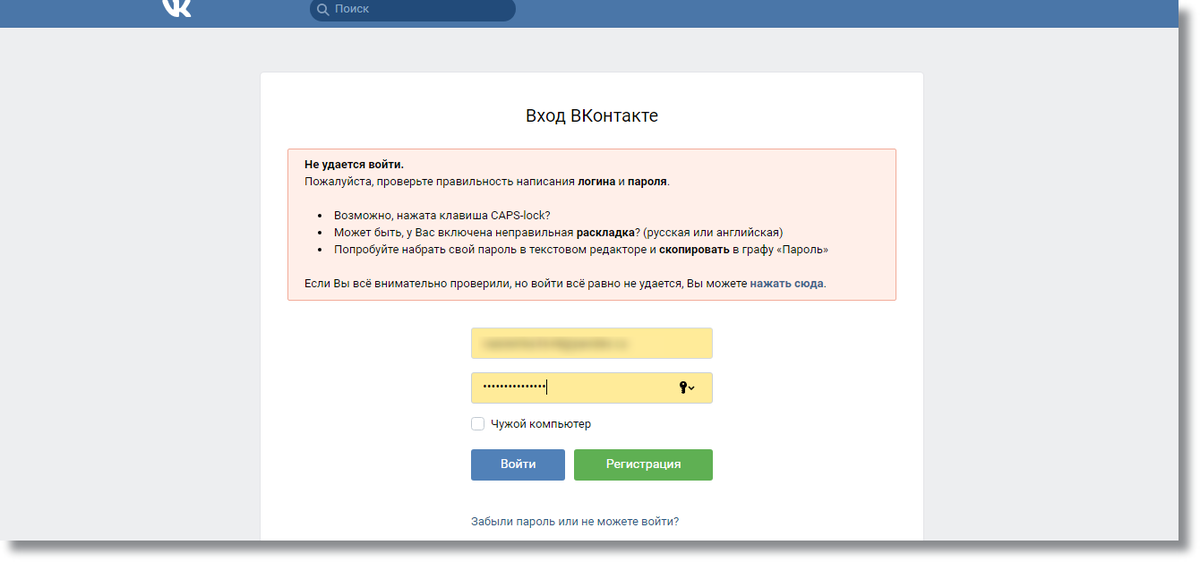

Если вы выберете только вход с паролем, вы столкнетесь со многими проблемами.

Если вам нужен только пароль, вы не сможете узнать, кто вы входите в систему, если только вы не установите уникальные пароли. В этом случае, если я зарегистрируюсь и попытаюсь использовать общий пароль (скажем, «Пароль»), а ваша система скажет мне, что это не разрешено, вы фактически предоставили мне чью-то информацию о полном доступе.

Если вы решите назначать пароли, их будет сложнее вспомнить, чем выбранную комбинацию имени пользователя и пароля. Это плохой UX и безопасность, потому что почти наверняка это будет записано в небезопасном месте.

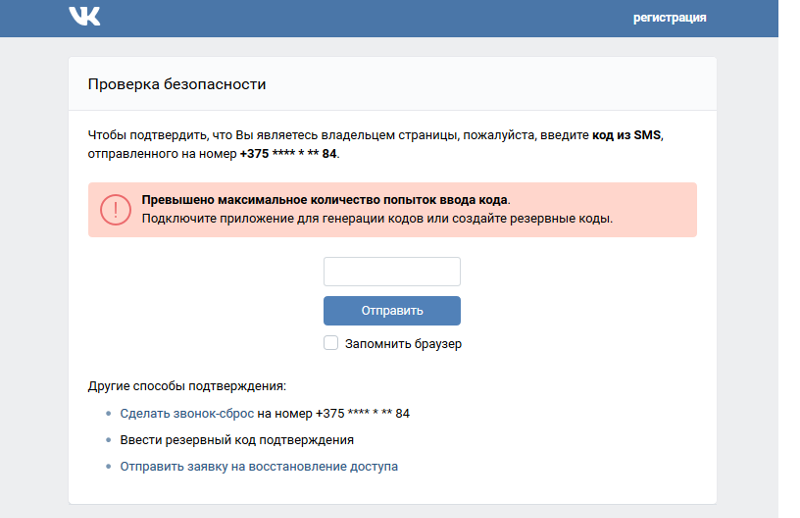

Это одна из областей, где может быть слабый аргумент в пользу входа только с паролем, просто потому, что это проще. Однако вы обеспечиваете плохую безопасность и высокий риск взамен. Что мешает мне просто попытаться ввести много паролей, чтобы проверить, работают ли они? Вы можете последовать примеру мобильных телефонов и заблокировать учетную запись после трех неверных попыток, но тогда как разблокировать ее без имени пользователя или второго более длинного пароля (например, PUK-кода), который еще сложнее вспомнить, чем имя пользователя в первую очередь.

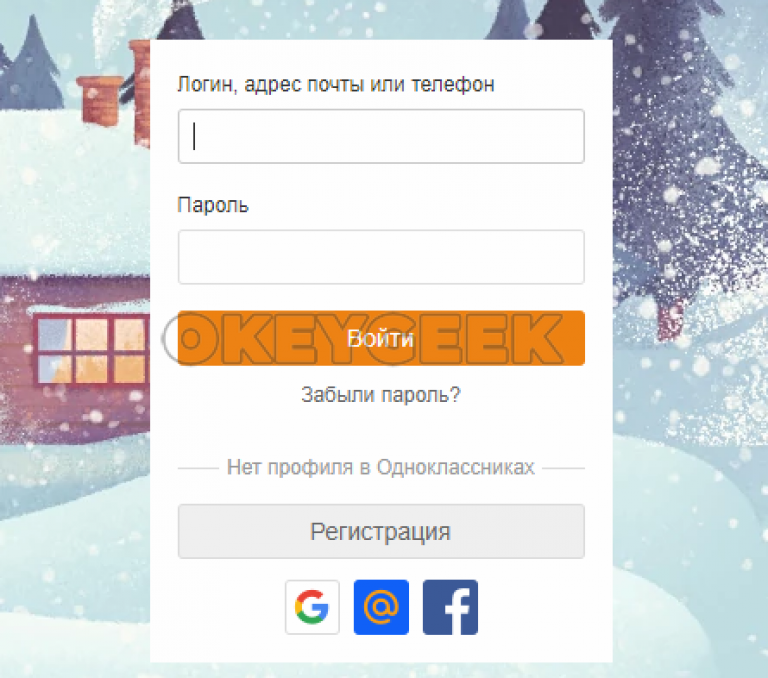

Имена пользователей и пароли — одна из самых распространенных функций современных вычислений, и люди (справедливо) ожидают, что они оба будут там. Если в системе есть только один, вы, скорее всего, запутаете людей, которые будут искать оба.

Использование только пароля для входа в систему дает очень мало пользы и создает много проблем. Честно говоря, я не вижу ни одного варианта использования, в котором это было бы приемлемым решением.

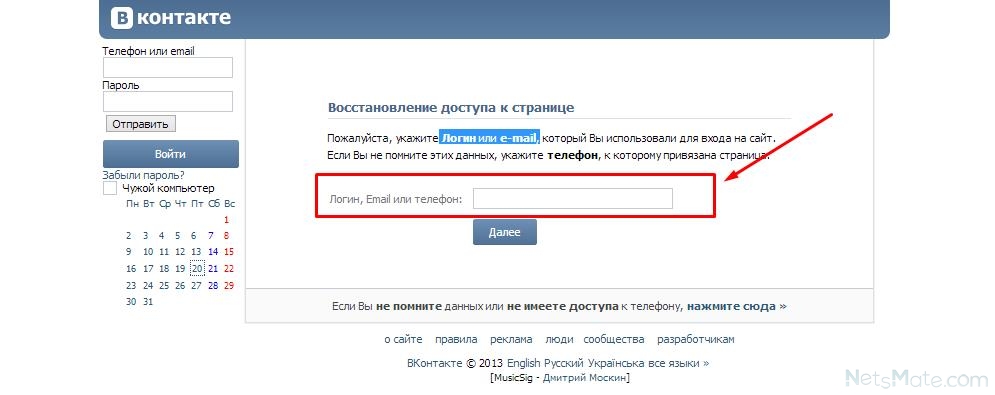

Если вам нужна альтернатива паролям для входа в систему, взгляните на Альтернативы паролям для аутентификации. Однако вам все равно нужно знать, кого вы аутентифицируете, и, следовательно, имя пользователя должно быть либо подразумеваемым, либо заданным.

TL;DR: Не делай этого. Ever

Редактировать: крупное обновление с более подробным объяснением пунктов и включением информации из комментариев.

18

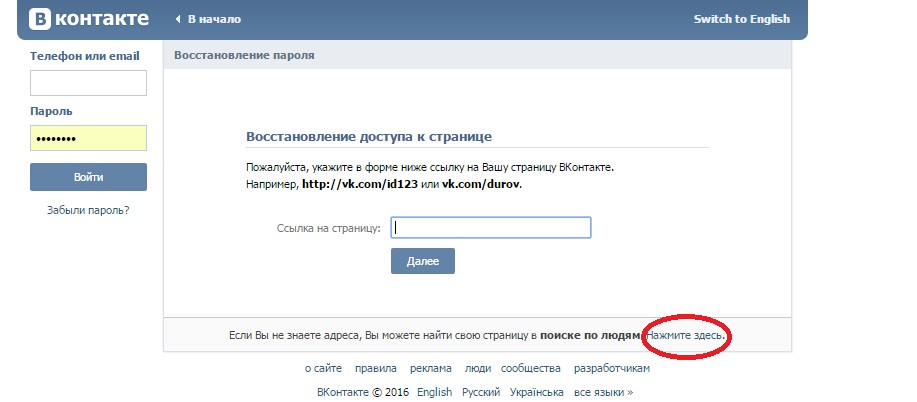

Причина, по которой простое предоставление паролей может быть проблематичным, кроется в системном администрировании. Предоставляя только пароли, вы затрудняете доступ администратора к учетной записи. Таким образом, хотя у каждой учетной записи может быть номер учетной записи, администратор не сможет легко связать его с пользователем.

напр.

- Пользователь: «У меня проблема с моей учетной записью»

- Админ: «Хорошо, какая у вас учетная запись?»

Как на это отреагирует пользователь.

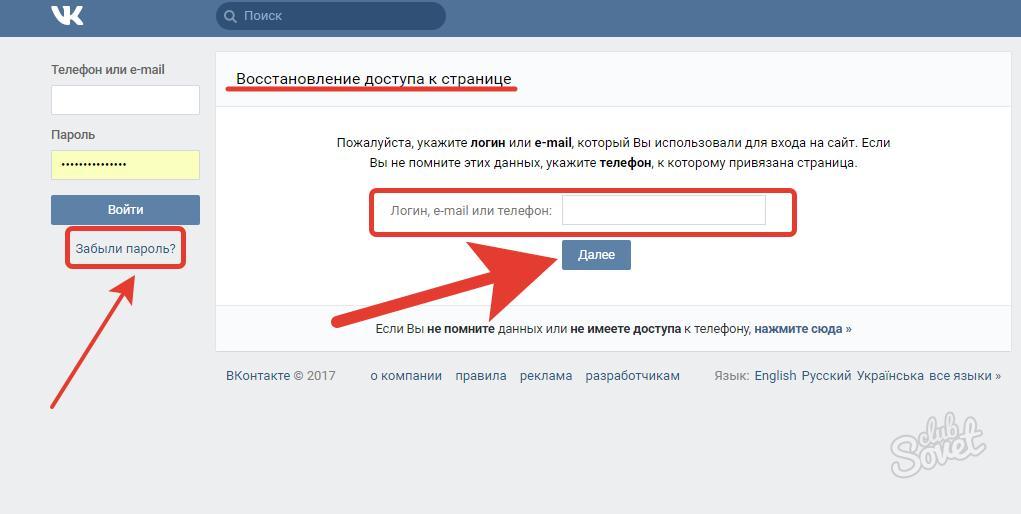

Другая причина против этого может быть в контексте восстановления учетной записи. Что бы вы сделали, если бы пароль был угадан злоумышленником, и этот злонамеренный пользователь изменил пароль. У вас была бы аналогичная проблема, если бы пользователь забыл свой пароль.

5

Интересная идея, давайте разберем ее части.

РЕДАКТИРОВАТЬ : Я прямо заявляю, что я не очень люблю эту идею по причинам, изложенным kontour (принудительное использование уникальных паролей открывает доступ к существующим паролям новым регистрантам).

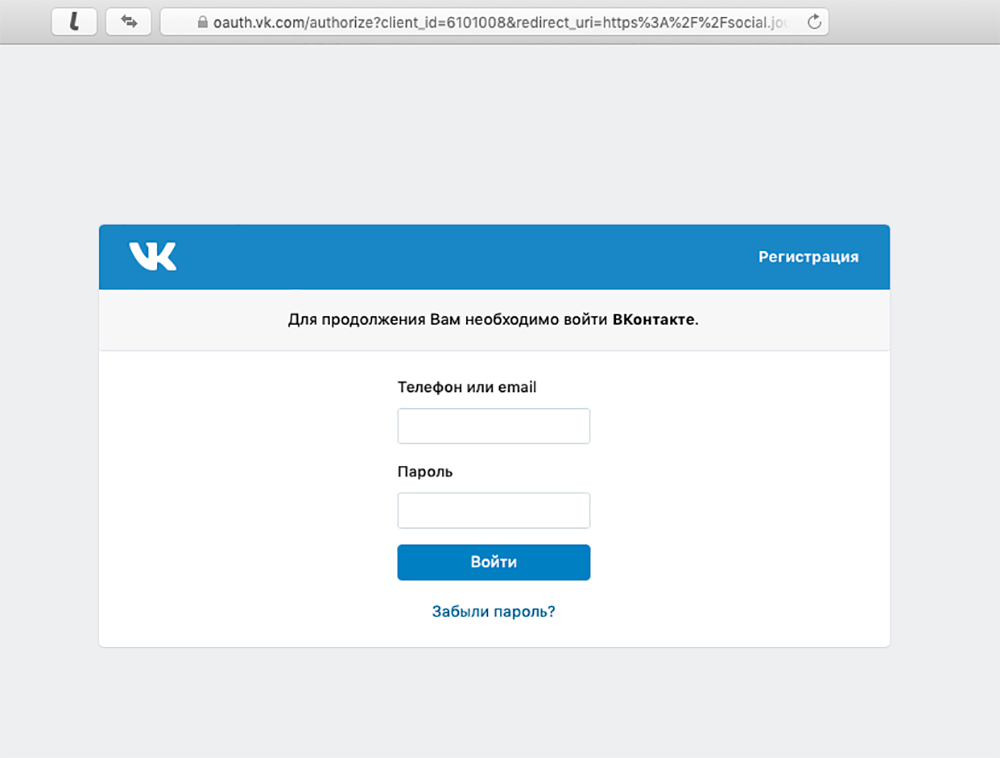

Как уже упоминалось, тенденция в области безопасности заключается в увеличении факторов, необходимых для аутентификации. В настоящее время модно требовать «что-то, что у вас есть и что-то, что вы знаете» (например, имя пользователя + токен времени, см. ниже).

ниже).

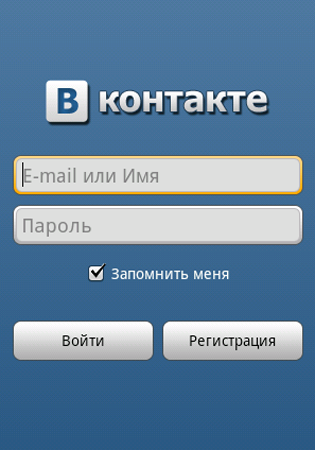

Однако существует множество примеров однофакторной аутентификации, которые уже используются сегодня:

- Ключ от моего дома.

- Код двери в мой кабинет.

- Мой код тревоги.

- Многие механизмы аутентификации на основе биометрических данных (такие как отпечаток пальца сканера лица, который заменяет , а не дополняет комбинацию имени пользователя и пароля).

- Даже кредитные карты (для мелких транзакций). Правда, это немного другая парадигма: это разрешено, потому что потенциальный ущерб довольно мал. Тем не менее, это стоит отметить.

Причина, по которой это работает, заключается в том, что статистическая вероятность того, что у кого-то еще будет такой же токен (лицо, отпечаток пальца, физический или числовой ключ и т. д.), что и у меня, приемлемо мала .

Обратите внимание, что в среде домашнего компьютера, где пользователь выбирается из предопределенного списка людей, никакой дополнительной безопасности фактически не добавляется: злоумышленник уже имеет полный список имен пользователей.

Вот почему по умолчанию механизм аутентификации считывателя отпечатков пальцев Windows позволяет вам просто провести пальцем: он будет аутентифицировать любого пользователя, на которого зарегистрирован этот отпечаток.

Токены аутентификации могут быть продублированы , будь то физический ключ, вырезанный в Home Depot, или жетоны времени RSA SecurID (путем кражи устройства / социальной инженерии кого-то, чтобы прочитать его вам).

Насколько я помню, в настоящее время есть единственный способ защититься от этого вектора атаки: увеличить факторы аутентификации.

4Это было предложено в 2000 году Джефом Раскином, и оно применялось Amazon как минимум пару лет. Это хорошая идея, и не менее безопасная.

Причина, по которой это не менее безопасно, чем имя пользователя и пароль, заключается в том, что ваше имя пользователя, вероятно, можно угадать. Это ваш адрес электронной почты, или ваше имя, или ваш первый инициал плюс ваша фамилия, или тот же дескриптор, который вы используете на других сайтах. Только комбинация вашего имени пользователя и пароля является действительным логином, что на самом деле означает, что вы можете ввести логин, который был «usernamepassword», как одну длинную строку, и это было бы так же безопасно. Раскин утверждал то, что утверждал ОП, что в этом случае у вас может быть просто пароль.

Это ваш адрес электронной почты, или ваше имя, или ваш первый инициал плюс ваша фамилия, или тот же дескриптор, который вы используете на других сайтах. Только комбинация вашего имени пользователя и пароля является действительным логином, что на самом деле означает, что вы можете ввести логин, который был «usernamepassword», как одну длинную строку, и это было бы так же безопасно. Раскин утверждал то, что утверждал ОП, что в этом случае у вас может быть просто пароль.

Раздел 6.4.3 в Humane Interface называется «Упрощенный вход в систему» и описывает это более подробно. (Люди, отвечающие на этот комментарий, должны ответить на описание и аргументы Раскина в целом, а не на мое краткое изложение.)

Amazon развернула его примерно в конце 2009, начале 2010 года в качестве своей платежной системы «PayPhrase». PayPhrase представлял собой глобально уникальную длинную строку, которая была прикреплена к способу выставления счетов и адресу доставки для ускорения оформления заказа. Также требовался ввод PIN-кода (цифры скрыты при их вводе) для подтверждения заказа. PayPhrase, преднамеренно или нет, была реализацией «упрощенной регистрации» Раскина с дополнительной защитой замаскированного PIN-кода, чтобы предотвратить использование уникальной фразы клиента, которая является слабостью видимых фраз как основной. единственный механизм аутентификации.

Также требовался ввод PIN-кода (цифры скрыты при их вводе) для подтверждения заказа. PayPhrase, преднамеренно или нет, была реализацией «упрощенной регистрации» Раскина с дополнительной защитой замаскированного PIN-кода, чтобы предотвратить использование уникальной фразы клиента, которая является слабостью видимых фраз как основной. единственный механизм аутентификации.

PayPhrase был прекращен год назад, но безопасность не упоминалась в качестве причины, да я и не ожидал, что это будет.

8

Можно заставить такую систему работать достаточно хорошо, если требуется, чтобы некоторая часть (например, первые один или два символа) «пароля» была уникальной; желательно, чтобы эта часть была навсегда однозначно привязана к рассматриваемой учетной записи пользователя. Например, если у вас никогда не будет более 26 учетных записей, можно потребовать, чтобы пароль для пользователя № 1 начинался с «a», пароль для пользователя № 2 начинался с «b» и т. д. Это будет означать, что то, что выглядит 4-символьный пароль «magic» на самом деле будет односимвольным идентификатором учетной записи «m» и четырехзначным паролем «agic», но пользователь может ввести все это как одну пятизначную запись, а не вводить Две части подряд.

д. Это будет означать, что то, что выглядит 4-символьный пароль «magic» на самом деле будет односимвольным идентификатором учетной записи «m» и четырехзначным паролем «agic», но пользователь может ввести все это как одну пятизначную запись, а не вводить Две части подряд.

Этот подход не будет полностью прозрачным для пользователей (поскольку им будет сказано, каким должен быть первый символ их идентификатора учетной записи), но все же позволит им с удобством набирать одно слово, а не набирать 2, и по-прежнему позволять им изменять свой пароль (кроме первой буквы) по желанию. При таком подходе эффективная надежность каждого секретного кода будет уменьшена на количество символов, используемых в качестве идентификатора учетной записи, но во многих случаях это не вызовет проблем. Кроме того, если любимый пароль пользователя № 11 будет «fnord», он всегда может, если захочет, использовать «kfnord» в качестве пароля в этой конкретной системе, и в этом случае количество символов, которые он вводит для входа, будет на единицу больше, чем число символов в его «настоящем» пароле, но ввод этого дополнительного символа избавит его от необходимости вводить свое имя пользователя каким-либо другим способом.

10

Основная проблема заключается в том, что это потребует небезопасного хранения паролей и/или значительно более длительного времени входа в систему. Хранилище паролей должно быть соленым хэшем пароля. Не зная имени пользователя, невозможно сказать, действителен ли пароль, если вы не попробуете пароль для каждого пользователя, который у вас есть. Возможно, это не займет много времени, чтобы попробовать это против всех из них с небольшим количеством пользователей, но это все равно делает процесс входа в систему более длительным, чем необходимо, особенно потому, что четко определенный хэш пароля должен быть трудоемким для выполнения, чтобы убедиться, что это не может быть легко грубой силой.

В качестве альтернативы можно было бы найти какой-либо способ встроить идентификатор в пароль, например, используя первые несколько символов, как описал другой пользователь, но тогда возникает вопрос о том, что получается теперь, когда пользователь должен иметь пароль, который они не могут полностью выбрать (и, вероятно, для них будет очевидно, что они получают «имя пользователя» в качестве начала своего пароля). В этот момент, вероятно, лучше просто позволить им выбрать свое имя пользователя, и не так много получится, если они оба введутся в одну строку.

В этот момент, вероятно, лучше просто позволить им выбрать свое имя пользователя, и не так много получится, если они оба введутся в одну строку.

Ключевым моментом является то, что идентификатор и секрет всегда будут необходимы с точки зрения безопасности, поскольку секреты должны быть устойчивы к атакам в автономном режиме и, следовательно, их проверка должна занимать много времени. Существует множество способов использовать идентификатор, чтобы упростить задачу пользователю, но многие из них также имеют свои недостатки. Однако это зависит от конкретного варианта использования.

2

Это не будет большой проблемой с точки зрения 95 вероятности, которые почти одинаковы.

Так что самая большая проблема не в комбинации логин+пароль, большие проблемы говорит Контур

2

Вот мои два цента:

Использование учетных данных для входа, когда вы входите только с паролем (как сказал кто-то еще здесь), похоже на наличие секретного имени пользователя. При этом, если вы не хотите использовать имя пользователя, есть способ использовать логин только с паролем без ущерба для безопасности. Вы можете использовать сканер отпечатков пальцев, который аутентифицирует личность пользователя до того, как он введет свой пароль. Или вы можете установить распознавание лиц, которое будет делать то же самое. Конечно, технология распознавания лиц все еще находится в зачаточном состоянии, но это альтернатива имени пользователя.

При этом, если вы не хотите использовать имя пользователя, есть способ использовать логин только с паролем без ущерба для безопасности. Вы можете использовать сканер отпечатков пальцев, который аутентифицирует личность пользователя до того, как он введет свой пароль. Или вы можете установить распознавание лиц, которое будет делать то же самое. Конечно, технология распознавания лиц все еще находится в зачаточном состоянии, но это альтернатива имени пользователя.

Я должен отметить, что независимо от того, какой метод аутентификации вы используете, система входа без имени пользователя может вызвать проблемы с системным администрированием, если вы не имеете полного представления о технологиях, которые у вас есть, но я думаю, что другие, которые предоставили ответы на этот вопрос уже подробно рассказали о последствиях, с которыми вы можете столкнуться.

1

По сути, в вашей концепции нет недостатков, за исключением того факта, что люди будут использовать клавиатуру для ввода пароля. Основная проблема заключается в том, что человек будет вводить пароль, а люди склонны упрощать себе задачу. Ключевой вход сделает свое дело. Ключи преодолеют брешь в безопасности, которую создает вход с помощью пароля с клавиатуры.

Основная проблема заключается в том, что человек будет вводить пароль, а люди склонны упрощать себе задачу. Ключевой вход сделает свое дело. Ключи преодолеют брешь в безопасности, которую создает вход с помощью пароля с клавиатуры.

С точки зрения необходимости проверять пароль всех остальных пользователей, в этом нет необходимости. Простой уникальный хеш может быть создан из части ключа, заменяющего вашего пользователя. Таблица поиска найдет этот хэш, а затем использует оставшуюся часть ключа для входа в систему. Таким образом, если хэш уже есть в таблице, его можно запретить без передачи ключа существующего пользователя.

0

Единственная проблема с вашей идеей (или, может быть, вы можете помочь мне визуализировать)

— Как пользователь будет выбирать себя и вводить пароль?

Если вы действительно хотите упростить, вы можете

— использовать аутентификацию на основе биометрии, такую как распознавание лиц в Lenovo и распознавание отпечатков пальцев в Toshiba

— матрицы 3X3, где вы будете соединять точки определенным образом для входа в систему (используется в портативных устройствах)

— Уникальные комбинации клавиш (до 6 клавиш при условии, что можно использовать обе руки и по 3 пальца для каждой руки одновременно)

2

Поскольку в системе любого размера вероятность того, что вы угадаете пароль, который кто-то, зарегистрированный в системе, использует , чрезвычайно высока.

OK «пароль» может быть запрещен в качестве пароля, но «pa$$word»? Или «pa$$w0rd»? Или какой-то их вариант? Сколько людей используют обычные словарные слова в качестве своих паролей (с одной заглавной буквой и, возможно, числом, добавленным для удовлетворения требований «надежности пароля»). Часто эффективны атаки, в которых автоматически пытаются использовать словарные слова (с некоторыми дополнительными заглавными буквами и цифрами) в качестве паролей для данного известного логина. Если вы можете по существу одновременно попробовать эти догадки против ВСЕХ ПОЛЬЗОВАТЕЛЕЙ системы, шансы на успех… ну, практически 1!

Это означает, что вероятность того, что злоумышленник сможет войти в вашу систему под другим именем, практически высока. Таким образом, вы можете вообще отказаться от безопасности и позволить любому получить доступ и изменить чью-либо информацию. Что почти наверняка сократит количество пользователей.

1

Некоторые люди имеют несколько учетных записей для хранения файлов по отдельности, но используют один и тот же пароль (слабая сторона безопасности, но я говорю, что один хороший пароль лучше, чем несколько слабых паролей). В такой системе это сломалось бы.

В такой системе это сломалось бы.

Пароль можно расширить с помощью псевдо-имени пользователя, но это, похоже, противоречит цели.

Я не понимаю, почему вы не можете сделать это для небольшого числа пользователей, чтобы упростить задачу.

Однако есть и недостатки:

Пользователи не могут придумывать пароли, система или системный администратор должны генерировать уникальный пароль. Если пользователи сделают это, они могут столкнуться. Таким образом, может возникнуть проблема с обслуживанием, если вы являетесь системным администратором. Например, если пользователь забыл или хочет изменить пароль, это должен сделать администратор. Но, если количество пользователей небольшое, это не должно иметь большого значения.

Системный администратор сможет войти в систему как любой пользователь. Для типичной комбинации имени пользователя и пароля администраторы пользователей знают всех пользователей системы. Имена пользователей не являются секретными или неизвестными.

Каждый может в значительной степени выяснить имя пользователя друг друга. Вы можете даже заметить имя пользователя вашего соседа, когда он входит в систему, поскольку оно не замаскировано. НЕ в этом секрет. Однако пароль есть. У каждого есть свой маленький секрет, пароль. Поскольку у каждого есть свой секрет (пароль), администраторы не могут войти в систему как другие пользователи. Так что, просто используя пароль, админ узнает все секреты, либо секретов не будет. Таким образом, администраторы могут выдавать себя за кого угодно. Если это не имеет большого значения (админ — бог), то это можно упростить, как вы предлагаете. В большинстве систем это это большое дело.

Каждый может в значительной степени выяснить имя пользователя друг друга. Вы можете даже заметить имя пользователя вашего соседа, когда он входит в систему, поскольку оно не замаскировано. НЕ в этом секрет. Однако пароль есть. У каждого есть свой маленький секрет, пароль. Поскольку у каждого есть свой секрет (пароль), администраторы не могут войти в систему как другие пользователи. Так что, просто используя пароль, админ узнает все секреты, либо секретов не будет. Таким образом, администраторы могут выдавать себя за кого угодно. Если это не имеет большого значения (админ — бог), то это можно упростить, как вы предлагаете. В большинстве систем это это большое дело.

Итак, обычно для входа в систему используются имена пользователей и пароли, потому что мы хотим, чтобы каждый пользователь мог предоставить часть информации, о которой знают только они (секрет).

Просто для использования пароля могу привести пример устройства с родительским контролем. Родительский контроль использует только пароль, без имени пользователя. Например, мы не хотим, чтобы маленький Джонни тратил 500 долларов на кредитные карты мамы и папы, покупая в игре хабар, используя платежи в один клик. В этом случае только родители знают секретный пароль, поэтому ввод имени пользователя не важен и/или излишен.

Например, мы не хотим, чтобы маленький Джонни тратил 500 долларов на кредитные карты мамы и папы, покупая в игре хабар, используя платежи в один клик. В этом случае только родители знают секретный пароль, поэтому ввод имени пользователя не важен и/или излишен.

Если ваша цель — ограничить число кликов и ввод данных только паролем и кнопкой, настройте семейный тип входа. Это похоже на проверку учетной записи на неизвестный пароль, попросите их ответить на ряд вопросов. Вопросы случайным образом представляются пользователю при каждом входе в систему. Все, что им нужно сделать, это дать свой ответ (плохо, потому что они должны помнить несколько паролей/фраз, но хорошие вопросы помогут)

Чтобы управлять дублирующимися ответами, ваш алгоритм случайного выбора вопросов может исключить те вопросы, на которые члены семьи не смогли предоставить ответ. правильный ответ.

Другим вариантом может быть просто перечисление всех пользователей с полем пароля рядом с каждым именем и кнопкой входа. Родитель/администратор может настроить это как опцию.

Родитель/администратор может настроить это как опцию.

1

Это небезопасно, так как другой пользователь случайно узнает чужой пароль. Если пароль генерируется компьютером автоматически и пользователи не могут его изменить, значит, он безопасен. И система должна изменить и сообщить о новом пароле после 5 или 10 входов в систему.

1

Зарегистрируйтесь или войдите в систему

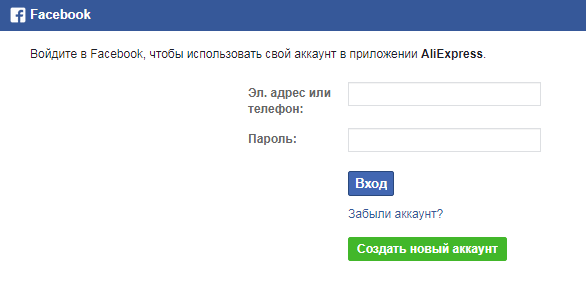

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

Что такое беспарольная аутентификация?

Аутентификация без пароля — это метод аутентификации, который позволяет пользователю получить доступ к приложению или ИТ-системе без ввода пароля или ответов на контрольные вопросы. Вместо этого пользователь предоставляет какую-либо другую форму доказательства, такую как отпечаток пальца, бесконтактный значок или код аппаратного токена. Беспарольная аутентификация часто используется в сочетании с многофакторной аутентификацией (MFA) и решениями для единого входа, чтобы улучшить взаимодействие с пользователем, усилить безопасность и снизить затраты и сложность ИТ-операций.

Проблема с паролями Современные цифровые работники используют для выполнения своей работы самые разные приложения. Пользователи вынуждены запоминать и отслеживать огромное количество часто меняющихся паролей. Ошеломленные разрастанием паролей, многие пользователи прибегают к рискованным путям, таким как использование одного и того же пароля для всех приложений, использование слабых паролей, повторение паролей или размещение паролей на стикерах. Злоумышленники могут воспользоваться небрежной практикой управления паролями для организации кибератак и кражи конфиденциальных данных. Фактически, скомпрометированные учетные данные являются основной причиной утечки данных.

Злоумышленники могут воспользоваться небрежной практикой управления паролями для организации кибератак и кражи конфиденциальных данных. Фактически, скомпрометированные учетные данные являются основной причиной утечки данных.

Простые методы аутентификации, требующие только комбинаций имени пользователя и пароля, изначально уязвимы. Злоумышленники могут угадать или украсть учетные данные и получить доступ к конфиденциальной информации и ИТ-системам, используя различные методы, в том числе:

- Методы грубой силы — использование программ для создания случайных комбинаций имени пользователя и пароля или использования распространенных слабых паролей, таких как 123456

- Вброс учетных данных — использование украденных или просочившихся учетных данных из одной учетной записи для получения доступа к другим учетным записям (люди часто используют одну и ту же комбинацию имени пользователя и пароля для многих учетных записей)

- Фишинг – использование поддельных электронных писем или текстовых сообщений, чтобы заставить жертву ответить с ее учетными данными

- Кейлоггинг — установка вредоносных программ на компьютер для захвата нажатий клавиш имени пользователя/пароля

- Атаки «человек посередине» – перехват потоков связи (например, через общедоступный WiFi) и воспроизведение учетных данных

Беспарольная аутентификация повышает безопасность, устраняя рискованные методы управления паролями и уменьшая векторы атак. Это также улучшает взаимодействие с пользователем, устраняя усталость от паролей и секретов. При беспарольной аутентификации нет необходимости запоминать пароли или ответы на контрольные вопросы. Пользователи могут удобно и безопасно получать доступ к приложениям и службам, используя другие методы аутентификации, такие как:

Это также улучшает взаимодействие с пользователем, устраняя усталость от паролей и секретов. При беспарольной аутентификации нет необходимости запоминать пароли или ответы на контрольные вопросы. Пользователи могут удобно и безопасно получать доступ к приложениям и службам, используя другие методы аутентификации, такие как:

- Проксимити-бэджи, физические жетоны или USB-устройства (ключи, совместимые с FIDO2)

- Программные токены или сертификаты

- Распознавание отпечатков пальцев, голоса или лица или сканирование сетчатки глаза

- Приложение для мобильного телефона

Проверка подлинности без пароля обычно развертывается в сочетании с единым входом, поэтому сотрудник может использовать один и тот же значок доступа, токен безопасности или мобильное приложение для доступа ко всем своим корпоративным приложениям и службам. Беспарольная аутентификация также часто используется как часть решения многофакторной аутентификации, когда пользователи вынуждены предоставлять несколько форм доказательств для получения доступа к корпоративным приложениям и системам. Например, чтобы получить доступ к приложению для мобильного телефона, удаленному пользователю может потребоваться коснуться датчика отпечатков пальцев и ввести одноразовый короткодействующий SMS-код, отправленный на его телефон.

Например, чтобы получить доступ к приложению для мобильного телефона, удаленному пользователю может потребоваться коснуться датчика отпечатков пальцев и ввести одноразовый короткодействующий SMS-код, отправленный на его телефон.

Новейшие решения MFA поддерживают адаптивные методы проверки подлинности с использованием контекстной информации (местоположение, время суток, IP-адрес, тип устройства и т. д.) и бизнес-правил для определения того, какие факторы проверки подлинности следует применять к конкретному пользователю в конкретной ситуации. . Адаптивная многофакторная аутентификация сочетает в себе удобство и безопасность. Например, от сотрудника, получающего доступ к корпоративному приложению с доверенного домашнего компьютера, может потребоваться предоставить только одну форму проверки подлинности. Но для доступа к приложению из другой страны через ненадежное WiFi-соединение пользователю также может потребоваться ввести SMS-код.

Преимущества беспарольной аутентификации Беспарольная аутентификация обеспечивает множество функциональных и деловых преимуществ.

Это может быть даже преимуществом: система будет обеспечивать уникальность пароля, чтобы схема работала, но если у двух пользователей раньше был одинаковый точный пароль, скорее всего, он не был хорошим.

Это может быть даже преимуществом: система будет обеспечивать уникальность пароля, чтобы схема работала, но если у двух пользователей раньше был одинаковый точный пароль, скорее всего, он не был хорошим. Каждый может в значительной степени выяснить имя пользователя друг друга. Вы можете даже заметить имя пользователя вашего соседа, когда он входит в систему, поскольку оно не замаскировано. НЕ в этом секрет. Однако пароль есть. У каждого есть свой маленький секрет, пароль. Поскольку у каждого есть свой секрет (пароль), администраторы не могут войти в систему как другие пользователи. Так что, просто используя пароль, админ узнает все секреты, либо секретов не будет. Таким образом, администраторы могут выдавать себя за кого угодно. Если это не имеет большого значения (админ — бог), то это можно упростить, как вы предлагаете. В большинстве систем это это большое дело.

Каждый может в значительной степени выяснить имя пользователя друг друга. Вы можете даже заметить имя пользователя вашего соседа, когда он входит в систему, поскольку оно не замаскировано. НЕ в этом секрет. Однако пароль есть. У каждого есть свой маленький секрет, пароль. Поскольку у каждого есть свой секрет (пароль), администраторы не могут войти в систему как другие пользователи. Так что, просто используя пароль, админ узнает все секреты, либо секретов не будет. Таким образом, администраторы могут выдавать себя за кого угодно. Если это не имеет большого значения (админ — бог), то это можно упростить, как вы предлагаете. В большинстве систем это это большое дело.