Объяснение попыток взлома контактной формы

Почему я постоянно получаю контактные формы с отсутствующим или нежелательным текстом в полях?

Спамеры или хакеры ищут уязвимости. Они хотят увидеть, могут ли они использовать вашу форму для отправки информации или получения информации из вашей базы данных.

Например, если они могут получить доступ к вашему файлу конфигурации, они могут узнать имя пользователя и пароль вашего администратора — это даст им полный доступ и контроль над вашим сайтом. Отсюда они могут:

- Используйте его для рассылки спама

- Украсть личные данные ваших клиентов или информацию о кредитных картах (если они хранятся)

- Разместите на своем сайте вирус, заражающий будущих посетителей

- Направляйте весь свой трафик на другой веб-сайт по их выбору

Вам, наверное, интересно, как все это могло произойти из простой контактной формы, формы комментариев или формы подписки на новостную рассылку. Это страшно, но намного проще, чем вы думаете. Если код вашей формы написан неправильно или устарел, то хакеры могут получить доступ так же просто, как просто ввести строку кода в поля ввода формы. Одним из примеров является то, что они могут вставить некоторый код в поле электронной почты, которое может копировать других, и изменить строку темы, по сути превратив вашу форму в шлюз для бесплатной рекламы другим без каких-либо последствий. Это в конечном итоге приведет к тому, что ваша электронная почта будет занесена в черный список от раздраженных получателей и, возможно, даже от Google. Не самая лучшая ситуация.

Это страшно, но намного проще, чем вы думаете. Если код вашей формы написан неправильно или устарел, то хакеры могут получить доступ так же просто, как просто ввести строку кода в поля ввода формы. Одним из примеров является то, что они могут вставить некоторый код в поле электронной почты, которое может копировать других, и изменить строку темы, по сути превратив вашу форму в шлюз для бесплатной рекламы другим без каких-либо последствий. Это в конечном итоге приведет к тому, что ваша электронная почта будет занесена в черный список от раздраженных получателей и, возможно, даже от Google. Не самая лучшая ситуация.

Купить Почему спамеры тратят время на то, чтобы вставить так много слов в мою контактную форму, если это не законный запрос?

Байесовское отравление: Это метод, используемый некоторыми почтовыми спамерами, чтобы их электронная почта выглядела законной для ловцов спама, добавляя много реальных слов, чтобы разбавить или обмануть алгоритмы. Если есть только одно спам-слово, а остальной текст является законным, то можно обмануть спам-ловцов и пропустить его.

Например, если вы наберете текст «Lorem Ipsum», много случайного текста или даже много тщательно отобранного текста, такого как произведения Чарльза Диккенса, вместе со спам-сообщением «Купи мои таблетки», тогда их спам продукт появляется только один раз среди всех этих других слов, что в конечном итоге сбивает с толку программу сбора спама. Это вопрос математики и разбавления, а также недопущения того, чтобы какие-то конкретные слова помечали спам-ловцов.

Правдивы ли эти комментарии?

Поля комментариев в блогах, дискуссионные форумы, формы для отзывов и т. д. — мечта спамера. Им нужно место для размещения спама или спам-ссылок. Если комментарий появляется автоматически без предварительного одобрения, то это слишком упрощает задачу для них. Даже при использовании модератора пост может публиковаться до тех пор, пока его не поймают, или вообще пропустить. Эти сообщения содержат спам или ссылки на сторонний веб-сайт, который называется «обратными ссылками». Эти обратные ссылки на сторонние веб-сайты на самом деле помогают им лучше ранжироваться в Google и других поисковых системах. Таким образом, даже если сообщение или комментарий могут выглядеть законными, они на самом деле просто пытаются обмануть систему, чтобы получить обратную ссылку. Они часто начинаются с лестных слов, таких как «Мне нравится ваш продукт» или «Отличный пост». По умолчанию эти комментарии часто содержат скрытую ссылку на их веб-сайт от их имени.

Таким образом, даже если сообщение или комментарий могут выглядеть законными, они на самом деле просто пытаются обмануть систему, чтобы получить обратную ссылку. Они часто начинаются с лестных слов, таких как «Мне нравится ваш продукт» или «Отличный пост». По умолчанию эти комментарии часто содержат скрытую ссылку на их веб-сайт от их имени.

Спамеры могут быть терпеливы.

Даже когда комментарии должны быть одобрены, прежде чем они будут опубликованы, спамеры могут найти способ обойти это. Они будут публиковать 10 законных сообщений на форуме, а затем часто могут публиковать сообщения автоматически. Они этим пользуются и спамят на 11-м. Это может быть очевидно, а может быть незаметно. Тонкой спам-ссылкой будет ссылка от их имени на их веб-сайт. Еще один метод, который они используют, — опубликовать законный пост на форуме, а затем через неделю отредактировать свою подпись, включив в нее обратную ссылку. Эта ссылка теперь активна в сообщении без обнаружения. Эта обратная ссылка либо направляет людей обратно на их веб-сайт со спамом, либо помогает их рейтингу в Google (так называемый ссылочный вес).

Очень важно внимательно читать сообщения и комментарии. Они просто пытаются распространять спам? Или они законны.

Итак, что мне делать и как предотвратить это?

- 1 Запретить автоматическую публикацию. Всегда устанавливайте «комментарии должны быть одобрены» перед публикацией.

- 2Используйте несколько средств защиты, таких как «Captcha» в контактной форме, чтобы предотвратить ботов, и ограничьте отправку писем в минуту, когда электронная почта может быть отправлена с сервера. Таким образом, если спамер сможет взломать и отправить спам с вашего почтового сервера, он будет помечен и остановлен. Вы также можете использовать подключаемые модули безопасности , такие как CleanTalk и IThemes Security, которые перехватывают известных спамеров и блокируют их доступ к вашему сайту. Эти подключаемые модули безопасности имеют базу данных известных IP-адресов спамеров, которые они автоматически блокируют, прежде чем они даже попытаются взломать систему.

- 3 Используйте правильный код и следите за тем, чтобы подключаемые модули обновлялись. Взламываются даже самые популярные плагины. При обнаружении уязвимости ответственный кодировщик плагинов немедленно исправит уязвимое кодирование и сделает его доступным для загрузки/обновления. Плагин должен быть обновлен на вашем сайте. Мы подписываемся на сервис, который еженедельно отправляет нам отчет обо всех плагинах и темах, которые имеют уязвимости и могут быть взломаны. Хотите верьте, хотите нет, но в среднем каждую неделю на веб-сайтах появляется более 40 плагинов, которые имеют уязвимости в системе безопасности и нуждаются в обновлении. Затем мы обращаемся к нашей внутренней электронной таблице, чтобы узнать, использует ли кто-либо из наших клиентов эти уязвимые плагины. И если это так, мы исправим это сразу, с менталитетом «остановите все и исправьте это сейчас, прежде чем оно будет взломано». Это включено в наши пакеты обслуживания, но если мы просто размещаем ваш сайт, мы все равно исправим ваш сайт и выставим счет как за обновление безопасности.

Итак, мы надеемся, что теперь вы можете спать спокойно. И если вы в настоящее время не являетесь одним из наших клиентов и хотите спать спокойно, позвоните нам, чтобы обсудить наши пакеты обслуживания или хостинга — 813-818-0682.

И если вы в настоящее время не являетесь одним из наших клиентов и хотите спать спокойно, позвоните нам, чтобы обсудить наши пакеты обслуживания или хостинга — 813-818-0682.

Стефани Расчин

Творения вне страницы

: Контент защищен !!

Как убедиться, что ваш телефон не взломан

Сегодня смартфоны стали миниатюрной копией полнофункционального компьютера. Смартфон имеет подключение к Wi-Fi, возможности просмотра веб-страниц и возможность запуска приложений, обеспечивающих широкий спектр функций. Это отличная новость для потребителей, ведущих активный образ жизни в Интернете.

Но есть и плохие новости: смартфоны стали сокровищницей данных для хакеров. Это цель, которую им трудно игнорировать. Например, хакеры используют смартфоны как «точки входа» для атаки на банки или другие организации с целью получения данных. Они рассылают вредоносные сообщения с телефона жертвы, привлекая пользователя к ответственности за кражу.

Хакерам даже не нужно красть телефон жертвы, чтобы загрузить вредоносное ПО. Им просто нужно размещать вирусы на веб-сайтах, предназначенных для заражения смартфонов, и ждать, пока пользователь просто щелкнет ссылку на своем телефоне. На такие скрытые мобильные приложения приходилось половина потребительских мобильных угроз в 2019 году..

Им просто нужно размещать вирусы на веб-сайтах, предназначенных для заражения смартфонов, и ждать, пока пользователь просто щелкнет ссылку на своем телефоне. На такие скрытые мобильные приложения приходилось половина потребительских мобильных угроз в 2019 году..

6 признаков, подтверждающих, что ваш смартфон уже был взломан

Если ваш смартфон демонстрирует одно или несколько из следующих необычных действий, возможно, ваше устройство уже было взломано.

1. Заметное сокращение срока службы батареи

Если ваш телефон был взломан вредоносным ПО, батарея будет разряжаться быстрее, чем обычно. Это связано с тем, что вредоносное ПО использует ресурсы телефона для передачи конфиденциальной информации обратно на сервер хакеров. Итак, если привычки использования телефона остались прежними, но наблюдается заметное и постоянное снижение времени автономной работы, то причиной может быть взлом.

2. Низкая производительность

Вредоносное ПО и другие инструменты для взлома работают в фоновом режиме, используя ресурсы смартфона и заряд батареи. Это значительно снижает производительность. Неожиданное зависание приложений или сбои, перезагрузка телефона или нагрев устройства также являются признаками, за которыми вам нужно следить.

Это значительно снижает производительность. Неожиданное зависание приложений или сбои, перезагрузка телефона или нагрев устройства также являются признаками, за которыми вам нужно следить.

3. Высокое использование данных

Необычно высокое использование данных смартфоном может быть признаком взлома. Вредоносное программное обеспечение может использовать данные в фоновом режиме для записи действий и отправки информации хакеру.

4. Исходящие вызовы или текстовые сообщения, которые вы не отправляли

Странное поведение, такое как исходящие вызовы или текстовые сообщения, которые не были отправлены пользователем смартфона, могут быть следствием проникновения хакеров в телефон. Эти звонки или текстовые сообщения могут быть номерами премиум-класса, с которыми вредоносное ПО заставляет ваш смартфон связываться. Доход будет направлен на счет хакера.

5. Тайные всплывающие окна

Постоянные всплывающие сообщения могут указывать на то, что смартфон заражен рекламным ПО, разновидностью вредоносного ПО. Хакеры используют рекламное ПО, чтобы заставить пользователей просматривать веб-страницы, которые приносят доход за счет кликов. Хотя все всплывающие окна не обязательно являются атаками вредоносного ПО, некоторые из них также могут быть попытками фишинга, привлекающими пользователей для передачи конфиденциальной информации.

Хакеры используют рекламное ПО, чтобы заставить пользователей просматривать веб-страницы, которые приносят доход за счет кликов. Хотя все всплывающие окна не обязательно являются атаками вредоносного ПО, некоторые из них также могут быть попытками фишинга, привлекающими пользователей для передачи конфиденциальной информации.

6. Необычная активность в любых учетных записях, связанных с устройством

Если телефон был взломан, хакеры смогут получить доступ к социальным сетям, электронной почте или приложениям, подвергая вас риску мошенничества с личными данными. Такие действия, как сброс паролей, отправка или чтение электронных писем без ведома пользователей или регистрация новых учетных записей — все это сигналы, указывающие на то, что телефон находится в чужих руках.

Что делать, если ваш телефон взломан

Если вы видите любой из вышеперечисленных признаков на своем смартфоне, существует высокая вероятность того, что ваш телефон был взломан. Вам необходимо предпринять соответствующие шаги для устранения вредоносного ПО, атаковавшего ваш телефон. Вот некоторые из шагов, которым вы можете следовать:

Вот некоторые из шагов, которым вы можете следовать:

- Загрузите мобильное приложение для обеспечения безопасности с надежного сайта, которое не только сканирует на наличие вредоносных программ, но и предлагает дополнительные функции, такие как блокировка вызовов, брандмауэр, VPN и функция запроса PIN-кода для доступа к конфиденциальным приложениям, таким как онлайн-банкинг.

- Смените пароли как можно скорее.

- Удалить подозрительные приложения.

- Сообщите друзьям и знакомым, что вас взломали. Это предупреждение поможет вашим контактам игнорировать подозрительные сообщения, отправляемые вредоносной программой на их телефоны.

- Проведите тщательную проверку обслуживания в магазине смартфонов.

- Если ничего не помогает, сброс к заводским настройкам поможет решить проблемы.

8 способов предотвратить повторный взлом вашего телефона

Многие пользователи смартфонов считают, что их поставщики мобильных услуг должны внедрять киберзащиту. Тем не менее, пользователи также несут ответственность за защиту от хакеров. Есть много разных способов, которыми хакер может проникнуть в ваш телефон и украсть личную и важную информацию.

Тем не менее, пользователи также несут ответственность за защиту от хакеров. Есть много разных способов, которыми хакер может проникнуть в ваш телефон и украсть личную и важную информацию.

Вот несколько советов по безопасности, чтобы не стать жертвой взлома телефона:

1. Будьте в курсе – и не копайте ямы сами.

Телефоны работают по тому же принципу, что и операционная система компьютера. Всякий раз, когда доступны обновления программного обеспечения для операционных систем телефонов, пользователям необходимо обновлять свои телефоны непосредственно с веб-сайта производителя. Хакеры используют уязвимости в устаревших операционных системах. Поэтому загрузка последних исправлений может очень помочь в обеспечении безопасности вашего телефона.

2. Будьте осторожны с тем, что вы устанавливаете.

Для установки любого приложения для смартфона пользователи должны предоставить разрешения, включая чтение файлов, доступ к камере или прослушивание микрофона. Эти возможности можно использовать законно, но они потенциально могут быть использованы не по назначению. Пользователи должны быть осторожны, прежде чем одобрять такие запросы. Всегда загружайте приложения из надежного источника.

Эти возможности можно использовать законно, но они потенциально могут быть использованы не по назначению. Пользователи должны быть осторожны, прежде чем одобрять такие запросы. Всегда загружайте приложения из надежного источника.

3. Проверьте, что уже есть на вашем телефоне.

Пользователям необходимо отслеживать приложения, уже загруженные на их смартфоны. Возможно, это было безопасно при первой установке, но последующие обновления могли заразить смартфон. Всегда следите за тем, какие разрешения были даны приложениям при доступе к операционной системе смартфона. Различные приложения безопасности помогли бы предоставить обзор разрешений, но пользователям необходимо загружать такие приложения с надежных сайтов.

4. Затруднить проникновение злоумышленников.

Пользователи должны следить за тем, чтобы их телефон был заблокирован, когда он не используется, а также установить надежный пароль. Смартфоны в основном похожи на компьютеры и, следовательно, нуждаются в защите от вирусов и вредоносных программ. Установите на свои смартфоны хороший антивирусный пакет, чтобы хакерам было трудно проникнуть внутрь. Используйте шаблоны блокировки, распознавание лица или распознавание голоса, чтобы добавить дополнительный уровень безопасности доступа к вашему смартфону.

Установите на свои смартфоны хороший антивирусный пакет, чтобы хакерам было трудно проникнуть внутрь. Используйте шаблоны блокировки, распознавание лица или распознавание голоса, чтобы добавить дополнительный уровень безопасности доступа к вашему смартфону.

5. Будьте готовы отследить и заблокировать свой телефон.

Такие услуги, как «найти мое устройство», предоставляются производителями смартфонов, чтобы помочь пользователям найти украденный телефон на карте и удаленно стереть свои данные. Все, что нужно сделать пользователям, это настроить свой телефон на автоматическое стирание данных после определенного количества неправильных попыток доступа. Также можно заставить телефон звонить, даже если он отключен. Это полезно для отслеживания только что украденного телефона.

6. Не оставляйте онлайн-сервисы незаблокированными.

Автоматический вход — это удобная функция, позволяющая автоматически выполнять вход без ввода пароля, так как они уже сохранены в браузере. Это огромный риск для безопасности, потому что хакерам просто нужно открыть браузер, чтобы получить доступ ко всем онлайн-аккаунтам. Вместо использования функций автоматического входа пользователи должны использовать приложение диспетчера паролей, которое требует от них регулярного повторного ввода мастер-пароля.

Это огромный риск для безопасности, потому что хакерам просто нужно открыть браузер, чтобы получить доступ ко всем онлайн-аккаунтам. Вместо использования функций автоматического входа пользователи должны использовать приложение диспетчера паролей, которое требует от них регулярного повторного ввода мастер-пароля.

7. Остерегайтесь открытого Wi-Fi.

Использование открытой беспроводной сети позволяет любому человеку, находящемуся поблизости, следить за тем, что вы делаете в сети. Иногда хакеры открывают свои собственные бесплатные беспроводные «точки доступа», чтобы привлечь пользователей к доступу к их Wi-Fi. После подключения они могут легко взломать телефоны.

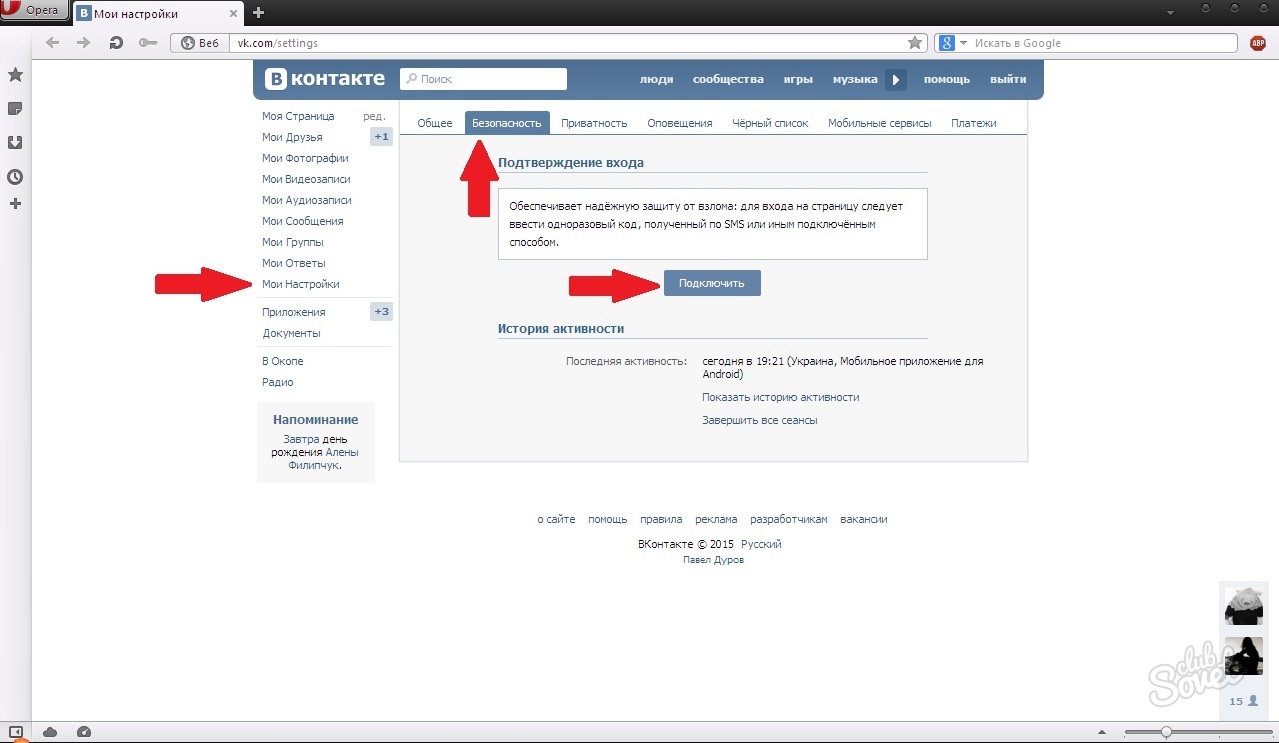

Итак, если вы не уверены в безопасности беспроводной сети, используйте мобильное интернет-соединение вашего телефона. Это будет гораздо более безопасный и надежный вариант. Пользователи также могут выбрать инструменты VPN, которые направляют трафик через частный зашифрованный канал. Включение двухфакторной аутентификации для онлайн-аккаунтов также поможет защитить вашу конфиденциальность при общедоступном Wi-Fi.