Четыре способа взломать аккаунт в соцсетях и как от этого защититься

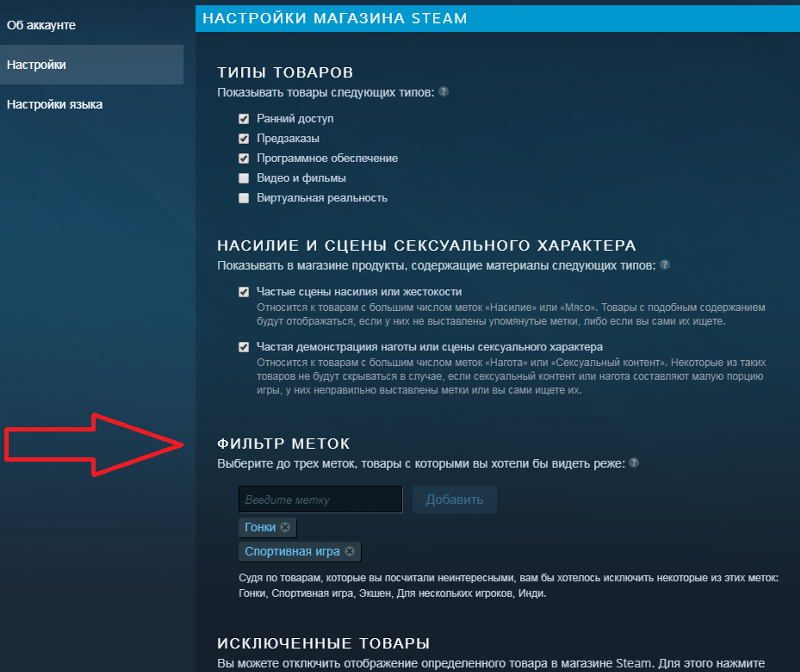

Как вас атакуют

Итак, обо всем по порядку. Есть несколько самых распространенных вариантов атак:

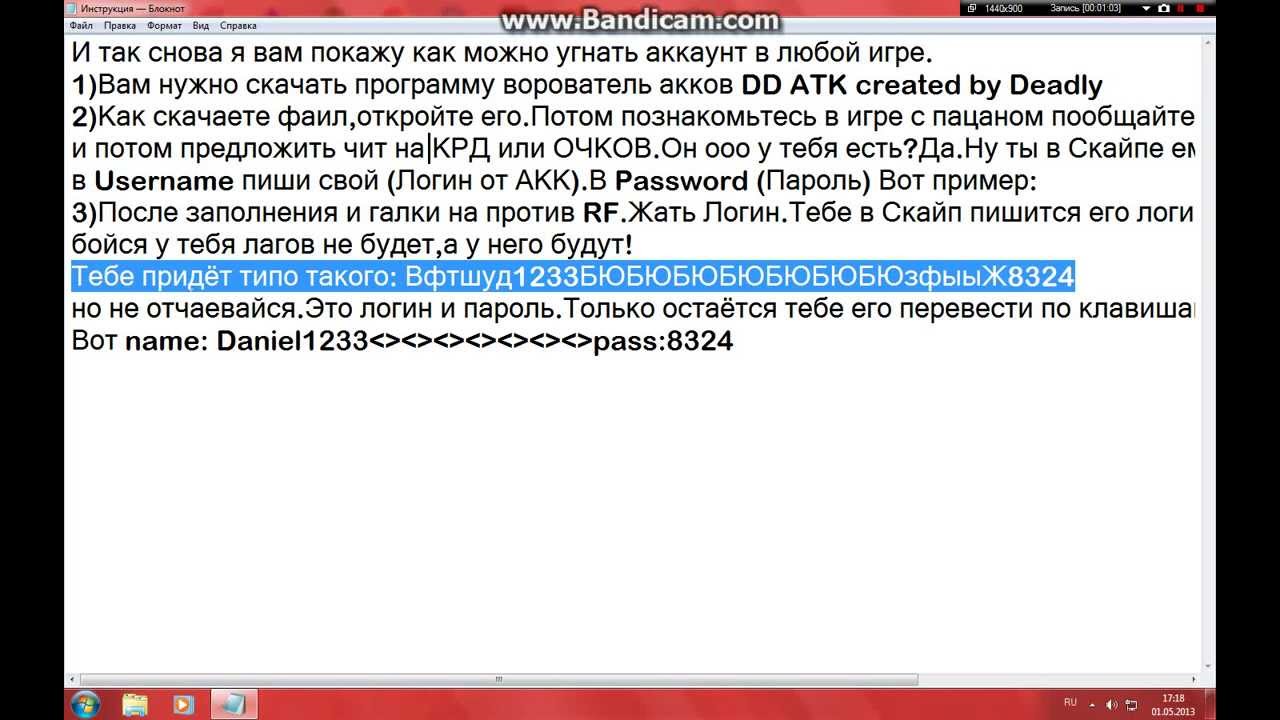

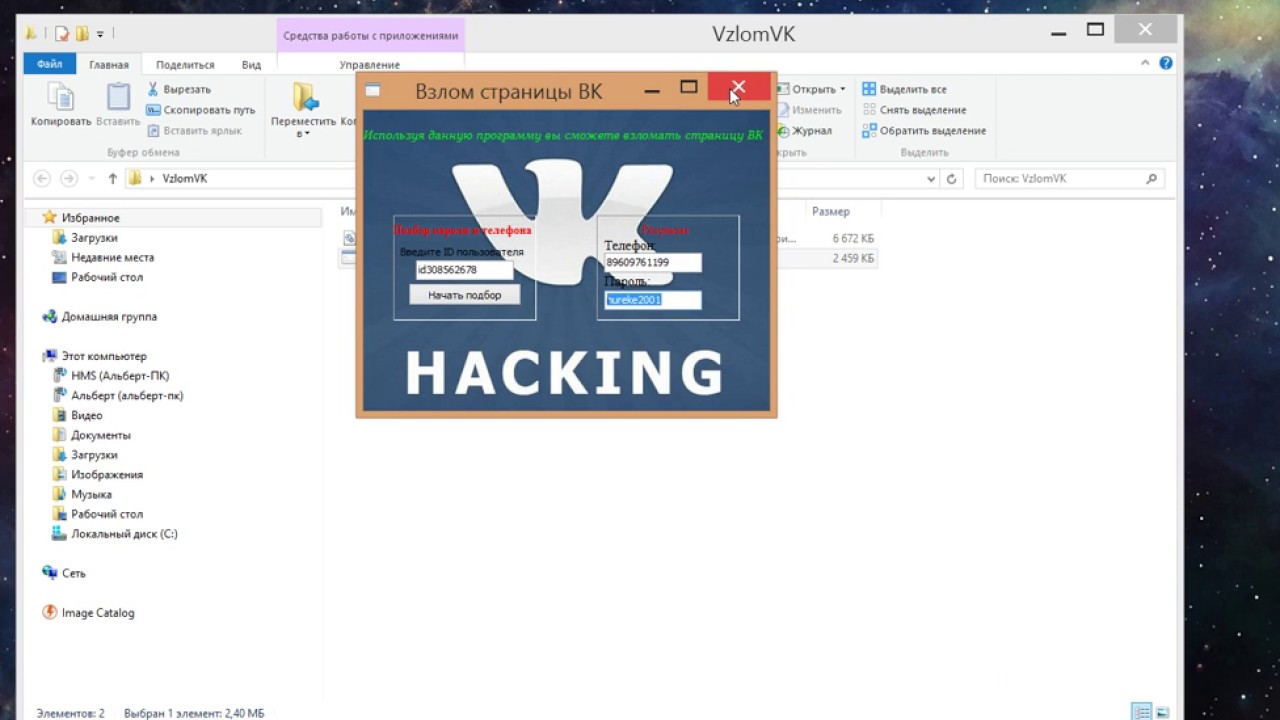

1. Атаки на уровне ПО

Внедрение вредоносного ПО в систему пользователя или использование уязвимостей существующего ПО. Это до сих пор наиболее массовый и действенный способ взлома. Распространение антивирусов, встроенных фаерволов, принудительное включение UAC, автообновления, повышение общей безопасности ОС несколько улучшают ситуацию, но не могут на 100% защитить пользователей от их же необдуманных действий.

Пользователи все равно регулярно скачивают «крякнутое» ПО с «лечением» в комплекте. А в итоге получают вредоносный код, внедряющийся в соединение (уровень трафика) или в процесс (через известные уязвимости) и ворующий данные личных аккаунтов.

Ежедневно рассылаются миллионы электронных сообщений со ссылками на вредоносное ПО. Существующие антиспам решения довольно эффективны, но ни одно из них не обеспечивает полную защиту.

Существующие антиспам решения довольно эффективны, но ни одно из них не обеспечивает полную защиту.

2. Атаки на уровне трафика

Cуществует два вида таких атак – в виде сниффера незащищенного трафика и в виде атак на защищенный трафик (man in the middle, MITM).

1. Этот способ взлома эффективнее первого, но сложнее в технической реализации, потому не стал таким массовым. В первую очередь из-за ограниченности территориальной – атака должна осуществляться непосредственно на входящее и исходящее соединение, а для этого нужно физически иметь к ним доступ.

Суть сниффера очень проста: весь проходящий через него трафик сканируется на наличие незашифрованных учетных данных, найденные учетки сохраняются и впоследствии используются злоумышленниками.

Этот вид атаки в большинстве случаев никак не заметен для пользователя. Однако он по-прежнему результативен, ведь многие популярные сервисы до сих пор передают пользовательские данные, сообщения и файлы в открытом виде.

2. Второй способ заключается в том, что защищенное соединение происходит, но не между сертификатом пользователя и сертификатом сервера, а между злоумышленником и сервером (отсюда и название MITM — атака человек посередине). После внедрения «нужного» сертификата скомпроментированный трафик доступен хакеру в расшифрованном виде, что позволяет выделять и сохранять из него учетные данные.

Кстати, оба эти способа используются и на уровне ПО: когда вредоносное ПО подменяет сертификат либо локально работает программный сниффер.

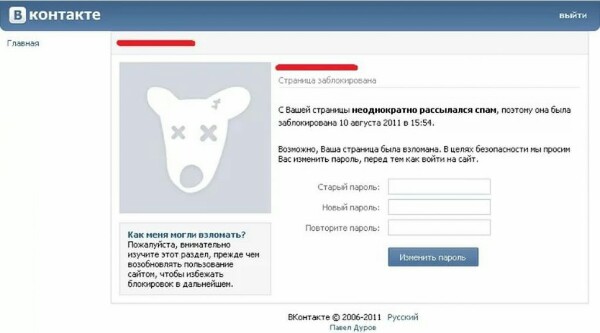

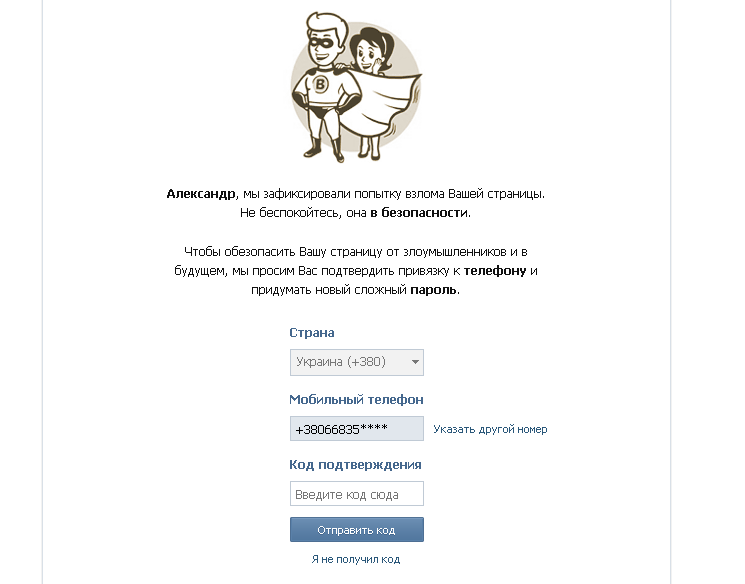

3. Атаки на уровне пользователя

Приемы социальной инженерии, иначе говоря – умышленный обман пользователя с целью получения учетных данных. Жертва вводится в заблуждение при общении по интернет-каналам или телефону, после чего сама передает злоумышленнику все необходимое. Несмотря на большие трудозатраты такая атака очень эффективна для получения учетной записи конкретного пользователя.

Жертва вводится в заблуждение при общении по интернет-каналам или телефону, после чего сама передает злоумышленнику все необходимое. Несмотря на большие трудозатраты такая атака очень эффективна для получения учетной записи конкретного пользователя.

4. Атака на уровне сервера (поставщика услуг)

Крайне редкий тип атаки. Теоретически она возможна, но на практике – огромная редкость. Здесь стоит развенчать популярный миф про «соцсеть взломали»: в такой ситуации взломали не соцсеть, а устройства конкретного пользователя. И, скорее всего, он сам же помог злоумышленнику в этом, а хакер использовал прием из пункта 1 или комбинацию приемов 1 и 3. Потому такого сценария, как «взломали соцсети», пользователю можно не опасаться, зато стоит быть внимательнее к собственным действиям.

Как понять, что был совершен взлом? Чаще всего это становится ясно по результатам атаки, когда цель злоумышленников достигнута – пропали деньги со счета, «засыпало» спамом, кто-то изменил пароль от учетки.

Другое дело, когда атака была успешно проведена, но преступники пока никак это не использовали. В случае атаки по сценарию 1, стоит проверить все устройства, с которых идет коммуникация качественными антивирусами (они анализируют не только ПО, но и исходящий траффик). Если антивирус не нашел подозрительной активности – остается надеяться, что так и есть.

Другое дело, когда атака была успешно проведена, но преступники пока никак это не использовали. В случае атаки по сценарию 1, стоит проверить все устройства, с которых идет коммуникация качественными антивирусами (они анализируют не только ПО, но и исходящий траффик). Если антивирус не нашел подозрительной активности – остается надеяться, что так и есть.

Если антивирус обнаружил угрозу, он, конечно, ее нейтрализует, но не ответит, успела она отправить учетные данные, или еще нет. Кстати, порекомендую при обнаружении антивирусом угроз не полениться поискать ее описание и разобраться, чем она грозит – многие разработчики дают детальное описание по каждой «сработке».

Кроме антивируса есть профессиональные инструменты, которые используют ИБ-эксперты, но они довольно сложны, дороги и без профессионального обучения – бесполезны.

- В случае атаки с помощью сниффера траффика – к сожалению, постфактум ее никак не определить.

- В случае MITM нужно внимательно следить за сертификатами, которые используются для подключений к сайтам. По крайней мере, проверять сертификаты критичных ресурсов (например, при онлайн-оплате).

- В случае социальной инженерии остается быть бдительным и прекращать подозрительные контакты.

- Для четвертого вида атаки способов ее обнаружения нет — если она произошла, то в подавляющем большинстве случаев это утечка изнутри, а не взлом снаружи.

Как при взломе действовать юридически грамотно? Полиция поможет?

Да, это преступление и наказание предусмотрено законом. Есть масса тонкостей, которые невозможно охватить в одной статье. Основной момент – украдены просто личные данные или персональные, есть ли в деле финансовая составляющая, а также был ли факт публичного разглашения полученных сведений.

Дело в том, что персональные данные часто путают с личными, однако они определяются федеральным законом 152.

Простой пример: если злоумышленник получил серию и номер паспорта, то есть персональные данные – это серьезное правонарушение и регулируется ФЗ 152. Если хакер получил доступ к приватной переписке – ситуация, кончено, пикантная, но такие сведения не являются персональными данными.

Если вы обнаружили свои персональные данные в публичном доступе, то первым делом свяжитесь с администрацией ресурса, где они размещались. Ссылайтесь на закон «О персональных данных», который запрещает использование персданных без разрешения субъекта этих данных. Укажите, что в случае отказа вы обратитесь в суд. Чтобы убрать информацию из результатов поиска, нужно обратиться в техподдержку поискового сервиса и заполнить специальную форму.

Если определить источник распространения информации не удается или не получается связаться с ним напрямую, вы можете обратиться в Федеральную службу по надзору в сфере связи, информационных технологий и массовых коммуникаций или в прокуратуру.

Кроме ФЗ 152 привлечь к ответственности злоумышленников можно с помощью Кодекса об административных правонарушениях, Уголовного и Трудового кодекса. Ведь в зависимости от конкретной ситуации преступление может быть квалифицировано как неправомерный доступ к компьютерной информации, нарушение неприкосновенности частной жизни или нарушение установленного законом порядка сбора, хранения, использования или распространения информации о гражданах.

Крайне важно собрать максимально возможные доказательства – скриншоты, видеозаписи, описание ваших наблюдений – чем больше деталей, тем лучше. Если очевидно, что взломано конкретное устройство, прекратите любую активность на нем, выключите его — скорее всего, его придется на время отдать на экспертизу.

Что касается паролей, эксперты по безопасности говорят, что они должны быть сложными, с цифрами и вообще непохожи на слова. А сами эксперты могут запомнить такие пароли?

От перечисленных мной способов атак длинный пароль не спасет. Сложные пароли помогут только против брутфорса (brute force – атака с перебором паролей). Но на деле такая атака работает далеко не всегда и не для всего. Но в любом случае пароль стоит использовать длинный и сложный, хотя бы для защиты от того же brute force. И конечно, нужно регулярно менять все пароли.

Сложные пароли помогут только против брутфорса (brute force – атака с перебором паролей). Но на деле такая атака работает далеко не всегда и не для всего. Но в любом случае пароль стоит использовать длинный и сложный, хотя бы для защиты от того же brute force. И конечно, нужно регулярно менять все пароли.

«Закон о запрете VPN-сервисов не остановит опытных интернет-пользователей»

Самые «горячие» области для страхового стартапа

17-летний школьник получил $2 тысячи от «ВКонтакте» за найденную при подготовке к ЕГЭ уязвимость

Госдума ужесточила наказание за хакерские атаки на критическую инфраструктуру

Россия вошла в топ-10 стран по уровню кибербезопасности в рейтинге ООН

Instalom: Отзывы

Популярные отзывы

Анна Стома

По какому принципу осуществляете мониторинг не могу понять? Как вычисляете API???

Кирил Смирнов

Я написал вам на Инстаграм, прошу ответить

Екатерина Заровная

Все получила что хотела

Лобачёв Александр

Жанна

Очень хороший продукт и обслуживание. Благодарю.

Благодарю.

Алексей Лотоков

Полезная штука, рекомендую любителям инста. Это особенно понравится дамам =)

Timur Moor

Hi, Wordspass admins, make please English version of your mobile decision. It’s not comfortable to use with Russian language

Ничего подобного пока не видел. Ломал страницу лет пять назад, но просто ставил шпиона на компьютер, а тут все онлайн. Конечно что-то новенькое.

Ali

Оплачу только тогда, когда будет работать платёжная система

Мария

Лучше бы я этого не делала.

Самый масштабный взлом знаменитостей в «Твиттере». Как это могли сделать

Автор фото, Reuters / AFP

В среду произошел, возможно, самый масштабный взлом аккаунтов знаменитостей в истории «Твиттера». Илон Маск, Билл Гейтс и другие бизнесмены, политики и звезды невольно стали участниками крупной аферы. Эксперты говорят, что все могло быть гораздо хуже.

Всего целью хакеров стали 130 аккаунтов, принадлежащих известным людям. В компании заявили, что взломать удалось только их небольшую часть.

Хакерам удалось собрать с фолловеров знаменитостей около ста тысяч долларов — несмотря на то, что афера была достаточно очевидной.

Расследование ведет ФБР. В компании Twitter устанавливают, попали ли в руки хакеров личные данные и сообщения со взломанных аккаунтов.

Что произошло?

15 июля в нескольких тематических аккаунтах, связанных с биткоин-майнингом, появились сообщения с просьбой перевести деньги на биткоин-кошелек и обещанием вернуть переведенную сумму в двойном размере.

Некоторое время спустя такие же твиты появились в микроблогах американских знаменитостей, политиков и бизнесменов, том числе экс-президента Барака Обамы, телезвезды Ким Кардашьян и кандидата в президенты Джо Байдена. Также были взломаны корпоративные аккаунты Apple и Uber.

Многие отметили, что взлом не коснулся президента Дональда Трампа, одного из самых популярных и влиятельных пользователей сервиса.

Автор фото, AFP/REUTERS

Подпись к фото,Ким Кардашьян, ее муж Канье Уэст, Илон Маск, Билл Гейтс и Барак Обама — всех их взломали

В Twitter быстро отреагировали — всех верифицированных пользователей на некоторое время лишили возможности писать в своих микроблогах.

Через несколько часов зловредные посты были удалены, а знаменитости снова начали писать в «Твиттере», но хакеры успели нажиться. По оценке компании, им удалось получить около ста тысяч долларов от обычных пользователей, которые рассчитывали, что деньги вернутся им вдвойне.

Но на этом все не закончилось. Афера породила еще одну волну фейков. Сейчас в «Твиттере» курсирует скриншот с аналогичным постом, якобы размещенным на странице израильского премьера Биньямина Нетяньяху. Однако аккаунт Нетаньяху не был взломан вместе со всеми остальными, и никаких постов с просьбой перевести деньги он не размещал.

В посольстве Израиля подтвердили Би-би-си, что взлом не коснулся аккаунта Нетаньяху. Это может значить, что уже другие скамеры запустили собственную волну похожих фейков.

Как найти хакеров

Отследить биткоины почти невозможно. Злоумышленники использовали три отдельных кошелька для сбора криптовалюты, и все они уже пусты.

Однако есть другие зацепки. В начале недели компания кибербезопасности Hudson Rock обратила внимание на появление на одном из хакерских форумов темы, автор которой заявлял, что может взломать любой аккаунт в «Твиттере».

Доказательством был скриншот из «админки» соцсети, доступной только сотрудникам компании. Через нее можно, среди прочего, отвязать адрес электронной почты от любого аккаунта и привязать к нему любой другой адрес.

Через нее можно, среди прочего, отвязать адрес электронной почты от любого аккаунта и привязать к нему любой другой адрес.

Выложенный хакерами скриншот «админки»

Это значит, что те, кто стоял за атакой, могли получить доступ к кабинету администратора «Твиттера» за 36-48 часов до того, как у знаменитостей начали появляться посты с просьбой прислать денег.

Но есть и другие версии. В официальном аккаунте Twitter появилось следующее сообщение: «Мы зафиксировали, как нам кажется, скоординированную атаку методом социальной инженерии».

Применение термина «социальная инженерия» может значить, что целью хакеров на самом деле были сотрудники компании, которым адресно рассылали фишинговые письма, чтобы узнать их пароли, либо просто заплатили.

Пока в компании дают довольно туманные объяснения произошедшему, но со временем Twitter придется сделать и более подробное заявление.

Отдельный вопрос — удалось ли хакерам получить личные сообщения со взломанных аккаунтов. Если удалось, то последствия могут быть драматическими — личные сообщения кандидата в президенты Джо Байдена, например, могут стать компроматом перед выборами президента США, а Илона Маска — обрушить акции Tesla.

Если удалось, то последствия могут быть драматическими — личные сообщения кандидата в президенты Джо Байдена, например, могут стать компроматом перед выборами президента США, а Илона Маска — обрушить акции Tesla.

Автор фото, Twitter

Подпись к фото,У официального аккаунта Apple более 4 миллионов фолловеров

Последствия

Помимо потери доверия, сервис микроблогов может столкнуться и с регуляторными последствиями. В соответствии с законом ЕС о защите личных данных, любая компания, которая ими оперирует, должна обеспечивать определенный уровень их защиты.

Если последует проверка и в Европейской комиссии установят, что Twitter не принял достаточных мер для защиты информации, компанию может ждать штраф.

Были и прецеденты. Год назад взлому подвергся исполнительный директор «Твиттера» Джек Дорси. Хакеры публиковали в его аккаунте оскорбительные расистские заявления.

Тогда компания заявила, что инцидент произошел из-за дыры в системе безопасности оператора мобильной связи.

Предположительно, хакеры получили доступ к аккаунту Дорси методом подмены SIM-карты.

Взлом учетной записи — Служба поддержки Blizzard

Обновлен: 5 дней назад

Номер статьи (ID) 9852

Применимо к играм:

Если вы подозреваете, что ваша учетная запись Battle.net была взломана, воспользуйтесь следующими советами, чтобы восстановить доступ и предотвратить возможность повторного взлома.

- Обезопасьте ваш компьютер, чтобы избежать повторного взлома после восстановления доступа.

- Как только вы обезопасите ваш компьютер, отправьте запрос на восстановление вашей учетной записи.

- Пока служба поддержки рассматривает запрос и восстанавливает доступ, ознакомьтесь с распространенными методами, которые используют хакеры для кражи учетных записей.

После рассмотрения вашего запроса Служба поддержки попросит вас прикрепить Аутентификатор Battle.net. Аутентификатор Battle. net — это лучшая мера защиты вашей учетной записи Battle.net от злоумышленников.

net — это лучшая мера защиты вашей учетной записи Battle.net от злоумышленников.

Выберите одну из тем ниже, чтобы узнать о способах защиты учетной записи.

- Сделайте выбор

Повторное использование имени пользователя и пароля

Если вы используете привязанный к Battle.net адрес почты и пароль при создании учетных записей для других игр или сайтов, безопасность всех ваших учетных записей может оказаться под угрозой. Если злоумышленник получит доступ к данным для входа в любую из этих учетных записей, он получит контроль и над всеми остальными.

Рекомендуем использовать дополнительные адреса электронной почты и пароли для других учетных записей. Таким образом, если одна из них будет взломана, остальные останутся в безопасности. Как минимум используйте разные пароли для учетных записей с одним и тем же адресом электронной почты.

Вредоносные сайты

Некоторые сайты используют уязвимости браузера и устанавливают вредоносное ПО на ваш компьютер. Зачастую эти сайты копируют внешний вид официальных сайтов Battle.net.

Зачастую эти сайты копируют внешний вид официальных сайтов Battle.net.

Внимательно проверяйте URL-адрес каждой ссылки, прежде чем щелкнуть по ней. Если она не ведет на сайты blizzard.com или battle.net, не переходите по ней.

Лучшей защитой является своевременное обновление вашего интернет-браузера и антивирусного ПО.

Вредоносные модификации

Некоторые мошенники внедряют вирусы и другое вредоносное ПО в любительские модификации. Эти программы могут нарушить ход установки вашей игры, нанести вред компьютеру или подвергнуть вас риску хищения данных кредитной карты и других личных сведений.

Загружайте модификации только заслуживающих доверия сайтов и никогда не запускайте исполняемые файлы при установке модификации. Если вы подозреваете, что модификация могла установить вредоносную программу на ваш компьютер, произведите проверку и незамедлительно смените пароль.

Фишинг

Попытка мошенников выдать себя за представителей Blizzard Entertainment на сайте, в электронном письме или в игре называется фишингом. Они постараются выведать у вас данные для входа в учетную запись (имя учетной записи и пароль) или установить вредоносную программу на ваш компьютер для кражи личной информации.

Они постараются выведать у вас данные для входа в учетную запись (имя учетной записи и пароль) или установить вредоносную программу на ваш компьютер для кражи личной информации.

Для получения дополнительной информации прочитайте нашу статью о фишинге и подозрительных письмах .

Услуги по продаже золота и развитию персонажей

Услуги по продаже золота и развитию персонажей часто используются для кражи учетных записей Battle.net и данных кредитных карт покупателей этих услуг.

Не поощряйте услуги по развитию персонажей и не покупайте золото на сторонних ресурсах. Если вы хотите обменять валюту на внутриигровое золото, рекомендуем приобрести жетон WoW.

Совместное использование учетной записи

Самый простой вид кражи учетной записи случается при совместном использовании данных для входа несколькими игроками. Это могут быть как люди, которых вы знаете лично, так и кто-то, использующий методы «социальной инженерии», чтобы завоевать ваше доверие.

Не соглашайтесь на совместное использование учетной записи с другими людьми. Старайтесь не входить в вашу учетную запись с чужого компьютера. Нет никакой гарантии того, что этот компьютер достаточно защищен.

Взлом аккаунтов электронной почты и социальных сетей: статья, уголовная ответственность

Жизнь в виртуальной реальности зачастую вытесняет реальное существование. Практически каждый человек текущего поколения знаком с социальными сетями, электронной почтой и любыми другими интернет ресурсами.

К сожалению, не многие задумываются о безопасности своих данных, не соблюдают и даже не подразумевают о правилах пользования аккаунтами в сети. А в это время злоумышленники не прочь получить неправомерный доступ к таким данным.

Взлом электронной почты

Электронная почта сейчас есть практически у каждого из взрослого и молодого поколения, даже самые маленькие пользователи регистрируют ее, например, как инструмент для установки приложений.

На работе персонал имеет один «ящик», дома – другой, но на каждом из них может храниться личная, ценная и даже запрещенная для большинства обычных людей информация, доступы к платежным системам и социальным сетям. Злоумышленник, естественно, хочет получить их в корыстных целях, зачастую это вымогательство с финансовой значительной выгодой.

Злоумышленник, естественно, хочет получить их в корыстных целях, зачастую это вымогательство с финансовой значительной выгодой.

Более подробно о таком преступлении как взлом электронной почты расскажет следующий видеосюжет:

Понятие и уголовно-правовая характеристика

Преступление, характеризующееся взломом электронного ящика, может проходить и по 272 статье УК РФ и по 138. Определим уголовно-правовой состав по каждой статье:

| 138 УК РФ | 272 УК РФ | |

| Объект | Право на сохранение тайны переписки | Право гражданина на информацию |

| Объективная сторона | Нарушение целостности соответствующего объекта | Незаконный доступ к охраняемой информации, если в результате она была изменена, скопирована, заблокирована и/или уничтожена |

| Субъект | Адекватное физическое лицо не моложе 16 лет | |

| Субъективная сторона | Прямой умысел, степень которого не влияет на ужесточение наказания | |

Квалифицирующие признаки

Преступления в сфере компьютерной безопасности очень разнообразные. Их состав достаточно формален, совершенными считаются наступившие правонарушение – фиксация факта взлома электронного ящика и отнесение к одной из статей УК РФ.

Их состав достаточно формален, совершенными считаются наступившие правонарушение – фиксация факта взлома электронного ящика и отнесение к одной из статей УК РФ.

Квалифицирующие признаки преступления зависят от условий совершения преступления. Если был взломан рабочий ящик, то в их роли выступит использование служебного положения.

Любое действие, которое привело к взлому, совершавшееся противозаконно и без ведома потерпевшего, относится к квалифицирующим признакам.

Способы злодеяния

Многим внушили, что если твой пароль никто не видит, то система в безопасности. Но это далеко не так. Сам пароль сейчас уже является маленькой крупинкой в процессе получения доступа к ящику электронной почты. Механическим подбором паролей занимаются в последнюю очередь.

Вот несколько самых популярных видов активности по взлому электронной почты:

- Социальная инженерия – простые пароли, содержащие личную информацию (дата рождения, имя-фамилия и т.д.), размещение бумажек с паролями на видных местах, на рабочем столе компьютера в виде текстового документа.

- Спам-рассылки – яркое письмо, чаще всего о выигрыше или выгодном предложении, со ссылкой, которая оказывается вредоносным сайтом или исполняемым файлом.

- Фишинг – фальшивый копирующий оформление оригинала практически на 100% сайт, куда невнимательный пользователь вводит свои данные.

- Распространение нелицензионного ПО с вирусами.

О том, какая статья «светит» за взлом страницы соцсети (например, Вконтакте (ВК), Одноклассники и др.), читайте далее.

Более подробно о фишинге для взлома почты и аккаунта в социальной сети расскажет следующее видео:

Взлом аккаунта в социальной сети

Проникновение за рубеж авторизации в социальных сетях чаще всего является следствием от взлома почтовых ящиков. Помимо этого пользователи совершают много ошибок, что приводит к плачевным последствиям. В руки злоумышленников попадают личные фотографии, нежелательные сообщения и подробности из жизни и многое другое, что хотелось бы скрыть от глаз посторонних.

Необходимо знать, что на данный момент взломать аккаунт социальной сети гораздо проще, чем обойти защиту достаточно известных сервисов электронной почты. Поэтому не достаточно защитить что-то одно, необходим комплекс мер. Лучшая защита – профилактика и бдительность.

Понятие и квалифицирующие признаки

Так как суть преступления по взлому ящика почты и аккаунта социальных сетей практически совпадает, то и уголовно-правовая характеристика у них одинаковая. В современном мире даже бизнес может быть организован через социальную сеть, поэтому нельзя сказать, что взлом того или иного объекта будет важнее, чем другого.

На взлом аккаунтов социальных сетей также распространяется формальность состава преступления. Отметим важное – зачастую взлом является следствием банальной невнимательности пользователя, оставив открытый профиль в интернет кафе или у друга в гостях, уже сложно будет говорить вам об уголовном составе преступления.

Способы злодеяния

К вышеперечисленным методам получения пароля можно добавить:

- Незакрытые сессии в соц.

Сетях;

Сетях; - Передача данных третьим лицам;

- Использование непроверенных Wifi-сетей.

Как доказать взлом?

Вся сложность информационных преступлений состоит в доказательстве вины преступника. Крайне трудно привлечь конкретное лицо к ответственности, особенно если оно совершенно незнакомо вам. Есть совсем немного способов доказать факт взлома:

- Отправить письмо управляющим почтового сервиса или социальной сети с просьбой предоставить список IP адресов, заходивших через ваш аккаунт;

- Некоторые соц. сети в настройках позволяют проследить последние активности;

- Если от вашего лица приходит спам другим пользователям, профиль недоступен, к вам обратилась администрация ресурса, то вероятность взлома максимальная.

Про ответственность по статье УК РФ за взлом электронной почты или страницы-аккаунта в соцсети читайте далее.

Наказание и ответственность

Для удобства воспользуемся таблицей и рассмотрим виды наказания за взлом аккаунта соц. сетей или почты:

сетей или почты:

Следующее видео во всех подробностях расскажет о том, какая ответственность ждет злоумышленника за взлом аккаунта в соцсети:

Судебная практика

- Студенту было назначено наказание по статьям 272 и 138 в виде лишения свободы на 7 лет за взлом почтового ящика постороннего человека. После взлома подсудимый вымогал деньги с потерпевшего за возврат аккаунта.

- Сотрудница салона связи, воспользовавшись служебным положением, получила доступ к распечатке звонков третьего лица в личных целях. Процесс их присвоения и изучения был зафиксирован на видеокамеру. Обвинение по статье 138 вынесено не было вследствие примирения сторон.

Авторы Genshin Impact не хотят возвращать взломанным игрокам аккаунты, предметы и деньги

Просто откатить аккаунты назад разработчики тоже не могут.

Просто откатить аккаунты назад разработчики тоже не могут.

Еще в ноябре стало известно, что в некоторых случаях раздел восстановления пароля на сайте Genshin Impact позволяет узнать полный номер телефона владельца аккаунта. К декабрю уязвимость закрыли, но она, возможно, помогла взломать аккаунты десятков игроков.

Редакторы The Gamer провели мини-расследование и выяснили, что как минимум с конца ноября сообщения о взломах удаляются модераторами сабреддита Genshin Impact. Владельцы взломанных аккаунтов создали сабреддит GenshinHacked, сейчас среди его членов почти четыре сотни человек, лишившихся аккаунтов.

А вот еще история

В разговоре с изданием игроки рассказывают, что на развитие взломанных аккаунтов было потрачено от нескольких сотен до нескольких тысяч долларов. Разработчики, утверждают они, не собираются возвращать потерянные аккаунты и предметы.

Несколько участников сабреддита GenshinHacked предоставили журналистам переписку с техподдержкой студии miHoYo, занимающейся разработкой и поддержкой Genshin Impact. Техподдержка отвечает, что не может помочь: игрокам следовало самостоятельно следить за сохранностью конфиденциальных данных своих аккаунтов.

Техподдержка отвечает, что не может помочь: игрокам следовало самостоятельно следить за сохранностью конфиденциальных данных своих аккаунтов.

Спасибо, что нашли время пообщаться с нами, и благодарим за вашу поддержку. Крайне сожалеем о произошедшем, но согласно высланным вам ранее Условиям обслуживания «Вы несете ответственность за обеспечение сохранности конфиденциальных данных вашего аккаунта, и не может требовать компенсацию от miHoYo, если третье лицо использует аккаунт или получает к нему доступ.

техподдержка Genshin Impact

Сами игроки утверждают, что ни с кем не делились этими данными, а взлом аккаунтов стал следствием ноябрьской утечки телефонных номеров и адресов электронной почты, также некоторое время выдававшихся в открытом виде.

Примечательно, что у некоторых игроков хакеры почему-то не смогли получить полный доступ к аккаунту; для этого необходимо сменить почту, к которому он привязан. Эти игроки не потеряли аккаунты, но лишились дорогостоящих предметов: хакеры их просто слили. Восстановить такие предметы разработчики тоже отказываются.

Восстановить такие предметы разработчики тоже отказываются.

В данный момент у нас нет услуги, позволяющей откатить аккаунт. Однако, поскольку объем ваших потерь оказался значителен, мы не будем закрывать ваш тикет и сможем помочь, если в будущем такая функция появится.

техподдержка Genshin Impact

Сейчас, пишет The Gamer, игроки подумывают обратиться к помощи своих банков и отменить транзакции в пользу разработчиков Genshin Impact, вернув деньги хотя бы таким способом.

Это интересно

Если бы не пандемия, мы бы уже смотрели «Матрицу 4» и «Джона Уика 4»

Взлом почты Gmail, взлом пароля Mail.ru, взлом YouTube, взлом аккаунта Gmail, взлом почты BigMir, взлом bigmir.net — SOCHI.com

Полное описание

Заказать взлом почты mail.ru, взлом почты yandex, взлом почты gmail.com

взлом почты яндекс, взлом почты rambler, взлом GOOGLE

Предоставляем услуги, взлом почты на заказ.

Взломаем пароль к почте качественно, быстро и не дорого.

Мы гарантируем Вам Анонимность.

Обращайтесь на почту: [email protected]

взлом Mail.ru (bk.ru, list.ru, inbox.ru)

взломаем пароль Yandex.ru

взлом Gmail.com почты

взламываем Rambler.ru

взлом Yahoo

взлом Ukr.net

взлом hotmail.com

Взломаем ящик без предоплаты.

Пароль не меняется.

Предоставляем доказательства взлома.

Вам изменяет жена или муж? хочеш узнать всю правду?

Мы Вам поможем узнать всю тайну, предоставим переписку.

Обращайтесь на почту:

[email protected]

—

—

—

—

Услуга взлом почты на заказ, Взлом аккаунта Google, Взлом ящика, взлом Gmail.com

Взлом аккаунта Gmail, Взлом гугл ящика, Взлом my.mail.ru, взлом гугл почты

Взломать пароль ящика, Взлом bigmir.net, взлом ya.ru, Взлом рамблер, взлом rambler

Как получить пароль от почты?, Взлом mail.ru, Как взломать пароль?, взлом inbox.ru

vzlom gmail pochty, vzlom pochty mail.ru, vzlom @bk.ru, vzlom list.ru, vzlom inbox. ru

ru

vzlom moy mir, vzlom gmail.com password, vzlom mail agent, vzlom yandex parol

vzlom rambler email, vzlom google mail, vzlom yandex.ru pochty, vzlom gmail parol

Взлом почты 3g.ua, Взлом email.ua почты, Взлом почты mail.ua, взлом yandex.kz

Взлом online.ua, Взлом km.ru

vzlom ukr.net parol, vzlom i.ua parol, vzlom ua.fm, kak vzlomat parol ot pocty

kak vzlomat gmail pochty, kak vzlomat yandex pochty, kak poluchit parol ot pochty

Помоготе взломать почту, Взлом bk.ru, взлом list.ru, нужна помощь взлома почты

Взлом почты, взлом yandex, Взломать @gmail.com ящик, Взлом почтовых ящиков

Взлом yahoo, взлом hotmail, Взлом Outlook, Взлом аакаунта, взлом профиля, взломать

Взлом mail почты, Хакерские услуги взлома почты, vzlom mail.ru na zakaz

vzlom pochty, vzlom gmail, взламывание паролей, как взломать пароль, взлом mail agent

Dpkjv gfhjkz jn gjxns, Dpkjv gjxns, утащить пароль, Взлом TYT.BY, Взлом ukr.net

Взлом паролей, взлом агента, скачать взлом, Взлом i. ua почты.

ua почты.

Судебная система Аляски отключена в результате кибератаки

Судебная система Аляски (ACS) была вынуждена временно отключить свои онлайн-серверы на этой неделе из-за кибератаки, в результате которой в их системы было установлено вредоносное ПО, что нарушило работу виртуальных судебных заседаний.

Согласно заявлению, опубликованному ACS в субботу, веб-сайт суда был отключен, а возможность поиска судебных дел была приостановлена, пока он работал над удалением вредоносных программ, установленных на его серверах, и с целью «остановить любые дополнительные вторжения.

ACS отметила, что она работает с неизвестной компанией по кибербезопасности для расследования нарушения, но подчеркнула, что никакие конфиденциальные документы, информация о сотрудниках или информация о кредитной карте не были скомпрометированы.

«Неясно, когда суды снова подключатся к Интернету», — говорится в заявлении ACS, которое также появилось в понедельник на его временно отключенной домашней странице веб-сайта. «Судебная система стремится к продолжению операций при устранении инцидентов, связанных с кибербезопасностью.”

«Судебная система стремится к продолжению операций при устранении инцидентов, связанных с кибербезопасностью.”

Другие действия, на которые может повлиять отключение веб-сайта ACS, включают в себя возможность общественности просматривать судебные слушания через Zoom, выплаты залога в Интернете, отправку анкет присяжным и отправку или получение электронных писем на или с адреса электронной почты ACS.

Судебная система отметила, что все запланированные в настоящее время судебные процессы присяжных будут продолжаться, как и планировалось, наряду с экстренными слушаниями по критическим вопросам.

«Я думаю, что в течение нескольких дней могут возникнуть некоторые неудобства, некоторые слушания могут быть отменены, или некоторые судьи решат перейти от видеоконференции к процедурам телеконференции или тому подобное.Мы еще не все это выяснили », — заявил в воскресенье Anchorage Daily News председатель Верховного суда Аляски Джоэл Болджер, главный административный сотрудник судебной системы.

Болджер сообщил изданию, что только «горстка» из 3000 компьютеров ACS пострадала от вредоносного ПО и что ACS еще не знает «мотивацию хакеров».

ACS не сообщила, какие хакеры стояли за атакой.

«Команда ИБ судебной системы очень быстро поймала вредоносное ПО, и мы полагаем, что им удалось избежать каких-либо необратимых повреждений», — написала ACS в воскресенье.

Кибератаки резко возросли во время пандемии COVID-19, в результате чего хакеры, пользующиеся преимуществами критически важных ежедневных сервисов, вынуждены работать в сети, и в результате стареющие уязвимые системы испытывают нагрузку. Государственные учреждения на уровне штата и на местном уровне, наряду со школами и больницами, регулярно становились мишенями.

Федеральное правительство также столкнулось с атаками: взлом SolarWinds, осуществлявшийся российскими хакерами в течение нескольких месяцев в 2020 году, скомпрометировал девять федеральных агентств до обнаружения в декабре.

Среди жертв была федеральная судебная система США. В январе суды США опубликовали заявление, подтверждающее, что их система управления делами пострадала от «очевидного взлома» из-за уязвимостей, связанных со взломом ИТ-группы SolarWinds.

В январе суды США опубликовали заявление, подтверждающее, что их система управления делами пострадала от «очевидного взлома» из-за уязвимостей, связанных со взломом ИТ-группы SolarWinds.

Хакеры частично проникли в избирательную систему Аляски в 2016 году. Официальные лица говорят, что никакого ущерба не было.

В документах, полученных «Анкоридж Дейли Ньюс» по запросу из открытых источников, описывается инцидент, который привлек внимание федеральных правоохранительных органов, но не был публично раскрыт представителями избирательных комиссий Аляски.

Документы показывают, что выборы на Аляске, как и в других штатах страны, сталкиваются с угрозами со стороны хакеров, стремящихся подорвать американские демократические институты. Но технологические эксперты как в правительстве штата, так и за его пределами заявили, что никакого ущерба не было, и что атака фактически подчеркивает устойчивость многоуровневой киберзащиты Аляски.

«Я удивлен, что официальные лица на выборах не проявили большей активности, рассказывая эту историю», — сказал Джозеф Лоренцо Холл, главный технолог Вашингтонского университета, округ Колумбия. C. из Центра демократии и технологий, который просмотрел документы по запросу ADN. Он добавил: «Для Аляски могло быть намного хуже».

C. из Центра демократии и технологий, который просмотрел документы по запросу ADN. Он добавил: «Для Аляски могло быть намного хуже».

Более ранний инцидент, связанный с избирательной системой Аляски, был обнародован в сентябре , , когда официальные лица штата заявили, что сервер, связанный с выборами, был просканирован российскими кибер-актерами. В этом случае государство заявило, что событие, о котором стало известно примерно за месяц до дня выборов, не было нарушением безопасности.

Но официальные лица на выборах так и не раскрыли очевидного несвязанного успешного вторжения на сервер, на котором размещен веб-сайт, в день выборов.Теперь они говорят, что атака не повлияла на честность выборов на Аляске или подсчет голосов.

Директор по выборам штата Джози Банке заявила, что внутренние документы не меняют ее отчет о выборах 2016 года. Штат не объявил о несанкционированном доступе хакера, потому что это событие не «помешало» процессу выборов, говорится в подготовленном заявлении отдела выборов штата.

Директор отдела выборов Аляски Джози Банке дает показания на февральских слушаниях в Капитолии.(Натаниэль Херц / ADN)

На взломанном сервере не было конфиденциальных данных, и сервер не мог передавать вредоносные данные в государственные сети, поскольку он не мог устанавливать исходящие подключения к Интернету, заявили нынешние и бывшие государственные чиновники в интервью.

«Никакие данные избирателей не были скомпрометированы. Никакие результаты выборов не изменились. И мы продолжаем проводить безопасные выборы», — сказал Банке.

Государственные и федеральные чиновники, а также общественность с 2016 года уделяют особое внимание вопросам безопасности выборов.В прошлом году Министерство внутренней безопасности США сообщило официальным лицам в 21 штате, включая Аляску, что хакеры, связанные с правительством России, нацелены на их выборы во время кампании 2016 года.

Как минимум два государства были успешно атакованы российскими хакерами. В Аризоне они украли данные для входа в систему окружного избирательного чиновника; в Иллинойсе они загрузили информацию о тысячах людей из базы данных регистрации избирателей этого штата, включая частичные номера социального страхования.

Нет никаких свидетельств того, что эти инциденты повлияли на исход выборов 2016 года. На Аляске компьютеры, использующие российские интернет-адреса, просто сканировали сервер, связанный с выборами, но они не пытались получить какой-либо несанкционированный доступ, сказал системный администратор избирательного отдела штата Филипп Маландер.

В системе отчетности размещена одна из трех общедоступных страниц с результатами выборов штата, а также другие общедоступные веб-сайты. CyberZeist обнаружил уязвимость в компьютерном языке под названием PHP — уязвимость, которую разработчики программного обеспечения публично раскрыли в октябре 2016 года вместе с обновлением для ее исправления.

Это объявление означало, что хакеры, вероятно, знали об уязвимости и способах ее использования.

Система отчетности о выборах штата обычно обновлялась бы автоматически, чтобы исправить уязвимость. Но, согласно документам, государственный аналитик по кибербезопасности Майрон Дэвис непреднамеренно нарушил процесс автоматического обновления в сентябре 2016 года, когда пытался более эффективно использовать дисковое пространство.

Взлом предоставил CyberZeist права администратора, которые теоретически позволяли хакеру просматривать все файлы на сервере, а не только те, которые доступны для всех.Но ни один из файлов, хранящихся на сервере, не был конфиденциальным, и хакер не мог изменить их, заявили официальные лица.

Пользователь Twitter по имени CyberZeist рекламировал свой взлом одного из серверов, связанных с выборами на Аляске в 2016 году, на снимке экрана, сделанном в блоге ForensicsXploited.blogspot.com.

CyberZeist разместил снимок экрана системы отчетности в Twitter с сообщением: «# USElections2016 Alaska Election Division онлайн # доступ администратора избирательного бюллетеня #pwned .. ожидает, пока люди начнут голосовать.«(« Pwned »- это часто используемое выражение в Интернете, чтобы указать, что что-то было взломано или побеждено.)

Хакер также связался с австралийским исследователем безопасности и интернет-издателем Ли Джонстоном, сказал Джонстон. CyberZeist сообщил Джонстону, что система использовала устаревшую операционную систему и отправила снимок экрана, на котором предлагалось, что они могут редактировать веб-страницы, связанные с выборами.

Снимок экрана, однако, был получен из тестовой области, которая на самом деле не имела возможности изменять общедоступные страниц, сообщили официальные лица на выборах на Аляске.

«Все это было сомнительно и казалось больше приманкой для СМИ, чем что-либо еще», — сказал Джонстон в сообщении, предполагая, что CyberZeist хотел, чтобы их атака была предана огласке.

Личность и мотивы CyberZeist неясны. Согласно отчету частной охранной фирмы, включенному в запрос публичных архивов, хакер когда-то входил в коллектив под названием UGNazi.

Коллектив провёл успешные атаки, чтобы заблокировать веб-сайты ЦРУ и NASDAQ, и, по данным Wired, он неоднократно размещал в Интернете номер социального страхования и адрес бывшего мэра Нью-Йорка Майкла Блумберга.Согласно отчету охранной фирмы, CyberZeist покинул группу в 2012 году и впоследствии предпринял атаки на финансовые учреждения.

CyberZeist сообщил техническому веб-сайту Gizmodo, что они атаковали членов Национального комитета Демократической партии, используя информацию из успешного, связанного с Россией взлома электронной почты председателя избирательной кампании Хиллари Клинтон Джона Подесты. Но CyberZeist сказал Gizmodo: «Я не имею прямого отношения к взломам Podesta».

Но CyberZeist сказал Gizmodo: «Я не имею прямого отношения к взломам Podesta».

Официальные лица Аляски заявили, что они не получали никакой информации, связывающей атаку CyberZeist со сканированием отдельных российских интернет-адресов на сервере штата, связанном с выборами.

Представитель Министерства внутренней безопасности США Скотт МакКоннелл передал вопросы об атаке государству.

Дэвис, аналитик государственной безопасности, определил адрес в Интернете индийской энергетической компании как тот, который, по его мнению, использовал CyberZeist для атаки на Аляску. По словам Холла, эксперта по технологиям из Вашингтона, вероятно, злоумышленник на самом деле не был в Индии и вместо этого использовал адрес, чтобы скрыть свое истинное местонахождение.

Но информация не дошла до организаций с более широким тиражом, и новостные агентства Аляски не восприняли ее.

По словам Дэвиса, аналитика государственной безопасности, который с тех пор оставил свою работу, сервер даже не мог установить исходящие соединения с глобальным Интернетом. Сервер был специально ограничен, так что он мог устанавливать исходящие соединения только с одним другим компьютером: сервером состояний, который передавал обновления программного обеспечения.

Сервер был специально ограничен, так что он мог устанавливать исходящие соединения только с одним другим компьютером: сервером состояний, который передавал обновления программного обеспечения.

«Он не мог подключиться больше нигде», — сказал Дэвис в телефонном интервью. «Это было довольно хорошо заперто».

Компьютерная система, которая фактически подсчитывает и складывает итоги голосов на Аляске, полностью отделена от системы, на которой размещен общедоступный веб-сайт.

Он также не подключен к глобальному Интернету и передает данные в систему отчетов только с диска в одном направлении. Чиновники государственных выборов называют это «кроссовками», так как вам нужны кроссовки, чтобы передавать данные из одной системы в другую.

Эти различные уровни безопасности «прекрасно выполнены», — сказал Холл. По его словам, вторжение CyberZeist было аналогом взлома, который успешно прорвался через сетчатую дверь, но не продвинулся дальше.

«Все остальные двери и другие вещи делали именно то, что должны были делать», — сказал он. «Это просто великолепный пример того, как все работает».

«Это просто великолепный пример того, как все работает».

Отдел по выборам на Аляске хочет информировать избирателей о ситуациях, «которые могут отрицательно повлиять на осуществление их права голоса», — говорится в подготовленном заявлении отдела.

Но он также хочет, чтобы как иностранные, так и внутренние противники не сеяли неуверенность и недоверие к демократическому процессу государства — и есть риск, связанный с публикацией взлома, который не оказал практического влияния на выборы 2016 года, заявили представители избирательных комиссий.

«Вся их цель — просто подорвать доверие людей к избирательному процессу и системе», — сказал Маландер, системный администратор избирательного отдела.

В ходе выборов этого года Аляска перестанет разрешать избирателям, проживающим или находящимся за границей, возвращать бюллетени в электронном виде — практику, которую в отчете центра назвал «заведомо небезопасной».

Официальные лица, ответственные за выборы и технические службы на Аляске, в интервью и электронных письмах широко описали другие шаги, которые они предпринимают; Существуют новые ограничения на вход в систему и процедуры подтверждения личности, новые инструменты обмена информацией и федеральный допуск безопасности, полученный Bahnke, который предоставит ей более широкий доступ к деталям об угрозах и средствах защиты.

Но официальные лица не решались вдаваться в подробности этих мер. Избирательная система Аляски с ее бумажными бюллетенями и различными средствами защиты безопасна, и жителям лучше сосредоточиться на других угрозах их демократическим институтам, сказал Билл Вайда, главный информационный директор штата.

«Мы предпринимаем шаги, чтобы убедиться, что мы защищаем целостность безопасности технологий и инфраструктуры», — сказал Вайда в интервью.

«Настоящая история не о нас», — сказал он, вместо этого указав на связанные с Россией усилия по распространению ложных новостей в социальных сетях.Он добавил: «Facebook продавал россиянам рекламу фальшивых новостей, и им позвонили перед Конгрессом, чтобы они ответили».

Один депутат Аляски сказал, что атака CyberZeist подчеркивает важность защиты выборов в штате от иностранного вмешательства.

«Я думаю, что всегда есть возможности для улучшения; я думаю, это подчеркивает этот факт», — сказал член Демократической партии Ситки Джонатан Крейсс-Томкинс, который возглавляет Комитет по делам государства Палаты представителей, который имеет юрисдикцию в отношении выборов.

Он сказал, что рассматривает возможность проведения слушаний по безопасности выборов на этой неделе.

Видео HBO заявляет о взломе избирательной компьютерной системы на Аляске в 2016 году

Телефоны в избирательном округе Аляски могут отключиться в конце этого месяца — как только публика увидит предстоящий фильм HBO, в котором говорится, что избирательные технологии Аляски уязвимы для хакеров.

Kill Chain: The Cyber War on America’s Election s обещает дать зрителям глубокое погружение в уязвимости сегодняшних избирательных технологий и утверждает, что описываемые кибератаки являются частью скоординированных усилий по снижению доверия американцев к своим выборам.

В фильме индийский компьютерный хакер, который утверждает, что взломал избирательную систему Аляски, утверждает, что он смог скомпрометировать систему голосования Аляски в день президентских выборов 2016 года и мог изменить любой голос или удалить любого кандидата.

В рассказе о попытке взлома достаточно правды, чтобы звучать правдоподобно: в 2016 году хакер, который использовал псевдоним Twitter @CyberZeist, фактически опубликовал в Twitter снимок экрана, на котором изображено, что было скомпрометировано подразделением Аляски системы отчетности о выборах.

Эксплуатация была решительно оспорена не только представителями избирательных комиссий Аляски, но и Министерством внутренней безопасности.

Аляска была одним из 21 штата, который, по данным Министерства внутренней безопасности, был атакован российскими сканерами, которые искали уязвимости системы. Но эта попытка взлома была другим делом.

По словам государственных специалистов по информационным технологиям, хакер только доказал, что он или она может проникнуть в открытую часть базы данных, которая показывала результаты выборов GEMS.

«Наш анализ этого события показывает, что не было компрометации секретной информации, поскольку результаты выборов являются общедоступными. Я уверен, что после исправления уязвимости PHP и составления СОП для отчетности о выборах мы решили этот вопрос », — говорится во внутреннем электронном письме Департамента администрации от 2016 года.

«Стоит упомянуть, что @CyberZeist действительно представлял общую угрозу для запуска распределенных атак типа« отказ в обслуживании »сегодня. Угроза не является специфической для штата Аляска, но если такая атака будет направлена против выборов.alaska.gov, мы можем пострадать, что приведет к задержкам и тайм-аутам, когда люди попытаются получить доступ к результатам выборов в Интернете на сайте sessions.alaska.gov », — говорится в служебной записке.

Угроза не является специфической для штата Аляска, но если такая атака будет направлена против выборов.alaska.gov, мы можем пострадать, что приведет к задержкам и тайм-аутам, когда люди попытаются получить доступ к результатам выборов в Интернете на сайте sessions.alaska.gov », — говорится в служебной записке.

Фактически, результаты подведения итогов выборов на Аляске обрабатываются другим компьютером и вручную переносятся из системы подведения итогов на веб-сервер выборов.

Но в фильме HBO говорится, что официальные аккаунты ошибочны, и утверждается, что «отдельные лица и иностранные государства могут использовать головокружительный набор простых и недорогих методов для получения доступа к системам голосования на любом этапе — от баз данных регистрации избирателей до фактических результатов выборов и вредоносного ПО. которые могут быть широко распространены и анонимно активированы без обнаружения в любой момент.

«В новостях и правительственных агентствах были зафиксированы десятки, казалось бы, случайных, не связанных между собой нарушений безопасности в прошлом, но Hursti просит нас рассматривать их как потенциально часть скоординированной« цепочки убийств »- военной стратегии, которая использует тщательные, длительные атаки . В конце этой цепочки убийств: падение доверия общественности к выборам и, как следствие, потеря веры в сам демократический процесс. Обрисовывая поразительную легкость, с которой можно изменять голоса, KILL CHAIN указывает на ясные, простые в реализации решения, доступные для защиты от саботажа.”

В конце этой цепочки убийств: падение доверия общественности к выборам и, как следствие, потеря веры в сам демократический процесс. Обрисовывая поразительную легкость, с которой можно изменять голоса, KILL CHAIN указывает на ясные, простые в реализации решения, доступные для защиты от саботажа.”

Продюсер фильма берет интервью у различных официальных лиц-демократов, таких как сенаторы США Джеймс Ланкфорд (R-OK), Марк Уорнер (D-VA), Рон Уайден (D-OR) и Эми Клобучар (D-MN), а также киберэксперты. в индустрии безопасности выборов. Среди них Джефф Мосс, основатель DEF CON, самой продолжительной и крупнейшей в мире подпольной хакерской конференции; бывший постоянный представитель США при НАТО Дуглас Лют, назначенный на этот пост президентом Бараком Обамой; бывший кибер-аналитик U.S. Air Force, а ныне частный аналитик службы безопасности Джейк Стауффер; Мэрилин Маркс из Коалиции за хорошее управление; Профессор Дж. Алекс Халдерман из Мичиганского университета; Профессор статистики Калифорнийского университета в Беркли Филип Старк; и человек, который заявляет, что является анонимным хакером, который преодолел барьер избирательной системы Аляски: CyberZeist.

Что касается Хурсти, он взломал широко используемую машину для голосования в Флориде в 2005 году. В условиях испытаний, проведенных в сотрудничестве с сотрудниками избирательных комиссий в округе Леон, где расположена столица штата Таллахасси, он смог доказать, что он скомпрометировал результаты тестовых выборов, которые задали участникам вопрос: «Можно ли взломать голоса в этой системе Diebold с помощью карты памяти?»

Hursti заявляет, что такая же машина Diebold будет использоваться во многих штатах на выборах 2020 года.

Как это:

Нравится Загрузка …

Сайт выборов на Аляске был взломан в день выборов 2016 г .: отчет

Написано Зайдом Шурбаджи8 мая 2018 г. | КИБЕРСКОП

Хакеры, как сообщается, взломали избирательные системы в третьем штате в дополнение к уже раскрытым инцидентам с участием Аризоны и Иллинойса во время цикла избирательной кампании 2016 года.

В день выборов 2016 года хакер успешно проник на сервер, на котором размещен главный избирательный веб-сайт Аляски, сообщила Anchorage Daily News в понедельник вечером со ссылкой на документы, полученные в результате запроса публичных записей.

Взлом не связан с ранее сообщавшейся попыткой взлома со стороны связанных с Россией хакеров для доступа к первичной базе данных регистрации избирателей на Аляске. Аляска была одним из 21 штата, которые ранее были проинформированы Министерством внутренней безопасности о подобной российской проверочной деятельности в отношении их избирательных систем.

Эксперты по безопасностисообщили ADN, что, хотя недавно сообщенный инцидент был успешным вторжением, меры безопасности Отдела выборов Аляски, похоже, не позволили злоумышленникам изменить контент на сервере.

ADN сообщает, что хакер воспользовался уязвимостью в скрипте PHP на сайте выборов на Аляске, широко используемом языке веб-разработки. Согласно электронным письмам, полученным Daily News, исправление уязвимости было опубликовано примерно за месяц до дня выборов, но не было применено должным образом. Обнаружив инцидент, официальные лица устранили брешь в течение нескольких часов.

Обнаружив инцидент, официальные лица устранили брешь в течение нескольких часов.

Согласно ADN, из-за множества уровней безопасности избирательного отдела Аляски хакеру было запрещено изменять информацию.За подсчет голосов отвечает отдельная система, которая обычно изолирована от Интернета.

Исследователи говорят, что хакеру удалось повысить привилегии, «но это не позволило ему ничего написать в том», — сообщил CyberScoop по электронной почте Джозеф Лоренцо Холл, главный технолог Центра демократии и технологий. Холл просмотрел документы, полученные ADN по запросу новостного агентства.

«Чтение документов, которые [репортер ADN Натаниэль Херц] получил … похоже, что эта [виртуальная машина] была сильно ограничена и просто имела результаты выборов в файле XML (данных) и серию сценариев PHP для их отображения, поэтому был не так много на этой конкретной машине, что было бы сочным », — объяснил Холл.

Электронные письма, опубликованные ADN, показывают, как официальные лица правительства Аляски впервые заметили нарушение в ранние утренние часы в день выборов, когда анонимный пользователь Twitter по имени «CyberZeist» опубликовал скриншоты, подтверждающие, что у них был административный доступ к серверу.

В опубликованные документы был включен частный отчет компании по кибербезопасности LookingGlass из Рестона за декабрь 2016 года. В отчете подробно описаны известные действия CyberZeist, в том числе тот факт, что учетная запись была привязана к хакерской группе «UGNazi.В последние годы эта группа также несла ответственность за взлом веб-сайтов, принадлежащих ЦРУ, Nasdaq, Министерству юстиции США и другим.

LookingGlass обнаружил, что CyberZeist аналогичным образом участвовал в попытках взлома главы избирательной кампании Хиллари Клинтон Джона Подеста.

«Недавние действия CyberZeist — взлом сотового телефона Подесты и заинтересованность в развитии DDoS-атак указывают на то, что актер заинтересован в действиях, которые привлекают внимание средств массовой информации и, таким образом, еще больше укрепляют его добросовестность как заметного человека», — говорится в отчете LookingGlass.

Аналитики полагают, что хакерский интерес CyberZeist сместился в сторону финансовых преступлений вскоре после инцидента на Аляске.

Полученный по электронной почте представитель отдела выборов сообщил CyberScoop, что штат не раскрыл публично о вторжении, поскольку оно не повлияло на способность штата проводить выборы.

«В 2016 году и сейчас мы активно работаем, чтобы не дать этим противникам подорвать доверие избирателей, тем более что это заявленная ими цель», — сказал пресс-секретарь.«В нетехническом смысле не было ничего, что можно было бы назвать скомпрометированным, поскольку это событие не помешало ни одному элементу избирательного процесса».

Однако государство публично прокомментировало попытки вторжения со стороны России, обнаруженные несколькими месяцами ранее.

Представитель также сказал, что офис расценил инцидент как «предвыборную дезинформацию», заявив, что хакер преувеличил уровень доступа, который они получили.

«Они утверждали, что получили доступ к нашей системе подсчета голосов в режиме онлайн, но у нас нет системы подсчета голосов в режиме онлайн», — сказал представитель.

В эту историю добавлены комментарии Отдела выборов на Аляске.

Colonial Pipeline подтвердила, что заплатила хакерам 4,4 миллиона долларов

НЬЮ-ЙОРК (AP). Оператор крупнейшего в стране топливопровода подтвердил, что заплатил 4,4 миллиона долларов банде хакеров, взломавших его компьютерные системы.

Colonial Pipeline заявила в среду, что после того, как она узнала об атаке программы-вымогателя 7 мая, компания отключила свою систему трубопроводов и должна была сделать все, что в ее силах, чтобы перезапустить ее быстро и безопасно, а затем приняла решение заплатить выкуп.

«Это решение было принято нелегко», но его нужно было принять, — сказал представитель компании. «Десятки миллионов американцев полагаются на Colonial — больницы, службы скорой медицинской помощи, правоохранительные органы, пожарные депо, аэропорты, водители грузовиков и путешественники. ”

”

Colonial Pipeline Джозеф Блаунт сказал The Wall Street Journal, что санкционировал оплату, поскольку компания не знала масштабов ущерба и не знала, сколько времени потребуется, чтобы вернуть системы трубопровода.

ФБР не рекомендует выплачивать выкуп злоумышленникам, поскольку эти выплаты поощряют преступные сети по всему миру, которые только за последний год поразили тысячи предприятий и систем здравоохранения в США. Но многие жертвы атак программ-вымогателей, когда хакеры требуют большие суммы денег для расшифровки украденных данных или предотвращения их утечки в Интернете, предпочитают платить.

«Я знаю, что это очень спорное решение», — сказал Блаунт Journal. «Я сделал это нелегко. Признаюсь, мне было неудобно видеть, как деньги уходят к таким людям ».

«Но это было правильное решение для страны», — сказал он.

Блаунт сказал, что Colonial заплатила выкуп после консультаций с экспертами, которые ранее работали с группой, стоящей за атаками, DarkSide, которая сдает свои программы-вымогатели в аренду партнерам для проведения фактических атак.

Несколько источников подтвердили Associated Press, что Colonial Pipeline заплатила преступникам, совершившим кибератаку, выкуп в размере почти 5 миллионов долларов в криптовалюте за ключ дешифрования программного обеспечения, необходимый для расшифровки их сети данных.

Выкуп в размере 75 биткойнов был выплачен на следующий день после того, как преступники заблокировали корпоративную сеть Colonial, по словам Тома Робинсона, соучредителя компании Elliptic, занимающейся отслеживанием криптовалют. До публикации в блоге Робинсона два человека, проинформированные о деле, подтвердили AP сумму платежа.

Блаунт сообщил Journal, что атака была обнаружена около 5:30 утра 7 мая. Colonial потребовалось около часа, чтобы закрыть трубопровод, который имеет 260 точек доставки в 13 штатах и Вашингтоне, округ Колумбия, сказал Блаунт. Это помогло предотвратить потенциальную миграцию инфекции в систему оперативного контроля трубопровода.

По трубопроводной системе поставляется около 45% бензина, потребляемого на восточном побережье, а компания Colonial, базирующаяся в Альфаретте, штат Джорджия, почти на неделю приостановила поставки топлива. Это привело к паническим покупкам и нехватке бензина на заправках от Вашингтона до Флориды.

Это привело к паническим покупкам и нехватке бензина на заправках от Вашингтона до Флориды.

Colonial перезапустил свой трубопровод неделю назад, но потребовалось время, чтобы возобновить полный график поставок, и панические закупки привели к нехватке бензина. По данным Gasbuddy.com, который отслеживает цены на топливо и простои на станциях, в среду более 9500 заправочных станций были без топлива, в том числе половина заправочных станций в округе Колумбия и 40 процентов заправочных станций в Северной Каролине.

Взлом рынка Пайк-плейс в Сиэтле

Древние греки владели Афинской агорой, а в Марокко — базарами.

Хотя эти варианты под открытым небом не совсем подходят для частых ливней, у Сиэтла есть свой ответ на оба вопроса: рынок Пайк-плейс «Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности». . Этот крытый лабиринт ресторанов, мясных лавок, продуктовых лавок, сувенирных базаров и многих других специализированных магазинов является одним из старейших постоянно действующих фермерских рынков в мире.

Возможно, вы слышали о знаменитой стене из жевательной резинки или шумных торговцах рыбой, бросающих лосося, но на этом рынке можно увидеть гораздо больше, он наполнен таким разнообразием и активностью, что само здание почти похоже на живое, дышащее существо.Готовы начать исследовать? Ознакомьтесь с этими идеями, которые помогут вам глубже погрузиться в эту оживленную достопримечательность.

Легко добраться

Если вы можете не ехать на рынок, сделайте это. Практически невозможно найти место для парковки, если бы вам не пришлось пройти несколько десятков кварталов. Рядом есть платная парковка, но если вы не планируете приехать рано утром (рынок Пайк-плейс открывается в 9), другие посетители и грузовики с доставкой быстро подхватят ее. Автосервис, такси или скоростной трамвай от станции Вестлейк — все это отличные варианты для облегчения доступа.

Создание плана игры

Pike Place Market — это миниатюрная вселенная, изобилующая видами, звуками и ароматами, которые вы больше нигде не найдете. Наряду с обонятельной и слуховой какофонией, сеть магазинов и уровней может сбивать с толку, если вы не знаете, с чего начать. Составьте план игры, который поможет вам легко переходить от одного блока к другому.

Наряду с обонятельной и слуховой какофонией, сеть магазинов и уровней может сбивать с толку, если вы не знаете, с чего начать. Составьте план игры, который поможет вам легко переходить от одного блока к другому.

Чтобы получить полное представление о Pike Place, начните с магазинов на First и Stewart ». Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности.« и направляйтесь на запад по Стюарт к Пайк-плейс (это одноименная улица, где начинается главный рынок) к прилавкам фермы. Продолжайте движение несколько кварталов вниз по Пайк-плейс, через секции Почтовый переулок и Пайк-Пайн. Затем войдите в Главная аркада, где расположены 6 этажей розничных магазинов и ресторанов. Не хватает времени? Обойдите киоски и вспомогательные здания и направляйтесь прямо к торговому центру Pike Place Public Market Center — прямо под огромными часами — на пересечении Pike Place и Pike Улица.Поздний полдень и ранний вечер — одно из лучших времен дня для посещения, если вы хотите избежать больших скоплений людей. Индивидуальные часы работы меняются, но обычно рынок закрывается в 18:00.

Индивидуальные часы работы меняются, но обычно рынок закрывается в 18:00.

Если вы проводите на рынке менее одного дня, подумайте о том, чтобы придумать тему для своего визита и соответствующим образом спланируйте свои остановки. Хотите перекусить в одном из самых популярных уголков рынка для гурманов? Не пропустите магазин греческого йогурта Эллено «. Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности.« , Mee Sum Pastry или Michou». Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности. » — и, если вы все еще не наелись, дымящаяся миска мира Pike Place Chowder — Знаменитый суп с морепродуктами из Сиэтла очень важен. Если вы серьезно относитесь к сладкому, планируйте остановки вокруг Daily Dozen Donuts «. Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности». , Le Panier «Это означает ссылка на внешний сайт, который может не соответствовать правилам доступности. « , и Пирошки Пирошки» Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности. » .

« , и Пирошки Пирошки» Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности. » .

Планирование пребывания

Если вы готовы к полноценному рыночному опыту, вы не можете быть намного ближе, чем размещение сообщений в нескольких шагах от всех событий. The Inn at the Market «Это означает ссылку на внешний сайт, который может не соответствовать правилам доступности». находится прямо через дорогу от главной галереи, что дает вам место в первом ряду на великолепной набережной Сиэтла и обеспечивает легкий доступ к оживленным предприятиям.Вам не нужно будет беспокоиться о том, чтобы найти парковку или вернуться в отель в час пик. И, как дополнительный бонус, вы можете выбрать тематический пакет для своего пребывания. Если вы хотите стать участником любимой рыночной традиции, воспользуйтесь пакетом Fish Experience. Знаменитые торговцы рыбой на рыбном рынке Пайк-плейс предложат вам рыбу по вашему выбору, а вы получите подарочную карту, которую сможете использовать для доставки свежих морепродуктов домой, чтобы она ждала вашего возвращения.

Встреча в нерабочее время

Pike Place Market — это не только блюда мировой кухни, местные продукты и деликатесы, сделанные в Сиэтле, которые можно увезти домой с друзьями.Когда киоски закрываются на вечер, можно найти множество развлечений в различных барах и театрах поблизости. Наслаждайтесь танцевальным представлением в стиле бурлеск в Can Can «Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности». , место, напоминающее Париж начала 1900-х годов. Позвольте художникам-импровизаторам пощекотать вашу шутку в Unexpected Productions. «Это означает ссылку на внешний сайт, который может не соответствовать правилам доступности». в Театре рынка.Получите внутреннюю информацию о кулинарии для гурманов с демонстрациями шеф-повара в Atrium Kitchen «Это указывает на ссылку на внешний сайт, который может не соответствовать правилам доступности». . Отправляйтесь домой с новым тайником воспоминаний и впечатлений.

Вернуться на страницу Сиэтла

Аудиокнига недоступна | Audible.com

Evvie Drake: начало более

- Роман

- От: Линда Холмс

- Рассказал: Джулия Уилан, Линда Холмс

- Продолжительность: 9 часов 6 минут

- Несокращенный

В сонном приморском городке в штате Мэн недавно овдовевшая Эвелет «Эвви» Дрейк редко покидает свой большой, мучительно пустой дом почти через год после гибели ее мужа в автокатастрофе. Все в городе, даже ее лучший друг Энди, думают, что горе держит ее взаперти, а Эвви не поправляет их. Тем временем в Нью-Йорке Дин Тенни, бывший питчер Высшей лиги и лучший друг детства Энди, борется с тем, что несчастные спортсмены, живущие в своих худших кошмарах, называют «ура»: он больше не может бросать прямо, и, что еще хуже, он не может понять почему.

Все в городе, даже ее лучший друг Энди, думают, что горе держит ее взаперти, а Эвви не поправляет их. Тем временем в Нью-Йорке Дин Тенни, бывший питчер Высшей лиги и лучший друг детства Энди, борется с тем, что несчастные спортсмены, живущие в своих худших кошмарах, называют «ура»: он больше не может бросать прямо, и, что еще хуже, он не может понять почему.

- 3 из 5 звезд

Что-то заставляло меня слушать….

- От Каролина Девушка на 10-12-19

Сетях;

Сетях;