О программе — Взлом китайского языка

На этой странице вы найдете информацию о взломе китайского языка и смежных темах:

- Узнайте больше о взломе китайского языка

- Поддержка взлома китайского

- Наймите меня в качестве репетитора, тренера или консультанта

- Узнайте обо мне больше

- Библиография (отдельная страница)

- Политика конфиденциальности и условия

- Свяжитесь со мной

Узнайте больше о взломе китайского языка

Я изучал три иностранных языка: английский, французский и китайский. До сих пор в моей жизни изучения языка меня много учили грамматике, словам и культуре, но меня редко учили самому важному: как выучить язык!

Большинство учителей и учебников сосредотачиваются на самом языке и представляют материал для изучения учащимися, но не показывают им, как изучать эти вещи. Что еще более важно, успешное обучение требует долгосрочной стратегии, но большинство курсов и преподавателей предлагают только краткосрочные решения.

На уроке китайского языка я пытаюсь ответить на такие вопросы, как:

- Как вы улучшаете аудирование, разговорную речь, чтение и письмо на китайском языке?

- Как эффективно учить символы и слова?

- Как мы организуем и планируем наше обучение, чтобы убедиться, что мы достигаем наших целей?

- Какое отношение и образ мышления мы должны принять, чтобы узнать как можно больше?

- Как мы можем свободно говорить в разумные сроки?

Этот веб-сайт посвящен раскрытию тайн изучения языка в целом и изучения китайского языка в частности. Если вы не берете на себя ответственность и не думаете сами, вам потребуются годы, чтобы достичь достойного уровня, но если вы осознаете, как учиться и учиться эффективно, беглость речи будет в пределах досягаемости.

Если вы новичок в Hacking Chinese, я предлагаю вам проверить страницу приветствия. В нем представлен самый важный контент на этом веб-сайте, а также краткое введение в то, что такое Hacking Chinese.

Помимо множества статей об изучении китайского языка, в книге «Взломать китайский язык» также есть два отдельных раздела:

- «Взлом китайских ресурсов»

- Взлом китайских вызовов

Сайт работает на WordPress.

Взлом китайцев? «Взлом»? «Китайский язык»?

«Взлом» — это понимание того, как работает изучение языка, и использование этих знаний в своих интересах. Речь идет о постоянном поиске лучшего способа обучения. Языковой взлом связан с компьютерным взломом общими ценностями находчивости, экспериментирования и оптимизации, но, конечно, не содержит ничего незаконного или плохого. Языковой хакинг полезен для всех и совершенно безопасен, даже если он может привести к конфликту с консервативными учителями.

Постороннему, «Китайский» может показаться простым термином. Это не так. Однако то, что я имею в виду здесь, достаточно просто: я имею в виду все аспекты китайского языка в том виде, в каком на нем говорят, пишут, используют, изучают или иным образом существуют в современном мире. Что касается разговорного китайского, то я ориентируюсь в основном на мандарин, но если вы по какой-то причине хотите выучить другой диалект, могу вас заверить, что почти все статьи здесь по-прежнему актуальны. На самом деле, большую часть того, чем я здесь делюсь, можно использовать для изучения любого языка!

Что касается разговорного китайского, то я ориентируюсь в основном на мандарин, но если вы по какой-то причине хотите выучить другой диалект, могу вас заверить, что почти все статьи здесь по-прежнему актуальны. На самом деле, большую часть того, чем я здесь делюсь, можно использовать для изучения любого языка!

Открытие дверей вместо указания правильного пути

Основная цель Hacking Chinese не в том, чтобы предложить вам окончательное решение всех проблем с изучением языка, потому что наивно полагать, что существует такой Золотой Путь™ к Мгновенному Успеху ® . Исследования и наука могут вызывать доверие к определенным методам, но даже в этом случае учащиеся и их учебная среда сильно различаются в пространстве и времени. Моя миссия состоит в том, чтобы открыть двери и показать вам множество путей, чтобы добраться до места назначения, но на самом деле вам решать, идти ли туда.

Пожалуйста, поддержите Hacking China!

Если вам нравится то, что я делаю, поддержите меня. Я бесплатно предоставляю все 300+ статей о взломе китайского языка, а также ресурсы и задачи по взлому китайского языка. Сторонники также получают дополнительный контент и другие бонусы. Вы можете проверить подробности на моей странице Patreon:

Я бесплатно предоставляю все 300+ статей о взломе китайского языка, а также ресурсы и задачи по взлому китайского языка. Сторонники также получают дополнительный контент и другие бонусы. Вы можете проверить подробности на моей странице Patreon:

- Поддержка взлома китайского языка на Patreon

Наймите меня

Моя сила в том, что я не являюсь носителем китайского языка и достиг продвинутого уровня. Это означает, что помимо способности преподавать, я также хорошо разбираюсь в методах, ресурсах и инструментах, которые помогут вам достичь ваших целей. Я также думаю, что обладаю редким сочетанием аналитических навыков, академических знаний и практического опыта как ученика, так и учителя, что полезно в ряде случаев, например, при разработке курсов, учебников, средств обучения и программного обеспечения. Если вы хотите узнать больше о моем образовании, пожалуйста, обратитесь к моему профилю LinkedIn.

По сути, если вы нанимаете меня, вы нанимаете ум, стоящий за Hacking China. Я сделаю все, что в моих силах, чтобы помочь вам, но что именно это означает и как это будет достигнуто, зависит от вас. Вот несколько примеров того, для чего меня раньше нанимали. Если вы хотите нанять меня, используйте контактную форму ниже:

Я сделаю все, что в моих силах, чтобы помочь вам, но что именно это означает и как это будет достигнуто, зависит от вас. Вот несколько примеров того, для чего меня раньше нанимали. Если вы хотите нанять меня, используйте контактную форму ниже:

- Языковой коучинг: Изучение языка — это масштабное мероприятие, и учащиеся иногда по праву чувствуют себя потерянными. Что делать дальше? На что мне следует обратить внимание? Как мне подготовиться к поездке в Китай? Как я могу сохранить свой китайский язык после отъезда из Китая? Как я могу получить максимальную отдачу от времени и денег, которые я вкладываю в изучение китайского языка? Смотрите мою страницу на Patreon или свяжитесь со мной для индивидуального решения.

- Лекции и преподавание: Раньше я читал лекции по технике изучения китайского языка, в основном фокусируясь на том, как выучить важные вещи, которым обычно не учат в классе, например, как в достаточной мере выучить словарный запас, какие ресурсы существуют в Интернете, чтобы помочь вам научиться самостоятельно и многое другое.

Судя по отзывам, которые я получил на этих лекциях, студентам действительно не хватает такого руководства.

Судя по отзывам, которые я получил на этих лекциях, студентам действительно не хватает такого руководства. - Консультирование и анализ: Я просмотрел множество учебников, учебных программ и веб-сайтов. Я также прошел процесс изучения трех иностранных языков до продвинутого уровня. Я также, кажется, неплохо разбираюсь и систематически анализирую вещи. Если вы разрабатываете какой-либо продукт, связанный с китайским языком, и вам нужна моя помощь, я сделаю все возможное, чтобы предоставить проницательные комментарии и помочь вам добиться успеха.

Это должно охватывать большинство причин, по которым вы можете захотеть нанять меня. Если вы заинтересованы, пожалуйста, свяжитесь со мной по адресу «[email protected]». Конечно, вы также можете отправить мне сообщение в Twitter, Facebook или LinkedIn!

О себе

Рассказав о наиболее важных вещах о сайте выше, я думаю, что это может быть для того, чтобы сказать что-то о себе. Привет! Меня зовут Олле Линге (китайское имя: 凌雲龍). Короче говоря, я шведский парень, который интересуется слишком многими вещами. Изучение языков (в основном китайского и английского) — это то, что занимает большую часть моего времени после окончания средней школы, и у меня есть степень преподавателя китайского и английского языков.

Короче говоря, я шведский парень, который интересуется слишком многими вещами. Изучение языков (в основном китайского и английского) — это то, что занимает большую часть моего времени после окончания средней школы, и у меня есть степень преподавателя китайского и английского языков.

Мои занятия китайским языком на данный момент включают три года учебы в Швеции и четыре года на Тайване. В настоящее время я занимаюсь обучением китайскому языку в различных формах, включая преподавание, профессиональное развитие, консультирование и создание контента. Пожалуйста, смотрите мой профиль LinkedIn!

Помимо языков, люблю писать (статьи, художественная литература, игры), заниматься спортом (гимнастика, велоспорт, дайвинг, волейбол) и играми (ролевые, настольные, кубик Рубика).

Контакт

Если вы хотите нанять меня, задать мне вопросы или просто поздороваться, отправьте электронное письмо по адресу «[email protected]». Конечно, вы также можете отправить мне сообщение в Twitter, Facebook или LinkedIn!

Топ-20 хакерских терминов или сленга, используемых в кибербезопасности

В наши дни присутствие в Интернете делает человека уязвимым для беспрецедентных кибератак и различных злонамеренных атак как в малых, так и в крупных масштабах. Ежедневно мы сталкиваемся с бесчисленными случаями утечки данных, раскрытия информации, финансовых краж и банкротства бизнеса. Не нужно быть слишком технически подкованным, чтобы понимать основные хакерские термины, которые однажды могут оказаться полезными в случае кибератаки.

Ежедневно мы сталкиваемся с бесчисленными случаями утечки данных, раскрытия информации, финансовых краж и банкротства бизнеса. Не нужно быть слишком технически подкованным, чтобы понимать основные хакерские термины, которые однажды могут оказаться полезными в случае кибератаки.

Пользователи онлайн-сервисов, не обладающие техническими знаниями, мало что знают о хакерских терминах и методах. Большинство людей, не разбирающихся в технологиях, считают, что простой установки антивируса достаточно для обеспечения безопасности их онлайн-активности. Однако с ростом числа мер безопасности хакеры постоянно изобретают способы обхода методов обеспечения безопасности. Поэтому рекомендуется ознакомиться с базовым словарем хакерской терминологии. Оставаться наивным может дорого обойтись в случае кибератаки. Ниже приведены некоторые из основных терминов хакерского мира, которые следует знать на случай, если ваш сайт будет взломан.0003

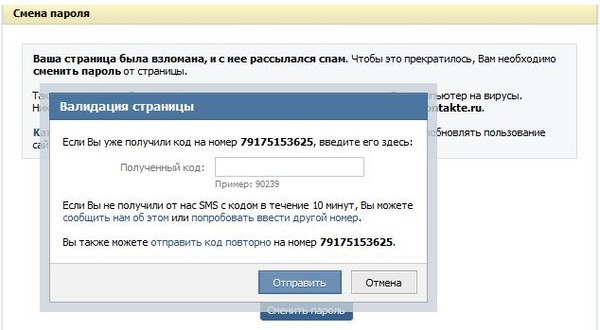

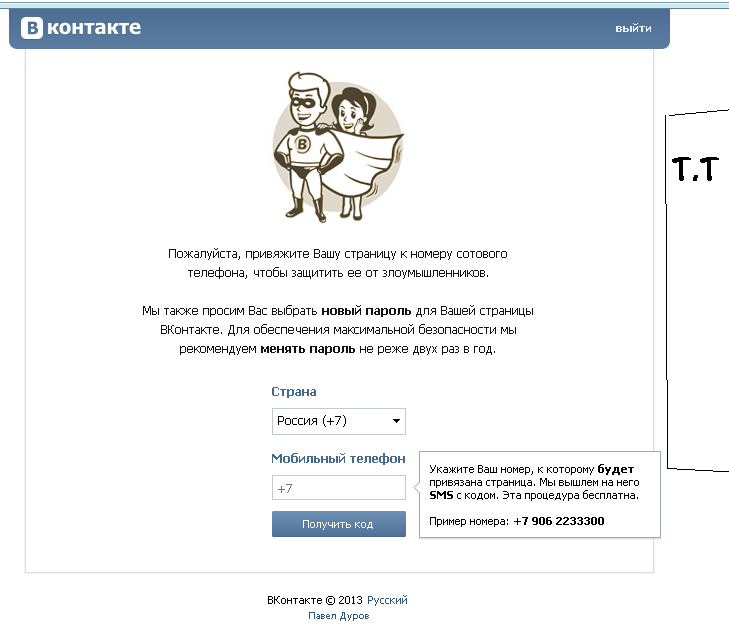

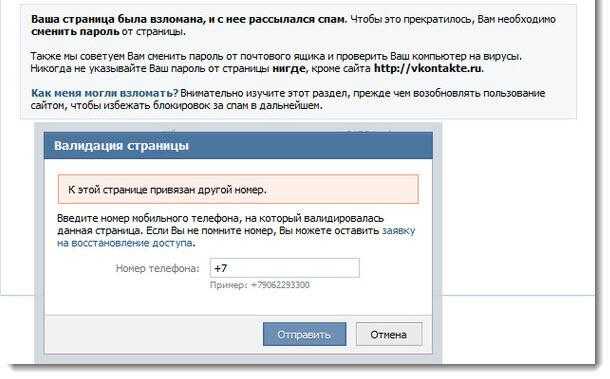

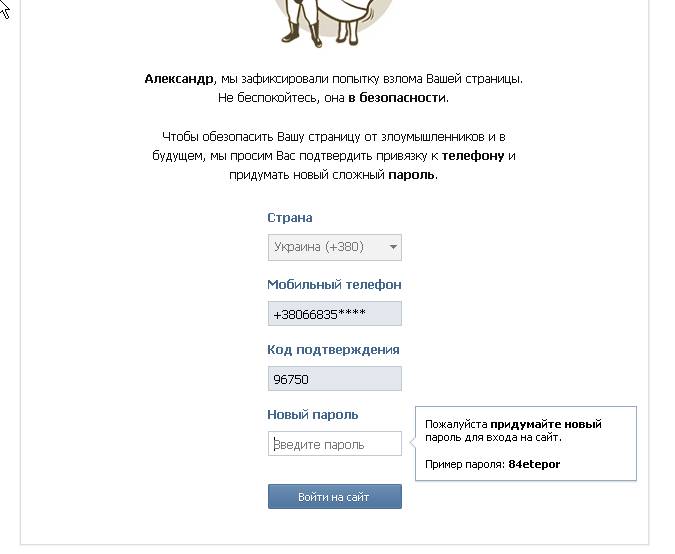

1. Фишинг Фишинг является одним из наиболее распространенных хакерских терминов, используемых специалистами по безопасности. Фишинг — это метод, который обманом заставляет пользователей раскрывать конфиденциальную информацию (например, имена пользователей, пароли или данные кредитной карты) кажущимся безопасным источникам. Фишер маскируется под заслуживающую доверия организацию и связывается с потенциальными жертвами, прося их раскрыть информацию. В дальнейшем это может быть использовано для злого умысла. Например, фишер может выдать себя за банк и запросить учетные данные банковского счета пользователя по электронной почте. Или он может обмануть вас, чтобы вы нажали мошенническую ссылку. Фишинг — это разновидность социальной инженерии.

Фишинг — это метод, который обманом заставляет пользователей раскрывать конфиденциальную информацию (например, имена пользователей, пароли или данные кредитной карты) кажущимся безопасным источникам. Фишер маскируется под заслуживающую доверия организацию и связывается с потенциальными жертвами, прося их раскрыть информацию. В дальнейшем это может быть использовано для злого умысла. Например, фишер может выдать себя за банк и запросить учетные данные банковского счета пользователя по электронной почте. Или он может обмануть вас, чтобы вы нажали мошенническую ссылку. Фишинг — это разновидность социальной инженерии.

Читайте также: Что такое цифровая идентификация?

2. Вредоносное ПО

Вредоносное ПО Вы ежедневно слышите о веб-сайтах, заражаемых вредоносными программами, так что давайте узнаем больше об этой хакерской терминологии.

Вредоносное ПО — это программа, разработанная хакерами для взлома компьютерных систем или кражи конфиденциальной информации с устройства. Они имеют разные названия, такие как вирусы, рекламное ПО, шпионское ПО, кейлоггеры и т. д. Вредоносная программа может попасть в систему с помощью различных средств, таких как USB, жесткий диск или спам.

Например, недавняя вредоносная программа работала, перенаправляя как настольные, так и мобильные веб-сайты Opencart и Magento на вредоносные ссылки. По сути, это приводит к потере клиентов, репутации и, что самое главное, плохому влиянию на рейтинг в поисковых системах.

Этот файл с именем unzip.php позволял загружать вредоносные файлы на сервер. и ограничивает доступ к его/ее файлам. Отображается сообщение о выкупе, в котором указывается, сколько и куда отправить платеж, обычно запрашиваемый в биткойнах, чтобы вернуть ваши файлы. Такие атаки затрагивают не только отдельных лиц, но и банки, больницы и онлайн-компании. Совсем недавним примером таких программ-вымогателей является атака программы-вымогателя Petya, которая недавно потрясла бизнес по всему миру. Сообщение с требованием денег видно на мониторе платежного терминала в отделении украинского государственного банка Ощадбанк после атаки вымогателя Petya. Источник изображения: REUTERS/Валентин Огиренко 4. Спуфинг

Такие атаки затрагивают не только отдельных лиц, но и банки, больницы и онлайн-компании. Совсем недавним примером таких программ-вымогателей является атака программы-вымогателя Petya, которая недавно потрясла бизнес по всему миру. Сообщение с требованием денег видно на мониторе платежного терминала в отделении украинского государственного банка Ощадбанк после атаки вымогателя Petya. Источник изображения: REUTERS/Валентин Огиренко 4. Спуфинг Подмена электронной почты и IP-адреса — это несколько распространенных методов взлома, с которыми сталкиваются пользователи во всем мире. Подделка электронной почты включает в себя изменение заголовка электронного письма, чтобы оно выглядело подлинным. Например, черный хакер может создать впечатление, будто электронное письмо пришло из вашего банка или любого другого источника, которому вы можете доверять. С другой стороны, IP-спуфинг относится к незаконному пакету, отправленному на компьютер с измененным IP-адресом, который выглядит как доверенный хост. Это выполняется с надеждой, что пакет будет принят, что позволит отправителю получить доступ к целевой машине.

Это выполняется с надеждой, что пакет будет принят, что позволит отправителю получить доступ к целевой машине.

5.

ШифрованиеШифрование — это процесс кодирования сообщения или информации, чтобы сделать их нечитаемыми и секретными. Это гарантирует, что соответствующая информация будет скрыта только уполномоченными сторонами. Часто хакеры используют шифрование для вымогательства денег путем запуска программ-вымогателей в компьютерные системы, тем самым блокируя жертв и шифруя их файлы. Ключ дешифрования предоставляется только при уплате определенного выкупа.

На мониторе платежного терминала в отделении украинского государственного банка «Ощадбанк» после атаки шифровальщика видно сообщение с требованием денег. 6. Рекламное ПО Рекламное ПО обычно представляет собой программное обеспечение, которое действует как шпионское ПО и скрытно отслеживает действия пользователя в Интернете. Затем он генерирует рекламу на основе истории просмотров пользователя. Некоторое рекламное ПО злонамеренно предназначено для всплывающей рекламы с частотой, которая в конечном итоге замедляет работу вашей системы. Он может собирать вашу личную информацию, историю просмотров и предоставлять данные для дальнейших фишинговых атак. Эта хакерская терминология распространена в мире маркетинга. Google показывает предупреждение, когда посетители посещают такой вводящий в заблуждение веб-сайт из-за содержания социальной инженерии.

Некоторое рекламное ПО злонамеренно предназначено для всплывающей рекламы с частотой, которая в конечном итоге замедляет работу вашей системы. Он может собирать вашу личную информацию, историю просмотров и предоставлять данные для дальнейших фишинговых атак. Эта хакерская терминология распространена в мире маркетинга. Google показывает предупреждение, когда посетители посещают такой вводящий в заблуждение веб-сайт из-за содержания социальной инженерии.

Такие уязвимости эксплуатируются с помощью различных векторов, обычно веб-браузеров и вредоносных вложений по электронной почте.

Такие уязвимости эксплуатируются с помощью различных векторов, обычно веб-браузеров и вредоносных вложений по электронной почте.8.

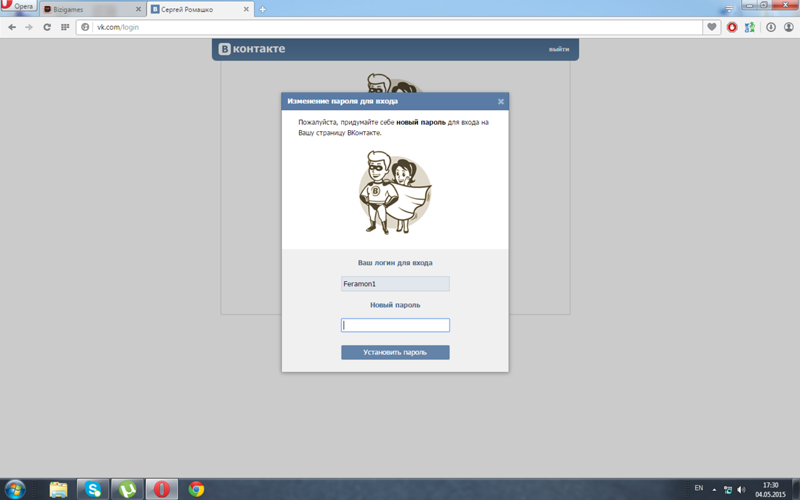

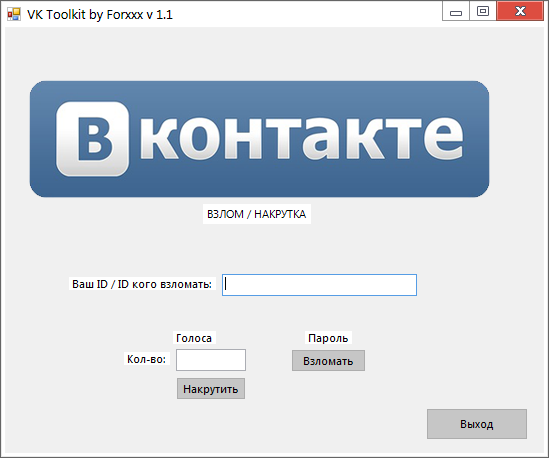

Атака полным переборомЕще один распространенный хакерский термин для обхода страниц входа. Брутфорс, также известный как исчерпывающий поиск ключей, представляет собой метод проб и ошибок для расшифровки данных, таких как пароли, ключи стандарта шифрования данных (DES) или другой зашифрованной информации. Этот метод широко используется для взлома паролей к учетным записям администраторов, что, в свою очередь, может быть использовано для кражи информации и документов первостепенной важности.

9.

HTTPS/SSL/TLS Самая популярная хакерская терминология 2018 года, когда Google Chrome объявил, что будет предупреждать пользователей, которые посещают HTTP с помощью веб-сайтов. HTTPS, что означает протокол передачи гипертекста с буквой «S» для «безопасного», представляет собой базовую структуру, которая контролирует, как данные передаются через Интернет. Этот протокол добавляет уровень шифрования, чтобы обеспечить вам безопасный ежедневный просмотр — вашего банка, вашего поставщика услуг электронной почты и социальной сети. SSL и TLS — это протоколы, используемые HTTPS для обеспечения дополнительного подтверждения личности вашего веб-сайта. Рекомендуется избегать просмотра веб-сайта с использованием HTTP и ввода на нем любых паролей или данных кредитной карты.

Этот протокол добавляет уровень шифрования, чтобы обеспечить вам безопасный ежедневный просмотр — вашего банка, вашего поставщика услуг электронной почты и социальной сети. SSL и TLS — это протоколы, используемые HTTPS для обеспечения дополнительного подтверждения личности вашего веб-сайта. Рекомендуется избегать просмотра веб-сайта с использованием HTTP и ввода на нем любых паролей или данных кредитной карты.

10.

БотБот — это программный робот, который выполняет автоматизированные задачи (скрипты) через Интернет. Многие поисковые системы, такие как Google и Bing, используют ботов, также называемых пауками, для сканирования веб-сайтов и их индексации с целью их ранжирования в соответствии с результатами поисковых запросов. Но когда эти боты используются хакерами, они могут быть запрограммированы на выполнение вредоносных задач, а также на внедрение вредоносного ПО в систему. Узнайте больше о плохих ботах.

11.

Ботнеты Ботнет — это сеть ботов, контролируемая черной шляпой. Приложения ботнетов включают в себя запуск DDoS (распределенного отказа в обслуживании), кражу данных, рассылку спама и предоставление злоумышленнику доступа к устройству и его подключению. Рой ботнетов не только помогает замести следы черной шляпы, но и повышает интенсивность атаки, атакуя скоординированными усилиями.

Приложения ботнетов включают в себя запуск DDoS (распределенного отказа в обслуживании), кражу данных, рассылку спама и предоставление злоумышленнику доступа к устройству и его подключению. Рой ботнетов не только помогает замести следы черной шляпы, но и повышает интенсивность атаки, атакуя скоординированными усилиями.

12.

Распределенная атака типа «отказ в обслуживании» (DDOS)Этот хакерский термин очень распространен среди хакеров и вызывает серьезную озабоченность у владельцев и разработчиков веб-сайтов. DDoS-атака осуществляется с помощью зомби или ботнетов, контролируемых черными шляпами. Программируя ботнеты, черные шляпы дают им команду отправлять пакеты данных на целевой веб-сервер из нескольких систем. Это переполняет целевой сервер, тем самым замедляя или даже вызывая сбой и отключая сервер, тем самым нарушая любую активность. Все это время пользователь сервера не обращает внимания на атаку.

Одними из самых известных атак, обнаруженных в последнее время, были DDoS-атаки на Олимпийские игры в Рио, которые длились несколько месяцев, российские банки Сбербанк и Альфабанк, которые были атакованы ботнетом, состоящим как минимум из 24 000 компьютеров, расположенных в более чем 30 странах, и кампания по выборам президента США. атаки.

атаки.

13.

БрандмауэрБрандмауэр – это система сетевой безопасности, которая постоянно отслеживает входящий и исходящий сетевой трафик и блокирует любые ненадежные источники для обеспечения безопасной связи. Брандмауэр может быть как аппаратным, так и программным. Хорошо спроектированный и реализованный брандмауэр постоянно отслеживает вредоносные входные данные, однако черные шляпы стремятся их обойти. В результате брандмауэры постоянно обновляются, настраиваются или заменяются новыми мерами безопасности с течением времени.

Зачем вашему интернет-магазину нужен брандмауэр?Испытайте Astra Web Protection на себе С нашей 7-дневной бесплатной пробной версией!

Astra останавливает более 7 миллионов неприятных атак каждый месяц! Защитите свой сайт с помощью Astra, пока не стало слишком поздно.

Получите бесплатную пробную версию

14.

Полезная нагрузкаПо сути, полезная нагрузка — это груз данных, передаваемых по сети. Однако в терминологии черных хакеров полезная нагрузка относится к части вируса, которая выполняет вредоносные действия, такие как компрометация данных, уничтожение информации или захват компьютерной системы.

15.

Белые хакерыВ то время как хакеры в черной шляпе печально известны своими деструктивными действиями в Интернете, хакеры в белой шляпе — этичные хакеры, которые используют свои навыки для выявления лазеек в мерах безопасности организаций/компаний до того, как черные шляпы воспользуются ими.

16.

Руткит Руткиты — один из самых страшных способов кибератак, главным образом потому, что они остаются незамеченными. Дайте черному шляпе руткит, и он совершит идеальное ограбление. Руткит — это вредоносная программа, которую можно установить в систему различными способами. Как и вирус, руткит может быть внедрен через электронную почту, неавторизованные веб-сайты, зараженные жесткие диски и т. д. После внедрения «черная шляпа» может использовать беспрепятственный доступ к удаленным приложениям в соответствии со своими потребностями. Что делает его еще более смертоносным, так это его способность функционировать на низком системном уровне, чтобы стирать следы и долгое время оставаться незамеченным. После внедрения в систему его активность чрезвычайно сложно обнаружить даже опытным специалистам по информационной безопасности. Это как Святой Грааль хакерства.

Как и вирус, руткит может быть внедрен через электронную почту, неавторизованные веб-сайты, зараженные жесткие диски и т. д. После внедрения «черная шляпа» может использовать беспрепятственный доступ к удаленным приложениям в соответствии со своими потребностями. Что делает его еще более смертоносным, так это его способность функционировать на низком системном уровне, чтобы стирать следы и долгое время оставаться незамеченным. После внедрения в систему его активность чрезвычайно сложно обнаружить даже опытным специалистам по информационной безопасности. Это как Святой Грааль хакерства.

17.

RAT Средство удаленного доступа или троян удаленного доступа (RAT) — это форма вредоносного ПО, которым может управлять даже неквалифицированный хакер. После установки RAT в вашей системе злоумышленник получает полный контроль над системой. Хотя RAT можно использовать в законных целях, например, когда пользователь хочет получить доступ к своему домашнему компьютеру из другого места, в основном он используется в незаконных целях.

18.

СПАМЭта хакерская терминология обычно ассоциируется с электронной почтой. Спам — это нежелательные электронные письма, которые часто используются для распространения рекламы по электронной почте. Часто спамеры собирают огромную базу электронных писем и случайным образом рассылают им электронные письма для продвижения товаров. Однако спам также может использоваться для внедрения вредоносных программ в системы посредством фишинга или перенаправления на веб-сайты, не прошедшие проверку подлинности. Лучше всего удалять спам сразу после его получения или использовать спам-фильтр.

19.

Червь

Червь Подобно вирусу, червь — это деструктивная автономная программа, способная к самовоспроизведению. Червь не обязательно должен быть частью программы, вместо этого он может перемещаться в несколько систем в сети без вмешательства пользователя. Самовоспроизводящийся червь может потреблять огромное количество памяти и полосы пропускания, резко снижая скорость вашей системы. Если не удалить своевременно, это может стать разрушительным.

20. Маскировка Хакеры часто используют маскировку, чтобы предоставлять различное содержимое или URL-адреса пользователям и поисковым системам, тем самым маскируя их под веб-материалами, выглядящими законными. Хакеры используют динамические скрипты и правила .htaccess, чтобы скрыть свои следы, возвращая код ошибки 404 или 500 на определенные IP-адреса или браузеры и отправляя спам на другие IP-адреса или браузеры. Google обычно приостанавливает показ ваших объявлений, если замечает маскировку на вашем сайте.

Судя по отзывам, которые я получил на этих лекциях, студентам действительно не хватает такого руководства.

Судя по отзывам, которые я получил на этих лекциях, студентам действительно не хватает такого руководства.